1

Программно-аппаратные средства

криптографической защиты информации:

общая характеристика программных и

программно-аппаратных средств

криптографической защиты информации;

примеры программных и программно-аппаратных

решений.

СКЗИ,

можно выделить следующие:

- создание

и использование носителей ключевой

информации; - шифрование

данных, хранимых в базе данных или в

электронном виде на различных носителях

информации; - электронная

цифровая подпись и связанные с ней виды

шифрования, в частности, проверка

авторства; - задачи

идентификации и аутентификации.

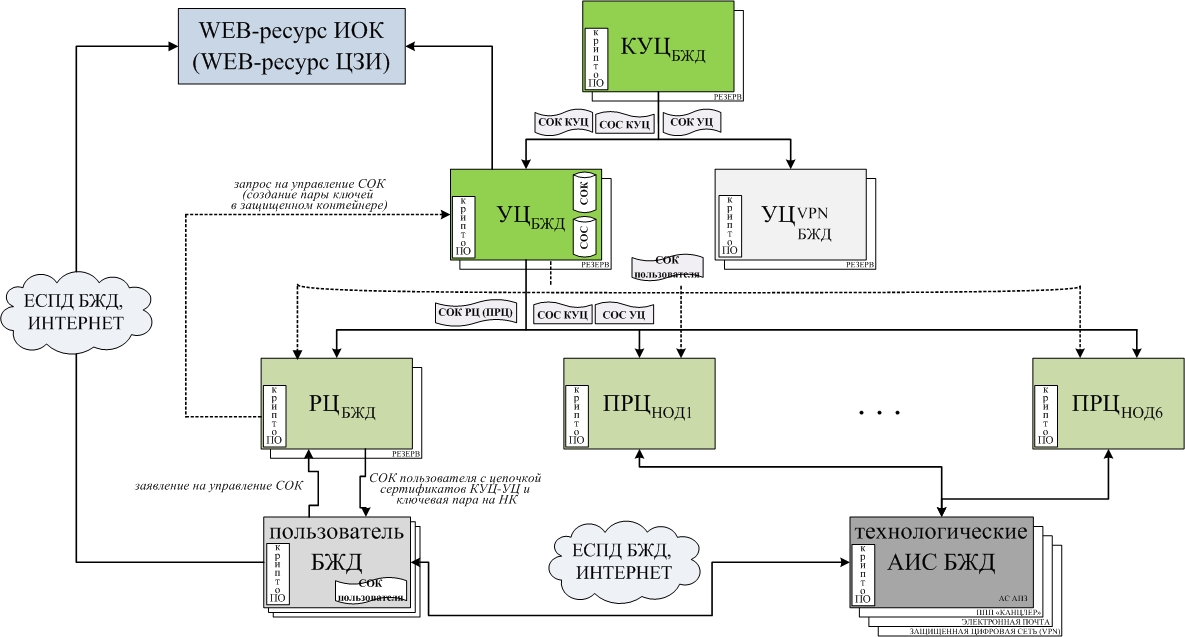

Инфраструктура открытых ключей – технологическая инфраструктура, сервисы, регламент и процедуры, обеспечивающие безопасность информационных и коммуникационных систем, использующих криптографические алгоритмы с открытыми ключами.

Основные компоненты ИОК (PKI):

- Удостоверяющий центр (УЦ) является главным управляющим компонентом ИОК, формирующим цифровые сертификаты подчиненных центров сертификации и конечных пользователей.

- Корневой удостоверяющий центр (КУЦ) – УЦ в верхней позиции иерархической структуры ИОК.

- Сертификат открытого ключа (СОК) – электронный документ, содержащий данные пользователя и его открытый ключ, подписанный электронной цифровой подписью УЦ.

- Регистрационный центр (РЦ) – объект системы, предназначенный для регистрации пользователей.

- Один РЦ может работать с несколькими УЦ, один УЦ может работать с несколькими РЦ.

- Реестр – хранилище, содержащее базу СОК и списки отозванных сертификатов (СОС) и служащее для распространения этих объектов среди пользователей.

- Архив сертификатов – хранилище всех изданных когда-либо сертификатов (включая сертификаты с закончившимся сроком действия). Архив используется для проверки подлинности электронной цифровой подписи, которой заверялись документы.

- Конечные пользователи – пользователи, приложения или системы, являющиеся владельцами СОК и использующие ИОК.

- Личный (закрытый) ключ подписи – уникальная последовательность символов, принадлежащая определенному лицу и используемая при выработке электронной цифровой подписи

- Открытый ключ проверки подписи – последовательность символов, соответствующая определенному личному ключу, доступная для всех заинтересованных лиц и применяемая при проверке электронной цифровой подписи.

- Функция хэширования — математическая функция, которая позволяет осуществлять проверку целостности сообщений (документов), передаваемых в системах обработки информации различного назначения, с гарантированной достоверностью. Данная функция хэширования используется в процедурах выработки и проверки электронной цифровой подписи в соответствии с СТБ 1176.2-99.

- Значение функции хэширования — результат проверки документа с использованием математического алгоритма функции хэширования, применяемый в процедурах выработки и проверки электронной цифровой подписи.

Эксплуатация ИОК осуществляется Центром защиты информации в соответствии с лицензией оперативно-аналитического центра при президенте Республики Беларусь №01019/214 на право осуществления деятельности по технической защите информации, в том числе криптографическими методами, включая применение электронной цифровой подписи. Лицензия выдана сроком на пять лет и действительна до 03. 2015 г.

_v3.jpg)

Закон Республики Беларусь от 10 ноября 2008 г. № 455-З «Об информации, информатизации и защите информации»

Постановление Совета Министров Республики Беларусь от 26 мая 2009 г. № 675 «О некоторых вопросах защиты информации»

Закон Республики Беларусь от 28 декабря 2009 г. № 113-З «Об электронном документе и электронной цифровой подписи»

Постановление Совета Министров Республики Беларусь от 20 июля 2010 г. № 1086 «Об утверждении Положения о порядке удостоверения формы внешнего представления электронного документа на бумажном носителе»

ИОК (PKI) БЕЛОРУССКОЙ ЖЕЛЕЗНОЙ ДОРОГИ

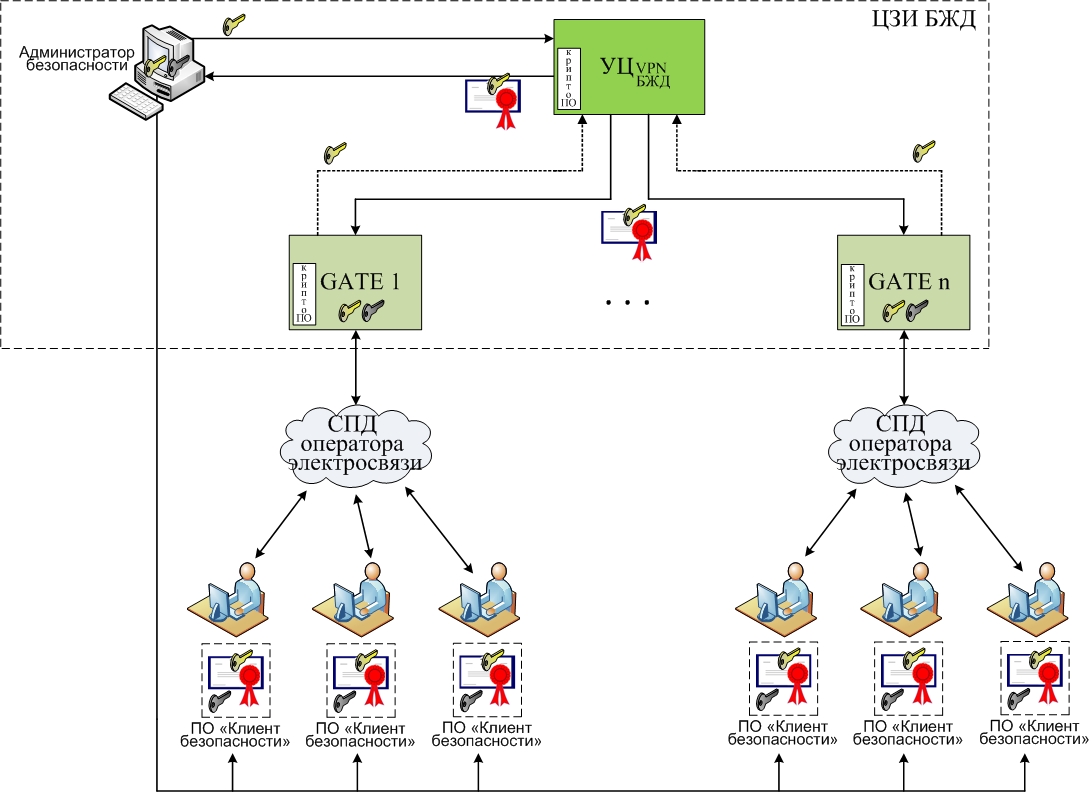

ТЕХНОЛОГИЧЕСКИЕ АИС БЖД VPN – ПЕРЕДАЧА ДАННЫХ

РАБОТА С ЭЦП (выработка, подписывание и проверка ЭЦП)

.jpg)

Инфраструктура открытых ключей (PKI), сертификат X. 509, центр сертификации.

Инфраструктура открытых ключей (англ. PKI — Public Key Infrastructure) — технология аутентификации с помощью открытых ключей. Это комплексная система, которая связывает открытые ключи с личностью пользователя посредством удостоверяющего центра (УЦ).

В основе PKI лежит использование криптографической системы с открытым ключом и несколько основных принципов:

закрытый ключ известен только его владельцу;

удостоверяющий центр создает сертификат открытого ключа, таким образом удостоверяя этот ключ;

никто не доверяет друг другу, но все доверяют удостоверяющему центру;

удостоверяющий центр подтверждает или опровергает принадлежность открытого ключа заданному лицу, которое владеет соответствующим закрытым ключом.

Фактически, PKI представляет собой систему, основным компонентом которой является удостоверяющий центр и пользователи, взаимодействующие между собой посредством удостоверяющего центра.

PKI реализуется в модели клиент-сервер, то есть проверка какой-либо информации, предоставляемой инфраструктурой может происходить только по инициативе клиента.

§ Удостоверяющий центр (УЦ) является основной структурой, формирующей цифровые сертификаты подчиненных центров сертификации и конечных пользователей. УЦ является главным управляющим компонентом PKI:

он является доверенной третьей стороной (trusted third party)

это сервер, который осуществляет управление сертификатами.

§ Сертификат открытого ключа (чаще всего просто сертификат) — это данные пользователя и его открытый ключ, скрепленные подписью удостоверяющего центра. Выпуская сертификат открытого ключа, удостоверяющий центр тем самым подтверждает, что лицо, поименованное в сертификате, владеет секретным ключом, который соответствует этому открытому ключу.

§ Регистрационный центр (РЦ) — необязательный компонент системы, предназначенный для регистрации пользователей. Для этих целей РЦ обычно предоставляет web-интерфейс. Удостоверяющий центр доверяет регистрационному центру проверку информации о субъекте. Регистрационный центр, проверив правильность информации, подписывает её своим ключом и передаёт удостоверяющему центру, который, проверив ключ регистрационного центра, выписывает сертификат. Один регистрационный центр может работать с несколькими удостоверяющими центрами (т. состоять в нескольких PKI), один удостоверяющий центр может работать с несколькими регистрационными центрами. Иногда, удостоверяющий центр выполняет функции регистрационного центра.

§ Репозиторий — хранилище, содержащее сертификаты и списки отозванных сертификатов (СОС) и служащее для распространения этих объектов среди пользователей. В Законе РФ «Об электронной цифровой подписи» он называется реестр сертификатов ключей подписей.

§ Архив сертификатов — хранилище всех изданных когда-либо сертификатов (включая сертификаты с закончившимся сроком действия). Архив используется для проверки подлинности электронной подписи, которой заверялись документы.

§ Центр запросов — необязательный компонент системы, где конечные пользователи могут запросить или отозвать сертификат.

§ Конечные пользователи — пользователи, приложения или системы, являющиеся владельцами сертификата и использующие инфраструктуру управления открытыми ключами.

Цель

работы:

Установить и настроить центр сертификации

в Windows 2008 Server.

Технические

и программные средства:

Oracle

VM

Virtual

Box,

виртуальная машина под управлением

Windows

2008 Server,

имя сервера DC2,

виртуальная машина под управлением

Windows

7.

Краткие

теоретические сведения.

Инфраструктура

открытых ключей позволяет использовать

цифровые сертификаты для подтверждения

подлинности владельца и позволяет

защищать трафик, передаваемый по открытым

сетям связи, а также осуществлять с их

помощью аутентификацию пользователей. Основой инфраструктуры открытых ключей

является центр

сертификации,

который осуществляет выдачу и отзыв

сертификатов, а также обеспечивает

проверку их подлинности.

Инфраструктура

открытых ключей представляет собой

комплексную систему, сервисы которой

реализуются и предоставляются с

использованием криптографических

технологий

открытых ключей.

Цель

инфраструктуры открытых ключей (англ. Public

Key

Infrastructure

PKI)

состоит в управлении

ключами и сертификатами,

посредством которого организация может

поддерживать сетевую среду с высоким

уровнем информационной безопасности.

PKI

позволяет использовать сервисы шифрования

и выработки цифровой подписи согласованно

с широким кругом приложений, функционирующих

в среде открытых ключей.

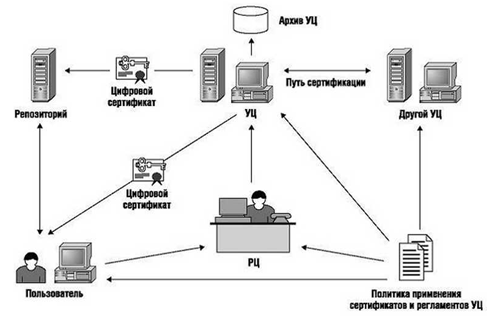

Основными

компонентами эффективной PKI являются

(Рис. 2):

- удостоверяющий

центр; - регистрационный

центр; - репозиторий

сертификатов; - архив сертификатов;

- конечные субъекты

(пользователи).

Рисунок

2. Инфраструктура открытых ключей.

Удостоверяющий

центр (УЦ)

(англ. Certificate authority — СА) сертифицирует

связывание пары ключей с идентичностью,

заверяя цифровой подписью структуру

данных, которая содержит некоторое

представление идентичности и

соответствующего открытого ключа.

УЦ

является основной структурой, формирующей

цифровые

сертификаты

подчиненных центров сертификации и

конечных пользователей. Центр сертификации

сам формирует собственный

секретный ключ,

сертификат,

содержащий открытый

ключ данного центра

и подписанный им самим.

В

дальнейшем, после создания и подписи

собственного сертификата, центр ведет

базу данных

выданных сертификатов

и списков

отозванных сертификатов. Для

нормальной работы с УЦ его собственный

сертификат должен быть добавлен в список

доверенных на том компьютере, где его

планируется использовать

Сертификат

открытого ключа (Public Key Certificate) — структура

данных, содержащая открытый ключ

конечного участника и другую информацию,

которая подписана закрытым ключом УЦ,

выпустившим этот сертификат

Регистрационный

центр

(Registration Authority) — необязательный участник,

ответственный за выполнение административных

задач:

- подтверждение

идентификации конечного пользователя; - запросы

отмены от конкретного участника

(например, потеря ключей); - один

регистрационный центр может работать

с несколькими удостоверяющими центрами

(т.е. состоять в нескольких PKI); - один

удостоверяющий центр может работать

с несколькими регистрационными центрами.

Репозиторий

хранилище выпущенных УЦ сертификатов. В Федеральном Законе РФ от 06. 2011 N

63-ФЗ «Об электронной подписи» он

называется реестр

сертификатов.

Архив

сертификатов

хранилище

всех изданных когда-либо сертификатов

(включая сертификаты с закончившимся

сроком действия). Архив используется

для проверки подлинности электронной

подписи, которой заверялись документы.

End-Entity

конечный участник, для которого выпущен

сертификат, им может быть пользователь

или приложение (например для безопасности

сетевого протоколоа IP)

Политика

применения сертификатов и регламентов

УЦ (Certificate

Practice Statement)

регламент сертификационной практики,

в соответствии с которой сотрудники УЦ

выпускают сертификаты открытого ключа.

В

состав операционной системы (ОС) Windows

2008 Server

входят службы

сертификации Active

Directory,

с помощью которых можно развернуть

инфраструктуру открытых ключей. В

терминологии Microsoft

удостоверяющий центр называется центром

сертификации.

На

базе Microsoft

Windows

Server

возможно развертывание центра сертификации

(ЦС) одного из двух типов: ЦС предприятия

и изолированного (автономного) ЦС,

рассмотрим их отличительные особенности.

- требует

наличия Active Directory; - возможность

создания сертификата для входа с домен

с использование смарт-карт; - возможность

запроса сертификатов через Web-интерфейс,

мастер запросов и автоматическое

развертывание.

- не

требует наличия ActiveDirectory; - отсутствие

возможности автоматического развертывания; - запрос

сертификатов только через Web-интерфейс.

Цифровой

сертификат, выпущенный центром

сертификации, является своего рода

паспортом в цифровом мире. В нём хранится

следующая информация:

- эмитент

(ЦС, выпустивший сертификат); - открытый

ключ субъекта (алгоритм, ключ);

- алгоритм

подписи сертификата; - значение

подписи сертификата.

Задание

1. Установка

и настройка автономного центра

сертификации на базе служб сертификации

Active Directory Windows Server 2008 на сервере DC2.

- Нажмите

Пуск, щелкните правой кнопкой мыши на

пункте Компьютер. Выберите в выпадающем

меню Управление. Откроется консоль mmc

Диспетчер сервера. - В

Диспетчере сервера выберите Роли –

Добавить роли – Роли сервера. Выберите

роль Службы сертификации Active

Directory,

нажмите Далее, еще раз Далее. - В

списке Службы ролей выберите Центр

сертификации и Служба

регистрации в центре сертификации

через интернет.

При этом будут автоматически определены

необходимые службы ролей и компоненты

(такие как IIS) и будет предложено их

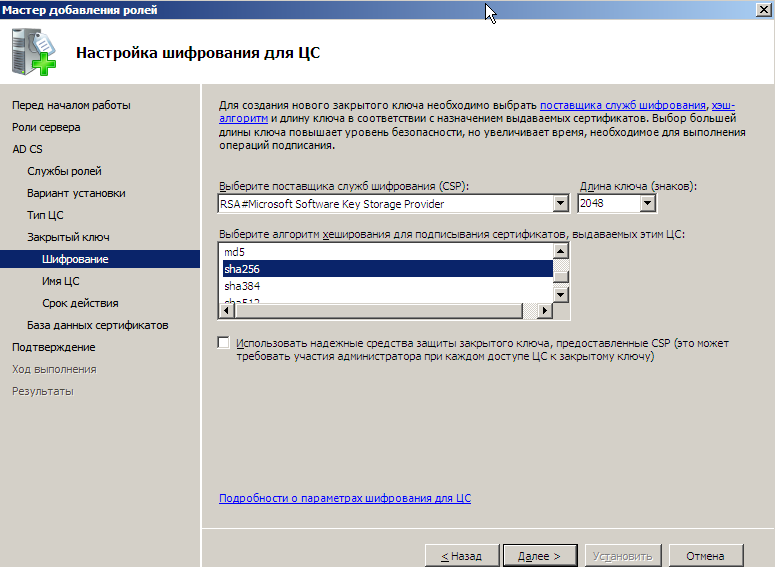

добавить. Нажмите Далее. - В

окне мастера Задание

типа установки

выберите Автономный ЦС, нажмите Далее,

затем Корневой ЦС – Далее, Создать

новый закрытый ключ — Далее. - В

окне Настройка шифрования для ЦС

выберите (Рис. 3):

Поставщика

служб

шифрования

– RSA#Microsoft Software Key Storage Provider;

Длина ключа –

2048 знаков;

Выберите

алгоритм хэширования для подписывания

сертификатов, выдаваемых этим ЦС –

sha256. - Поставщика

служб

шифрования

– RSA#Microsoft Software Key Storage Provider; - Длина ключа –

2048 знаков; - Выберите

алгоритм хэширования для подписывания

сертификатов, выдаваемых этим ЦС –

sha256. - В

окне Задание

имени ЦС не

изменяйте имя, предложенное по умолчанию:

fflab-DC2-CA.

Нажмите Далее. - В окне Установить

срок действия оставьте срок действия

сертификата по умолчанию – 5 лет. Нажмите

Далее. - Подтвердите

расположение БД и журнала БД сертификатов

по умолчанию, нажмите Далее. - В окне Подтвердите

выбранные элементы нажмите кнопку

Установить.

Перечислите

все роли и компоненты, которые были

добавлены в Microsoft

Windows

Server

2008 для установки автономного центра

сертификации.

Перечислите

параметры ЦС, которые Вы выбрали при

установке центра сертификации.

Рисунок

3. Настройки

автономного ЦС.

Задание

2. Запрос

сертификата с другого компьютера в сети

- Войдите

в систему локальным пользователем

EleninaEL. - Запустите

Internet

Explorer.

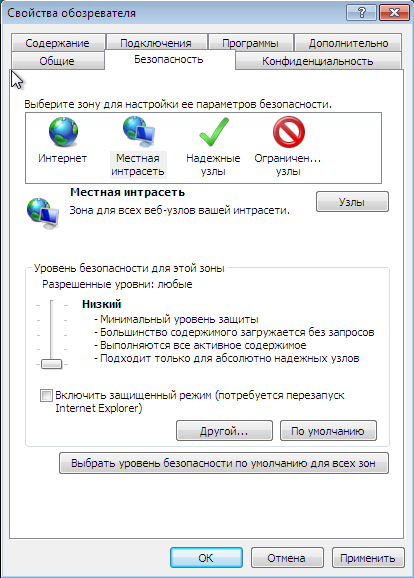

Зайдите в пункт меню Сервис – Свойства

обозревателя – Безопасность. Для зоны

Местная интрасеть поставьте с помощью

бегунка уровень безопасности Низкий

(Рис.4) - Появится

всплывающее окно с запросом на разрешение

выполнения опасных элементов ActiveX,

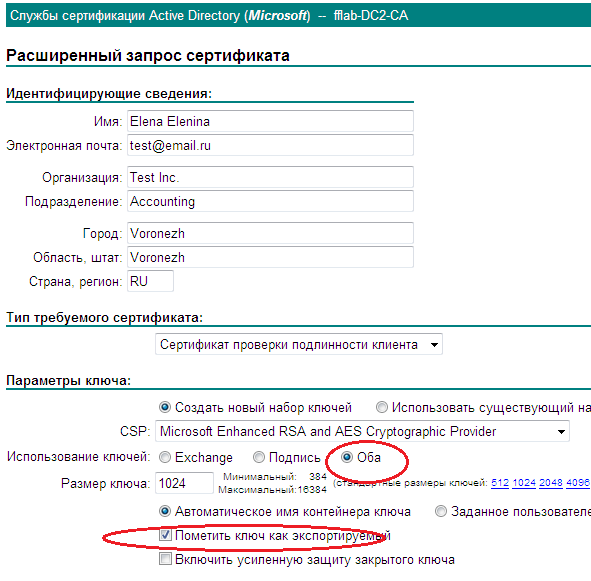

в нем нажмите Да и еще раз Да. - В открывшемся

окне заполните

идентифицирующие

сведения пользователя Elena

Elenina;

тип требуемого

сертификата – сертификат проверки

подлинности клиента;

параметры

ключа – Создать новый набор ключей,

Использование ключей – Оба, Автоматическое

имя контейнера ключа и обязательно

выберите галкой Пометить ключ как

экспортируемый, - идентифицирующие

сведения пользователя Elena

Elenina; - тип требуемого

сертификата – сертификат проверки

подлинности клиента; - параметры

ключа – Создать новый набор ключей,

Использование ключей – Оба, Автоматическое

имя контейнера ключа и обязательно

выберите галкой Пометить ключ как

экспортируемый, - Дополнительные

параметры оставьте без изменения

Рисунок

4. Настройки Internet

Explorer

для запроса сертификата.

- Появится

всплывающее окно с запросом на разрешение

выполнения опасных элементов ActiveX,

в нем нажмите Да и еще раз Да. - В открывшемся

окне заполните

идентифицирующие

сведения пользователя Elena

Elenina;

Тип требуемого

сертификата – сертификат проверки

подлинности клиента;

Параметры

ключа – Создать новый набор ключей,

Использование ключей – Оба, Автоматическое

имя контейнера ключа и обязательно

выберите галкой Пометить ключ как

экспортируемый (Рис. 5)

Дополнительные

параметры оставьте без изменения - идентифицирующие

сведения пользователя Elena

Elenina; - Тип требуемого

сертификата – сертификат проверки

подлинности клиента; - Параметры

ключа – Создать новый набор ключей,

Использование ключей – Оба, Автоматическое

имя контейнера ключа и обязательно

выберите галкой Пометить ключ как

экспортируемый (Рис. 5) - Дополнительные

параметры оставьте без изменения

Рисунок

5. Параметры запроса сертификата.

- В

результате Вы получите сообщение о

том, что Ваш запрос на сертификат был

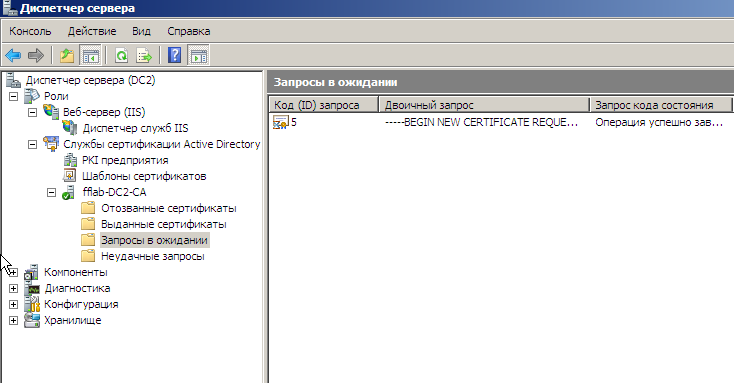

получен. - Зайдите

на сервер DC2.

В консоли mmc

Диспетчер сервера щелкните Роли –

Службы сертификации Active

Directory

– fflab-DC2-CA

— Запросы в ожидании. В правом окне

консоли щелкните по запросу правой

кнопкой мыши – Все задачи – Выдать

(Рис. 6).

Рисунок

6. Просмотр запросов на выдачу сертификата.

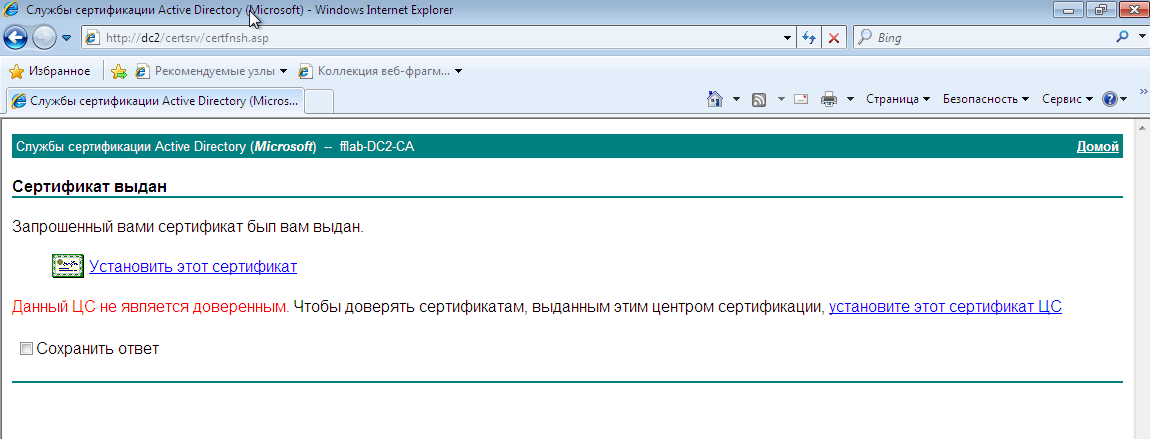

Рисунок

7. Окно выдачи сертификата.

Запишите

в тетрадь сообщение, которое Вы получили

и объясните, почему Вы не можете установить

полученный сертификат.

Для

продолжения работы необходимо установить

сертификат центра сертификации, выдавшего

данный сертификат. Для этого необходимо

проделать следующие действия:

- В

окне выдачи сертификата щелкните по

ссылке установите

этот сертификат ЦС.

В появившемся окне выберите Открыть.

После этого дождитесь открытия окна

Сертификат и нажмите кнопку Установить

сертификат.

Запустится мастер импорта сертификата. - Нажмите

Далее

и в окне выбора хранилища сертификатов

выберите Поместить

все сертификаты в следующее хранилище

– Обзор.

В окне выбора хранилища сертификата

щелкните по пункту Доверенные

корневые центры сертификации

– ОК.

Нажмите Далее

– Готово. - Откроется

окно предупреждения о безопасности.

Поскольку клиентский компьютер не

может проверить достоверность сертификата

ЦС Вы должны сделать это сами, сравнив

значение отпечатка хэш-функции.

Отпечаток, рассчитанный клиентским

компьютером и указанный в окне

предупреждения, нужно сравнить с тем,

который посчитан на самом ЦС. - Для

того, чтобы найти отпечаток на ЦС,

откройте на сервере DC2

Диспетчер

сервера –

Роли

– Службы

сертификации Active

Directory.

Щелкните правой кнопкой мыши по ЦС

fflab-DC2-CA,

зайдите во вкладку Общие

и нажмите

кнопку Просмотр

сертификата.

Зайдите во вкладку Состав

и выберите поле Отпечаток.

В нижнем окне Вы увидите значение

отпечатка хэш-функции. Сравните его

значение с тем, который посчитан на

клиентском компьютере. - Если

значения совпали, подтвердите установку

сертификата, нажав кнопку Да,

нажмите ОК

два раза. - В

окне Internet

Explorer

щелкните по ссылке Установить

этот сертификат.

Откроется окно Сертификат

успешно установлен.

Задание

3. Просмотр

установленных сертификатов.

Для

просмотра сертификатов существует два

способа: с помощью консоли mmc

Сертификаты

и с помощью программы Internet

Explorer.

Для

просмотра сертификатов с помощью консоли

mmc

нужно выполнить следующие действия:

- Нажать

кнопку Пуск,

ввести mmc

в поле поиска и нажать Enter. - В

открывшемся окне консоли mmc

выбрать пункт меню Пуск

Добавить

или удалить оснастку.

В окне выбора оснасток выбрать Сертификаты

и нажать кнопку Добавить.

Нажать кнопку ОК. - Откроется

список Хранилищ

сертификатов.

Убедитесь, что личный сертификат

пользователя Еленина Елена Леонидовна

присутствует во хранилище Личное и

сертификат ЦС fflab-DC2-CA

добавлен в Доверенные

корневые центры сертификации

и Промежуточные

центры сертификации.

Для

просмотра сертификатов с помощью

программы Internet

Explorer

нужно выполнить следующие действия:

- Запустить

Internet

Explorer,

зайти в меню Сервис,

в выпадающем меню выбрать Свойства

обозревателя. - Другой

способ – зайти в Панель

управления

и выбрать Свойства

обозревателя

– апплет, который находится в категории

Сеть и

Интернет. - В

окне Свойства

обозревателя

перейти на вкладку Содержание

и нажать кнопку Сертификаты. - Откроется

окно Сертификаты

с различными вкладками

Личные,

Промежуточные

центры сертификации,

Доверенные

центры сертификации. - Проверьте,

что личный сертификат пользователя

Еленина Елена Леонидовна присутствует

во вкладке Личные

и сертификат ЦС fflab-DC2-CA

добавлен в Доверенные

корневые центры сертификации

и Промежуточные

центры сертификации.

Перечислите

основные параметры сертификата, которые

можно посмотреть в свойствах сертификата.

Задание

4. Запрос

сертификата на компьютере ЦС и перенос

его на другой компьютер с помощью

экспорта-импорта.

- Зайдите

на сервер DC2

и сгенерируйте сертификат для пользователя

Иванов Иван Иванович аналогично тому,

как описано в задании 2. - Затем

зайдите в хранилище сертификатов

Личные,

как описано в задании 3 и щелкните по

сертификату правой кнопкой мыши Все

задачи –

Экспорт. - В

открывшемся окне Мастера

экспорта сертификатов

нажмите Далее

— выберите

пункт Да,

экспортировать закрытый ключ

и еще раз нажмите Далее. - Не

изменяйте настройки в окне Формат

экспортируемого файла,

нажмите Далее. - Задайте

пароль и его подтверждение и сохраните

сертификат с закрытым ключом в файл с

названием IvanovIIExportPrivatKey.pfx,

нажмите Далее

и Готово. - Просмотрите

в Проводнике файл и скопируйте его на

компьютер под управлением Windows

7 с помощью общей папки, созданной в

лабораторной работе №1. - Зайдите

на компьютер под управлением Windows

7 пользователем IvanovII.

Запустите Проводник и щелкните правой

кнопкой мыши по файлу IvanovIIExportPrivatKey.pfx.

В выпадающем меню выберите Установить

PFX. - В

открывшемся окне мастера импорта

сертификатов нажмите Далее,

подтвердите местоположение файла,

нажав Далее. - Введите

пароль, установите галочку Пометить

этот ключ как экспортируемый

и нажмите Далее. - Поместите

сертификат в Личное

хранилище

(можно оставить опцию Автоматически

выбрать хранилище на основе типа

сертификата),

нажать Далее

и Готово. - Удостоверьтесь,

что сертификат находится в хранилище

Личное.

Опишите

в нескольких словах как можно перенести

сертификат пользователя между разными

компьютерами или между разными

пользователями на одном компьютере.

- Перечислите

основные свойства сертификата. Какие

из них определяются настройками центра

сертификации, а какие задаются при

формировании запроса на выпуск

сертификата? - Какие

основные функции выполняет ЦС? Перечислите

основные настройки, которые необходимо

задать при установке ЦС. - Какие

действия необходимо выполнить для

получения сертификата? Сертификат

какого ЦС должен быть установлен на

компьютере, с которого Вы запрашиваете

сертификат? - Опишите два способа

просмотра хранилищ сертификатов на

локальном компьютере. - Опишите процесс

переноса сертификата между двумя

компьютерами.

Архив сертификатов

Архив

сертификатов – хранилище всех изданных

когда-либо сертификатов (включая

сертификаты с закончившимся сроком

действия). Архив используется для

проверки подлинности электронной

подписи, которой заверялись документы.

Сертификат открытого ключа

Сертификат открытого

ключа (чаще всего просто сертификат) –

это данные пользователя и его открытый

ключ, скрепленные подписью удостоверяющего

центра. Выпуская сертификат открытого

ключа, удостоверяющий центр тем самым

подтверждает, что лицо, поименованное

в сертификате, владеет секретным ключом,

который соответствует этому открытому

ключу.

По

своей сущности сертификат является

справкой, официальным документом,

имеющим свои атрибуты. Формирование

первичного сертификата производится

только при личной встрече субъекта и

представителя УЦ. Это может быть

представитель основного УЦ, подчиненного

УЦ или РЦ. В любом случае субъект

становится пользователем основного

УЦ, и руководствуется доверием к нему. В последующем, обновление сертификата

может происходить удалённо.

Сертификат

выдаётся в электронной форме для работы

в информационных системах, а так же

может быть выдан в печатной форме, для

предьявления в различных организациях

в случае необходимости, либо для украшения

стены офиса.

Сертификат

имеет определенный набор полей

соответствующего формата. Требования

к сертификату описаны в международном

стандарте X. 509, имеющем уже несколько

версий. В настоящее время самой

распространённой является версия 3.

ПРИМЕР СЕРТИФИКАТА X. 509 v 3.

Version

Версия сертификата

3

Certificate

Serial Number

Серийный

номер сертификата

40:00:00:00:00:00:00:ab:38:1e:8b:e9:00:31:0c:60

Signature

Algorithm Identifier

Идентификатор

алгоритма ЭЦП

ГОСТ

Р

34. 10-94

Issuer

X. 500 Name

Имя

Издателя сертификата

C=RU,

ST=Moscow,O=PKI, CN=Certification Authority

Validity

Period

Срок

действия сертификата

Действителен

с : Ноя 2 06:59:00 1999 GMT

Действителен по

: Ноя 6 06:59:00 2004 GMT

Subject

X. 500 Name

Имя

Владельца ключа

C=RU,

ST=Moscow, O=PKI, CN=Sidorov

Subject

Public Key Info

Открытый

ключ Владельца

тип

ключа: Открытый ключ ГОСТ

длина

ключа: 1024

значение: AF:ED:80:43. Issuer

Unique ID version 2

Уникальный

идентификатор Издателя сертификата

Subject

Unique ID version 2

Уникальный

идентификатор Владельца ключа

type

critical

value

дополнения

type

critical

value

type

critical

value

CA

Signature

ЭЦП Центра Сертификации

2 Электронная подпись (эп). Контроль целостности информации с использованием эп. Процессы формирования и проверки эп. Технология использования эп.

Федеральный

закон от 06. 2011 N 63-ФЗ (ред. от 02. 2013) «Об

электронной подписи» (с изм. и доп. ,

вступающими в силу с 01. 2013)

электронная

подпись

— информация в электронной форме, которая

присоединена к другой информации в

электронной форме (подписываемой

информации) или иным образом связана с

такой информацией и которая используется

для определения лица, подписывающего

информацию;

Контроль

целостности передаваемого документа:

при любом случайном или преднамеренном

изменении документа подпись станет

недействительной, потому что вычислена

она на основании исходного состояния

документа и соответствует лишь ему.

ГОСТ

Р 34. 10-2012 Информационная технология. Криптографическая защита информации. Процессы формирования и проверки

электронной цифровой подписи

Там

жопа какая-то написана с формулами. Если

кто-то сможет объяснить нормальным

языком, опишите.

3

Технология открытых ключей. Инфраструктура

открытых ключей (PKI). Сертификаты открытых

ключей. Криптопровайдеры (Microsoft CryptoAPI):

понятие и выполняемые функции. Управление

ключами: генерация, хранение и

распределение. Понятие удостоверяющего

центра и выполняемые функции.

Инфраструктура

открытых ключей

(англ. PKI

— Public Key Infrastructure)

— набор средств (технических, материальных,

людских и т. ), распределенных служб и

компонентов, в совокупности используемых

для поддержки криптозадач на основе

закрытого и открытого ключей.

В

основе PKI лежит использование

криптографической

системы с открытым ключом

и несколько основных принципов:

- закрытый

ключ известен только его владельцу; - удостоверяющий

центр создает сертификат открытого

ключа, таким образом удостоверяя этот

ключ; - никто

не доверяет друг другу, но все доверяют

удостоверяющему центру; - удостоверяющий

центр подтверждает или опровергает

принадлежность открытого ключа заданному

лицу, которое владеет соответствующим

закрытым ключом.

- он

является доверенной

третьей стороной

(trusted third party) - это

сервер, который осуществляет управление

сертификатами.

- Сертификат

открытого ключа

(чаще всего просто сертификат)

— это данные пользователя и его открытый

ключ, скрепленные подписью удостоверяющего

центра. Выпуская сертификат открытого

ключа, удостоверяющий центр тем самым

подтверждает, что лицо, поименованное

в сертификате, владеет секретным ключом,

который соответствует этому открытому

ключу. - Регистрационный

центр

(РЦ) — необязательный компонент системы,

предназначенный для регистрации

пользователей. Для этих целей РЦ обычно

предоставляет web-интерфейс. Удостоверяющий

центр доверяет регистрационному центру

проверку информации о субъекте.

Регистрационный центр, проверив

правильность информации, подписывает

её своим ключом и передаёт удостоверяющему

центру, который, проверив ключ

регистрационного центра, выписывает

сертификат. Один регистрационный центр

может работать с несколькими

удостоверяющими центрами (то есть

состоять в нескольких PKI), один

удостоверяющий центр может работать

с несколькими регистрационными центрами.

Иногда, удостоверяющий центр выполняет

функции регистрационного центра. - Репозиторий

— хранилище, содержащее сертификаты

и списки

отозванных сертификатов

(СОС) и служащее для распространения

этих объектов среди пользователей. В

Федеральном Законе РФ № 63 «Об электронной

подписи» он называется реестр

сертификатов ключей подписей. - Архив

сертификатов

— хранилище всех изданных когда-либо

сертификатов (включая сертификаты с

закончившимся сроком действия). Архив

используется для проверки подлинности

электронной подписи, которой заверялись

документы. - Центр

запросов

— необязательный компонент системы,

где конечные пользователи могут

запросить или отозвать сертификат. - Конечные

пользователи

— пользователи, приложения или системы,

являющиеся владельцами сертификата и

использующие инфраструктуру управления

открытыми ключами.

Основная

работа удостоверяющего центра заключается

в идентификации пользователей и их

запросов на сертификаты, в выдаче

пользователям сертификатов, в проверке

подлиности сертификатов, в проверке по

сертификату, не выдаёт ли пользователь

сертификата себя за другого, в аннулировании

или отзыве сертификатов, в ведении

списка отозванных сертификатов.

Регистрационный центр

Регистрационный

центр (РЦ) – необязательный компонент

системы, предназначенный для регистрации

пользователей. Удостоверяющий центр

доверяет регистрационному центру

проверку информации о субъекте. Регистрационный центр, проверив

правильность информации, подписывает

её своим ключом и передаёт удостоверяющему

центру, который, проверив ключ

регистрационного центра, выписывает

сертификат. Один удостоверяющий центр

может работать с несколькими

регистрационными центрами, в этом случае

он поддерживает список аккредитованных

регистрационных центров, то есть тех,

которые признаны надежными. Иногда,

удостоверяющий центр сам выполняет

функции регистрационного центра.

Репозиторий

Репозиторий –

хранилище, содержащее действующие

сертификаты и служащее для распространения

их среди пользователей. В Законе РФ «Об

электронной цифровой подписи» он

называется Реестр сертификатов ключей

подписей.

Репозиторий

значительно упрощает управление системой

и доступ к ресурсам. Он предоставляет

информацию о статусе сертификатов,

обеспечивает хранение и распространение

сертификатов и списков отозванных

сертификатов, управляет внесениями

изменений в сертификаты. К репозиторию

предъявляются следующие требования:

Репозиторий

обычно размещается на сервере

каталогов.