Бесплатный вебинар»Методические рекомендации по работе с одаренными детьми»

1. Проявления одаренности2. Обучение “до рождения”3. Выявление способностей у дошкольников4. Проектная деятельность5. Виды деятельности с дошкольниками, влияющими на раскрытие их способностей6. Как выявить одаренного ребенка и развить его способности7. Рекомендации учителям по работе с одаренными детьми по ступеням обучения8. Проблемы одаренных детей9. Условия успешной работы с одаренными учащимися10. Принципы и наиболее эффективные методы педагогической работы с одаренными учащимися

Смотреть вебинар бесплатно

Лицензия на осуществление образовательной деятельности №9757-л

Аккредитация Министерства труда и соц. защиты для обучения слушателей по программам охраны труда

Это наши бесплатные вебинары для педагогов. Они помогут вам получить новый опыт. Также они помогут вам проверить свои знания.

Наши бесплатные вебинары для педагогов проводятся в дистанционной форме. Это означает, что вы сможете их просмотреть из любой точки мира. После просмотра вебинара вы получите специальный сертификат. Его вы сможете вложить в свое портфолио.

Выбрать интересующий вебинар вы можете в разделе «Список вебинаров». А для получения сертификата вам нужно перейти по нижней правой ссылке.

У нашего учебного центра есть лицензия на ведение образовательной деятельности. Она выдана Министерством образования и науки Российской Федерации (лицензия на ведение образовательной деятельности №9757-л).

На днях узнал про интересный сервис, который позволяет получить бесплатно ssl сертификат с подтверждением доменного имени. Его можно использовать либо в почтовом сервисе, либо на сайте для подтверждения его подлинности. В этой статье я расскажу об использовании ssl сертификата в почтовом сервере postfix.

Если у вас есть желание научиться администрировать системы на базе Linux, рекомендую познакомиться с онлайн-курсом «Linux для начинающих» в OTUS. Курс для новичков, для тех, кто с Linux не знаком. Подробная информация.

Получение бесплатного ssl сертификата

- Сначала подтверждаем право владения доменом

- Потом выпускаем сертификат для домена сроком на год

Для подтверждения владения доменом достаточно получить проверочный код на один из ящиков: postmaster, hostmaster или webmaster. Если у вас есть доступ к одному из этих ящиков, вы сможете выпустить сертификат для своего сайта.

Итак, подтверждаем право владения в пункте меню Validations Wizard. Там достаточно просто пройти по шагам, не буду на этом останавливаться подробно. Важнее правильно выпустить ssl сертификат, чтобы потом не было проблем. После того, как подтвердили, что домен ваш, приступайте к генерации сертификата. Для этого выбираем пункт Certificates Wizard.

В выпадающем списке указываем тип сертификата — web server SSL/TLS Сertificate. Дальше нужно сформировать Private Key. Сделать это можно как тут же, на сайте, либо загрузить свой. Визард на сайте не позволяет создать приватный ключ без пароля, но если его создать с паролем, то postfix не будет с ним работать. Так что будем генерировать приватный ключ сами.

Для этого идем на сервер, на котором должен быть установлен OpenSSL, и выполняем там команды:

Приватный ключ выглядит примерно так:

# cat private.key

——BEGIN RSA PRIVATE KEY——

MIIEowIBAAKCAQEAxn5az13u/oZa3CXgkQiGNGuEvY5GFjXXXuIoWC+VaE99uWjI

NMKvyzKctLpCIz6066WNzb/NaBR2RVhQn/TrWMyapY1WGVrq4XEQ6veRzAAus6Is

iea31nn+n46Z9aN2iAZjpkIuhsQHRwzjgCkoAIPMDhMtMmcoa2DH5GV1Aq8yHrjf

WNCY53+7/uq60kg+MpNxePDdhe2c8Qs9qEcnMG8Ew3DzjPPZfUa2zsq5g1eCoP5O

aDNtD9lWeCZBWgG1fVj0C7ydHV9H5HU9tMdHXZH8PcLZ4sf4a3Dub1t9klYNIcxG

HlaOKaPzouM78UHSOPdnrg1I8+nvREDKJ27IPQIDAQABAoIBAFGK2O11blgbg7oK

yW1rbg6c2OQyTXKUXcy55c8MhTlb5o9Dj3O1QxibyyqnlcH64cIouc97avvF5Cxq

snxz1jcdnq5CVMvDwNgqZcPRPpDqxkS/a8KfCIjQhxyvLWpu46PP1CIZ8Bkm8MJs

dg1RWwCTJEHn+NpK7JzoHlYio+Ycrv92NcZ8PMrobkwwrBmJx2WvryRe1YgXL58z

TvNxXnfiITAwCLMu7fBZvFWs7hY4XLZP7YjSxhIsoZeTRpt4RZ1gniSAfYZOffq1

HFAokdn2f00nVHjRvFcwQeP0+QBGZvGL2IgllO4IFBsBSDp4IwawT9fFi71BVLcy

1nmHYbUCgYEA9VOFHjgx4NbWXKs+jeiFIIY8Hmsmu+v2j+eWBMiamgxkHnJQKqD0

lGagww6uIMqxH3r6XJ8ZJlygCH7fZRpSA2rPIReJwWUHU9R4pZOVUyp8t3iHFV78

SAcgrl2NzROiq5OgGYmh1VmoHIgJZ1VCNO5AMTsyNhs5Rnm89XrJ4XsCgYEAzyE0

mTG3YbTkWi1CE2PajiLw6x/WTZ4Q4QcIq6n0+DvWP/hwcu78gt9oCP+M8WM1/w34

uc0hoJhJ7/XTkR0/UArG8yr7L2g+MMypnz1Smzj3ML+nyfPLo9TrCj1EwapD6OHZ

qGR1TvAYHhX1tR6HcKaQxhz/uXLQdNVwHk40w6cCgYAdhv/uszTNqw4B+Vp+Gg5r

67wwrRTsaWozx9v2l26EPBmQ0JF1kAngEromwA2VRNAsydB4dW3BgESCwUKCGLjm

UGS9xud9r3tCS8B5rVm7uNFqA8e+esBCqxjz4669kC90F0Cd0kL4OuJRDM6U8V4W

oNZ5FnbkrEIoiV6E7VJ/IQKBgHSoQAaUELOP/Rio6tEe6SYqmcPjT4CxqNIEcyaz

90uj79xhoXuqDD/tcZu3ynrdpLi89rw2w1y+yM3Eh17wuQrstvaX25bswDOqYpJU

KGVSJS6okujUTXo9Xg+LSGFG8y6DnWIRClzmLr8rIRLcWe3hciKSjJi3CJ7040u+

Qkt7AoGBAMbmmth493sx6K0lT1VGkqg50v5auku17MobvXE4VDZFk/fHoad+ql1D

4C0V55eBOxCYFa2yG+Aba6WynYUJ6oD1M6oK29xRVGzjj8ptbRh1XbdxKXuILWVd

/bVZnDthvZ2S/l494upw9oC65wp96041F0MHSKOt8EwiKZ96MIma

——END RSA PRIVATE KEY——

Затем создаем CSR ключ. Аккуратно отвечаем на все вопросы. Изменить введенную информацию будет нельзя, придется перевыпускать сертификат. Этот сервис перевыпустить сертификат бесплатно не позволит. Так что делаем все аккуратно:

Жирным я отметил те пункты, что вводил сам, остальное оставил как было. На выходе имеем файл запроса на сертификат:

# cat zeroxzed.ru.csr

——BEGIN CERTIFICATE REQUEST——

MIICyjCCAbICAQAwgYQxCzAJBgNVBAYTAlJVMRUwEwYDVQQIDAxNb3Njb3cgc3Rh

dGUxDzANBgNVEAcMBk1vc2NvdzERMA8GA1UECgwIemVyb3h6ZWQxGTAXBgNVBAMM

EG1haWwuemVyb3h6ZWQucnUxHzAdBgkqhkiG9w0BCQEWEHJvb3RAemVyb3h6ZWQu

cnUwggEiMA0GCSqGSIb3DQEBAQUAA4IBDwAwggEKAoIBAQDGflrPXe7+hlrcJeCR

CIY0a4S9jkYWNdde4ihYL5VoT325aMT0wq/LMpy0ukIjPrTrpY3Nv81oFHZFWFCf

9OtYzJqljVYZWurhcRDq95HMAC6zoiyJ5rfWef6fjpn1o3aIBmOmQi6GxAdHDOOA

KSgAg8wOEy0yZyhrYMfkZXUCrzIeuN9Y0Jjnf7v+6rrSSD4yk3F48N2F7ZzxCz2o

RycwbwTDcPOM89l9RrbOyrmDV4Kg/k5oM20P2VZ4JkFaAbV9WPQLvJ0dX0fkdT20

x0ddkfw9wtnix/hrcO5vW32SVg0hzEYeVo4po/Oi4zvxQdI492euDUjz6e9E8Mon

bsg9AgMBAAGgADANBgkqhkiG9w0BAQDFAAOCAQEAsUnBtUV7WMtIdbCoMv75U1X2

EOhaO8hm8NwJM7mNsCBhI4p/XsOwc0712TbJS0exoWLD86/2NIkSiWBAf14UaXOE

TcrNxcvVTCnrrJmO0mxlCiLWpFJPe+v6pTnMhJXSPdxEdnqVlRGEUYw1FlsKHgd0

eSzlQXyHZq4o/KRvZpJeSqj+xZKn3P9XuNVYWqa9EPDtNx+QoGYT/2JzvWKtGBBV

fx8wLSLTIHRHUUu7ildClAmkKcR/lnFuW5ZePC8pg5N2wO7SdVVYhuCskWWPlh75

sFrWrBjYLynTDcwpXeEOOCRE6FXOoLrjV9I1wEpkrnopQpt4Dn9Q4PGnV7r70A==

——END CERTIFICATE REQUEST——

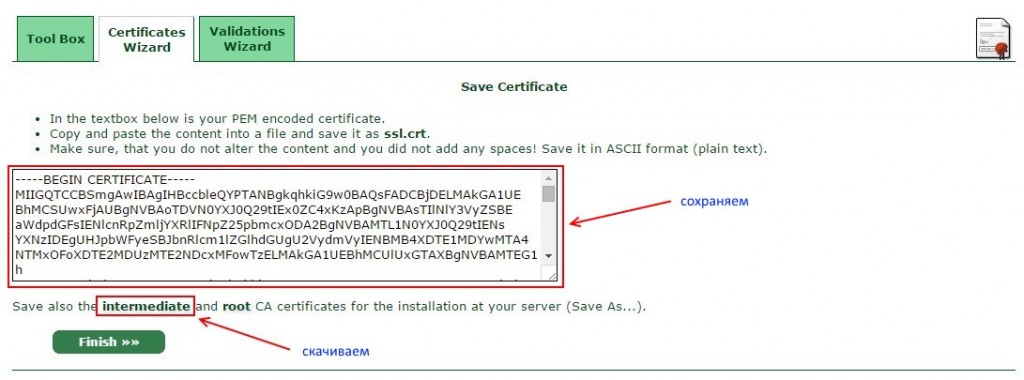

Запрос на сертификат сформировали, теперь идем снова на сайт. Мы находились на первом этапе запроса сертификата, когда нужно было сформировать pravate key. Так как мы его создали сами, нажимаем на Skip. В открывшейся форме вводим наш Certificate Request. На следующем шаге выбираем подтвержденный домен и вводим один поддомен, который хотим добавить в сертификат. В бесплатной версии можно выпустить сертификат на домен и один поддомен.

На завершающем этапе получаем сформированный сертификат. Копируем его к себе и сохраняем, попутно скачиваем корневой сертификат, он нам позже пригодится.

На этом получение бесплатного сертификата окончено. Нам понадобятся в будущем 3 файла: zeroxzed.key, zeroxzed.crt, sub.class1.server.ca.pem.

Настраиваем postfix на использование ssl сертификата

Теперь настроим postfix для поддержки им SSL/TLS соединений. Для этого нужно сначала подготовить файл, включающий в себя 2 сертификата: наш для домена и корневой.

Изменяем конфиг postfix main.cf. Добавляем туда следующие строки:

smtpd_tls_cert_file = /root/ssl/zeroxzed.ru.crt

smtpd_tls_key_file = /root/ssl/zeroxzed.ru.crt.key

smtpd_tls_CAfile = /root/ssl/zeroxzed.ru.crt+ca

smtpd_use_tls = yes

smtpd_tls_note_starttls_offer = yes

smtpd_tls_loglevel = 1

smtp_tls_security_level = may

Для применения изменений перезапускаем postfix и проверяем. Не забудьте открыть необходимые порты на фаерволе для работы защищенных соединений. Проверить работу ssl соединения постфикс можно следующим образом:

# openssl s_client -starttls smtp -showcerts -connect localhost:25

Если у вас подобный вывод, все в порядке. Если же у вас нечто подобное:

43134:error:1455430FC:SSL routines:SSL23_GET_SERVER_HELLO:unknown protocol:s23_clnt.c:601

То нужно идти в почтовые логи и смотреть, в чем проблема.

Если в логах нечто подобное:

Это значит, что ваш приватный ключ зашифрован. postfix не умеет работать с зашифрованными ключами. Private key можно расшифровать следующей командой:

# openssl rsa -in private.key -out newprivate.key

Я сначала не знал об этом и сгенерировал private key с паролем с помощью сайта startssl.com, выпустил сертификат на его основе. А потом столкнулся с ошибкой postfix. Попытался создать сертификат заново, но это уже невозможно, на домен можно выпустить только один бесплатный сертификат. Чтобы создать новый, нужно отозвать существующий, а отзыв сертификата — платная услуга. Но оказалось, что перевыпускать сертификат не обязательно, достаточно было снять пароль с приватного ключа, что я и сделал.

Настраиваем dovecot на использование ssl сертификата

Если вы используете на почтовом сервере dovecot, то можно добавить защищенные соединения на основе нашего бесплатного сертификата и в нем. Сделать это очень просто. Открываем конфиг dovecot и добавляем туда следующие строки:

ssl_cert_file = /root/ssl/zeroxzed.ru.crt

ssl_key_file = /root/ssl/zeroxzed.ru.crt.key

ssl_ca_file = /root/ssl/zeroxzed.ru.crt+ca

Изменения вступят в силу после перезапуска сервера. Опять же, не забываем про фаервол. SSL/TLS соединения работают по другим портам, нежели открытые подключения.

По идее, теперь у вас все должно работать. Мои примеры с работающих серверов.

Онлайн курcы по Mikrotik

Если у вас есть желание научиться работать с роутерами микротик и стать специалистом в этой области, рекомендую пройти курcы по программе, основанной на информации из официального курcа MikroTik Certified Network Associate. Помимо официальной программы, в курcах будут лабораторные работы, в которых вы на практике сможете проверить и закрепить полученные знания. Все подробности на сайте Курcы по ИТ.

Стоимость обучения весьма демократична, хорошая возможность получить новые знания в актуальной на сегодняшний день предметной области. Особенности курcов:

- Знания, ориентированные на практику;

- Реальные ситуации и задачи;

- Лучшее из международных программ.

Помогла статья? Подписывайся на telegram канал автора

Анонсы всех статей, плюс много другой полезной и интересной информации, которая не попадает на сайт.

Вебинары для учителей

Вебинары проводятся Образовательным СМИ «Продленка.орг» и Центром Развития Педагогики. Доступ к Вебинарам бесплатный и открыт всем зарегистрированным пользователям портала.

Участие в вебинарах – это отличная возможность повысить свой профессиональный уровень и подтвердить свои знания соответствующими официальными документами. Каждый желающий может заказать Сертификат участника Вебинара с указанием соответствующей темы. Подробнее о получении документа здесь

Лицензия на образовательную

деятельность № 4276 19.11.2020

Серия 78 ЛО № 0000171

Свидетельство о регистрации

СМИ: ЭЛ № ФС 77-58841

Ранний детский аутизм (РДА) – это совокупность нескольких видов проявлений, в число которых входят аутизм, различные аффективные проявления, агрессия.

Охрана труда в современном мире имеет огромное значение в связи с интенсивным развитием производственной сферы и появлением новых видов деятельности. Правильно организованная охрана труда позволяет работникам чувствовать себя защищенным, в результате чего повышается заинтересованность в работе и уменьшается текучесть кадров, а работодателю – соблюдать требования российского законодательства.

Правильная организация обучения с применением здоровьесберегающих технологий дает возможность предотвратить перегрузки и усталость у школьников, а также помогает обучающимся осознать важность сохранения здоровья, что приводит к снижению показателей заболеваемости, улучшению психологического климата в коллективах, повышению мотивации к учебной деятельности, приросту учебных достижений обучающихся на любой ступени образования.

Психология управления – это отрасль психологической науки, объединяющая достижения различных наук в области изучения психологических аспектов процесса управления и направленная на оптимизацию и повышение эффективности этого процесса. Управленческие отношения – это отношения определенной зависимости между субъектом и объектом управления, которые выражаются в терминах «подчинения» и «руководства». Возникают они вследствие объективной необходимости выполнения определенных управленческих функций (целеполагания, планирования, организации, мотивации и контроля).

Дополнительное образование детей является актуальным и необходимым звеном системы непрерывного образования, направленным на формирование и развитие творческих способностей детей, удовлетворение их индивидуальных потребностей в интеллектуальном, нравственном, физическом совершенствовании и организацию их свободного времени.

Основная цель сурдопедагогики – это обеспечить людям, имеющим нарушения слуха, возможность достижения максимальной самостоятельности и независимости в жизни. Профессиональное содержание и эффективная организация работы сурдопедагога оказывает существенное влияние на развитие слухоречевой системы учащихся, создание необходимой слухоречевой среды для формирования и укрепления связной (устной и письменной) речи, повышающей их социальную адаптированность, готовность к самостоятельной независимой жизни.

Объектами педагогических технологий в хореографии являются предметное содержание, способы организации деятельности обучающихся и организационные формы образовательного процесса, способствующие развитию природных задатков и творческой активности учеников.

Назначение примерной программы воспитания – помочь школам создать и реализовать собственные работающие программы воспитания, направленные на решение проблем гармоничного вхождения школьников в социальный мир и налаживания ответственных взаимоотношений с окружающими их людьми. Примерная программа показывает, каким образом педагоги могут реализовать воспитательный потенциал их совместной с детьми деятельности и тем самым сделать свою школу воспитывающей организацией.

Школьная служба примирения – форма объединения ведущих программ восстановительного разрешения конфликтов и криминальных ситуаций в рамках организации.

Развитие познавательных способностей и познавательного интереса дошкольников – один из важнейших вопросов воспитания и развития ребенка дошкольного возраста. От того, насколько будут развиты у ребенка познавательный интерес и познавательные способности, зависит успех его обучения в школе и успех его развития в целом. Ребенок, которому интересно узнавать что-то новое и у которого это получается, всегда будет стремиться узнать еще больше – что самым положительным образом скажется на его умственном развитии.

Исследовательская деятельность обучающихся является одним из ключевых видов деятельности, формирующих универсальные учебные действия и отвечающих требованиям Федерального государственного образовательного стандарта общего образования при реализации системно-деятельностного подхода.

В образовании цифровые инструменты и сервисы используются для повышения интереса и вовлеченности обучающихся за счет многообразия форм получения, репродукции, анализа и применения знаний, чтобы сделать образование более открытым и доступным, а также упростить отслеживание учебных результатов и прогресса каждого ученика.

Охрана здоровья и жизни обучающихся, а также профилактика детского дорожно-транспортного травматизма – важнейшая задача не только родителей (лиц заменяющих), но и педагогов и сотрудников образовательной организации. Воспитать из сегодняшних школьников грамотных и дисциплинированных участников дорожного движения возможно только при условии формирования комплексной системы.

Образовательная робототехника – это инструмент, закладывающий прочные основы системного мышления, интеграция информатики, математики, физики, черчения, технологии, естественных наук с развитием инженерного творчества. Занятия робототехникой дают хороший задел на будущее, вызывают у ребят интерес к научно-техническому творчеству, заметно способствуют целенаправленному выбору профессии инженерной направленности.

Цифровизация объективно необходима современной школе, чтобы сделать процесс образования более гибким, приспособленным к реалиям сегодняшнего дня, формированию конкурентоспособных профессионалов в нарождающемся «цифровом мире».

Я давно написал и поддерживаю в актуальном состоянии статьи про настройку почтовых серверов. При этом до сих пор не дошли руки описать использование в них бесплатных сертификатов. Так что сегодня я расскажу, как настроить бесплатный SSL/TLS сертификат от Let’s Encrypt для использования в postfix и dovecot

Если у вас есть желание научиться строить и поддерживать высокодоступные и надежные системы, рекомендую познакомиться с онлайн-курсом «DevOps практики и инструменты» в OTUS. Курс не для новичков, для поступления нужно пройти вступительный тест.

Введение

В ситуации с непубличным почтовым сервером нет принципиальной необходимости использовать подтвержденный сертификат. Вы запросто можете выпустить свой самоподписаный и использовать его. Пользователям достаточно будет подтвердить, что они доверяют этому сертификату и проблем не будет.

Тем не менее, последнее время наблюдается тенденция по выдавливанию самоподписанных сертификатов из обращения. Некоторый софт напрочь отказывается им доверять, не оставляя возможность пользователям это исправить. Вместо того, чтобы бороться с софтом, я предлагаю вам настроить всем известные сертификаты от let’s encrypt. К тому же сделать это относительно просто.

Получаем сертификат от Let’s Encrypt

Итак, я считаю, что вы настроили почтовый сервер по предложенной выше ссылке. Значит, у вас установлен веб сервер Apache, а так же все в порядке с dns записями. Сертификатов мы получим сразу два. Для доменных имен:

- mail.site.ru — имя почтового сервера, этот сертификат будут использовать postfix и apache

- webmail.site.ru — домен для web интерфейса почты, будет использовать веб сервер

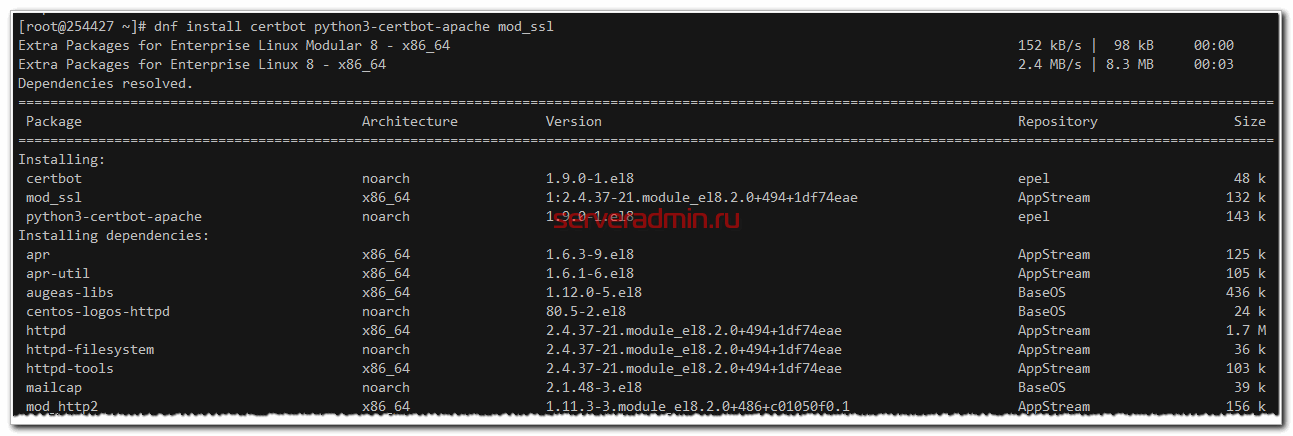

Для настройки получения сертификатов let’s encrypt и настройки apache, нам нужно будет установить несколько пакетов. Напоминаю, что речь идет про Centos 8. В других системах настройка будет аналогичной, только имена пакетов могут отличаться.

# dnf install certbot python3-certbot-apache mod_ssl

Пакеты эти живут в репозитории epel, так что если он еще не подключен, подключите.

# dnf install epel-release

Дальше нам нужно добавить 2 виртуальных домена в настройки apache. Для этого создаем 2 конфига в директории /etc/httpd/conf.d/.

По сути конфиги идентичные, только названия доменов разные. Теперь можно проверить конфигурацию apache и перезапустить его.

# apachectl -t

# apachectl reload

Если увидите ошибку:

AH00526: Syntax error on line 85 of /etc/httpd/conf.d/ssl.conf:

SSLCertificateFile: file ‘/etc/pki/tls/certs/localhost.crt’ does not exist or is empty

Просто удалите конфиг /etc/httpd/conf.d/ssl.conf. Он нам не нужен.

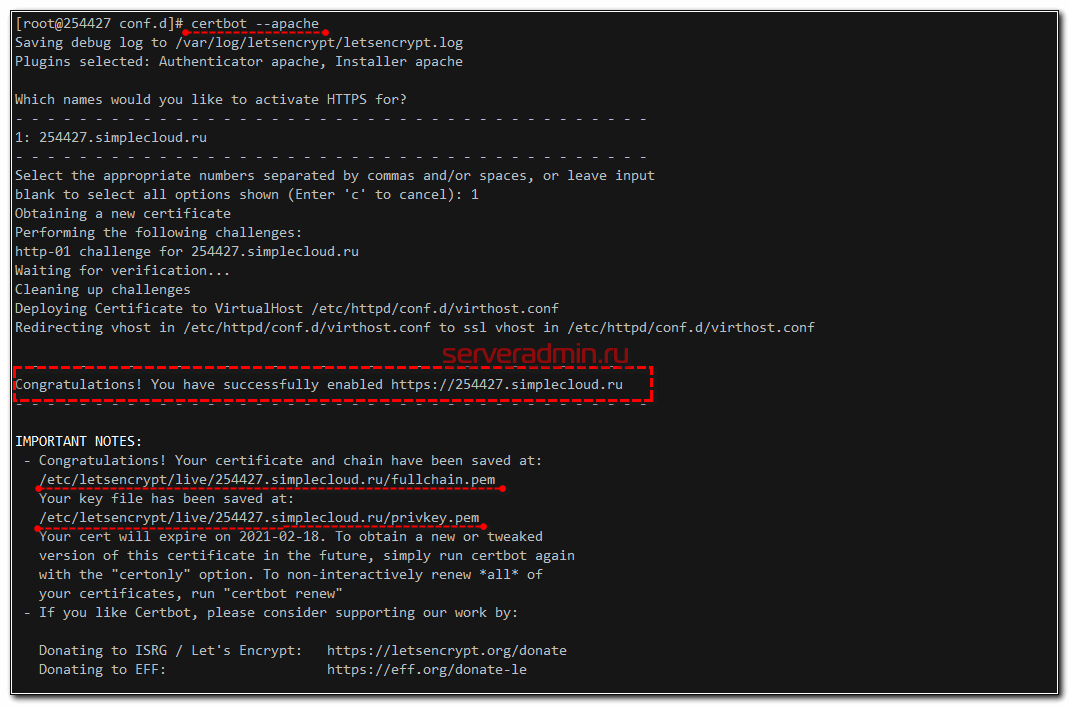

Если нет ошибок, то можно запускать certbot и получать сертификаты. Делается это очень просто.

# certbot —apache

При первом запуске вам нужно будет указать email для автоматического создания учетной записи. Затем выбрать по очереди каждый из доменов для создания бесплатного сертификата.

Если все прошло без ошибок, то вы увидите в директории /etc/letsencrypt/live две папки с сертификатами для каждого из доменов.

Так же certbot автоматически добавит в конфигурации виртуальных хостов apache несколько дополнительных параметров.

В этот виртуальный хост установите веб почту, если вам она нужна.

Let’s Encrypt в Postfix

Теперь настроим postfix на работу с бесплатным сертификатом от let’s encrypt. Для этого достаточно в конфигурационный файл /etc/postfix/main.cf добавить несколько параметров:

smtpd_tls_key_file = /etc/letsencrypt/live/mail.site.ru/privkey.pem

smtpd_tls_cert_file = /etc/letsencrypt/live/mail.site.ru/fullchain.pem

Этого достаточно при условии, что вы настраивали postfix по моей статье. Если нет — сходите, сверьтесь. Там есть еще некоторые параметры, касающиеся tls.

После этого надо перечитать конфигурацию postfix.

# systemctl reload postfix

Dovecot и сертификаты Let’s Encrypt

Дальше проделаем то же самое, только для Dovecot. Настроим его на работу с сертификатом let’s encrypt. Для этого добавляем в его конфиг /etc/dovecot/dovecot.conf параметры.

ssl_cert = </etc/letsencrypt/live/mail.site.ru/fullchain.pem

ssl_key = </etc/letsencrypt/live/mail.site.ru/privkey.pem

И так же перечитываем конфигурацию.

# systemctl reload dovecot

Теперь можно проверить корректность настройки.

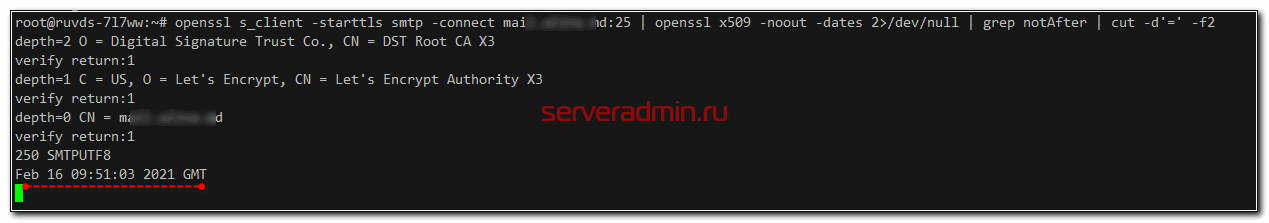

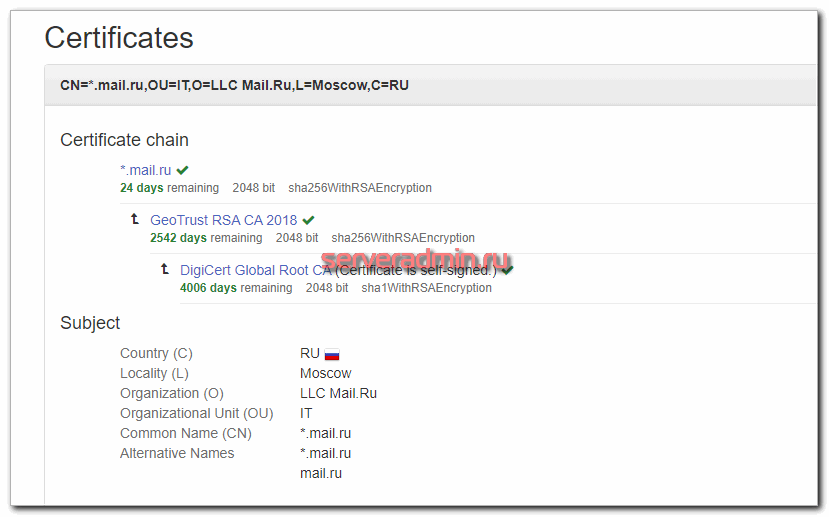

Проверка сертификата ssl/tls в почтовом сервере

Способов проверить сертификат в почтовом сервере множество. Например, у меня есть статья, где я настраиваю мониторинг сертификатов с помощью Zabbix. Там же есть примеры и для почтового сервера. Вот так с помощью openssl в консоли сервера можно посмотреть текущие сертификаты.

Это самый простой и быстрый способ. Можете проверить прямо из консоли почтового сервера. Так же можно воспользоваться каким-то готовым сервисом, например https://ssl-tools.net/mailservers.

Если у вас все в порядке, значит настройка ssl в postfix закончена. Остался последний штрих.

Обновление сертификатов почтового сервера

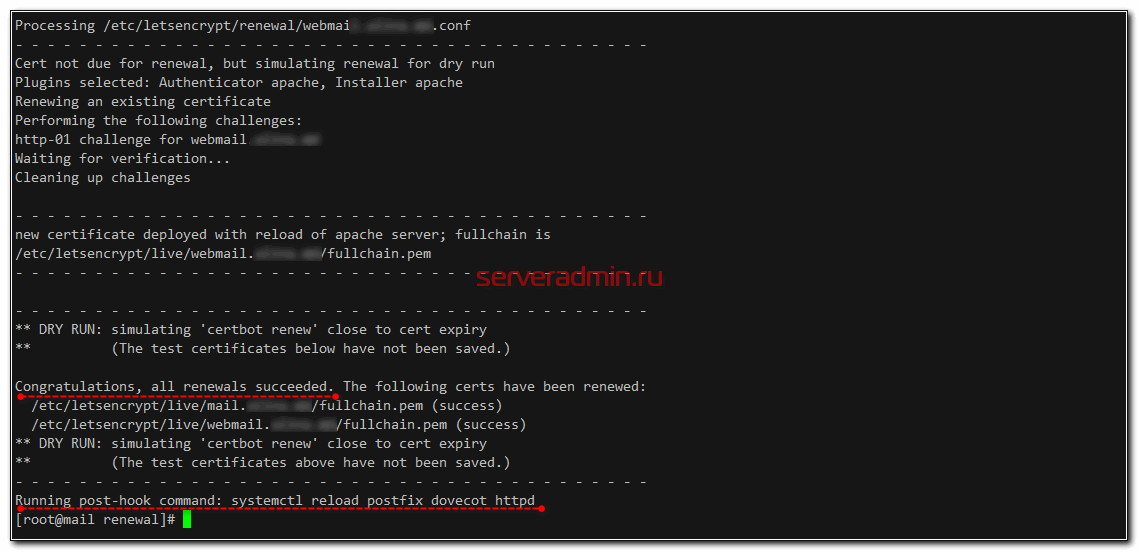

В Centos 8 certbot почему-то не добавил себя в планировщики. Ни в cron, ни в systemd timers. Но нам мало обновить сертификаты, нужно еще перезапустить службы, которые его используют. Для этого идем в конфиг letsencrypt для каждого домена и добавляем в самый конец параметр.

post_hook = systemctl reload postfix dovecot httpd

Сделать это нужно в конфигурационных файлах в директории /etc/letsencrypt/renewal/. Там для каждого домена будет свой конфиг. После этого можете прогнать тест обновления, чтобы убедиться в том, что ошибок нет.

# certbot renew —dry-run

Все в порядке. Можно добавлять задание в /etc/crontab, или в любой другой конфиг, как вы обычно делаете. Я больше люблю все задачи держать в одном системном конфиге crontab.

1 1 * * * root /usr/bin/certbot renew

На этом у меня все по настройке SSL/TLS сертификатов в почтовом сервере postfix + dovecot. Если есть замечания и предложения, жду их в комментариях.

Все вебинары, мастер-классы и курсы повышения квалификации

Участвуйте в интересных встречах, получайте сертификаты и повышайте квалификацию

Автор популярных книг по логопедии и развивающих пособий

Зиборова Елена Викторовна

Детский психолог ЦПРиН

Васильева Елена Викторовна

Логопед высшей категории, автор книг, игр и сказок для развития речи

Свободина Наталья Генриховна

Автор книг по дисграфии, учитель-логопед и психолог-практик

Большакова Светлана Евгеньевна

Логопед высшей категорией с нейропсихологической специализацией

Агаева Виктория Евгеньевна

Логопед высшей категории, специалист в области коррекции ринолалии

Мазина Вероника Дмитриевна

Автор пособий и игр для коррекции дисграфии, учитель-логопед высшей категории, нейропсихолог.

Минаева Оксана Дмитриевна

Дефектолог, специалист в области прикладного анализа поведения.

Микляева Наталья Викторовна

Кандидат педагогических наук, член Международной аттестационной палаты

Бунина Виктория Станиславовна

Логопед, нейрореабилитолог, психолог, автор книг по активизации речи

3 причины участвовать в наших онлайн-событиях

Формат на любой вкус

Мы проводим разные онлайн-встречи: курсы повышения квалификации, мастер-классы и бесплатные вебинары.

Приглашаем педагогов со стажем, авторов собственных книг и методик, признанных специалистов России.

Даем не теорию, а конкретные рабочие техники, которые можно использовать в ежедневной работе.

Участвуйте в открытых вебинарах: вы можете бесплатно их посещать, общаться с ведущими специалистами и получать сертификаты.

Курсы и мастер-классы

Учитесь в московских вузах из любой точки России и получайте официальные удостоверения. Разбирайте практические методики для занятий вместе с лекторами на мастер-классах.

Смотрите записи курсов из нашей золотой коллекции и получайте те же знания, только в два раза дешевле.

Расписание всех встреч

3 мая, СР, 18:00 — 20:00 (МСК)

10 мая, СР, 18:00 — 20:00 (МСК)

17 мая, СР, 18:00 — 20:00 (МСК)

19 мая, ПТ, 16:00 — 19:00 (МСК)

24 мая, СР, 18:00 — 20:00 (МСК)

28 мая, ВС, 13:00 — 15:00 (МСК)

31 мая, СР, 18:00 — 20:00 (МСК)

14 июня, СР, 16:00 — 18:00 (МСК)

15 июня, ЧТ, 15:00 — 17:00 (МСК)

Повышайте квалификацию на наших мастер-классах и курсах от Московских вузов!

Смотрите записи курсов из нашей золотой коллекции по минимальной цене!

Бесплатно посещайте вебинары с сертификатами от Мерсибо!

главная

— Статьи — Почта — Шифрование почты

Теги: Windows Linux Шифрование Защита почты

В предыдущих статьях было описано как получить сертификат s/mime от Comodo и настроить Outlook на работу с ним. Но в этой схеме есть недостаток — сертификат, которым вы можете шифровать конфиденциальные данные, выпущен третьей стороной. Да, с точки зрения удобства, если требуется упростить обмен конфиденциальными данными, такой сертификат, подписанный известным центром сертификации, является достаточно простым методом. Но если есть желание увеличить степень контроля за перепиской или количество сертификатов планируется достаточно большим, а бюджет — не очень, то остается один вариант — выпускать сертификаты самому. Достаточно простой способ реализации этой затеи — генерация приватного и публичного ключей с помощью OpenSSL, который встроен в любую систему Linux по умолчанию (крайне редко можно встретить даже минимальный дистрибутив без openssl в базе). Дальше все просто — обмен публичными ключами, настройка почтовых клиентов.

Цель: обеспечение удобной защиты почтовой переписки (даже в случае взлома пароля почты) с обязательной возможностью работы с разных устройств (в том числе мобильных) и разных операционных систем для небольшой компании.

- Полностью контролировать выпуск сертификатов OpenSSL для подписи и шифрования почты S/MIME.

- Выпущенные сертификаты должны быть совместимыми с большинством популярных почтовых программ, включая мобильные устройства.

- Все клиентские сертификаты должны быть подписаны одним общим ключом, который будет установлен на все устройства, вовлеченные в процесс обмена, чтобы наши самоподписанные сертификаты выглядели бы удостоверенными, а не «левыми», недоверенными и прочее. Т.е. на каждое устройство/компьютер будут установлены два ключа: один общий, (по сути, CA) и второй личный для каждого человека свой. Если у одного человека несколько устройств, то само собой личный сертификат будет одинаковый на всех его устройствах.

Почему я отметил «удобную защиту почты»? Всё просто — неудобное средство не будет использоваться во всех необходимых случаях. К сожалению, это факт.

Почему я выделил поддержку мобильных устройств? Потому что именно мобильность переписки является на текущий момент основным требованием, а как выяснилось, с ходу сгенерированные OpenSSL сертификаты не импортировались в iPhone. Или импортировались, но не могли быть использованы для подписи или шифрования переписки, в то время как Outlook или Thunderbird могли их использовать. Таким образом конечная цель — безопасная переписка по электронной почте — была невыполнима. Ненормально, когда человек в командировке не может быстро получить доступ к переписке и не может написать зашифрованное письмо.

Почему iPhone, а не Android? Всё просто — я и моё окружение используем iPhone исторически и менять (а надо ли?) Яблоко на Дроида никто бы не согласился. При этом ни на секунду не собираюсь утверждать, что одно лучше или хуже другого. Вообще не собираюсь 🙂

Так, с вводными данными закончили. Теперь вот что: я изначально не хотел настраивать файлы конфигурации openssl.cnf. Поэтому все дальнейшее никак не затронет дефолтного файла конфигурации openssl.cnf. Оставьте его в покое. Пока точно не будете знать, что вы делаете и зачем. Тогда можно и нормальный CA делать. А сейчас попробуем попроще.

Все, поехали, а то болтовни больше кода команд, если честно. Имеем openssl и дефолтный конфиг.

Сменим рабочую директорию (на ту, где у нас openssl.cnf, пусть уж все будет в одном месте) и там и останемся до конца процесса:

# cd /etc/pki/tls

Наш маленький CA

Создаём приватный ключ и публичный сертификат нашего «удостоверяющего центра»:

# openssl genrsa -aes256 -out mail-ca.key 8192

# chmod 0400 mail-ca.key

Приватный ключ (mal-ca.key) — самый важный файл из всего, что мы в этот раз создаем. Пароль secret1 естественно должен быть значительно сложнее, ведь если произойдет утечка приватного ключа то только пароль ключа будет защищать вас от поддельных сертификатов. Заранее подумайте, какие данные вы введете в сведения о сертификате, ведь этот сертификат будет потом установлен на всех клиентских устройствах в роли удостоверяющего центра. Если изменить сертификат одного клиента будет просто, то изменить этот сертификат будет совсем не просто.

Создаём публичный сертификат (mail-ca.crt), который будет установлен на всех клиентских устройствах (он будет подтверждать корректность сертификатов на устройствах пользователей):

# openssl req -new -x509 -sha512 -days 3650 -key mail-ca.key -out mail-ca.crt

Преобразуем сертификат в формат DER для дальнейшего импорта в разные почтовые программы:

# openssl x509 -outform der -in mail-ca.crt -out mail-ca.der

Ключ и сертификат клиента

Создаём секретный ключ клиента:

# openssl genrsa -aes256 -out client.key 8192

password: secret1

Создаём запрос клиентского сертификата:

# openssl req -new -key client.key -out client.csr

На этом шаге вы должны корректно указать данные владельца сертификата. В секциях Common Name и Email Address укажите ваш email (т.е. тот, для которого создается сертификат).

Создаем файл настроек для выпуска сертификата S/MIME: openssl-client-options.cnf:

basicConstraints = CA:FALSE

keyUsage = critical,digitalSignature, keyEncipherment

subjectAltName = email:copy

extendedKeyUsage=emailProtection

Создаем подписанный нашим новоявленным CA клиентский сертификат S/MIME:

# openssl x509 -sha512 -req -days 365 -in client.csr -CA mail-ca.crt -CAkey mail-ca.key -set_serial 1 -out client.crt -setalias «E-Mail Certificate» -trustout -extfile ./openssl-client-options.cnf

Преобразуем клиентский сертификат в формат DER для дальнейшего импорта в разные почтовые программы:

# openssl x509 -outform der -in client.crt -out client.der

Экспортируем клиентский сертификат в формат PKCS12 (включает приватный ключ):

# openssl pkcs12 -export -in client.crt -inkey client.key -out client.p12

В общем, все уже ясно. Основная хитрость всего процесса — содержимое файла openssl-client-options.cnf. Именно в этих нескольких строчках заключаются весь цимус статьи. В сети есть похожие примеры (опции прописываюстя прямо в командной строке):

(выполнять не надо!) # openssl x509 -req -days 365 -in client.csr -CA mail-ca.crt -CAkey mail-ca.key -set_serial 1 -out client.crt -addtrust emailProtection -addreject clientAuth -addreject serverAuth -trustout

но выпускаемый сертификат в моем случае не получал опции emailProtection и др. (я пробовал разные варианты). А вот использование конфигурационного файла с опциями дало необходимый результат:

По аналогии выпускаем необходимое количество клиентских сертификатов (возможно, есть смысл не указывать опцию -set_serial, но мне этого не требовалось).

Дальше все как обычно — как зеницу ока храним приватный ключ mail-ca.key, пароли secret1 меняем на secret2 (чтобы никто не догадался), в зависимости от системы на клиенте устанавливаем подходящим файлом сертификаты mail-ca и client. Для Outlook 2007 и iPhone 4S для импорта приватного ключа (т.е. чтобы почтовая программа могла подписывать и шифровать письма) требуется файл в формате PKCS12. Если не установить mail-ca.crt в корневые доверенные центры сертификации, то сертификат пользователя client будет восприниматься как недоверенный.

Т.к. у всех участников процесса шифрования переписки будет установлен общий mail-ca.crt, то для них все клиентские сертификаты будут доверенными и не вызовут подозрения некрасивых подписей со стороны операционной системы. А если вдруг в пришедшем письме от Петра сертификат будет отображен как неподписанный нашим корневым центром сертификации (т.е. будет незаверенным ключом mail-ca.key), то это будет повод расследовать, не пытается ли кто-то третий выдать себя за участника обмена информацией:

Сроки валидности ключей и сертификатов (у меня для примера 10 лет или 3650 дней для приватного ключа CA и 1 год для клиентских сертификатов) выбирайте как себе удобно.

Дополнение

Основная проблема, с которой я столкнулся, была в том, чтобы точно понять, какие параметры сертификата мне необходимы. Я взял реальный сертификат, выданный Comodo (comodo.cer) и просмотрел его опции:

# openssl x509 -inform der -in comodo.cer -out comodo.pem

# openssl x509 -in comodo.pem -text -noout

Вот их часть:

X509v3 extensions:

X509v3 Authority Key Identifier:

keyid:тут_буквы_и_цифири

X509v3 Subject Key Identifier:

тут_еще_буквы_и_цифири

X509v3 Key Usage: critical

Digital Signature, Key Encipherment

X509v3 Basic Constraints: critical

CA:FALSE

X509v3 Extended Key Usage:

E-mail Protection, 1.3.6.1.4.1.6449.1.3.5.2

Netscape Cert Type:

S/MIME

X509v3 Certificate Policies:

Policy: 1.3.6.1.4.1.6449.1.2.1.1.1

CPS: https://secure.comodo.net/CPS

Это помогло при выборе необходимых опций для файла настроек openssl-client-options.cnf. На эту тему смотрите man x509v3_config. Там есть много чего, но надо смотреть вдумчиво.

Чтобы передать сертификаты в iPhone я не нашел более удобного способа, как отправлять подписанное письмо (для обмена публичными ключами) и отправлять сертификат как вложение (для установки приватного ключа шифрования). На другие устройства проблем нет вообще никаких — флешка или карта памяти.

После импорта приватного ключа на клиентское устройство позаботьтесь о том, чтобы удалить сам файл ключа. Если вы скопировали его на флешку — флешку в топку, если передали по email — сотрите письмо из входящих, отправленных, корзины и замените диски на почтовом сервере на новые. Все, что вы в дальнейшем будете защищать с помощью созданного ключа, может стать доступным при утечке вашего ключа.

Кстати, не потеряйте ваши сертификаты и ключи!

Никто вас не заставляет использовать ваши самоподписанные сертификаты и для подписи, и для шифрования. Вы вполне можете выпустить бесплатные s/mime сертификаты у того же Comodo или StartSSL и использовать их для подписи, чтобы все получатели вашей корреспонденции видели сразу, что письмо в самом деле получено от вас. Т.е. подписанный настоящим CA сертификат для подписи и исключительно ваш сертификат для шифрования почты среди узкого круга лиц. И все это бесплатно.

Авторизуйтесь для добавления комментариев!

Бесплатные вебинары для детских логопедов, дефектологов, психологов и педагогов

Учитесь у лучших коррекционных специалистов России, узнавайте об уникальных методиках работы из первых уст

Получайте именные сертификаты

с подписью ведущей и печатью «Мерсибо»

Регистрируйтесь на живые трансляции и задавайте вопросы спикерам в чате вебинара

Смотрите записи вебинаров и повышайте профкомпетенцию в свободное от работы время

Пользуйтесь полезными материалами от наших спикеров — презентациями, документами и наработками

6 причин смотреть вебинары от Мерсибо

Педагоги со стажем, авторы собственных

книг и методик, заслуженные логопеды

и дефектологи России

Интересная и простая подача

Вебинары с четкой структурой, наглядной презентацией, живыми примерами из практики — материал усваивается легко и быстро

Все вебинары проходят в профессиональной студии — мы отвечаем за качество звука, изображения и быструю техподдержку

Никаких платежей под звездочкой или мелким

шрифтом. Чтобы получить сертификат,

достаточно заполнить заявку в конце вебинара

и он придет на почту через несколько дней.

Хранятся на портале Мерсибо в течение 6 месяцев после вебинара

Проводим вебинары и курсы с 2014 года

бесплатных вебинаров

с 2017 года

мастер-классов и курсов повышения

квалификации с 2014 года

удостоверений о повышении

квалификации выдали с 2017 года

специалистов присутствуют на каждом

бесплатном вебинаре

С нами сотрудничают 80 лекторов

Косинова Елена Михайловна

Научный сотрудник Института коррекционной педагогики, автор популярных книг по логопедии и развивающих пособий для детей

Ведущий детский психолог Центра Патологии Речи и Нейрореабилитации под руководством Шкловского В.М.

Учитель-логопед и психолог-практик, автор книг по дисграфии, Сооснователь Оргкомитета Российской ассоциации дислексии

Логопед высшей категории

с нейропсихологической специализацией, Член Международной Ассоциации Логопедов и Фониатров

Регистрируйтесь на предстоящие вебинары

Посетите другие события

Смотрите записи курсов из нашейзолотой коллекции по минимальной цене!

Повышайте квалификацию на нашихмастер-классах и курсах от Московских вузов!

Смотрите записи прошедших вебинаров

26 апреля, СР, 18:00 — 20:00 (МСК)

19 апреля, СР, 18:00 — 20:00 (МСК)

13 апреля, ЧТ, 16:00 — 17:00 (МСК)

12 апреля, СР, 18:00 — 20:00 (МСК)

6 апреля, ЧТ, 14:00 — 15:00 (МСК)

5 апреля, СР, 18:00 — 20:00 (МСК)

Теги: Защита почты Шифрование Безопасность

В этой статье речь пойдет о том где и как получить сертификат для шифрования электронной почты.

В настоящее время пользователям доступны две технологии обеспечения безопасности: PKI и PGP. О различиях этих технологий можно узнать по ссылке – PKI или PGP?.

Вся информация в данной статье относится к технологии PKI.

Условная цель

В сети есть несколько центров сертификации, которые выдают сертификаты для электронной почты бесплатно:

Для получения сертификата я настоятельно рекомендую использовать Эксплорер. Особенно, если ваш почтовый клиент Outlook или Windows Mail (в XP Outlook Express).

Процедура получения сертификата

- Открываем в Эксплорере ссылку http://www.comodo.com/home/internet-security/free-email-certificate.php

Начальная страница Free Secure E-mail Certificate - Нажимаем на большую красную кнопку FREE DOWNLOAD

- Попадаем на страницу ввода данных сертификата.

Заполняем Имя (First Name), Фамилию (Last Name), адрес электронной почты (Email Address), страну (Country).

Advanced Private Key Options оставляем без изменений.

Revocation Password – это пароль для отмены сертификата (если сертификат с закрытым ключом утерян или попал к третьим лицам).

Comodo Newsletter – подписываться НЕ рекомендую, полезной информации ноль.

Данные для получения сертификатаКогда все данные введены, нажимаем Agree & Continue

- На экране появится предупреждение (Подтверждаете запрос сертификата?):

Подтверждение запроса на получение сертификатаНажимаем Да.

- После этого ждем пару минут и проверяем почту. Должно прийти похожее письмо от COMODO:

Письмо с данными для получения сертификата COMODOЕсли Эксплорер ваш браузер по умолчанию, нажимаем большую красную кнопку Click & Install Comodo Email Certificate. Если нет, копируем ссылку с помощью правого клика, запускаем Эксплорер вручную и открываем в нем скопированную ссылку. Следует отметить, что для получения сертификата открывать ссылку надо на том же самом компьютере и в том же самом браузере в котором вы создавали запрос на сертификат!

- Далее должно появиться предупреждение о том, что веб-сайт пытается импортировать сертификат на ваш компьютер:

Подтверждение импорта сертификатаНажимаем Да.

- В случае успеха на web-странице появится красная надпись Successful. Но на всякий случай можно проверить корректность установки сертификата. Открываем в панели управления или в Эксплорере Свойства Интернет (Internet Options), далее переходим на закладку Содержание (Content), нажимаем кнопку Сертификаты (Certificates). На вкладке Личные (Personal) должен отображаться ваш новый сертификат. С помощью двойного щелчка можно посмотреть его свойства.

Из этого же места (Личные сертификаты) можно экспортировать сертификат в файл — на случай переустановки Windows, или если этим сертификатом вы будете пользоваться в разных программах или на разных компьютерах. Запишите в отдельный файл пароль от сертификата и сохраните этот файл вместе с файлом сертификатом в папке резервного копирования — желательно, не на рабочем столе! Теперь вы всегда сможете установить сертификат где угодно.

Теперь можно переходить ко второй части – настройке почтового клиента.

Вебинары для педагогов дополнительного образования детей раскрывают наиболее популярные и актуальные вопросы: образовательные программы по направлениям; технологии и методики, совершенствующие образовательный процесс. Стать слушателем вебинара может любой желающий бесплатно – видео-лекции размещены на сайте в открытом доступе.

Участие в вебинарах – это отличная возможность повысить свой профессиональный уровень и подтвердить свои знания соответствующими официальными документами. Каждый желающий может заказать Сертификат участника Вебинара с указанием соответствующей темы. Подробнее о получении документа здесь

Лицензия на образовательную

деятельность № 4276 19.11.2020

Серия 78 ЛО № 0000171

Свидетельство о регистрации

СМИ: ЭЛ № ФС 77-58841

Музыкальная педагогика, с одной стороны – это специальная область педагогики, а с другой – комплексная наука, базирующаяся на научных данных из сфер музыкальной философии, музыкальной эстетики, музыкальной психологии и социологии, ее содержание направлено на развитие отдельных музыкальных задатков и способностей субъекта обучения, формирование его личности в целом.

Раннее обучение английскому языку – прекрасный способ дать больше знаний о мире с самого детства и подготовить ребенка к школе. Но важно, чтобы изучение английского языка доставляло ребенку удовольствие и не мешало нормальному детскому развитию.

Досуговые программы в большей степени, чем программы образовательные, демонстрируют физические, интеллектуальные, эмоциональные возможности обучающихся.

Выявление одаренных детей – продолжительный процесс, связанный с анализом развития конкретного ребенка. Эффективная идентификация одаренности посредством какой-либо одноразовой процедуры тестирования невозможна. Поэтому вместо одномоментного отбора одаренных детей необходимо направлять усилия на постепенный, поэтапный поиск одаренных детей в процессе их обучения по специальным программам (в системе дополнительного образования) либо в процессе индивидуализированного образования (в условиях общеобразовательной школы).

Принципы обучения в системе дополнительного образования детей зависят от общей педагогической концепции деятельности детского творческого объединения. Современные учебные занятия в системе дополнительного образования детей должны быть направлены на создание и поддержание высокого уровня познавательного интереса и активности детей, базироваться на целесообразном расходовании времени занятия и применении разнообразных педагогических средств обучения.

Декоративно-прикладное искусство является одним из факторов гармонического развития личности. Посредством общения с народным искусством происходит обогащение души ребенка, прививается любовь к своему краю. Народное искусство хранит и передает новым поколениям национальные традиции и выработанные народом формы эстетического отношения к миру. Искусство народных мастеров помогает раскрыть детям мир прекрасного, развивать у них художественный вкус.

Рисование является одним из важнейших средств познания мира и развития знаний эстетического воспитания, так как оно связано с самостоятельной практической и творческой деятельностью. В процессе рисования у детей и подростков совершенствуются наблюдательность и эстетическое восприятие, художественный вкус и творческие способности.

Содержание учебных предметов в рамках предметной области «Искусство» должно быть направлено на формирование общероссийской культурной идентичности на основе изучения отечественного и мирового искусства; на приобщение обучающихся к сфере духовной жизни общества; на развитие у обучающихся художественно-ценностных ориентаций в окружающем мире, духовно-нравственных принципов и способности творческого освоения окружающей среды.

Музей школы — это разновидность музейных организаций учебных заведений, представленная самыми различными профилями. Данные учреждения можно отнести к ведомственным и общественным музеям, преследующим образовательные, учебно-воспитательные и познавательные цели. Управляются активом педагогов и учеников, полноценно входят в систему образования.

Предлагаем Вашем вниманию вебинар, в котором Вы сможете найти актуальную информацию о составлении программы дополнительного образования детей. Дополнительное образование включает обучающихся в разнообразную, соответствующую их возрастным и индивидуальным особенностям деятельность. Педагог, разрабатывающий образовательную программу, должен чётко определиться с тем, какую по виду программу он собирается предложить, и для этого целесообразно познакомиться с критериями, которые используются при классификации программ дополнительного образования детей.

Предлагаем Вашему вниманию вебинар о здоровьесберагающих технологиях на занятиях в ДО. Понятие «здоровьесберегающие технологии» появилось в словаре специалистов, работающих с несовершеннолетними, сравнительно недавно, но стало основанием для формирования системообразующих принципов образовательного пространства. Понятие «здоровьесберегающие технологии» объединяет в себе все направления деятельности учреждения образования по формированию, сохранению и укреплению здоровья обучающихся.

Предлагаем Вашему вниманию вебинар по психолого-педагогическим основам деятельности педагога дополнительного образования. Основой дополнительного образования является опора не на отдельные индивидуальные особенности ребенка, а на целостное личностное развитие. Одним из путей повышения эффективности образовательного процесса в детском учреждении может стать психолого-педагогическое сопровождение деятельности педагога дополнительного образования.