Titan Quest: Legendary Edition — это самое полное издание легендарного фэнтезийного экшена с мифологиями разных древних культур. На мир напали могущественные и ужасные Титаны, с которыми Боги не могут справиться в одиночку. Именно поэтому, только герои вроде тебя смогут спасти планету и весь мирный народ!

Здесь вам предстоит сразиться с грозными мифическими существами древней Греции, Вавилона, Китая и Египта. Исследуйте огромный мир, где можно повстречать немало известных героев из историй и сказаний. Также, выполняйте различные задания, в которых понадобится спасать невинных людей от беды, убивать орды монстров, и конечно же схлестнуться с огромными Титанами, вместе с другими воинами и богами. Постепенно прокачивайте вашего персонажа, находя более мощную экипировку, оружие, и изучая уникальные способности.

Игра может порадовать каждого качественно проработанной сюжетной линией, где содержатся немало тайн, мифов, легенд и захватывающих историй. Каждая локация детально прорисована, и отлично передаёт атмосферу древнего мира. Здесь вы побываете в северной Европе, в мифической Атлантиде, попутешествуете по Средиземноморью и попадёте на арену Тартара, где проходят великие сражения!

- Собраны все существующие DLC;

- Нет рекламы и баннеров;

- Множество детально прорисованных локаций;

- Десятки могущественных титанов из древних мифологий;

- Качественная и атмосферная трёхмерная графика;

- Возможность прокачивать персонажа.

Так как это мой первый отзыв, прошу строго не судить. Игра Titan quest предоставляет игрокам громадный открытый мир, линейность которого сглаживается проработанностью локаций и наполнением мобов. Именно из за своего любопытства, и интереса узнать а что там дальше, за поворотом я и начал играть в TQ и не прогадал. Эта, по сути своей, эдакая древняя бродилка с элементами гринда покоряет воображение и даёт масштабное представление о мифах и легендах тех незапамятных времен. Насчёт графики и оптимизации конечно отдельный разговор. Я первый раз когда зашёл на территорию деревни просто схватился за голову. Фпс был в районе двадцати, но желание играть было сильнее и вскоре решение нашлось. У кого проблемы с оптимизацией делаем следующее. Отключаем смену дня и ночи, и стараемся максимально совместить приближение перса на экране с удобством ходьбы, то есть дальностью прорисовки. Как раз таки отдаление камеры от персонажа и влияет на фпс. После этого частота кадров должна быть в районе пятидесяти . Ну и если совсем плохо отключите тени, ни в коем случае не понижайте разрешение, это отрицательно скажется на игровом опыте.

Насчёт сюжета, его простота даёт больше зациклится на прокачке, локациях и не заморачиваться. Основная линия будет более чем понятна даже если не слушать квестовых персонажей. Ещё насчёт игры, я начинал проходить Грецию несколько раз, и бросал по самым разным причинам, но сейчас полон решимости пройти все что есть, благо до диплома ещё полгода 😉

Titan Quest: Legendary Edition для мобильных устройств уже доступна для загрузки. Эта версия открывает весь мир Titan Quest и включает основную игру и все выпущенные для ПК-версии дополнения. Игра не содержит микротранзакций или скрытых платежей. Для того, чтобы получить доступ ко всем материалам, достаточно заплатить всего один раз. Стоит игра 1399 рублей.

Игра Titan Quest вышла впервые в 2006 году, а новое издание Titan Quest: Legendary Edition включает абсолютно все дополнительные материалы и технические обновления. Вас ждет всеобъемлющее и героическое однопользовательское путешествие по мирам Titan Quest! Помогите Олимпийцам в битве с титанами. Дайте отпор легионам из Подземного мира в дополнении Immortal Throne. Сразите чудовищ из мифов европейского севера в дополнении Ragnarök. Раскройте секреты потерянного города в дополнении Atlantis. Версия Legendary Edition включает абсолютно все материалы, которыми наслаждались поклонники Titan Quest на протяжении почти полутора десятков лет, в долгожданном мобильном воплощении. Те, у кого уже есть мобильная версия Titan Quest могут приобрести все дополнения отдельно.

https://youtube.com/watch?v=izJEt-_ZBhE%3Ffeature%3Doembed%26wmode%3Dopaque

Некоторое время назад я загрузил свое приложение в Google Play (еще тогда, когда оно называлось Android Market).

Сегодня я обновил приложение, но я удалил предыдущее хранилище ключей и создал новое. При загрузке говорится, что APK должен быть подписан теми же сертификатами, что и предыдущая версия:

Загрузка не удалась

Вы загрузили APK, который подписан другим сертификатом, чем ваши предыдущие APK. Вы должны использовать тот же сертификат.

Но у меня нет этого сертификата, и я не хочу удалять и повторно публиковать приложение, потому что у него есть активные пользователи.

Что я могу сделать, чтобы подписать свое приложение новым сертификатом?

12 ответов

Ничего такого. Прочтите документацию: Публикация обновлений в Android Market

Перед загрузкой обновленного приложения убедитесь, что вы увеличили атрибуты android: versionCode и android: versionName в элементе файла манифеста. Кроме того, имя пакета должно быть таким же, и .apk должен быть подписан тем же закрытым ключом. Если имя пакета и сертификат подписи не совпадают с таковыми в существующей версии, Market считает это новым приложением и не будет предлагать его пользователям в качестве обновления.

30 Янв 2011 в 16:51

Ничего — Google четко говорит, что приложение идентифицируется ключами, которые использовались для его подписи. Следовательно, если вы потеряли ключи, вам нужно создать новое приложение.

Eugene Mayevski ‘Callback

30 Янв 2011 в 16:51

У меня это произошло совершенно неожиданно. Я действительно не думаю, что я что-то менял.

18 Апр 2020 в 11:37

Сегодня я столкнулся с той же проблемой, к сожалению, у меня было два псевдонима в моем файле хранилища ключей.

26 Июл 2017 в 20:53

Здесь я получаю ответ на этот вопрос. После слишком долгих поисков я наконец смог взломать ключ и пароль для этого. Я забыл свой ключ и псевдоним, а также файл jks, но, к счастью, я знаю кучу паролей, которые я ввел в него. но найти правильные комбинации для этого было для меня самой сложной задачей.

Если он совпадает, значит у вас правильный файл jks и псевдоним ..

Теперь повезло, что у меня есть связка паролей, чтобы соответствовать ..

Теперь перейдите к этому экрану, введите тот же путь jks .. и пароль (среди пароля, который у вас есть) поместите любой путь в «Файл сертификата»

Если на экране отображается какая-либо ошибка, значит пароль не совпадает. если он не показывает никаких ошибок, это означает, что у вас правильный файл jks. исправьте псевдоним и пароль (), теперь вы можете загрузить свой apk в игровой магазин 🙂

10 Авг 2016 в 16:29

20 Июн 2020 в 12:12

Я столкнулся с этой проблемой недавно, попробовав разные способы входа, например, включить V1 или V2, вошел в систему, изменив имя псевдонима и последний раз узнав, что я использую неправильный файл хранилища ключей

Я настоятельно рекомендую Keystore Explorer (https://keystore-explorer.org/), который позволяет получить доступ к вашему хранилищу ключей без необходимости загружать его в Google Play. Таким образом вы сможете определить, неправильно ли вы вводите пароль.

20 Дек 2018 в 23:41

7 Июн 2019 в 09:53

Вы по ошибке подписали ключ отладки?

Google Play не позволяет публиковать приложения, подписанные вашим хранилищем ключей отладки. Если вы попытаетесь загрузить такой APK, Google Play завершится ошибкой с сообщением «Вы загрузили APK, который был подписан в режиме отладки. Вам необходимо подписать свой APK в режиме выпуска».

Однако, если вы попытаетесь загрузить обновление , подписанное хранилищем ключей отладки, вы не увидите это сообщение; Google Play отобразит сообщение, указанное в вопросе, касающееся отпечатков пальцев SHA1.

Итак, во-первых, проверьте, не подписали ли вы приложение по ошибке ключом отладки.

Как проверить, какие ключи подписи использовались?

Вы можете проверить, какими сертификатами были подписаны исходный APK и обновленный APK, используя следующие команды, используя Java keytool:

keytool -printcert -jarfile original.apk

keytool -printcert -jarfile update.apk

Это показывает вам подробную информацию о том, как был подписан APK, например:

Важные части, на которые следует обратить внимание здесь — для каждого APK — это значение отпечатка SHA1 , значение идентификатора владельца и даты Срок действия с / до . .

Если эта команда keytool не работает (для параметра -jarfile требуется Java 7), вы можете получить более основную информацию с помощью команды jarsigner:

jarsigner -verify -verbose:summary -certs original.apk

jarsigner -verify -verbose:summary -certs update.apk

К сожалению, это не показывает отпечаток SHA1, но показывает личность владельца X.509 вместе с датами истечения срока действия сертификата. Например:

Вы можете игнорировать любое сообщение «CertPath not validated» вместе с предупреждениями о цепочках сертификатов или отметках времени; в данном случае они не актуальны.

Сравните значения Owner, SHA1 и Expiry между APK-файлами.

- Если значение идентификатора Владелец / X.509 равно CN=Android Debug, O=Android, C=US , значит, вы подписали APK с помощью своего ключа отладки. , а не исходный ключ разблокировки

- Если значение отпечатка SHA1 отличается для исходного и обновленного APK, значит, вы не использовали один и тот же ключ подписи для обоих APK.

- Если значения идентификаторов Владелец / X.509 различаются или даты истечения срока действия сертификата для двух APK-файлов различаются, значит, вы не использовали одинаковый ключ подписи для обоих APK

Обратите внимание, что даже если значения Owner / X.509 идентичны для двух сертификатов, это не означает, что сертификаты идентичны — если что-то еще не совпадает — например, значения отпечатков пальцев — тогда сертификаты разные.

Найдите исходное хранилище ключей, проверьте резервные копии

Если два APK-файла имеют разную информацию о сертификате, вы должны найти исходное хранилище ключей, то есть файл с первым значением отпечатка SHA1, которое вам сообщил Google Play (или keytool).

Выполните поиск во всех файлах хранилища ключей, которые вы можете найти на своем компьютере, и во всех имеющихся у вас резервных копиях, пока не получите файл с правильным отпечатком SHA1:

keytool -list -keystore my-release.keystore

Просто нажмите Enter , если будет предложено ввести пароль — вам не обязательно вводить его, если вы просто хотите быстро проверить значение SHA1.

Я нигде не могу найти исходное хранилище ключей

Если вы не можете найти исходное хранилище ключей, вы никогда не сможете публиковать обновления для этого конкретного приложения.

Android прямо упоминает об этом на странице Подписание приложения:

Предупреждение. Храните хранилище ключей и закрытый ключ в надежном и надежном месте и убедитесь, что у вас есть надежные резервные копии. Если вы опубликуете приложение в Google Play, а затем потеряете ключ, с помощью которого вы подписали свое приложение, вы не сможете публиковать какие-либо обновления для своего приложения, поскольку вы всегда должны подписывать все версии своего приложения одним и тем же ключом. .

После первого выпуска APK все последующие выпуски должны быть подписаны одним и тем же ключом.

Могу ли я извлечь исходный ключ подписи из исходного APK?

Нет, это невозможно. APK-файл содержит только общедоступную информацию, а не информацию о вашем закрытом ключе.

Могу ли я перейти на новый ключ подписи?

Нет. Даже если вы найдете оригинал, вы не сможете подписать APK с помощью ключа A, затем подписать следующее обновление обоими ключами A и B, а затем подписать следующее обновление после этого только с помощью ключа B.

Подписание APK (или любого файла JAR) с помощью нескольких ключей технически возможно, но Google Play больше не принимает APK с несколькими подписями.

Попытка сделать это приведет к появлению сообщения «Ваш APK был подписан несколькими сертификатами. Подпишите его только одним сертификатом и загрузите его снова».

Что я могу сделать?

Вам нужно будет создать свое приложение с новым идентификатором приложения (например, изменить с com.example.myapp на com.example.myapp2) и создать новый список в Google Play.

Возможно, вам также придется изменить свой код, чтобы люди могли установить новое приложение, даже если у них установлено старое приложение, например вам необходимо убедиться, что у вас нет конфликтующих поставщиков контента.

Вы потеряете существующую базу установки, обзоры и т. Д., И вам придется найти способ заставить существующих клиентов удалить старое приложение и установить новую версию.

Опять же, убедитесь, что у вас есть безопасные резервные копии хранилища ключей и паролей, которые вы используете для этой версии.

25 Апр 2021 в 03:04

Пожалуйста, проверьте файл android/app/build.gradle на наличие

Перед выпуском пакета приложений должна быть включена signingConfig signingConfigs.release эта строка вместо signingConfig signingConfigs.debug этой строки.

Я сделал эту глупую ошибку.

Я тестировал свое обновленное приложение на других устройствах, выпустив его с debug sign in config, и когда я был готов опубликовать обновление, я не изменил конфигурацию и выпустил пакет с отладочной конфигурацией.

Почесав голову около часа, я понял, что у меня все время было это debug config, затем я изменил его на release mode, теперь проблема решена.

6 Май 2022 в 14:59

Я пытаюсь понять, как загрузить приложение в Google Play при использовании подписи приложений Google Play.

Вот что я сделал:

- Создал приложение

- Используется keytool.exe для создания ключа для этого приложения.

- Загрузил приложение в Google Play

- Зарегистрирован в подписке Google Play App Signing

- Попытайтесь загрузить приложение еще раз, но безуспешно.

Он жалуется, что сертификат не является сертификатом

Загрузите новый APK в производство

После долгих поисков. Я узнаю, как разместить сертификат, опубликованный на моей консоли Google Play, в моем хранилище ключей. Что-то вроде этого:

Keytool.exe -importcert -file upload.pem -keystore myapp-release-key.keystore

Кажется, что сертификат присутствует. Когда я перечисляю содержимое хранилища ключей, я получаю следующее:

Keytool.exe -list -keystore trackcoachfull-release-key.keystore Введите пароль хранилища ключей:

Тип хранилища ключей: JKS Поставщик хранилища ключей: SUN

Ваше хранилище ключей содержит 2 записи

В Android Studio я пытаюсь создать подписанный APK с помощью ключа загрузки.

Ошибка в Android Studio:

Ошибка: не удалось выполнить задачу ‘: app: packageFullRelease’.

У меня вопрос такой:

Как создать APK, подписанный с помощью ключа загрузки, предоставленного Google Play?

5 ответов

Я думаю, вы, должно быть, сгенерировали свое хранилище ключей из папки «java bin»:

keytool -genkey -v -keystore my-release-key.keystore -alias alias_name -keyalg RSA -keysize 2048 -validity 10000

Если вы хотите обновить свое приложение, вы должны использовать то же хранилище ключей, которое вы создали.

- Выберите «Выбрать существующий» и перейдите к пути к своему хранилищу ключей.

- Введите «пароль хранилища ключей»

- Если да, еще раз укажите «Ключевой пароль».

Сообщите мне, на каком этапе у вас возникла проблема, чтобы я мог помочь вам соответствующим образом.

20 Май 2017 в 08:33

Иногда происходит следующее: одно хранилище ключей имеет два сертификата, которые различаются по псевдониму или паролю. Попытайтесь увидеть свойства обеих записей хранилища ключей. Я уверен, что любой из них — действительный ключ с правильным псевдонимом. Используйте эту команду:

Keytool -list -keystore WeatherForecast.jks (ваше хранилище ключей)

Нажмите Enter, когда он запросит пароль.

Вы увидите две записи, и первое слово будет псевдонимом для вашего хранилища ключей.

Это сработало для меня, и я уверен, что это сработает и для вас.

7 Окт 2018 в 15:59

Мне пришлось связаться с Google и, следуя приведенным ниже инструкциям, сгенерировать новый ключ и загрузить сертификат.

Новый ключ загрузки будет использоваться для подписи APK-файлов, которые вы загружаете в Play.

Вот как сгенерировать и зарегистрировать новый ключ загрузки:

Этот ключ должен быть 2048-битным ключом RSA и иметь срок действия 25 лет.

2. Экспортируйте сертификат для этого ключа в формат PEM: keytool -export -rfc -alias upload -file upload_certificate.pem -keystore keystore.jks

3. Ответьте на это письмо и прикрепите файл upload_certificate.pem.

14 Июл 2019 в 11:22

Краткий ответ

Вы не можете подписать APK с помощью сертификата загрузки в консоли Google Play.

Надеюсь, этот ответ не позволит другим тратить столько же времени, сколько я пытался найти решение, которого не существует.

Длинный ответ

В статье поддержки Google Play Управление ключами подписи приложения содержится информация, необходимая для понимаю это.

В разделе » Типы ключей и важные определения «:

- Загрузить ключ (необязательно для существующих приложений) : новый ключ, который вы создаете при регистрации в программе. Вы будете использовать ключ загрузки для подписи всех будущих APK-файлов перед их загрузкой в Play Console.

- Закрытый ключ . Для подписей APK это ключ, используемый для подписи APK. Закрытый ключ должен храниться в секрете.

- Открытый ключ : для подписей APK это ключ, используемый для проверки подписи APK. Открытый ключ может быть виден всем.

- Сертификат : сертификат содержит открытый ключ, а также некоторую дополнительную идентифицирующую информацию о том, кому принадлежит ключ.

Затем обратите внимание, что в консоли Google Play вы можете загрузить только сертификат загрузки (в отличие от ключа загрузки ). На основании приведенных выше определений можно сделать вывод, что:

- ключ загрузки — это закрытый ключ , поскольку ключ загрузки используется для подписи APK.

- сертификат загрузки не содержит закрытого ключа , потому что сертификаты обычно содержат открытые ключи, а не закрытые ключи (есть исключения, вроде как, но не в этом случае).

- Следовательно, сертификат загрузки нельзя использовать для подписи APK , какие бы действия вы ни предприняли. Он просто не содержит необходимой информации.

Претензии к противоположному

Хотя некоторые люди сообщают, что МОЖНО подписать ваш APK с помощью сертификата загрузки, загруженного из Google Play, я считаю, что они неправильно понимают, что произошло. Обратите внимание, что обычно в этих отчетах указывается, что вы должны импортировать сертификат в исходное хранилище ключей, используемое для генерации ключа. Фактически, когда они думают, что импортируют (закрытый) ключ, необходимый для подписи APK, они на самом деле просто импортируют открытый ключ и перезаписывают открытую половину пары ключей — тем же открытым ключом, который был экспортирован в сертификате. в первую очередь.

Если бы они попытались подписать APK этим псевдонимом БЕЗ выполнения процедуры импорта, это сработало бы так же хорошо. (Импорт для них ничего не изменил.) Вот почему импорт работает только при использовании с исходным хранилищем ключей, а не с новым хранилищем ключей.

Так что вы можете сделать вместо этого?

Это зависит от вашей ситуации. Поскольку цель — подписать APK и успешно загрузить его в Google:

- В какой-то момент во время настройки «подписания приложений в Google Play» кто-то сгенерировал ключ загрузки и зарегистрировал его в Google. Если у вас все еще есть этот (закрытый) ключ где-то в хранилище ключей, это именно то, что вам нужно для подписи вашего APK.

- Если вы сгенерировали ключ загрузки с помощью какого-либо инструмента, кроме keytool, а затем импортировали его в свое хранилище ключей, и у вас все еще есть исходный сгенерированный файл, вы можете снова импортировать закрытый ключ в другое хранилище ключей, используя любой использованный процесс. первый раз.

- Если ни один из вышеперечисленных вариантов не подходит, вы можете следовать инструкциям в разделе «Создать новый ключ загрузки» в «Управление ключами подписи приложения», чтобы создать новый ключ загрузки и попросить Google заменить его.

22 Окт 2018 в 15:10

Мне удалось подписать свой APK с помощью ключа загрузки, предоставленного Google Play. Вот шаги, которые я выполнил для нового приложения:

- Создайте хранилище ключей и добавьте ключ подписи с помощью Android Studio

- Подпишите приложение, используя ключ, созданный в (1)

- Загрузите APK в Google Play

- Загрузите «Загрузить сертификат» из Google Play Console.

- Введите ‘y’ и нажмите Enter.

- Появится подтверждающее сообщение

- Для последующих сборок подпишите приложение, используя тот же процесс, что и в (2)

Здесь важно отметить, что на шаге (6) импорт keytool обновляет исходный сертификат сертификатом, загруженным из Google Play.

18 Авг 2017 в 09:08

У меня есть подписанное приложение и несколько файлов хранилища ключей. Я хочу обновить приложение, поэтому мне нужно узнать, какой из ключей был использован.

Как я могу сопоставить, какое хранилище ключей использовалось для первоначальной подписи моего приложения с различными хранилищами ключей, которые у меня есть на моем компьютере?

6 ответов

Сначала разархивируйте APK и извлеките файл /META-INF/ANDROID_.RSA (этот файл также может быть CERT.RSA, но должен быть только один файл .RSA).

Затем введите эту команду:

keytool -printcert -file ANDROID_.RSA

Вы получите такие отпечатки сертификатов:

MD5: B3:4F:BE:07:AA:78:24:DC:CA:92:36:FF:AE:8C:17:DB

SHA1: 16:59:E7:E3:0C:AA:7A:0D:F2:0D:05:20:12:A8:85:0B:32:C5:4F:68

Signature algorithm name: SHA1withRSA

Затем снова используйте keytool, чтобы распечатать все псевдонимы вашего хранилища ключей подписи:

keytool -list -keystore my-signing-key.keystore

Вы получите список псевдонимов и их отпечаток сертификата:

android_key, Jan 23, 2010, PrivateKeyEntry,

Certificate fingerprint (MD5): B3:4F:BE:07:AA:78:24:DC:CA:92:36:FF:AE:8C:17:DB

Вуаля! Теперь мы можем определить, что apk был подписан этим хранилищем ключей и псевдонимом android_key.

Keytool является частью Java, поэтому убедитесь, что в вашем PATH есть установочный каталог Java.

4 Июл 2012 в 19:29

Отчет о подписи Gradle

Самый простой способ вывести информацию о подписи каждого из вариантов вашего приложения — это с помощью Отчет о подписи Gradle.

Подпись APK или AAB

Кроме того, вы можете использовать инструмент управления ключами и сертификатами Java 7 keytool для проверки подписи хранилища ключей или APK без извлечения файлов.

# APK file

keytool -printcert -jarfile app.apk

# AAB file

keytool -printcert -jarfile app.aab

Вывод покажет владельца / издателя подписи и отпечатки MD5, SHA1 и SHA256 файла APK app.apk или файла AAB app.aab.

(Обратите внимание, что аргумент -jarfile был введен в Java 7; подробности см. в документации.)

Подпись хранилища ключей

Точно так же вы можете проверить подпись хранилища ключей, используемого для подписи вашего приложения.

keytool -list -v -keystore release.jks

Вывод покажет псевдонимы (записи) в файле хранилища ключей release.jks с отпечатками сертификатов (MD5, SHA1 и SHA256).

Этот процесс задокументирован на сайте разработчиков Google: https://developers.google.com/android/guides/client-auth

В заключении

Если отпечатки SHA1 между APK и хранилищем ключей совпадают, вы можете быть уверены, что это приложение подписано с помощью ключа.

3 Ноя 2021 в 20:20

Чтобы основываться на ответе Пола Ламмерцма, эта команда распечатает имена и подписи всех APK в текущем каталоге (я использую sh, потому что позже мне нужно передать вывод в grep):

APK: ./com.google.android.youtube-10.39.54-107954130-minAPI15.apk

Signer #1:

Signature:

Owner: CN=Unknown, OU=»Google, Inc», O=»Google, Inc», L=Mountain View, ST=CA, C=US

Issuer: CN=Unknown, OU=»Google, Inc», O=»Google, Inc», L=Mountain View, ST=CA, C=US

Serial number: 4934987e

Valid from: Mon Dec 01 18:07:58 PST 2008 until: Fri Apr 18 19:07:58 PDT 2036

Certificate fingerprints:

MD5: D0:46:FC:5D:1F:C3:CD:0E:57:C5:44:40:97:CD:54:49

SHA1: 24:BB:24:C0:5E:47:E0:AE:FA:68:A5:8A:76:61:79:D9:B6:13:A6:00

SHA256: 3D:7A:12:23:01:9A:A3:9D:9E:A0:E3:43:6A:B7:C0:89:6B:FB:4F:B6:79:F4:DE:5F:E7:C2:3F:32:6C:8F:99:4A

Signature algorithm name: MD5withRSA

Version: 1

APK: ./com.google.android.youtube_10.40.56-108056134_minAPI15_maxAPI22(armeabi-v7a)(480dpi).apk

Signer #1:

Signature:

Owner: CN=Unknown, OU=»Google, Inc», O=»Google, Inc», L=Mountain View, ST=CA, C=US

Issuer: CN=Unknown, OU=»Google, Inc», O=»Google, Inc», L=Mountain View, ST=CA, C=US

Serial number: 4934987e

Valid from: Mon Dec 01 18:07:58 PST 2008 until: Fri Apr 18 19:07:58 PDT 2036

Certificate fingerprints:

MD5: D0:46:FC:5D:1F:C3:CD:0E:57:C5:44:40:97:CD:54:49

SHA1: 24:BB:24:C0:5E:47:E0:AE:FA:68:A5:8A:76:61:79:D9:B6:13:A6:00

SHA256: 3D:7A:12:23:01:9A:A3:9D:9E:A0:E3:43:6A:B7:C0:89:6B:FB:4F:B6:79:F4:DE:5F:E7:C2:3F:32:6C:8F:99:4A

Signature algorithm name: MD5withRSA

Version: 1

Или, если вас интересует только SHA1:

APK: ./com.google.android.youtube-10.39.54-107954130-minAPI15.apk

SHA1: 24:BB:24:C0:5E:47:E0:AE:FA:68:A5:8A:76:61:79:D9:B6:13:A6:00

APK: ./com.google.android.youtube_10.40.56-108056134_minAPI15_maxAPI22(armeabi-v7a)(480dpi).apk

SHA1: 24:BB:24:C0:5E:47:E0:AE:FA:68:A5:8A:76:61:79:D9:B6:13:A6:00

11 Окт 2015 в 02:32

Намного более простой способ просмотреть сертификат подписи:

jarsigner.exe -verbose -verify -certs myapk.apk

Это покажет только DN, поэтому, если у вас есть два сертификата с одинаковым DN, вам, возможно, придется сравнивать по отпечатку пальца.

5 Июл 2012 в 07:21

Это можно сделать с помощью инструмента apksigner, который входит в состав Android SDK:

apksigner verify —print-certs my_app.apk

Вы можете найти apksigner в каталоге build-tools. Например: ~/Library/Android/sdk/build-tools/29.0.1/apksigner

7 Сен 2019 в 07:02

Существует множество бесплатных программ для проверки сертификатов и хранилищ ключей, таких как KeyStore Explorer.

Разархивируйте apk и откройте файл META-INF / ?. RSA. ? должен быть CERT или ANDROID или может быть чем-то другим. Он отобразит всю информацию, связанную с вашим apk.

30 Ноя 2017 в 15:51

Некоторое время назад я загрузил свое приложение в Google Play (тогда он назывался Android Market).

Сегодня я обновил приложение, но удалил предыдущее хранилище ключей и создал новое. При загрузке говорится, что APK должен быть подписан теми же сертификатами, что и предыдущая версия:

Вы загрузили APK, который подписан другим сертификатом, чем ваши предыдущие APK. Вы должны использовать тот же сертификат.

Но у меня нет этого сертификата, и я не хочу удалять и заново публиковать приложение, потому что у него есть активные пользователи.

Что я могу сделать, чтобы подписать мое приложение новым сертификатом?

Перед загрузкой обновленного приложения убедитесь, что вы увеличили атрибуты android:versionCode и android:versionName в элементе файла манифеста. Кроме того, имя пакета должно быть одинаковым и .apk должен быть подписан одним и тем же закрытым ключом. Если имя пакета и сертификат подписи не совпадают с именем существующей версии, Market будет считать это приложение новым и не предложит его пользователям в качестве обновления.

Вы подписали с ключом отладки по ошибке?

Вы можете проверить, какие сертификаты оригинальные APK и обновление АПК были подписаны с помощью этих команд, используя keytool на Java«:

Это показывает вам подробную информацию о том, как был подписан, например, АПК: в

Важные части, чтобы отметить здесь — для каждого АПК — являются в формате SHA1 значение отпечатков пальцев, владелец ценность личности, и действует от/до даты.

Если что ключей команда не’т работу, (в -файла jarfile вариант требует Java 7), Вы можете получить больше базовой информации по ТО jarsigner команду:

Это, к сожалению, не показывают отпечаток SHA1, но Х. 509 владелец идентичности, наряду с даты истечения срока действия сертификата. Например:

Вы можете игнорировать какие-то «CertPath не проверены и» сообщение, наряду с предупреждениями о цепочки сертификата или отметки времени; они’повторно не уместны в данном случае.

Сравниваем владельца, SHA1 и окончания значения между Апкс

- Если собственником/Х. 509 тож стоимости составляет СП=отладки Android, о=Андроид, с=нас , потом вы подписали АПК с отладка в, не оригинал ключа

- Если в формате SHA1 значение отпечатков пальцев отличается от оригинальной и APK-файлы обновления, то вы сделали не использовать тот же ключ подписи для APK-файлы

Если собственником/Х. 509 идентичность ценности разные, или сертификат сроки годности отличаются между двумя приложениями, то ты **** не использовать тот же ключ подписи для APK-файлы Обратите внимание, что даже если владелец/Х. 509 значения совпадают между двумя сертификатами, это не’т имею в виду, что сертификаты являются идентичными — если что-то не соответствует — например значения отпечатков пальцев — значит сертификаты разные.

Если два файла имеют различные сведения о сертификате, то вы должны найти оригинальные хранилище, т. е. файл с первым и SHA1 значение отпечатков пальцев, что Google Play (или ключей ) сказал. Поиск через все хранилище файлов вы можете найти на вашем компьютере, и в любой резервные копии у вас есть, пока у вас есть один правильный отпечаток SHA1:

Просто нажмите <и>введите</роз> если вам предложат ввести пароль — вы не’т должен будет ввести его, если вы просто хотите быстро проверить значение SHA1.

Ничего — Google ясно говорит, что приложение идентифицируется по ключам, используемым для его подписи. Следовательно, если вы потеряли ключи, вам нужно создать новое приложение.

Сегодня я столкнулся же проблема, к сожалению, у меня было два псевдонима в мой файл keystore.

Здесь я получу ответ на этот вопрос . После поиска слишком долго, наконец, я получаю, чтобы взломать ключ и пароль для этого . Я забыл свой ключ и псевдоним также файл JKS но, к счастью, я знаю кучу паролей, что я вложил в это . но найти правильное сочетание для это было для меня сложных задач .

окне появится теперь показывают псевдоним ..если вы JKS-файлом правильно .. щелкните правой кнопкой мыши на псевдоним и нажмите на «Просмотр сертификатов цепи на «.. он будет показывать в SHA1 ключевой матч .. этот ключ, который вы получаете, когда вы были загрузке APK в магазин приложений Google .

если это матч, то можно с правым файла JKS и псевдоним ..

теперь и у меня есть куча паролей на матч ..

а теперь подойдите к этой выставлять проверили поставить тот же путь, следующих .. и пароль(пароль у вас есть ) поставить любой путь в «сертификат»и

если на экране отображается ошибка, то пароль не подходят .. если это не’т показать любую ошибку, то это означает, что вы правильный файл JKS . правильный псевдоним и пароль() теперь, что вы можете загрузить ваш Android игры в плей-магазине 🙂

Как устанавливать APKS файлы на Андроид? Подробная видео и текстовая инструкции

Думаю что ни для кого не секрет, что многие крутые мобильные игры выходят в раннем доступе, в закрытых бетах и прочих пробных запусках. При этом достать проект в цифровом магазине приложений (Google Play, App Store и так далее) чаще всего нельзя. Тут на помощь и приходят АПК и похожие форматы.

Видеоверсия

Существует несколько различных типов файлов, давайте рассмотрим их подробнее:

- APK — это формат файла для Андроид, который используют как игры, так и приложения

- APKS — это объединение сразу нескольких файлов APK в один. Установить можно множеством бесплатных приложений, самые популярные это SAI или Lucky Patcher

Инструкция

Запустите приложение и во вкладке «Установка» нажмите кнопку «Установить APK». Далее выбираем каким диспетчером файлов будем открывать наш APKS, выбирайте любой.

Найдите ваш скачанный файл APKS или несколько файлов APK, выделите их все и нажмите выбрать. Сразу после этого приложение предложит установить ваш APKS или несколько APK-файлов.

Дождитесь установки файла и запустите игру. Всё просто? Правда?

Что может пойти не так?

Если у вас смартфон работает на прошивке MIUI, то приложение в процессе установки может выдать ошибку. В этом случае необходимо включить режим разработчика, в разных версиях прошивки это делается по разному, но чаще всего всё сводится к нескольким тапам по названию версии MIUI.

Еще пару моментов

- Приложение работает как с Root доступом, так и без него.

- Иногда после установки SAI, сервисы Google Play начинают сбоить. Если у вас такое происходит, нужно найти Сервисы Google в настройках. Отключить все разрешения для них, после этого заново включить. Проблема должна исчезнуть.

Вот вроде бы и все что нужно знать об установке файлов c расширением APKS на Андроид. Теперь зная это, вы сможете участвовать во многих закрытых бетах и играть в классные игры раньше своих друзей. Кстати, брать эти игры можно в нашем Телеграм-сообществе. Там мы регулярно выкладываем APK файлы на различные бета-тесты крутых и ожидаемых игр. Поэтому подпишитесь, чтобы не пропускать такие моменты.

Можно ли установить неподписанный. apk файл?

Такой вопрос, можно ли установить неподписанный .apk файл, чтобы протестировать на своём телефоне до релиза в маркете? Или нужно, чтобы он обязательно был подписан?

Я пробовал установить не подписанный, но мне пишет «Приложение не установлено».

- На девайсе уже стоит прога с таким же пакетом, но подписанная другим ключом (обычно возникает такая коллизия, когда разработка ведется на нескольких компах и на каждом из компов генерируется свой debug ключ). Чтобы такого не возникало, имеет смысл расшаривать один и тот же debug ключ между всеми компами/участниками.

- Если android:versionCode в манифесте ниже, чем тот, который уже стоит на девайсе, — это тоже потенциальная проблема. Установщик, правда, обычно только предупреждает о несоответствии версий приложения.

- Если minSdk в манифесте указан выше, чем тот, который стоит в аппарате, система также может отказать в установке.

- Если используются NDK библиотеки, несовпадающие с целевой платформой, также возможны проблемы. Целевых платформ пока что 4: armeabi , armeabi-v7 , mips и x86 — 90% аппаратов это платформа armeabi — процессоры ARM v.6 — откройте APK и загляните в каталог lib — он должен быть либо пустой, либо должен содержать подкаталоги с названиями целевой платформы.

- Возможна версия, что используется нестандартный установщик. В последнее время их развелось как грязи. Имеет смысл всегда пользоваться стоковым установщиком пакетов.

Проверьте разрешено ли у вас на девайсе из непроверенных источников приложения ставить.

Время на прочтение

С ростом популярности операционных систем, растет также и необходимость в обеспечении безопасности системы. С каждым днём количество атак увеличивается, а каждое обновление несет в себе новые «дыры» в системе безопасности. Я Анастасия Худоярова, ведущий специалист по безопасной разработке в Awillix, расскажу о том, как развивалась система безопасности в Android раньше и как можно обойти некоторые ее механизмы сегодня.

С чего все начиналось

Путь по защите Android-а был тернист. На конец 2021 года устройства Android насчитывали более 2,5 миллиарда активных пользователей, что составляет около 75% мирового рынка. Данная ОС стремительно развивалась с 2008 года и претерпела много изменений. В том числе это коснулось системы безопасности.

Начиналось всё с элементарных вещей. Таких как PIN экрана, запуск приложения в изолированной среде, указания определенных полномочий в конфигурационных файлах приложения. Теперь это многоуровневая защита устройства как аппаратная, так и программная.

Android использует ядро Linux, поэтому его архитектура и все используемые механизмы очень похожи.

На уровне ядра были добавлены дополнительные функции, а также усилены меры безопасности, например, касающиеся использования IPC средств межпроцессного взаимодействия (в Android поддерживаются только сокеты) так называемых Binder-ов; были внедрены дополнительные настройки в политике SELinux, чтобы ограничить доступ к сетевым сокетам, обладающим определенными полномочиями.

На уровне приложенийвыполнено разделение на read-only системные приложения и read-write пользовательские приложения, которые запускаются в своих песочницах с четко определенными правами.

Принцип разделений привилегий приложений и принцип наименьших привилегий – это самые важные аспекты в модели безопасности Android. Права запрашиваются приложениями с помощью их объявления в AndroidManifest.xml файле. Этот файл представляет собой описание основной информации о приложении системы. На основе указанных в манифесте разрешений система решает можно ли выдать такие права.

Развитие безопасности в Android

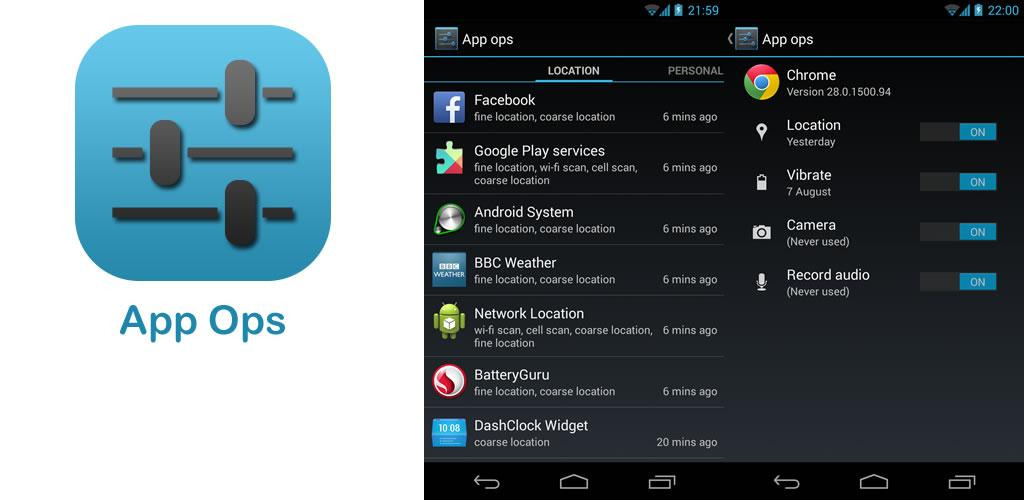

Использование ограничений прав в приложениях оказалось недостаточным для защиты от вредоносных программ — Google продолжает ужесточать меры. Разграничение прав на уровне ОС несомненно эффективно, но не гибко, так как всем приложениям могут понадобиться совершенно разные настройки, которые пользователь захочет максимально быстро настроить под себя. Первые попытки гибкого разделения полномочий были предприняты в Android 4.3 через раздел App Ops.

В App Ops пользователь мог отозвать и выключить всё, что угодно. Однако это было максимально неэффективно для него. Приложение могло «упасть» даже после отзыва чего-то незначительного. В Android 6.0 исправили эту «маленькую» неприятность: теперь приложение запрашивает права в тот момент, когда они ему нужны.

Это казалось хорошим решением, но открылась еще большая уязвимость. Стоит поменять в правилах сборки номер версии на более старый, и приложение будет получать все полномочия разом. Хотели сделать безопасно, но до конца не получилось реализовать эту идею. «Не стоит прогибаться под изменчивый мир, пусть лучше он прогнется под нас», — подумали в Google, и волевой рукой отрубили публикацию приложений для устаревших версий ОС. Сейчас, начиная с Android 10, полномочия у софта под старые версии отзываются, приложение попросту не работает. В 11-ой версии появилась возможность делать разрешение на однократный запуск.

Постепенно Google вводит ограничения на типы разрешений и на информацию об устройстве, которые может получить приложение:

- С Android 8 уже нельзя так просто добраться до серийного номера устройства, становятся недоступными некоторые системные переменные;

- В Android 9 установлен запрет на использование камер и микрофона, когда приложение находится в фоновом режиме, также нельзя использовать HTTP без TLS;

- В Android 10 вводятся ограничения, связанные с доступом к местоположению, запуском активностей фоновыми приложениями, что может вызвать проблемы, например, при работе приложений для умных часов. Важно, что с 10-ой версии в обязательном порядкевводится полнодисковое шифрование. Для удобного и гибкого управления разрешениями был введен и менеджер разрешений, позволяющий гранулировано настраивать каждое приложение.

- В Android 11 усложняется доступ к памяти и камере, появляются дополнительные настройки управления подключенными «умными» устройствами в Smart Lock: данная функция способна самостоятельно определить необходимость усиления безопасности.

Постепенно всё больше происходит завязка на различных ключах шифрования, которые представляют критичную информацию. По этой причине вводится доверенная среда исполнения. Она хранит эти данные и сама по себе является выделенной системой, что позволяет избежать утечки ключей при компрометации основной системы. Также для снижения риска нарушения системы используется доверенная загрузка, которая проверяет целостность ОС при запуске устройства.

Новшества системы

Принятых мер оказалось недостаточно для защиты от зловредных приложений, поэтому с 2012 года начинается ввод системы проверки загружаемого софта на подозрительное поведение с использованием статических и динамических анализаторов, в результате работы которых выявляются SMS фрод, фишинг.

Из последних новшеств — введение проверки SafetyNet. SafetyNet представляет собой набор API, позволяющий приложениям проверять устройство на предмет компрометации. SafetyNet жизненно необходим банковскому и финансовому ПО: производится проверка оригинальности устройства по серийным номерам, оригинальность прошивки, наличие root прав, контрольные суммы, проверка того, доверенное ли устройство, по его отпечатку.

Проверка была модифицирована, чтобы обеспечить высокую степень надёжности приложения клиента при взаимодействии с сервером, который обслуживает мобильное приложение, и теперь проверяется достоверность переданных данных с помощью специализированного ключа.

Использование сертификатов и подписей в Android

Механизмы безопасности внедряются не только касательно самой начинки ОС: новым требованиям Google обязаны следовать и разработчики. Например, теперь нельзя просто так взять и добавить доверенный сертификат в системные или собрать apk приложение без специализированной подписи разработчика.

Касаемо APK, изначально Google ввёл использование специализированных криптографических хэшей и подписи разработчика, хэши считались на части файла. Однако после атаки Janus выяснилось, что для верификации DEX файла используется не весь файл. Соответственно, в неиспользуемую часть можно было внести свои изменения. Баг исправили в новом формате цифровой подписи APK signature scheme v2 и v3, теперь цифровая подпись распространялась на весь файл. Просто установить приложение из Apk стало невозможно. Для прохождения всех проверок Google и его полноценного функционирования, оно должно быть верифицировано, а для этого у разработчика должен быть соответствующий ключ.

Добавление пользовательских сертификатов иногда недостаточно для решения каких-либо задач, например, если надо проксировать трафик, и требуется добавить сертификат именно в системные сертификаты, с чем возникают сложности в последних версиях Android. В соответствии с последними рекомендациями для разработчиков от Google, есть требования сетевых настроек, которые запрещают приложению доверять пользовательским сертификатам: они как бы доверенные, но не сильно. Данное требование относится именно к сетевому трафику приложений. В случае когда необходим доступ к сайту организации с самоподписанным сертификатом, могут быть использованы и пользовательские сертификаты. Возвращаясь к вопросу добавления сертификатов в системное хранилище, возникает проблема — раздел ФС, где хранятся системные сертификаты примонтирован в режиме read-only, поэтому так просто добавить сертификат нельзя. Особенно это усложнилось, начиная с Android 11 и даже 10. Сложность связана с FDE (полнодисковое шифрование), так как процесс монтирования происходит после расшифровки диска в момент загрузки.

Как добавить сертификаты read-only в системные директории?

Добавление пользовательского сертификата в системные означает изменение системных директорий, что запрещено. Обойти это можно лишь получив root-права на телефоне. После этого есть два пути: короткий и приятный vs длинный и немного хардкорный. Начну со второго:

adb root # запуск с правами root

adb remount # переводит раздел system в режим read-write

adb push cert.0 /system/etc/security/cacerts/ # перенести сертификат с ПК на устройство

Как говорилось выше, существует проверка SafetyNet, которая чутко реагирует на то, скомпрометирован ли телефон. То есть проверяет наличие root-прав. Пентестеру нужно проксировать трафик, то есть нужен доверенный системный сертификат, следовательно, требуются root права. Однако в таком случае не будет проводиться проверка, так как нарушена целостность устройства, а значит и приложение работать не будет. Есть выход — можно воспользоваться Magisk hide и в Burp поставить игнорирование запросов на Google.

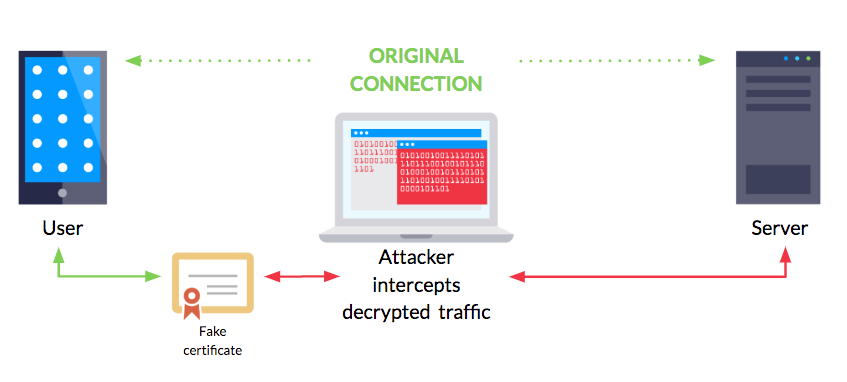

Как попытаться защитить свое приложение от хакеров

То есть можно обойти все системы защиты и проксировать трафик. Как тогда защитить свое приложение? На помощь приходит SSL Pinning. Certificate pinning — это внедрение SSL сертификата, используемого на сервере, в код мобильного приложения. В этом случае приложение будет игнорировать хранилище сертификатов устройства, полагаясь только на свое хранилище, и позволит создать защищенное SSL соединение с хостом, подписанным только сертификатом, что хранится в самом приложении. Реализуется это за счет того, что приложением проверяются сертификаты из pin list.

Закрепить их там можно несколькими способами:

- С помощью TrustManager добавляется файл сертификата в файлы приложения, создается KeyStore для хранения ключей приложения. Дальнейшая работа ведётся через TrustManager, который будет обращаться к хранилищу KeyStore, где находится сам сертификат. TrustManager будет работать только с этим сертификатом и проверять совпадение с ним. Иначе говоря, если будет проксироваться трафик, то появятся соответствующие ошибки.

- Другой подход внедрить пиннинг — это использовать библиотеку OkHttp CertificatePinner, которая содержит конструктор, фиксирующий за доменом определенный fingerprint сертификата. Данный отпечаток сертификата внедряется в код.

- Последний способ — это Network Security Configuration, где так же, как и в предыдущем способе, фиксируются фингерпринты используемых сертификатов.

И снова рубрика «советы атакующим»

К сожалению разработчиков и к счастью пентестеров, и это можно обойти, например, с помощью Frida, только очень аккуратно. Использование Frida и Magisk Hide в неправильном порядке может навредить вашему устройству и работать ничего не будет. Дело в том, что обе программы используют одинаковый процесс zygote64 для внедрения в код запущенного приложения. Их конфликт может сломать обход SSL Pinning, и скрытие root прав, тут-то SafetyNet нас и поймает.

Android прошел огромный путь изменений и улучшений. Система стала в разы более защищенной. Сегодня это уже совсем не «дырявая» система, а сильный конкурент другим мобильным операционным системам, и с ней нужно учиться работать.