Используемые термины: Apache, CentOS, Ubuntu, FreeBSD.

Инструкция написана для операционных систем на базе UNIX.

Получение сертификата

Модуль Apache для работы с SSL

Настройка веб-сервера

Проверка

Редирект с http на https

Apache + NGINX

Настройка HTTPS на Apache и установка SSL необходима, чтобы обеспечить защиту данных пользователей на вашем веб-сайте. В инструкции ниже описана установка SSL-сертификата Comodo, GlobalSign и других, предоставляемых REG.RU, и установка SSL, заказанных в других компаниях.

В Exchange Server 2010, как и в его предшественнике Exchange Server 2007 для работы всевозможных коммуникационных протоколов повсеместно используются сертификаты SSL. При установке первого сервера Exchange, он устанавливается с самоподписанным сертификатом. И прежде чем внедрить новый сервер Exchange, необходимо создать и присвоить ему новый SSL сертификат.

В данной статье мы попробуем настроить SSL сертификат для домена contoso.local.

Данная статья предлагает пошаговую инструкцию по установке сертификата на HTTP сервер Apache. Обратите внимание, что с версии 2.4.8 Apache параметры конфигурации сервера были изменены.

1. Скопируйте файлы сертификатов на ваш сервер.

Вам нужно скопировать на сервер следующие файлы: сертификат сервера, закрытый (приватный) ключ и промежуточный сертификат, соответствующий типу Вашего сертификата сервера.

Сертификат сервера направлялся Вам по электронной почте после его выпуска в GlobalSign. Также Вы можете получить его в своей учётной записи GlobalSign, нажав на кнопку

«Edit» слева от номера заказа и скопировав сертификат в формате PEM.

Закрытый ключ для сертификата создаётся вместе с запросом на сертификат (CSR), поэтому файл закрытого ключа уже может находиться на Вашем сервере. Если приватный ключ утерян, то сертификат нужно перевыпустить.

Промежуточный (intermediate) сертификат, который потребуется установить на сервер, зависит от типа Вашего сертификата. Именно наличие промежуточного сертификата в цепочке позволяет связать Ваш сертификат с корневым (root) сертификатом GlobalSign и сделать цепочку доверенной. Загрузите один или несколько промежуточных сертификатов, соответственно типа Вашего сертификата, по ссылке ниже:

support.globalsign.com/customer/portal/topics/538410-root-certificates/articles

2. Откройте для редактирования конфигурационный файл Apache.

В зависимости от типа операционной системы путь директории конфигурационного

файла может быть разным:

/etc/httpd/httpd.conf

/etc/httpd/sites-enabled/name-of-virtualhost.conf /etc/apache2/apache2.conf

/etc/apache2/sites-enabled/name-of-virtualhost.conf3. Настройте виртуальный хост для работы сертификата.

Найдите раздел VirtualHost и добавьте (или отредактируйте, если они уже имеются) следующие директивы, указав актуальные пути к файлам сертификатов и ключа:

<VirtualHost xxx.xxx.x.x:443>

DocumentRoot /var/www/examplesite

ServerName example.com www.example.com

SSLEngine on

SSLCertificateFile /path/to/examplesite.crt

SSLCertificateKeyFile /path/to/privatekey.key

SSLCertificateChainFile /path/to/intermediate.crt

</VirtualHost> Убедитесь в правильности путей SSLCertificateFile, SSLCertificateKeyFile, SSLCertificateChainFile, каждый из них должен указывать на соответствующий файл.

Примечание: Начиная с версии Apache 2.4.8, вместо директивы SSLCertificateChainFile следует использовать директиву SSLCertificateFile, которая была расширена для поддержки промежуточных сертификатов. Добавление промежуточного сертификата в конец файла сертификата сервера создаст необходимую доверенную цепочку.

4. Протестируйте созданную конфигурацию сервера.

В зависимости от операционной системы, выполните команду:

apachectl configtest apache2ctl configtestЗапуск команды обнаружит ошибки конфигурации сервера, такие как несоответствие закрытого ключа и сертификата либо неверный путь конфигурационного файла.

5. Перезапустите сервер Apache.

Для более старых версий дистрибутива Red Hat Enterprise Linux используйте скрипты:

service httpd restartservice apache2 restartДля дистрибутивов Red Hat Linux 7 или CentOS 7.0 используйте следующие команды:

systemctl restart httpd.servicesystemctl restart apache2.serviceПримечание: некоторые конфигурации Apache могут отображать директиву SSLCACertificateFile.

Данное поле необходимо только, если сервер Apache используется для аутентификации клиента.

Директива SSLCACertificateFile будет указывать на сертификат удостоверяющего центра или директорию сертификатов, которые в свою очередь служат для выпуска сертификатов, принимаемых вами для аутентификации клиента.

1. Все команды выполняются через Exchange Management Shell

Как вообще посмотреть какой сертификат подключен как TLSCertificateName

2. Получаем список установленных сертификатов

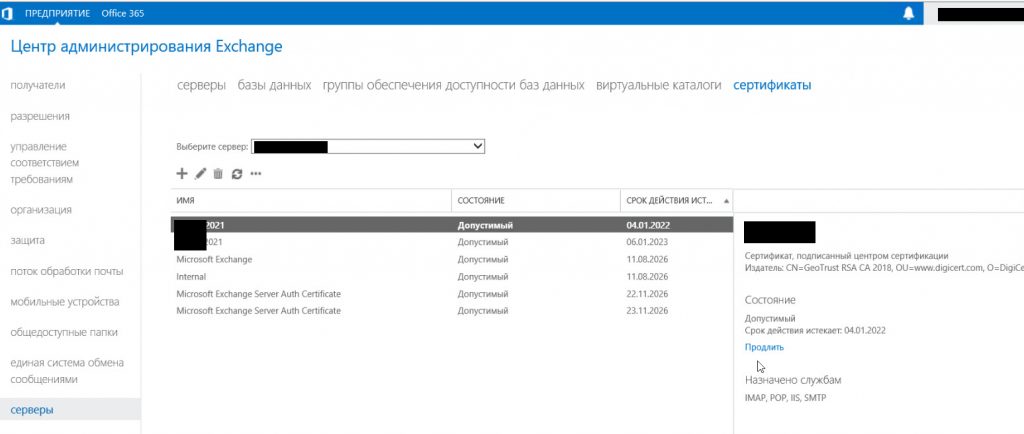

можно посмотреть (через ECP — СЕРВЕРЫ (тут и смотрим имя сервера) — сертификаты — )

— NotAfter — дата окончания

— Services — Службы, которым назначен этот сертификат.

— Thumbprint — Отпечаток (будет нужен для дальнейших команд)

В короткой форме можно посмотреть так: Get-ExchangeCertificate

3. Если сертификат новый уже добавлен, то двигаемся дальше если нет (то позже опишу как его добавить)

4. Теперь ответ на сам вопрос как сделать замену сертификата соединителя отправки и соединителя получения (прим. SMTP)

# $cert = Get-ExchangeCertificate -Thumbprint <Thumbprint of the new Exchange certificate>

# $tlscertificate = (‘<I>’+$cert.issuer+'<S>’+$cert.subject)

# Set-SendConnector -Identity «SmartHost Somehosting» -TLSCertificateName $tlscertificate

соединитель получения:

Get-ReceiveConnector

Далее перезапускаем транспортные службы EXCHAGE

# net stop «Microsoft Exchange Frontend Transport»

# net stop «Microsoft Exchange Transport»

# net stop «Microsoft Exchange Mailbox Transport Delivery»

# net stop «Microsoft Exchange Mailbox Transport Submission»

# net start «Microsoft Exchange Frontend Transport»

# net start «Microsoft Exchange Transport»

# net start «Microsoft Exchange Mailbox Transport Delivery»

# net start «Microsoft Exchange Mailbox Transport Submission»

Далее перезапускаем службы POP/IMAP

# net stop Microsoft Exchange IMAP4

# net stop Microsoft Exchange IMAP4 Backend

# net stop Microsoft Exchange POP3

# net stop Microsoft Exchange POP3 Backend

# net start Microsoft Exchange IMAP4

# net start Microsoft Exchange IMAP4 Backend

# net start Microsoft Exchange POP3

# net start Microsoft Exchange POP3 Backend

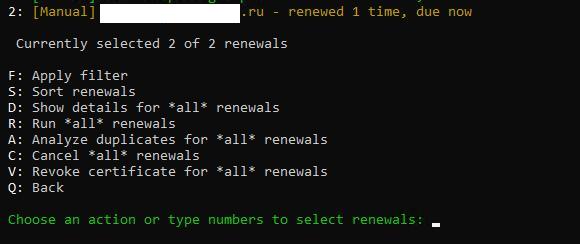

с помощью acme клиента получаем сертификат *.pfx (мы используем его в ручном режиме Manual и клиент автоматически не подтверждает доменное имя на который выпускается сертификат и оно должно проверяться снаружи, а также он не устанавливает сертификат автоматически).

Чуть подробнее про обновление (или выпуск) сертификата:

Manage renewals (A)

Видим, что один (в нашем случае №2) сертификат due now, то есть готов к обновлению.

Выбираем наше действие (R):

Здесь нам говорят, что надо подтвердить домен методом dns-01 вручную и показывает, что нам надо сделать:

Authorizing sso(mail).yourdomain.ru using dns-01 validation (Manual)

А именно, добавить указанную запись TXT (на внешнем dns сервере): _acme-challenge.sso

В поле Text вставляем содержимое нашего черного окошка из поля content (я вставил без кавычек).

До нас изменения могут приходить долго, поэтому все равно его проверяем в acme, acme снаружи проверит это достаточно скоро.

Удаляем ранее созданную запись во внешнем DNS.

И нажимаем Enter

Как мы видим Renewals success

Посмотрим информацию про сертификат.

В папке у нас он тоже появился:

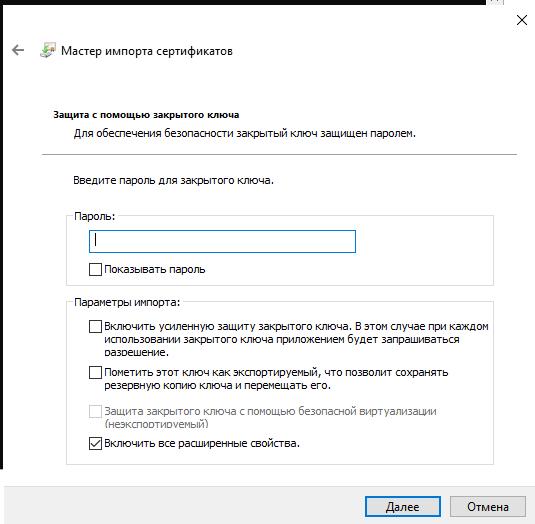

Устанавливаем его в локальное хранилище сервера Exchange (если нод несколько, то на все ноды):

Импортируем его себе в ЛИЧНОЕ ХРАНИЛИЩЕ СЕРТИФИКАТОВ СЕРВЕРА.

Здесь потребуется пароль от закрытого ключа.

Manage renewals (A)

D: Show details for *all* renewals

Нас интересует поле .pfx password (и в последствии нужен будет Thumbprint, его тоже надо будет запомнить или записать).

Копируем пароль и вставляем в нужное нам окно.

После этого на сервере Exchange запускаем certmgr, и здесь у нас появляется наш сертификат и сертификат промежуточный издающего центра.

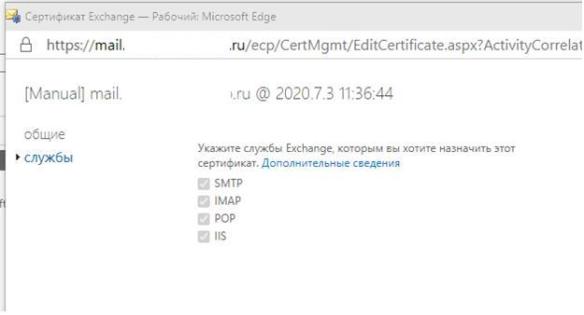

Далее, необходимо поставить его на сервер Exchange.

Enable-ExchangeCertificate -Thumbprint 5113ae0233a72fccb75b1d0198628675333d010e -Services POP,IMAP,SMTP,IIS

(SMTP мы его не ставим, у нас тут самоподписный сертификат Exchange), поэтому вот так

Enable-ExchangeCertificate -Thumbprint 5113ae0233a72fccb75b1d0198628675333d010e -Services POP,IMAP,IIS

Thumbprint отпечаток, берем из wacs.exe, который открывали ранее:

Версия о том, что после этого обязательно надо «ребутнуть» IIS, пока остается не подтвержденной:

Далее, у нас должен появится наш новый сертификат вот здесь:

Можно посмотреть его свойства:

Старый сертификат можно удалить прям из графической оболочки.

Посмотреть действующий сертификат:

На вторую ноду перетаскиваем pfx, также импортируем в ЛОКАЛЬНОЕ ХРАНИЛИЩЕ СЕРТИФИКАТОВ НЕ ПОЛЬЗОВАТЕЛЯ, А СЕРВЕРА

И делаем тоже самое:

Enable-ExchangeCertificate -Thumbprint 5113ae0233a72fccb75b1d0198628675333d010e -Services POP,IMAP,SMTP,IIS

В итоге, видим сертификаты на обоих нодах. На этом все.

Выше рассмотрен вариант установки сертификата в готовом pfx формате.

А вот в случае если сертификат и закрытый ключ мы получаем отдельными файлами,

Мы попробовали просто импортировать сертификат *.crt, оснастка Эксченжда ECP его успешно приняла, но в списке сертификатов Эксченджа он не появился.

Оказалось, что для импорта этой пары в Эксчендж их необходимо упаковать в контейнер формата PKCS#12 (расширение .pfx).

Онлайн утилитам я бы такое доверять наверно не стоит, здесь лучше опять же использовать openssl. Конвертируем пару закрытый ключ+сертификат в контейнер командой

openssl pkcs12 -export -out output-cert-name.pfx -inkey key-file-name.key -in input-cert-name.crt

на запрос пароля вводим новый пароль создаваемого контейнера.

Далее импортируем результат в Эксчендж :

если предварительно попробовать импортировать голый сертификат в консоль Эксча, то вывалится ошибка:

Не удается импортировать сертификат. Сертификат с отпечатком 12312312301178A455F7852D6519464123123123 уже существует.

однако сертификата с таким отпечатком в Эксче нет:

get-exchangecertificate -Thumbprint 12312312301178A455F7852D6519464123123123

На сервере ******* возникает характерная для Rpc ошибка: Сертификат с отпечатком 12312312301178A455F7852D6519464123123123 не найден.

Проблема исправляется: запуском mmc сертификаты компьютера, и ручным удалением ранее импортированного сертификата (того который без закрытого ключа). После этого контейнер успешно импортируется.

Для информации: https://www.petenetlive.com/KB/Article/0001528

Всем хорошей работы!!!

Apache + NGINX

При использовании веб-сервера на базе и Apache и NGINX, как правило, наружу смотрит последний. В таком случае, именно он будет отвечать на http-запросы, и в таком случае нужно настраивать SSL на NGINX.

Формируем запрос и выпускаем по нему наш сертификат Exchange

В exchange на заканчивающемся сертификате жмём «продлить». Формируется запрос.

Перевыпускаем сертификат в центре сертификации, указывая наш файл запроса от exchange.

Получаем сертификат от центра сертификации (в формате .CER) домена основного и поддоменов mail.site.ru, autodiscover.site.ru

С сайта скачиваем полученные после выпуска:

- Корневой сертификат

- Промежуточный сертификат 1

- Сам Сертификат

Импортируем его в хранилище сертификатов и из этого хранилища экспортируем его в формате .PFX, ВМЕСТЕ с приватным ключом.

Если вы делали запрос на выпуск сертификате НЕ на Exchange сервере и вам пришлют crt (а не pfx файл) — то вы не сможете сделать импорт на Exchange, так как у вас нет закрытого ключа.

Импорт базы данных

Импорт всех баз данных:

mysql -u username -p < all-databases.sql

Импорт одной базы данных: для импорта существующего файла базы данных в MySQL или MariaDB, вам нужно создать новую базу данных, в которую будет импортировано содержимое дамп файла. Начните со входа в базу данных как root или другой пользователь с достаточными привилегиями для создания новой базы данных.

cd C:\Server\bin\mysql-8.0\bin\ .\mysql -u root -p

Это даст вам приглашение оболочке MySQL. Далее создайте новую базу данных с названием new_database.

CREATE DATABASE new_database;

О создании будет выведено подтверждение.

Output Query OK, 1 row affected (0.00 sec)

Теперь выйдете из оболочки MySQL нажав CTRL+d. В обычной командной строке вы можете импортировать файл следующей командой:

.\mysql -u username -p new_database < data-dump.sql

В этой команде:

- username – это имя пользователя, с которым вы можете войти в базу данных

- newdatabase – имя только что созданной базы данных

- data-dump.sql – файл дампа с данными для импорта, размещённый в текущей директории

Успешное выполнение команды не выведет никаких сообщений. Если во время этого процесса произойдут ошибки, mysql выведет их в терминале. Вы можете проверить, что база данных была импортирована снова войдя в оболочку MySQL и анализом данных. Это может быть сделано выбором новой базы данных командой

USE new_database;

и затем сделайте SQL запрос:

SHOW TABLES;

или похожей командой для просмотра данных.

Шаг 4. Проверка работоспособности

Открываем браузер и переходим на наш сайт, добавив https://. При использовании самоподписного сертификата (как в нашем случае), обозреватель выдаст предупреждение, что передача данных не безопасна. Подтверждаем наше намерение открыть сайт. Если все работает, переходим к шагу 5.

Если сайт не заработал, пробуем найти причину по log-файлу. Как правило, он находится в каталоге /var/log/apache или /var/log/httpd.

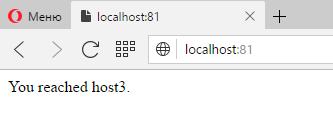

Подключение виртуальных хостов Apache в Windows

Виртуальные хосты могут быть привязаны к имени хоста (например, study.loc), к IP (например, 127.0.0.3) и к порту (*:81). Второй и третий способ хороши тем, что нам не придётся решать вопрос о DNS преобразованиях имени нашего виртуального хоста (это, обычно, достигается изменением системного файла C:\Windows\System32\drivers\etc\hosts либо использованием личного DNS сервера с соответствующими записями).

Рассмотрим все три способа. Но начнём с небольшой подготовки. Создадим каталог, в котором будем размещать наши виртуальные хосты. Например, C:\Server\data\htdocs\virthosts\. А в этом каталоге создадим три новых папки: host1, host2, host3. В каждой из них создайте по индексному файлу (index.html) с любым содержанием, который позволил бы идентифицировать, что вы попали в нужный хост. Я сделаю следующие записи в соответствующих индексных файлах хостов, для первого хоста:

You reached host1.

You reached host2.

You reached host3.

Теперь приступим к настройки виртуальных хостов.

В файле C:\Server\bin\Apache24\conf\httpd.conf найдите и раскоментируйте следующую строку:

Include conf/extra/httpd-vhosts.conf

В файле C:\Server\bin\Apache24\conf\extra\httpd-vhosts.conf закомментируйте (или удалите) те строки, которые приведены по умолчанию.

Виртуальные хосты на основе IP

Для виртуальных хостов, которые привязаны к IP, требуются несколько IP. Тем не менее, на своём локальном сервере вы можете проделать этот фокус, поскольку в IPv4, в 127.0.0.1 также отражается любой адрес в пределах от 127.0.0.0 до 127.255.255.255.

Попробуйте набрать в браузере 127.0.0.1, а затем попробуйте 127.0.0.2, 127.0.0.3, 127.0.0.4, 127.0.0.5 и т.д. Как видите, IP у нас много, и к каждому из них можно привязать виртуальных хост.

Добавьте в файл C:\Server\bin\Apache24\conf\extra\httpd-vhosts.conf следующие строки:

<VirtualHost 127.0.0.2:80>

ServerAdmin webmaster@www1.example.com

DocumentRoot "C:/Server/data/htdocs/virthosts/host2/"

</VirtualHost>

Перезапустите веб-сервер (делайте перезапуск после каждого изменения файла настройки):

c:\Server\bin\Apache24\bin\httpd.exe -k restart

А теперь откройте 127.0.0.2:

При этом на другие IP 127.0.0.*, а также на localhost наши настройки влияние не оказывают.

Виртуальные хосты на основе портов (разные сайты на разных портах)

Теперь добавьте в файл C:\Server\bin\Apache24\conf\extra\httpd-vhosts.conf строки:

Listen 81

<VirtualHost *:81>

ServerAdmin webmaster@www1.example.com

DocumentRoot "C:/Server/data/htdocs/virthosts/host3/"

</VirtualHost>

Порт можете заменить на любой другой, не занятый в вашей системе. Также вместо звёздочки можете указать конкретный IP. Перезапустите и откройте в браузере http://localhost:81:

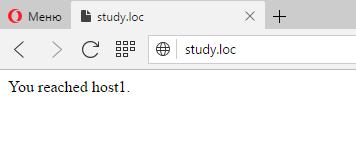

Виртуальные хосты на основе имени хоста

Следующий способ требует редактирование файла C:\Windows\System32\drivers\etc\hosts (либо внесение записи в ваш собственный DNS сервер). Придумайте любое имя хоста, желательно, не совпадающее с реальным. Примеры supersite, study.loc, video.ofme. Я возьму в качестве примера study.loc. Откройте файл C:\Windows\System32\drivers\etc\hosts и добавьте туда:

127.0.0.1 study.loc

А в файл C:\Server\bin\Apache24\conf\extra\httpd-vhosts.conf добавьте строки:

<VirtualHost *:80>

ServerName localhost

DocumentRoot "C:/Server/data/htdocs/"

</VirtualHost>

<VirtualHost *:80>

ServerName study.loc

DocumentRoot "C:/Server/data/htdocs/virthosts/host1/"

</VirtualHost>

Перезапустите сервер и перейдите в браузере к http://study.loc:

Аналогично настраиваются и субдомены (dir1.study.loc, dir2.study.loc, dir3.localhost и т.п.).

Автоматическое создание виртуальных хостов / субдоменов

В файле C:\Server\bin\Apache24\conf\httpd.conf найдите и раскоментируйте следующую строку:

LoadModule vhost_alias_module modules/mod_vhost_alias.so

А также, если вы не сделали этого ранее, строку:

Include conf/extra/httpd-vhosts.conf

В директории C:\Server\data\htdocs\virthosts\ создайте папку localhost (теперь именно её содержимое будет отображаться, когда вы в браузере набираете http://localhost).

В файл C:\Server\bin\Apache24\conf\extra\httpd-vhosts.conf добавьте следующую строку

VirtualDocumentRoot "C:/Server/data/htdocs/virthosts/%1/"

Теперь любая папка, созданная в C:\Server\data\htdocs\virthosts\ будет доступна по адресу вида

http://имя_папки.localhost

При открытии http://host1.localhost мы увидим содержимое C:\Server\data\htdocs\virthosts\host1\, при открытии http://super.localhost увидим сайт в C:\Server\data\htdocs\virthosts\super\ и т.д.

Обратите внимание на обозначение «%1» — оно значит первую часть имени, запрошенного виртуального хоста. То есть для запрошенного хоста super.localhost символы «%1» будут обозначать «super».

Вместо «%1» вы можете указать «%0» — это означает полное имя, то есть для запрошенного хоста super.localhost символы «%0» будут обозначать super.localhost и, следовательно, будет искаться папка super.localhost, а не super (как это происходит при использовании %1).

Помните, имена хостов вида *.localhost автоматически преобразуются в локальные IP адреса. Но если вы хотите использовать другие имена хостов, то укажите их в файле C:\Windows\System32\drivers\etc\hosts, чтобы компьютер понимал, какое имя какому IP адресу соответствует.

Если в файл C:\Server\bin\Apache24\conf\extra\httpd-vhosts.conf вместо предыдущей строки с «%1» добавить следующую:

VirtualDocumentRoot "C:/Server/data/htdocs/virthosts/%0/"

То теперь любая папка, созданная в C:\Server\data\htdocs\virthosts\ будет доступна по адресу вида http://имя_папки

Обратите внимание, что теперь не учитывается .localhost. На самом деле, вы можете использовать и .localhost, просто создав папки «host1.localhost», «host2.localhost» и так далее.

Автоматическая установка в ЛК

Если вы заказывали бесплатный SSL-сертификат, то можете автоматически установить его через карточку услуги SSL. Если у вас другой SSL-сертификат и ваш хостинг находится в REG.RU, установите SSL через карточку хостинга. В других случаях вам подойдет ручная установка сертификата.

-

В личном кабинете перейдите в карточку нужного SSL-сертификата:

-

Нажмите Установить на вкладке «Управление»:

-

На открывшейся странице выберите сертификат, купленный в REG.RU, и приложите файл с приватным ключом в формате : Где взять приватный ключ установки SSL-сертификата. Затем выберите услугу хостинга, на которую хотите установить сертификат, и нажмите Отправить заявку на установку:

Аналогично загружаются сертификаты сторонней компании. Вам понадобятся данные для установки этого сертификата. Их вы можете получить у поставщика SSL-сертификата.

Готово, после установки вы получите уведомление на контактный e-mail.

-

В личном кабинете перейдите в карточку нужного хостинга:

-

На вкладке «Операции» нажмите Установить SSL-сертификат:

-

На открывшейся странице заполните форму. В выпадающем списке выберите SSL-сертификат, заказанный в REG.RU, или загрузите свой. Если вы выбираете сертификат, купленный в REG.RU, вам необходимо прикрепить Файл с приватным ключом. Подробнее о том, как его получить, в статье Где взять данные для установки SSL-сертификата?

В пункте «Установить на хостинг» выберите нужный хостинг, а затем нажмите Отправить заявку на установку:

Готово, SSL-сертификат будет установлен через 15 минут после подачи заявки.

Как сделать резервную копию БД MySQL в Windows?

Аналогично при бэкапе отдельных баз данных: перейдите на страницу интересующей БД, а далее в Экспорт.

Если вы по каким-то причинам хотите сделать бэкап базы данных MySQL из командной строки в Windows, то для этого понадобиться утилита mysqldump.exe, она поставляется вместе с MySQL и расположена в каталоге C:\Server\bin\mysql-8.0\bin\.

Для её использования откройте командную строку и перетащите туда программу. Программу можно использовать с разнообразными опциями:

Если вы хотите сделать резервную копию всех баз данных в один файл, то выполните:

.\mysqldump.exe -u root -p --all-databases > all-databases.sql

Кстати, файл нужно искать в той папке, которую вы видите в приглашении командной строки.

Для того, чтобы сделать резервную копию только одной базы данных (например, rsyslog):

.\mysqldump.exe -u root -p rsyslog > rsyslog.sql

Чтобы сделать резервную копию нескольких баз данных используйте опцию —databases, а после него через пробел перечислите желаемые для бэкапа базы данных:

.\mysqldump.exe -u root -p --databases rsyslog syslog > rsyslog_syslog.sql

.\mysqldump.exe -u root -p wordpress wp_posts > wordpress_posts.sql

Для того, чтобы сделать резервную копию нескольких таблиц, перечислите их через пробел после названия БД:

.\mysqldump.exe -u root -p wordpress wp_posts wp_comments > wordpress_posts_comments.sql

Экспорт сертификата для веб-сервера

Теперь этот же сертификат поставим на наш сайт.

Экспортируем его из exchange из панели ecp, при этом создаём пароль не менее 4 символов при экспорте. Получаем файл .pfx.

Активный SSL-сертификат

Перед установкой SSL-сертификата от REG.RU перейдите к списку услуг и убедитесь, что услуга SSL-сертификата активна (значок зелёного цвета):

Если услуга SSL не активна, активируйте SSL-сертификат.

Включение модулей по отображению информации и статуса сервера

Если вы хотите удалённо мониторить состояние сервера (возможно, с помощью автоматизированных скриптов или программ), то вам может пригодиться включение модулей mod_status и mod_info.

В файле C:\Server\bin\Apache24\conf\httpd.conf найдите и раскоментируйте следующие строки:

LoadModule status_module modules/mod_status.so LoadModule info_module modules/mod_info.so Include conf/extra/httpd-info.conf

В файле C:\Server\bin\Apache24\conf\extra\httpd-info.conf измените приведённые строки (или просто их удалите и замените на предлагаемые), чтобы получилось:

<Location /server-status>

SetHandler server-status

Require host localhost

Require ip ::1

</Location>

<Location /server-info>

SetHandler server-info

Require host localhost

Require ip ::1

</Location>

ExtendedStatus On

Теперь при обращении по адресам http://localhost/server-info и http://localhost/server-status вы сможете наблюдать в режиме реального времени информацию и статус сервера.

Что дальше?

После установки SSL-сертификата сайт становится доступным как по http://, так и по https://. Но по умолчанию сайт открывается по небезопасному протоколу http://. Чтобы сайт всегда открывался по защищённому протоколу, настройте переадресацию на https://. Следуйте инструкциям, чтобы узнать, как подключить HTTPS на сайте:

Установка сертификата с ключом на веб сервер

У нас есть сертификат, ключ, а также цепочка из корневого и промежуточного (которые получили вначале), теперь их можно установить на веб сервер.

Всё поставилось без проблем. Это самый простой и быстрый вариант.

Полученный из центра сертификации сертификат с ключами можно поставить только на веб сервер. На exchange он будет ставится с проблемами и дольше гораздо. Вроде бы можно поставить новый сертификат, который встал на exchange успешно с прошлым ключом на веб-сервер — нет, нельзя, он не поставится. Поэтому алгоритм только как описан выше.

Шаг 1. Создание сертификата

Для боевого сервера, сертификат должен быть получен от доверенного центра сертификации — либо локального для компании, либо коммерческого. Или получен бесплатно от Let’s Ecnrypt.

Для тестовой среды можно сгенерировать самоподписанный сертификат. Для этого сперва переходим в рабочую папку.

а) на Red Hat / CentOS:

б) на Debian / Ubuntu:

в) во FreeBSD:

Создаем папку для сертификатов и переходим в нее:

mkdir ssl ; cd ssl

И генерируем сертификат:

openssl req -new -x509 -days 1461 -nodes -out cert.pem -keyout cert.key -subj «/C=RU/ST=SPb/L=SPb/O=Global Security/OU=IT Department/CN=test.dmosk.local/CN=test»

* в данном примере созданы открытый и закрытый ключи на 4 года (1461 день); значения параметра subj могут быть любыми в рамках тестирования.

Как проверить правильность установки SSL-сертификата

Проверка SSL-сертификата на корректность установки производится с помощью сервиса sslshopper.com.

Проверить SSL-сертификат сайта онлайн можно по инструкции ниже:

-

Введите имя вашего домена и нажмите Check SSL. Если у вас кириллический домен, то его надо ввести в формате Punycode.

-

При корректной установке SSL-сертификата вы увидите примерно такой результат:

Если сертификат установлен некорректно, свяжитесь со службой технической поддержки.

Ошибка Microsoft Exchange could not find a certificate that contains the domain name

Причём после назначения аутлук при запуске стал выдавать ошибку

Microsoft Exchange could not find a certificate that contains the domain name Therefore, it is unable to support the STARTTLS SMTP verb for the connector Client Frontend MAIL2 with a FQDN parameter of

Причина в том, что Exchange устанавливает самозаверяющий сертификат с именем хоста и полным доменным именем сервера, т.е. в нашем случае.

Чтобы воссоздать самозаверяющий сертификат и назначить его службе SMTP, выполните команду в exchange management shell:

New-ExchangeCertificate -Force

Настройка HTTPS на Apache

После установки SSL настройте редирект с HTTP на HTTPS. Редирект для Apache настраивается через файл .htaccess.

Чтобы осуществить переадресацию добавьте в конце файла .htaccess следующие строки:

RewriteEngine On

RewriteCond %{SERVER_PORT} !^443$

RewriteRule .* https://%{SERVER_NAME}%{REQUEST_URI} [R=301,L]Подробнее про редирект через .htaccess вы можете узнать в статье: Редирект через .htaccess.

Также по инструкции вы можете настроить редирект с помощью Nginx на VPS.

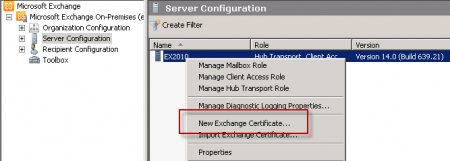

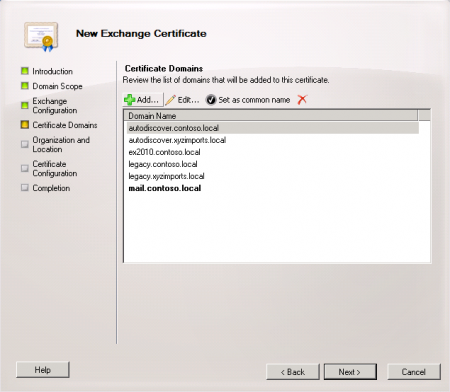

Генерируем новый сертификат для Exchange Server 2010

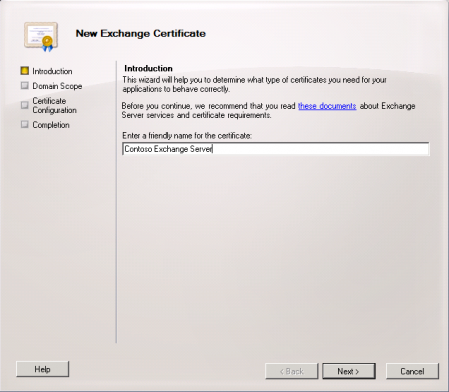

В консоли управления Exchange Management Console перейдем в раздел Server Configuration. Щелкнем правой кнопкой по серверу и выберем пункт New Exchange Certificate.

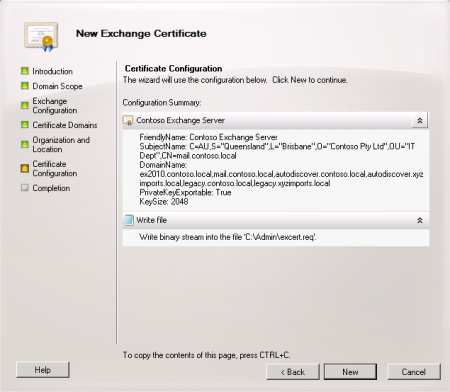

Введем имя нового сертификата. В данном случае назовем сертификат “Contoso Exchange Server”.

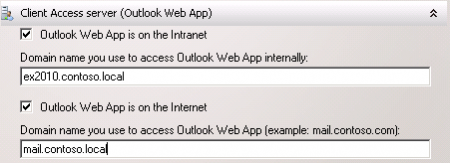

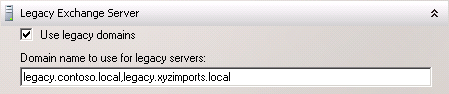

Далее нам нужно указать имена всех служб Exchange 2010, которые будут защищены с помощью сертификатов SSL.

Первая служба — Outlook Web App. Укажем внешнее и внутренне имя для Outlook Web App. В данном примере настроим внутреннее имя — “ex2010.contoso.local” , внешнее — “mail.contoso.local”.

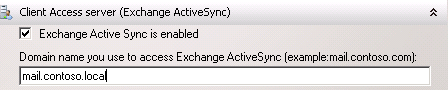

Затем настроим имя для ActiveSync. Для упрощения управления и настройки я буду использовать тоже имя, что и для Outlook Web App (mail.contoso.local).

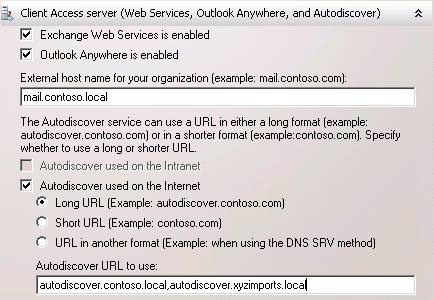

Настроим службы: Web Services, Outlook Anywhere и Autodiscover. И опять я укажу имя “mail.contoso.local”. Для Autodiscover дополнительные имена “autodiscover.contoso.local” и “autodiscover.xyzimports.local” для всех почтовых доменов организации.

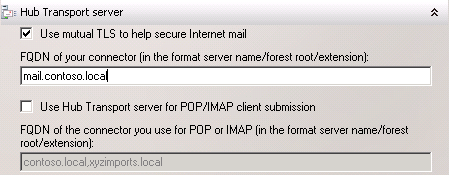

Сервер Hub Transport также для обеспечения безопасности SMTP коммуникации требует наличие SSL сертификата. Укажем имя “mail.contoso.local”.

Параметры Legacy Name (совместимость) необходимо настраивать, если вы планируете постепенный перенос служб и данных из Exchange 2003 в Exchange 2010. Имена legacy name нужно настроить для каждого обслуживаемого пространства имен в организации, например “legacy.contoso.local” и “legacy.xyzimports.local”.

После настройки всех служб, перейдем к следующему этапу мастера настройки нового сертификата Exchange.

Подтвердим, что все указанные доменные имена будут включены в запрос на генерацию нового сертификата. Если есть необходимость добавить дополнительные домены, сделайте это.

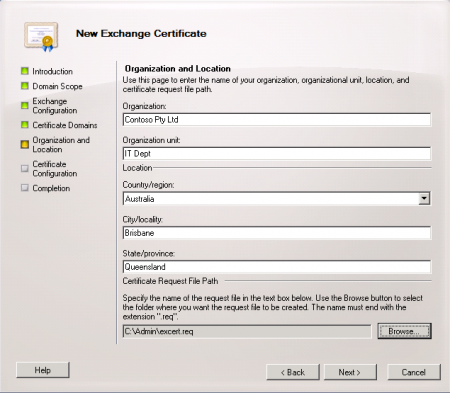

Далее мы должны заполнить справочную информацию сертификата, включая название организации, ее местоположение и место расположения файла-запроса сертификата.

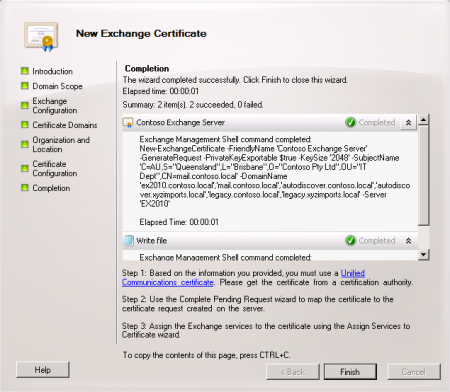

Для генерации файла с запросом сертификата, нажмем кнопку New.

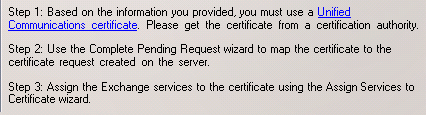

Работа мастера окончена.

Затем должно появиться окно, в котором указывается, что мастер в качестве типа сертификата Exchange выбрал “Unified Communications certificate” (также он называется сертификатом SAN).

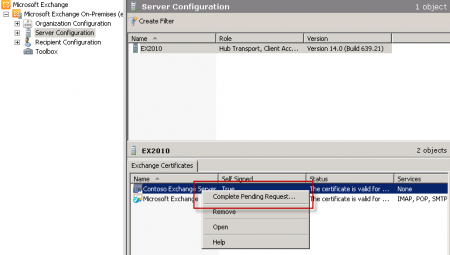

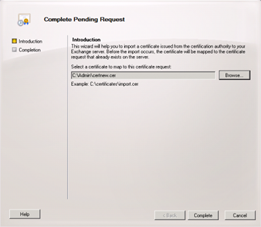

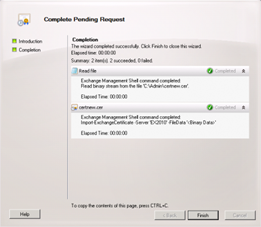

После того, как мы создали запрос на новый сертификат, нужно вернуться в консоль Exchange Management Console, правой кнопкой щелкнем по серверу и выберем пункт Complete Pending Request.

Укажем путь к сертификату, убедитесь, что новый SSL сертификат импортировался успешно.

И в списке действительных сертификатов сервера появится еще один.

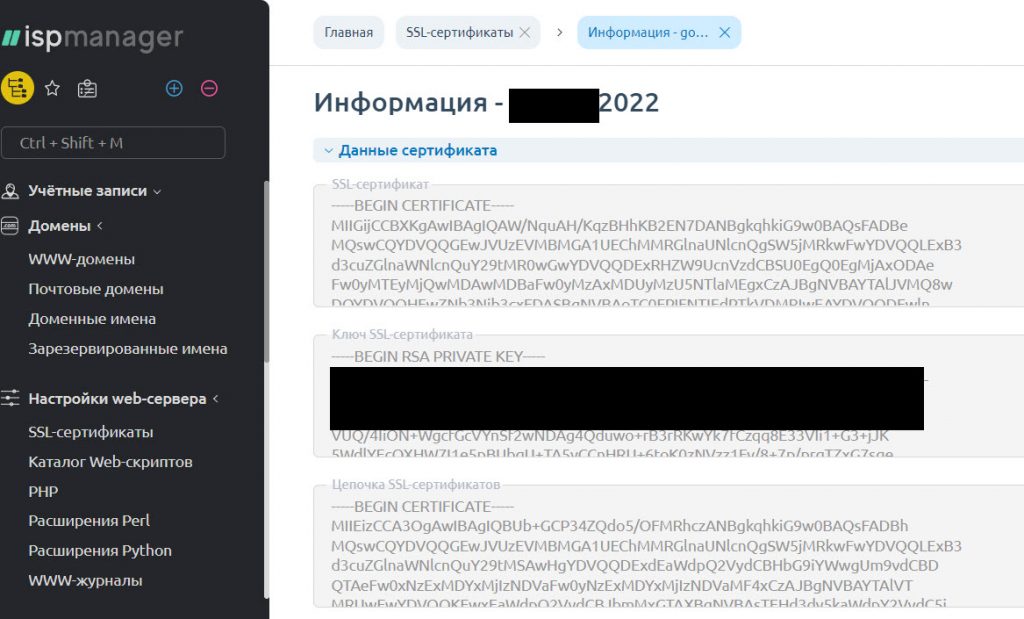

Ручная установка в панели хостинга

Чтобы установить SSL-сертификат, войдите в вашу панель управления (ISPmanager, cPanel или Plesk) и следуйте соответствующей инструкции ниже:

Обратите внимание! Если внешний вид вашей панели управления отличается от представленного в инструкции, кликните в левом нижнем углу «Попробовать новый интерфейс».

-

Перейдите в раздел «SSL-сертификаты» и нажмите Добавить сертификат:

-

Выберите тип сертификата «Существующий» и нажмите Далее:

-

Заполните поля на открывшейся странице. Данные для установки сертификата высылаются на почту после активации услуги: Где взять данные для установки SSL-сертификата.

— Имя SSL-сертификата — введите любое имя, под которым сертификат будет отображаться в панели управления (можно использовать только латиницу);

— SSL-сертификат — вставьте данные SSL-сертификата (в информационном письме он находится после слов «Ваш сертификат предоставлен ниже»);

— Ключ SSL-сертификата — вставьте приватный ключ сертификата;

— Цепочка SSL-сертификатов — вставьте сначала промежуточный сертификат, а затем с новой строки без пробела — корневой.

Нажмите Завершить: -

После завершения установки перейдите в раздел «Сайты», дважды кликните по домену, для которого выпускался сертификат:

-

Поставьте галочку напротив Защищенное соединение (SSL). В раскрывающемся списке напротив SSL-сертификат выберите имя SSL-сертификата, установленного в 4 шаге. Затем нажмите Оk внизу страницы:

Готово, SSL-сертификат установлен. Проверка сертификата (HTTPS) на корректность установки осуществляется по инструкции ниже.

Обратите внимание: если вид вашей панели управления отличается от представленного в статье, в разделе «Основная информация» переключите тему с paper_lantern на jupiter.

-

В блоке «Безопасность» нажмите SSL/TLS:

-

Нажмите Управление SSL-сайтами:

-

Пролистайте до блока «Установить SSL-сайт». В раскрывающемся списке выберите домен, для которого устанавливаете SSL-сертификат:

-

Заполните поля. Данные для установки сертификата высылаются на почту после активации услуги: Где взять данные для установки SSL-сертификата.

— Сертификат: (CRT) — вставьте SSL-сертификат (в информационном письме он находится после слов «Ваш сертификат предоставлен ниже»);

— Закрытый ключ (KEY) — вставьте приватный ключ сертификата;

— Пакет центра сертификации: (CABUNDLE) — вставьте сначала промежуточный сертификат, а затем с новой строки без пробела — корневой

Нажмите кнопку Установить сертификат:

-

Чтобы завершить установку, нажмите OК в появившемся окне:

Готово, SSL-сертификат установлен. Как проверить сертификат сайта онлайн?

Обратите внимание! Если внешний вид вашей панели управления отличается от представленного в инструкции, перейдите в раздел «Сайты и домены» и в правом верхнем углу измените вид на «Активный».

-

В разделе «Сайты и домены» выберите блок того домена, для которого выпускался SSL-сертификат, и нажмите SSL/TLS-сертификаты:

-

Нажмите Добавить SSL/TLS-сертификат:

-

Заполните поля на открывшейся странице. Данные для установки сертификата высылаются на почту после активации услуги: Где взять данные для установки SSL-сертификата?

— Имя сертификата — введите любое имя, под которым сертификат будет отображаться в панели управления (можно использовать только латиницу);

— Закрытый ключ (.key) — вставьте приватный ключ сертификата;

— Сертификат (.crt) — вставьте сам SSL-сертификат (в информационном письме он находится после слов «Ваш сертификат предоставлен ниже»);

— Корневой сертификат (-ca.crt) — вставьте сначала промежуточный сертификат, а затем с новой строки без пробела — корневой.

Нажмите Загрузить сертификат:

-

После установки сертификата в панели появится уведомление о том, что нужно привязать SSL-сертификат к домену. Чтобы сделать это, вернитесь в раздел «Сайты и домены» и нажмите Настройки хостинга:

-

В блоке «Безопасность» поставьте галочку напротив Поддержка SSL/TLS. Выберите в выпадающем списке имя сертификата, установленного в 4 шаге. Нажмите Применить внизу страницы:

Готово, SSL-сертификат установлен. Проверить наличие SSL-сертификата на сайте можно по инструкции.

Настройка SSL для Apache в Windows (переход с HTTP на HTTPS)

Если вы хотите использовать SSL в веб-сервере Apache под Windows, то вам необходимы три файла: *.key, *.csr и *.crt. Если вы купили валидный SSL сертификат для вашего сайта, то эти файлы вам должны прислать после покупки. Их может быть больше – среди них могут быть промежуточные сертификаты.

Если вы хотите настроить SSL на локальном веб-сервере, то все эти файлы можно сгенерировать самостоятельно, т.е. создать самоподписанный сертификат. Этот сертификат не является валидным (не может быть проверен с участием третьей стороны), но для упражнения в переходе с HTTP на HTTPS он вполне подойдёт.

Предполагается, что вы ставили веб-сервер по этой инструкции – иначе замените абсолютные пути на свои собственные.

Откройте командную строку Windows (WIN + x, далее выберите «Командная строка»). В командной строке введите команды:

cd C:\Server\bin\Apache24\bin\ set OPENSSL_CONF=C:\Server\bin\Apache24\conf\openssl.cnf openssl.exe genpkey -algorithm RSA -pkeyopt rsa_keygen_bits:2048 -out localhost.key openssl.exe req -new -key localhost.key -out localhost.csr

При вводе последней команды появятся запросы на английском языке. Ниже следует их перевод.

You are about to be asked to enter information that will be incorporated into your certificate request. What you are about to enter is what is called a Distinguished Name or a DN. There are quite a few fields but you can leave some blank For some fields there will be a default value, If you enter '.', the field will be left blank. -----

Вас попросят ввести информацию, которая будет включена в запрос вашего сертификата. То, что вы будете вводить, называется Distinguished Name или DN. Там всего несколько полей, которые можно оставить пустыми. В некоторых полях будут значения по умолчанию. Если вы введёте ‘.’, то поле будет оставлено пустым.

Country Name (2 letter code) [AU]:

Двухбуквенное имя страны (двухбуквенный код)

State or Province Name (full name) [Some-State]:

Название штата или провинции/области (полное имя)

Locality Name (eg, city) []:

Название населённого пункта (например, города)

Organization Name (eg, company) [Internet Widgits Pty Ltd]:

Название организации (т.е. компании).

Organizational Unit Name (eg, section) []:

Подразделение организации (т.е. отдел)

Common Name (e.g. server FQDN or YOUR name) []:

Общее имя (например, FQDN сервера или ВАШЕ имя). Можете ввести localhost.

Email Address []:

Please enter the following 'extra' attributes to be sent with your certificate request A challenge password []: An optional company name []:

Пожалуйста, введите следующие «дополнительные» атрибуты для отправки с вашим запросом сертификата

- Пароль запроса:

- Опциональное имя компании:

Теперь выполните команду:

openssl.exe x509 -req -days 365 -in localhost.csr -signkey localhost.key -out localhost.crt

В результате в каталоге C:\Server\bin\Apache24\bin\ должны появиться три новых файла:

- localhost.key

- localhost.csr

- localhost.crt

Из них нам понадобятся только два:

- localhost.key

- localhost.crt

При использовании сертификатов для настройки реального веб-сайта, удобнее создать виртуальный хост с примерно следующими настройками:

LoadModule ssl_module modules/mod_ssl.so

Listen 443

<VirtualHost *:443>

ServerName www.example.com

SSLEngine on

SSLCertificateFile "/путь/до/www.example.com.crt"

SSLCertificateKeyFile "/путь/до/www.example.com.key"

</VirtualHost>

Для настройки использования SSL на локальном веб-сервере Apache в Windows следуйте инструкции ниже.

В каталоге C:\Server\ создайте новую папку certs и переместите туда файлы localhost.key и localhost.crt.

В директории C:\Server\bin\Apache24\conf\ откройте текстовым редактором файл httpd.conf. В самый низ добавьте туда строки:

LoadModule ssl_module modules/mod_ssl.so

Listen 443

<VirtualHost _default_:443>

DocumentRoot "c:/Server/data/htdocs/"

ServerName localhost:443

ServerAdmin admin@example.com

ErrorLog "${SRVROOT}/logs/error-ssl.log"

TransferLog "${SRVROOT}/logs/access-ssl.log"

SSLEngine on

SSLCertificateFile "C:\Server\certs\localhost.crt"

SSLCertificateKeyFile "C:\Server\certs\localhost.key"

</VirtualHost>

Обратите внимание, что вам может понадобиться отредактировать следующие директивы

- DocumentRoot — укажите путь до сайтов на сервере

- ServerName — укажите имя вашего хоста, если то не локалхост

Обратите внимание, что мы не просто поместили эти строки в конфигурационный файл, а заключили их в контейнер VirtualHost. Дело в том, что если этого не сделать, то директива SSLEngine on включит SSL для всего веб-сервера, и даже при попытке открыть сайты на 80 порту, эти подключения будут обрабатываться как HTTPS, что вызовет ошибку «Bad Request. Your browser sent a request that this server could not understand». По этой причине эти настройки помещены в контейнер виртуального хоста. Обратите внимание, что используется ключевое слово _default_ — то есть сюда будут собираться все запросы на 443 порт если они не предназначены для другого хоста, который также настроен. То есть при желании вы можете создать больше виртуальных хостов для работы с HTTPS, при этом вместо _default_ указывайте IP хоста или символ * (звёздочка).

После этого сохраните изменения, закройте файл и перезапустите веб-сервер.

Для проверки сделанных изменений, перейдите по адресу https://localhost/ (протокол HTTPS). Поскольку сертификат является самоподписанным, то появится такое сообщение:

К самоподписанным сертификатам нет доверия и эту ошибку нельзя убрать без добавления таких сертификатов в доверенные. Для перехода нажмите «Всё равно продолжить».

Настоящие валидные сертификаты для своих сайтов (в том числе бесплатно на любое количество времени), вы сможете получить здесь.

Проверка установленного SSL

Вы можете проверить корректность установки SSL-сертификата по инструкции: Как проверить правильность установки SSL-сертификата?

Если у вас возникли сложности с установкой SSL-сертификата, вы можете написать заявку в службу поддержки, и наши специалисты вам помогут.

Шаг 3. Настройка Apache

Выходим из папки ssl:

Открываем файл с настройкой виртуальный доменов.

* где site.conf — конфигурационный файл для конкретного сайта

В открытый файл добавляем следующее:

<VirtualHost *:443>

ServerName site.ru

DocumentRoot /var/www/apache/data

SSLEngine on

SSLCertificateFile ssl/cert.pem

SSLCertificateKeyFile ssl/cert.key

#SSLCertificateChainFile ssl/cert.ca-bundle

</VirtualHost>

- ServerName — домен сайта;

- DocumentRoot — расположение файлов сайта в системе;

- SSLCertificateFile и SSLCertificateKeyFile — пути до файлов ключей, которые были сгенерированы на шаге 1;

- SSLCertificateChainFile — при необходимости, путь до цепочки сертификатов (если используем не самоподписанный сертификат).

Проверяем корректность настроек в Apache:

Перечитываем конфигурацию apache:

Из PFX в KEY и CRT с помощью openssl

Ставим себе openssl программу, настраиваем её вводя команды для работы только в первой текущей сессии через командную строку:

set OPENSSL_CONF=C:\OpenSSL-Win64\bin\openssl.cfg set Path=%Path%;C:\OpenSSL-Win64\bin

Затем этой программой экспортируем приватный ключ из файла .PFX, но он будет зашифрован. И наконец, расшифровать его опять программой openssl. Вытаскиваем открытую часть pfx-сертификата:

openssl pkcs12 -in z.pfx -clcerts -nokeys -out certificate.crt

Извлечь закрытую часть сертификата (вместе с приватным ключом), поместив её в отдельный запароленный файл:

openssl.exe pkcs12 -in z.pfx -nocerts -out encrypted.key

После выполнения команды вам придется ввести не только пароль, который использовался для экспорта .pfx-сертификата, но и новый пароль, необходимый для защиты .key-файла.

Закрытый ключ сертификата с парольной защитой не всегда удобно использовать на реальном окружении. Например, Apache будет спрашивать пароль при каждом рестарте сервиса, что будет требовать человеческого участия. Обойти проблему можно, сняв пароль с закрытого ключа:

openssl rsa -in encrypted.key -text -out rsa.key

Установка SSL

После выпуска SSL на ваш контактный e-mail придёт письмо с данными для его установки, это:

- сам сертификат;

- корневой сертификат;

- промежуточный сертификат.

Приватный ключ обычно генерируется при заказе SSL и сохраняется на ваш локальный ПК.

Перед установкой SSL на Ubuntu/Debian необходимо включить модуль mod_ssl с помощью команды: a2enmod ssl.

Чтобы установить SSL:

-

Создайте на вашем сервере в каталоге /etc/ssl/ файлы domain_name.crt, private.key и chain.crt со следующим содержимым:

- domain_name.crt — сам сертификат;

- private.key — приватный ключ;

- chain.crt — цепочка сертификатов, которая содержит сначала промежуточный сертификат и следом за ним корневой (с новой строки без пробелов и пустых строк).

-

Откройте файл конфигурации Apache. В зависимости от особенностей вашего сервера этот файл находится по одному из следующих адресов:

- для CentOS: /etc/httpd/conf/httpd.conf;

- для Debian/Ubuntu: /etc/apache2/apache2.conf;

- если вы устанавливаете SSL-сертификат на OpenServer, используйте путь к его корневой папке.

В конце файла создайте копию блока «VirtualHost». Укажите для блока порт 443 и добавьте внутри него строки:

SSLEngine on SSLCertificateFile /etc/ssl/domain_name.crt SSLCertificateKeyFile /etc/ssl/private.key SSLCertificateChainFile /etc/ssl/chain.crtПример конфигурационного файла:

-

Проверьте конфигурацию Apache до перезапуска командой:

apachectl configtest

Готово, вы настроили SSL-сертификат. Теперь настройте переадресацию для вашего сайта.

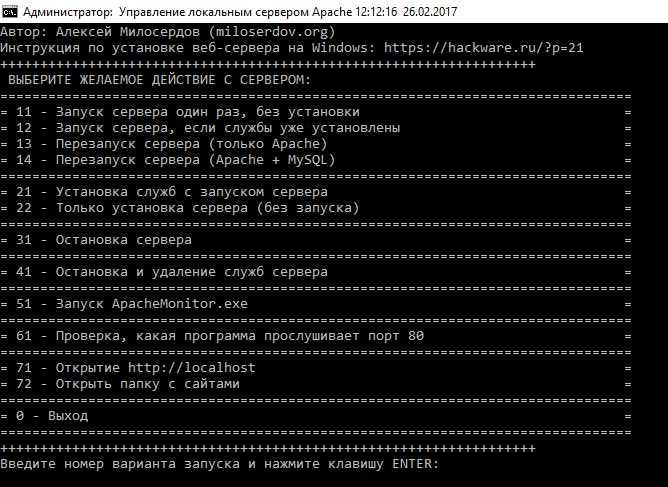

Файл. bat для управления сервером (установка сервера, запуск, перезапуск и др

Создайте файл RUN.bat и скопируйте в него:

Сохраните и закройте файл. Запускайте файл двойным кликом. При этом будет появляться текстовое меню для управления веб-сервером:

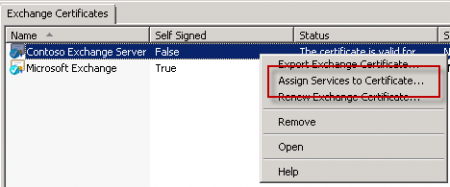

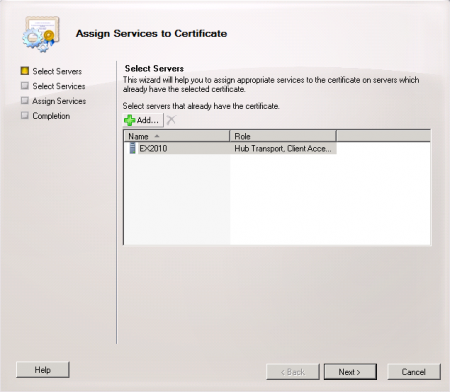

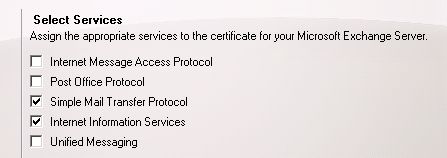

Назначаем новый сертификат серверу Exchange 2010

После установки нового SSL сертификата, необходимо назначить его службам Exchange Server 2010. Для этого щелкните правой кнопкой мыши по новому сертификату и выберите “Assign Services to Certificate”.

Укажем наш новый сервер Exchange и нажмем Next.

Укажем службы, для которых необходимо назначить сертификат. В этом примере укажем сервисы IIS и SMTP.

После окончания мастера появится окно с предложением перезаписать текущий самоподписанный сертификат, согласимся с этим предложением, нажав Yes.

Кратко про сертификат и ключи

Сертификат — публичен. содержит открытый ключ владельца сертификата, сведения о владельце\удостоверяющем центре\информацию по алгоритмам и т.д. и подпись УЦ, который издал этот сертификат. Он не может содержать закрытого ключа.

Открытый ключ — доступен для всех пользователей, необходим для проверки подписи\для зашифровки информации. Открытый ключ можно без опасений передавать, не рискуя при этом сохранностью данных

Закрытый ключ — необходим для подписания\для расшифровки данных. Хранение закрытого ключа осуществляется только у владельца электронной цифровой подписи

Данные шифруются с помощью открытого ключа, а расшифровать их можно только тем закрытым ключом, который связан именно с этим открытым ключом.

Открытый и закрытый ключ — парные, взаимосвязанные и уникальные. Ключи связаны за счёт математического соотношения. Подобная технология обеспечивает безопасность шифрования данных. Даже в случае перехвата информации её практически невозможно расшифровать.

Для каждого открытого ключа — существует только 1 закрытый и наоборот. Для каждого открытого ключа может существовать 1 и более сертификатов.

CSR запрос это запрос на получение сертификата, который представляет собой текстовый файл, содержащий в закодированном виде информацию о домене, на который планируется выпустить SSL сертификат и информация об организации и открытый ключ.

Вместе с CSR будет сгенерирован закрытый ключ (private key), которым сервер или сервис будет расшифровывать трафик между ним и клиентом.

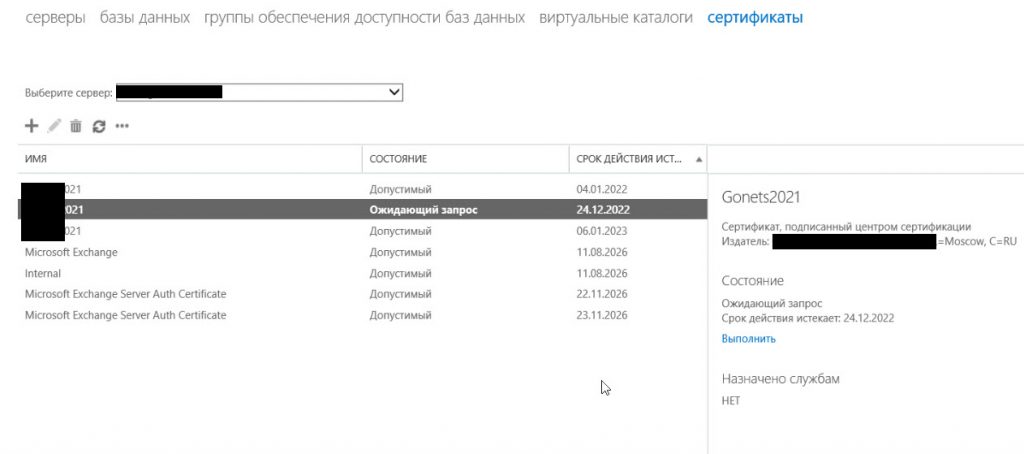

Установка сертификата на exchange

На ожидающий нас запрос в панели ecp панели exchange жмём «выполнить» и указываем наш Сертификат. Готово.

Его можно назначать службам либо через панель либо командой в exchange management shell

Enable-ExchangeCertificate -Thumbprint 34AC7FF06943636C9D4C920644AEDC000D -Services POP,I MAP,IIS,SMTP

Шаг 2. Установка модуля SSL для Apache

Прежде, чем устанавливать модуль, выполняем команду:

Если видим строчку, на подобие:

Спускаемся к шагу 3 данной инструкции.

Иначе, устанавливаем httpd ssl_module.

а) Для CentOS:

yum install mod_ssl

б) Для Ubuntu/Debian:

в) Для FreeBSD:

Открываем файл конфигурации apache:

* подразумевается, что используется apache 2.4.

#<IfModule ssl_module>

#SSLRandomSeed startup builtin

#SSLRandomSeed connect builtin

#</IfModule>

Чтобы настройки применились, необходимо перезапустить веб-сервер одной из команд:

systemctl restart httpd

service apache2 restart

* первая, как правило, используется в системах на базе RPM, вторая — DEB, третья — BSD.

Убедитесь, что заказали хостинг в REG

Прежде чем приступить к установке SSL-сертификата на сайт, закажите хостинг.

В инструкции описана установка SSL в интерфейсе REG.RU. Она не подойдет, если вы используете услугу другого хостинг-провайдера.

Закажите хостинг в REG.RU

Как сделать сайт защищенным? Протокол HTTPS: как подключить его к сайту? Пошаговая инструкция приведена в статье: Как перевести сайт на HTTPS? В этой статье мы расскажем об одном из этапов — установке SSL-сертификата.

Также вы можете заказать услугу «Расширенная техподдержка хостинга», в которую входит помощь в установке SSL-сертификата.

Перед установкой SSL перейдите к списку услуг в Личном кабинете, кликните по строке нужного SSL-сертификата и убедитесь, что статус услуги «Активна».

Если услуга неактивна, используйте инструкции в зависимости от типа сертификата:

Установка SSL-сертификата

В статье описан процесс установки сертификата на хостинг. Если вы хотите установить SSL на услуги другого типа, воспользуйтесь справочными статьями:

В REG.RU вы можете установить SSL-сертификат на хостинг двумя способами:

Шаг 5. Настройка редиректа

Чтобы все запросы по http автоматически перенаправлялись на https, необходимо настроить перенаправление (redirect). Есть несколько способов это сделать.

В конфигурационном файле

Открываем файл с настройкой виртуальных доменов (как в шаге 3) и дописываем следующее:

* в конкретном примере, мы перенаправили все запросы для сайта site.ru.

** обратите особое внимание, что если у Вас уже есть VirtualHost *:80 для настраиваемого сайта, необходимо его закомментировать или отредактировать.

В файле .htaccess

Установка модуля rewrite

Чтобы перенаправление работало в Apache, необходимо установить модуль rewrite.

а) в CentOS открываем конфигурационный файл и проверяем наличие строки:

LoadModule rewrite_module modules/mod_rewrite.so

systemctl restart httpd

б) в Ubuntu:

systemctl restart apache2