Как устранить ошибку “Windows не может найти сертификат для вашей регистрации в сети” в Windows XP?

Такая ошибка обычно связана с авторизацией в беспроводной сети, потому что Windows ошибочно ищет соединение 802.1 x . Эту проблему можно устранить следующим образом.

Шаг 2 Дважды щелкните на

во всплывающем окне.

Шаг 3 Правой кнопкой мыши щелкните на беспроводное сетевое подключение, затем нажмите Свойства.

Шаг 4 Теперь выберите закладку Беспроводные сети и выберите сеть из списка внизу. Нажмите Свойства, выбрав беспроводную сеть, с которой у вас наблюдается проблема.

Шаг 5 Перейдите на закладку Авторизация и снимите галочку в окошке Включить авторизацию IEEE 802.1 x для данной сети. Если в этом окошке стоит галочка, то вы будете получать сообщение “не найден сертификат для вашей регистрации в сети”, потому что Windows ищет его, однако ваш беспроводной маршрутизатор не настроен на безопасность с помощью сертификатов.

Шаг 6 Зайдите на закладку Подключение и поставьте галочку в окошке Подключиться, когда данная сеть доступна.

Шаг 7 Перейдите на закладку Ассоциация и снимите галочку в окошке Ключ для меня предоставляется автоматически, затем выберите Авторизация в сети и Шифрование данных и введите Network key (сетевой ключ ), который вы настроили на вашем беспроводном маршрутизаторе.

Шаг 8 Нажмите ОК, затем еще раз ОК, чтобы сохранить ваши настройки.

Теперь проблема устранена. Windows может сразу автоматически регистрировать вас в сети.

Если проблемы остались, обратитесь к FAQ или свяжитесь со службой поддержки TP – LINK .

Настройка клиента L2tpIpsecVpn

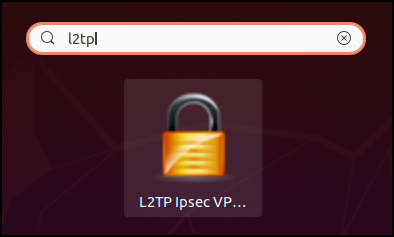

Запускаем установленный клиент:

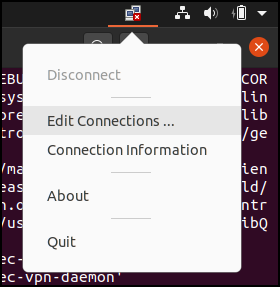

После запуска у вас должен открыться апплет L2tpIpsecVPN. Нажмём на него правой кнопкой мыши и произведём настройку соединения:

Для работы с токенами, в первую очередь, укажем путь opensc движка OpenSSL и PKCS#11 библиотеки. Для этого откройте вкладку «Preferences» для настройки параметров openssl:

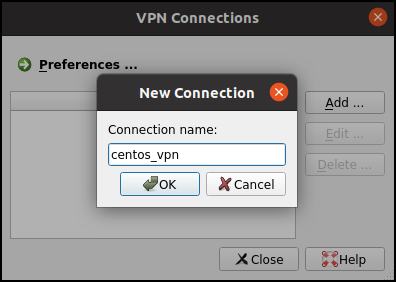

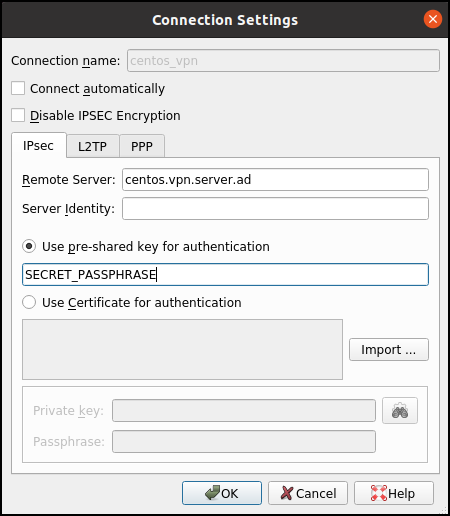

После этого данная сеть станет доступна в панели настроек. Дважды кликнем правой кнопкой мыши по новой сети, чтобы настроить её. На первой вкладке необходимо произвести настройки IPsec. Зададим адрес сервера и общий ключ:

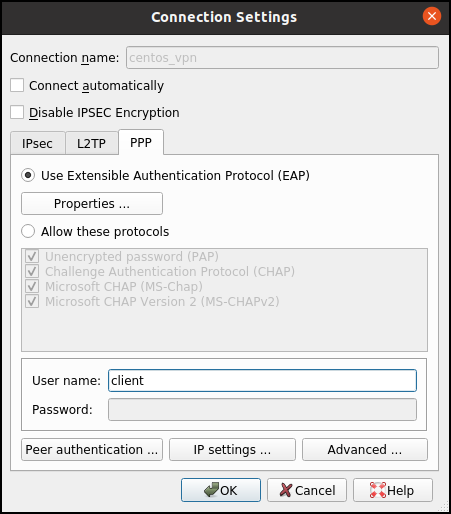

После этого переходим на вкладку настройки PPP и укажем там имя пользователя, под которым мы хотим зайти в сеть:

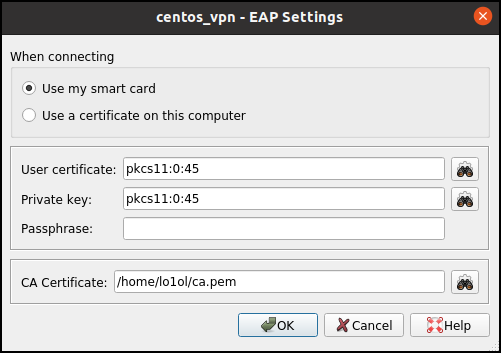

После этого откроем вкладку Properties и укажем путь до ключа, сертификата клиента и УЦ:

Закроем данную вкладку и выполним финальную настройку, для этого откроем вкладку «IP settings» и поставим галочку напротив опции «Obtain DNS server address automatically»:

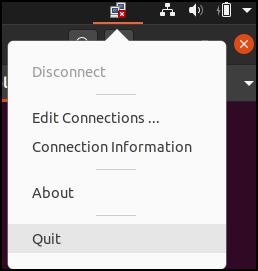

После всех настроек закроем все вкладки и перезагрузим клиент:

Установка ПО для работы с токенами

Установите последнюю версию библиотеки librtpkcs11ecp.so с сайта, также библиотеки для работы со смарт-картами:

sudo apt-get install pcscd pcsc-tools opensc libengine-pkcs11-openssl

Подключите Рутокен и проверьте, что он распознается системой:

pkcs11-tool —module /usr/lib/librtpkcs11ecp.so -O -l

Windows 7 ошибка 766 не удалось найти сертификат

Убедитесь, что маршрутизатор, за которым находится VPN-клиент, обеспечивает NAT-T (NAT Traversal).

Также убедитесь, что служба “IPSec Policy Agent” функционирует.

Спасибо моей жене Кате, Клевогину С.П., Козлову С.В., Муравлянникову Н.А., Никитину И.Г., Шапиро Л.В. за мои знания! 🙂

Немного не опнял какой маршрутизатор.

Как проверить, что работает служба служба “IPSec Policy Agent”?

По поводу маршрутизатора и NAT-T. Как справедливо заметил Дмитрий Никитин, если VPN-клиент успешно соединялся с использованием PPTP, то проблемы с NAT у Вашего VPN-клиента скорее всего нет. Но, все же проверьте, если VPN-клиент находится “за NAT”, то обеспечивает ли маршрутизатор клиента NAT Traversal. Спасибо моей жене Кате, Клевогину С.П., Козлову С.В., Муравлянникову Н.А., Никитину И.Г., Шапиро Л.В. за мои знания! 🙂

Необходимо дополнительно настроить клиентский компьютер.

Для Windows XP: HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesIPSec Для Windows Vista: HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesPolicyAgent

Перезагрузить коммпьютер.Пробуем подключиться к VPN серверу.

Использую сертификаты. Не работает именно с ними.

Добавил десятичный параметрHKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesIPSec

Если использовать предварительный ключ проверки, то подключиться удается.

Рассказывайте, как сертификаты ISA и клиентам выдавали.

Может быть еще надо запрашивать каие? Вот только что нашел, что в mmc для локального компьютера-личные надо запростить какой-то сертификат дя компьютера, Но у мня он не запрашивается из-за фильтра RPC, как я понимаю, но отключение RPC недоступно у меня.

Еще хочу добавить (если это имеет значение), что на ISA в мониоринге показывается соединенеи по протоклолу ike-клиент порт 500. Так и должно быть?

Да, IKE используется для установления IPSec-соединения.

По поводу сертификатов. Необходимо обеспечить сертификатом компьютера сервер ISA. Также необходимо обеспечить сертификатом компьютера, не пользователя, компьютеры клиентов. Далее. Важно, чтобы к этим сертификатам было доверие с обеих сторон, т.е. чтобы они были выпущены доверенным удостоверяющим центром. Сертификат на компьютере ISA можно запросить с помощью утилиты “certreq”, сохранив запрос в файл. Сертификаты клиентских компьютеров можно запросить через узел “certsrv”, разрешив пользователям запрашивать сертификаты на основе шаблона “IPSec offline request”. при этом убедитесь, что сертификаты для пользовательких компьютеров Вы получаете с закрытым ключом (“allow private key to be exported” в шаблоне и “store certificate in computer store” – когда получаете).

Хочу немного уточнить.1) Значит нам на компьютере пользователя и VPN-сервере и сервера нужно, чобы в доверенных центрах сертификации был сертификат сервера сертификации моей сети. Например, если мой сервер сертификации Sert Aut Center, то его сертификат лежит в доверительных корневых центрах сервера и клиента БЕЗ ключа. Импортировать его можно с диска C: сервера сертификатов.

4) На клиенте запрашиваем сертификат пользоваля, который выдается каждому пользователю для VPN-подключения (с ключем).

Я не понимаю, какие еще сертияикаты мне нужно получить. Почему по PPTP соединение с сертификатами идет, а L2Tp нет.Где еще можно покопать?

Если при запуске VPN-соединения возникла ошибка, то Вам необходимо запомнить ее трехзначный код. Ошибки имеющие код 6ХХ (ошибки, связанные с некорректным вводом пароля, имени или выбора типа протокола связи и говорят о том, что сеть работает, но необходимо проверить вводимые данные), 7ХХ (ошибки, связанные с некорректными настройками соединения и говорят о том, что сеть работает, но необходимо проверить настройки) или 8ХХ (ошибки, связанные с проблемами в настройке сети или отсутствием подключения к сети.

Установленное антивирусное программное обеспечение ив особенности брандмауэры могут блокировать установку VPN-соединения, вызывая, например, ошибки 789 и 792. В этом случае необходимо в настройках средств защиты разрешить UDP-порты 500 и 4500 для обмена данными с VPN-концентратором.

Настройка системы

Установим все необходимые драйверы для работы с Рутокенами скачав их c оф. сайта.

Настройка VPN-сервера

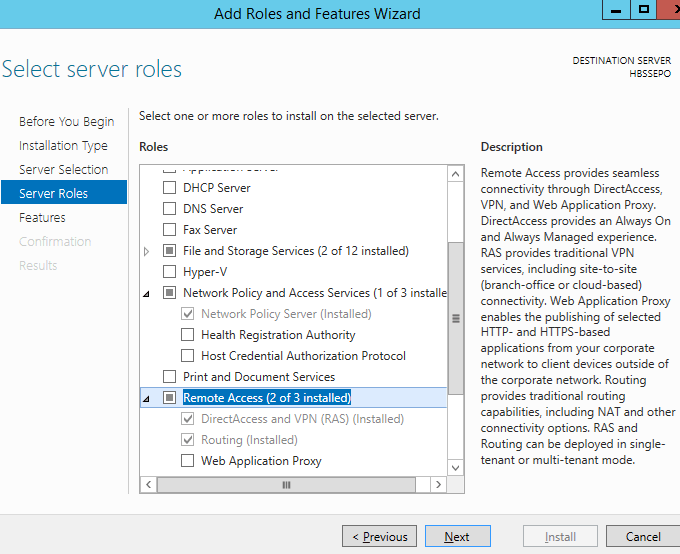

На компьютере с Windows 2012 нам потребуется установить функции маршрутизации и удаленного доступа. Для этого перейдите в диспетчер серверов и добавьте роли и компоненты . Выберите установку на основе ролей или функций . Выберите локальный сервер. Выберите для установки следующие роли сервера.

Сетевая политика и службы доступа

Сервер сетевой политики

Прямой доступ и VPN (RAS)

Эта оснастка позволяет настраивать многопротокольные службы маршрутизации LAN-to-LAN, LAN-to-WAN, виртуальная частная сеть (VPN) и трансляция сетевых адресов (NAT).

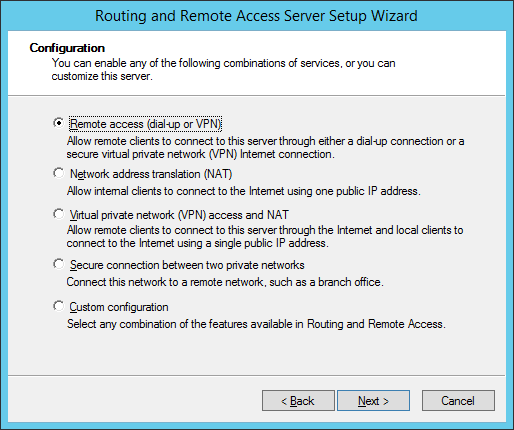

В консоли MMC щелкните правой кнопкой мыши на маршрутизации и удаленного доступа и выберите, чтобы добавить сервер. Выберите локальную машину. Затем щелкните правой кнопкой мыши на только что созданном компьютере и выберите «Настроить и включить маршрутизацию и удаленный доступ» . Выберите Удаленный доступ (Dial Up или VPN).

Затем проверьте параметр VPN . У вас должно быть как минимум две сетевые карты, чтобы это работало. Одним из них может быть петля. Укажите диапазон адресов, которые будут предоставлены для входящего соединения. Убедитесь, что они не конфликтуют с другими адресами, выделенными в вашей существующей сети. В этом примере мы не будем использовать радиус-сервер.

Далее попытайтесь запустить службу маршрутизации и удаленного доступа. Следующий ключ реестра может потребоваться удалить, чтобы запустить службу.

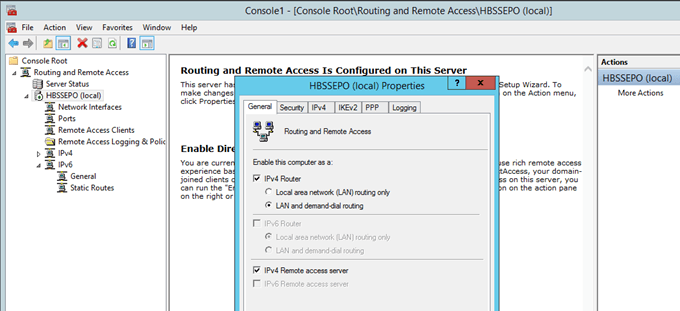

В консоли mmc.exe щелкните правой кнопкой мыши на имени компьютера и перейдите в Свойства. Измените эти свойства на вкладке безопасности.

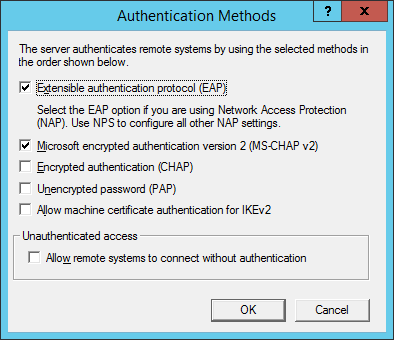

Выберите методы аутентификации, как показано ниже.

Установите флажок, чтобы разрешить настраиваемую политику IPSEC для соединения L2TP / IKEv2. Добавьте предварительный общий ключ.

Наконец, вам нужно будет изменить пользователя, чтобы получить доступ к VPN. Откройте compmgmt.msc, перейдите в раздел «Локальные пользователи и группы» и выберите свойства пользователя, которого вы хотите использовать для VPN.

Перейдите на вкладку Dial Up. Выберите Разрешить доступ и нажмите Применить . На вашем компьютере потребуется перезагрузка. После перезагрузки вы будете готовы протестировать свой первый клиент.

Установка клиента L2tpIpsecVpn

В данный момент клиента тоже нужно собирать из исходников. Делается это с помощью следующей последовательности команд:

Внедрение IPSEC

В этом примере мы настроим IPSEC для шифрования связи между двумя компьютерами Windows. Первый компьютер, сервер Windows 2012 будет выступать в качестве сервера VPN.

Второй компьютер, клиент Windows 10, будет действовать как клиент VPN. LT2P IPSEC VPN может обмениваться либо предварительным общим ключом, либо сертификатом. В этом примере мы будем обмениваться предварительным общим ключом.

Установка strongswan (IPsec)

В первую очередь, настроим firewall для работы ipsec

Затем приступим к установке

sudo yum install epel-release ipsec-tools dnf

sudo dnf install strongswan

После установки необходимо задать конфигурацию для strongswan (одну из реализаций IPSec). Для этого отредактируем файл /etc/strongswan/ipsec.conf :

config setup

nat_traversal=yes

virtual_private=%v4:10.0.0.0/8,%v4:192.168.0.0/16,%v4:172.16.0.0/12

oe=off

protostack=netkey

conn L2TP-PSK-NAT

rightsubnet=vhost:%priv

also=L2TP-PSK-noNAT

conn L2TP-PSK-noNAT

authby=secret

pfs=no

auto=add

keyingtries=3

rekey=no

ikelifetime=8h

keylife=1h

type=transport

left=%any

leftprotoport=udp/1701

right=%any

rightprotoport=udp/%any

ike=aes128-sha1-modp1536,aes128-sha1-modp1024,aes128-md5-modp1536,aes128-md5-modp1024,3des-sha1-modp1536,3des-sha1-modp1024,3des-md5-modp1536,3des-md5-modp1024

esp=aes128-sha1-modp1536,aes128-sha1-modp1024,aes128-md5-modp1536,aes128-md5-modp1024,3des-sha1-modp1536,3des-sha1-modp1024,3des-md5-modp1536,3des-md5-modp1024

Также зададим общий пароль для входа. Общий пароль должен быть известен всем участникам сети для аутентификации. Данный способ и является заведомо ненадёжным, т.к. данный пароль с лёгкостью может стать известным личностям, которым мы не хотим предоставлять доступ к сети.

Тем не менее, даже этот факт не повлияет на безопасность организации сети, т.к. основное шифрование данных и аутентификация пользователей осуществляется протоколом PPP. Но справедливости ради стоит заметить, что strongswan поддерживает более безопасные технологии для аутентификации, например, с помощью приватных ключей. Так же в strongswan имеется возможность обеспечить аутентификацию с помощью смарт-карт, но пока поддерживается ограниченный круг устройств и поэтому аутентификация с помощью токенов и смарт-карт Рутокен пока затруднительна. Зададим общий пароль через файл /etc/strongswan/ipsec.secrets:

# ipsec.secrets — strongSwan IPsec secrets file

%any %any : PSK «SECRET_PASSPHRASE»

sudo systemctl enable strongswan

sudo systemctl restart strongswan

Настройка VPN (L2TP/IPsec) для Windows и MacOS. Бесплатные серверы VPN Gate

Данная инструкция демонстрирует, как подключиться к серверу ретрансляции VPN Gate с помощью L2TP/IPsec VPN клиента, встроенного в операционные системы Windows 10, 8.1, 8, 7, Vista, XP, RT, Server 2019, 2016 и 2003, 2008, 2012.

Предварительная конфигурация

- Выберите опцию Создание и настройка нового подключения или сети на основной странице Центра управления сетями.

- Выберите вариант Подключение к рабочему месту.

Важная информация

Для столбца L2TP/IPsec Windows, Mac, iPhone, Android No client required в списке серверов должна быть отмечена галочка, которая сообщает о поддержке настраиваемого протокола L2TP/IPsec.

Вы можете применить фильтр поиска серверов Apply search filters, оставив галочку L2TP/IPsec и нажав кнопку Refresh Servers List, как показано на скриншоте выше

Примечание

- Если появится экран ввода имени пользователя и пароля, то введите vpn в оба поля. Также можно отметить галочку “Запомнить пароль”.

- Затем перейдите в Центр управления сетями и общим доступом и нажмите ссылку Изменение параметров адаптера, или нажмите сочетание клавиш Windows + R и в окне «Выполнить» введите следующую команду:

Подключение к VPN-серверу

- Если Имя пользователя и Пароль не заполнены автоматически, то введите vpn в оба поля и нажмите ОК.

- Если VPN-соединение будет успешно установлен, то в списке сетей появится новый пункт “VPN-подключение” с состоянием “Подключено”.

Интернет без ограничений

Когда соединение установлено, весь сетевой трафик будет проходить через VPN-сервер. Убедиться в этом вы сможете с помощью команды tracert 8.8.8.8 в командной строке Windows.

Как показано на скриншоте выше, если пакеты проходят через “10.211.254.254”, а значит ваше подключение ретранслируется через один из серверов VPN Gate.

При подключении к VPN вы сможете посещать заблокированные веб-сайты и играть в заблокированные игры.

Настройка VPN (L2TP/IPsec) для MacOS

Данная инструкция демонстрирует, как подключиться к серверу ретрансляции VPN Gate с помощью L2TP/IPsec VPN клиента, встроенного в операционную систему MacOS.

- Выберите интерфейс “VPN”, тип подключения “L2TP через IPsec” и нажмите кнопку “Создать”.

- Будет создана новая конфигурация VPN (L2TP) и появится экран настроек соединения.

Запуск VPN -подключения

Существует множество приложений, которые будут реализовывать аутентификацию и шифрование сетевого трафика через отдельную стороннюю программу.

Тем не менее, операционная система Microsoft может также реализовать это через конфигурацию IPSEC. В этой статье мы рассмотрим, что такое IPSEC, и простой пример реализации.

Установка пропатченного ppp

UPD: предложенные нами изменения были приняты начиная с версии pppd 2.4.9. Поэтому пакет pppd можно взять из репозиториев.

Настройка PPP

Желательно поставить последнюю версию pppd. Для этого выполним следующую последовательность команд:

Впишите в файл /etc/ppp/options.xl2tpd следующее (если там присутствуют какие-то значения, то их можно удалить):

ipcp-accept-local

ipcp-accept-remote

ms-dns 8.8.8.8

ms-dns 1.1.1.1

noccp

auth

crtscts

idle 1800

mtu 1410

mru 1410

nodefaultroute

debug

lock

proxyarp

connect-delay 5000

Выписываем корневой сертификат и сертификат сервера:

#директория с сертификатами пользователей, УЦ и сервера

sudo mkdir /etc/ppp/certs

#директория с закрытыми ключами сервера и УЦ

sudo mkdir /etc/ppp/keys

#запрещаем любой доступ к этой дирректории кроме администатора

sudo chmod 0600 /etc/ppp/keys/

#генерируем ключ и выписываем сертификат УЦ

sudo openssl genrsa -out /etc/ppp/keys/ca.pem 2048

sudo openssl req -key /etc/ppp/keys/ca.pem -new -x509 -out /etc/ppp/certs/ca.pem -subj «/C=RU/CN=L2TP CA»

#генерируем ключ и выписываем сертификат сервера

sudo openssl genrsa -out /etc/ppp/keys/server.pem 2048

sudo openssl req -new -out server.req -key /etc/ppp/keys/server.pem -subj «/C=RU/CN=centos.vpn.server.ad»

sudo openssl x509 -req -in server.req -CAkey /etc/ppp/keys/ca.pem -CA /etc/ppp/certs/ca.pem -out /etc/ppp/certs/server.pem -CAcreateserial

Таким образом, мы закончили с основной настройкой сервера. Остальная часть конфигурации сервера связана с добавлением новых клиентов.

Настройка клиента Windows

Настройка клиента в Windows осуществляется гораздо проще, чем в Linux, т.к. весь необходимый софт уже встроен в систему.

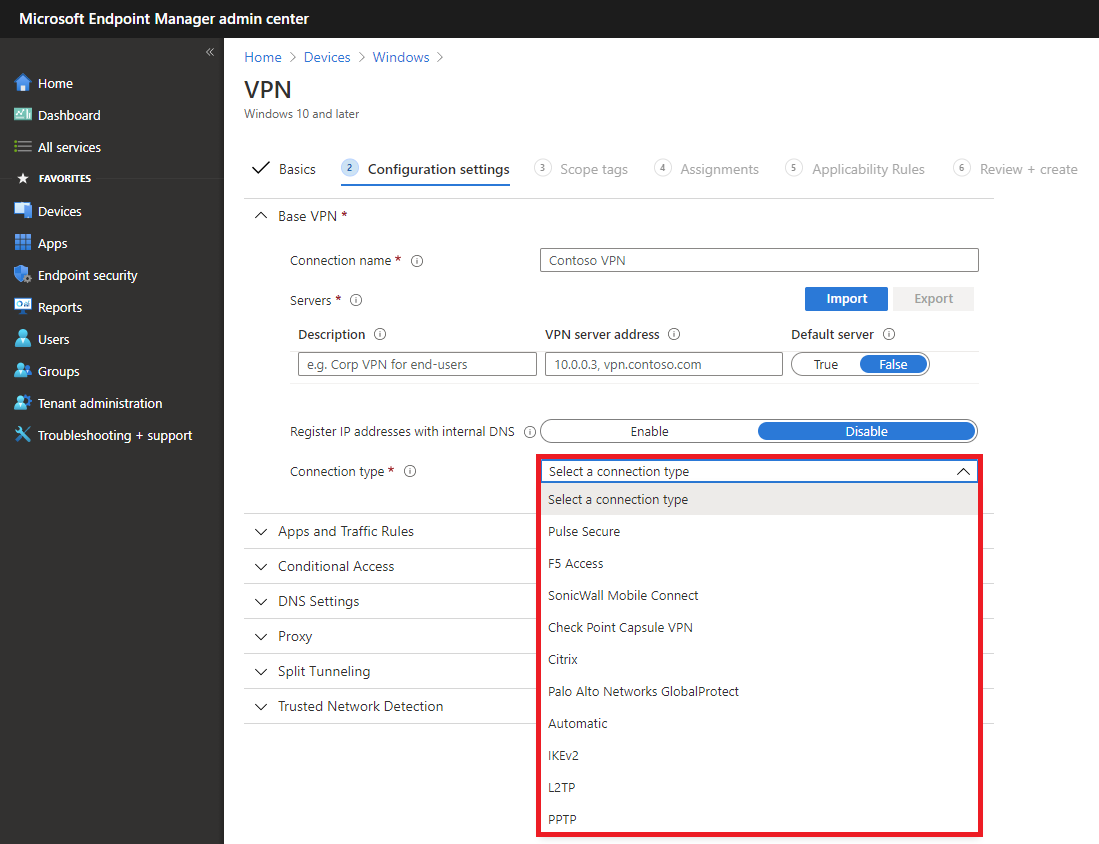

Типы VPN-подключений VPN connection types

Относится к: Applies to

- Windows 10 Windows10

- Windows 10 Mobile Windows10 Mobile

Виртуальные частные сети (VPN) — это соединения точка-точка в частной или общедоступной сети, например в Интернете. Virtual private networks (VPNs) are point-to-point connections across a private or public network, such as the Internet. VPN-клиент использует специальные протоколы на основе TCP/IP или UDP, которые называют протоколами тунеллирования, для виртуального вызова виртуального порта VPN-сервера. A VPN client uses special TCP/IP or UDP-based protocols, called tunneling protocols, to make a virtual call to a virtual port on a VPN server. В стандартом развертывании VPN клиент инициирует виртуальное соединение точка-точка с сервером удаленного доступа через Интернет. In a typical VPN deployment, a client initiates a virtual point-to-point connection to a remote access server over the Internet. Сервер удаленного доступа отвечает на вызов, проверяет подлинность вызывающей стороны и передает данные между VPN-клиентом и частной сетью организации. The remote access server answers the call, authenticates the caller, and transfers data between the VPN client and the organization’s private network.

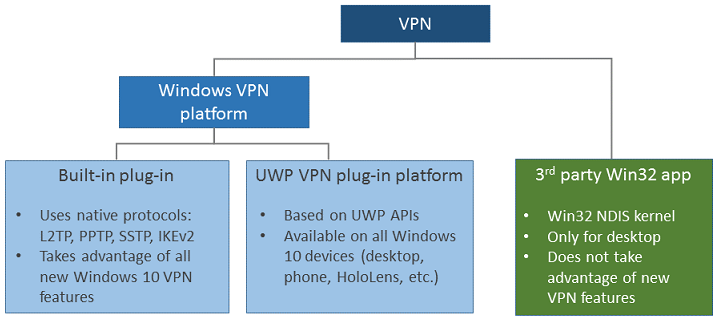

Существует множество вариантов VPN-клиентов. There are many options for VPN clients. В Windows 10 встроенный подключаемый модуль и платформа подключаемых модулей VPN универсальной платформы Windows (UWP) основаны на VPN-платформе Windows. In Windows 10, the built-in plug-in and the Universal Windows Platform (UWP) VPN plug-in platform are built on top of the Windows VPN platform. В этом руководстве рассматриваются клиенты VPN-платформы Windows и возможности, которые можно настроить. This guide focuses on the Windows VPN platform clients and the features that can be configured.

Настройка типа подключения Configure connection type

Сведения о настройке XML см. в разделе Параметры профиля VPN и VPNv2 CSP. See VPN profile options and VPNv2 CSP for XML configuration.

В Intune вы можете добавить пользовательский XML-файл для профилей подключаемых модулей сторонних разработчиков. In Intune, you can also include custom XML for third-party plug-in profiles.

Настройка клиента Ubuntu

NOTE

Настройка клиента на Linux в данный момент является достаточно длительной по времени, т.к. требует сборки отдельных программ из исходников. Мы постараемся в ближайшее время добиться, чтобы все изменения попали в официальные репозитории.

Для обеспечения подключения на уровне IPSec к серверу — используется пакет strongswan и демон xl2tp. Для упрощения подключения к сети с помощью смарт-карт – будем использовать пакет l2tp-ipsec-vpn, обеспечивающий графическую оболочку для упрощенной настройки подключения.

Начнём сборку элементов поэтапно, но перед этим установим все необходимые пакеты для непосредственной работы VPN:

sudo apt-get install xl2tpd strongswan libp11-3