Установка своего сертификата для RDP

Можно ли каким-то образом, в клиентской винде не входящей в AD, для сервера удалённых рабочих столов установить свой сертификат?

Чего только не перепробовал, но после удаления сертификата и перезапуска «Службы удаленных рабочих столов» создаётся новый самоподписанный сертификат, а все мои игнорируются.

Цитата: Добавляем NETWORK SERVICE (права Чтение). Про это я не знал!

Настройка доверенных SSL/TLS сертификатов для защиты RDP подключений

Windows 10, Windows Server 2016, Групповые политики

В этой статье мы покажем, как использовать доверенные SSL/TLS сертификаты для защиты RDP подключений к компьютерам и серверам Windows в домене Active Directory. Эти сертфикаты мы будем использовать вместо самоподписанных RDP сертификатов (у пользователей появляется предупреждение о невозможности проверки подлинности при подключению к RDP хосту с таким сертификатом). В этом примере мы настроим специальный шаблон для выпуска RDP сертификатов в Certificate Authority и настроим групповую политику для автоматического выпуска и привязки SSL/TLS сертификата к службе Remote Desktop Services.

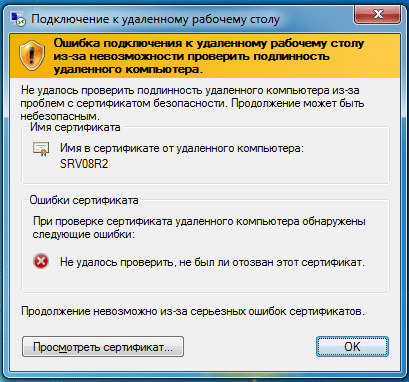

Предупреждение о самоподписанном сертификате RDP

По умолчанию в Windows для защиты RDP сессии генерируется самоподписанный

сертификат. В результате при первом подключении к RDP/RDS серверу через клиента mstsc.exe, у пользователя появляется предупреждение:

Чтобы продолжить установление RDP подключении пользователь должен нажать кнопку Да. Чтобы RDP предупреждение не появлялось каждый раз, можно включить опцию “Больше не выводить запрос о подключениях к этому компьютеру».

Создаем шаблон RDP сертификата в центре сертификации (CA)

Попробуем использовать для защиты RDP подключений доверенный SSL/TLS сертификат, выданный корпоративным центром сертификации. С помощью такого сертификата пользователь может выполнить проверку подлинности RDP сервера при подключении. Предположим, что у вас в домене уже развернут корпоративной центр сертификации (Microsoft Certificate Authority), в этом случае вы можете настроить автоматическую выдачу и подключение сертификатов всем компьютерам и серверам Windows в домене.

Н на вашем CA нужно создать новый тип шаблона сертификата для RDP/RDS серверов.

- Запустите консоль Certificate Authority и перейдите в секцию Certificate Templates;

- На вкладке General укажите имя нового шаблона сертификата – RDPTemplate. Убедитесь, что значение поля Template Name полностью совпадает с Template display name;

- На вкладке Compatibility укажите минимальную версию клиентов в вашем домене (например, Windows Server 2008 R2 для CA и Windows 7 для клиентов). Тем самым будут использоваться более стойкие алгоритмы шифрования;

- В настройках шаблона сертификата (Application Policies Extension) удалите все политики кроме Remote Desktop Authentication;

- Чтобы использовать данный шаблон RDP сертификатов на контролерах домена, откройте вкладку Security, добавьте группу Domain Controllers и включите для нее опцию Enroll и Autoenroll;

- Сохраните шаблон сертификата;

Настройка групповой политики для выдачи RDP сертификатов

Теперь нужно настроить доменную политику, которая будет автоматически назначать RDP сертификат компьютерам/серверам согласно настроенного шаблона.

- Откройте консоль управления доменными групповыми политиками gpmc.msc, создайте новый объект GPO и назначьте его на OU с RDP/RDS серверами или компьютерами, для которых нужно автоматически выдавать TLS сертификаты для защиты RDP подключения;

- Затем в этом же разделе GPO включите политику Require use of specific security layer for remote (RDP) connections и установите для нее значение SSL;

Для применения нового RDP сертификата, перезапустите службу Remote Desktop Services:

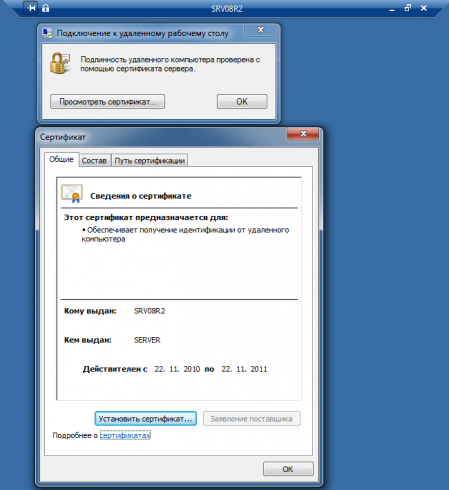

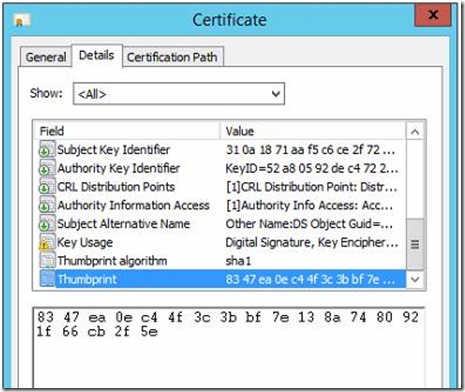

Теперь при RDP подключении к серверу перестанет появляться запрос на доверие сертификату (чтобы появился запрос о доверии сертификату, подключитесь к серверу по IP адресу вместо FQDN имени сервера, для которого выпущен сертификат). Нажмите кнопку “Посмотреть сертификат”, перейдите на вкладку “Состав”, скопируйте значение поля “Отпечаток сертификата”.

Также можете в консоли Certification Authority в секции Issued Certificates проверить, что по шаблону RDPTemplate был выдан сертификат определённому Windows компьютеру/серверу. Также проверьте значение Thumbprint сертификата:

Теперь, при подключении к удаленном столу любого сервера или компьютера, на который действует эта политика, вы не увидите предупреждения о недоверенном RDP сертификате.

Подписываем RDP файл и добавляем отпечаток доверенного RDP сертификата

Если у вас отсутствует CA, но вы хотите, чтобы при подключении к RDP/RDS серверу у пользователей не появлялось предупреждения, вы можете добавить сертификат в доверенные на компьютерах пользователей.

Как описано выше получите значение отпечатка (Thumbprint) RDP сертификата:

Используйте этот отпечаток для подписывания .RDP файла с помощью RDPSign.exe:

Чтобы работал прозрачных RDP вход без ввода пароля (RDP Single Sign On), нужно настроить политику Allow delegation defaults credential и указать в ней имена RDP/RDS серверов (см. статью).

Предыдущая статья Следующая статья

Записки IT специалиста

Протокол RDP с защитой на уровне сети (SSL), к сожалению, не получил широкого распространения среди системных администраторов, предпочитающих защищать терминальные соединения другим способом. Возможно это связано с кажущейся сложностью способа, однако это не так, в данном материале мы рассмотрим как просто и без затруднений организовать такую защиту.

Какие преимущества дает нам защита RDP при помощи SSL? Во первых надежное шифрование канала, проверку подлинности сервера на основании сертификата и проверку подлинности пользователя на уровне сети. Последняя возможность доступна начиная с Windows Server 2008. Проверка подлинности на уровне сети позволяет повысить безопасность сервера терминалов за счет того, что проверка происходит еще до начала сеанса.

Проверка подлинности на уровне сети производится до подключения к удаленному рабочему столу и отображения экрана входа в систему, это снижает нагрузку на сервер и значительно увеличивает его защиту от злоумышленников и вредоносных программ, а также снижает вероятность атак типа «отказ в обслуживании».

Для полноценного использования всех возможностей RDP через SSL клиентские ПК должны работать под управлением Windows XP SP3, Windows Vista или Windows 7 и использовать RDP клиент версии 6.0 или более поздней.

При использовании Windows Server 2003 SP1 и более поздних версий, будут доступны шифрование канала при помощи SSL (TLS 1.0) и проверка подлинности сервера, клиентские ПК должны иметь версию RDP клиента 5.2 или более позднюю.

В нашей статье мы будем рассматривать настройку терминального сервера на базе Windows Server 2008 R2, однако все сказанное будет справедливо и для Windows Server 2003 (за исключением отсутствующих возможностей).

Для успешной реализации данного решения в вашей сети должен находиться работающий центр сертификации, настройку которого мы рассматривали в предыдущей статье. Для доверия сертификатам выданным данным ЦС на терминальный сервер необходимо установить сертификат ЦС (или цепочку сертификатов) в хранилище Доверенные корневые центры сертификации.

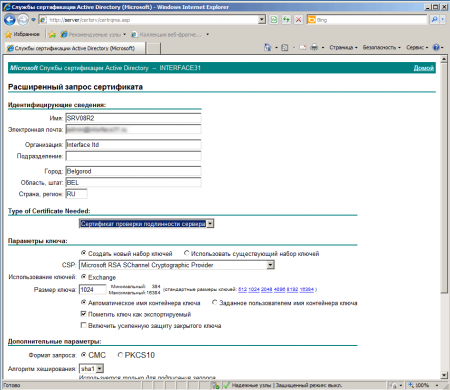

Затем следует выполнить запрос сертификата подлинности сервера со следующими параметрами:

Имя — полное имя терминального сервера (т.е. server.domain.com если сервер входит в домен domain.com)

- Тип сертификата — Сертификат проверки подлинности сервера

- Установите опцию Создать новый набор ключей

- CSP — Microsoft RSA SChannel Cryptographic Provider.

- Установите флажок Пометить ключ как экспортируемый.

- Для ЦС предприятия установите флажок Использовать локальное хранилище компьютера для сертификата. (В автономном ЦС данная опция недоступна).

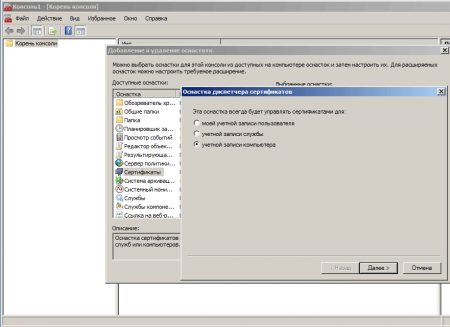

Отправьте запрос центру сертификации и установите выданный сертификат. Данный сертификат должен быть установлен в локальное хранилище компьютера, иначе он не сможет быть использован службами терминалов. Чтобы проверить это запустим консоль MMC (Пуск — Выполнить — mmc) и добавим оснастку Сертификаты (Файл — Добавить или удалить оснастку) для учетной записи компьютера.

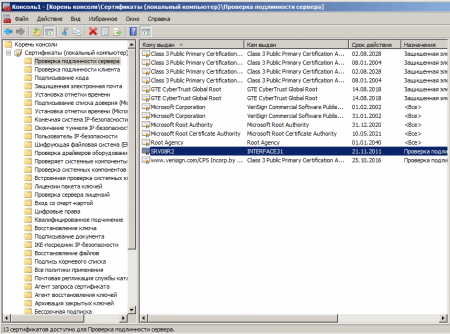

В корне консоли выберите Сертификаты (локальный компьютер) нажмите Вид — Параметры и установите режим просмотра Упорядочить сертификаты по назначению. Выданный сертификат должен находиться в группе Проверка подлинности сервера.

Если вы получали сертификат с помощью изолированного (автономного) ЦС (сеть не имеет доменной структуры) то он по умолчанию будет установлен в хранилище учетной записи пользователя и придется выполнить ряд дополнительных действий.

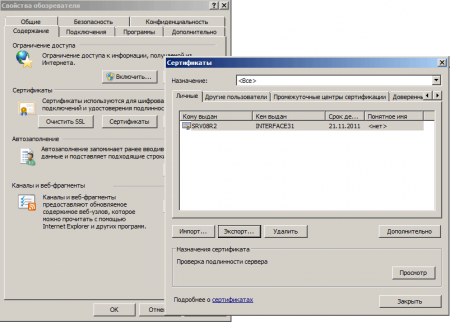

Откройте Internet Explorer — Свойства обозревателя — Содержимое — Сертификаты, выданный сертификат должен быть установлен в хранилище Личные.

Произведите его экспорт. При экспорте укажите следующие опции:

- Да, экспортировать закрытый ключ

- Удалить закрытый ключ после успешного экспорта

После чего удалите сертификат из данного хранилища. В оснастке Сертификаты (локальный компьютер) выберите раздел Проверка подлинности сервера, щелкните на него правой кнопкой мыши Все задачи — Импорт и импортируйте сертификат.

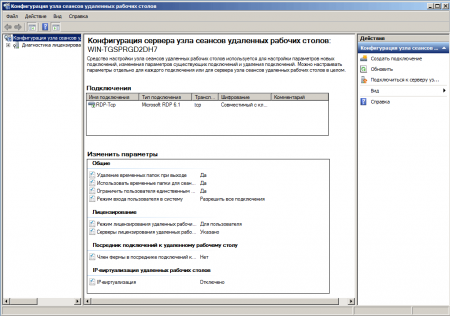

Теперь в Администрирование — Службы удаленных рабочих столов откройте Конфигурация узла сеансов удаленных рабочих столов ( в Windows Server 2003 Администрирование — Настройка служб терминалов).

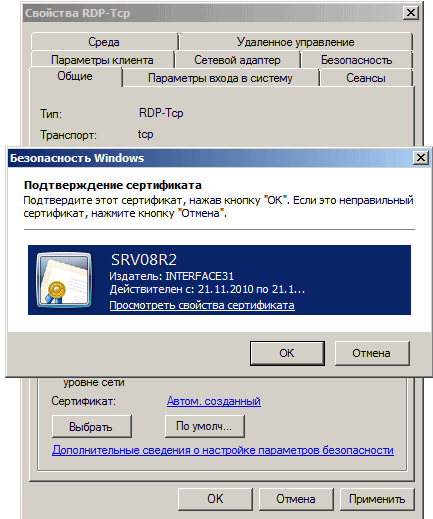

Выберите необходимое подключение и откройте его свойства. В самом низу нажмите кнопку Выбрать и выберите полученный на предыдущем шаге сертификат (в Windows Server 2003 это окно выглядит несколько по другому).

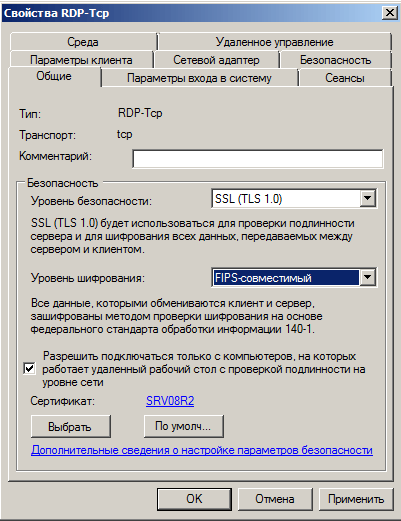

После выбора сертификата укажите остальные свойства:

- Уровень безопасности SSL

- Уровень шифрования Высокий или FIPS—совместимый

- Установите флажок Разрешить подключаться только с компьютеров. (недоступно в Windows Server 2003)

Сохраните введенный параметры, на этом настройка сервера закончена.

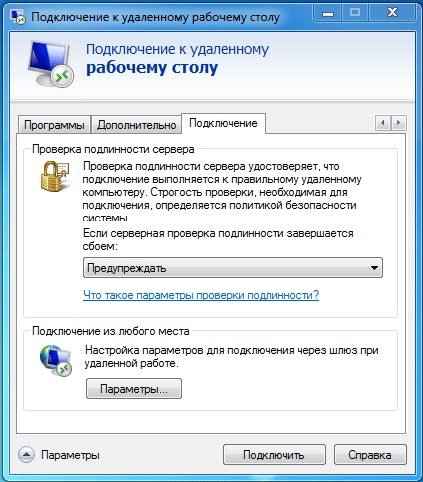

На клиентском ПК создайте подключение к удаленному рабочему столу, в качестве адреса используйте полное имя сервера, которое указано в сертификате. Откройте свойства подключения и на закладке Подключение — Проверка подлинности сервера установите опцию Предупреждать.

Чтобы данный ПК доверял сертификатам выданным нашим центром сертификации не забудьте установить на него сертификат ЦС в хранилище Доверенные корневые центры сертификации.

В Windows 7 (при использовании RDP клиента версии 7) данный сертификат требуется установить в хранилище учетной записи компьютера, для этого импортируйте его через оснастку Сертификаты (локальный компьютер) в консоли MCC, аналогично тому, как это делали выше. В противном случае подключение будет невозможно и вы получите следующую ошибку:

Установив сертификат ЦС можете пробовать подключиться, обратите внимание, что имя пользователя и пароль будет предложено ввести еще до создания RDP сессии. При успешном соединении обратите внимание на замок в заголовке окна, который свидетельствует о работе через SSL. Нажав на него можно просмотреть информацию о сертификате.

После удачного подключения советуем изменить опцию Предупреждать на закладке Подключение — Проверка подлинности сервера на Не соединять, разрешив таким образом подключения только к доверенным серверам.

И напоследок капля дегтя в бочке меда. Терминальные службы Windows не умеют проверять подлинность подключающихся клиентов, поэтому если стоит такая необходимость следует использовать дополнительные методы защиты, такие как SSH туннель или IPSec VPN.

Помогла статья? Поддержи автора и новые статьи будут выходить чаще:

Получение сертификата для сервера шлюза удаленных рабочих столов

Для шифрования соединений между клиентами Службы удаленных рабочих столов и серверами Шлюз удаленных рабочих столов при подключениях через Интернет по умолчанию применяется протокол TLS 1.0. Протокол TLS является стандартным протоколом, который используется для организации безопасных веб-соединений в интрасетях и в Интернете. Данный протокол представляет собой самую последнюю и наиболее защищенную версию протокола SSL. Дополнительные сведения о протоколе TLS см. в разделах:

Обзор процесса установки и настройки сертификата

Процесс получения, установки и настройки сертификата для сервера Шлюз удаленных рабочих столов состоит из трех шагов.

Шаг 1. Получение сертификата для сервера шлюза удаленных рабочих столов

Получить сертификат для сервера Шлюз удаленных рабочих столов можно одним из следующих способов.

Если для получения сертификата используется любой из первых двух методов (то есть сертификат получен от автономного ЦС или ЦС предприятия, либо от доверенного открытого ЦС), то также необходимо Импорт сертификата на сервер шлюза удаленных рабочих столов и Выбор существующего сертификата для шлюза удаленных рабочих столов. Однако, если самозаверяющий сертификат создается с использованием мастера добавления ролей в процессе установки службы роли шлюза удаленных рабочих столов либо с использованием Диспетчер шлюза удаленных рабочих столов после установки (в соответствии с инструкциями, приведенными в разделе Создание самозаверяющего сертификата для сервера шлюза удаленных рабочих столов), не требуется ни устанавливать, ни сопоставлять сертификат с сервером Шлюз удаленных рабочих столов. В этом случае сертификат создается, устанавливается в требуемом расположении на сервере Шлюз удаленных рабочих столов и сопоставляется с сервером Шлюз удаленных рабочих столов автоматически.

Если используется один из первых двух способов получения сертификата и клиентский компьютер Службы удаленных рабочих столов доверяет ЦС, выдавшему сертификат, не требуется устанавливать сертификат ЦС, выдавшего сертификат сервера, в хранилище сертификатов клиентского компьютера. Например, не требуется устанавливать сертификат ЦС, выдавшего сертификат, в хранилище сертификатов клиентского компьютера, если на сервере Шлюз удаленных рабочих столов установлен сертификат компании VeriSign либо любого другого открытого доверенного ЦС. Если для получения сертификата используется третий способ (то есть, если создается самозаверяющий сертификат), не требуется устанавливать сертификат ЦС, который выдал сертификат сервера в хранилище доверенных корневых центров сертификации на клиентском компьютере. Дополнительные сведения см. в разделе Установка корневого сертификата сервера шлюза удаленных рабочих столов на клиенте служб удаленных рабочих столов.

Шаг 2. Импорт сертификата

После получения сертификата можно импортировать его на сервер Шлюз удаленных рабочих столов одним из следующих способов.

Конфигурации сертификата удаленного прослушивания настольных компьютеров

В этой статье описываются методы настройки сертификатов слушателей на сервере Windows Server 2012 или Windows Server 2012, который не является частью развертывания служб удаленного рабочего стола (RDS).

Применяется к: Windows Server 2012 R2 Исходный номер КБ: 3042780

О доступности прослушиватель сервера удаленного рабочего стола

Компонент слушателя работает на сервере удаленного рабочего стола и отвечает за прослушивание и принятие новых подключений клиентов удаленного рабочего стола (RDP). Это позволяет пользователям создавать новые удаленные сеансы на сервере удаленного рабочего стола. Существует прослушиватель для каждого подключения удаленных настольных служб, которое существует на сервере удаленного рабочего стола. Подключения можно создавать и настраивать с помощью средства конфигурации служб удаленного рабочего стола.

Методы настройки сертификата слушателя

В Windows Server 2003 Windows Server 2008 или Windows Server 2008 R2 оснастка диспетчера конфигурации удаленного рабочего стола позволяет напрямую получать доступ к прослушивательу RDP. В оснастке можно привязать сертификат к слушателю и, в свою очередь, обеспечить безопасность SSL для сеансов RDP.

В Windows Server 2012 или Windows Server 2012 R2 этого оснастки MMC не существует. Таким образом, система не предоставляет прямой доступ к прослушивательУ RDP. Чтобы настроить сертификаты слушателя в Windows Server 2012 или Windows Server 2012 R2, используйте следующие методы.

Метод 1. Использование Windows инструментов управления (WMI)

Данные конфигурации для слушателя RDS хранятся в классе Win32_TSGeneralSetting WMI под RootCimV2TerminalServices пространством имен.

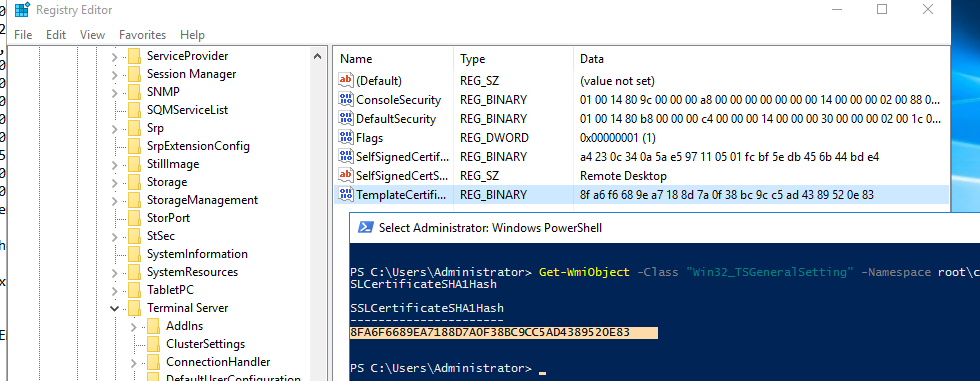

Сертификат для слушателя RDS ссылается на значение Thumbprint этого сертификата в свойстве SSLCertificateSHA1Hash. Значение отпечатка пальца является уникальным для каждого сертификата.

Перед запуском команд wmic сертификат, который необходимо использовать, должен быть импортироваться в хранилище персональных сертификатов для учетной записи компьютера. Если вы не импортируете сертификат, вы получите ошибку «Недействительный параметр».

Чтобы настроить сертификат с помощью WMI, выполните следующие действия:

Откройте диалоговое окно свойств для сертификата и выберите вкладку Details.

Прокрутите вниз в поле Thumbprint и скопируйте пространство, делимитированную гексадецимальной строкой, в нечто подобное Блокнот.

Следующий снимок экрана является примером отпечатка пальца сертификата в свойствах сертификата:

Если вы скопируете строку в Блокнот, она должна напоминать следующий скриншот:

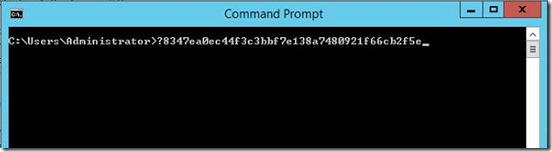

После удаления пробелов в строке он по-прежнему содержит невидимый символ ASCII, видимый только в командной строке. В качестве примера приводится следующий снимок экрана.

Убедитесь, что этот символ ASCII удаляется перед запуском команды для импорта сертификата.

Удалите все пробелы из строки. Может быть невидимый символ ACSII, который также копируется. Это не отображается в Блокнот. Единственным способом проверки является копирование непосредственно в окно Командная подсказка.

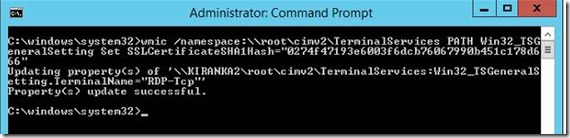

В командной подсказке запустите следующую команду wmic вместе со значением отпечатка пальца, которое вы получите на шаге 3:

Следующий снимок экрана — успешный пример:

Метод 2. Использование редактора реестра

Точно следуйте всем указаниям из этого раздела. Внесение неправильных изменений в реестр может привести к возникновению серьезных проблем. Прежде чем изменить его, как восстановить и восстановить реестр в Windows в случае возникновения проблем.

Чтобы настроить сертификат с помощью редактора реестра, выполните следующие действия:

Установите сертификат проверки подлинности сервера в хранилище персональных сертификатов с помощью учетной записи компьютера.

Создайте следующее значение реестра с хешом SHA1 сертификата, чтобы можно было настроить этот пользовательский сертификат для поддержки TLS вместо использования самозаверяемого сертификата по умолчанию.

- Путь реестра: HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlTerminal ServerWinStationsRDP-Tcp

- Имя значения: SSLCertificateSHA1Hash

- Тип значения: REG_BINARY

- Данные значения: отпечатки сертификатов

Значение должно быть отпечатком пальца сертификата и разделяться запятой (,) без пустых пробелов. Например, если вы экспортируете этот ключ реестра, значение SSLCertificateSHA1Hash будет следующим образом:

Служба удаленного рабочего стола выполняется в учетной записи NETWORK SERVICE. Поэтому необходимо настроить список управления доступом к системе (SACL) ключевого файла, используемого RDS, чтобы включить NETWORK SERVICE вместе с разрешениями на чтение.

Чтобы изменить разрешения, выполните следующие действия на оснастке Сертификаты для локального компьютера:

Как включить доверия центру сертификации

Имеется WIN 2008, установлена роль «службы удаленны рабочих столов» и службы: узел сеансов удаленных рабочих столов и лицензирование удаленных рабочих столов, все по старой схеме, ставим активируем сервер, ставим лицензии, подключаемся по RDP все ок, через диспетчер удаленных приложений Remoteapp закидывает 1с-ку, подключаемся на клиенте, вместо привычного окна о небезопасном сертификате и галкой не спрашивать более, выводит окошко с надписью «Сертификат выдан не имеющим доверие центром сертификации» и две кнопки посмотреть сертификат и ОК, по нажатию на ок окно закрывает и не подключается сертификат можно посмотреть и установить в доверенные центры сертификации и тогда вылазит новое окно с ошибкой «имя сервера в этом сертификате указано неправильно». Сервер не в домене, шлюз не установлен, подключаемся по внешнему айпи через роутер, за роутером еще управляемый коммутатор, сервер и роутер в разных подсетях, но проброс есть (RDP работает без проблем), подскажите пожалуйста куда копнуть?

Ответы

Очевидно, причина в том, что вы подключаетесь по IP адресу, а в сертификате (поля Subject и Subject Alternative Name) указано имя сервера.

Использовать самоподписанные сертификаты вообще неправильно, ну да ладно.

Для вас обходным решением было бы настроить разрешение имен у клиента и обращаться по имени сервера.

Разрешение имен, в случае малого числа клиентов, можно организовать через файл hosts. Если клиентов много, то на клиентском DNS сервере создать соответствующую A-запись.

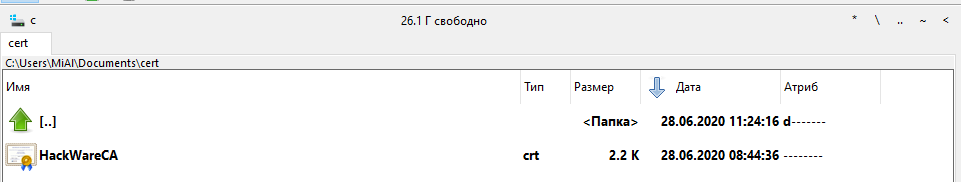

Как добавить корневой сертификат в доверенные в Windows на уровне системы

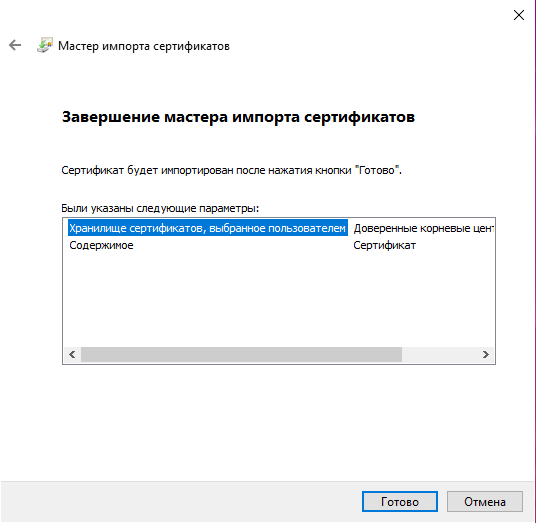

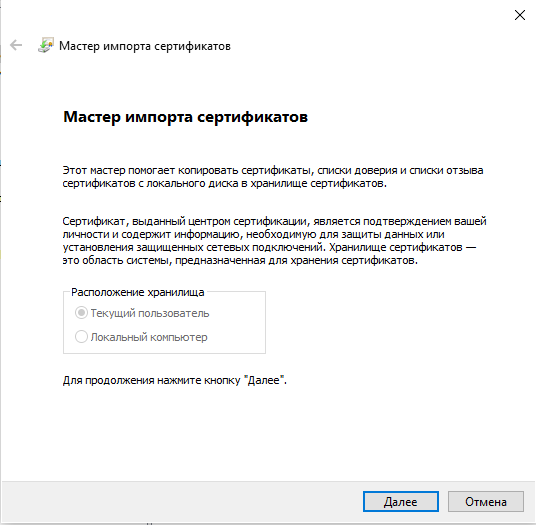

1. Мастер импорта сертификатов

Если сертификат имеет расширение .crt, то его достаточно запустить двойным кликом:

В открывшемся окне нажмите кнопку «Установить сертификат»:

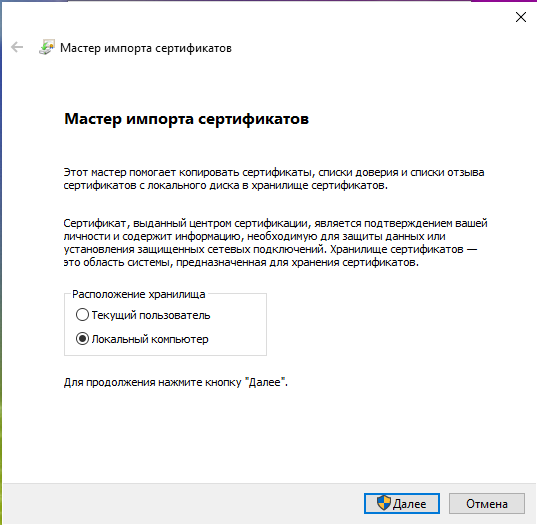

Выберите один из вариантов:

- «Текущий пользователь» — сертификат будет иметь эффект только для одного пользователя

- «Локальный компьютер» — сертификат будет иметь эффект для всех пользователей данного компьютера

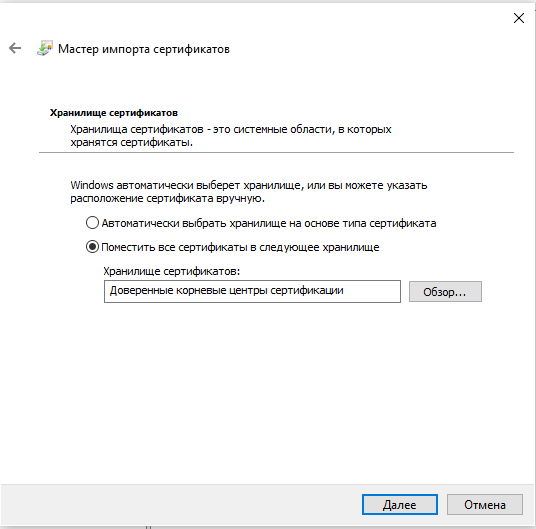

Выберите «Пометить все сертификаты в следующие хранилища»:

Нажмите кнопку «Обзор» и выберите «Доверенные корневые центры сертификации»:

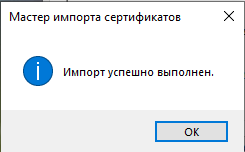

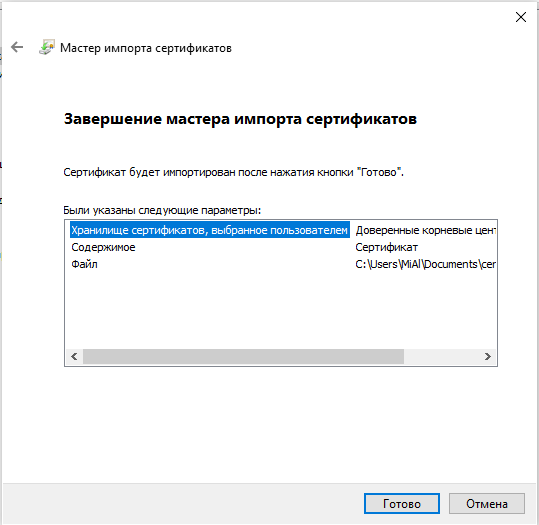

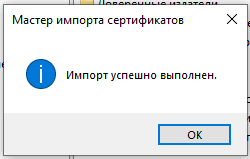

Сообщение об успешном импорте:

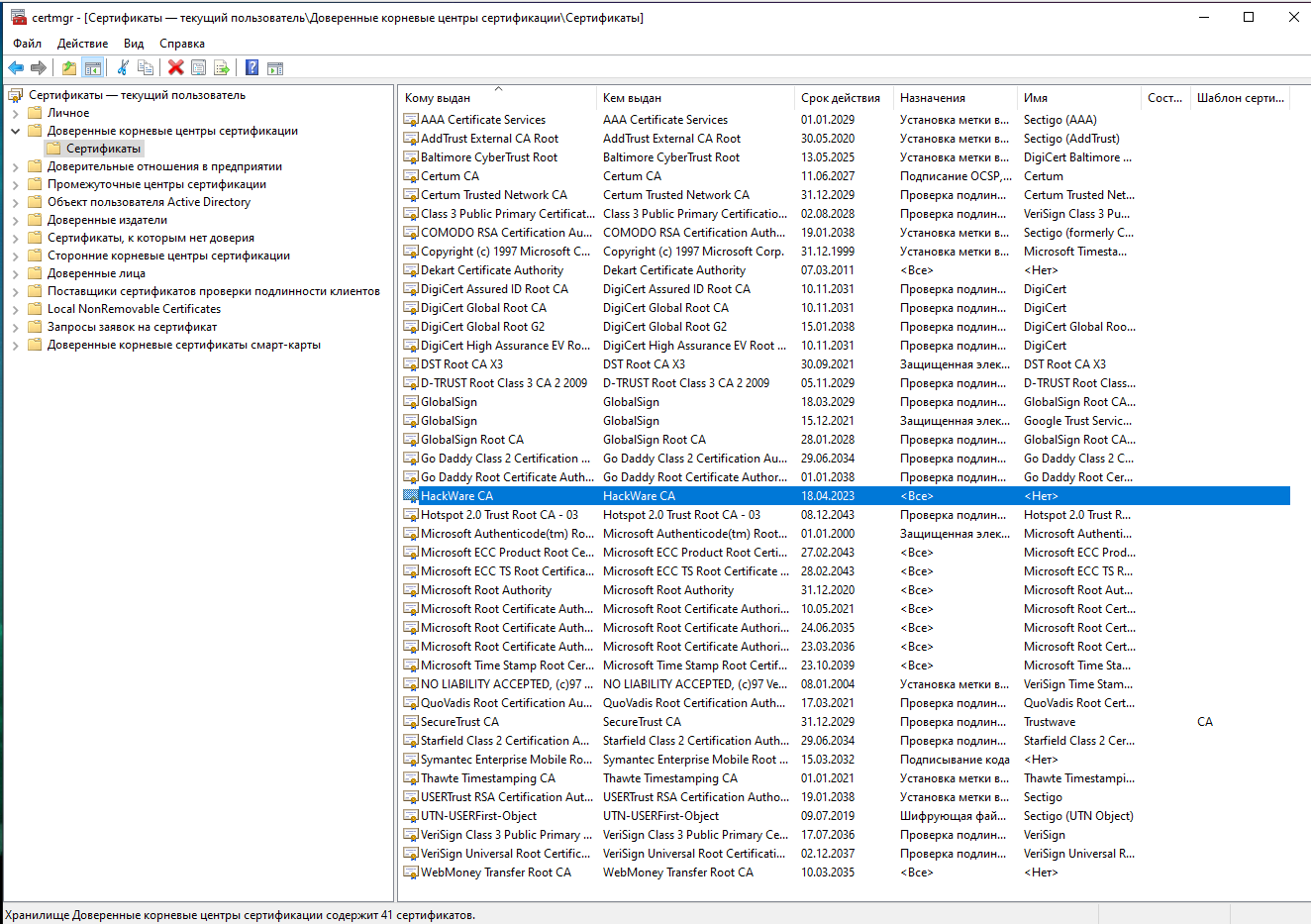

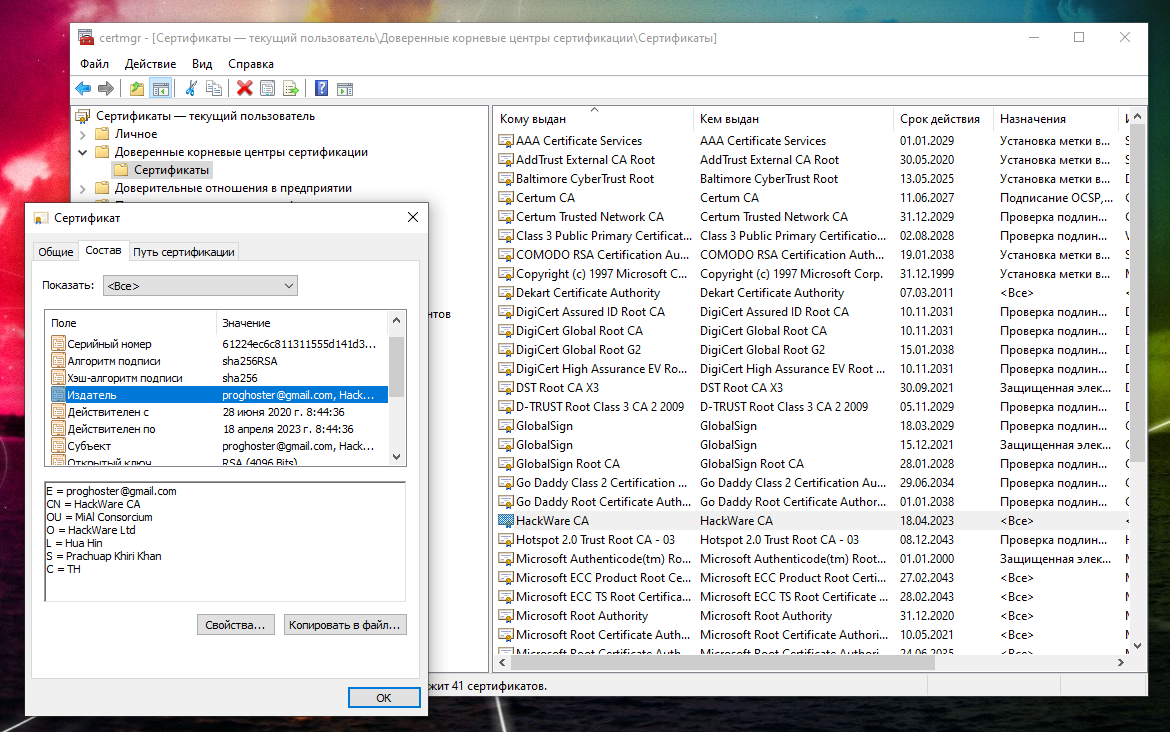

Теперь сертификат будет доступен в Менеджере Сертификатов:

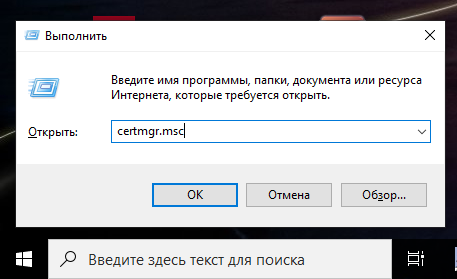

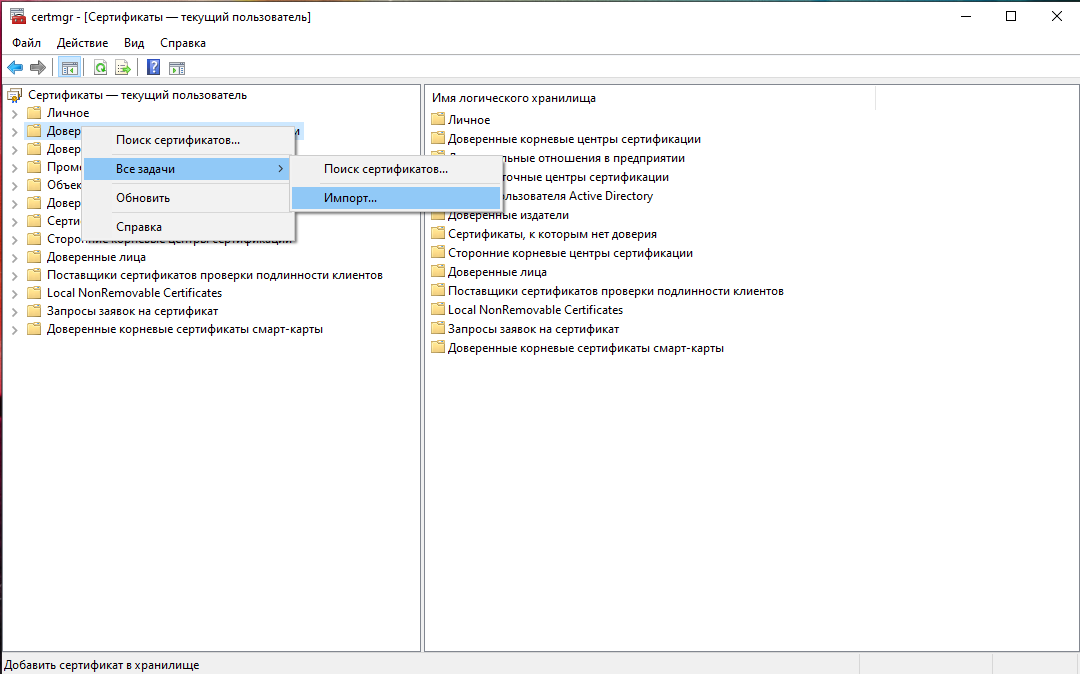

2. Добавление root CA сертификата в Менеджере Сертификатов

Чтобы открыть Менеджер Сертификатов нажмите Win+r, введите в открывшееся поле и нажмите Enter:

Укажите папку и имя файла:

Теперь действительно всё готово:

Только что импортированный сертификат в Менеджере Сертификатов:

Как добавить корневой сертификат в доверенные в Windows в веб браузеры

Chrome, Chromium, Opera и сделанные на их основе веб браузеры используют общесистемные корневые CA сертификаты. То есть для добавления новых доверенных CA достаточно добавить их в систему, как это показано выше.

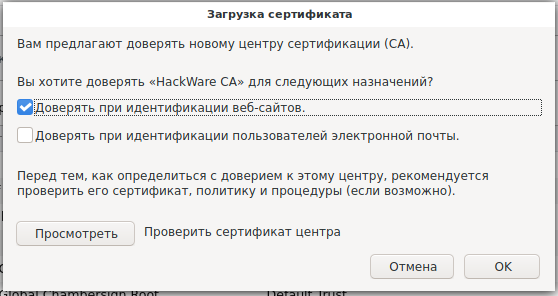

Firefox использует исключительно своё хранилище. Для добавления корневых сертификатов CA в Firefox нужно сделать так:

Нажмите кнопку «Импортировать»:

Выберите файл с сертификатом.

Укажите, какие полномочия вы даёте этому сертификату:

Добавление сертификатов в хранилище доверенных корневых центров сертификации для локального компьютера

Чтобы добавить сертификаты в хранилище доверенных корневых центров сертификации локального компьютера, выполните следующие действия.

Установка через Internet Explorer

- Запустите iexplorer. В главном меню выберите Сервис / Свойства обозревателя.

- Откройте «Свойства обозревателя» через Пуск / Панель управления.

- Переключитесь на вкладку «Содержание».

- Откроется окно «Сертификаты». Переключитесь на вкладку «Доверенные корневые центры сертификации».

- Нажмите кнопку «Импорт».

- Запустите файл сертификата как программу. Появится окно «Сертификат».

- Нажмите кнопку «Установить сертификат».

Через консоль MS Windows

- Появится окно консоли. В главном меню выберите Консоль / Добавить или удалить оснастку

- В списке оснастки выберите «Сертификаты» и нажмите «Добавить».

- В окне «Оснастка диспетчера сертификатов» оставьте значения по умолчанию и нажмите «Готово»

- Закройте окно «Добавить изолированную оснастку» (кнопка «Закрыть»)

- В окне «Добавить или удалить оснастку» нажмите «ОК»

- В дереве консоли появится запись «Сертификаты». Раскройте ее и найдите раздел «Доверенные корневые центры сертификации», «Сертификаты»

- На строке «Сертификаты» нажмите правую кнопку мыши и в контекстном меню выберите Все задачи / Импорт

Управление доверенными корневыми сертификатами в Windows 10/8

Чтобы добавить сертификаты в хранилище доверенных корневых центров сертификации для локального компьютера , в меню WinX в Windows 10/8.1 откройте окно «Выполнить» и введите mmc и нажмите Enter, чтобы открыть Microsoft Management Control.

Нажмите ссылку меню «Файл» и выберите «Добавить/удалить оснастку». Теперь в разделе «Доступные оснастки» нажмите Сертификаты и нажмите «Добавить».

Нажмите ОК. В следующем диалоговом окне выберите Учетная запись компьютера , а затем нажмите Далее.

Теперь выберите Локальный компьютер и нажмите «Готово».

Теперь вернувшись в MMC, в дереве консоли дважды щелкните Сертификаты , а затем щелкните правой кнопкой мыши Хранилище доверенных корневых центров сертификации . В разделе Все задачи выберите Импорт .

Откроется мастер импорта сертификатов.

Теперь давайте посмотрим, как настроить и доверенные корневые сертификаты для локального компьютера . Откройте MMC, нажмите ссылку меню «Файл» и выберите «Добавить/удалить оснастку». Теперь в разделе «Доступные оснастки» нажмите Редактор объектов групповой политики и нажмите кнопку Добавить. Выберите компьютер, локальный объект групповой политики которого вы хотите редактировать, и нажмите «Готово»/«ОК».

Здесь установите флажки Определить эти параметры политики , Разрешить использование доверенных корневых центров сертификации для проверки сертификатов и Разрешить пользователям доверять сертификатам равноправного доверия . .

Чтобы узнать, как управлять доверенными корневыми сертификатами для домена и как добавить сертификаты в хранилище доверенных корневых центров сертификации для домена , посетите Technet .

RCC – это бесплатный сканер корневых сертификатов, который может помочь вам сканировать корневые сертификаты Windows на наличие ненадежных.

Сертификаты играют важную роль в развертывании служб удаленных рабочих столов. Они позволяют защитить связь между клиентом и сервером. Они подтверждают подлинность сервера или веб-сайта, к которому вы подключаетесь. Они также служат для создания подписи файлов протокола RDP, которая удостоверяет, что эти файлы происходят из доверенного источника.

- Установить уровень шифрования для клиентских подключений

- Требовать использования специального уровня безопасности для удаленных подключений по методу RDP

- Шаблон сертификата проверки подлинности сервера

- Требовать проверку подлинности пользователя для удаленных подключений путем проверки подлинности на уровне сети

Проверка подлинности на уровне сети

По умолчанию проверка подлинности на уровне сети (NLA) необязательна. Чтобы она требовалась при подключении к серверу узлов сеансов удаленных рабочих столов, нужно установить соответствующий флажок. Это не позволит подключиться к серверу клиентам, не поддерживающим NLA (а именно клиентам с RDC версии более ранней, чем 6.x, и под управлением ОС, не поддерживающей CredSSP). CredSSPOnly поддерживают только клиенты под управлением Windows 7, Windows Vista и Windows XP SP3.

Проверка подлинности сервера

Параметры проверки подлинности сервера настраиваются в разделе Security Layer. По умолчанию выбран вариант Nego¬tiate, который означает, что для аутентификации сервера клиент и сервер используют протокол TLS, если он поддерживается.

Можно изменить этот параметр, чтобы проверка подлинности сервера выполнялась средствами TLS. Если проверка подлинности сервера не выполняется, определить поведение клиента можно на вкладке Advanced клиента удаленного рабочего стола:

- Не подключаться, если проверка не прошла

- Предупреждать, если проверка не прошла

- Подключаться, даже если проверка не прошла

Щелкнув Select внизу страницы, можно выбрать сертификат, который сервер будет использовать для подтверждения своей подлинности. По щелчку Select предоставляется больше сведений о сертификате, в том числе его назначение, имя выпустившего этот сертификат центра сертификации, а также срок действия.

Сертификат должен содержать DNS-имя сервера узлов сеансов удаленных рабочих столов, например rdsh1.domain.local. Если развернута ферма серверов, сертификат должен содержать DNS-имя сервера узлов сеансов удаленных рабочих столов фермы, например farm.domain.local.

По умолчанию сервер узлов сеансов удаленных рабочих столов настраивается на использование самоподписанного сертификата. Этот сертификат нельзя использовать в производственной среде по трем причинам:

- Аутентичность сертификата ничем не подтверждается.

- Клиенты не доверяют сертификату, потому что он не подписан пользующейся доверием третьей стороной (такой как публичный центр сертификации или внутрикорпоративной инфраструктурой открытого ключа).

- При развертывании фермы имя сертификата по умолчанию не соответствует имени фермы серверов сеансов удаленных рабочих столов, поэтому проверка подлинности работать не будет.

Подписывание личных ВМ и ВМ в пулах

Подписывание личные ВМ или ВМ в пулах можно, установив сертификат SSL на посреднике подключений к удаленным рабочим столам средствами Диспетчера подключений к удаленным рабочим столам (рис. 1).

Рис. 1. Диспетчер подключений к удаленным рабочим столам можно использовать для подписания отдельных виртуальных машин и машин в пулах

Подписывание приложений RemoteApps

RemoteApps подписывают с использованием сертификата, установленного на диспетчере RemoteApp на сервере узлов сеансов удаленных рабочих столов (рис. 2).

Рис. 2. Можно также подписывать приложения RemoteApps, для чего используеться сертификат в диспетчере удаленных приложений RemoteApp

При создании фермы серверов узлов сеансов удаленных рабочих столов не забудьте установить один и тот же сертификат на всех серверах узлов сеансов удаленных рабочих столов в ферме, а также в любых других устанавливаемы вами фермах. В этом случае единый вход для интернет-решений будет работать на всех членах ферм.

Для этого нужно экспортировать сертификат вместе с закрытым ключом с сервера. Импортируйте сертификат, используя MMC-оснастку Certificates (Сертификаты), добавив при этом учетную запись компьютера, а не пользователя.

Если при реализации единого входа для интернет-решений средствами веб-доступа к удаленным рабочим столам в качестве источника такого доступа используется посредник подключений к удаленным рабочим столам, на посреднике нужно установить тот же сертификат, что установлен на всех серверах узлов сеансов удаленных рабочих столов (тот же, что используется для подписания RemoteApps). Это может приводить в замешательство по двум причинам:

- Сеанс, в котором устанавливается сертификат на посреднике подключений к удаленным рабочим столам называется Virtual Desktops: Resources and Configuration (Виртуальные рабочие столы: ресурсы и настройка). Устанавливаемый сертификат не только используется для подписания ВМ инфраструктуры виртуальных рабочих столов, но также применяется в процессе единого входа для интернет-решений для подписания приложений RemoteApps, когда используется посредник подключений к удаленным рабочим столам. Сертификаты подписания в посреднике и диспетчере RemoteApp серверов узлов сеансов удаленных рабочих столов должны совпадать иначе единый вход для интернет-решений работать не будет.

- Если при запуске RemoteApp сертификат на посреднике отличается от сертификата на серверах узлов сеансов удаленных рабочих столов, единый вход для интернет-решений не работает. При этом никакой информации о различии сертификатов не предоставляется. В открывающемся окне показан только набор сертификатов в диспетчере RemoteApp, поэтому сложно узнать, что проблема в сертификатах.

Подробнее о настройке единого входа для интернет-решений см. веб-страницу «Introducing Web Single Sign-On for RemoteApp and Desktop Connections» по адресу

Защита сайта веб-доступа к удаленным рабочим столам

Безопасность сайта веб-доступа обеспечивается стандартными средствами. Для этого нужно добавить на IIS-сервер сертификат с DNS-именем сайта веб-доступа к удаленным рабочим столам (рис. 3).

Рис. 3. Добавление сертификата с именем DNS позволяет защитить сайт веб-доступа к удаленным рабочим столам

Сертификаты, установленные в хранилище Personal компьютера и содержащие закрытый ключ, отображаются в списке в меню Edit.

Настройка сертификата на шлюзе удаленных рабочих столов

При установке шлюза удаленных рабочих столов нужен сертификат, который будет использоваться для шифрования связи между клиентом и сервером, особенно при связи через Интернет. Этот сертификат SSL должен содержать DNS-имя сервера шлюза удаленных рабочих столов, которое будут получать в результате разрешения имен внешние пользователи (это должно быть внешнее DNS-имя, например rdgateway.domain.com).

Установка сертификата шлюза удаленных рабочих столов выполняется на вкладке SSL Certificate свойств диспетчера шлюза удаленных рабочих столов (рис. 4). Подробнее о сертификатах шлюза удаленных рабочих столов см. в библиотеке TechNet статью.

Рис. 4. Установка сертификата шлюза удаленных рабочих столов

В службах удаленных рабочих столов можно установить сертификаты для защиты и проверки подлинности как клиентов, так и серверов. У каждой роли сервера собственные требования к сертификатам. Приведенные в этой статье сведения помогут вам понять, зачем нужны сертификаты при развертывании служб удаленных рабочих столов, а также как и где нужно разворачивать эти сертификаты.

Вопросы и ответы по использованию сертификатов в службах удаленных рабочих столов

Вопрос: Как устанавливать на сервер сертификаты, которые я мог бы использовать в службах удаленных рабочих столов (RDS)?

Ответ: Для служб RDS доступны сертификаты, расположенные в хранилище сертификатов Personal учетной записи компьютера. Добавление сертификатов в это хранилище выполняется в следующей последовательности:

- Откройте консоль MMC, выполнив команду mmc.

- Добавьте оснастку Certificates (File, Add/Remove Snap-ins).

- Последовательно выберите Choose Computer Account и Add, после чего щелкните OK.

- Перейдите к папке Personal, а затем к Certificates.

- Щелкните папку правой кнопкой и выберите Import, чтобы импортировать сертификат, полученный в центре сертификации.

В этом отношении с диспетчером шлюза удаленных рабочих столов проще, потому что у него в интерфейсе есть кнопка Import, поэтому вручную не нужно обращаться к консоли MMC.

Вопрос: Как отключить все сообщения-предупреждения, отображаемые при запуске подписанного RDP-файла?

Ответ: Включите параметр политики. Задайте SHA1-отпечатки сертификатов, представляющих доверенных издателей RDP-файлов. При включении этой политики задаются сертификаты, которые клиент будет считать доверенными. Если клиент доверяет сертификату, все RDP-файлы, подписанные этим сертификатом считаются доверенными. В этом случае никаких предупреждений с предложением подтвердить доверие издателю не отображается. Подробнее см. веб-страницу.

Вопрос: Я установить правильные сертификаты на свои серверы узлов сеансов удаленных рабочих столов, но подключиться все равно не удается.

Ответ: Существует немного известных проблем с сертификатами в применении с реализацией служб RDS:

- Похоже, что неполадки возможны при использовании сертификатов SGC (Server Gated Cryptography). Используйте другие сертификаты. Подробнее см. следующие статьи на форуме по RDS: http://social.technet.microsoft.com/Forums/ru-ru/w7itpronetworking/thread/b6545e0e-8a86-4b44-a118-0489fe76fdd1 и http://social.technet.microsoft.com/Forums/ru-ru/winserverTS/thread/12258c68-df6e-432f-932b-22f014e8d4c5.

- Если подключающиеся клиенты получают ошибку «The certificate is not valid for this usage.» (Данный сертификат не подходит для такого использования.), цепочка сертификата сервера узлов сеансов удаленных рабочих столов может быть слишком длинной. Подробнее см. статью.

Вопрос: Можно ли в службах RDS использовать групповой сертификат или сертификат SAN?

Ответ: Да, такое возможно. Сертификат SAN содержит несколько имен узлов, поэтому его можно использовать в нескольких местах, где требуется сертификат. Примером сертификата SAN может быть сертификат, содержащий DNS-имена вашего шлюза удаленных рабочих столов и сервера веб-доступа к удаленным рабочим столам, а также имя, используемое для подписания файлов RemoteApp:

- rdgateway.domain.com

- rdweb.domain.com

- sign.domain.com

При использовании групповых сертификатов для реализации типичной фермы потребуется всего два сертификата. Ферма узла сеансов удаленных рабочих столов должна ссылаться на DNS-имя фермы, это обычно внутреннее DNS-имя (domain.local). Это не то же самое, что внешняя DNS-зона (domain.com), поэтому для этого вам потребуется отдельный сертификат.

Вопрос: На моем сервере установлено несколько серверных ролей. Нужно ли мне устанавливать сертификаты во всех службах ролей, которые у меня используются?

Ответ: Безусловно. Каждая служба роли использует сертификаты для определенных целей. Хотя роли и можно размещать на одном сервере, при использовании сертификатов считайте их независимыми ролями.