У этого термина существуют и другие значения, см. Сертификат.

Цифровой сертификат — выпущенный удостоверяющим центром электронный или печатный документ, подтверждающий принадлежность владельцу открытого ключа или каких-либо атрибутов.

Виды сертификатов X. 509Править

Сертификат открытого ключа удостоверяет принадлежность открытого ключа некоторому субъекту, например, пользователю. Сертификат открытого ключа содержит имя субъекта, открытый ключ, имя удостоверяющего центра, политику использования соответствующего удостоверяемому открытому ключу закрытого ключа и другие параметры, заверенные подписью удостоверяющего центра.

Сертификат открытого ключа используется для идентификации субъекта и уточнения операций, которые субъекту разрешается совершать с использованием закрытого ключа, соответствующего открытому ключу, удостоверяемому данным сертификатом.

VeriSign предложила следующую концепцию классификации цифровых сертификатов :

- Class 1 — индивидуальные, для идентификации электронной почты;

- Class 2 — для организаций;

- Class 3 — для серверов и программного обеспечения;

- Class 4 — для онлайн-бизнеса и транзакций между компаниями;

- Class 5 — для частных компаний или правительственной безопасности.

- RFC 5280 — Internet X.509 Public Key Infrastructure Certificate and Certificate Revocation List (CRL) Profile

- RFC 5755 — An Internet Attribute Certificate Profile for Authorization

Сертификат открытого ключа (сертификат электронной подписи, сертификат ключа подписи, сертификат ключа проверки электронной подписи (согласно ст. 2 Федерального Закона от 06.04.2011 «Об электронной подписи» № 63-ФЗ)) — электронный или бумажный документ, содержащий открытый ключ, информацию о владельце ключа, области применения ключа, подписанный выдавшим его Удостоверяющим центром и подтверждающий принадлежность открытого ключа владельцу.

Открытый ключ может быть использован для организации защищённого канала связи с владельцем двумя способами:

- для проверки подписи владельца (аутентификация)

- для шифрования посылаемых ему данных (конфиденциальность)

Существует две модели организации инфраструктуры сертификатов: централизованная (PKI) и децентрализованная (реализуемая на основе т. н. сетей доверия), получившая наибольшее распространение в сетях PGP.

Принцип работыПравить

Наглядное объяснение принципа работы сертификатов открытого ключа на примере установки ПО от стороннего разработчика пользователем в Интернете

Сертификаты, как правило, используются для обмена зашифрованными данными в больших сетях. Криптосистема с открытым ключом решает проблему обмена секретными ключами между участниками безопасного обмена, однако не решает проблему доверия к открытым ключам. Предположим, что Алиса, желая получать зашифрованные сообщения, генерирует пару ключей, один из которых (открытый) она публикует каким-либо образом. Любой, кто желает отправить ей конфиденциальное сообщение, имеет возможность зашифровать его этим ключом, и быть уверенным, что только она (так как только она обладает соответствующим секретным ключом) сможет это сообщение прочесть. Однако описанная схема ничем не может помешать злоумышленнику Давиду создать пару ключей, и опубликовать свой открытый ключ, выдав его за ключ Алисы. В таком случае Давид сможет расшифровывать и читать, по крайней мере, ту часть сообщений, предназначенных Алисе, которые были по ошибке зашифрованы его открытым ключом.

Идея сертификата — это наличие третьей стороны, которой доверяют две другие стороны информационного обмена. Предполагается, что таких третьих сторон немного, и их открытые ключи всем известны каким-либо способом, например, хранятся в операционной системе или публикуются в журналах. Таким образом, подлог открытого ключа третьей стороны легко выявляется.

Сертификат открытого ключа выдаётся центром сертификации и состоит из таких полей как:

- сам открытый ключ владельца сертификата,

- срок действия,

- имя эмитента (центра сертификации),

- имя владельца сертификата

- и, самой важной части, цифровой подписи.

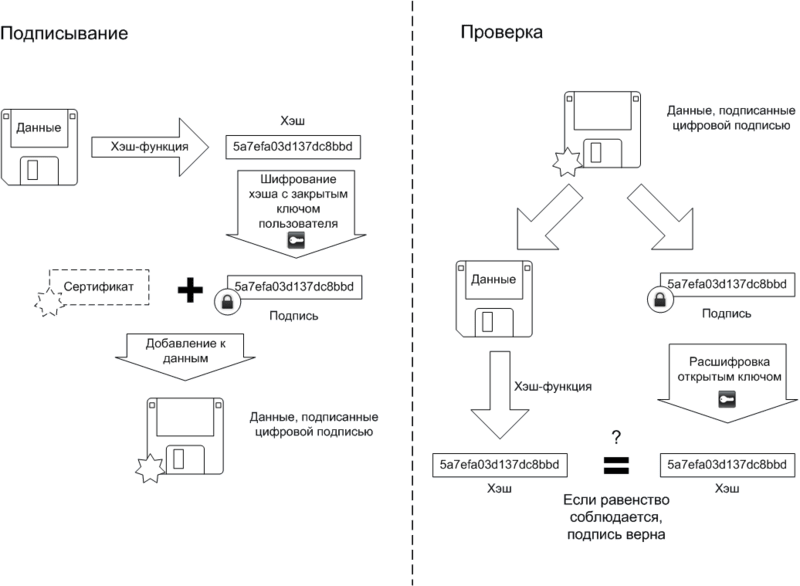

Цифровая подпись гарантирует невозможность подделки сертификата. Она является результатом криптографической хеш-функции от данных сертификата, зашифрованным закрытым ключом центра сертификации. Открытый ключ центра сертификации является общеизвестным, поэтому любой может расшифровать им цифровую подпись сертификата, затем вычислить хеш самостоятельно и сравнить, совпадают ли хеши. Если хеши совпадают — значит сертификат действительный и можно не сомневаться, что открытый ключ принадлежит именно тому, с кем мы собираемся устанавливать соединение.

Если Алиса сформирует сертификат со своим публичным ключом и этот сертификат будет подписан третьей стороной (например, Трентом), любой, доверяющий Тренту, сможет удостовериться в подлинности открытого ключа Алисы. В централизованной инфраструктуре в роли Трента выступает удостоверяющий центр. В сетях доверия Трент может быть любым пользователем, и следует ли доверять этому пользователю, удостоверившему ключ Алисы, решает сам отправитель сообщения.

Формальное описаниеПравить

Пусть имеются две стороны информационного обмена — , , желающие обмениваться сообщениями конфиденциально, и третья сторона (играющая роль удостоверяющего центра), которой доверяют и .

- Стороне принадлежит пара ключей ( , ), где — открытый ключ, а — закрытый (секретный) ключ стороны .

- Стороне принадлежит пара ключей ( , ).

регистрируется у (посылает запрос на подпись), указывая данные о себе и свой . Сторона посредством определенных механизмов «удостоверяет личность» стороны и выдает стороне сертификат , устанавливающий соответствие между субъектом и ключом . Сертификат содержит:

- ключ ,

- идентификационные данные субъекта ,

- идентификационные данные удостоверяющей стороны ,

- подпись стороны , которую обозначим . Подпись — это хеш (набор символов, хеш-сумма/хеш-код), полученный в результате применения хеш-функции к данным сертификата , зашифрованный стороной с использованием своего закрытого ключа .

- и другую информацию.

посылает стороне свой сертификат . проверяет цифровую подпись . Для этого

- самостоятельно вычисляет хеш от данных сертификата ,

- расшифровывает ЭЦП сертификата с помощью всем известного , получив другой хеш,

- проверяет равенство этих двух хешей.

Если полученные хеши равны — ЭЦП корректна, а это подтверждает, что действительно принадлежит .

Теперь , зная открытый ключ и зная, что он принадлежит именно , может шифровать этим открытым ключом все последующие сообщения для . И только сможет их расшифровать, так как известен только .

Структура сертификатаПравить

Электронная форма сертификата определяется стандартом X.509. Перечень обязательных и необязательных полей, которые могут присутствовать в сертификате, определяется данным стандартом, а также законодательством. Согласно законодательству России и Украины (закон «Об электронной цифровой подписи») сертификат должен содержать следующие поля:

Кроме этого в сертификат могут вноситься дополнительные поля.

Бумажный сертификат должен выдаваться на основании подтверждающих документов и в присутствии лица с последующим заверением подписями работника УЦ и носителя закрытого ключа.

Российские стандартыПравить

В России действуют свои криптографические стандарты. Использование их совместно с сертификатами описано в RFC4491: Using GOST with PKIX.

СсылкиПравить

Согласно RFC 1422, стандарт X.509 определяет понятие «сертификат с открытом ключом» и другие базовые определения PKIX. При этом сертификат с открытым ключом представляет собой определённую структуру данных, которая содержит имя пользователя, открытую составляющую (англ. ) ключа двухключевой криптосистемы этого пользователя и имя компании (далее — «издатель»), который подтверждает, что открытая составляющая привязана к имени пользователя. Эти данные через каждый временной интервал подписываются эмитентом. В сертификатах имена субъекта и издателя являются различимыми именами (англ. ), как определено в системном каталоге Х.500.

После подписания сертификаты могут храниться на LDAP-серверах. Передаются сертификаты через незащищённые обменные сообщения или через любое другое средство, которое делает сертификаты легко доступными при отправке сообщений пользователям. Сертификаты используются в PEM-кодировке, чтобы обеспечить отправителя подлинной открытой составляющей каждого получателя, а также чтобы обеспечить каждого получателя подлинной открытой составляющей отправителя.

Для технологии открытых ключей необходимо, чтобы пользователь открытого ключа был уверен, что этот ключ принадлежит именно тому удалённому субъекту (пользователю или системе), который будет использовать средства шифрования или цифровой подписи. Такую уверенность дают сертификаты открытых ключей. Сертификат имеет ограниченный срок действия. Поскольку пользователь сертификата может самостоятельно проверить его подпись и срок действия, сертификаты могут распространяться через незащищённые каналы связи и серверные системы, а также храниться в кэш-памяти незащищённых пользовательских систем. В настоящее время в этой области предлагается следующий общий стандарт для всемирной сети с использованием X.509 v3:

Структура сертификата X. 509

В 4 разделе RFC 2459 описана структура сертификата X.509 v3. Обновленная структура сертификата X.509 v3 описана в документе RFC 5280 в 4 разделе. Она специализирована под интернет-приложения.

ОсобенностиПравить

Согласно RFC 4387, суть PKI следующая: в браузере хранятся не сертификаты сайтов, а сертификаты УЦ. Это означает, что когда ваш браузер получает сертификат сайта при установке соединения, он видит помимо адреса сайта ещё и «адрес» УЦ, а также цифровую подпись, которую сгенерировал УЦ с использованием своего секретного ключа. Дальше браузер берёт из локального хранилища цепь сертификатов УЦ, достаёт из него публичный ключ и с помощью него проверяет подпись в сертификате сайта. Если подпись правильная, соединение успешно устанавливается.

Согласно RFC 5280, цепь сертификатов представляет собой список сертификатов (начиная с лица, удостоверенного в качестве сервера), включающий один или несколько УЦ (последний подписывается самим собой), обладает следующими свойствами:

- Подпись каждого сертификата (за исключением последнего) является удостоверяющим центром-преемником.

- Все сертификаты, за исключением последнего, подписываются с помощью закрытого ключа следующего УЦ.

- Последний сертификат в цепи является сертификатом единственного пункта доверия, являющегося корневым УЦ.

Иерархические PKI способны быстро реагировать на компрометацию отдельного УЦ внутри инфраструктуры. Если УЦ скомпрометирован, вышестоящий УЦ просто аннулирует его сертификат. Как только работа УЦ восстанавливается, он выпускает новые сертификаты для всех своих пользователей. Вышестоящий УЦ выпускает для скомпрометированного УЦ новый сертификат с новым открытым ключом, что позволяет вернуть этот центр обратно в иерархию.

Общеупотребительные расширения файлов сертификатовПравить

- .CER — сертификат, или набор сертификатов, закодированных по стандарту CER.

- .DER — сертификат, закодированный по стандарту DER.

- .PEM — DER-сертификат, закодированный в Base64 и помещенный между «—— BEGIN CERTIFICATE ——» и «—— END CERTIFICATE ——».

- .P7B, .P7C — PKCS #7 содержит несколько сертификатов или CRL.

- .P12 — PKCS #12 содержит блок, хранящий одновременно и закрытый ключ, и сертификат (в зашифрованном виде).

- .PFX — PFX, предшественник PKCS #12, также содержит блок закрытого ключа и сертификат.

Список аннулированных сертификатов (CRL)Править

Согласно RFC 3280, CRL подписывается удостоверяющим центром и свободно распространяется через общедоступный репозиторий сертификатов. Репозиторий сертификатов обычно размещается на сервере каталогов в соответствии с международным стандартом X.500 и его подмножеством. В списке CRL каждый аннулированный сертификат опознается по своему серийному номеру. Когда у какой-то системы возникает необходимость в использовании сертификата, эта система не только проверяет подпись сертификата и срок его действия, но и просматривает последний из доступных списков CRL, проверяя, не аннулирован ли этот сертификат.

Сертификат может стать недействительным по многим причинам, например: из-за превышения срока действия, из-за потери или компрометации закрытого ключа, связанного с сертификатом, из-за изменения, как минимум, одного поля, входящего в имя владельца сертификата и в крайних случаях из-за утраты или компрометации закрытого ключа УЦ, которым подписан сертификат.

Поэтому стандарт определяет формат списка с указанием сертификатов, которые стали недействительными для УЦ. Этот список подписывается УЦ для предотвращения изменений неуполномоченным лицом.

Он включает в себя дату выдачи, дату обновления (необязательно), и сам список в виде пар (серийный номер аннулированного сертификата; причина возможного аннулирования). Шаблон может присутствовать только в формате CRL v2, который описан в RFC 5280 в 5 разделе.

Большим недостатком является ограничение CRL, которое состоит в долгом поступлении информации об аннулировании сертификата. Чтобы ускорить, был разработан протокол OCSP для проверки сертификата. Описанный изначально в RFC 2560, а затем снова в RFC 6960, протокол OCSP дает почти ту же информацию, что и CRL. Сервер OCSP (англ. Online Certificate Status Protocol) обслуживает пользователей в режиме онлайн и занимается проверкой статуса аннулирования цифрового сертификата.

Примеры использования X. 509Править

Использование криптографических хеш-функций SHA-1 только частично решает проблему, так как согласно теории подобная атака возможна, даже если сложность поиска коллизий на SHA-1 намного больше, чем MD5, согласно RFC 3279. Необходимо помнить, что взаимодействие ведётся с людьми и УЦ. Надёжность, безопасность и прочие достоинства использования сертификатов X.509 определяются самым слабым звеном во всех системах безопасности: конкретными людьми или УЦ. Известные проблемы стандарта X.509: невозможность оперативного исключения корневого сертификата, или трудоёмкая процедура получения сертификата в целом.

Тестирование синтаксиса инфраструктуры открытых ключей на уязвимости в сертификате X. 509

Министерство национальной обороны Канады определило потребность в создании универсальной PKI для управления своей повседневной деятельностью и установления доверия к продуктам PKI.

Взлом удостоверяющего центра DigiNotar

- «Recommendation ITU-T X.509» Архивная копия от 18 марта 2017 на Wayback Machine, на веб-сайте ITU, 2012 (Дата обращения: 10 февраля 2017).

- » L’annuaire — Cadre d’authentification » Архивная копия от 11 февраля 2017 на Wayback Machine на веб-сайте ITU, 2008 (Дата обращения: 11 февраля 2017).

- Public-Key Infrastructure (X.509) (pkix). IETF Datatracker. Дата обращения: 11 марта 2017. Архивировано 12 января 2018 года.

- Turcotte Y. Syntax testing of the entrust public key infrastructure for security vulnerabilities in the X.509 certificate (англ.) // Royal Military College of Canada (Canada) : диссертация. — 2005.

- Tremblett P. X.509 certificates (англ.) // Miller Freeman Inc. — 1999. — , . — . — ISSN 1044-789X.

- X.509 security update (англ.) // CMP Media LLC. — 1995. — , . — . — ISSN 0363-6399.

- Lewis J. X.509 is a start, but it’s no panacea (англ.) // Ziff Davis Media Inc. : статья в журнале. — 1997. — , . — . — ISSN 0740-1604.

- Хорев Павел Борисович. Образовательная сеть доверия на основе сертификатов стандарта X.509 // Издательский дом МЭИ (Москва) : конференция. — 2016. — 12—13 апреля.

- Chadwick D.W., Otenko A. The PERMIS X.509 role based privilege management infrastructure (англ.) // Elsevier Science Publishing Company, Inc. — 2003. — , . — . — ISSN 0167-739X.

- Raghunathan S. A security model for mobile agent environments using X.509 proxy certificates (англ.) // University of North Texas : диссертация. — 2003.

- Arjen Lenstra, Xiaoyun Wang, Benne de Weger. Colliding X.509 Certificates based on MD5-collisions, Eindhoven University of Technologies News (1 марта 2005). Архивировано 15 мая 2017 года. Дата обращения: 10 февраля 2017.

- J.R. Prins (CEO Fox-IT). DigiNotar Certificate Authority breach “Operation Black Tulip” (англ.) (PDF), FOX-IT BV (5 September 2011). Архивировано 21 апреля 2015 года. Дата обращения: 16 февраля 2017.

- Hans Hoogstraaten (Team leader), Ronald Prins (CEO), Daniël Niggebrugge, Danny Heppener, Frank Groenewegen, Janna Wettinck, Kevin Strooy, Pascal Arends, Paul Pols. Robbert Kouprie, Steffen Moorrees, Xander van Pelt, Yun Zheng Hu. Report of the investigation into the DigiNotar Certificate Authority breach (англ.) (PDF), FOX-IT BV (13 August 2012). Архивировано 17 февраля 2015 года. Дата обращения: 16 февраля 2017.

- Jim Fenton. Top of Mind: Reexamining Public Key Infrastructure (англ.), Cisco Blogs (14 November 2011). Архивировано 23 декабря 2016 года. Дата обращения: 4 марта 2017.

- Michael Gielesberger. Alternatives to X.509 (англ.) // Technical University of Munich : Internet Seminar. — 2013. — 1 февраль. Архивировано 5 марта 2017 года.

Из нашей статьи вы узнаете:

Возможности электронной подписи

Чтобы понять, из чего состоит электронная подпись, разберёмся в её разновидностях.

Существуют разные электронные подписи: простая, усиленная неквалифицированная и усиленная квалифицированная. Возможности у них разные.

Усиленные неквалифицированная и квалифицированная подписи имеют больший уровень безопасности, потому что создаются с применением криптографии. Это позволяет использовать их в электронном документообороте, они приравниваются к рукописной подписи и печати организации.

Различие между квалифицированной и неквалифицированной подписями в том, что вторая требует предварительного заключения соглашения между участниками ЭДО. Также с помощью квалифицированной подписи можно отправлять электронную отчётность и участвовать в госзакупках.

Сокращённо электронную подпись называют ЭП или ЭЦП.

Из чего состоит электронная подпись

В составе ЭП есть сертификат и пара ключей: закрытый используется для создания подписи, открытый — для её проверки. Это относится к квалифицированной электронной подписи.

Сертификат можно сравнить с цифровым паспортом организации или физического лица. Он содержит следующую информацию:

- уникальный номер сертификата;

- данные владельца;

- уникальный ключ проверки;

- наименование средства электронной подписи;

- название удостоверяющего центра.

Для работы с электронной подписью нужен криптопровайдер — программа, с помощью которой осуществляют криптографические операции. Одним из самых популярных криптопровайдеров является «КриптоПро CSP» .

Электронную подпись хранят на токене — это физический носитель, напоминающий флеш-карту с USB-разъемом. Но в отличие от неё, токен имеет криптографическую защиту. Некоторые носители оборудованы встроенным криптопровайдером.

Открытый ключ и закрытый ключ

В состав электронной подписи обязательно входят два ключа: открытый и закрытый.

Открытый ключ представляет собой набор данных, который указывает на принадлежность определённому закрытому ключу и подтверждает его владельца, поэтому используется для проверки. Открытый ключ содержится также в сертификате.

Закрытый ключ доступен только его владельцу и используется для создания самой электронной подписи. Этот ключ неэкспортируем — он должен быть защищён от копирования.

Как получить электронную подпись

Квалифицированную электронную подпись индивидуальные предприниматели и руководители юридических лиц получают в УЦ ФНС. Физические лица и сотрудники организации — в аккредитованных удостоверяющих центрах.

В УЦ «Калуга Астрал» можно оформить «Астрал-ЭТ»: электронная подпись даёт возможность участия в торгах, работы на государственных порталах и ведения электронного документооборота.В УЦ «Калуга Астрал» можно оформить «Астрал-ЭТ»: электронная подпись даёт возможность участия в торгах, работы на государственных порталах и ведения электронного документооборота.

Что это такое

Сертификат ключа ЭЦП — это документ, несущий информацию о владельце. В открытом ключе зашифрованы данные о статусе владельца, реквизитах и полномочиях. Сертификат подтверждает принадлежность ключа конкретному лицу, отвечающему за его применение. Документ имеет электронный цифровой или бумажный вариант. Выдача сертификата электронного ключа происходит в удостоверяющем центре. Вся информация о сертификатах хранится в едином федеральном реестре. УЦ гарантирует соответствие предоставленных данных действительности, подтверждает личность владельца и защищает цифровой ключ от взлома.

Электронная цифровая подпись (ЭЦП) — аналог рукописного варианта подписи владельца. Используется в документообороте и при работе с электронными системами управления финансами. ЭП составляет электронный сертификат, выданный удостоверяющим центром. В ней зашифрованы данные о владельце, внесенные в базы единого реестра. ЭЦП применима в работе с судами, биржами, при сдаче документов в налоговые службы и т. д.

Цифровой аналог реальной подписи делится на квалифицированный и неквалифицированный тип. В зависимости от профиля у электронного сертификата есть уровень допуска для работы с теми или иными ресурсами. Квалифицированный вариант обладает самой высокой степенью защиты, благодаря чему его применяют в операциях с недвижимостью, финансами и для подписания документов. Подписание квалифицированным типом договоров или соглашений принимается в судах, на биржах, торгах. У квалифицированного сертификата шире область действия, поскольку он обеспечивает большую степень защиты.

Информация о сертификатах хранится в базах Единого реестра ЕСИА. Вносить данные имеют право удостоверяющие центры, прошедшие сертификацию. Все УЦ делятся на аккредитованные и неаккредитованные.

Для чего нужен сертификат

Рукописная подпись имеет юридическую силу, так как подтверждается присутствующей личностью. В электронном документообороте гарантией сделки служит квалифицированный сертификат, поскольку в нем содержится вся информация об участнике процесса, она подтверждает принадлежность ЭЦП владельцу.

Подделку или махинации с подписанием документов предотвращает ключ. Он кодируется методом криптографии, делится на открытый и закрытый. Кодирование настолько сложно, что полностью исключает взлом. Только владелец токена с подписью может внести данные в документ, засвидетельствовав свое согласие на сделку или передачу информации.

Открытый и закрытый ключ

Открытый ключ доступен лицам, участвующим в документообороте или сделке. Закрытый известен исключительно владельцу, его нельзя определить, используя открытый ключ. Выданный на них сертификат легализирует оба ключа, обеспечивает их взаимодействие с системой. Через него утверждаются сроки начала и окончания работы ключей.

Подпись на документе ставится открытым ключом. В момент проверки информации от открытого ключа к закрытому идет сигнал. Подпись проходит проверку на соответствие внесенных в базу данных о владельце. Если информация совпадает, идет подтверждение подлинности личности владельца. В таком случае сделка или акт подписания считаются легальными.

Какие УЦ могут выдавать усиленные сертификаты

Электронную подпись имеют право выдавать центры, получившие сертификацию в Едином федеральном центре. В каждом регионе работает от 20 до 50 таких заведений. Сертификация дает им правом собирать информацию о гражданах и работать с ней, выдавать сертификаты и создавать подписи. Полученная от граждан, юридических лиц и организаций информация заносится в Единый реестр, где используется для идентификации личности владельца подписи. Всего в России существует более 400 удостоверяющий центров.

Что такое аккредитованный удостоверяющий центр

Аккредитованный удостоверяющий центр (УЦ) — это организация, получившая доступ к Единому реестру, имеющая право на сбор и хранение ключевой информации. Она имеет право на создание квалифицированного электронного сертификата и распространение лицензий на криптографию. В распоряжении организации доступ к ПО, обеспечивающему кодировку, и управлению структурой ЭП.

Организация обслуживает серверы, с которых пользователи ЭЦП получают информацию и доступ к законодательной базе по подписям. УЦ обслуживает владельца подписи, обновляя дату истечения срока работы сертификата ЭП и устраняя ошибки в работе токена.

В УЦ можно продлить, аннулировать или заказать новую подпись. Чтобы подписывать документы в электронном виде, необходимо иметь квалифицированный электронный сертификат. Именно такую услугу оказывают УЦ.

Удостоверяющий центр выдает исключительно квалифицированные сертификаты. Получение в УЦ сертификата гарантирует достоверность и безопасность ключа электронной подписи. Для работы с кодами используется специальное ПО, обеспечивающее защиту исходных данных. Сертификат из центра гарантирует предотвращение подделок и взлома, для чего используется уникальная система шифрования.

Познакомиться со списком сертифицированных удостоверяющих центров можно на сайтах ФНС и Минкомсвязи. В специальном разделе по регионам указаны действующие организации. Здесь же можно проверить данные о закрытых и лишенных лицензий организациях, узнать, кому переданы права и полномочия после закрытия.

Из чего состоит сертификат ЭП

Электронная подпись имеет вид буквенно-цифрового кода или графического изображения. В работе с сертификатами используется специализированное ПО, обеспечивающее шифрование информации. Чтобы получить подпись, будущий владелец должен предоставить о себе достоверные данные, подав документы в удостоверяющий центр.

Составляющие сертификата подписи:

- стандарты, которым соответствует ключ;

- реквизиты выдавшего сертификат удостоверяющего центра;

- направление использования ЭЦП;

- полная информация об ограничениях и допусках в сфере применения;

- даты начала и окончания действия сертификата;

- информация о владельце (СНИЛС, Ф. И. О., прописка, льготы и т. д.);

- у физлиц или юрлиц — ИНН;

- наименование организации (в том числе неактуальные);

- адрес организации или юридического лица;

- контактные данные организации или лица (номер телефона, e-mail, индекс и т. д.);

- адреса точек распространения списка отозванных сертификатов.

Перед получением производится подробная проверка указанных данных. Только после подтверждения происходит выдача лицу электронного сертификата. Выполняются изготовление и передача носителя с ключом. Чтобы создать и подписать юридический документ, владельцу необходимо установить специализированное ПО.

На официальных порталах программ производителей выложен инструкции, как пользоваться ЭП в их программах (Microsoft Office, Acrobat Reader и других). Через установленное на ПК программное обеспечение наносится скрипт подписи. После нанесения ЭП документ не может быть изменен сторонними лицами.

ЭЦП — электронная (цифровая) подпись — это аналог рукописной подписи. Она выполняет ту же функцию — обеспечивает юридическую значимость для документов. Только подписывают с помощью ЭЦП документы не бумажные, а электронные. Кроме того, электронная подпись фиксирует информацию, которая была в документе на момент подписания, тем самым подтверждая её неизменность. В статье рассмотрим, что значит электронная подпись.

Как устроена электронная подпись

Электронная цифровая подпись — это устройство со сложной технической составляющей.

.png)

Электронная подпись состоит из двух основных частей:

- Открытый ключ, он же сертификат.

- Закрытый ключ — криптографическая часть.

Эти составные части выполняют разные функции: с помощью закрытого ключа, доступного только владельцу, документ шифруется, а с помощью сертификата, доступного для всех, документ дешифруется. Таким образом, достигается цель использования ЭЦП — подтверждается то, кем был подписан документ, и заверяется его неизменность с момента подписания.

Закрытый ключ не содержит в себе ничего, кроме механизма, с помощью которого он может шифровать документы. Сертификат же несёт в себе такую полезную информацию, как сведения о владельце, сведения об удостоверяющем центре, срок действия цифровой электронной подписи и т.д. Сертификат выступает в роли главного носителя информации о ЭЦП.

Программы для работы и алгоритмы шифрования

С ЭЦП не получится работать сразу. Чтобы шифровать и подписывать документы, недостаточно только иметь сертификат и закрытый ключ, для работы нужно устанавливать специальные программы. С помощью этих программ, которые работают по определённому стандарту шифрования (в России — ГОСТ 34.10-2018), обеспечивается связь закрытого и открытого ключа с документами.

Расшифровка ЭЦП: электронная цифровая подпись. Данное понятие является устаревшим. Сегодня используется термин — электронная подпись, сокращённо ЭП.

Одной из самых популярных программ-криптопровайдеров в России является «КриптоПро CSP». С её помощью можно подписывать и шифровать документы, проверять сертификаты на подлинность, контролировать целостность соответствующего программного обеспечения.

Принцип работы электронной подписи

Электронная подпись работает по асимметричному принципу шифрования. То есть документ зашифровывается с помощью закрытого ключа, а расшифровывается с помощью открытого.

.png)

Объясним принцип работы ЭЦП на пальцах. Подписание документа производится в несколько этапов:

- Хеш документа шифруется с помощью закрытого ключа.

- Полученная подпись добавляется к документу.

- К документу прикрепляется сертификат проверки.

Виды электронной подписи

Существует три вида ЭП, которые используют для различных ситуаций. Рассмотрим, какой может быть электронная подпись, понятие, виды и применение.

- Неквалифицированная электронная подпись (НЭП) — подойдёт для внутреннего и партнёрского электронного документооборота. Чтобы работать с контрагентами, потребуется заключить дополнительное соглашение;

- Квалифицированная электронная подпись (КЭП) — равнозначна рукописной, придаёт документам юридическую значимость, имеет высокую степень защиты информации. Для создания цифровой подписи используются средства криптографической защиты, которые соответствуют требованиям законодательства. Технические характеристики КЭП регулирует государство. Данный вид подписи подходит для сдачи электронной отчётности в государственные органы, участия в закупках по 223-ФЗ и 44-ФЗ и ЭДО с контрагентами без дополнительных соглашений.

Как происходит подписание документа с помощью ЭЦП

Система подписания документов с помощью электронной подписи выглядит следующим образом:

- Электронная подпись присоединяется не к цифровому документу. ЭП ставится на его сжатую версию — хэш. Таким образом, сокращается время шифрования, так как хэш файла весит меньше, чем сам файл.

- Для создания хэша применяются криптографические хэш-функции. При данном способе объёмный текст файла не делится на отдельные модули и сохраняет свой порядок.

- После создания хэша, закрытый ключ его шифрует и передаёт получателю вместе с сертификатом электронной подписи.

- Открытый ключ ЭП адресата расшифровывает информацию и проверяет подлинность сертификата отправителя.

Закрытый ключ электронной подписи хранят в памяти компьютера или физических носителях: USB-токенах и смарт-картах. Согласно закону «Об электронной подписи» 63-ФЗ, ответственность за хранение закрытого ключа несёт владелец.

Как начать работать с квалифицированной электронной подписью

Для работы с КЭП требуется настроить рабочее место: установить СКЗИ и специальный плагин на компьютер. А получить квалифицированную электронную подпись можно только в удостоверяющих центрах. Финансовым участникам рынка КЭП выдают в Центробанке, работникам бюджетных учреждений — в Казначействе, а индивидуальным предпринимателям и юрлицам в УЦ ФНС и её доверенных лиц.

Для ускоренного выпуска квалифицированной ЭП юрлица и ИП рекомендуем воспользоваться услугой Получение КЭП в ФНС под ключ. Специалисты УЦ «Калуга Астрал» помогут сэкономить время на получение электронной подписи и настройку рабочего места, а пройти идентификацию и получить подпись вы сможете через филиалы нашего партнёра — доверенного лица УЦ «Основание».

Работники индивидуальных предпринимателей получают квалифицированную подпись только в удостоверяющих центрах, которые аккредитованы Минцифры.

УЦ «Калуга Астрал» входит в перечень аккредитованных удостоверяющих центров и имеет все необходимые лицензии для выпуска электронных подписей для физлиц и работников ЮЛ/ИП — «Астрал-ЭТ» и «1С-ЭТП». Данные продукты придают цифровым документам юридическую значимость и позволяют вести деятельность от имени компании.