Secret Disk 4

Программа для шифрования информации на ноутбуках и компьютерах. Для того тобы зашифрованная на диске информация стала доступна, нужно обладать USB ключом и знать необходимый PIN-код. Программу рекомендуется использовать, в том случае, когда есть вероятность кражи или доступа посторонних к системе. SD4 защищает системный диск, т.е не имея доступа, злоумышленник не сможет запустить компьютер, операционная система просто не запустится.

Использование сертифицированной продукции необходимо только если вы защищаете систему под соответсвие 152-ФЗ или планируете использовать шифрование в государственных учреждениях.

Наиболее рационально применение Secret Disk 4 для защиты флэшек, томов на жестких дисках, виртуальных дисков. Подходит для использования на ноутбуках всех моделей. Не требует установки дополнительных программ для работы устройства и не замедляет работу ноутбука. Для пользования программы не нужно проходить специальную переподготовку или иметь узкопрофильные знания.

Secret Disk использует виртуальные зашифрованные диски

В основу таких дисков входят специальные файлы – контейнеры, которые содержат информацию в одном файле, но при этом файл по умолчанию на содержит никаких меток, с помощью которых его можно распознать. Подключаются такие файлы – контейнеры к системе в виде самых обычных дисков.

Секрет диск не боится сбоев

На программно-аппаратный комплект не влияют различные сбои операционной системы или перепады электроэнергии это обеспечивает надежное сохранение информации. Даже аварийное прерывание сеанса работы не сможет негативно отразится на работе.

В программе предусмотрена штатная процедура восстановления доступа к зашифрованной информации, в том случае если вы потеряете носитель с ключом шифрования.

Установить Secret Disk не сложнее чем любую программу. Обеспечивается контроль администратора за системой, при возникновении непредвиденных ситуации возможно быстрое устранение ошибок.

Как шифрованный диск

После установки Secret Disk предложит вам зашифровать диск или создать виртуальный шифрованный диск. Оба варианта одинаково безопасны, но проще всего использовать виртуальные шифрованные диски, т.к. для их создания не нужно освобождать отдельный диск. Что создать виртуальный шифрованный диск необходимо просто указать где будет храниться файл виртуального диска, какого объема должен быть шифрованный диск и какую букву присвоить.

После этого Secret Disk создаст новый шифрованный диск и подключит его к системе. Вся дальнейшая работы с зашифрованным диском будет такая же, как и с обычным диском, с той лишь разницей что шифрованный диск будет доступен только если у вас подключен носитель с ключом шифрования.

В остальных случаях никто не увидит данные хранящиеся на шифрованном диске.

Что такое Secret Disk NG и чем он отличается от Secret Disk 4

Secret disk NG – это программа шифрования данных, которая выпускалась раньше и сейчас снята с производства, вместо нее теперь выпускают Secret Disk 4. Если у вас уже есть лицензия Secret disk NG, то вы сможете ее обновить до версии Secret Disk 4 по льготной стоимости.

Secret Disk Enterprise

Secret Disk Enterprise имеет ряд определенных преимуществ перед Secret Disk 4. Система Secret Disk Enterprise имеет централизованное управление и систему защиты от кражи информации сотрудниками.

SDE состоит из 2 частей, консоль управления, которая ставится на сервер или любой компьютер и агенты шифрования, которые ставятся на рабочие станции, которые необходимо зашифровать.

Консоль управления необходима для управления всеми зашифрованными компьютерами, для установки прав и ограничений на пользование зашифрованными данными. Используя консоль управления можно зашифровать или расшифровать диск, а также запретить или разрешить копировать данные с компьютера на сервер.

Агент шифрования — это программный модуль который ставится на компьютер, и обеспечивает непосредственно процесс шифрования на компьютере.

Sectet Disk Enterprise защищает от утечек информации.

Принцип работы этого модуля очень прост. Если администратор Secret Disk Enterprise установит защиту от копирования на компьютере пользователя. То пользователь не сможет ничего скопировать на флешку, т.к. на компьютере будет установлено ограничение на копирование и редактирование файлов.

Все файлы можно будет редактировать и копировать, но при этом эти данные будут сразу шифроваться и открыть их можно будет только в офисе. Если скопировать любой файл на флешку и открыть его вне офиса, то файл не откроется.

Secret Disk Server NG

Продукт SDS NG в основном служит для защиты серверов. Secret Disk Server NG в отличие от Secret Disk 4 и Secret Disk Enterprise можно установить на серверную операционную систему. Программа обеспечивает скрытие шифрованных данных на сервере.

Принцип работы такой же как и у Secret Disk 4, с той лишь разницей что в срверной версии можно использовать различные устройства для экстренного отключения шифрованного диска. А также запускать различные скрипты при отключении и подключении дисков, это позволяет, например, автоматически подменять базу 1С в случае экстренного отключения данных.

Основное назначение SDS NG — это сокрытие информации на серверах в случае не санкционированного изъятия.

Программа также может быть сертифицирована ФСТЭК для соответствия с требованиями закона «О персональных данных».

Что нужно для работы с КЭП под macOS

- КЭП на USB-токене Рутокен Lite или Рутокен ЭЦП

- криптоконтейнер в формате КриптоПро

- со встроенной лицензией на КриптоПро CSP

- открытый сертификат должен храниться в контейнере закрытого ключа

Поддержка eToken и JaCarta в связке с КриптоПро под macOS под вопросом. Носитель Рутокен Lite – оптимальный выбор, стоит недорого, шустро работает и позволяет хранить до 15 ключей.

Криптопровайдеры VipNet, Signal-COM и ЛИССИ в macOS не поддерживаются. Преобразовать контейнеры никак не получится. КриптоПро – оптимальный выбор, стоимость сертификата в себестоимости от 500= руб. Можно выпустить сертификат с встроенной лицензией на КриптоПро CSP, это удобно и выгодно. Если лицензия не зашита, то необходимо купить и активировать полноценную лицензию на КриптоПро CSP.

Обычно открытый сертификат хранится в контейнере закрытого ключа, но это нужно уточнить при выпуске КЭП и попросить сделать как нужно. Если не получается, то импортировать открытый ключ в закрытый контейнер можно самостоятельно средствами КриптоПро CSP под Windows.

Устанавливаем и настраиваем КЭП под macOS

Очевидные вещи

- все загружаемые файлы скачиваются в каталог по-умолчанию: ~/Downloads/;

- во всех установщиках ничего не меняем, все оставляем по-умолчанию;

- если macOS запрашивает пароль пользователя и разрешение на управление компьютером – нужно ввести пароль и со всем согласиться.

Устанавливаем КриптоПро CSP

Регистрируемся на сайте КриптоПро и со страницы загрузок скачиваем и устанавливаем версию КриптоПро CSP 4.0 R4 для macOS – скачать.

Устанавливаем драйверы Рутокен

На сайте написано что это опционально, но лучше поставить. Со страницы загрузок на сайте Рутокен скачиваем и устанавливаем Модуль поддержки Связки Ключей (KeyChain) – скачать.

Далее подключаем usb-токен, запускаем terminal и выполняем команду:

/opt/cprocsp/bin/csptest -card -enumВ ответе должно быть:

Aktiv Rutoken…

Card present…

[ErrorCode: 0x00000000]

Устанавливаем сертификаты

Удаляем все старые ГОСТовские сертификаты

Если ранее были попытки запустить КЭП под macOS, то необходимо почистить все ранее установленные сертификаты. Данные команды в terminal удалят только сертификаты КриптоПро и не затронут обычные сертификаты из Keychain в macOS.

sudo /opt/cprocsp/bin/certmgr -delete -all -store mrootsudo /opt/cprocsp/bin/certmgr -delete -all -store uroot/opt/cprocsp/bin/certmgr -delete -allВ ответе каждой команды должно быть:

No certificate matching the criteria

или

Deleting complete

Устанавливаем корневые сертификаты

Корневые сертификаты являются общими для всех КЭП, выданных любым удостоверяющим центром. Скачиваем со страницы загрузок УФО Минкомсвязи:

- https://e-trust.gosuslugi.ru/Shared/DownloadCert?thumbprint=4BC6DC14D97010C41A26E058AD851F81C842415A

- https://e-trust.gosuslugi.ru/Shared/DownloadCert?thumbprint=8CAE88BBFD404A7A53630864F9033606E1DC45E2

- https://e-trust.gosuslugi.ru/Shared/DownloadCert?thumbprint=0408435EB90E5C8796A160E69E4BFAC453435D1D

Устанавливаем командами в terminal:

sudo /opt/cprocsp/bin/certmgr -inst -store mroot -f ~/Downloads/4BC6DC14D97010C41A26E058AD851F81C842415A.cersudo /opt/cprocsp/bin/certmgr -inst -store mroot -f ~/Downloads/8CAE88BBFD404A7A53630864F9033606E1DC45E2.cersudo /opt/cprocsp/bin/certmgr -inst -store mroot -f ~/Downloads/0408435EB90E5C8796A160E69E4BFAC453435D1D.cerКаждая команда должна возвращать:

Installing:

…

[ErrorCode: 0x00000000]

Скачиваем сертификаты удостоверяющего центра

Далее нужно установить сертификаты удостоверяющего центра, в котором вы выпускали КЭП. Обычно корневые сертификаты каждого УЦ находятся на его сайте в разделе загрузок.

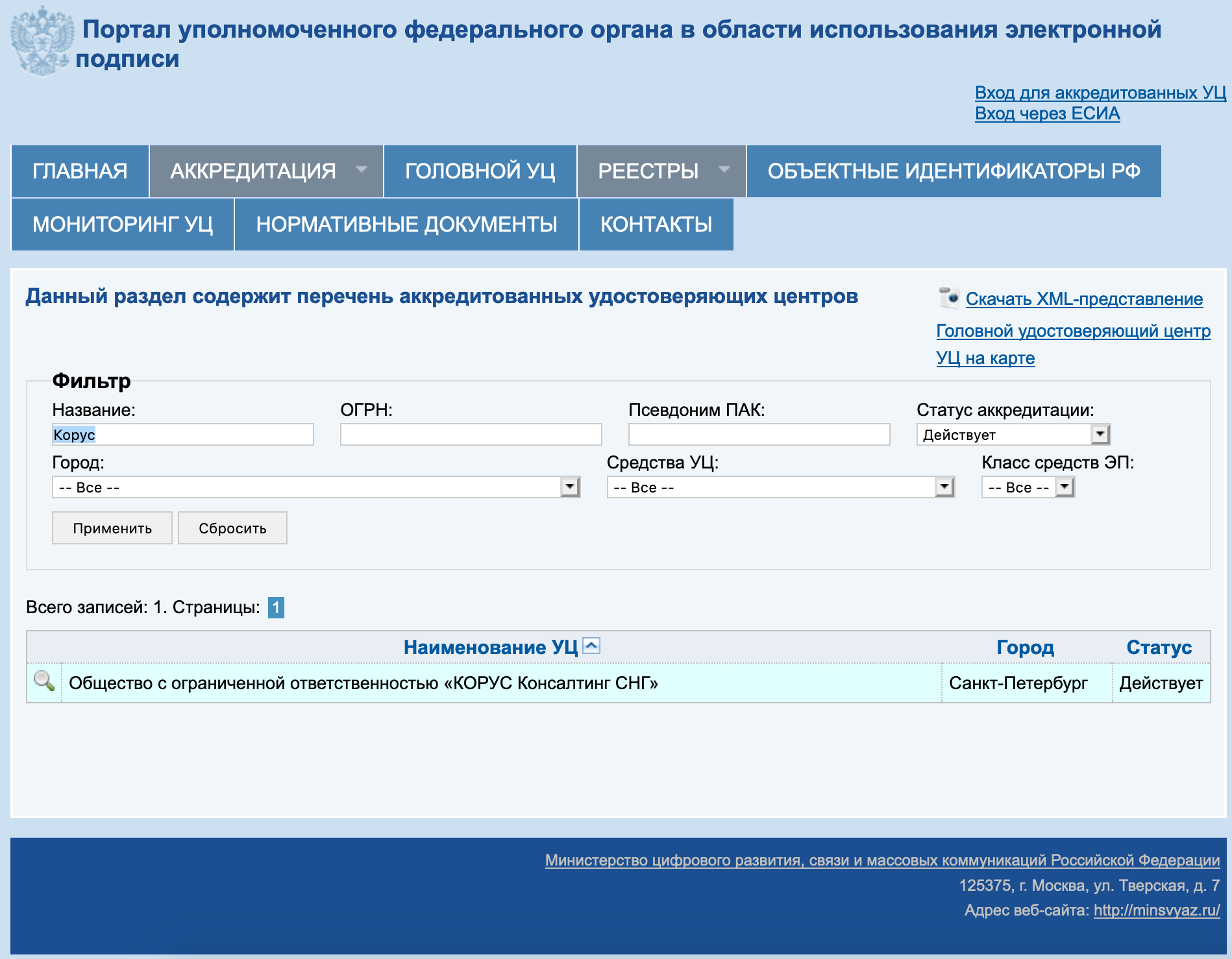

Альтернативно, сертификаты любого УЦ можно скачать с сайта УФО Минкомсвязи. Для этого в форме поиска нужно найти УЦ по названию, перейти на страницу с сертификатами и скачать все действующие сертификаты – то есть те, у которых в поле ‘Действует’ вторая дата еще не наступила. Скачивать по ссылке из поля ‘Отпечаток’.

Скриншоты

На примере УЦ Корус-Консалтинг: нужно скачать 4 сертификата со страницы загрузок:

- https://e-trust.gosuslugi.ru/Shared/DownloadCert?thumbprint=15EB064ABCB96C5AFCE22B9FEA52A1964637D101

- https://e-trust.gosuslugi.ru/Shared/DownloadCert?thumbprint=B9F1D3F78971D48C34AA73786CDCD138477FEE3F

- https://e-trust.gosuslugi.ru/Shared/DownloadCert?thumbprint=55EC48193B6716D38E80BD9D1D2D827BC8A07DE3

- https://e-trust.gosuslugi.ru/Shared/DownloadCert?thumbprint=A0D19D700E2A5F1CAFCE82D3EFE49A0D882559DF

Скачанные сертификаты УЦ устанавливаем командами из terminal:

sudo /opt/cprocsp/bin/certmgr -inst -store mroot -f ~/Downloads/B9F1D3F78971D48C34AA73786CDCD138477FEE3F.cersudo /opt/cprocsp/bin/certmgr -inst -store mroot -f ~/Downloads/A0D19D700E2A5F1CAFCE82D3EFE49A0D882559DF.cersudo /opt/cprocsp/bin/certmgr -inst -store mroot -f ~/Downloads/55EC48193B6716D38E80BD9D1D2D827BC8A07DE3.cersudo /opt/cprocsp/bin/certmgr -inst -store mroot -f ~/Downloads/15EB064ABCB96C5AFCE22B9FEA52A1964637D101.cerгде после ~/Downloads/ идут имена скачанных файлов, для каждого УЦ они будут свои.

Каждая команда должна возвращать:

Installing:

…

[ErrorCode: 0x00000000]

Устанавливаем сертификат с Рутокен

Команда в terminal:

/opt/cprocsp/bin/csptestf -absorb -certsКоманда должна вернуть:

OK.

[ErrorCode: 0x00000000]

Конфигурируем CryptoPro для работы ссертификатами ГОСТ Р 34. 10-2012

Для корректной работы на nalog.ru с сертификатами, выдаваемыми с 2019 года, инструкция на сайте CryptoPro рекомендует:

Команды в terminal:

sudo /opt/cprocsp/sbin/cpconfig -ini '\cryptography\OID\1.2.643.7.1.1.1.1!3' -add string 'Name' 'GOST R 34.10-2012 256 bit'sudo /opt/cprocsp/sbin/cpconfig -ini '\cryptography\OID\1.2.643.7.1.1.1.2!3' -add string 'Name' 'GOST R 34.10-2012 512 bit'Команды ничего не возвращают.

Устанавливаем специальный браузер Chromium-GOST

Для работы с гос.порталами потребуется специальная сборка браузера сhromium – Chromium-GOST скачать.

Исходный код проекта открыт, ссылка на репозиторий на GitHub приводится на сайте КриптоПро. По опыту, другие браузеры CryptoFox и Яндекс.Браузер для работы с гос.порталами под macOS не годятся.

Скачиваем, устанавливаем копированием или drag&drop в каталог Applications. После установки принудительно закрываем Chromium-Gost командой из terminal и пока не открываем (работаем из Safari):

killall Chromium-GostУстанавливаем расширения для браузера

1 КриптоПро ЭЦП Browser plug-in

Со страницы загрузок на сайте КриптоПро скачиваем и устанавливаем КриптоПро ЭЦП Browser plug-in версия 2.0 для пользователей – скачать.

Плагин для Госуслуг

Со страницы загрузок на портале Госуслуг скачиваем и устанавливаем Плагин для работы с порталом государственных услуг (версия для macOS) – скачать.

Настраиваем плагин для Госуслуг

Скачиваем корректный конфигурационный файл для расширения Госуслуг для поддержки macOS и новых ЭЦП в стандарте ГОСТ2012 – скачать.

Выполняем команды в terminal:

sudo rm /Library/Internet\ Plug-Ins/IFCPlugin.plugin/Contents/ifc.cfgsudo cp ~/Downloads/ifc.cfg /Library/Internet\ Plug-Ins/IFCPlugin.plugin/Contents

sudo cp /Library/Google/Chrome/NativeMessagingHosts/ru.rtlabs.ifcplugin.json /Library/Application\ Support/Chromium/NativeMessagingHostsАктивируем расширения

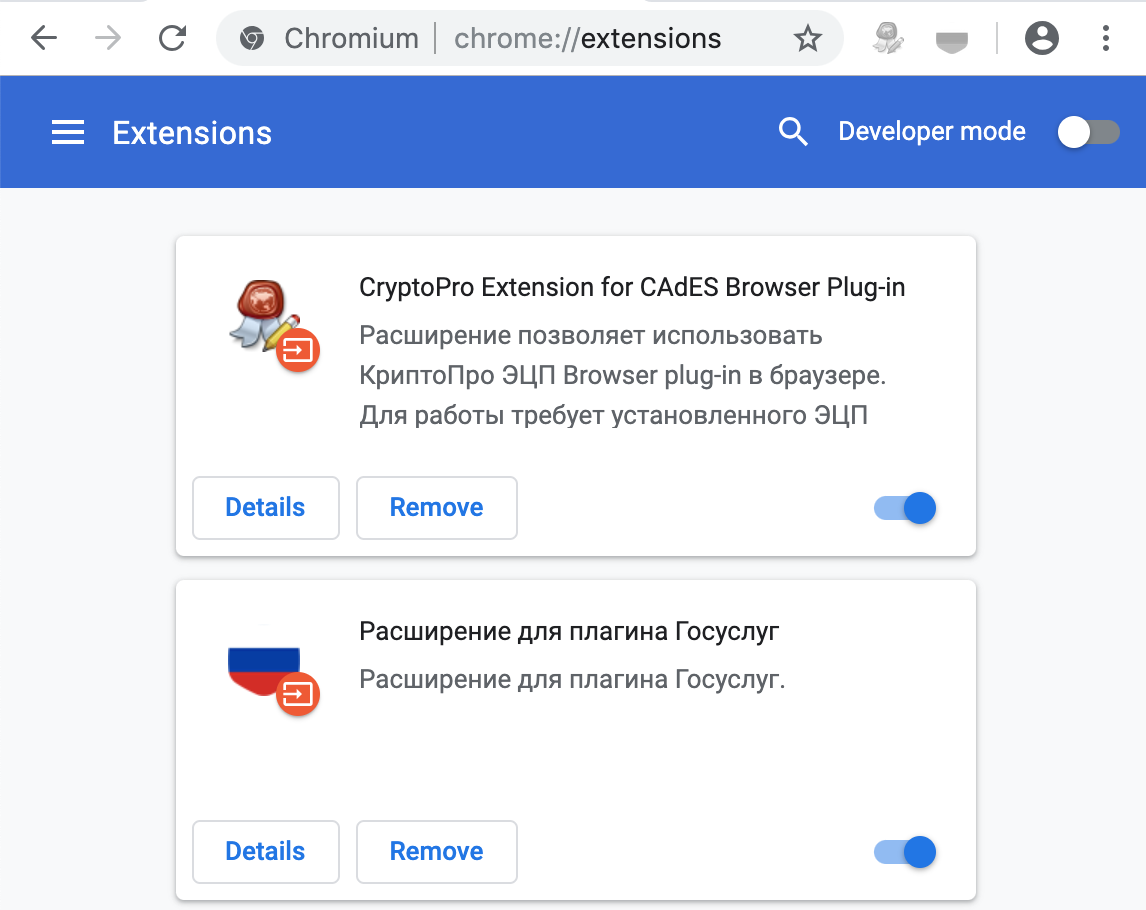

Запускаем браузер Chromium-Gost и в адресной строке набираем:

chrome://extensions/Включаем оба установленных расширения:

- CryptoPro Extension for CAdES Browser Plug-in

- Расширение для плагина Госуслуг

Скриншот

Настраиваем расширение КриптоПро ЭЦП Browser plug-in

В адресной строке Chromium-Gost набираем:

/etc/opt/cprocsp/trusted_sites.htmlНа появившейся странице в список доверенных узлов по-очереди добавляем сайты:

https://*.cryptopro.ru

https://*.nalog.ru

https://*.gosuslugi.ruЖмем “Сохранить”. Должна появиться зеленая плашка:

Список доверенных узлов успешно сохранен.

Скриншот

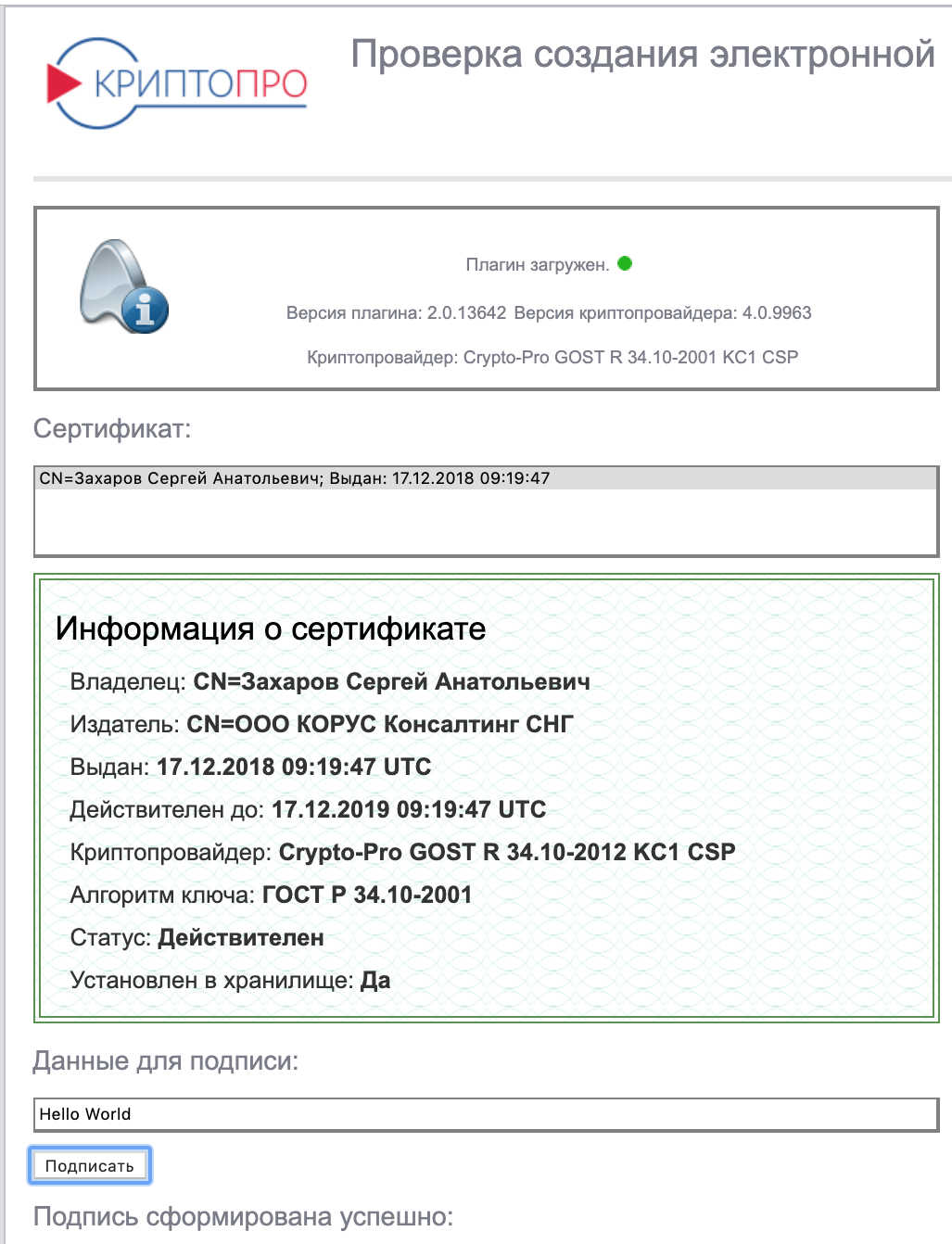

Проверяем что все работает

Заходим на тестовую страницу КриптоПро

В адресной строке Chromium-Gost набираем:

https://www.cryptopro.ru/sites/default/files/products/cades/demopage/cades_bes_sample.htmlДолжно выводиться “Плагин загружен”, а в списке ниже присутствовать ваш сертификат.

Выбираем сертификат из списка и жмем “Подписать”. Будет запрошен PIN-код сертификата. В итоге должно отобразиться

Подпись сформирована успешно

Скриншот

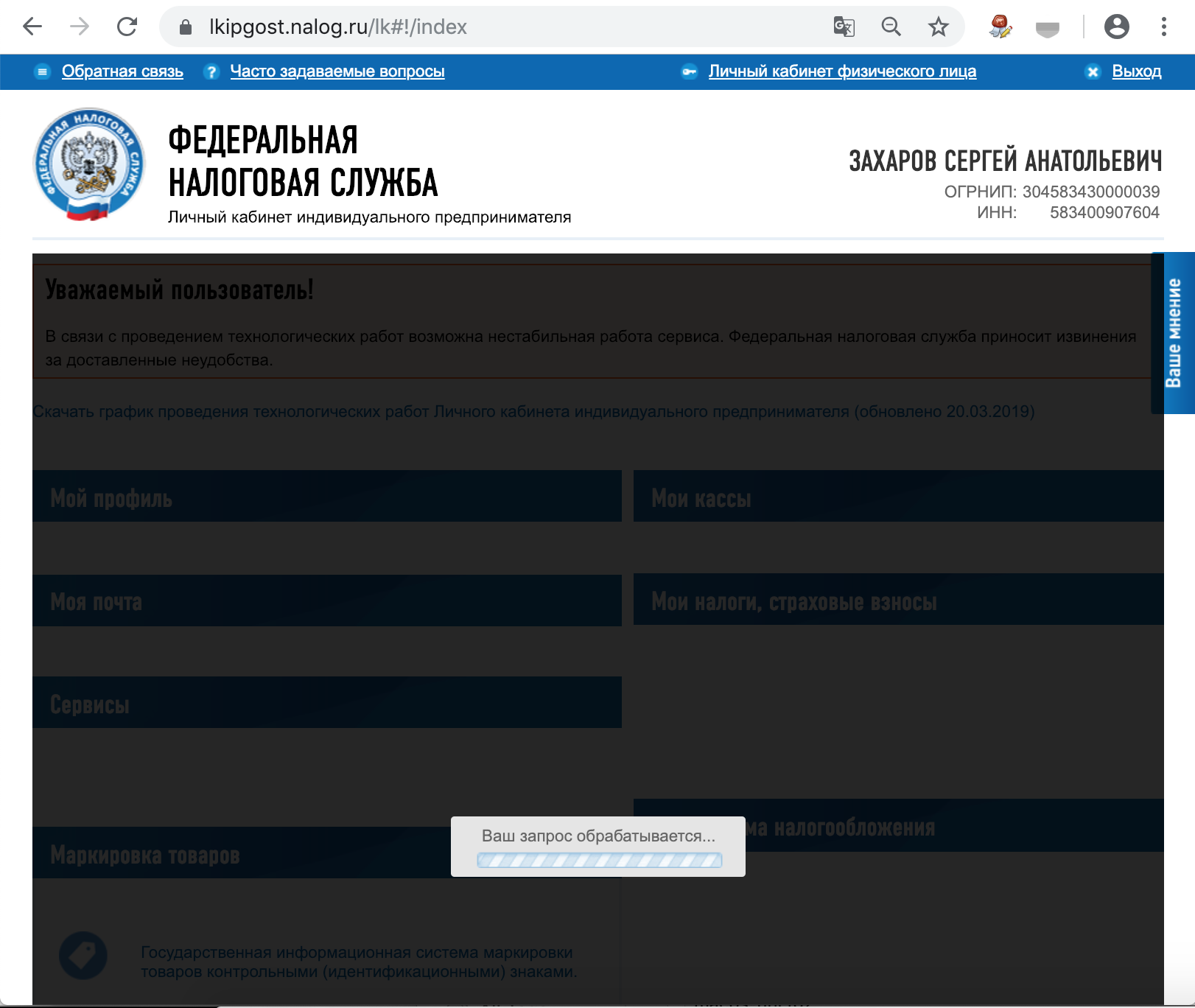

Заходим в Личный Кабинет на nalog

По ссылкам с сайта nalog.ru зайти может не получиться, т.к. не будут пройдены проверки. Заходить нужно по прямым ссылкам:

- Личный кабинет ИП: https://lkipgost.nalog.ru/lk

- Личный кабинет ЮЛ: https://lkul.nalog.ru

Скриншот

Заходим на Госуслуги

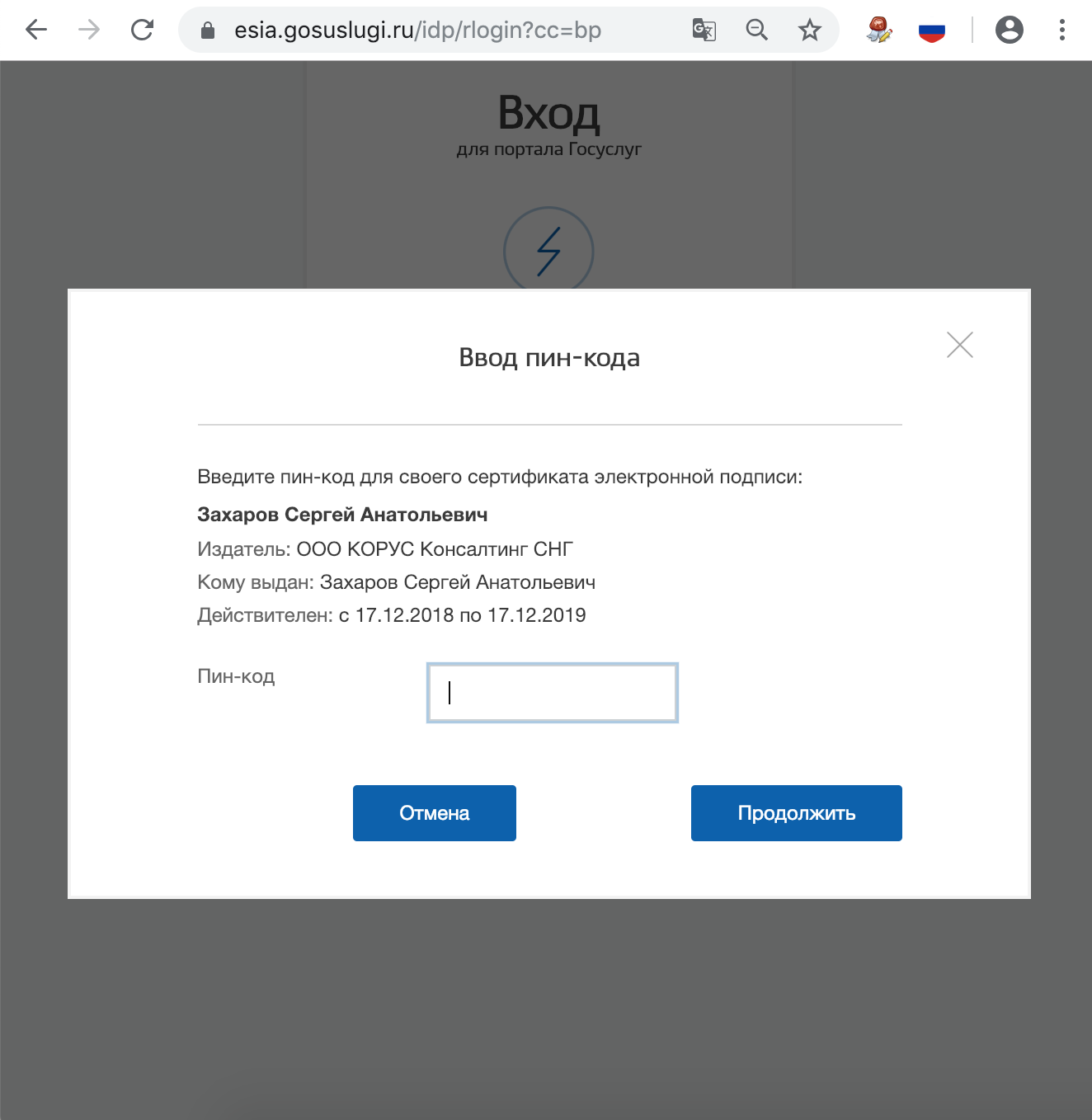

При авторизации выбираем «Вход с помощью электронной подписи». В появившемся списке «Выбор сертификата ключа проверки электронной подписи» будут отображены все сертификаты, включая корневые и УЦ, нужно выбрать ваш с usb-токена и ввести PIN.

Скриншот

Что делать, если перестало работать

-

Переподключаем usb-токен и проверяем что он виден с помощью команды в terminal:

sudo /opt/cprocsp/bin/csptest -card -enum -

Очищаем кеш браузера за все время, для чего в адресной строке Chromium-Gost набираем:

chrome://settings/clearBrowserData -

Переустанавливаем сертификат КЭП с помощью команды в terminal:

/opt/cprocsp/bin/csptestf -absorb -certs -

Если команды Cryptopro не отрабатывают (csptest и csptestf превратились в corrupted) – нужно переустановить Cryptopro.

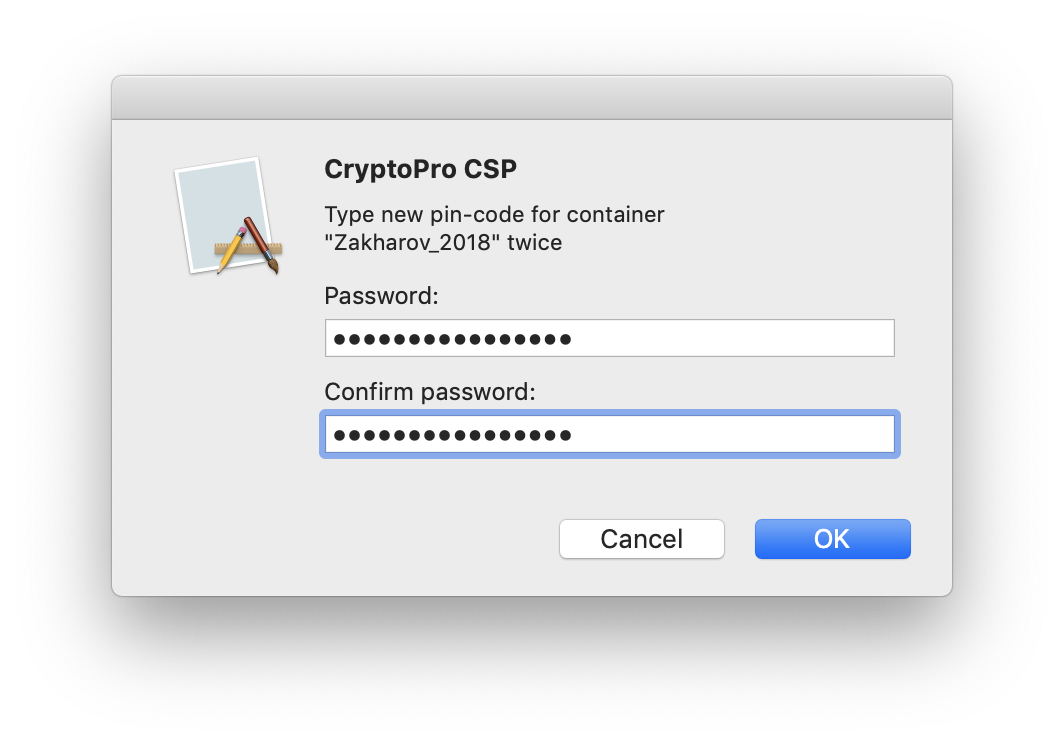

Смена PIN-кода контейнера

Пользовательский PIN-код на Рутокен по-умолчанию 12345678, и оставлять его в таком виде никак нельзя. Требования к PIN-коду Рутокен: 16 символов max., может содержать латинские буквы и цифры.

Выясняем название контейнера КЭП

На usb-токене и в других хранилищах может храниться несколько сертификатов, и нужно выбрать правильный. При вставленном usb-токене получаем список всех контейнеров в системе командой в terminal:

/opt/cprocsp/bin/csptest -keyset -enum_cont -fqcn -verifycontextКоманда должна вывести минимум 1 контейнер и вернуть

[ErrorCode: 0x00000000]

Нужный нам контейнер имеет вид

\.\Aktiv Rutoken lite\XXXXXXXX

Если таких контейнеров выводится несколько – значит значит на токене записано несколько сертификатов, и вы в курсе какой именно вам нужен. Значение XXXXXXXX после слэша нужно скопировать и подставить в команду ниже.

Смена PIN командой из terminal

/opt/cprocsp/bin/csptest -passwd -qchange -container "XXXXXXXX"где XXXXXXXX – название контейнера, полученное на шаге 1 (обязательно в кавычках).

Появится диалог КриптоПро с запросом старого PIN-кода для доступа к сертификату, затем еще один диалог для ввода нового PIN-кода. Готово.

Скриншот

Подпись файлов в macOS

В macOS файлы можно подписывать в ПО КриптоАрм (стоимость лицензии 2500= руб.), или несложной командой через terminal – бесплатно.

Выясняем хэш сертификата КЭП

На токене и в других хранилищах может быть несколько сертификатов. Нужно однозначно идентифицировать тот, которым будем впредь подписывать документы. Делается один раз.

Токен должен быть вставлен. Получаем список сертификатов в хранилищах командой из terminal:

/opt/cprocsp/bin/certmgr -listКоманда должна вывести минимум 1 сертификат вида:

Certmgr 1.1 © «Crypto-Pro», 2007-2018.

program for managing certificates, CRLs and stores

= = = = = = = = = = = = = = = = = = = =

1——-

Issuer: E=help@esphere.ru,… CN=ООО КОРУС Консалтинг СНГ…

Subject: E=sergzah@gmail.com,… CN=Захаров Сергей Анатольевич…

Serial: 0x0000000000000000000000000000000000

SHA1 Hash: XXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXX

…

Container: SCARD\rutoken_lt_00000000\0000\0000

…

= = = = = = = = = = = = = = = = = = = =

[ErrorCode: 0x00000000]

У нужного нам сертификата в параметре Container должно быть значение вида SCARD\rutoken…. Если сертификатов с такими значениями несколько, то значит на токене записано несколько сертификатов, и вы в курсе какой именно вам нужен. Значение параметра SHA1 Hash (40 символов) нужно скопировать и подставить в команду ниже.

Подпись файла командой из terminal

В terminal переходим в каталог с файлом для подписания и выполняем команду:

/opt/cprocsp/bin/cryptcp -signf -detach -cert -der -strict -thumbprint ХХХХХХХХХХХХХХХХХХХХХХХХХХХХХХХХХХХХХХХХ FILEгде ХХХХ… – хэш сертификата, полученный на шаге 1, а FILE – имя файла для подписания (со всеми расширениями, но без пути).

Команда должна вернуть:

Signed message is created.

[ErrorCode: 0x00000000]

Будет создан файл электронной подписи с расширением *.sgn – это отсоединенная подпись в формате CMS с кодировкой DER.

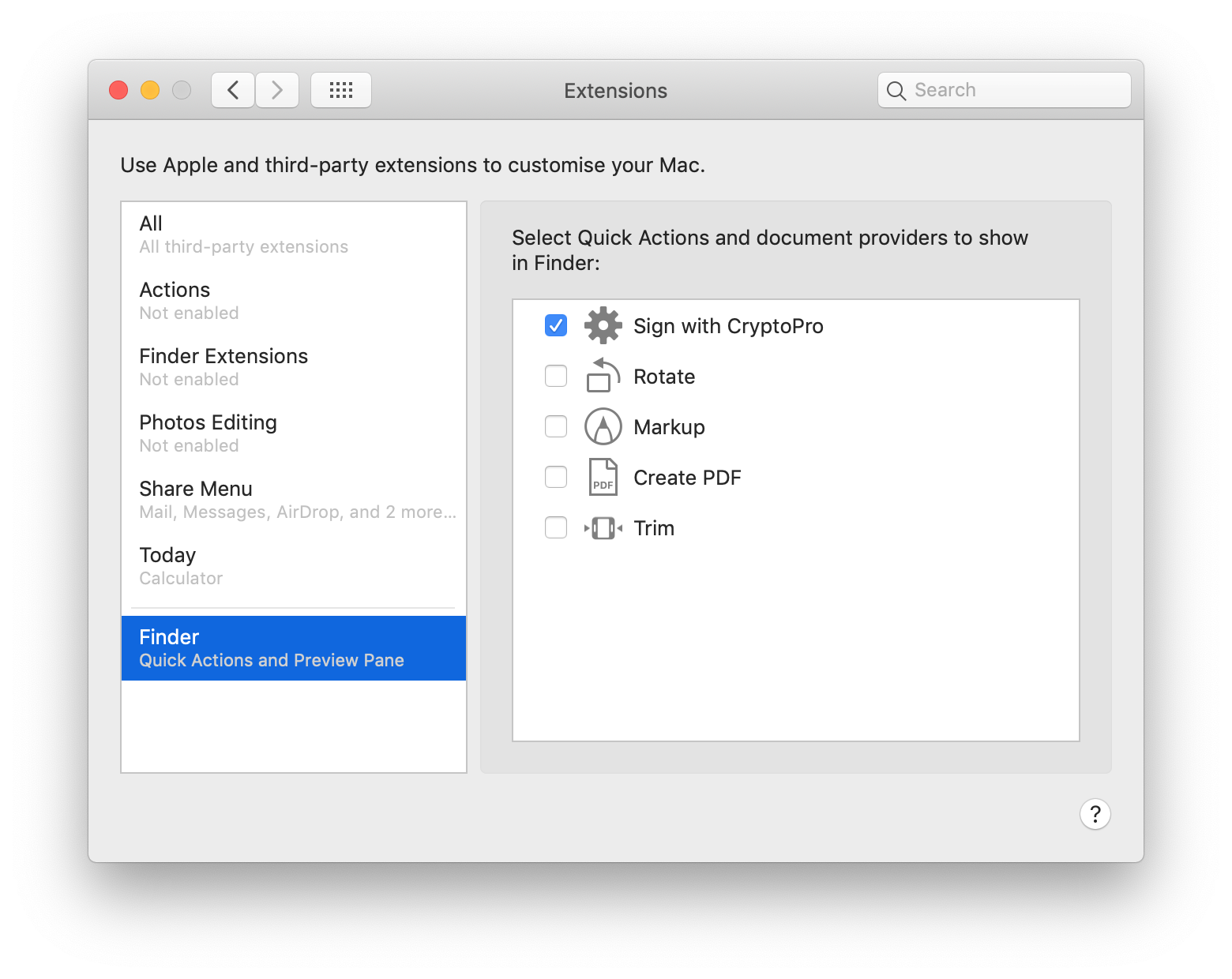

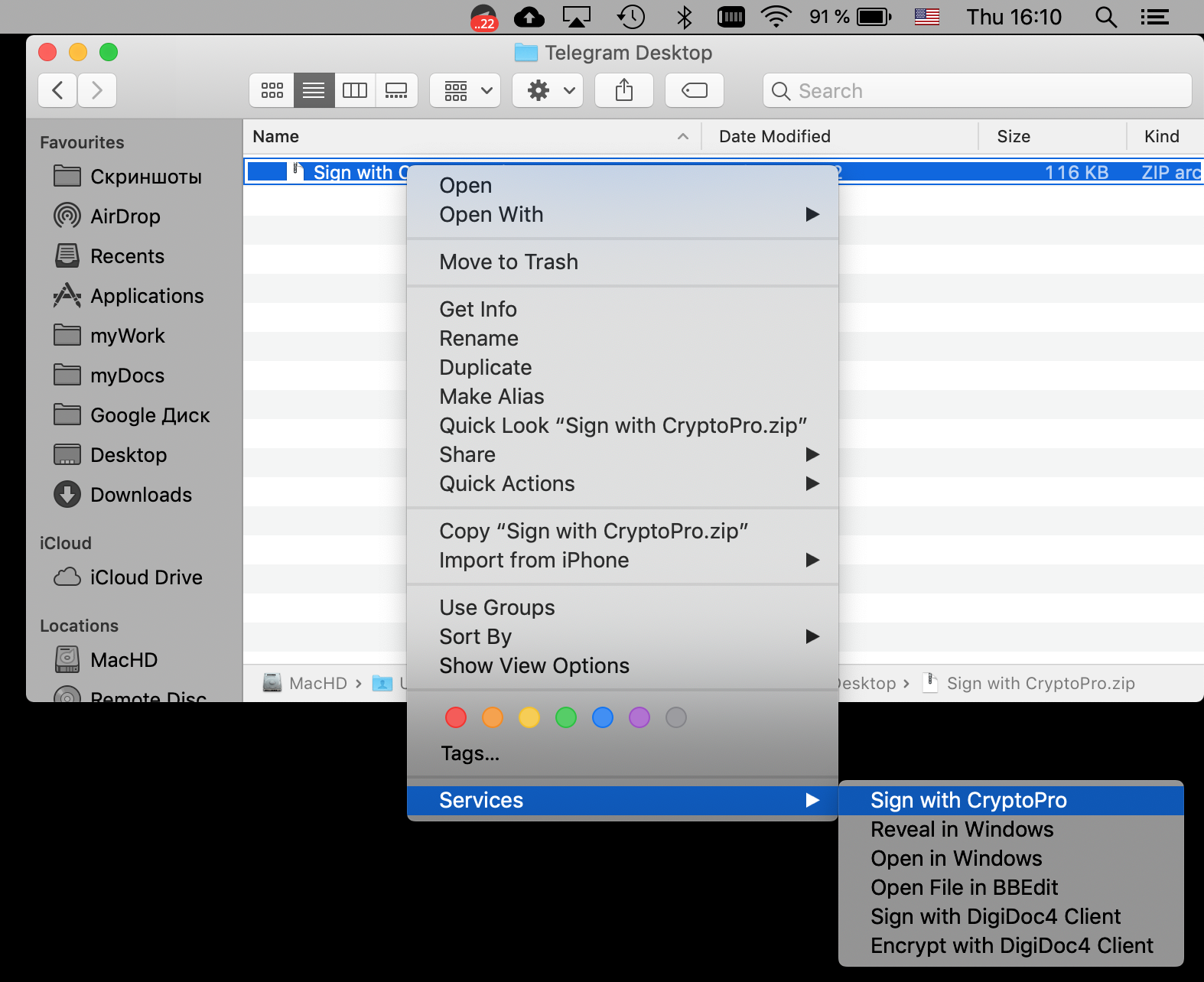

Установка Apple Automator Script

Чтобы каждый раз не работать с терминалом, можно один раз установить Automator Script, с помощью которого подписывать документы можно будет из контекстного меню Finder. Для этого скачиваем архив – скачать.

- Распаковываем архив ‘Sign with CryptoPro.zip’

- Запускаем Automator

- Находим и открываем распакованный файл ‘Sign with CryptoPro.workflow’

- В блоке Run Shell Script меняем текст ХХХХХХХХХХХХХХХХХХХХХХХХХХХХХХХХХХХХХХХХ на значение параметра SHA1 Hash сертификата КЭП, полученное выше.

- Сохраняем скрипт: ⌘Command + S

- Запускаем файл ‘Sign with CryptoPro.workflow’ и подтверждаем установку.

- В Finder вызываем контекстное меню любого файла, и в разделе Quick Actions и/или Services выбрать пункт Sign with CryptoPro

- В появившемся диалоге КриптоПро ввести PIN-код пользователя от КЭП

- В текущем каталоге появится файл с расширением *.sgn – отсоединенная подпись в формате CMS с кодировкой DER.

Скриншоты

Окно Apple Automator:

System Preferences:

Контекстное меню Finder:

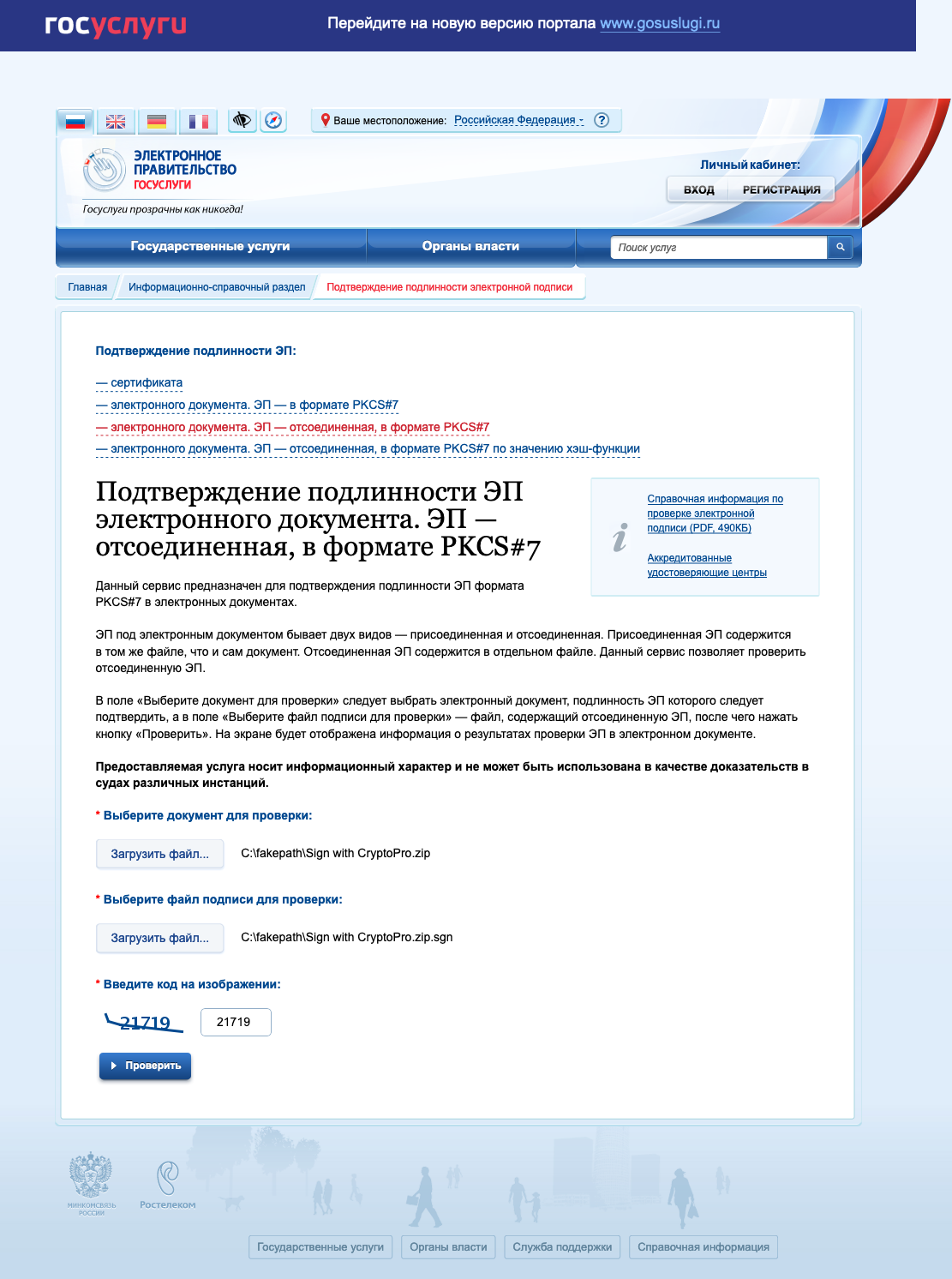

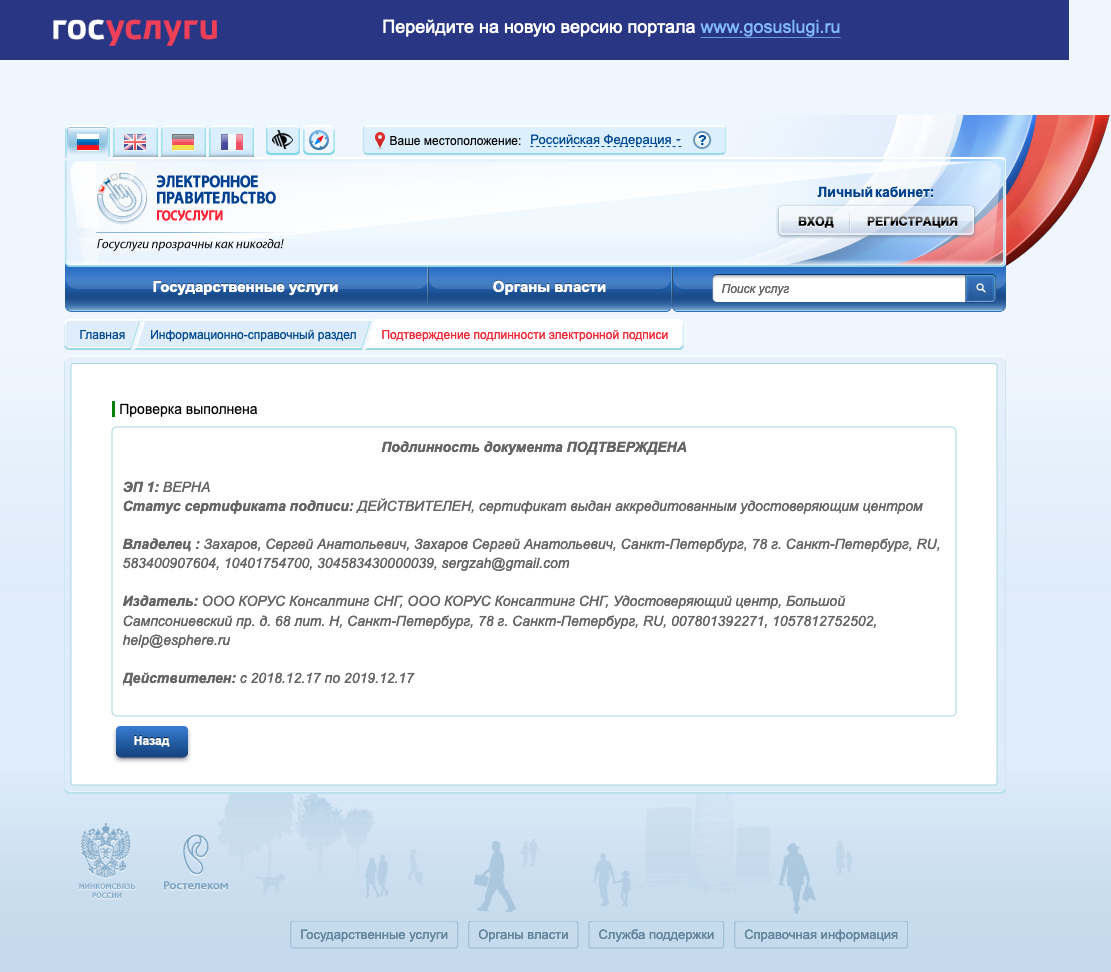

Проверить подпись на документе

Если содержимое документа не содержит секретов и тайн, то проще всего воспользоваться web-сервисом на портале Госуслуг – https://www.gosuslugi.ru/pgu/eds. Так можно сделать скриншот с авторитетного ресурса и быть уверенным что с подписью все ок.

Скриншоты

Информация о программе

Secret Disk Enterprise — корпоративная система защиты конфиденциальной информации с централизованным управлением.

Разработчик:

Аладдин Р.Д.

Вид поставки: Электронная лицензия

Язык(-и): Русский

Secret Disk Enterprise — корпоративная система защиты конфиденциальной информации с централизованным управлением.

Система решает следующие задачи:

- защита от несанкционированного доступа и раскрытия конфиденциальной информации, находящейся на компьютерах пользователей;

- централизованное управление защищёнными дисками на компьютерах пользователей;

- осуществление единого мониторинга и диагностики состояния защищённых дисков на рабочих местах пользователей;

- разграничение прав пользователей, в том числе системных администраторов, при доступе к защищённым данным;

- сокращение нагрузок на службы поддержки и администрирования благодаря использованию административного Web-портала.

Преимущества:

- централизованное управление установкой, настройкой и обслуживанием зашифрованной ИТ-инфраструктуры;

- оперативное внедрение — от одного рабочего дня;

- максимально простой пользовательский интерфейс, не требующий подготовки и специальных знаний пользователей;

- гибкие настройки по разграничению доступа к зашифрованным данным для разных категорий пользователей, включая технические службы, что практически полностью исключает вероятность случайной потери информации и несанкционированного доступа к данным;

- поддержка нескольких алгоритмов шифрования, в том числе российского ГОСТ 28147-89.

Другие продукты разработчика

JaCarta Authentication Server

JaCarta Authentication Server (JAS) — автономный высокопроизводительный сервер аутентификации, поддерживающий работу как с аппаратными OTP- и U2F-токенами, так и с программными токенами для мобильных устройств, например, Google Authenticator. JAS — первый сервер аутентификации, включённый в Единый…

Подробнее

JaCarta

JaCarta — смарт-карты, USB- и MicroUSB-токены для обеспечения двух или трёхфакторной аутентификации, электронной подписи и безопасного хранения ключей и цифровых сертификатов.

Подробнее

JaCarta SecurLogon

JaCarta SecurLogon — программно-аппаратное решение для простого и быстрого перехода от обычных паролей к двухфакторной аутентификации с применением USB-токенов/смарт-карт JaCarta при входе в операционную систему Microsoft Windows и доступе к сетевым ресурсам. Для его работы не требуется разворачива…

Подробнее

Secret Disk Server NG

Secret Disk Server NG — это система защиты коммерческой информации на серверах компании от несанкционированного доступа, копирования, кражи или принудительного изъятия.

Сертифицированная

версия SDS NG не содержит криптографических функций и может быть использована

для защиты информации в ИСПДн…

Подробнее

Смарт-карт ридеры

Сеть партнеров 1Софт предлагает широкий ассортимент смарт-карт ридеров для использования со смарт-картами JaCarta и eToken, а также с любыми другими смарт-картами. Широкий выбор различных моделей с возможностью кастомизации смарт-карт ридеров позволяет подобрать устройства, в наибольшей степени о…

Подробнее

Secret Disk 5

Secret Disk 5 — система защиты информации на компьютере от НСД. Решение позволяет защищать не только разделы жёсткого диска, включая системный и логические, но и съёмные носители: USB-диски, Flash-диски. Для доступа к данным необходимо подключить к компьютеру персональный USB-токен JaCarta, соде…

Подробнее

JaCarta Management System

JaCarta Management System (JMS) — корпоративная система учёта и управления жизненным циклом USB-токенов и смарт-карт JaCarta, eToken и др., внесённая в Единый реестр отечественного ПО (№ 311). JMS автоматизирует типовые операции при работе с токенами, позволяет получать информацию обо всех дейст…

Подробнее

Покупайте программы у лучших продавцов

ОПТОЧИП

Москва

ООО «Опточип» — российская компания, созданная с целью разработки передовых ресурсов международного…

Где купить

Идеалайф

Москва

ЗАО «Идеалайф» являясь официальным партнером фирмы 1С (1С:Франчайзи) предоставляет клиентам полный…

Где купить

Двухфакторная аутентификация

Опытным системным администраторам и службам безопасности хорошо известно, что пользователи крайне не сознательны в вопросе соблюдения политик безопасности, они могут записать свои учетные данные на стикере и приклеить его рядом с компьютером, передать пароли своим коллегам и тому подобное. Особенно часто это происходит, когда пароль сложный (содержащий более 6 знаков и состоящий из букв разного регистра, цифр и специальных символов) и его трудно запомнить. А ведь такие политики администраторами задаются не просто так. Это необходимо для защиты учетной записи пользователя от простого перебора паролей по словарю. Также администраторы рекомендуют менять пароли хотя бы раз в 6 месяцев, просто из того соображения, что за это время теоретически можно отбрутфорсить даже сложный пароль.

Давайте вспомним, что такое аутентификация. В нашем случае это процесс подтверждения подлинности субъекта или объекта. Аутентификация пользователя — это процесс подтверждения подлинности пользователя.

А двухфакторная аутентификация — это такая аутентификация, в которой необходимо использовать не менее двух различных способов для подтверждения своей личности.

Простейшим примером двухфакторной аутентификации в реальной жизни является сейф с замком и кодовой комбинацией. Чтобы открыть такой сейф необходимо знать код и владеть ключом.

Токен и смарт-карта

Наверно, самым надежным и простым в реализации способом двухфакторной аутентификации является использование криптографического токена или смарт-карты. Токен — это USB-устройство, которое является и считывателем, и смарт-картой одновременно. Первым фактором в таком случае является факт владения устройством, а вторым — знание его PIN-кода.

Использовать токен или смарт-карту, тут кому, что удобнее. Но исторически так сложилось, что в России больше привыкли использовать токены, так как они не требуют использования встроенных или внешних считывателей смарт-карт. У токенов есть и свои минусы. Например, на нем не напечатаешь фотографию.

На фотографии изображена типичная смарт-карта и считыватель.

Однако вернемся к корпоративной безопасности.

А начнем мы с домена Windows, ведь в большинстве компаний в России корпоративная сеть построена именно вокруг него.

Как известно, политики Windows-домена, настройки пользователей, настройки групп в Active Directory предоставляют и разграничивают доступ к огромному количеству приложений и сетевых сервисов.

Защитив учетную запись в домене, мы можем защитить большинство, а в некоторых случаях и вообще все внутренние информационные ресурсы.

Преимущества входа в домен по токену

PIN-код от токена проще запомнить, так как он может быть намного проще пароля. Каждый наверняка хоть раз в жизни видел, как «опытный» пользователь мучительно не может с нескольких попыток аутентифицироваться в системе, вспоминая и вводя свой «безопасный» пароль.

PIN-код не обязательно постоянно менять, так как токены более устойчивы к перебору PIN-кодов. После некоторого числа неудачных попыток ввода, токен блокируется.

При использовании токена для пользователя вход в систему выглядит следующим образом: после загрузки компьютера, он просто подключает токен к USB-порту компьютера, вводит 4-6 цифр и нажимает кнопку Enter. Скорость ввода цифр у обычных людей выше, чем скорость ввода букв. Поэтому PIN-код вводится быстрее.

Токены позволяют решить проблему «брошенного рабочего места» — когда пользователь уходит со своего рабочего места и забывает выйти из своей учетной записи.

Политика домена может быть настроена таким образом, чтобы компьютер автоматически блокировался при извлечении токена. Также токен может быть оснащен RFID-меткой для прохода между помещениями компании, поэтому не забрав токен со своего рабочего места, сотрудник просто не сможет перемещаться по территории.

Недостатки, куда же без них

Токены или смарт-карты не бесплатные (решается бюджетом).

Их нужно учитывать, администрировать и обслуживать (решается системами управления токенами и смарт-картами).

Некоторые информационные системы могут «из коробки» не поддерживать аутентификацию по токенам (решается системами типа Single Sign-On — предназначенными для организации возможности использования единой учетной записи для доступа к любым ресурсам области).

Настройка двухфакторной аутентификации в домене Windows

Теоретическая часть:

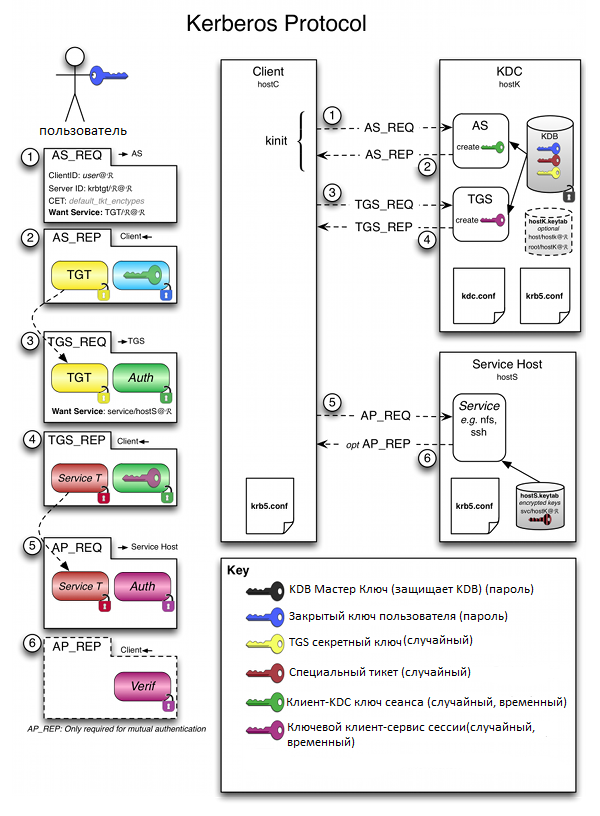

Служба каталога Active Directory поддерживает возможность аутентификации с помощью смарт-карты и токена, начиная с Windows 2000. Она заложена в расширении PKINIT (public key initialization — инициализация открытого ключа) для протокола Kerberos RFC 4556 .

Протокол Kerberos был специально разработан для того, чтобы обеспечить надежную аутентификацию пользователей. Он может использовать централизованное хранение аутентификационных данных и является основой для построения механизмов Single Sing-On. Протокол основан на ключевой сущности Ticket (билет).

Ticket (билет) является зашифрованным пакетом данных, который выдается доверенным центром аутентификации, в терминах протокола Kerberos — Key Distribution Center (KDC, центр распределения ключей).

Когда пользователь выполняет первичную аутентификацию после успешного подтверждения его подлинности, KDC выдает первичное удостоверение пользователя для доступа к сетевым ресурсам — Ticket Granting Ticket (TGT).

В дальнейшем при обращении к отдельным ресурсам сети, пользователь, предъявляет TGT, получает от KDC удостоверение для доступа к конкретному сетевому ресурсу — Ticket Granting Service (TGS).

Одним из преимуществ протокола Kerberos, обеспечивающим высокий уровень безопасности, является то, что при любых взаимодействиях не передаются ни пароли, ни значения хеша паролей в открытом виде.

Расширение PKINIT позволяет использовать двухфакторную аутентификацию по токенам или смарт-картам на этапе предаутентификации Kerberos.

Вход в систему может быть обеспечен, как при использовании службы каталога домена, так и локальной службы каталога. TGT создается на основе электронной подписи, которая вычисляется на смарт-карте или токене.

Все контроллеры доменов должны иметь установленный сертификат Domain Controller Authentication, или Kerberos Authentication, т. к. реализуется процесс взаимной аутентификации клиента и сервера.

Практика:

Приступим к настройке.

Сделаем так, чтобы в домен под вашей учетной записью можно было зайти только по предъявлению токена и зная PIN-код.

Для демонстрации мы будем использовать Рутокен ЭЦП PKI производства компании «Актив».

1 Этап — Настройка домена Первым делом установим службы сертификации.

Дисклеймер.

Эта статья не является туториалом по внедрению корпоративного PKI. Вопросы проектирования, разворачивания и грамотного применения PKI тут не рассматриваются ввиду необъятности этой темы.

Все контроллеры доменов и все клиентские компьютеры в рамках леса, где осуществляется внедрение такого решения, обязательно должны доверять корневому Удостоверяющему Центру (Центру Сертификации).

Задача центра сертификации — подтверждать подлинность ключей шифрования с помощью сертификатов электронной подписи.

Технически центр сертификации реализован как компонент глобальной службы каталогов, отвечающий за управление криптографическими ключами пользователей. Открытые ключи и другая информация о пользователях хранится удостоверяющими центрами в виде цифровых сертификатов.

Удостоверяющий центр, выдающий сертификаты для использования смарт-карт или токенов, должен быть помещен в хранилище NT Authority.

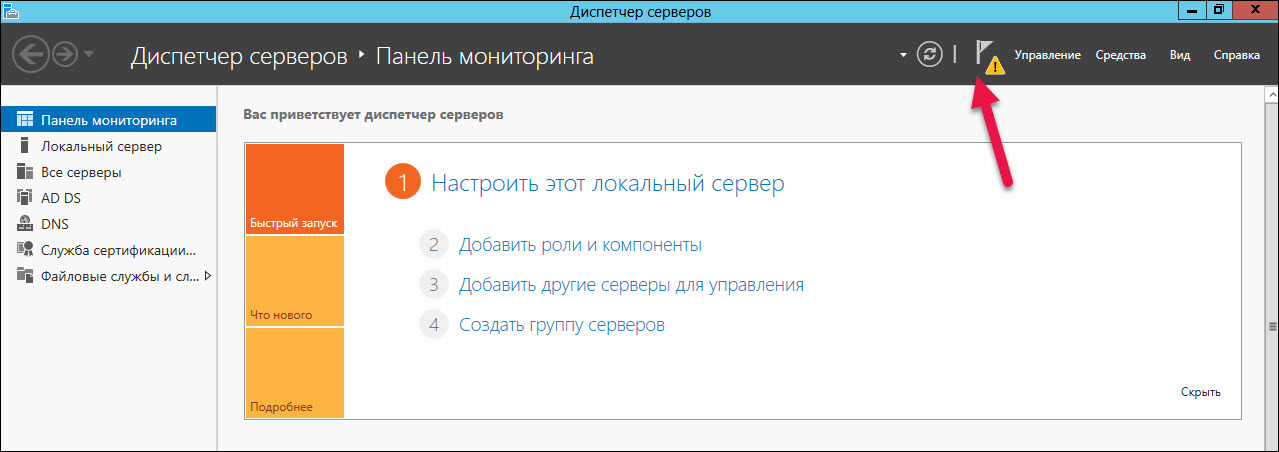

Зайдите в Диспетчер сервера и выберите «Добавить роли и компоненты».

При добавлении ролей сервера выберите «Службы сертификации Active Directory» (Microsoft категорически рекомендует не делать это на контроллере домена, дабы не огрести проблем с производительностью). В открывшемся окне выберите «Добавить компоненты» и выберите пункт «Центр сертификации».

На странице для подтверждения установки компонентов нажмите «Установить».

2 Этап — Настройка входа в домен с помощью токена

Для входа в систему нам понадобится сертификат, который содержит идентификаторы Smart Card Logon и Client Authentication.

Сертификат для смарт-карт или токенов также должен содержать UPN пользователя (суффикс имени участника-пользователя). По умолчанию суффиксом имени участника-пользователя для учетной записи является DNS-имя домена, которое содержит учетную запись пользователя.

Сертификат и закрытый ключ должны быть помещены в соответствующие разделы смарт-карты или токена, при этом закрытый ключ должен находиться в защищенной области памяти устройства.

В сертификате должен быть указан путь к точке распространения списка отзыва сертификатов (CRL distribution point). Такой файл содержит список сертификатов с указанием серийного номера сертификата, даты отзыва и причины отзыва. Он используется для передачи сведений об отозванных сертификатах пользователям, компьютерам и приложениям, пытающимся проверить подлинность сертификата.

Настроим установленные службы сертификации. В правом верхнем углу нажмите на желтый треугольник с восклицательным знаком и щелкните «Настроить службы сертификации…».

В окне «Учетные данные» выберите необходимые учетные данные пользователя для настройки роли. Выберите «Центр сертификации».

Выберите «ЦС предприятия».

ЦС предприятия интегрированы с AD. Они публикуют сертификаты и списки отзыва сертификатов в AD.

Укажите тип «Корневой ЦС».

На следующем этапе выберите «Создать новый закрытый ключ».

Выберите период действия сертификата.

3 этап — Добавление шаблонов сертификатов

Для добавления шаблонов сертификатов откройте Панель управления, выберите пункт «Администрирование» и откройте Центр сертификации.

Щелкните по названию папки «Шаблоны сертификатов», выберите пункт «Управление».

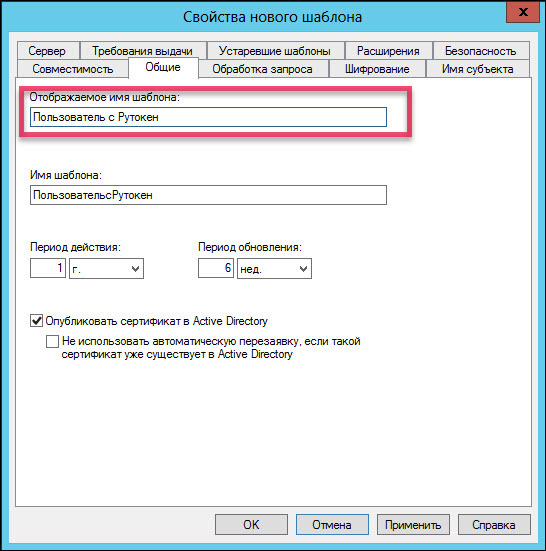

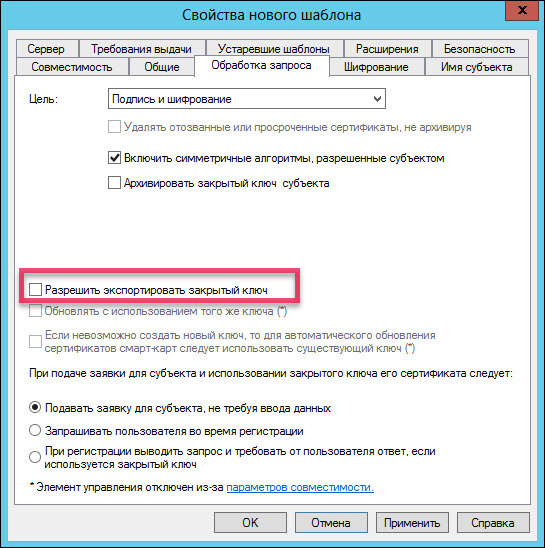

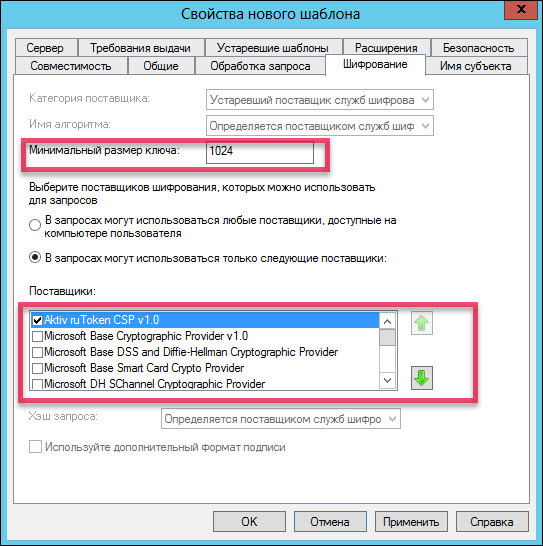

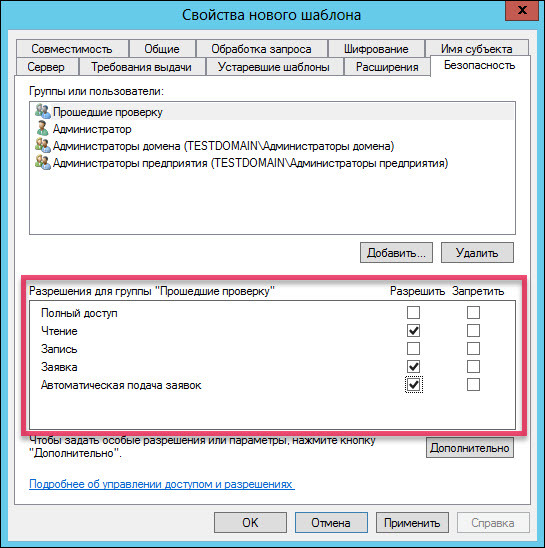

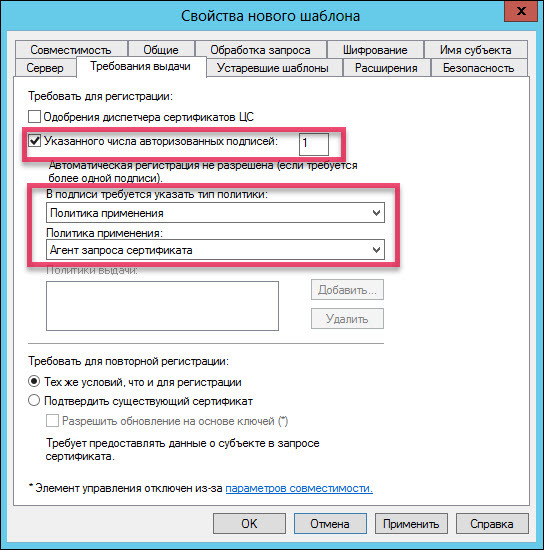

Щелкните по названию шаблона «Пользователь со смарт-картой» и выберите пункт «Скопировать шаблон». На следующих скриншотах показано, какие параметры в окне «Свойства нового шаблона» необходимо изменить.

Если в списке поставщиков нет «Aktiv ruToken CSP v1.0», то необходимо установить комплект «Драйверы Рутокен для Windows».

Начиная с Windows Server 2008 R2 вместо специального провайдера от производителя можно использовать «Microsoft Base Smart Card Crypto Provider».

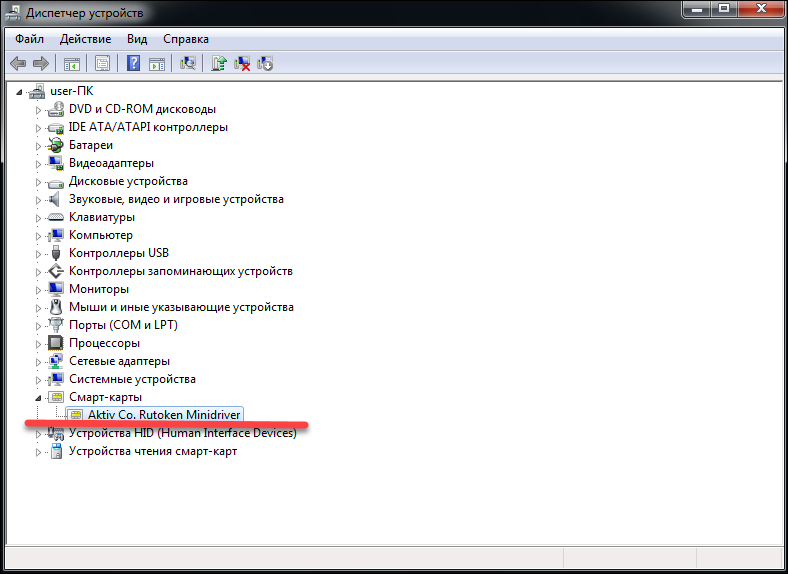

Для устройств Рутокен библиотека «минидрайвера», поддерживающая «Microsoft Base Smart Card Crypto Provider», распространяется через Windows Update.

Проверить установился ли «минидрайвер» на вашем сервере можно подключив Рутокен к нему и посмотрев в диспетчер устройств.

Если «минидрайвера» по каким-то причинам нет, его можно установить принудительно, инсталлировав комплект «Драйверы Рутокен для Windows», а после этого воспользоваться «Microsoft Base Smart Card Crypto Provider».

Комплект «Драйверы Рутокен для Windows» распространяется бесплатно с сайта Рутокен .

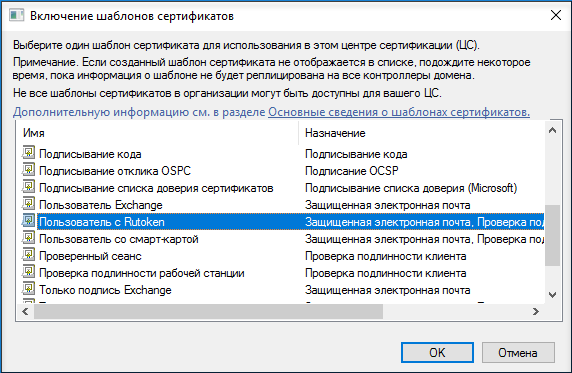

Добавьте два новых шаблона «Агент сертификации» и «Пользователь с Рутокен».

Для этого выйдите из окна «Управления шаблонами». Нажмите правой кнопкой мыши на «Шаблоны сертификатов» и выберите пункт меню «Создать» и подпункт «Выдаваемый шаблон сертификата».

Далее выберите «Агент регистрации» и «Пользователь с Rutoken» и нажмите «ОК».

В результате названия этих шаблонов отобразятся в центре сертификации.

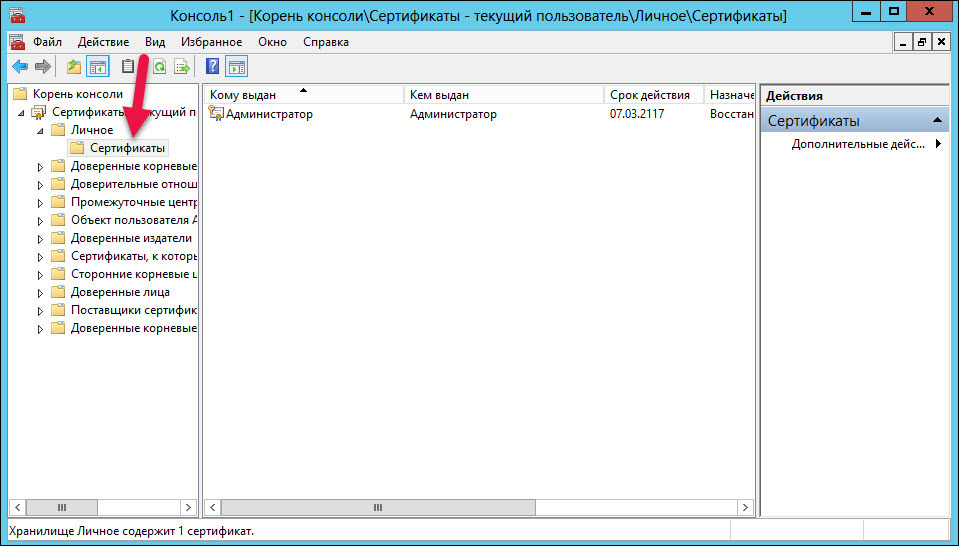

Далее нам необходимо выписать сертификат администратору домена. Откройте службу «Выполнить» и укажите команду mmc. Добавьте оснастку «Сертификаты».

В окне «Оснастки диспетчера сертификатов» выберите «моей учетной записи пользователя». В окне «Добавление и удаление оснастки» подтвердите добавление сертификатов.

Выберите папку «Сертификаты».

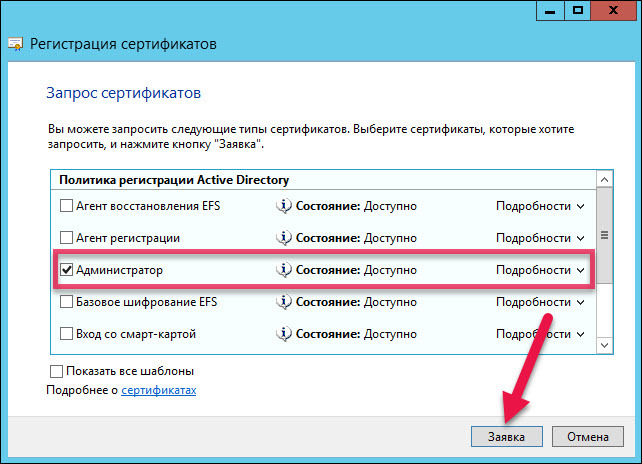

Запросите новый сертификат. Откроется страница для регистрации сертификата. На этапе запроса сертификата выберите политику регистрации «Администратор» и нажмите «Заявка».

Таким же образом запросите сертификат для Агента регистрации.

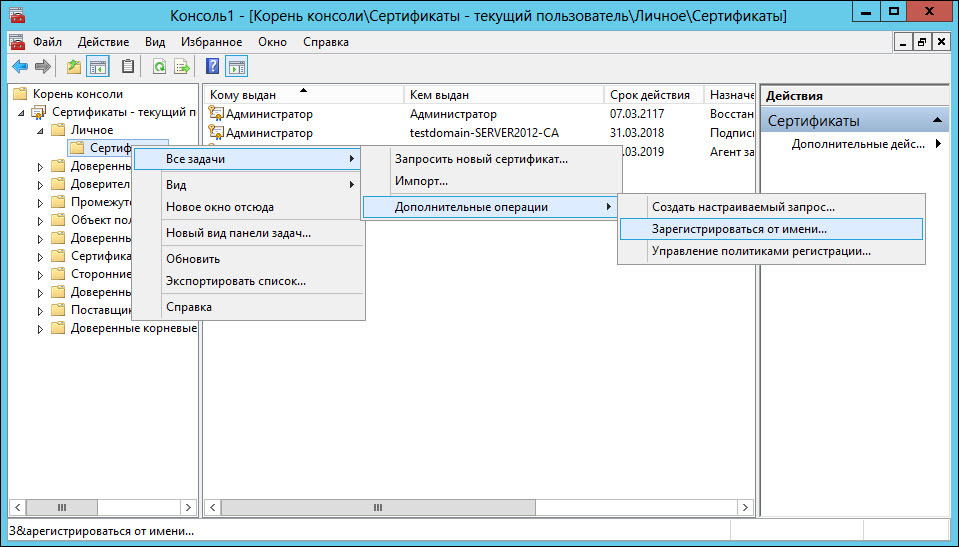

Чтобы запросить сертификат для определенного пользователя щелкните «Сертификаты», выберите пункт «Зарегистрироваться от имени…».

В окне для запроса сертификата установите флажок «Пользователь с Рутокен».

Теперь необходимо выбрать пользователя.

В поле «Введите имена выбранных объектов» укажите имя пользователя в домене и нажмите «Проверить имя».

В окне для выбора пользователя нажмите «Заявка».

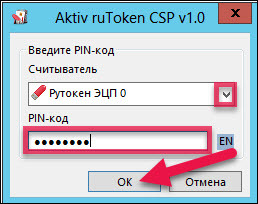

В раскрывающемся списке выберите имя токена и укажите PIN-код.

Таким же образом выберите сертификаты для других пользователей в домене.

4 этап — Настройка учетных записей пользователей

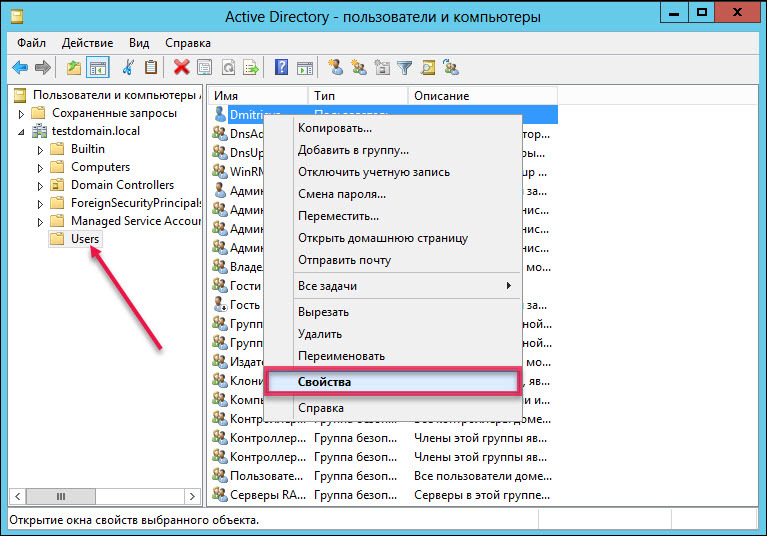

Для настройки учетных записей откройте список пользователей и компьютеров AD.

Выберите папку Users и пункт «Свойства».

Перейдите на вкладку «Учетные записи», установите флажок «Для интерактивного входа в сеть нужна смарт-карта».

Настройте политики безопасности. Для этого откройте Панель управления и выберите пункт «Администрирование». Откройте меню для управления групповой политикой.

В левой части окна «Управление групповой политикой» щелкните «Default Domain Policy» и выберите пункт «Изменить».

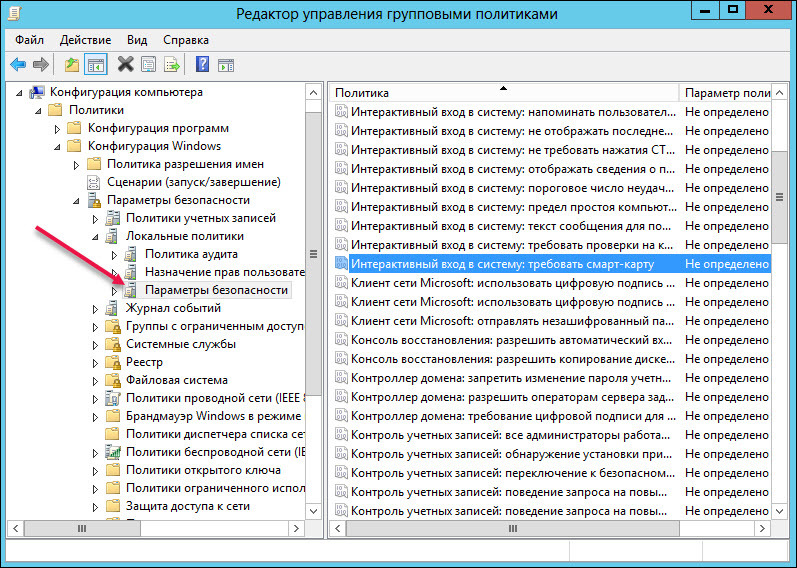

В левой части окна «Редактор управления групповыми политиками» выберите пункт «Параметры безопасности».

Откройте политику «Интерактивный вход в систему: требовать смарт-карту».

На вкладке «Параметры политики безопасности» установите флажки «Определить следующий параметр политики» и «Включен».

Откройте политику «Интерактивный вход в систему: поведение при извлечении смарт-карты».

На вкладке «Параметры политики безопасности» установите флажок «Определить следующий параметр политики», из раскрывающегося списка выберите «Блокировка рабочей станции».

Перезагрузите компьютер. И при следующей попытке аутентификации в домене уже можно будет использовать токен и его PIN-код.

BINGO!

Двухфакторная аутентификация для входа в домен настроена, а значит существенно повышен уровень безопасность для входа в Windows домен без траты безумной суммы на дополнительные средства защиты. Теперь без токена вход в систему невозможен, а пользователи могут вздохнуть спокойно и не мучиться со сложными паролями.

Следующий шаг — безопасная почта, об этом и о настройке безопасной аутентификации в других системах читайте в наших следующих статьях.

��� ������������� ������������� (������ � �������� �������)

Secret Disk Server NG � ������ ���������������� ���������� �� ������� �� �������������������� �������, �����������, �����������, ����� ��� �������������� �������

- ����������������� ������ ��� ������, ������������� ����� � ������ ���������� �� ������ �������;

- ��������������������� ������ � ����������� �������;

- ������������� �������������� � ������� ����������� ������;

- ���������� ������������ ������� � ������;

- ������������ ����������� ���������������� �� ������ ������������ ������;

- �������� ������ ��� ������ 1�;

- ������� ����������������� ������.

����������

Secret Disk Server NG � �������� ������ ���������������� ���������� � ������������� ��� ������ �� �������� �� �������������������� �������, �����������, �����������, ����� ��� �������������� �������. ������� Secret Disk Server NG ������� �������� ������ � �������� ��� ���� �� ������� �� �������. ��� ������ ������ � ����� ���������� �� �������������, ��� ������ �� ���� � ������������. ����������� �� ����� ������ ������ �����������, ��� ������ ������ � ��� ����������� ��� ��������������, ���� ���� �� ������� ���������� ������ � ������� ��� �������� �����.

Secret Disk Server NG ����� ���� ����������� ��� ��������������� �������, � ����� ��� ������� ����������� ������� ������ ���������������� ���������� ��� ������� ��������� �����:

- ������������� ������� � ������, ���������� � ���������������� �� �������� ����������, �������� ������ ��� ������, �������� ���������� � ��. Secret Disk Server NG ��������� ��������� ���� �������������������� ����������� ������ ��������������, �������� ���������������� ���������� � �������.

- ���������� �������� � ������ ��������� ����� ������������ ������ ����������� ����������� � ���������� �����������.

- �������� ���������������� ���������� �� ������� ��������� �������������� ������� ������, ��� ��� ������������� ������� ������ �������� ��� Secret Disk Server NG ��� ������������� ������������.

- ������ ��� ������ 1�. ������������� Secret Disk Server NG ��������� � ��������� �� ��������� �1�:����������� 8� ��������� ������������� ������������������� ������ � ������ �� ������� ����� ����������� � ������� ���, ����� ��� �������. ������� ������ ������������ �� ��������� �����������! ������� �������� 1�: �����������.

����������� Secret Disk Server NG

���������� ������������ ������� � ������ �� ������� ��������

������ �������� �������� ��� ����������� �������������� ������� � ���������� ������, ��������, � ������ ��������� ��������������. ������ ����� ���� ����� ��� ������� ����������� (��������, �������� �������, �����-��������, �������� ������������� ��� �� GSM-������), ��� � � ���������� ���������� ��� �����.

������� �� ������ �������� ����� ��������� ��� ��� ������� � �����, ��� � ��� ������� �������������� ����� � �����������.

�������������� �������� ��� ������� �������������� �����

��� �������� ����� ����������� ����� ������������ �����, ����� �����������, ����� �����������, ����� ����������, ��� �������� �������� ����������� ������� �� �������.

������ �����������������

Secret Disk Server NG ��������� �������������� ���������� ��������������� � ������������ ���������� ����� ������� Microsoft Windows (MMC) ��� ��������� ������� ���� (RDP).

��������������

Secret Disk Server NG ��������� � ������� ������� Microsoft Windows ���������� � ������ ��������.

���������� ����������

������������� ������ ����������� ���������� ���������� � ������� ������� ���������� ���������� ��������� �� ���������� ������ �� ����� ��������������� ������������ ������.

��������� �������� ������� ����������� ��������� �������� ��������� ������� ����� �������, ����� �������� ������� (SAN, ����������� � ���������� RAID-�������), � ����� ������� �����.

����� ��������� Secret Disk Server NG

- ��� ������ �������� � ������ ����������������� �������� ������ ������������� ����������.

- ��� ������������� ������ ����������������� 24/7 ������. Secret Disk Server NG ������������ ���������� �������������� ����������, ��� ����������� ����������� �������������� ������� ����������� ����������������� ������. ����� ������� ��������� ��������� ��������� ����������� ������������� �������� � �������� � ������������ ������ ������ ��� ��������� ���������� �������� � ���������� (Microsoft Exchange, Microsoft SQL Server � ��.).

- ��� ����������� ������������ ����������� ����������������, � ��� �����:

- 152-�� �� �� ������������ ������� �� 27 ���� 2006 ����,

- ����������� ���������� �������������� �� (���������� ������������ ����� �1487 �� 02.11.07).

����������������� ������

����������������� ������ Secret Disk Server NG ������������� ��� ������ ��� ������, ���������������� ���������� � ������������ ������ ������� � �������������� �������� ������� ��������������� ������, ��������������� ����������� � �����������.

����������������� ������ Secret Disk Server NG �������� �� ������ Secret Disk Server NG 3.2 � ����� ���� ������������ ��� �������� � ���������� ������������������ ������ �� ������ ������������ 1�, � ����� ��� ������ ���������� � ����� �� 1 ������ ������������.

���������� ����� ������ �1487 �� 02 ������ 2007 �.

����������� ����������������� ������

- ������������� ������������ ������ Microsoft Windows 2000 Professional SP2 / XP Professional / Server 2000 SP2 /Server 2003.

- ������������� ����������������� ������� USB-������ � �����-���� eToken (������ � �������� ��������). ��� ������������� �����-���� �������� ������������� ������ PC/SC-������������ ����-������.

- ������������� ��������� eToken RTE 3.65.

- ��������������� ������ Secret Disk Server NG 3.2.

- ��������� ����������������� ���������� ���� ��������� CSP ������ 2.0/3.0 � Signal-COM CSP, ����������� ���������� ������ �� ��������� ���� 28147-89 � ������ ����� 256 ���.