Здравствуйте! Прошу помощи.

Имеется:

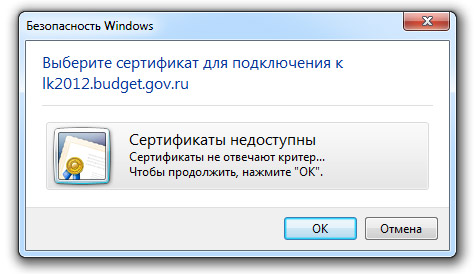

Для того, чтоб каждый пользователь видел лишь свою подпись, они установлены в «локальный компьютер» из-под админа, а затем в соответствующих ветках реестра «HKEY_LOCAL_MACHINESOFTWAREWow6432NodeCrypto ProSettingsKeys%имя_контейнера%» были установлены разрешения на полный доступ только пользователю-хозяину ЭЦП.

Всё работало и все были счастливы, пока не пришлось ставить IE11, который отказывался устанавливаться, пока не будут установлены необходимые обновления Windows. После установки обновлений, добавление вышеописанным методом ЭЦП не работает.

Прога ЭЦП не видит:

Сертификаты недоступны. Сертификаты не отвечают критериям

Но подписи пользователей, которые были установлены до установки обновлений работают. Новые подписи приходится ручками устанавливать на каждый серв из-под каждого пользователя. Пока не напрягает, но в дальнейшем счет пойдет на сотни пользователей. Написал на форум КриптоПро, но там молчат. Подскажите, как решить эту проблему?

Время на прочтение

В этом кратком обзоре я хотел бы поделиться своим опытом, как отключить проверку SSL для тестовых сайтов, иначе говоря, как сделать HTTPS сайты доступными для тестирования на локальных машинах.

В современное время https протокол становится все популярней, у него масса плюсов и достоинств, что хорошо. Правда для разработчиков он может вызывать легкий дискомфорт в процессе тестирования.

Всем известно, что при посещении сайта у которого “временно” что-то случилось c сертификатом вы обнаружите предупреждение, которое показывается, если сертификат безопасности не является доверенным net::ERR_CERT_AUTHORITY_INVALID?

Все современные браузеры показывают сообщение об ошибке HSTS

Что такое HSTS

HSTS (HTTP Strict Transport Security) — это механизм защиты от даунгрейд-атак на TLS, указывающий браузеру всегда использовать TLS для сайтов с соответствующими политиками.

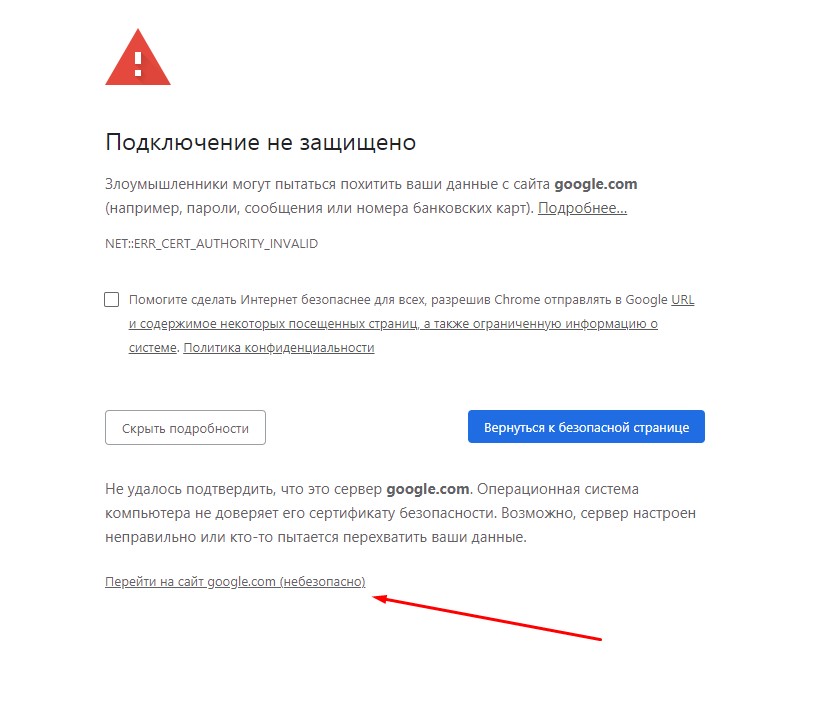

Самый простой способ обхода данного запрета — это, разумеется, нажатие на вкладку “Дополнительные” и согласиться с Небезопасным режимом.

Но не во всех браузерах как оказывается, есть данная возможность. Так я столкнулся с данной проблемой в Chrome на Mac OS

Разработчики данной операционной системы настолько обеспокоены безопасностью пользователей, что даже убрали доступ в «Небезопасном режиме» к сайту, несмотря на то, что это сайт владельца устройства.

Ну что ж, поскольку, вести разработку в других, более сговорчивых браузерах было не комфортно, вот способы как обойти эту проблему:

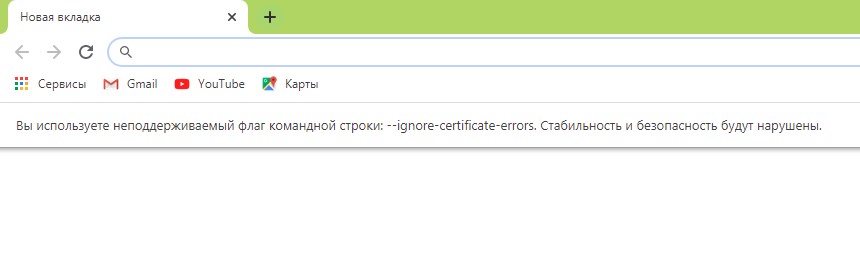

прямо на данной веб странице. Это даст возможность работать с сайтом без оповещение об ошибке на момент текущей сессии браузера, пока вы не закроете вкладку Chrome.

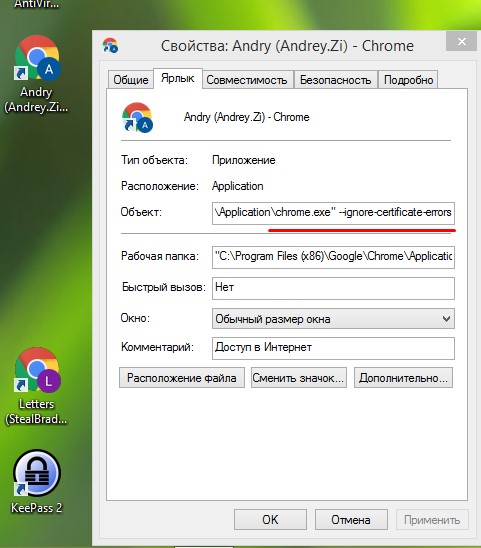

— Если же вам предстоит более длительная работа с сайтом, то рекомендую для этих нужд создать отдельного тестового пользователя на рабочем столе и указать ему необходимы флаги.

C:Program Files (x86)GoogleChromeApplicationchrome.exe» —ignore-certificate-errors

Для Mac OS

Achtung! Данные манипуляции необходимо выполнять с выключенным Chrome приложением, иначе чуда не произойдет.

Если вы оставите сертификат ненадежным, то некоторые вещи не будут работать. Например, кэширование полностью игнорируется для ненадежных сертификатов.

Браузер напомнит, что вы находитесь в небезопасном режиме. Поэтому крайне не рекомендуется шастать по злачным сайтам Интернета с такими правами доступами.

Надеюсь моя краткая статья кому-то пригодится при разработке и тестировании сайтов =)

Я пытаюсь установить аутентификацию сертификата клиента почти три дня, но безрезультатно.

Я подписался на бесплатный домен на heliohost и установил бесплатный сертификат ssl, выпущенный Let encrypt.

Мой план состоит в том, чтобы иметь самоподписанные сертификаты и позже проверять их по отношению к базе данных (для аутентификации пользователей), поэтому я установил свой SSLVerifyClient в файл optional_no_ca в файле htaccess. Я установил несколько самостоятельных сертификатов, созданных openssl, но независимо от того, какой браузер я пытаюсь (Chrome, Firefox или IE), я не получаю никаких подсказок, чтобы выбрать сертификат, кроме случаев, когда я пытался получить доступ к нему на своем телефоне через Chrome, в этом случае он предлагает установите сертификат, так как у меня его нет на телефоне.

Это содержимое моего файла.htaccess:

Я бы очень признателен за любую отзыв, относящуюся к проблеме, это мой первый раз, пытаясь реализовать это, и я не уверен, что проблема связана с моей установкой или хром.

Проблема возникла из-за хром, я, к сожалению, не смог точно определить ее, но мне удалось заставить ее работать и побуждать меня к сертификату на firefox. Спасибо за ответы.

Конфигурация сертификатов ssl не указана. это необходимо, чтобы настроить сертификат ЦС, который подписывает клиентские сертификаты (см это

Сервер не отправляет корневой ЦС, то, поскольку вы установили SSLVerifyClient в optional_no_ca, браузер автоматически выполняет соединение, потому что он не может найти подходящий сертификат (см. Ниже примечание TLS1.2)

Поскольку вы установили optional_no_ca на свой сервер, он принимает соединение, даже если сертификат не представлен. Это установить require вы обнаружите, что не удается установить соединение с Chrome.

SSLCACertificateFile не настраивается в.htaccess. Поскольку вы не можете настроить хром, я боюсь, вам нужно настроить этот параметр, чтобы принудительно вызвать приглашение к сертификату

Когда список сертификатов пуст, поведение браузеров может варьироваться в зависимости от спецификации TLS.

См. TLS1.2 RFC

7.4.4. Запрос сертификата

7.4.6. Сертификат клиента

Проблема в том что у меня вот тут на картинке пусто..

- Send a copy of the CA Certs (Root CA and Intermediate CA ) by email to iOS device.

- Open the cert (attached in the email) and you will get an option to Install.

- Click the Install button and you will get a warning message. Proceed further to click install.

- Provide the password(if any) to install the cert.

- Now you can see the cert has been installed and you will see «Done».

- Under it lists the certificate that you have installed on the device. Once enabled, you are done.

Попробую из почты но насколько мне известно outlook не разрешает пересылать сертификаты и сохранять на устройство.

Попробуйте сохранить в корневой сертификат в другом формате DER / Base-64. Так же можно попробовать переслать в iphone с другим расширением — .crt конвертировать в .pfx или .p12

как преобразовать .crt в .pfx формат?

Посмотрите в настройках профилей

В данной ситуации я бы подумал об установке wildcard сертификата в Exchange

Попробуйте изменить настройки виртуальных каталогов Exchange Server и Split DNS

все равно думаю это мне не поможет т.к айфон — не доменное устройство и доверять моему ЦС оно не будет а геотрасту будет.

После установки обновления Windows 10 Fall Creators Update (версия 1709) пользователи с «КриптоПро» 3.9 и 4.0 без прав администратора могут утратить доступ к сертификатам, установленным в реестре.

Информацию об этом компания «КриптоПро» уже передала в Microsoft.

Если Вы уже обновили Windows, можно восстановить настройки доступа с помощью утилиты cpfixit с сайта «КриптоПро»

Чтобы проверить версию Windows 10, нужно:

- Нажать Win+R;

- Ввести в командной строке winver;

- Нажать «ОК».

- Номер версии будет в строке Version 10.0 (Build XXXXX).

Подробная информация о ситуации есть на сайте «КриптоПро».

Часто к нам обращаются с вопросом, как установить сертификат через КриптоПpo CSP. Ситуации бывают разные: сменился директор или главбух, получили новый сертификат в удостоверяющем центре и т.п. Раньше все работало, а теперь нет. Рассказываем, что нужно делать, чтобы установить личный цифровой сертификат на компьютер.

Вы можете установить личный сертификат двумя способами:

1. Через меню КриптоПро CSP «Просмотреть сертификаты в контейнере»

2. Через меню КриптоПро CSP «Установить личный сертификат»

Если на рабочем месте используется операционная система Windows 7 без SP1, то устанавливать сертификат следует по рекомендациям варианта № 2.

Вариант № 1. Устанавливаем через меню «Просмотреть сертификаты в контейнере»

Чтобы установить сертификат:

2. В открывшемся окне нажмите на кнопку “Обзор”. Выберите контейнер и подтвердите свой выбор кнопкой ОК.

3. В следующем окне нажмите “Далее”.

4. Если на вашем компьютере установлена версия “КриптоПро CSP” 3.6 R2 (версия продукта 3.6.6497) или выше, то в открывшемся окне нажмите на кнопку “Установить”. После этого согласитесь с предложением заменить сертификат.

Если кнопка “Установить” отсутствует, в окне “Сертификат для просмотра” нажмите кнопку “Свойства”.

6. В окне “Мастер импорта сертификатов” выберите “Далее”.

7. Если у вас уставлена версия “КриптоПро CSP” 3.6, то в следующем окне достаточно оставить переключатель на пункте “Автоматически выбрать хранилище на основе типа сертификата” и нажать “Далее”. Сертификат будет автоматически установлен в хранилище “Личные”.

8. В следующем окне нажмите “Далее”, затем “Готово” и дождитесь сообщения об успешной установке сертификата: “Импорт успешно выполнен”.

Вариант 2. Устанавливаем через меню «Установить личный сертификат»

Для установки вам понадобится, собственно, сам файл сертификата (с расширением .cer). Он может находиться, например, на дискете, на токене или на жестком диске компьютера.

2. В окне “Мастер установки личного сертификата” нажмите на кнопку “Далее”. В следующем окне, чтобы выбрать файл сертификата, нажмите “Обзор”.

3. Укажите путь к сертификату и нажмите на кнопку “Открыть”, затем “Далее”.

4. В следующем окне вы можете просмотреть информацию о сертификате. Нажмите “Далее”.

5. На следующем шаге введите или укажите контейнер закрытого ключа, который соответствует выбранному сертификату. Для этого воспользуйтесь кнопкой “Обзор”.

6. Выбрав контейнер, нажмите “Далее”.

7. Дальше вам необходимо выбрать хранилище, куда будет установлен сертификат. Для этого в окне “Выбор хранилища сертификатов” нажмите на кнопку “Обзор”.

Если у вас установлена версия КриптоПро CSP 3.6 R2 (версия продукта 3.6.6497) или выше, поставьте флаг “Установить сертификат в контейнер”.

8. Выберите хранилище “Личные” и нажмите ОК.

9. Хранилище вы выбрали. Теперь нажмите “Далее”, затем — “Готово”. После этого может появиться сообщение:

В этом случае нажмите “Да”.

10. Дождитесь сообщения об успешной установке личного сертификата на компьютер.

Все, можно подписывать документы, используя новый сертификат.

Т.к. тема является архивной.

А зачем вы Черепаху про это пишите? Он это и без вас знает

Нет. Но из стартового топика непонятно есть там Крипто-Про или нет. А если есть, то пуркуа бы, да и не па? Т.к. у меня были случаи, когда установленный через мастер установки сертификатов, сертификат не работал правильно с Крипто-про. А установленный через него — нормально.

Черепаха я просто дополняю. Развивая его мысль. Теша себя надеждой, что топикстартер не бросит читать ветку, прочтя сообщение Черепаха.

Считаете, что напрасно, да?

Похоже, вы не понимаете, для чего вообще нужен Крипто-Про. Рассказываю: главное назначение этого продукта — реализация ОТЕЧЕСТВЕННЫХ (ГОСТ) криптоалгоритмов шифрования и проверки цифровой подписи. Всё. Управление сертификатами прекрасно осуществляется через «родные» виндовые инструменты. Поэтому устанавливать КП нужно только в одном случае: если нужны ГОСТовские криптоалгоритмы. В https-сессиях эти криптоалгоритмы не используются никогда. Поэтому крипто-про автору не нужен в принципе.

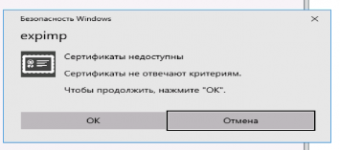

Доброго времени суток! Есть определенное ПО которое отправляет по электронной почте файлы и подписывает их ЭЦП. В настройках ПО есть настройка выбора сертификата шифрования из списка установленных сертификатов. На сервере установлено Crypto PRO CSP 4. Когда выбираешь эту самую опцию то появляется ошибка expimp

Сертификаты не доступны

Сертификаты не отвечают критериям.

При этом установлены все необходимые корневые сертификаты, и так же личные сертификаты. Они все видны в certmgr.msc и при просмотре контейнера в крипто про. Подскажите что это может быть

Дело на windows server 2019 + crypto pro 4

Может у софта нет прав для доступа к сертификатам. Надо глянуть от имени кого ваше ПО работает. Я бы в эту сторону подумал

Не думаю. Он ведь их видит по идее но понимает что они каким то критериям не соответствуют

а на чем записаны сертификаты? Что за носитель? java token, e-token или реестр или рутокен ? Может ему носитель не нравится

Они на обычной флэшке записаны, но я пробовал копировать сертификат в реестр — пофигу, не работает

крипто про нормально видит эти сертификаты в считывателях

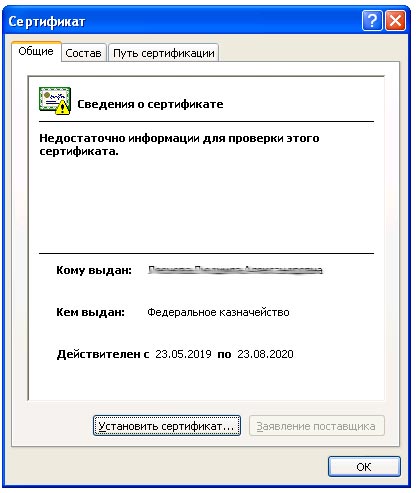

У меня на личном сертификате пользователя горело сообщение: Недостаточно информации для проверки этого сертификата

Тогда я понял что нет корневых сертификатов. Я их установил позже — все предупреждения исчезли. Теперь все в порядке с сертификатами.

Только выбрать их почему то не дает софт

Все таки еще раз проверьте что корневые установлены там где нужно. Похоже на то что не хватает каких то сертификатов. Возможно стоит попробовать перезагрузиться

Или есть промежуточные сертификаты

Громадное значение имеет место размещения сертификатов. Личное хранилище либо доверенные корневые центры сертификации либо промежуточные центры сертификации.

Также сам сертификат имеет дату до которой он валиден, а после нет!

Также в свойствах сертификата обычно прописывается каким он сертификатом подписывается.

А также под каким пользователем ставится сертификат!

Проверьте все эти моменты — каждый из них может кардинальным образом влиять на конечный результат.

UPD. Решили перезагрузить сервак. Ушел в ребут и не вернулся. Пищит — что то с памятью.

UPD2. Битую память извлекли сервак запустили. Переставили еще раз все корневые сертификаты — не работает.

UPD3. Написали в саппорт разрабам — говорят поставьте корневые сертификаты в доверенные корневые ЦС локального ПК а не пользователя.

Дичь какая то! Попробовали так — тоже не работает.

UPD3. Написали в саппорт разрабам — говорят поставьте корневые сертификаты в доверенные корневые ЦС локального ПК а не пользователя.

Дичь какая то! Попробовали так — тоже не работает.

Так, стоп! Команды «паниковать» не было!

Откройте пожалуйста в Проводнике файл сертификата и покажите здесь вкладку «Certification Path».

Вроде норм сертификат. Я думаю надо дождаться ответа ТП разработчиков

Отлично. Итак, у вас на руках должно быть три файла:

1. сертификат, свойства которого мы сейчас смотрим. Его надо класть в хранилище сертификатов Личное или Personal.

2. сертификат промежуточного центра сертификации. Его надо класть в хранилище промежуточных центров.

3. сертификат корневого удостоверяющего центра. Его надо класть в хранилище доверенных центров сертификации.

Делать это надо запустив оснастку Сертификаты с правами администратора для всего компа. Хотя я сделал бы и под админом и под пользователем.

Также в каждом из хранилищ надо проверить, чтобы свой сертификат лежал ТОЛЬКО в своём хранилище.

А также проверил бы свойства КАЖДОГО сертификата валиден ли он.

С этих точек зрения именно так и было сделано?

точнее не скажешь. Все так.

Тогда так:

1. Crypto PRO CSP 4 поддерживает работу на WS2019?

2. Что сказано в инструкции Crypto PRO CSP 4 как ставить сертификаты?

3. В ТП Crypto PRO CSP 4 обращались? Что они говорят?

В общем совместно с саппортом победили. Дело было в том что установленный личный сертификат был без закрытого ключа (там есть пометка что содержит закрытый ключ). Это косяк номер раз.

Косяк номер два — сертификаты должны были устанавливаться в в личные текущего компьютера, а не пользователя.

Всем спасибо за советы и ответы!

Частичный сбой

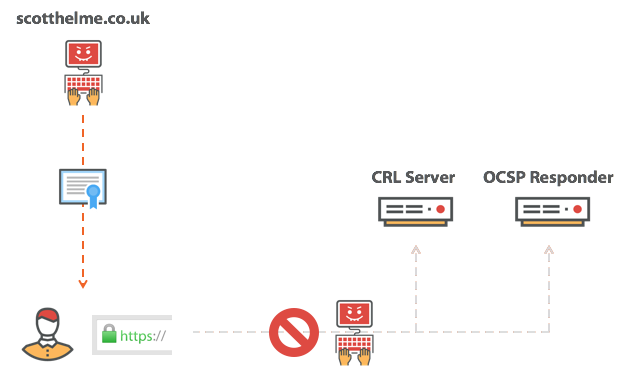

На самом деле сегодня браузеры выполняют так называемую проверку отзыва сертификата с частичным сбоем. То есть браузер попытается проверить статус сертификата, но если ответ не пришёл совсем или не пришёл за короткий промежуток времени, то браузер просто забывает об этом. Ещё хуже, что Chrome даже не пытается проверить сертификат. Да, вы прочитали правильно, Chrome даже не пытается проверить статус сертификата, который ему поступает. Вы можете найти это странным, но я полностью согласен с их подходом и я рад сообщить, что Firefox тоже, вероятно, скоро начнёт работать так же. Позвольте объяснить. Проблема с полным сбоем очевидна: если у CA плохой день, то у нас тоже он будет, вот так мы пришли к логике частичного сбоя. Браузер теперь пытается осуществить проверку сертификата на предмет отзыва, но полностью отказывается от неё, если она занимает слишком много времени или если кажется, что CA ушёл в офлайн. Погодите, какие были последние слова? Проверка сертификата на предмет отзыва отменяется, «если кажется, что CA ушёл в офлайн». Интересно, может ли злоумышленник имитировать такие условия?

Если вы осуществляете атаку MiTM, то вам нужно всего лишь блокировать запрос на проверку сертификата и создать впечатление, что CA не работает. Браузер тогда столкнётся с частичным сбоем проверки и продолжит радостно использовать отозванный сертификат. Если вас никто не атакует, то каждый раз при проверке этого конкретного сертификата вы тратите время и ресурсы на проверку, что сертификат не отозван. И один раз, когда вас атакуют — тот единственный раз, когда вам по-настоящему нужна такая проверка — злоумышленник просто блокирует соединение, и браузер проходит через частичный сбой. Адам Лэнгли из Google лучше всех описал, что такое отзыв сертификата: это ремень безопасности, который рвётся в момент аварии, и он прав. Вы каждый день садитесь в машину и пристёгиваете ремень безопасности — и он даёт вам приятное и комфортное ощущение безопасности. А потом в один день что-то идёт не по плану — вы попадаете в аварию, и вот тут вы вылетаете в ветровое стекло. В тот единственный раз, когда он действительно нужен, ремень безопасности вас подводит.

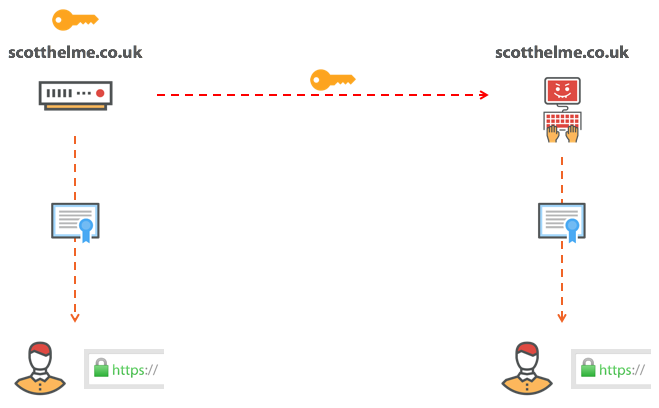

Нас хакнули

Никто и никогда не хотел бы услышать эти слова, но реальность такова, что нам приходится их слышать чаще, чем хотелось бы. Хакеры могут получить что угодно, когда у них есть доступ к нашему серверу, и часто им нужен секретный ключ. Сертификаты HTTPS — это публичные документы, которые мы отправляем каждому посетителю нашего сайта, но единственная вещь, которая не позволяет другим использовать такой же сертификат — отсутствие нашего секретного ключа. Когда браузер устанавливает защищённое соединение с сайтом, он проверяет, что у сервера есть секретный ключ для используемого сертификата. Вот почему никто не может использовать наш сертификат. Если хакер получает секретный ключ, то ситуация меняется.

Если злоумышленник завладел нашим секретным ключом, то он может выдать себя за нас. Повторим это: кто-то в интернете может доказать, что он — это вы, хотя в реальности он таковым не является. Это реальная проблема, и прежде чем вы подумаете «Со мной такого никогда не произойдёт», вспомните Heartbleed. Этот крошечный баг в библиотеке OpenSSL позволял злоумышленнику украсть ваш секретный ключ, даже если вы соблюдали все меры безопасности. Кроме этого, было бесчисленное множество случаев, когда секретные ключи утекали из-за случайности или небрежности. Реальность такова, что мы можем потерять наш секретный ключ, а когда это случается, нам требуется способ помешать злоумышленнику использовать наш сертификат. Нужно его отозвать.

Сертификаты не отвечают критериям что делать

9. Хранилище вы выбрали. Теперь нажмите “Далее”, затем – “Готово”. После этого может появиться сообщение:

Нет. Но из стартового топика непонятно есть там Крипто-Про или нет. А если есть, то пуркуа бы, да и не па? Т.к. у меня были случаи, когда установленный через мастер установки сертификатов, сертификат не работал правильно с Крипто-про. А установленный через него – нормально.

Похоже, вы не понимаете, для чего вообще нужен Крипто-Про. Рассказываю: главное назначение этого продукта – реализация ОТЕЧЕСТВЕННЫХ (ГОСТ) криптоалгоритмов шифрования и проверки цифровой подписи. Всё. Управление сертификатами прекрасно осуществляется через «родные» виндовые инструменты. Поэтому устанавливать КП нужно только в одном случае: если нужны ГОСТовские криптоалгоритмы. В https-сессиях эти криптоалгоритмы не используются никогда. Поэтому крипто-про автору не нужен в принципе.

Отказ всех сертификатов после обновлений Windows 10

Вложения

- gurazor

- Не в сети

SibUrsus пишет: я не знаю где другие сертификаты (сейчас важны и нужны казначейские).

- SibUrsus

- Не в сети

- Alex67

- Не в сети

Удалять Крипто Про, это автоматически значит и реинсталл КАП

SibUrsus пишет: Моя «вина» в том, что неверно рассчитал. Был выделен некий бюджет на покупку нового ПК. Можно было сначала купить прошку, а потом всё остальное, я же решил по максимуму вложиться в железо, а ОС взял «на сдачу». Вот и хлебаю теперь. Стоит R4 9963, буду сносить. Про КАП, ну вроде как в FAQ не однократно акцентируется, что первым всегда идет Кпро.

SibUrsus пишет: Стоит R4 9963, буду сносить.

SibUrsus пишет: я и жертву принести не пожалею.

SibUrsus пишет: Только скажи каким богам, я и жертву принести не пожалею. Про муки совести. сеппуку не рассматриваю, придется топить в этаноле.

- ranger

- Не в сети

сертификаты отказывают из-за конфликта криптопровайдера КБ и КриптоПро (сначала должен ставить криптопро, потом КАП, если удалили криптопро, а потомпоставили другую версию то надо применять фикс)

решается удалением веток реестра

либо фиксом на портале диагностики контура

и в чем паника что винда хомяк? у меня проблем не было — работает без косяков на домашней десятки правда после обновления билда десятки может глюкануть — надо удалить КАП, КриптоПро и поставить их заново

ranger пишет: и в чем паника что винда хомяк?

прошка стоит дороже, я на сумму разницы лучше SSD возьму или процессор по-лучше, больше толку будет, чем от этого хлама от КБ

я не говорю за всех, я не вижу смысла брать в организацию без админа и домена прошки себе то в организацию я про беру, на всякий пожарный

на хомяке КАП работает — проверено, что у вас за переписка — я не в курсе

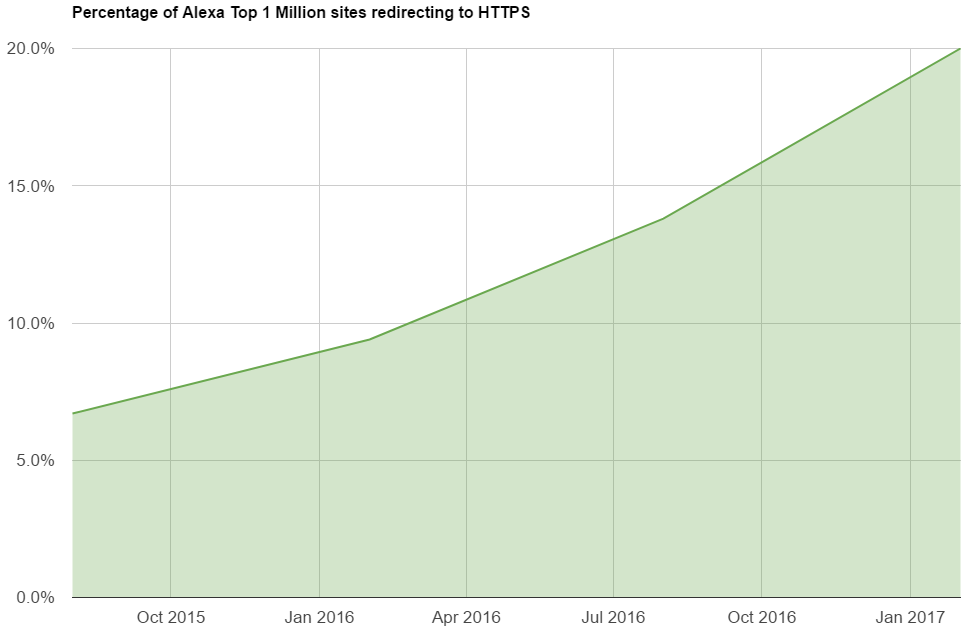

Мы сейчас видим настоящую золотую лихорадку вокруг сертификатов, поскольку всё больше сайтов внедряют HTTPS. Кроме очевидных преимуществ безопасности и приватности, есть и другие выгоды от внедрения защищённых соединений, которые я перечислил в статье «Вы всё ещё думаете, что вам не нужен HTTPS?». Обычно именуемые «SSL-сертификаты» или «HTTPS-сертификаты» разлетаются со скоростью, которой мы никогда не видели в истории интернета. Каждый день я исследую сайты из первого миллиона по посещаемости и анализирую различные аспекты их безопасности, а каждые 6 месяцев публикую отчёт. Вы можете изучить эти отчёты здесь, но сейчас посмотрим на темпы внедрения HTTPS.

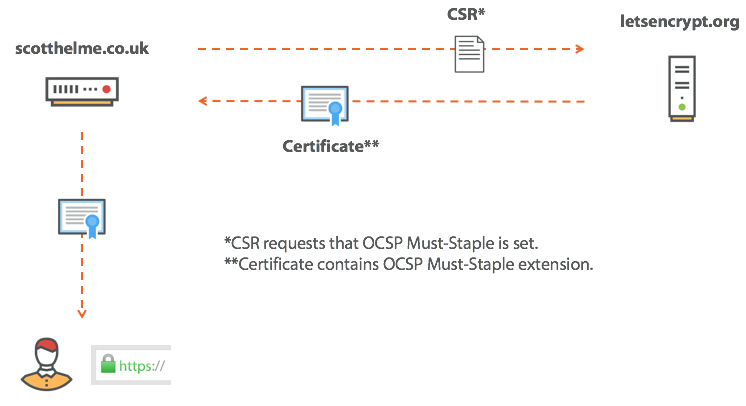

Процент сайтов из первого миллиона самых популярных сайтов по статистике Alexa, где стоит редирект на версию HTTPS

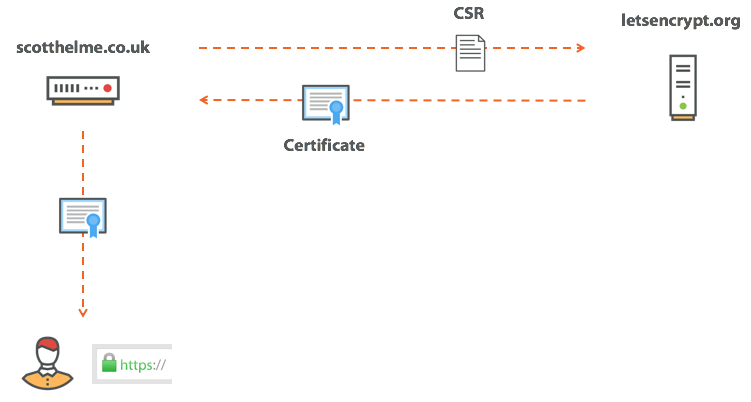

Мы не просто продолжаем внедрять HTTPS, но скорость внедрения тоже увеличивается. Так выглядит настоящий прогресс. Процесс получения сертификата со временем становится более простым, благодаря великолепному Let’s Encrypt, к тому же ещё и сертификаты стали бесплатными. Если вкратце, мы просто отправляем запрос на получение сертификата (Certificate Signing Request, CSR) в центр сертификации (CA), а тот предлагает доказать факт владения доменом. Обычно это делается с помощью изменения записи DNS TXT или размещения специального кода где-нибудь по случайному URL на нашем домене. Как только задание выполнено, CA выдаёт сертификат, и мы можем предъявлять его браузерам и наслаждаться зелёным замком и указанием HTTPS в адресной строке.

Я написал несколько инструкций по этому процессу, в том числе с чего начать, как грамотно обновить и как использовать двойные сертификаты. Это всё здорово, не правда ли? Но в чём проблема? А проблема возникнет тогда, когда всё пойдёт не по плану и у вас случится плохой день.

Certificate Transparency

Поддельные сертификаты

Если мы говорим об отзыве сертификатов, то должны рассмотреть тему их подделки. Если некто пытается скомпрометировать CA или как-то ещё получить сертификат, который ему не положен, то как он будет действовать? Если я прямо сейчас взломаю CA и получу сертификат на ваш сайт, то вы не узнаете об этом до тех пор, пока об этом не сообщат в новостях. У вас в компании даже может быть инсайдер, который получит сертификат в обход внутренних процедур, и он будет делать с ним всё что захочет. Нам нужна стопроцентная прозрачность, и скоро мы её получим. Это Certificate Transparency.

Безопасность windows сертификаты недоступны сертификаты не отвечают критериям

Давненько я не писал )))) Последняя статья была в августе кажется.

Принесли компьютер (нужно было настроить Электронный Бюджет). На компе кроме «голой» Windows 7 — ни какого софта не стояло. Первым делом поставил Крипто Про (при установке стояла галка, установить корневые сертификаты), обновил браузер до 11 версии, установил сертификат пользователя в личные — для авторизации в личном Кабинете ЭБ ииии благополучно зашел.

На этом история могла бы закончиться но )))))) Перезагрузился, захожу снова в ЭБ и вижу такую картину.

Чешу затылок — ни чего не понимая, устанавливаю сертификат снова в личные. Тоже самое. Ставлю еще сертификаты, тоже не видит.

Сношу Крипто ПРО ставлю другую сборку но тоже 4.0 — урааа ) все заработало. Но . опять перезагрузка и тоже самое окно.

Вообщем лазил где только мог, в безопасности браузера, в настройках крипто ПРО. Уже собрался с мыслями поставить самому Windows (благо компьютер был древний — и инсталяха винды не запускалась с флешки).

Решение оказалось на поверхности. Во первых я открыл сам сертификат — которым пытался зайт в ЭБ. Увидел картину

После этого было 2 пути — они описаны в статье Недостаточно информации для проверки этого сертификата

В момем случае, в реестре не было описанных веток для удаления. А вот поставив корневые сертификаты проблема решилась.

Исправление проблемы

Прямо сейчас в данный конкретный момент времени реальность такова, что мы не можем исправить ситуацию. Впрочем, кое-что можно предпринять и, возможно, в будущем механизм отзыва сертификатов станет по-настоящему надёжным.

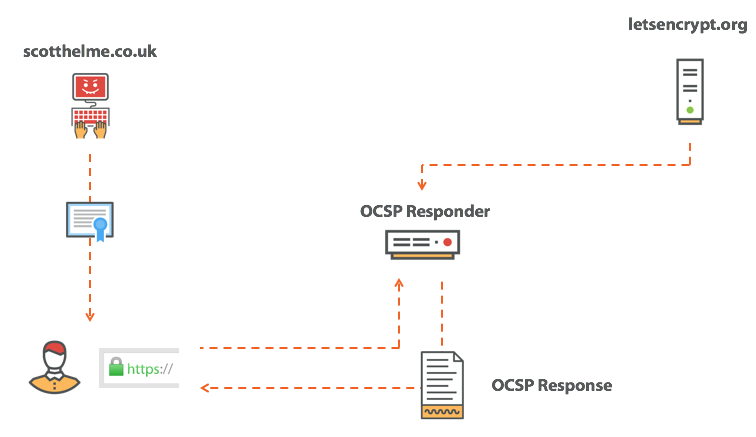

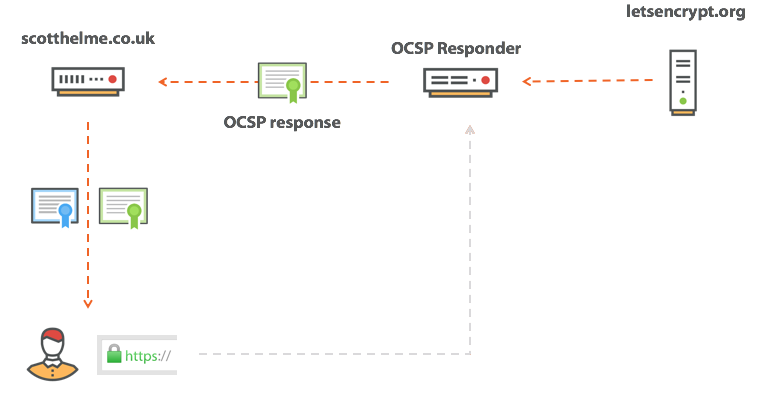

Протокол проверки статуса сертификата

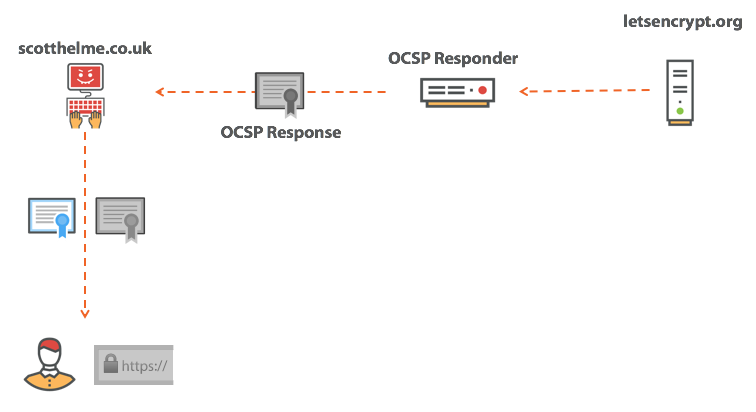

OCSP предлагает намного более красивое решение проблемы и имеет значительное преимущество перед CRL. Здесь мы спрашиваем у CA статус единственного, конкретного сертификата. Это значит, что CA должен вернуть только простой ответ: сертификат либо хороший, либо отозван, и такой ответ гораздо меньше по размеру, чем список CRL. Отлично!

Сертификат для pornhub.com валидный?

OCSP Expect-Staple

Хотя Must-Staple кажется отличным решением проверки отзыва сертификатом, это не совсем так. На мой взгляд, одной из самых больших проблем является то, что я как оператор сайта не могу точно знать, насколько надёжны метки OCSP Staple и как их принимает клиент. Без включенного OCSP Must-Staple это не является проблемой, но если включить OCSP Must-Staple и мы не уверены в надёжности или правильности OCSP Staple, это проблема для сайта. Чтобы попытаться и получить некую обратную связь о качестве меток OCSP Staple, мы можем активировать функцию под названием OCSP Expect-Staple. Я писал о ней раньше, и вы можете узнать все подробности в блоге OCSP Expect-Staple, но здесь тоже объясню вкратце. Вдобавок к списку предзагрузки HSTS вы запрашиваете браузер прислать отчёт, удовлетворён ли он меткой OCSP Staple. Вы можете собирать отчёты сами или использовать мой сервис report-uri.io, в обоих случаях вы точно узнаете, когда ваш сайт столкнулся с проблемами при работе OCSP Must-Staple. Поскольку использование списка предзагрузки HSTS не настолько очевидно, как мне бы хотелось, я также написал спецификацию для определения нового заголовка безопасности под названием Expect-Staple, чтобы обеспечивать ту же функциональность ценой меньших усилий. Идея в том, что теперь вы можете установить этот заголовок и включить функцию отправки отчётов, которые так нам нужны, ещё до активации Must-Staple. Установка заголовка будет простой, как и всех остальных заголовков безопасности:

Expect-Staple: max-age=31536000; report-uri=»https://scotthelme.report-uri.io/r/d/staple»; includeSubDomains; preload

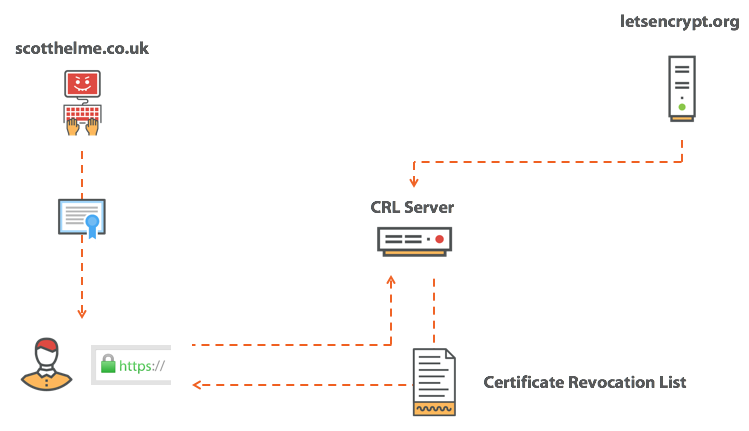

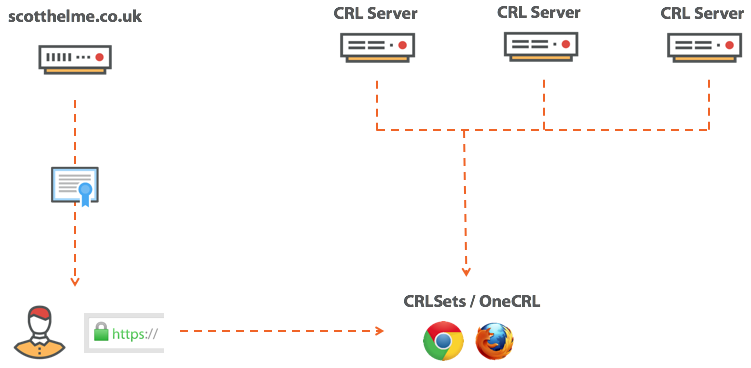

Списки отозванных сертификатов

Проблема CRL в том, что списки содержат много сертификатов от конкретных центров сертификации. Не вдаваясь в излишние детали, они разбиваются на промежуточные сертификаты CA, а центр сертификации может выдавать списки меньшими частями, но проблема остаётся той же. У списка CRL немалый размер. Другая проблема в том, что у клиента нет свежей копии CRL, ему нужно запросить её при первоначальном подключении к сайту, что может сделать всю процедуру заметно медленнее. Всё это выглядит не очень приятно, так что посмотрим на OCSP.

Полный сбой

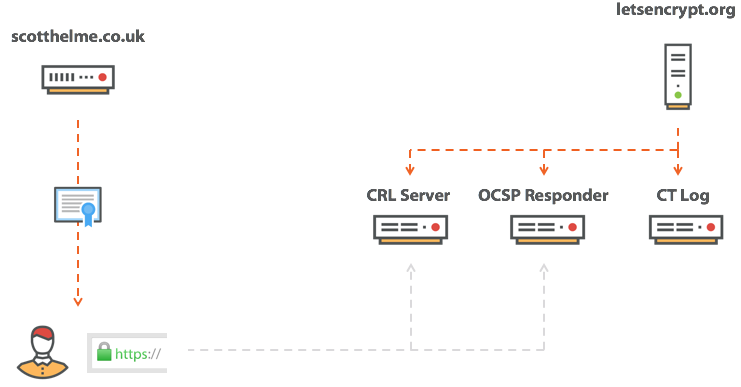

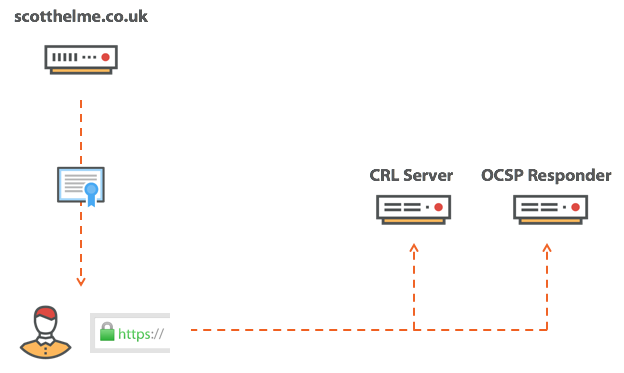

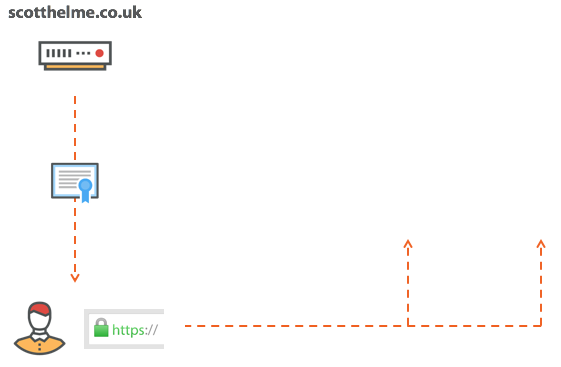

Выше я говорил о CRL и OCSP, двух механизмах проверки сертификатов браузером, и они выглядят таким образом.

После получения сертификата браузер обратится к одному из этих сервисов и отправит запрос для окончательного выяснения статуса сертификата. А что, если у вашего CA плохой день и его инфраструктура в офлайне? Что, если ситуация выглядит так?

Проприетарные механизмы

Если сайт скомпрометирован и злоумышленник получил секретный ключ, то он может подделать этот сайт и причинить некоторый вред. Здесь ничего хорошего, но могло быть и хуже. Что если CA скомпрометирован и злоумышленник получил секретный ключ для промежуточного сертификата? Это было бы катастрофой, потому что тогда злоумышленник может подделать буквально любой сайт, который захочет, подписав собственный сертификат. Поэтому вместо онлайновой проверки промежуточных сертификатов на предмет отзыва у Chrome и Firefox есть собственные механизмы для той же задачи.

В Chrome он называется CRLsets, а в Firefox — OneCRL. Эти механизмы проверяют списки отозванных сертификатов, объединяя доступные CRL и выбирая оттуда сертификаты. Так проверяются особо ценные сертификаты вроде промежуточных, но что насчёт обычных, наших с вами?

OCSP Must-Staple

Чтобы объяснить, что такое OCSP Must-Staple, нужно сначала вкратце разобраться, что такое OCSP Stapling. Я не хочу здесь вдаваться в лишние подробности, вы можете получить всестороннюю информацию из моего блога по OCSP Stapling, но вот суть. OCSP Stapling избавляет браузер от необходимости отправлять запрос OCSP, выдавая ответ OCSP вместе с самим сертификатом. Это называется OCSP Stapling, потому что сервер должен «скрепить» (staple) ответ OCSP с сертификатом и выдать их вместе.

На первый взгляд это кажется немного странным, потому что сервер как будто «сам удостоверяет» собственный сертификат как неотозванный, но всё работает правильно. Ответ OCSP действует только короткий промежуток времени и подписан CA точно так же, как сертификат. Так что если браузер может удостовериться, что сертификат подписан CA, то точно так он может удостовериться, что ответ OCSP тоже подписан этим CA. Это устраняет большую проблему приватности и избавляет клиента от бремени выполнять внешний запрос. Лучший вариант! Но на самом деле не лучший, извините. OCSP Stapling — отличная вещь, и все мы должны поддерживать эту технологию на своих сайтах, но действительно ли мы думаем, что её будет поддерживать злоумышленник? Нет, я так не думаю, конечно же он не будет этого делать. Что нам на самом деле нужно — так это заставить сервер поддерживать OCSP Stapling, и вот для чего нужен OCSP Must-Staple. При запросе нашего сертификата у CA мы просим его установить на нём флаг OCSP Must-Staple. Этот флаг указывает браузеру, что сертификат должен поставляться с откликом OCSP или он будет отвергнут. Установить флаг легко.

После установки этого флага мы должны гарантировать, что используется OCSP Staple, иначе браузер отвергнет сертификат. В случае компрометации, если злоумышленник получит наш ключ, ему также придётся использовать OCSP Staple вместе с нашим сертификатом, а если он не включит OCSP Staple, то ответ OCSP скажет, что сертификат отозван, и браузер его не примет. Тада!

Заключение

В настоящий момент существует реальная проблема, что мы не можем отозвать сертификат, если кто-то получил наш секретный ключ. Только представьте, во что это выльется при раскрытии следующей глобальной уязвимости масштаба Heartbleed! Одна вещь, которую вы можете попытаться сделать — это ограничить размер ущерба от утечки, сократив срок действия своего сертификата. Вместо трёх лет указывайте один год или даже меньше. Let’s Encrypt выдаёт только сертификаты, которые действительны всего лишь 90 дней! С сокращением времени жизни вашего сертификата у злоумышленника будет меньше времени для злоупотреблений. Кроме этого мы мало что можем сделать.

Я бы хотел закончить статью вопросом: следует ли нам исправлять процедуру отзыва сертификатов? Впрочем, это тема для другой статьи.

Отзыв

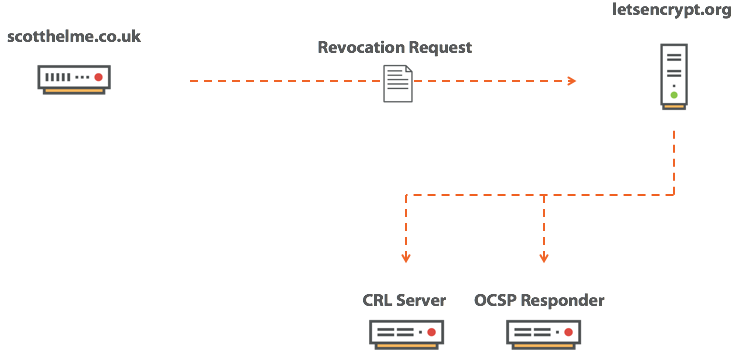

В случае компрометации мы должны отозвать сертификат, чтобы исключить возможность злоупотреблений. Как только сертификат помечен как отозванный, браузер знает, что ему нельзя доверять, даже если у него не закончился срок действия. Владелец запросил отзыв, и ни один клиент больше не должен принимать этот сертификат.

Как только мы узнаём о факте взлома, мы связываемся с CA и просим отозвать наш сертификат. Нужно доказать факт владения сертификатом, и как только мы сделали это, то CA помечает сертификат как отозванный. Теперь нужен способ сообщить об этом факте каждому клиенту, которому может потребоваться данная информация. Прямо в этот момент браузер, конечно, ничего не знает, и это проблема. Есть два механизма, которые используются для распространения информации: это список отозванных сертификатов (Certificate Revocation List, CRL) и протокол проверки статуса сертификата (Online Certificate Status Protocol, OCSP).

Авторизация центров сертификации

Предотвратить выдачу сертификата намного проще, чем пытаться отозвать его, и именно для этого нужна авторизация центров сертификации (CAA). Опять же, подробности есть в статье по ссылке, но вкратце суть в том, что мы можем авторизовать только конкретные центры сертификации выдавать нам сертификаты, в отличие от нынешней ситуации, когда мы не можем указать вообще никаких предпочтений. Авторизация делается так же просто, как создание записи DNS:

scotthelme.co.uk. IN CAA 0 issue «letsencrypt.org»

Хотя авторизация CA — не особенно сильный механизм, и он не способен помочь во всех ситуациях некорректной выдачи сертификатов, но в некоторых случаях он полезен, так что следует заявить о своих предпочтениях, создав запись CAA.

Отзыв сертификатов не работает

Прямо сейчас у нас есть небольшая проблема, но на мой взгляд, со временем ситуация может только ухудшиться. Всё больше и больше сайтов получают сертификаты — необходимые документы для внедрения HTTPS — но у нас нет механизма для защиты от злоупотреблений.