Интернет является незаменимой частью нашей повседневной жизни, но, к сожалению, некоторые пользователи Windows 10 сообщают о проблемах при доступе к определенным веб-сайтам.

По их словам, они получают сообщение Существует проблема с сообщением сертификата безопасности этого веб-сайта в их браузере, поэтому давайте посмотрим, как решить эту проблему.

Прежде чем мы начнем, мы должны упомянуть, что эта проблема может затронуть практически любой браузер, поэтому даже если вы смените браузер, вы все равно столкнетесь с этой проблемой.

Это может быть неприятной проблемой, но, к счастью, есть исправление.

Исправлена ошибка с сертификатом безопасности этого сайта.

Многие пользователи сообщили, что они не могут получить доступ к своим любимым веб-сайтам из-за ошибки с сертификатом безопасности этого веб-сайта . Говоря об этой проблеме, вот некоторые из наиболее распространенных проблем, о которых сообщили пользователи:

- Проблема с сертификатом безопасности этого веб-сайта. Нет возможности продолжить, обходить каждый веб-сайт, код ошибки 8 . С сертификатом безопасности веб-сайта может возникнуть множество проблем. Тем не менее, вы сможете решить большинство из этих проблем с помощью одного из наших решений.

- Существует проблема с сертификатом безопасности этого веб-сайта IE11, Microsoft Edge, Firefox, Google Chrome . Эта проблема может затронуть практически любой веб-браузер, и в этом случае попробуйте сбросить настройки браузера по умолчанию. и очистка кеша.

- Возникла проблема с сертификатом безопасности этого веб-сайта Центра обновления Windows . Многие пользователи сообщали об этой ошибке после установки нового Центра обновления Windows. Иногда обновления могут вызывать определенные проблемы, и для их устранения необходимо удалить и заблокировать проблемное обновление.

- Есть проблема с сертификатом безопасности этого сайта. Kaspersky, Avast . Ваш антивирус является одной из наиболее распространенных причин этой проблемы, и для ее устранения рекомендуется настроить параметры антивируса. Если это не сработает, возможно, вам придется переключиться на другое антивирусное решение.

Решение 1. Проверьте время и дату на вашем компьютере

Одна из наиболее распространенных причин появления сообщения об ошибке сертификата безопасности этого веб-сайта – неправильные системные часы.

Иногда ваше время и дата могут меняться без вашего ведома, и это может привести к тому, что возникла проблема с сообщением сертификата безопасности этого сайта при попытке доступа к определенным сайтам.

Чтобы решить эту проблему, вам нужно сделать следующее:

- Нажмите на значок часов в правом нижнем углу и выберите Настроить дату/время .

- Проверьте свое время и дату. Если по какой-либо причине ваше время и дата не верны, вам нужно Отключить автоматическую настройку времени , а затем нажать кнопку Изменить .

- Установите время и дату и нажмите Изменить .

- После этого проверьте, решена ли проблема. Если проблема устранена, включите параметр Установить время автоматически .

Неверные часы в Windows 10? Вот полное руководство по устранению этой проблемы!

Решение 2 – Установить сертификаты

Если вы используете Internet Explorer, вы можете установить недостающие сертификаты, выполнив следующие действия:

- Когда появится сообщение об ошибке, нажмите Перейти на этот сайт (не рекомендуется) . Вы должны увидеть красную адресную строку вместе с предупреждением сертификата.

- Нажмите кнопку Ошибка сертификата , чтобы открыть информационное окно.

- Нажмите Просмотреть сертификаты , затем нажмите Установить сертификат и следуйте инструкциям.

- Если появится предупреждение, нажмите Да .

Мы должны предупредить вас, что вы должны устанавливать сертификаты только с тех сайтов, которым доверяете. Если вы подозреваете, что веб-сайт, к которому вы пытаетесь получить доступ, является вредоносным, не устанавливайте его сертификат.

Кроме того, всегда целесообразно проверить сертификат веб-сайта, к которому вы пытаетесь получить доступ. Для этого выполните следующие действия:

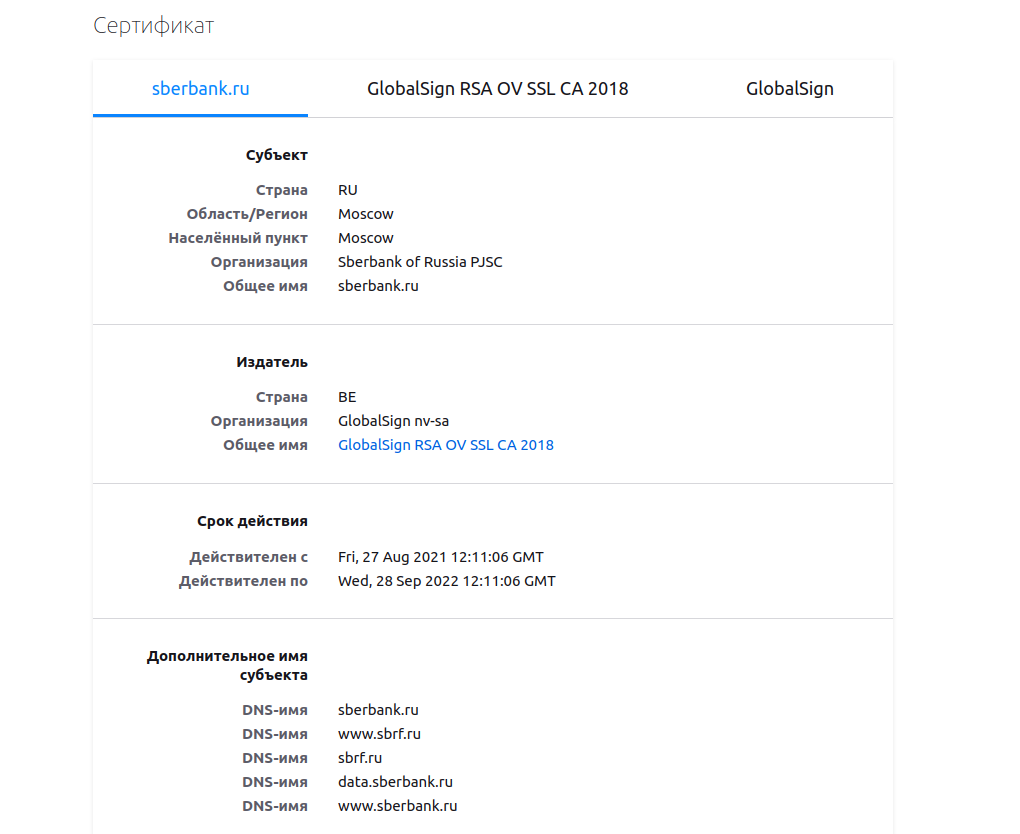

- Нажмите значок замка рядом с именем веб-сайта и выберите Просмотреть сертификаты .

- Откроется окно информации о сертификате. Проверьте, соответствует ли выданный в поле веб-сайту, который вы пытаетесь посетить.Кроме того, проверьте пункт «Выдано по разделам», чтобы подтвердить, что сертификат был подписан действующей охранной компанией.

Решение 3 – Отключить предупреждение о несоответствии адреса сертификата

Иногда вы можете получить сертификат безопасности, представленный этим веб-сайтом, который был выпущен для сообщения об ошибке адреса другого веб-сайта , и чтобы исправить это, необходимо отключить параметр несоответствия адреса сертификата, выполнив следующие действия:

- Нажмите Windows Key + S и введите Свойства обозревателя . Выберите в меню Свойства обозревателя .

- Перейдите на вкладку Дополнительно . Прокрутите вниз до раздела Безопасность , найдите параметр Предупредить о несоответствии адреса сертификата и снимите флажок .

- Нажмите Применить , ОК и перезагрузите компьютер.

Решение 4 – Проверьте свой антивирус

Если вы получаете Возникла проблема с сообщением сертификата безопасности этого веб-сайта на вашем компьютере, возможно, причиной является ваш антивирус.

Антивирусные инструменты могут иногда мешать работе вашего веб-браузера и вызывать появление этой и других ошибок.

Однако вы можете решить проблему в большинстве случаев, просто изменив настройки антивируса. Иногда один параметр может помешать вашему браузеру и вызвать эту проблему.

Если это не работает, вы можете решить проблему, просто временно отключив антивирус.

В случае, если это не сработает, вам, возможно, придется удалить антивирус. После удаления антивируса проверьте, сохраняется ли проблема. Если нет, вам следует подумать о переходе на другое антивирусное решение.

На рынке есть много отличных антивирусных инструментов, но Bitdefender , BullGuard и Panda Antivirus выделяются среди остальных, поэтому обязательно попробуйте любой из них.

Решение 5. Отключите TLS 1. 0, TLS 1. 1 и TLS 1.

По словам пользователей, иногда из-за ваших настроек возникает проблема с сообщением сертификата безопасности этого сайта . Если вы столкнулись с этой проблемой, проблема может быть связана с функцией TLS.

Чтобы решить эту проблему, некоторые пользователи рекомендуют отключить эту функцию. Для этого выполните следующие действия:

- Откройте Интернет Параметры и перейдите на вкладку Дополнительно . Чтобы узнать, как это сделать, обратитесь к Решению 3 для получения подробных инструкций.

- Найдите Используйте TLS 1.0 , Используйте TLS 1.1 и Используйте TLS 1.2 и снимите их. Теперь нажмите Применить и ОК , чтобы сохранить изменения.

После этого перезапустите браузер и проверьте, решена ли проблема.

Решение 6 – Изменить настройки доверенных сайтов

По словам пользователей, чтобы исправить проблему с сертификатом безопасности этого веб-сайта , вам нужно изменить настройки доверенных сайтов на своем ПК.

Это довольно просто, и вы можете сделать это, выполнив следующие действия:

- Откройте Свойства обозревателя и перейдите на вкладку Безопасность . Теперь выберите Надежные сайты и нажмите кнопку Сайты .

- Сохраните изменения и проверьте, решена ли проблема.

Это простое решение, и несколько пользователей сообщили, что оно работает, поэтому не стесняйтесь попробовать его.

Решение 7 – Удалить проблемное обновление

Если вы получаете сообщение Возникла проблема с сертификатом безопасности этого веб-сайта , возможно, это недавнее обновление Windows.

Если вы заметили, что эта проблема начала появляться после обновления, вам нужно найти и удалить это обновление с вашего ПК. Это относительно просто, и вы можете сделать это, выполнив следующие действия:

- Нажмите Ключ Windows + I , чтобы открыть приложение Настройки .

- Когда откроется Приложение настроек , перейдите в раздел Обновление и безопасность .

- Теперь нажмите Просмотреть установленную историю обновлений .

- Список последних обновлений появится. Запомните или запишите пару последних обновлений. Теперь нажмите Удалить обновления .

- Найдите последнее обновление в списке и дважды щелкните его, чтобы удалить.

После удаления обновления проверьте, устранена ли проблема. Если проблема не появляется снова, это означает, что обновление вызвало ее.

Имейте в виду, что Windows 10 имеет тенденцию устанавливать недостающие обновления без вашего ведома.

Чтобы предотвратить повторение этой проблемы, рекомендуется запретить Windows автоматически устанавливать обновления.

Как только обновление заблокировано от установки, проблема больше не будет появляться.

Решение 8 – Изменить параметры отзыва сервера

Иногда из-за настроек Интернета может появиться сообщение Возникла проблема с сообщением сертификата безопасности этого сайта . Чтобы решить эту проблему, предлагается изменить параметры отзыва вашего сервера.

- Откройте окно Свойства обозревателя .

- Перейдите на вкладку Дополнительно и в разделе Безопасность отключите Проверка отзыва сертификата издателя и Проверка отзыва сертификата сервера . Теперь нажмите Применить и ОК , чтобы сохранить изменения.

После внесения этих изменений перезагрузите компьютер и проверьте, устраняет ли это проблему.

Решение 9. Сбросьте настройки браузера по умолчанию

Проблема с сертификатом безопасности этого веб-сайта . Сообщение может появиться в любом браузере и может быть вызвано настройками браузера. Чтобы решить эту проблему, обязательно сбросьте настройки браузера по умолчанию.

Сделав это, вы удалите кеш, установленные расширения и восстановите настройки по умолчанию.

Процесс сброса более или менее одинаков во всех браузерах, поэтому обязательно перезагрузите все браузеры, которые вы используете на вашем компьютере. После перезагрузки браузера проблема должна быть решена.

Сертификаты довольно важны, потому что они используются для шифрования ваших данных и защиты их от злонамеренных пользователей.

Если вы получаете сообщение об ошибке Возникла проблема с сертификатом безопасности этого веб-сайта при просмотре веб-страниц, обязательно попробуйте одно из наших решений.

Примечание редактора . Этот пост был первоначально опубликован в мае 2016 года и с тех пор был полностью переработан и обновлен для обеспечения свежести, точности и полноты.

Некоторые пользователи Internet Explorer и Edge столкнулись с сообщением об ошибке, которое гласит: « Возникла проблема с безопасным подключением к этому веб-сайту. Сертификат безопасности, представленный на этом веб-сайте, не является безопасным. ». Это фактически недействительная проблема с сертификатом, которая может возникнуть в любом браузере, хотя представленные сообщения об ошибках не всегда полностью совпадают. В этом случае ошибка блокирует открытие веб-страницы. Вот несколько способов устранения этой ошибки.

Существует проблема с безопасным подключением к этому веб-сайту. Сообщение не позволит вам получить доступ к определенным веб-сайтам. Говоря об этой проблеме, пользователи сообщают о некоторых похожих проблемах:

Решение 1. Проверьте свой антивирус

В некоторых случаях возникает проблема с безопасным подключением к этому веб-сайту . Может появиться ошибка из-за вашего антивируса. Некоторые параметры безопасности могут мешать работе вашей системы и вызывать появление этой проблемы, но вы можете исправить это, отключив определенные антивирусные функции.

Если это не сработает, возможно, вам придется полностью отключить антивирус. В нескольких случаях пользователям пришлось удалить стороннее программное обеспечение со своего ПК, чтобы решить эту проблему. По мнению пользователей, эта проблема может быть вызвана антивирусным программным обеспечением, таким как Norton или Avast, поэтому, если вы используете его, обязательно удалите его.

После удаления антивируса проблема должна быть исправлена. Если проблема не появляется после удаления антивируса, вам следует подумать о переходе на другое антивирусное решение. Если вы ищете безопасный антивирус, который никоим образом не повлияет на вашу операционную систему, вам определенно стоит подумать о BullGuard .

Решение 2 – Проверьте свою дату и время

Распространенная причина возникновения проблемы с безопасным подключением к этому веб-сайту : ваше время и дата. Ваш браузер использует определенные сертификаты, и если срок действия этих сертификатов истек, вы не сможете получить доступ к определенному веб-сайту.

Как вы, вероятно, догадываетесь, сертификаты тесно связаны с текущей датой и временем на вашем ПК, и если время и дата по какой-либо причине неверны, вы можете столкнуться с этой проблемой. Чтобы решить эту проблему, необходимо настроить дату и время. Это довольно просто, и вы можете сделать это, выполнив следующие действия:

- Щелкните правой кнопкой мыши значок часов на панели задач. Выберите в меню Настроить дату/время .

- Отключите параметр Установить время автоматически . Через пару секунд снова включите эту опцию.

Это будет синхронизировать ваше время и дату. После того, как ваша дата и время установлены, проблема должна быть решена. Помните, что вы также можете настроить дату и время вручную, нажав кнопку Изменить .

Если часы в Windows 10 работают неправильно, возможно, батарея вашей материнской платы разряжена, поэтому вам придется заменить ее. Этот процесс относительно прост, и вам просто нужно отсоединить компьютер от электрической розетки, открыть корпус компьютера и аккуратно извлечь аккумулятор из материнской платы.

После извлечения батареи замените ее новой, и проблема должна быть полностью решена.

Решение 3 – добавить сайт на доверенные сайты

Иногда возникает проблема с безопасным подключением к этому веб-сайту , если возникает проблема с настройками безопасности. Чтобы устранить эту проблему, необходимо добавить веб-сайт, который вы пытаетесь открыть, в категорию «Надежные веб-сайты».

Когда дело доходит до категории Надежные веб-сайты, обязательно добавляйте только те веб-сайты, которым вы действительно доверяете, а не случайные веб-сайты, которые вы посещаете в первый раз.Чтобы добавить сайт в эту категорию, вам нужно сделать следующее:

- Нажмите Windows Key + S и введите параметры Интернета . Выберите Свойства обозревателя из списка результатов.

- Перейдите в Безопасность и выберите категорию Надежные сайты . Нажмите кнопку Сайты .

- Введите URL-адрес в разделе Добавить этот сайт в зону и нажмите кнопку Добавить .

- Как только вы добавите сайт в список доверенных, сохраните изменения.

После добавления нужного веб-сайта в зону надежных веб-сайтов проверьте, устранена ли проблема.

Мы настоятельно рекомендуем обеспечить вам комфортную работу с хорошим VPN. Когда вы пытаетесь получить доступ к веб-сайту, CyberGhost VPN может убедиться, что он безопасен для вас, выполнив тщательную проверку этого URL-адреса в выделенной базе данных. Загрузить сейчас CyberGhost VPN (скидка)

Решение 4 – Очистить кэш SSL

В некоторых случаях Существует проблема с безопасным подключением к этому веб-сайту. может появиться сообщение из-за кеша SSL. Иногда этот кеш может быть поврежден, что может привести к различным ошибкам. Однако вы можете очистить кэш SSL, выполнив следующие действия:

- Очистка кэша SSL может стереть поврежденные данные сертификата. Вы можете очистить кэш SSL, открыв вкладку «Панель управления сетями и общим доступом».

- Нажмите Свойства обозревателя , чтобы открыть дополнительные настройки.

- Теперь выберите вкладку Контент , показанную ниже. Нажмите кнопку Очистить планшет SLL на этой вкладке.

Решение 5 – Обновите корневой сертификат

Windows автоматически обновляет встроенные корневые сертификаты, поэтому вам обычно не нужно обновлять их вручную. Тем не менее, вы также можете установить последние пакеты корневых обновлений из каталога Центра обновления Майкрософт, если требуются обновления. Откройте страницу этого веб-сайта и введите «обновление корневого сертификата» в поле поиска.

В результатах поиска могут отображаться пакеты обновлений для различных 32- и 64-разрядных платформ. Нажмите кнопку Загрузить для пакета обновления root, соответствующего вашей платформе.

Решение 6 – Удалить OpenDNS

Это исправление более конкретно предназначено для устранения ошибки сертификата при просмотре в корпоративных сетях. OpenDNS – это сервис, который расширяет систему доменных имен во многих корпоративных сетях, но также блокирует более легитимные веб-сайты. Таким образом, удаление OpenDNS на сетевых компьютерах также может исправить эту ошибку.

- Откройте вкладку «Сеть и общий доступ» на панели управления.

- Нажмите Беспроводные подключения или Подключение по локальной сети , чтобы открыть окно, расположенное ниже.

- Нажмите здесь кнопку Свойства , чтобы открыть окно, показанное ниже.

- Удалите перечисленные номера адресов DNS-серверов.

- Выберите параметр Получить адрес DNS-сервера автоматически .

- Нажмите кнопку ОК , чтобы подтвердить новые настройки. Теперь вы фактически удалили адреса серверов OpenDNS, и ранее заблокированные сайты могут открыться.

Решение 9 – Попробуйте другой браузер

Возникла проблема с безопасным подключением к этому веб-сайту. сообщение иногда может быть связано с вашим браузером, и если вы хотите исправить это, рекомендуется временно переключиться на другой браузер.

Если проблема не появляется в другом браузере, вам следует переключиться на нее и использовать ее вместо вашего текущего браузера.

Вероятно, одно из этих средств исправит ошибку сертификата « Безопасное подключение к этому веб-сайту », по крайней мере, для браузеров Internet Explorer и Edge. В этой статье Windows Report также содержатся дополнительные сведения о том, как можно исправить подобную ошибку недействительного сертификата.

Примечание редактора . Этот пост был первоначально опубликован в июле 2017 года и с тех пор был полностью переработан и обновлен для обеспечения свежести, точности и полноты.

Отзыв сертификатов не работает

Время на прочтение

Прямо сейчас у нас есть небольшая проблема, но на мой взгляд, со временем ситуация может только ухудшиться. Всё больше и больше сайтов получают сертификаты — необходимые документы для внедрения HTTPS — но у нас нет механизма для защиты от злоупотреблений.

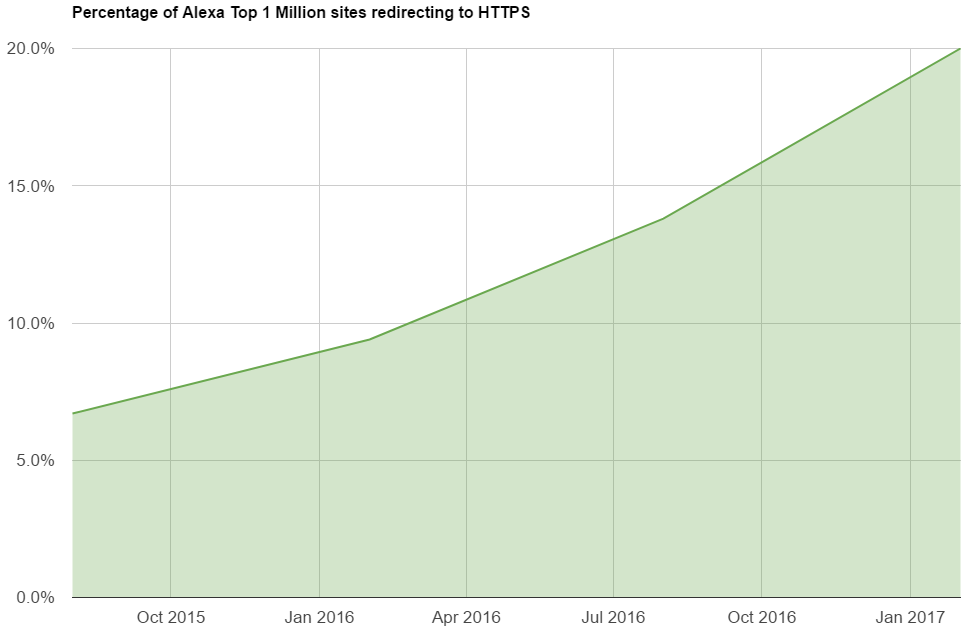

Мы сейчас видим настоящую золотую лихорадку вокруг сертификатов, поскольку всё больше сайтов внедряют HTTPS. Кроме очевидных преимуществ безопасности и приватности, есть и другие выгоды от внедрения защищённых соединений, которые я перечислил в статье «Вы всё ещё думаете, что вам не нужен HTTPS?». Обычно именуемые «SSL-сертификаты» или «HTTPS-сертификаты» разлетаются со скоростью, которой мы никогда не видели в истории интернета. Каждый день я исследую сайты из первого миллиона по посещаемости и анализирую различные аспекты их безопасности, а каждые 6 месяцев публикую отчёт. Вы можете изучить эти отчёты здесь, но сейчас посмотрим на темпы внедрения HTTPS.

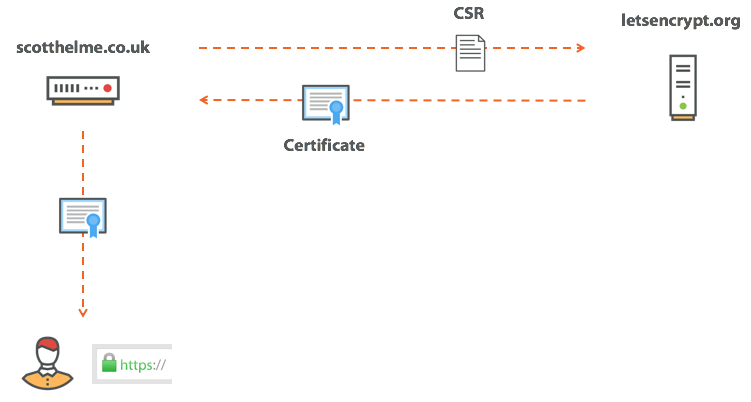

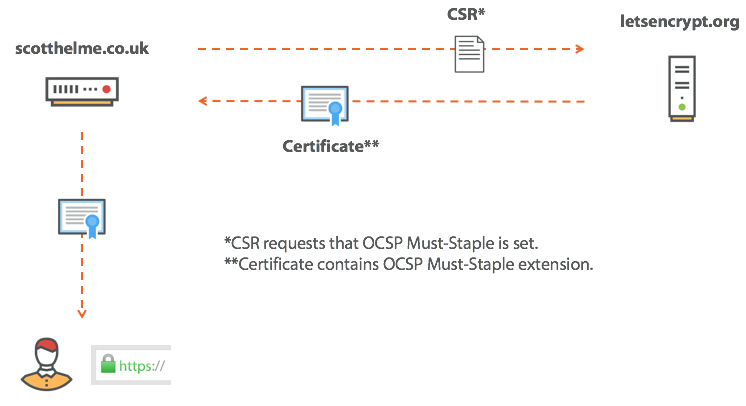

Процент сайтов из первого миллиона самых популярных сайтов по статистике Alexa, где стоит редирект на версию HTTPS

Мы не просто продолжаем внедрять HTTPS, но скорость внедрения тоже увеличивается. Так выглядит настоящий прогресс. Процесс получения сертификата со временем становится более простым, благодаря великолепному Let’s Encrypt, к тому же ещё и сертификаты стали бесплатными. Если вкратце, мы просто отправляем запрос на получение сертификата (Certificate Signing Request, CSR) в центр сертификации (CA), а тот предлагает доказать факт владения доменом. Обычно это делается с помощью изменения записи DNS TXT или размещения специального кода где-нибудь по случайному URL на нашем домене. Как только задание выполнено, CA выдаёт сертификат, и мы можем предъявлять его браузерам и наслаждаться зелёным замком и указанием HTTPS в адресной строке.

Я написал несколько инструкций по этому процессу, в том числе с чего начать, как грамотно обновить и как использовать двойные сертификаты. Это всё здорово, не правда ли? Но в чём проблема? А проблема возникнет тогда, когда всё пойдёт не по плану и у вас случится плохой день.

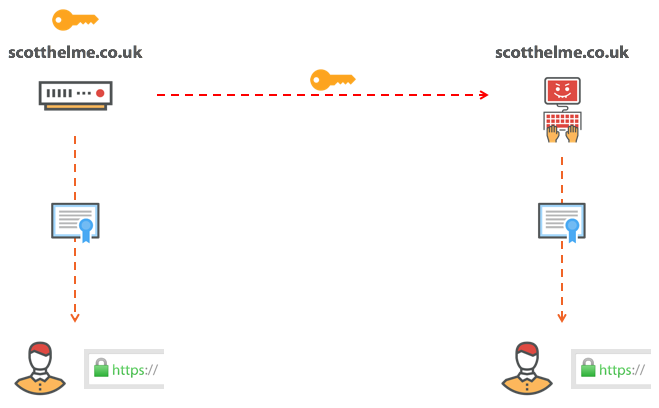

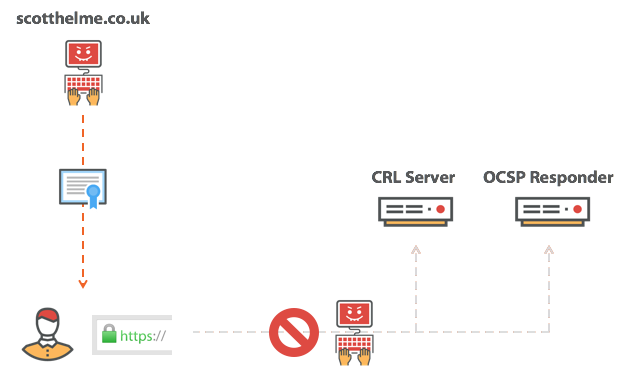

Нас хакнули

Никто и никогда не хотел бы услышать эти слова, но реальность такова, что нам приходится их слышать чаще, чем хотелось бы. Хакеры могут получить что угодно, когда у них есть доступ к нашему серверу, и часто им нужен секретный ключ. Сертификаты HTTPS — это публичные документы, которые мы отправляем каждому посетителю нашего сайта, но единственная вещь, которая не позволяет другим использовать такой же сертификат — отсутствие нашего секретного ключа. Когда браузер устанавливает защищённое соединение с сайтом, он проверяет, что у сервера есть секретный ключ для используемого сертификата. Вот почему никто не может использовать наш сертификат. Если хакер получает секретный ключ, то ситуация меняется.

Если злоумышленник завладел нашим секретным ключом, то он может выдать себя за нас. Повторим это: кто-то в интернете может доказать, что он — это вы, хотя в реальности он таковым не является. Это реальная проблема, и прежде чем вы подумаете «Со мной такого никогда не произойдёт», вспомните Heartbleed. Этот крошечный баг в библиотеке OpenSSL позволял злоумышленнику украсть ваш секретный ключ, даже если вы соблюдали все меры безопасности. Кроме этого, было бесчисленное множество случаев, когда секретные ключи утекали из-за случайности или небрежности. Реальность такова, что мы можем потерять наш секретный ключ, а когда это случается, нам требуется способ помешать злоумышленнику использовать наш сертификат. Нужно его отозвать.

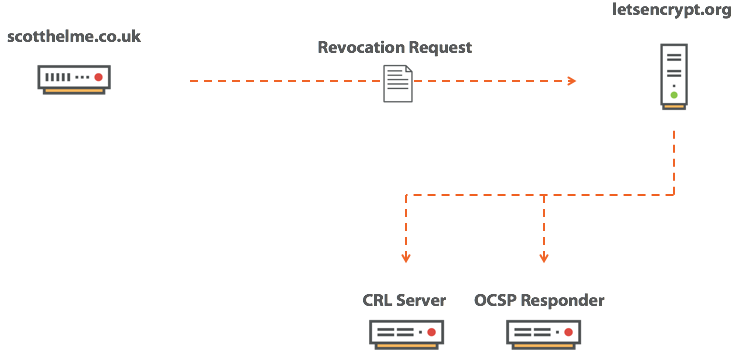

В случае компрометации мы должны отозвать сертификат, чтобы исключить возможность злоупотреблений. Как только сертификат помечен как отозванный, браузер знает, что ему нельзя доверять, даже если у него не закончился срок действия. Владелец запросил отзыв, и ни один клиент больше не должен принимать этот сертификат.

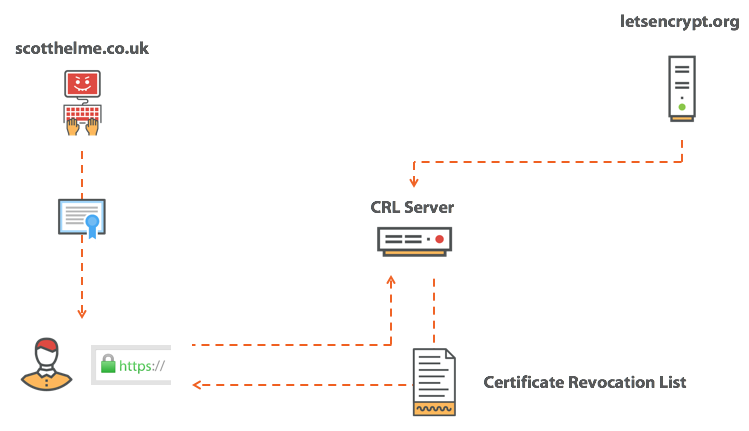

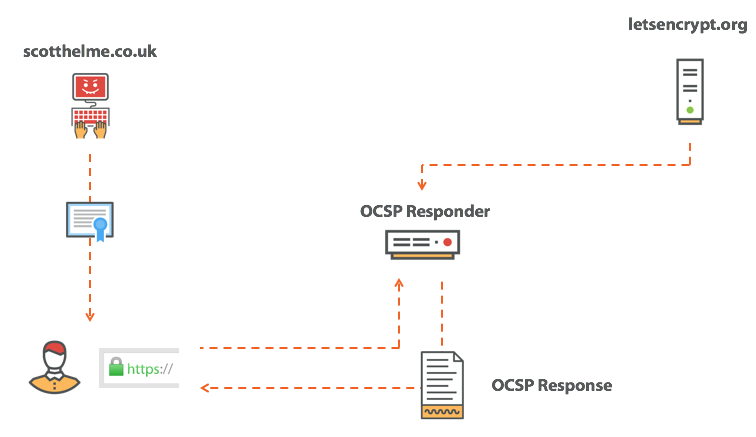

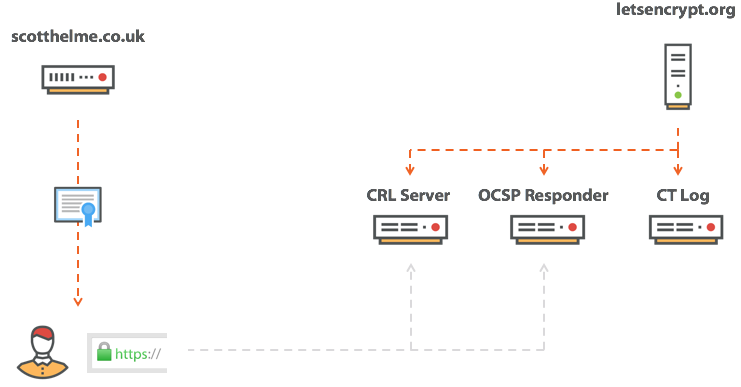

Как только мы узнаём о факте взлома, мы связываемся с CA и просим отозвать наш сертификат. Нужно доказать факт владения сертификатом, и как только мы сделали это, то CA помечает сертификат как отозванный. Теперь нужен способ сообщить об этом факте каждому клиенту, которому может потребоваться данная информация. Прямо в этот момент браузер, конечно, ничего не знает, и это проблема. Есть два механизма, которые используются для распространения информации: это список отозванных сертификатов (Certificate Revocation List, CRL) и протокол проверки статуса сертификата (Online Certificate Status Protocol, OCSP).

Списки отозванных сертификатов

Проблема CRL в том, что списки содержат много сертификатов от конкретных центров сертификации. Не вдаваясь в излишние детали, они разбиваются на промежуточные сертификаты CA, а центр сертификации может выдавать списки меньшими частями, но проблема остаётся той же. У списка CRL немалый размер. Другая проблема в том, что у клиента нет свежей копии CRL, ему нужно запросить её при первоначальном подключении к сайту, что может сделать всю процедуру заметно медленнее. Всё это выглядит не очень приятно, так что посмотрим на OCSP.

Протокол проверки статуса сертификата

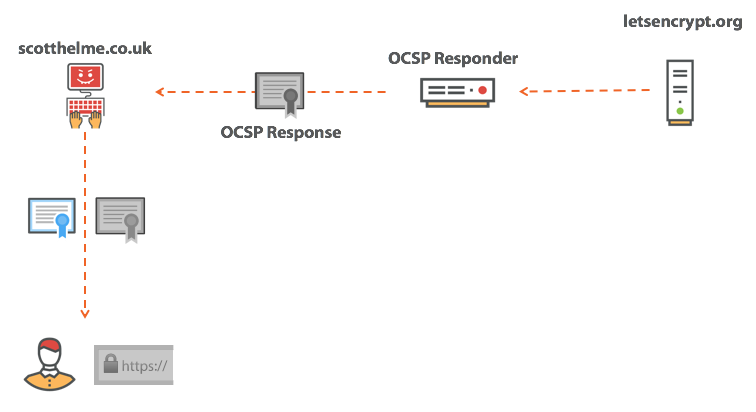

OCSP предлагает намного более красивое решение проблемы и имеет значительное преимущество перед CRL. Здесь мы спрашиваем у CA статус единственного, конкретного сертификата. Это значит, что CA должен вернуть только простой ответ: сертификат либо хороший, либо отозван, и такой ответ гораздо меньше по размеру, чем список CRL. Отлично!

Сертификат для pornhub.com валидный?

Полный сбой

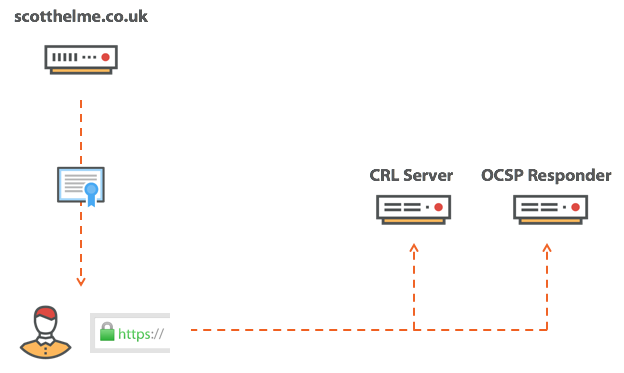

Выше я говорил о CRL и OCSP, двух механизмах проверки сертификатов браузером, и они выглядят таким образом.

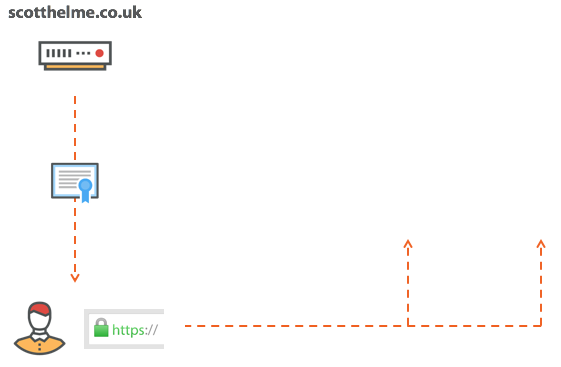

После получения сертификата браузер обратится к одному из этих сервисов и отправит запрос для окончательного выяснения статуса сертификата. А что, если у вашего CA плохой день и его инфраструктура в офлайне? Что, если ситуация выглядит так?

Частичный сбой

На самом деле сегодня браузеры выполняют так называемую проверку отзыва сертификата с частичным сбоем. То есть браузер попытается проверить статус сертификата, но если ответ не пришёл совсем или не пришёл за короткий промежуток времени, то браузер просто забывает об этом. Ещё хуже, что Chrome даже не пытается проверить сертификат. Да, вы прочитали правильно, Chrome даже не пытается проверить статус сертификата, который ему поступает. Вы можете найти это странным, но я полностью согласен с их подходом и я рад сообщить, что Firefox тоже, вероятно, скоро начнёт работать так же. Позвольте объяснить. Проблема с полным сбоем очевидна: если у CA плохой день, то у нас тоже он будет, вот так мы пришли к логике частичного сбоя. Браузер теперь пытается осуществить проверку сертификата на предмет отзыва, но полностью отказывается от неё, если она занимает слишком много времени или если кажется, что CA ушёл в офлайн. Погодите, какие были последние слова? Проверка сертификата на предмет отзыва отменяется, «если кажется, что CA ушёл в офлайн». Интересно, может ли злоумышленник имитировать такие условия?

Если вы осуществляете атаку MiTM, то вам нужно всего лишь блокировать запрос на проверку сертификата и создать впечатление, что CA не работает. Браузер тогда столкнётся с частичным сбоем проверки и продолжит радостно использовать отозванный сертификат. Если вас никто не атакует, то каждый раз при проверке этого конкретного сертификата вы тратите время и ресурсы на проверку, что сертификат не отозван. И один раз, когда вас атакуют — тот единственный раз, когда вам по-настоящему нужна такая проверка — злоумышленник просто блокирует соединение, и браузер проходит через частичный сбой. Адам Лэнгли из Google лучше всех описал, что такое отзыв сертификата: это ремень безопасности, который рвётся в момент аварии, и он прав. Вы каждый день садитесь в машину и пристёгиваете ремень безопасности — и он даёт вам приятное и комфортное ощущение безопасности. А потом в один день что-то идёт не по плану — вы попадаете в аварию, и вот тут вы вылетаете в ветровое стекло. В тот единственный раз, когда он действительно нужен, ремень безопасности вас подводит.

Исправление проблемы

Прямо сейчас в данный конкретный момент времени реальность такова, что мы не можем исправить ситуацию. Впрочем, кое-что можно предпринять и, возможно, в будущем механизм отзыва сертификатов станет по-настоящему надёжным.

Проприетарные механизмы

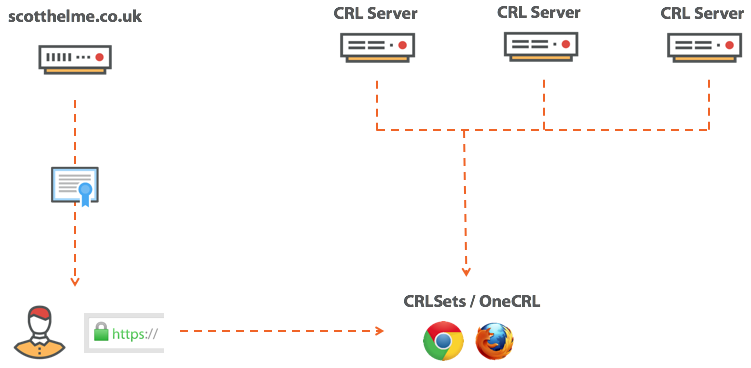

Если сайт скомпрометирован и злоумышленник получил секретный ключ, то он может подделать этот сайт и причинить некоторый вред. Здесь ничего хорошего, но могло быть и хуже. Что если CA скомпрометирован и злоумышленник получил секретный ключ для промежуточного сертификата? Это было бы катастрофой, потому что тогда злоумышленник может подделать буквально любой сайт, который захочет, подписав собственный сертификат. Поэтому вместо онлайновой проверки промежуточных сертификатов на предмет отзыва у Chrome и Firefox есть собственные механизмы для той же задачи.

В Chrome он называется CRLsets, а в Firefox — OneCRL. Эти механизмы проверяют списки отозванных сертификатов, объединяя доступные CRL и выбирая оттуда сертификаты. Так проверяются особо ценные сертификаты вроде промежуточных, но что насчёт обычных, наших с вами?

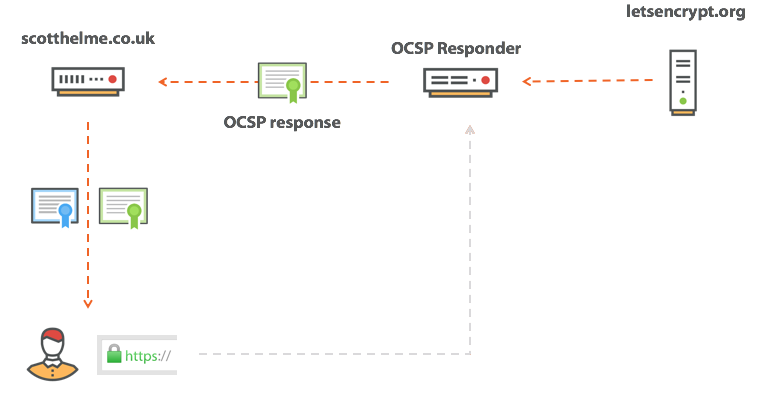

OCSP Must-Staple

Чтобы объяснить, что такое OCSP Must-Staple, нужно сначала вкратце разобраться, что такое OCSP Stapling. Я не хочу здесь вдаваться в лишние подробности, вы можете получить всестороннюю информацию из моего блога по OCSP Stapling, но вот суть. OCSP Stapling избавляет браузер от необходимости отправлять запрос OCSP, выдавая ответ OCSP вместе с самим сертификатом. Это называется OCSP Stapling, потому что сервер должен «скрепить» (staple) ответ OCSP с сертификатом и выдать их вместе.

На первый взгляд это кажется немного странным, потому что сервер как будто «сам удостоверяет» собственный сертификат как неотозванный, но всё работает правильно. Ответ OCSP действует только короткий промежуток времени и подписан CA точно так же, как сертификат. Так что если браузер может удостовериться, что сертификат подписан CA, то точно так он может удостовериться, что ответ OCSP тоже подписан этим CA. Это устраняет большую проблему приватности и избавляет клиента от бремени выполнять внешний запрос. Лучший вариант! Но на самом деле не лучший, извините. OCSP Stapling — отличная вещь, и все мы должны поддерживать эту технологию на своих сайтах, но действительно ли мы думаем, что её будет поддерживать злоумышленник? Нет, я так не думаю, конечно же он не будет этого делать. Что нам на самом деле нужно — так это заставить сервер поддерживать OCSP Stapling, и вот для чего нужен OCSP Must-Staple. При запросе нашего сертификата у CA мы просим его установить на нём флаг OCSP Must-Staple. Этот флаг указывает браузеру, что сертификат должен поставляться с откликом OCSP или он будет отвергнут. Установить флаг легко.

После установки этого флага мы должны гарантировать, что используется OCSP Staple, иначе браузер отвергнет сертификат. В случае компрометации, если злоумышленник получит наш ключ, ему также придётся использовать OCSP Staple вместе с нашим сертификатом, а если он не включит OCSP Staple, то ответ OCSP скажет, что сертификат отозван, и браузер его не примет. Тада!

OCSP Expect-Staple

Хотя Must-Staple кажется отличным решением проверки отзыва сертификатом, это не совсем так. На мой взгляд, одной из самых больших проблем является то, что я как оператор сайта не могу точно знать, насколько надёжны метки OCSP Staple и как их принимает клиент. Без включенного OCSP Must-Staple это не является проблемой, но если включить OCSP Must-Staple и мы не уверены в надёжности или правильности OCSP Staple, это проблема для сайта. Чтобы попытаться и получить некую обратную связь о качестве меток OCSP Staple, мы можем активировать функцию под названием OCSP Expect-Staple. Я писал о ней раньше, и вы можете узнать все подробности в блоге OCSP Expect-Staple, но здесь тоже объясню вкратце. Вдобавок к списку предзагрузки HSTS вы запрашиваете браузер прислать отчёт, удовлетворён ли он меткой OCSP Staple. Вы можете собирать отчёты сами или использовать мой сервис report-uri.io, в обоих случаях вы точно узнаете, когда ваш сайт столкнулся с проблемами при работе OCSP Must-Staple. Поскольку использование списка предзагрузки HSTS не настолько очевидно, как мне бы хотелось, я также написал спецификацию для определения нового заголовка безопасности под названием Expect-Staple, чтобы обеспечивать ту же функциональность ценой меньших усилий. Идея в том, что теперь вы можете установить этот заголовок и включить функцию отправки отчётов, которые так нам нужны, ещё до активации Must-Staple. Установка заголовка будет простой, как и всех остальных заголовков безопасности:

Expect-Staple: max-age=31536000; report-uri=»https://scotthelme.report-uri.io/r/d/staple»; includeSubDomains; preload

Поддельные сертификаты

Если мы говорим об отзыве сертификатов, то должны рассмотреть тему их подделки. Если некто пытается скомпрометировать CA или как-то ещё получить сертификат, который ему не положен, то как он будет действовать? Если я прямо сейчас взломаю CA и получу сертификат на ваш сайт, то вы не узнаете об этом до тех пор, пока об этом не сообщат в новостях. У вас в компании даже может быть инсайдер, который получит сертификат в обход внутренних процедур, и он будет делать с ним всё что захочет. Нам нужна стопроцентная прозрачность, и скоро мы её получим. Это Certificate Transparency.

Certificate Transparency

Авторизация центров сертификации

Предотвратить выдачу сертификата намного проще, чем пытаться отозвать его, и именно для этого нужна авторизация центров сертификации (CAA). Опять же, подробности есть в статье по ссылке, но вкратце суть в том, что мы можем авторизовать только конкретные центры сертификации выдавать нам сертификаты, в отличие от нынешней ситуации, когда мы не можем указать вообще никаких предпочтений. Авторизация делается так же просто, как создание записи DNS:

scotthelme.co.uk. IN CAA 0 issue «letsencrypt.org»

Хотя авторизация CA — не особенно сильный механизм, и он не способен помочь во всех ситуациях некорректной выдачи сертификатов, но в некоторых случаях он полезен, так что следует заявить о своих предпочтениях, создав запись CAA.

Заключение

В настоящий момент существует реальная проблема, что мы не можем отозвать сертификат, если кто-то получил наш секретный ключ. Только представьте, во что это выльется при раскрытии следующей глобальной уязвимости масштаба Heartbleed! Одна вещь, которую вы можете попытаться сделать — это ограничить размер ущерба от утечки, сократив срок действия своего сертификата. Вместо трёх лет указывайте один год или даже меньше. Let’s Encrypt выдаёт только сертификаты, которые действительны всего лишь 90 дней! С сокращением времени жизни вашего сертификата у злоумышленника будет меньше времени для злоупотреблений. Кроме этого мы мало что можем сделать.

Я бы хотел закончить статью вопросом: следует ли нам исправлять процедуру отзыва сертификатов? Впрочем, это тема для другой статьи.

Как браузеры реализуют отзыв цифровых сертификатов

В нашем посте, посвященном уязвимости Heartbleed, мы указывали, что одной из дополнительных мер безопасности при работе с HTTPS подключением является включенная в браузере опция проверки отозванного цифрового сертификата. Для Heartbleed это особенно актуально, так как после обновления уязвимой версии OpenSSL на сервере, специалистам компании необходимо заново получить новый приватный ключ (SSL/TLS) и сгенерировать новый сертификат, а старый отозвать. Браузеры должны различать подобные ситуации (использования в HTTPS отозванного цифрового сертификата) и уведомлять своих пользователей о том, что используемое ими соединение с сервером уже не является доверенным.

Цифровые сертификаты SSL или TLS используются для привязки криптографического открытого ключа к информации об организации (компании, сервисе и т. д.). Таким образом, будучи выданным центром сертификации (Certification Authority), он гарантирует клиенту этой организации, что используемый открытый ключ шифрования принадлежит именно этой организации. Безопасное HTTPS соединение использует преимущество такой системы шифрования с открытым ключом, при которой сертификаты SSL/TLS, а также закрытый ключ сервера, используются для установки полностью безопасного подключения, которому пользователь может безоговорочно доверять при передаче своих данных.

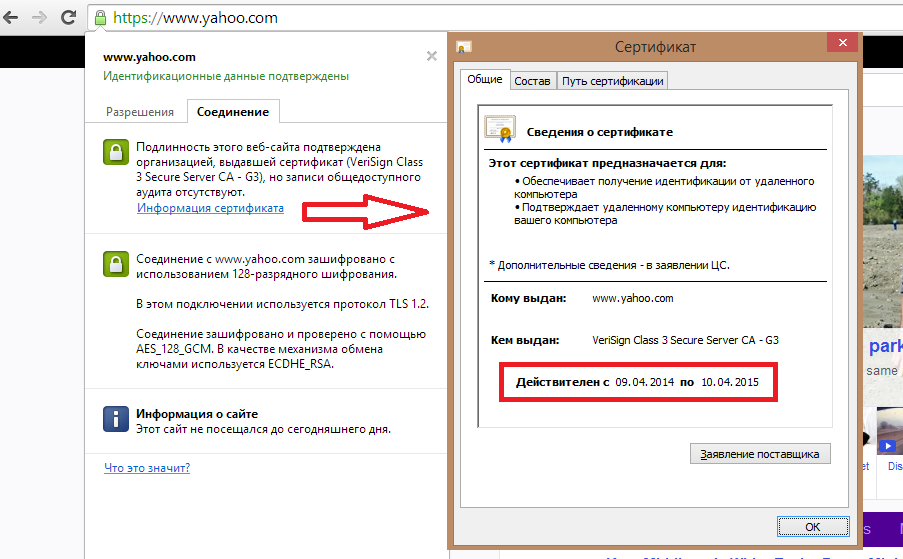

Рис. Перевыпущенный Yahoo цифровой сертификат.

Когда на сервере выполнено обновление одной из уязвимых версий OpenSSL до необходимой 1.0.1g, был получен новый сертификат открытого ключа (и соответствующий ему закрытый ключ сервера), старый сертификат отозван, а пользователь сменил пароль на свой аккаунт, он все равно может оставаться уязвим, работая со своим браузером. Мы указывали, что злоумышленники могут позднее использовать похищенный закрытый ключ для того, чтобы представиться сервером или организовать атаку типа Man-in-the-Middle, скомпрометировав таким образом HTTPS. Так может произойти потому, что используемый браузер не обновил информацию об отозванном цифровом сертификате и продолжает считать его доверенным.

Существуют два основных способа, с помощью которых браузер может проверить информацию о состоянии сертификата (т. е. является ли он действительным или отозванным): протокол получения статуса сертификата (Online Certificate Status Protocol, OCSP) и список отозванных сертификатов (Certificate Revocation List, CRL). Через OCSP клиент может получить информацию от CA о статусе сертификата перед созданием HTTPS подключения с соответствующим сервером. CRL содержит список отозванных цифровых сертификатов, причем этот список кэшируется браузером в процессе работы.

В феврале 2012 г., Google отключил проверку отозванных цифровых сертификатов для Chrome в новых версиях браузера. Такое решение было обусловлено медленностью и временными задержками, которые необходимы для обработки запроса получения статуса сертификата через OCSP. Проверка статуса занимала около 300 миллисекунд или почти секунду для каждого нового HTTPS подключения. В Google также посчитали, что такая задержка может препятствовать переходу сервисов на использование HTTPS из-за того, что мало кому из их клиентов понравилась бы такая задержка при каждом подключении к серверу (установке нового подключения). Также компания отказалась от постоянного контроля статуса сертификатов, поскольку исследования показали, что большинство сертификатов были отозваны не из-за их компрометации со стороны злоумышленников, а из-за иных административных решений компаний.

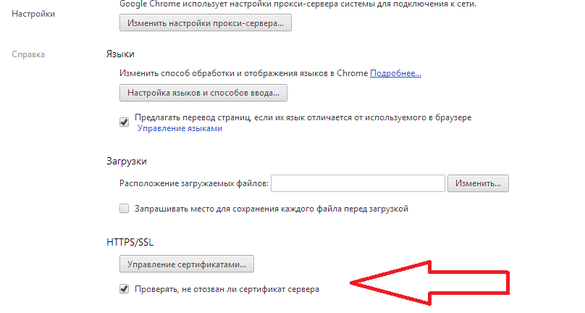

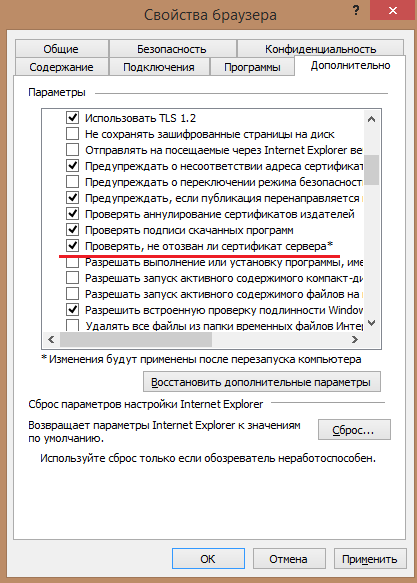

Браузер проверяет статус сертификатов с использованием списков отозванных сертификатов CRL (набор CRL), но такая практика связана с кэшированием, и браузер не будет иметь самую свежую информацию об используемых сертификатах. Для того, чтобы включить своевременную проверку цифровых сертификатов перед их использованием в HTTPS, в настройках браузера необходимо установить опцию «Проверять, не отозван ли сертификат сервера». По умолчанию эта опция отключена. Когда эта настройка активирована, браузер будет использовать упоминавшиеся OCSP запросы для проверки статусов сертификатов при попытке установить новое HTTPS подключение. Браузер не позволит пользователю просматривать веб-страницу с отозванным сертификатом, отобразив соответствующее предупреждение.

Рис. Настройка Google Chrome.

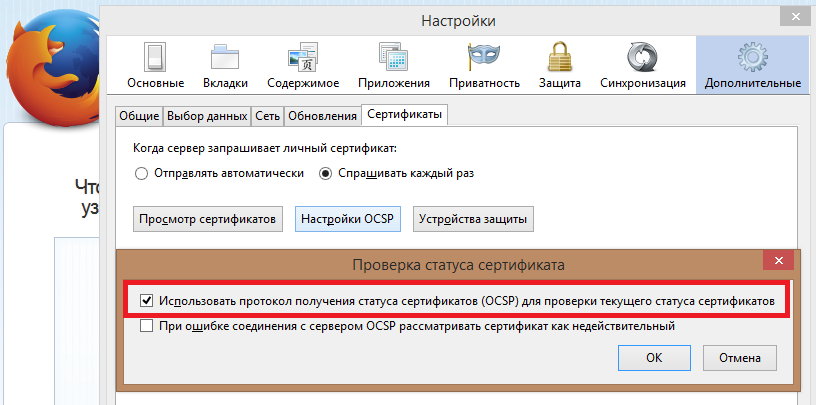

Разработчики Firefox отказались от постоянной проверки статуса сертификатов с использованием списков CRL в последних версиях браузера, вместо этого там используется протокол OCSP, который включен по умолчанию. В то же время, списки CRL в браузере все еще присутствуют и информация для них обновляется на регулярной основе (асинхронно, вне зависимости от устанавливаемых подключений, через т. н. механизм Revocation List Push). Также как и Chrome, Firefox предупреждает пользователя об использовании сервером отозванного сертификата, блокируя таким образом доступ пользователя к запрашиваемой странице. Как видно на скриншоте ниже, браузер содержит опцию «При ошибке соединения с сервером OCSP рассматривать сертификат как недействительный», которая по умолчанию выключена. Таким образом в случае, если запрашиваемый CA недоступен, для проверки статуса сертификата, пользователь получит сообщение об ошибке при работе с любым сертификатом, так как невозможно утверждать является ли он действительным или отозванным.

Рис. Соответствующая опция проверки статуса цифрового сертификата с Mozilla Firefox.

MS Internet Explorer

Поведение браузера зависит от соответствующей версии и используемой ОС. На современных выпусках Windows 7 и Windows 8 Internet Explorer (начиная с 8-й версии) поддерживает проверку сертификатов новых подключений через OCSP, а также использует списки CRL в качестве запасного варианта. По умолчанию для проверки статуса сертификата используется OCSP. Как Google Chrome и Mozilla Firefox, Internet Explorer не разрешает пользователю просматривать веб-страницы, для подключения к которым используется отозванный цифровой сертификат.

Рис. Настройка проверки отозванных сертификатов в IE 8+ на Windows 7+ (включено по умолчанию).

На основе первоисточника: blog.cisecurity.org/how-browsers-handle-certificate-revocation

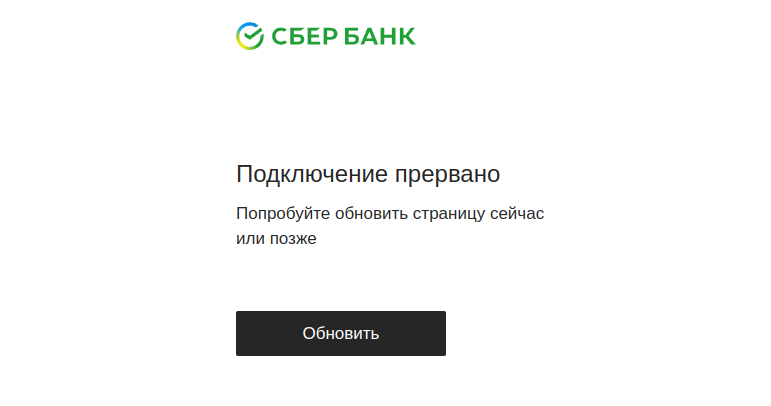

После перевода на российские TLS-сертификаты основной сайт «Сбера» (sberbank.ru) открывается по http или блокируется иностранными браузерами как небезопасное подключение на ПК и смартфонах без установленного сертификата Russian Trusted Root CA в системе. В «Яндекс Браузере» или в браузере «Атом» сайт «Сбера» открывается в защищённом режиме по https.

Ошибка при попытке открыть сайт «Сбера» в Chrome.

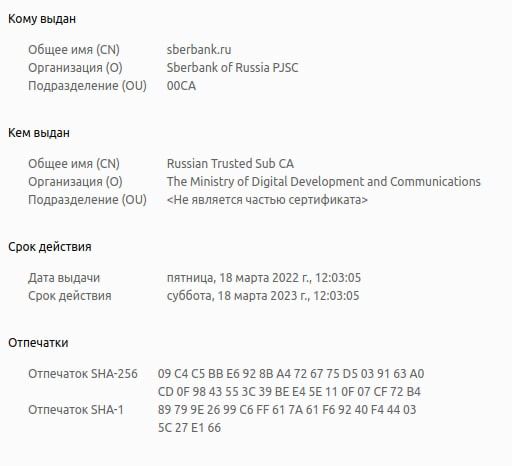

26 сентября «Сбер» сообщил, что основной сайт финансовой организации (sberbank.ru) переводится на российские TLS-сертификаты.

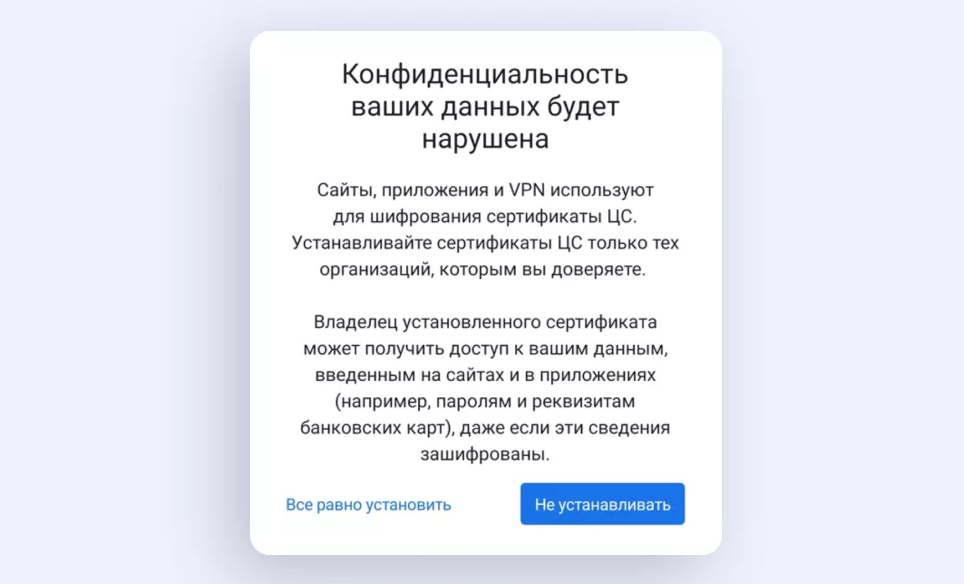

«Сбер» предупредил, что пользователи, которые пока не установили российские TLS-сертификаты, могут столкнуться с предупреждением о небезопасности сайта «Сбера» или его блокировкой браузером.

«Переход сайтов, рабочих ресурсов и систем „Сбера“ на отечественные TLS-сертификаты обеспечит нам независимость от зарубежных удостоверяющих центров и гарантирует безопасный доступ пользователям.

Проверить, есть ли на вашем устройстве необходимые сертификаты, можно здесь.

— сообщили в «Сбере»

Представители отрасли считают, это произошло из-за того, что регистратор и провайдер GlobalSign по причине наложенных на «Сбер» санкций отказывается продлевать с компанией ранее заключённые договоры, а бесплатные сертификаты Let’s Encrypt внутри «Сбера» запрещены по внутренним политикам безопасности компании.

Эксперты «Роскомсвободы» считают, что установка российских TLS-сертификатов создаёт серьёзную угрозу пользователям, так как они не признаются ни одним современным иностранным браузером, а их установка в системе открывает «окно» для утечки данных и слежки за действиями пользователей в сети. Подобное уже было в Казахстане, но разработчики иностранных браузеров заблокировали такие попытки.

По их мнению, единственный способ обезопасить себя в этой ситуации — это установить «Яндекс Браузер» на отдельный смартфон, чтобы пользоваться им только для действий на российских сайтах. Этот же смартфон можно использовать для мобильного банкинга, если приложения «Сбера» перестанут работать штатно. Хотя «Сбер» заверяет, что его мобильные приложения уже имеют встроенные российские сертификаты.

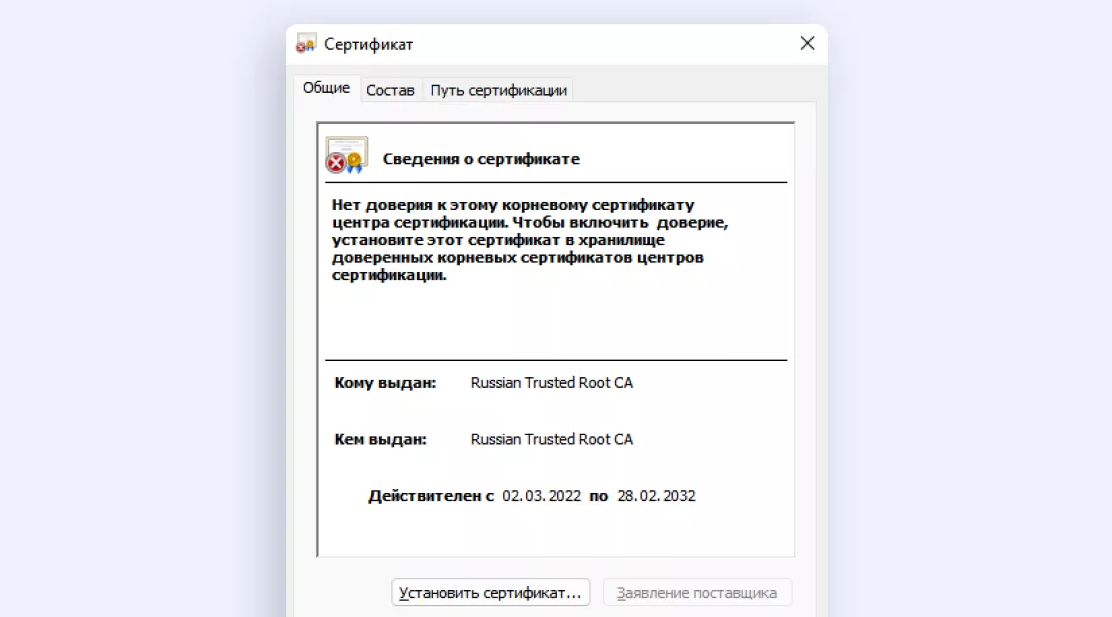

19 сентября Минцифры сообщило, что на портале «Госуслуги» опубликованы инструкции по установке российских сертификатов безопасности на устройства пользователей. Такие сертификаты обеспечат доступность российских сайтов в любом браузере пользователям всех операционных систем (сертификат Russian Trusted Root CA).

17 сентября «Сбер» пояснил, что скоро только российские сертификаты обеспечат защищённый доступ к сайтам и онлайн-сервисам «Сбера» с любых устройств пользователей. Для этого нужно или использовать браузеры с поддержкой российских сертификатов («Яндекс Браузер» или «Атом») или установить сертификаты для своей операционной системы.

«Сбер» предупредил, что скоро большинство сайтов в рунете перейдут на российские TLS-сертификаты и пользователям всё равно придётся выбирать: установить корневой сертификат Russian Trusted Root CA или использовать «Яндекс Браузер».

Национальный удостоверяющий центр выдаёт сертификаты на домены только тех организаций, которые явно это запросили. Полный список этих доменов публично доступен по адресу www.gosuslugi.ru/tls.

Команда «Яндекс Браузера» ранее рассказала, что применяет национальные сертификаты не для всего рунета, а только на тех сайтах, которые есть в списке на www.gosuslugi.ru/tls. Попытка применить сертификат на других доменах приведёт к стандартной ошибке и недоступности сайта для пользователя.

Национальные сертификаты используют общепринятую открытую криптографию и работают по стандартным правилам (это обычный RSA с длинным ключом, ровно такой же, какой выписывают другие центры сертификации).

15 сентября Минцифры и «Сбер» сообщили, что онлайн-сервисы «Сбера» через несколько дней начнут переход на российские TLS-сертификаты. Фактически это означает, что облачные сервисы «Сбера» будут полноценно работать только в «Яндекс Браузере» и браузере «Атом» от VK. Также можно установить в системе сертификат Национального удостоверяющего центра Минцифры России — Russian Trusted Root CA.cer.

В марте 2022 года в условиях противодействия санкционной политике Минцифры организовало на базе НУЦ с использованием ЕПГУ выпуск для российских юридических лиц сертификатов безопасности (TLS-сертификатов) для сайтов. TLS-сертификаты необходимы для подтверждения легитимности сайтов и шифрования сетевого трафика между сайтом и браузером пользователя по протоколу HTTPS. Любое юридическое лицо или орган государственной власти может бесплатно получить один или несколько TLS-сертификатов и встроить их в свои информационные ресурсы. Получить сертификат можно через портал «Госуслуги».

В мае 2022 года пользователь Хабра ifap заметил, что Минцифры не имеет соответствующих полномочий по выдаче сертификата, а у якобы создавшего его НУЦ НИИ «Восход» прекращена аккредитация собственного УЦ.

Для ознакомления с проблемой установки и работой корневого сертификата Russian Trusted Root CA есть пять публикаций на Хабре по этой ситуации:

1. «Суверенный, сувенирный, самопровозглашенный».

2. «Импортозамещение центров сертификации».

3. Про поддержку Certificate Transparency для национальных сертификатов.

4. Про поддержку сайтов с национальными сертификатами в «Яндекс Браузере».

5. Apple, Google, Microsoft, Mozilla и Opera заблокировали в своих браузерах MITM-сертификат Казахстана.

С тем, как это работает у «Яндекса», можно ознакомиться на GitHub. Сертификат хранится в собственном хранилище, но похоже был добавлен только в Windows сборку браузера.

Пояснение №1 от «Сбера» по этой ситуации: Мы первые в стране начали перевод своих сайтов на российские сертификаты удостоверяющих центров. Почему это важно? Чтобы вы никогда не потеряли доступ к личному кабинету и другим сервисам «Сбера». Объясняем. Сайты должны иметь сертификат удостоверяющего центра, чтобы гарантировать пользователем бесперебойный и безопасный доступ. Раньше такие «документы» выдавали только иностранные компании, но недавно появилась возможность установить сертификат, созданный Минцифры РФ.

Пояснение №2 от «Сбера» по этой ситуации для Хабра: При установке сертификатов безопасности Национального удостоверяющего центра (НУЦ) Минцифры на устройства пользователей сервисы и ресурсы «Сбера» будут доступны в различных, в том числе наиболее популярных браузерах (Safari, Google Chrome, EDGE, Firefox и др.) на различных операционных системах, что подтверждается заранее проведённым тестированием «Сбера».

Пояснение Минцифры по этой ситуации: В марте зарубежные компании начали отзывать сертификаты безопасности у российских сайтов. При попытке зайти на сайт пользователи видели предупреждение о небезопасности ресурса. Переход на российские TLS-сертификаты обеспечит независимость от зарубежных удостоверяющих центров и гарантирует пользователям безопасный доступ ко всем ресурсам.