Форум КриптоПро

Средства криптографической защиты информации

Apple

Связка MacOS High Sierra, КриптоПРО CSP 4.0, Рутокен, 1С 8.3

21.01.2020Сертификат, связанный с закрытым ключом, указывает на модуль криптографии, отличный от текущего. Сертификат связан с модулем криптографии с типом 80 (Гост 2012)

Данное сообщение выскакивает при попытке подписать документ в 1с Сводная отчётность

Установлен криптопро КСП 5, Тонкий клиент 1С (База данных на сервере).

Сертификат при подписании видно, но при нажатии кнопки подписать выскакивает ошибка. Куда копать?

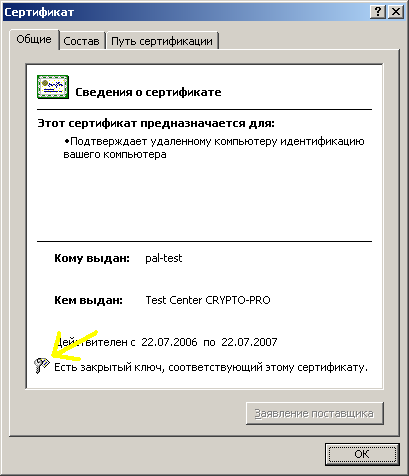

04.07.2021я сталкивался с проблемой такой я выделил на изображении где надо смотреть выбери не автоматически а какой ни будь другой не помню названия установи сертификат сначала с одним вариантом если не прокатило выбери другой и заново установи и.т.д

13.06.2019Здравствуйте. Установлен КриптоПро CSP версии 4.0.9944 и Тонкий клиент 1С версии 8.3.10.2650. В настройках электронной подписи и шифрования в 1С добавляю по инструкции путь к библиотеке (либо «/opt/cprocsp/lib/amd64/libcapilite.so:/opt/cprocsp/lib/amd64/libcapi10.so:/opt/cprocsp/lib/amd64/libcapi20.so» либо просто «/opt/cprocsp/lib/amd64/libcapi20.so»), но почему-то работает только ГОСТ2012, ЭЦП с таким гостом проходит проверку, но проблема в том, что вторая ЭЦП еще по старому госту 2001 и естественно она не работает.

Подскажите куда копать.

13.06.2019Действие ЭЦП по ГОСТ 2001 было продлено на 2019 год, но ваш релиз КриптоПро может об этом не знать. Под виндовс для целей продления применяется специальный патч. Как продлить действие ГОСТ 2001 под линукс — хз.

Как вариант — попробуйте КриптоПро 4.0.9963. Там информация о продлении действия ГОСТ2001 уже добавлена.

13.06.2019Спасибо всё понятно. Врятли в ближайшее время мы получим новую версию Криптопро, проще дождаться истечения срока сертификата и получить новый по новому госту, в принципе время ещё терпит.

13.06.2019

Спасибо всё понятно. Врятли в ближайшее время мы получим новую версию Криптопро, проще дождаться истечения срока сертификата и получить новый по новому госту, в принципе время ещё терпит.

Свяжитесь с теми, у кого получали лицензию, может быть они вам выдадут новый дистрибутив. Или попробуйте зарегиться на сайте крипто про.

Или написать на форуме у них..

21.01.2020

Здравствуйте. Установлен КриптоПро CSP версии 4.0.9944 и Тонкий клиент 1С версии 8.3.10.2650. В настройках электронной подписи и шифрования в 1С добавляю по инструкции путь к библиотеке (либо «/opt/cprocsp/lib/amd64/libcapilite.so:/opt/cprocsp/lib/amd64/libcapi10.so:/opt/cprocsp/lib/amd64/libcapi20.so» либо просто «/opt/cprocsp/lib/amd64/libcapi20.so»), но почему-то работает только ГОСТ2012, ЭЦП с таким гостом проходит проверку, но проблема в том, что вторая ЭЦП еще по старому госту 2001 и естественно она не работает.

Посмотреть вложение 609

Подскажите куда копать.

Подскажите пожалуйста, у нас с 2012 Гостом не работает. С 2001 не знаю, так как с ним даже не пробовали и у нас его не используют.

Что у нас было сделано: запущен арм с астра линукс смоленск, установлен тонкий клиент 1с 8.3, база на сервере, установлен крипто про5 сертифицированный, подписи и контейнеры добавлены. При входе в 1с при попытке подписать документ выскакивает ошибка что Сертификат, связанный с закрытым ключом, указывает на модуль криптографии, отличный от текущего. Сертификат связан с модулем криптографии с типом 80.

Я предполагаю что нужно в 1с нужно по новому добавить криптопровайдера с указанием типа программы и имени программы, который подходит под линукс. Но так ли это? Может алгоритмы шифрования другие у виндовских программ и линукса? Вся проблема в том что я не могу в 1с этого сделать так как не имею прав, а скорее всего это может сделать админ.

21.01.2021

Подскажите пожалуйста, у нас с 2012 Гостом не работает. С 2001 не знаю, так как с ним даже не пробовали и у нас его не используют.

Что у нас было сделано: запущен арм с астра линукс смоленск, установлен тонкий клиент 1с 8.3, база на сервере, установлен крипто про5 сертифицированный, подписи и контейнеры добавлены. При входе в 1с при попытке подписать документ выскакивает ошибка что Сертификат, связанный с закрытым ключом, указывает на модуль криптографии, отличный от текущего. Сертификат связан с модулем криптографии с типом 80.

Я предполагаю что нужно в 1с нужно по новому добавить криптопровайдера с указанием типа программы и имени программы, который подходит под линукс. Но так ли это? Может алгоритмы шифрования другие у виндовских программ и линукса? Вся проблема в том что я не могу в 1с этого сделать так как не имею прав, а скорее всего это может сделать админ.

Решается так: В КриптоПРо

Удаляете из «личных» установленный сертификат. Переходите в контейнеры. Выбираете Crypto-Pro GOST R 34.10-2012 Cryptographic Service Provider. Выбираете свой контейнер, и нажимаете установить сертификат.

Не забудьте установить корневой и промежуточный.

Пишем гост криптопровайдерЭта статья для тех, кто по тем или иным причинам решил написать собственный криптопровайдер для OC семейства Windows. Если Вы хотите реализовать в вашем провайдере нестандартные алгоритмы, то вам предстоит столкнуться с определенными трудностями. Трудности могут возникнуть, например, при попытках использования вашего криптопровайдера для проверки сертификатов в MS Internet Explorer.Под нестандартными алгоритмами здесь понимаются не всемирные DES, RSA, DSA и т.д., а, например, алгоритмы семейства ГОСТ. Дело в том, что для RSA и подобных алгоритмов все необходимые идентификаторы уже зашиты в систему, а для ГОСТ-ов (или многих других алгоритмов) надо отдельно позаботиться о том, чтобы система их «увидела».Для примеров кода используется Си. Все примеры кода служат только для иллюстрации принципов, изложенных в статье и не являются полноценными рабочими программами.Также подразумевается, что у читателя есть базовые знания в области прикладной криптографии и термины «открытый ключ», «ASN.1» и подобные для него не являются загадкой.Интеграция провайдера в Windows

Только после выполнения этих действий провайдер нормально интегрируется в систему и вы сможете, например, генерировать сертификаты при помощи вашего провайдера на основе стандартного компонента ОС Windows Server — Сertification services или на тестовом УЦ КриптоПро.Корректно будет отображаться статус проверки подписи у сертификатов, подписанных вашим «нестандартным» алгоритмом и т.п.Далее подробно рассмотрим каждый из упомянутых выше шагов, предполагая при этом, что библиотека с Вашим CSP уже имеется и корректно работают все функции провайдера.Регистрация криптопровайдера и алгоритмов в системеКогда у вас уже есть готовая библиотека с реализацией функций CSP, необходимо зарегистрировать ее в системе, для того чтобы новый криптопровайдер стал доступен различным приложениям.

Далее приведен пример кода регистрации OID алгоритма ГОСТ-34.11-94 Аналогично регистрируются и остальные алгоритмы. Подробную информацию о структуре CRYPT_OID_INFO можно найти в MSDN.Для того, чтобы провайдер вызывался для проверки сертификата, подписанного нашим «нестандартным» алгоритмом, необходимо еще одно дополнительное действие.Дело в том, что Windows определяет, какой провайдер использовать для проверки по полю ExtraInfo (см. ссылку в предыдущем абзаце для описания этого поля) в ключе реестра, соответствующем алгоритму подписи — такой ключ мы создаем, вызывая функцию CryptRegisterOIDInfo. Поэтому надо указать системе наш провайдер в качестве провайдера по умолчанию для типа, который занесен в ExtraInfo алгоритма подписи.Следующий код устанавливает провайдер по умолчанию для определенного типа.Сценарии применения нашего CSPРассмотрим здесь два сценария применения CSP.Первый сценарий — проверка подписи сертификата. Для проверки подписи система загружает открытый ключ из сертификата, которым подписан проверяемый. Затем по OID алгоритма подписи проверяемого сертификата, так как описано в предыдущем разделе статьи, определяется требуемый провайдер. Чтобы проверить подпись, нужно импортировать открытый ключ в CSP и можно было бы подумать, что Windows сразу вызывает функцию нашего провайдера CPImportKey. Но не тут-то было!Второй сценарий — генерация ключевой пары и отправка запроса на сертификат на Удостоверяющий Центр. Windows загружает наш CSP, генерирует ключевую пару и экспортирует к себе наверх открытый ключ, вызывая функцию CPExportKey. Все хорошо. Вроде бы надо взять и поместить полученный буфер с ключом в PKCS#10 запрос, который затем будет отправлен на УЦ. И тут все опять не совсем так.Оказывается, существуют промежуточные функции для экспорта/импорта открытых ключей, и без их реализации ничего хорошего с нашим CSP, в упомянутых выше двух сценариях, не получится. Беда еще и в том, что функции эти недокументированные и найти информацию по ним крайне сложно. Их описанию посвящен следующий раздел.Функции конвертирования ключейАрхитектура круговорота открытых ключей для «нестандартных» алгоритмов в Windows представлена на рисунке 3.Функция A_ConvertPublicKeyInfo — на входе принимает ключ в формате ASN.1 DER и должна преобразовать его в формат, который «понимает» функция CSP CPImportKeyФункция A_EncodePublicKeyInfoAndParameters на входе принимает ключ в том формате, в котором ключ экспортирует CPExportKey. На выходе A_EncodePublicKeyInfoAndParameters должна сформировать ASN.1 DER структуру с ключом — ту же самую, которая в случае импорта передается в A_ConvertPublicKeyInfo — на вход. Надеюсь, вы не запутались во всех этих входах и выходах.Вот сигнатуры и краткие описания параметров этих функций:Форматы ключей зависят от криптопровайдера и используемых алгоритмов.Функция I_CryptGetDefaultCryptProvider из crypt32.dllПо непонятной для меня причине Windows часто не пытается искать нужный криптопровайдер по идентификатору алгоритма, с которым требуется работать. В таких случаях она просто вызывает недокументированную функцию I_CryptGetDefaultCryptProvider, и если тот провайдер, который вернула эта функция, не умеет работать с данным алгоритмом, то процесс завершается с ошибкой. Так происходит, например, при разборе в Internet Explorer PKCS#7 ответа в сценарии с запросом сертификата на тестовом УЦ.Необходимо заменить эту функцию таким образом, чтобы при нулевом параметре algid на входе она возвращала наш провайдер, который уже в отличие от штатного провайдера легко справится с «нестандартными алгоритмами».Обсуждение способов замены функций в системной dll выходит далеко за рамки данной статьи. Могу лишь, как один из способов решения, предложить библиотеку Microsoft Detours.Привязка закрытого ключа к сертификатуВ отличие от открытого ключа, закрытые ключи никогда не покидают криптопровайдер и поэтому, когда вы видите, что для данного сертификата есть закрытый ключ (как на рисунке), это значит, что в контексте этого сертификата существует явная ссылка на закрытый ключ.

Контекст сертификата — это набор дополнительных атрибутов сертификата, которые находятся не в теле сертификата, а хранятся отдельно от него. Одним из таких атрибутов и является ссылка на закрытый ключ, которая состоит из имени провайдера и имени ключевого контейнера.Как настроить браузер для работы с ЭЦПКвалифицированная электронная подпись используется в различных сферах для обеспечения юридической значимости действий её владельца. Но пользователи часто сталкиваются с проблемой: браузер не видит электронную подпись.Разберёмся с тем, как избежать подобную проблему и настроить четыре популярных браузера для работы с электронной подписью.Что нужно знать перед настройкойКвалифицированная электронная подпись используется в электронном документообороте и торгах, а также для работы на государственных порталах и регистрации онлайн-кассы.В большинстве случаев основная работа с подписью происходит в браузере, поэтому перед любыми действиями с сертификатом подписи программа должна быть настроена. Если не провести подготовку браузера, то он не сможет увидеть электронную подпись ни на компьютере, ни на токене.Настройка браузера подразумевает установку дополнительных плагинов — криптопровайдеров. С их помощью компьютер может совершать криптографические операции, необходимые для работы с электронной подписью.У браузеров Internet Explorer, Google Chrome, Яндекс.Браузер и Mozilla Firefox интерфейс имеет отличия, поэтому их настройка для работы с электронной подписью различается.Рассмотрим настройку этих браузеров на основе криптопровайдера КриптоПро CSP.Установка криптопровайдераВо время установки нужно следовать подсказкам мастера установки и ввести данные пользователя и организации. Программа также потребует ввести серийный номер для активации лицензии.Обратите внимание, что установку сертификата необходимо производить в хранилице личных сертификатов.Важно: ознакомительный период длится 3 месяца, после этого пользователь должен приобрести лицензию. Функции программы во время действия ознакомительного периода не будут ограничены.Установка дополнительной библиотекиПосле скачивания файла, его нужно установить. Для этого следует запустить установочный файл и следовать подсказкам помощника по установке.Плагин для браузераЗапустите установочный файл и следуйте подсказкам помощника по установке. Активацию плагина нужно осуществлять в каждом браузере отдельно.Настройка браузеровПриступать к настройке браузера можно после установки криптопровайдера и библиотеки. Для каждого браузера предусмотрены свои расширения, которые нужно будет установить.Internet Explorer

Браузер Internet Explorer не требует отдельного включения КриптоПро ЭЦП Browser plug-in.Google Chrome

В правом верхнем углу в списке активированных расширений должен появиться значок CryptoPro Extension for CAdES Browser Plug-in, что свидетельствует о правильной установке.Яндекс.Браузер

Для получения квалифицированной электронной подписи обратитесь в аккредитованный удостоверяющий центр, получивший соответствующее разрешение в Минкомсвязи. Специалисты УЦ «Калуга Астрал» помогут вам выбрать подходящий тариф и расскажут, какие документы вам понадобятся для выпуска электронной подписи.2 ГОСТ криптопровайдера на одной машинеВозможно ли одновременное использование 2 разных криптопровайдеров ГОСТ на одной машине? Например, CryptoPro CSP и SignalCOM CSP или Tumar CSP. Если нет, то какова причина?Беглый осмотр гугла дал мне вот что:

Если два криптопровайдера при установке ставят себя — криптопровайдером по умолчанию для определённого типа, то они неуживутся.Это и хорошо и плохо:

Например, есть такая константа в WinCryptEx.h: var PROV_GOST_2001_DH = 75 , после установки КриптоПро она соответствует Crypto-Pro GOST R 34.10-2001 Cryptographic Service Provider .Также есть константа PROV_GOST_DH = 2 , после установки VipNet она соотвествует ViPNet Cryptographic Service Provider

Таким образом, ViPNet не конфликтует с Crypto-Pro. А Signal-COM конфликтует с КриптоПро CSP, если клиентское ПО использует всегда реализацию алгоритма по умолчанию и не может выбирать между криптопровайдерами.Вывод — надо писать настраиваемое клиентское ПО или делать такие криптопровайдеры, у которых тип будет не 2 и не 75 , а с каким-то другим значением.Сертификат связан с модулем криптографии «Crypto-Pro GOST R 34.10-2001 Cryptographic Service Provider» с типом 75У данной ошибки имеется два сценария воспроизведения:1. При подписании электронных документов.При возникновении ошибки «Сертификат, связанный с закрытым ключом, указывает на модуль криптографии, отличный от текущего. Сертификат связан с модулем криптографии «Crypto-Pro GOST R 34.10-2001 Cryptographic Service Provider» с типом 75..» необходимо выполнить проверку сертификата электронной подписи.Алгоритм проверки электронной подписи:В программном продукте 1С необходимо— перейти в раздел «Администрирование» — «Обмен электронными документами» — «Настройка электронной подписи и шифрования«.— На вкладке «Сертификаты» открыть используемый сертификат.— Убедиться, что в поле программа установлено значение «КриптоПро CSP (ГОСТ 2012)«.— Нажать на кнопку «Проверить«.

— Ввести пароль закрытой части ключа и нажать «Проверить«.

Если в ходе проверки напротив пункта «Подписание данных» возникнет сигнализирующий об ошибке красный символ, на него необходимо нажать для открытия технической информации об ошибке.

Если в технической информации об ошибке указано «Сертификат, связанный с закрытым ключом, указывает на модуль криптографии, отличный от текущего. Сертификат связан с модулем криптографии «Crypto-Pro GOST R 34.10-2001 Cryptographic Service Provider» с типом 75..» необходимо перепривязать сертификат к контейнеру закрытого ключа (см. ниже в разделе «Решение»).

2. При добавлении нового сертификата в настройки электронной подписи и шифрования.Воспроизведение: Перейти в раздел Администрирование — Обмен электронными документами — Настройки электронной подписи и шифрования, во вкладке «Сертификаты» нажать «Добавить» и во всплывающем меню выбрать «Из установленных на компьютере».

В открывшемся окне необходимо выбрать актуальный сертификат и нажать «Далее». В следующем окне добавления сертификата необходимо ввести пароль и нажать «Добавить».

Далее возможно возникновение ошибки «Сертификат, связанный с закрытым ключом, указывает на модуль криптографии, отличный от текущего.Сертификат связан с модулем криптографии «Crypto-Pro GOST R 34.10-2001 Cryptographic Service Provider» с типом 75.«.

В случае её возникновения в предыдущем окне добавления сертификата необходимо нажать на кнопку «Показать данные сертификата, которые сохраняются в файле». Данная кнопка визуализирована в виде иконки сертификата.

Для устранения ошибки «Сертификат, связанный с закрытым ключом, указывает на модуль криптографии, отличный от текущего.Сертификат связан с модулем криптографии «Crypto-Pro GOST R 34.10-2001 Cryptographic Service Provider» с типом 75.» необходимо заново связать сертификат с закрытым ключом.Запустить КриптоПро CSP. Для этого необходимо перейти в Пуск — Панель управления — КриптоПро CSP

В открывшемся окне криптопровайдера перейти на вкладку «Сервис» и нажать «Установить личный сертификат».

В следующем окне необходимо выбрать директорию расположения файла сертификата нажав кнопку «Обзор».

Указать директорию, в которую ранее был сохранён сертификат и нажать «Открыть».

В следующем окне мастера установки сертификатов поставить галочку «Найти контейнер автоматически». Контейнер должен определиться в окне ниже. Если найти контейнер автоматически не удалось, необходимо нажать «Обзор» и самостоятельно указать контейнер. Затем необходимо нажать «Далее».

После необходимо поставить галочку «Установить сертификат (цепочку сертификатов) в контейнер”. Затем нажать «Далее» и завершить установку.

После установки связи между сертификатом и закрытой частью ключа ошибка исправится.

Если выполнять эти же действия под Администратором системы, установка проходит корректно. Однако, с сертификатом под другим пользователем работать не удается (в 1С, в частности, выходят ошибки криптографии: Сертификат, связанный с закрытым ключом, указывает на модуль криптографии, отличный от текущего. Сертификат связан с модулем криптографии «Infotecs Cryptographic Service Provider» с типом 2.).

Какие настройки выполнить, чтобы могли установить и работать сертификатом под обычным пользователем?

Ошибка гост крипто

Отключение блокировки формирования электронной подписи по ГОСТ Р 34.10-2001 в КриптоПро возможно несколькими способами:

Важно! В КриптоПро 4.0 младше R3 (4.0.9944) перенос даты блокировки при включенном режиме усиленного контроля ключей не предусмотрен (включен режим или нет смотрим в КриптоПро на вкладке «Безопасность»).

Как отключить ошибку КрипроПро 4. 0 при работе с подписью по старому ГОСТ с 1 января

Ошибка обусловлена принятым в 2014 году порядком перехода на ГОСТ Р 34.10-2012, согласно которому были предусмотрены технические ограничения формирования подписи по ГОСТ Р 34.10-2001 после 1 января 2019 года.

Ошибка может возникать только в режиме усиленного контроля ключей. По умолчанию данный режим работы отключен.

Поскольку в ноябре 2018 года стало известно (Уведомление об организации перехода на использование схемы электронной подписи по ГОСТ Р 34.10-2012), что электронные подписи, выпущенные по ГОСТ 2001, будут работать вплоть до 31 декабря 2019 года, возникающее предупреждение системы можно просто отключить и спокойно продолжить работу с имеющейся электронной подписью.

Таким образом, если вы планируете продолжать использовать электронную подпись на ГОСТ Р 34.10-2001 после 1 января 2019 года при необходимости просто выполните ряд несложных действий.

Для того, чтобы отключить сообщение об ошибке:

Обращаем внимание на то, что в сборках КриптоПро CSP v.4.0 младше R3 (4.0.9944) перенос даты блокировки при включенном режиме усиленного контроля ключей не предусмотрен.

ГОСТ 2012. Сообщение КриптоПро о переходе на новый ГОСТ

Согласно Уведомлению об организации перехода на использование схемы электронной подписи по ГОСТ Р 34.10-2012 (ГОСТ 2012) электронные подписи, выпущенные по ГОСТ Р 34.10-2001, можно использовать до 31.12.2019.

Таким образом, срочного перевыпуска существующих подписей не требуется, в течении всего 2019 года можно использовать подписи на старом алгоритме. Подпись на новом алгоритме можно будет получить при плановом продлении сертификата в 2019 году.

Переход Удостоверяющего Центра СКБ Контур на ГОСТ 2012

Выпускать сертификаты на ГОСТ 2012 для Контур.Экстерн Удостоверяющий Центр планирует начать c 01.01.2019 года. Потребности в срочной замене сертификатов нет, так как контролирующие органы пока не готовы принимать документы, подписанные сертификатами по ГОСТ 2012.

СКБ Контур будет использовать все доступные каналы связи для оповещения своих клиентов о необходимости замены сертификата.

Что сделать для перехода к использованию сертификатов на новом ГОСТ?

При использовании КриптоПро CSP 3.9 или 4.0 появляется сообщение: «С 1 января 2019 года запрещено формирование электронной подписи с помощью ключей ЭП ГОСТ Р 34.10-2001. Вам необходимо перейти на использование ключей ЭП ГОСТ Р 34.10-2012. Продолжить использование ключа ЭП ГОСТ Р 34.10-2001?»

Пока наш Удостоверяющий Центр не выдает сертификаты на новом алгоритме можно убрать окно с сообщение следующими способами:

КриптоПро CSP считает недействительными сертификаты по ГОСТ 2012

1. Если Континент-АП(с криптопровайдером Код безопасности CSP) установить раньше чем КриптоПро CSP Так например: Корневой сертификат — Минкомсвязь России, открыть на просмотр:

Вкладка — Общие: Целостность этого сертификата не гарантирована, возможно он повреждён или изменён

Вкладка — Состав Алгоритм подписи: ГОСТ Р 34.11-2012/34.10-2012 256 бит

Вкладка — Путь сертификации: Этот сертификат содержит недействительную цифровую подпись.

2.1 Аналогичная ошибка, Если Сертификат пользователя выпущен после 18.02.2020 созданый с использованием нового корневого сертификата УЦ ФК(Действительного с 05.02.2020 по 05.02.2035) При просмотре сертфиката:

Вкладка — Общие: Целостность этого сертификата не гарантирована, возможно он повреждён или изменён Вкладка — Путь сертификации: Этот сертификат содержит недействительную цифровую подпись.

Причина ошибки проверки цифровой подписи: На компьютере уже есть установленный старый корневой сертификат УЦ ФК ГОСТ 2012 (Действительный с 19.11.2018 по 19.11.2033),(Который может ещё требоваться для сертификатов клиентов ФК по ГОСТ 2012 выпущенных ранее и для работы на некоторых сайтах.), но не установлен новый корневой сертификат УЦ ФК ГОСТ 2012 (Действительный с 05.02.2020 по 05.02.2035)

Решение: Установка нового корневого сертификата УЦ ФК (Действительного с 05.02.2020 по 05.02.2035) его нужно установить вручную

Континент TLS-клиент. Ошибка Федеральное казначейство: Сертификат сервера не прошел проверку. Ошибка: Цепочка сертификатов недействительна

Возникла проблема с сертификатом безопасности этого веб-сайта.

Сертификат связан с модулем криптографии «Crypto-Pro GOST R 34. 10-2001 Cryptographic Service Provider» с типом 75

Далее возможно возникновение ошибки «Сертификат, связанный с закрытым ключом, указывает на модуль криптографии, отличный от текущего. Сертификат связан с модулем криптографии «Crypto-Pro GOST R 34.10-2001 Cryptographic Service Provider» с типом 75.«.

Для устранения ошибки «Сертификат, связанный с закрытым ключом, указывает на модуль криптографии, отличный от текущего. Сертификат связан с модулем криптографии «Crypto-Pro GOST R 34.10-2001 Cryptographic Service Provider» с типом 75.» необходимо заново связать сертификат с закрытым ключом.

Пользователи работают в привычных программах 1С — их не придется учить работе в сторонних интерфейсах.

Код ошибки 100 проверьте общие настройки криптографии

! Также сообщаем, что ни техническая поддержка 1С-ЭДО, ни Удостоверяющий центр, который выдал сертификат, не располагают информацией о паролях пользователей. Данная информация является строго конфиденциальной и не подлежит разглашению. Если рекомендации Вам не помогли и пароль утрачен безвозвратно, то единственным выходом из данной ситуации будет выпуск нового сертификата. Приходные накладные и счета-фактуры автоматически создаются в программе 1С на основе входящих электронных документов — быстро и без расхождений в реквизитах.

Электроника, Смартфоны и аксессуары

Горящие товары с бесплатной доставкой

Сертификат связан с модулем криптографии; Crypto-Pro GOST R -2001 Cryptographic Service Provider; с типом 75

Для устранения ошибки «Сертификат, связанный с закрытым ключом, указывает на модуль криптографии, отличный от текущего. Сертификат связан с модулем криптографии «Crypto-Pro GOST R 34.10-2001 Cryptographic Service Provider» с типом 75. » необходимо заново связать сертификат с закрытым ключом. — перейти в раздел «Администрирование» — «Обмен электронными документами» — «Настройка электронной подписи и шифрования«.

Что выгоднее: кешбек по карте или бонусы?

При работе с сервисом 1С-Отчетность может выходить ошибка: Указан неправильный алгоритм.

Указан неправильный алгоритм

На закладке «Программы» показываются установленные на компьютере криптопровайдеры. Эта информация появляется автоматически после установки. Данная ошибка выходит при отправке отчетности, при настройке или продлении сервиса. Она обычно связана с криптопровайдером (СКЗИ). Наиболее популярные это VipNet CSP и КриптоПро CSP и на практике чаще всего используются именно они. В статье рассмотрим, что делать в такой ситуации. Примеры будем разбирать на VipNet CSP.

Область применения ЭП довольно широка. Например, многие специальные сервисы требуют верификации пользователя с ее помощью: Госуслуги, онлайн-сервисы для управления средствами в банке и электронные площадки и другие. Поэтому любые технические неполадки, возникающие при использовании ЭП, могут вызвать различные серьезные: от упущенной выгоды до материальных убытков.

Как правило, причина такой проблемы — сбой в работе программных компонентов. Для ее решения достаточно перезагрузить компьютер. Однако иногда этого бывает недостаточно, поэтому требуется переустановка драйверов или обращение в службу техподдержки.

Проблемы с электронной подписью и способы их решения

К наиболее распространенным причинам такой проблемы относятся следующие случаи:В момент подписания электронных документов или формирования запроса в различных может возникнуть ошибка «Невозможно создание объекта сервером программирования объектов».

Подобная ошибка возникает при попытке авторизации в личном кабинете на электронных торговых площадках. Например, при входе на площадку ZakazRF отображается сообщение «Выбранная ЭЦП не авторизована».

Не виден сертификат на носителе

Откройте командную строку от имени администратора — для этого в меню Пуск наберите «Командная строка», нажмите по найденному приложению правой кнопкой мыши и выберите Запуск от имени администратора. Сертификат не найден

ЭП не подписывает документ

Подключен носитель с другим сертификатом. Убедитесь, что подключен правильный токен. Проверьте также, не подключены ли носители других сертификатов. Отключите другие носители в случае их обнаружения.

Во вкладке Состав выберите из списка пункт «Точки распространения списков отзыва».

Выбранная подпись не авторизована

К наиболее распространенным причинам такой проблемы относятся следующие случаи.

Истек срок действия криптопровайдера. Для решения этой проблемы необходим новый лицензионный ключ к программе-криптопровайдеру. Для его получения необходимо обращаться к специалистам УЦ или к ответственным сотрудникам своей организации.

Нажмите значок в виде шестеренки, чтобы открыть раздел «Расширенный вид». В разделе Advanced View разверните токены и перейдите к сертификату, который вы хотите использовать для подписи. Вы можете найти их в группе сертификатов пользователей.

Как исправить ошибки провайдера криптографических услуг в Windows 10/8/7

Автоматически будет добавлен в ваш аккаунт на Алиэкспресс