Импорт и замена SSL-сертификата на сервере AD FS

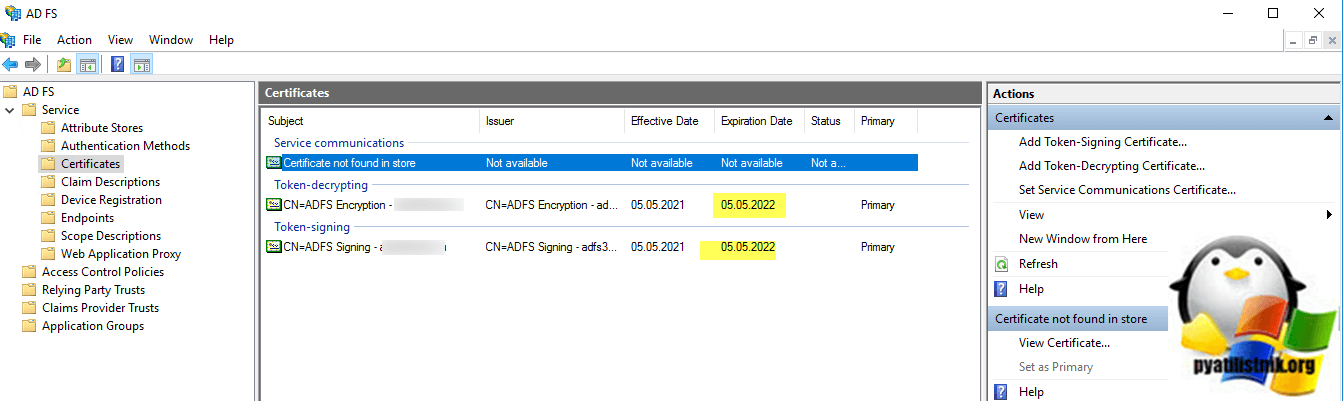

Первое, что я советую сделать, это посмотреть какой текущий сертификат использует сервер ADFS и лeчше это сделать через PowerShell, так как в графической оснастке может быть недостоверная информация, вот пример информации из нее. Видите сертификат до 05.05.2022 года.

А вот актуальный вывод из PowerShell.

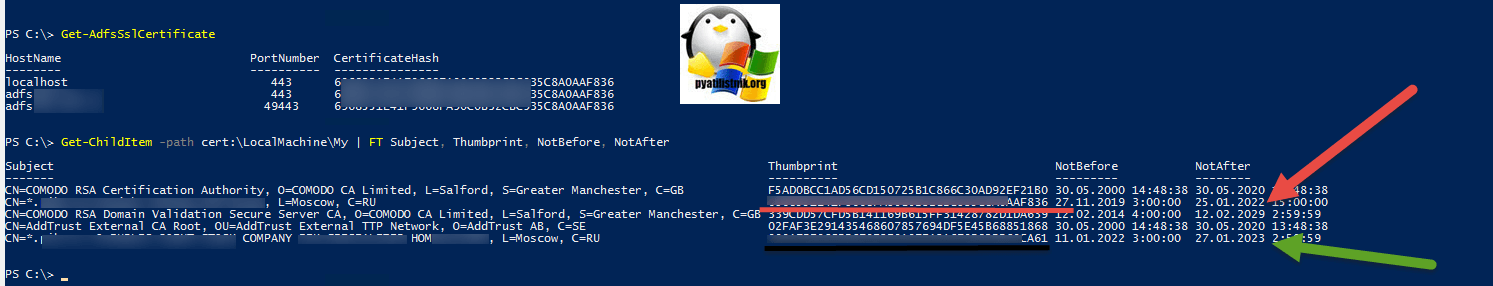

Вывод текущего используемого сертификата, портов и его отпечатка

Далее выведем все сертификаты хранящиеся локально в компьютере и найдем среди них нужный отпечаток

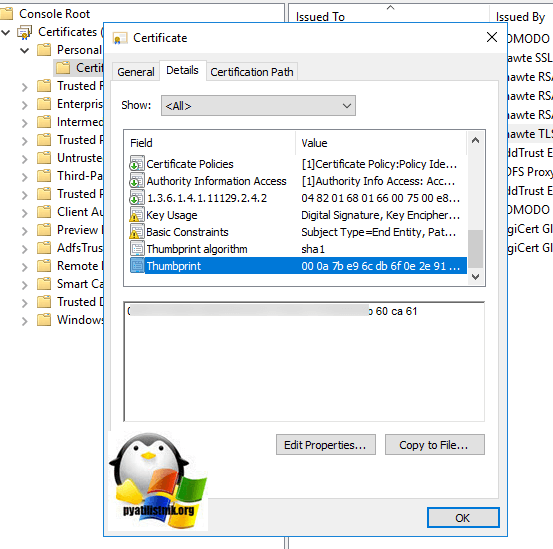

Обратите внимание, что отпечаток текущего сертификата заканчивается на F836, что соответствует сертификату который действует до 27 января 2022, а не 05.05.2022 года. Новый сертификат заканчивается наCA61 и валиден до 2023 года. Так, что лучше всегда смотрите информацию в PowerShell.

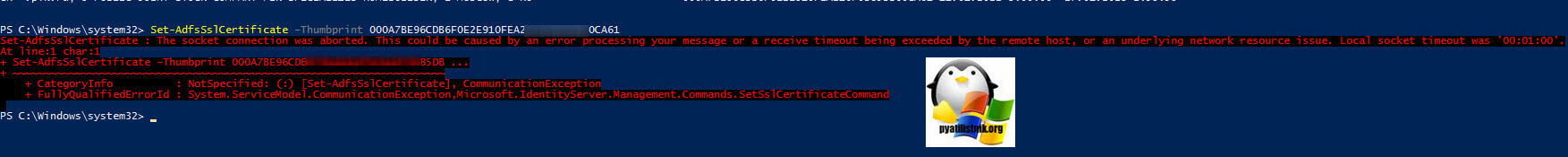

Далее, чтобы заменить на сервере ADFS сертификат нам нужен полученный ранее Thumbprint, в оснастке PowerShell в режиме администратора введите.

Set-AdfsSslCertificate –Thumbprint код отпечатка

Set-AdfsSslCertificate –Thumbprint 000000000000000000000000000CA61

У меня по какой-то причине выскочила ошибка:

Set-AdfsSslCertificate : The socket connection was aborted. This could be caused by an error processing your message or a receive timeout being exceeded by the remote host, or an underlying network resource issue. Local socket timeout was ’00:01:00′.

Но если выполнить команду показывающую, какой сертификат сейчас активный, то там стоял нужный, поэтому все применилось корректно, не знаю из-за чего эта ошибка.

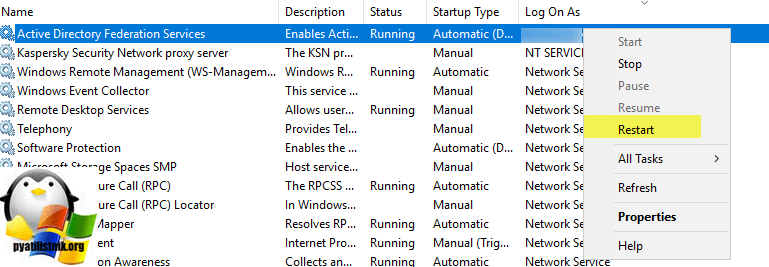

После этого нужно перезапустить службу adfssrv, можно через PowerShell или через оснастку.

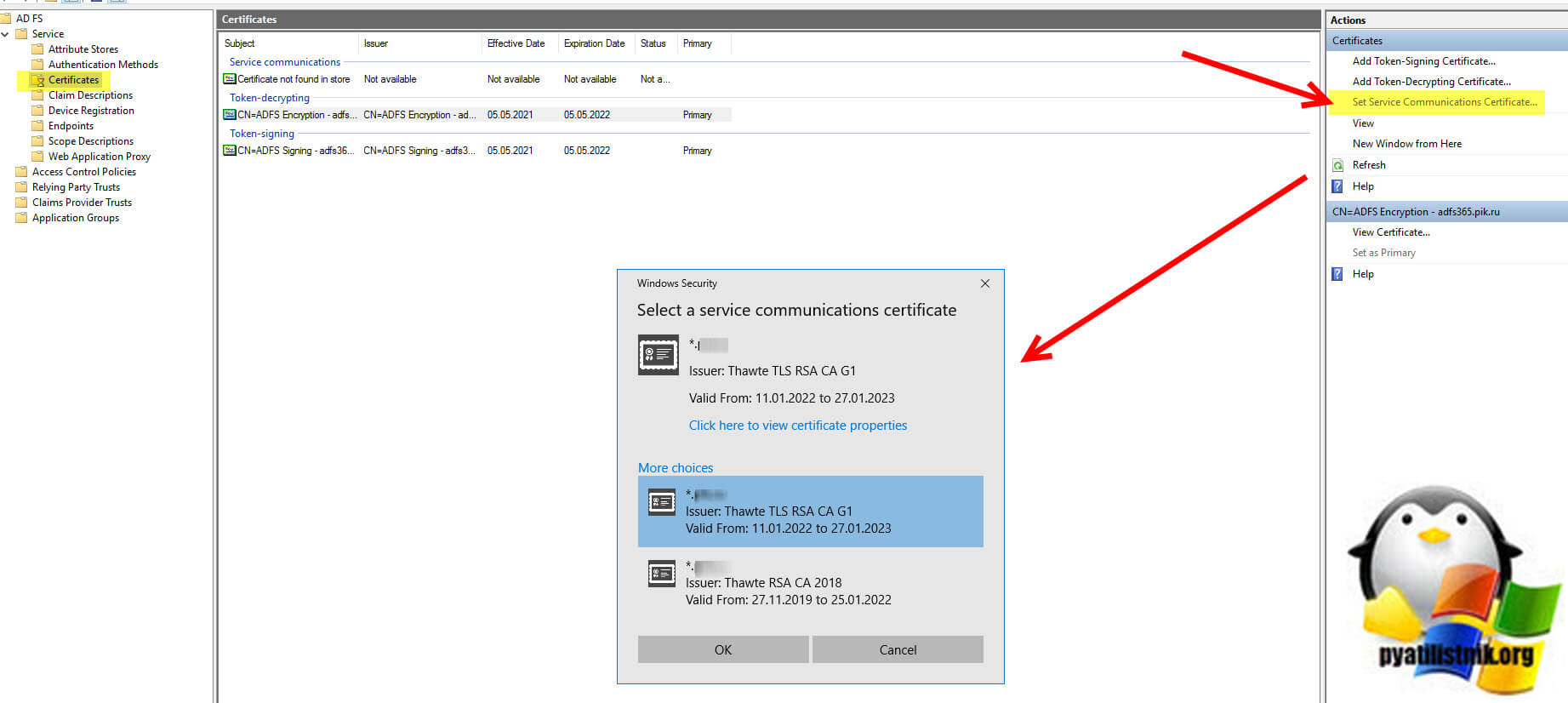

Да задать сертификат как я и писал выше можно и через оснастку AD FS Management (Microsoft.IdentityServer.msc). Откройте в левой иерархии папок «Service — Certificates», далее в действиях выберите пункт «Set-Service Communications Certificate». У вас всплывет список ваших доступных сертификатов, выберите нужный, после чего нажмите применить. Далее не забываем так же перезагрузить службу AD FS.

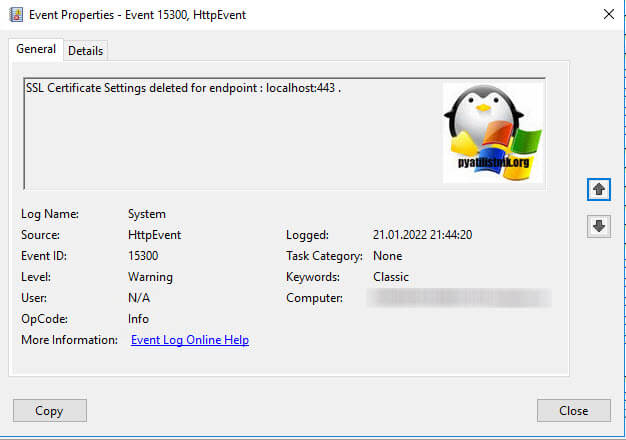

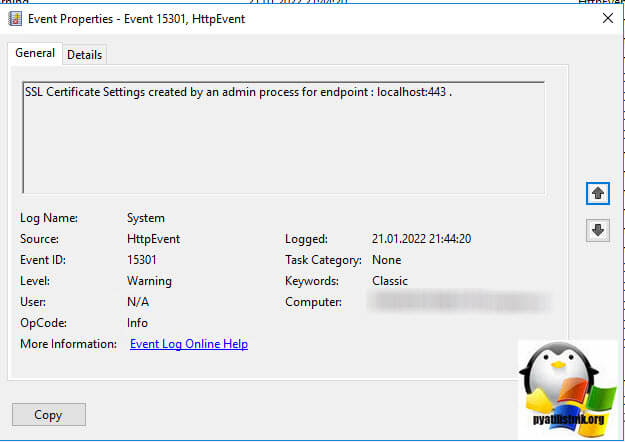

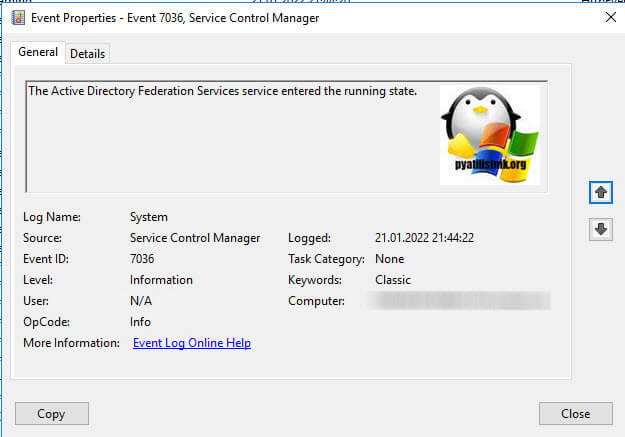

Далее, вы должны удостовериться, что у вас в логах Windows нет ошибок и присутствуют события, о корректном запуске службы adfssrv. Нас будет интересовать журнал «Система». Последовательность событий должна быть такая:

Еще интересный момент, как только вы установили новый SSL сертификат, то в его ACL прописалась учетная запись службы adfssrv.

Повторяем все те же действия на втором сервере AD DS, если у вас их два конечно как у меня. Лично у меня уже все заработало, так как у меня вместо WAP используется обратный прокси FortiWeb, но я ниже покажу, что вы должны сделать на WAP серверах, если у вас классическая схема.

Восстановите доверие между WAP и AD FS

Чтобы восстановить доверие между AD FS и WAP, на сервере WAP выполните следующую команду:

Install-WebApplicationProxy 000000000000000000000000000CA61 -FederationServiceName имя домена

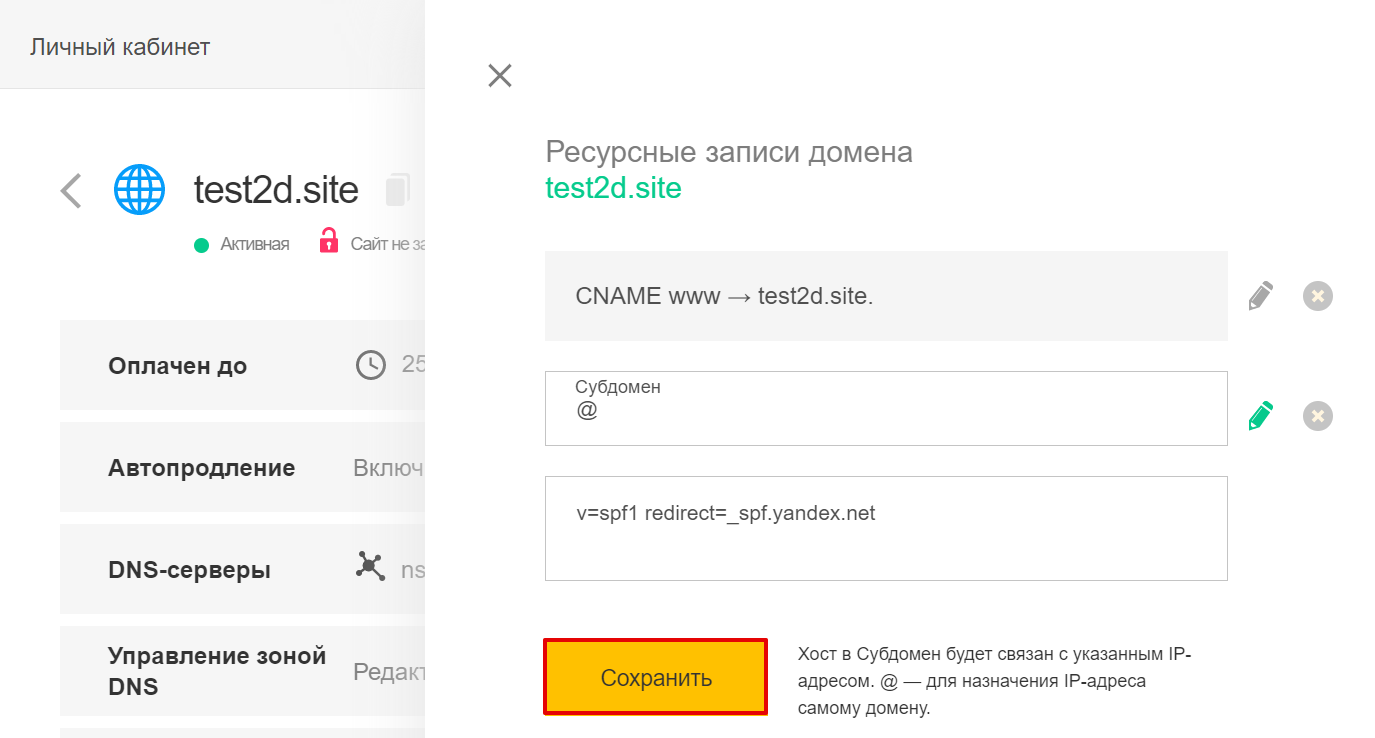

А-запись

Выполните шаги 1-6 инструкции выше.

Готово, ресурсная запись успешно добавлена в зону домена.

Изменения вступят в силу в течение часа.

Для чего необходим SSL-сертификат

Наверняка вы замечали, что адреса некоторых сайтов начинаются буквами http, а некоторые — https. И то, и другое указывает на протокол передачи данных, то есть ряд правил, по которым браузер и сервер обмениваются информацией.

Передача данных по протоколу http происходит в открытом виде. Рассмотрим на примере: когда вы покупаете что-то онлайн и вводите данные банковской карты, браузер сообщает их серверу. Если сайт работает по http-соединению, данные, которые вы указали, никак не защищены, а это значит, что злоумышленник может получить к ним доступ и расплатиться вашей картой в интернете.

Чтобы таких ситуаций не происходило, было создано специальное расширение для протокола http, отвечающее за защиту передаваемых данных — https. Чтобы эту защиту обеспечить, данные необходимо зашифровать — вот для чего нужен SSL-сертификат.

Комьюнити теперь в Телеграм

Подпишитесь и будьте в курсе последних IT-новостей

Новые способы запроса сертификатов

Кстати, а каким образом пользователи и компьютеры получают сертификаты? Иначе говоря, как они могут подавать запрос на сертификат и устанавливать его на компьютер? Можно, конечно, руками создать PKCS#10 запрос и с помощью командной строки и certreq передать запрос на CA, но не всегда есть возможность объяснить пользователям, как это сделать. Если пользователь доменный и подключен к корпоративной сети, то можно с помощью групповых политик настроить автоматическую подачу и обработку заявок. В результате пользователь может даже не подозревать, что ему был установлен новый сертификат или обновлен старый.

Клиенты, которые не входят в домен или не имеют прямого доступа в сеть с CA, могут запросить сертификат через веб-интерфейс. Компонент Web Enrollment, который необходим для этого, присутствовал и ранее, но был существенно переработан. Старая библиотека XEnroll.dll, которая была написана много лет назад и долго дополнялась новыми функциями и багами, была заменена на новую – CertEnroll.dll, так как оказалось легче написать с нуля, чем исправить то, что было. Web Enrollment позволяет подавать заявки в формате PKCS #10 или создавать запросы интерактивно через браузер, автоматическая подача заявок не поддерживается.

В Windows Server 2008 и более ранних версиях для аутентификации пользователей и компьютеров при запросе сертификатов использовался протокол Kerberos, а в качестве транспортного протокола – Distributed COM (DCOM). При таком способе аутентификации автоматическая подача заявок (autoenrollment) недоступна для компьютеров, которые не подсоединены к корпоративной сети, или для компьютеров, которые находятся в другом лесе, чем центр сертификации. CA Web Enrollment, появившийся в Server 2008 R2, использует для подачи заявок новый протокол WS-Trust. Новые сервисы – Certificate Enrollment Policy Web Service и Certificate Enrollment Web Service – позволяют получить политики и подать заявки на сертификаты через HTTPS. При этом в качестве аутентификации можно использовать не только Kerberos, но и пароли, и сертификаты.

Если необходимо избежать запросов к CA на новые сертификаты из интернета, но есть клиенты, которым надо обновлять сертификаты, когда они, например, в командировках, то можно использовать режим только обновления (renewal-only). В этом случае клиенты при первом получении сертификата должны быть в той же сети, что и CA, а в случае обновления сертификатов могут воспользоваться возможностями CA Web Enrollment.

Политики для этих служб настраиваются через групповые политики или на клиенте, через оснастку Certificates.

Веб-службы регистрации сертификатов

Они же Certificate Enrollment Web Services, если по-английски. Весьма полезная роль, которая позволяет:

- запрашивать сертификаты пользователями без участия администратора

- предоставлять по требованию сертификат корневого ЦС

- выполнять особые уже подготовленные запросы (Custom Request), например для веб-серверов под управлением Linux или других сетевых устройств

- делать это все через интернет

- сам Web Enrollment может работать на отличном от ЦС компьютере, что повышает безопасность корневого ЦС

Установка и настройка Web Enrollment проста и тривиальна за исключением следующих моментов

Произошла непредвиденная ошибка: Служба центра сертификации (ЦС) не запущена.

An unexpected error has occurred: The Certification Authority Service has not been started.

- та же ошибка будет выдаваться, если Web Enrollment работает на одном сервере с ISA Server / Forefront TMG, в их системных правилах нужно отключить Enforce strict RPC compliance и разрешить протокол RPC во внутреннюю сеть.

- при публикации Web Enrollment в интернете необходимо включить требование работы через SSL для веб-приложения CertSrv в консоли IIS

Виды SSL-сертификатов

Какие бывает SSL-сертификаты, в двух словах не рассказать, так как есть несколько критериев, по которым их можно классифицировать. Начнем с самоподписанных и доверенных.

Самоподписанный сертификат можно выпустить самостоятельно при наличии нужных инструментов. К примеру, это доступно в некоторых панелях управления веб-сервером (ISPmanager, Cpanel и т.д.). Из хорошего здесь то, что такой сертификат бесплатный, из плохого — его можно использовать только для служебных целей, а вот доверие посетителей сайта он не вызывает, потому что в адресной строке сообщается «Не защищено». Иначе говоря, сайт выглядит точно так же, как и если бы у него не было сертификата.

Доверенный сертификат выпускается Удостоверяющим центром — организацией, обладающей правом на выдачу сертификатов. Из всего того, что дает такой SSL-сертификат, стоит выделить самое важное: для посетителей сайта — это гарантия безопасности, а для его владельца — доверие пользователей. Википедия определяет Центр сертификации как «сторону, чья честность неоспорима». Вот несколько тому объяснений:

- Проверка на право владения доменным именем или информации о компании, которая запрашивает сертификат.

- Высокий уровень шифрования данных, подкрепленный финансовой гарантией.

- Цепочки корневых сертификатов доверенных центров по умолчанию включены практически во все браузеры.

Эти преимущества в большей степени относятся к коммерческим Центрам сертификации (к примеру, Sectigo). Существуют также бесплатные, самым популярным является Let’s Encrypt.

Чем отличаются бесплатные SSL-сертификаты от коммерческих: обычно методы шифрования и тех, и других центров соответствуют актуальным стандартам, но бесплатные не предоставляют финансовую гарантию, такие сертификаты могут не поддерживаться некоторыми браузерами и операционными системами и имеют небольшой срок действия (как правило, 90 дней).

Также сертификаты можно разделить, основываясь на способе проверки:

- DV, Domain Validation — сертификат, подтверждающий доменное имя. Его можно получить за 15 минут, так как Центр сертификации проверяет только право владения доменом.

- OV, Organization Validation — сертификат, подтверждающий домен и существование организации. При его выпуске, помимо права на домен, CA проверяет и регистрацию компании. Для получения такого SSL-сертификата понадобится несколько дней.

- EV, Extended Validation — сертификат, подтверждающий принадлежность сайта компании. Перед тем, как его выпустить, Центр сертификации проводит тщательную проверку — от права на домен до лицензии на вид деятельности, в среднем это занимает от нескольких дней до двух недель. Заказ открыт только юридическим лицам.

Раньше отличительной чертой EV являлась не только особая проверка, но и отображение этого сертификата на сайте — в адресной строке браузера было закреплено название компании и обозначено зеленым цветом.

Как уже упоминалось выше, сертификат заказывается для доменного имени. А что делать, если нужно защитить и домен, и поддомены? Или сразу несколько разных доменных имен? Нужен ли отдельный SSL-сертификат каждому субдомену или домену?

Если вы используете и домен, и субдомены, стоит обратить внимание на SSL Wildcard. Этот сертификат распространяется на основной домен, а также его поддомены уровнем ниже. Он дороже сертификатов, предназначенных для одного домена, так что имеет смысл в его покупке, когда субдоменов много. Если же 1-2, то выгоднее заказать сертификаты отдельно для каждого.

В ситуации, когда у вас много онлайн-проектов на отдельных доменах, поможет SAN SSL, который защищает сразу несколько доменов (также его называют мультидоменным сертификатом). Его цена зависит от количества доменов, для которых он предназначен.

Автоматический запрос сертификатов

От центра сертификации нет толку, если клиентские компьютеры в вашей сети не имеют к нему доверия и/или не получают сертификаты. При установке ЦС в домене Active Directory по умолчанию должны создаваться групповые политики, которые прописывают доверие клиентов к корневому ЦС и автоматический запрос сертификатов компьютера у него. Однако, при некоторых сценариях эти политики необходимо настраивать вручную и в этом поможет статья TechNet Configure Computer Certificate Autoenrollment.

TXT-запись

TXT (тext string) — запись, которая содержит любую текстовую информацию о домене. Часто применяется для проверок на право владения доменом при подключении дополнительных сервисов, а также как контейнер для записи SPF и ключа DKIM.

Как добавить TXT-запись

Выполните шаги 1-6 инструкции выше.

Затем в полях ввода укажите:

Значение — значение записи TXT. Как правило, значение ТХТ отправляется на e-mail (например, для активации SSL-сертификата) или предоставляется компанией, услугу которой вы настраиваете.

Как указывать записи

Готово, ресурсная запись добавлена в зону домена.

CNAME-запись

CNAME (canonical name) — это запись, которая отвечает за привязку поддоменов (например, www.site.ru) к каноническому имени домена (site.ru) или другому домену. CNAME-запись дублирует ресурсные записи домена (A, MX, TXT) для поддоменов.

Важно: для одного и того же поддомена нельзя одновременно добавить CNAME-запись и A-запись.

Как добавить запись CNAME

В поле Значение — Canonical name — домен, на который должен ссылаться поддомен из поля «Subdomain».

Обобщенные лучшие практики

Приведу пример рациональной реализации PKI на предприятии для поддержки передовых служб Windows Server 2008 R2

- На контроллере домена развернут корневой центр сертификации

- В групповых политиках настроено доверие к корневому ЦС и автоматический запрос сертификатов доменный компьютеров

- На пограничном компьютере-члене домена развернуты и опубликованы с помощью Forefront TMG в интернете службы:

Web Enrollment для установки сертификата ЦС и запроса личных сертификатов с недоменных компьютеровOnline Responder для проверки отзыва сертификатов по протоколу OCSP - Web Enrollment для установки сертификата ЦС и запроса личных сертификатов с недоменных компьютеров

- Online Responder для проверки отзыва сертификатов по протоколу OCSP

- Remote Desktop Gateway

- Outlook Web Access

- DirectAccess

Benefits to Using AD CS

AD CS нельзя установить на Itanium редакции Windows Server 2008, а на Server Core все компоненты AD CS можно устанавливать, начиная с Windows Server 2008 R2. Довольно серьезные ограничения по использованию AD CS присутствуют и в стандартной редакции Server 2008 (возможность установки только компонента CA, невозможность использовать Restricted Enrollment Agent и другие новшества), часть из которых были сняты в R2 (наконец в стандартной редакции появилась возможность работать с шаблонами сертификатов версий выше первой).

Все компоненты можно поставить на один сервер, но рекомендуется разносить CA, Online Responder и Web enrollment на различные сервера. Для полноценной работы AD CS требуется AD DS (Active Directory Domain Services). При этом можно обойтись без обновления схемы – AD CS в Server 2008 и в Server 2008 R2 будет работать и на схеме, которая поставляется с Windows Server 2003. Но для работы Certificate Enrollment Web Services уже необходима схема не ниже 47 версии, которая идет с Windows Server 2008 R2. Для работы большинства компонентов также требуется IIS.

Установка AD CS производится через добавление ролей в оснастке Server Manager. Как и раньше, для настройки параметров установки применяется конфигурационный файл CAPolicy.inf, который должен находиться в %SYSTEMROOT%. Если необходимо установить на сервер два компонента Certification Authority и Certificate Enrollment Web Service, то это надо делать в два этапа, так как при установке CA нельзя выбрать для установки компонент Web Service.

В Windows Server 2008 были добавлены новые COM-объекты (подробную информацию о свойствах ICertSrvSetup можно найти на MSDN), которые можно использовать для установки CA. Например, можно автоматизировать установку и настройку с помощью VBScript.

Службы сертификации являются хорошими кандидатами на виртуализацию. Но при этом очень важно обеспечить необходимый уровень безопасности для закрытых ключей. Этого можно достичь, используя аппаратные криптографические модули (HSM). В этом случае, даже если виртуалка целиком попадет к злоумышленнику (например, из резервной копии), то закрытые ключи не будут потеряны и не придется перестраивать всю инфраструктуру, так как ключи останутся в HSM. Microsoft официально поддерживает виртуализацию служб сертификации начиная с Windows Server 2003 SP1.

Для управления и настройки AD CS можно использовать MMC-оснастки, скрипты или командную строку. Большая часть инструментов существовала и в предыдущих версиях, таких как оснастки Certificates (certmgr.msc), Certification Authority (certsrv.msc) и Certificate Templates (certtmpl.msc), утилиты certutil.exe и сertreq.exe. Добавилась оснастка Online Responder Management (ocsp.msc) для управления одноименным компонентом. Кроме того, в состав ОС вошла оснастка Enterprise PKI (pkiview.msc), которая ранее была частью Windows Server 2003 Resource Kit и называлась PKI Health Tool.

Enterprise PKI позволяет одновременно отслеживать состояние и доступность нескольких CA, проверяет статус сертификатов CA, доступность AIA (Authority Information Access) и списков отзыва. С помощью разноцветных отметок можно судить о доступности и состоянии PKI. Pkiview удобно использовать, когда в организации развернуто несколько CA, и информацию о них можно получить из нескольких источников, работающих по различным протоколам.

Ручная установка сертификата корневого ЦС

Если в среде Active Directory и локальной сети доверие к корневому центру сертификации настраивается автоматически, то для доверия к ЦС со стороны недоменных удаленных компьютеров необходимо установить сертификат ЦС в их хранилище Доверенные корневые центры сертификации. Иначе либо будут выдаваться предупреждения о потенциальной опасности подписанного неизвестно кем сертификата, либо вообще соединения с таким сервером будут отклонятся, как, например, в случае с Remote Desktop Services Gateway будет выдаваться такая ошибка:

Компьютеру не удаётся проверить удостоверение шлюза удалённых рабочих столов «server.argon.com.ru». Подключаться к серверам без удостоверений небезопасно.

This computer can’t verify the identity of the RD «server.argon.com.ru». It’s not safe to connect to servers that can’t be identified.

Этот сертификат не удалось проверить, проследив его до доверенного центра сертификации

Нужно учесть, что сертификат вашего корневого ЦС нужно устанавливать не в хранилище текущего пользователя, а в хранилище локального компьютера, так как только его содержимое действует на всех пользователей и системные учетные записи. Существует несколько способов добавить сертификат ЦС в хранилище локального компьютера.

Через MMC

Открыть MMC с правами администратора » добавить оснастку Сертификаты » выбрать в качестве области Локальный компьютер » импортировать нужный сертификат в хранилище Доверенные корневые центры сертификации. Более подробно в статье TechNet Manage Trusted Root Certificates.

Через свойства сертификата

Запустить командную строку с правами админа » вызвать в ней с:path ocert.crt » откроется окно свойств сертификата » нажать кнопку Установить » отметить галку Показывать физические хранилища » выбрать хранилище для установки сертификата Доверенные корневые центры сертификации » Локальный компьютер.

Через командную строку

Потребуется утилита CertMgr, с помощью нее нужно выполнить следующую команду:

certmgr.exe -add -c «с:path ocert.crt» -s -r localMachine root

The Downside to Active Directory Certificate Services (AD CS) – Running Your Own CA

Now after the benefits outlined above, you may be thinking, “Sign me up!” But we can’t really talk about AD CS without discussing the other critical element to this type of PKI set-up – the internal CA (i.e. Microsoft CA) that provisions the certificates. AD CS is kind of the waiter in the scenario discussed above, taking requests from endpoints and delivering the appropriate certificates – and it is an excellent waiter! It’s the “kitchen” (i.e. Microsoft CA) that can be a bit of a headache to manage.

We’ve covered the disadvantages of running an internal CA in the past, but they generally boil down to the same arguments you always face when trying to decide between outsourcing or handling internally. Think about it. Would you dedicate time, money and resources on developing an internal CRM? Or would you use one of the many readily available, SaaS options that were designed by experts?

And since it’s much more complex than a CRM, PKI brings additional considerations to the discussion as well. Here are just a few examples:

- – You need to protect and store your root and signing private keys on secure hardware (e.g. Hardware Security Module or HSM).

- Maintaining Validation Services – You need to ensure you have a way to check certificate validity, such as updating CRLs, keeping CRLs, and running OCSP services. These can pose an even greater challenge than distribution and lifecycle management of certificates. If another party wants to check the validity of your certificates, CRLs and OCSP responders need to be 24/7 available all over the world.

- Internal PKI Expertise – PKI is complex and best practices are continually evolving. Senior PKI professionals are difficult to come by and may not come cheap either. How do you make sure your PKI is safe? How will you ensure you maintain compliance? How do you adapt to changes in cryptographic standards?

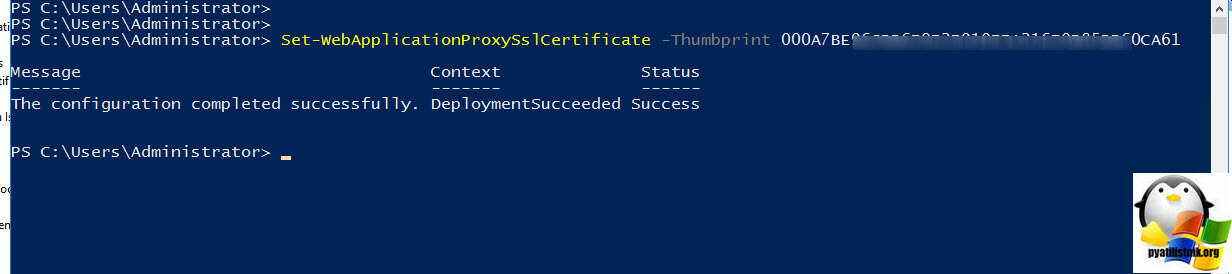

Установка нового сертификата на WAP-сервер

Выше вы должны были установить сертификат в локальное хранилище компьютера, выяснить его отпечаток. Теперь остается просто выполнить ряд простых команд. Откройте PowerShell и выполните команду для смены сертификата

Set-WebApplicationProxySslCertificate – Thumbprint 000000000000000000000000000CA61

Все успешно выполнено

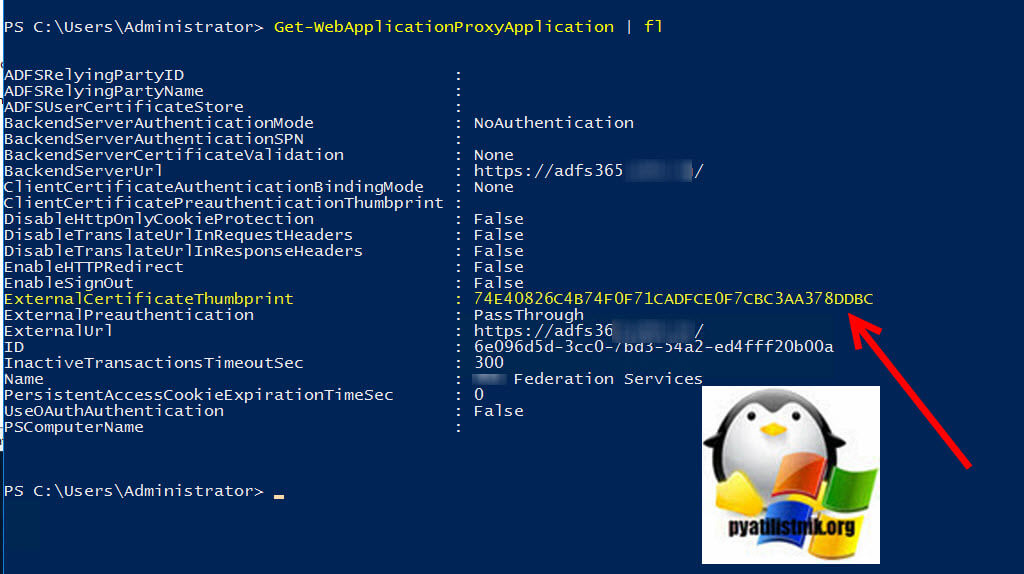

Недостаточно задокументированный шаг, необходимо для завершения всей процедуры. Проверяя сертификат приложения WAP, ExternalCertificateThumbprint по-прежнему указывает на старый Thumbprint. Обратите также внимание на значение в поле ID .

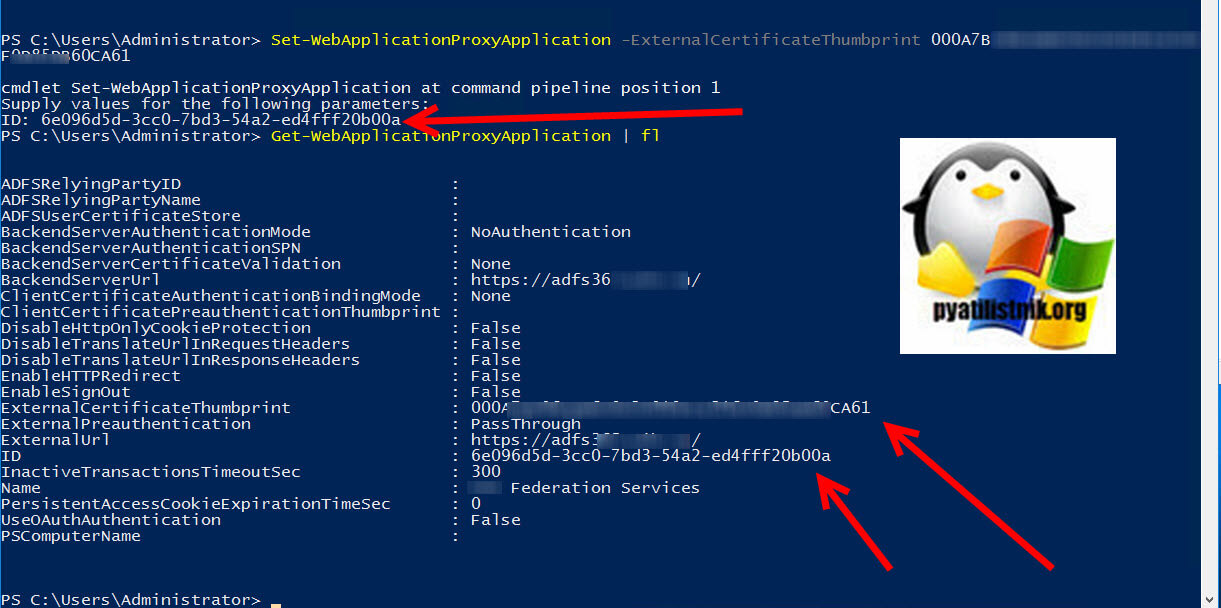

Зная из предыдущих шагов правильный отпечаток сертификата нам его нужно прописать еще в одно место, выполните команду:

Set-WebApplicationProxyApplication –ExternalCertificateThumbprint 000000000000000000000000000CA61

Если потом проверить конфигурацию, то видно, что все поменялось. Еще вас могут спросить код ID. Все теперь внешний сертификат WAP теперь сообщает правильный отпечаток.

не забываем перезапустить службу WAP через команду:

Повторяем все те же действия на втором WAP сервере если они у вас в паре. Либо можно сохранить в файл настройки публикации приложений и восстанавливаем на другом узле:

Полезные ссылки

- PKI предприятия

- How to configure the Windows Server 2008 CA Web Enrollment Proxy

- How to add a Subject Alternative Name to a secure LDAP certificate

- How to Request a Certificate With a Custom Subject Alternative Name

- Устанавливаем Certification Authority — Vadims Podans’s blog

- OCSP (часть 1), OCSP (часть 2) — Vadims Podans’s blog

Как работает SSL-сертификат

Вернемся к нашему примеру с заказом в интернет-магазине. Если вы вводите данные своей карты на сайте, который защищен сертификатом, браузер превращает эти данные в случайный набор символов, и в таком виде сообщает их серверу. Расшифровать такое «послание» можно только с помощью ключа, который хранится на сервере. Ключ сложный и состоит из множества символов, так что подобрать его — задача непосильная. А это значит, что при таком способе передачи информации ваши личные данные надежно защищены от злоумышленников.

Обращать внимание на наличие сертификата на сайте стоит не только тогда, когда вы там что-то покупаете. Если вы регистрируетесь, оставляете свой e-mail или номер телефона, проследите, чтобы рядом с адресом сайта отображался «замочек», как на скриншоте ниже, а не сообщение «Не защищено».

Когда мы разобрались, зачем сайту нужен SSL-сертификат, узнаем, что он из себя представляет. «Физически» это набор файлов, который формируется следующим образом:

- Создается запрос, содержащий информацию о домене и будущем владельце сертификата — Certificate Signing Request (CSR), в переводе означает «запрос на подпись сертификата», а также называется публичным ключом.

- CSR отправляется Центру сертификации (Certificate Authority, CA).

- CA выпускает сертификат на основе данных в запросе и предоставляет свои промежуточные и корневой сертификаты.

- На сервере, где был создан CSR, формируется приватный ключ.

- Ваш сертификат + сертификаты доверенного центра + приватный ключ + ваш сайт = безопасное соединение.

Когда на сайте есть сертификат, вы можете увидеть, кому он выдан, кем выдан и до какой даты действует. Нужно кликнуть «по замочку» и нажать «Посмотреть сертификат».

Подведем итог простыми словами: SSL-сертификат приобретается для доменного имени, а устанавливается там, где вы покупаете хостинг для сайта. Заказать сертификат обычно можно там же, где и хостинг, например, в Timeweb, что очень удобно.

Если вы уже установили сертификат, но сайт открывается по незащищенному протоколу http, нужно настроить перенаправление с http на https — на стороне хостинг-провайдера, где размещен ваш сайт. Тогда при переходе на сайт будет сразу устанавливаться безопасное соединение. При этом важно, чтобы все элементы на сайте передавались по защищенному протоколу, иначе возникнет ошибка «mixed content» (означает «смешанное содержимое»). Что это такое, хорошо описано в статье «Чем опасна ошибка смешанного контента на сайте».

What is Active Directory Certificate Services (AD CS)?

According to Microsoft, AD CS is the “Server Role that allows you to build a public key infrastructure (PKI) and provide public key cryptography, digital certificates, and digital signature capabilities for your organization.”

There’s a little bit to unpack here. If you dabbled with public key infrastructure (PKI) before chances are that you realize that you don’t need AD CS to build a CA. And certificates for signatures as well as so many other use cases are readily available online as well. So why bother with AD CS? The clue here is the word “provide.” Truth is, it’s relatively simple to create your own CA and sign a handful of certificates with tools such as OpenSSL. You could also buy a few certificates from a CA like GlobalSign and install them manually. But AD CS does more than that. It allows your organization to distribute certificates from a CA at large scale, for companies with thousands of employees and possibly even more machines. How does it do that?

An Active Directory Integration from a Third-Party CA

With these integrations, you can still leverage AD and Group Policy for certificate registration and assignments, but certificate requests are sent and responded to by the public SaaS-based CA. Certificates can still be automatically provisioned, renewed and silently installed as well.

Some organizations want to retain complete control and have the internal resources to support a Microsoft CA. Some don’t, in which case it’s important to know that these types of public CA integrations exist. The main takeaway here is that Active Directory can be a very powerful tool for deploying PKI, regardless of how you go about doing it.

MX-запись

MX-запись отвечает за сервер, через который будет работать почта. Благодаря ей отправляющая сторона «понимает», на какой сервер нужно отправлять почту для вашего домена. MX-запись может выглядеть так: mx1.hosting.reg.ru. Чтобы почта могла функционировать, даже если один из серверов не работает, указывают два почтовых сервера. Например, mx1.hosting.reg.ru и mx2.hosting.reg.ru.

Как добавить MX-запись

Значение — адрес сервера, который будет отвечать за работу почты на вашем домене;

Приоритет — приоритет записи (чем меньше цифра, тем выше приоритет записи).

Готово, DNS записи домена обновлены.

Какие требования Reg. ru чтобы получить сертификат на 1 год бесплатно

- Домен должен быть зарегистрирован напрямую у Reg.ru.

- Если домен зарегистрирован у стороннего регистратора и вы хотите бесплатный сертификат на 1 год, вам нужно перенести домен к Reg.ru.

- Сертификат выдается лишь для 1 домена вида site.ru, если вы на этом домене создадите еще поддомены вида shop.site.ru, для них нужно покупать сертификат платно.

- Вся процедура (заказ, активация и установка SSL-сертификата) может занять несколько дней.

Как получить бесплатный SSL сертификат от Reg

При регистрации домена или при переносе домена к Reg.ru, в момент оплаты выберите опцию «Бесплатный SSL-сертификат», более детально показано на скриншоте ниже.

Пример активации ниже и прописывание TXT записей, показано на примере сайта который создан в конструкторе сайтов uCoz. Если ваш сайт создан на сторонней CMS, различий будет немного, просто у каждой CMS своя админка и может отличаться оформление, прописывание TXT записи идентичное.

Активация SSL сертификата от Reg

После того как вы выбрали опцию «Бесплатный SSL-сертификат» от Reg.ru, на контактный e-mail администратора домена будет выслано сообщение с TXT записью которую нужно будет добавить в записи домена.

- После когда запись TXT добавлена, придется подождать пока Reg.ru увидит прописанную TXT запись к вашему домену и вам будет выслан SSL сертификат. Как его прикрепить можно прочесть в материале — здесь.

- В том случае если ваш домен прикреплялся к сайту по A — записи и DNS у вашего домена не изменялись, остались от Reg.ru, вам сертификат будет выдан автоматически без прочих подтверждений по почте и по TXT записям.

Важно! Reg.ru выдает SSL сертификат на 1 год бесплатно только один раз. Как только истекает срок регистрации сертификата, вам будет предложено продлить его платно. Сейчас продление у reg.ru стоит 899 рублей, но стоимость продления может доходить до 2250 тыс руб.

Хорошо подумайте перед тем как переносите домен к Reg.ru, так как при переносе домена вам придется продлить регистрацию домена на 1 год, это дополнительно влетит вам в сумму. Далее по истечении регистрации сертификата, вы будете платить полную его стоимость, а не со скидкой как это сделано сейчас. Бесплатный сыр бывает лишь в мышеловке, это лишь заманчивая акция, чтобы привлечь больше клиентов и в дальнейшем у вас не будет выхода и вы будете платить полную стоимость продления сертификата. Сертификат можно купить и дешевле у Comodo — подробнее.

Лицензия: CC BY-SA 4.0

Помогла ли вам статья?

Статья оказалась полезной для

Траблшутинг автологина в браузере

На этом у меня все, с вами был Иван Сёмин, автор и создатель IT портала Pyatilistnik.org.

SRV-запись

Записи SRV используются для поиска серверов, которые обеспечивают работу определенных служб на данном домене (например, Jabber). Некоторые интернет-протоколы, такие как SIP и XMPP, часто требуют поддержки SRV-записей.

Как добавить SRV-запись

Сервис — название сервиса;

Приоритет — приоритет целевого хоста;

Нагрузка — относительный вес для записей с одинаковым приоритетом (необязательное поле);

Порт — порт TCP или UDP, на котором работает сервис;

Значение — каноническое имя сервиса.

Запрос сертификата с альтернативным именем

Насущный вопрос при публикации внутренних служб предприятия в интернете — создание сертификатов со списком альтернативных имен DNS (Subject Alternative Name, SAN).

По умолчанию ЦС на Windows Server не настроен на выдачу сертификатов, содержащих SAN. Чтобы включить эту функцию на компьютере с ЦС нужно выполнить:

certutil -setreg policyEditFlags +EDITF_ATTRIBUTESUBJECTALTNAME2

net stop certsvc

net start certsvc

Запрос через консоль MMC

- В консоли управления ЦС для шаблона сертификата Веб-сервер назначить права на запрос и чтение для учетки компьютера, запрашивающего сертификат.

- Компьютер, с которого создается запрос, должен входить в домен, в котором опубликован ЦС

Запрос через утилиту certreq

Более гибким и универсальным способом запроса сертификатов с SAN является следующий, использующий утилиту certreq. Чтобы создать сертификат нужно действовать по следующему алгоритму:

1. Подготовить текстовый файл request.inf запроса сертификата со следующим содержанием.

2. На машине, для которой предполагается запрашивается сертификат, выполнить команду

certreq -new request.inf

Нам предложат сохранить подготовленный файл запроса в формате .req. Одновременно с этим в хранилище сертификатов компьютера будет сохранен закрытый ключ для будущего сертификата.

3. Отправить запрос центру сертификации и получить в ответ .cer файл. Для этого можно воспользоваться MMC-конcолью управления Certification Authority (и указать .req файл) либо Web Enrollment (в окно расширенного запроса вставить содержимое .req файла и выбрать шаблон веб-сервера).

4. Выполнить установку полученного сертификата на целевой компьютер следующей командой

certreq -accept request.cer

5. PROFIT. В результате описанных действий в хранилище сертификатов компьютера будет создан сертификат с закрытым ключом, пригодный для авторизации сервера по нескольким именами, прописанным .inf файле.

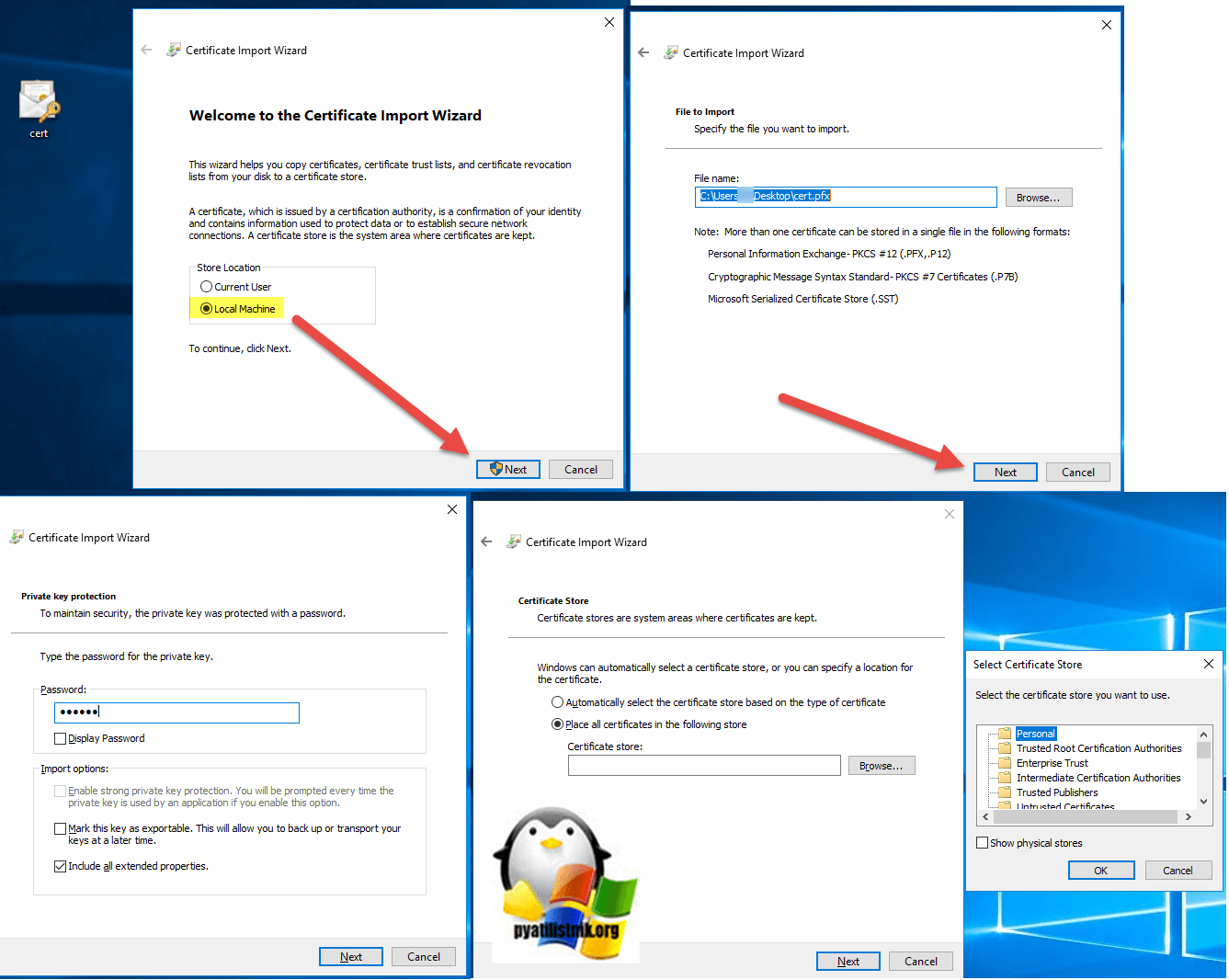

Локальная установка сертификата в систему

Первое, что вы должны выполнить на своих ADFS и WAP серверах, это произвести установку сертификата с закрытым ключом. В большинстве случаев у вас наверняка будет для этих нужд pfx архив, но может быть и в другом виде. Для этого просто выполните действия в мастере установки.

Обязательно выбирайте расположение «Локального компьютера (Local machine)», далее укажите пароль, будет ли закрытый ключ экспортируемым и контейнер «Личное (Personal)».

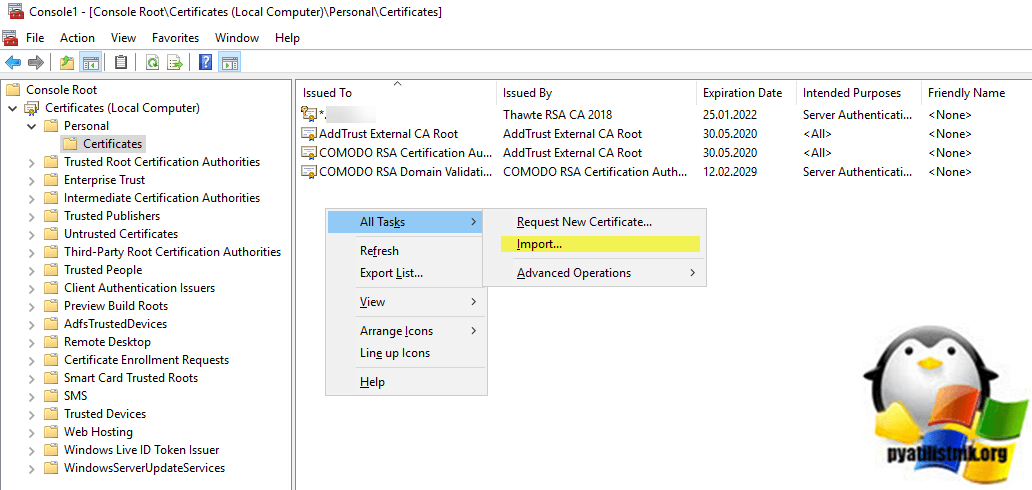

Данный сертификат у вас должен появиться в оснастке «Сертификаты компьютера». Как я и писал выше, если у вас не pfx формат, то тут вы можете его импортировать.

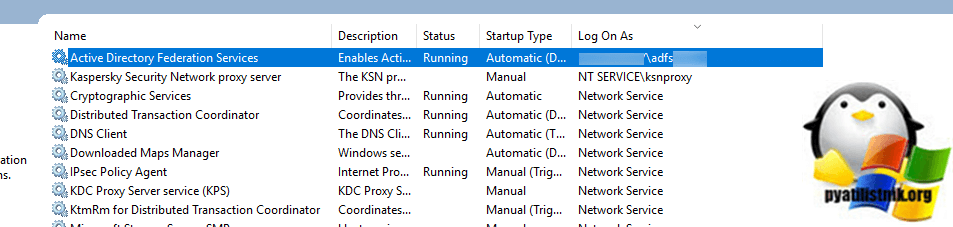

Теперь нужно посмотреть от имени кого у вас запускается служба «Active Directory Federation Services». Посмотреть можно так же в оснастке «Службы».

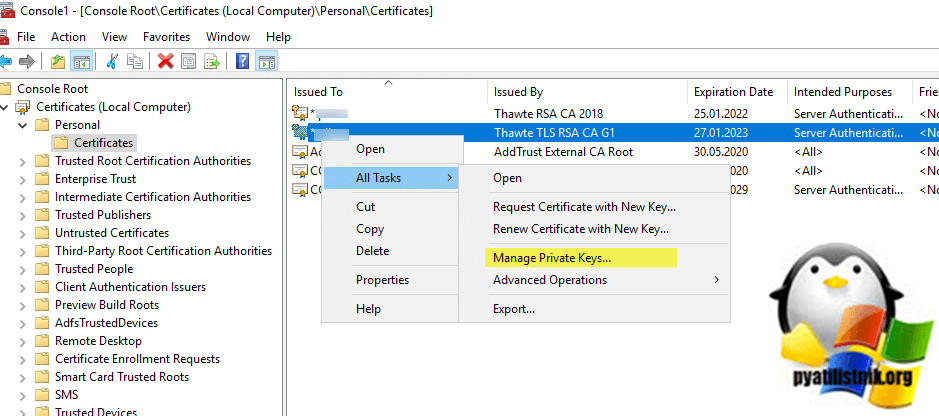

Данную учетную запись нужно добавить в ACL установленного сертификата. Для этого кликните по нему правым кликом и выберите «Управление закрытыми ключами (Manage Private Keys)».

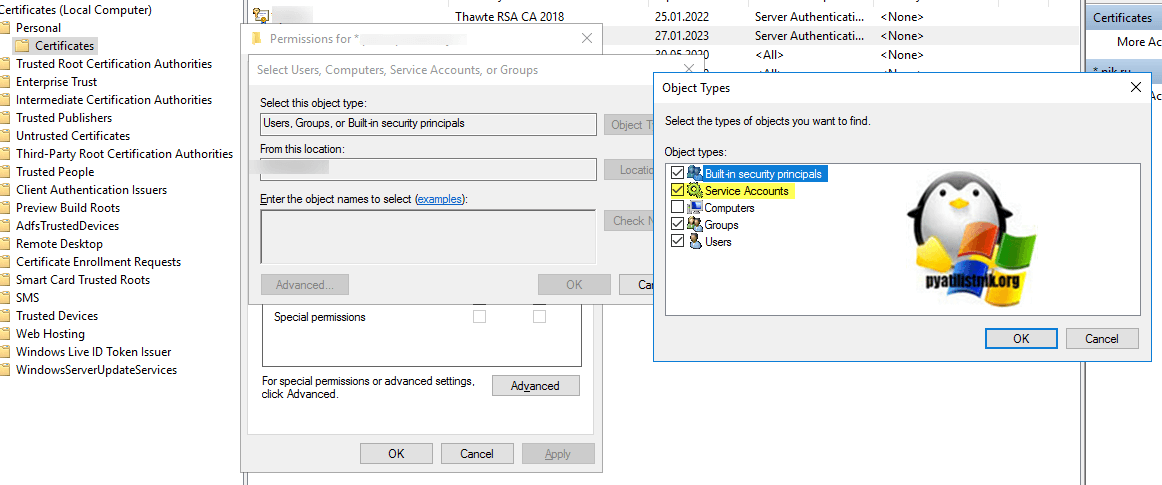

Если вы используете для запуска Active Directory Federation Services аккаунт «gMSA — Group Managed Service Accounts», то не забудьте включить галочку «Службы (Service Accounts)».

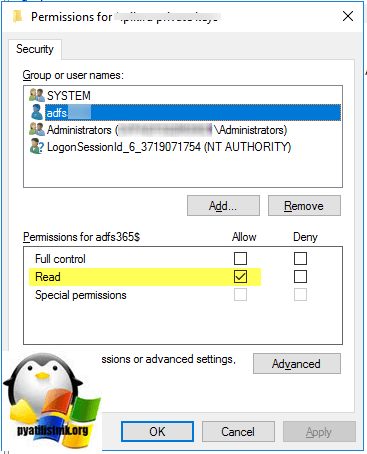

На WAP серверах, которые с высокой степени вероятности не входят в домен Active Directory, ваша служба adfssrv запускается наверное от «Network Service». Выставляем права минимум на чтение.

это тот минимум, который нам позволит далее использовать данный сертификат в командах

Еще сразу советую для команд PowerShell подготовить отпечаток нового сертификата (Thumbprint). Я показывал как это сделать, по сути это некий хэш.

Шаблоны сертификатов

С помощью шаблонов сертификатов можно определить формат и содержимое издаваемого сертификата, а также задать разрешения на запрос сертификатов для пользователей и компьютеров. Только Enterprise CA могут использовать шаблоны сертификатов.

В Windows Server 2000 присутствовали только шаблоны первой версии, которые нельзя изменять – иначе говоря, можно использовать только те шаблоны, которые идут в составе ОС и задавать для них только разрешения на выдачу сертификатов. Шаблоны второй версии поддерживают восстановление и архивацию ключей, и автоматическую выдачу сертификатов (certificate autoenrollment) и были представлены в Windows Server 2003.

В Windows Server 2008 появились шаблоны версии 3, главная новая возможность которых – работа с CNG (Cryptography Next Generation). CNG – это замена CryptoAPI, в которой реализована поддержка алгоритмов из CryptoAPI 1.0 и поддержка ранее неподдерживаемых криптографических алгоритмов, среди которых алгоритмы ЭЦП и обмена ключами на основе эллиптических кривых, а также дополнительные алгоритмы хеширования. Стоит отметить, что использование сертификатов на основе NSA Suite B Cryptography (к которым относятся алгоритмы на основе эллиптических кривых) поддерживается только ОС, начиная с Windows Vista. То есть нельзя, например, использовать сертификат с ключом для алгоритма, использующего эллиптические кривые, в Windows XP и Windows Server 2003, хотя можно использовать классические алгоритмы, такие как RSA, даже если ключ был сгенерирован с использованием CNG. Использование шаблонов третьей версии для работы со смарт-картами также затруднено, так как CSP (Cryptography Service Provider) для смарт-карт не поддерживают новые алгоритмы CNG.

Вторая и третья версии шаблонов поддерживаются в редакциях Enterprise и Datacenter. В редакции Standard новые версии шаблонов поддерживаются только в Server 2008 R2. Сертификаты по шаблонам третьей версии можно издавать и на CA на Windows Server 2003.

В Windows Server 2008 R2 и Windows 7 был добавлен интерфейс программирования (Certificate Template API), который позволяет при установке приложения добавлять новые шаблоны сертификатов. Данная возможность может очень пригодиться, например, в такой ситуации: разработчики пишут приложение, которое использует сертификаты с нестандартными расширениями. Раньше надо были писать подробные инструкции для администраторов, чтобы они создали в своей системе необходимый шаблон. Теперь можно добавить новый шаблон программно с помощью импорта предварительно экспортированного шаблона, созданного в тестовой среде. Шаблон необходимо создавать через стандартную оснастку certtmpl.msc, чтобы быть уверенным, что он не нарушает огромное количество ограничений, которые накладываются на сертификаты (например, разрешение архивирования ключей только для сертификатов, которые используются для шифрования).

Как проверить записи домена

Проверить, корректно ли указаны записи, проще всего с помощью утилиты dig. Для этого введите домен, для которого добавляли ресурсные записи, выберите тип записи «ANY» и кликните Проверить. Так вы увидите все ресурсные записи вашего домена.

Каким сайтам необходим SSL-сертификат

Отсутствие сертификата недопустимо на сайтах, где совершается оплата и хранятся персональные данные пользователей: интернет-магазины, банки, платежные системы, социальные сети и т.д. Нужен ли SSL-сертификат обычному сайту? Например, личному блогу, сайту-визитке, корпоративному сайту или тематическому форуму. Скорее, да. Даже если на вашем сайте не нужно ничего покупать или регистрироваться, надпись «Не безопасно» может отпугнуть посетителей. Когда «замочек» в адресной строке, напротив, вызывает доверие пользователей. Предпочтение сайтам, защищенным сертификатами, отдают и поисковые системы Яндекс и Google, повышая их в выдаче.

Важно понимать, что сертификат отвечает за защиту передаваемых данных, но не может обезопасить сам сайт от взлома, вирусов или DDoS-атаки. Бороться с этими «вредителями» нужно другими методами. Рекомендации на случай таких ситуаций вы можете найти в Community.

Как добавить ресурсные записи для домена

Перед добавлением ресурсных записей определитесь, какие DNS-серверы прописаны для вашего домена.

Как узнать DNS-серверы, которые прописаны для домена

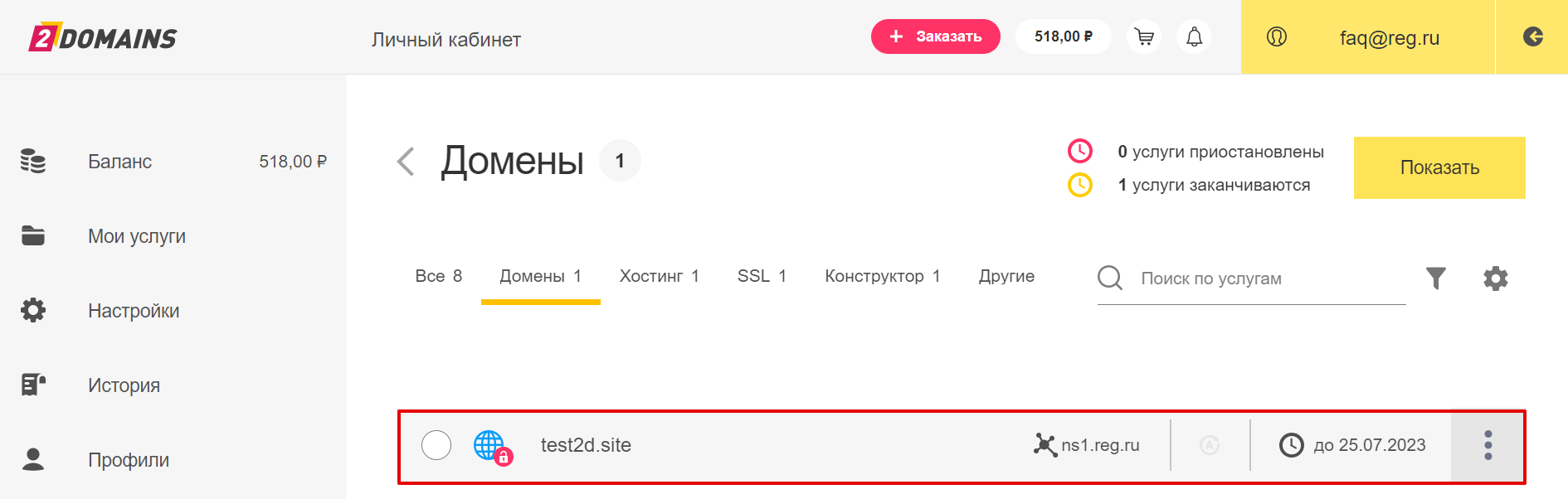

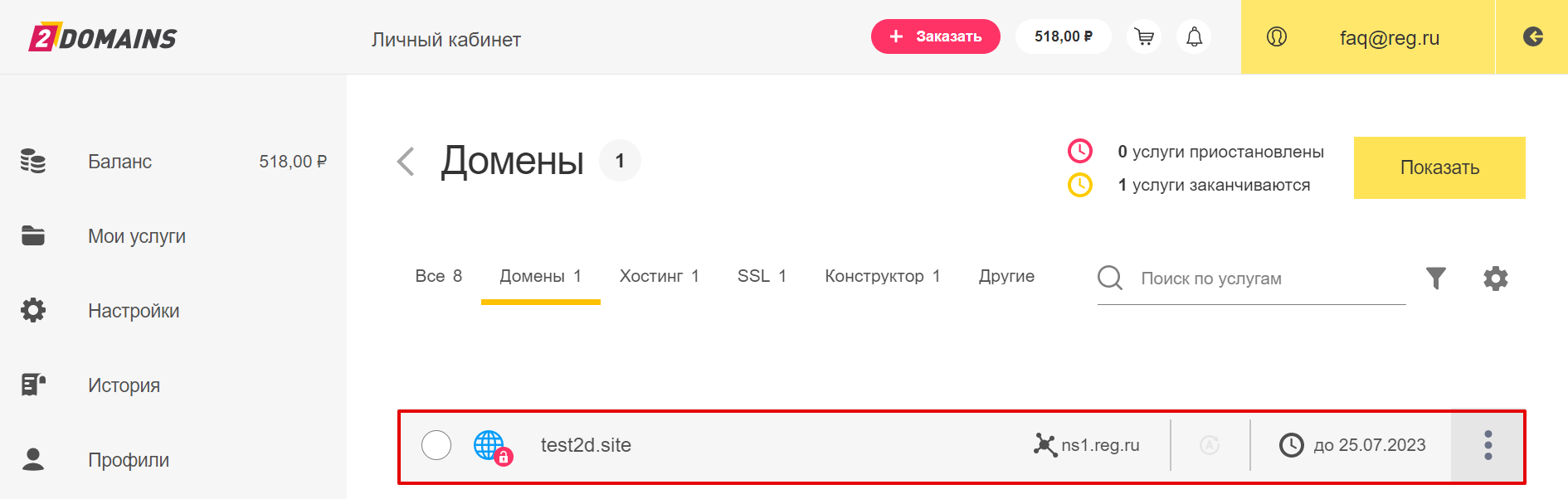

1. Авторизуйтесь в Личном кабинете 2domains и кликните по нужному домену:

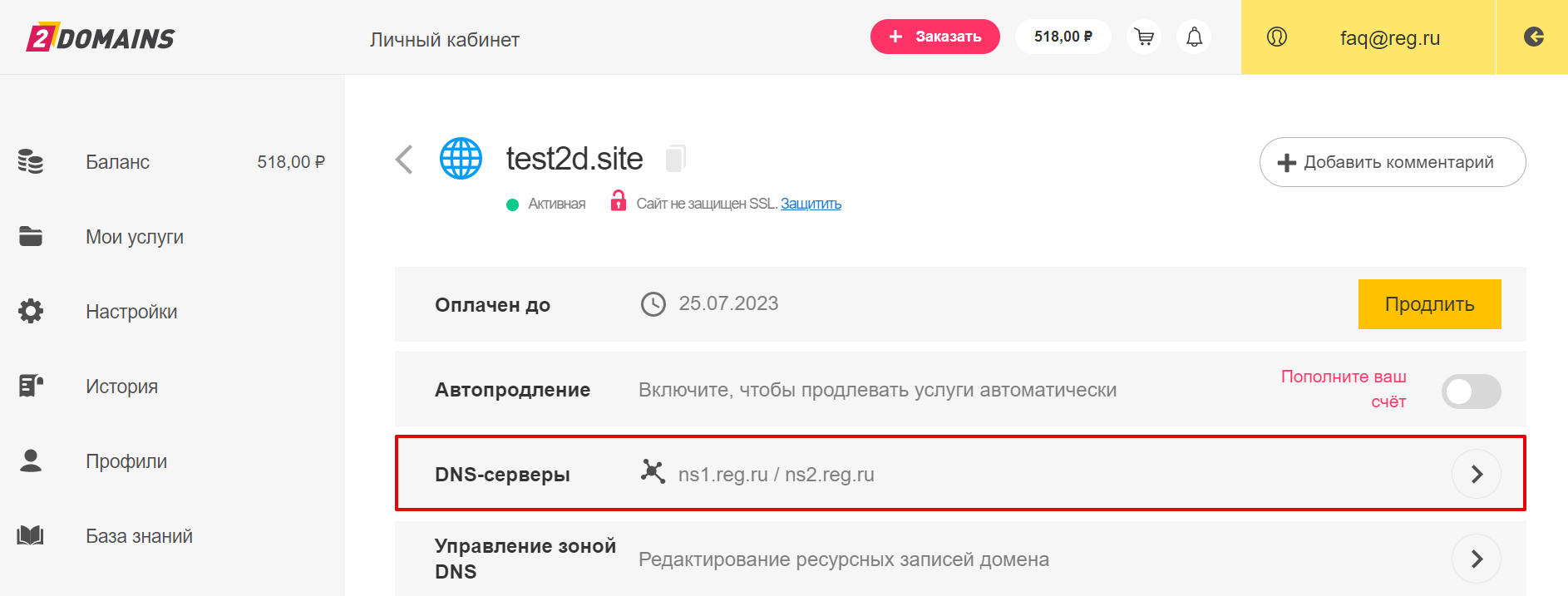

2. Ваши серверы указаны в блоке «DNS-серверы»:

Если для вашего домена прописаны DNS-серверы ns1.hosting.reg.ru и ns2.hosting.reg.ru, перейдите к статье Настройка ресурсных записей в панели управления. Если для вашего домена прописаны DNS-серверы ns1.reg.ru и ns2.reg.ru, следуйте инструкции ниже.

Обратите внимание: если для домена прописаны сторонние DNS-серверы, добавление и управление DNS записями происходит на стороне провайдера, который предоставил вам DNS-серверы.

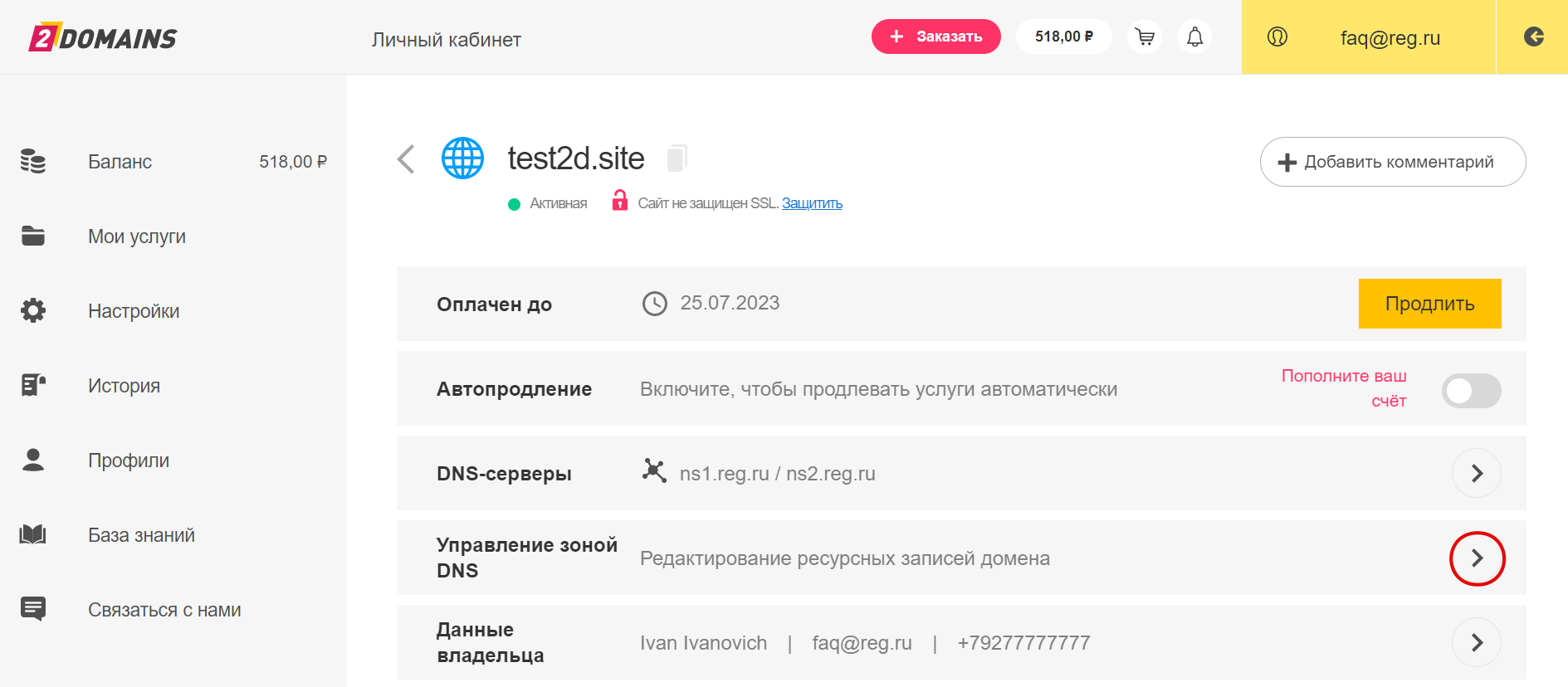

2. На открывшейся странице нажмите стрелочку в блоке «Управление зоной DNS».

3. Во всплывающей шторке кликните Добавить ещё одну запись:

4. Выберите тип записи, которую вы хотите добавить:

Как добавлять записи

5. Затем нажмите на иконку Карандаш:

6. Добавьте в DNS домена нужную ресурсную запись. Для этого следуйте соответствующей инструкции ниже.

Полезные командлеты для WAP сервера

- Get-WebApplicationProxyConfiguration — информация о конфигурации WAP;

- Get-WebApplicationProxyHealth — статус работы;

- Get-WebApplicationProxyApplication — показывает настройки публикации приложений;

- Get-WebApplicationProxyAvailableADFSRelyingParty -список WAP доступных на AD FS;

- Get-WebApplicationProxySslCertificate — информация о привязке SSL сертификата.

АААА-запись

АААА (IPv6 address record) ― запись, которая используется так же, как и А-запись, но для адресов формата IPv6.

Как добавить АAАА-запись

Выполните шаги 1-6 инструкции выше. Затем в полях ввода укажите:

Значение — необходимый IPv6-адрес.

Готово, обновление зоны домена прошло успешно.

Списки отзыва vs. Online Responder

При проверке валидности сертификата среди прочего проверяется срок его действия и состояние отзыва. Сертификат может быть отозван, как в случае компрометации ключа, так и при изменении информации о владельце, например, смене должности или фамилии. Традиционно информация об отозванных сертификатах помещается в списки отзыва (CRL (certificate revocation list)). Чтобы узнать, был ли отозван сертификат, надо получить список отзыва и проверить наличие в нем рассматриваемого сертификата. Если в организации большое количество сертификатов, то список будет быстро расти, а клиенты при проверке статуса сертификата будут ждать закачки списка. Кроме обычных списков существуют еще и разностные (Delta CRL), которые содержат в себе только информацию о сертификатах, статус которых был изменен по сравнению с предыдущим списком отзыва. Delta CRL частично решают проблемы с объемом списков отзыва, но не решают всех проблем, связанных с актуальностью информации. Так как списки публикуются с заданным интервалом, то может быть такая ситуация, что сертификат уже отозван, а информации об этом в CRL еще нет.

В Windows Server 2008 появились сетевые ответчики (Online Responder). Их можно использовать как альтернативу или в дополнение к спискам отзыва сертификатов. Компонент Online Responder использует протокол OCSP (Online Certificate Status Protocol), описанный в RFC 2560. Ответчик разбирает запросы от клиентов, оценивает статус сертификата и отправляет обратно подписанный ответ с информацией о статусе запрошенного сертификата. В случае если клиенту требуется информация о статусе большого количества сертификатов, то целесообразно использовать списки отзыва, так как их достаточно получить один раз, без необходимости многократных запросов к серверу.

Протокол OCSP поддерживают клиенты, начиная с Windows Vista. Они могут быть настроены с помощью новых параметров групповой политики (Certificate Path Validation Settings вкладка Revocation).

В отличие от использования списков отзыва, Online Responder требуется вначале установить и настроить. Для этого надо выполнить следующие шаги:

- Добавить компонент Online Responder роли AD CS. Для работы Online Responder требуется IIS, который будет автоматически предложено установить.

- В свойствах CA для AIA указать путь, по которому доступен ответчик.

- На последнем этапе необходимо настроить сам сетевой ответчик. Для этого в оснастке Online Responder Management с помощью мастера надо создать revocation configuration.

- Для корректной работы Online Responder в период, когда происходит обновление ключа CA, необходимо разрешить обновления сертификатов Online Responder с использованием существующих ключей центра сертификации. Для этого надо выполнить на CA команду certutil -setreg caUseDefinedCACertInRequest 1. Данное действие необходимо для получения возможности подписывать ответы Online Responder с помощью сертификата, подписанного тем же ключом CA, который использовался для подписания сертификата, статус которого запрашивается.

В Windows 2003 для разрешения этой ситуации необходимо вручную создать столько сертификатов для подписи ответов OCSP, сколько требуется, чтобы покрыть срок действия двух сертификатов CA. При этом срок действия каждого из выпущенных сертификатов должен быть на две недели больше, чем у предыдущего.

Проверка отзыва сертификатов

Некоторые сетевые службы (удаленные рабочие столы, DirectAccess, L2TP и SSTP VPN), которые используют сертификаты для проверки подлинности сервера, требуют проверки этих сертификатов на легитимность (но отозваны ли они центром сертификации). В окружении локальной сети с такими проверками проблем не возникает, так как списки отзыва сертификатов опубликованы в Active Directory и по локальным адресам центра сертификации.

Ситуация меняется, если легитимность сертификата пытаются проверить из интернета, где, естественно, ни Active Directory, ни локальные адреса центров сертификации не доступны. И самое неприятное в том, что доверие системы к сертификату, выданному доверенным центром, но не проверенному на легитимность, еще ниже, чем к неизвестному или самоподписанному. Например соединение с удаленным рабочим столом отклоняется, выдавая ошибку:

Не удалось проверить, не был ли отозван этот сертификат.

A revocation check could not be perfomed for the certificate.

Для решения проблемы доступности проверки отзыва сертификатов из интернета необходимо опубликовать любую из следующих служб:

- CRL (Certificate Revocation List, список отзыва сертификатов) на веб-сервере, регулярно обновляемый

- Online Responder (сетевой ответчик, доступный начиная с Windows Server 2008 редакции Enterprise), который функционирует примерно также, как и предыдущий вариант, но по более прогрессивному протоколу OCSP (но через HTTP)

Для работы обоих вариантов необходимо, чтобы в центре сертификации были заблаговременно настроены доступные из интернета адреса этих служб, так как эти адреса жестко прописываются в каждом выдаваемом сертификате.

За инструкциями по настройки ЦС для размещения CRL в интернете обращайтесь к статье TechNet Configuring Certificate Revocation. От себя лишь замечу хитрость: если ваш домен имеет доступное из интернета DNS-имя (то есть argon.com.ru, а не argon.local), а на сервер с корневым ЦС установлена опция Web Enrollment, то ЦС уже настроен на публикацию своих CRL по адресу http://server.argon.com.ru/CertEnroll. Поэтому для полноценной работы CRL достаточно просто опубликовать в интернете порт HTTP по доменному имени server.argon.com.ru.

Настройка и публикация Online Responder немного сложнее, но подробно описана в статьях TechNet Online Responder и Setting Up Online Responder Services in a Network. Тут уже никаких хитростей и настроек по умолчанию нет, честно устанавливаете роль на нужный сервер, конфигурируете эту роль, публикуете HTTP-сайт в интернете и настраиваете ЦС на включение информации об Online Responder’e в публикуемые сертификаты.

Проверить правильность функционирования проверки отзыва (CRL или OCSP) любого сертификата можно с помощью следующей команды:

certutil -url name.cer

где name.cer — имя выданного сертификата.

Следует иметь ввиду, что проверка отзыва по протоколу OCSP проходит успешно только в том случае, если сертификат ЦС, выдавшего проверяемый сертификат, установлен в хранилище доверенных сертификатов локального компьютера.

Заключение

Видоизменения служб сертификации производились и в Windows Server 2008, и в R2. В итоге появились возможности, которые будут интересны специалистам по безопасности, инструменты, которые облегчат жизнь администратора, и функции, которые позволят пользователям еще меньше разбираться в сертификатах.

Во-первых, добивалась поддержка новых протоколов и криптографических алгоритмов. Протокол OCSP, который уже не один год присутствовал в других программных продуктах, наконец-то дошел до серверных ОС Microsoft. Таким образом, у администраторов и программистов появились различные варианты для проверки статуса отозванных сертификатов, которые позволяют выбирать между скоростью, объемом данных и актуальностью информации. Немаловажно и появление поддержки алгоритмов на эллиптических кривых. К сожалению, поддерживаются не российские, а американские стандарты, но ожидать иного было бы странно.

Во-вторых, многие библиотеки (например, Crypto API и XEnroll.dll) переписаны с нуля, из-за чего можно надеяться на избавление от старых ошибок и проблем, и ждать новых.

В-третьих, значительно расширились способы запроса и получения сертификатов. Теперь сертификаты могут получать и сетевые устройства без записи в домене, и пользователи без прямого доступа к сети с CA.

И наконец, без внимания не оставлены и любители автоматизации и скриптописания – новые объекты и функции позволят им реализовать свои фантазии.