Возможно, вы видели файлы цифровых сертификатов с различными расширениями имен файлов, такими как .crt, .cer, .pem или .der. Эти расширения обычно соответствуют двум основным схемам кодирования сертификатов и ключей X.509: PEM (Base64 ASCII) и DER (двоичный). Однако есть некоторые совпадения и используются другие расширения, поэтому вы не всегда можете определить, с каким файлом вы работаете, просто взглянув на имя файла; вам может потребоваться открыть его в текстовом редакторе и посмотреть сами.

Работая с цифровыми сертификатами, вы можете столкнуться с необходимостью конвертировать файлы PEM и DER, просматривать их содержимое в виде удобочитаемого текста или объединять их в общие форматы контейнеров, такие как PKCS # 12 или PKCS # 7. В этом руководстве указываются основные различия между файлами PEM и DER и расширениями распространенных имен файлов, связанными с ними. Он также предоставляет наглядные примеры каждой кодировки и иллюстрирует некоторые общие преобразования форматов файлов с OpenSSL.

Что такое OpenSSL?OpenSSL — очень полезный набор инструментов командной строки с открытым исходным кодом для работы с X.509 сертификаты, запросы на подпись сертификатов (CSRs) и криптографические ключи. Если вы используете вариант UNIX, такой как Linux или macOS, OpenSSL, вероятно, уже установлен на вашем компьютере. Если вы хотите использовать OpenSSL в Windows, вы можете включить Подсистема Linux в Windows 10 или установить Cygwin.

- Расширения имени файла PEMКак выглядит сертификат PEM?Общие преобразования PEM

- Расширения имени файла PEM

- Как выглядит сертификат PEM?

- Общие преобразования PEM

- Расширения имени файла DERКак выглядит DER-кодированный сертификат?Общие преобразования DER

- Расширения имени файла DER

- Как выглядит DER-кодированный сертификат?

- Общие преобразования DER

PEM

PEM (первоначально «Privacy Eулучшенный Mail ») — наиболее распространенный формат для X.509 сертификаты, CSRи криптографические ключи. Файл PEM представляет собой текстовый файл, содержащий один или несколько элементов в кодировке Base64 ASCII, каждый из которых содержит простые и нижние колонтитулы (например, ——BEGIN CERTIFICATE—— и ——END CERTIFICATE——). Один файл PEM может содержать сертификат конечного объекта, закрытый ключ или несколько сертификатов, образующих полную цепочку доверия. Большинство файлов сертификатов, загружаемых с SSL.com, будут в формате PEM.

Расширения имени файла PEM

PEM файлы обычно видны с расширениями .crt, .pem, .cer .key (для закрытых ключей), но вы также можете видеть их с разными расширениями. Например, файл пакета SSL.com CA, доступный в таблице загрузок в порядке сертификата, имеет расширение .ca-bundle.

Как выглядит сертификат PEM?

SSL /TLS сертификат для www.ssl.com ниже показан в формате PEM (нажмите для просмотра):

Нажмите, чтобы просмотреть сертификат PEM

——BEGIN CERTIFICATE——

MIIH/TCCBeWgAwIBAgIQaBYE3/M08XHYCnNVmcFBcjANBgkqhkiG9w0BAQsFADBy

MQswCQYDVQQGEwJVUzEOMAwGA1UECAwFVGV4YXMxEDAOBgNVBAcMB0hvdXN0b24x

ETAPBgNVBAoMCFNTTCBDb3JwMS4wLAYDVQQDDCVTU0wuY29tIEVWIFNTTCBJbnRl

cm1lZGlhdGUgQ0EgUlNBIFIzMB4XDTIwMDQwMTAwNTgzM1oXDTIxMDcxNjAwNTgz

M1owgb0xCzAJBgNVBAYTAlVTMQ4wDAYDVQQIDAVUZXhhczEQMA4GA1UEBwwHSG91

c3RvbjERMA8GA1UECgwIU1NMIENvcnAxFjAUBgNVBAUTDU5WMjAwODE2MTQyNDMx

FDASBgNVBAMMC3d3dy5zc2wuY29tMR0wGwYDVQQPDBRQcml2YXRlIE9yZ2FuaXph

dGlvbjEXMBUGCysGAQQBgjc8AgECDAZOZXZhZGExEzARBgsrBgEEAYI3PAIBAxMC

VVMwggEiMA0GCSqGSIb3DQEBAQUAA4IBDwAwggEKAoIBAQDHheRkbb1FCc7xRKst

wK0JIGaKY8t7JbS2bQ2b6YIJDgnHuIYHqBrCUV79oelikkokRkFvcvpaKinFHDQH

UpWEI6RUERYmSCg3O8Wi42uOcV2B5ZabmXCkwdxY5Ecl51BbM8UnGdoAGbdNmiRm

SmTjcs+lhMxg4fFY6lBpiEVFiGUjGRR+61R67Lz6U4KJeLNcCm07QwFYKBmpi08g

dygSvRdUw55Jopredj+VGtjUkB4hFT4GQX/ght69Rlqz/+8u0dEQkhuUuucrqalm

SGy43HRwBfDKFwYeWM7CPMd5e/dO+t08t8PbjzVTTv5hQDCsEYIV2T7AFI9ScNxM

kh7/AgMBAAGjggNBMIIDPTAfBgNVHSMEGDAWgBS/wVqH/yj6QT39t0/kHa+gYVgp

vTB/BggrBgEFBQcBAQRzMHEwTQYIKwYBBQUHMAKGQWh0dHA6Ly93d3cuc3NsLmNv

bS9yZXBvc2l0b3J5L1NTTGNvbS1TdWJDQS1FVi1TU0wtUlNBLTQwOTYtUjMuY3J0

MCAGCCsGAQUFBzABhhRodHRwOi8vb2NzcHMuc3NsLmNvbTAfBgNVHREEGDAWggt3

d3cuc3NsLmNvbYIHc3NsLmNvbTBfBgNVHSAEWDBWMAcGBWeBDAEBMA0GCyqEaAGG

9ncCBQEBMDwGDCsGAQQBgqkwAQMBBDAsMCoGCCsGAQUFBwIBFh5odHRwczovL3d3

dy5zc2wuY29tL3JlcG9zaXRvcnkwHQYDVR0lBBYwFAYIKwYBBQUHAwIGCCsGAQUF

BwMBMEgGA1UdHwRBMD8wPaA7oDmGN2h0dHA6Ly9jcmxzLnNzbC5jb20vU1NMY29t

LVN1YkNBLUVWLVNTTC1SU0EtNDA5Ni1SMy5jcmwwHQYDVR0OBBYEFADAFUIazw5r

ZIHapnRxIUnpw+GLMA4GA1UdDwEB/wQEAwIFoDCCAX0GCisGAQQB1nkCBAIEggFt

BIIBaQFnAHcA9lyUL9F3MCIUVBgIMJRWjuNNExkzv98MLyALzE7xZOMAAAFxM0ho

bwAABAMASDBGAiEA6xeliNR8Gk/63pYdnS/vOx/CjptEMEv89WWh1/urWIECIQDy

BreHU25DzwukQaRQjwW655ZLkqCnxbxQWRiOemj9JAB1AJQgvB6O1Y1siHMfgosi

LA3R2k1ebE+UPWHbTi9YTaLCAAABcTNIaNwAAAQDAEYwRAIgGRE4wzabNRdD8kq/

vFP3tQe2hm0x5nXulowh4Ibw3lkCIFYb/3lSDplS7AcR4r+XpWtEKSTFWJmNCRbc

XJur2RGBAHUA7sCV7o1yZA+S48O5G8cSo2lqCXtLahoUOOZHssvtxfkAAAFxM0ho

8wAABAMARjBEAiB6IvboWss3R4ItVwjebl7D3yoFaX0NDh2dWhhgwCxrHwIgCfq7

ocMC5t+1ji5M5xaLmPC4I+WX3I/ARkWSyiO7IQcwDQYJKoZIhvcNAQELBQADggIB

ACeuur4QnujqmguSrHU3mhf+cJodzTQNqo4tde+PD1/eFdYAELu8xF+0At7xJiPY

i5RKwilyP56v+3iY2T9lw7S8TJ041VLhaIKp14MzSUzRyeoOAsJ7QADMClHKUDlH

UU2pNuo88Y6igovT3bsnwJNiEQNqymSSYhktw0taduoqjqXn06gsVioWTVDXysd5

qEx4t6sIgIcMm26YH1vJpCQEhKpc2y07gRkklBZRtMjThv4cXyyMX7uTcdT7AJBP

ueifCoV25JxXuo8d5139gwP1BAe7IBVPx2u7KN/UyOXdZmwMf/TmFGwDdCfsyHf/

ZsB2wLHozTYoAVmQ9FoU1JLgcVivqJ+vNlBhHXhlxMdN0j80R9Nz6EIglQjeK3O8

I/cFGm/B8+42hOlCId9ZdtndJcRJVji0wD0qwevCafA9jJlHv/jsE+I9Uz6cpCyh

sw+lrFdxUgqU58axqeK89FR+No4q0IIO+Ji1rJKr9nkSB0BqXozVnE1YB/KLvdIs

uYZJuqb2pKku+zzT6gUwHUTZvBiNOtXL4Nxwc/KT7WzOSd2wP10QI8DKg4vfiNDs

HWmB1c4Kji6gOgA5uSUzaGmq/v4VncK5Ur+n9LbfnfLc28J5ft/GotinMyDk3iar

F10YlqcOmeX1uFmKbdi/XorGlkCoMF3TDx8rmp9DBiB/

——END CERTIFICATE——

Общие преобразования PEM

В приведенных ниже командах OpenSSL замените имена файлов ВСЕМИ ЗАГЛАВНЫМИ буквами фактическими путями и именами файлов, с которыми вы работаете.

Просмотр содержимого файла сертификата PEM

openssl x509 -в CERTIFICATE.pem -text -noout

Конвертировать сертификат PEM в DER

openssl x509 -outform der -in CERTIFICATE.pem -out CERTIFICATE.der

Преобразовать сертификат PEM с цепочкой доверия в PKCS # 7

PKCS # 7 (также известный как P7B) — это контейнерный формат для цифровых сертификатов, который чаще всего встречается в контексте серверов Windows и Java и обычно имеет расширение .p7b, Файлы PKCS # 7 не используются для хранения закрытых ключей. В приведенном ниже примере -certfile MORE.pem представляет файл со связанными промежуточными и корневыми сертификатами (такими как .ca-bundle файл, скачанный с SSL.com).

openssl crl2pkcs7 -nocrl -certfile CERTIFICATE.pem -certfile MORE.pem -out CERTIFICATE.p7b

Преобразовать сертификат PEM с цепочкой доверия и секретным ключом в PKCS # 12

PKCS # 12 (также известный как PKCS12 или PFX) является распространенным двоичным форматом для хранения цепочки сертификатов и закрытого ключа в одном зашифрованном файле и обычно имеет расширения имени файла. .p12 or .pfx, В приведенном ниже примере -certfile MORE.pem добавляет файл со связанными промежуточными и корневыми сертификатами (такими как .ca-bundle файл, загруженный с SSL.com), и -inkey PRIVATEKEY.key добавляет закрытый ключ для CERTIFICATE.crt(сертификат конечного объекта). Посмотри пожалуйста это как для более подробного объяснения показанной команды.

openssl pkcs12 -export -out CERTIFICATE.pfx -inkey PRIVATEKEY.key -in CERTIFICATE.crt -certfile MORE.crt

После выполнения указанной выше команды вам будет предложено создать пароль для защиты файла PKCS # 12. Запомните этот пароль. Он понадобится вам для доступа к любым сертификатам и ключам, хранящимся в файле.

ТАМ

DER (отличительные правила кодирования) это двоичная кодировка для X.509 сертификаты и закрытые ключи. В отличие от PEM, файлы в кодировке DER не содержат текстовых операторов, таких как ——BEGIN CERTIFICATE——, Файлы DER чаще всего встречаются в контексте Java.

Расширения имени файла DER

DER-кодированные файлы обычно находятся с расширениями .der и .cer.

Как выглядит DER-кодированный сертификат?

SSL в кодировке DER /TLS сертификат для www.ssl.com показано ниже (нажмите для просмотра):

Нажмите, чтобы посмотреть сертификат DER

3082 07fd 3082 05e5 a003 0201 0202 1068

1604 dff3 34f1 71d8 0a73 5599 c141 7230

0d06 092a 8648 86f7 0d01 010b 0500 3072

310b 3009 0603 5504 0613 0255 5331 0e30

0c06 0355 0408 0c05 5465 7861 7331 1030

0e06 0355 0407 0c07 486f 7573 746f 6e31

1130 0f06 0355 040a 0c08 5353 4c20 436f

7270 312e 302c 0603 5504 030c 2553 534c

2e63 6f6d 2045 5620 5353 4c20 496e 7465

726d 6564 6961 7465 2043 4120 5253 4120

5233 301e 170d 3230 3034 3031 3030 3538

3333 5a17 0d32 3130 3731 3630 3035 3833

335a 3081 bd31 0b30 0906 0355 0406 1302

5553 310e 300c 0603 5504 080c 0554 6578

6173 3110 300e 0603 5504 070c 0748 6f75

7374 6f6e 3111 300f 0603 5504 0a0c 0853

534c 2043 6f72 7031 1630 1406 0355 0405

130d 4e56 3230 3038 3136 3134 3234 3331

1430 1206 0355 0403 0c0b 7777 772e 7373

6c2e 636f 6d31 1d30 1b06 0355 040f 0c14

5072 6976 6174 6520 4f72 6761 6e69 7a61

7469 6f6e 3117 3015 060b 2b06 0104 0182

373c 0201 020c 064e 6576 6164 6131 1330

1106 0b2b 0601 0401 8237 3c02 0103 1302

5553 3082 0122 300d 0609 2a86 4886 f70d

0101 0105 0003 8201 0f00 3082 010a 0282

0101 00c7 85e4 646d bd45 09ce f144 ab2d

c0ad 0920 668a 63cb 7b25 b4b6 6d0d 9be9

8209 0e09 c7b8 8607 a81a c251 5efd a1e9

6292 4a24 4641 6f72 fa5a 2a29 c51c 3407

5295 8423 a454 1116 2648 2837 3bc5 a2e3

6b8e 715d 81e5 969b 9970 a4c1 dc58 e447

25e7 505b 33c5 2719 da00 19b7 4d9a 2466

4a64 e372 cfa5 84cc 60e1 f158 ea50 6988

4545 8865 2319 147e eb54 7aec bcfa 5382

8978 b35c 0a6d 3b43 0158 2819 a98b 4f20

7728 12bd 1754 c39e 49a2 9ade 763f 951a

d8d4 901e 2115 3e06 417f e086 debd 465a

b3ff ef2e d1d1 1092 1b94 bae7 2ba9 a966

486c b8dc 7470 05f0 ca17 061e 58ce c23c

c779 7bf7 4efa dd3c b7c3 db8f 3553 4efe

6140 30ac 1182 15d9 3ec0 148f 5270 dc4c

921e ff02 0301 0001 a382 0341 3082 033d

301f 0603 551d 2304 1830 1680 14bf c15a

87ff 28fa 413d fdb7 4fe4 1daf a061 5829

bd30 7f06 082b 0601 0505 0701 0104 7330

7130 4d06 082b 0601 0505 0730 0286 4168

7474 703a 2f2f 7777 772e 7373 6c2e 636f

6d2f 7265 706f 7369 746f 7279 2f53 534c

636f 6d2d 5375 6243 412d 4556 2d53 534c

2d52 5341 2d34 3039 362d 5233 2e63 7274

3020 0608 2b06 0105 0507 3001 8614 6874

7470 3a2f 2f6f 6373 7073 2e73 736c 2e63

6f6d 301f 0603 551d 1104 1830 1682 0b77

7777 2e73 736c 2e63 6f6d 8207 7373 6c2e

636f 6d30 5f06 0355 1d20 0458 3056 3007

0605 6781 0c01 0130 0d06 0b2a 8468 0186

f677 0205 0101 303c 060c 2b06 0104 0182

a930 0103 0104 302c 302a 0608 2b06 0105

0507 0201 161e 6874 7470 733a 2f2f 7777

772e 7373 6c2e 636f 6d2f 7265 706f 7369

746f 7279 301d 0603 551d 2504 1630 1406

082b 0601 0505 0703 0206 082b 0601 0505

0703 0130 4806 0355 1d1f 0441 303f 303d

a03b a039 8637 6874 7470 3a2f 2f63 726c

732e 7373 6c2e 636f 6d2f 5353 4c63 6f6d

2d53 7562 4341 2d45 562d 5353 4c2d 5253

412d 3430 3936 2d52 332e 6372 6c30 1d06

0355 1d0e 0416 0414 00c0 1542 1acf 0e6b

6481 daa6 7471 2149 e9c3 e18b 300e 0603

551d 0f01 01ff 0404 0302 05a0 3082 017d

060a 2b06 0104 01d6 7902 0402 0482 016d

0482 0169 0167 0077 00f6 5c94 2fd1 7730

2214 5418 0830 9456 8ee3 4d13 1933 bfdf

0c2f 200b cc4e f164 e300 0001 7133 4868

6f00 0004 0300 4830 4602 2100 eb17 a588

d47c 1a4f fade 961d 9d2f ef3b 1fc2 8e9b

4430 4bfc f565 a1d7 fbab 5881 0221 00f2

06b7 8753 6e43 cf0b a441 a450 8f05 bae7

964b 92a0 a7c5 bc50 5918 8e7a 68fd 2400

7500 9420 bc1e 8ed5 8d6c 8873 1f82 8b22

2c0d d1da 4d5e 6c4f 943d 61db 4e2f 584d

a2c2 0000 0171 3348 68dc 0000 0403 0046

3044 0220 1911 38c3 369b 3517 43f2 4abf

bc53 f7b5 07b6 866d 31e6 75ee 968c 21e0

86f0 de59 0220 561b ff79 520e 9952 ec07

11e2 bf97 a56b 4429 24c5 5899 8d09 16dc

5c9b abd9 1181 0075 00ee c095 ee8d 7264

0f92 e3c3 b91b c712 a369 6a09 7b4b 6a1a

1438 e647 b2cb edc5 f900 0001 7133 4868

f300 0004 0300 4630 4402 207a 22f6 e85a

cb37 4782 2d57 08de 6e5e c3df 2a05 697d

0d0e 1d9d 5a18 60c0 2c6b 1f02 2009 fabb

a1c3 02e6 dfb5 8e2e 4ce7 168b 98f0 b823

e597 dc8f c046 4592 ca23 bb21 0730 0d06

092a 8648 86f7 0d01 010b 0500 0382 0201

0027 aeba be10 9ee8 ea9a 0b92 ac75 379a

17fe 709a 1dcd 340d aa8e 2d75 ef8f 0f5f

de15 d600 10bb bcc4 5fb4 02de f126 23d8

8b94 4ac2 2972 3f9e affb 7898 d93f 65c3

b4bc 4c9d 38d5 52e1 6882 a9d7 8333 494c

d1c9 ea0e 02c2 7b40 00cc 0a51 ca50 3947

514d a936 ea3c f18e a282 8bd3 ddbb 27c0

9362 1103 6aca 6492 6219 2dc3 4b5a 76ea

2a8e a5e7 d3a8 2c56 2a16 4d50 d7ca c779

a84c 78b7 ab08 8087 0c9b 6e98 1f5b c9a4

2404 84aa 5cdb 2d3b 8119 2494 1651 b4c8

d386 fe1c 5f2c 8c5f bb93 71d4 fb00 904f

b9e8 9f0a 8576 e49c 57ba 8f1d e75d fd83

03f5 0407 bb20 154f c76b bb28 dfd4 c8e5

dd66 6c0c 7ff4 e614 6c03 7427 ecc8 77ff

66c0 76c0 b1e8 cd36 2801 5990 f45a 14d4

92e0 7158 afa8 9faf 3650 611d 7865 c4c7

4dd2 3f34 47d3 73e8 4220 9508 de2b 73bc

23f7 051a 6fc1 f3ee 3684 e942 21df 5976

d9dd 25c4 4956 38b4 c03d 2ac1 ebc2 69f0

3d8c 9947 bff8 ec13 e23d 533e 9ca4 2ca1

b30f a5ac 5771 520a 94e7 c6b1 a9e2 bcf4

547e 368e 2ad0 820e f898 b5ac 92ab f679

1207 406a 5e8c d59c 4d58 07f2 8bbd d22c

b986 49ba a6f6 a4a9 2efb 3cd3 ea05 301d

44d9 bc18 8d3a d5cb e0dc 7073 f293 ed6c

ce49 ddb0 3f5d 1023 c0ca 838b df88 d0ec

1d69 81d5 ce0a 8e2e a03a 0039 b925 3368

69aa fefe 159d c2b9 52bf a7f4 b6df 9df2

dcdb c279 7edf c6a2 d8a7 3320 e4de 26ab

175d 1896 a70e 99e5 f5b8 598a 6dd8 bf5e

8ac6 9640 a830 5dd3 0f1f 2b9a 9f43 0620

7f

Общие преобразования DER

openssl x509 -inform der -in CERTIFICATE.der -text -noout

Конвертировать DER-кодированный сертификат в PEM

openssl x509 -inform der -in CERTIFICATE.der -out CERTIFICATE.pem

Преобразовать сертификат в кодировке DER с цепочкой доверия и закрытым ключом в PKCS # 12

Чтобы преобразовать сертификат DER в PKCS # 12, его следует сначала преобразовать в PEM, а затем объединить с любыми дополнительными сертификатами и / или закрытым ключом, как показано выше. Для более подробного описания преобразования DER в PKCS # 12, пожалуйста, смотрите это как.

В каком хранилище находится сертификат?

В Windows существует три разных типа хранилищ сертификатов, доступные с помощью консоли управления (

В каждом из этих хранилищ есть определенный набор папок, он может быть разный, в зависимости от версии операционной системы и установленного программного опеспечения. Пример:

Найти в какой же папке может находиться искомый сертификат, может быть затруднительно, хотя и можно воспользоваться поиском:

Однако, есть возможность использовать для этой цели PowerShell и командлет

. Он позволяет перемежаться по структуре папок хранилища сертификатов, как по обычному дереву каталогов локального жесткого диска. Для этого в PowerShell необходимо выполнить команду:

cd cert:

Get-ChildItem localmachinemy

Можно очередной раз убедиться, что использование PowerShell позволяет сократить время поиска нужной информации, и является отличной базой для автоматизации и мониторинга.

Как узнать thumbprint локальных сертификатов?

Один из самых быстрых способов получить список всех сертификатов в хранилище, это использование команды

. Например, чтобы получить список всех сертификатов хранящихся:

1. в персональном хранилище локальной машины:

Get-ChildItem -path «cert:LocalMachineMy»

2. в персональном хранилище текущего пользователя:

Папка в операционной системе

При сохранении сертификата на компьютере программа КриптоПро CSP сама определяет конкретную папку, куда запишет ключи и сертификат. Выбрать другой путь сохранения файла пользователю не удастся.

В этом случае файл закрытого ключа проще найти и скопировать — это будет обычная папка с файлами. Путь к папке будет таким:

Поиск отпечатков сертификатов?

По опыту – такое на IIS не делают.

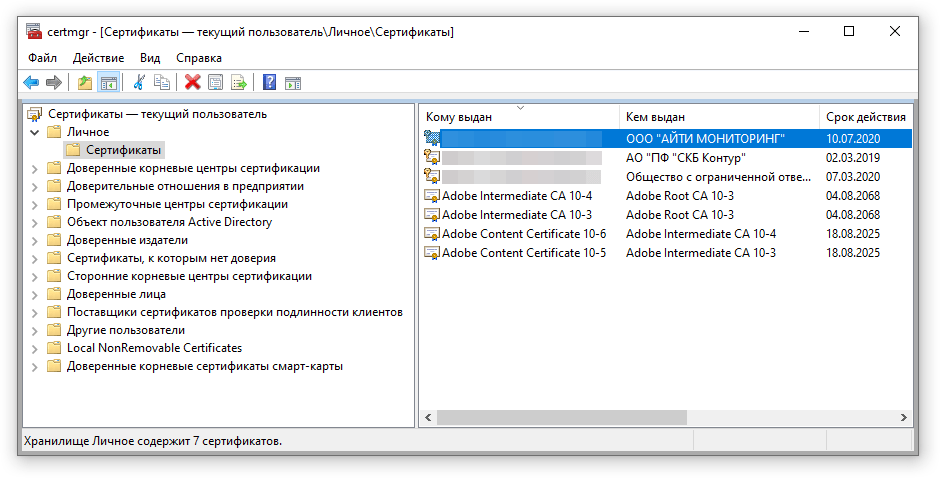

Поиск сертификата через certmgr

CertMgr — это программа для работы с сертификатами на ПК. Также через программу можно посмотреть справочную информацию о консоли управления Microsoft Management Console (MMC) и о том, как настроить удаленное подключение к компьютеру.

Поиск сертификатов на ПК с помощью CertMgr аналогичен поиску через КриптоПро CSP:

- Открываем меню «Пуск» и в поисковой строке пишем название диспетчера сертификатов — «CertMgr», запускаем программу CertMgr.

- В программе — выбираем папку «Личное», тип объекта — «Сертификаты». Диспетчер выдаст перечень сертификатов, которые установлены на компьютер.

- Выбираем из списка нужный сертификат и открываем его.

Поиск сертификата через CertMgr

Поиск сертификата через internet explorer

Internet Explorer — один из наиболее популярных браузеров для работы с сертификатами ЭП. Долгое время только его можно было использовать для сертификатов. Другие браузеры начали поддерживать работу сертификатов позже — в 2022-2022 годах. Но до сих пор использовать сертификат на некоторых ресурсах можно только в Internet Explorer.

Как найти сертификат с помощью браузера Internet Explorer:

Поиск сертификата через Internet Explorer

В браузере Chrome и основанных на нем браузерах (Яндекс.Браузер, Opera) сертификаты также можно найти:

В браузере Firefox найти сертификат не получится. Этот браузер не работает с российскими сертификатами и отечественными криптографическими алгоритмами.

Поиск сертификата через консоль управления

Консоль MMC (Microsoft Management Console) — это место для хранения инструментов и программ, которые предназначены для обслуживания компьютера. Эти средства называются оснастками и служат для управления оборудованием, программным обеспечением и сетевыми компонентами Windows.

Что именно находится в консоли, выбирает пользователь. Перед тем, как пользоваться инструментами консоли, сначала их нужно туда добавить, то есть «Добавить оснастку».

Рассказываем, как запустить консоль и добавить оснастку:

- Открываем меню «Пуск» и в поисковой строке указываем — «MMC».

- В результатах поиска выбираем консоль управления Windows MMC и запускаем ее.

- Нажимаем на вкладку «Файл» и выбираем функцию «Добавить или удалить оснастку». Система выдаст список доступных оснасток.

- Выбираем строку «Сертификаты» в перечне оснасток и нажимаем кнопку «Добавить».

- Указываем, для какой учетной записи выбираем оснастку — «Моей учетной записи пользователя» и нажимаем «Готово». После этого список сертификатов перейдет из перечня доступных оснасток в окне слева в перечень выбранных оснасток в окне справа.

- Подтверждаем выбор: в окне выбранных оснасток выбираем инструмент «Сертификаты» и нажимаем «Ок».

- Прописываем название консоли и выбираем, куда ее сохранить.

Добавление сертификата в консоль управления Windows

После добавления сертификатов в консоль управления Windows, с ними можно будет работать напрямую через эту консоль.

Как запустить консоль, в которую добавлены сертификаты:

- Открываем меню «Пуск» и в поисковой строке указываем название консоли. Например, «Консоль1».

- Нажимаем на иконку сертификата и открываем его.

Просмотр сертификата в консоли управления Windows

Сертификат на компьютере можно найти несколькими путями. Наиболее простые через программу КриптоПро CSP или браузер. Чуть более сложные — через диспетчер сертификатов CertMgr или консоль управления Windows.

Если поиск не дал результатов, значит сертификата на компьютере нет. Это значит, что файл сертификата удален. Восстановить его можно только в случае, если закрытый ключ не тронут. В противном случае нужно использовать копию сертификата, если заранее ее сделали, или обратиться в удостоверяющий центр за новым сертификатом.

Поиск сертификата через криптопро csp

КриптоПро CSP — это программа для работы с электронной подписью. Она есть у большинства пользователей, работающих с квалифицированной ЭП.

Чтобы найти сертификат через КриптоПро CSP на ПК:

Поиск сертификата через КриптоПро CSP

После открытия сертификата через КриптоПро CSP, вкладка с ним появится в меню «Пуск». В следующий раз сертификат можно будет открыть быстрее — сразу из этого меню.

Проверка личного сертификата электронной подписи

На скриншоте видно, что сертификат электронной подписи установлен в папку «Личное», и срок его действия не истёк.

Как установить сертификат электронной подписи? Инструкция.

Если в папке “Личное” вы не обнаружили свой действующий сертификат ЭЦП.

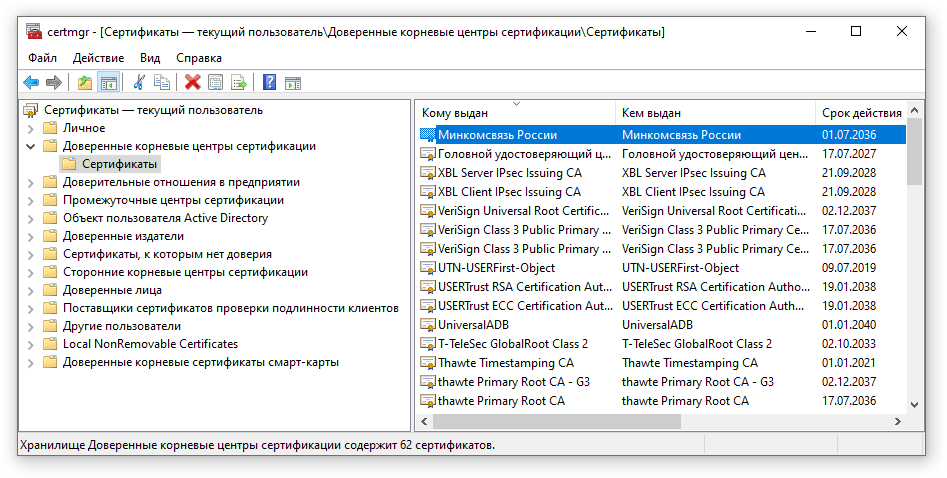

Проверка сертификата минкомсвязи россии

- Зайдите в приложение “Сертификаты”, которое было установлено вместе с КриптоПро CSP, или в приложение “Сертификаты пользователя” certmgr.msc

- Убедитесь, что в подпапке “Сертификаты” папки “Доверенные корневые центры сертификаты” установлен действующий сертификат Минкомсвязи России.

На скриншоте видно, что сертификат Минкомсвязи России установлен в папку “Доверенные корневые центры сертификации”, и срок его действия не истёк.

Как установить сертификат Минкомсвязи России? Инструкция.

Если сертификат не установлен, или срок действия сертификата истёк.

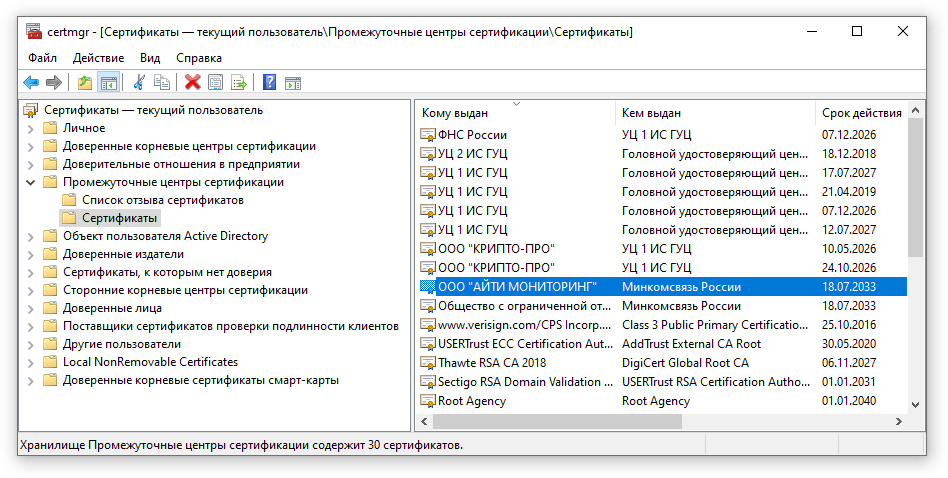

Проверка сертификата удостоверяющего центра

На скриншоте видно, что сертификат удостоверяющего центра установлен в папку «Промежуточные центры сертификации», и срок его действия не истёк.

Как установить сертификат вашего удостоверяющего центра? Инструкция.

Если сертификат не установлен, или срок действия сертификата УЦ истёк.

Просмотр содержимого ключей и сертификатов

Мы можем подробно изучить содержимое всех созданных в OpenSSL файлов, а также при необходимости конвертировать их в другие форматы.

В следующих командах используются тестовые файлы со следующими именами:

Обратите внимание на расширения файлов — они могут отличаться от тех, которые используются в других инструкциях. Например, вместо .key и .crt может использоваться расширение .pem. Расширение файла не имеет особого значения кроме как служить подсказкой пользователю, что именно находится в этом файле. Это же самое касается и имён файлов — вы можете выбирать любые имена.

Все эти файлы являются текстовыми:

Там мы увидим примерно следующее:

Реестр

Реестр компьютера — это список настроек и параметров ПК. Увидеть реестр компьютера можно, набрав в строке поиска на панели «Пуск» — «regedit». Поиск позволит открыть служебную программу — редактора реестра.

Путь к сертификату через реестр

Найти сертификат на ПК можно несколькими путями:

- с помощью программы КриптоПро CSP;

- программы CertMgr;

- браузера;

- консоли MMC.

Все четыре способа позволят открыть сертификат, выгрузить его в виде файла, просмотреть сведения об ЭП, а при необходимости и удалить сертификат. Когда не нужно удалять сертификат.

В КриптоПро CSP и браузере также можно скопировать сертификат вместе с закрытым ключом, в программе CertMgr и консоли ММС — только файл сертификата. Для такого копирования сертификата и его ключа рекомендуем использовать сервис копирования сертификатов на Установочном диске, где пользователю не требуется детально погружаться в механизмы работы ЭП.

Часть 1. самоподписанный сертификат

Для начала рассмотрим вариант самоподписанного сертификата корневого уровня.

Для упрощения задачи сгенерируем сертификат, который будет содержать только необходимые параметры:

Сделать это можно с помощью библиотеки Bouncy Castle, следующим образом:

В результате выполнения данной процедуры будет создан стандартный x.509 сертификат, который, будучи открытым с помощью hex-редактора, выглядит вот таким чудесным образом:

30 82 01 8F 30 81 F9 A0 03 02 01 02 02 01 01 30

0D 06 09 2A 86 48 86 F7 0D 01 01 05 05 00 30 0D

31 0B 30 09 06 03 55 04 03 0C 02 43 41 30 20 17

0D 31 33 30 39 31 35 31 35 33 35 30 32 5A 18 0F

32 31 31 33 30 39 32 32 31 35 33 35 30 32 5A 30

0D 31 0B 30 09 06 03 55 04 03 0C 02 43 41 30 81

9F 30 0D 06 09 2A 86 48 86 F7 0D 01 01 01 05 00

03 81 8D 00 30 81 89 02 81 81 00 8D 80 B5 8E 80

8E 94 D1 04 03 6A 45 1A 54 5E 7E EE 6D 0C CB 0B

82 03 F1 7D C9 6F ED 52 02 B2 08 C3 48 D1 24 70

C3 50 C2 1C 40 BC B5 9D F8 E8 A8 41 16 7B 0B 34

1F 27 8D 32 2D 38 BA 18 A5 31 A9 E3 15 20 3D E4

0A DC D8 CD 42 B0 E3 66 53 85 21 7C 90 13 E9 F9

C9 26 5A F3 FF 8C A8 92 25 CD 23 08 69 F4 A2 F8

7B BF CD 45 E8 19 33 F1 AA E0 2B 92 31 22 34 60

27 2E D7 56 04 8B 1B 59 64 77 5F 02 03 01 00 01

30 0D 06 09 2A 86 48 86 F7 0D 01 01 05 05 00 03

81 81 00 0A 1C ED 77 F4 79 D5 EC 73 51 32 25 09

61 F7 00 C4 64 74 29 86 5B 67 F2 3D A9 39 34 6B

3C A9 92 B8 BF 07 13 0B A0 9B DF 41 E2 8A F6 D3

17 53 E1 BA 7F C0 D0 BC 10 B7 9B 63 4F 06 D0 7B

AC C6 FB CE 95 F7 8A 72 AA 10 EA B0 D1 6D 74 69

5E 20 68 5D 1A 66 28 C5 59 33 43 DB EE DA 00 80

99 5E DD 17 AC 43 36 1E D0 5B 06 0F 8C 6C 82 D3

BB 3E 2B A5 F1 94 FB 53 7B B0 54 22 6F F6 4C 18

1B 72 1C

Тот же самый сертификат, но уже открытый с помощью стандартных средств windows:

Имея два этих файла, один с двоичными данными, а другой с описанием сертификата, попробуем разобраться что здесь к чему.

ASN.1 — стандарт записи, описывающий структуры данных для представления, кодирования, передачи и декодирования данных.

С помощью языка ASN.1 можно описывать сложные структуры, состоящие из данных различных типов. Типичный пример ASN.1-файла выглядит как-то так:

Однако ASN.1 разрабатывался в те светлые времена, когда «640 КБ должно было хватать каждому» и тратить место на такую громоздкую запись не было никакой возможности. Поэтому, в целях экономии места, а также более удобной обработки хранимой в ASN.1-форме информации, был разработан специальный метод кодирования — DER.

DER-кодировка описывается следующим правилом. Первым записывается байт, характеризующий тип данных, затем последовательность байтов хранящих сведения о длине данных и затем уже записываются сами данные.

К примеру, для кодировки целого числа INTEGER 65537 используется следующая форма: 0203 01 00 01.Здесь первый байт 02, определяет тип INTEGER (полную таблицу типов вы можете найти например тут), второй байт 03 показывает длину блока. А следующие за этим байты 01 00 01, являются шестнадцатеричной записью нашего числа 65537.

В нашем случае, для описание простейшего самоподписаного сертификата, достаточно 9 типов данных. Приведем таблицу кодирования для этих типов:

Зная как кодируется каждый из этих типов, мы можем попытаться распарсить наш *.crt файл.

82 01 8F 02 01 2A 86 48 86 F7 0D 01 01 05 55 04 03 43 41 31 33 30 39 31 35 31 35 33 35 30 32 5A 32 31 31 33 30 39 32 32 31 35 33 35 30 32 5A 55 04 03 43 41 9F 2A 86 48 86 F7 0D 01 01 01 00 00 8D 80 B5 8E 808E 94 D1 04 03 6A 45 1A 54 5E 7E EE 6D 0C CB 0B82 03 F1 7D C9 6F ED 52 02 B2 08 C3 48 D1 24 70C3 50 C2 1C 40 BC B5 9D F8 E8 A8 41 16 7B 0B 341F 27 8D 32 2D 38 BA 18 A5 31 A9 E3 15 20 3D E40A DC D8 CD 42 B0 E3 66 53 85 21 7C 90 13 E9 F9C9 26 5A F3 FF 8C A8 92 25 CD 23 08 69 F4 A2 F87B BF CD 45 E8 19 33 F1 AA E0 2B 92 31 22 34 6027 2E D7 56 04 8B 1B 59 64 77 5F 01 00 01 2A 86 48 86 F7 0D 01 01 05 00 0A 1C ED 77 F4 79 D5 EC 73 51 32 25 0961 F7 00 C4 64 74 29 86 5B 67 F2 3D A9 39 34 6B3C A9 92 B8 BF 07 13 0B A0 9B DF 41 E2 8A F6 D317 53 E1 BA 7F C0 D0 BC 10 B7 9B 63 4F 06 D0 7BAC C6 FB CE 95 F7 8A 72 AA 10 EA B0 D1 6D 74 695E 20 68 5D 1A 66 28 C5 59 33 43 DB EE DA 00 8099 5E DD 17 AC 43 36 1E D0 5B 06 0F 8C 6C 82 D3BB 3E 2B A5 F1 94 FB 53 7B B0 54 22 6F F6 4C 181B 72 1C

Преобразуя байты-идентификаторы типов и убирая байты описывающие длину блоков получим следующую структуру:

Это уже более похоже на то, что мы видим при открытии сертификатов в браузере или Windows. Пробежимся по каждому элементу:

Важным моментом, о котором стоит особенно упомянуть являются данные, для которых вычисляется подпись. Интуитивно может показаться, что подписываются все данные идущие до последнего поля BIT STRING, содержащего подпись. Но на самом деле это не так. В стандарте x.

Т.о. если перед вами будет стоять задача проверить ЭЦП x.509 сертификата, то для этого сперва необходимо извлечь TBS-сертификат.

Еще одно замечание относится к отпечатку сертификата. Как видите сам сертификат не содержит никаких сведений об отпечатке. Это объясняется тем, что отпечаток представляет собой обычное хеш-значение SHA-1 от всего файла сертификата, со всеми его полями, включая подпись издателя. Поэтому хранить отпечаток не обязательно, можно просто вычислять хеш при каждом просмотре сертификата.

Часть 2. сертификат 2-го уровня

Мы с вами рассмотрели внутренности самоподписанного сертификата, и нам осталось понять чем отличается структура сертификатов более низкого уровня, от сертификата корневого центра.

Заключение

Тех усидчивых людей, которые продрались сквозь все эти ASN.1 выражения и шестнадцатеричные наборы данных, я хотел бы поблагодарить за прочтение. Надеюсь вам было хоть немного интересно. И стало чуточку понятнее, что же такое на самом деле X.509 сертификат.

Ну и как всегда немного ссылок для тех, кому хочется больше подробностей.

- — спецификация x.509 сертификата и списка отзывов сертификатов.

- ASN.1 простыми словами, вариант статьи для хабра

- on-line утилита для декодирования DER-файлов

- Первичный стандарт ITU-T X.509 ( русский перевод). Спасибо за ссылку.

Сертификат открытого ключа (сертификат электронной подписи, сертификат ключа подписи, сертификат ключа проверки электронной подписи (согласно ст. 2 Федерального Закона от 06.04.2011 «Об электронной подписи» № 63-ФЗ)) — электронный или бумажный документ, содержащий открытый ключ, информацию о владельце ключа, области применения ключа, подписанный выдавшим его Удостоверяющим центром и подтверждающий принадлежность открытого ключа владельцу.

Открытый ключ может быть использован для организации защищённого канала связи с владельцем двумя способами:

- для проверки подписи владельца (аутентификация)

- для шифрования посылаемых ему данных (конфиденциальность)

Существует две модели организации инфраструктуры сертификатов: централизованная (PKI) и децентрализованная (реализуемая на основе т. н. сетей доверия), получившая наибольшее распространение в сетях PGP.

Принцип работыПравить

Наглядное объяснение принципа работы сертификатов открытого ключа на примере установки ПО от стороннего разработчика пользователем в Интернете

Сертификаты, как правило, используются для обмена зашифрованными данными в больших сетях. Криптосистема с открытым ключом решает проблему обмена секретными ключами между участниками безопасного обмена, однако не решает проблему доверия к открытым ключам. Предположим, что Алиса, желая получать зашифрованные сообщения, генерирует пару ключей, один из которых (открытый) она публикует каким-либо образом. Любой, кто желает отправить ей конфиденциальное сообщение, имеет возможность зашифровать его этим ключом, и быть уверенным, что только она (так как только она обладает соответствующим секретным ключом) сможет это сообщение прочесть. Однако описанная схема ничем не может помешать злоумышленнику Давиду создать пару ключей, и опубликовать свой открытый ключ, выдав его за ключ Алисы. В таком случае Давид сможет расшифровывать и читать, по крайней мере, ту часть сообщений, предназначенных Алисе, которые были по ошибке зашифрованы его открытым ключом.

Идея сертификата — это наличие третьей стороны, которой доверяют две другие стороны информационного обмена. Предполагается, что таких третьих сторон немного, и их открытые ключи всем известны каким-либо способом, например, хранятся в операционной системе или публикуются в журналах. Таким образом, подлог открытого ключа третьей стороны легко выявляется.

Сертификат открытого ключа выдаётся центром сертификации и состоит из таких полей как:

- сам открытый ключ владельца сертификата,

- срок действия,

- имя эмитента (центра сертификации),

- имя владельца сертификата

- и, самой важной части, цифровой подписи.

Цифровая подпись гарантирует невозможность подделки сертификата. Она является результатом криптографической хеш-функции от данных сертификата, зашифрованным закрытым ключом центра сертификации. Открытый ключ центра сертификации является общеизвестным, поэтому любой может расшифровать им цифровую подпись сертификата, затем вычислить хеш самостоятельно и сравнить, совпадают ли хеши. Если хеши совпадают — значит сертификат действительный и можно не сомневаться, что открытый ключ принадлежит именно тому, с кем мы собираемся устанавливать соединение.

Если Алиса сформирует сертификат со своим публичным ключом и этот сертификат будет подписан третьей стороной (например, Трентом), любой, доверяющий Тренту, сможет удостовериться в подлинности открытого ключа Алисы. В централизованной инфраструктуре в роли Трента выступает удостоверяющий центр. В сетях доверия Трент может быть любым пользователем, и следует ли доверять этому пользователю, удостоверившему ключ Алисы, решает сам отправитель сообщения.

Формальное описаниеПравить

Пусть имеются две стороны информационного обмена — , , желающие обмениваться сообщениями конфиденциально, и третья сторона (играющая роль удостоверяющего центра), которой доверяют и .

- Стороне принадлежит пара ключей ( , ), где — открытый ключ, а — закрытый (секретный) ключ стороны .

- Стороне принадлежит пара ключей ( , ).

регистрируется у (посылает запрос на подпись), указывая данные о себе и свой . Сторона посредством определенных механизмов «удостоверяет личность» стороны и выдает стороне сертификат , устанавливающий соответствие между субъектом и ключом . Сертификат содержит:

- ключ ,

- идентификационные данные субъекта ,

- идентификационные данные удостоверяющей стороны ,

- подпись стороны , которую обозначим . Подпись — это хеш (набор символов, хеш-сумма/хеш-код), полученный в результате применения хеш-функции к данным сертификата , зашифрованный стороной с использованием своего закрытого ключа .

- и другую информацию.

посылает стороне свой сертификат . проверяет цифровую подпись . Для этого

- самостоятельно вычисляет хеш от данных сертификата ,

- расшифровывает ЭЦП сертификата с помощью всем известного , получив другой хеш,

- проверяет равенство этих двух хешей.

Если полученные хеши равны — ЭЦП корректна, а это подтверждает, что действительно принадлежит .

Теперь , зная открытый ключ и зная, что он принадлежит именно , может шифровать этим открытым ключом все последующие сообщения для . И только сможет их расшифровать, так как известен только .

Структура сертификатаПравить

Электронная форма сертификата определяется стандартом X.509. Перечень обязательных и необязательных полей, которые могут присутствовать в сертификате, определяется данным стандартом, а также законодательством. Согласно законодательству России и Украины (закон «Об электронной цифровой подписи») сертификат должен содержать следующие поля:

Кроме этого в сертификат могут вноситься дополнительные поля.

Бумажный сертификат должен выдаваться на основании подтверждающих документов и в присутствии лица с последующим заверением подписями работника УЦ и носителя закрытого ключа.

Российские стандартыПравить

В России действуют свои криптографические стандарты. Использование их совместно с сертификатами описано в RFC4491: Using GOST with PKIX.

СсылкиПравить

- Служба поддержки SSL.com

- 23 сентября, 2019

X.509 это стандартный формат для сертификаты открытых ключейцифровые документы, которые надежно связывают пары криптографических ключей с идентификационными данными, такими как веб-сайты, отдельные лица или организации.

Впервые представленный в 1988 году вместе со стандартами X.500 для служб электронных каталогов, X.509 был адаптирован для использования в Интернете инфраструктурой открытых ключей IETF (X.509) (PKIX) рабочая группа. RFC 5280 профилирует сертификат X.509 v3, список отзыва сертификатов X.509 v2 (CRL) и описывает алгоритм проверки пути сертификата X.509.

Общие применения сертификатов X.509 включают в себя:

- SSL /TLS и HTTPS для аутентифицированного и зашифрованного просмотра веб-страниц

- Подписанный и зашифрованный адрес электронной почты через S/MIME протокол

- Подписание кода

- Подписание документов

- Аутентификация клиента

- Государственный электронный идентификатор

Независимо от предполагаемого (ых) приложения (ей), каждый сертификат X.509 включает Открытый ключ, цифровой подписии информация как о личности, связанной с сертификатом, так и о его выдаче центр сертификации (CA):

- Компания Открытый ключ является частью пара ключей это также включает в себя закрытый ключ, Закрытый ключ хранится в безопасности, а открытый ключ включается в сертификат. Эта пара открытых / закрытых ключей:

Позволяет владельцу закрытого ключа подписывать документы цифровой подписью; эти подписи могут быть проверены кем-либо с соответствующим открытым ключом.Позволяет третьим сторонам отправлять сообщения, зашифрованные с помощью открытого ключа, которые может расшифровать только владелец личного ключа. - Позволяет владельцу закрытого ключа подписывать документы цифровой подписью; эти подписи могут быть проверены кем-либо с соответствующим открытым ключом.

- Позволяет третьим сторонам отправлять сообщения, зашифрованные с помощью открытого ключа, которые может расшифровать только владелец личного ключа.

- A цифровой подписи представляет собой закодированный хэш (дайджест фиксированной длины) документа, зашифрованного с помощью закрытого ключа. Когда сертификат X.509 подписан публично доверенный CA, например SSL.com, сертификат может быть использован третьей стороной для проверки личности представляющего его объекта.

- Каждый сертификат X.509 включает в себя поля, указывающие предмет, выдающий CA, и другая необходимая информация, такая как сертификат версия и срок годности, Кроме того, сертификаты v3 содержат набор расширения которые определяют такие свойства, как допустимое использование ключей и дополнительные идентификаторы для привязки пары ключей.

Поля сертификата и расширения

Чтобы проверить содержимое типичного сертификата X.509 в реальных условиях, мы рассмотрим SSL / сертификат www.ssl.com.TLS сертификат, как показано в Google Chrome. (Вы можете проверить все это в своем собственном браузере для любого веб-сайта HTTPS, нажав на замок в левой части адресной строки.)

- Первая группа деталей включает в себя информацию о Тема , включая название и адрес компании и Распространенное имя (или Полное доменное имя) веб-сайта, который сертификат предназначен для защиты. (Примечание: что собой представляет Серийный номер в этом поле темы указан идентификационный номер компании в Неваде, а не серийный номер самого сертификата.)

- Прокручивая вниз, мы сталкиваемся с информацией о эмитент, Не случайно в этом случае организация «SSL Corp» как для субъекта, так и для эмитента, но эмитент Распространенное имя это имя выдающего сертификата CA, а не URL.

- Под эмитентом мы видим сертификат Серийный номер (положительное целое число, однозначно идентифицирующее сертификат), Версия X.509 (3), Алгоритм подписи, и даты, указывающие Срок действия.

- Далее мы приходим к публичный ключ, Подписьи связанная информация.

- В дополнение к полям, указанным выше, сертификаты X.509 v3 включают группу Расширения которые предлагают дополнительную гибкость в использовании сертификатов. Например, Subject Alternative Name расширение позволяет сертификату быть привязанным к нескольким удостоверениям. (По этой причине многодоменные сертификаты иногда называют Сертификаты SAN). В приведенном ниже примере мы видим, что сертификат фактически охватывает одиннадцать различных поддоменов SSL.com:

- Компания Отпечатки Показанная ниже информация о сертификате в Chrome не является частью самого сертификата, а представляет собой независимо вычисляемые хэши, которые можно использовать для однозначной идентификации сертификата.

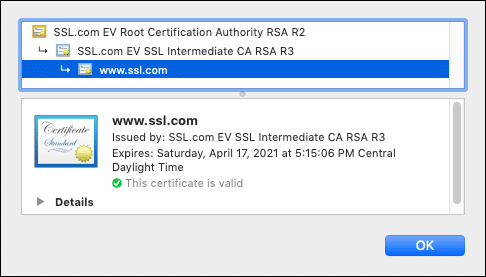

Цепочки сертификатов

Как по административным причинам, так и по соображениям безопасности сертификаты X.509 обычно объединяются в цепи для проверки. Как показано на скриншоте из Google Chrome ниже, SSL /TLS сертификат для www.ssl.com подписан одним из промежуточных сертификатов SSL.com, SSL.com EV SSL Intermediate CA RSA R3. В свою очередь, промежуточный сертификат подписывается корнем SSL.com EV RSA:

Для публично доверенных веб-сайтов, веб-сервер будет предоставлять свой собственный конечный объект сертификат, а также любые промежуточные звенья, необходимые для проверки. Сертификат корневого ЦС с его открытым ключом будет включен в операционную систему конечного пользователя и / или приложение браузера, что приведет к полному цепь доверия.

Ревокация

Сертификаты X.509, которые должны быть признаны недействительными до их Не действует после дата может быть отозвана, Как уже упоминалось выше, RFC 5280 профили списков отозванных сертификатов (CRL), списки отозванных сертификатов с отметками времени, которые могут быть запрошены браузерами и другим клиентским программным обеспечением.

В Интернете списки отзыва сертификатов на практике оказались неэффективными и были заменены другими решениями для проверки отзыва, включая протокол OCSP (опубликован в RFC 2560), OCSP Stapling (опубликовано в RFC 6066, раздел 8, как «Запрос статуса сертификата»), а также набор решений для конкретных поставщиков, реализованных в различных веб-браузерах. Для получения дополнительной информации о сложной истории проверки отзыва и о том, как нынешние баузеры проверяют статус отзыва сертификатов, прочтите наши статьи, Оптимизация загрузки страницы: сшивание OCSP Как браузеры обрабатывают отозванный SSL /TLS Сертификаты?

Часто задаваемые вопросы

X.509 это стандартный формат для сертификаты открытых ключейцифровые документы, которые надежно связывают пары криптографических ключей с идентификационными данными, такими как веб-сайты, отдельные лица или организации. RFC 5280 профилирует сертификат X.509 v3, список отзыва сертификатов X.509 v2 (CRL) и описывает алгоритм проверки пути сертификата X.509.

Служба поддержки SSL. com

Автор — администратор контента

Связанные часто задаваемые вопросы

Подпишитесь на рассылку новостей SSL. com

Не пропустите новые статьи и обновления с SSL.com

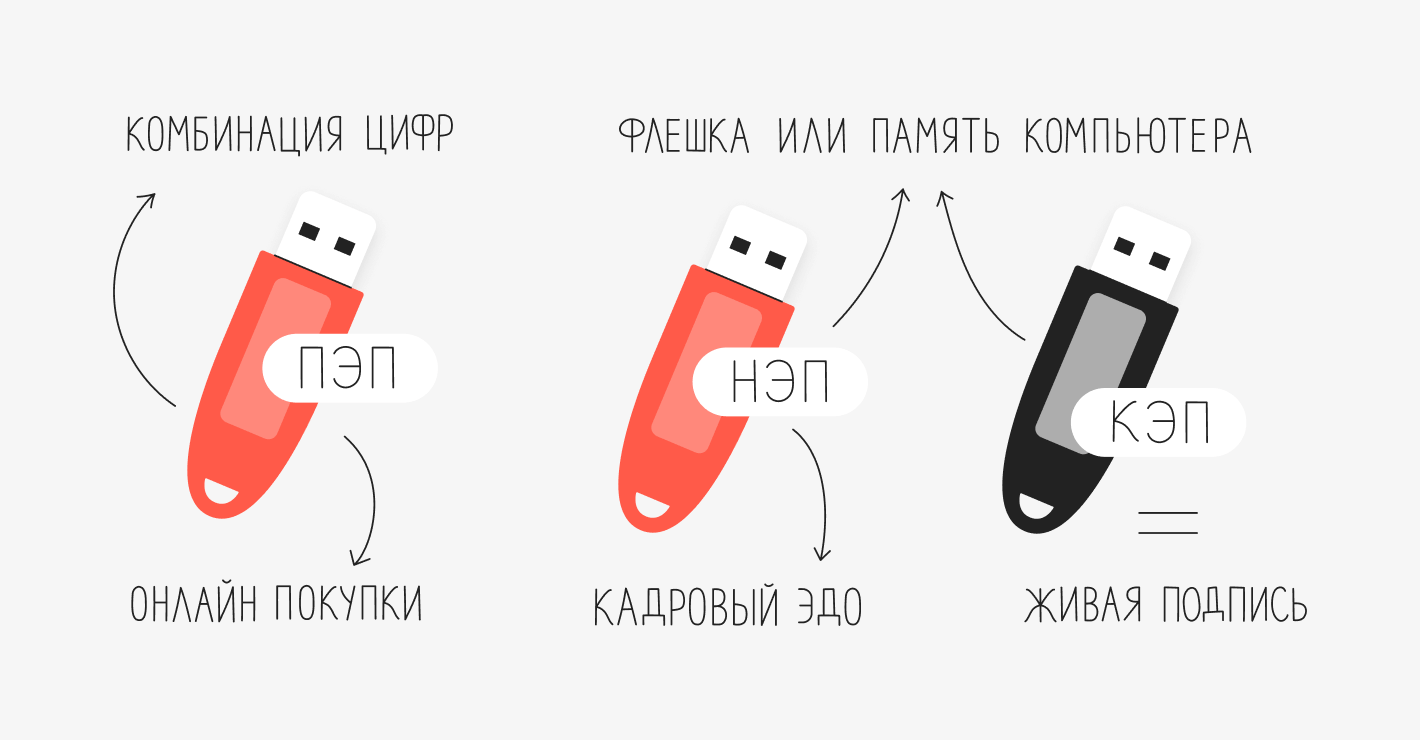

В России в электронном документообороте можно использовать три вида подписи: простую, усиленную неквалифицированную и усиленную квалифицированную. Посмотрим, чем они отличаются друг от друга, при каких условиях равнозначны собственноручной и придают подписанным файлам юридическую силу.

Виды электронной подписи

Простая электронная подпись чаще всего применяется при банковских операциях, а также для аутентификации в информационных системах, для получения госуслуг, для заверения документов внутри корпоративного электронного документооборота (далее — ЭДО).

Простую электронную подпись нельзя использовать при подписании электронных документов или в информационной системе, которые содержат гостайну.

Юридическая сила ПЭП

Простая подпись приравнивается к собственноручной, если это регламентирует отдельный нормативно-правовой акт или между участниками ЭДО заключено соглашение, где прописаны:

Во многих информационных системах пользователь должен сначала подтвердить свою личность во время визита к оператору систему, чтобы его ПЭП в будущем имела юридическую силу. Например, для получения подтвержденной учетной записи на портале Госуслуг, нужно лично прийти в один из центров регистрации с документом, удостоверяющим личность.

Неквалифицированная электронная подпись, или НЭП

Усиленная неквалифицированная электронная подпись (далее — НЭП) создается с помощью программ криптошифрования с использованием закрытого ключа электронной подписи. НЭП идентифицирует личность владельца, а также позволяет проверить, вносили ли в файл изменения после его отправки.

Человек получает в удостоверяющем центре два ключа электронной подписи: закрытый и открытый. Закрытый ключ хранится на специальном ключевом носителе с пин-кодом или в компьютере пользователя — он известен только владельцу и его нужно держать в тайне. С помощью закрытого ключа владелец генерирует электронные подписи, которыми подписывает документы.

Открытый ключ электронной подписи доступен всем, с кем его обладатель ведет ЭДО. Он связан с закрытым ключом и позволяет всем получателям подписанного документа проверить подлинность ЭП.

То, что открытый ключ принадлежит владельцу закрытого ключа, прописывается в сертификате электронной подписи. Сертификат также выдается удостоверяющим центром. Но при использовании НЭП сертификат можно не создавать. Требования к структуре неквалифицированного сертификата не установлены в федеральном законе № 63-ФЗ “Об электронной подписи”.

Где используется неквалифицированная электронная подпись?

НЭП можно использовать для внутреннего и внешнего ЭДО, если стороны предварительно договорились об этом.

Юридическая сила НЭП

Участникам ЭДО нужно соблюдать дополнительные условия, чтобы электронные документы, заверенные НЭП, считались равнозначными бумажным с собственноручной подписью. Сторонам нужно обязательно заключить между собой соглашение о правилах использования НЭП и взаимном признании ее юридической силы.

Квалифицированная электронная подпись или КЭП

Усиленная квалифицированная электронная подпись — самый регламентированный государством вид подписи. Так же, как и НЭП, она создается с помощью криптографических алгоритмов и базируется на инфраструктуре открытых ключей, но отличается от НЭП в следующем:

- Обязательно имеет квалифицированный сертификат в бумажном или электронном виде, структура которого определена приказом ФСБ России № 795 от 27.12.2011.

- Программное обеспечение для работы с КЭП сертифицировано ФСБ России.

- Выдавать КЭП может только удостоверяющий центр, который аккредитован Минкомсвязи России.

Если вы еще не получили электронную подпись, оформите ЭП в удостоверяющем центре, который прошел аккредитацию. В УЦ Контура есть подписи для сотрудников и руководителей, торгов, отчетности и личных дел.

Где используется квалифицированная электронная подпись?

КЭП нужна, чтобы сдавать отчетность в контролирующие органы, участвовать в качестве поставщика и заказчика в электронных торгах, работать с государственными информационными системами, обмениваться формализованными документами с ФНС, вести электронный документооборот внутри компании или с ее внешними контрагентами.

Юридическая сила КЭП

КЭП — это подпись, которая придает документам юридическую силу без дополнительных условий. Если организации ведут ЭДО, подписывая документы КЭП, их юридическая сила признается автоматически согласно федеральному закону № 63-ФЗ “Об электронной подписи”.