Управление жизненным циклом сертификатов и ключей

Управление жизненным циклом сертификатов и ключей

Если секретный ключ пользователя потерян, похищен или скомпрометирован, либо существует вероятность наступления таких событий, действие сертификата должно быть прекращено. После получения подтверждения запроса пользователя об аннулировании сертификата УЦ уведомляет об аннулировании все заинтересованные стороны, используя список аннулированных сертификатов (САС).

УЦ заверяет цифровой подписью сертификат, связывающий открытый ключ с идентичностью пользователя. Однако события реального мира часто разрушают эту связь: идентификационные данные субъекта могут измениться, например, при заключении брака (девичья фамилия заменяется фамилией супруга) или при хищении его секретного ключа злоумышленником. Появляется необходимость в предупреждении остального сообщества пользователей о недопустимости использования данного ключа для данной идентичности. Этот механизм предупреждения в терминах PKI называется аннулированием сертификатов.

Механизм аннулирования сертификатов необходим во всех случаях, за исключением тех, когда используются сертификаты, имеющие короткий срок действия и эффективные только для однократного использования. Одноразовые сертификаты непрактичны во многих PKI-средах, поскольку создают огромную нагрузку на УЦ. Сертификаты с ограниченным сроком действия, которые могут использоваться многократно в течение этого срока, уменьшают нагрузку на УЦ, но при определенных обстоятельствах требуют поддержки аннулирования.

Аналогично аннулированию осуществляется приостановление действия сертификата. Оно заключается в однократной отмене сертификата на некоторое время в течение периода его действия. После этого действие сертификата возобновляется автоматически или же сертификат аннулируется. Приостановление действия сертификата осуществляется в тех ситуациях, когда невозможно установить подлинность лица, обращающегося с запросом об аннулировании.

12.5.3. Генерирование сертификатов

Сертификат гарантирует безопасное подключение к Web-серверам и (или) удостоверяет личность владельца. Идентификация обеспечивается путем применения личного ключа, известного только пользователю данной системы. Когда пользователь

Управление жизненным циклом и маршалинг

Управление жизненным циклом и маршалинг

Ранее в этой главе обсуждались взаимоотношения между администратором заглушек и объектом. Администратор заглушек создается при первом вызове CoMarshalInterface для определенного идентифицированного объекта. Администратор заглушек

Схема лизингового управления циклом существования САО-типов и WKO-синглетов

Схема лизингового управления циклом существования САО-типов и WKO-синглетов

Вы уже видели, что WKO-типы, сконфигурированные для активизации одиночного вызова, существуют только в процессе текущего вызова метода. Поэтому WKO-типы одиночного вызова являются объектами, не

Использование команды ls совместно с циклом for

Формат сертификатов

Цифровой сертификат — это набор идентифицирующих сведений, связанных с открытым ключом и подписанных доверенным третьим лицом, дабы доказать их подлинность и взаимосвязность. Сертификат может быть представлен множеством различных форматов.PGP

Репозиторий сертификатов

Выпуск сертификатов

Сертификаты выпускаются УЦ для пользователей (физических и юридических лиц), для подчиненных ему удостоверяющих центров, а также для удостоверяющих центров сторонних PKI в случае кросс-сертификации.Концепция единой глобальной PKI, объединяющей всех

Управление историями ключей

Управление историями ключей

Концепция обновления ключей, ручного или автоматического, подразумевает, что в данный момент времени пользователь имеет много «старых» сертификатов и, по крайней мере, один «текущий» сертификат. Этот набор сертификатов и соответствующих

Формат сертификатов открытых ключей X. 509

Лекция 7.

Классификация сертификатов и управление ими

Приводится классификация сертификатов открытых ключей, дается краткая характеристика классов и видов сертификатов, подробно рассматривается содержание полей сертификата каждого вида, обсуждается использование

Взаимосвязи сертификатов и пар ключей

Взаимосвязи сертификатов и пар ключей

Если субъект PKI имеет много пар ключей, то должен иметь и много сертификатов, поскольку формат сертификата стандарта X.509 не позволяет ему указывать в поле Subject Public Key Info (информация об открытом ключе субъекта) несколько ключей. Это,

Управление несколькими парами ключей

Управление несколькими парами ключей

Возможность использовать несколько действующих сертификатов, связанных с разными политиками и назначениями ключей, сопряжена с тем, что для каждого вида активности должен выбираться корректный (соответствующий назначению)

Жизненный цикл сертификатов и ключей

Жизненный цикл сертификатов и ключей

Политикой применения сертификатов должно быть четко определено, в какой момент времени сертификаты и ключи становятся валидными и как долго сохраняют свой статус, а также когда необходимо их заменять или восстанавливать.Важнейшим

Примерные сценарии управления жизненным циклом сертификатов и ключей

Примерные сценарии управления жизненным циклом сертификатов и ключей

Рассмотрим возможные сценарии управления жизненным циклом сертификатов и ключей PKI, предполагая, что политикой применения сертификатов установлен срок действия сертификата открытого ключа — 1 год,

Инфраструктуры открытых ключей

Полянская Ольга Юрьевна

Порядок обновления сертификатов

Порядок обновления сертификатов

Поскольку большинство сертификатов действуют в течение ограниченного периода времени, система PKI должна поддерживать обновление сертификатов. Сертификат обычно обновляется одним из двух способов:

1 выпускается сертификат с новым сроком действия, но с теми же открытым ключом и регистрационной информацией, которые содержались в старом сертификате;

2 выпускается сертификат с новым сроком действия и новым открытым ключом, но с той же регистрационной информацией, которая содержалась в старом сертификате.

Стратегии обновления должны строиться таким образом, чтобы обеспечить непрерывную работу пользователей. Обычно сертификаты выпускаются с периодом перекрытия сроков их действия от 4 до 6 недель, чтобы обеспечить плавный переход от старого сертификата к новому. Своевременность обновления сертификатов часто зависит от подготовки и квалификации пользователей. Хотя в большинстве PKI-систем существует режим настройки на автоматическое обновление сертификатов по истечении срока их действия, но часто сертификаты обновляются по запросам пользователей. Поэтому для обновления сертификата пользователю необходимо в определенный момент времени подтвердить УЦ свои идентификационные данные и отправить соответствующий запрос.

Некоторую проблему представляет обновление двойной пары ключей, когда пользователь для работы с одним приложением применяет два сертификата: сертификат ключа шифрования и сертификат ключа подписи. В этом случае в момент обновления пользователь должен получить два новых сертификата. При переходе от старых сертификатов к новым количество сертификатов, которыми оперирует пользователь, может увеличиваться до четырех (для одного приложения), в этот период одновременно действуют пара сертификатов с истекающим сроком действия и пара новых сертификатов. Если учитывать, что пользователь может работать с несколькими приложениями, становится ясно, что количество сертификатов, которые необходимо обновлять, постоянно растет. К сожалению, нет простого способа решения этой проблемы, кроме обучения пользователей,

технической поддержки и документирования процессов обновления ключей.

Ряд поставщиков PKI предлагают клиентское программное обеспечение с функциями управления процессом обновления сертификатов. В этом случае клиентское программное обеспечение формирует и отправляет УЦ подписанный запрос (соответствующий тому сертификату, который должен быть обновлен). Цифровая подпись на запросе верифицируется при помощи открытого ключа, содержащегося в копии сертификата отправителя запроса. Если подпись подтверждается, то считается, что пользователь, отправивший запрос, является законным владельцем исходного сертификата. В этом случае УЦ выпускает новый сертификат с теми же самыми данными пользователя и открытым ключом, но новым сроком действия.

Указание команд обновления

Объект DataAdapter не создает автоматически команды INSERT, UPDATE и DELETE для обновления источника данных в соответствии с изменениями данных в объекте DataSet. Если при вызове команды метода Update не была указана команда INSERT, UPDATE или DELETE, то генерируется

Вставка бизнес-логики в команды обновления

Вставка бизнес-логики в команды обновления

Прежде уже описывалось, как хранимые процедуры для специализированных команд обновления можно использовать для вставки бизнес-логики в хранимые процедуры, которые вызываются автоматически. По сравнению с прежними версиями

Установка Windows XP как обновления

Установка Windows XP как обновления

Вы можете и не форматировать винчестер, а установить Windows XP как обновление Windows 98, 98SE, Me, NT или 2000. Но помните, что на жестком диске останется много «мусора» от старых и удаленных программ, а также, скорее всего, сохранятся некоторые ошибки

Обновления и контактная информация

Обновления и контактная информация

Автор и издатели данной книги пытались не допустить ошибок или опечаток. Я пишу по возможности внимательно, а несколько редакторов просматривают написанный текст перед публикацией. Однако при создании подобной книги мы ограничены во

Политика обновления

Политика обновления

Со времён незапамятных повелось, что раз установленная UNIX-система работала до полной физической амортизации целевой машины. Однако потом пришёл Linux с его бурей и натиском, и возникла настоятельная потребность в постоянном обновлении системы. Потому

Нужны ли они народу?

Обновления системы: нужны ли они народу?

LinuxFormat, #129 (март 2010)Лёгкость апгрейда базовой системы и её приложений испокон века рассматривается как один из критериев качества дистрибутива или ОС. И действительно, приятно, проснувшись поутру и включив машину, получить

Обновления BIOS

Обновления BIOS

Прежде всего, вы должны знать, что версия BIOS, которая поставляется вместе с вашей материнской платой, далеко не всегда является самой последней и самой надежной. Компании-производители материнских плат постоянно работают над обновлениями и регулярно

Настройки брандмауэра и обновления Windows

2.5.7. Настройки брандмауэра и обновления Windows

Далее вы можете выбрать параметры защиты и обновления Windows (рис. 2.16). Вам нужно выбрать или рекомендуемые параметры или установку наиболее важных обновлений. Третий вариант (Отложить решение) выбирать не рекомендуется,

ГЛАВА 10 СЛУЖБА ОБНОВЛЕНИЯ

ГЛАВА 10

СЛУЖБА ОБНОВЛЕНИЯ

Модуль обновления является в системе R/3 центральным компонентом. Однако он не является независимым компонентом. Обновление работает в тесном взаимодействии с другими службами R/3, такими как служба диалога и фонового выполнения, и особенно

Обновления операционной системы

Обновления операционной системы

Операционная система Windows (как, впрочем, и любая другая операционная система) имеет встроенную систему автоматического обновления. Дело в том, что она является самой распространенной и, следовательно, представляет наибольший интерес для

Сертификаты обновления ключа

Сертификаты обновления ключа

Чтобы ввести в действие новый сертификат или ключ подписи САС, УЦ выпускает пару сертификатов обновления ключа. Первый сертификат содержит старый открытый ключ и подписывается новым секретным ключом. Второй сертификат содержит новый

Сертификаты обновления политики

Сертификаты обновления политики

УЦ выпускает сертификаты обновления политики, чтобы изменить домен политики. Предположим, что УЦ выпускает сертификаты в соответствии с политиками I и II. В связи с изменениями внутри организации планируется выпускать новые сертификаты в

Порядок обновления ключей

Порядок обновления ключей

Политикой PKI должен быть определен порядок действий в случае обновления пар ключей. Пары ключей могут обновляться вручную и автоматически. При ручном обновлении ответственность за своевременное формирование запроса об обновлении возлагается

Время на прочтение

Продолжая раскрывать тайное знание о цифровой подписи простым языком, разберем, что же нам надо для удобной и эффективной работы с ними, а также главное различие между лагерями S/MIME + X.509 и PGP.

Перед тем, как рассматривать особенности этих двух больших лагерей, стоит рассмотреть, какая информация нужна получателю для проверки подписи (а наш зашифрованный хэш уже вполне можно называть подписью), и в каком виде ее можно ему передать.

Значит, надо связать каждый открытый ключ с информацией о том, кому этот ключ принадлежит, и присылать это все одним пакетом. Тогда проблема реестра решается сама собой – пакет (а если более правильно, контейнер) с открытым ключом можно будет просто посмотреть и сразу понять его принадлежность.

Но эту информацию все так же надо связать с подписью, пришедшей получателю. Как это сделать? Надо соорудить еще один контейнер, на сей раз для передачи подписи, и в нем продублировать информацию о том, кто эту подпись создавал.

Продолжая нашу аналогию с красивым замком, мы пишем на ключе «Этот ключ открывает замок В. Пупкина». А на замке тоже пишем «Замок В. Пупкина». Имея такую информацию, получатель нашей коробочки не будет каждый из имеющихся у него ключей вставлять наугад в наш замок, а возьмет наш ключ и сразу его откроет.

А собственно, что «и»? Мы ведь пока так и не решили проблему, как донести до получателя информацию о том, какая хэш-функция применялась для хэша, а ведь для проверки подписи эта информация необходима! Решить ее можно достаточно просто: положить эту информацию в контейнер вместе с нашим открытым ключом. Ведь именно связка «хэширование – шифрование результата хеширования» считается процедурой создания цифровой подписи, а ее результат – подписью. А значит, достаточно логичным представляется объединение в связку алгоритма шифрования хэша и хэш-функции, с помощью которой он сформирован. И доставлять эту информацию тоже надо в связке.

Теперь, ненадолго вернемся к информации о подписывающем. Какого рода эта информация должна быть? ФИО? Нет, В. Пупкиных много. ФИО + год рождения? Так и родившихся в один день В. Пупкиных тоже предостаточно! Более того, это может быть Василий, Виктор, или даже Василиса или Виктория Пупкины. Значит, информации должно быть больше. Ее должно быть столько, чтобы совпадение всех параметров, по которым мы идентифицируем человека, было максимально невероятным.

Безусловно, такой пакет информации создать возможно. Вот только, работать с ним уже трудновато. Ведь надо наши контейнеры открытых ключей надо сортировать, хранить, использовать, в конце концов. А если для каждого использования придется указывать по полсотни параметров, то уже на втором контейнере станет понятно, что что-то надо менять. Решение этой проблемы, конечно же, было найдено.

Чтобы понять, в чем же оно заключалось, обратимся к бумажному документу, который есть у всех нас: к паспорту. В нем можно найти и ФИО, и дату рождения, и пол, и много другой информации. Но, главное, в нем можно найти серию и номер. И именно серия и номер являются той уникальной информацией, которую удобно учитывать и сортировать. Кроме того, они существенно короче всей оставшейся информации вместе взятой, и при этом все так же позволяют опознать человека.

Применяя этот же подход к контейнерам открытых ключей, мы получим, что у каждого контейнера должен быть некий номер, последовательность символов, уникальная для него. Эту последовательность символов принято называть идентификатором, а сами контейнеры – сертификатами, либо просто ключами.

Вот здесь и начинаются принципиальные различия в идеологиях OpenPGP и S/MIME + X.509. Для краткого понимания их, вернемся к нашей аналогии с паспортом.

Паспорт вы можете использовать при покупках билетов, при оформлении документов, для выдачи пропуска на какую-либо территорию и даже на территории других стран! То есть, вы используете его для идентификации вашей личности в самых различных, зачастую абсолютно не связанных друг с другом, местах, с самыми различными людьми. И везде ваш паспорт принимают. Гарантом того, что вы – это вы выступает третья сторона в ваших взаимоотношениях с другими: государство. Именно оно выдало вам ваш паспорт, специально оформленный, подписанный и заверенный, и именно поэтому ваш паспорт является таким универсальным документом.

С другой стороны, в кругу друзей, или внутри компании вам достаточно представиться так: «В. Пупкин из твоей группы в институте» или же «В. Пупкин из отдела продаж». И людям, с которыми вы контактируете в этом кругу уже не нужна третья сторона, они и так помнят Пупкина из группы с которым проучились пять лет, или Пупкина из отдела продаж, с которым недавно ходили обедать, и предоставленной вами информации им вполне достаточно.

Так же можно разделить и эти два лагеря.

Сертификат X.509 – это аналог нашего паспорта. Здесь сертификаты вам выдаются суровой третьей стороной, гарантом вашей личности: Удостоверяющим Центром (УЦ). Получающий ваши подписи человек всегда может обратиться в УЦ и спросить интересующую его информацию по вот этому конкретному сертификату.

PGP же (и стандарт OpenPGP, появившийся в дальнейшем) создавался на основе так называемых сетей доверия. Такая идея подразумевает, что обмениваются подписями люди, которым третья сторона для их взаимоотношений не нужна, а нужна только защита от нехороших лиц.

Конечно, с течением времени такое разделение стало уже достаточно условным, так как на данный момент и в S/MIME+X.509 и в PGP можно использовать методы лагеря соперников. Но все же, стандарты достаточно продолжительное время развивались параллельно и развились до той степени, что взаимная совместимость между ними стала невозможной.

Более популярным стандартном, в силу своей ориентированности на участие более компетентной третьей стороны, стал стандарт S/MIME + X.509, однако и у PGP есть некоторое количество козырей за пазухой, с помощью которых он не только не погибает, но и продолжает успешно развиваться.

Более подробное рассмотрение каждого из форматов, а также рекомендации, когда, где и какой из них использовать вы сможете прочитать уже в следующих статьях.

Сегодня я расскажу как настроить авторизацию пользователя в домене при помощи смарт-карты.

Итак, начнём!

Первое, что нам необходимо — это наличие считывателя для смарт-карт и карты, а также желание помочь пользователям забыть о пароле.

Для тестирования использовались продукты компании ESMART группы компаний ISBC (esmart.ru):

Считыватель ACR 38U:

Считыватель ACR 39U:

Смарт-карта ESMART Token SC 64k:

Второе — это наличие домена.

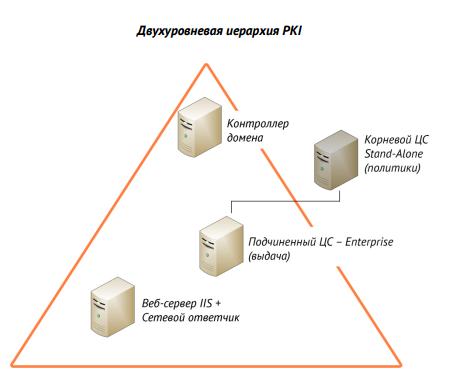

Первоначально спроектируем инфраструктуру PKI. При планировании необходимо определить количество и иерархию Центров Сертификации.

Мы использовали двухуровневую иерархию PKI с двумя центрами ЦС. Схема выглядит так:

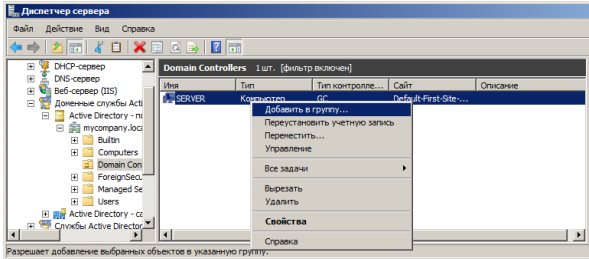

Добавим все контролеры домена в группу безопасности Certificate Service DCOM Access. Это необходимо для того чтобы была возможность запрашивать сертификат пользователя.

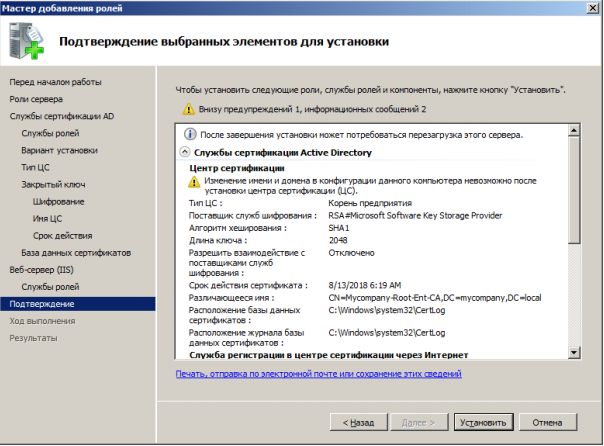

Теперь перейдем непосредственно к установке и настройке ЦС.

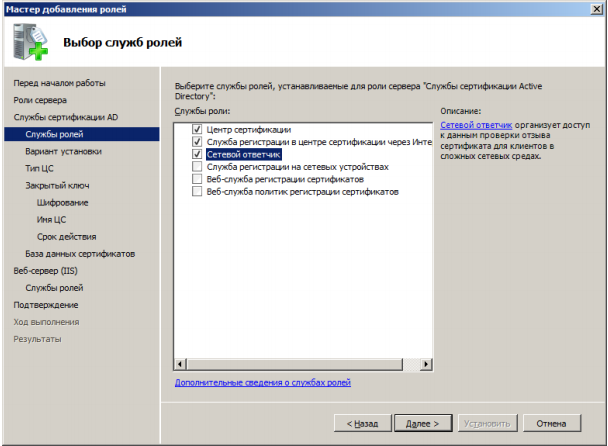

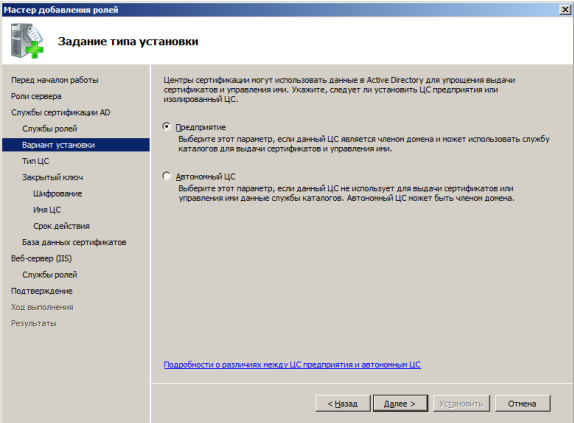

Добавляем роль сервера:

Сервер ЦС должен быть в домене, иначе у вас не будет активно пункт Enterprise (Предприятие):

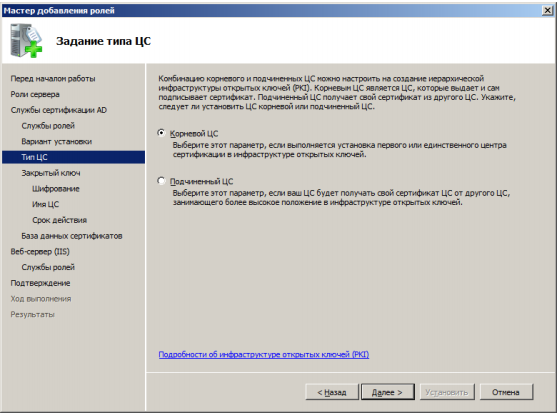

На следующем шаге установки выбираем нужны пункт смотря какой ЦС устанавливаем:

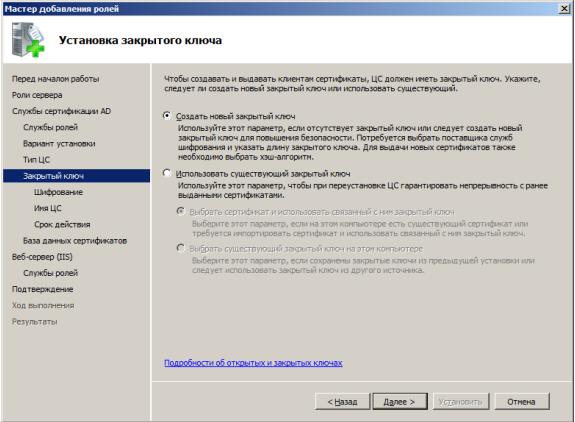

Создаем закрытый ключ:

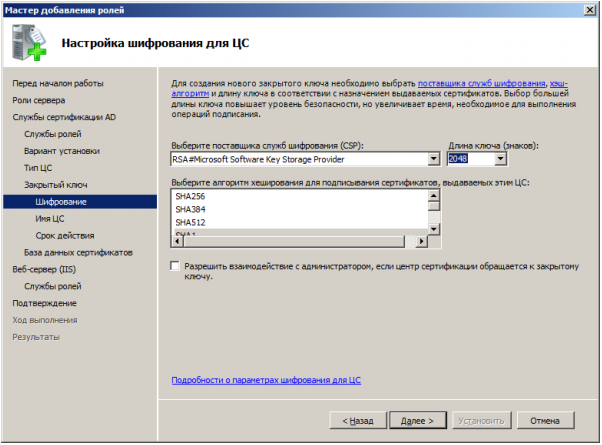

Выбираем необходимые настройки. Мы использовали алгоритм SHA-512 и длину ключа 2048:

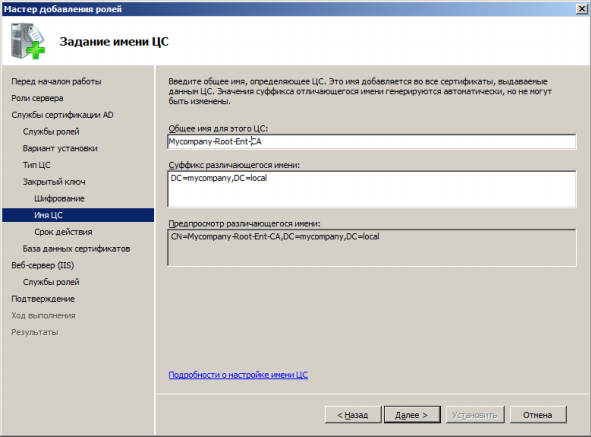

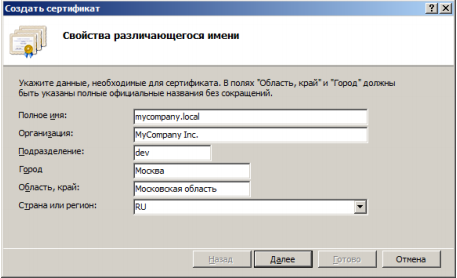

Задаем имя отображаемое в сертификате:

Выбираем срок действия сертификата ЦС. Для корневого ЦС мы оставили срок 10 лет, для подчиненного 5 лет, для сертификатов пользователей 1 год:

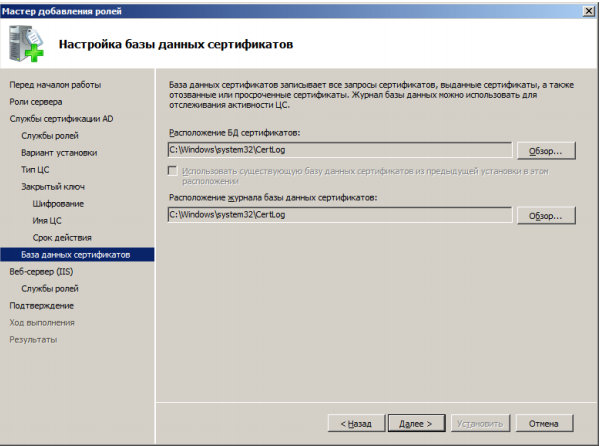

Указываем, где будем хранить логи:

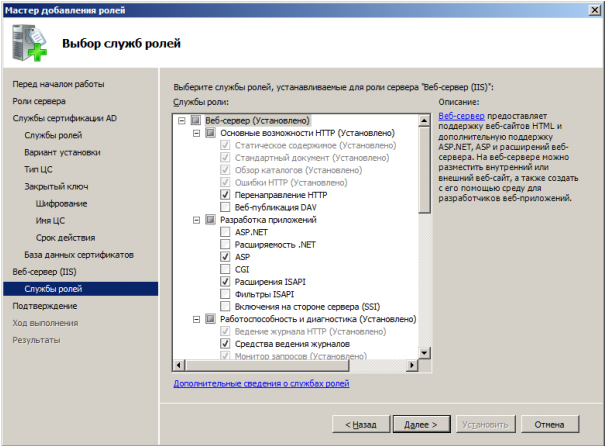

Далее в мастере оставим все по умолчанию:

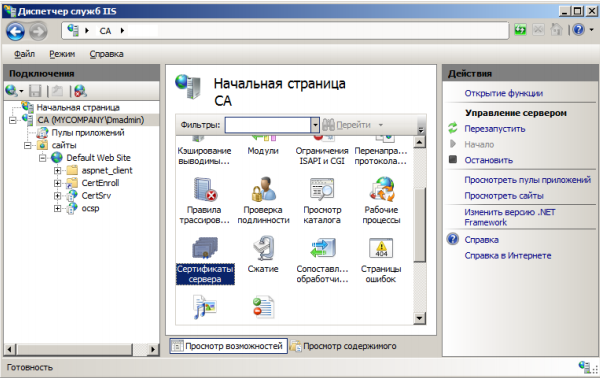

Итак, после установки у нас доступна служба регистрации по адресу http(s)://IP адрес или DNS имя сервера ЦС/certsrv. Настроем https протокол на IIS. Для корректной работы службы выдаче сертификатов необходимо создать сертификат домена и указать его роли IIS для протокола https.

Открываем Сертификаты серера:

Нажимаем Создать сертификат домена:

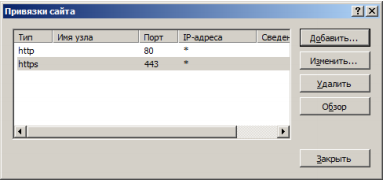

Выписанный сертификат появиться в списке сертификатов сервера. Его необходимо привязать к протоколу https. При привязке мы оставили доступ только через https:

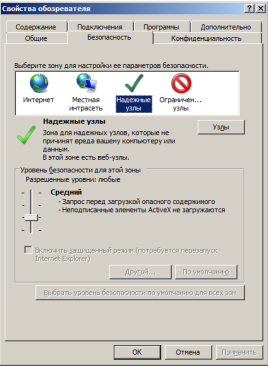

Чтобы не было проблем с ActiveX, необходимо добавить ресурс в доверенные узлы. Добавляли его через GPO.

Итак, пол дела сделано. Теперь необходимо настроить АРМ пользователей. Делать это будем через GPO.

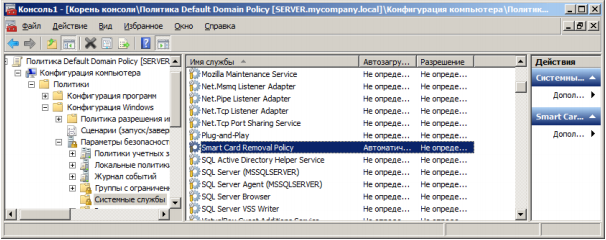

Первое что необходимо сделать это задать параметр запуска службы «Политика удаления смарт-карты»:

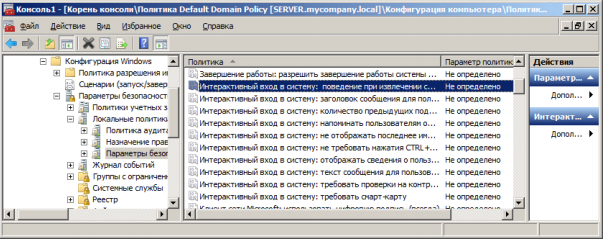

Через GPO настроим интерактивный вход для пользователей. Включаем параметр «Интерактивный вход в систему: Требовать смарт-карту» и «Интерактивный вход в систему: Поведение при извлечении смарт-карты».

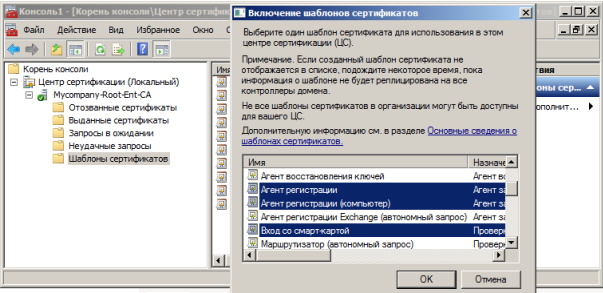

Далее настроим шаблоны для выдачи сертификатов.

В оснастке Центр сертификации нажимает правой кнопкой на разделе «Шаблоны сертификатов» и создаем выдаваемые три шаблона.

По необходимости можно отредактировать шаблоны под нужды или требования компании. После изменения не забываем опубликовать шаблоны в домене.

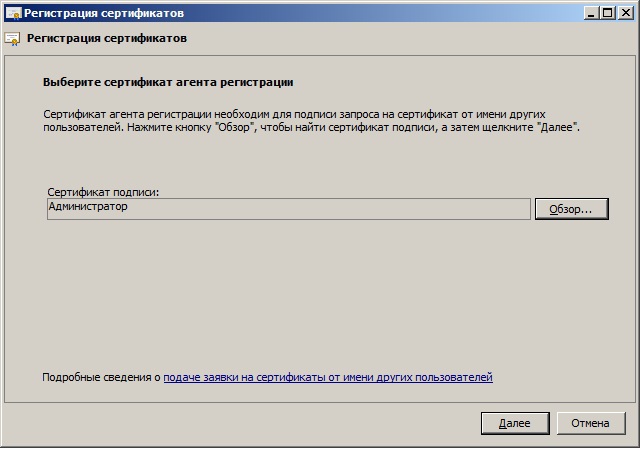

Для того чтобы запрашивать сертификаты необходимо запросить сертификат Агента запроса сертификата. Для этого делаем запрос от имени Администратора домена или пользователя с делегированными правами.

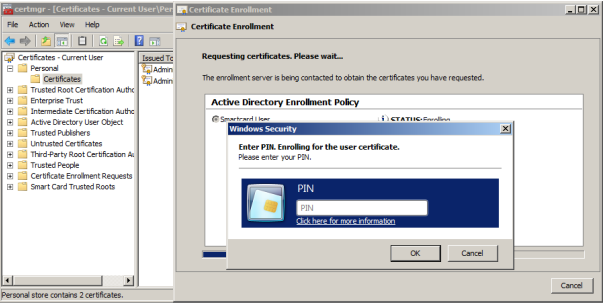

Открываем оснастку сертификатов для локального пользователя, раздел Personal (Личные). В контекстном меню выберите All tasks – Request new certificate (Все задачи – Запросить новый сертификат). Нажмите Next. На следующем экране отметьте Enrollment Agent (Агент запроса сертификата) и нажмите Enroll (Запросить). После чего у администратора появиться новый сертификат:

А теперь сделаем запрос пользовательского сертификата на смарт-карту.

Укажем сертификат агента регистрации:

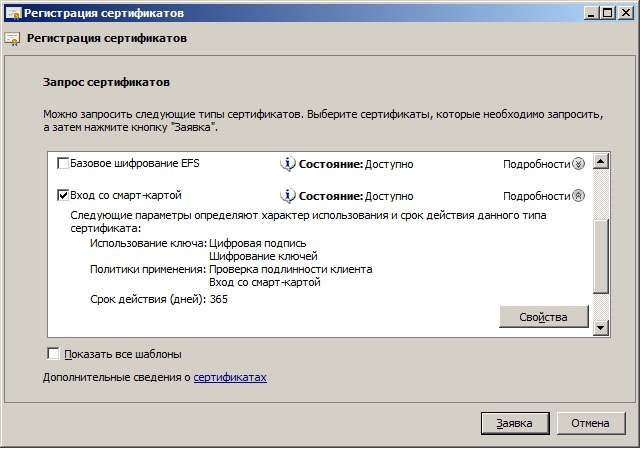

В списке запросов указываем «Вход со смарт-картой»:

В настройках необходимо указать криптографического провайдера:

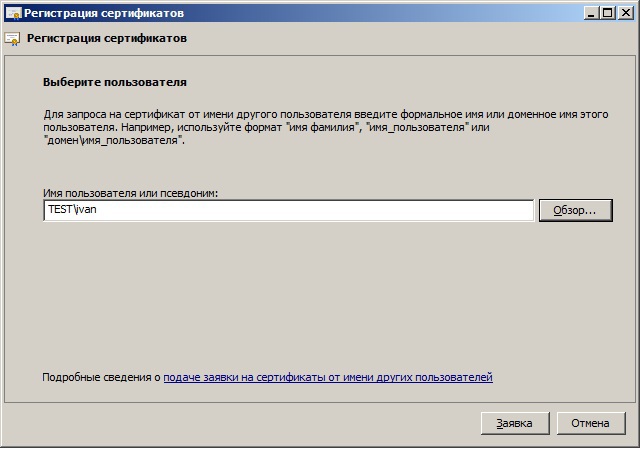

Выбираем пользователя для которого будет выписан сертификат:

Для выдачи сертификата вставляем смарт-карту и вводим PIN от карты:

После всех операций можно проверять карту на рабочей станции пользователя.

Аналогичный алгоритм можно использовать для настройки авторизации пользователя по etoken PRO (Java).

Спасибо что читали данную статью. Если есть вопросы задавайте, буду рад ответить!

Концепция обновления ключей, ручного или автоматического, подразумевает, что в данный момент времени пользователь имеет много «старых» сертификатов и, по крайней мере, один «текущий» сертификат. Этот набор сертификатов и соответствующих секретных ключей обычно называют историей ключей пользователя, хотя более точно его называть историей ключей и сертификатов. Сохранение этой полной истории ключей очень важно, потому что данные, зашифрованные самим пользователем или кем-нибудь для него в прошлом (например, 5 лет назад), не могут быть расшифрованы при помощи текущего секретного ключа пользователя. Заметим, что повторное шифрование всех данных пользователя при обновлении ключа обычно не практикуется. Поэтому пользователю необходима поддержка его истории ключей, чтобы найти корректный ключ шифрования для извлечения необходимых данных,

зашифрованных в прошлом. То же самое справедливо и для сертификатов ключей подписи и старых документов, заверенных цифровой подписью данного пользователя.

Подобно обновлению ключей, управление историями ключей должно выполняться автоматически и полностью управляться PKI. Пользователи обычно не любят работать с системами, где надо самостоятельно выбирать подходящий ключ или, хуже того, искать его перебором всех секретных ключей по очереди до тех пор, пока расшифрованные данные не станут походить на искомое. PKI должна поддерживать все ключи и сертификаты из истории ключей каждого пользователя, выполнять их резервирование и восстановление, а также находить подходящий ключ, который соответствует любым защищенным данным.

В ближайшем будущем пользователи будут иметь огромное количество пар ключей, которые должны будут поддерживаться как криптографические ключи, даже если никогда не будут использоваться. Ключи шифрования со временем требуют обновления, при этом должна поддерживаться история всех ключей, использованных ранее (например, для расшифрования информации многолетней давности или проверки цифровой подписи на старом договоре).

Процесс корректировки пар ключей должен быть «прозрачен» для пользователя. Это означает, что пользователи не должны заботиться об обновлении ключей или получать отказ в обслуживании из-за недействительности своих ключей. Для удовлетворения этого требования пары ключей пользователя должны автоматически обновляться до истечения срока их действия. При обновлении пары ключей подписи предыдущий ключ подписи безопасно уничтожается, тем самым предотвращается несанкционированный доступ к ключу и устраняется необходимость хранения предыдущих ключей.

24.4.4 Количество ключей аутентификации

Сколько ключей аутентификации нужно для работы сервера с клиентами? Может показаться, что серверу достаточно иметь один ключ MD5, с помощью которого он может сказать: «Я тот самый сервер».Однако этот ключ будут знать все клиенты. Один из

6 Обслуживание ключей

24.5.6 Обслуживание ключей

Широкое использование безопасности в IP требует распространения множества секретных ключей среди большого количества сетевых узлов. Ключи должны периодически обновляться, и их нужно синхронизовать между собой.Существует много литературы по

3 Связки ключей

13.3 Связки ключей

Есть ещё один интересный механизм, связанный с обеспечением безопасности. Дело в том, что для хранения различных пользовательских паролей в Ubuntu используются так называемые связки ключей (keyrings). Весь этот механизм служит одной цели — никто, кроме

Понятие ключей

5. Понятие ключей

При объявлении схемы базового отношения могут быть заданы объявления нескольких ключей. С этим мы уже не раз сталкивались прежде. Наконец настало время поговорить более подробно о том, что же такой ключи отношения, а не ограничиваться общими фразами и

Добавление ключей к кольцу.

Добавление ключей к кольцу.

Теперь вам, вероятно, захочется добавить открытые ключи ваших друзей к вашему кольцу. Для этого вам потребуется получить эти кольца: с сервера ключей, непосредственно от этого человека, при помощи команды finger, по e-mail, и т.д. Вспомним, что открытые

Несколько ключей сортировки

11.1.12. Несколько ключей сортировки

При использовании опций +позиция и -k следует быть особенно аккуратным. Если вы внимательно прочитали их описание в табл. 11.1, то должны были отметить такой факт: когда не указана конечная позиция, ключ сортировки считается заканчивающимся

Как PGP определяет подлинность ключей

Как PGP определяет подлинность ключей

Прежде чем приступить к этому параграфу, ознакомьтесь с предыдущим, «Как защитить открытый ключ от подмены».PGP следит, какие из открытых ключей на связке сертифицированы подписями ваших доверенных поручителей. Вам нужно лишь указать

Доска для ключей 2

Инфраструктуры открытых ключей

Полянская Ольга ЮрьевнаИнтернет-университет информационных технологий —

Генерация пар ключей

Генерация пар ключей

При помощи этого сервиса генерируется пара ключей (открытый ключ/секретный ключ), секретный ключ хранится в файле, защищенном паролем или иными средствами (например, на смарт-карте или при помощи другого аппаратного или программного средства,

Управление жизненным циклом сертификатов и ключей

Если секретный ключ пользователя потерян, похищен или скомпрометирован, либо существует вероятность наступления таких событий, действие сертификата должно быть прекращено. После получения подтверждения запроса

Автоматическое обновление ключей

Автоматическое обновление ключей

Сертификат имеет ограниченный срок действия, который устанавливается в зависимости от возможностей современных криптографических алгоритмов и используемых длин ключей, а также с учетом практических соображений (например, объем