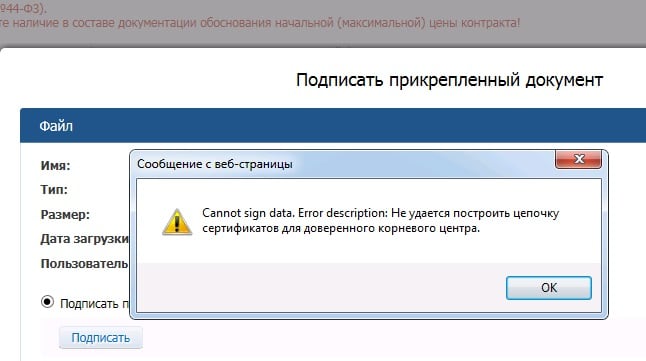

Не удается построить цепочку сертификатов для доверенного корневого центра

Причины ошибки в цепочке сертификатов

Ошибки могут возникать по разным причинам — проблемы с Интернетом на стороне клиента, блокировка программного обеспечения Защитником Windows или другими антивирусами. Далее, отсутствие корневого сертификата Удостоверяющего Центра, проблемы в процессе криптографической подписи и другие.

Устранение ошибки при создании создания цепочки сертификатов для доверенного корневого центра

В первую очередь убедитесь, что у вас нет проблем с интернет-подключением. Ошибка может появляться при отсутствии доступа. Сетевой кабель должен быть подключен к компьютеру или роутеру.

- Нажмите кнопку «Пуск» и напишите в поиске «Командная строка».

- Выберите ее правой кнопкой мыши и нажмите «Запуск от администратора».

- Введите в DOS-окне следующую команду « ping google.ru ».

При подключенном интернете у вас должны отобразиться данные об отправленных пакетах, скорости передачи и прочая информация. Если Интернета нет, вы увидите, что пакеты не дошли до места назначения.

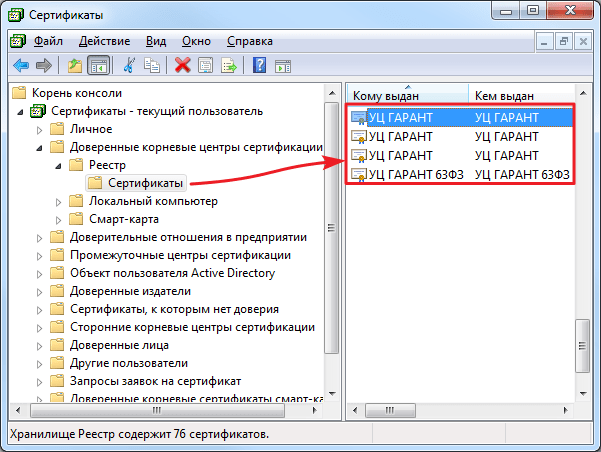

Теперь проверим наличие корневого сертификата Удостоверяющего Центра. Для этого:

- откройте КриптоПро, выберите здесь «Сертификаты»;

- далее выберите необходимый центр;

- «Доверенные корневые сертификаты»;

- «Реестр» и «Сертификаты»;

- в следующем списке выберите корневые сертификаты необходимого УЦ.

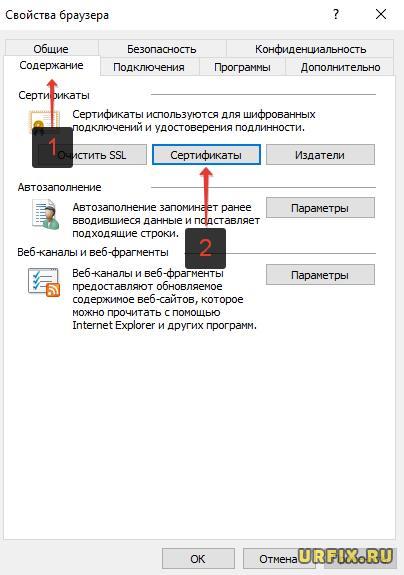

Проверка корневого сертификата УЦ в браузере

Проверку можно выполнить в браузере.

- Выберите в меню пункт «Сервис».

- Далее нажмите строку «Свойства обозревателя».

- Нажмите на вкладку «Содержание».

- Здесь нужно выбрать «Сертификаты».

- Следующую вкладка «Доверенные центры сертификации». Здесь должен быть корневой сертификат УЦ, обычно он находится на дне списке.

Теперь попробуйте снова выполнить те действия, в процессе которых возникла ошибка. Чтобы получить корневой сертификат, необходимо обратиться в соответствующий центр, где вы получили СКП ЭП.

Другие способы устранить ошибку цепочки сертификатов

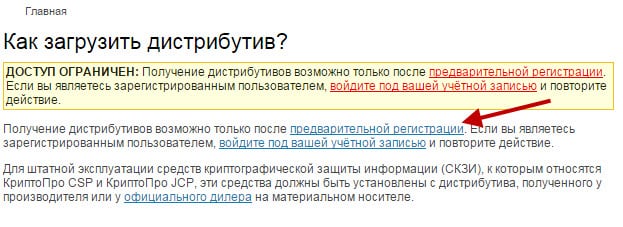

В следующем окне вы должны увидеть сообщение о предварительной регистрации.

Нажмите на соответствующую ссылку и введите данные в форму предварительной регистрации. Подтвердите лицензионное соглашение, и вы получите ссылку на скачивание пакета программы.

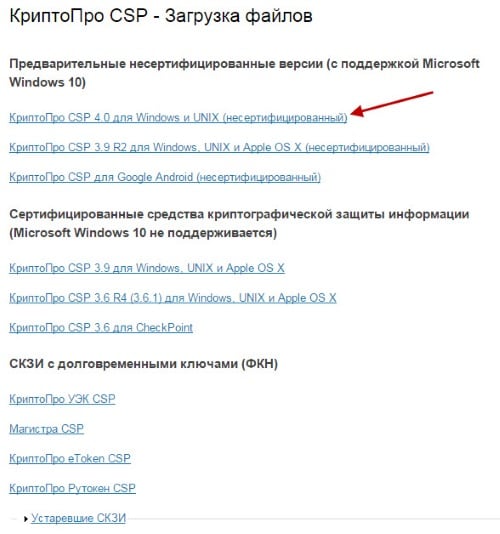

Установка КриптоПро

Когда установочный файл скачен, его нужно запустить для установки на ваш компьютер. Система отобразит предупреждение, что программа запрашивает права на изменение файлов на ПК, разрешите ей это сделать.

Перед установкой программы на свой компьютер, все ваши токены должны быть извлечены. Браузер должен быть настроен на работу, исключением является браузер Opera, в нем уже произведены все настройки по умолчанию. Единственное, что остается пользователю — это активировать специальный плагин для работы. В процессе вы увидите соответствующее окно, где Opera предлагает активировать этот плагин.

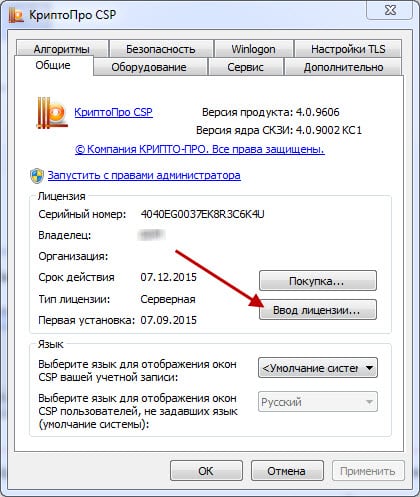

После запуска программы, нужно будет ввести ключ в окне.

Найти программу для запуска можно будет по следующему пути: «Пуск», «Все программы», «КриптоПро», «КриптоПро CSP». В открывшемся окне нажмите кнопку «Ввод лицензии» и в последней графе введите ключ. Готово. Теперь программу необходимо настроить соответствующим образом под ваши задачи. В некоторых случаях для электронной подписи используют дополнительные утилиты — КриптоПро Office Signature и КриптоАКМ. Можно устранить ошибку — нет возможности построить цепочку сертификатов для доверенного корневого центра — простой переустановкой КриптоПро. Попытайтесь это сделать, если другие советы не помогли.

Ошибка «Не удается построить цепочку сертификатов» все еще появляется? Отправьте запрос в службу поддержки, в котором нужно разместить скриншоты ваших последовательных действий и объяснить подробно свою ситуацию.

Цепочка сертификатов не может быть построена до доверенного корневого сертификата

При возникновении ошибки «Цепочка сертификатов не может быть построена до доверенного корневого сертификата.» необходимо выполнить проверку сертификата электронной подписи.

Алгоритм проверки электронной подписи:

В программном продукте 1С необходимо

1. перейти в раздел «Администрирование»

2. «Обмен электронными документами»

3. «Настройка электронной подписи и шифрования»

4. На вкладке «Сертификаты» открыть используемый сертификат

5. Нажать на кнопку «Проверить»

6. Ввести пароль закрытой части ключа и нажать «Проверить»

! Обращаем Ваше внимание, что программа сама увеличит количество * в поле «Пароль:» до 16 при проверке. Данное поведение является штатным и выступает дополнительной защитой конфиденциальных данных в виде количества символов в пароле. Проверка будет осуществлена на основании введенных Вами данных .

Если в ходе проверки напротив пункта «Корректность данных сертификата» возникнет сигнализирующий об ошибке красный символ, на него необходимо нажать для открытия технической информации об ошибке.

Если в технической информации об ошибке указано «Цепочка сертификатов не может быть построена до доверенного корневогосертификата.» это обозначает, что цепочка сертификации выстроена не полностью. Данная ошибка чаще всего встречается при первичной установке сертификата. Для просмотра пути сертификации необходимо сохранить сертификат, указав директорию компьютера, где его можно будет найти. Сделать это можно из программы 1С открыв сертификат в настройках электронной подписи и шифрования и нажать кнопку «Сохранить в файл» и указать директорию операционной системы для сохранения файла.

После сохранения сертификата необходимо открыть его в сохраненной директории.

Открыть сертификат можно дважды нажав на него левой кнопкой мыши или правая кнопка мыши — Открыть.

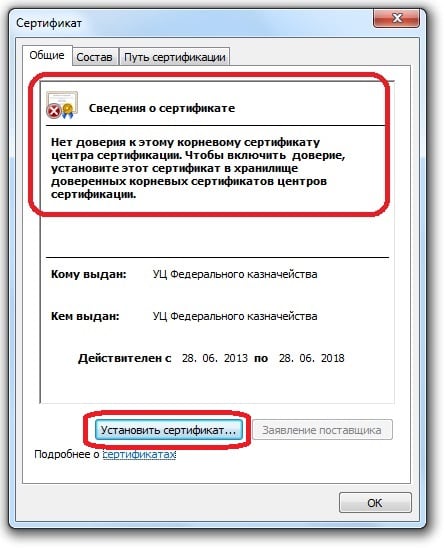

На вкладке «Общие» в логотипе сертификата будет присутствовать сигнализирующий о проблеме желтый знак, а в сведениях о сертификате будет присутствовать надпись «Недостаточно информации для проверки этого сертификата».

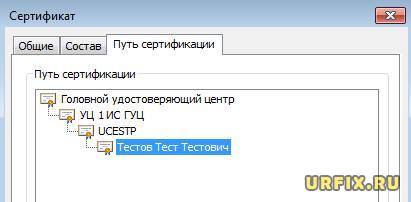

Следующим этапом необходимо перейти во вкладку «Путь сертификации». Можно заметить, что путь сертификации состоит из одного личного сертификата, а в состоянии сертификата присутствует надпись «Невозможно обнаружить поставщика этого сертификата».

В компьютерной безопасности цифровые сертификаты проверяются с помощью цепочки доверия. Сертификаты удостоверяются ключами тех сертификатов, которые находятся выше в иерархии сертификатов. Наивысший сертификат в цепочке называется корневым.

Пример корректного пути сертификации

Решение: Восстановить путь сертификацию

В сертификате необходимо перейти во вкладку «Состав» и в верхнем окне необходимо найти и нажать на поле «Доступ к информации о центрах сертификации». В нижнем окне сертификата появится информация о доступах к сведениям центра сертификации, в котором необходимо найти ссылку, которая заканчивается на .cer или .crt. Данную ссылку необходимо скопировать от http:// до конца строки не включая URL=. Копирование производится при помощи комбинации клавиш Ctrl+C.

Открыть браузер и вставить скопированное ранее значение в адресную строку, нажать «Перейти» (Enter). Откроется окно просмотра загрузок, в котором браузер предложит сохранить или открыть файл. Необходимо нажать «Сохранить как» и указать директорию, куда произойдёт сохранение.

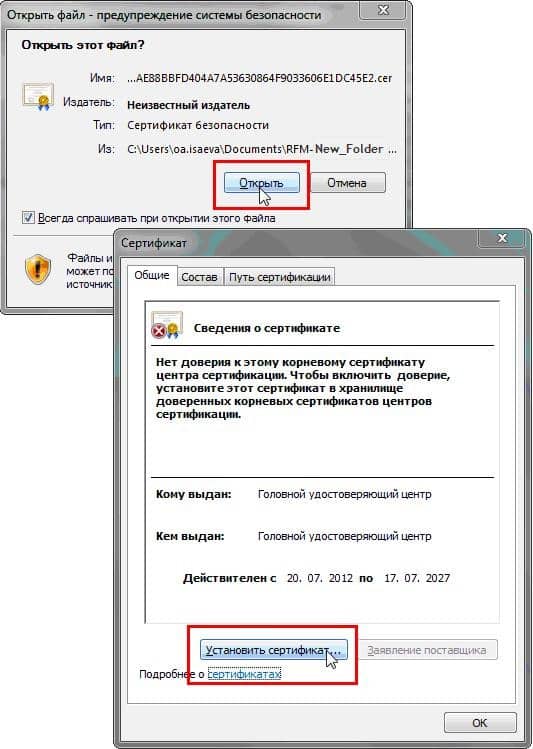

Произойдет скачивание сертификата удостоверяющего центра, который выдал личный сертификат. После скачивания необходимо перейти в указанную директорию и открыть скаченный сертификат. В нашем примере это сертификат astral-883-2018.

После открытия сертификата удостоверяющего центра необходимо нажать «Установить сертификат»

В открывшемся мастере импорта сертификатов выбрать Расположение хранилища: «Текущий пользователь» и нажать «Далее».

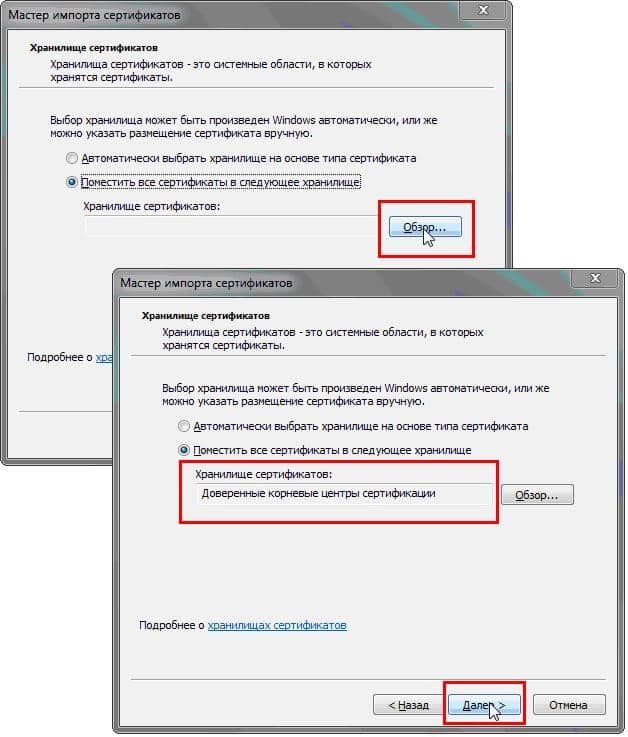

В следующем окне выбрать «Поместить все сертификаты в следующее хранилище» нажать «Обзор» и выбрать «Доверенные корневые центры сертификации», нажать «Далее» и завершить установку.

После появится окно предупреждения системы безопасности. Для установки сертификата необходимо нажать «Да»

Затем появится окно, сообщающее о том, что импорт сертификата успешно выполнен.

После установки сертификата удостоверяющего центра путь сертификации будет состоять уже из двух сертификатов: личного сертификата сотрудника организации, который ссылается на доверенный сертификат удостоверяющего центра, который выдал данному сотруднику сертификат.

Сертификат удостоверяющего центра не может сослаться на вышестоящий сертификат Головного удостоверяющего центра в виду его отсутствия на рабочем месте.

Для установки сертификата Головного удостоверяющего центра необходимо открыть сертификат удостоверяющего центра и перейти во вкладку «Состав». В верхнем окне выбрать поле «Идентификатор ключа центра сертификатов», а затем в нижнем окне скопировать серийный номер сертификата (Ctrl+C).

Для скачивания нужного сертификата Головного удостоверяющего центра необходимо перейти на Портал уполномоченного федерального органа в области использования электронной подписи и перейти на вкладку «ГОЛОВНОЙ УЦ» https://e-trust.gosuslugi.ru/mainca

После нажатия на отпечаток произойдет скачивание сертификата Головного удостоверяющего центра. Необходимо нажать «Сохранить как» и выбрать необходимую директорию для сохранения сертификата Головного удостоверяющего центра.

Необходимо перейти в директорию, куда был скачан сертификат и открыть его.

В открывшемся сертификате необходимо нажать «Установить сертификат»

В мастере импорта сертификатов необходимо выбрать «Текущий пользователь» и нажать «Далее»

В следующем окне необходимо выбрать «Поместить все сертификаты в следующее хранилище», нажать «Обзор». В окне выбора хща сертификата необходимо поставить галочку «Показать физические хранилища», затем развернуть «Доверенные корневые центры сертификации» нажатием на «+» и выбрать «Локальный компьютер» и нажать «ОК». Завершить установку сертификата.

После установки сертификата Головного удостоверяющего центра путь сертификации личного сертификата восстановлен.

После восстановления пути сертификации ошибка не воспроизводится.

Цепочки SSL-сертификатов

Вероятно, вам уже известно: когда вы посещаете сайт по безопасному протоколу HTTPS, в адресной строке браузера отображается сообщение вроде следующего.

Значок закрытого зелёного замка и префикс https: говорят о защищённости соединения. В разных браузерах зашифрованные соединения отображаются по-разному.

Соединение по протоколу HTTPS устанавливается с помощью SSL-сертификата. Сведения о нём можно получить, посмотрев его свойства с помощью браузера. О том, как это сделать, рассказано здесь.

Сейчас нас интересует одно из свойств сертификата: «Путь сертификации».

Вообще, для того, чтобы зашифровать данные, пересылаемые между веб-сервером и браузером посетителя, достаточно одного сертификата. А здесь их целых три!

Дело в том, что при посещении многих сайтов, например, банков или железнодорожных касс, мы хотим быть уверенными не только в том, что наше соединение защищено, но и в том, что мы оказались на правильном желанном сайте.

Для удостоверения этого факта одного сертификата недостаточно. Нужно, чтобы кто-то посторонний подтвердил, что для защиты соединения используется сертификат, выпущенный именно для данного сайта.

Поручители

В роли поручителя-удостоверителя выступает центр сертификации, который выпустил SSL-сертификат по запросу владельца сайта.

Сертификат и сайт, для которого он выпущен, удостоверяются электронной цифровой подписью (ЭЦП). Эта подпись, во-первых, указывает, кому принадлежит она сама, а во-вторых, фиксирует содержимое сертификата, то есть позволяет проверить, не был ли он кем-то изменён после выпуска и подписания.

Пусть некто «Б» удостоверил личность некоего «А».

Проблему можно считать преодолённой, если вы знаете и доверяете «Б», а что, если — нет: не знаете или не доверяете.

«Б», в свою очередь, может сообщить, что его знает «В».

В принципе, длина цепочки удостоверений не ограничена. Главное, чтобы в ней оказался тот, кому мы доверяем.

Мишу знает Боря, Борю знает Дима, Диму знает Вова, а вот уж Вову мы знаем сами. Помните шуточную теорию о шести рукопожатиях между двумя любыми людьми, одновременно живущими на Земле?

Однако в реальной жизни в цепочке знакомых между собой людей может долго не быть знакомого лично нам. Или эта цепочка может оказаться слишком длинной. Или потребовать слишком много ресурсов на свою обработку.

Корневые сертификаты

Исторически и технологически сложилось так, что ряд центров сертификации получили наибольшее признание в области информационных компьютерных технологий. Поэтому было принято согласованное решение назвать их криптографические сертификаты корневыми и всегда доверять их электронным цифровым подписям.

Перечень корневых центров сертификации и их публичных ключей должен изначально храниться в компьютере пользователя: в операционной системе, в браузере, в других приложениях, использующих асимметричное шифрование.

Если цепочку последовательно подписанных сертификатов завершает корневой сертификат, все сертификаты, входящие в эту цепочку, считаются подтверждёнными.

В данном примере сертификаты «Б» и «В» называются промежуточными.

Корневые сертификаты, находящиеся в компьютере пользователя, хранятся в специальном контейнере, защищённом от случайного доступа посторонних. Тем не менее, возможность пополнять контейнер новыми корневыми сертификатами имеется, и в этом состоит один из источников опасности.

При определённых усилиях и наличии доступа к атакуемому компьютеру злоумышленник может включить в число корневых сертификатов свой и использовать его для расшифровки данных пользователя.

Корневым центр сертификации может быть назначен правительством той или иной страны или руководством корпорации. В этих случаях корневые центры сертификации не будут глобальными, но при этом они могут вполне успешно использоваться в конкретной стране или в рамках конкретного предприятия.

Сейчас перечень корневых центров сертификации в компьютере пользователя может автоматически изменяться при обновлении операционной системы, программных продуктов или вручную системным администратором.

Посмотреть локальные списки корневых сертификатов можно в настройках браузеров или операционной системы.

Заключение

Важно понимать, что любая система криптографической защиты данных не может быть основана только на технических и технологических решениях. Она должна обязательно включать в себя и организационные аспекты.

Ошибка создания подписи: Не удается построить цепочку сертификатов 0x800B010A

Пользователи, использующие программы, работающие с СУФД, в момент подписания документа, могут столкнуться с появлением сообщения: «Ошибка создания подписи: Не удается построить цепочку сертификатов (0x800B010A)».

Например, она может возникнуть при подаче заявки на zakupki.gov.ru или другом портале, работающим с ЭЦП.

В этой статье детально рассмотрим в чем причина данной проблемы и какие методы использовать для ее решения.

Почему возникает ошибка 0x800B010A

Причина возникновения ошибки создания подписи 0x800B010A понятна из пояснительного текста: «Не удается построить цепочку сертификатов». То есть, один или несколько необходимых сертификатов могут отсутствовать, быть некорректно установленными или попросту истек их срок действия.

Для нормальной работы обязательно должны быть установлены следующие сертификаты:

- Головной (корневой);

- Промежуточные;

- Личный.

Ошибка создания подписи: Не удается построить цепочку сертификатов 0x800B010A – как исправить

Чтобы исправить ошибку создания подписи: «Не удается построить цепочку сертификатов» (0x800B010A) необходимо правильно диагностировать проблемный сертификат. Сделать это можно с помощью специализированного ПО, либо – с помощью Internet Explorer.

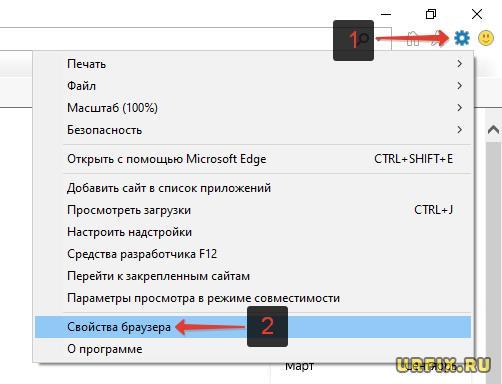

- Следует запустить браузер Internet Explorer. В операционных системах Windows он является предустановленным;

- Открыть меню браузера, нажав на значок шестеренки в верхнем правом углу окна;

- Выбрать пункт «Свойства браузера»;

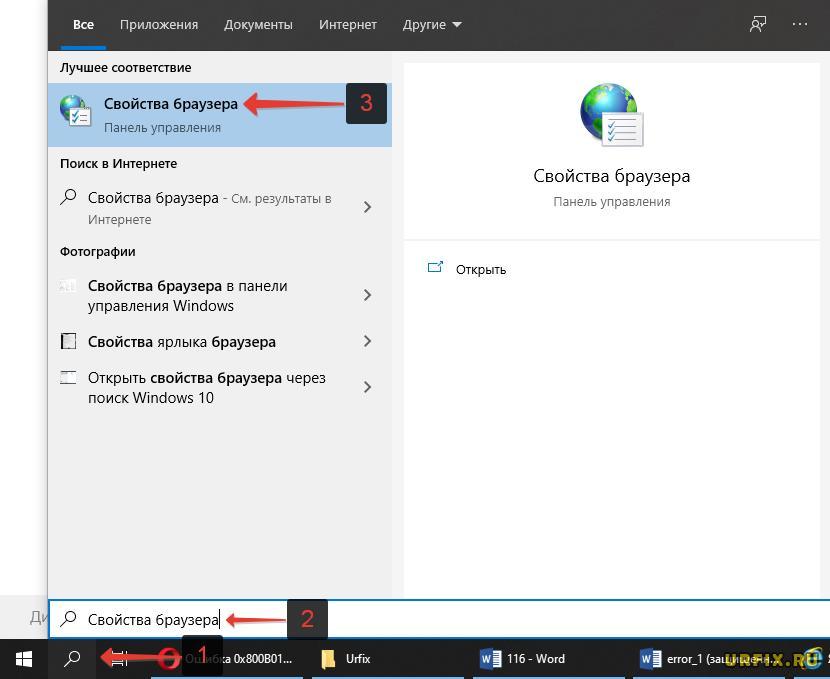

Альтернативный вариант – зайти в свойства браузера, воспользовавшись встроенным поиском Windows;

- Перейти во вкладку «Содержание»;

- Нажать кнопку «Сертификаты»;

- Выбрать сертификат, которым необходимо подписать документ и нажать кнопку «Просмотр»;

- Перейти во вкладку «Путь сертификации»;

- Сертификат отмеченный красным крестиком или восклицательным знаком – и есть причина возникновения ошибки создания подписи: «Не удается построить цепочку сертификатов» (0x800B010A).

На скриншоте выше показано, как должна выглядеть цепочка. Если один из сертификатов отсутствует или установлен с ошибкой, то подпись документа будет невозможной.

Для установки личного сертификата необходима программа КриптоПро CSP.

Важно! При установке сертификата Головного удостоверяющего центра необходимо поместить его в раздел «Доверенные корневые центры сертификации», личный – в раздел «Личные», остальные – в «Промежуточные центры сертификации».

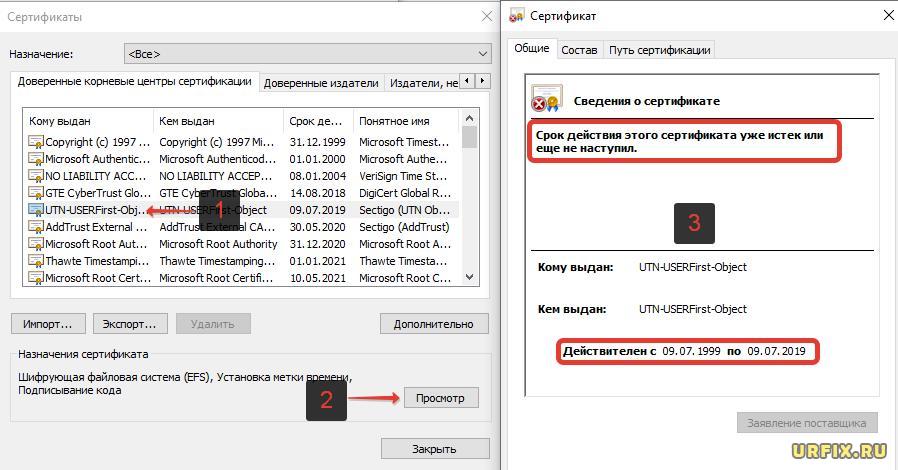

Если все необходимые сертификаты присутствуют в цепочке, то следует проверить срок их действия и сведения о сертификате. Для этого нужно:

- Открыть список сертификатов;

- Выбрать нужный;

- Нажать кнопку «Просмотр»;

- Посмотреть сведения о сертификате в разделе «Общие», включая срок до которого он действителен.

- Если истек срок действия, то нужно обновить сертификат;

- Если нет доверия к сертификату, то необходимо установить его в корректную директорию;

- Если не удается проследить путь до доверенного центра, значит нарушена общая цепь. Скорее всего, отсутствуют промежуточные сертификаты.

Если проблему не удалось исправить и по прежнему появляется внутренняя ошибка с кодом 0x800B010A, то стоит переустановить КриптоПро CSP, а также обратиться в службу поддержки поставщика сертификата.

Как построить цепочку сертификатов

Установите корневой сертификат Головного удостоверяющего центра Министерства связи и массовых коммуникаций РФ из архива ниже.

Для запуска процесса установки Вам необходимо дважды щелкнуть левой кнопкой мыши по скачанному файлу корневого сертификата. В открывшемся окне свойств сертификата нажмите кнопку «Установить сертификат». Далее следуйте указаниям мастера импорта сертификатов.

При выборе хранилища сертификата нажмите на кнопку «Обзор». Сертификат следует установить в хранилище «Доверенные корневые центры сертификации». На предупреждение системы безопасности: «Установить данный сертификат?» необходимо нажать «Да».

Установка кросс-сертификата удостоверяющего центра ЗАО «Сервер-Центр»

Кросс-сертификат УЦ ЗАО «Сервер-Центр» вы скачали ранее вместе с сертификатом Минкомсвязи.

Установка кросс-сертификата производится так же, как и установка корневого сертификата. Сертификат устанавливается в хранилище «Промежуточные центры сертификации».

Проверка правильности установки сертификатов

Откройте «Пуск» – «Настройка» – «Панель управления» – «Свойство обозревателя». Выберите вкладку «Сервис», нажмите на кнопку «Сертификаты». Если у вас нет пункта «Настройки», то после нажатия кнопки «Пуск» введите с клавиатуры слова «сертификат» и нажмите на «Сертификаты пользователя» —> «Личное» —> «Сертификаты». На вкладке «Личные» дважды щелкните по Вашему сертификату в списке, перейдите на вкладке «Путь сертификации» и убедитесь, что цепочка выстроена правильно.

Доступ к хранилищу сертификатов ЭП из сеанса под IIS

win2008r2 + 1С 8.3 + IIS

Имею http-сервис опубликованный на IIS, необходимо работать с ЭП (проверять подпись запроса и формировать подпись для ответа).

Пул приложений 1С в ISS стартует под собственным пользователем IIS APPPOOL 1C.

Свой сертификат RSA с закрытым ключом установил в хранилище компьютера\личные, дал полные права доступа к нему пользователю IIS APPPOOL 1C (пробовал как через mmc, так и через утилиту winhttpcertcfg). Также пробовал ставить сертификат в хранилище пользователя\личные.

Следующий код не видит сертификата:

МК = Новый МенеджерКриптографии(«Microsoft Enhanced Cryptographic Provider v1.0″,»»,1);

//здесь пробовал хранилище и компьютера и пользователя

ХранилищеСертификатов = МК.ПолучитьХранилищеСертификатов();

//Не видит как в лоб

Сертификат = ХранилищеСертификатов.НайтиПоОтпечатку(Base64Значение(«a624b6ae158e677113d2fce3e66e332a342e0a87»));

//так и в общем

Сертификат = ХранилищеСертификатов2.ПолучитьВсе();

Также пробовал стартовать пул приложений 1С под учеткой Network service и под своей личной учеткой — не помагает.

Если запустить толстый клиент на этой машине, то сертификат видится без проблем.

Ребята, есть идеи?

То доступ с наследованием на обе ветки проставил, сертификат все равно не видит.

(2) Если смотреть через толстый клиент, то текущему пользователю доступно только хранилище пользователя и сертификат виден, а на хранилище компа выдается ошибка, но если на его ветку в реестре добавить права текущему пользователю и поместить туда сертификат, то ошибки не появляется, но ни одного сертификата в этом хранилище не видно.

Поставил сертификат в хранилище пользователя, сделал запуск пула приложений от имени текущего пользователя, сертификаты хранилища пользователя все-равно не видны.

1с ошибка при открытии хранилища сертификатов 0x00000005

Описание ошибки:

Ошибка в конфигураторе базы 1С 8 при попытке сохранения изменений конфигурации:

Ошибка доступа к файлу ‘. \exec.lck’. 5(0x00000005): Отказано в доступе.

А так же похожая ошибка:

Ошибка при выполнении операции с информационной базой Ошибка доступа к файлу ‘. \1Cv8.cgr.cfl’. 5(0x00000005):

Отказано в доступе.

Нажатие на изображении увеличит его

Нажатие на изображении увеличит его

Подобная ошибка «Ошибка доступа к файлу. Отказано в доступе» часто встречается при попытке запустить сеанс работы с базой данной, если база файловая, и на каталог с базой не предоставлены права пользователю рабочего места.

Например попытка запуска сеанса работы с базой 1С в режиме 1С: Предприятие.

Будет сопровождаться ошибкой

Нажатие на изображении увеличит его

Нажатие на изображении увеличит его

А при попытке открыть базу 1С 8 в режиме конфигуратор будет ожидать похожая ошибка:

Нажатие на изображении увеличит его

Нажатие на изображении увеличит его

Если Вы встретили все вышеперечисленные формулировки ошибок (наименования фалов могут быть разными, как можно заметить), то скорее всего проблема заключается в нехватке прав пользователя на каталог базы 1С 8.

В данном случае было удивительно, что возникает нехватка прав, хотя получилось запустить базу в режиме конфигуратора и даже внести изменения в код конфигурации. Но вот после нажатия на кнопку «Обновить конфигурацию базы данных (F7)» и в процессе обновления возникала ошибка: «Ошибка доступа к файлу ‘. \exec.lck’. 5(0x00000005): Отказано в доступе.»

Было сделано обращение к системному администратору сервера, т.к. он настраивал исходно права и обозначено требование проверить и права и предоставить их для каталога базы 1С, в которой ошибка возникала. Права были предоставлены и ошибка больше не возникала.

Если у Вас достаточно прав на рабочем месте или на сервере, то можно попробовать проверить и изменить настройку доступа к каталогу базы самостоятельно. Если прав нет, то обращаемся к системному администратору с указанием на причину того, что на каталог файловой базы 1С 8 не хватает прав у пользователя рабочего места.

Итак, правой кнопкой на каталоге с базой открываем контекстное меню и переходим в «Свойства»

В открывшемся окне переходим на вкладку «Безопасность». Проверяем для Вашего пользователя из списка «Группы и пользователи» наличие флажков в колонке «Запретить» списка «Разрешения для группы . «. Если флажки есть, то их необходимо отключить. Для этого нажимаем кнопку «Изменить».

В открывшемся окне «Разрешения для группы» в списке «Группы и пользователи» выделяя строку с пользователем или группой и в таблице «Разрешения для группы . » ниже в колонке «Запретить» убираем все флажки. Нажимаем кнопку «ОК» в этой форме. И кнопкой «ОК» закрываем форму «Свойства». Пробуем запустить базу. Если нет других «хитрых» настроек прав доступа пользователей на сервере, то это должно помочь и база 1С 8 должна запуститься.

В остальных случаях, если указанное общее действие не помогло, то следует обратиться к системному администратору, объяснив, что . дословно «не хватает прав у пользователя(ей) на папку(каталог) базы 1С».

1с ошибка при открытии хранилища сертификатов 0x00000005

Ошибка при получении свойства сертификата (0x00000000) — это проявление ошибки отсутствия связи сертификата в Личном списке сертификатов пользователя ОС с контейнером закрытого ключа.

Чтобы определить под каким пользователем ОС (на каком компьютере), необходимо наличие связи закрытого ключа с открытой частью сертификата, требуется узнать режим запуска 1С:

- Если база файловая и запускается через тонкий клиент на том же компьютере, то наличие связи надо проверять для пользователя ОС, под которым запускается сеанс 1С на этом компьютере (без повышения прав, т.е. без «запуск от имени администратора»).

- Если файловая ИБ запускается через браузер, т.е. используется web-сервер (в том числе на одном и том же компьютере) и пользователь планирует работать с локальной подписью (т.е. сертификат будет доступен только одному пользователю и только на одном компьютере) — то наличие связи надо проверять на этом компьютере для пользователя, под которым запущен браузер, без повышения прав. В этом случае ошибки в проверках на сервере проблемой не являются.

- Если файловая ИБ запускается через браузер и пользователь планирует использовать серверную подпись (т.е. сертификат будет доступен разным пользователям с разных компьютеров) — то наличие связи надо проверять для пользователя ОС, под которым запущен web-сервер, без повышения прав (и на том же компьютере, где запущен web-сервер). В этом случае ошибки в проверках на клиенте проблемой не являются.

- Если база клиент-серверная и проверяется подпись на сервере, то наличие связи надо проверять для пользователя ОС, под которым запущен сервер 1С без повышения прав (если используется web-сервер, то все равно проверки выполнять для пользователя ОС, под которым запущен сервер 1С). В этом случае ошибка в проверке подписи на клиенте проблемой не является.

- Если база клиент-серверная и проверяется подпись на клиенте, то наличие связи надо проверять для пользователя ОС, под которым запускается сеанс 1С на машине-клиенте без повышения прав. В этом случае ошибка в проверке подписи на сервере проблемой не является.

Необходимо выяснить в каком из вышеперечисленных режимов происходит запуск 1С при возникновении ошибки, а также в какой проверке возникает ошибка (проверка на сервере или на клиенте). Все дальнейшие рекомендации выполнять на нужной машине и в сеансе нужного пользователя ОС без повышения прав (т.е. без «запуск от имени администратора»).

1. Проверить, что сертификат установлен в Личный список сертификатов пользователя ОС, а также наличие связи с закрытым ключом:

1.1. Под пользователем ОС (см. выше, как определить) запустить консоль сертификатов — certmgr.msc

1.2. В консоли развернуть папку «Личное» и перейти в «Сертификаты».

1.3. Открыть проблемный сертификат.

В сведениях о сертификате не должно быть красного креста или восклицательного знака.

- Восклицательный знак обозначает, что цепочка до корневого сертификата не построена.

- Красный крест обозначает, что сертификат истек или не выстроена цепочка сертификатов до корневого.

С подробной инструкцией как построить цепочку сертификатов, можно ознакомиться по ссылке.

В нижней части должен отображаться значок ключа с надписью: «Есть закрытый ключ для этого сертификата», если данный значок отсутствует, то это означает, что закрытого ключа нет (как это исправить — см. п. 2).

2. Проверка связи и перепривязка средствами криптопровайдера:

2.1. В сеансе пользователя ОС (без повышения прав) переустановить сертификат в Личное хранилище сертификатов с привязкой к закрытому ключу (Инструкция по переустановке http://1c-edo.ru/handbook/28/4008/).

В мастере экспорта сертификатов необходимо выбрать «Да, экспортировать закрытый ключ» и нажать «Далее».

На следующем шаге автоматически определится предпочтительный формат экспортируемого файла (.PFX). Необходимо нажать «Далее».

После чего необходимо задать пароль для закрытого ключа, а также выполнить его повторный ввод в поле «Подтверждение» и нажать «Далее».

На следующем шаге мастера экспорта сертификатов требуется указать имя файла и доступную директорию компьютера.

И завершить экспорт.

В сеансе пользователя, двойным щелчком левой кнопки мыши по экспортированному файлу, необходимо запустить мастер импорта сертификатов.

В поле «Расположение хранилища» выбрать «Текущий пользователь» и нажать «Далее».

Импортируемый файл определится автоматически.

На следующем шаге мастера необходимо ввести пароль, который был указан при экспорте файла, и нажать «Далее».

После чего завершить импорт сертификата, выбрав «Автоматически выбрать хранилище на основе типа сертификата».

Если криптосредство (КриптоПро, VipNet) не запускается без повышения прав в сеансе пользователя ОС, из-под которого выполняется запуск приложений 1С (запуск сервера 1С или web-сервера для файловой ИБ), рекомендуется выполнить переустановку криптосредства, чтобы оно было доступно в сеансе пользователя ОС, из-под которого выполняется запуск приложений 1С (и/или сервера/web-сервера).

Сертификат не найден на компьютере

При возникновении ошибки «Сертификат не имеет связи с закрытым ключом» необходимо выполнить проверку сертификата электронной подписи.

Алгоритм проверки электронной подписи:

В программном продукте 1С необходимо

1. перейти в раздел «Администрирование»

2. «Обмен электронными документами»

3. «Настройка электронной подписи и шифрования»

4. На вкладке «Сертификаты» открыть используемый сертификат

5. Нажать на кнопку «Проверить»

6. Ввести пароль закрытой части ключа и нажать «Проверить»

! Обращаем Ваше внимание, что программа сама увеличит количество * в поле «Пароль:» до 16 при проверке. Данное поведение является штатным и выступает дополнительной защитой конфиденциальных данных в виде количества символов в пароле. Проверка будет осуществлена на основании введенных Вами данных .

Если в ходе проверки напротив пункта «Наличие сертификата в личном списке» возникнет сигнализирующий желтый символ, на него необходимо нажать для открытия технической информации.

Если в технической информации об ошибке указано » Сертификат не найден на компьютере.Проверка подписания, созданной подписи и расшифровки не могут быть выполнены.» это обозначает, что сертификат не установлен на данном рабочем месте в личном списке. Проверить это можно перейдя в Панель управления — Свойства браузера

В открывшемся окне перейти на вкладку «Содержание» и нажать «Сертификаты»

В сертификатах перейти на вкладку «Личные».

Как видно на примере в личных действительно отсутствует сертификат электронной подписи.

Решение: Установить сертификат в личный список.

Корректная установка сертификата в личный список происходит из программы криптографии.

1. Для пользователей, использующих VIPNet CSP

Запустить VIPNet CSP — выбрать необходимый контейнер и нажать «Свойства«

В открывшемся окне свойств контейнера необходимо нажать «Открыть» для открытия сертификата электронной подписи.

В сертификате необходимо нажать «Установить сертификат»

В открывшемся мастере импорта сертификатов необходимо выбрать в расположении хранилища «Текущий пользователь» и нажать «Далее»

Затем выбрать «Поместить все сертификаты в следующее хранилище» и нажать «Обзор«. В открывшемся окне выбрать хранилище «Личное» и нажать «ОК«. Завершить установку сертификата.

2. Для пользователей, использующих КриптоПро CSP

Запустить КриптоПро CSP. Для этого необходимо перейти в Пуск — Панель управления — КриптоПро CSP

В открывшемся окне криптопровайдера перейти на вкладку «Сервис» и нажать «Просмотреть сертификат в контейнере. «.

Затем нажать «Обзор» и выбрать необходимый контейнер закрытого ключа.

В открывшемся окне необходимо выбрать необходимый контейнер закрытого ключа и нажать «ОК«

В следующем окне можно сверить данные о выбранного сертификата и нажать «Установить«.

После чего появиться окно, свидетельствующее о том, что сертификат установлен в хранилище «Личные» текущего пользователя.

После установки сертификат появится в хранилище «Личные» в свойствах браузера.

После установки сертификата в хранилище «Личные» ошибка не воспроизводится.