Сегодня защита информации в сети главная цель владельцев интернет-ресурсов, так как это внушает доверие со стороны посетителей. Защита личных паролей посетителей осуществляется с помощью наличия у сайта или другого ресурса, доступного по протоколу https сертификата TLS/SSL.

Сертификат гарантирует защиту передаваемых данных между клиентом и сервером от атак злоумышленников, которые попытаются перехватить ценную информацию. Существует две разновидности сертификатов, первые выдаваемые на платной основе с имеющимся сроком годности, вторые бесплатные, которые выпускаются некоммерческим центром криптографической сертификации Let’s Encrypt.

При этом стоит заметить, что между ними явно заметных отличий в функциональных возможностях нет. При этом сертификаты выпускаются в авто режиме с помощью, предоставляемого API, но имеют ограничение на срок использования, который равен девяносто дней. Также на один домен можно выпустить только 50 сертификатов в неделю. Это невесомые ограничения, устраняющиеся простым выпуском нового SSL по заданному расписанию планировщика.

ЭЛЕКТРОННАЯ ПОДПИСЬ В ЛИЧНОМ КАБИНЕТЕ НАЛОГОПЛАТЕЛЬЩИКА ДЛЯ ОТПРАВКИ 3-НДФЛ

https://youtube.com/watch?v=7f7X8CHisM0

Получение и установка Let’s Encrypt сертификата для 1С

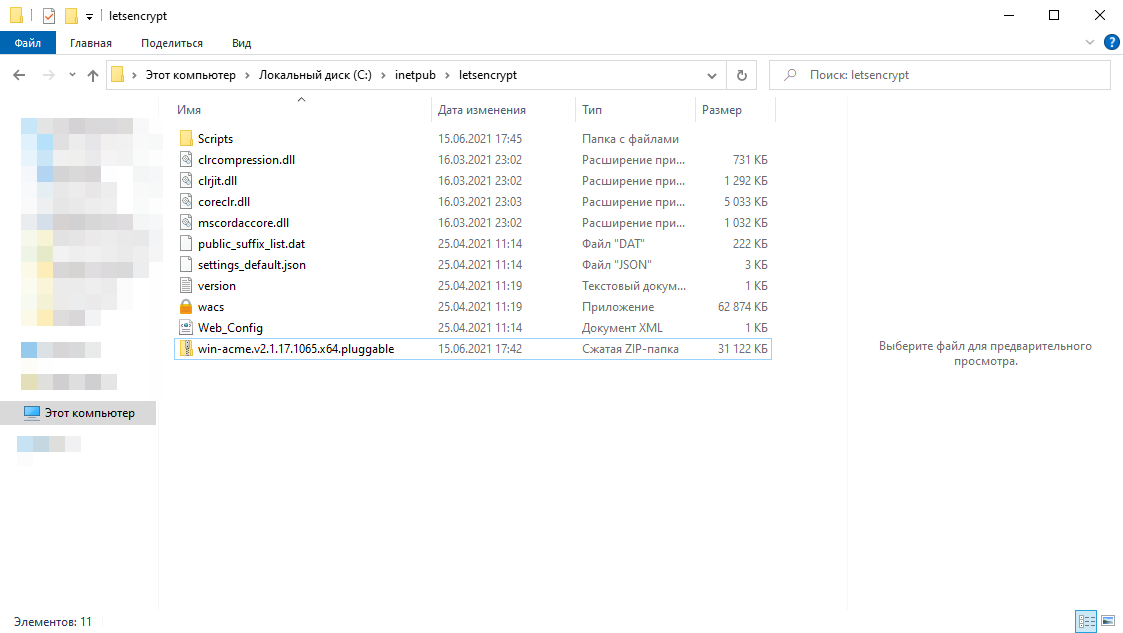

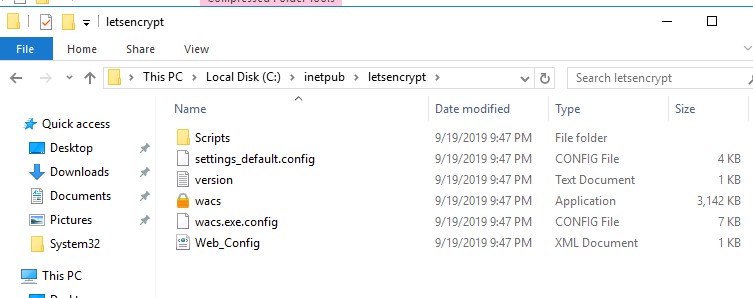

После скачивания архив необходимо распаковать в корневом каталоге веб-сервера IIS в папке letsencrypt (C:interpubletsencrypt). Последняя папка создается вручную, при создании и распаковки файлов утилиты WACS могут возникнуть ошибки с правами доступа. Необходимо назначить полный доступ пользователю операционной системы к папке interpub.

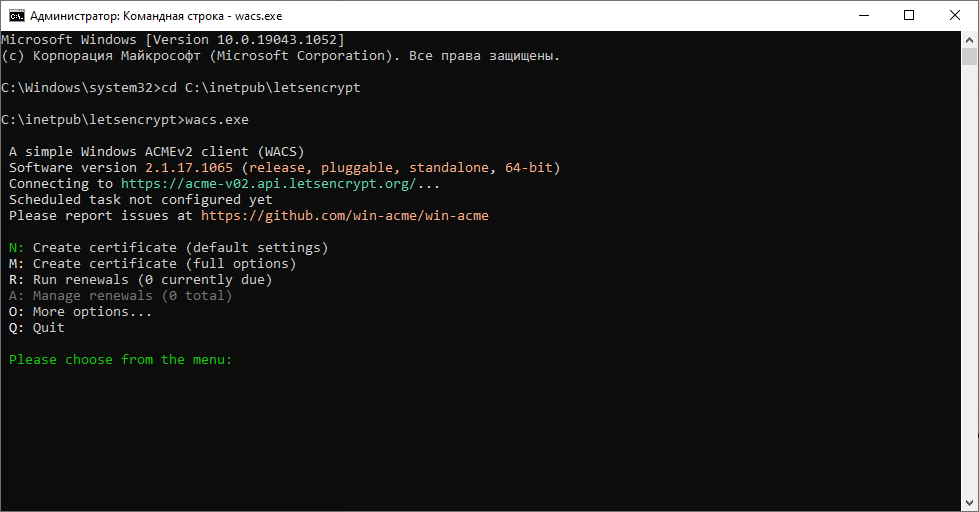

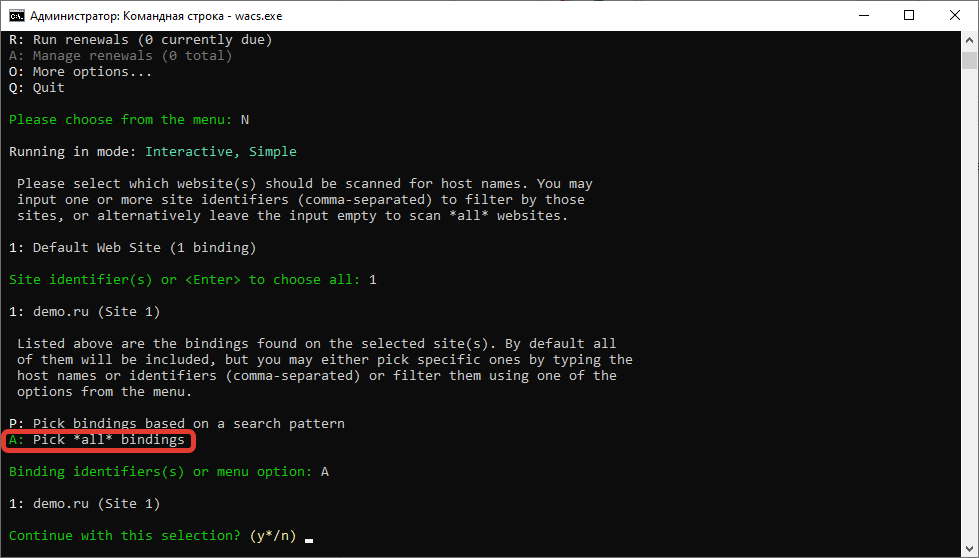

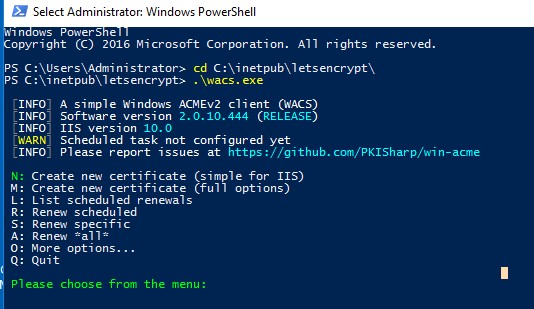

Далее, когда файлы программы были распакованы в нужный каталог, запускаем командную строку с правами администратора и в cmd переходим в папку letsencrypt, после чего запускаем файл wacs.exe. Введите последовательно следующие команды:

В командной строке запустится интерактивное меню программы, в котором будут осуществляться манипуляции по выпуску и привязки нового сертификата SSL от Let’s Encrypt к нашей информационной базе, опубликованной на веб-сервере IIS.

Не запускается ЕГАИС с ключом от налоговой. Ошибка — Список сертификатов пуст

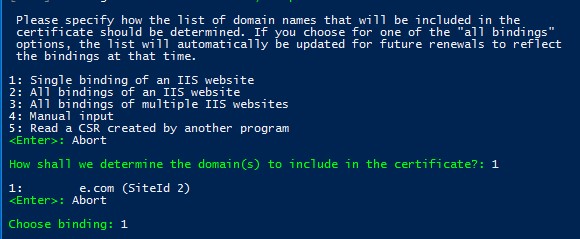

После нажатия в командной строке ключа “N” утилита предложит выбрать один из найденных пулов приложений веб-сервера IIS, на котором опубликована база. Далее нужно ввести ключ «A» (pick “all” bindings), чтобы найти все имеющиеся привязанные к найденному пулу узлы.

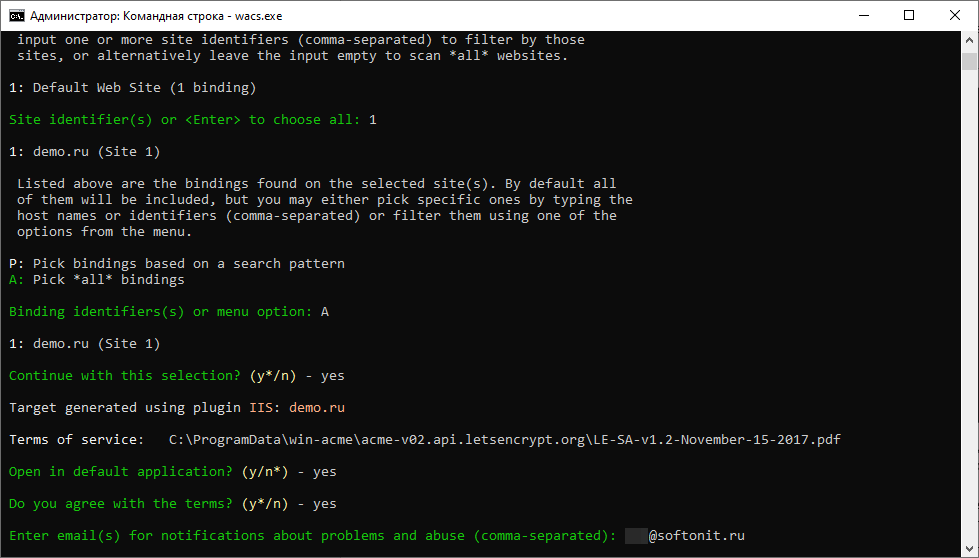

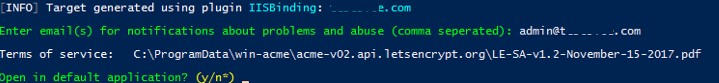

Отобразится найденное доменное имя информационной базы, после чего необходимо выбрать нужный ресурс и ввести «Y», чтобы продолжить. Процесс генерации нового SSL сертификата полностью автоматизирован. Программа будет предлагать выполнить определенные действия, на которые требуется подтверждение вводом, либо символа «Y» (Да), либо «N» (Нет). Так, например, первое действие, это открытие для ознакомления настоящего абонентского соглашения. После ознакомления с соглашением, необходимо указать действующий email адрес, который будет использоваться для отправки на него оповещений, связанных с проблемами сертификата.

Ввод почтового ящика является заключительным шагом, после чего запуститься процесс создания сертификата. Сначала запустится режим SelfHosting, который выполнит валидацию http-01 validation. Чтобы данное действие было выполнено без ошибок нужно, чтобы в качестве DNS выбранного домена был указан ip машины, где развернут веб-сервер. После завершения генерации, сертификат и его закрытый ключ будут автоматически помещены в каталог:

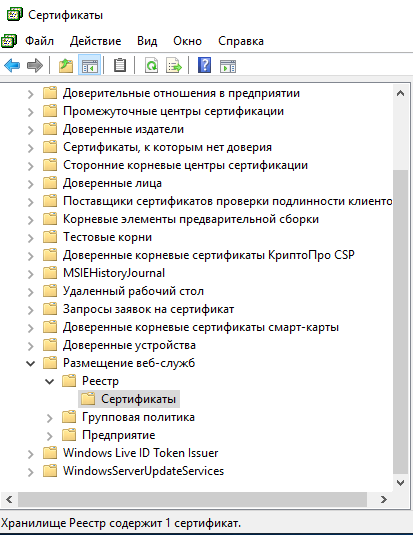

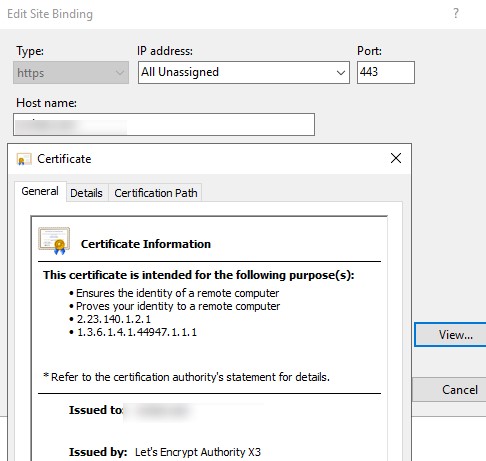

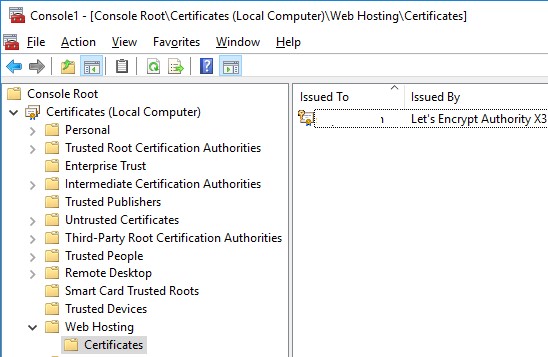

Также утилита в автоматическом порядке сразу установит новый сертификат и привяжет к нужному ресурсу. Используя стандартную программу «Сертификаты», можно также открыть SSL сертификат по пути «Размещение веб-служб»-«Реестр»-«Сертификаты».

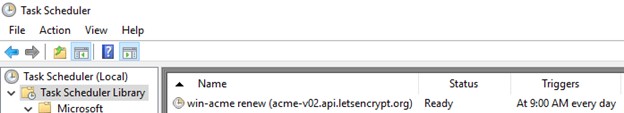

Помимо генерации SSL утилита WACS автоматически создаст правило для планировщика Windows, чтобы осуществлялось автоматическое продление сертификата. Команда, выполняющая обновление и прописываемая в планировщике выглядит следующим образом:

На этом получение бесплатного сертификата от центра сертификации Let’s Encrypt завершено, теперь опубликованную конфигурацию на веб-сервере IIS можно запускать по защищенному протоколу https. На этом статья подошла к концу, я с Вами прощаюсь, до новых встреч!

Разработчик компании Софтонит

SoftOnIT.RU https://softonit.ru/blog/articles/it/Installing-creating-free-Lets-Encrypt-certificate-in-IIS-Windows-for-1C-Company/ Защита личных данных должна быть мощным барьером между злоумышленниками и информацией, которая принадлежит . 2021-06-16T00:00:00+03:00 2022-12-14T11:38:24+03:00 https://softonit.ru

Сообщим о новом материале блога, важных событиях и предложениях

Не работает https

Но самое удивительное то что при подключении http выдает нормальную страницу сайта, а при попытке подключения по https не выдает ошибку «что злоумышленники могут похитить ваши данные» а отдает страницу по умолчанию:

Данный сервер управляется панелью управления BrainyCP. Если вы ожидаете увидеть сайт, то возможно вы: 1) не добавили доменное имя в раздел Сайты; 2) не очистили кеш Вашего браузера; 3) привязали домен к неверному айпи адресу.

Сайт стоит на VDS хостинге, панель управления BrainyCP, OS — CentOS, CMS — ocStore, Веб сервер — Apache В чем может быть проблема? Если мало информации то я уточню.

Отслеживать

задан 4 июл 2019 в 13:19

1,945 1 1 золотой знак 7 7 серебряных знаков 20 20 бронзовых знаков

нужно смотреть в BrainyCP как настраивать ssl

4 сен 2019 в 14:16

что указано в разделе Сервер имен в панели НеймСерверы BrainyCP?

9 июн 2020 в 13:05

Сортировка: Сброс на вариант по умолчанию

Знаете кого-то, кто может ответить? Поделитесь ссылкой на этот вопрос по почте, через Твиттер или Facebook.

- apache

- ssl

- https

Ошибка в генерации сертификата SSL Encrypt в VestaCP, как исправить?

Всем привет, решил настроить свой серверок для сайтов, ранее делал такое, без проблем работало. Сейчас же все ок, поставил ubuntu server 16.04 и VestaCP (чтобы не заморачиваться и по-быстрому все настроить), все работает, но вот при попытке генерации сертификата для нового домена выдает ошибку: Error: Let’s Encrypt validation status 400. В интернете искал решения, но пока не нашел, может кто подскажет в чем проблема.

Раньше поднимал сервер на VirtualBox, все работало, сейчас перешел на реальное железо и вот такая беда.

- Вопрос задан более двух лет назад

- 142 просмотра

Средний 3 комментария

Ну, как — не заморочились?

Панели. «разводит руками»

ky0, очень полезный ответ! Просто супер помощь! Читал, что может быть из-за 301 редиректа с 80 порта на 8083, но в файлах конфируций такого и близко не прописано.

ky0, опять же, пол года назад делал все точно также на виртуалке и все работало, кроме сертификата на IP адрес панели, понятное дело.

Решения вопроса 1

сам учусь, сам пробую

Спустя пол месяца, и несчетное количество переустановок сервера в попытке подобрать веб-панель, в которой все будет работать (так как с терминала все поднять и настроить навыков и терпения пока не хватает). Снова поставил весту, все работает за исключением почты и сертификатов, решил может какой-то временный глюк с LetsEncrypt, заказал самый дешевый платный сертификат и при валидации возникла проблема. Хостер говорит — не видим ваш сайт на вашем сервере из вне. Проверяю, и вправду — сервер из вне недоступен. Я то все тестил внутри сети (и по внутреннему IP и по внешнему и по подключенным доменам). Полез в настройки роутера (Mikrotik) и оказалось, что я так спешил, что пробросил порты внутри сети, прописал маскарады для портов, а внешние переадресации были настроены на старый IP виртуального сервера. Поправил IP-шку на новый адрес и все работает. Не будьте мной — не спешите и внимательно перепроверяйте настройки.

Ответ написан более двух лет назад

Комментировать

Нравится Комментировать

Ответы на вопрос 0

Ваш ответ на вопрос

Войдите, чтобы написать ответ

- Nginx

- +1 ещё

Почему Certbot не находит плагин под NGINX?

- 1 подписчик

- вчера

InstantCMS в хостинг панели BRAINY

В ISP нет автоустановки Инстанта.

Да, я в целом про установку в нём. Возможно будет.

Какие пароли выдает генератор мы знаем .

А что не так с паролями генератора?

Хостинг и ВПС Халява тексты Стартапы Instantcms в Telegram

Letsgo

#32 18 ноября 2017 в 21:21

Правильно! Ведь ставится не только панель, а еще и куча программ для работы веба и прочего! Ведь ставите на пустой сервер! Насколько я понял, еще происходит автонастройка всего хозяйства и чем слабее ВПС тем видимо все дольше ставится.

На локальный виртуалбокс поставилась почти мгновенно. Минуты три.

Ris

- Испытатели

- На орбите

#33 18 ноября 2017 в 21:57

жуткая смесь «наркотика» — их даже воспроизвести трудно, а запомнить почти невозможно. А так все нормально! Свои функции честно выполняет.

По рефке 10% скидка на мощный и гибкий хостинг на NVMе дисках! Дешевые домены здесь! Чат-боты для любых соцсетей

Vikont

Сегодня в 10:13

Реклама

#34 18 ноября 2017 в 22:03

Ну как бы да. Запоминать пароли не есть true.

Хостинг и ВПС Халява тексты Стартапы Instantcms в Telegram

#35 21 ноября 2017 в 22:53

Сегодня окончательно добили ошибки с генерацией сертификатов SSL от сервиса letencrypt Как оказалось, вышеизложенные проблему у Ris возникли из-за ошибки в сертификате. Теперь Сертификат SSL генерится класса В все параметры зеленые, валидно проверяется любым сервисом проверки сертификатов. Сегодня, от силы завтра выйдет обновление

#36 21 ноября 2017 в 23:13

Переставил сервер. Все как и було: Ошибка генерации сертификата. Серверный хостнейм должен быть привязан к айпи сервера!sh: /usr/local/bin/certbot-auto: No such file or directory

#37 22 ноября 2017 в 00:00

Удивительной упертости вы человек. я еще прошлый раз акцентировал ваше внимание на том, ЧТО ПО УМОЛЧАНИЮ НЕ УСТАНОВЛЕН CertBOT /usr/local/bin/certbot-auto — Скрипт для работы с Let’s Encrypt сертификатами Установил вам скрипт!

Товарищи разрабы видимо тоже, еще не вкурили, что народ будет упорно стараться получить сертификат по-умолчанию! Придется им опять напомнить об этом факте!

#38 22 ноября 2017 в 00:02

Удивительно, но я там зарегистрировался! Хотя возможна временная проблема.

#39 22 ноября 2017 в 00:07

Но почему он не установлен по умолчанию? Для удобства пользователей?

#40 22 ноября 2017 в 00:15

После установки скрипта появляется новый пункт в выборе сертификата для установки на домен.

#41 22 ноября 2017 в 00:19

Ничего не найдено Возможно, владелец удалил файлы или закрыл к ним доступ. А может быть, вам досталась ссылка с опечаткой.

А надо, как ISP или как в весте. Нажал кнопку — сертификат установлен. Все остальное — танцы с бубном. Зачем нужна панель, если половину приходится допиливать из командной строки?

#42 22 ноября 2017 в 00:26

Я перезалил картинку на форум посмотри еще раз.

#43 22 ноября 2017 в 00:28

Перезалил картинку а форум

#44 22 ноября 2017 в 00:35

Потому, что они программисты, а не пользователи!

На чем должен программировать человек, чтобы иметь тайные знания по установке сертификата? Или команда брейни выдает каждому пользователю по Виконту в помощь?

#45 22 ноября 2017 в 00:36

Данная инструкция описывает процедуру выпуска и установки SSL сертификатов на веб сервере IIS (Internet Information Services) в Windows Server.

Генерация CSR запроса в IIS

Для генерации SSL/TLS сертификата у внешнего Certificate Authority (CA) вам нужно сгенерировать запрос для выпуска сертификата (CSR, Certificate Signing Request). Вы можете сформировать CSR в ISS:

- Откройте консоль Internet Information Services Manager (

InetMgr.exe

); - Выберите ваш хост Windows Server и откройте раздел Server Certificates;

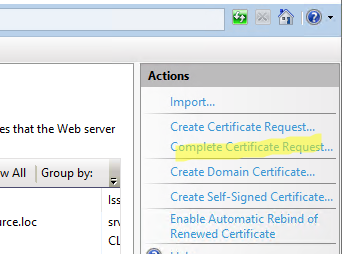

- В правом меню Actions выберите Создать запрос сертификата (Create Certificate Request);

- Заполните следующие поля в информацию о сертификате:Common Name – укажите имя сайта (веб-сервера), по которому будут обращаться ваши клиенты. Укажите FQDN имя, например:

reports.winitpro.ru

. Вы можете использоватьWildcard-сертфикат, в этом случае укажите здесь

*.winitpro.ru

Organization – укажите название организации. Для сертификатов с валидацией организации (OV-Organization Validation) и сертификатов с расширенной проверкой (EV-Extended Validation) нужно указать официальное название организации. Для физических лиц можно использовать SSL-сертификатов c домена (DV-Domain Validation). В этом случае указывается полное имя владельца сертификата;Organizational unit – yкажите внутреннее название подразделения вашей организации, которое является ответственным за сертификат;City/locality State/province Country/region – двухбуквенный код страны. - Common Name – укажите имя сайта (веб-сервера), по которому будут обращаться ваши клиенты. Укажите FQDN имя, например:

reports.winitpro.ru

. Вы можете использоватьWildcard-сертфикат, в этом случае укажите здесь

*.winitpro.ru

Organization – укажите название организации. Для сертификатов с валидацией организации (OV-Organization Validation) и сертификатов с расширенной проверкой (EV-Extended Validation) нужно указать официальное название организации. Для физических лиц можно использовать SSL-сертификатов c домена (DV-Domain Validation). В этом случае указывается полное имя владельца сертификата;Organizational unit – yкажите внутреннее название подразделения вашей организации, которое является ответственным за сертификат;City/locality State/province Country/region – двухбуквенный код страны. - Common Name – укажите имя сайта (веб-сервера), по которому будут обращаться ваши клиенты. Укажите FQDN имя, например:

reports.winitpro.ru

. Вы можете использоватьWildcard-сертфикат, в этом случае укажите здесь

*.winitpro.ru - Organization – укажите название организации. Для сертификатов с валидацией организации (OV-Organization Validation) и сертификатов с расширенной проверкой (EV-Extended Validation) нужно указать официальное название организации. Для физических лиц можно использовать SSL-сертификатов c домена (DV-Domain Validation). В этом случае указывается полное имя владельца сертификата;

- Organizational unit – yкажите внутреннее название подразделения вашей организации, которое является ответственным за сертификат;

- City/locality

- State/province

- Country/region – двухбуквенный код страны.

- Выберите крипто провайдер и длину ключу. Рекомендуется использовать Microsoft RSA SChannel Cryptographic Provider с длиной ключа 2048 бит и более;

- Укажите имя файла, в который нужно сохранить CSR запрос.

- Должен сгенерироваться текстовый файл, который начинается с

BEGIN NEW CERTIFICATE REQUEST

и заканчивается

END NEW CERTIFICATE REQUEST

.

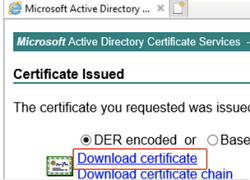

Установка SSL сертификата в ISS

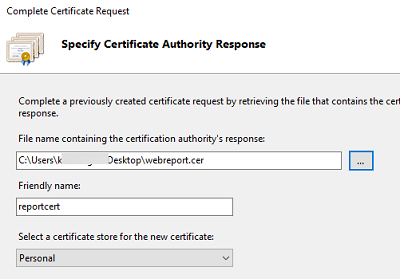

После того, как вы получили ваш файл (*.CER) с сертификатом SST/TLS от вашего CA, вы можете установить его в IIS.

Для этого запустите консоль IIS Manager, перейдите в раздел Certificates и выберите Complete Certificate Request.

В статье описывается установка *.CER сертификатов в формате DER/base64 сертификаты X.509 от Microsoft. Если вы получили от своего CA сертификат в формате *.CRT, его не получится импортировать и установить в IIS. Вам нужно сконвертировать CRT сертификат в формат PFX. Проще всего это сделать с помощью утилиты openssl в любом дистрибутиве Linux. Вам понадобится файл сертификата (*.crt) и закрытый ключ (*.key). Для их конвертации, выполните команду:

$ openssl pkcs12 -export -out target.pfx -inkey source.key -in source.crt

Такой PFX сертификат можно импортировать через меню Import.

Также вы можете конвертировать CRT сертификат прямо из Windows:

- Дважды щелкните по вашем CRT файлу;

- Перелижите на вкладку Details и нажмите Copy to File;

- Выберите формат Base-64 encoded X.509(.CER);

- Укажите путь, куда нужно поместить CER файл сертификата.

Выберите *,crt файл с SSL сертификатом, полученным от центра сертификации. Укажите имя SSL сертификата и хранилище, в которое поместить сертификат (Personal или Web Hosting).

Новый SSL сертификат должен появится в списке доступных сертификатов в IIS.

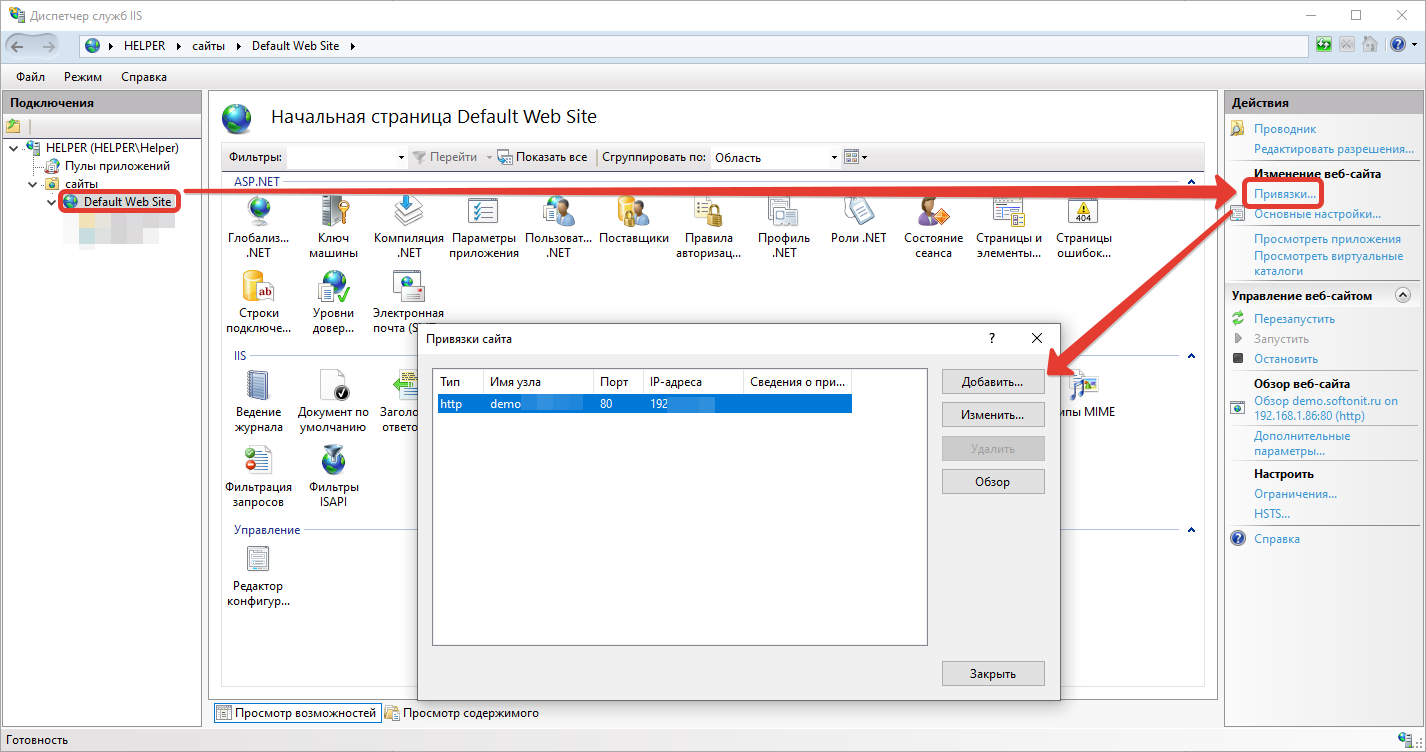

Привязать SSL сертификат к сайту IIS

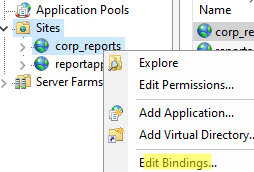

Теперь нужно привязать ваш сертификат к сайту IIS, порту и/или IP адресу. Найдите ваш сайт в консоли IIS и выберите Edit Bindings.

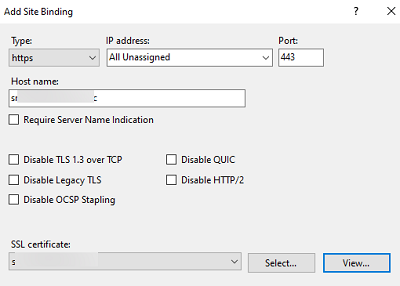

Нажмите Add и заполните следующую информацию:

- Type:

https - IP Address: выберите

All Unassigned

, или выберите конкретный IP адрес, которому нужно привязать SSL сертификат (на одном порту и IP адресе веб сервера IIS можно запустить несколько сайтов) - Hostname: укажите имя узла, для которого выпущен сертификат

- SSL Certificate: выберите из списка SSL сертификат, который вы установили

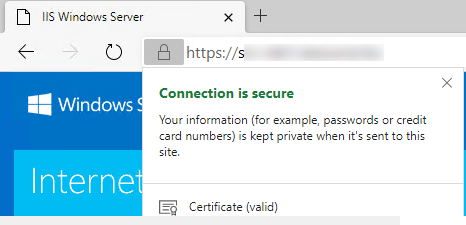

Откройте ваш веб сайт IIS в браузере используя префикс

https://

. Если сертификат установлен правильно в адресной строке браузера появится зеленый замок. Это значит что подключение защищено. Нажмите на замок чтобы просмотреть информацию о вашем SSL сертификате.

Далее нужно настроить правила, которое будет перенаправлять все HTTP запросы к сайту IIS на HTTPS.

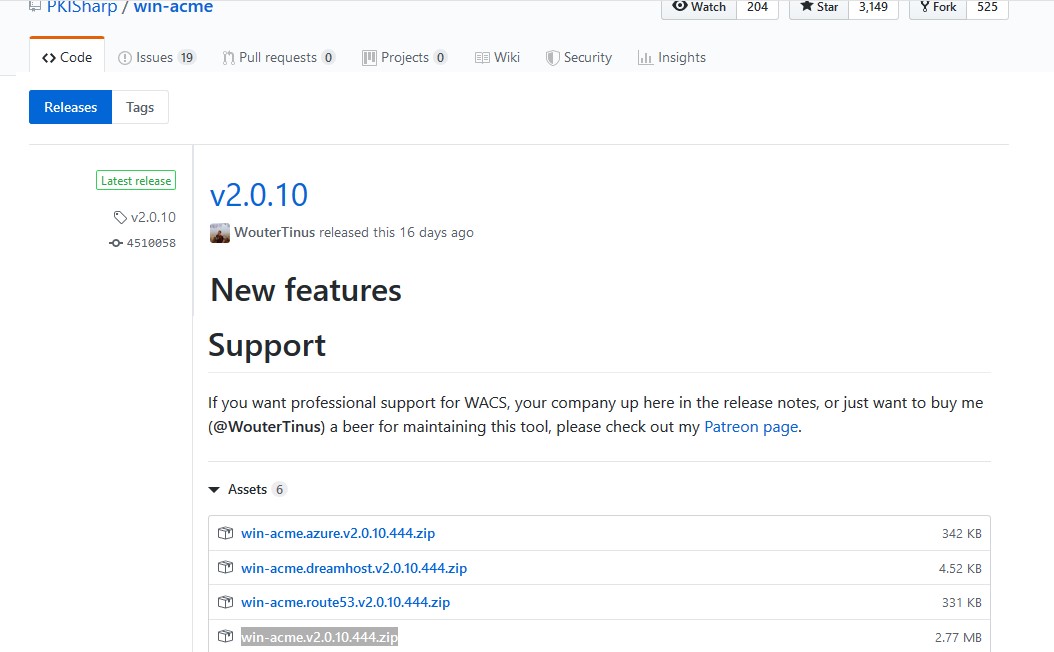

В этом обзоре мы расскажем об особенностях установки и привязки бесплатного TLS/SSL сертификата от Let’s Encrypt для сайта на веб сервере IIS, запущенного на Windows Server 2019/2016/2012 R2.

Let’s Encrypt и ACME клиенты для Windows

Наличие TLS/SSL сертификата у сайта позволяет защитить данные пользователей, передаваемые по сети от атак человек-посередине (man-in-the-middle) и гарантировать целостность переданных данных. Некоммерческий центр сертификации Let’s Encrypt позволяет в автоматическом режиме через API выпускать бесплатные криптографические TLS сертификаты X.509 для шифрования (HTTPS) . Выдаются только сертификаты для валидации доменов (domain validation), со сроком действия 90 дней (есть ограничение – 50 сертификатов для одного домена в неделю). Но вы можете автоматически перевыпускать SSL сертификат для своего сайта по расписанию.

API интерфейс, позволяющий автоматически выпускать сертификаты называется Automated Certificate Management Environment (ACME) API. Для Windows систем на данный момент имеется 3 самых популярных реализации клиента ACME API:

- Утилита Windows ACME Simple (WACS) – утилита командной строки для интерактивного выпуска сертификата и привязки его к определенному сайту на вашем веб сервере IIS;

- Модуль Powershell ACMESharp – библиотека Powershell с множеством команд для взаимодействия через ACME API с серверами Let’s Encrypt;

- Certify – графический менеджер SSL сертификатов для Windows, позволяет интерактивно управления сертификатами через ACME API.

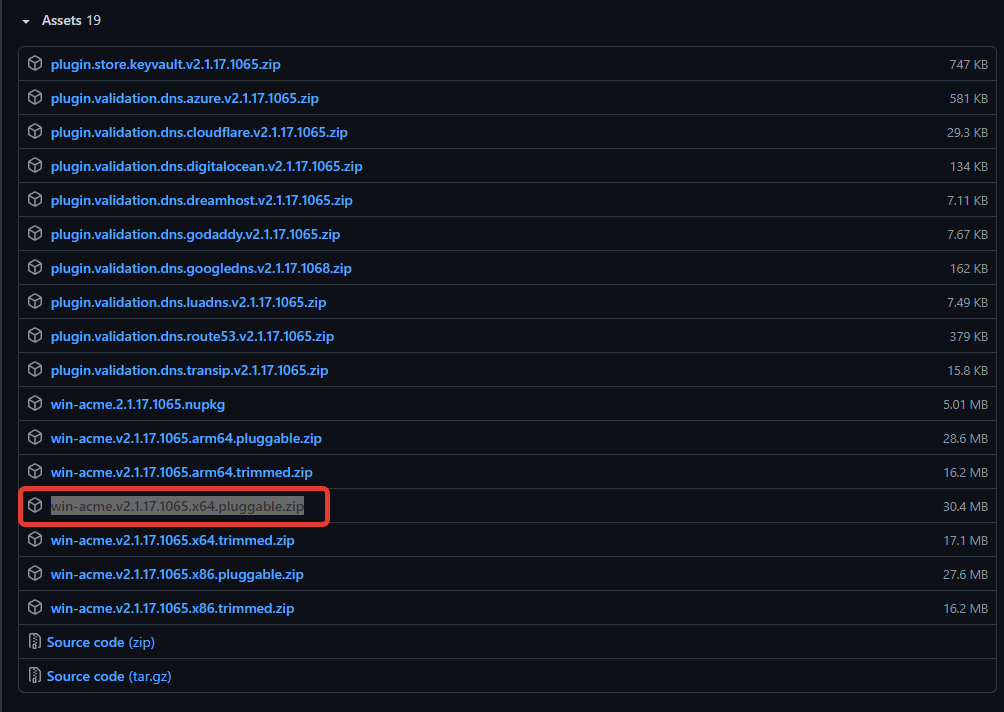

Клиент WACS для установки TLS сертификата Let’s Encrypt в IIS на Windows Server

Самый простой способ получить SSL сертификат от Let’s Encrypt — воспользоваться консольной утилитой Windows ACME Simple (WACS) (ранее проект назывался LetsEncrypt-Win-Simple). Она представляет собой простой мастер, который позволяет выбрать один из сайтов, запущенных на IIS, и автоматически выпустить и привязать к нему SSL сертификат.

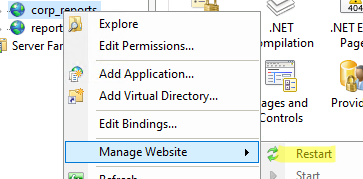

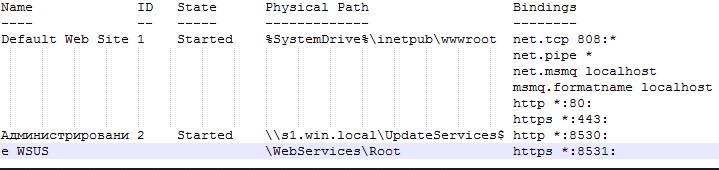

Итак, предположим у нас имеется веб сайт на IIS, развёрнутый под управлением Windows Server 2016. Наша задача, переключить его в HTTPS режим, установив SSL сертификат от Let’s Encrypt.

Распакуйте архив в каталог на сервере с IIS: c:inetpubletsencrypt

Откройте командную строку с правами администратора, перейдите в каталог c:inetpub letsencrypt и запустите wacs.exe.

Запустится интерактивный мастер генерации сертификата Let’s Encrypt и привязки его к сайту IIS. Чтобы быстро создать новый сертификат выберите N: — Create new certificates (simple for IIS).

Затем нужно выбрать тип сертификата. В нашем примере нет необходимости использовать сертификат с псевдонимами (несколькими SAN — Subject Alternative Name), поэтому достаточно выбрать пункт 1. Single binding of an IIS site. Если вам нужен Wildcard-сертификат, выберите опцию 3.

Далее утилита выведет список сайтов, запущенных на сервере IIS и предложит выбрать сайт, для которого нужно создать и привязать новый SSL сертификат.

Укажите ваш email, на который будут отправляться уведомления о проблемах с обновлением сертификата сайта и другие о повешения (можно указать несколько email через запятую). Осталось согласится с условиями использования и Windows ACME Simple подключится к серверам Let’s Encrypt и попытается автоматически сгенерировать новый SSL сертификат для вашего сайта.

Процесс генерации и установки SSL сертификата Let’s Encrypt для IIS полностью автоматизирован.

Примечание. При выполнении TLS/HTTP проверки ваш сайт должен быть доступен снаружи по полному DNS имени по протоколам HTTP (80/TCP) и HTTPS (443/TCP).

В IIS Manager откройте меню Site Binding для вашего сайта и убедитесь, что для него используется сертификат, выданный Let’s Encrypt Authority X3.

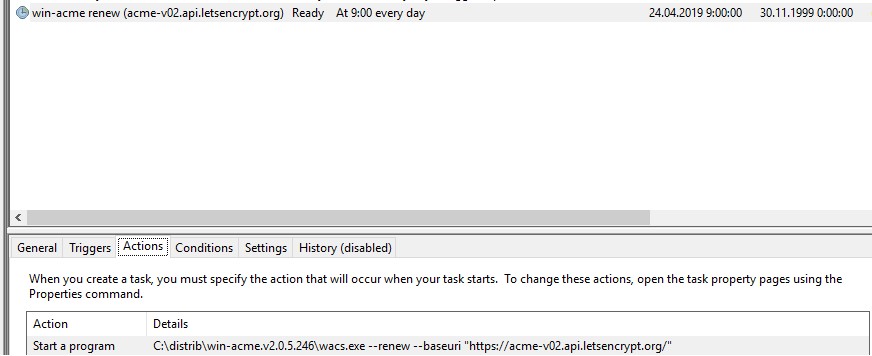

Windows ACME Simple создает новое правило в планировщике заданий Windows (win-acme-renew (acme-v02.api.letsencrypt.org)) для автоматического продления сертификата. Задание запускается каждый день, продление сертификата выполняется через 60 дней. Планировщик запускает команду:

C:inetpubletsencryptwacs.exe —renew —baseuri «https://acme-v02.api.letsencrypt.org»

Эту же команду вы можете использовать для ручного обновления сертфиката.

Перенаправление трафика IIS сайта с HTTP на HTTPS адрес

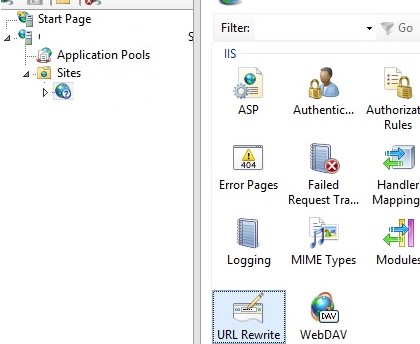

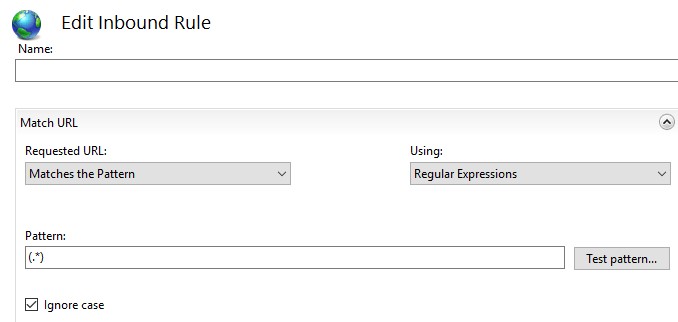

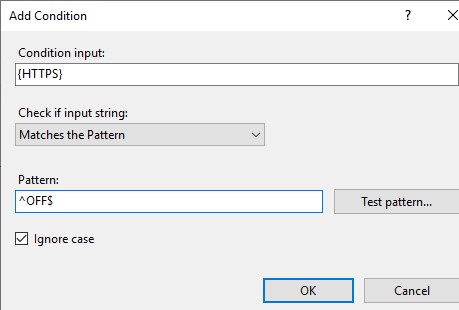

Чтобы перенаправить весь входящий HTTP трафик на HTTPS сайт, нужно установить модуль Microsoft URL Rewrite Module (https://www.iis.net/downloads/microsoft/url-rewrite), и убедиться, что в настройках сайта не включена опция обязательного использования SSL (Require SSL). Осталось настроить редирект в файле web.config:

Укажите имя правила и измените значения параметров:

Теперь в блоке Action выберите:

Откройте браузер и попробуйте открыть ваш сайт по HTTP адресу, вас должно автоматически перенаправить на HTTPS URL.

Использование сертификата Let’s Encrypt для Remote Desktop Services

Если вы используете для подключения внешних пользователей в корпоративную сеть шлюз Remote Desktop Gateway/ RD Web Access, вы можете использовать нормальный SSL сертификат Let’s Encrypt вместо обычного самоподписанного сертификата. Рассмотрим, как корректно установить сертификат Let’s Encrypt для зажиты служб Remote Desktop Services в Windows Server.

Если на Remote Desktop Gateway сервере поднята также роль RDSH, нужно запретить пользователям Read доступ к каталогу, в котором у вас хранится WACS (в моем примере это c:inetpubletsencrypt ) и к каталогу с сертификатами сертификат Let’s Encrypt (C:ProgramDatawin-acme).

Затем на сервере RDP GW, запускаете wacs.exe, как описано выше, и вы выбираете нужный сайт IIS (обычно, Default Web Site). Let’s Encrypt выдает вам новый сертификат, который устанавливается для веб-сайта и в планировщике появляется задание на автоматические обновление сертификата.

Вы можете вручную экспортировать данный сертификат и привязать его к нужным службам RDS через SSL binding. Но вам придется выполнять эти действия вручную каждые 60 дней при перевыпуске сертификата Let’s Encrypt.

Нам нужен скрипт, который бы сразу после получения (продления) сертификата Let’s Encrypt применял бы его для RD Gateway.

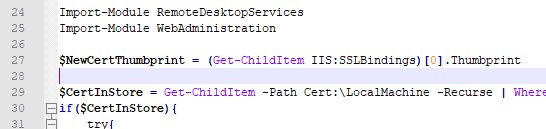

Для автоматического получения отпечатка сертификата с указанного сайта IIS используйте доработанный скрипт ImportRDGateway_Cert_From_IIS.ps1 (основан на стандартном ImportRDGateway.ps1).

Инструкция и модифицированный PowerShell скрипт присланы нашим читателем Антоном, за что посылаем ему лучи благодарности!

Вы можете запустить это скрипт вручную:

powershell -File ImportRDGateway_Cert_From_IIS.ps1

Если у вас RDS Gateway живет на стандартном IIS сайте «Default Web Site» с индексом 0, можете использовать скрипт без изменений.

Чтобы получить ID сайта в IIS, откройте консоль PowerShell и выполните:

Получите список вида:

В колонке ID указан индекс вашего сайта, отнимите от него единицу. Полученный индекс вашего сайта нужно указать вместо 0 в 27 строке скрипта PowerShell:

Теперь откройте задание планировщика win-acme-renew (acme-v02.api.letsencrypt.org) и на вкладке Action добавьте новое задание, которое запускает скрипт ImportRDGateway_Cert_From_IIS.ps1 после обновления сертификата.

Чтобы не менять разрешения на выполнение скриптов PowerShell, вы можете вызывать скрипт командой:

PowerShell.exe -ExecutionPolicy Bypass -File c:inetpubletsencryptImportRDGateway_Cert_From_IIS.ps1

Теперь скрипт привязки SSL сертификата к службам RDS будет выполнятся сразу после продления сертификата Let’s Encrypt. При этом автоматически перезапускается служба RD Gateway командой:

При перезапуске службы TSGateway все текущие сессии пользователей разрываются, поэтому желательно изменить периодичность запуска задания обновления сертфиката на 1 раз в 60 дней.

Также вы можете использовать бесплатные сертификаты Let’s Encrypt в Linux для веб сайтов на Nginx или apache.

Отметим, что сертификаты Let’s Encrypt в настоящий момент широко используются на сайтах многих крупных компаний и им доверяют все браузеры. Надеюсь, что судьба бесплатного центра сертификации Let’s Encrypt не постигнет участь WoSign и StartCom.

В этой статье мы покажем, как использовать доверенные SSL/TLS сертификаты для защиты RDP подключений к компьютерам и серверам Windows в домене Active Directory. Эти сертфикаты мы будем использовать вместо самоподписанных RDP сертификатов (у пользователей появляется предупреждение о невозможности проверки подлинности при подключению к RDP хосту с таким сертификатом). В этом примере мы настроим специальный шаблон для выпуска RDP сертификатов в Certificate Authority и настроим групповую политику для автоматического выпуска и привязки SSL/TLS сертификата к службе Remote Desktop Services.

Предупреждение о самоподписанном сертификате RDP

По умолчанию в Windows для защиты RDP сессии генерируется самоподписанный

сертификат. В результате при первом подключении к RDP/RDS серверу через клиента mstsc.exe, у пользователя появляется предупреждение:

Не удалось проверить подлинность удаленного компьютер из-за проблем с сертификатом безопасности.

Ошибка сертификата: сертификат выдан не имеющим доверия центром сертификации.

Чтобы продолжить установление RDP подключении пользователь должен нажать кнопку Да. Чтобы RDP предупреждение не появлялось каждый раз, можно включить опцию “Больше не выводить запрос о подключениях к этому компьютеру».

Несмотря на то, что для подключения используется самоподписанный сертификат, ваше RDP подключение защищено, а трафик зашифрован.

Создаем шаблон RDP сертификата в центре сертификации (CA)

Попробуем использовать для защиты RDP подключений доверенный SSL/TLS сертификат, выданный корпоративным центром сертификации. С помощью такого сертификата пользователь может выполнить проверку подлинности RDP сервера при подключении. Предположим, что у вас в домене уже развернут корпоративной центр сертификации (Microsoft Certificate Authority), в этом случае вы можете настроить автоматическую выдачу и подключение сертификатов всем компьютерам и серверам Windows в домене.

Н на вашем CA нужно создать новый тип шаблона сертификата для RDP/RDS серверов.

- Запустите консоль Certificate Authority и перейдите в секцию Certificate Templates;

- На вкладке General укажите имя нового шаблона сертификата – RDPTemplate. Убедитесь, что значение поля Template Name полностью совпадает с Template display name;

- На вкладке Compatibility укажите минимальную версию клиентов в вашем домене (например, Windows Server 2008 R2 для CA и Windows 7 для клиентов). Тем самым будут использоваться более стойкие алгоритмы шифрования;

- В настройках шаблона сертификата (Application Policies Extension) удалите все политики кроме Remote Desktop Authentication;

- Чтобы использовать данный шаблон RDP сертификатов на контролерах домена, откройте вкладку Security, добавьте группу Domain Controllers и включите для нее опцию Enroll и Autoenroll;

- Сохраните шаблон сертификата;

Настройка групповой политики для выдачи RDP сертификатов

Теперь нужно настроить доменную политику, которая будет автоматически назначать RDP сертификат компьютерам/серверам согласно настроенного шаблона.

Предполагается, что все компьютеры домена доверяют корпоративному центру сертификации, т.е. корневой сертификат через GPO добавлен в доверенные корневые центры сертификации.

- Откройте консоль управления доменными групповыми политиками gpmc.msc, создайте новый объект GPO и назначьте его на OU с RDP/RDS серверами или компьютерами, для которых нужно автоматически выдавать TLS сертификаты для защиты RDP подключения;

- Затем в этом же разделе GPO включите политику Require use of specific security layer for remote (RDP) connections и установите для нее значение SSL;

Для применения нового RDP сертификата, перезапустите службу Remote Desktop Services:

Теперь при RDP подключении к серверу перестанет появляться запрос на доверие сертификату (чтобы появился запрос о доверии сертификату, подключитесь к серверу по IP адресу вместо FQDN имени сервера, для которого выпущен сертификат). Нажмите кнопку “Посмотреть сертификат”, перейдите на вкладку “Состав”, скопируйте значение поля “Отпечаток сертификата”.

Также можете в консоли Certification Authority в секции Issued Certificates проверить, что по шаблону RDPTemplate был выдан сертификат определённому Windows компьютеру/серверу. Также проверьте значение Thumbprint сертификата:

Теперь, при подключении к удаленном столу любого сервера или компьютера, на который действует эта политика, вы не увидите предупреждения о недоверенном RDP сертификате.

Подписываем RDP файл и добавляем отпечаток доверенного RDP сертификата

Если у вас отсутствует CA, но вы хотите, чтобы при подключении к RDP/RDS серверу у пользователей не появлялось предупреждения, вы можете добавить сертификат в доверенные на компьютерах пользователей.

Как описано выше получите значение отпечатка (Thumbprint) RDP сертификата:

Используйте этот отпечаток для подписывания .RDP файла с помощью RDPSign.exe:

Чтобы работал прозрачных RDP вход без ввода пароля (RDP Single Sign On), нужно настроить политику Allow delegation defaults credential и указать в ней имена RDP/RDS серверов (см. статью).

Ошибка генерации сертификата в личном кабинете налогоплательщика — что делать?

При попытке регистрации электронной подписи (ЭП) в личном кабинете налогоплательщика на сайте nalog.ru пользователь может столкнуться с сообщением «Ошибка генерации сертификата» и рекомендацией выполнить генерацию сертификата повторно. При следующей попытке ошибка повторяется вновь, делая использование ЭП невозможным. Давайте разберёмся с причинами возникшей дисфункции и способами её решения.

Суть и причины ошибки генерации сертификата в Личном Кабинете

При отправке каких-либо документов в ФНС (обычно это налоговая отчётность) такие документы требуется подписать электронной подписью (ЭП). Последняя по своему статусу соответствует обычной письменной подписи руководителя (главного бухгалтера) и применяется для электронного заверения подаваемых в налоговую документов.

Работа с ЭП предполагает наличие в системе пользователя специального сертификата, выданным уполномоченным центром сертификации Минкомсвязи РФ. Такой сертификат используется для обеспечения безопасной и стабильной работы с электронной подписью (ЭП).

При попытке выполнить подписание с помощью ЭП, или зарегистрировать уже имеющийся у пользователя вариант электронной подписи может возникнуть сообщение об ошибке генерации сертификата. Обычно после этого регистрация имеющейся у пользователя ЭП (и последующая отправка отчётности) становится невозможной.

Причинами дисфункции является следующее:

- У пользователя имеется нестабильное интернет-соединение;

- Сайт ФНС временно недееспособен по техническим причинам. Обычно это вызвано перегруженностью сайта вследствие пиковых нагрузок в периоды сдачи отчётности (начало года, последние дни сдачи отчётов etc.);

- На сайте ФНС проводятся технические работы по устранению произошедших сбоев;

- Антивирус (брандмауэр) блокирует корректное подключение к сайту ФНС.

Давайте разберёмся, как решить ошибку генерации сертификата в ЛК налогоплательщика.

Как исправить дисфункцию в личном кабинете налогоплательщика

Решение возникшей ошибки в ЛК налогоплательщика основано на выполнении следующих советов:

- Проверьте качество вашего интернет-соединения. Выполните переход на любимые сайты и убедитесь, что они загружаются без каких-либо проблем. Также рекомендуем перезагрузить ваш роутер (выключите его на минуту, а затем включите его обратно);

- Выполните несколько попыток загрузки сертификата и использования ЭП. Может повезти на второй-третий раз в случае, если сайт перегружен, и необходимые подключения проходят через раз;

- Временно отключите ваш антивирус и брандмауэр. Указанные инструменты могут блокировать нормальную работу соединения с сайтом ФНС. Если после отключение антивируса и брандмауэра нужное подключение выполняется без проблем, стоит внести сайт налоговой в исключения указанных инструментов;

- Подождите какое-то время. Если на сайте ФНС проводятся какие-либо технические работы (или просто наблюдается наплыв пользователей), то подключиться к сайту будет довольно сложно. Рекомендуется подождать 1-2 суток, а затем попытаться подключиться к сайту вновь. Также не помешает ознакомиться с графиком выполнения технических работ на сайте ФНС, и попытаться выполнить ЭП в день свободный от последних; Ознакомьтесь с графиком технических работ на сайте ФНС

- После отправки запроса о необходимой регистрации электронного ключа ;

- Лично обратитесь в отделение ФНС с ИНН и паспортом, и попросите помочь в решении проблемы.

Заключение

В большинстве случаев ошибка «Ошибка генерации сертификата» в кабинете пользователя появляется из-за временных проблем в работе сайта ФНС. Последние обычно обусловлены большим наплывом пользователей в дни подачи отчётности, когда ресурс не справляется с обработкой всех поступающих данных. Для решения возникшей проблемы обычно необходимо подождать 1-2 суток, после чего требуемое подключение выполняется без каких-либо проблем.

Почему выходит ошибка генерации сертификата?

Возникновение ошибки генерации сертификата

В процессе регистрации пользователь может получить сообщение: «Ошибка генерации сертификата». Инцидент случается по разным причинам: проведение технических работ на сайте ФНС; регистрация ЭП занимает в большинстве случае продолжительное время.

Почему не работает сертификат электронной подписи?

Почему компьютер не видит ЭЦП? Причина кроется в несовместимости программного обеспечения и физического носителя ЭЦП. Необходимо проверить версию операционной системы и переустановить её до нужной версии. Если токен повреждён, возможно, понадобится обратиться в удостоверяющий центр для перевыпуска электронной подписи.

Как установить сертификат ключа электронной подписи?

Установка открытого и закрытого ключа сертификата электронной подписи:

- Запустите КриптоПро CSP и перейдите на вкладку «Сервис».

- Нажмите кнопку «Обзор» и выберите контейнер электронной подписи, далее нажмите кнопку «Ок»;

- Нажмите кнопку «Далее».

- Для завершения установки нажмите кнопку «Готово».

Как долго генерируется электронная подпись в налоговой?

Процесс получения бесплатной квалифицированной электронной подписи занимает порядка 15 минут. В рамках предоставления услуги по выдаче КЭП действует принцип экстерриториальности, то есть заявитель может обратиться в любой налоговый орган, независимо от места жительства и места регистрации организации или ИП.

Как обновить сертификат электронной подписи?

Как перевыпустить электронную подпись:

- Подайте заявку на продление по телефону или онлайн.

- Создайте закрытый ключ и подпишите запрос на сертификат.

- Оплатите счет и дождитесь одобрения заявки.

- Проверьте и подпишите бланк сертификата ЭП.

Как обновить сертификат ключа подписи?

Для онлайн-обновления обратитесь в сервисный центр — вам создадут заявку на получение сертификата. После этого войдите личный кабинет УЦ, проверьте информацию в заявке и подпишите заявление на выпуск сертификата действующей подписью. В течение одного-двух дней удостоверяющий центр проверит вашу заявку.

Почему госуслуги не видят сертификат?

В случае если портал Госуслуги не видит электронную подпись и не разрешает вход, следует обратиться в удостоверяющий центр, в котором была приобретена ЭЦП, либо к сотрудникам сайта Госуслуг. Однако ряд действий можно произвести самостоятельно. налоговой отчетности и уплаты налогов.

Как решить проблемы с плагином электронной подписи?

- Очистите кэш и удалите cookie, затем перезапустите браузер

- Переустановите плагин

- Авторизуйтесь на Госуслугах при помощи электронной подписи

- Если проблема осталась, протестируйте сертификат электронной подписи при помощи одной из программ

- Отправьте логи плагина в службу поддержки

Как восстановить сертификат электронной подписи?

Потерял электронную подпись

Поэтому восстановить прежнюю ЭП невозможно — придется выпустить новую. В этой ситуации исключений нет. Восстановить электронную подпись нельзя — нужно оформлять новую электронную подпись.

Как использовать сертификат электронной подписи?

Вставьте флешку или токен с ЭП в компьютер. Откройте программу, с помощью которой хотите подписать документ. В зависимости от выбранной программы вам нужно будет загрузить документ в сервис или просто открыть его. Выберите формат подписи, если это необходимо.

Мы продолжаем нашу серию гайдов “Как это исправить” и сегодня рассмотрим основные причины, по которым пользователи не могут припарковать домен или установить SSL сертификат, и расскажем как это исправить.

После того как вы добавите домен в трекер, в таблице на странице Домены справа в колонке вы увидите его статус. Если все ок – он будет Подключен.

Неправильно добавленный в трекер домен на странице “Домены” будет отображаться с ошибкой, перечень которых вы можете посмотреть в нашей Базе знаний.

Если у вас ошибки из списка: Timeout was reached, Domain returned unexpected response, Domain returned empty response, Couldn’t connect to server, Couldn’t resolve host name, Couldn’t resolve proxy name

Скорее всего, домен еще не успел привязаться по A-записи. Обычно обновление DNS-записей занимает до 24 часов. Чек-лист, что стоит проверить :

- Верно ли указан IP адрес в А записи на сайте, где ваш домен был куплен.

- Удалены ли все лишние записи, АААА, www. Для домена должна быть указана только одна А запись с IP адресом сервера, где установлен Keitaro.

Проверить акутальные А записи можно на сайте Misk.com

Если у вас ошибки из списка: Peer certificate cannot be authenticated with given CA certificates, Problem with the local SSL certificate, Couldn’t use specified SSL cipher

Скорее всего, вы включили в настройках домена HTTPS, но сам сертификат не выписали, поэтому и получили ошибку.

Чек-лист, что нужно сделать:

- Отключить в настройках домена HTTPS.

- Проверить заново статус домена, нажав на Проверить.

Если статус домена сменится на Подключен, то можно выписывать сертификат, нажав на кнопку Подключить SSL сертификат (для трекеров от версии 9.10.1 и версии конфигурации установки от 2.12).

Если версия вашей установки ниже (можно проверить в Обслуживание — Состояние — Метод установки), следует выполнить апгрейд серверной конфигурации, который обновит certbot, отвечающий за установку SSL сертификатов.Как это сделать подробно описано в нашем FAQ

После апгрейда конфигурации вы сможете выписывать домены прямо в админке трекера.

Если ни одно из решений не помогло вам, напишите, пожалуйста в нашу поддержку, мы поможем решить вопрос.