Часовой пояс: UTC + 3 часа

Кто сейчас на форуме

Простите возможно за глупый и полагаю заезженный вопрос, но я недавно поднял VPN сервер на юбунтике 18, там с помощью strongSwar всё настроил, но вот не задача, когда я подключаюсь с клиента на телефоне, так же ввожу ip и учётные данные пользователя с сертификатом который я создал ранее у меня всё нормально подключается, а когда я пытаюсь подключиться на win 10 мне выдаётся ошибка «Неприемлемые учётные данные проверки подлинности IKE»

Хотя сертификат есть, учётные данные пользователя вводил верно, всё равно не работает (

В чём может быть проблема ?

- Вопрос задан

14 мар. 2022

- 2551 просмотр

Симптомы

Рассмотрим следующий сценарий:

У центра сертификации (ЦС), соответствует стандартам Suite B (эллиптических кривых), и центр сертификации выдает сертификаты компьютеров для проверки подлинности протокола IP-безопасность (IPsec), используя в качестве алгоритма подписи ECDSA.

У вас есть Windows RT 8.1, Windows 8.1 или компьютерах под управлением Windows Server 2012 R2, запросить сертификат IPSec из центра сертификации.

Настроить Internet Key Exchange версии 2 (IKEv2) VPN на клиентском компьютере.

Включите параметр Разрешить проверку подлинности сертификата компьютера для IKEv2на сервере.

В этом случае при попытке подключения к серверу с использованием VPN IKEv2 с клиентского компьютера, установить подключение не удастся, и появляется следующее сообщение об ошибке:

Я полный профан, искренне надеюсь на помощь простыми словами 🙂

На удаленном сервере с OS Debian по вот этому гайду с использованием strongSwan организовал для себя VPN. Все отлично работает на iPhone и Mac, однако для подключения с Windows нужно проделать какие-то дополнительные манипуляции, потому что ни так, ни этак подключится не удается. Ошибки подключения разные, в зависимости от настроек создаваемого подключения в Windows.

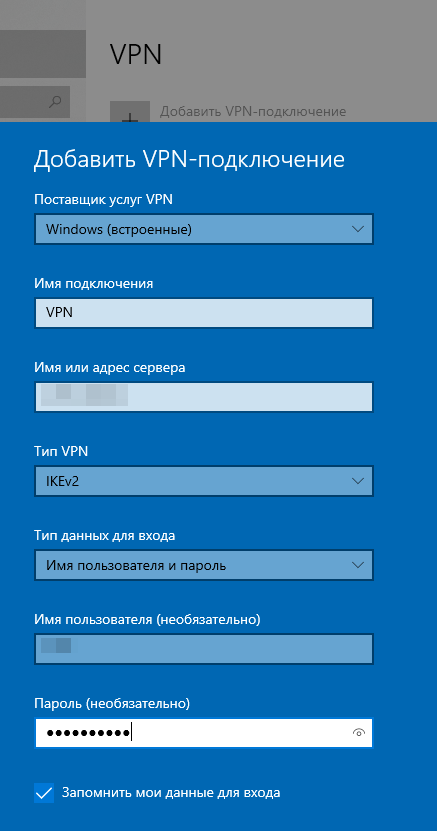

Если делать подключение в лоб:

то получаем ошибку сопоставления групповой политики:

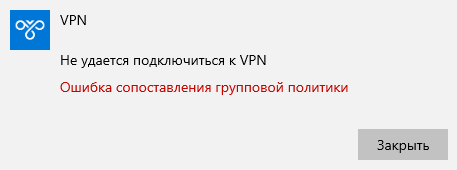

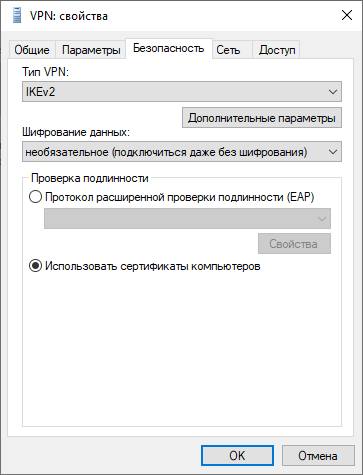

В свойствах подключения можно переставить проверку подлинности на «Использовать сертификаты компьютеров»:

правда это ничего не меняет.

Вот этот мануал по strongSwan’у подсказывает, что «By default Windows 7 up to Windows 11 propose only the weak modp1024 Diffie-Hellman key exchange algorithm» и предлагает соотвествующую настройку для ipsec.conf:

ike = 3des-aes128-aes192-aes256-sha1-sha256-sha384-modp1024

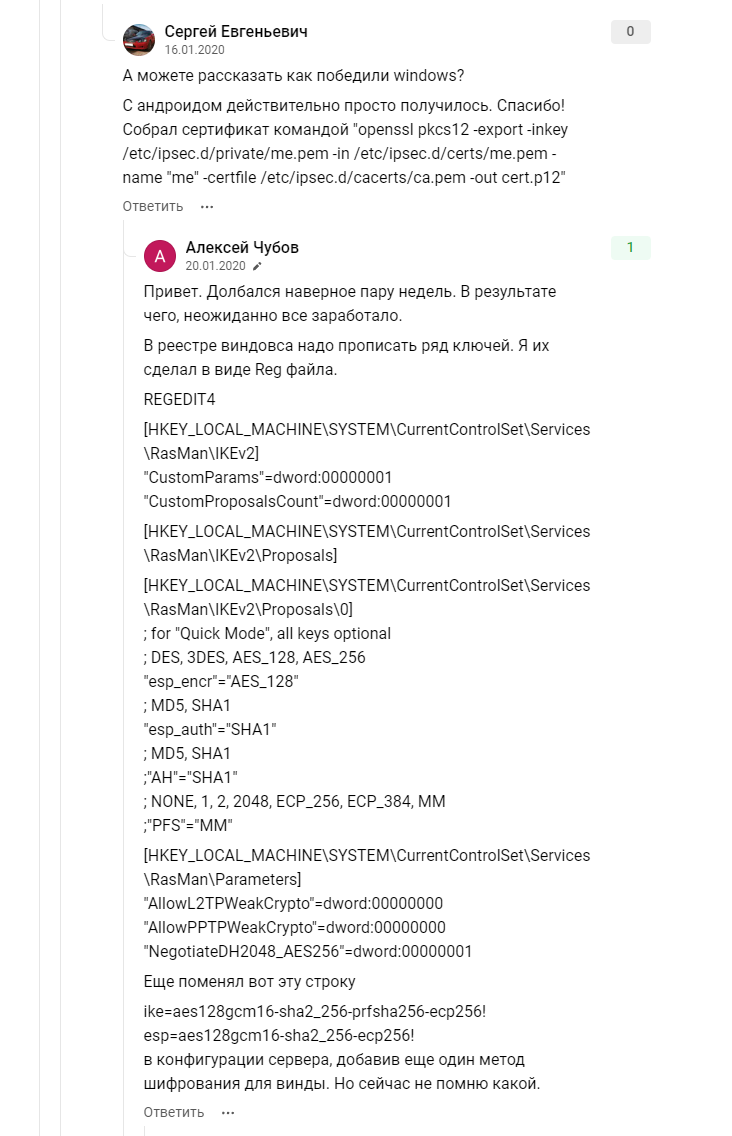

О том, что именна эта строчка портит малину подсказывают коллеги из комментов в оригинальной статье на vc.ru:

мне, правда, это не помогло 🙁

Из какого-то источника, который я уже не могу нагуглить, я узнал что на компьютере нужно иметь корневой сертификат, который я создал на удаленном сервере. Сертификат был создан в формате *.pem, установить его в Windows я смог только переименовав файл в *.der и кликнув по нему два раза. Создать сертификат с помощью pki в формате, который винда переварила бы by-design я не смог. Установка сертификата в хранилице «Доверенных корневых центров сертификации» не помогла.

В конце уже упомянутого выше мануала есть ссылки, в том числе на Configuring strongSwan for Windows clients для случая, когда Windows client «Using Passwords with EAP-MSCHAPv2», однако он предлагает конфигурировать файл swanctl.conf, а у меня конфигурация уже задана в ipsec.conf, понять как одно с другим связано квалификации моей не хватает 🙁

Вобщем, достаточно разрозненный набор фактов выглядит вот так, очень прошу помощь от гуру.

Почему я не купил готовый сконфигурированный сервер?

Со стороны Windows 10:

«Неприменимые учетные данные проверки подлинности IKE»

в журнале светится ошибка 13801

Со стороны Mikrotik:

19:39:26 ipsec,error identity not found for peer: ADDR4: 192.168.3.22

Кому удалось настроить IKEv2 сервер на Mikrotik с использованием смарт-карты на Windows 10. Что я делаю не так? Благодарен за любую помощь.

настройки mikrotik в части ipsec:

exp

/ip ipsec mode-config

add address-pool=ike2-pool address-prefix-length=32 name=ike2-conf

add address=192.168.60.33 address-prefix-length=32 name=test split-include=192.168.19.0/24,192.168.21.0/24,172.16.1.0/24 system-dns=no

add address=192.168.55.2 address-prefix-length=32 name=name2 split-include=192.168.55.1/32 system-dns=no

/ip ipsec policy group

add name=ike2-policies

add name=ike-s2s

/ip ipsec profile

add name=ike2

add name=ike2-s2s

/ip ipsec peer

add exchange-mode=ike2 name=ike2-peers passive=yes profile=ike2

/ip ipsec proposal

add auth-algorithms=sha256,sha1 enc-algorithms=aes-256-cbc,3des name=ike2 pfs-group=none

add name=ike-s2s pfs-group=modp4096

/ip ipsec identity

add auth-method=digital-signature certificate=server.crt_0 generate-policy=port-strict match-by=certificate mode-config=name2 peer=ike2-peers policy-template-group=ike-s2s remote-certificate=name2.crt_0

add auth-method=digital-signature certificate=server.crt_0 generate-policy=port-strict match-by=certificate mode-config=test peer=ike2-peers policy-template-group=ike2-policies remote-certificate=test.crt_0

add auth-method=digital-signature certificate=server.crt_0 generate-policy=port-strict mode-config=ike2-conf peer=ike2-peers policy-template-group=ike2-policies

/ip ipsec policy

add dst-address=192.168.60.0/24 group=ike2-policies proposal=ike2 src-address=0.0.0.0/0 template=yes

add dst-address=192.168.55.2/32 group=ike-s2s proposal=ike-s2s src-address=192.168.55.1/32 template=yes

Проблемы подключения при использовании условного доступа Azure AD

У пользователя есть допустимый сертификат проверки подлинности клиента в хранилище личных сертификатов, который не был выдан Azure AD.

Возможное решение. Для экранирования этого цикла выполните следующие действия.

Убедитесь, что разделы, и содержат правильное имя и идентификатор объекта.

Чтобы определить наличие допустимых сертификатов в хранилище сертификатов пользователя, выполните команду certutil :

Если в личном хранилище пользователя существует допустимый сертификат проверки подлинности клиента, соединение не будет выполнено (как должно) после выбора пользователем X и существования разделов, и и содержащих правильные данные.

Появляется сообщение об ошибке «не удалось найти сертификат, который может использоваться с протоколом расширяемого протокола проверки подлинности».

Не удалось удалить сертификат из колонки VPN-подключения

Описание ошибки. Не удается удалить сертификаты в колонке VPN-подключения.

Возможная причина. Для сертификата задан первичный сертификат.

Журналы

Приложение регистрируется на клиентских компьютерах в большинстве сведений о событиях VPN-подключений более высокого уровня.

Найдите события из источника Расклиент. Все сообщения об ошибках возвращают код ошибки в конце сообщения. Ниже описаны некоторые из наиболее распространенных кодов ошибок, но полный список доступен в кодах ошибок маршрутизации и удаленного доступа.

Устранение неполадок Always On VPN

применимо к: Windows server 2022, Windows server 2019, Windows Server 2016, Windows Server 2012 R2, Windows 10

Если Always On установки VPN не удается подключить клиентов к внутренней сети, причиной является недопустимый сертификат VPN, неправильные политики NPS или проблемы с сценариями развертывания клиента или маршрутизацией и удаленным доступом. Первым шагом в устранении неполадок и тестировании VPN-подключения является понимание основных компонентов инфраструктуры VPN Always On.

Устранить проблемы с подключением можно несколькими способами. Для проблем на стороне клиента и общего устранения неполадок приложение регистрируется на клиентских компьютерах. Для проблем, связанных с проверкой подлинности, журнал NPS на сервере NPS может помочь определить источник проблемы.

VPN-подключение IKEv2 завершается неудачей с ошибкой 13806 когда используется сертификат ECDSA в Windows Server 2012 R2 или Windows 8

В данной статье описывается проблема, при algorithmin подписи Windows RT 8.1 Windows 8.1 или Windows Server 2012 R2 с помощью эллиптических кривых цифровой подписи алгоритм ECDSA. Неполадки в 2962409 накопительный пакет обновления или исправление 2961892, описанное в данной статье и необходимых компонентов.

Проблемы в работе скрипта VPN_Profile. ps1

Наиболее распространенные проблемы, возникающие при ручном запуске Profile.ps1 сценария VPN_ включают:

Используется ли средство удаленного подключения? Не следует использовать RDP или другой метод удаленного подключения, так как он перепутать с обнаружением входа пользователя.

Является ли пользователь администратором этого локального компьютера? Убедитесь, что при выполнении сценария VPN_Profile.ps1, у которого у пользователя есть права администратора.

Включены ли дополнительные функции безопасности PowerShell? Убедитесь, что политика выполнения PowerShell не блокирует скрипт. Перед выполнением скрипта можно отключить ограниченный языковой режим, если он включен. Вы можете активировать ограниченный языковой режим после успешного завершения сценария.

Журналы NPS

NPS создает и сохраняет журналы учета NPS. По умолчанию они хранятся в файлах% SYSTEMROOT% system32 в файле с именем в XXXX.txt, где XXXX — это Дата создания файла.

По умолчанию эти журналы находятся в формате значений с разделителями-запятыми, но не содержат строки заголовка. Строка заголовка:

если вставить эту строку заголовка в качестве первой строки файла журнала, а затем импортировать файл в Microsoft Excel, столбцы будут помечены правильно.

Журналы NPS могут быть полезны при диагностике проблем, связанных с политиками. Дополнительные сведения о журналах NPS см. в разделе Интерпретация файлов журнала в формате базы данных NPS.

Ошибка 13801, учетные данные для аутентификации IKE недопустимы

Ошибка VPN 13801 в Windows 10

Ошибка 13801 выражает сообщение – Учетные данные для аутентификации IKE недопустимы.

Эти ошибки Internet Key Exchange версии 2 (IKEv2) связаны с проблемами с сертификатом проверки подлинности сервера. По сути, сертификат компьютера, необходимый для аутентификации, либо недействителен, либо отсутствует на вашем клиентском компьютере, на сервере или на обоих.

Вот краткое описание возможных причин ошибки 13801:

Ошибка VPN 13801 явно ссылается на протоколы, используемые службой VPN, поэтому вам не нужно тратить время на выяснение того, что такое IKEv2 для ошибки 1380 VPN. Найдите правильный сертификат IKEv2 в документации, предоставленной администратором VPN. Есть несколько способов подтвердить эту проблему:

Давайте рассмотрим эти варианты подробнее:

Сертификату не присвоены требуемые значения расширенного использования ключа (EKU).

Вы можете проверить это, выполнив следующие действия:

Срок действия сертификата компьютера на сервере удаленного доступа истек.

Если проблема вызвана этой причиной, подключите Администратор ЦС и зарегистрируйте новый сертификат, срок действия которого не истекает.

Доверенный корень сертификата отсутствует на клиенте.

Если клиент и сервер являются членами домена, корневой сертификат будет автоматически установлен в ‘доверенные корневые центры сертификации.’ Проверить наличие сертификата на клиенте можно здесь.

Имя субъекта сертификата не соответствует удаленному компьютеру

Вы можете подтвердить, используя следующие шаги:

Примечание: Имя субъекта сертификата сервера обычно настраивается как полное доменное имя VPN-сервера.

Когда звонить администратору VPN-сервера

Необходимость иметь дело с ошибками VPN может быть чрезвычайно неприятным, а когда вы не можете устранить их самостоятельно, разочарование еще больше. Это именно тот случай с ошибкой VPN 13801, поэтому не теряйте времени и обратитесь к администратору VPN, чтобы убедиться, что на вашем ПК настроен правильный сертификат, который подтвержден удаленным сервером.

Об ошибке

В моем случае моя проблема связана с значениями EKU. Следуя руководству, которое я связал сверху, мне удалось создать сертификат с правильными значениями EKU, и он отлично поработал.

Чтобы устранить эту проблему, вы можете отключить проверку EKU на своем клиенте Windows (конечно, это должно быть сделано только для тестирования):

Коды ошибок

Описание ошибки. «Удаленное подключение не удалось установить из-за сбоя использованных VPN-туннелей. VPN-сервер может быть недоступен. Если это подключение пытается использовать туннель L2TP/IPsec, параметры безопасности, необходимые для согласования IPsec, могут быть настроены неправильно.

Возможная причина. Эта ошибка возникает, если VPN-туннель имеет тип Авто и попытка подключения завершается неудачно для всех VPN-туннелей.

Если вы понимаете, какой туннель использовать для развертывания, задайте тип VPN на стороне VPN-клиента для этого типа туннеля.

При установлении VPN-подключения с определенным типом туннеля подключение по-прежнему будет завершаться сбоем, но это приведет к появлению дополнительной ошибки, относящейся к туннелю (например, «GRE заблокирован для PPTP»).

Эта ошибка также возникает, когда не удается подключиться к VPN-серверу или не удается установить туннельное подключение.

Порты IKE (UDP-порты 500 и 4500) не блокируются.

Правильные сертификаты для IKE существуют как на клиенте, так и на сервере.

Код ошибки

Описание ошибки. Не удалось установить сетевое подключение между компьютером и VPN-сервером, так как удаленный сервер не отвечает. Это может быть вызвано тем, что одно из сетевых устройств (например, брандмауэры, NAT, маршрутизаторы) между компьютером и удаленным сервером не настроено для разрешения VPN-подключений. Обратитесь к администратору или поставщику услуг, чтобы определить, какое устройство может быть причиной проблемы.

Возможная причина. Эта ошибка вызвана блокированием портов UDP 500 или 4500 на VPN-сервере или брандмауэре.

Возможное решение. Убедитесь, что UDP-порты 500 и 4500 разрешены через все брандмауэры между клиентом и сервером RRAS.

Описание ошибки. Не удается подключиться к Always On VPN. Подключение не выполнено из-за политики, заданной на вашем RAS/VPN сервере. В частности, метод проверки подлинности, используемый сервером для проверки имени пользователя и пароля, может не соответствовать методу проверки подлинности, настроенному в профиле подключения. Обратитесь к администратору сервера RAS и сообщите ему об этой ошибке.

Типичная причина этой ошибки заключается в том, что NPS указал условие проверки подлинности, которое клиент не может удовлетворить. Например, NPS может указать использование сертификата для защиты подключения PEAP, но клиент пытается использовать EAP-MSCHAPv2.

Журнал событий 20276 регистрируется в средстве просмотра событий, если параметр протокола проверки подлинности VPN-сервера на основе RRAS не соответствует компьютеру VPN-клиента.

Возможное решение. Убедитесь, что конфигурация клиента соответствует условиям, указанным на сервере NPS.

Описание ошибки. IKE не удалось найти действительный сертификат компьютера. Обратитесь к администратору безопасности сети, чтобы установить действительный сертификат в соответствующем хранилище сертификатов.

Возможная причина. Эта ошибка обычно возникает, когда на VPN-сервере отсутствует сертификат компьютера или сертификат корневого компьютера.

Возможное решение. Убедитесь, что сертификаты, указанные в этом развертывании, установлены как на клиентском компьютере, так и на VPN-сервере.

Описание ошибки. Учетные данные проверки подлинности IKE недопустимы.

Возможные причины. Эта ошибка обычно возникает в одном из следующих случаев.

Сертификат компьютера, используемый для проверки IKEv2 на сервере RAS, не имеет проверки подлинности сервера в разделе » Расширенное использование ключа«.

Срок действия сертификата компьютера на сервере удаленного доступа истек.

Корневой сертификат для проверки сертификата сервера удаленного доступа отсутствует на клиентском компьютере.

Имя VPN-сервера, используемое на клиентском компьютере, не соответствует SubjectName сертификата сервера.

Возможное решение. Убедитесь, что сертификат сервера включает проверку подлинности сервера в разделе Расширенное использование ключа. Убедитесь, что сертификат сервера все еще действителен. Убедитесь, что используемый центр сертификации указан в списке Доверенные корневые центры сертификации на сервере RRAS. Убедитесь, что VPN-клиент подключается с помощью полного доменного имени VPN-сервера, представленного в сертификате VPN-сервера.

0x80070040

Описание ошибки. В сертификате сервера не используется Проверка подлинности сервера в качестве одной из записей использования сертификатов.

Возможная причина. Эта ошибка может возникать, если на сервере удаленного доступа не установлен сертификат проверки подлинности сервера.

0x800B0109

Как правило, компьютер VPN-клиента присоединяется к домену на основе Active Directory. Если для входа на VPN-сервер используются учетные данные домена, сертификат автоматически устанавливается в хранилище Доверенные корневые центры сертификации. Однако если компьютер не присоединен к домену или используется другая цепочка сертификатов, может возникнуть эта проблема.

Описание ошибки. Цепочка сертификатов обработана, но была прервана в корневом сертификате, которому не доверяет поставщик доверия.

Возможная причина. Эта ошибка может возникать, если соответствующий доверенный корневой сертификат ЦС не установлен в хранилище доверенных корневых центров сертификации на клиентском компьютере.

Возможное решение. Убедитесь, что корневой сертификат установлен на клиентском компьютере в хранилище доверенных корневых центров сертификации.

Проблемы с подключением клиента Always On VPN

Небольшая неудачная настройка может привести к сбою клиентского подключения, что может быть трудно обнаружить причину. Перед установкой соединения Always On VPN-клиент проходит несколько шагов. При устранении неполадок с подключением клиентов пройдите процесс исключения следующим образом:

Можно ли получить доступ к VPN-серверу из внешней сети? Попробуйте открыть внешний интерфейс с помощью протокола ICMP и проверить связь с именем удаленного клиента. После успешной проверки связи можно удалить правило Allow ICMP.

Правильно ли настроены внутренние и внешние сетевые адаптеры на VPN-сервере? Они находятся в разных подсетях? Подключение внешнего сетевого адаптера к правильному интерфейсу в брандмауэре?

Открыты ли порты UDP 500 и 4500 от клиента к внешнему интерфейсу VPN-сервера? Проверьте брандмауэр клиента, брандмауэр сервера и все аппаратные брандмауэры. IPSEC использует UDP-порт 500, поэтому убедитесь, что ИПЕК отключены или не заблокированы в любом месте.

StrongSwan IKEv2 + Windows 7 Agile VPN

У меня есть экземпляр AWS, который я хочу быть VPN-сервером. Он подключит клиентов Windows 7 к частной сети в облаке Amazon.

Я добавил сертификат CA, который подписал серверный сертификат сервера в хранилище сертификатов локального компьютера (а не пользователя), чтобы Windows могла аутентифицировать сервер.

В этот момент Windows немедленно выводит сообщение об ошибке:

Через несколько секунд чанов снова попытается закрыть соединение.

Насколько я могу судить, я следую всем инструкциям на сильной вики.

Что я здесь делаю неправильно?

Решение

Чтобы устранить эту проблему, установите накопительный пакет обновления 2962409 или установить исправление, описанное в данной статье.

Сведения об обновлении

Дополнительные сведения о том, как получить этот накопительный пакет обновления, щелкните следующий номер статьи базы знаний Майкрософт:

Windows RT 8.1, Windows 8.1 и Windows Server 2012 R2 накопительный пакет обновления: Июнь 2014 г

Сведения об исправлении

Существует исправление от корпорации Майкрософт. Однако данное исправление предназначено для устранения только проблемы, описанной в этой статье. Применяйте данное исправление только в тех системах, которые имеют данную проблему.

Если исправление доступно для скачивания, имеется раздел «Пакет исправлений доступен для скачивания» в верхней части этой статьи базы знаний. Если этого раздела нет, отправьте запрос в службу технической поддержки для получения исправления.

Примечание. Если наблюдаются другие проблемы или необходимо устранить неполадки, вам может понадобиться создать отдельный запрос на обслуживание. Стандартная оплата за поддержку будет взиматься только за дополнительные вопросы и проблемы, которые не соответствуют требованиям конкретного исправления. Полный список телефонов поддержки и обслуживания клиентов корпорации Майкрософт или создать отдельный запрос на обслуживание посетите следующий веб-узел корпорации Майкрософт:

Примечание. В форме «Пакет исправлений доступен для скачивания» отображаются языки, для которых доступно исправление. Если нужный язык не отображается, значит исправление для данного языка отсутствует.

Предварительные условия

Это исправление необходимо сначала установить обновление 2919355 Windows RT 8.1, Windows 8.1 или Windows Server 2012 R2. Для получения дополнительных сведений щелкните следующий номер статьи базы знаний Майкрософт:

Сведения о реестре

Для использования исправления из этого пакета нет необходимости вносить изменения в реестр.

Необходимость перезагрузки

После установки исправления компьютер необходимо перезагрузить.

Сведения о замене исправлений

Это исправление не заменяет ранее выпущенные исправления.