Симптомы

Рассмотрим следующий сценарий:

Установить службу шлюза удаленных рабочих столов (шлюз RD) на компьютере под управлением Windows Server 2008 R2.

Существует несколько привязок сертификат на порт 443 этого компьютера.

В этом случае шлюз удаленных рабочих Столов может работать неправильно. Некорректное поведение зависит от привязки выбранного сертификата имя хранилища сертификатов. Имя различные проблемы привязки вызывает хранилища сертификата следующие значения:

Имя хранилища сертификатов не равно NULL для привязки

В этом случае все соединения проходят за исключением в следующих случаях:

Проверка подлинности смарт-карты настраивается на стороне шлюза удаленных рабочих Столов.

Проверки работоспособности защиты доступа к сети применяются на стороне клиента.

Имя хранилища сертификатов для привязки равно NULL

В этом случае все соединения друг с другом сбой и появляется следующее сообщение об ошибке:

Компьютеру не удается подключиться к удаленному компьютеру, так как отсутствует сертификат, настроенный для использования на сервере шлюза удаленных рабочих столов. Обратитесь к сетевому администратору за помощью.

В то же время добавляется следующее событие шлюза службы терминалов с 306 идентификатор журнала шлюза службы терминалов:Примечание. Чтобы проверить, установлено ли значение NULL имя хранилища сертификатов, выполните следующие действия.

В командной строке введите следующую команду и нажмите клавишу ВВОД:

Исправляем ошибку: «сертификат проверки подлинности просрочен или недействителен»

- 24.02.2015

- 26 287

- 19.01.2020

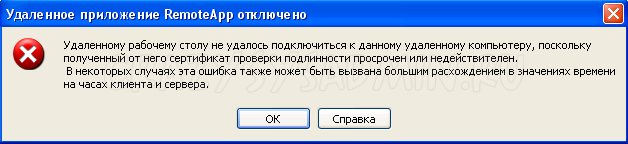

Удаленное приложение RemoteApp отключено

Удаленному рабочему столу не удалось подключится к данному удаленному компьютеру, поскольку полученный от него сертификат проверки подлинности просрочен или недействителен. В некоторых случаях эта ошибка также может быть вызвана большим расхождением в значениях времени на часах клиента и сервера.

Как и написано в тексте ошибки, все дело в том, что компьютер, на котором запускается RemoteApp приложение считает сертификат просроченным или недействительным. Если с сертификатом проблем нет, то дело скорей всего именно в неверной дате на сервере или на клиенте. Если проблема на всех клиентах, то значит смотрим в сторону сервера (проверяем, что установлена текущая дата).В интернете встречал информацию о том, что даже после выставления правильной даты на сервере, ошибка не пропадала. Помогала лишь перезагрузка самого сервера. Если проблема только на единичных клиентах, то смотрим установленное на них время и меняем его на нужное.Особенно внимательно смотрим, чтобы год был указан правильно, а то часто бывает что стоит правильная дата, правильное время и год 2002 😉

Пишите нам!

Архитектурная мастерская.

Продвижение сайтов от optimism.ru

Page generation time: 0.0908s (PHP: 54% — SQL: 46%) — SQL queries: 32 — GZIP disabled — Debug off

Устранение ошибки проверки подлинности RDP

8 мая 2018 г. Microsoft выпустило обновление, которое предотвращает удаленное выполнение кода с помощью уязвимости в протоколе CreedSSP.

После установки данного обновление пользователи не могут подключиться к удаленным ресурсам посредством RDP или RemoteApp. При подключении происходит такая ошибка:

Появление ошибки обусловлено установкой данных обновлений безопасности:

В данной статье мы рассмотрим варианты исправления данной ошибки.

Вариант №1: Убираем проверку подлинности.

Заходим в свойства компьютера, переходим на вкладку Удаленный доступ и снимаем галку с чекбокса.

Вариант №2 (рекомендуемый): Обновление клиентских и серверных ОС.

Устанавливаем специально выпущенные патчи обновления, которые закрыли уязвимость в RDP-клиенте. Данные обновления можно посмотреть на сайте Microsoft. После установки данного обновления, мы обновляем CredSSP.

Вариант №3: Через групповые политики.

В свойствах данной политики выбираем пункт Включено и ниже в параметрах выбираем уровень защиты Оставить уязвимость.

После того, как данные действия выполнены, необходимо зайти в командную строку от имени администратора и выполнить данную команду:

Вариант №4. Редактирование реестра.

Локально заходим на устройство, к которому пытаемся подключиться и нажимаем Win+R. Вводим regedit. После того, как откроется редактор реестра идем по следующему пути:

После выполнения данных действий с реестром выполняем перезагрузку устройства.

Нужна помощь в настройке RDP-подключений? Обращайтесь к нам!

Предупреждение о самоподписанном сертификате RDP

По умолчанию в Windows для защиты RDP сессии генерируется самоподписанный

сертификат. В результате при первом подключении к RDP/RDS серверу через клиента mstsc.exe, у пользователя появляется предупреждение:

Чтобы продолжить установление RDP подключении пользователь должен нажать кнопку Да. Чтобы RDP предупреждение не появлялось каждый раз, можно включить опцию “Больше не выводить запрос о подключениях к этому компьютеру».

Не удаётся подключиться к RDP через шлюз?

Пробовал подключаться с двух разных компьютеров, которые территориально находятся совсем в разных местах (разные провайдер, IP и пр.). На обеих стоит Windows 7 x64 uk-UA (без SP, без обновлений), оба настраивались и используются мной. Нет даже предположений, в чём проблема. Какой-то софт, либо сделанные мной настройки, или ещё что.

Ну и, собственно, вопрос. Что не так и что делать? Как локализовать проблему? Чем мои компьютеры так уникальны и не нравятся шлюзу?

Создаем шаблон RDP сертификата в центре сертификации (CA)

Попробуем использовать для защиты RDP подключений доверенный SSL/TLS сертификат, выданный корпоративным центром сертификации. С помощью такого сертификата пользователь может выполнить проверку подлинности RDP сервера при подключении. Предположим, что у вас в домене уже развернут корпоративной центр сертификации (Microsoft Certificate Authority), в этом случае вы можете настроить автоматическую выдачу и подключение сертификатов всем компьютерам и серверам Windows в домене.

Н на вашем CA нужно создать новый тип шаблона сертификата для RDP/RDS серверов.

Причина

Проблемы возникают потому, что служба шлюза удаленных рабочих Столов получает привязку неверный сертификат.

Не удается проверить подлинность удаленного компьютера

Помощь в написании контрольных, курсовых и дипломных работ здесь.

Не удается установить соединение с удаленным помощником, не удается сопоставить DNS-имя удаленного компьютера.Здравствуйте.Пытаюсь подключиться к другому компу через приглашение по удалённому помощнику и в.

Как проверить подлинность Windows?Добрый день. Извиняюсь, возможно поместил не в ту тему. Работаю программистом, реального.

Как проверить подлинность Windows 7Всем доброго времени суток!Можно ли узнать что за ОС стоит на ноутбуке.Чистая или какая-то.

Покупка оригинальной зарядки, но бу. Как проверить на подлинность?Здравствуйте. Недавно я потерял портфель, в котором было зарядное устройство для моего телефона.

В любом случае, я считаю, что работа не стоит того.

Не удаётся запустить Windows из-за испорченного или удалённого файлаПри включении компьютера пишет мол не удаётся запустить виндовс из за испорченного или удалённого.

Зависание удаленного компьютераДобрый день! при работе с удаленным компьютером происходит зависание картинки рабочего стола.

7.7 Имя удаленного компьютераДобрый день. Подскажите, как можно определить имя компьютера при работе с 1С через удаленный.

Доступ с удаленного компьютера.Доброго времени суток. Подскажите что делать, на сервере находятся базы данных, причем с.

Отключение от удалённого компьютераНе получается окончательно отключиться от удалённого компьютера. для начала в cmd подключусь.

Имя удаленного компьютераЗдравствуйте, подскажите пожалуйста как узнать имена доступных удаленных компьютеров? Моя.

Подписываем RDP файл и добавляем отпечаток доверенного RDP сертификата

Если у вас отсутствует CA, но вы хотите, чтобы при подключении к RDP/RDS серверу у пользователей не появлялось предупреждения, вы можете добавить сертификат в доверенные на компьютерах пользователей.

Как описано выше получите значение отпечатка (Thumbprint) RDP сертификата:

Чтобы работал прозрачных RDP вход без ввода пароля (RDP Single Sign On), нужно настроить политику Allow delegation defaults credential и указать в ней имена RDP/RDS серверов (см. статью).

Сертификат сервера шлюза удаленных рабочих столов просрочен или отозван windows 7

Пробовал поднять службы сертификации Active Directory на шлюзе, создать сертификат, картина та же 🙁

Ответы

на самом деле тут не всё так просто как кажется. Даже если вы решите проблему доверия корневому сертификату, у вас появится другая проблема — сертификат не сможет быть проверен на отзыв извне (из интернета) и снова случится фейл. Следовательно, я тут вижу 2 приемлемых варианта.

1) Простой и дорогой

Если вы планируете использовать только один (или несколько, но не более 10) сертификат для шлюза — проще будет купить сертификат у коммерческого CA.

2) сложный и относительно дешёвый.

Если вы планируете массово использовать сертификаты в своей организации и работе — придётся самостоятельно установить и сконфигурировать центры сертификации. Вот пример, как это можно сделать:

Путь долог и тернист, но весьма полезный. ————————————————————— И напоследок прокомментирую некоторые высказывания в этом топике:

это не минимальные усилия. Особенно, если в лесу несколько доменов. Тогда придётся создавать эту политику в *каждом* домене. Вместо этого проще сертификат опубликовать в AD:

в таком случае все компьютеры *леса* будут доверять этому корневому сертификату.

эмм..а зачем в PFX? Надо просто в CER.

неправильная последовательность. Чтобы установить корневой сертификат на изолированную рабочую станцию надо сделать:

1) запустить MMC.EXE с правами администратора

2) добавить оснастку Certificates с фокусом на *учётную запись компьютера*.

3) добавить сертификат в Trusted Root CAs

это вы заблуждаетесь и сильно. Сертификаты выпускаемые центром сертификации под управлением Windows Server 2003 ничем не отличаются от Windows Server 2008 или от центров сертификации VeriSign.

Настройка доверенных SSL/TLS сертификатов для защиты RDP подключений

В этой статье мы покажем, как использовать доверенные SSL/TLS сертификаты для защиты RDP подключений к компьютерам и серверам Windows в домене Active Directory. Эти сертфикаты мы будем использовать вместо самоподписанных RDP сертификатов (у пользователей появляется предупреждение о невозможности проверки подлинности при подключению к RDP хосту с таким сертификатом). В этом примере мы настроим специальный шаблон для выпуска RDP сертификатов в Certificate Authority и настроим групповую политику для автоматического выпуска и привязки SSL/TLS сертификата к службе Remote Desktop Services.

Общие обсуждения

Имеется сервер Server 2008 SP2, на нем стоит терминальный сервер

Сгенерен самозаверяющий сертификат, и установлен в «доверенные» и в «личные»(в личных не отображается) на сервере

Этот же сертификат поставлен в рабочую станцию, с которой пытаюсь подключится.

Я опустила руки. Нет ни идей, ни вариантов, что делать.

Где брать этот, просроченный, ума не прилажу.

Может у кого будут какие то идеи?

П.с. сертифкат этот, просроченный(с 2005 по 2006 год, тогда и системы то не стояло, ни серверной, ни моей. ), откуда-то взялся на моем компе в «доверенных», хотя я его не устанавливала. После удаления с ошибки «срок действия» переключился на «не стоит доверия».э

Но проблему это не решает.

Т.е. он должен лежать на сервере, куда пытаюсь подключится. Но ГДЕ?

Все ответы

Там один, мой сертификат. Сгенеренный.

«Точно смотрите сертификат в хранилище «Личные» локального компьбютера, а не «Личные» для вашей учетки?»

Захожу в точности как описали выше

А если зайти через панель управления-свойства обозревателя-содержание-сертификаты-личное(как раз сертификаты пользователя) то там именно сертификат пользователя, который нигде не вылазит(и не должен ведь)

Вроде поняла где собака зарыта с этим сертификатом от 2005 года. Скорее всего он привязан к программе, которую я пытаюсь открыть через RemoteApp.

Но если не программу открывать, а выбрать «Удаленный рабочий стол», то все равно вылазит сертификат от 15.06.2011, который я опять нигде не могу найти. Самозаверяющий, выданный этим сервером, на который пытаюсь зайти. Т.е. где-то он в настройках должен светиться.

Он то конечно действующий, но через пол года закончится, и как его менять, если его нигде не найти? 🙁

Компьютеру не удается проверить удостоверение шлюза удаленных рабочих столов как исправить

Сервер RDP находится за маршрутизатором. На маршрутизаторе был проброшен 403 порт.

Программы не запускаются, а скачиваются *.rdp файлы.

Через эти файлы программы не запускаются, так как в них указан удаленный компьютер и сервис шлюза в формате ServerName.DomainName.

Как исправить ситуацию?

Вопрос 2. Что указывать в параметрах подключения RDP клиента?

Удаленный компьютер- внешний IP?

Шлюз тоже внешний IP?

При указании внешнего IP в обеих случаях был получен сертификат для внешнего IP, который я занес на локальный компьютер, но в резульате выдоло сообщение.

Обратитесь к администратору сети за помощью.

Здравствуйте. Пытаюсь поднять RDS, столкнулся с проблемой.

Все необходимые роли службы удаленных рабочих столов заведены на одном сервере. Доменное имя сервера внутри сети server.mydomen.com совпадает с «внешним» доменным именем. Настроил веб-доступ к удаленным рабочим столам, личные рабочие столы для пользователей и тд.

Если так же заходить снаружи, не из домена, ошибка следующая:

Удаленному рабочему столу не удалось подключиться к удаленному компьютеру «server.mydomen.com» по одной из этих причин: 1) Данной учетной записи пользователя не предоставлены права на доступ к шлюзу удаленных рабочих столов «server.mydomen.com» 2) Данный компьютер не авторизован для доступа к шлюзу удаленых рабочих столов «server.mydomen.com» 3) Используется несовместимый метод проверки подлинности (например, шлюз удаленных рабочих столов ожидает смарт-карту, а предоставлен пароль)

Переустановил роль rdg, перенастроил точно так же. В итоге получил ещё одну ошибку (в дополнение к трём существующим):

4. В группе «Пользователи удаленного рабочего стола» на сервере узла сеансов удаленных рабочих столов должны присутствовать пользователи или группы домена.

После этого на клиенте через rdweb появилась уже другая ошибка:

«При отправке данных на сервер шлюза удаленных рабочих столов произошла ошибка. Сервер временно недоступен или не работает сетевое подключение.»

ПС: давно не работал с виндовс, совсем забыл про актуальность шутки:

Едут в машине таксист, бизнесмен и программист. Вдруг машина ломается. Таксист говорит: — Давайте мотор смотреть. Бизнесмен: — Да ладно, давай тачку поймаем. Программист: — А давайте все выйдем и снова войдем, может, она заработает?

При этом политики диспетчера шлюза удаленных рабочих столов:

Политики авторизации подключений

Если пользователь является членом любой из перечисленных ниже групп пользователей:

mydomen.comАдминистраторы предприятия, mydomen.comГости домена, mydomen.comСотрудники mydomen.com Если клиентский компьютер является членом любой из следующих групп компьютеров: mydomen.comГости домена, mydomen.comКомпьютеры домена Если пользователь использует следующие поддерживаемые методы проверки подлинности Windows: Пароль Разрешить пользователю подключение к этому серверу шлюза удаленных рабочих столов и отключить перенаправление устройств для следующих клиентских устройств: Неприменимо (перенаправление устройств включено для всех клиентских устройств) По истечении времени ожидания в режиме простоя: — Не применяется (без времени ожидания простоя) По истечении времени ожидания сеанса: — Не применяется (без времени ожидания простоя)

Политики авторизации ресурсов

PROGRESS-MАдминистраторы предприятия, mydomen.comГости домена, mydomen.comСотрудники mydomen.com

Сетевой ресурс: разрешить подключение пользователей к любому сетевому ресурсу

1. Проверьте наличие учетной записи RDG в группе безопасности RAS and IAS Servers в Active Directory.

1. Что вы имеете в в виду под «учетной записью RDG»? Группу RAS and IAS Servers нашел. Вот список моих групп:

2. Настройку осуществил, выбрал уровень безопасности RDP. Только в статье тип подключения 6.1, а у меня 7.1. Немного изменился ход подключения, но ошибка в итоге та же самая.

Никто ещё что-нибудь не подскажет?

бывает если подключаться к члену фермы через имя компьютера, а не фермы. У вас случайно не включена эта фича?

Вот она по-моему где включается. Видимо нет.

Таким образом настроено.

Про виртуальные машины ранее информации не было, то есть это физическая машина одна. Может быть еще информация какая-нибудь будет? Где стоит Web-Access и что происходит на виртуальных машинах?

Да, всё на одной машине. Чтобы наружу не пробрасывать кучу портов на вирт. машины. Да и безопаснее.

Физическая машина вообще одна. На ней 11 виртуальных машин. Все роли установлены на хостовой системе. Домен active directory mydomen.com. Сервер (хостовая система) server.mydomen.com. Всем пользователям назначены виртуальные рабочие столы (например vm1.mydomen.com). При заходе в rdweb (без разницы извне или снаружи) пользователи авторизуются и нормально видят свои опубликованные столы. При попытке подключения ошибка в первом посте. Сертификат используется самоподписанный, один для всех служб, занесённый на сервере и на клиентах в доверенные. Ещё какая информация, вроде всё описал? Сейчас в службах удаленных рабочих столов обнаружил три ошибки: 1. Cервер шлюза удаленных рабочих столов должен иметь возможность подключения к доменным службам Active Directory. 2. На сервере шлюза удаленных рабочих столов необходимо включить хотя бы одну политику авторизации подключений к удаленным рабочим столам. 3. На сервере шлюза удаленных рабочих столов следует настроить использование действительного SSL-сертификата

1. RDG стоит на контроллере домена. Каким образом он не может достучаться до AD?

2. Политики есть и они включены.

Точно такие же проблемы на форуме видел, но решения там не было.

Настройка групповой политики для выдачи RDP сертификатов

Теперь нужно настроить доменную политику, которая будет автоматически назначать RDP сертификат компьютерам/серверам согласно настроенного шаблона.

Для применения нового RDP сертификата, перезапустите службу Remote Desktop Services:

Теперь при RDP подключении к серверу перестанет появляться запрос на доверие сертификату (чтобы появился запрос о доверии сертификату, подключитесь к серверу по IP адресу вместо FQDN имени сервера, для которого выпущен сертификат). Нажмите кнопку “Посмотреть сертификат”, перейдите на вкладку “Состав”, скопируйте значение поля “Отпечаток сертификата”.

Также можете в консоли Certification Authority в секции Issued Certificates проверить, что по шаблону RDPTemplate был выдан сертификат определённому Windows компьютеру/серверу. Также проверьте значение Thumbprint сертификата:

Теперь, при подключении к удаленном столу любого сервера или компьютера, на который действует эта политика, вы не увидите предупреждения о недоверенном RDP сертификате.

Решение

Существует исправление от корпорации Майкрософт. Однако данное исправление предназначено для устранения только проблемы, описанной в этой статье. Применяйте это исправление только в тех случаях, когда наблюдается проблема, описанная в данной статье. Это исправление может проходить дополнительное тестирование. Таким образом если вы не подвержены серьезно этой проблеме, рекомендуется дождаться следующего пакета обновления, содержащего это исправление.

Если исправление доступно для скачивания, имеется раздел «Пакет исправлений доступен для скачивания» в верхней части этой статьи базы знаний. Если этот раздел не отображается, обратитесь в службу поддержки для получения исправления.

Примечание. Если наблюдаются другие проблемы или необходимо устранить неполадки, вам может понадобиться создать отдельный запрос на обслуживание. Стандартная оплата за поддержку будет взиматься только за дополнительные вопросы и проблемы, которые не соответствуют требованиям конкретного исправления. Чтобы получить полный список телефонов поддержки и обслуживания клиентов корпорации Майкрософт или создать отдельный запрос на обслуживание, посетите следующий веб-сайт корпорации Майкрософт:

Предварительные условия

Для установки этого исправления компьютер должна быть запущена Windows Server 2008 R2.

Необходимость перезагрузки

После установки исправления компьютер необходимо перезагрузить.

Сведения о замене исправлений

Это исправление не заменяет других исправлений.

Сведения о файлах

Английская версия данного исправления содержит атрибуты файла (или более поздние атрибуты файлов), приведенные в следующей таблице. Дата и время для этих файлов указаны в формате общего скоординированного времени (UTC). При просмотре сведений о файле, он преобразуется в локальное время. Чтобы узнать разницу между временем по Гринвичу и местным временем, следует использовать Часовой поясвкладке Дата и времяэлемент панели управления.