Почему возникают ошибки SSL-соединения и как их исправить?

Зачастую после установки SSL-сертификатов многие пользователи сталкиваются с ошибками, которые препятствуют корректной работе защищенного протокола HTTPS.

Предлагаем разобраться со способами устранения подобных ошибок.

Причины возникновения ошибок SSL-соединения

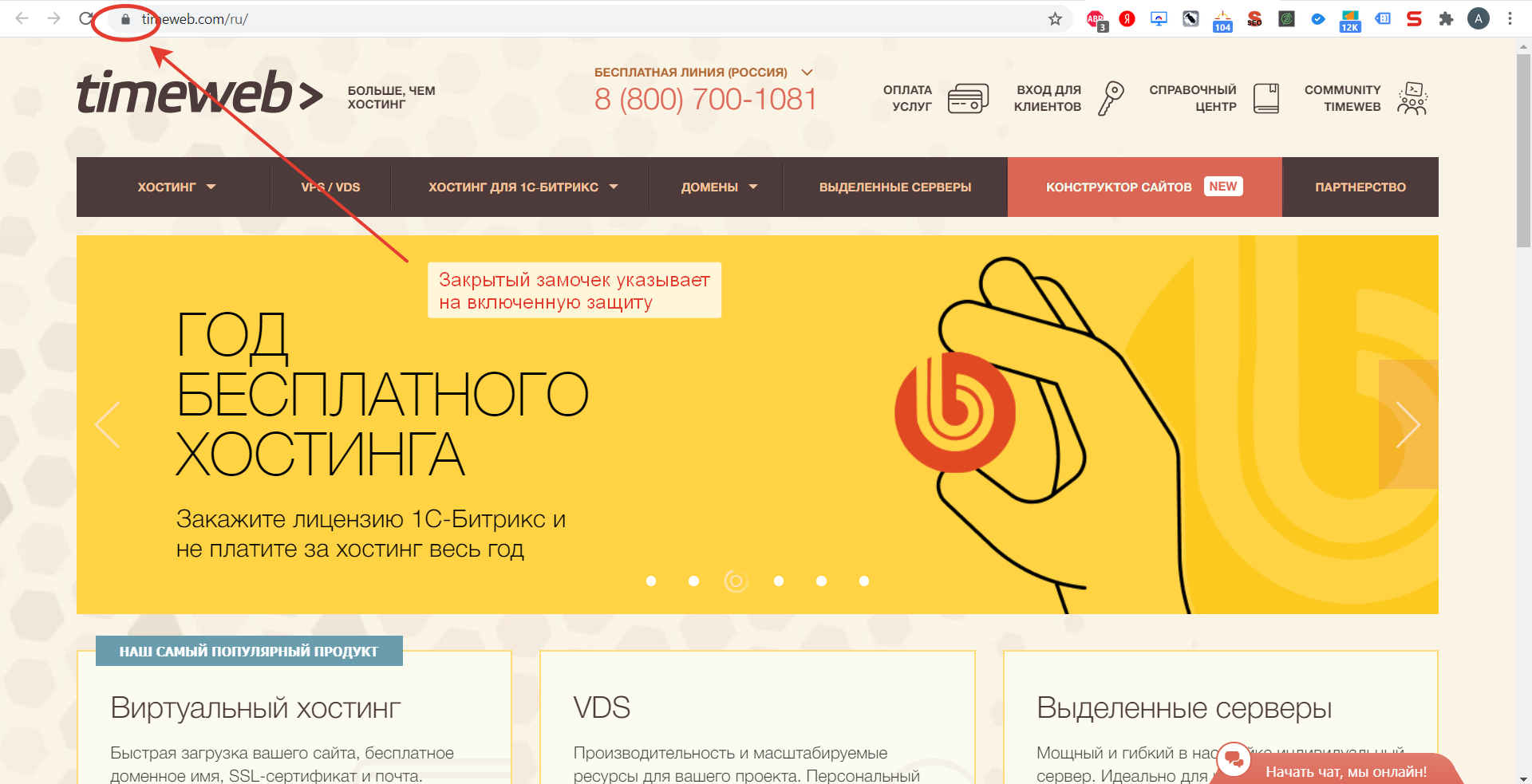

Когда сертификат работает корректно, адресная строка браузера выглядит примерно так:

Но при наличии ошибок она выглядит несколько иначе:

Существует множество причин возникновения таких ошибок. К числу основных можно отнести:

Давайте рассмотрим каждую из них подробнее.

Причины возникновения ошибки SSL

Распространенная ошибка, которую устранить не удастся – это покупка сертификата для сайта у поставщика, который не обладает данными полномочиями или полное отсутствие корневого сертификата. Здесь всё зависит от владельца сайта и вы вряд ли сможете повлиять на это соединение.

Другие причины возникновения ошибки поправимы, так как вызваны неисправностью приложений установленных у вас на компьютере или сбоем системных настроек. Ключевые ошибки SSL:

Что такое SSL?

SSL (Secure Socket Layer) — это интернет-протокол для создания зашифрованного соединения между пользователем и сервером, который гарантирует безопасную передачу данных.

Когда пользователь заходит на сайт, браузер запрашивает у сервера информацию о наличии сертификата. Если сертификат установлен, сервер отвечает положительно и отправляет копию SSL-сертификата браузеру. Затем браузер проверяет сертификат, название которого должно совпадать с именем сайта, срок действия сертификата и наличие корневого сертификата, выданного центром сертификации.

Опубликовано чт, 22/06/2017 — 17:20 пользователем

Клиент Citrix ICA (Citrix Receiver) обеспечивает доступ к удаленным сеансам Windows, которые выполняются на сервере Citrix.

Эти инструкции предназначены для установки самоподписанных SSL сертификатов в системы Linux.

Или можно просто скопировать все нужные в эту папку.

Затем перечитать их:

sudo c_rehash /opt/Citrix/ICAClient/keystore/cacerts/

Текущие тенденции сайтостроения предполагают высокую безопасность соединения пользователя с веб-ресурсом. Это необходимо для защиты персональных данных, секретных номеров банковских карт и информации о проводимых сделках. Организуется безопасность подключением протокола шифрования Secure Sockets Layer (сокращенно SSL).

Работа сайта возможна и без SSL, но поисковые системы «не доверяют» таким ресурсам и помечают их в браузере как неблагонадежные. Поэтому лучше разобраться, как решить проблему с защитой и полноценно пользоваться протоколом HTTPS. Сертификат актуален на сайтах, где присутствует регистрация, предлагается покупка товаров или онлайн-оплата различных сервисов.

Если вам нужно поставить на систему сертификат корневого центра сертификации, то тут вот какие нюансы:

В Линуксе нету общего хранилища в том понимании, в каком оно существует в винде. Поэтому, если Цитрикс ругается, то делаем вот что:

Берем файл сертификата certificate.crt и копируем его в сертификатную папку принтера:

sudo cp certificate.crt /opt/Citrix/ICAClient/keystore/cacerts

На этом всё. Цитрикс заработает.

Разумеется, это если у вас файл сертификата уже есть. Если нет, то его можно взять например так:

1. Заходим из Фаерфокса по нужному нам адресу, далее в адресной строке слева от https:// кликаем на замочек

2. Нажимаем «Больше информации»

3. Кликаем на «Просмотр сертификата»

4. Переключаемся во вкладку «Детализация»

5. Выбираем нужный сертификат из иерархического списка и кликаем кнопку «Экспорт». Сохраняем сертификат в формате X.509 (.pem)

6. Меняем расширение на .crt

7. Теперь этот сетификат можно копировать в хранилище сертификатов нужного нам приложения.

P.S. первая часть статьи очень поможет тем, кто как я работает страховым агентом Ресо и ему нужно подключаться к системе со своего компьютера под Линуксом.

Часть дополнительная.

Если у вас возникает ошибка SSL error 61 сделайте следующее: сделайте символьную ссылку на все фаерфоксовские сертификаты для Цитрикса.

Updating this question as it is still relevant in later version of workspace app for Ubuntu/Debian x86_64, also adding a more specific solution.

This issue just happened to me after my company asked me to update from version 20 to 22, the local cert I was using before was lost during the manual package upgrade. here is what i did to re-trust the root CA my company is using.

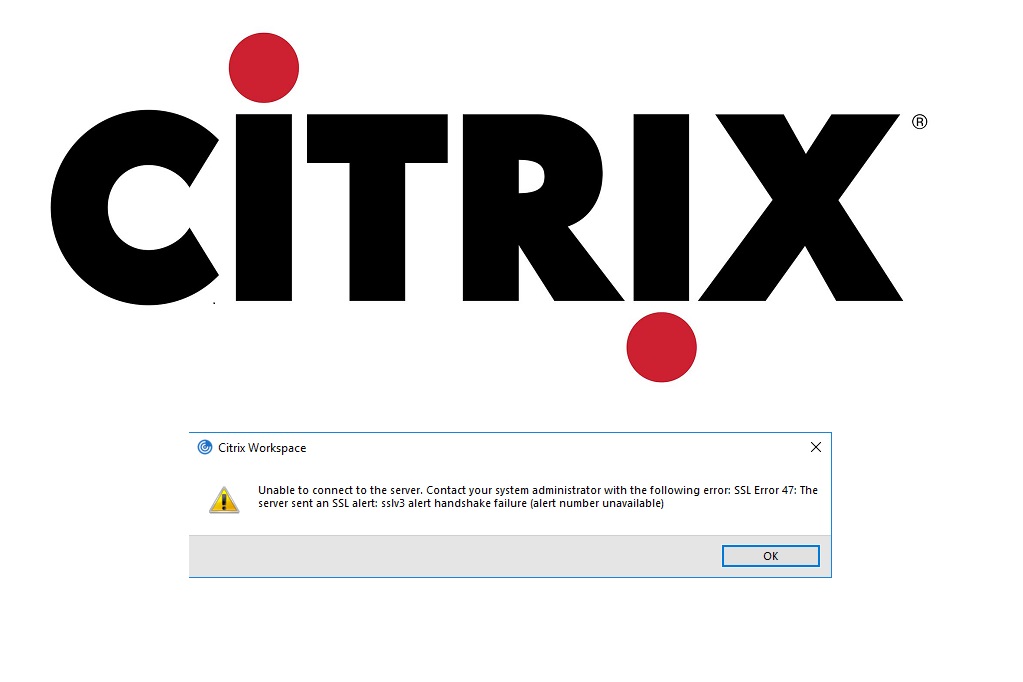

Here is the error I got:

So from this error I can see Citrix does not trust the root CA certificate from the public cert company my own company is using, in this case «Entrust.com». I downloaded the root CA cert from their site, but as suggested in the Juan’s answer you could probably just copy all of Mozzilla trusted Certificates (I looked and the entrust root ca cert was in there).

Sadly Citrix does not seem to use the systems default cert store on linux builds. it expects to find the cert in it’s own local directory location; default for version 22 on ubuntu is: /opt/Citrix/ICAClient/keystore/cacerts.

Which is the cause of this error, if it used the default store it would not be an issue.

Copy the root CA cert you downloaded in there eg.

sudo cp YOURCERT.pem /opt/Citrix/ICAClient/keystore/cacerts/

make sure the cert ownership & permissions are correct:

sudo chown root:root /opt/Citrix/ICAClient/keystore/cacerts/YOURCERT.pem

sudo chmod 644 /opt/Citrix/ICAClient/keystore/cacerts/YOURCERT.pem

optional, rehash the certs (creates has value for the new cert and creates system links to it).

BTW here is the official Citrix page on installing a cert in Linux.

Ошибки при работе на портале ФНС nalog

Если вы работаете на сайте ФНС с одного ПК с несколькими учётными записями (сертификатами), при каждой смене учётной записи необходимо чистить SSL (Сервис — Свойства браузера — Содержание — Очистить SSL).

1. Пройдите диагностику и выполните рекомендуемые действия.

2. Если электронная подпись установлена на носитель Рутокен ЭЦП 2.0, воспользуйтесь инструкцией и установите Рутокен.Коннект (см. Поддерживаемые браузеры).

4. Проверьте работу в браузерах:

— Спутник Примечание: после запуска скачанного установочного файла перейдите в раздел «Настройки» и уберите галку с пункта «Установить КриптоПро CSP для поддержки защищенных каналов на основе ГОСТ шифрования и цифровой подписи».

— Яндекс.Браузер После установки браузера зайдите в его настройки и включите поддержку ГОСТ-шифрования («Настройки» — «Системные» — «Сеть»):

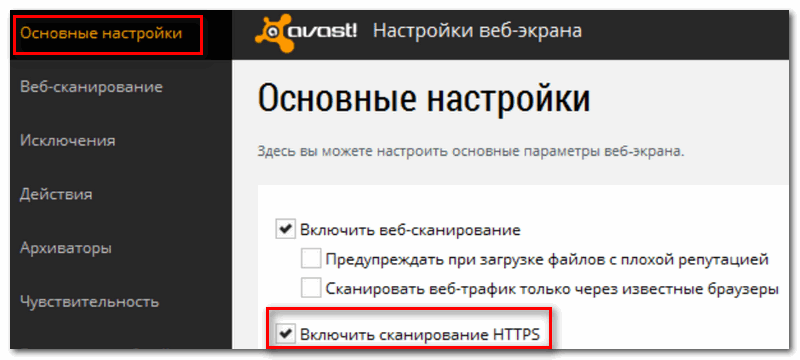

5. Проверьте, что в антивирусе не включено https-сканирование (часто встречается в антивирусах Avast и ESET).

6. Запустите программу КриптоПро CSP с правами администратора. Перейдите на вкладку «Настройки TLS» и снимите галочку «Не использовать устаревшие cipher suite-ы». После изменения данной настройки нужно обязательно перезагрузить компьютер.

7. После перезагрузки компьютера поставьте галочку «Не использовать устаревшие cipher suite-ы» в настройках КриптоПро CSP на вкладке «Настройки TLS», не соглашайтесь с предложением о перезагрузке.

8. Установите корневые сертификаты 2016, 2017 и 2018 годов с сайта https://www.gnivc.ru/certification_center/kssos/ в хранилище «Промежуточные центры сертификации».

9. Если на компьютере установлены другие СКЗИ (VipNet CSP, Континент-АП, Агава и др.), удалите их или перейдите на другое рабочее место. Корректная работа с несколькими криптопровайдерами на одном ПК не гарантируется.

При работе в ЛК физического лица появляется окно (не окно КриптоПро) с требованием ввести пароль, но при этом пароля на контейнере нет или стандартный пин-код от токена не подходит.

1. Войдите в Личный кабинет Физического лица.

2. Откройте страницу «Главная» — «Профиль» — «Получить электронную подпись».

3. Если на открывшейся странице выбрана ЭП — удалите подпись и зарегистрируйте КЭП заново.

При регистрации Юридического лица появляется ошибка «У Вас отсутствуют полномочия действовать от лица организации без доверенности».

Для юридических лиц в сервисе «Личный кабинет налогоплательщика» первичную регистрацию можно выполнить с КЭП, выданным на руководителя, указанного в ЕГРЮЛ как лицо, имеющее право действовать без доверенности, либо на лицо, имеющее действующую доверенность с полными полномочиями (доверенность с полными полномочиями должна быть передана и зарегистрирована в налоговой. Процесс входа описан на сайте ФНС, раздел «Регистрация лицом, имеющим действующую доверенность с полными полномочиями»).

Для управляющей компании КЭП должен содержать ФИО руководителя управляющей компании и реквизиты (ИНН, ОГРН) той организации, управление которой осуществляется. Также перед первым входом по сертификату дочерней организации требуется зарегистрировать в ФНС доверенность на руководителя УК.

Контакты nalog

По вопросам работы на портале и ошибкам, не связанным с настройкой рабочего места и электронной подписью, обратитесь в службу поддержки портала ФНС: — Телефон: 8 (800) 222-22-22 — Форма обращения в техподдержку ФНС

So, it was finally time to rollout SHA2 certificates for your Citrix environment. After doing so, you test your applications by launching your favorite Citrix XenApp Application. To your surprise, the application will not open and returns an SSL Error 61. Now what, what can be done to fix this issue?

Check your Trust Root or Intermediate Certificate

Monitor/Access your virtual servers, workstations & data using Citrix XenDesktop with 24×7 support and a 99.9% uptime guarantee through CloudDesktopOnline. To know more about QuickBooks Hosting on Citrix XenDesktop, visit Apps4Rent.

2) Download the Intermediate Certificate called “DigiCert SHA2 High Assurance Server CA” or the appropriate certificate for your environment and save your PC or a network location

3) Go to Start, Search from your Windows 7 workstation

4) Type MMC and press enter

5) From the menu select, Add/Remove SnapIn

6) Select Certificates and click “Add”, then click OK

7) Choose Computer Account and click Next

8) Choose Local Computer and click finish and click OK

9) Expand Intermediate Certificates and click on Certificates.

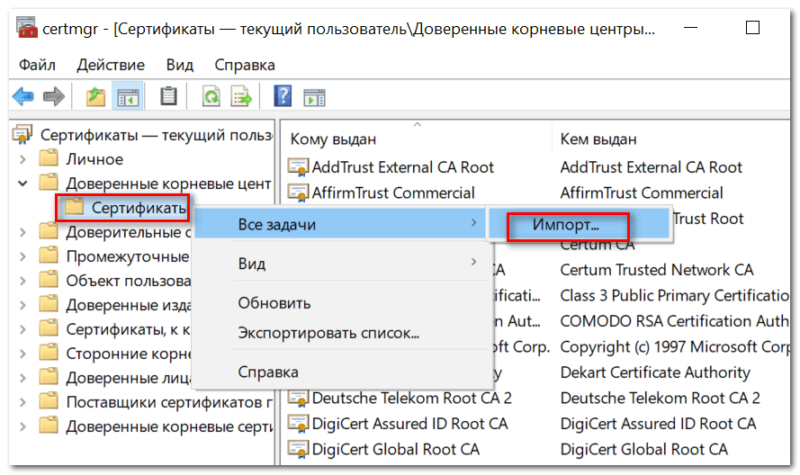

10) Right-click on Certificates, then selectAll Tasks, and click Import

11) Click Next on the Certificate Import Wizard

12) Click Browse and go to the location of the downloaded certificate and then click Next

15) Test the application to verify the SSL Error 61 error has gone away

If the error didn’t go away or if the certificates were already set the way that should have been, then the next stop is to look at your version of Citrix Receiver.

Possible Solutions

The issue arises due to to a compatibility issue with Citrix Workspace versions which are above build 1903. To fix this please uninstall the Citrix Workspace application and install the Citrix Receiver 4.9.8000 for Windows or above.

Reason – Workspace app 1904 reduced the ciphers that it supports – https://support.citrix.com/article/CTX250104

Change the Date on Your Computer

The SSL handshake error can be resolved simply by changing the date and time on your computer to three years in the future and then back again.

- Open your Windows Start screen, and then click on the current date and time.

- Move the date three years into the future by clicking on the right arrow under the “Date” heading. Click “OK” to save your settings. You must select a date this far in the future to cause a date discrepancy between your computer and the SSL certificate used on the Web server. The date discrepancy will cause the SSL handshake to fail.

- Restart your computer.

- Cause the SSL Handshake Error again by accessing your Citrix portal and initiate an SSL session.

- Wait just a few seconds for an error message to appear in your browser, alerting you that the server’s SSL certificate is not yet valid, and because of this the SSL handshake has failed.

- Change the date on your computer back to the correct date tp resolve the issue and avoid future SSL handshake errors.

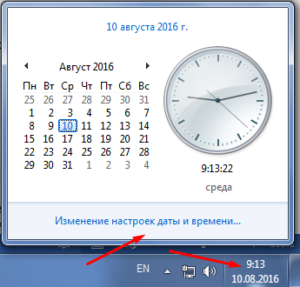

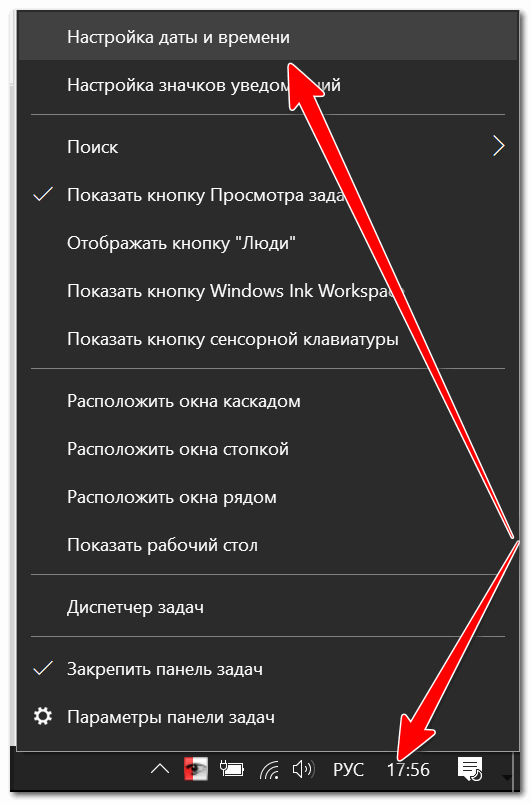

Изменение настроек времени и даты

Несоответствие данной настройки также может восприниматься как потенциальная опасность и соответственно блокироваться браузером из-за наличия подозрений о сбоях в SSL.

Решается проблема довольно просто, вам просто следует правильно установить данные настройки. Рассмотрим стандартный случай:

Для случаев, когда изменение времени производится самопроизвольно и оно сбивается с определённой периодичностью, предлагаем изучить подробную статью по данной теме. Для этого перейдите по ссылке, указанной выше.

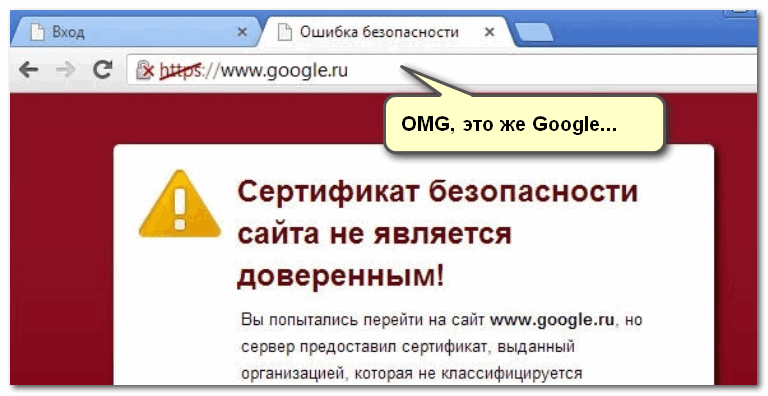

Ошибка «Сертификат безопасности сайта не является доверенным». Как ее исправить?

Я думаю, что почти каждый пользователь (особенно в последнее время) сталкивался с ошибкой в браузере о том, что сертификат такого-то сайта не является доверенным, и рекомендацией не посещать его.

Суть происходящего, и что это значит?

Дело в том, что когда вы подключаетесь к сайту, на котором установлен протокол SSL, то сервер передает браузеру цифровой документ ( сертификат ) о том, что сайт является подлинным (а не фейк или клон чего-то там. ). Кстати, если с таким сайтом все хорошо, то браузеры их помечают «зеленым» замочком: на скрине ниже показано, как это выглядит в Chrome.

Т.е. я веду к тому, что под раздачу могут попасть как совсем белые сайты, так и те, которые реально опасно посещать. Поэтому, появление подобной ошибки это повод внимательно взглянуть на адрес сайта.

Ну а в этой статье я хочу указать на несколько способов устранения подобной ошибки, если она стала появляться даже на белых и известных сайтах (например, на Google, Яндекс, VK и многих других. Их же вы не откажетесь посещать?).

Проблемы с датой и временем

Если на устройстве установлены некорректные дата и время, ошибка SSL-соединения неизбежна, ведь при проверке сертификата происходит проверка срока его действия. Современные браузеры умеют определять такую ошибку самостоятельно и выводят сообщение о неправильно установленной дате или времени.

Для исправления этой ошибки достаточно установить на устройстве актуальное время. После этого необходимо перезагрузить страницу или браузер.

Ошибка подключения SSL-приемника Citrix. Сертификаты?

Вы можете увеличивать масштаб с помощью

EDIT: шаг за шагом: найдите имя экрана для экрана, который вы хотите увеличить (в этом случае ваш внешний) с xrandr в терминале

в этом случае мои активные дисплеи — «VGA -0 «и» DVI-I-1 «(они будут отличаться для вашего экрана), atm DVI-I-1 прямо на VGA-0. Теперь мы хотим, чтобы VGA-0 показывал увеличенное зеркало нижнего левого квартала от DVI-I-1. Таким образом, мы выполняем в терминале:

после этого мы запускаем arandr и перетаскиваем экраны следующим образом:

нажмите «применить». Посмотрите, получили ли мы то, что хотели, мы экспортируем через «безопасный как» в shellscript, содержащий (в данном случае):

мы можем добавить к нему часть масштабирования:

теперь, когда мы выполняем эту команду (в терминале или через shellscript, . ) VGA-0 будет увеличен и помещен в положение 0x540 (DVI-I-1 не увеличено на 0x0).

Также обратите внимание, что некоторые коэффициенты масштабирования приведут к размытым результатам.

Боковое примечание: я использовал это для масштабирования, что позволило мне играть в игру с фиксированным разрешением на моем нетбуке с видимо более низкое разрешение дисплея, чем нужно — просто отметим, это также возможно ^^

менее вероятно размытие выполнено с использованием чистого gui-workflow

Ошибки «Invalid CSR» при генерации сертификата из панели управления облачного провайдера

В процессе активации сертификата можно столкнуться с ошибкой «Invalid CSR». Такая ошибка возникает по следующим причинам:

Очистка системы от вирусов

Обычно здесь замешаны вирусы, которые вызывают дополнительные рекламные баннеры в вашем браузере. Сейчас проблема распространена и набирает обороты, поэтому вам следует обратить на неё внимание. Ошибка вызывается из-за попытки вируса, просканировать сайт и добавить дополнительную рекламу.

Помимо всего остального, причиной возникновения ошибки может быть просто неправильная ссылка на сайт, некоторые ресурсы используют защищенное соединение для зарегистрированных пользователей и обычное для гостей. В этом случае, вам следует просто заменить https на http в адресе сайта.

Рейтинг статьи 3 / 5. Голосов: 5

Пока нет голосов! Будьте первым, кто оценит этот пост.

Обновление SSL Relay от Feature Release 1

Версия SSL Relay, влюченная в состав Feature Release 1, исплоьзует другое место для сертификатов и также поддерживает сертификаты в формате PEM, которые не поддерживаются в Microsoft Certificate Store.

Для обновления до Feature Release 2 или выше вам необходимо преобразовать все сертификаты из формата PEM (если необходимо) и импортировать их из оригинального каталога SSL Relay ( keystorecerts ) в хранилище сертифкатов Microsoft. Если вы уже настроили SSL Relay для MetaFrame XP Feature Release 1, выполните седующие шаги:

- Обновите сервер MetaFrame XP до последнего feature release. При обновлении сертификаты автоматически не мигрируют, а сохраняются в каталоге SSL Relaykeystorecerts.

- Если ваши сертификаты в формате PEM, используйте утилиту PEMtoPfx для преобразования их в формат Pfx format. Для этого с командной строки введите: pemtopfxУтилита PEMtoPfx создает файлы серфтикатов в новом формате Pfx, которые можно импортировать в хранилище Microsoft Certificate.

Важно. Технически возможно импортировать сертификаты в формате PEM напрямую в хранилище Microsoft certificate. Однако, при этом не поддерживаются личные ключи и невозможно использование сертификатов с SSL Relay.

Выбранный сервер citrix ssl не принимает подключения

В зависимости от ваших требований к безопасности вы можете включить следующие компоненты при проектировании развертывания MetaFrame XP.

Citrix SSL Relay

Citrix SSL Relay обесечивает шифрование коммуникации по протоколу Secure Sockets Layer/Transport Layer Security (SSL/TLS) между сервером и клиентами ICA. Используйте его в следующих случаях:

- У вас есть небольшое число серверов MetaFrame (не более 5)

- Вам не требуется DMZ

- Вам не требуется скрывать адрес IP или вы используете NAT

- Вам требуется шифрование данных между клиентами ICA и серверами MetaFrame

Secure Gateway for MetaFrame

Используйте Secure Gateway для обеспечения шифрования SSL/TLS между защищенным шлюзом в интернет и клиентом ICA, поддерживающим SSL. Использование Secure Gateway for MetaFrame облегчает прохождение через межсетевые экраны и обеспечивает высокую защиту. Используйте Secure Gateway for MetaFrame в следующих случаях:

- У вас есть много серверов

- Вы хотите скрыть адрес IP

- Вы хотите защитить доступ из DMZ

- Вам требуется двухфазная аутентификация (при использовании Веб-интерфейса)

- Небходима ненавязчивая установка клиента ICA, например, для интернет-кафе

Шифрование ICA (Secure ICA)

Используйте (Citrix SecureICA) для шифрования информации, пересылаемой между сервером MetaFrame XP и клиентом ICA в следующих случаях:

- Вы хотите обезопасить внутренние коммуникации в LAN или WAN, или хотите защитить внутренний доступ в интранет.

- Вам необходимо защищенное соединение с устройств, использующих Microsoft DOS или Win16

- У вас есть старые устройства с клиентами ICA, которые невозможно обновить

- Есть риск перехвата траффика (атаки «man-in-the-middle»)

Virtual Private Network

Используйте виртуальные частные сети (VPN) для создания защищенного туннеля между географическими регионами и в следующих случаях:

- Вам требуется двухфазная аутентификация

- Вам необходим защищеный канал для всего сетевого траффика (не только ICA)

- Вы хотите защитить сеть в DMZ

- Пользователи обычно выходят в сеть из одних и тех же станций

- Вы хотите использовать Secure IP (IPSEC)

И Secure Gateway, и SSL Relay поддерживают SSL/TLS. Выбор того или иного метода в значительной степени заисит от выбора топологии, наиболее полно удовлетворяющей требованиям безопасности в вашей организации. Каждый подход имеет свои достоинства. В этой главе приведен обзор SSL Relay, Secure Gateway и ICA Encryption.

I installed the new citrix client ICAClient-11.0-1.i386.rpm on 11.1, and when connecting to sites i receive client errors. «you have not chosen to trust «thwate premium server ca» the issues of the server security certificate ( ssl error 61).

I went into fire fox and under view certificates i find the cert mention under the certificate manager, the authorities tab.

Not sure how to chose to trust. I would assume if it is listed if should be trusted.

any help is appreciated.

I figured out the issue with ICAClient connection getting the (ssl error 61). I figured I would post the solution in case someone else runs into the same ssue in the future.

Once you have export the certificate to your local folder you will need to copy the export certificate to the /usr/lib/ICAClient/keystore/cacerts folder from a window that has root permissions. So, SU and perform the copy.

For this example I exported the file to my download folder:

# cp /home/kkare/download/* /usr/lib/ICAClient/keystore/cacerts

Now that the certificate is in the ICAClient folder you will now be able to run the client and connect.

Thanks! You really helped me out!

update for Citrix Receiver for Linux 12.1: the certificate file now needs copied to /opt/Citrix/ICAClent/keystore/cacerts/

Установка Citrix SSL Relay

Citrix SSL Relay может обеспечить безопасные соединения между клиентами ICA Clients, серверами Веб-интерфейса и серверами MetaFrame XP по протоколу SSL или TLS.

Развертывание MetaFrame с SSL Relay

Перед установкой SSL Relay вы должны сделать следующее:

- Получить сертификат сервера для каждого сервера MetaFrame XP. Для каждого сервера необходим отдельный сертификат.

- Установить сертификат сервер на каждый сервер MetaFrame XP.

- При необходимости изменить номер порта SSL Relay.Для использования SSL Relay и Internet Information Services (IIS) на одном и том же сервере вы должны изменить номер порта SSL, используемого IIS или SSL Relay.

- Выбрать в SSL Relay сертификаты сервера и допустимый криптонабор в соответствии с вашей политикой безопасности.

Шаг 1 — получение сертификата

Эксперт по безпасности вашей компании должен знать процедуру получения сертификатов. Сертификаты должны быть подписаны удостоверяющим центром (Certificate Authority, CA). Место получения сертификата зависит от разных факторов:

- Является ли ваша организция CA

- Установила ли ваша организация бизнес-отношения с публичным CA

- Факт, что Windows включает в себя поддержку некоторых удостоверяющих центров

- Стоимость сертификации и репутация CA

От удостоверяющего центра вы должны получить отдельные сертификаты для каждого сервера MetaFrame XP, на котором вы будете использовать Citrix SSL Relay. Сертификат сервера идентифицирует некоторую машину, поэтому вам необходимо знать ее полное доменное имя (FQDN). Вам также на каждом устройстве клиента необходимо установить кореневой сертификат. Он берется от того же CA, который выдал сертификаты севрера. Web Interface for MetaFrame XP и клиенты Citrix ICA включают поддержку следующих удостоверяющих центров:

- VeriSign, Inc., http://www.verisign.com

- Baltimore Technologies, http://www.baltimore.com

Это означает, что если вы используете сертификаты серверов от этих центров, вам не нужно устанавливать корневые сертификаты. Если вы используете сертификаты от других центров, то вам необходимо установить корневые сертификаты на каждое устройств клиента.

Определившиcь с удостоверяющим центром, вы генерируете запрос сертификата, используя веб-браузер. При этом генерируется информация, называемая «запрос подписи сертификата» (certificate signing request, CSR). Эта информация посылается в центр сертификации для подписи. В ответ вы получатете ваш подписанный сертификат и пароль. Если ваша организация сама является центром сертификации, вы сами выполняете процедуру подписи.

Вы можете использовать мастер Microsoft Web Server Certificate в модуле IIS для запроса и импорта сертификата.

Запрос сертификата с использованием IIS

- В консоли IIS щелкните правой кнопкой Default Web Site и выберите Properties.

- Откройте закладку Directory Security, выберите Server Certificate. Появится мастер Web Server Certificate Wizard. Щелкните Next.

- Выберите Create a New Certificate и щелкните Next.

- Выберите Prepare the request now, but send it later и щелкните Next.

- В поле Name введите имя сертификата сервера. Здесь не требуется вводить FQDN; можете ввести имя сервера.

- В поле Bit Length введите число бит, используемых при шифровании сертификата. Чем больше, тем выше безопасность. Citrix рекомендует 1024. Убедитесь, что клиенты ICA могут поддерживать такой уровень шифрования. Щелкните OK.

- Введите информацию о вашей организации и щелкните Next.

- В поле Common Name введите FQDN сервера MetaFrame, на котором работает SSL Relay. Щелкните Next.

- Заполните информацию о географическом расположении и щелкните Next.

- Сохраните запрос сертификата и щелкните Next. Проверьте информацию в окне Request File Summary. Щелкните Next и затем Finish.

Эта информация может быть отправлена любому CA.

Шаг 2 — Установка сертификата

Версия SSL relay, включенного всостав MetaFrame XP Feature Release 2 и позже, использует собственную реализацию Microsoft SSL, называемую SChannel. SSL Relay использует такое же хранение сертификатов, что и IIS, поэтому вы можете использовать IIS или Microsoft Management Console (MMC).

После получения ответа от CA вы можете вновь запустить мастер сертификатов (Web Server Certificate) для установки сертификата.

Использование для импорта сертификатов Microsoft Management Console (MMC)

- Если вы не видите папку Console Root, вы должны добавить модуль Certificates: В меню консоли выберите Add/Remove Snap-in.Щелкните AddВыберите Certificates и щелкните Add.Щелкните Computer account, затем Next.Убедитесь, что выбран Local Computer и щелкните Finish.Щелкните Close для закрытия окна добавления модуля

- В меню консоли выберите Add/Remove Snap-in.

- Щелкните Add

- Выберите Certificates и щелкните Add.

- Щелкните Computer account, затем Next.

- Убедитесь, что выбран Local Computer и щелкните Finish.

- Щелкните Close для закрытия окна добавления модуля

- В левой панели консоли откройте ветвь Certificates (Local Computer)

- В левой панели щелкните (+) рядом с Personal и щелкните Certificates.

- В правой панели щелкните правой кнопкой на сертификате, выберите All Tasks, затем Import. Появится мастер импорта сертификатов.

- Щелкните Next, затем Browse для выбора файла сертификата.

- Выберите файл и щелкните Next.

- В поле Password введите пароль личного ключа и щелните Next.

- Примите значения по умолчанию в следующем окне и щелкните Finish для импорта сертификата

Шаг 3 — изменение порта SSL

Citrix SSL Relay использует порт TCP 443, стандартный порт для соединений SSL. На большиснтве защитных экранов этот порт открыт. Вы можете настроить SSL Relay на использование другого порта. Убедитесь, что новый порт открыт на межсетевых экранах.

Важно. IIS 5.0 по умолчанию устанавливается на серверы Windows и резервирует порт 443 под соединения SSL. Для запуска сервера MetaFrame XP на Windows 2000 или Windows Server 2003, вы должны настроить либо IIS, либо SSL Relay использовать другой порт. Перед изменением порта в IIS вы должны установить сертификат сервера.

Для изменения порта IIS (включая процедуру импорта сертификата):

- Запутсите Internet Services Manager.

- Щелкните (+) рядом с Web Site в левой панели

- Щелкните правой кнопкой Default Web Site и выберите Properties.

- Выберите закладку Directory Security и щелкните Server Certificate. Появится мастер сертификатов. Следуте инструкциям по импорту сертификата.

- После установки сертификата, выберите закладку Web Site в дислоговм окне Default Web Site Properties.

- Щелкните OK и закройте окно.

Изменение номера порта в Citrix SSL Relay:

- На закладке Connection введине новый номер порта

- Щелкните OK.

Для запуска SSL Relay на порту 443 без использования HTTPS:

- Остановите IIS

- Настройте и запустите службу SSL Relay.

- Перезапустите IIS

SSL Relay будет использовать порт 443 раньше IIS.

Важно Если вы меняете порт Citrix SSL Relay, вы должны установить в параметре SSLProxyHost в файле Appsrv.ini клиента ICA Win32.

Сертификат выдан организацией не входящей в состав доверенных как исправить

Типичные ошибки Континент-АП при установке связи с сервером доступа

1. Ошибка «Client cert not found»

Для решения данной проблемы необходимо:

· Проверить, запущен ли процесс eapsigner161.exe;

· Если процесс не запущен, зайти в папку с установленной программой и запустить процесс вручную.

2. Ошибка «Неизвестная ошибка импорта сертификатов»

3. Ошибка «Не совпадает подпись открытого эфемерного ключа»

Для решения данной ошибки необходимо при установке личного сертификата выбирать правильный контейнер закрытых ключей. Для этого можете воспользоваться функционалом оснастки КриптоПРО CSP, используя функцию «установить личный сертификат» во вкладке «сервис», которая в своем составе имеет возможность, путем проставления галочки, автоматического поиска соответствия между контейнером закрытых ключей (значением закрытого ключа) и значением открытого ключа, содержащегося в сертификате пользователя.

4. Ошибка «Сервер отказал в доступе пользователю не найден корневой сертификат»

Для решения данной ошибки необходимо:

· проверить издателя сертификата, который используется для установления соединения (сертификат для Континент-АП имеет в качестве издателя Корневой сертификат сервера доступа «ЦС СД Интернет», «4800-sd-01.roskazna.ru» или «4800-sd-02roskazna.ru»);

· проверить наличие в хранилище «Доверенные корневые центры сертификации» локального хранилища сертификатов системы сертификата Корневой сертификат сервера доступа «ЦС СД Интернет», «4800-sd-01.roskazna.ru» или «4800-sd-02roskazna.ru», в случае его отсутствия необходимо заново произвести установку сертификата пользователя.

5. Ошибка «Сервер доступа отказал пользователю в подключении. Причина отказа: Неизвестный клиент»

Для решения данной ошибки необходимо проверить правильность, указанных в Континент-АП, адресов серверов доступа. В УФК по Московской области используются следующие адреса серверов доступа:

4800-sd-01.roskazna.ru или 4800-sd-02.roskazna.ru.

6. Если после установки Континент-АП произошла потеря интернет соединения необходимо в настройках сетевого адаптера, который используется для выхода в интернет, снять галочку в пункте «Continent 3 MSE Filter».

7. Ошибка «Сервер отказал в доступе пользователю. Причина отказа: многократный вход пользователя запрещен»

8. Ошибка 721 либо 628

· Проверить, работает ли подключение к интернету на АРМ.

· Отключить МСЭ, брандмауэр либо другое ПО которое может блокировать служебные порты/протоколы Континент-АП.

Ошибка соединения SSL с приемником Citrix. Сертификаты?

Я не могу заставить Citrix Receiver работать на Ubuntu 17.10. (SSL-соединение не может быть установлено)

Я пробовал разные версии и копировал сертификаты из Mozilla, как описано здесь и здесь, и запустил ctx_rehash. Другой ответ предлагает преобразовать файл.crt в.pem.

Мне не ясно, какой файл предназначен и как его получить. Я подключился к Citrix через браузер (который работает), экспортировал сертификат со страницы info/security, преобразовал его в.pem и перепрошил. Не работает хотя

Устранение ошибки SSL

Прежде всего вам следует убедиться, что проблема именно с вашей стороны, для этого следует зайти на сайт с другого браузера, лучше устройства. Если ошибка сохранилась, велика вероятность проблемы с серверной стороны.

В случае, когда проблема во всех браузерах одного устройства, а на других платформах её нет, тогда вам следует проверить антивирус и настройки даты/времени.

Включенный экспериментальный протокол QUIC

QUIC — это новый экспериментальный протокол, который нужен для быстрого подключения к интернету. Основная задача протокола QUIC состоит в поддержке нескольких соединений. Вы можете отключить этот протокол в конфигурации вашего браузера.

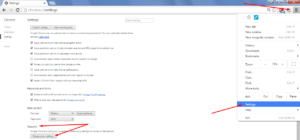

Показываем как отключить QUIC на примере браузера Google Chrome:

Этот способ работает и в Windows и в Mac OS.

Как исправить ошибки безопасности SSL в браузере

При открытии сайтов в браузере иногда возникают ошибки – домен в адресной строке выделяется красным с зачеркиванием или ресурс вообще не открывается. Типовая причина скрывается в сбоях работы сертификата SSL. Исправить их может только администратор сайта, но перед обращением к нему стоит проверить собственный компьютер.

Как исправить ошибку SSL в браузере?

Функция SSL соединения очень важна для корректного использования сайтов, особенно для учреждений, которые активно работают с финансами. Данный протокол безопасности полностью защищает все данные передаваемые клиентом на сервер и наоборот.

Действует данное соединение по принципу шифратора, вся информация, которая подготавливается к передаче между пользователем и сервером, шифруется под определённый ключ. Этим ключом обладает только сервер и ваш обозреватель, после чего данные отправляются в защищенном виде и дешифруются в системе пользователя. Такой подход гарантирует, что ваши данные, даже если их перехватят, будут защищены. Обычно SSL сертификаты приобретают учреждения продающие услуги, товары или занимающиеся онлайн банкингом/рекламой.

Так как текущее соединение используется для обмена важной информацией, то следует особенно осторожно отнестись к работе с такими сайтами, где возникает ошибка SSL.

Также не редкость, что причина проблемы кроется вовсе не в сомнительной безопасности сайта, а в неверных настройках или сбоях работы приложений самого пользователя.

Как устранить ошибку

1) Обратите внимание на адрес сайта

Пример ошибки «Сертификат безопасности сайта не является доверенным»

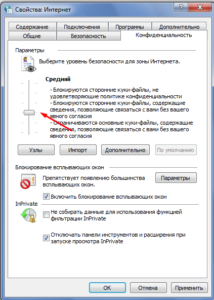

2) Проверьте дату и время, установленные в Windows

Настройка даты и времени

После установки правильного времени, перезагрузите компьютер и попробуйте заново открыть браузер и сайты в нем. Ошибка должна исчезнуть.

Батарейка на материнской плате ПК

3) Попробуйте провести обновление корневых сертификатов

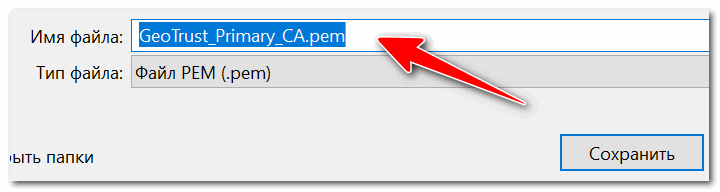

4) Установка «доверенных» сертификатов в систему

Этот способ хоть и рабочий, но хотелось бы предупредить, что он «может» стать источником проблем в безопасности вашей системы. По крайней мере, прибегать к этому советую только для таких крупных сайтов как Google, Яндекс и т.д.

Кстати, на этой страничке расположено еще несколько сертификатов, их также можно до-установить в систему.

Сохранить ссылку как.

Файл с расширением PEM

Теперь необходимо скачанный сертификат установить в систему. Как это делается, по шагам расскажу чуть ниже:

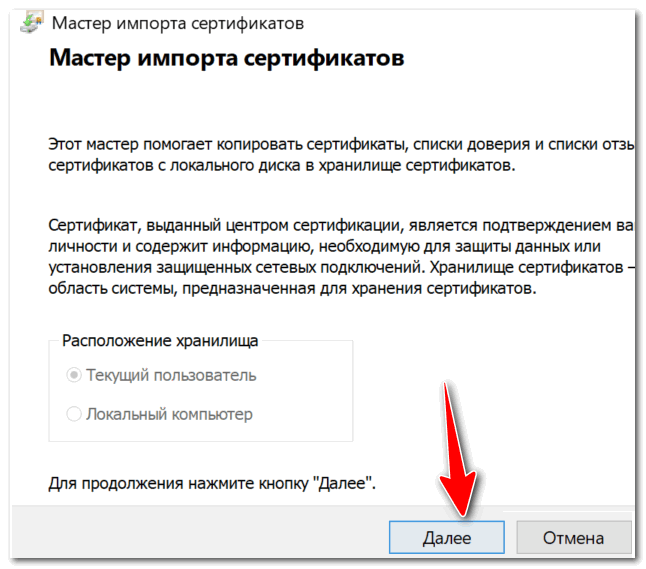

Мастер импорта сертификатов

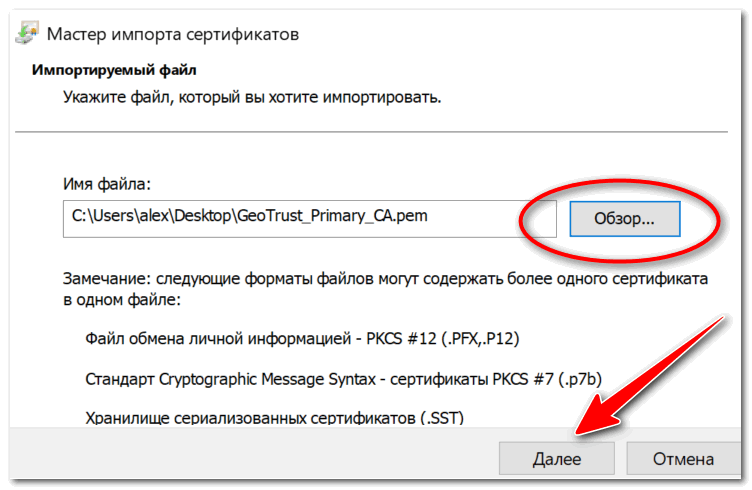

Указываем сертификат, который загрузили

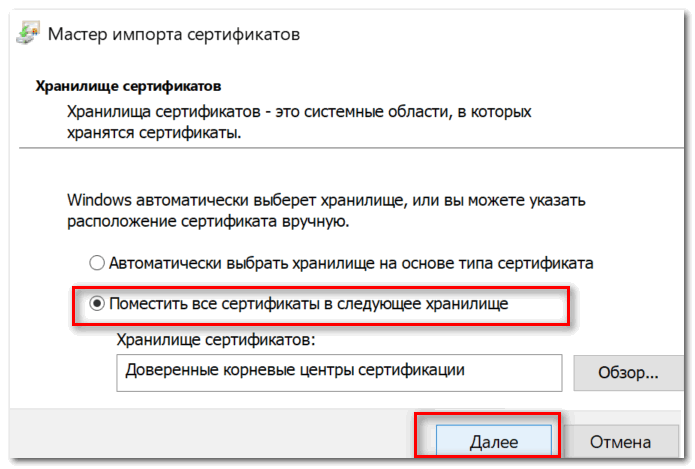

Поместить сертификаты в доверенные. Далее

5) Обратите внимание на антивирусные утилиты

В некоторых случаях эта ошибка может возникать из-за того, что какая-нибудь программа (например, антивирус) проверяет https трафик. Это видит браузер, что пришедший сертификат не соответствует адресу, с которого он получен, и в результате появляется предупреждение/ошибка.

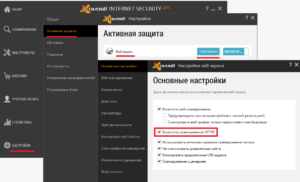

Поэтому, если у вас установлен антивирус/брандмауэр, проверьте и на время отключите настройку сканирования https трафика (см. пример настроек AVAST на скрине ниже).

На этом у меня всё.

Ненадежный SSL-сертификат

Иногда при переходе на сайт, защищенный протоколом HTTPS, появляется ошибка «SSL-сертификат сайта не заслуживает доверия».

После вышеперечисленных действий можно перезагрузить устройство и проверить отображение сайта в браузере.

Этот сертификат содержит недействительную цифровую подпись

Самая распространенная причина недействительности сертификата заключается в нарушенных путях сертификации. Причем проблема может быть не только в файле Минкомсвязи, о котором было сказано ранее, но также в промежуточных и личных СКЭП. Рассмотрим эту причину на примере Управления Федерального казначейства (УФК), которое, среди прочего, тоже занимается выдачей КЭЦП.

Функции УЦ выполняются в территориальных органах Росказны по всей России. Для организации аукционов и размещения информации по закупкам для госнужд в интернете муниципальные и госзаказчики должны заверять отчеты ЭП, полученной в УФК.

На завершающем этапе необходимо перейти в папку «Личное», выбрать нужный СЭП и проверить путь сертификации. Если проблема с промежуточным звеном решена, в графе состояния будет стоять «Этот сертификат действителен». Это означает, что система проверила ЦДС для этого ключа и не выявила никаких ошибок.

Истечение срока

При наступлении нового календарного года пользователь должен установить обновленный промежуточный ключ УЦ на каждый компьютер, где используется КЭП. Операционная система выдаст соответствующее упоминание при запуске. Если не выполнить обновление вовремя, при заверке документов тоже будет возникать уведомление о недействительности ключа. Процедура установки аналогична рассмотренной ранее. Предыдущий ПС удалять необязательно, система все равно будет отмечать его как недействительный.

Для импорта обновленных ключей действующий интернет не нужен, файл автоматически проверяется при первом подключении к сети. Такая проверка производится всего один раз за все время действия ключа.

Прежде чем разбираться в причинах ошибки, следует понять алгоритм построения цепочки доверия сертификатов (ЦДС) — она обязательна для корректной работы ЭЦП на любых информационных ресурсах.

Как строится путь доверия

Первое звено в иерархической цепочке — корневой сертификат ключа проверки ЭЦП ПАК «Минкомсвязь России». Именно этот госорган, согласно ст. 16 ФЗ № 63 «Об электронной подписи», осуществляет аккредитацию удостоверяющих центров, то есть дает им официальное право заниматься выпуском ЭЦП. Полный перечень таких организаций можно уточнить на официальном портале Минкомсвязи.

Следующее звено — КС удостоверяющего центра (промежуточный). Файл выдается в комплекте с ключами и содержит в себе:

Эти данные предоставляются в зашифрованном виде и используются криптопровайдером (на ПК пользователя) для проверки подлинности открытого ключа КЭЦП. Теоретически цифровую подпись можно украсть, но применить ее без установленного сертификата УЦ не получится. То есть вся ЦДС построена таким образом, чтобы предотвратить риски использования чужой подписи мошенниками.

СКПЭП — конечное звено в этой цепи. Его выдает удостоверяющий центр вместе с открытым и закрытым ключами. Сертификат предоставляется на бумажном или цифровом носителе и содержит основную информацию о держателе. Он связывает последовательность символов открытого ключа с конкретным лицом. Другими словами, СКПЭП подтверждает тот факт, что открытый ключ ЭП принадлежит определенному человеку.

Как решить проблему

Выбрать хранилище «Доверенные корневые центры сертификации».

После установки появится сообщение, что импорт успешно завершен. Далее рекомендуется перезагрузить компьютер.

Файл выдается удостоверяющим центром вместе с другими средствами для формирования ЭЦП. Если он утерян или удален, следует обратиться в УЦ, в котором был получен СКПЭП.

Если КС Минкомсвязи на месте, но в статусе по-прежнему сказано, что он недействителен, удалите его (выбрать файл и нажать «Удалить») и установите заново.

На форуме CryptoPro CSP предлагается еще один вариант решения проблемы. Но работает он не всегда. Если установка документа не помогла, откройте меню «Пуск» и выполните поиск редактора реестра по его названию regedit. В редакторе найдите и вручную удалите следующие ветки:

Не все ветки могут быть в наличии. Удалите те, что есть, предварительно сохранив их резервные копии в отдельный файл. Перезагрузите ПК и проверьте статус СКЭП — он должен стать действительным.

3 ответа

Мне удалось подключиться, экспортировав сертификат вручную из браузера:

- перейти на сайт citrix

- посмотреть сертификат

- экспортировать сертификат. правильный — один выше фактического адреса

- конвертировать из.crt в.pem

- перепев

Вы должны просто повторно использовать сертификаты, уже установленные с ca-certificates пакет, например

Нет необходимости в переоборудовании и перефразировке.

См. Приемник Citrix 13.10 в Ubuntu 18.04.1 для фонового чтения (и почему это безопасно).

У меня та же проблема. А также попытался скопировать сертификаты в /opt/Citrix/ICAClient/keystore/cacerts. Я знаю, что сертификаты работают, потому что они мне нужны для работы в Интернете (корпоративный брандмауэр). Firefox и Chromium принимают сертификаты. Используя openssl, я обнаружил, что сертификаты уже были в формате pem.

При подключении к веб-странице магазина Citrix у меня нет проблем. Сессия начинается нормально.

Линия ниже исправила это для меня.

$ sudo c_rehash / opt / Citrix / ICAClient / хранилище ключей / cacerts /

- Установить pcsc

- Установите openSC (как 1, так и 2 из synaptic)

Дайте имя вашему модулю. Затем перейдите в /usr/lib/x86_64-linux-gnu/pkcs11/ и загрузите файл opensc-pkcs11.so. После этого все должно работать без проблем.

Настройка браузера

Излишняя безопасность также может быть вредна, об этом свидетельствует данная проблема, если она кроется в браузере. Решением будет выступать понижение уровня безопасности в обозревателе. Рассмотрим на примере Google Chrome:

После всех этих действий обозреватель необходимо полностью перезапустить и снова попробовать перейти на нужный сайт, на котором наблюдалась ошибка.

О содержании недействительной цифровой подписи в сертификате пользователь узнает при попытке подписать документы с помощью КЭЦП. В этом случае на экране появляется сообщение: «При проверке отношений доверия произошла системная ошибка» или «Не удается построить цепочку доверия для доверенного корневого центра». Чтобы увидеть состояние ключа, необходимо:

При корректно настроенном пути сертификации состояние было бы таким:

В разделе «Общие» отображается причина, например, «Этот сертификат не удалось проверить, проследив его до доверенного центра».

Системное оповещение о сбое может возникать по ряду причин:

Таким образом, ошибка может быть связана непосредственно с сертификатами, криптопровайдером или настройками ПК. Для каждого варианта придется пробовать разные способы решения.

Настройка антивируса

Большинство таких приложений включают в себя функции защиты вашего интернет соединения от заражения со стороны недобросовестных сайтов. Для работы приложения требуется сканирование подключения, информации о сайте и передаваемых данных. Такое вмешательство браузером может быть расценено, как перехват трафика, из-за чего и возникает ошибка.

Для устранения проблемы нужно убрать сканирование SSL или HTTPS подключений в настройках антивируса. Делается это подобным образом во всех приложениях, рассмотрим на примере Avast Internet Security:

Вероятно, изменения вступят в силу после перезагрузки компьютера, но как минимум, браузер перезапустить придется.

Использование SSL-сертификата версии 3

Некоторые сайты используют устаревший SSL-протокол версии 3.0, который не поддерживают браузеры. По крайней мере, по умолчанию. Чтобы браузер поддерживал устаревший SSL необходимо сделать следующее (на примере браузера Google Chrome):

Отсутствие обновлений операционной системы

Проблемы с SSL-сертификатами могут возникать и из-за того, что на вашей операционной системе давно не устанавливались обновлений. Особенно это касается устаревших версий Windows (7, Vista, XP и более ранние). Установите последние обновления и проверьте работу SSL.

Брандмауэр или антивирус, блокирующие сайт

Некоторые сайты блокируются брандмауэром Windows. Для проверки можно отключить брандмауэр и попробовать зайти на нужный сайт. Если SSL-сертификат начал работать корректно, значит дело в брандмауэре. В браузере Internet Explorer вы можете внести некорректно работающий сайт в список надежных и проблема исчезнет. Однако таким образом вы снизите безопасность своего устройства, так как содержимое сайта может быть небезопасным, а контроль сайта теперь отключен.

Также SSL может блокировать антивирусная программа. Попробуйте отключить в антивирусе проверку протоколов SSL и HTTPS и зайти на сайт. При необходимости добавьте сайт в список исключений антивируса.

Этот сертификат содержит.

Появление данной надписи обозначает ошибку, делающую невозможным использование сертификата для удостоверения информации. По сути, это является проблемой, требующей оперативного исправления. Понятно, что для этого нужно разобраться, что именно послужило причиной сбоя. Например, ей могут стать неправильные действия криптопровайдера.

Сама надпись появляется при попытке завизировать документацию с помощью квалифицированной электронной подписи. Она дает понять, что сама подпись на данный момент является недействительной. И нужно четко свои действия на этот случай. Их алгоритм и приводится в статье на примере конкретного удостоверяющего центра. Следуя этому алгоритму, вы обнаружите причину сбоя. А дальнейшая информация, помещенная в данном материале, поможет найти и способы решения обнаруженной проблемы. Если есть несколько вариантов решения, то они приводятся полностью. Если вам не подойдет один из них, вы сможете воспользоваться альтернативным способом. Читайте эту статью полностью и узнавайте, как решить данную проблему.

Чтобы воспользоваться квалифицированной электронно-цифровой подписью (далее — КЭЦП, КЭП, ЭЦП), криптопровайдер должен признать сертификат пользователя доверенным, то есть надежным. Это возможно, если правильно выстроена цепочка доверия сертификации, которая состоит из трех звеньев:

Искажение хотя бы одного файла приводит к недействительности сертификата, и он не может быть использован для визирования документации. Среди других причин сбоя выделяют неправильную работу криптопровайдера (средства криптозащиты или СКЗИ), несовместимость с браузером и др.

Почему возникает ошибка «Этот сертификат содержит недействительную подпись», и что делать для решения этой проблемы, рассмотрим детально.