В этой статье я подробно расскажу о процессе установки и настройки Active Directory Certificate Services.

Служба сертификации Active Directory создает центр сертификации, предназначенный для выдачи сертификатов пользователям. Служба может быть настроена и работать через веб-интерфейс.

Первым делом нам нужно установить службу сертификации Active Directory.

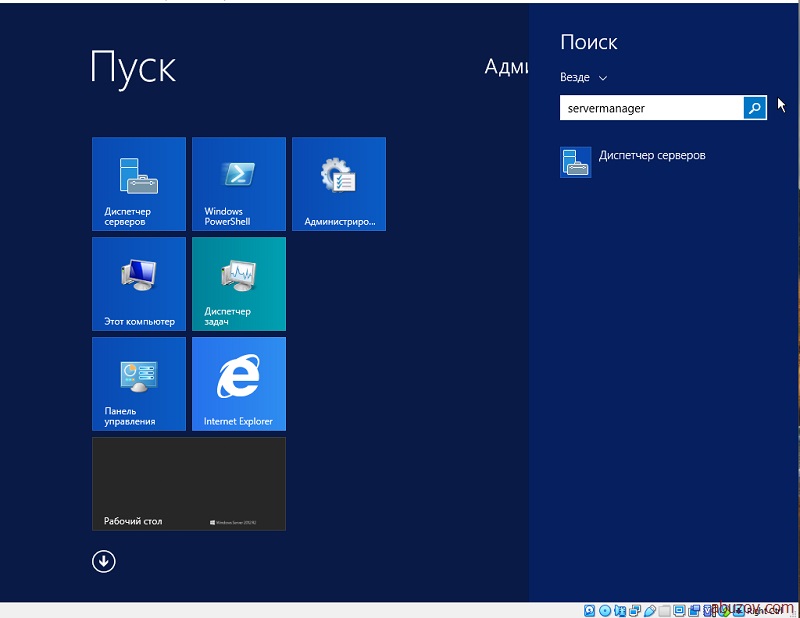

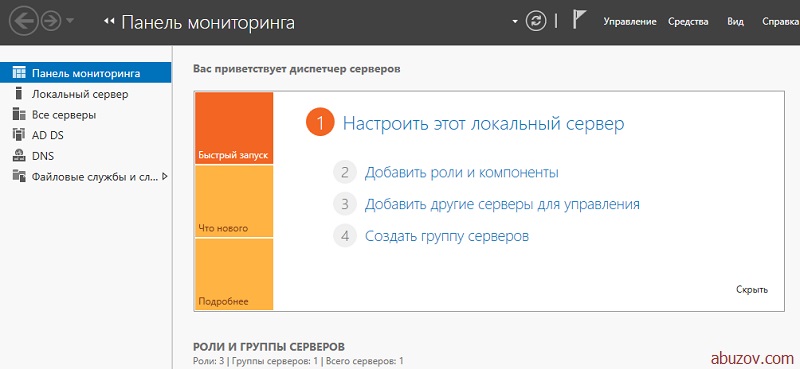

Для этого нужно запустить диспетчер сервера.

Далее жмем «Добавить роли и компоненты». Кнопка далее.

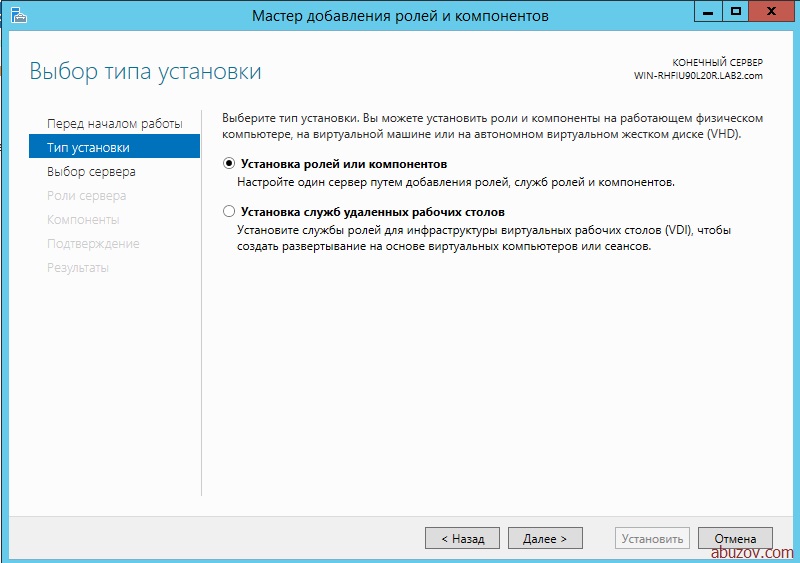

Выбираем пункт установка ролей или компонентов, а затем выбираем наш сервер.

В следующем окне выбираем пункт службы сертификатов Active Directory.

В окне выбора компонентов жмем далее.

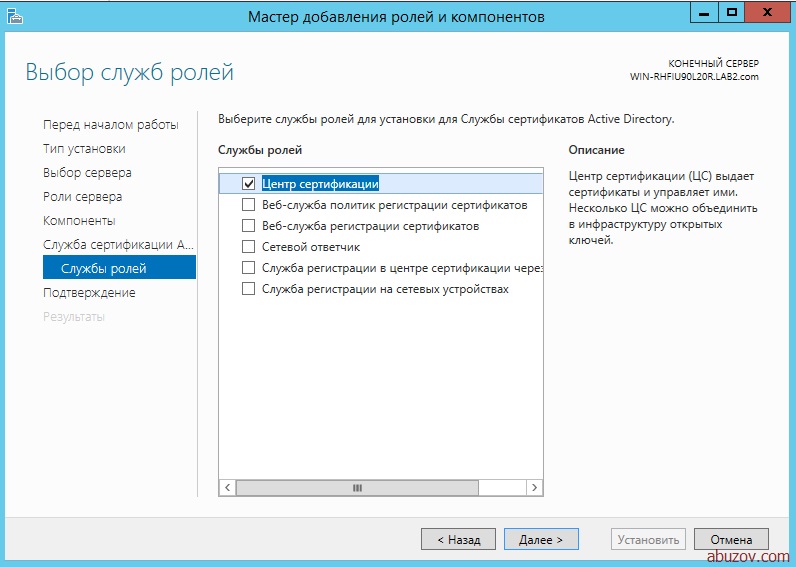

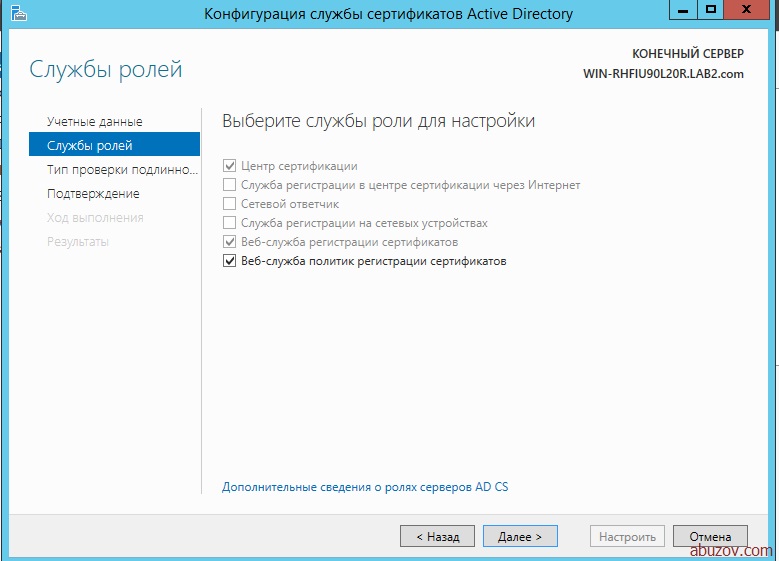

В окне служба ролей выбираем пункт центр сертификации.

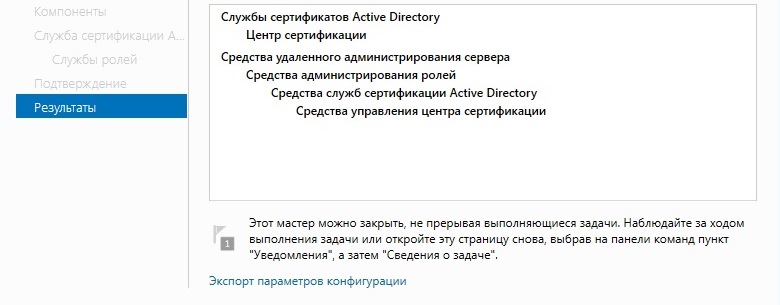

Запускаем процесс установки.

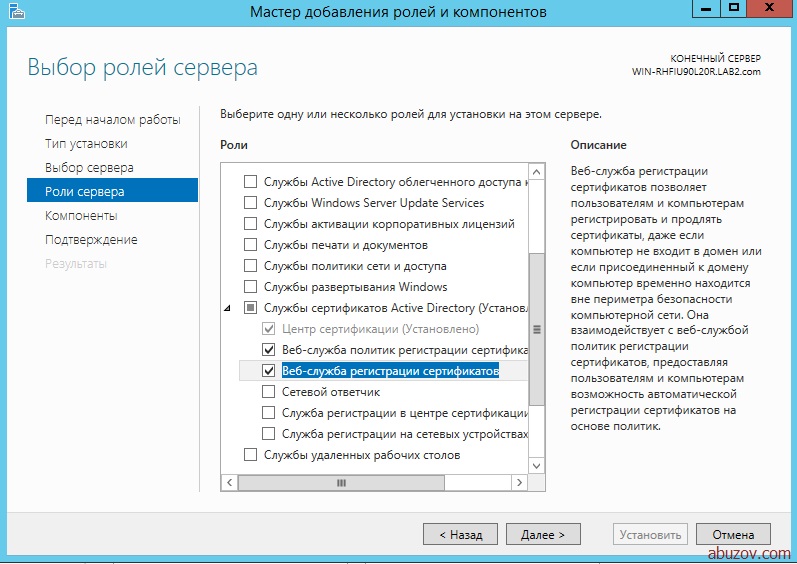

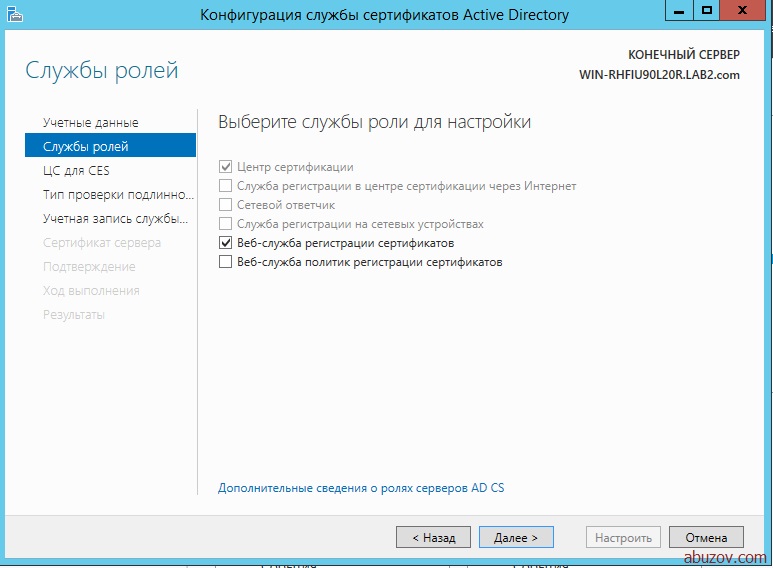

После этого по аналогии устанавливаем веб-службу регистрации сертификатов.

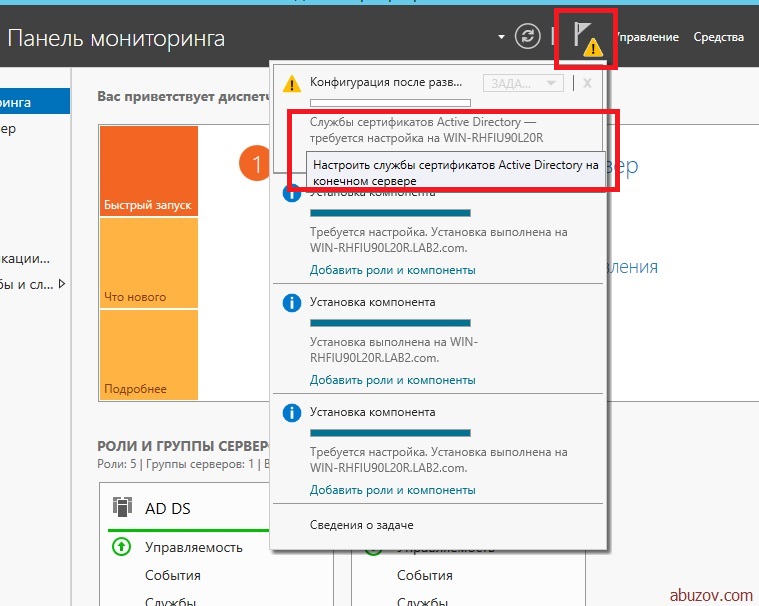

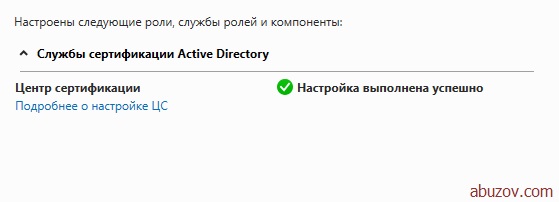

Установка завершена. Перейдем к настройке.

Настройка службы сертификатов Active Directory

Заходим в настройки.

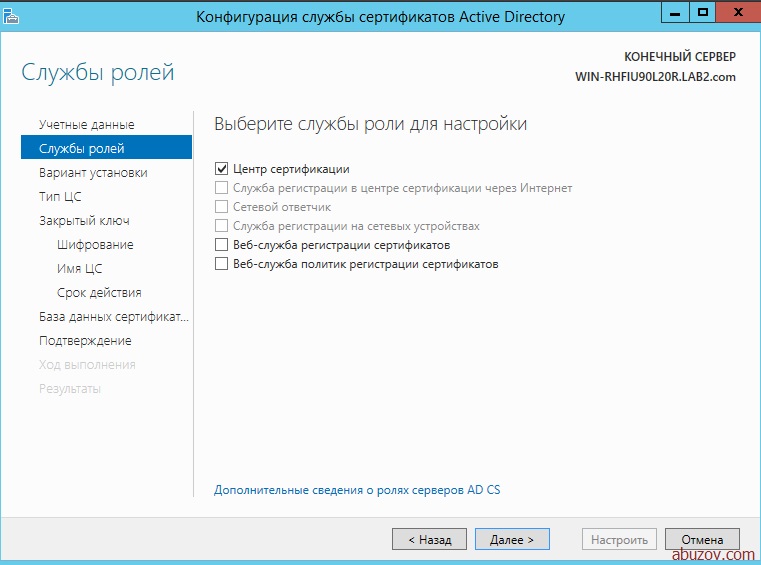

Выбираем службу центр сертификации.

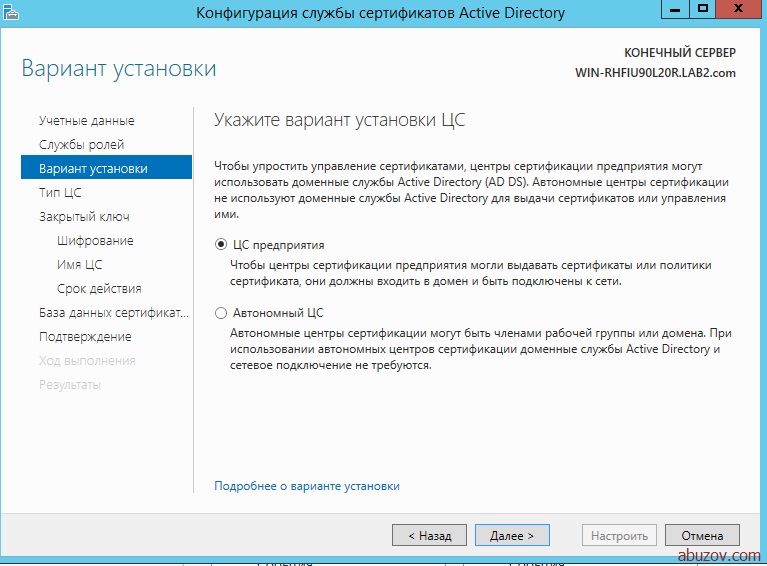

Вариант установки – центр сертификации предприятия.

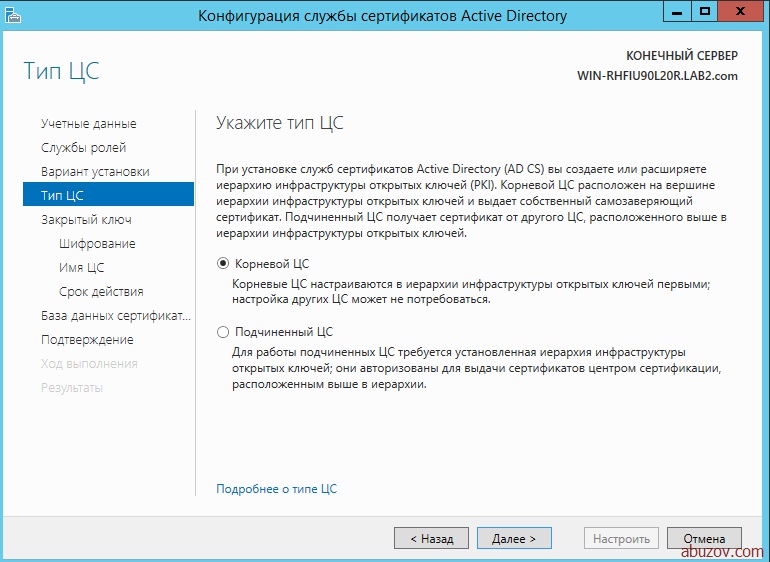

Тип центра сертификации – корневой. Это необходимо для того, что бы в дальнейшем мы могли самостоятельно выдавать и подписывать сертификаты.

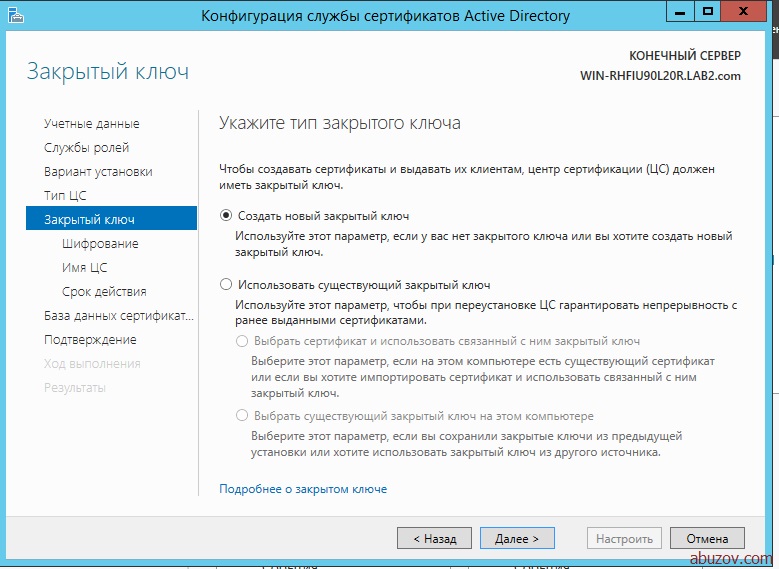

В следующем окне нужно выбрать пункт создать новый закрытый ключ.

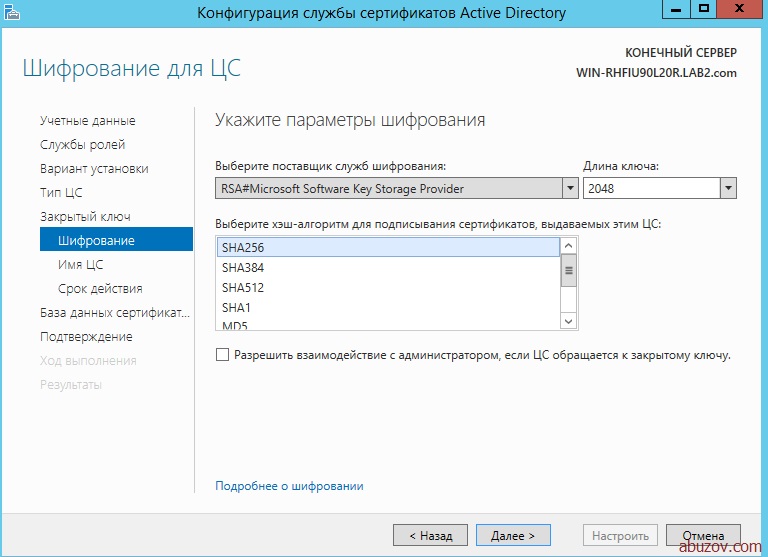

Затем необходимо указать параметры шифрования. Вы можете указать свои параметры, или параметры как у меня на рисунке ниже.

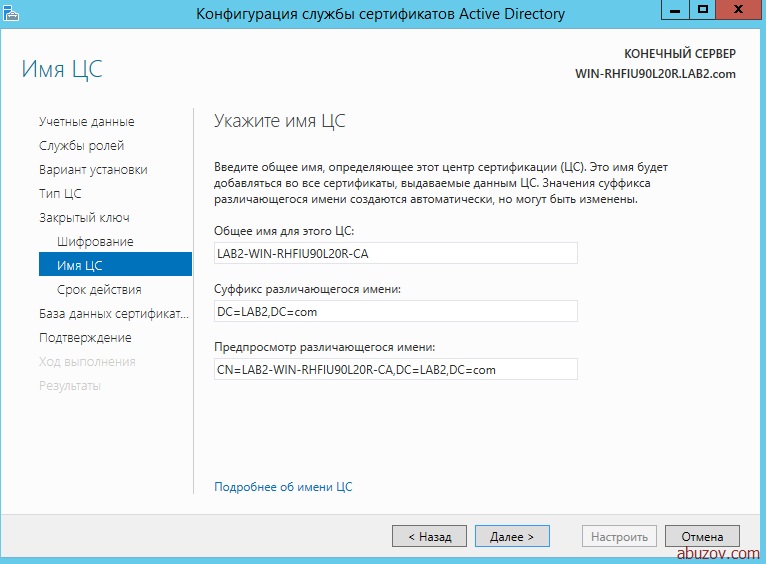

В следующем окне указывается имя центра шифрования.

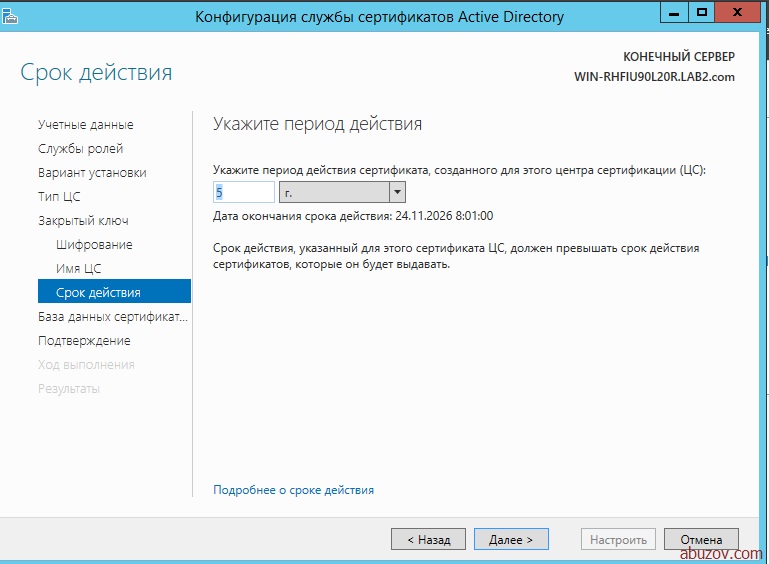

Затем указывается срок действия центра сертификации. По умолчанию он равен 5 годам. Так и оставим.

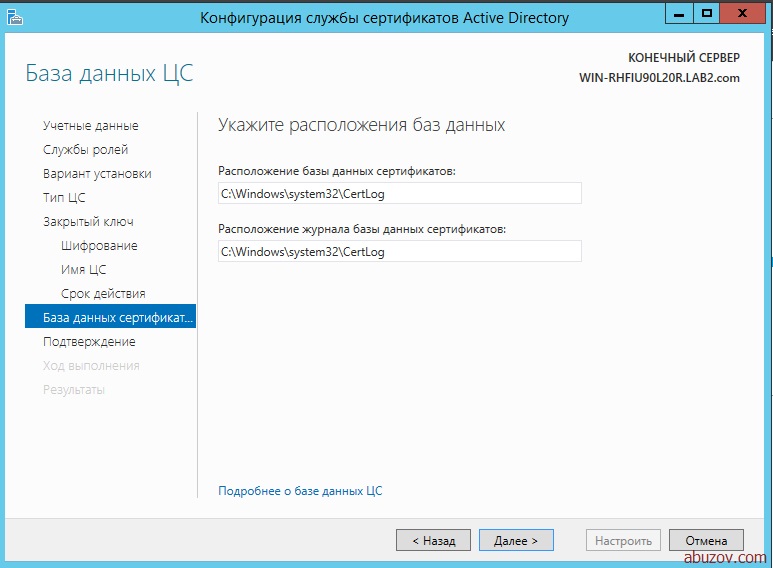

После нажатия кнопки далее вам нужно будет указать физическое место на жестком диске для хранения базы данных.

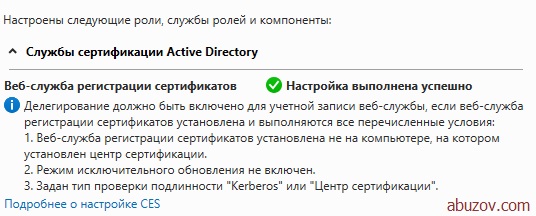

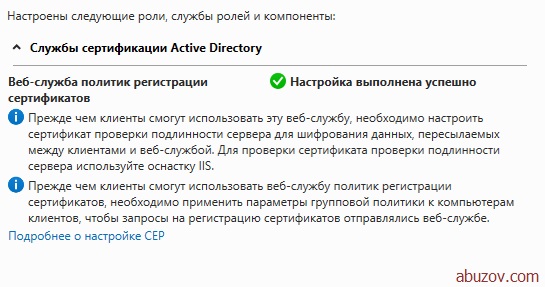

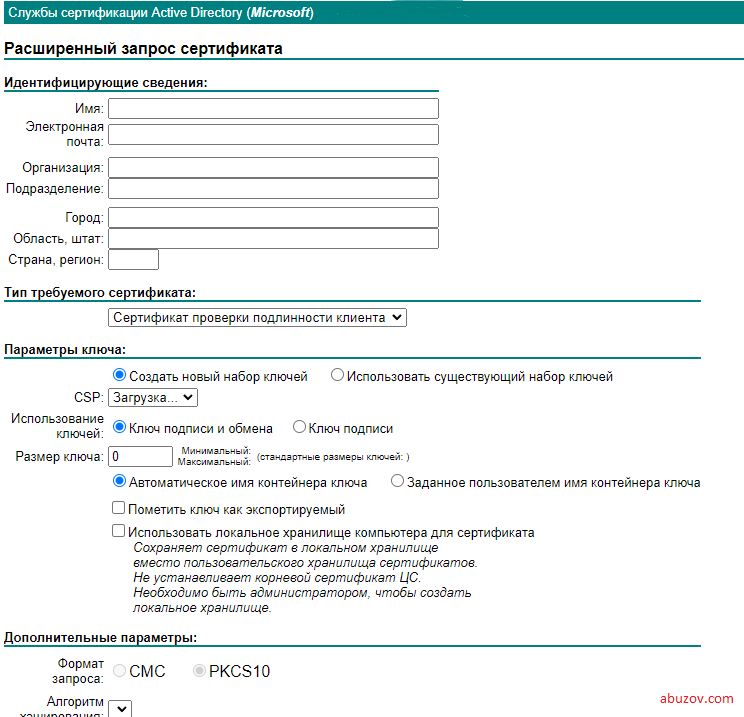

Перейдем к настройке web-службы регистрации сертификатов.

Настройка web-службы регистрации сертификатов

В окне указать центр сертификации для веб-службы регистрации сертификатов выбираем пункт «Имя ЦС».

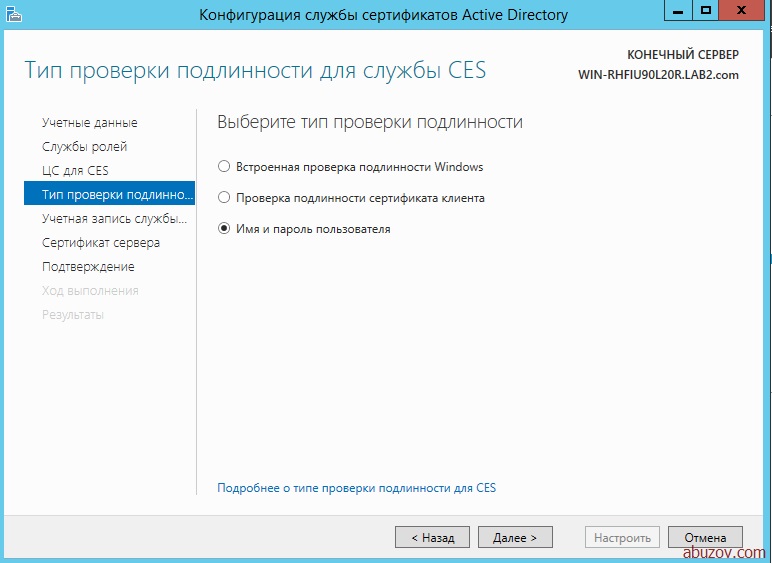

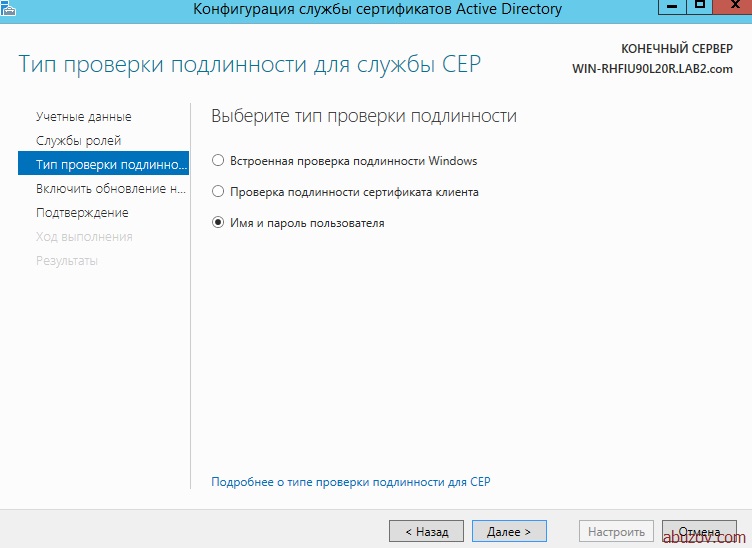

Тип проверки подлинности – имя пользователя и пароль.

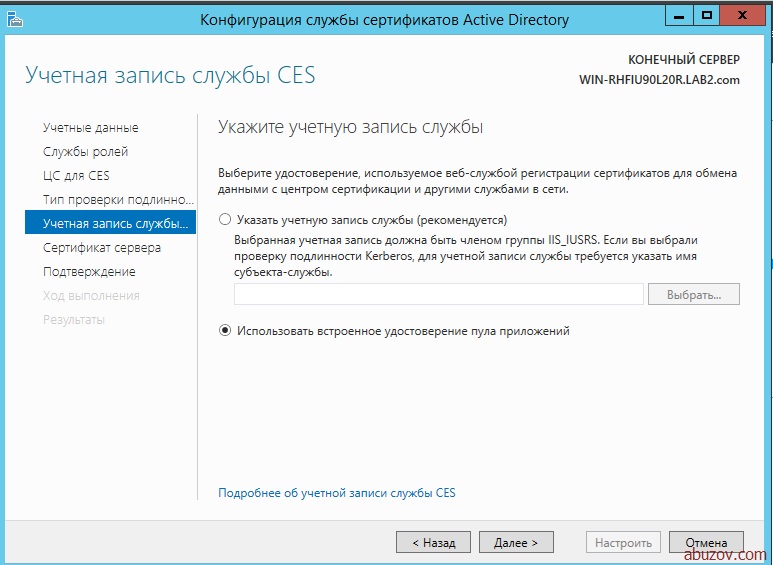

Учетная запись службы CES – использовать встроенное удостоверение пула приложений.

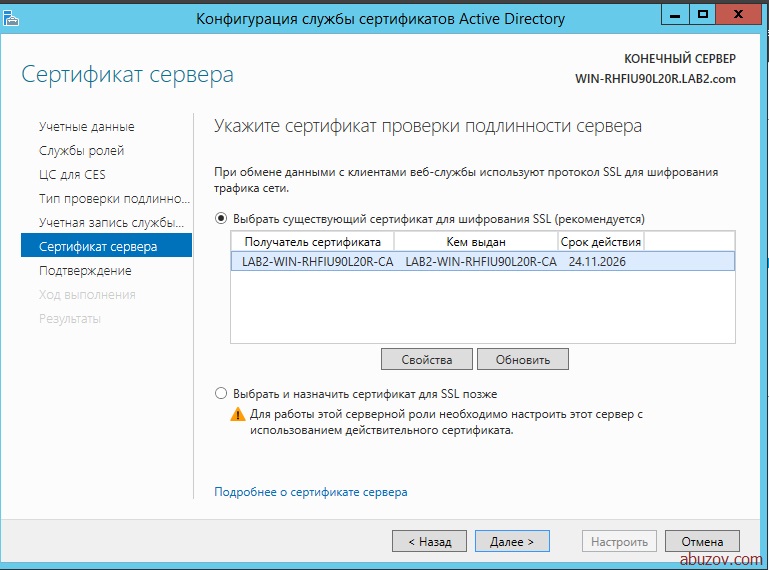

В окне выбора сертификата проверки подлинности сервера выберите существующий сертификат, затем нажмите кнопку настроить.

Выберите тип проверки подлинности – имя и пароль пользователя.

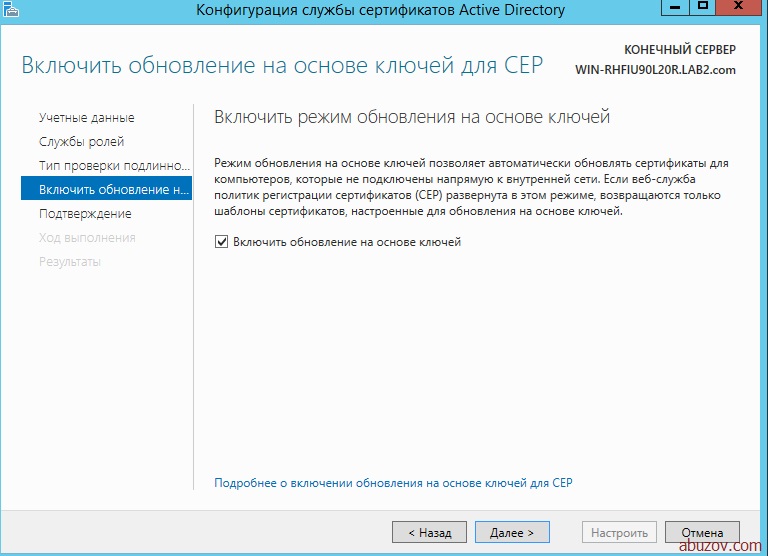

Включите режим обновления на останове ключей. Этот режим позволяет автоматически обновлять сертификаты ключей для компьютеров, которые не подключены к внутренней сети.

Установка и настройка удостоверяющего центра

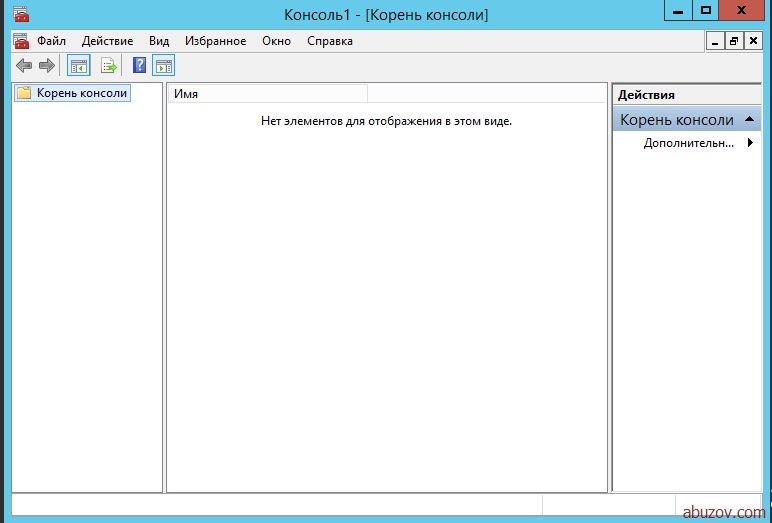

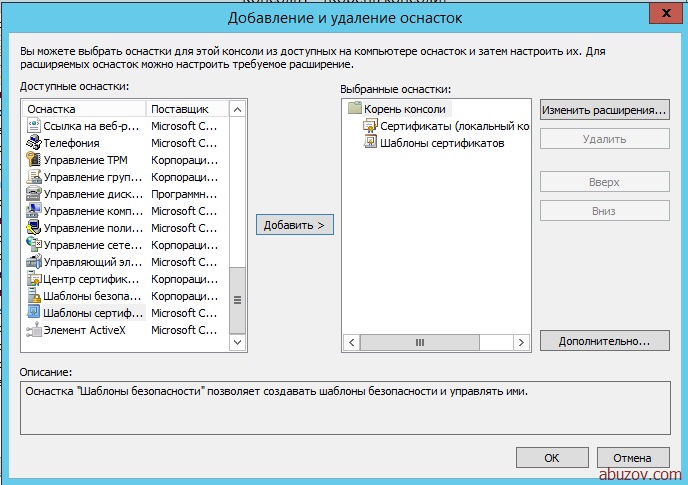

Запустите консоль управления Microsoft (пуск, выполнить, mmc).

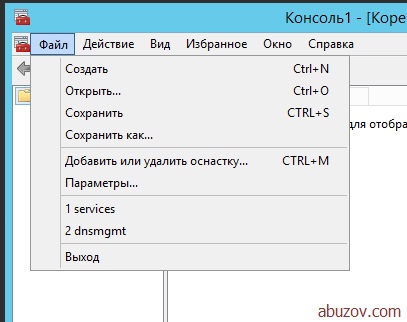

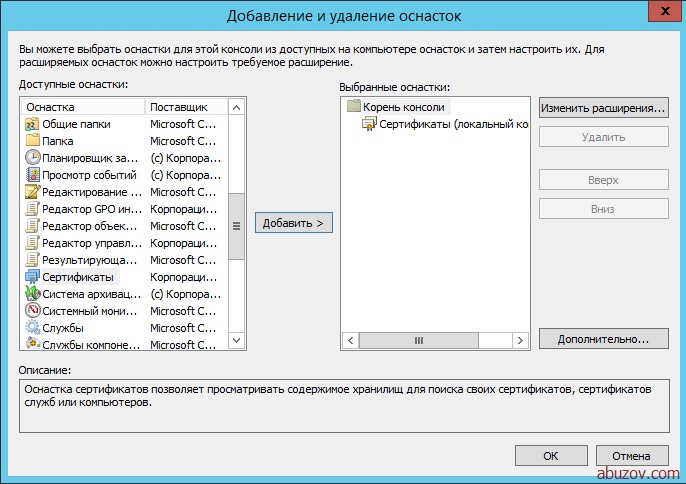

Далее нажмите файл, а затем добавить или удалить оснастку.

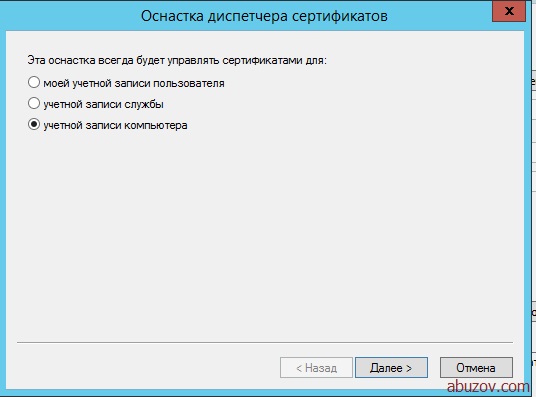

В левой части нужно выбрать пункт «Сертификаты» и нажать кнопку добавить.

В появившемся окне выбрать пункт учетной записи компьютера.

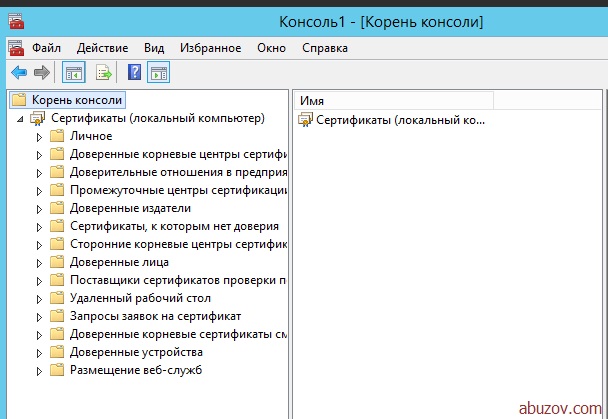

В следующем окне ничего не меняем и нажимаем кнопку готово. Оснастка добавлена.

В левой части окна можно увидеть папки, в которых хранятся сертификаты (11 штук). Они сортированы по типам сертификатов. Если нажать на папку «Личное» то можно посмотреть сертификаты в этой папке.

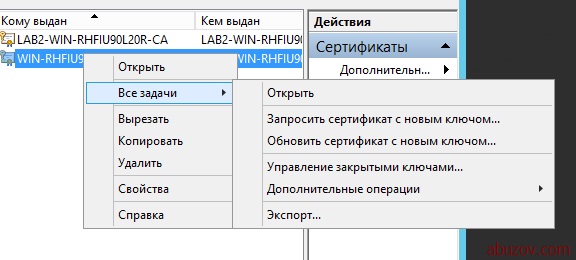

Запросим новый ключ, для этого нужно нажать на сертификате и выбрать меню «все задачи», а затем «запросить сертификат с новым ключом».

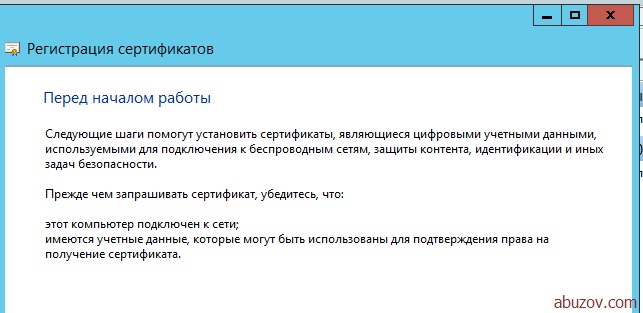

Появится окно перед началом работы. Жмем далее.

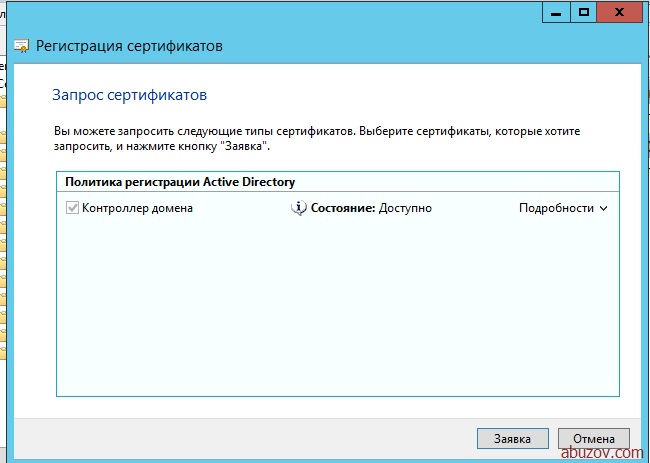

Видим окно запрос сертификатов и нажимаем «заявка».

Запускается процесс установки сертификата. После успешной установки появиться следующая надпись «Состояние: Успешно».

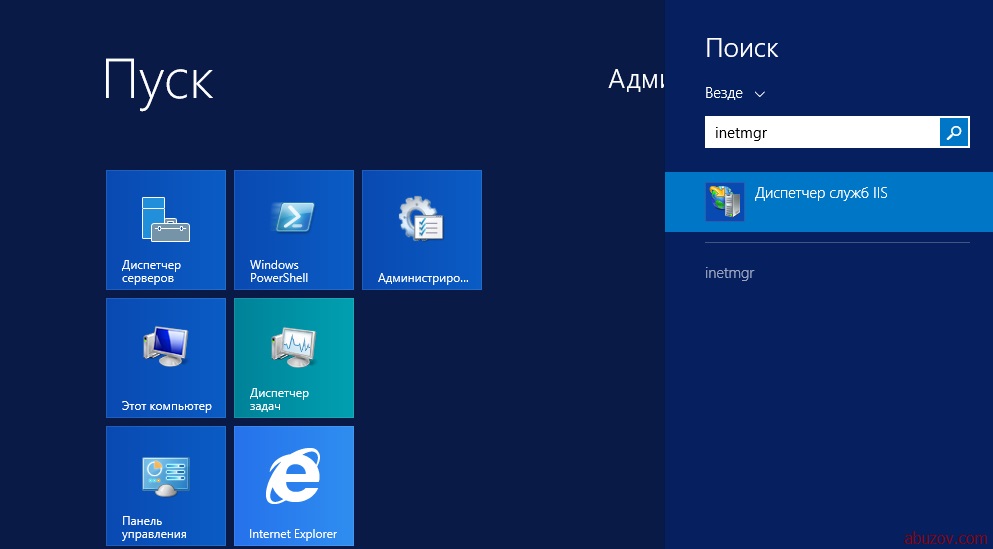

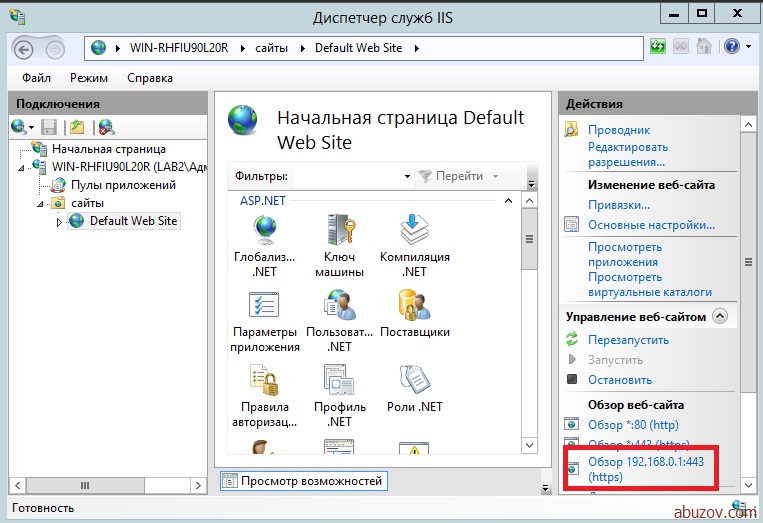

Теперь нам нужно связать сертификат с веб-сервером. Для этого нужно запустить диспетчер служб IIS.

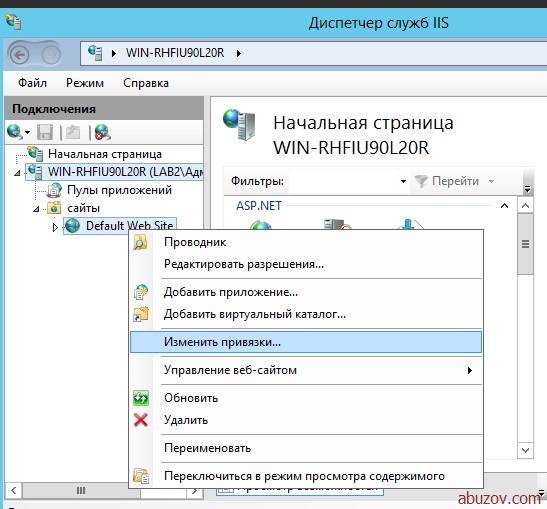

В левой части окна нажать сайты, default web site, изменить привязки.

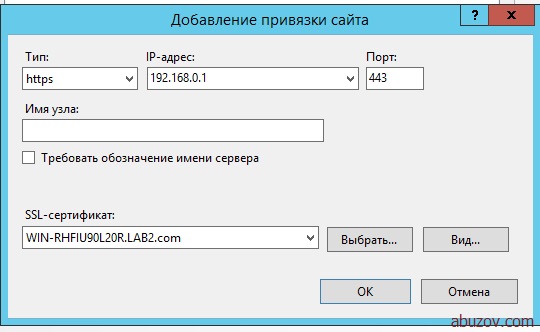

В появившемся окне нажмите добавить и введите данные как на изображении ниже.

Сохраните изменения и закройте окно.

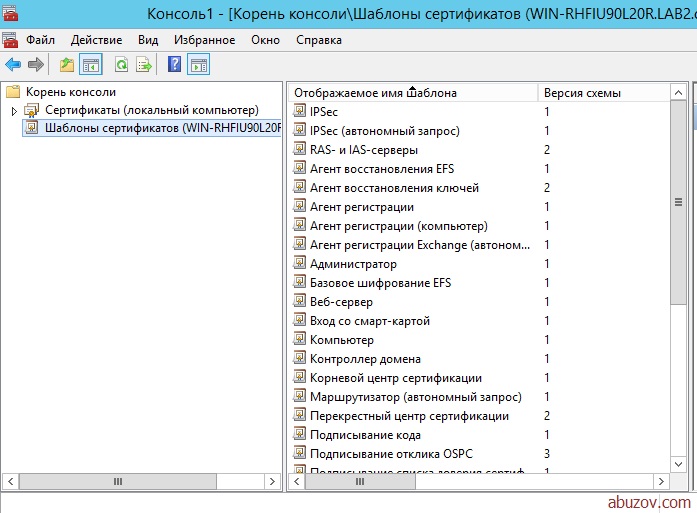

Управление шаблонами сертификата

Работа с шаблонами сертификата требует установки оснастки «Шаблоны сертификатов». Откроем нашу консоль, которую мы создавали ранее и добавим оснастку «Шаблоны сертификатов».

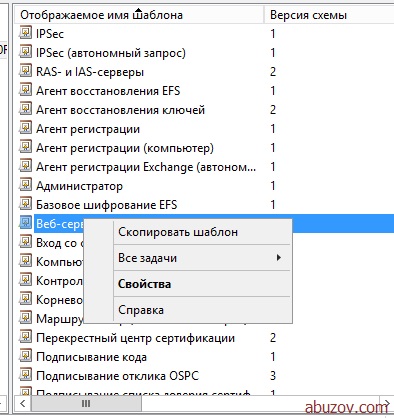

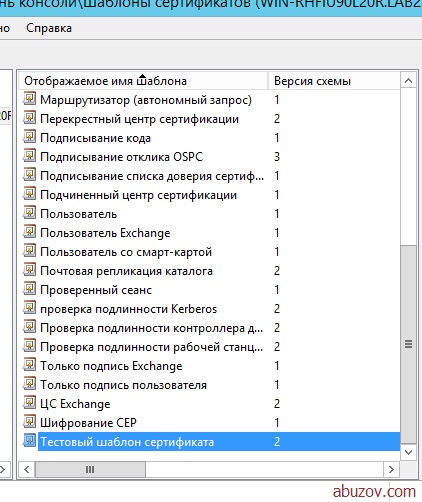

Откроем шаблоны в главном окне консоли. Создадим новый шаблон.

Сначала нужно выбрать любой шаблон сертификата и нажать скопировать его.

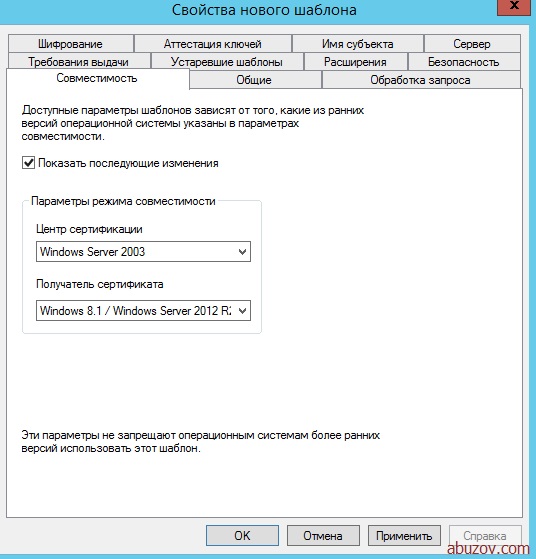

Настроим шаблон. Выберите совместимость шаблона сертификата.

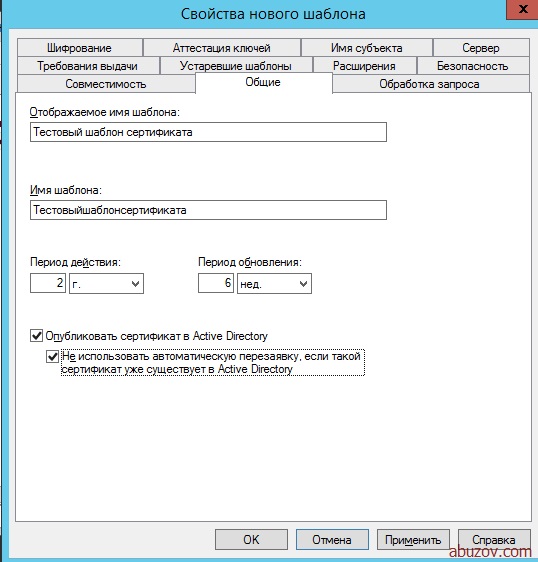

Задайте общие свойства шаблона.

В поле «отображаемое имя» , в строке «имя шаблона» будет тоже самое только без пробелов.

Параметры достоверности по умолчанию и периода обновления для сертификатов, выдаваемых службами сертификатов Active Directory (AD CS), предназначены удовлетворить большинство требований безопасности. Однако для сертификатов, используемых определенными группами пользователей, может потребоваться указать другие параметры достоверности и обновления, такие как более короткие срок действия или периоды обновления.

За это два параметра отвечают для поля «период действия» и «период обновления».

Параметр «опубликовать сертификат в Active Directory» определяет, будут ли сведения о шаблоне сертификата доступными по всему предприятию.

Параметр «не использовать автоматическую перезаявку, если такой сертификат уже существует в Active Directory». С помощью этого параметра автоматическая подача заявки на сертификат не подаст запрос повторной заявки, если в доменных службах Active Directory (AD DS) существует дубликат сертификата. Это дает возможность обновлять сертификаты, но предотвращает выдачу нескольких дубликатов сертификатов.

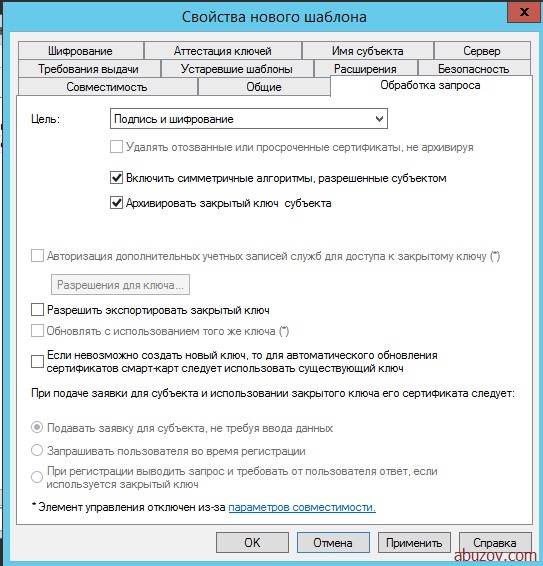

Обработка запроса. Цель имеет 4 возможных параметра:

- Вход с подписью и смарт-картой. Разрешает первоначальный вход в систему с помощью смарт-карты и цифровую подпись данных. Нельзя использовать для шифрования данных.

- Подпись. Содержит шифровальные ключи только для подписи данных.

- Подпись и шифрование. Охватывает все основные применения шифровального ключа сертификата, включая шифрование данных, дешифрование данных, первоначальный вход в систему и цифровую подпись данных.

- Шифрование. Содержит шифровальные ключи для шифрования и дешифрования.

Параметр «включить симметричные алгоритмы, разрешенные субъектом» позволяет администратору выбрать алгоритм стандарта AES для шифрования закрытых ключей, когда они передаются в ЦС для архивации ключа.

Если установлен этот параметр, клиент будет использовать симметричное шифрование AES-256 (наряду с сертификатом обмена ЦС для асимметричного шифрования), чтобы отправить закрытый ключ в ЦС для архивации.

Параметр «авторизация дополнительных учетных записей служб для доступа к закрытому ключу» позволяет задать настраиваемый список управления доступом (ACL) к закрытым ключам сертификатов компьютеров на основе любых шаблонов сертификатов компьютера версии 3 за исключением корневого ЦС, подчиненного ЦС и перекрестных шаблонов ЦС.

Настраиваемый список управления доступом необходим в случае, если учетная запись службы, которой требуется доступ к закрытому ключу, не включена в разрешения по умолчанию.

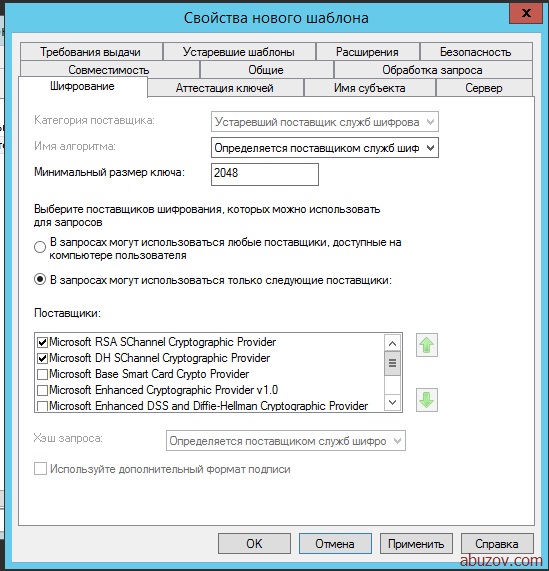

Вкладка шифрование. Определяется максимальный размер ключа. Я оставлю его без изменений.

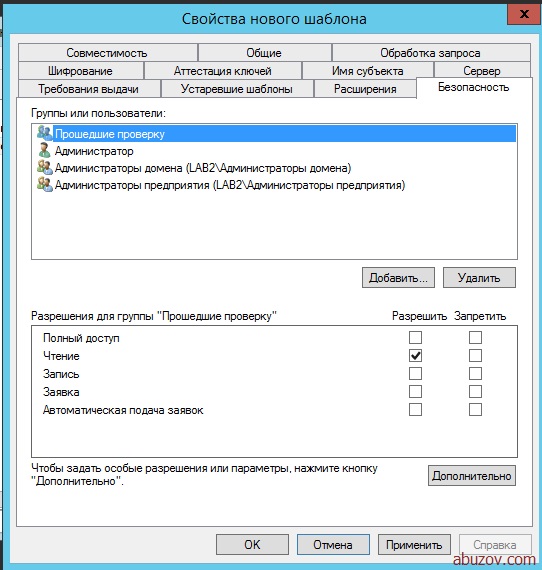

Безопасность можно настроить по вашему усмотрению.

Шаблон сертификата готов.

На этом статья подходит к концу. Мы установили и настроили Active Directory Certificate Services.

Конфигурация центра сертификации для публикации сертификатов в Active Directory доверенного домена

В этой статье решается проблема, при которой выданный сертификат не публикуется в Active Directory, когда пользователи из детского домена в качестве центра сертификации запрашивают сертификат.

Применяется к: Windows Server 2012 R2 Исходный номер КБ: 281271

Симптомы

В следующих сценариях, если пользователь из того же домена, что и ЦС, запрашивает сертификат, выданный сертификат публикуется в Active Directory. Если пользователь из детского домена, этот процесс не будет успешным. Кроме того, если пользователи из того же домена, что и ЦС, запрашивают сертификат, выданный сертификат не может быть опубликован в Active Directory.

Сценарий 1

В этом сценарии ЦС не публикует выданные сертификаты объекту DS пользователя в детском домене, если верны следующие условия:

- Пользователь находится в двухуровневой иерархии домена с родительским и детским доменом.

- ЦС Enterprise расположен в родительском домене, а пользователь — в детском домене.

- Пользователь в детском домене зачислется в родительский ЦС.

В двухуровневой иерархии домена с родительским и детским доменами Enterprise ЦС расположен в родительском домене. И пользователи находятся в детском домене. Пользователи в детском домене регистрируется в родительском ЦС, а ЦС публикует выданные сертификаты объекту DS пользователя в детском домене.

Кроме того, на сервере CA регистрируется следующее событие:

Сценарий 2

Рассмотрим следующий сценарий.

- Пользователь находится в одноуровневом домене или родительском домене.

- ЦС Enterprise на родительском домене.

- Контроллеры домена не устанавливают hotfix 327825.

- Пользователь, как в домене единого уровня, так и в родительском, регистрется в органе сертификации единого уровня или родительском органе сертификации.

В этом случае орган сертификации не публикует выданные сертификаты на объект доменного сервера пользователя в одноуровневом домене или родительском домене.

Причина

Для сценария 1:двухуровневая иерархия доменов

Пользователи из детского домена не имеют соответствующих разрешений для регистрации. Даже если это происходит, у ЦС нет разрешений на доступ к публикации сертификата в Active Directory.

По умолчанию разрешения на регистрацию имеют только пользователи домена из того же домена, что и ЦС.

По умолчанию ЦС имеет следующие необходимые разрешения, предоставленные пользователям в своем домене:

Сценарий 2:одноуровневый домен или родительский домен

После применения hotfix KB327825следующие группы учетных записей пользователей в Windows теперь защищены группами учетных записей пользователей:

Операторы учетных записей

Решение

Попробуйте следующее решение в соответствии с вашим сценарием.

Двухуровневая иерархия доменов

Чтобы позволить пользователям домена ребенка получать сертификаты и публиковать их в Active Directory, выполните следующие действия:

Сначала необходимо установить средства поддержки из Windows Professional или Windows Cd-ROM server.

Укажи пользователям домена ребенка получать сертификаты и публиковать их в Active Directory

Установите разрешения в ЦС, чтобы разрешить пользователям в детском домене запрашивать сертификат. По умолчанию он должен быть на месте.

- Откройте привязку к органу сертификации, щелкните правой кнопкой мыши ЦС и выберите Свойства.

- На вкладке Безопасность убедитесь, что группе пользователей с проверкой подлинности разрешено запрашивать сертификаты.

- Откройте оснастку сайтов и служб Active Directory.

- Выберите view и выберите узел показать службы.

- Расширь папку Узел служб, расширив службы общедоступных ключей, а затем выберите шаблоны сертификатов.

- В области Подробные сведения выберите нужный шаблон или шаблоны. Например, щелкните правой кнопкой мыши шаблон сертификата пользователя, а затем выберите Свойства.

- На вкладке Безопасность выдай разрешения на регистрацию нужной группе, например пользователям с проверкой подлинности.

Настройте модуль выхода ca для публикации сертификатов в Active Directory.

- В оснастке Управления сертификации щелкните правой кнопкой мыши ЦС, а затем выберите Свойства.

- На вкладке Exit Module выберите Настройка.

- В свойствах модуля Exit выберите сертификаты Allow, которые будут опубликованы в поле Active Directory.

На контроллере домена ребенка:

В Windows доменах Server группа Cert Publishers — это глобальная группа доменов. Необходимо вручную добавить группу Cert Publishers в каждый детский домен.

Вы можете позволить пользователям домена ребенка получать сертификаты и публиковать их в доменах Windows Server. Для этого измените тип группы на Локальный домен и включите сервер CA из родительского домена. Эта процедура создает ту же конфигурацию, которая присутствует в недавно установленном домене Windows Server. Пользовательский интерфейс (пользовательский интерфейс) не дает изменить тип группы. Однако вы можете использовать команду, чтобы изменить группу Cert Publishers из группы Domain Global в dsmod локализованную группу домена:

В некоторых случаях невозможно изменить groupType напрямую с глобальной на локализованную группу домена. В этом случае необходимо изменить глобальную группу в универсальную группу и изменить универсальную группу в локализованную группу домена. Для этого выполните указанные ниже действия.

Введите следующую команду и нажмите клавишу ВВОД:

Эта команда изменяет глобальную группу в универсальную группу.

Эта команда изменяет универсальную группу в локализованную группу домена.

Одноуровневый домен или родительский домен

На контроллере домена единого уровня или на родительском контроллере домена запустите следующие две команды, сохраняя кавычка:

Состояние

Корпорация Майкрософт подтвердила, что это проблема в Windows Server.

Дополнительные сведения

Как исправить надежность? Пишется, что этот сертификат не удалось проверить, проследив его до доверенного центра сертификации.Сертификат действующий. Заранее спасибо!

#2 Ответ от Ксения Шаврова 2014-06-30 13

- Ксения Шаврова

- Администратор

- Неактивен

Сертификат ненадежен

Здравствуйте, Иван Васильевич.Сообщение «Сертификат ненадежен» чаще всего возникает когда на компьютере не установлен корневой сертификат Удостоверяющего центра в хранилище «Доверенные корневые центры сертификации».Чтобы выгрузить и установить доверенный корневой сертификат сделайте следующее:— Откройте «Пуск» — «Панель управления» — «Крипто ПРО CSP» — вкладка «Сервис» — «Просмотреть сертификаты в контейнере» — «Обзор» — выбираете контейнер сертификата — «Ок» — «Далее» — «Свойства. » — «Состав» — «Копировать в файл. » — «Далее» — «Нет, не экспортировать закрытый ключ» — «Далее» — «Файлы X.509 (.CER) в кодировке DER» — «Обзор. » — задаете произвольное имя файла и сохраняете в удобном для Вас месте.— Созданный файл сертификата запускаете двойным щелчком — «Установить сертификат. » — «Далее» — «Поместить все сертификаты в следующее хранилище» — «Обзор. » — «Доверенные корневые центры сертификации» — «Ок» — «Далее» — «Готово»

Устранение неполадок служб сертификации Active Directory

После изменения разрешений безопасности должен окончиться срок действия некоторых кэшированных записей управления доступом, поэтому придется подождать некоторое время, прежде чем новые разрешения безопасности реплицируются в сети.

Агент регистрации не может произвести регистрацию от имени пользователя конкретного шаблона сертификата

Статья обновлена: 16 февраля 2021 ID: 12489

Статья относится к:

- Kaspersky Internet Security;

- Kaspersky Total Security;

- Kaspersky Security Cloud;

- Kaspersky Small Office Security.

Проблема

Сайт может быть небезопасным, ваши учетные данные и другую информацию могут украсть злоумышленники. Мы не рекомендуем открывать такой сайт. Подробнее о возможных причинах смотрите ниже.

Если вы изменяли стандартные настройки для проверки защищенных соединений, сообщение может возникнуть при работе с программами, установленными на компьютере. Чтобы этого избежать, верните настройку для проверки защищенных соединений в стандартное значение.

Если вы уверены в безопасности открываемого сайта, например, это официальный сайт Microsoft или сайт вашего банка, который вы регулярно посещаете:

- исключите из проверки сайт, при открытии которого появляется сообщение, инструкция ниже;

- временно отключите проверку защищенных соединений, инструкция ниже.

Мы не рекомендуем полностью отключать проверку защищенных соединений, так как это снизит уровень защиты компьютера.

Если сообщение появилось, когда вы открывали неизвестный сайт, вы можете разрешить однократное открытие этого сайта. Инструкция ниже.

Если вы не уверены в безопасности сайта, перед открытием проверьте его через OpenTip.

Причины появления сообщения

Как проявляется проблема: пользователь пытается авторизоваться на рабочей станции или сервере под своей учетной запись и после ввода пароля появляется ошибка:

The trust relationship between this workstation and the primary domain failed.

Не удалось восстановить доверительные отношения между рабочей станцией и доменом.

Также ошибка может выглядеть так:

The security database on the server does not have a computer account for this workstation trust relationship.

База данных диспетчера учетных записей на сервере не содержит записи для регистрации компьютера через доверительные отношения с этой рабочей станцией.

Общий план развёртывания

Для развёртывания службы сертификатов нам потребуется четыре машины с Windows Server 2016, которые будут выполнять следующие функции:

- Контроллер домена — необходим для функционирования домена Active Directory;

- Веб-сервер — будет обеспечивать доступ к сертификатам ЦС и спискам отзывов для клиентов;

- Корневой ЦС — будет выполнять функции корневого ЦС;

- Подчинённый ЦС — будет выполнять функции издающего ЦС.

Развёртывание PKI будет проходить поэтапно на каждом сервере в том порядке, в котором они указаны выше. Подготовка контроллера домена будет сводиться к обеспечению функций Active Directory, GPO и учётных записей.

В этой статье мы рассмотрим проблему нарушения доверительных отношений между рабочей станцией и доменом Active Directory, из-за которой пользователь не может авторизоваться на компьютере. Рассмотрим причину проблемы и простой способ восстановления доверительных отношений компьютера с контроллером домена по безопасному каналу без перезагрузки компьютера.

Попытался сделать следующее:

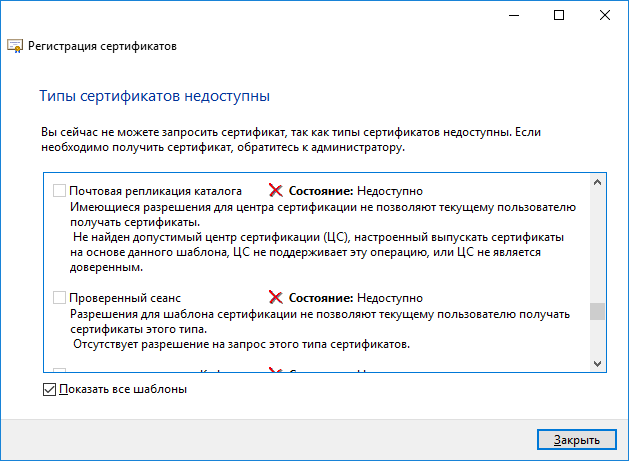

На контроллере домена, в личных сертификатах компьютера необходимо было запросить сертификаты от нового ЦС «Контроллер домена», «Почтовая репликация каталога», «Проверка подлинности контроллера домена».

Зашел в оснастку, попытался добавить запрос сертификата, но там в списке выбора пусто. Я поставил галочку отображать все сертификаты и там появились все которые есть, но которые не применимы в данный момент. Я нашел там эти три сертификата которые я должен запросить, но у них ошибка. см. ниже.

Я открыл консоль сертификации перешел в шаблон и открыл управление шаблонами. Там нашел нужные три шаблона сертификата, но непонятно что там менять чтобы они стали отображаться в выборе.

Подскажите что нужно подправить в шаблонах?

- Вопрос задан

более трёх лет назад - 1572 просмотра

В этой статье мы покажем, как использовать доверенные SSL/TLS сертификаты для защиты RDP подключений к компьютерам и серверам Windows в домене Active Directory. Эти сертфикаты мы будем использовать вместо самоподписанных RDP сертификатов (у пользователей появляется предупреждение о невозможности проверки подлинности при подключению к RDP хосту с таким сертификатом). В этом примере мы настроим специальный шаблон для выпуска RDP сертификатов в Certificate Authority и настроим групповую политику для автоматического выпуска и привязки SSL/TLS сертификата к службе Remote Desktop Services.

Привет. Помогите пожалуйста справиться с проблемой. Есть сервер на котором стоит Wondows Server 2012 и установлены роли DNS и AD. При попытке открыть центр администрирования Active Directory или другую оснастку AD (управления пользователями и группами и др) вылетает ошибка что это сервер не работоспособен или что не удается подключится к домену. Хотя контролером домена является этот сервер.

Через поиск понял что скорее всего проблема в DNS но не знаю как исправить.

Логи DNS-сервера:

DNS-серверу не удалось завершить перечисление зоны . в службе каталогов. Этот DNS-сервер настроен для получения и использования данных из Active Directory для указанной зоны и без них не может загрузить зону. Проверьте, нормально ли работает Active Directory, и повторите перечисление зоны. Дополнительная отладочная информация об ошибке: «» (может отсутствовать). Данные о событии содержат сведения об ошибке.

DNS-серверу не удалось завершить перечисление зоны urfac.local в службе каталогов. /-/-/

DNS-серверу не удалось завершить перечисление зоны _msdcs.urfac.local в службе каталогов. /-/-/

DNS-сервер обнаружил критическую ошибку Active Directory. Проверьте работоспособность Active Directory. Дополнительная отладочная информация об ошибке: «» (может отсутствовать). Данные о событии содержат сведения об ошибке.

На всякий случай ipconfig /all

Предупреждение о самоподписанном сертификате RDP

По умолчанию в Windows для защиты RDP сессии генерируется

. В результате при первом подключении к RDP/RDS серверу через клиента mstsc.exe, у пользователя появляется предупреждение:

Не удалось проверить подлинность удаленного компьютер из-за проблем с сертификатом безопасности.

Ошибка сертификата: сертификат выдан не имеющим доверия центром сертификации.

Чтобы продолжить установление RDP подключении пользователь должен нажать кнопку Да. Чтобы RDP предупреждение не появлялось каждый раз, можно включить опцию “Больше не выводить запрос о подключениях к этому компьютеру».

Несмотря на то, что для подключения используется самоподписанный сертификат, ваше RDP подключение защищено, а трафик зашифрован.

Создаем шаблон RDP сертификата в центре сертификации (CA)

Попробуем использовать для защиты RDP подключений доверенный SSL/TLS сертификат, выданный корпоративным центром сертификации. С помощью такого сертификата пользователь может выполнить проверку подлинности RDP сервера при подключении. Предположим, что у вас в домене уже развернут корпоративной центр сертификации (Microsoft Certificate Authority), в этом случае вы можете настроить автоматическую выдачу и подключение сертификатов всем компьютерам и серверам Windows в домене.

Н на вашем CA нужно создать новый тип шаблона сертификата для RDP/RDS серверов.

- Запустите консоль Certificate Authority и перейдите в секцию Certificate Templates;

- На вкладке General укажите имя нового шаблона сертификата – RDPTemplate. Убедитесь, что значение поля Template Name полностью совпадает с Template display name;

- На вкладке Compatibility укажите минимальную версию клиентов в вашем домене (например, Windows Server 2008 R2 для CA и Windows 7 для клиентов). Тем самым будут использоваться более стойкие алгоритмы шифрования;

- В настройках шаблона сертификата (Application Policies Extension) удалите все политики кроме Remote Desktop Authentication;

- Чтобы использовать данный шаблон RDP сертификатов на контролерах домена, откройте вкладку Security, добавьте группу Domain Controllers и включите для нее опцию Enroll и Autoenroll;

- Сохраните шаблон сертификата;

Подготовка контроллера домена

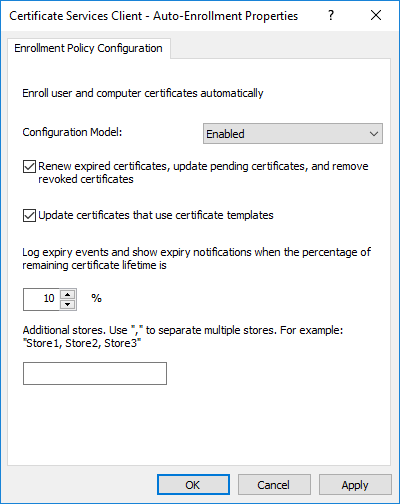

Следующим шагом будет конфигурирование политики автоматической выдачи сертификатов (autoenrollment). Эта политика нужна будет в процессе эксплуатации служб сертификатов для автоматической выдачи и обновления истёкших сертификатов на клиентах. Политика настраивается в конфигурации компьютера и пользователя:

Политика в обоих разделах должна быть сконфигурирована как показано на следующей картинке:

Сконфигурированный объект групповых политик (GPO) должен быть пристыкован к корню домена. Данную процедуру необходимо повторить во всех доменах текущего леса Active Directory.

Далее, необходимо создать запись типа CNAME с именем CDP на сервере ДНС, который будет указывать на веб-сервер (IIS). Эту процедуру необходимо выполнить как на внутреннем, так и на внешнем (который обслуживает зону в интернете) серверах ДНС. Запись можно создать при помощи PowerShell:

Add-DnsServerResourceRecord -CName -Name «cdp» -HostNameAlias «iis.contoso.com» -ZoneName «contoso.сom»

Подготовка веб-сервера

На веб-сервере нам потребуется выполнить следующее: установить службу IIS (если ещё не установлена), создать общую папку и сконфигурировать веб-сайт на использование этой папки.

Для установки службы IIS можно воспользоваться следующей командой:

Install-WindowsFeature -Name Web-Server, Web-WebServer -IncludeManagementTools

Согласно нашей конфигурационной таблице (см. часть 2), для хранения сертификатов ЦС и списков отзыва нам потребуется общая папка с сетевым именем PKI по следующему пути: C:InetPubwwwrootPKIdata

После этого нужно выдать права NTFS на запись в эту папку для группы Cert Publishers.

Теперь нам необходимо создать отдельный веб-сайт с именем “CDP” и хост-именем “cdp.contoso.com”:

New-Website -Name CDP -HostHeader cdp.contoso.com -PhysicalPath C:inetpubwwwrootPKIdata

New-WebVirtualDirectory -Site cdp -Name pki -PhysicalPath C:inetpubwwwrootPKIdata

Настройка групповой политики для выдачи RDP сертификатов

Теперь нужно настроить доменную политику, которая будет автоматически назначать RDP сертификат компьютерам/серверам согласно настроенного шаблона.

Предполагается, что все компьютеры домена доверяют корпоративному центру сертификации, т.е. корневой сертификат через GPO добавлен в доверенные корневые центры сертификации.

- Откройте консоль управления доменными групповыми политиками gpmc.msc, создайте новый объект GPO и назначьте его на OU с RDP/RDS серверами или компьютерами, для которых нужно автоматически выдавать TLS сертификаты для защиты RDP подключения;

- Затем в этом же разделе GPO включите политику Require use of specific security layer for remote (RDP) connections и установите для нее значение SSL;

Для применения нового RDP сертификата, перезапустите службу Remote Desktop Services:

Теперь при RDP подключении к серверу перестанет появляться запрос на доверие сертификату (чтобы появился запрос о доверии сертификату, подключитесь к серверу по IP адресу вместо FQDN имени сервера, для которого выпущен сертификат). Нажмите кнопку “Посмотреть сертификат”, перейдите на вкладку “Состав”, скопируйте значение поля “Отпечаток сертификата”.

Также можете в консоли Certification Authority в секции Issued Certificates проверить, что по шаблону RDPTemplate был выдан сертификат определённому Windows компьютеру/серверу. Также проверьте значение Thumbprint сертификата:

Теперь, при подключении к удаленном столу любого сервера или компьютера, на который действует эта политика, вы не увидите предупреждения о недоверенном RDP сертификате.

Проверка и восстановление доверительного отношения компьютера с доменом с помощью PowerShell

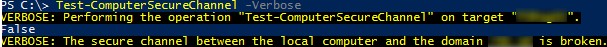

Откройте консоль PowerShell и с помощью командлета Test-ComputerSecureChannel проверьте соответствует ли локальный пароль компьютера паролю, хранящемуся в AD.

Если пароли не совпадают и компьютер не может установить доверительные отношения с доменом, команда вернет значение False –

The Secure channel between the local computer and the domain winitpro.ru is broken

.

Чтобы принудительно сбросить пароль учётной записи данного компьютера в AD, нужно выполнить команду:

Test-ComputerSecureChannel –Repair –Credential (Get-Credential)

После этого нужно еще раз выполнить команду

Test-ComputerSecureChannel

и убедится, что она возвращает True (

The Secure channel between the local computer and the domain winitpro.ru is in good condition

).

Итак, пароль компьютера сброшен без перезагрузки и без ручного перевоода в домен. Теперь вы можете аутентифицировать на компьютере под доменной учетной записью.

Также для принудительной смены пароля можно использовать командлет Reset-ComputerMachinePassword.

dc01.corp.winitpro.ru

– имя ближайшего DC, на котором нужно сменить пароль компьютера.

Имеет смысл сбрасывать пароль компьютера каждый раз, перед тем как вы создаете снапшот виртуальной машины или точку восстановления компьютера. Это упростит вам жизнь при откате к предыдущему состоянию компьютера.

С помощью (из модуля Active Directory Windows PowerShell) можно проверить время последней смены пароля компьютера в AD:

Get-ADComputer –Identity spb-pc22121 -Properties PasswordLastSet

Также можно проверить наличие безопасного канала между компьютером и DC командой:

Следующие строки подтверждают, что доверительные отношения были успешно восстановлены:

Trusted DC Connection Status Status = 0 0x0 NERR_Success

Trust Verification Status = 0 0x0 NERR_Success