В этой статье мы покажем, как использовать доверенные SSL/TLS сертификаты для защиты RDP подключений к компьютерам и серверам Windows в домене Active Directory. Эти сертфикаты мы будем использовать вместо самоподписанных RDP сертификатов (у пользователей появляется предупреждение о невозможности проверки подлинности при подключению к RDP хосту с таким сертификатом). В этом примере мы настроим специальный шаблон для выпуска RDP сертификатов в Certificate Authority и настроим групповую политику для автоматического выпуска и привязки SSL/TLS сертификата к службе Remote Desktop Services.

Доброй ночи. Я тут немного не проспался, курю мануалы и проверяю proof of concept.

Значит идея такая:

есть официальный полученный SSL сертификат на домен, допустим, mydomain.com. Обычный, без EV.

Этим сертификатом я подписал сертификат, сгенерированный для домена test.mydomain.com. Подписано нормально. К покупнуму сертификату в комплекте идет еще и intermediate.

Поднял виртуальный хост test.mydomain.com, в настройках указываю сертификат — свой, подписанный покупным. Приватный ключ от своего. Промежуточный — клею покупной на свой домен и его intermediate’Ы в один файл. Вообщем, панель управления это успешно кушает (что бывает не всегда, там свои проверки), но браузеры категорически отказываются открывать страницу сайта — в хроме, например, она вроде как на секунду открывается и после этого всплывает хромовский матюк.

Ваше подключение не защищено

Злоумышленники могут пытаться похитить ваши данные с сайта test.************* (например, пароли, сообщения или номера банковских карт). NET::ERR_CERT_INVALID

Инфа о сертификате выглядит как в аттаче: корневой сертификат, далее сертификат ЦС у которого я покупал, третий — на мой домен, четвертый — им подписанный. Так вот покупной сообщает что «сертификат недействителен для данного назначения».

Почему я своим сертификатом не могу подписать сертификат субдомена?

Это борьба продавцов сертификатов с желающими не переплачивать им за wildcard / отдельные или на то есть какие-то реальные соображения по безопасности?

Что нужно иметь в enhanced key usage OIDs чтобы этим сертификатом можно было подписывать другие и они принимались?

// или я просто что-то криво настроил?

По умолчанию, все операционные системы семейства Windows автоматически получают и обновляют корневые сертификаты с сайта Microsoft. Компания MSFT в рамках программы корневых сертификатов Microsoft Trusted Root Certificate Program, ведет и публикует в своем онлайн хранилище сертификаты для клиентов и устройств Windows. Если проверяемый сертификат в своей цепочке сертификации относится к корневому CA, который участвует в этой программе, Windows автоматически скачает с узла Microsoft Update и добавит такой корневой сертификат в доверенные на вашем компьютере.

Windows запрашивает обновление списка корневых сертификатов (certificate trust lists — CTL) один раз в неделю. Если в Windows отсутствует прямой доступ к каталогу Windows Update, то система не сможет обновить корневые сертификаты, соответственно у пользователя могут быть проблемы с открытием сайтов (SSL сертификаты которых подписаны недоверенными CA, см. статью об ошибке в Chrome Этот сайт не может обеспечить безопасное соединение), либо с установкой запуском подписанных приложений или скриптов.

В этой статье попробуем разобраться, как в Windows вручную обновить список корневых сертификатов в TrustedRootCA в изолированных сетях, или компьютерах/серверах без прямого подключения к Интернету.

Примечание. Если ваши компьютеры выходят в Интернет через прокси-сервер, для автоматического обновления корневых сертификатов Microsoft рекомендует открыть прямой доступ (bypass) к веб-узлам Microsoft. Но это не всегда возможно/применимо.

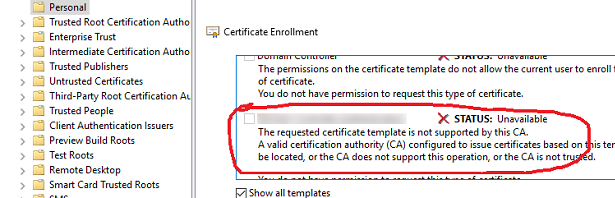

При попытке запросить сертификат у Windows CA появляется ошибка

Затребованный шаблон сертификата этим ЦС не поддерживается

/

The requested certificate template is not supported by this CA

. В моем случае ошибка появилась при попытке запросить TLS/SSL сертификат для защиты RDP подключений на основе шаблона для серверов RDSH.

При ручном запросе сертификата на основе шаблона через консоль certmgr появляется ошибка:

Request Certificates:

The requested certificate template is not supported by this CA. A valid certification authority (CA) configured to issue certificates based on this template cannot be located, or the CA does not support this operation, or the CA is not trusted.

Можно попробовать запросить сертификат на основе шаблона с помощью PowerShell:

При этом появляется ошибка:

Get-Certificate : CertEnroll::CX509Enrollment::InitializeFromTemplateName: Template is not supported by this CA. 0x80094800 (-2146875392 CERTSRV_E_UNSUPPORTED_CERT_TYPE)

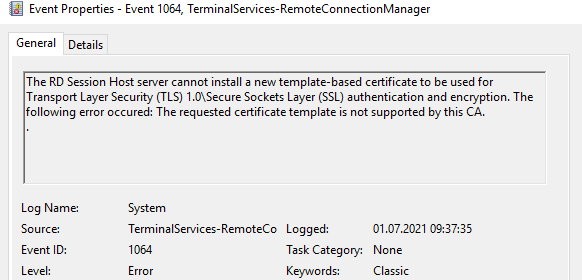

В Event Viewer эта ошибка выглядит так:

Причинами ошибки «The requested certificate template is not supported by this CA» обычно являются:

Стабильность и надежность работы — одни из основных причин для использования почтового клиента The Bat! на своем компьютере. Более того — ни один из ныне существующих аналогов этой программы не может похвастаться подобным функционалом для управления большим количеством имейл-ящиков.

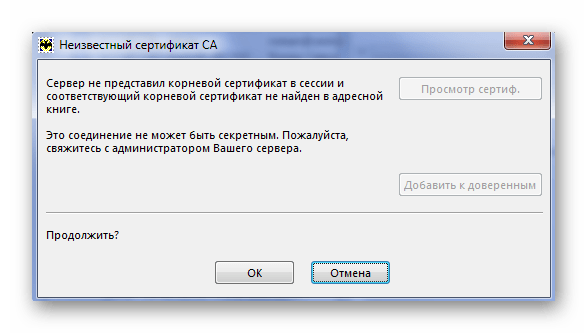

Как любой сложный программный продукт продукт, The Bat! отнюдь не застрахован от редких сбоев в работе. Одной из таких неисправностей является ошибка «Неизвестный сертификат CA», способы устранения которой мы и рассмотрим в данной статье.

Как исправить ошибку «Неизвестный сертификат CA»

Наиболее часто с ошибкой «Неизвестный сертификат CA» пользователи сталкиваются после переустановки операционной системы Windows при попытке получить почту по безопасному протоколу SSL.

Полное описание неполадки гласит о том, что корневой SSL-сертификат не был представлен почтовым сервером в текущей сессии, а также об отсутствии такового в адресной книге программы.

В целом привязать ошибку к конкретной ситуации нельзя, однако ее значение абсолютно понятно: The Bat! не имеет необходимого SSL-сертификата на момент получения почты с защищенного сервера.

Основной причиной неполадки является то, что мейлер от Ritlabs использует собственное хранилище сертификатов, в то время как подавляющее большинство других программ довольствуется расширяемой базой данных Windows.

Таким образом, если по каким-либо причинам сертификат, используемый в дальнейшем The Bat!, был добавлен в Windows-хранилище, почтовый клиент никоим образом об этом не узнает и тут же «плюнет» в вас ошибкой.

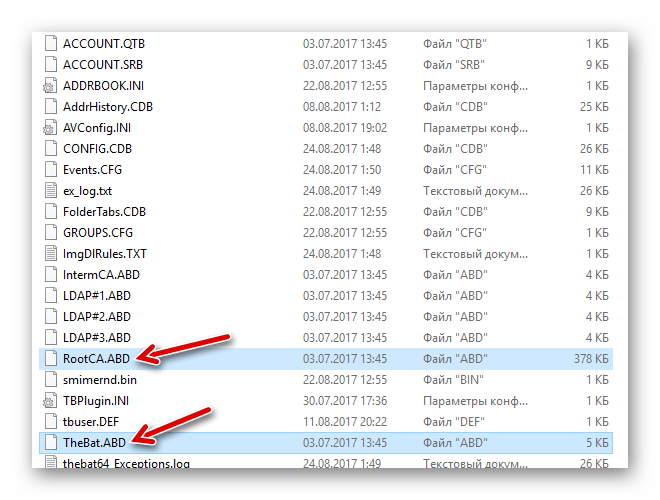

Сброс хранилища сертификатов

Собственно, данное решение является наиболее простым и понятным. Все что нам нужно — это заставить The Bat! полностью пересоздать базу данных сертификатов СА.

Однако в самой программе выполнить подобное действие не получится. Для этого нужно полностью приостановить The Bat!, а затем удалить файлы «RootCA.ABD» и «TheBat.ABD» из основного каталога почтового клиента.

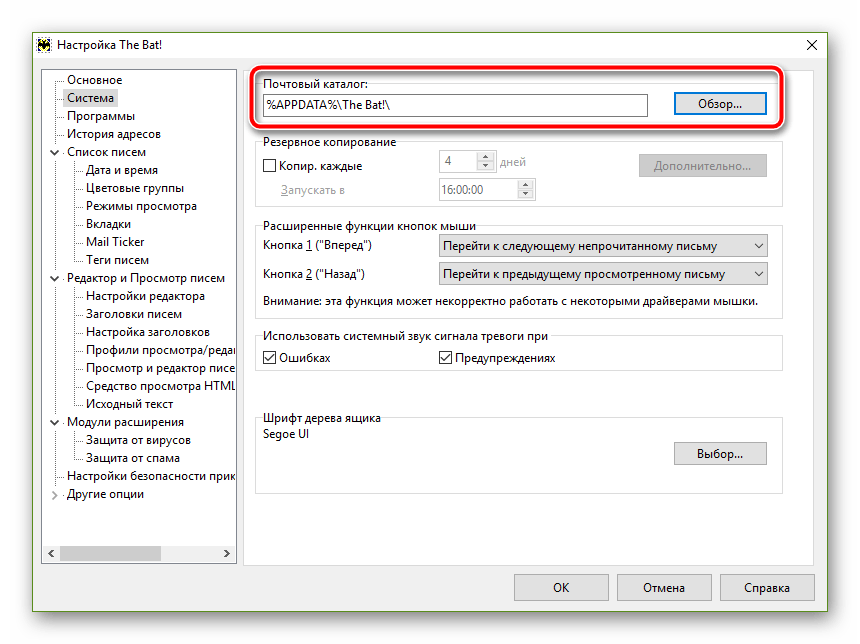

Путь к данной папке можно найти в меню клиента «Свойства» — «Настройка» — «Система» в пункте «Почтовый каталог».

По умолчанию месторасположение каталога с данными мейлера таково:

Здесь «Имя_пользователя» — это название вашей учетной записи в системе Windows.

Включение «Microsoft CryptoAPI»

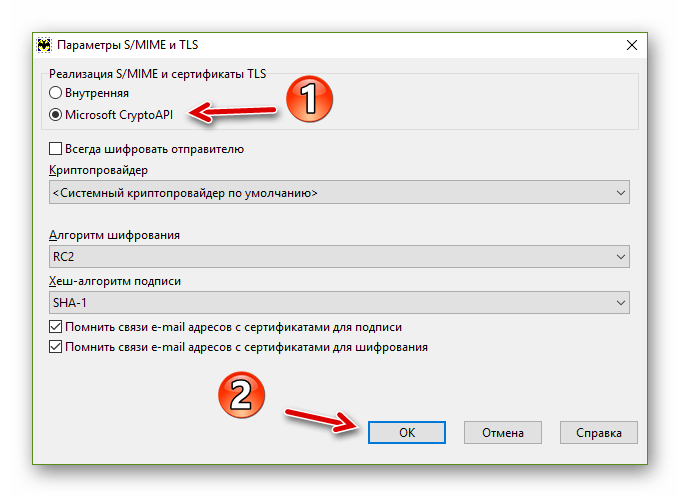

Другой вариант устранения неисправности заключается в переходе на систему шифрования от Microsoft. При смене криптопровайдера мы автоматически переводим The Bat! на использование системного хранилище сертификатов и тем самым исключаем конфликты баз данных.

Реализовать вышеуказанную задачу очень просто: идем в «Свойства» — «S/MIME И TLS» и в блоке «Реализация S/MIME и сертификаты TLS» отмечаем пункт «Microsoft CryptoAPI».

Затем жмем «ОК» и перезапускаем программу для применения новых параметров.

Все эти незамысловатые действия позволят полностью предотвратить дальнейшее возникновение ошибки «Неизвестный сертификат CA» в The Bat!

Еще статьи по данной теме

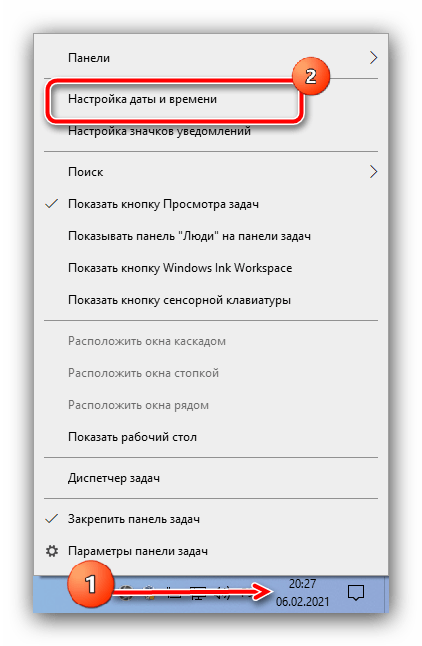

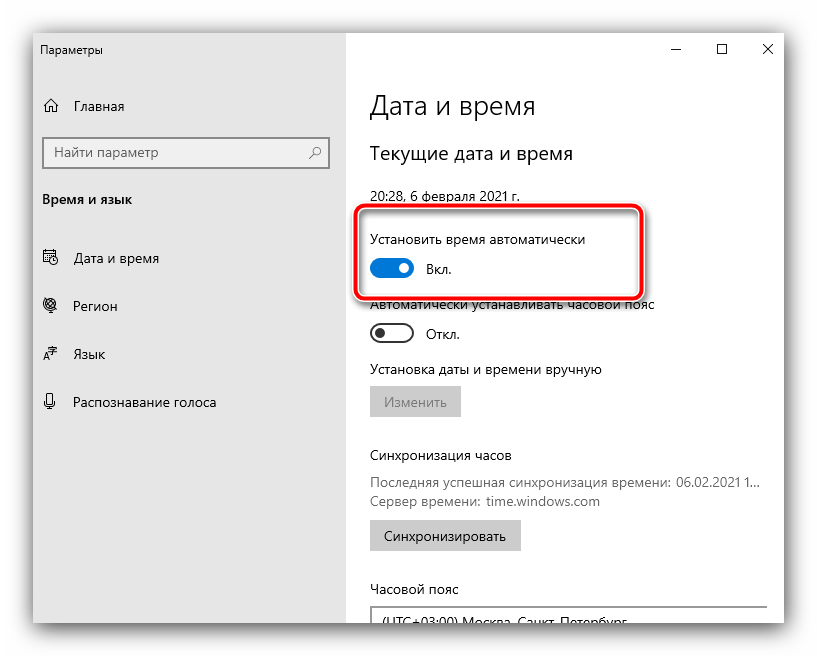

- Способ 1: Установка правильного времени

- Способ 2: Обновление корневых сертификатов

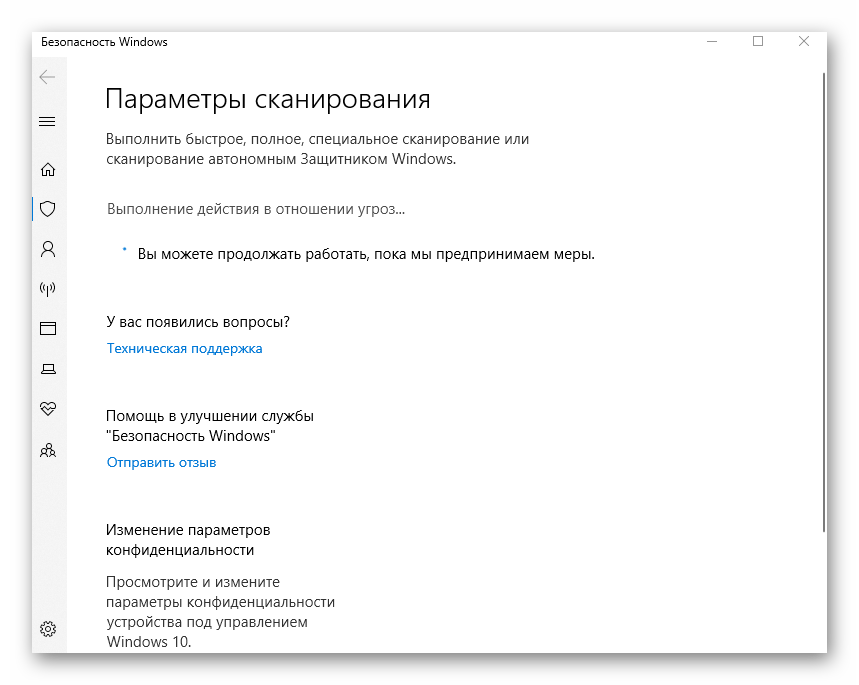

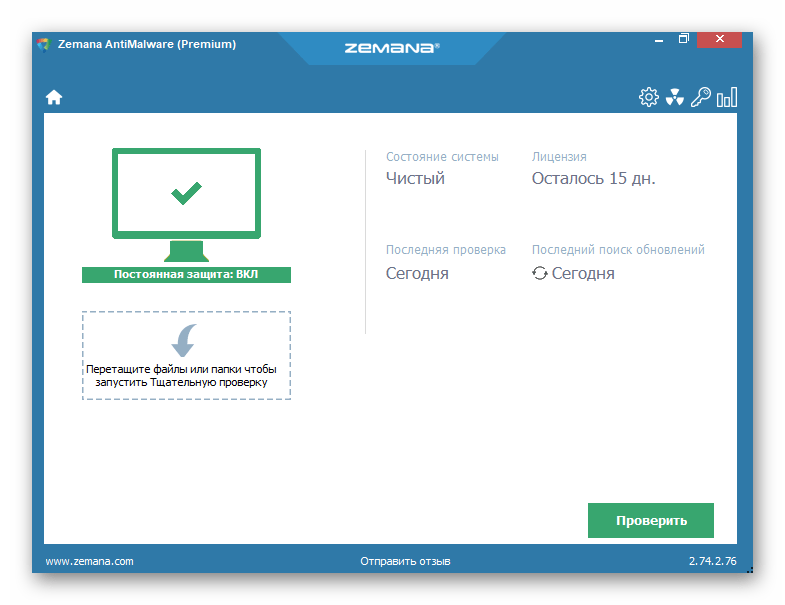

- Способ 3: Устранение вирусной угрозы

- Способ 4: Установка сертификатов GeoTrust

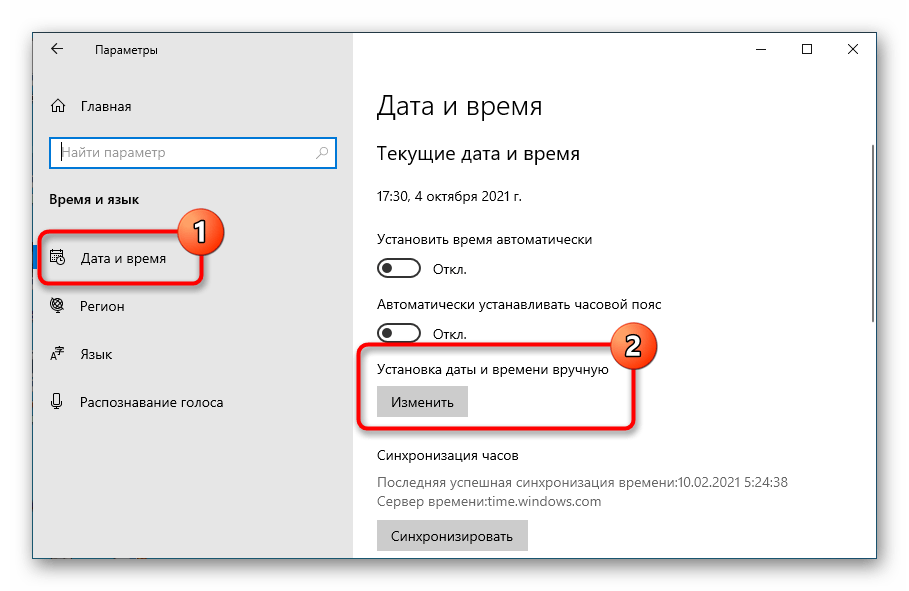

Установка правильного времени

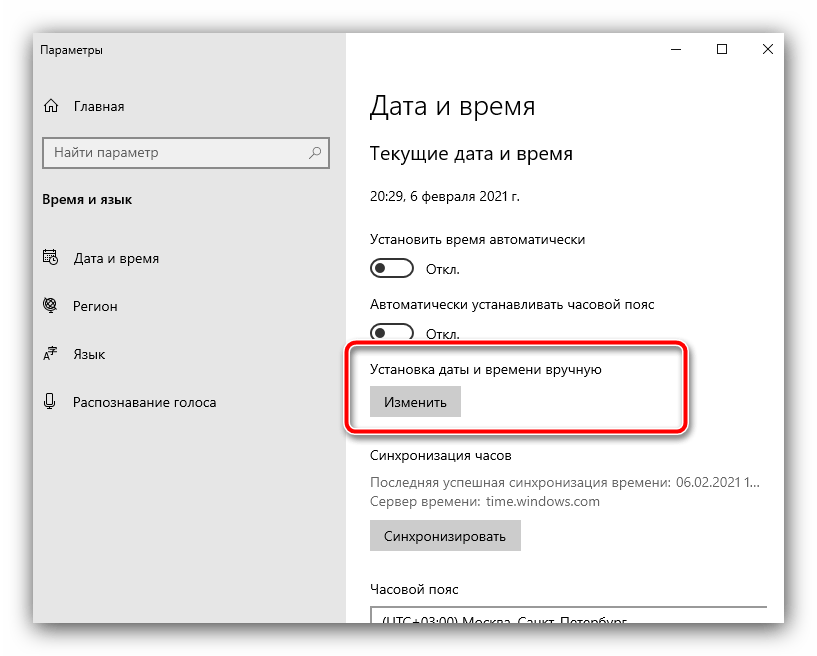

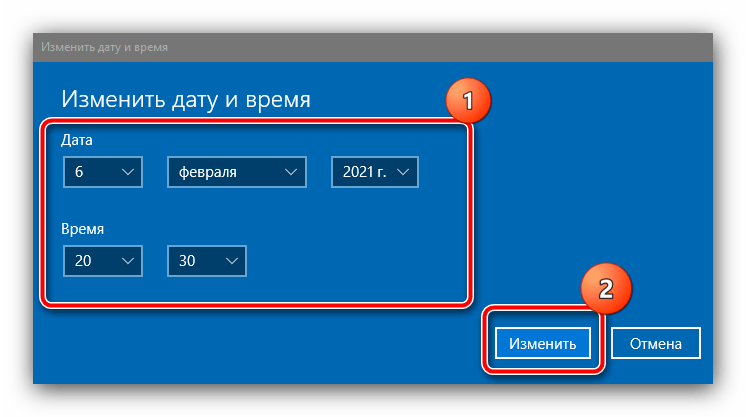

Если же подключение к сети на целевом компьютере не предполагается, воспользуйтесь кнопкой «Изменить» под строкой «Установка даты и времени вручную».

Здесь самостоятельно задайте корректные значения.

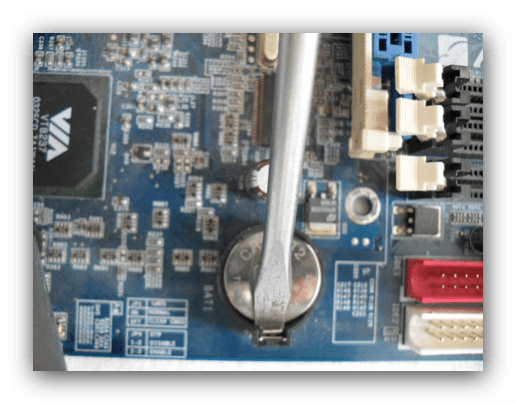

Если же показания сбиваются после каждой перезагрузки или выключения ПК/ноутбука, это зачастую говорит о севшей резервной батареи BIOS и, следовательно, её необходимо заменить. Для начала сходите в любой магазин электроники или хозтоваров и приобретите элемент CR2032. Дальнейшие действия включают в себя частичную разборку устройства – если вы сомневаетесь в своих силах, к вашим услугам инструкция от нашего автора, применимая как для настольных ПК, так и для ноутбуков.

Подробнее: Как поменять батарейку BIOS

Обновление корневых сертификатов

Иногда причина проблемы кроется в повреждении или устаревании файлов корневых сертификатов. Устранить этот сбой можно инсталляцией соответствующих апдейтов.

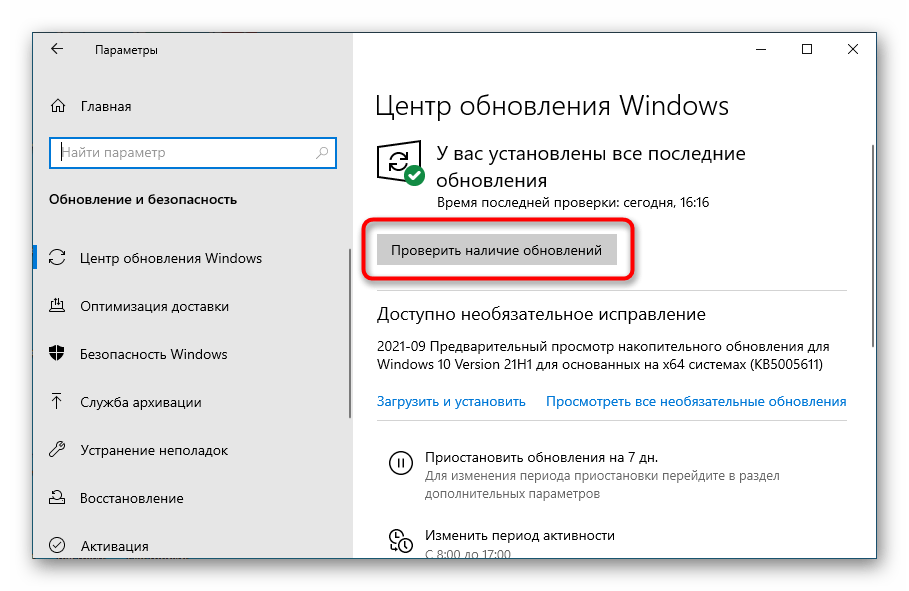

Для актуальной на момент написания статьи версии «окон» процесс получения обновлений максимально простой – достаточно убедиться, что активна система их автоматической загрузки, или же вручную установить накопительный пакет. На нашем сайте уже есть соответствующие руководства, приведём на них ссылки ниже.

Подробнее:

Как включить автообновления Windows 10

Обновления Windows 10 до актуального состояния вручную

С «семёркой» дела обстоят иначе – её официальная поддержка уже прекращена, поэтому настоятельно рекомендуем установить Windows 10. Но если это по тем или иным причинам неприемлемо, выход из ситуации есть – действуйте так:

Перейдите по указанной ниже ссылке.

Каталог центра обновлений Microsoft

Обновления ОС весьма эффективно устраняют рассматриваемую проблему.

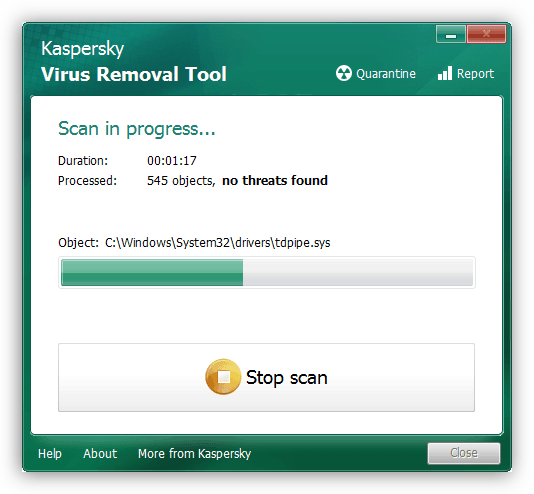

Устранение вирусной угрозы

Известны случаи, когда проблемы с доверием сертификатов возникают вследствие активной деятельности зловредного ПО – например, вирус заразил или подменил имеющиеся. Если наблюдаются дополнительные симптомы в виде необычного поведения операционной системы или программ, вы точно столкнулись с атакой зловредов. Воспользуйтесь инструкцией далее для устранения этой проблемы.

Подробнее: Борьба с компьютерными вирусами

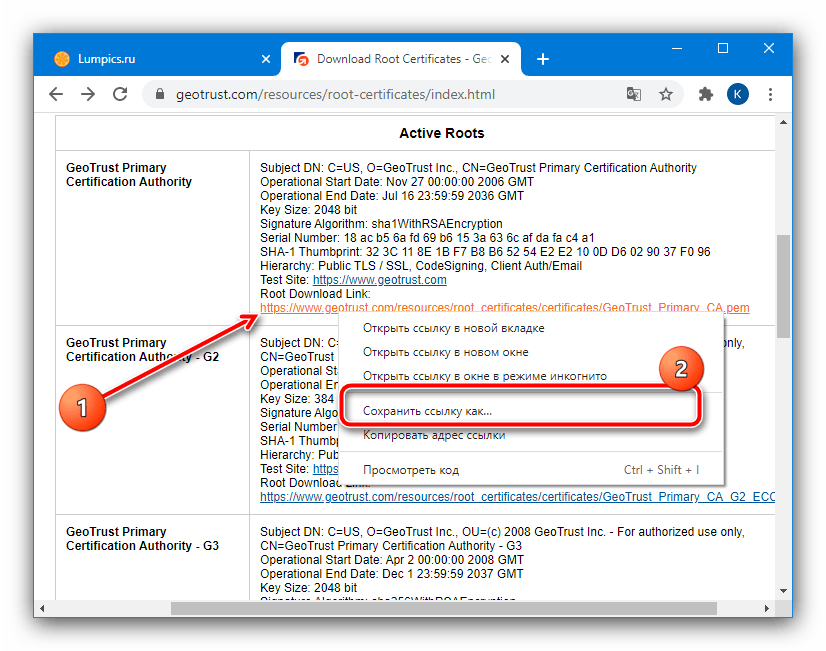

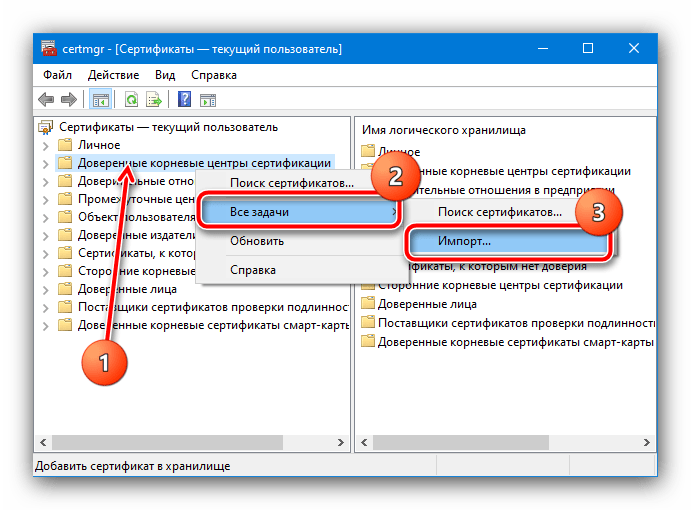

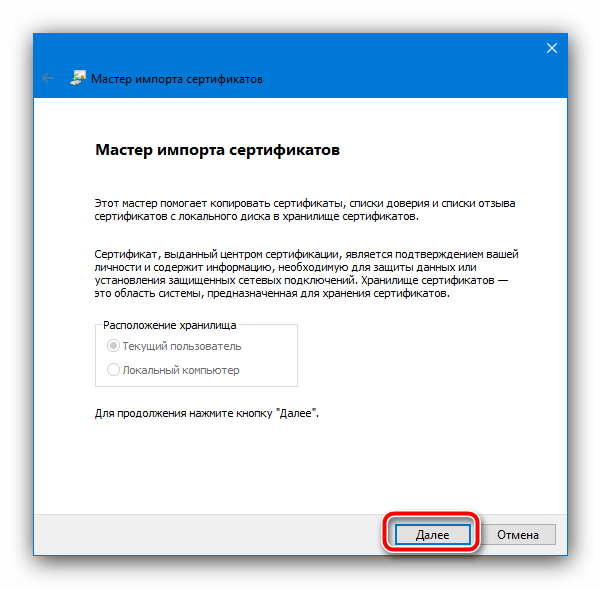

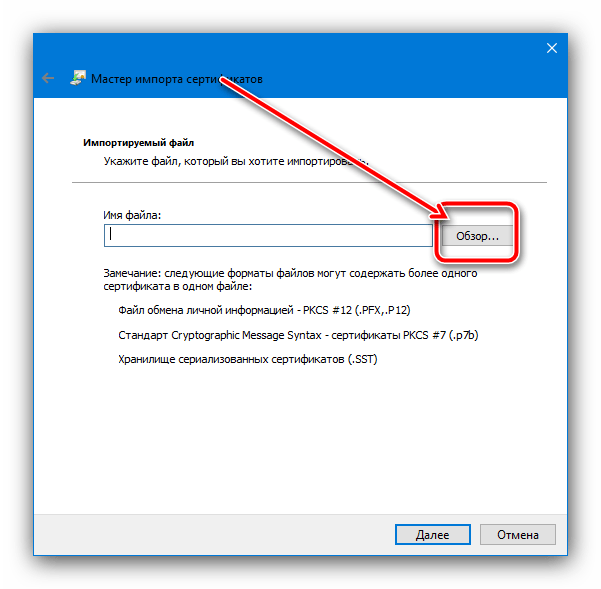

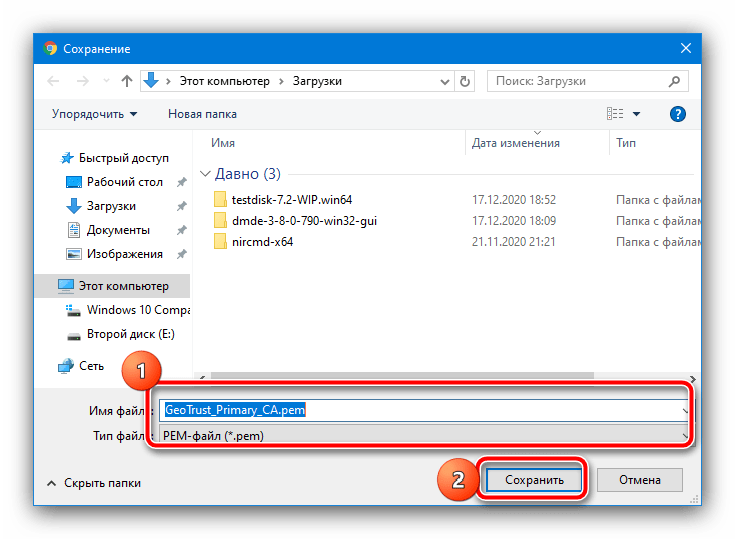

Установка сертификатов GeoTrust

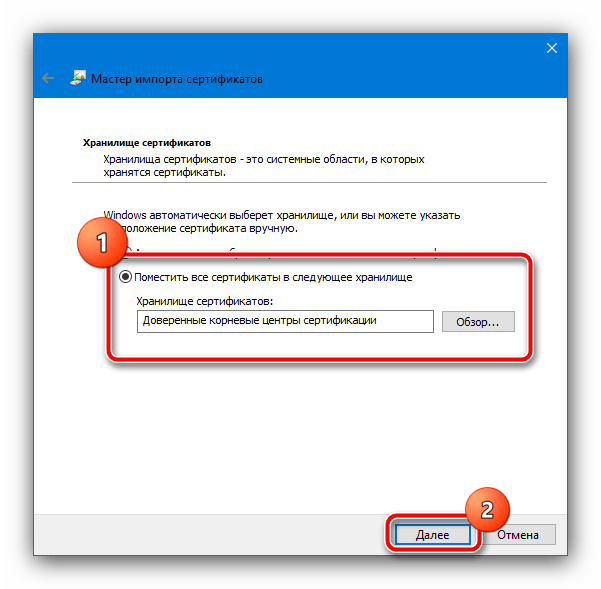

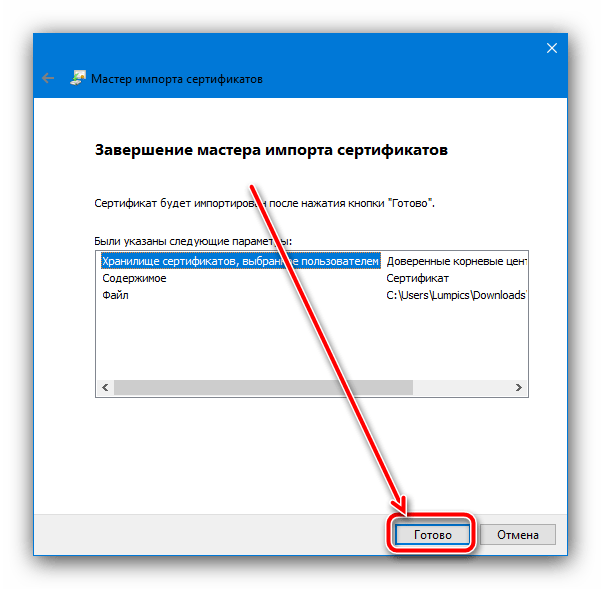

Последний метод, достаточно эффективный, но потенциально опасный, заключается в самостоятельном добавлении пользователем новых сертификатов, полученных напрямую с ресурсов поставщика. Далее мы опишем необходимые для этого шаги.

Обратите внимание! Выполнение следующих действий может нарушить безопасность вашего компьютера, поэтому вы делаете это на свой страх и риск!

Ресурс компании GeoTrust

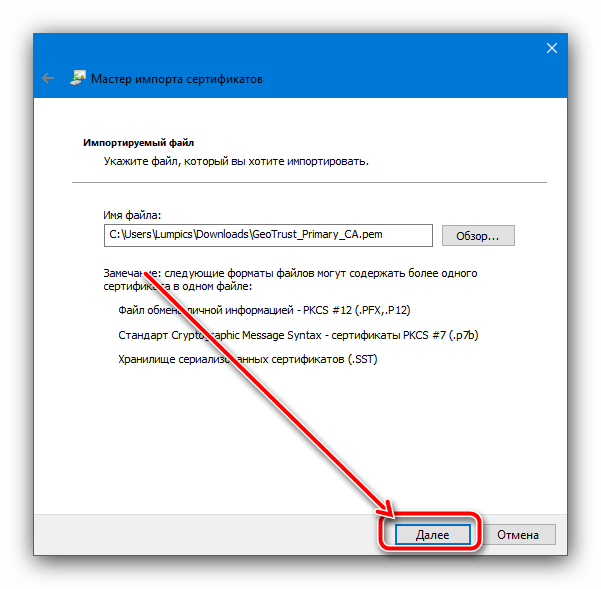

Здесь кликните «Обзор».

С помощью диалогового окна «Проводника» выберите скачанное на шаге 2. Если система его не распознаёт, в меню «Тип» укажите «Все файлы».

Данный метод помогает устранить проблему только для распространённых сайтов и сервисов, тогда как с малоизвестными действия могут оказаться неэффективными.

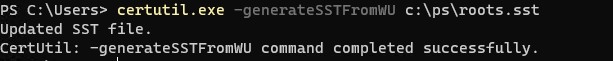

Для генерации SST файла, на компьютере Windows 10/11 с доступом в Интернет, выполните с правами администратора команду:

certutil.exe -generateSSTFromWU c:PS

oots.sst

Updated SST file.

CertUtil: -generateSSTFromWU command completed successfully.

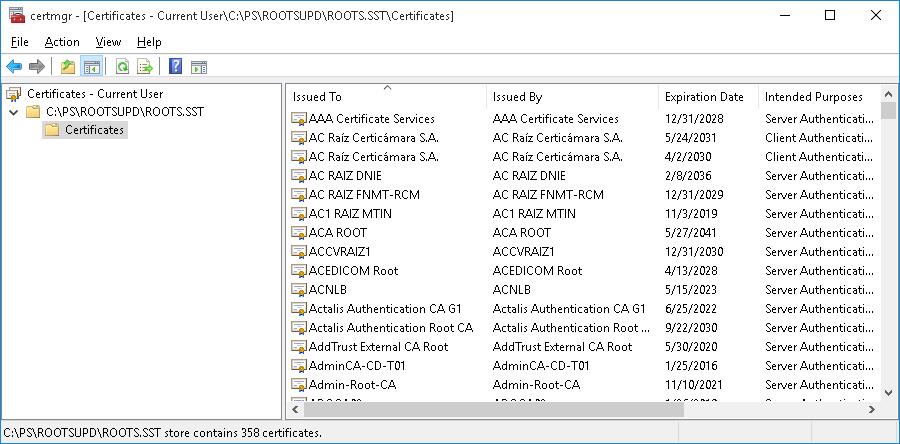

В результате в целевом каталоге появится файл SST, содержащий актуальный список сертификатов. Дважды щелкните по нему для открытия. Данный файл представляет собой контейнер, содержащий доверенные корневые сертификаты.

В указанном каталоге появится файл SST, содержащий актуальный список сертификатов. Данный файл представляет собой контейнер, содержащий доверенные корневые сертификаты. Дважды щелкните по нему.

В открывшейся

mmc

консоли вы можете экспортировать любой из полученных сертификатов. В моем случае, список сертификатов содержал 436 элементов. Естественно, экспортировать сертификаты и устанавливать по одному не рационально.

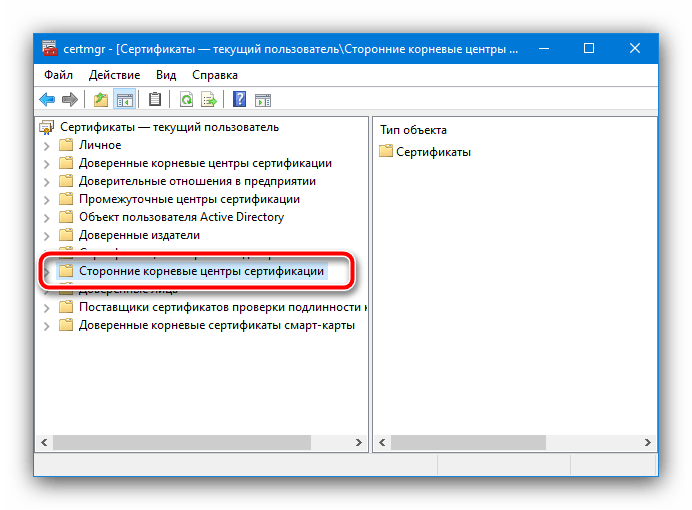

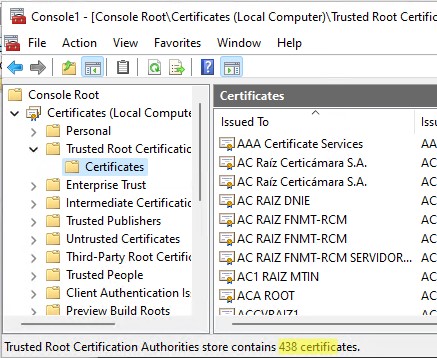

Запустите оснастку certmgr.msc и убедитесь, что все сертификаты были добавлены в хранилище Trusted Root Certification Authority. В нашем примере на Windows 11 количество корневых сертификатов увеличилось с 34 до 438.

Чистая копия Windows после установки содержит в корневом хранилище лишь небольшое количество сертификатов. Если компьютер подключен к интернету, остальные корневые сертификаты будут устанавливаться автоматически (по требованию), если ваше устройство попытается получить доступ к HTTPS сайту/SSL сертификату, в чей цепочке доверия есть отпечаток из CTL Microsoft. Поэтому как правило, нет необходимости добавлять в свое локальное хранилище сразу все сертификаты, доверенные Microsoft.

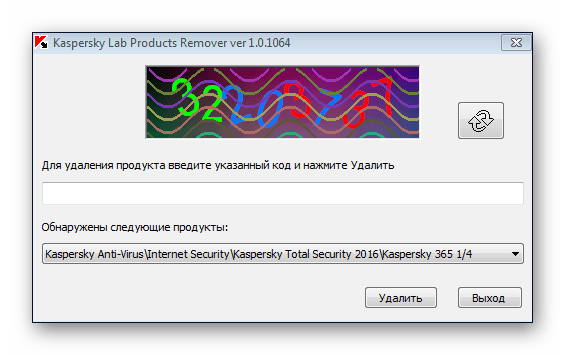

Отключение антивирусной программы

Доступ к файлам сертификата может блокировать антивирус, установленный на компьютере. Стоит отметить, что речь идет о стороннем программном обеспечении, встроенный «Защитник Windows» делать этого не может. Необходимо временно отключить приложение, чтобы проверить его влияние на работу сайтов в браузере. В случае обнаружения этой зависимости следует удалить программу полностью.

На нашем сайте есть статьи, посвященные теме отключения и удаления наиболее распространенных антивирусных программ. В них подробно описаны все действия по выполнению поставленной задачи с приложенными изображениями.

Подробнее: Как отключить / удалить антивирус с компьютера

Обновление корневых сертификатов в Windows с помощью GPO в изолированных средах

Если у вас возникла задача регулярного обновления корневых сертификатов в изолированном от Интернета домене Active Directory, есть несколько более сложная схема обновления локальных хранилищ сертификатов на компьютерах домена с помощью групповых политик. В изолированных сетях Windows вы можете настроить обновление корневых сертификатов на компьютерах пользователей несколькими способами.

Первый способ предполагает, что вы регулярно вручную скачиваете и копируете в вашу изолированную сеть файл с корневыми сертификатами, полученный так:

certutil.exe –generateSSTFromWU roots.sst

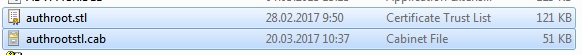

Второй способ предполагает получение актуальных корневых сертификатов с помощью команды:

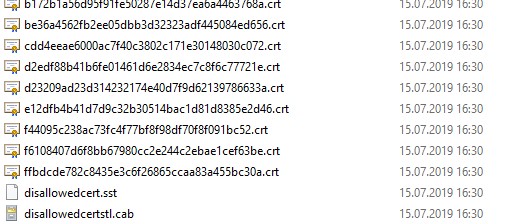

Certutil -syncWithWU -f \dc01SYSVOLwinitpro.ru

ootcert

В указанном сетевом каталоге появится ряд файлов корневых сертификатов (CRT) и в том числе файлы (authrootstl.cab, disallowedcertstl.cab, disallowedcert.sst, thumbprint.crt).

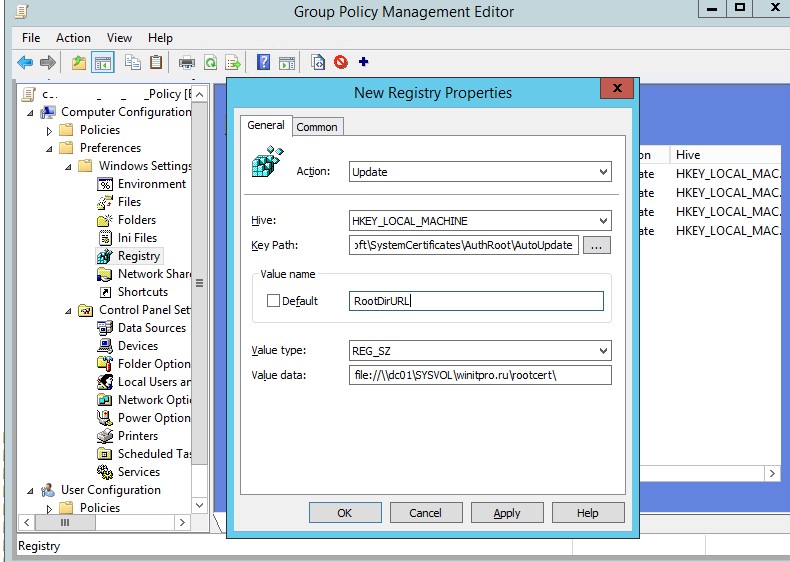

Action: UpdateHive: HKLMKey path: SoftwareMicrosoftSystemCertificatesAuthRootAutoUpdateValue name: RootDirURLType: REG_SZValue data: file://\dc01SYSVOLwinitpro.ru

ootcert

Осталось назначить эту политику на компьютеры и после обновления настроек GPO на клиенте проверить появление новых корневых сертификатов в хранилище.

Подписываем RDP файл и добавляем отпечаток доверенного RDP сертификата

Если у вас отсутствует CA, но вы хотите, чтобы при подключении к RDP/RDS серверу у пользователей не появлялось предупреждения, вы можете добавить сертификат в доверенные на компьютерах пользователей.

Как описано выше получите значение отпечатка (Thumbprint) RDP сертификата:

Используйте этот отпечаток для подписывания .RDP файла с помощью RDPSign.exe:

Чтобы работал прозрачных RDP вход без ввода пароля (RDP Single Sign On), нужно настроить политику Allow delegation defaults credential и указать в ней имена RDP/RDS серверов (см. статью).

Обновление браузера

Разработчиками браузеров периодически выпускаются обновления, которые видоизменяют базу сертификатов. Если вовремя их не устанавливать, то при переходе на сайты с протоколом HTTPS может появиться ошибка безопасности веб-узла. Необходимо проверить и при необходимости инсталлировать новые апдейты веб-обозревателя. На нашем сайте есть подробное руководство, как это сделать в разных браузерах.

Подробнее: Как обновить популярные браузеры

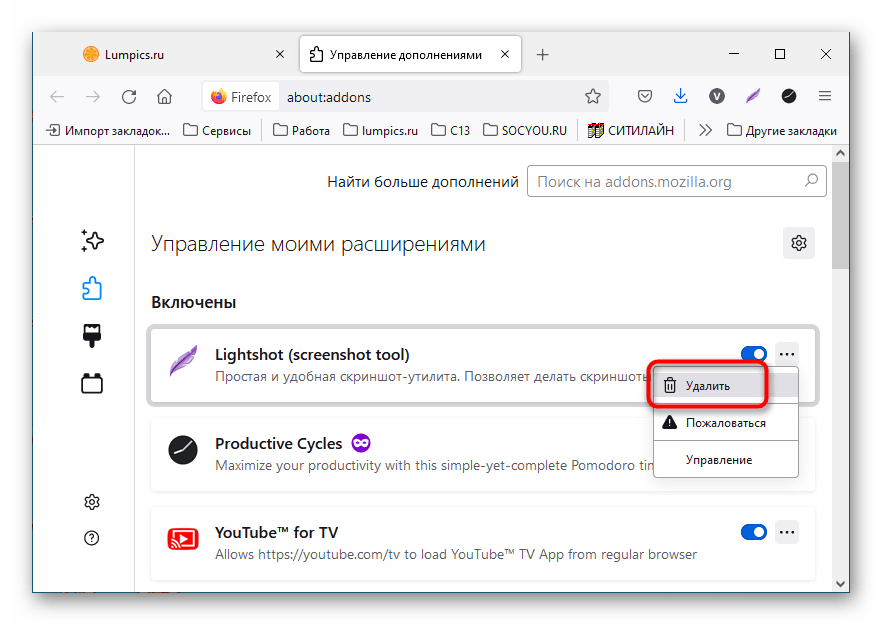

Удаление установленных дополнений

На корректную работу браузера влияют установленные в нем расширения. Некоторые разработчики этого программного обеспечения могут навредить, заблокировав доступ проводнику к сертификатам безопасности. В этом случае рекомендуется удалить сторонние дополнения. Для каждого браузера эти действия выполняются по-разному, но у нас на сайте есть серия статей, посвященная данной теме.

Подробнее: Как удалить расширения в браузере Mozilla Firefox / Google Chrome / Opera / Яндекс.Браузе

Важно! Если среди представленных статей нет той, где рассматривается ваш браузер, рекомендуется обратиться к инструкции для Google Chrome. Многие веб-обозреватели работают на его основе, поэтому руководства будут схожи.

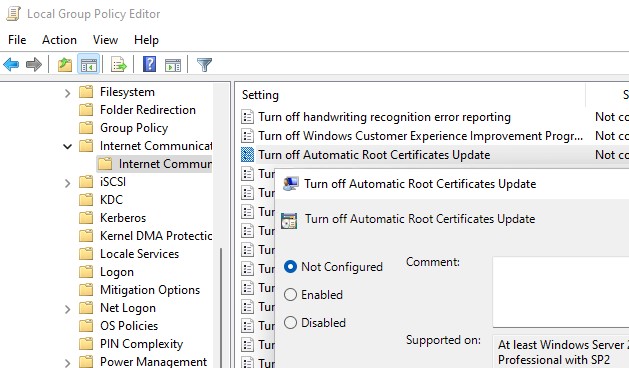

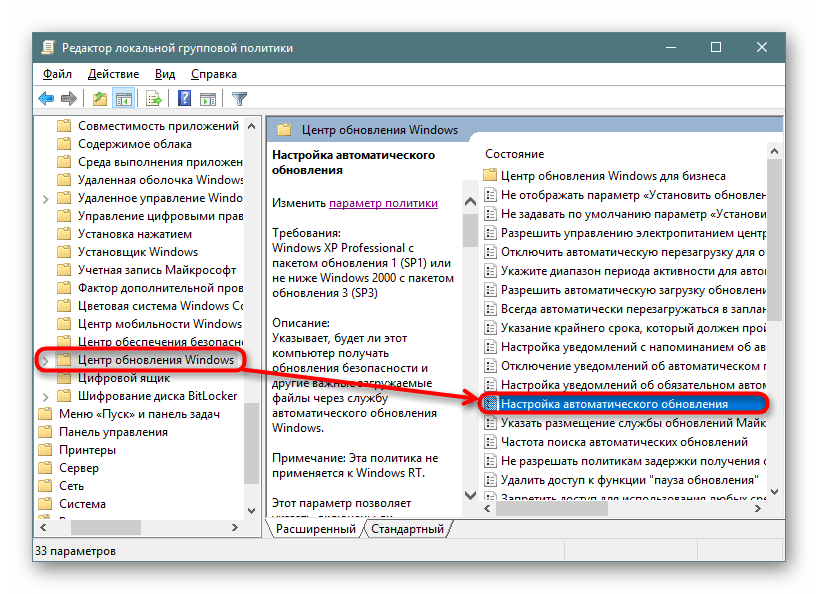

Включить/отключить автоматическое обновление корневых сертификатов в Windows

Как мы уже упомянули, Windows по умолчанию сама обновляет корневые сертификаты. Вы можете включить или отключить обновление сертификатов в Windows через GPO или реестр.

Параметр Turn off Automatic Root Certificates Update в этом разделе позволяет отключить автоматическое обновление корневых сертификатов через сайт Windows Update. По умолчанию это политика не настроена и Windows всегда пытается автоматически обновлять корневые сертификаты.

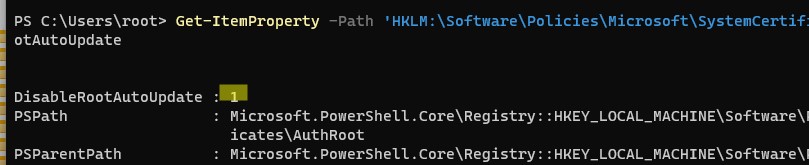

Если эта политика не настроена, а сертификаты не обновляются автоматически, проверьте не включен ли вручную параметр реестра, отвечающий за эту настройку. Проверьте значение параметра реестра с помощью PowerShell:

Get-ItemProperty -Path ‘HKLM:SoftwarePoliciesMicrosoftSystemCertificatesAuthRoot’ -Name DisableRootAutoUpdate

Если команда вернет, что значение ключа

DisableRootAutoUpdate=1

, значит на вашем компьютере отключено обновление корневых сертификатов. Чтобы включить его, измените значение параметра на 0.

Настройка групповой политики для выдачи RDP сертификатов

Теперь нужно настроить доменную политику, которая будет автоматически назначать RDP сертификат компьютерам/серверам согласно настроенного шаблона.

Предполагается, что все компьютеры домена доверяют корпоративному центру сертификации, т.е. корневой сертификат через GPO добавлен в доверенные корневые центры сертификации.

- Откройте консоль управления доменными групповыми политиками gpmc.msc, создайте новый объект GPO и назначьте его на OU с RDP/RDS серверами или компьютерами, для которых нужно автоматически выдавать TLS сертификаты для защиты RDP подключения;

- Затем в этом же разделе GPO включите политику Require use of specific security layer for remote (RDP) connections и установите для нее значение SSL;

Для применения нового RDP сертификата, перезапустите службу Remote Desktop Services:

Теперь при RDP подключении к серверу перестанет появляться запрос на доверие сертификату (чтобы появился запрос о доверии сертификату, подключитесь к серверу по IP адресу вместо FQDN имени сервера, для которого выпущен сертификат). Нажмите кнопку “Посмотреть сертификат”, перейдите на вкладку “Состав”, скопируйте значение поля “Отпечаток сертификата”.

Также можете в консоли Certification Authority в секции Issued Certificates проверить, что по шаблону RDPTemplate был выдан сертификат определённому Windows компьютеру/серверу. Также проверьте значение Thumbprint сертификата:

Теперь, при подключении к удаленном столу любого сервера или компьютера, на который действует эта политика, вы не увидите предупреждения о недоверенном RDP сертификате.

Утилита rootsupd. exe для обновления сертификатов в Windows XP

В Windows XP для обновления корневых сертификатов использовалась утилита rootsupd.exe. В этой утилита содержится список корневых и отозванных сертификатов, зашитых в которой регулярно обновлялся. Сама утилита распространялась в виде отдельного обновления KB931125 (Update for Root Certificates).

- Для установки корневых сертификатов Windows, достаточно запустить файл rootsupd.exe. Но мы попробуем более внимательно рассмотреть его содержимое, распаковав его с помощью команды:

rootsupd.exe /c /t:C:PS

ootsupd - Сертификаты содержатся в SST файлах: authroots.sst, delroot.sst и т.п. Для удаления/установки сертификатов можно воспользоваться командами:

updroots.exe authroots.sstupdroots.exe -d delroots.sst

Но, как вы видите, дата создания этих файлов 4 апреля 2013 (почти за год до окончания официальной поддержки Windows XP). Таким образом, с этого времени утилита не обновлялась и не может быть использована для установки актуальных сертификатов. Однако нам чуть позже понадобится файл updroots.exe.

Была информация, что утилиту updroots.exe нежелательно использовать в современных билдах Windows 10 1803+, т.к. она может сломать корневой сертификат Microsoft Root Certificate Authority.

В этой статье мы рассмотрели несколько способов обновления корневых сертификатов на компьютерах Windows, изолированных от Интернета.

Восстановление файла hosts

После запуска программы для восстановления файла hosts сделайте следующее:

- На верхней панели откройте меню «Файл» и нажмите по пункту «Восстановление системы».

- В появившемся окне установите отметку напротив пункта «Очистка файла Hosts», после этого кликните по кнопке «Выполнить отмеченные операции».

- Подтвердите действие во всплывающем диалоговом окне, щелкнув по кнопке «Да».

Создаем шаблон RDP сертификата в центре сертификации (CA)

Попробуем использовать для защиты RDP подключений доверенный SSL/TLS сертификат, выданный корпоративным центром сертификации. С помощью такого сертификата пользователь может выполнить проверку подлинности RDP сервера при подключении. Предположим, что у вас в домене уже развернут корпоративной центр сертификации (Microsoft Certificate Authority), в этом случае вы можете настроить автоматическую выдачу и подключение сертификатов всем компьютерам и серверам Windows в домене.

Н на вашем CA нужно создать новый тип шаблона сертификата для RDP/RDS серверов.

- Запустите консоль Certificate Authority и перейдите в секцию Certificate Templates;

- На вкладке General укажите имя нового шаблона сертификата – RDPTemplate. Убедитесь, что значение поля Template Name полностью совпадает с Template display name;

- На вкладке Compatibility укажите минимальную версию клиентов в вашем домене (например, Windows Server 2008 R2 для CA и Windows 7 для клиентов). Тем самым будут использоваться более стойкие алгоритмы шифрования;

- В настройках шаблона сертификата (Application Policies Extension) удалите все политики кроме Remote Desktop Authentication;

- Чтобы использовать данный шаблон RDP сертификатов на контролерах домена, откройте вкладку Security, добавьте группу Domain Controllers и включите для нее опцию Enroll и Autoenroll;

- Сохраните шаблон сертификата;

Предупреждение о самоподписанном сертификате RDP

По умолчанию в Windows для защиты RDP сессии генерируется самоподписанный

сертификат. В результате при первом подключении к RDP/RDS серверу через клиента mstsc.exe, у пользователя появляется предупреждение:

Не удалось проверить подлинность удаленного компьютер из-за проблем с сертификатом безопасности.

Ошибка сертификата: сертификат выдан не имеющим доверия центром сертификации.

Чтобы продолжить установление RDP подключении пользователь должен нажать кнопку Да. Чтобы RDP предупреждение не появлялось каждый раз, можно включить опцию “Больше не выводить запрос о подключениях к этому компьютеру».

Несмотря на то, что для подключения используется самоподписанный сертификат, ваше RDP подключение защищено, а трафик зашифрован.

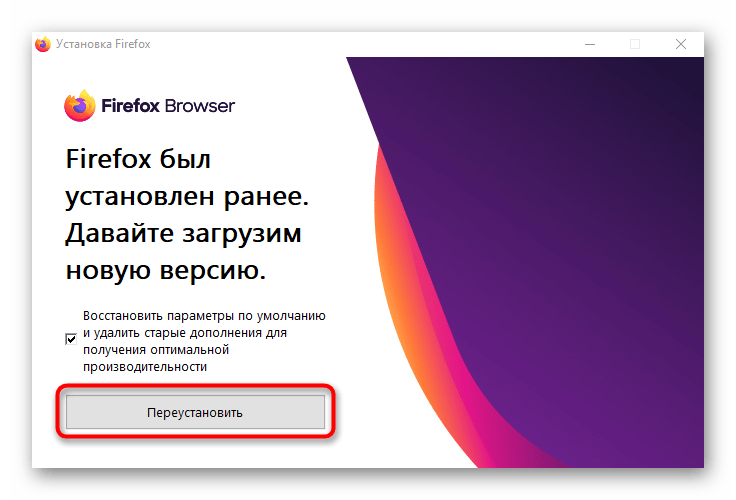

Переустановка браузера

Если удаление расширений и очистка кэша не помогли в решении проблемы, необходимо переустановить браузер. Эта процедура позволит избавиться от всех возможных причин, которые вызывают ошибку сертификата безопасности. Важно при этом скачивать установочный файл обозревателя с официального ресурса разработчика, чтобы не занести в операционную систему вредоносную программу. На нашем сайте есть статья, в которой рассказано, как это сделать на примере всех известных браузеров.

Подробнее: Как правильно переустановить браузер на компьютере

Настройка времени и даты на компьютере

Проблемы с сертификатом безопасности при просмотре страниц в интернете могут возникать по причине некорректной настройки времени и даты на компьютере. Необходимо проверить эти параметры и при необходимости внести изменения. На нашем сайте есть отдельные статьи, в которых подробно описаны все действия, необходимые для реализации задуманного.

Подробнее: Как изменить время / дату на компьютере

Обратите внимание! В руководствах все действия выполняются на примере Windows 10 и 7, но они применимы и к другим версиям операционной системы.

Корневые сертификаты хранятся на диске с ОС Windows и необходимы для работы в сети, без наличия соответствующих файлов при открытии сайтов, работающих по протоколу HTTPS, будет появляться ошибка безопасности веб-узла. Для устранения проблемы потребуется установить на компьютере последние обновления.

Десятая версия операционной системы на момент написания настоящей статьи имеет активную поддержку, что означает систематический выход обновлений. При возможности рекомендуется устанавливать все доступные апдейты, чтобы предупредить возникновение множества ошибок. На нашем сайте есть тематическая статья, в которой пошагово описано, что нужно делать для проверки и установки обновлений.

Подробнее: Как обновить Windows 10 до актуального состояния

Также рекомендуется проверить настройки автообновления системы и при необходимости активировать эту опцию. Таким образом исчезнет нужда периодически проверять выход апдейтов вручную, все новые пакеты будут инсталлироваться в систему автоматически.

Поддержка Windows 7 закончилась 14 января 2020 года. Если при установке последнего пакета обновлений корневые сертификаты не были занесены в систему, потребуется это сделать вручную, скачав соответствующий апдейт с официального сайта Microsoft:

- Перейдите по ссылке, размещенной выше. Находясь на главной странице сайта, впишите в поисковую строку запрос KB2813430 и кликните по кнопке «Найти».

- В появившейся таблице с результатами отсортируйте данные по столбцу «Продукты», нажав по его названию левой кнопкой мыши.

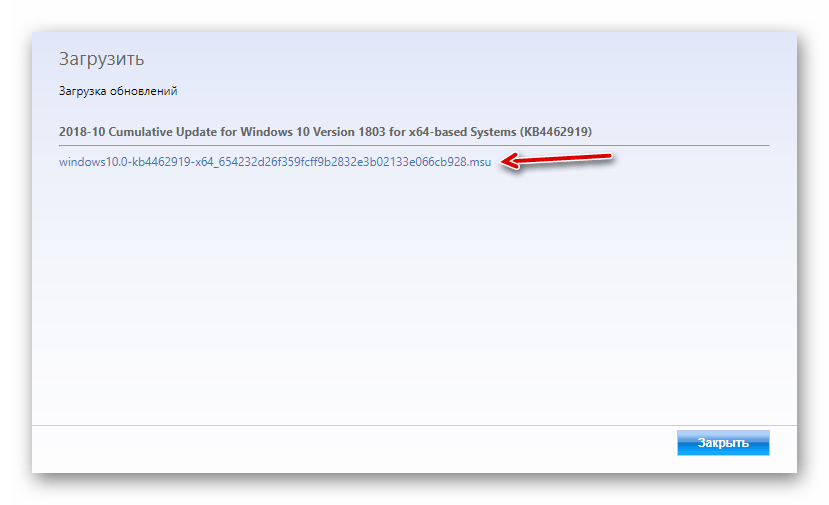

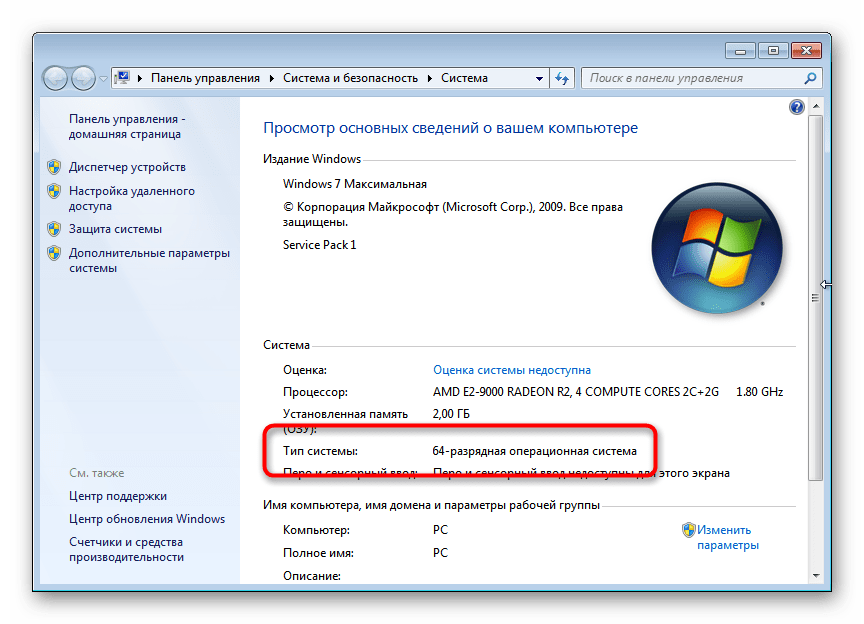

- Найдите в списке операционную систему Windows 7 нужной разрядности и щелкните по кнопке «Загрузить», расположенной напротив нее.

- В появившемся окне подтвердите начало скачивания, кликнув по соответствующей ссылке.

- Запустите загруженный на компьютер файл и выполните инсталляцию пакета обновлений, следуя подсказкам Мастера, появляющимся на экране.

Важно! На этапе выбора обновления для загрузки нужно обратить внимание на разрядность операционной системы. Если Windows 7 32-битная, следует выбрать файл с названием «Обновление для системы безопасности Windows 7 (KB2813430)». В случае использования 64-разрядной версии — «Обновление для системы безопасности Windows 7 для систем на базе 64-разрядных (x64) процессоров (KB2813430)».

Посмотреть информацию о системе можно в специальном меню на компьютере. В отдельной статье на сайте подробно рассказано, как это сделать.

Обновление корневых сертификатов в Windows 7

Несмотря на то, что Windows 7 уже снята с поддержки, есть много пользователей и компаний, в которых она еще используется.

После установки чистой Windows 7 из образа вы может столкнуться, что многие современные программы и инструменты на ней не работают из-за того, что они подписаны с помощью новых сертификатов. В частности, были жалобы, что в Windows 7 64 без обновления сертификатов не удается установить .Net Framework 4.8. или

vs_Community.exe с ошибкой:

installer manifest failed signature validation

После этого вы можете использовать утилиту certutil для генерации SST файла с сертификатами (на этом или на другом компьютере):

Теперь можно импортировать сертификаты в доверенные:

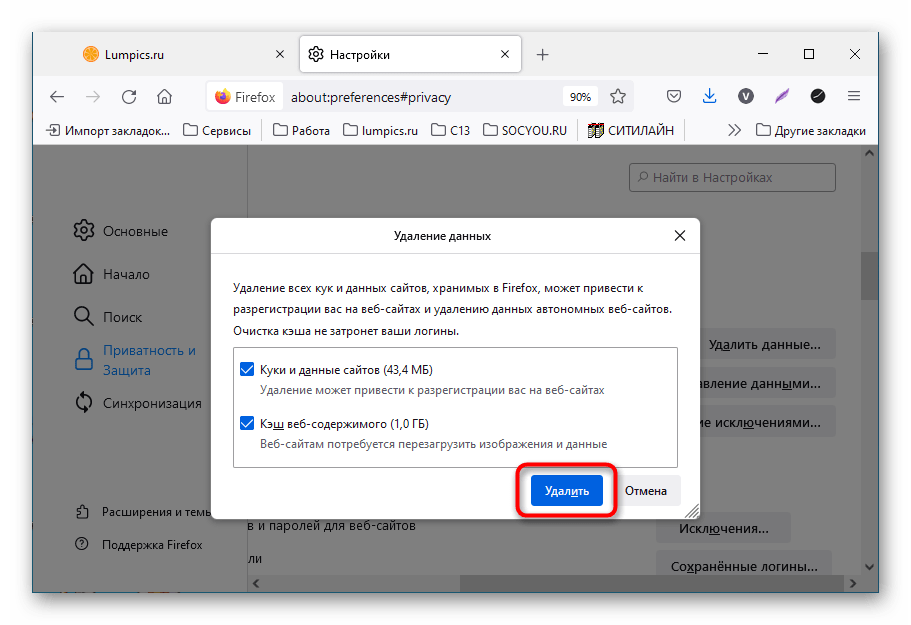

Очиска кэша

В процессе серфинга интернета браузер собирает дополнительную информацию и хранит в своей внутренней базе — в кэше. Если туда попадают конфликтные данные, они могут вызвать ошибки, в числе которых и рассматриваемая в этой статье. Необходимо выполнить очистку кэша, чтобы исключить этот вариант. На сайте есть инструкции для разных браузеров.

Подробнее: Как очистить кэш в браузере Mozilla Firefox / Google Chrome / Opera / Яндекс.Браузере

Внимание! Проводить чистку браузера рекомендуется систематически. Это предупредит появление критических ошибок и поспособствует увеличению скорости работы программы.

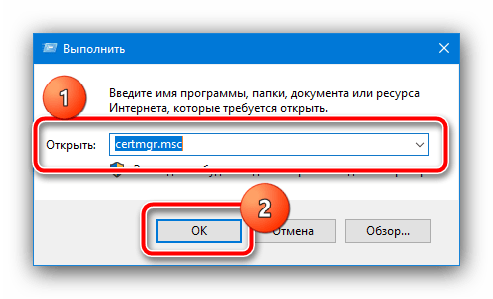

Ручная установка сертификатов

При обновлении корневых сертификатов путем установки апдейтов операционной системы могут быть сбои, из-за чего нужные файлы не попадут в Windows. В таком случае потребуется выполнить инсталляцию вручную с помощью предустановленной консольной программы certutil.exe. Для этого сделайте следующее:

- Откройте «Командную строку» от имени администратора. Есть несколько способов сделать это, каждый из которых подробно описан в отдельной статье на нашем сайте.

Подробнее: Как запустить «Командную строку» от имени администратора - После появления окна консоли впишите команду certutil.exe -generateSSTFromWU roots.sst и нажмите клавишу Enter.

- В корневом каталоге диска C создайте папку с именем CA и переместите в нее исполняемый файл rootsupd.exe. Перейдите по пути C:WindowsSystem32, найдите документ roots.sst и скопируйте его в ту же директорию CA.

- Откройте «Командную строку» от имени администратора и впишите следующую команду:

C:CA

ootsupd /c /t:C:CAВ появившемся окне утилиты нажмите по кнопке No, чтобы не перезаписывать уже существующий файл сертификатов безопасности. - В директории CA после выполнения предыдущего шага появятся дополнительные утилиты, с помощью которых можно выполнить установку корневых сертификатов. Для этого в «Командной строке» впишите следующее:

Обратите внимание, что после ввода команды нет никакой выдачи — это нормально, операция по установке все равно выполнится.

Внимание! После завершения всех действий загруженные файлы и созданные папки можно удалить с жесткого диска, они были необходимы исключительно для импорта корневых сертификатов в операционную систему.

Управление корневыми сертификатами в Windows 10 и 11

Как посмотреть список корневых сертификатов на устройстве Windows?

- Чтобы открыть хранилище корневых сертификатов компьютера в Windows /Windows Server, запустите консоль

mmc.exe

; - В диалоговом окне выберите что вы хотите управлять сертификатами учетной записи компьютера (Computer account);

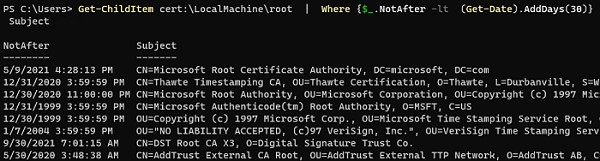

Вы можете вывести список доверенных корневых сертификатов на вашем компьютере со сроками их действия с помощью PowerShell:

Можно вывести список истекших сертификатов, или которые истекут в ближайшие 30 дней:

Вы можете вручную перенести файл корневого сертификата с одного компьютера на другой с помощью функцию Экспорта/Импорта.

Изменение параметров браузера Internet Explorer

Если ошибка сертификата безопасности веб-узла появляется при серфинге интернета в браузере Internet Explorer, то устранить проблему можно путем изменения его параметров. Необходимо сделать следующее:

- Запустите браузер и нажмите по кнопке в виде шестерни, расположенной на верхней панели справа. В появившемся меню кликните по пункту «Свойства браузера».

- В новом окне откройте вкладку «Дополнительно» и в списке параметров снимите отметку с пункта «Предупреждать о несоответствии адреса сертификата». Нажмите «Применить», а затем «ОК».

- Перезагрузите страницу сайта, на котором появилась ошибка.

Проверка системы на наличие вирусов

Вызвать сбой в работе браузера могут попавшие в операционную систему вирусы. Необходимо с помощью специального программного обеспечения выполнить поиск и удаление вредного кода. При этом рекомендуется воспользоваться решениями от сторонних разработчиков, так как встроенная защита Windows способна обнаружить не все вирусные угрозы. На нашем сайте есть статья, посвященная этой теме.

Также рекомендуется ознакомиться со списком популярных антивирусных программ. В отдельной статье представлены лучшие приложения с их кратким описанием. Это поможет выбрать наиболее подходящее решение для обеспечения защиты компьютера.

Подробнее: Приложения для удаления вирусов с компьютера

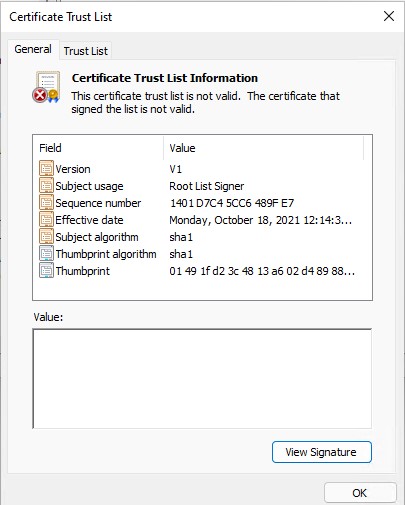

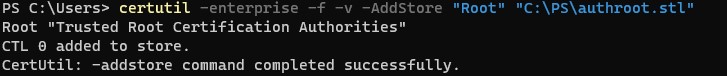

Список корневых сертификатов в формате STL

Файл authroot.stl представляет собой контейнер со списком отпечатков (thumbprint) доверенных сертификатов Microsoft в формате Certification Trust List.

Данный файл можно установить в системе с помощью утилиты certutil:

certutil -enterprise -f -v -AddStore «Root» «C:PSauthroot.stl»

Root «Trusted Root Certification Authorities»

CTL 0 added to store.

CertUtil: -addstore command completed successfully.

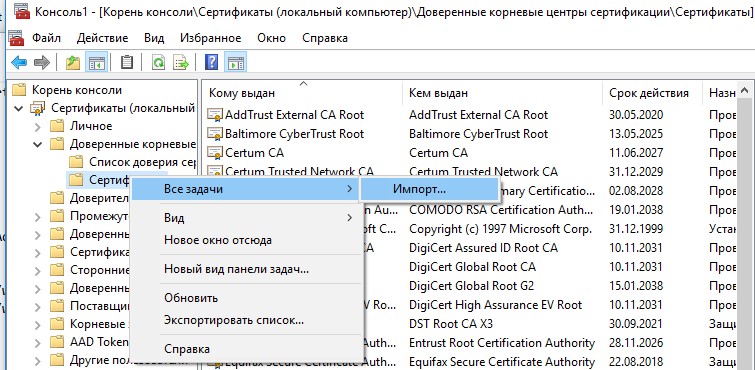

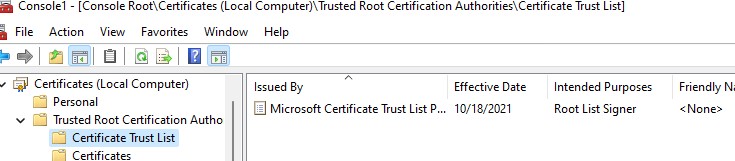

После выполнения команды, в консоли управления сертификатами (

certmgr.msc

) в контейнере Trusted Root Certification Authorities (Доверенные корневые сертификаты) появится новый раздел с именем Certificate Trust List (Список доверия сертификатов).

certutil -enterprise -f -v -AddStore disallowed «C:PSdisallowedcert.stl «