Добавление сертификатов в хранилище доверенных корневых центров сертификации для локального компьютера

Чтобы добавить сертификаты в хранилище доверенных корневых центров сертификации локального компьютера, выполните следующие действия.

Установка через Internet Explorer

- Запустите iexplorer. В главном меню выберите Сервис / Свойства обозревателя.

- Откройте «Свойства обозревателя» через Пуск / Панель управления.

- Переключитесь на вкладку «Содержание».

- Откроется окно «Сертификаты». Переключитесь на вкладку «Доверенные корневые центры сертификации».

- Нажмите кнопку «Импорт».

- Запустите файл сертификата как программу. Появится окно «Сертификат».

- Нажмите кнопку «Установить сертификат».

Через консоль MS Windows

romanchik_rus пишет: Добрый день! под пользователем нет хранилище «Локальный компьютер» — для установки корневого сертификата. Подскажите ветку в реестре на которую дать полные права пользователю чтобы данное хранилище было ему доступно. Давать админиски права пользователю — вариант не верный )

Вложения

romanchik_rus пишет: под пользователем нет хранилище «Локальный компьютер» — для установки корневого сертификата

- two_oceans

- Не в сети

Корневые сертификаты в «локальный компьютер» по идее должен ставить только администратор. Сам, не передоверяя пользователям и не давая для этого админских прав. В идеале — разворачивать через групповую политику на все компьютеры организации, тогда нет нужны везде ходить и выгонять пользователей с мест. И это заведомо правильный ответ.

Обычным пользователям по рукам за установку корневых сертификатор в «локальный компьютер», ведь они могут без проблем поставить в пользовательские корневые сертификаты. Кроме того, в новых версиях Windows похоже есть ограничение на саму остнастку Сертификаты — без админских прав нельзя установить другую область действия, локальный компьютер, в частности. Интересно сработает ли сохраненная под админом остнастка?

Если не брать сертификаты УЦ (которые без контейнера), то без админских прав будут сложности с флагом CRYPT_MACHINE_KEYSET, который как раз нужен для хранилища «Локальный компьютер». подробнее В переводе: без флага, контейнер создан неадмином — доступен создателю и локальной системе; без флага, контейнер создан админом — доступен создателю и админам (XP: создателю и локальной системе); с флагом, контейнер создан неадмином — доступен создателю и локальной системе, если иные права не заданы CryptSetProvParam; с флагом, контейнер создан админом — доступен создателю и админам (XP: создателю и локальной системе), если иные права не заданы CryptSetProvParam. Как понимаю, если что-то установить неадмином (в том числе в хранилище «локальный компьютер»), то админам по умолчанию нет доступа. Вообще замечательно потом зайти админом и искать почему не работает.

Чтобы установить безопасность в контейнере, вызовите функцию CryptSetProvParam с флагом PP_KEYSET_SEC_DESCR после создания контейнера. Этот метод позволяет задать дескриптор безопасности в контейнере.

Установка корневого сертификата в локальное хранилище компьютера

Настоящий документ содержит описание последовательности действий по установке и настройке программного обеспечения автоматизированного рабочего места пользователя системы «Электронный бюджет».

Список терминов и сокращений

В документе используются следующие термины и сокращения:

АРМ – автоматизированное рабочее место пользователя системы «Электронный бюджет»;

ПО – программное обеспечение;

Пользователь – зарегистрированный в системе «Электронный бюджет» сотрудник организации, которому предоставлен доступ к определенным функциям в системе «Электронный бюджет», в соответствии с заявкой на подключение;

Система «Электронный бюджет» – государственная интегрированная информационная система управления общественными финансами «Электронный бюджет»;

Порядок подготовки арм

Установка и настройка программного обеспечения автоматизированного рабочего места пользователя должна выполняться под учетной записью пользователя, входящего в группу локальных администраторов операционный системы.

Порядок подготовки АРМ пользователя приведен в таблице (Таблица 1).

Таблица 1. Порядок подготовки АРМ пользователя.

Копирование сертификата сервера TLS

Для копирования файла сертификата сервера TLS в локальную директорию АРМ пользователя необходимо:

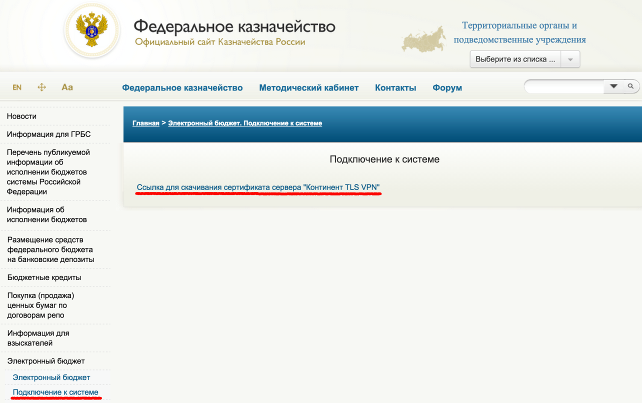

1. Открыть в веб-обозревателе официальный сайта Федерального казначейства, перейдя по адресу в сети Интернет: www.roskazna.ru

Рисунок 1. Копирование сертификата сервера TLS.

3. Активировать ссылку «Ссылка для скачивания сертификата сервера “Континент TLS VPN”».

4. На предложение сохранить файл сертификата «Федеральное казначейство__.cer» выбрать локальную директорию в АРМ пользователя, в которую необходимо сохранить файл.

5. Сохранить файл сертификата сервера TLS.

Копирование корневого сертификата УЦ Федерального казначейства

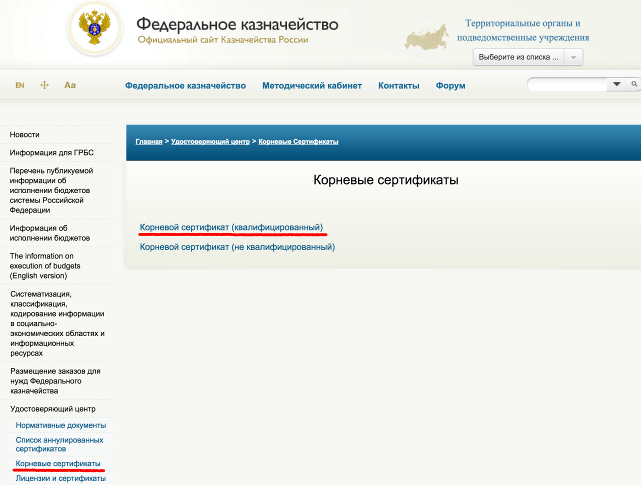

Для копирования файла корневого сертификата УЦ Федерального казначейства в локальную директорию АРМ пользователя необходимо:

Рисунок 2. Копирование корневого сертификата УЦ Федерального казначейства.

3. Активировать ссылку «Корневой сертификат (квалифицированный)».

4. На предложение сохранить файл сертификата «Корневой сертификат (квалифицированный).cer» выбрать локальную директорию в АРМ пользователя, в которую необходимо сохранить файл.

Установка корневого сертификата в локальное хранилище компьютера

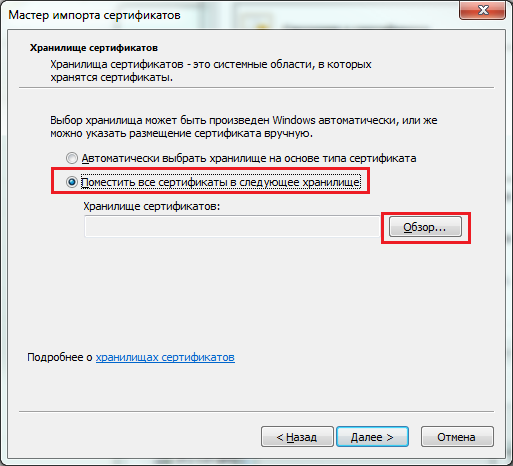

Для установки корневого сертификата УЦ в хранилище сертификатов компьютера средствами операционной системы семейства Windows необходимо:

1. Через контекстное меню файла корневого сертификата УЦ Федерального казначейства выбрать пункт меню «Установить сертификат».

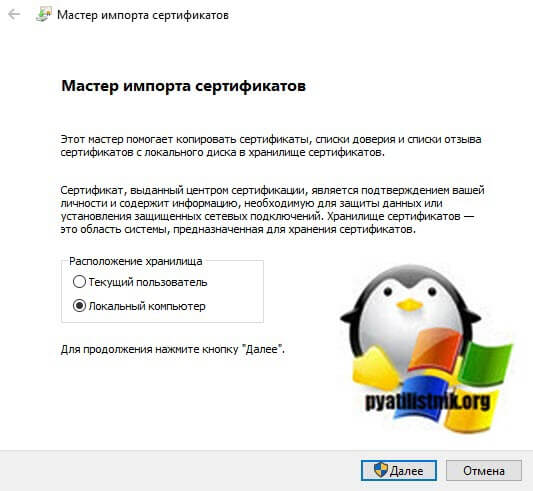

2. На экране отобразится мастер импорта сертификатов.

Рисунок 3. Мастер импорта сертификатов.

Рисунок 4. Выбор хранилища сертификата.

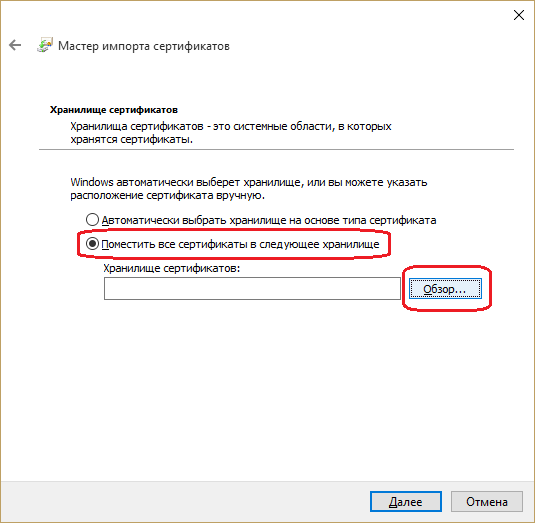

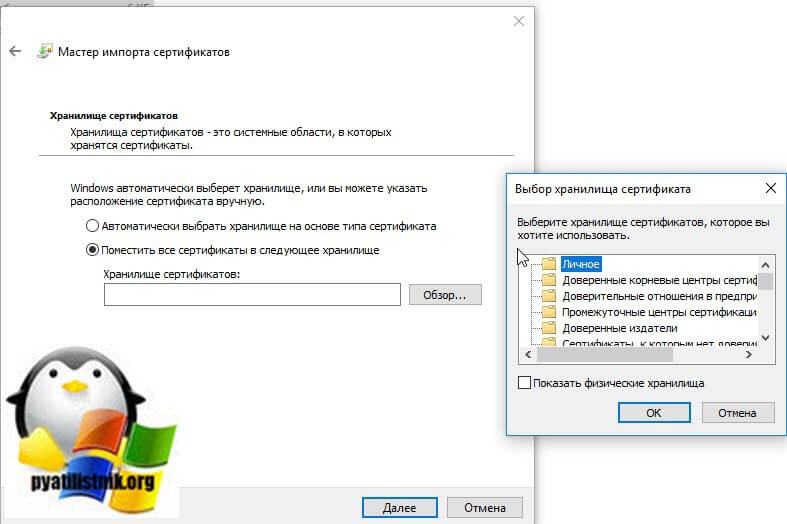

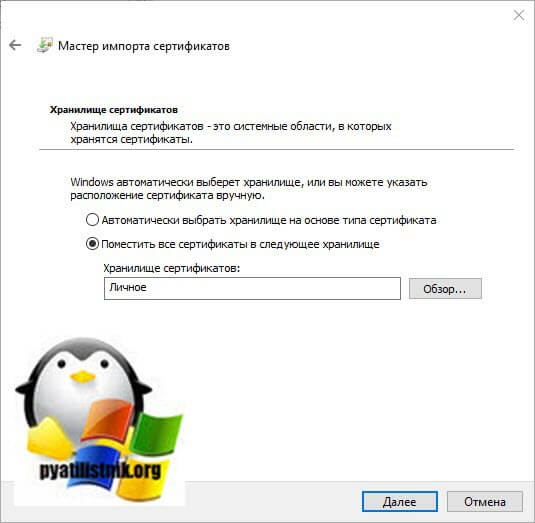

4. В окне «Хранилище сертификата» выбрать размещение сертификата вручную, указав поле «Поместить сертификаты в следующее хранилище».

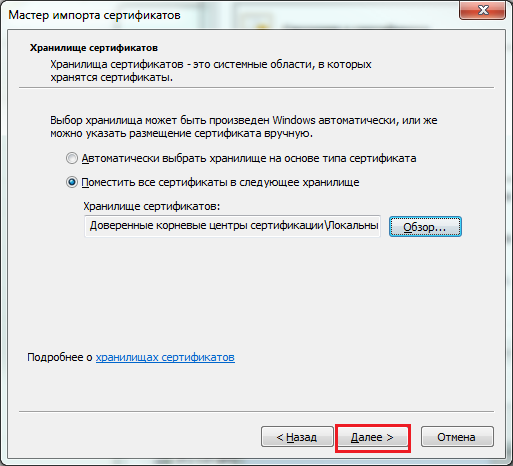

Рисунок 5. Выбор хранилища сертификата. Локальный компьютер.

6. Отметить поле «Показывать физические хранилища».

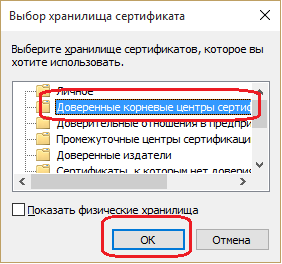

7. В окне выбора хранилища сертификатов раскрыть контейнер «Доверенные корневые центры сертификации».

8. В контейнере «Доверенные корневые центры сертификации» выбрать вложенный контейнер «Локальный компьютер».

Рисунок 6. Выбор хранилища сертификата. Установка.

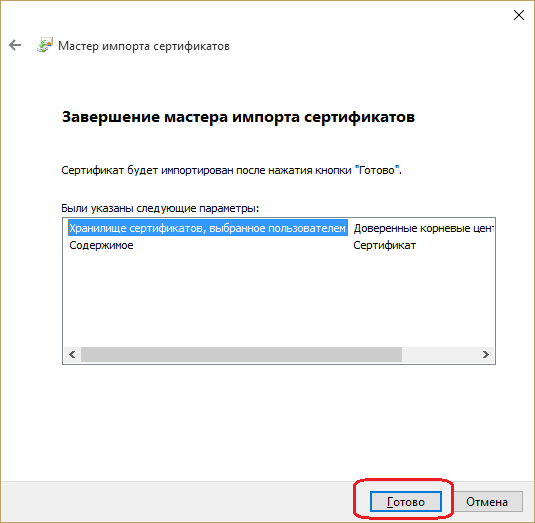

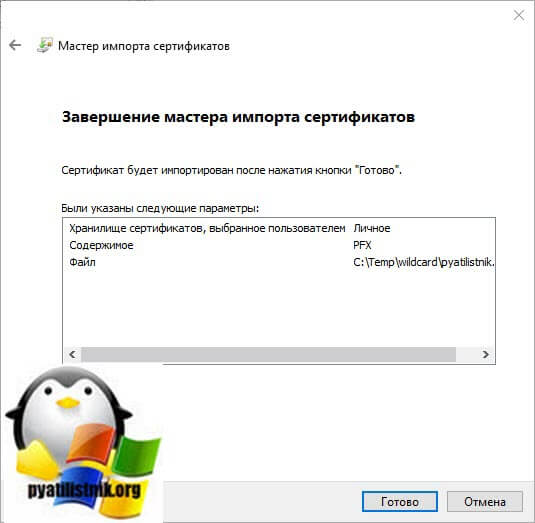

Рисунок 7. Завершение установки.

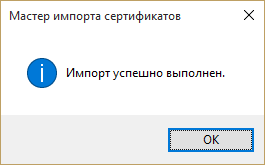

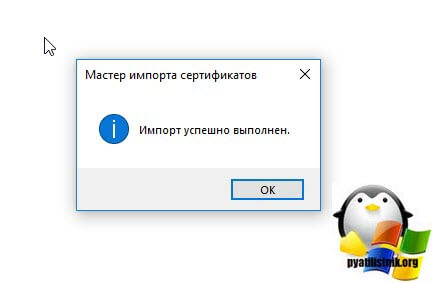

12. В случае успешного импорта сертификата отобразится диалог «Импорт успешно выполнен».

Установка корневого сертификата на клиентский компьютер (Windows 10).

Сертификаты используются для организации безопасного соединения между серверам и клиентскими компьютерами — они позволяют клиенту надёжно идентифицировать сервер, удостоверяя, что сервер — тот самый, за который себя выдаёт. Обычно сертификаты для общения между клиентом и сервером в интернете выдаются третьей стороной, которой доверяют и клиент, и сервер. В случае со службами Stormway Consulting сертификат для почтового сервера выпущен нашей собственной службой сертификации, StormCert — эта служба выпускает сертификаты и для других наших служб, в частности, сервера управления услугами (клиентская поддержка), почтовых серверов Stormway и т.д. Сертификат службы StormCert называется «корневым», так как он не зависит ни от одного другого сертификата. Остальные сертификаты служб stormway.ru подписаны сертификатом StormCert, поэтому могут быть проверены на достоверность, если Вы сами доверяете нашему центру сертификации.

Установка корневого сертификата на Ваш компьютер не является необходимой, а лишь рекомендуемой, так как облегчает Вашу работу с почтовыми службами stormway.ru. Установка корневого сертификата обязательна в том случае, если Вы используете защищённое соединение между Вашей программой Outlook ( или Outlook Mobile) и нашим сервером через HTTPS -прокси или Outlook Anywhere .

Если служба технической поддержки stormway.ru прислала Вам ссылку на данную страницу, выполните прилагаемую инструкцию.

Внимание! Инструкция верна для Windows 10. Вариант для Windows XP находится здесь.

Инструкция

- Загрузите архив, содержащий сертификат, с официального сайта stormway.ru по адресу: http://files.stormway.ru/hosting/stormway/certificate/StormwayConsulting-CA.zip . Если Ваш браузер по умолчанию Microsoft Edge, Вы увидите следующее сообщение: «Загрузка StormwayConsulting-CA.zip завершена». Нажмите кнопку «Открыть».

- Откройте загруженный архив: По умолчанию Windows открывает окно «Средства работы со сжатыми папками». Щёлкните правой кнопкой мыши на по файлу » StormwayConsulting-CA.cer » и выберите пункт «Открыть» в появившемся меню. Примечание: В зависимости от настроек системы поле «Имя» может не содержать расширение » .cer «, но тип файла должен быть указан как «Сертификат безопасности». Примечание: Некоторые приложения, работающие с архивами, такие как WinRAR или 7-Zip также могут использоваться для открытия файлов архивов. В этом случае открывайте файл » StormwayConsulting-CA.cer » двойным нажатием на имени файла.

- Откройте файл сертификата. В окне «Открыть файл — предупреждение системы безопасности» нажмите кнопку «Открыть». Система откроет программу просмотра сертификатов . Примечание: строка «Из:» может содержать другое значение, указывающее на папку временных файлов пользователя.

- Проверьте срок действия сертификата и начните его установку. Убедитесь, что поле «Действителен с. по. » содержит верные значения (текущий корневой сертификат действителен до 2022 года), нажмите кнопку «Установить сертификат. «, запустится Мастер импорта сертификатов.

- Установите сертификат в хранилище. В открывшемся окне Мастера импорта сертификатов на первой странице в пункте «Расположение хранилища» убедитесь, что выбран пункт «Текущий пользователь» нажмите кнопку «Далее»,

на следующей странице выберите пункт «Поместить все сертификаты в следующее хранилище» и нажмите кнопку «Обзор. «,

В появившемся окне «Выбор хранилища сертификата» выберите пункт «Доверенные корневые центры сертификации» и нажмите кнопку «ОК» для возврата в предыдущее окно ,

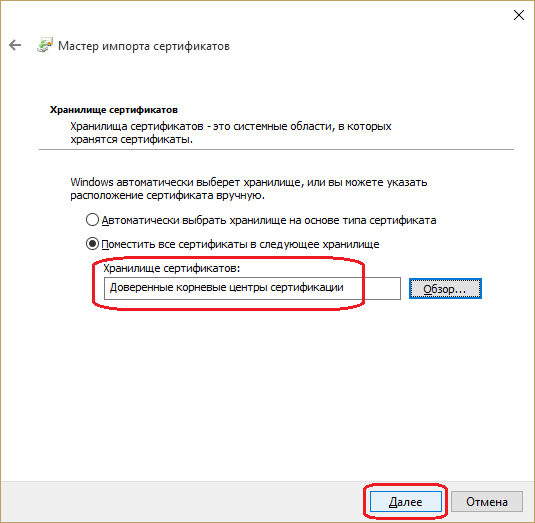

Убедитесь, что поле «Хранилище сертификатов» содержит значение «Доверенные корневые центры сертификации» и нажмите кнопку «Далее».

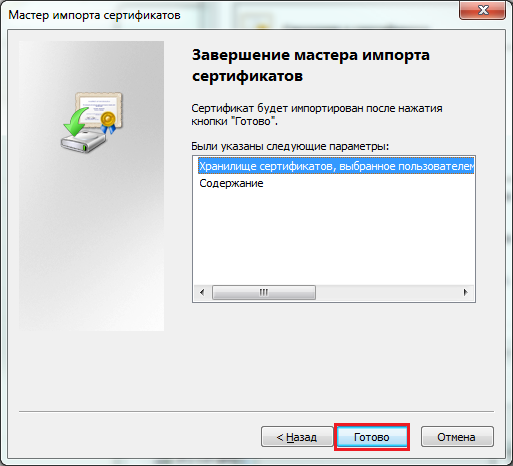

На последней странице мастера импорта нажмите кнопку «Готово» для запуска процесса импорта сертификата

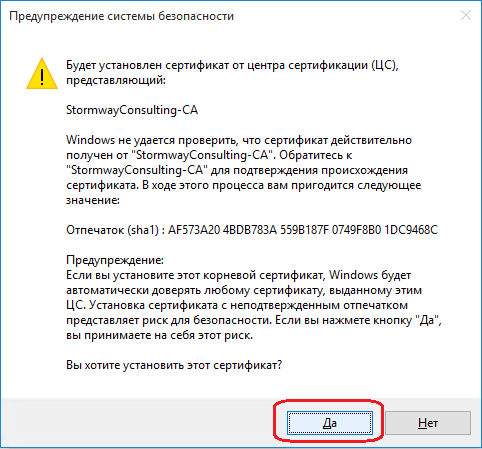

Дождитесь сообщения об успешном импорте сертификата. Возможно, система покажет следующее сообщение с заголовком «Предупреждение системы безопасности», с текстом » Windows не удаётся проверить, что сертификат действительно получен от » StormwayConsulting-CA » . Нажмите «Да» для продолжения.

Мастер импорта сертификатов должен завершить свою работу, выдав сообщение «Импорт успешно выполнен» .

Типичные коды ошибок

В ряде случаев установка корневого сертификата в систему может закончиться неудачно. Ниже приведены часто встречающиеся ошибки и рекомендации по их исправлению.

Дополнительно

В FAQ’ е есть раздел по работе с почтой .

Обновление корневых сертификатов в Windows 10 / Windows Server 2016

В операционные системы семейства Windows встроена система автоматического обновления корневых сертификатов с сайта Microsoft. Компания MSFT в рамках программы корневых сертификатов Microsoft Trusted Root Certificate Program, ведет и публикует в своем онлайн хранилище список сертификатов для клиентов и устройств Windows. Если проверяемый сертификат в своей цепочке сертификации относится к корневому CA, который участвует в этой программе, система автоматически скачает с узла Windows Update и добавит такой корневой сертификат в доверенные.

ОС Windows запрашивает обновление корневых сертификатов (certificate trust lists — CTL) один раз в неделю. Если в Windows отсутствует прямой доступ к каталогу Windows Update, то система не сможет обновить корневые сертификаты, соответственно у пользователя могут быть проблемы с открытием сайтов (SSL сертификаты которых подписаны CA, к которому нет доверия, см. статью об ошибке в Chrome «Этот сайт не может обеспечить безопасное соединение«), либо с установкой запуском подписанных приложений или скриптов.

В этой статье попробуем разобраться, как можно вручную обновить список корневых сертификатов в TrustedRootCA в изолированных сетях, или компьютерах/серверах без прямого подключения к Интернету.

Управление корневыми сертификатами компьютера в Windows 10

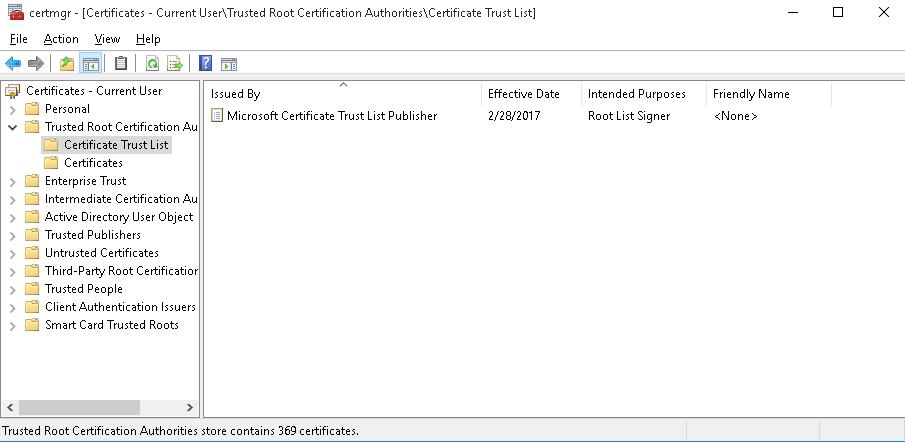

Как посмотреть список корневых сертфикатов компьютера с Windows?

- Чтобы открыть хранилище корневых сертфикатов компьютера в Windows 10/8.1/7/Windows Server, запустите консоль mmc.exe;

- В диалоговом окне выберите что вы хотите управлять сертификатами учетной записью компьютера (Computer account);

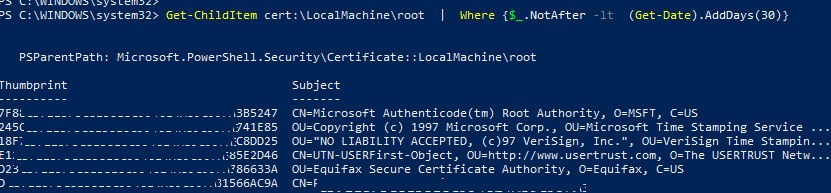

Вы также можете получить список доверенных корневых сертификатов со сроками действия с помощью PowerShell:

Можно вывести список истекших сертификатов, или которые истекут в ближайшие 30 дней:

В консоли mmc вы можете просмотреть информацию о любом сертификате или удалить его из доверенных.

Вы можете вручную перенести файл корневого сертификата с одного компьютера на другой через функцию Экспорта/Импорта.

Утилита rootsupd. exe

В Windows XP для обновления корневых сертификатов использовалась утилита rootsupd.exe. В этой утилита содержится список корневых и отозванных сертификатов, зашитых в которой регулярно обновлялся. Сама утилита распространялась в виде отдельного обновления KB931125 (Update for Root Certificates).

- Для установки корневых сертификатов Windows, достаточно запустить файл rootsupd.exe. Но мы попробуем более внимательно рассмотреть его содержимое, распаковав его с помощью команды: rootsupd.exe /c /t:C:PS

ootsupd - Сертификаты содержатся в SST файлах: authroots.sst, delroot.sst и т.п. Для удаления/установки сертификатов можно воспользоваться командами: updroots.exe authroots.sstupdroots.exe -d delroots.sst

Но, как вы видите, дата создания этих файлов 4 апреля 2013 (почти за год до окончания официальной поддержки Windows XP). Таким образом, с этого времени утилита не обновлялась и не может быть использована для установки актуальных сертификатов. Однако нам чуть позже понадобится файл updroots.exe.

Получение корневых сертификатов через Windows Update

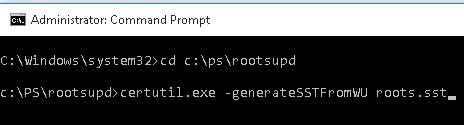

Для генерации SST файла, на компьютере Windows 10 с доступом в Интернет, выполните с правами администратора команду:

certutil.exe -generateSSTFromWU roots.sst

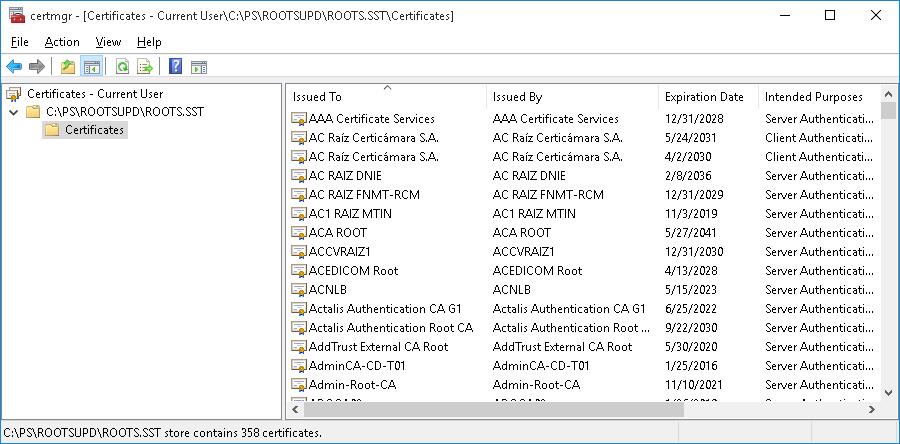

В открывшейся mmc оснастке управления сертификатами вы можете экспортировать любой из полученных сертификатов. В моем случае, список сертификатов содержал 358 элемента. Естественно, экспортировать сертификаты и устанавливать по одному не рационально.

Для установки всех сертификатов из SST файла и добавления их в список корневых сертфикатов компьютера можно воспользоваться командами PowerShell:

Также можно воспользоваться утилитой updroots.exe (она содержится в архиве rootsupd.exe, который мы распаковали в предыдущем разделе):

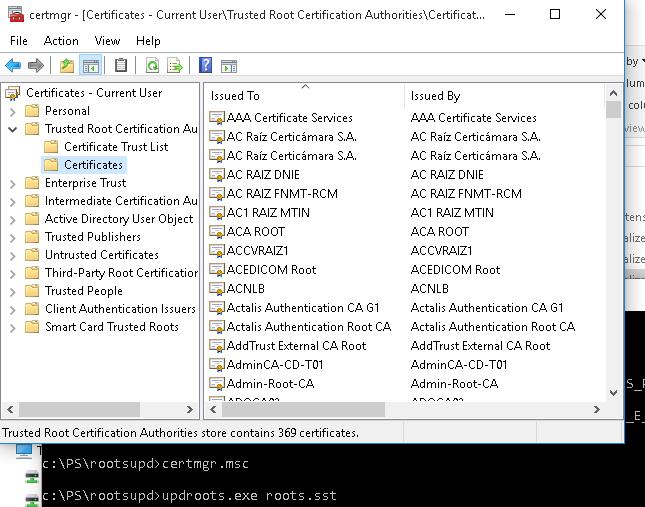

Запустите оснастку certmgr.msc и убедитесь, что все сертификаты были добавлены в хранилище Trusted Root Certification Authority.

Список корневых сертификатов в формате STL

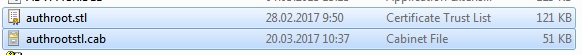

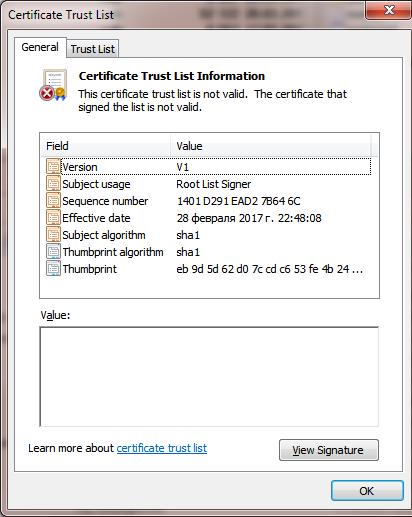

Файл authroot.stl представляет собой контейнер со списком доверенных сертификатов в формате Certification Trust List.

Данный файл можно установить в системе с помощью контекстного меню файла STL (Install CTL).

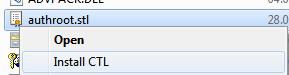

Или с помощью утилиты certutil:

certutil -addstore -f root authroot.stl

Укажите путь к вашему STL файлу сертификатами.

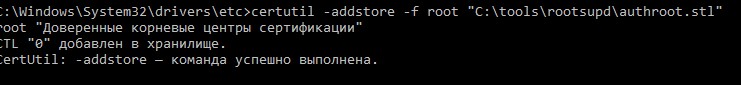

После выполнения команды, в консоли управления сертификатами (certmgr.msc) в контейнере Trusted Root Certification Authorities (Доверенные корневые сертификаты) появится новый раздел с именем Certificate Trust List (Список доверия сертификатов).

certutil -addstore -f disallowed disallowedcert.stl

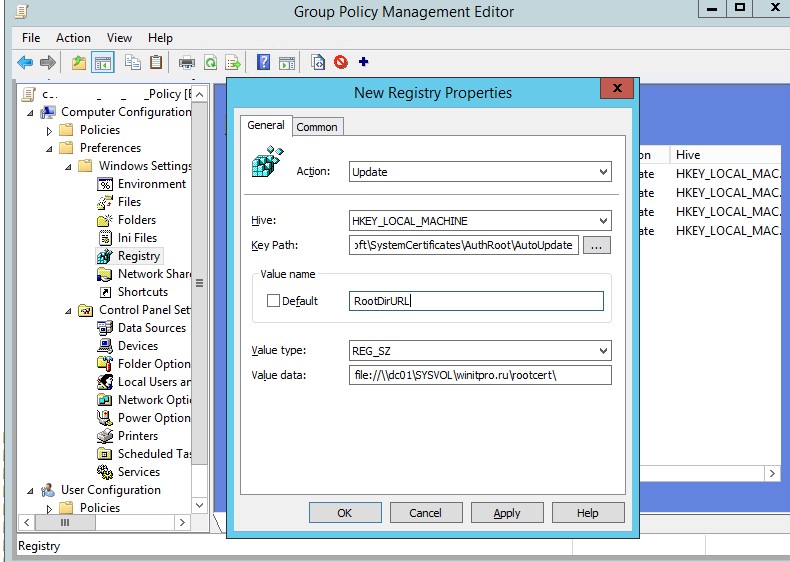

Обновление корневых сертификатов в Windows с помощью GPO в изолированных средах

Если у вас возникла задача регулярного обновления корневых сертификатов в изолированном от Интернета домене Active Directory, есть несколько более сложная схема обновления локальных хранилищ сертификатов на компьютерах домена с помощью групповых политик. В изолированных сетях Windows вы можете настроить обновление корневых сертификатов на компьютерах пользователей несколькими способами.

Первый способ предполагает, что вы регулярно вручную скачиваете и копируете в вашу изолированную сеть файл с корневыми сертификатами, полученный так:

certutil.exe –generateSSTFromWU roots.sst

Затем сертификаты из данного файла можно установить через SCCM или PowerShell логон скрипт в GPO:

Второй способ предполагает получение актуальных корневых сертификатов с помощью команды:

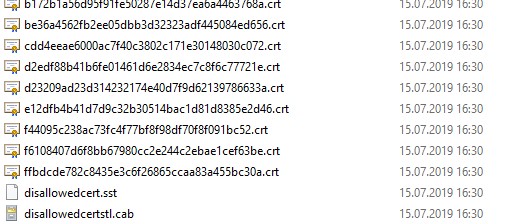

Certutil -syncWithWU -f \dc01SYSVOLwinitpro.ru

ootcert

В указанном сетевом каталоге появится ряд файлов корневых сертификатов (CRT) и в том числе файлы (authrootstl.cab, disallowedcertstl.cab, disallowedcert.sst, thumbprint.crt).

Action: UpdateHive: HKLMKey path: SoftwareMicrosoftSystemCertificatesAuthRootAutoUpdateValue name: RootDirURLType: REG_SZValue data: file://\dc01SYSVOLwinitpro.ru

ootcert

Осталось назначить эту политику на компьютеры и после обновления политик проверить появление новых корневых сертификатов в хранилище.

В этой статье мы рассмотрели несколько способов обновления корневых сертификатов на ОС Windows, изолированной от Интернета.

Добавление сертификатов для всех пользователей

Файлы сертификатов, по умолчанию, устанавливаются только под учетную запись пользователя, под которым происходит сама установка. Тем не менее, можно установить сертификаты на компьютер, то есть на всех его пользователей.

Установка сертификатов всем пользователям

Сделать это можно выполнив команду

в окошке «Выполнить», которое открывается либо через меню Пуск, либо сочетанием клавиш Win + R .

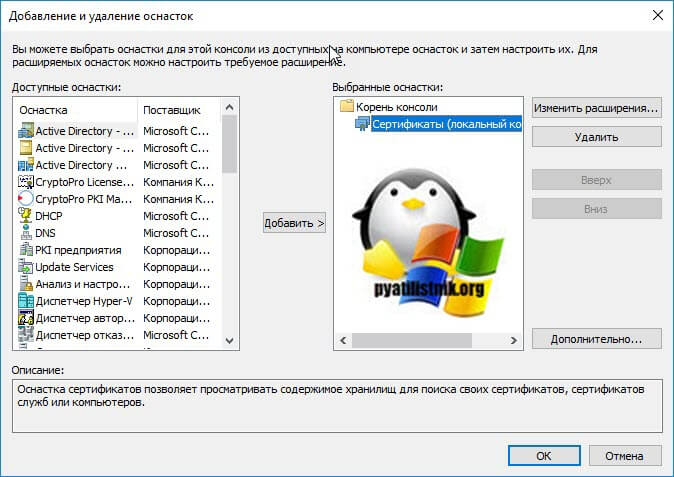

Откроется пустое окошко консоли, в которое нужно добавить оснастку Сертификаты. Для этого нажимаем клавиши Ctrl +M, или же открываем в верхнем меню пункт «Файл», в нем выбираем «Добавить или удалить оснастку».

Откроется окошко добавления или удаления оснасток. В левом столбце (который называется «Доступные оснастки») ищем Сертификаты, выделяем и нажимаем «Добавить».

Появится окошко, в котором необходимо будет указать некоторые параметры добавляемой оснастки. В первом окне необходимо будет указать область управления сертификатами, так как заданной целью является возможность добавлять сертификаты для всех пользователей, то нужно выбрать пункт «учетной записи компьютера».

Затем, после нажатия кнопки «Далее» появится окошко, в котором необходимо будет указать, каким компьютером будет управлять данная оснастка. Если целью стоит управление локальным компьютером, то необходимо отметить пункт «Локальным компьютером», если же удаленным, то его необходимо выбрать пункт «Другим компьютером», где нужно будет указать нужный компьютер.

По закрытию окошка с выбором параметров добавляемой оснастки видим, что в правом окне доступных оснасток появились «Сертификаты (локальный компьютер)». Нажимаем «Ок».

Теперь в правой части консоли нажимаем на Сертификаты (Локальный компьютер).

После этого откроется список доступных хранилищ сертификатов. Нажимаем на нужном хранилище правой кнопкой мыши, и выбираем пункт «Все задачи — Импорт».

Откроется окошко импорта сертификатов. Первое окошко с приветствием можно быстро пропустить, нажав кнопку «Далее».

В следующем окне нужно выбрать нужный сертификат, выбрать который можно нажав кнопку «Обзор». По завершению добавления сертификата нужно нажать кнопку «Далее».

Затем нужно определить необходимое хранилище сертификатов. Ранее выбранное хранилище сертификатов будет выбрано автоматом, но в этом окошке его можно поменять.

Затем, после нажатия кнопки «Далее» будет отображено окно завершения операции по импорту сертификата. Закрыть его можно нажав кнопку «Готово».

После этого появится уведомление о успешном импорте. Далее можно закрыть все ранее открытые окна, нужный сертификат был добавлен в нужное хранилище для всех пользователей на компьютере.

Как вручную обновить корневые сертификаты в Windows

В операционных системах семейства Windows, начиная с Windows 7, присутствует система автоматического обновления корневых сертификатов с сайта Microsoft. MSFT в рамках программы Microsoft Trusted Root Certificate Program , ведет и публикует в своем онлайн хранилище список сертификатов для клиентов и устройств Windows. В том, случае если проверяемый сертификат в своей цепочке сертфикации относится к корневому CA, который участвует в этой программе, система автоматически скачает с узла Windows Update и добавит такой корневой сертификат в доверенные.

В том случае, если у Windows отсутствует прямой доступ к каталогу Windows Update, то система не сможет обновить корневой сертификат, соответственно у пользователя могут быть проблемы с открытием сайтов (SSL сертификаты которых подписаны CA, к которому нет доверия), либо с установкой / запуском подписанных приложений или скриптов .

В этой статье попробуем разобраться, как можно вручную обновить список корневых сертификатов в TrustedRootCA в изолированных системах, или системах без прямого подключения к интернету.

Примечание . В том случае, если пользователи получают доступ в интернет через прокси сервер, для того, что работало автоматическое обновление корневых сертификатов на компьютера пользователей, Microsoft рекомендует открыть прямой доступ (bypass) к узлам Microsoft. Но это не всегда возможно/применимо.

В Windows XP для обновления корневых сертификатов использовалась утилита rootsupd.exe , список корневых и отозванных сертификатов, зашитых в которой регулярно обновлялся. Сама утилита распространялась в виде отдельного обновления KB931125 (Update for Root Certificates). Посмотрим, можно ли использовать ли ее сейчас.

Для установки сертификатов, достаточно запустить файл. Но мы попробуем более внимательно рассмотреть его содержимое, распаковав его с помощью команды: rootsupd.exe /c /t: C:PS

ootsupd

Но , как вы видите, дата создания этих файлов 4 апреля 2013 (почти за год до окончания официальной поддержки Windows XP ). Таким образом, с этого времени утилита не обновлялась и не может быть использована для установки актуальных сертификатов.

Получения списка корневых сертификатов с узла Windows Update с помощью Сertutil

Для генерации SST файла, на компьютере Windows 10 с прямым доступом в Интернет, выполните с правами администратора команду:

Windows установка сертификата для всех пользователей

Сертификаты, которые используются в работе системы Контур Экстерн, можно добавить или удалить c помощью консоли mmc из следующих хранилищ:

- «Другие пользователи» — хранилище сертификатов контролирующих органов;

- «Доверенные корневые центры сертификации» и «Промежуточные центры сертификации» — хранилища сертификатов Удостоверяющего Центра.

Установка личных сертификатов производится только с помощью программы Крипто Про.

Для запуска консоли необходимо выполнить следующие действия

2. Указать команду mmc и нажать на кнопку «ОК».

4. Выбрать из списка оснастку «Сертификаты» и кликнуть по кнопке «Добавить».

5. В открывшемся окне установить переключатель «Моей учетной записи пользователя» и нажать на кнопку «Готово».

6. Выбрать из списка справа добавленную оснастку и нажать на кнопку «ОК».

3. В отрывшемся окне нажать на кнопку «Далее».

5. В следующем окне необходимо нажать на кнопку «Далее» (нужное хранилище выбрано автоматически).

6. Нажать на кнопку «Готово» для завершения импорта.

Удаление сертификатов

Чтобы удалить сертификаты с помощью консоли mmc (например, из хранилища Другие пользователи), необходимо проделать следующие действия:

Добрый день! Уважаемые читатели и гости одного из крупнейших IT блогов рунета Pyatilistnik.org. В прошлый раз мы с вами успешно настроили сеть на CentOS 7.6, двигаемся вперед. В сегодняшней публикации я вам хочу продемонстрировать, как вы можете выполнить экспорт сертификата или импорт сертификата из хранилища Windows. Уверен, что вы сами с легкостью можете найти кучу разных сценариев при которых вы можете использовать мою инструкцию.

Примеры сценариев при импорте и экспорте сертификата

Если вы мой постоянный читатель, то вам уже должны быть знакомы понятие SSL сертификата, его виды и назначение. Сейчас уже сложно себе представить работу юридических лиц, ИП и обычных граждан без сертификатов и ЭЦП. Многие программы используют их для шифрования трафика, например при документообороте или при доступе к сервису, очень частый пример, это кабинет клиент-банка.

В большинстве случаев у людей на компьютере установлена операционная система Windows, она не идеальна и бывают частые случаи ее выхода из строя. При таком раскладе у вас легко могла возникать ситуация по восстановлению вашего сертификата из хранилища Windows, или при обновлении вашего компьютера на более новый, где так же производили перенос сертификатов, я приводил такой пример для КриптоПРО. Переходим к практике.

Импорт сертификата в Windows

Ранее я вам рассказывал, где в операционной системе Windows хранятся сертификаты и вы помните, что там есть два глобальных контейнера:

- Первый, это для компьютера

- Второй для пользователя

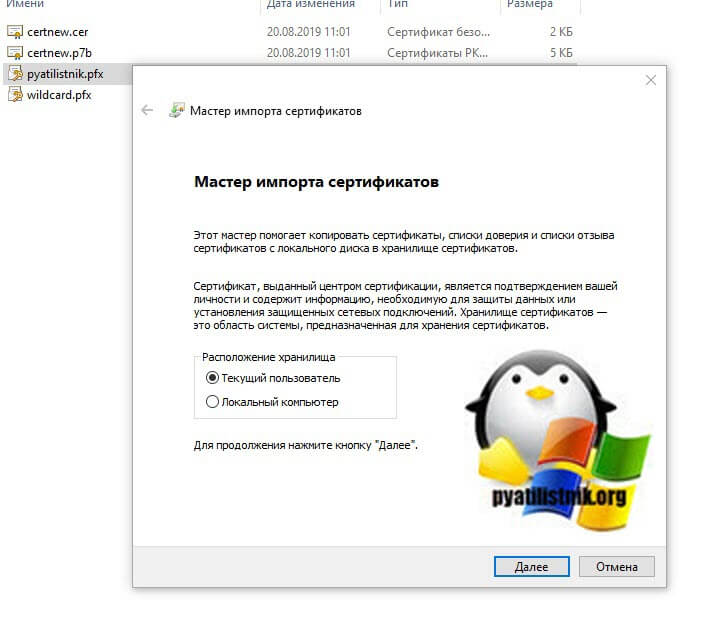

Я в своем примере буду импортировать сертификат в раздел локального компьютера, в личное расположение. И так у меня есть Wildcard сертификат имеющий формат PFX архива. Существует два метода импорта сертификата в операционных системах Windows:

- Через графический мастер импорта сертификатов

- Через использование утилиты командной строки certutil

Давайте начнем с самого простого метода, через графический интерфейс. У меня есть файл pyatilistnik.pfx. Я щелкаю по нему двойным кликом и запускаю мастер импорта сертификатов.

Я указываю, что буду копировать сертификат в хранилище локального компьютера, нажимаю далее.

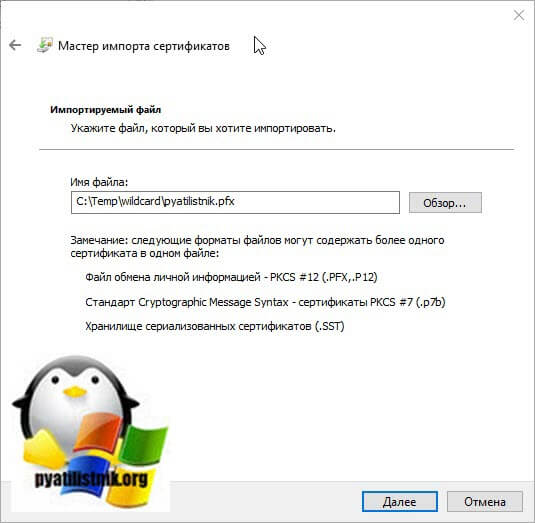

Мастер импорта сертификата попытается удостовериться, какой файл вы будите копировать, поддерживаются форматы PFX, P12, p7b и SST.

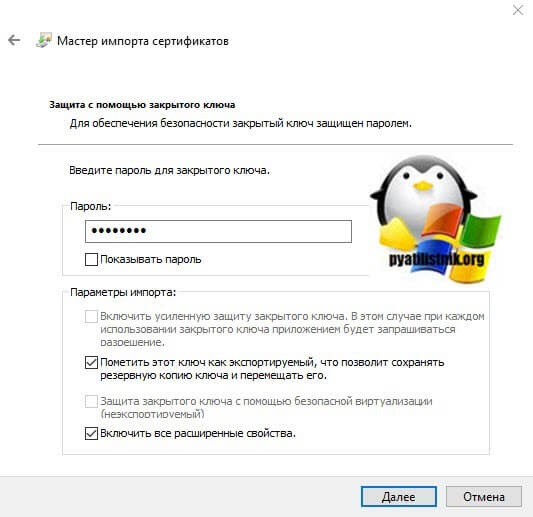

На следующем этапе вы указываете пароль от данного сертификата, при желании можете поставить галку «Пометить этот ключ как экспортируемый, что позволит сохранить резервную копию ключа и перемещать его». Данная галка полезна при использовании сертификата их реестра, ну и потом можно будет его при необходимости перенести, но это МЕНЕЕ БЕЗОПАСНО, не не смертельно если есть пароль.

Далее вы выбираете куда вы будите помещать сертификат при импорте, я выберу ручное помещение в личное хранилище.

Завершаем мастер импорта сертификатов.

В результате импортирование сертификата успешно выполнено.

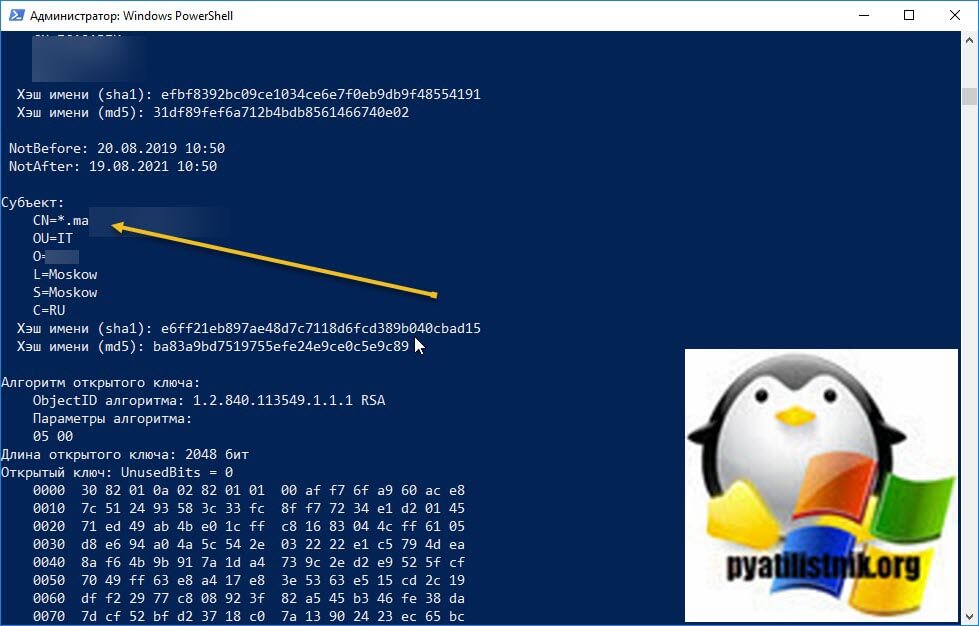

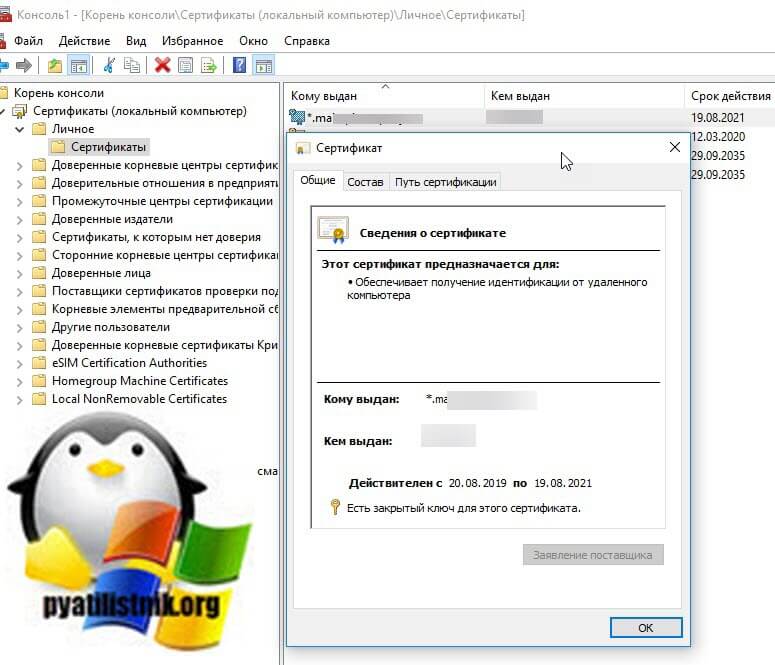

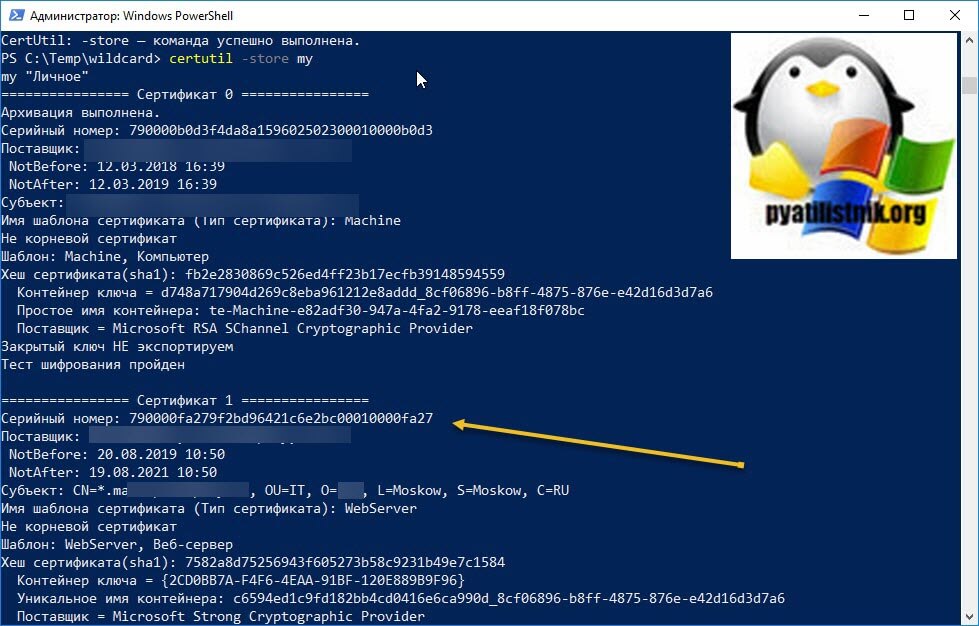

Давайте удостоверимся, что у вас появился ваш сертификат, тут вы можете воспользоваться оснасткой mmc «сертификаты» или же утилитой certutil. Я покажу оба варианта, откройте командную строку или оболочку PowerShell и выполните:

В итоге у вас будет список всех ваших сертификатов, если знаете его CN, то можете отфильтровать по findstr. Второй вариант, это в окне выполнить открыть mmc и добавить там оснастку «Сертификаты» (Подробнее по ссылке выше про mmc).

В контейнере «Личное — Сертификаты» я вижу свой Wildcard SSL сертификат, и по значку я вижу, что в нем есть закрытый ключ. Я его удалю, чтобы импортировать его с помощью certutil.

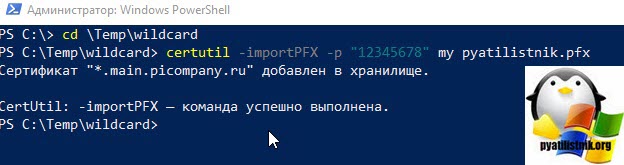

Для импорта сертификата вам нужно через команду cd перейти в каталог, где хранится pfx архив. В моем примере, это каталог C:Tempwildcard.

Далее импортируем наш сертификат. пишем команду:

certutil -importPFX -p «12345678» my pyatilistnik.pfx

Где -p, это пароль, а pyatilistnik.pfx имя файла.

Все с копированием сертификата в ваше локальное хранилище мы разобрались, переходим к экспорту.

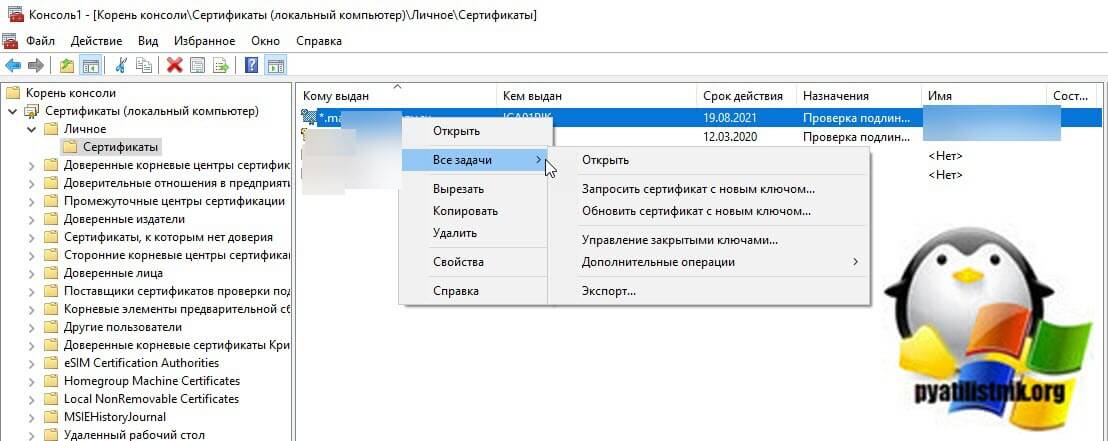

Экспорт сертификата Windows

Давайте теперь проделаем процедуру обратного порядка. Первым делом я произведу экспорт сертификата из графического интерфейса. В оснастке «Сертификаты» найдите нужный вам. Щелкните по нему правым кликом и выберите «Все задачи — Экспорт’.

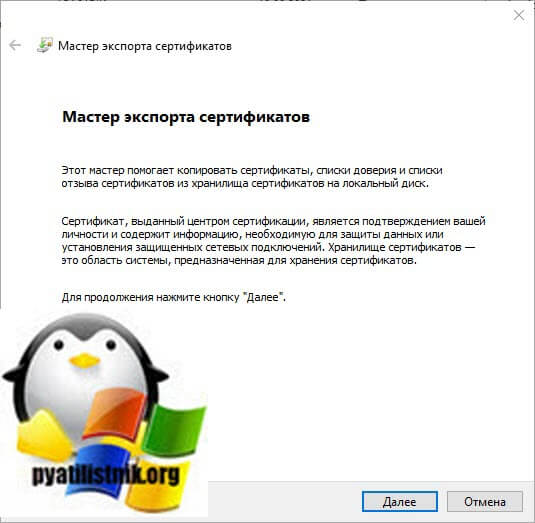

У вас откроется окно мастера экспорта сертификатов, нажимаем далее.

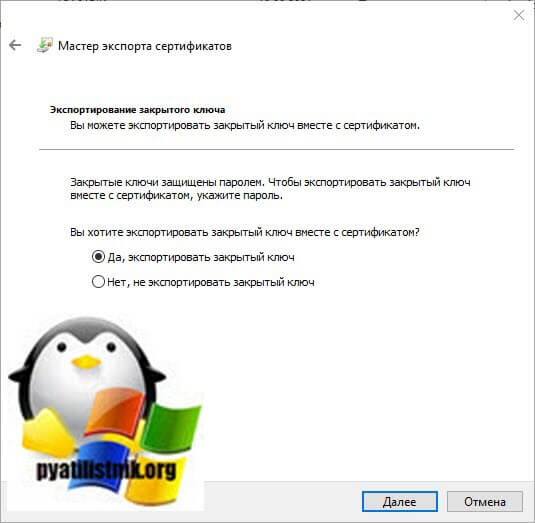

Если есть возможно и закрытый ключ экспортируемый, то можете выставить режим «Да, экспортировать закрытый ключ».

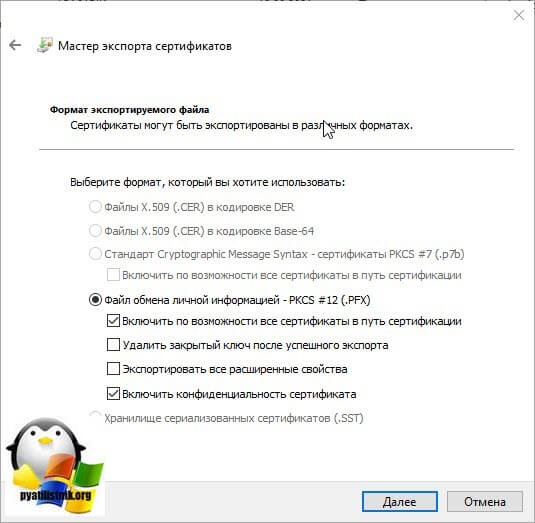

Вам будет предложено выбрать формат выгрузки, тут могут быть расширения cer DER, cer Base-64, p7b, PFX. Так как у меня сертификат Wildcard, то я могу выгрузить в «Файл обмена личной информацией -PKCS # 12(.PFX)». Если вы планируете после экспорта удалить из личного хранилища ваш сертификат, то можете тут выставить соответствующую галку. Так же может выгрузить все расширения, после чего нажимаем далее.

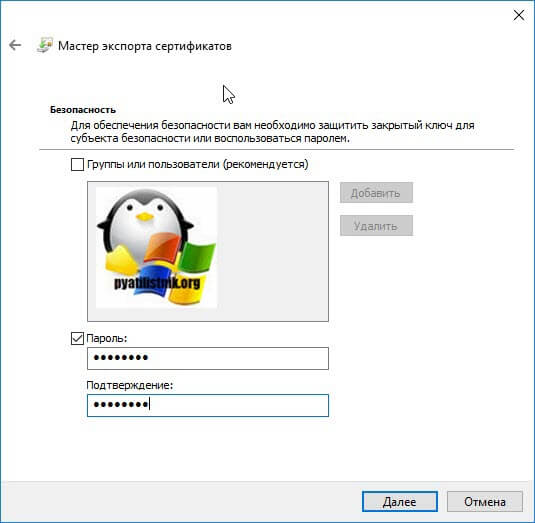

Задаем обязательный пароль два раза, лучше сразу задавать стойкий пароль.

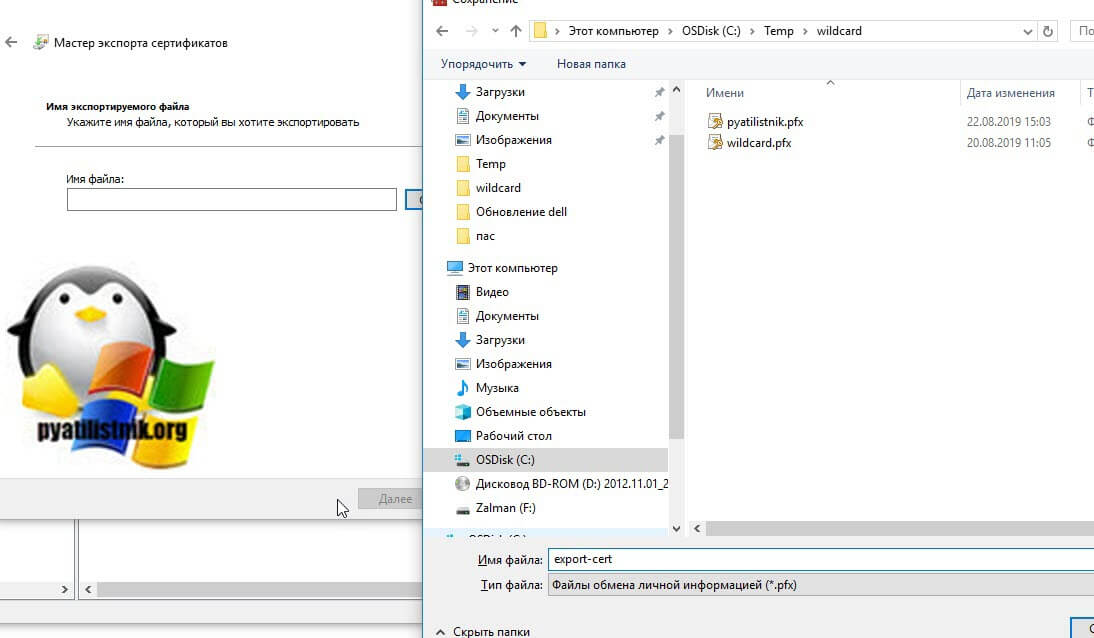

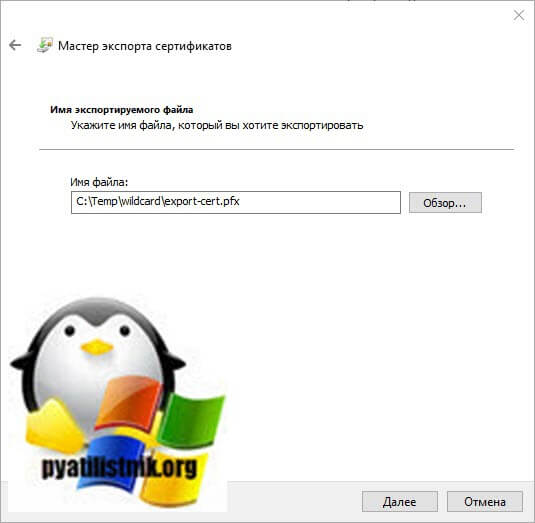

В следующем окне мастера по экспорту сертификатов, вы задаете его имя и где он будет сохранен.

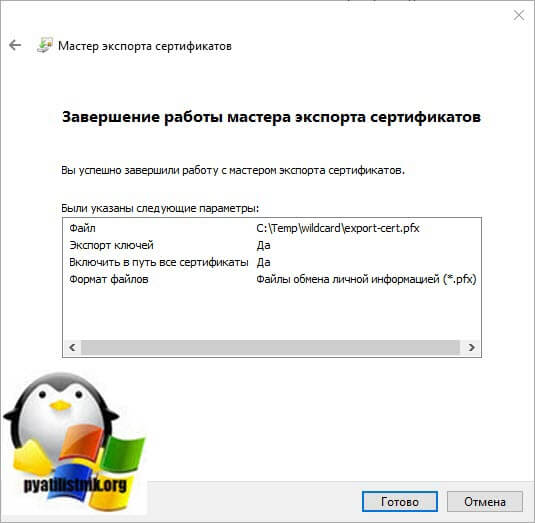

Завершаем процедуру экспорта pfx архива из нашего хранилища сертификатов.

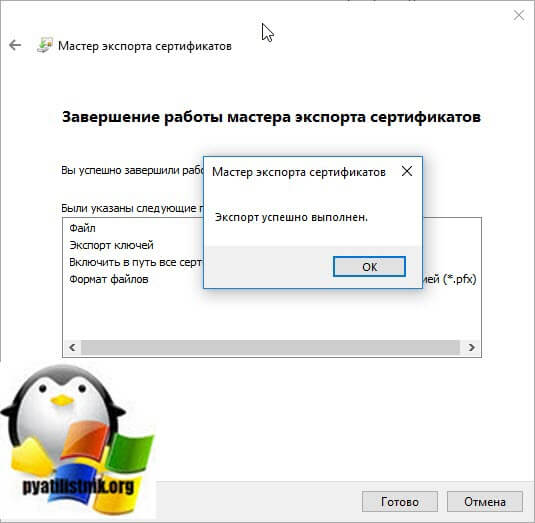

Экспорт успешно выполнен.

Теперь давайте произведем экспорт с помощью утилиты certutil. Перед тем, как это сделать, нам необходимо вычислить серийный номер сертификата.Для этого выполните команду:

Находим поле «Серийный номер» у нужного сертификата и копируем его.

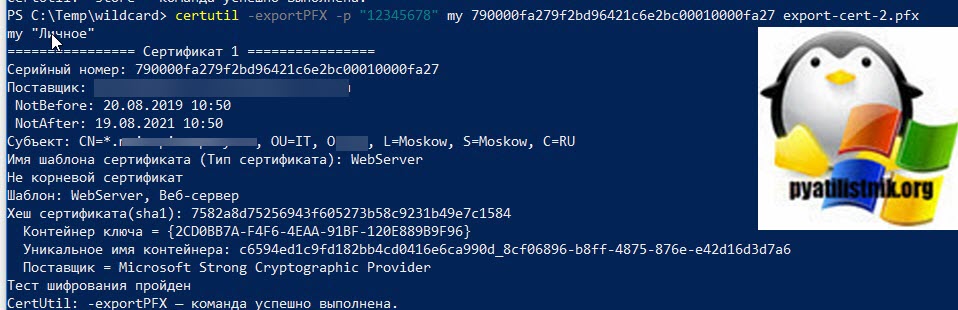

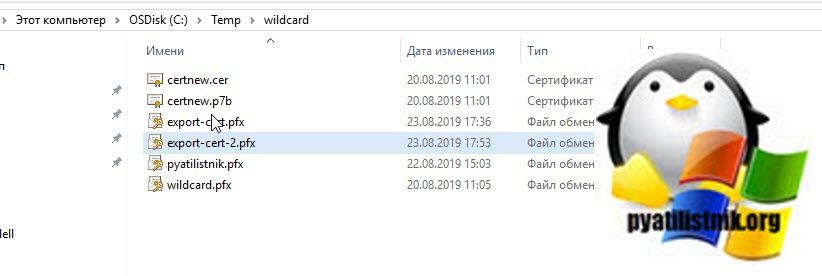

Далее пишем команду для экспорта сертификата;

certutil -exportPFX -p «12345678» my 790000fa279f2bd96421c6e2bc00010000fa27 export-cert-2.pfx

Все успешно отработало.

На выходе я получил файл export-cert-2.pfx. Открыть архив с сертификатом вы легко сможете через утилиту keytool или Key Store Explorer.

На этом у меня все, мы с вами разобрали алгоритм и методы по импортированию и экспортированию сертификатов в операционной системе Windows. остались вопросы или пожелания, то я жду их в комментариях. С вами был Иван Семин, автор и создатель IT портала Pyatilistnik.org.