Как выпустить Wildcard SSL сертификат в Active Directory

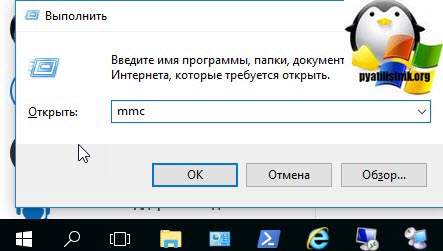

И так у вас есть развернутый домен Active Directory, внутри домена есть инфраструктура по выпуску сертификатов, через Windows роль «Центр Сертификации». Поступила задача выпустить для вашего домена Wildcard SSL сертификат, чтобы использовать его на разных проектах предприятия. Что вы делаете, открываете окно «Выполнить» и пишите там слово mmc.

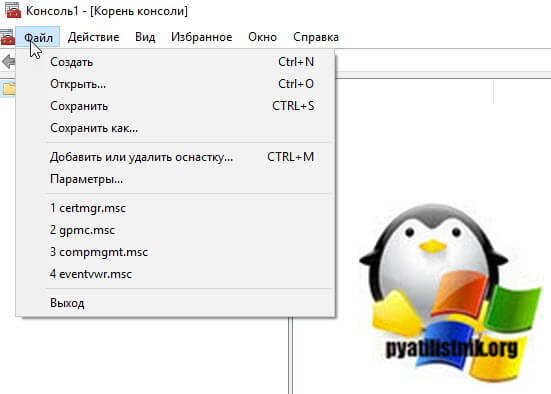

У вас откроется окно для добавления оснасток mmc. Нажмите меню «Файл — Добавить или удалить оснастку».

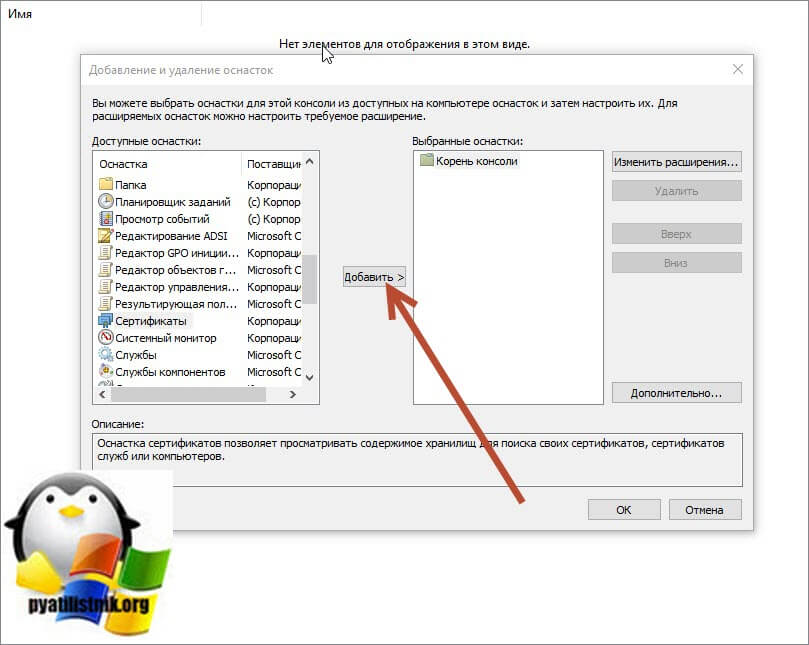

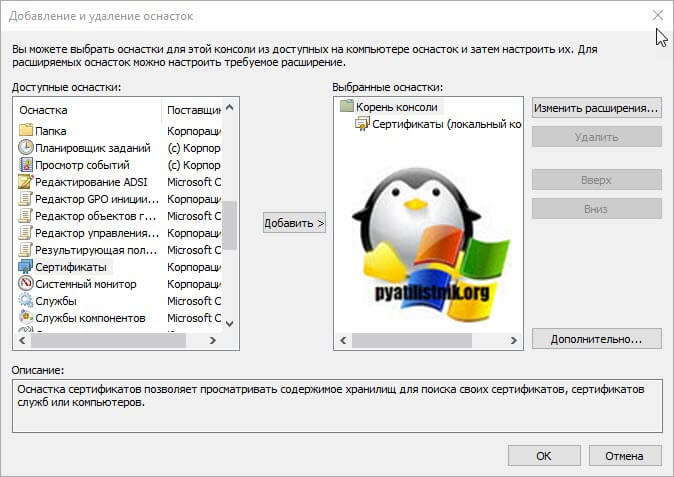

Находим в левом разделе «Доступные оснастки» запись «Сертификаты» и нажимаем «Добавить».

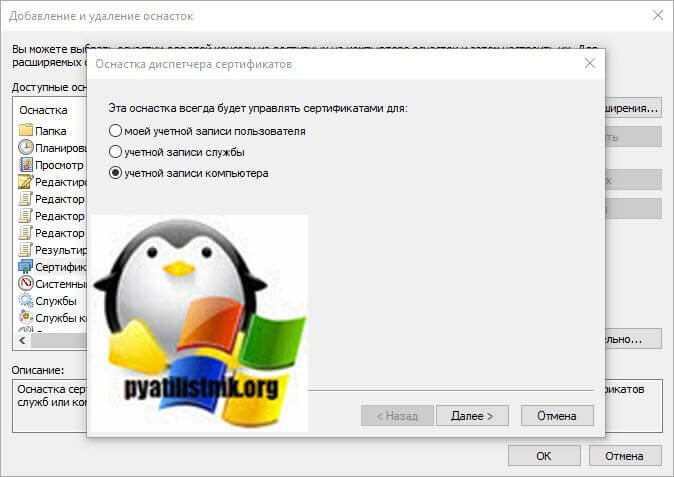

Выбираем пункт «Учетной записи компьютера» и нажимаем далее.

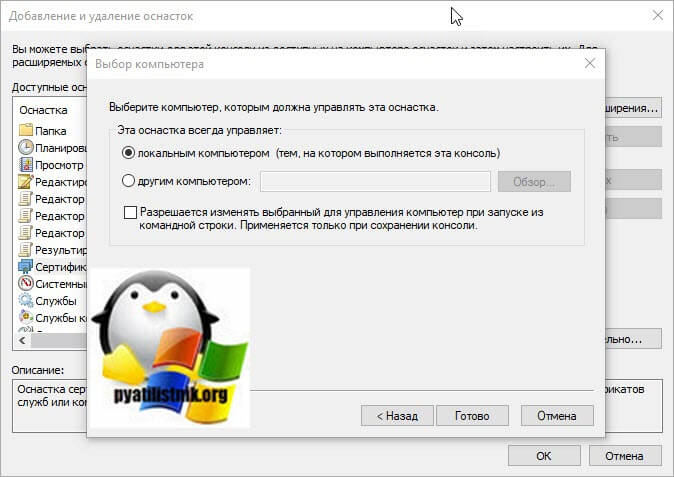

Оставляем, эта оснастка управляет «Локальным компьютером» и нажимаем готово.

Видим, что в корень консоли был добавлен пункт «Сертификаты», нажимаем «Ok».

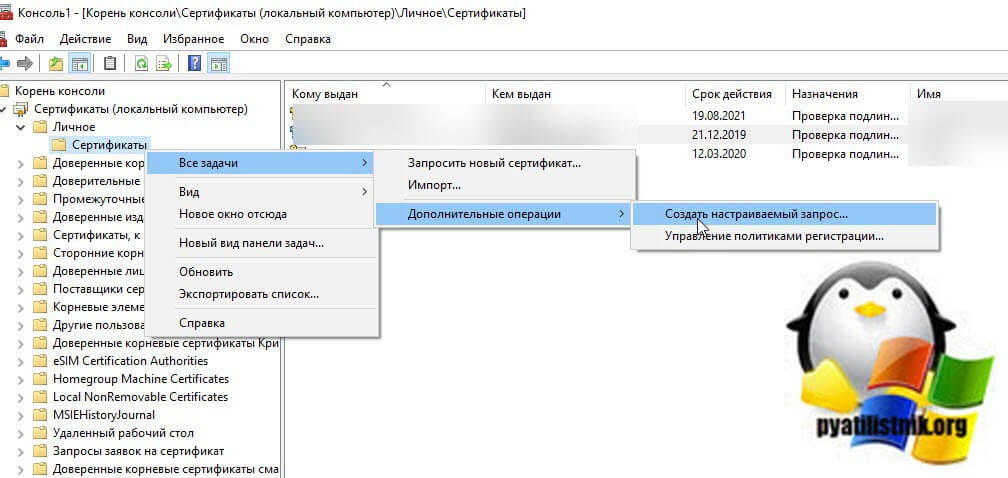

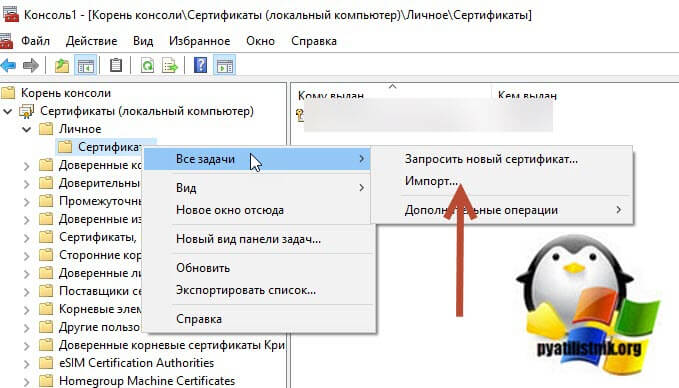

Следующим шагом, переходим в раздел «личное — Сертификаты» и щелкаем по ним правой кнопкой мыши, из контекстного меню выбираем пункт «Все задачи (All Tasks) — Дополнительные операции (Advanced Options) — Создать настраиваемый запрос (Create Custom Request)»

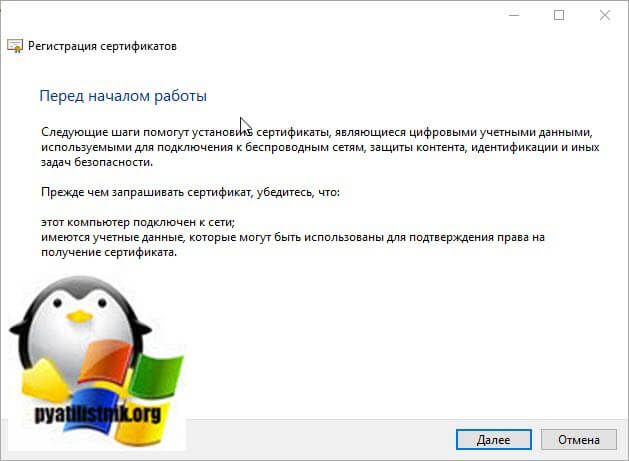

У вас откроется мастер регистрации сертификатов, на первом экране просто нажимаем «Далее».

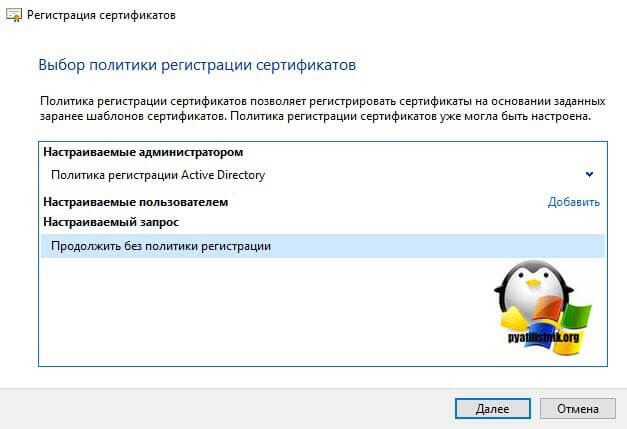

В выборе политики регистрации сертификатов выбираем пункт «Продолжить без политики регистрации (roceed without enrolment Policy)».

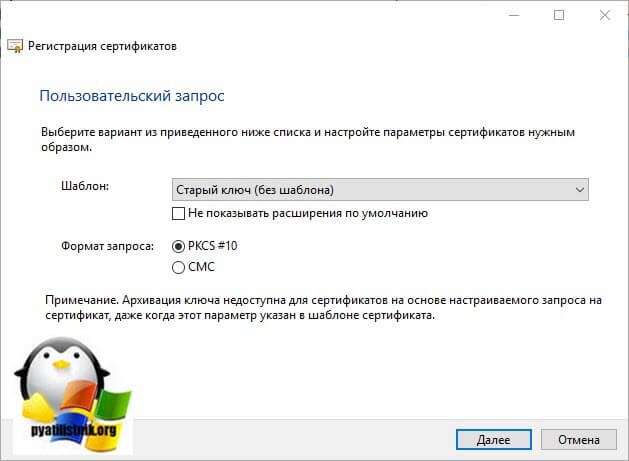

В шаблоне выставляем «Старый ключ (без шаблона)», формат записи «PKCS#10» и нажимаем далее.

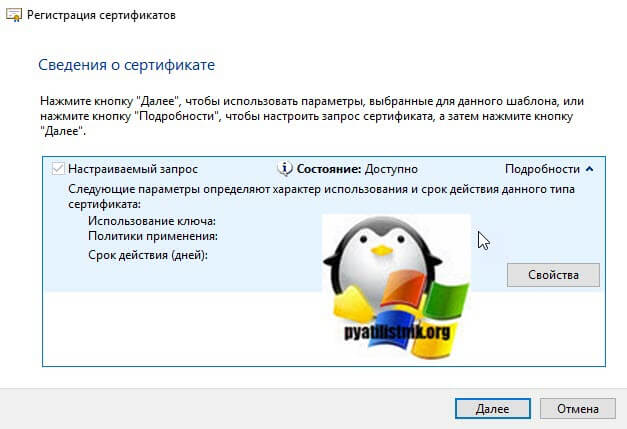

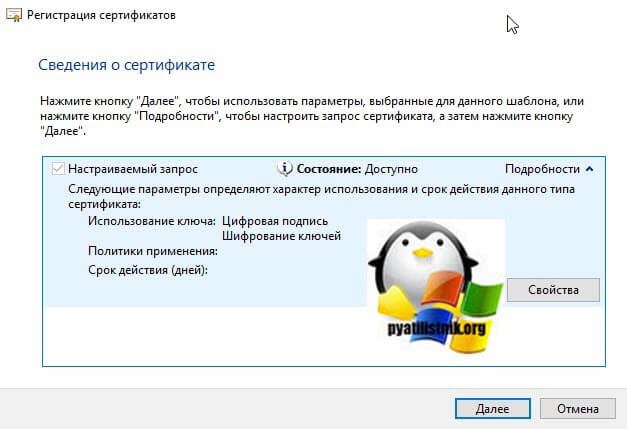

Раскрываем подробности и щелкаем по кнопке «Свойства».

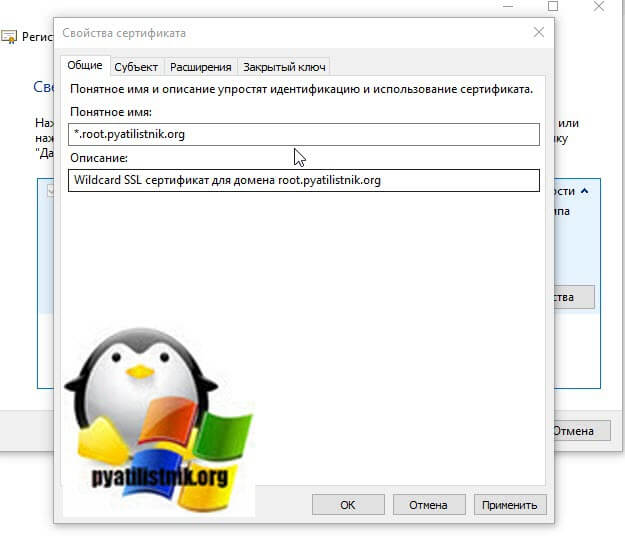

У вас откроется дополнительная форма со свойствами запрашиваемого сертификата. В понятном имени задаем, как будет вам удобно идентифицировать ваш сертификат, я подпишу его *.root.pyatilistnik.org, в описании можете задать Wildcard SSL сертификат для домена root.pyatilistnik.org.

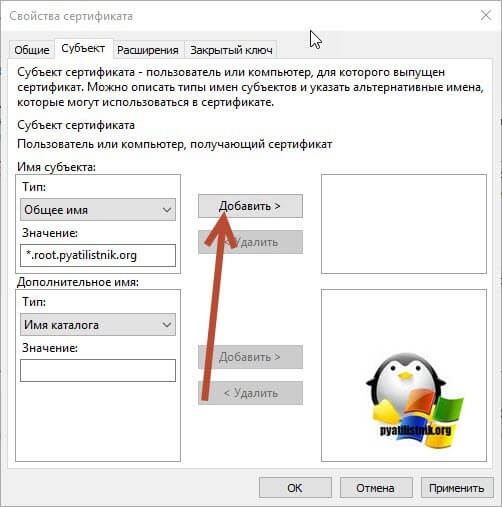

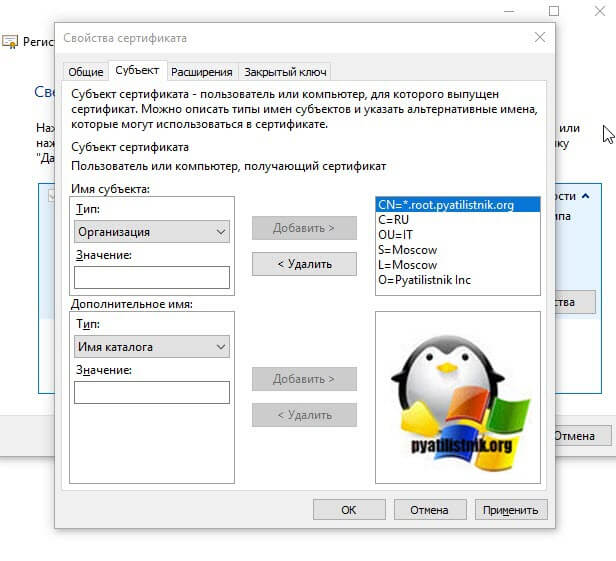

Переходим на вкладку «Субъект», это самое важное в настройке Wildcard сертификата. Тут задается с какими доменными именами будет работать SSL, его поля. Задаваемые поля:

- Страна (Country) — пишем RU и добавляем на право

- Подразделение (Organizational Unit) — например, пишем IT

- Область (State) — Я пишу Moscow

- Размещение (Location) — Я пишу Moscow

- Организация (Organization) — Я пишу Pyatilistnik Inc

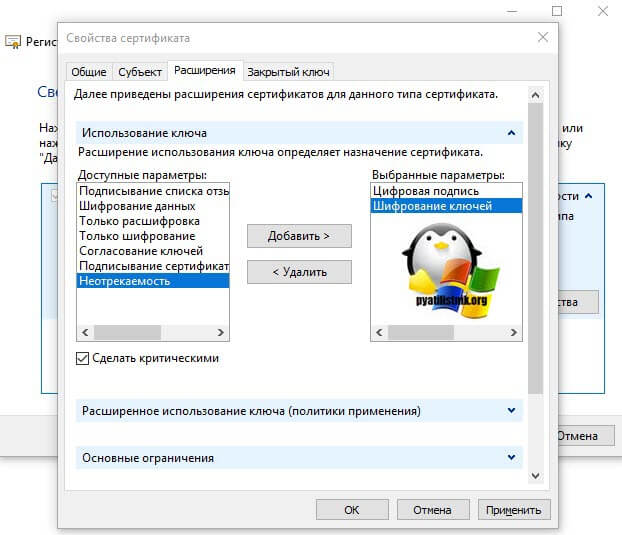

Переходим на вкладку «Расширения (Extensions)», тут мы зададим под, что мы будем использовать ваш Wildcard SSL сертификат, так называемые OID (Оиды). Раскрываем пункт «Использование ключа», из левой панели переносим вот такие пункты:

- Цифровая подпись (Digital Signature)

- Шифрование ключей (Key encipherment)

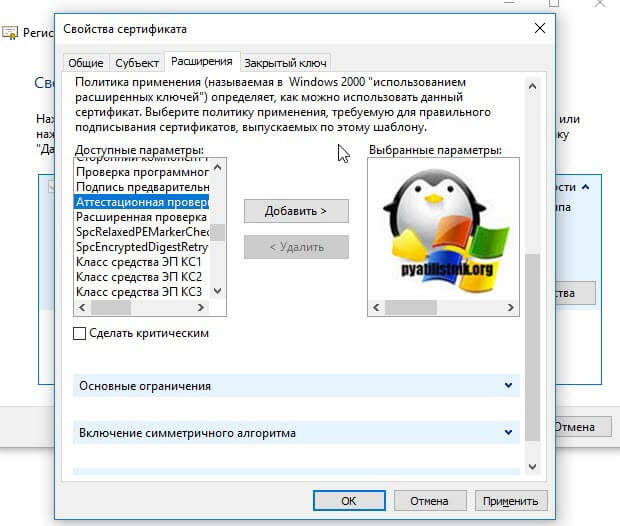

Так же при необходимости можете открыть «Расширенное использование ключа», тут много дополнительных возможностей:

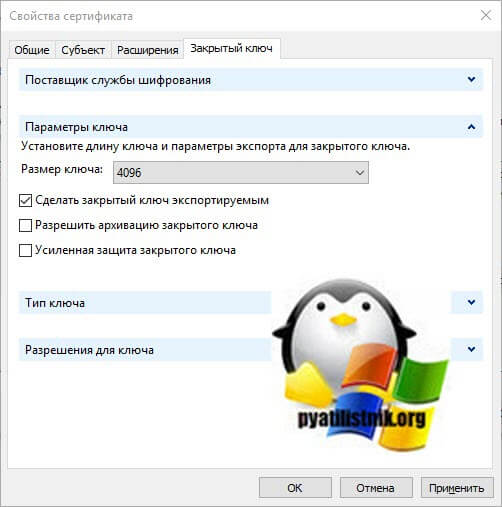

Переходим на вкладку «закрытый ключ (private key)». В разделе «Параметры ключа» выставите его размер, у меня это будет 4096 байт, обязательно поставьте галку «Сделать закрытый ключ экспортируемым (Make private key exportable)»

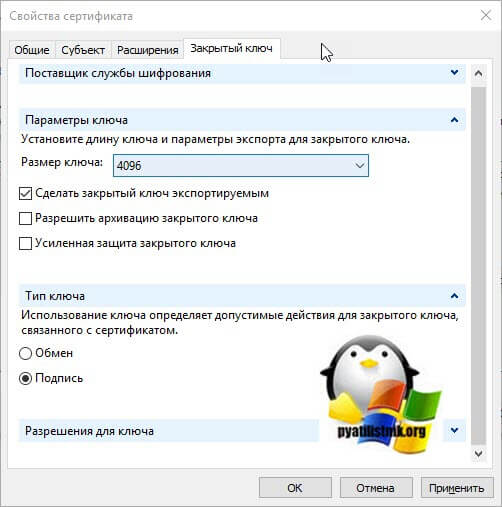

При необходимости вы можете задать тип ключа в вашем Wildcard SSL. Тут будет два варианта:

- Обмен (Exchange) — относится к обмену ключами шифрования. С помощью S/MIME отправитель шифрует электронную почту с помощью открытого ключа получателя, а получатель расшифровывает сообщение своим закрытым ключом. Exchange = шифровать ключи сессии

- Подпись (Signature) — означает подтверждение личности отправителя. Само сообщение не зашифровано, однако, если сообщение подделано во время передачи, оно делает недействительной подпись. Для наших целей нам необходимо подтвердить свою личность на удаленном сервере, поэтому мы будем использовать . Signature = создать цифровую подпись

При желании вы потом с помощью утилиты certutil можете поменять тип у сертификата

Достаточно будет оставить значение по умолчанию (Подпись), второй режим часто используют в VPN построениях. Нажимаем «Ok»

В окне сведения о сертификате нажимаем далее.

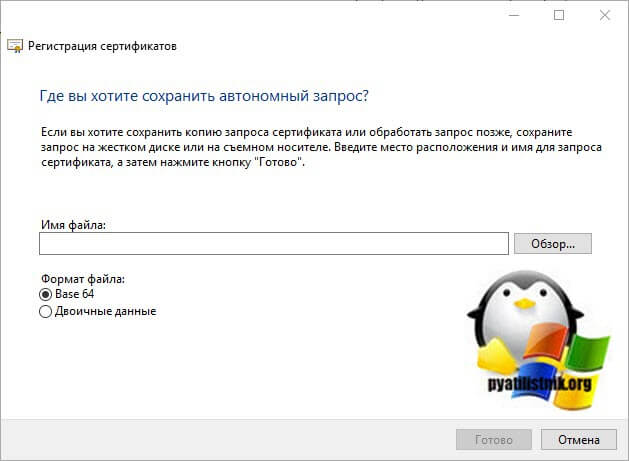

Вас попросят указать имя файла и где его сохранить, оставляем формат файла в виде «base 64». — это метод кодирования, разработанный для использования с безопасными/многоцелевыми расширениями почты Интернета (S/MIME), который является популярным, стандартным методом для передачи двоичных вложений через Интернет.

— DER (отличительные правила кодирования) для ASN.1, как определено в Рекомендации X.509, может использоваться центрами сертификации, которые не работают на компьютерах под управлением Windows Server 2003, поэтому он поддерживается для обеспечения совместимости. Файлы сертификатов DER используют расширение .cer.

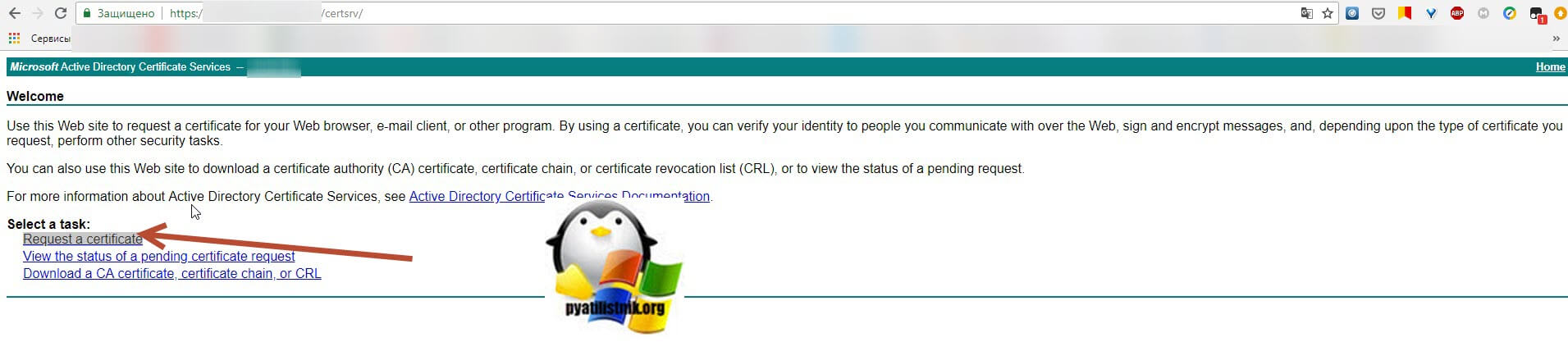

В результате вы получите с вашим CSR запросом. Откройте данный файл с помощью любого текстового редактора и скопируйте его содержимое. Далее вы переходите в веб интерфейс вашего центра сертификации по адресу:

Выбираете пункт «Request a certificate».

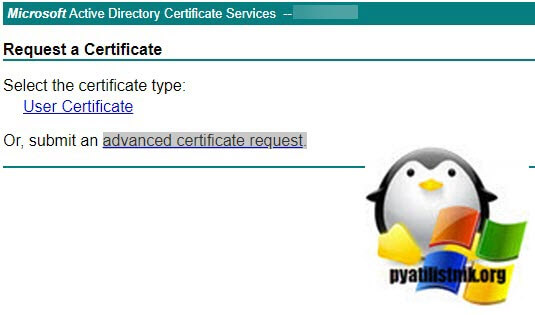

Далее нажимаем «advanced certificate request»

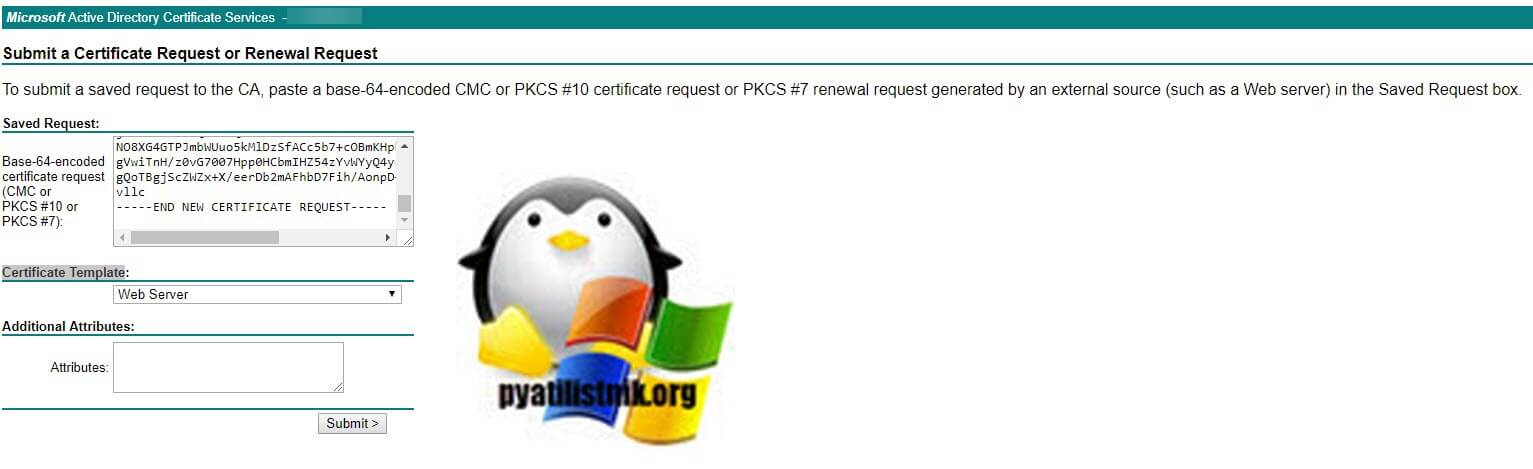

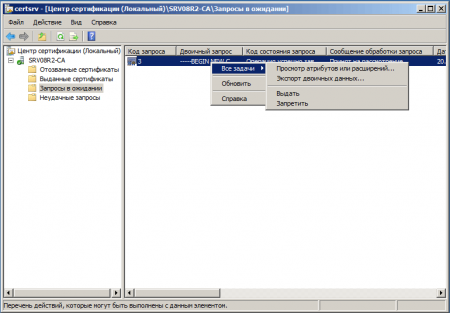

В поле «Base-64-encoded certificate request (CMC or PKCS #10 or PKCS #7):» вставляем ваш CSR запрос, выбираем шаблон в поле «Certificate Template» я выбираю «Web Server». После чего нажимаем «Submit».

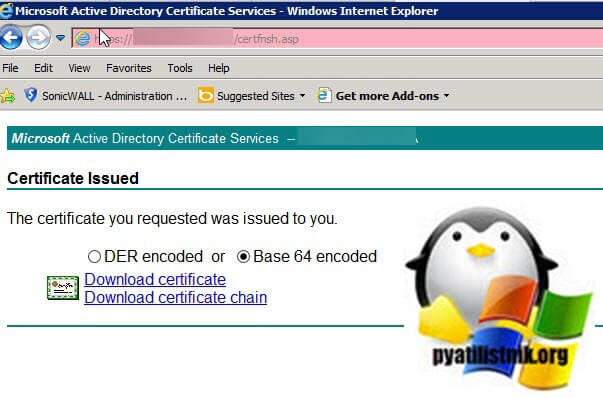

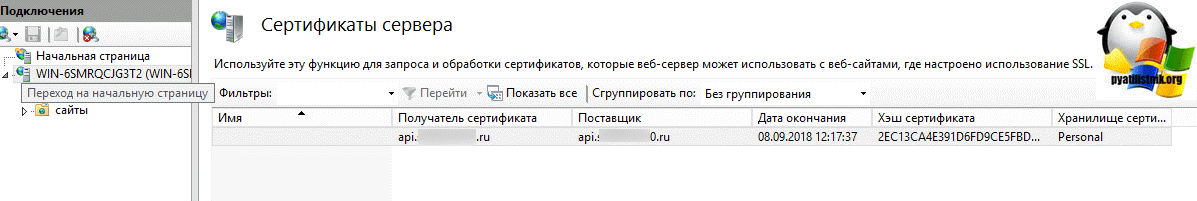

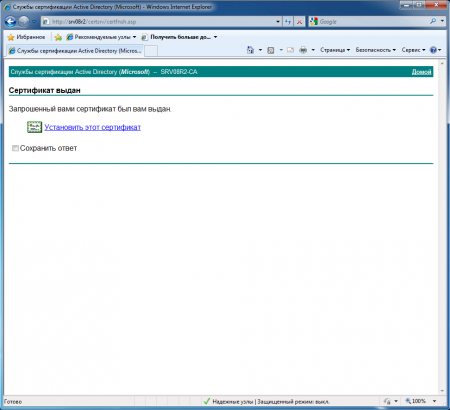

Далее в оснастке сертификаты, открываем раздел «Личное — Сертификаты», щелкаем по ним правым кликом и выбираем пункт «Все задачи — импорт»

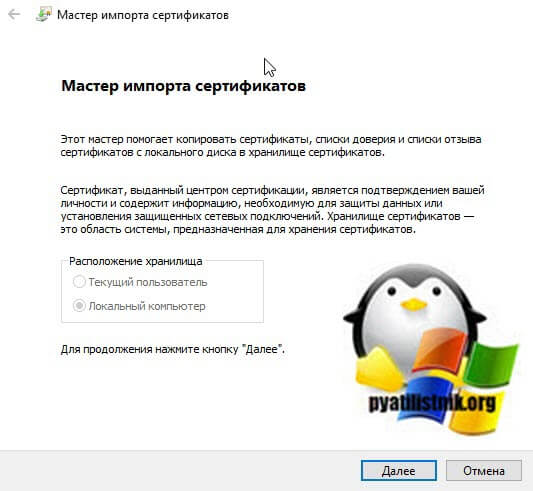

В мастере импорта просто нажимаем далее

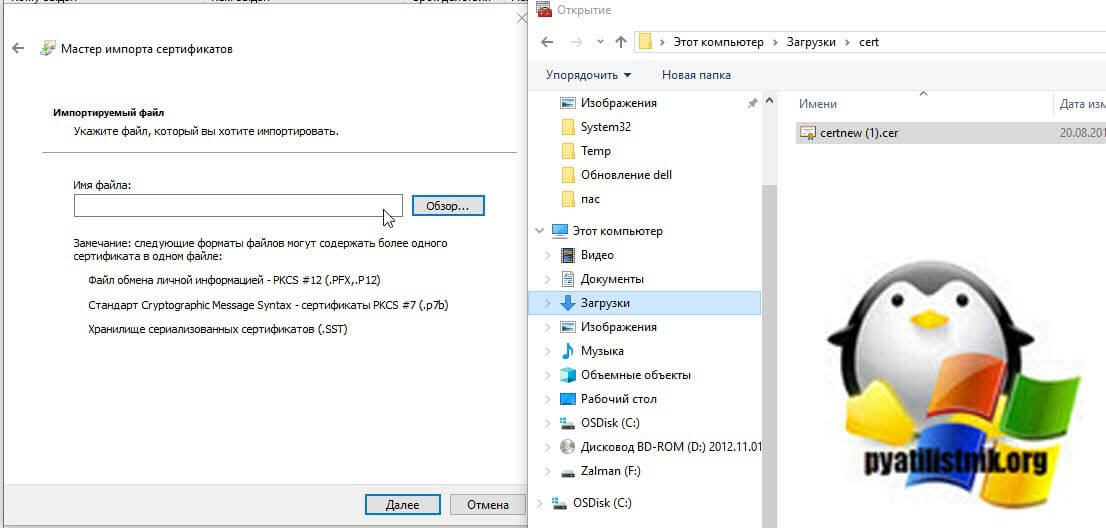

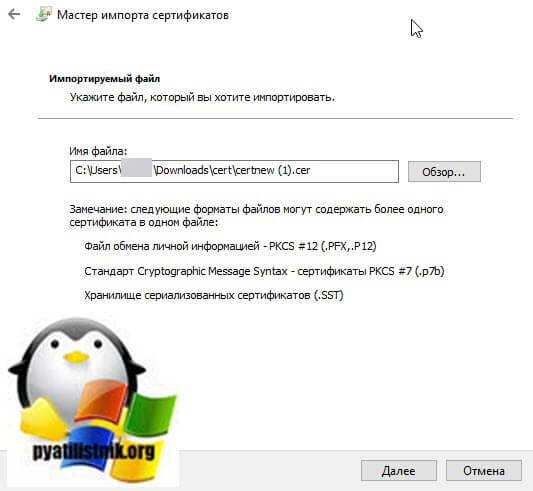

Через кнопку «Обзор» укажите ваш сертификат в формате cer.

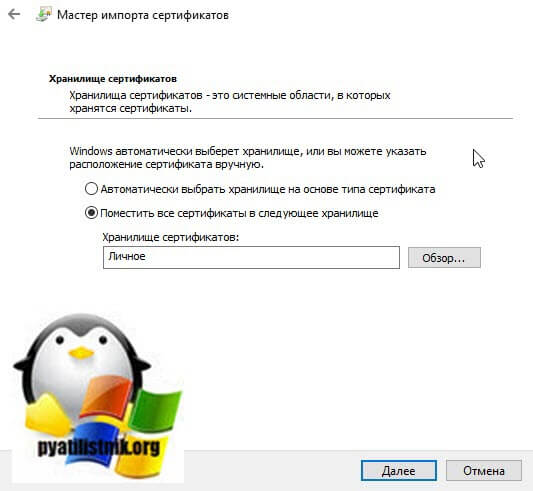

Помещаем его в личное

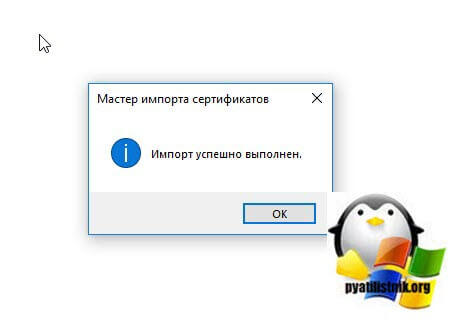

В итоге вы увидите, что импорт успешно выполнен.

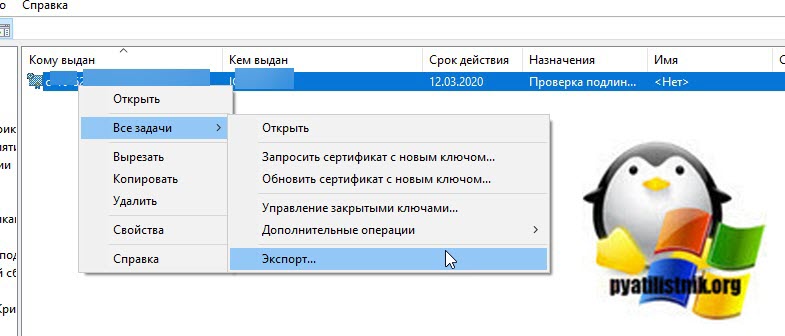

Далее у вас появится ваш сертификат, щелкаем по нему правым кликом и экспортируем его. Ставим, что будем экспортировать, для этого выставите галку «да, экспортировать закрытый ключ». На выходе вы получите pfx архив со всеми ключами, который потом можно использовать.

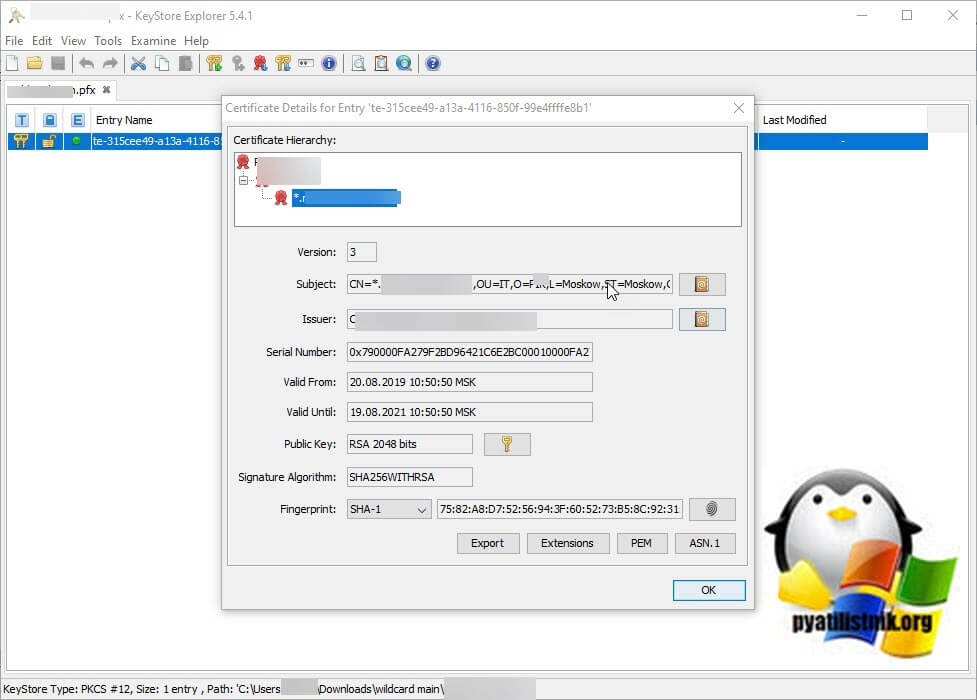

очень легко без установки вы можете просматривать состав вашего pfx архива в keytool или KeyStore Explore

На этом у меня все, мы с вами научились выпускать Wildcard SSL сертификат на центре сертификации Windows. С вами был Иван Семин, автор и создатель IT портала Pyatilistnik.org.

Записки IT специалиста

Технический блог специалистов ООО»Интерфейс»

Установка SSL в PFX

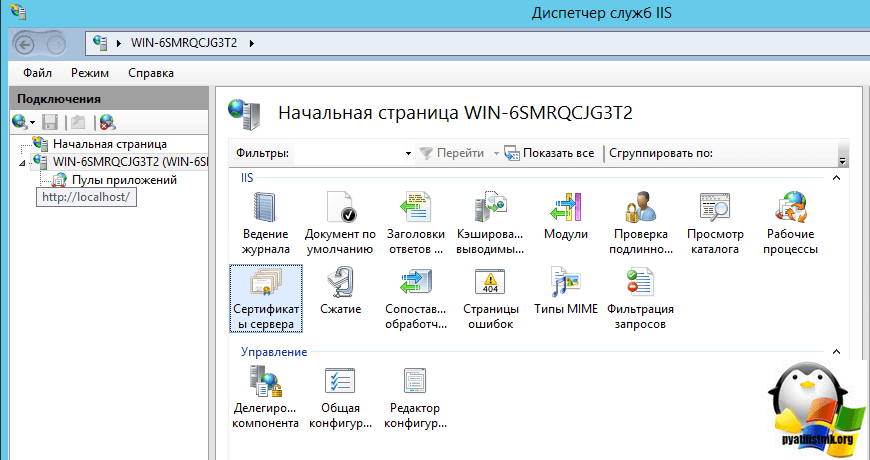

Далее в поле «Действия» вы нажимаете импортировать.

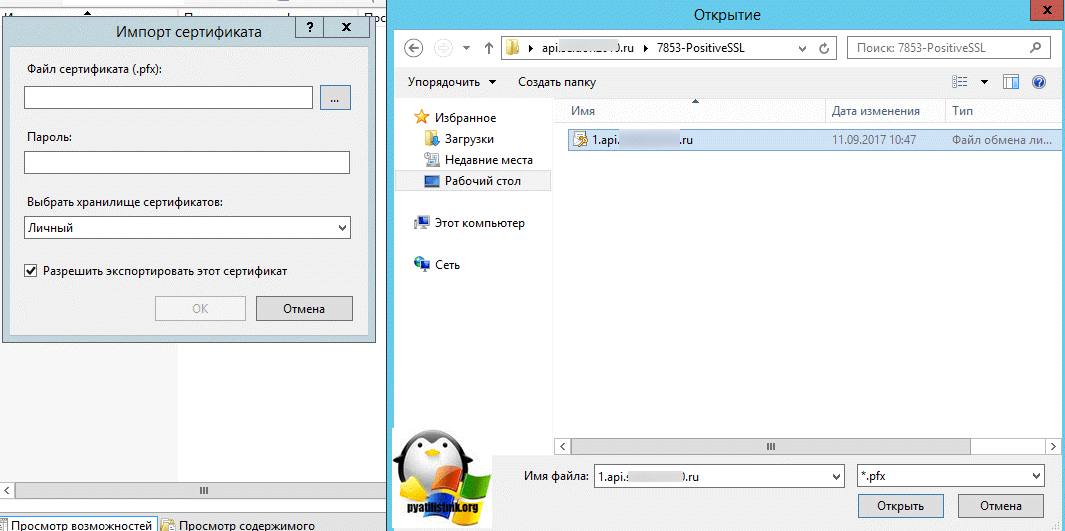

Через обзор, указываете ваш pfx архив.

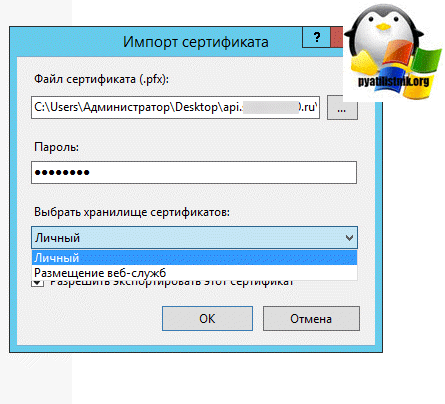

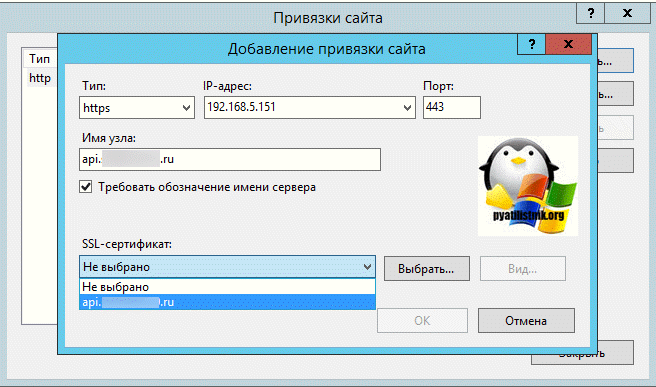

Указываете пароль, в строке «Выбрать хранилище сертификатов» укажите либо «Личный» подойдет для обычного размещение, а вот пункт «Размещение веб-служб» нужен для SNI технологии.

По сути, это и есть сложная установка SSL в iis, как вам такое.

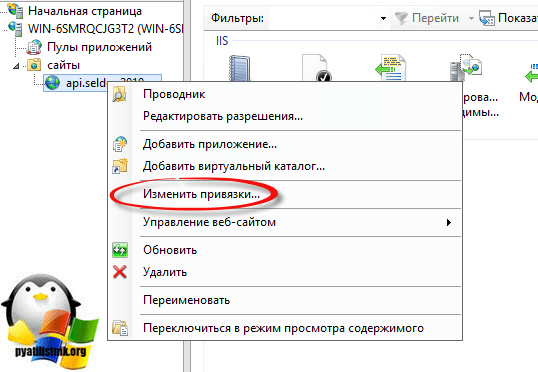

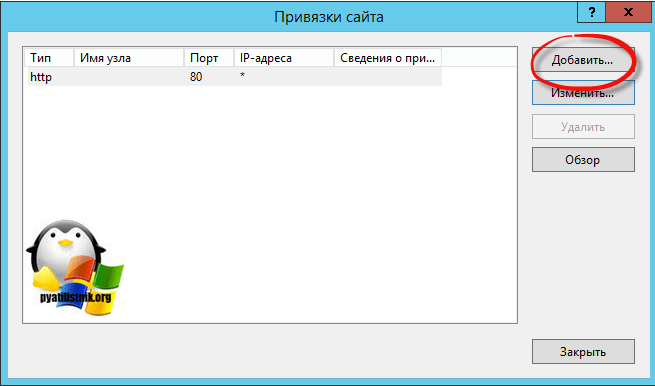

Указываем для сайта:

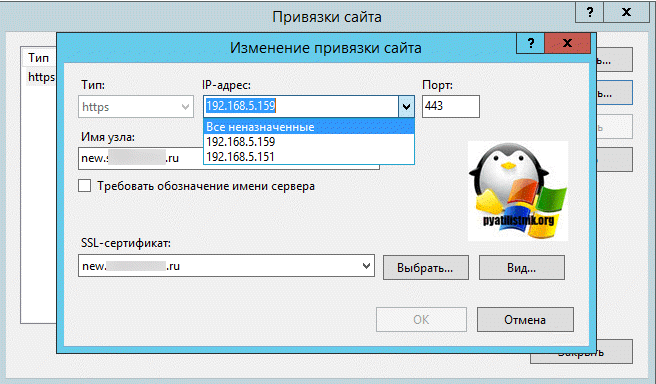

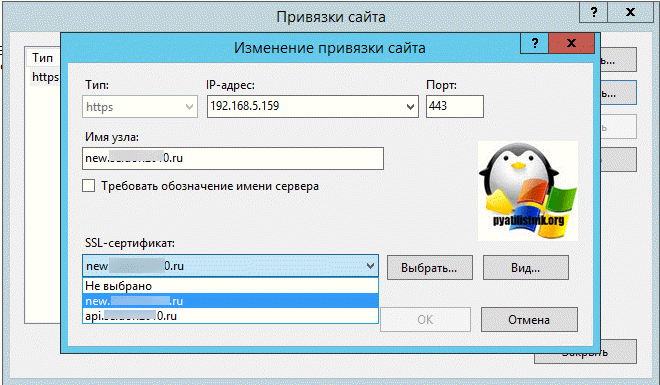

Настройка нескольких HTTPS сайтов на разных ip

Предположим, что у вас есть два сайта:

- api.pyatilistnik2010.ru

- new.pyatilistnik2010.ru

Вам необходимо, чтобы каждый из них имел свой ip привязанный к DNS имени и так же отдельный сертификат, тут все просто. Вы так же поднимаете отдельные сайты, с той лишь разницей, что в поле ip адрес, указываете нужный и в поле имя узла, адрес вашего ресурса, ну и собственно нужный сертификат.

Сохраняем и проверяем, должно все работать, на любой из версий сервера IIS от 7,5 до 9.

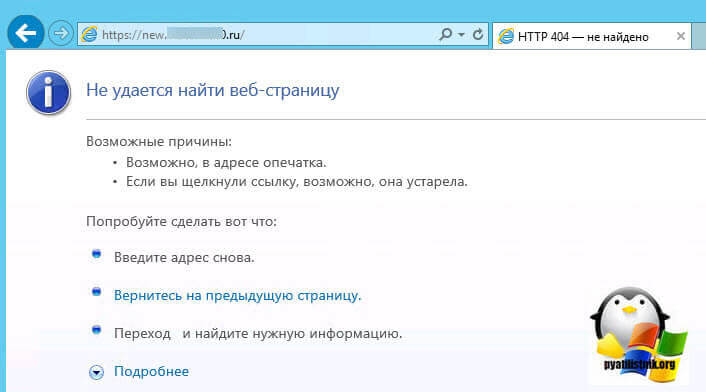

Настройка нескольких HTTPS сайтов на одном ip

Теперь представим себе ситуацию, что у вас один внешний ip адрес, как быть, пробуем повесить все на него. В итоге один из сайтов у вас получит 404 ошибку, кто не в курсе, что это такое, то вам сюда.

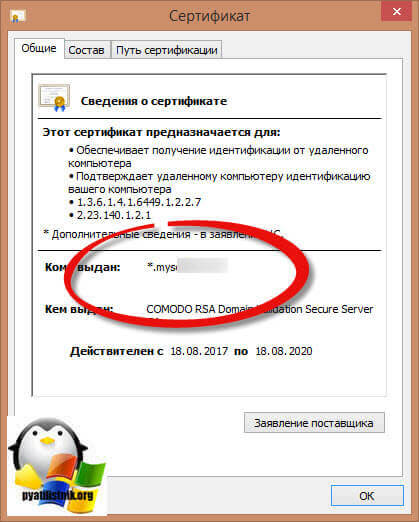

Вся проблема в том, что в IIS по такому сценарию, в веб интерфейсе может работать, только сертификат на домен, формата wildcard *.pyatilistnik.org. Звездочка подразумевает, что вы можете использовать SSL на любой домен третьего уровня. Но не смейте сдаваться, есть два выхода:

- Использование технологии SNI (Server Name Indication) в IIS, подходит для всего старше версии 7.5, так, что Windows Server 2008 R2 и ниже в пролете.

- Использовать скрипт от Microsoft.

Вот вам пример такого сертификата.

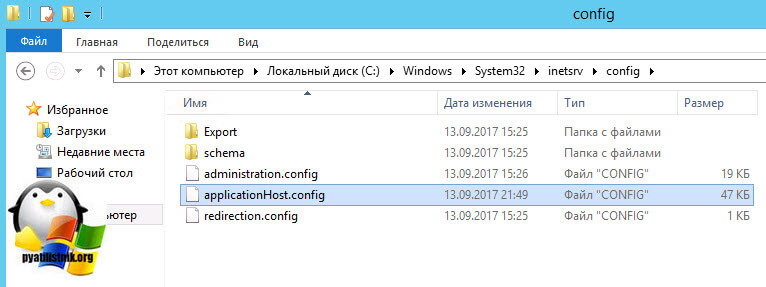

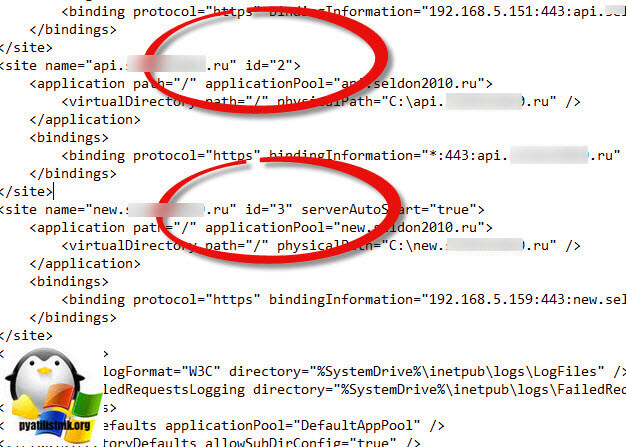

Если у вас wildcard, то все просто, либо через диспетчер IIS все меняете, либо через конфигурационный файл.

Откройте его, здесь хранятся настройки IIS. И можно задать биндинг на разные доменные имена:

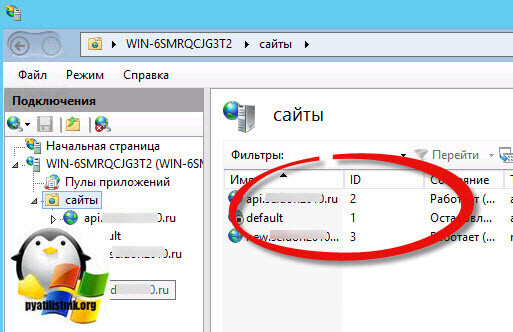

Теперь метод, если у вас нет wildcard и только один внешний ip на сервере, подходит для IIS 7.5 и выше. Первое, что нам необходимо сделать, это узнать ID вашего сайта, делается это просто, либо через консоль диспетчер IIS

Либо все в том же файле applicationHost.config

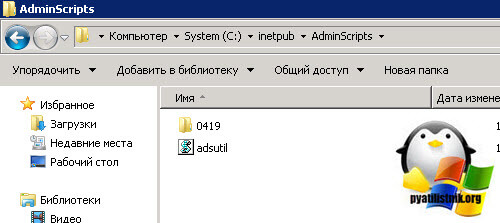

Далее переходим в папку:

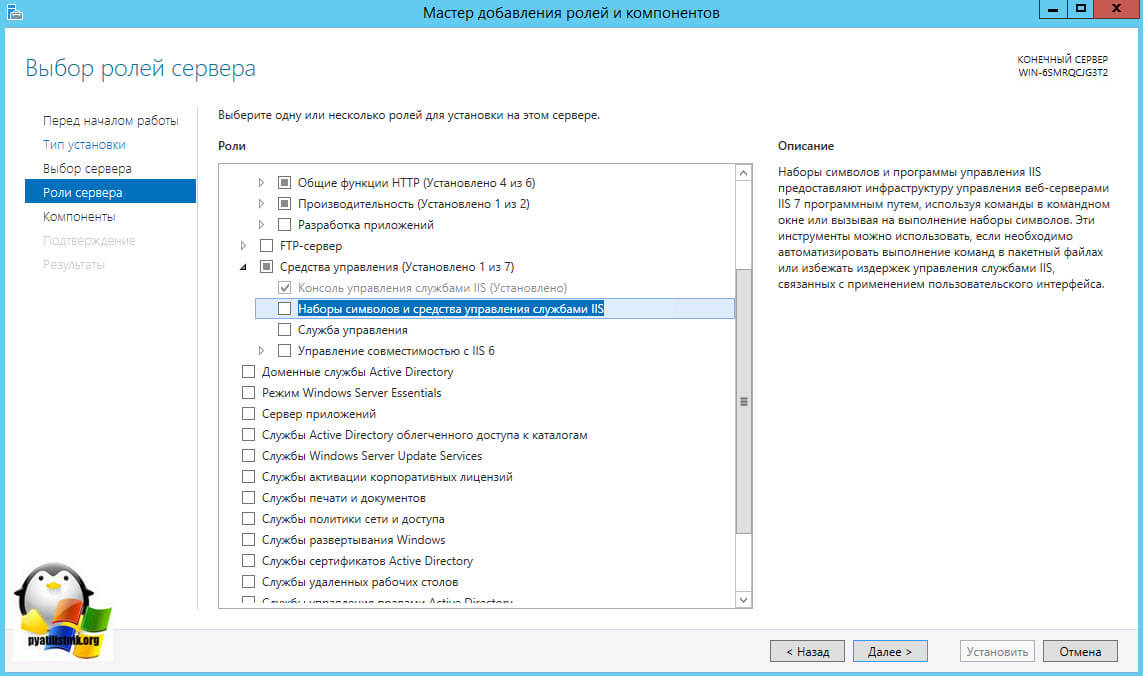

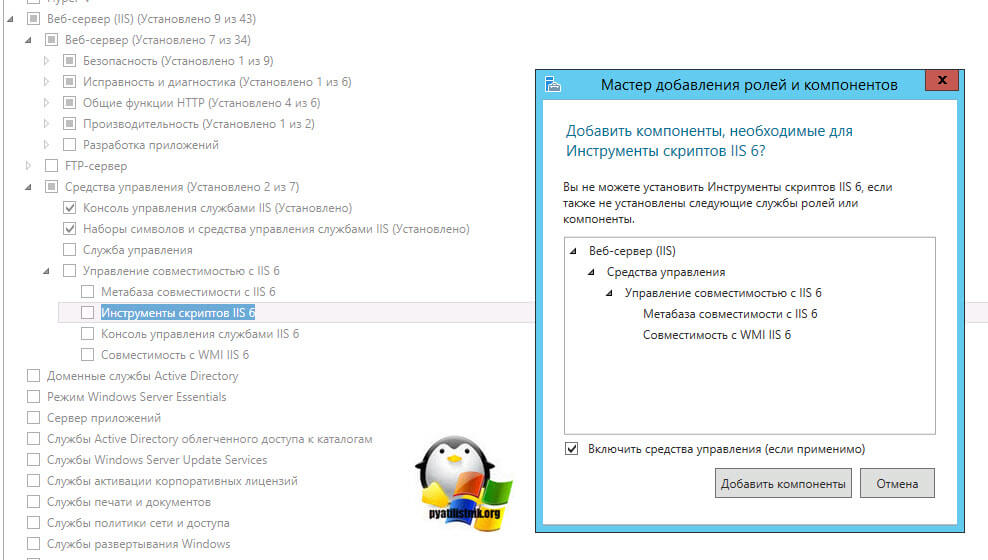

Если у вас, например, на IIS 8 и старше в данной папке нет этого файла, то вам необходимо доставить IIS Management Scripts and tools (IIS скрипты и инструменты управления ).

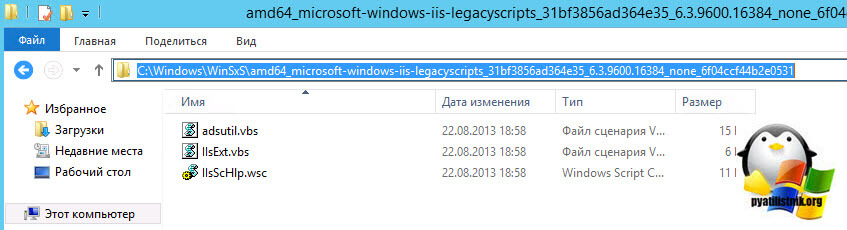

В Windows Server 2012 R2 файл adsutil.vbs set у меня появился в папке

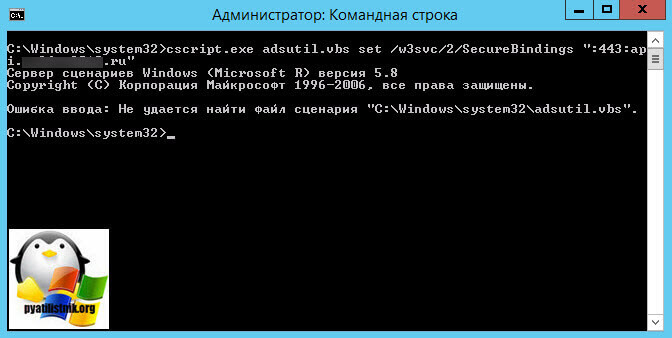

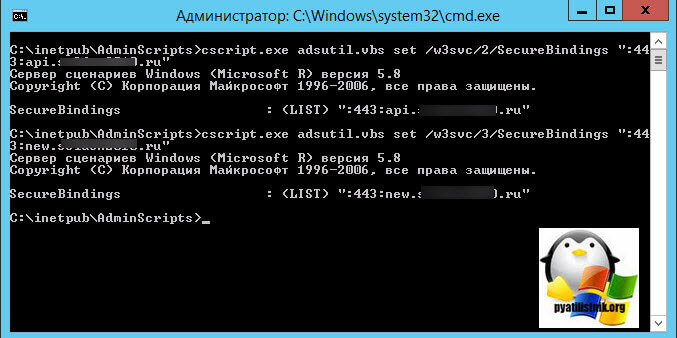

cscript.exe adsutil.vbs set /w3svc/ИДСайта/SecureBindings «:443:ИмяСайта»

в моем случае это выглядит вот так

cscript.exe adsutil.vbs set /w3svc/2/SecureBindings «:443:api.ваш сайт.ru»

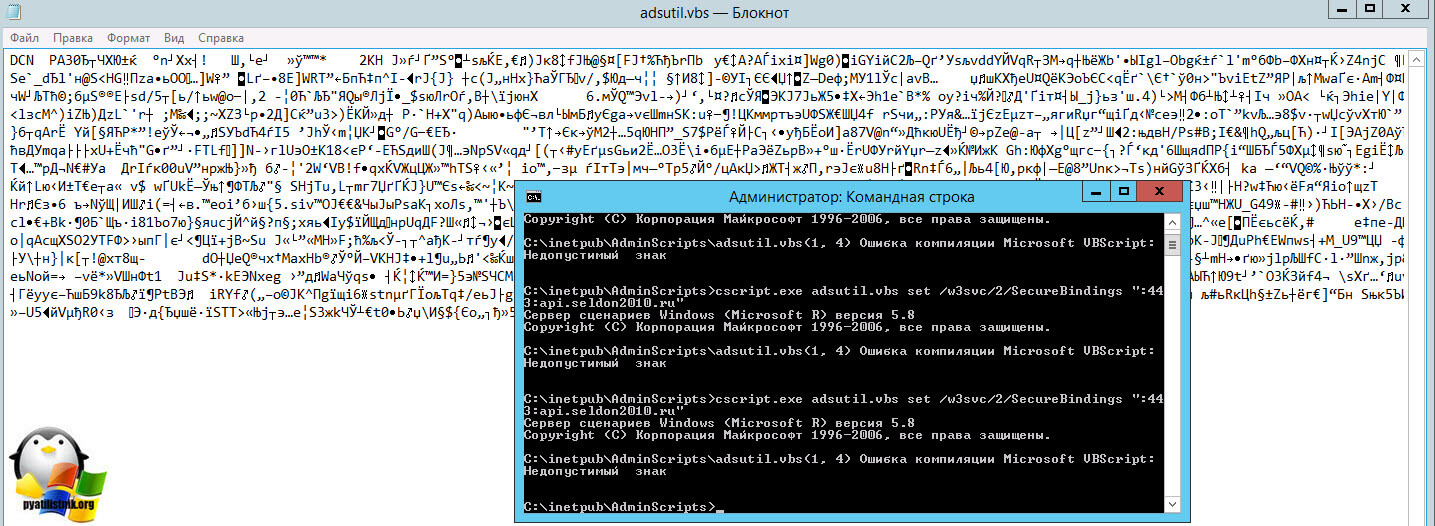

Теперь если при выполнении скрипта вы получаете ошибку компиляции и ваш файл adsutil.vbs это просто кракозябры, то делаем следующее.

Заходим в добавление ролей и выбираем компонент

Windows Server. Создание автономного центра сертификации.

Перед каждым администратором рано или поздно возникает необходимость обеспечить безопасный обмен информации через интернет, внешние и внутренние сети, а также проверку подлинности каждой из сторон, участвующих в обмене информацией. На помощь здесь приходит инфраструктура открытых ключей (PKI) и службы сертификации Windows.

Инфраструктура открытых ключей позволяет использовать цифровые сертификаты для подтверждения подлинности владельца и позволяет надежно и эффективно защищать трафик передаваемый по открытым сетям связи, а также осуществлять с их помощью аутентификацию пользователей. Основой инфраструктуры открытых ключей является центр сертификации, который осуществляет выдачу и отзыв сертификатов, а также обеспечивает проверку их подлинности.

Для чего это может быть нужно на практике? Цифровые сертификаты позволяют использовать шифрование на уровне приложений (SSL/TLS) для защиты веб-страниц, электронной почты, служб терминалов и т.п., регистрацию в домене при помощи смарт-карт, аутентификацию пользователей виртуальных частных сетей (VPN), шифрование данных на жестком диске (EFS), а также в ряде случаев обойтись без использования паролей.

Для создания центра сертификации нам понадобится сервер, работающий под управлением Windows Server, который может быть как выделенным, так и совмещать роль центра сертификации с другими ролями. Однако следует помнить, что после развертывания центра сертификации вы не сможете поменять имя компьютера и его принадлежность к домену (рабочей группе).

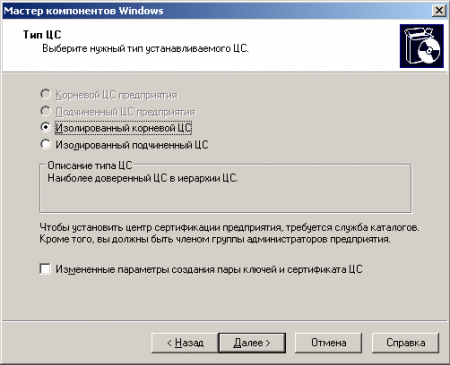

Центр сертификации (ЦС) может быть двух типов: ЦС предприятия и изолированный (автономный) ЦС, рассмотрим их отличительные особенности:

ЦС предприятия

- Требует наличия ActiveDirectory

- Автоматическое подтверждение сертификатов

- Автоматическое развертывание сертификатов

- Возможность запроса сертификатов через Web-интерфейс, мастер запросов и автоматическое развертывание

Изолированный (автономный) ЦС

- Не требует наличия ActiveDirectory

- Ручное подтверждение сертификатов

- Отсутствие возможности автоматического развертывания

- Запрос сертификатов только через Web-интерфейс

Методика развертывания ЦС для Windows Server 2003 и Windows Server 2008 несколько различаются, поэтому мы решили рассмотреть их в отдельности.

Windows Server 2003

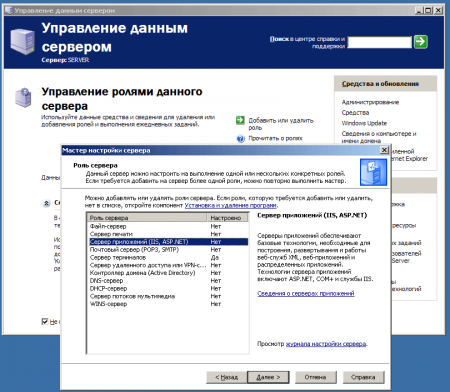

Для возможности использования Web-интерфейса для выдачи сертификатов нам понадобится установленный web-сервер IIS. Установим его через диспетчер сервера: Пуск — Управление данным сервером — Добавить или удалить роль.

В списке ролей выбираем роль Сервера приложений. В следующем окне устанавливаем галочку Включить ASP.NET, если IIS уже установлен данный шаг можно пропустить.

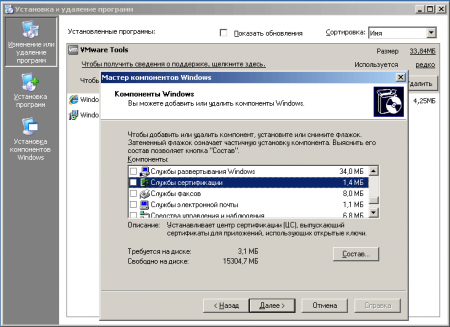

После установки IIS приступим к развертыванию Центра сертификации, это делается через оснастку Установка и удаление программ — Установка компонентов Windows, где выбираем Службы сертификации.

Далее вводим имя ЦС (должно совпадать с именем сервера) и пути размещения файлов. В процессе установки программа предложит перезапустить IIS и, если не была включена поддержка страниц ASP.NET, предложит ее включить, с чем следует согласиться.

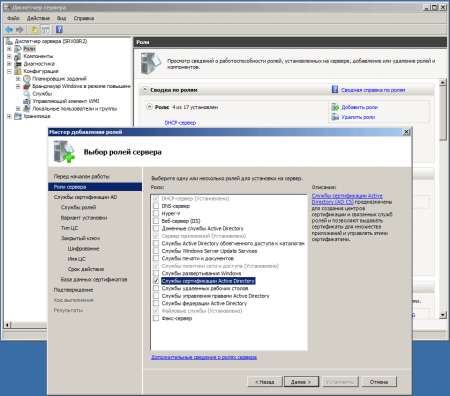

Windows Server 2008 R2

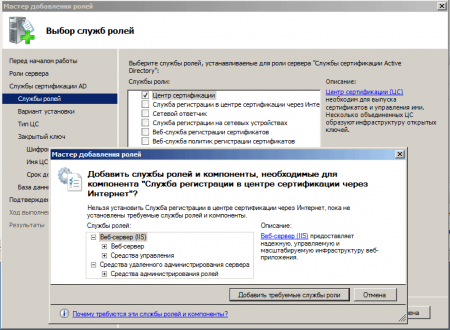

В Windows Server 2008 (2008 R2) все настройки консолидированы в одном месте, что делает установку ЦС более простой и удобной. Выбираем Диспетчер сервера — Роли — Добавить роли, в списке ролей выбираем Службы сертификации Active Directory.

Дальнейшая настройка аналогична Windows Server 2003. Вводим тип ЦС, его имя и место хранения файлов, подтверждаем выбор компонент и завершаем установку.

Проверка работы ЦС

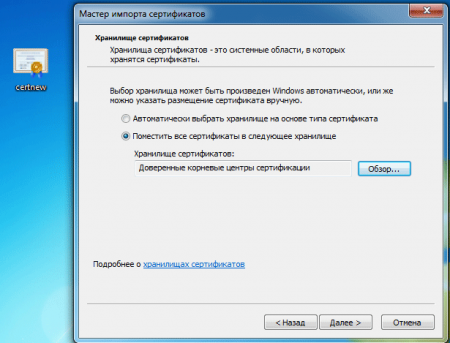

Теперь перейдем к установке, для этого щелкнем правой кнопкой на файле сертификата и выберем Установить сертификат, откроется мастер импорта, в котором откажемся от автоматического выбора хранилища вручную выбрав Доверенные корневые центры сертификации, теперь данный ПК будет доверять всем сертификатам выданным данным ЦС.

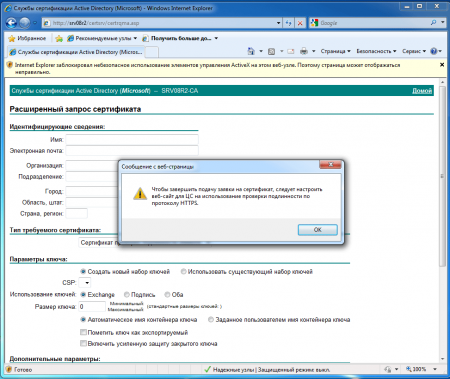

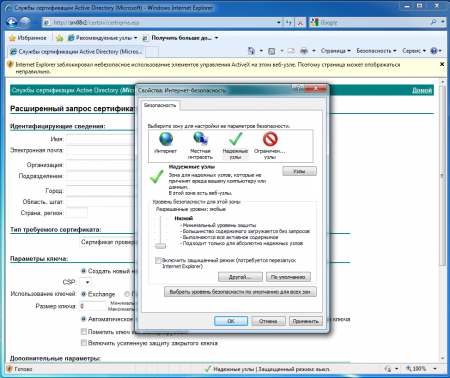

Для получения клиентского сертификата снова откроем сайт ЦС и выберем Запрос сертификата — расширенный запрос сертификата — Создать и выдать запрос к этому ЦС. Заполняем форму запроса, в качестве имени указываем имя ПК или пользователя, в качестве типа сертификата указываем Сертификат проверки подлинности клиента и жмем кнопку Выдать.

При попытке создать запрос сертификата вы можете получить следующее предупреждение:

Если все сделано правильно, то сертификат успешно установится в хранилище личных сертификатов.

По окончании проверки не забудьте удалить ненужные сертификаты с клиентского ПК и отозвать их в центре сертификации на сервере.

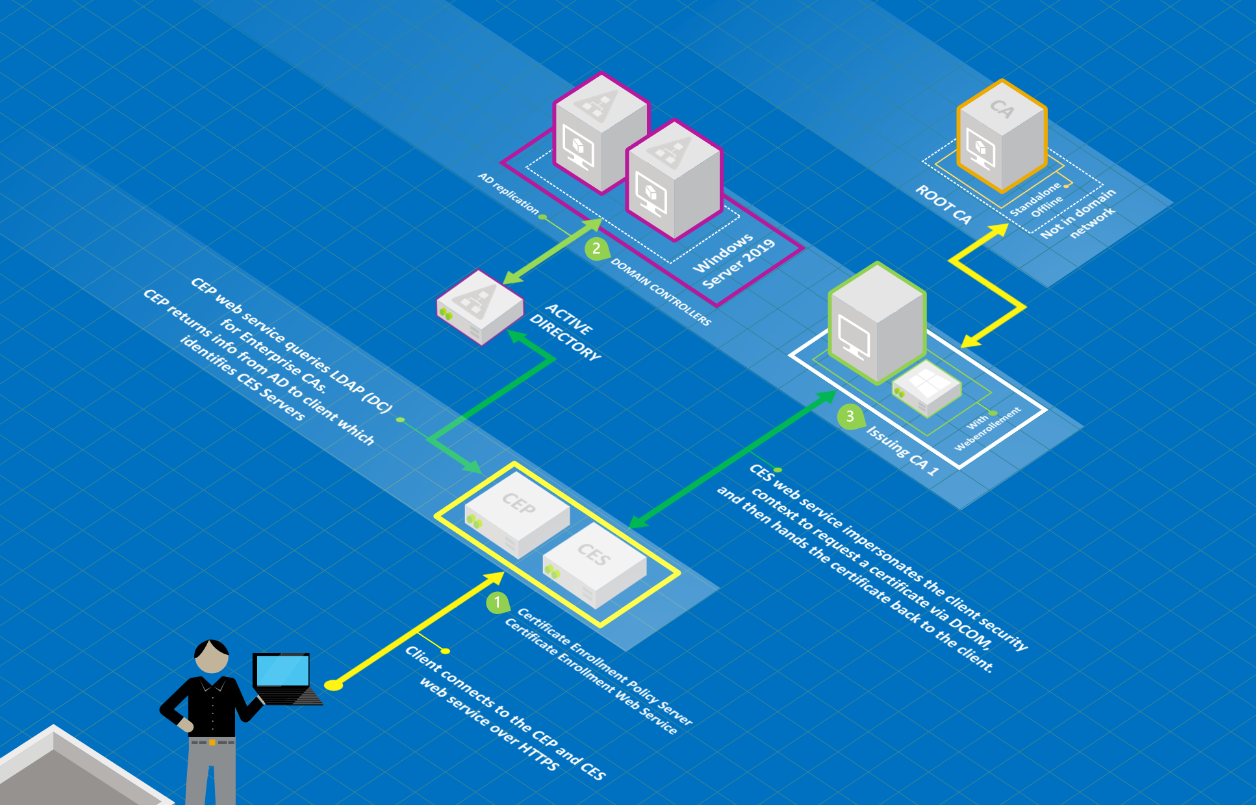

Сценарий Scenario

Лес Contoso.com, в котором есть инфраструктура открытых ключей (PKI) служб Active Directory Certificate Services (AD CS). A Contoso.com forest that has an Active Directory Certificate Services (AD CS) public key infrastructure (PKI).

Когда время существования сертификата приближается к концу, компьютер использует обновление на основе ключей CES для продления сертификата по тому же каналу. When the certificate lifetime is nearing its end, the computer uses certificate-based CES key-based renewal to renew the certificate over the same channel.

Настройка https сайта на IIS

И так про создание сайта iis на windows server 2012, я вам уже рассказывал, подразумевается, что он у вас есть. Далее, когда вы прописали все DNS записи, вы генерировали запрос на выпуск сертификата и уже потом получали от центра сертификации ваш сертификат, но его еще приходилось затачивать под iis, так как ему нужен формат pfx.

Еще немного теории и ограничения

- Купить wildcard сертификат, чтобы была возможность вешать SSL на любой сайт IIS

- Купить дополнительный ip для каждого сайта

- Воспользоваться скриптом и применить привязку нужного SSL к нужному сайту, на одном Ip адресе

- Воспользоваться технологией SNI (Server Name Indication)

Установка корневого ЦС

Фактическая установка ЦС будет включать в себя несколько этапов:

- Подготовка предустановочных конфигурационных файлов (CAPolicy.inf);

- Установка компонента ЦС;

- Выполнение постустановочной конфигурации;

- Проверка установки.

Перед установкой корневого ЦС, необходимо ещё раз вернуться к конфигурационным таблицам:

В таблице я выделил только те параметры, которые задаются до и в процессе установки. Остальные параметры будут настраиваться после установки.

Предварительная конфигурация

Предварительные конфигурационные файлы необходимы для ряда настроек, которые невозможно задать во время установки компонента (ни при помощи графического интерфейса, ни при помощи командной строки или PowerShell). К ним обычно относятся настройки расширений сертификата ЦС. Например, для настройки расширения сертификата Certificate Policies, необходимо использовать предварительный конфигурационный файл, в котором настраиваются параметры расширения. Для Microsoft ADCS таким файлом является файл CAPolicy.inf, который должен быть расположен по следующему пути: %windir%CAPolicy.inf. С синтаксисом этого файла можно ознакомиться в следующей статье: How CA Certificates Work. Поскольку никаких специфичных или нестандартных настроек в сертификате корневого ЦС мы делать не будем, поэтому и предварительный конфигурационный файл сейчас нам не потребуется.

Установка компонента ЦС

Прежде всего необходимо добавить установочные компоненты для AD CS:

После этого сверьтесь с предыдущей таблицей, чтобы определить параметры установки. Исходя из данных таблицы, зададим параметры для командлета Install-AdcsCertificationAuthority:

Итоговая настройка

После установки компонента ЦС необходимо настроить рабочие параметры ЦС. Рассмотрим ещё раз элементы, которые нам необходимо настроить:

* — копируется на сервер IIS

Скрипт настройки

Для конфигурирования настроек ЦС мы будем использовать BATCH скрипт с использованием утилиты certutil.exe:

Ряд команд нуждается в более развёрнутом пояснении. Команды с настройкой расширений CRL Distribution Points и Authority Information Access имеют специфический синтаксис. Во-первых, пути публикации и распространения указываются в одну строку и разделяются символом новой строки «n». Каждый путь начинается с числа и отделяется от самого пути символом двоеточия. Это число в начале пути указывает битовую маску флагов публикации для конкретного пути. Значение каждого бита для расширений CDP и AIA приведено в следующей таблице:

Если взять путь для CDP: 1:%windir%system32CertSrvCertEnroll%%3%%8.crl, то цифра 1 в начале строки говорит о том, что это путь физического размещения файла (Publich CRLs to this location). Другие опции здесь не используются. Для включения пути, который будет публиковаться в издаваемых сертификатах, мы будем использовать опцию «Include in the CDP extension of issued certificates» с числовым значением 2. Такой же принцип применяется и для остальных путей.

В каждом пути включены переменные с двойным знаком процента «%%». Это переменные, которые ЦС при формировании пути будет автоматически заполнять исходя из типа переменной.

Первый знак процента используется как эскейп-символ, чтобы процессор командной строки воспринял следующий знак процента как литерал. Дело в том, что знак процента в командном процессоре CMD является служебным символом. Сервер ЦС так же использует знак процента для указания, что это переменная. Для исключения конфликта в командном процессоре используется последовательность из двух знаков процента.

Следующая таблица содержит описание всех доступных переменных и их краткое описание:

В нашем конкретном случае будут использоваться только две переменные: и . Для исходного сертификата ЦС эти переменные пустые. При обновлении сертификата ЦС, переменная будет заменяться на «(index)», где index — номер сертификата ЦС. Индексирование начинается с нуля. Например, имя файла для последующего сертификата ЦС будет иметь вид: contoso-rca(1).crt. И так далее. То же самое касается и переменной , только здесь будет указываться индекс ключевой пары ЦС.

Отдельного внимания заслуживает команда, которая включает аудит операций на сервере ЦС, которые регистрируются в системном журнале Security.evtx. К ним относятся все основные операции: запуск/остановка службы, отправление запроса, выпуск или отклонение сертификата, выпуск списка отзыва. Эту строчку можно найти практически в каждом постустановочном скрипте для ЦС, которые можно найти в похожих статьях в интернете. И практически никто не утруждает себя в подробном объяснении механизма его работы, просто копируют из статьи в статью.

Особенность ведения аудита ЦС заключается в том, что настройка флагов аудита на ЦС является необходимым, но не достаточным условием. Механизм аудита основан на регистрации событий в журнале Security.evtx, который, в свою очередь зависит от настройки политики Audit Object Access в групповых политиках. Т.е. без настройки групповых политик никакого аудита не будет.

Опытные администраторы знают к чему приводит включение Audit Object Access — к лавинному созданию записей в журнале от других компонентов ОС. Например, аудит доступа файловой системы, реестра, других установленных ролей и т.д. В результате, журнал может буквально за день-два заполниться до отказа. Поэтому для эффективного использования аудита необходимы меры по фильтрации ненужных событий, например, при помощи функции подписки на интересующие события. Нет смысла в аудите, если его никто не может прочитать и эффективно проанализировать. Но эта тема уже выходит за рамки этой статьи.

Прочие настройки

После того как корневой ЦС установлен и сконфигурирован, убедитесь, что всё прошло без ошибок:

- Откройте оснастку Certification Authorities MMC (certsrv.msc), убедитесь, что служба запущена;

- Выберите свойства узла ЦС и проверьте поля сертификата, что они соответствуют ожидаемым значениям;

- Найдите в корне системного диска папку CertData и убедитесь, что там находится два файла: сертификат и список отзыва. Убедитесь, что поля списка отзыва соответствуют ожидаемым значениям.

Если всё хорошо, тогда скопируйте содержимое папки C:CertData на сервер IIS в папку PKIData. Сертификат корневого ЦС уже можно импортировать на все устройства, которые будут использовать нашу PKI.

Для импорта сертификата на доменные клиенты, достаточно загрузить его в Active Directory и после обновления групповых политик на клиентах, сертификат будет установлен в локальные хранилища сертификатов во всём лесу. Для публикации сертификата в AD необходимо выполнить следующую команду:

Для установки сертификата на клиентах в рабочих группах и мобильные устройства необходимо воспользоваться другими инструментами, которые есть в вашем распоряжении. Например, System Center Configuration Manager или Mobile Device Management. Если подходящих инструментов нет, можно копировать и устанавливать сертификат на компьютеры при помощи утилиты certutil.exe. Для установки сертификата в локальное хранилище сертификатов выполните следующую команду:

Сводка Summary

В этой статье приводятся пошаговые инструкции по реализации веб-служба политик регистрации сертификатов (CEP) и веб-служба регистрации сертификатов (CES) на настраиваемом порту, отличном от 443, для продления на основе ключа сертификата, чтобы воспользоваться функцией автоматического продления CEP и CES. This article provides step-by-step instructions to implement the Certificate Enrollment Policy Web Service (CEP) and Certificate Enrollment Web Service (CES) on a custom port other than 443 for certificate key-based renewal to take advantage of the automatic renewal feature of CEP and CES.

В этой статье также объясняется, как работают методы CEP и CES и предоставляются рекомендации по установке. This article also explains how CEP and CES works and provides setup guidelines.

Рабочий процесс, который входит в эту статью, относится к конкретному сценарию. The workflow that’s included in this article applies to a specific scenario. Один и тот же рабочий процесс может не работать в другой ситуации. The same workflow may not work for a different situation. Однако принципы останутся прежними. However, the principles remain the same.

Подготовка контроллера домена

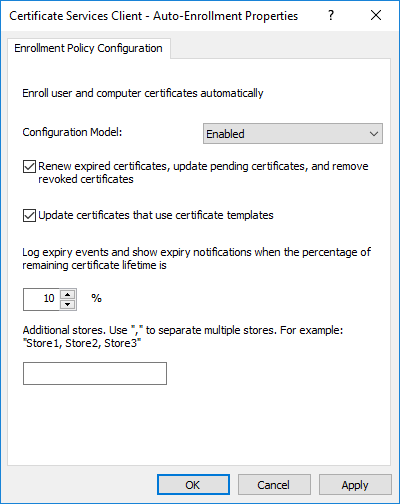

Следующим шагом будет конфигурирование политики автоматической выдачи сертификатов (autoenrollment). Эта политика нужна будет в процессе эксплуатации служб сертификатов для автоматической выдачи и обновления истёкших сертификатов на клиентах. Политика настраивается в конфигурации компьютера и пользователя:

Политика в обоих разделах должна быть сконфигурирована как показано на следующей картинке:

Сконфигурированный объект групповых политик (GPO) должен быть пристыкован к корню домена. Данную процедуру необходимо повторить во всех доменах текущего леса Active Directory.

Далее, необходимо создать запись типа CNAME с именем CDP на сервере ДНС, который будет указывать на веб-сервер (IIS). Эту процедуру необходимо выполнить как на внутреннем, так и на внешнем (который обслуживает зону в интернете) серверах ДНС. Запись можно создать при помощи PowerShell:

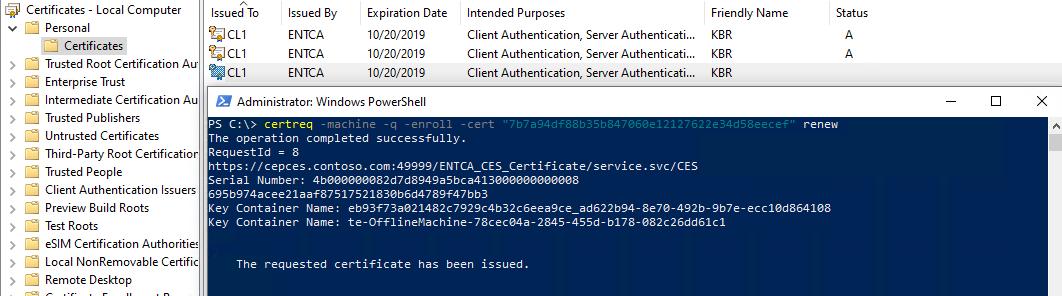

Тестирование установки Testing the setup

Чтобы обеспечить работоспособность автоматического продления, убедитесь, что обновление вручную выполняется путем продления сертификата с тем же ключом с помощью MMC. To make sure that Auto-Renewal is working, verify that manual renewal works by renewing the certificate with the same key using mmc. Кроме того, во время обновления вам будет предложено выбрать сертификат. Also, you should be prompted to select a certificate while renewing. Вы можете выбрать сертификат, который мы зарегистрировали ранее. You can choose the certificate we enrolled earlier. Ожидается запрос. The prompt is expected.

Откройте личное хранилище сертификатов компьютера и добавьте представление «архивные сертификаты». Open the computer personal certificate store, and add the “archived certificates” view. Для этого добавьте оснастку учетной записи локального компьютера в MMC. exe, выделите Сертификаты (локальный компьютер) , щелкнув его, щелкните Просмотр на вкладке действие справа или в верхней части консоли MMC, щелкните Просмотр параметров, выберите архивные сертификаты, а затем нажмите кнопку ОК. To do this, add the local computer account snap-in to mmc.exe, highlight Certificates (Local Computer) by clicking on it, click view from the action tab at the right or the top of mmc, click view options, select Archived certificates, and then click OK.

Метод 1 Method 1

Метод 2 Method 2

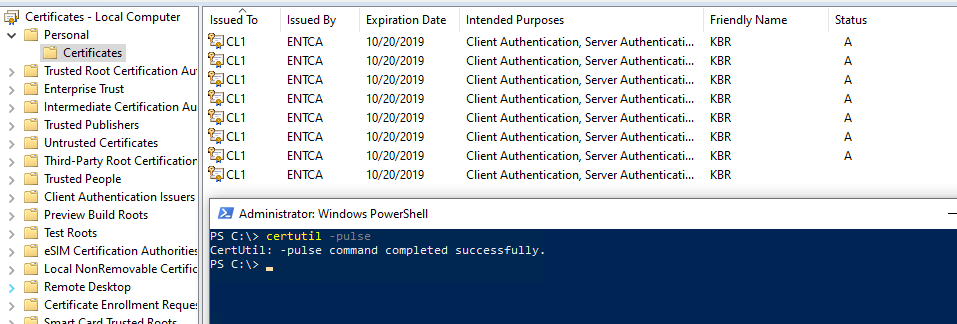

Передайте время и дату на клиентском компьютере в момент продления шаблона сертификата. Advance the time and date on the client machine into the renewal time of the certificate template.

Например, шаблон сертификата имеет срок действия в 2 дня и настроенный 8-часовой параметр обновления. For example, the certificate template has a 2-day validity setting and an 8-hour renewal setting configured. Пример сертификата был выпущен в 4:00 утра. The example certificate was issued at 4:00 A.M. в течение 18 дней месяца срок действия истекает в 4:00 утра. on 18th day of the month, expires at 4:00 A.M. на 20. on the 20th. Подсистема автоматической регистрации активируется при перезапуске и каждые 8 часов (приблизительно). The Auto-Enrollment engine is triggered on restart and at every 8-hour interval (approximately).

Таким образом, если вы перейдете время на 8:10 P.M. Therefore, if you advance the time to 8:10 P.M. на 19-часовом уровне, так как для нашего продленного периода в шаблоне задано значение 8, выполнение команды certutil-Pulse (для активации подсистемы AE) регистрирует сертификат автоматически. on the 19th since our renewal window was set to 8-hour on the template, running Certutil -pulse (to trigger the AE engine) enrolls the certificate for you.

После завершения теста верните параметр времени в исходное значение, а затем перезапустите клиентский компьютер. After the test finishes, revert the time setting to the original value, and then restart the client computer.

На предыдущем снимке экрана приведен пример, демонстрирующий, что механизм автоматической регистрации работает должным образом, поскольку для даты ЦС по-прежнему устанавливается значение 18. The previous screenshot is an example to demonstrate that the Auto-Enrollment engine works as expected because the CA date is still set to the 18th. Таким образом, он будет продолжать выдавать сертификаты. Therefore, it continues to issue certificates. В реальной ситуации не произойдет такого большого количества продлений. In a real-life situation, this large amount of renewals will not occur.