При проверке Электронной подписи (ЭЦП) ваш компьютер не только должен определить сроки действия Вашей ЭЦП, но также и понимать кем была выпущена Электронная подпись. В каждом сертификате ЭЦП указано каким Удостоверяющем центром(УЦ) была выпущена подпись. После того, как система «прочитала» изготовителя ЭЦП, нужно получить информацию о самом этом изготовителе. Для этого, на компьютер пользователя устанавливается корневой сертификат.

Если на компьютере пользователя установлен корневой сертификат Удостоверяющего центра, то все сертификаты выпущенные этим УЦ считаются действительными (при условии, что срок их действия ещё не истёк).

Учитывая всё вышеизложенное, мы приходим к выводу, что для того, чтобы сертификат электронной подписи воспринимался системой как «действительный», нужно устанавливать корневые сертификаты Удостоверяющего Центра которым была выпущена ЭЦП.

Приступим к установке корневого сертификата:

1. Дважды кликните по сохранённому сертификату или нажмите правой кнопкой мышки и выберите пункт, как показано на рисунке.

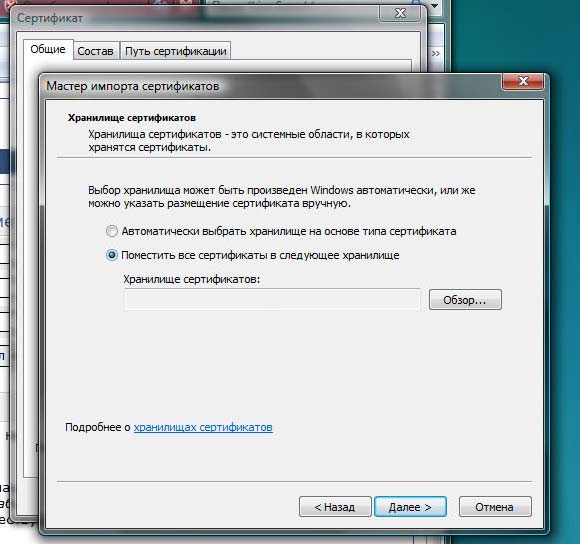

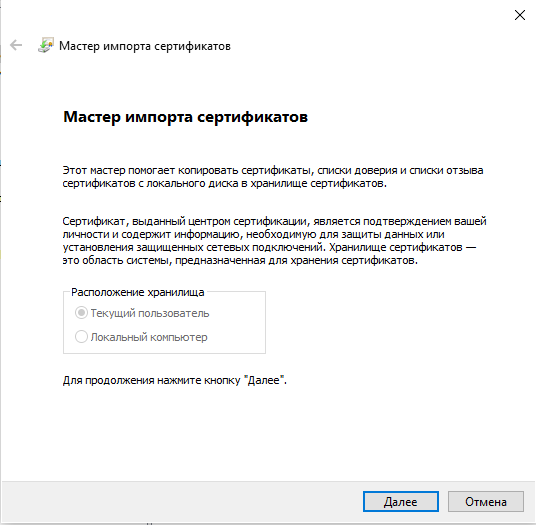

2. В появившемся окне нажмите кнопку «Далее».

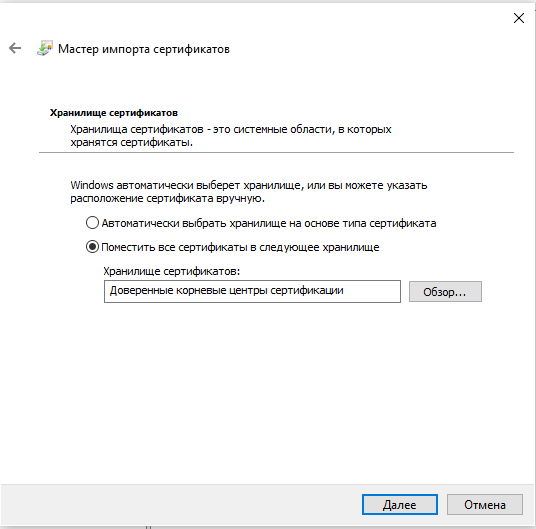

4. Во всплывающем окне, выберите пункт «Доверенные корневые центры сертификации» и нажмите «ОК».

5. Всплывающее окно закроется и у Вас должно быть так, как показано на рисунке. Если информация в поле «Хранилище сертификатов» не появилась, вернитесь к пунктам 3, 4 и повторите эти шаги заново. Если всё отобразилось, как показано на рисунке, нажмите «Далее».

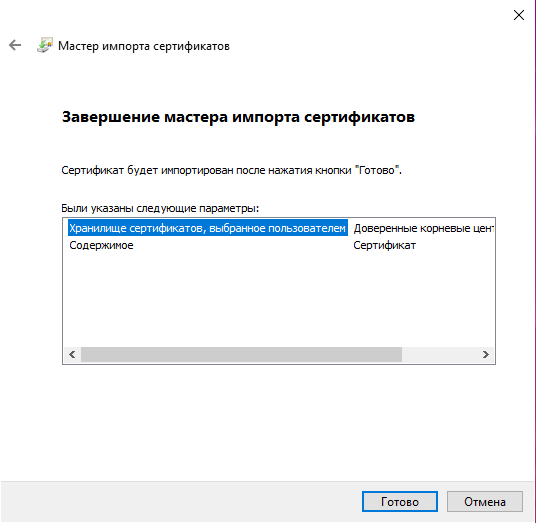

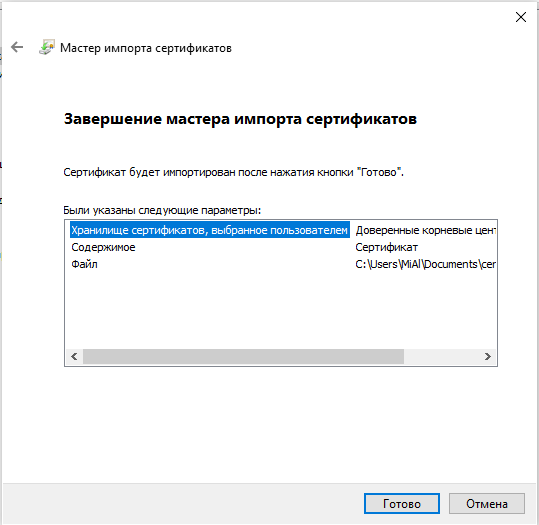

6. По завершении нажмите «Готово».

7. После закрытия окна «Мастер импорта сертификатов» система может выдать предупреждение об установке сертификатов на Ваш компьютер. Данное сообщение может появиться несколько раз. Каждый раз нажимайте кнопку «ДА».

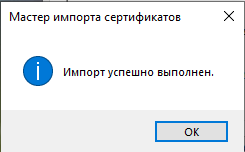

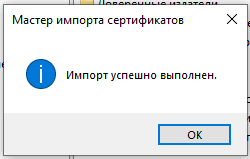

8. Если предыдущее сообщение не появилось, в следующем окне нажмите «ОК», как показано на рисунке.

Подравляем! Теперь корневой сертицикат Удостоверяющего Центра успешно установлен!

Как установить корневые сертификаты Windows 10

Корневые сертификаты – это сертификаты открытых ключей, которые помогают вашему браузеру определить, является ли общение с веб-сайтом подлинным, и основано на том, является ли орган, выдавший лицензию, доверенным и остается ли цифровой сертификат действительным. Если цифровой сертификат не принадлежит доверенному органу, вы получите сообщение об ошибке в виде « Проблема с сертификатом безопасности этого веб-сайта », и браузер может заблокировать связь с веб-сайтом.

Windows 10 имеет встроенные сертификаты и автоматически обновляет их. Однако вы все равно можете вручную добавить дополнительные корневые сертификаты в Windows 10 из центров сертификации (ЦС). Существует множество органов по выдаче сертификатов, среди которых наиболее известны Comodo и Symantec.

Как добавить корневые сертификаты Windows 10 вручную?

- Установить сертификаты из доверенных ЦС

- Установите сертификаты с помощью консоли управления Microsoft

Способ 1. Установите сертификаты из доверенных ЦС

Вот как вы можете добавить цифровые сертификаты в Windows 10 из доверенных центров сертификации.

- Затем нажмите Политики открытого ключа и Параметры проверки пути сертификата , чтобы открыть окно Свойства параметров проверки пути сертификата.

- Перейдите на вкладку «Магазины» и установите флажок Определить эти параметры политики .

- Выберите параметры Разрешить доверенные корневые центры сертификации для проверки сертификатов и Разрешить пользователям доверять сертификатам доверенных сертификатов , если они еще не выбраны.

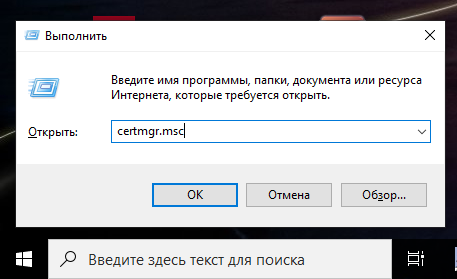

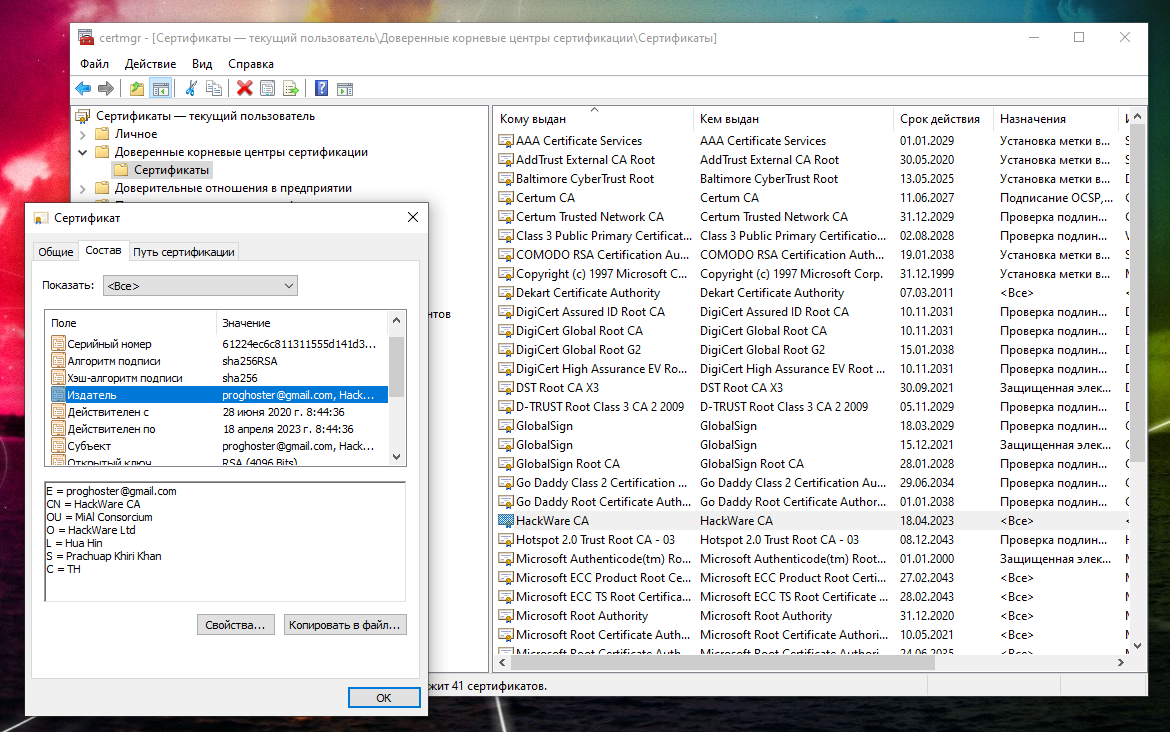

- Затем нажмите горячую клавишу Win + R и введите «certmgr.msc» в текстовом поле «Выполнить», чтобы открыть окно, показанное на снимке экрана ниже. Это менеджер сертификации, который перечисляет ваши цифровые сертификаты.

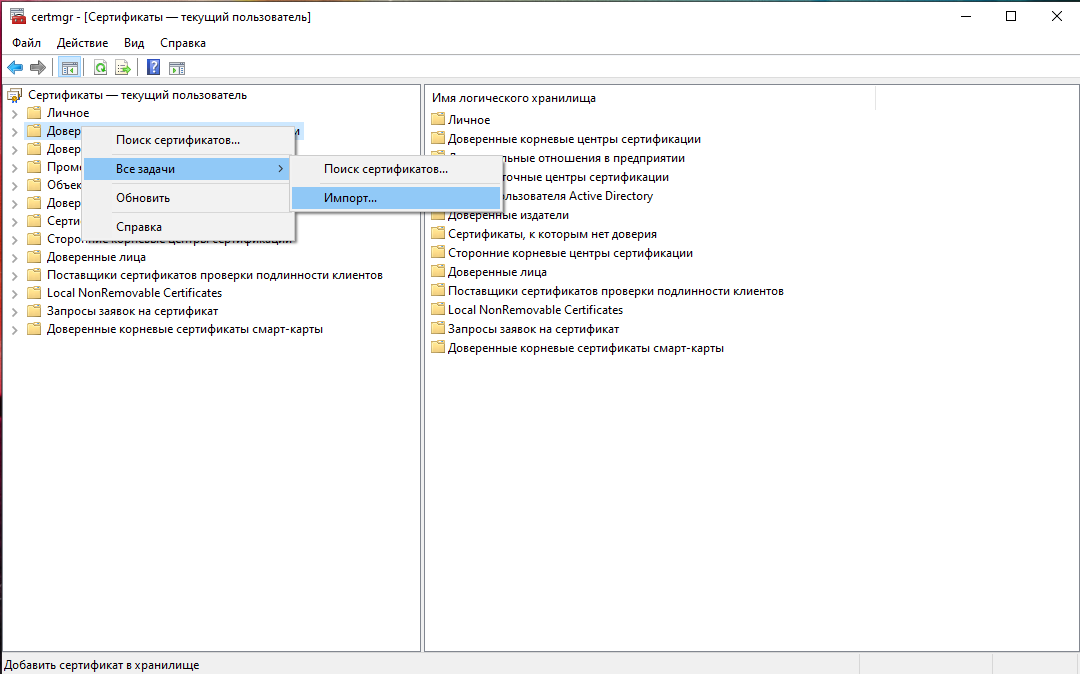

- Нажмите Доверенные корневые центры сертификации и щелкните правой кнопкой Сертификаты , чтобы открыть контекстное меню.

- Нажмите кнопку Далее , нажмите Обзор, и выберите корневой файл цифрового сертификата, сохраненный на жестком диске.

- Снова нажмите Далее , чтобы выбрать Автоматически выбирать хранилище сертификатов на основе типа сертификата .

Способ 2. Установите сертификаты с помощью консоли управления Microsoft

- Вы также можете добавить цифровые сертификаты в Windows с помощью консоли управления Microsoft. Нажмите клавишу Win + R и введите «mmc» в «Выполнить», чтобы открыть окно ниже.

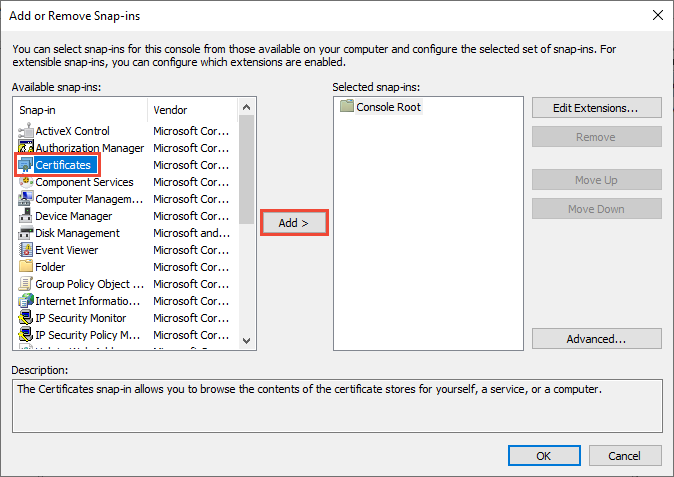

- Нажмите Файл , а затем выберите Добавить/удалить оснастки , чтобы открыть окно на снимке экрана ниже.

- Затем выберите Сертификаты и нажмите кнопку Добавить .

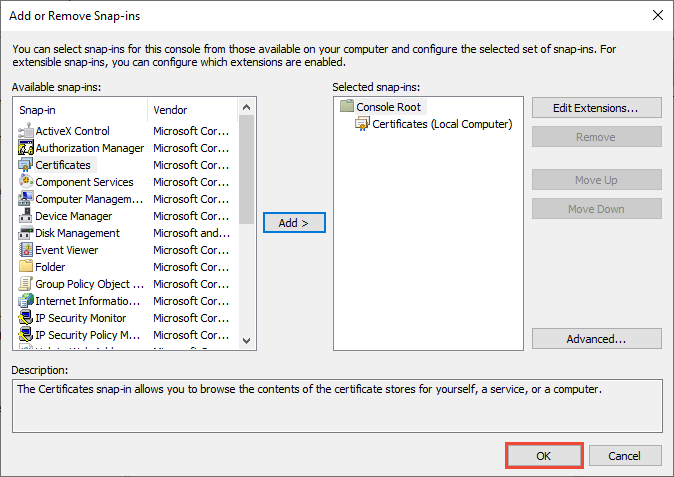

- Затем нажмите кнопку ОК в окне «Добавить или удалить оснастку».

- Теперь вы можете выбрать Сертификаты и щелкнуть правой кнопкой мыши Доверенные корневые центры сертификации в окне консоли MMC, как показано ниже.

Теперь вы установили новый доверенный корневой сертификат в Windows 10. Таким же образом вы можете добавить еще много цифровых сертификатов для этой ОС и других платформ Windows. Просто убедитесь, что сторонние цифровые сертификаты поступают от доверенных центров сертификации, таких как GoDaddy, DigiCert, Comodo, GlobalSign, Entrust и Symantec.

Примечание редактора . Этот пост был первоначально опубликован в апреле 2017 года и с тех пор был полностью переработан и обновлен для обеспечения свежести, точности и полноты.

Как добавить сертификат Центра Сертификации (CA) в доверенные в Linux

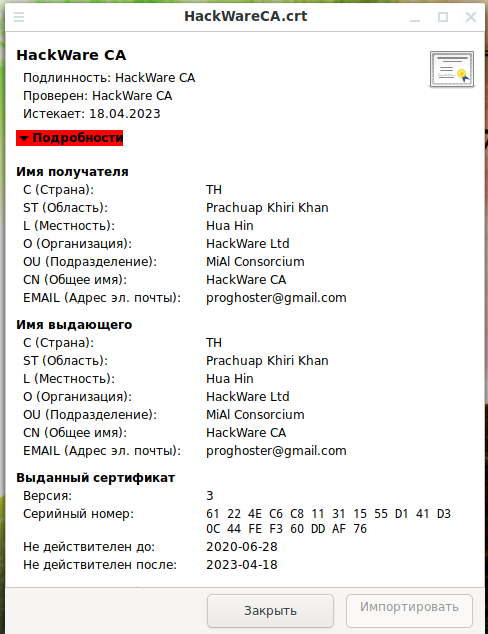

Сертификат с расширением .crt можно открыть двойным кликом и просмотреть его содержимое:

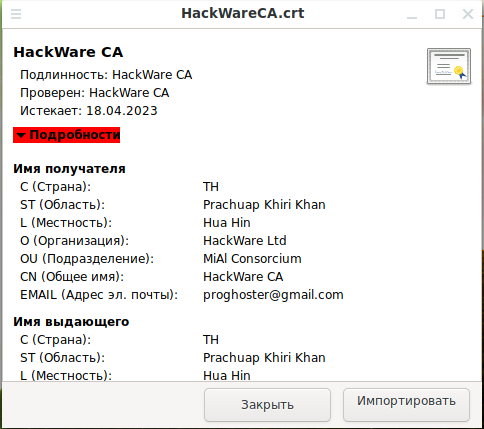

Если вы работаете в системе от обычного пользователя (не root), то кнопка «Импортировать» будет недоступна.

Чтобы разблокировать кнопку «Импортировать», выполните следующую команду:

Данный способ может не сработать, поэтому рассмотрим, как добавить доверенные корневые центры сертификации в командной строке.

Суть метода очень проста:

- Добавить свой корневой CA сертификат в папку, предназначенную для таких сертификатов.

- Запустить программу для обновления общесистемного списка сертификатов.

Пути и команды в разных дистрибутивах Linux чуть различаются.

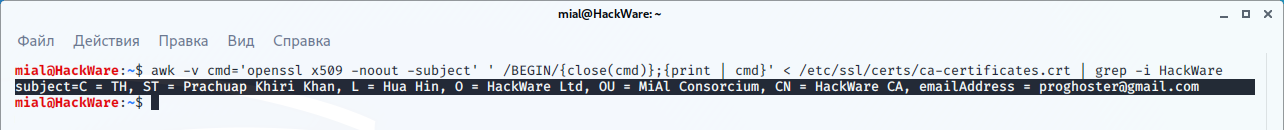

Просмотреть Subject всех корневых CA сертификатов можно уже знакомой командой:

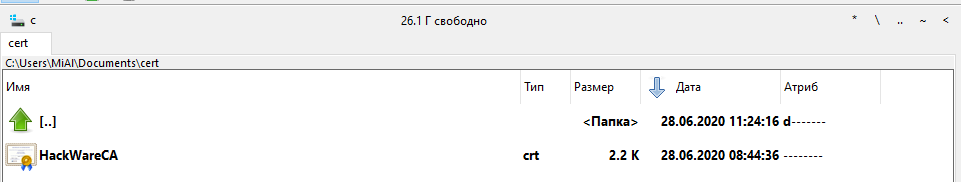

Для демонстрации я добавлю сертификат с Common Name, включающим «HackWare», тогда для проверки, имеется ли сертификат с таким именем среди корневых CA, я могу использовать команду:

Для добавления своего корневого CA в доверенные в Debian, Kali Linux, Linux Mint, Ubuntu и их производных:

Если её ещё нет, то создайте:

Сертификат должен быть в формате PEM (обычно так и есть) и иметь расширение .crt — если расширение вашего сертификата .pem, то достаточно просто поменять на .crt.

2. Скопируйте ваш сертификат командой вида:

3. Запустите следующую команду для обновления общесистемного списка:

Проверим наличие нашего CA сертификата среди доверенных:

Сертификат успешно найден:

Чтобы его удалить:

Для добавления своего корневого CA в доверенные в Arch Linux, BlackArch и их производных:

1. Выполните команду вида:

2. Обновите общесистемный список доверенных CA:

Чтобы удалить этот сертификат:

Добавление сертификатов в базу данных NSS

Некоторые приложения используют базу данных NSS, и у вас может быть необходимость добавить доверенные CA в неё.

Последующие изменения повлияют только на приложения, использующие базу данных NSS и учитывающие файл /etc/pki/nssdb.

1. Сначала создайте структуру каталогов для системных файлов базы данных NSS:

Затем создайте новый набор файлов базы данных. Пароль нужен для того, чтобы базу данных могли редактировать только люди, которые его знают. Если все пользователи в системе (и с доступом к резервным копиям) заслуживают доверия, этот пароль можно оставить пустым.

2. Убедитесь, что файлы базы данных доступны для чтения всем:

Примечание: вышеприведённые инструкции применимы только в том случае, если пока не существует общесистемного набора файлов базы данных NSS. Если он уже существует, то важно знать пароль для этого набора баз данных (конечно, если он защищён паролем).

3. Теперь, когда доступны файлы базы данных NSS, добавьте сертификат в хранилище следующим образом:

Биты доверия, используемые в приведённом выше примере, помечают сертификат как надёжный для подписи сертификатов, используемых для связи SSL/TLS. Имя (указывается после опции -n), используемое в команде, можно выбрать любое, но убедитесь, что его легко отличить от других сертификатов в магазине.

Аналогичные инструкции можно использовать для включения сертификата только в базу данных NSS конкретного пользователя:

Удаление из файлов базы данных NSS

Чтобы удалить сертификат из любой базы данных NSS, используйте команду certutil следующим образом. В этом примере используется общесистемное расположение базы данных NSS, но его можно легко изменить на пользовательское

Как добавить корневой сертификат в доверенные в Linux в веб браузеры

Chrome, Chromium, Firefox и созданные на их основе веб браузеры доверяют корневым сертификатам, установленным на уровне системы. То есть вам достаточно добавить в доверенные CA сертификат как это показано в предыдущем разделе.

Причём эти браузеры хотя и используют NSS, они игнорируют общесистемные сертификаты NSS, которые можно добавить в файл /etc/pki/nssdb!

Тем не менее приложения, которые используют NSS (такие как Firefox, Thunderbird, Chromium, Chrome) хранят свои списки доверенных сертификатов в файлах cert9.db. Чтобы добавить свой сертификат в каждый из этих файлов можно использовать скрипт.

Сохранить следующий код в файл CAtoCert9.sh:

В этом файле измените значение certfile на имя файла вашего сертификата и значение certname на имя вашего сертификата, сохраните и закройте файл.

Затем запустите его следующим образом:

В результате в домашней папке пользователя будут найдены все файлы cert9.db и в каждый из них будет добавлен указанный CA сертификат.

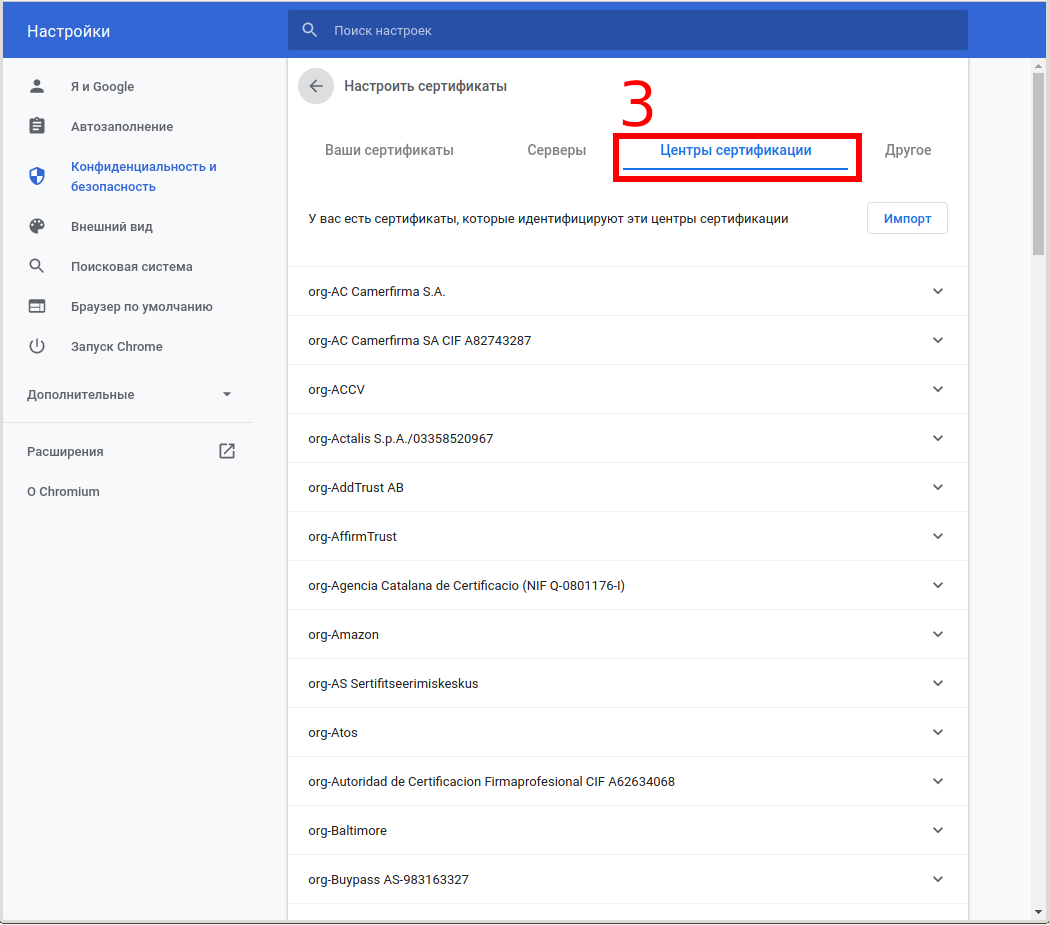

Вы можете добавить CA сертификаты в графическом интерфейсе каждого браузера.

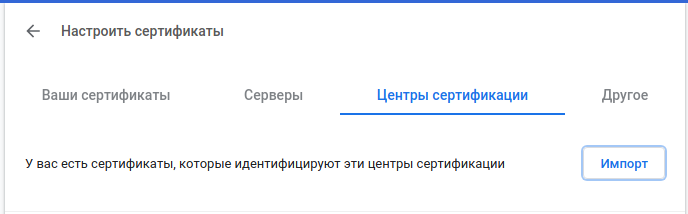

Нажмите кнопку «Импорт»:

Выберите файл с сертификатом.

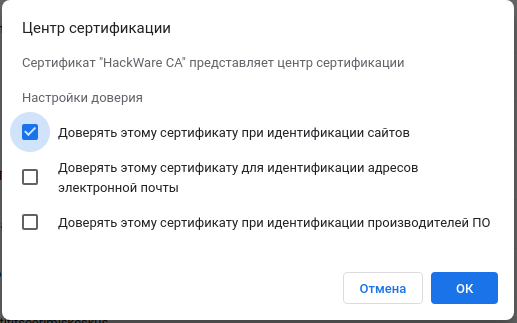

Укажите, какие полномочия вы даёте этому сертификату:

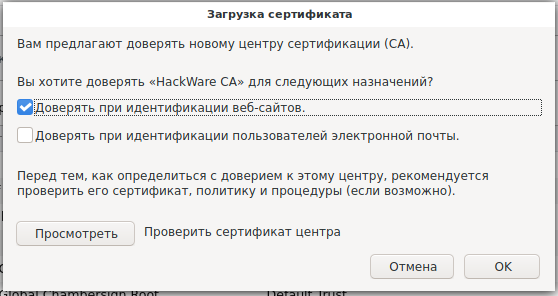

Нажмите кнопку «Импортировать»:

Добавление сертификатов в хранилище доверенных корневых центров сертификации для локального компьютера

Чтобы добавить сертификаты в хранилище доверенных корневых центров сертификации локального компьютера, выполните следующие действия.

Установка через Internet Explorer

- Запустите iexplorer. В главном меню выберите Сервис / Свойства обозревателя.

- Откройте «Свойства обозревателя» через Пуск / Панель управления.

- Переключитесь на вкладку «Содержание».

- Откроется окно «Сертификаты». Переключитесь на вкладку «Доверенные корневые центры сертификации».

- Нажмите кнопку «Импорт».

- Запустите файл сертификата как программу. Появится окно «Сертификат».

- Нажмите кнопку «Установить сертификат».

Через консоль MS Windows

Как добавить сертификат Центра Сертификации (CA) в доверенные в Windows

1. Мастер импорта сертификатов

Если сертификат имеет расширение .crt, то его достаточно запустить двойным кликом:

В открывшемся окне нажмите кнопку «Установить сертификат»:

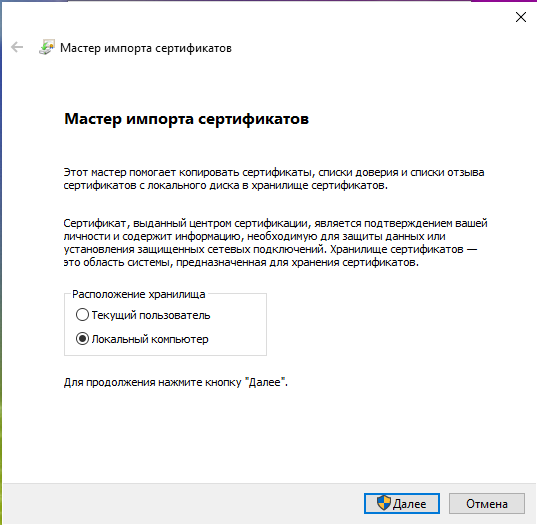

Выберите один из вариантов:

- «Текущий пользователь» — сертификат будет иметь эффект только для одного пользователя

- «Локальный компьютер» — сертификат будет иметь эффект для всех пользователей данного компьютера

Выберите «Пометить все сертификаты в следующие хранилища»:

Нажмите кнопку «Обзор» и выберите «Доверенные корневые центры сертификации»:

Сообщение об успешном импорте:

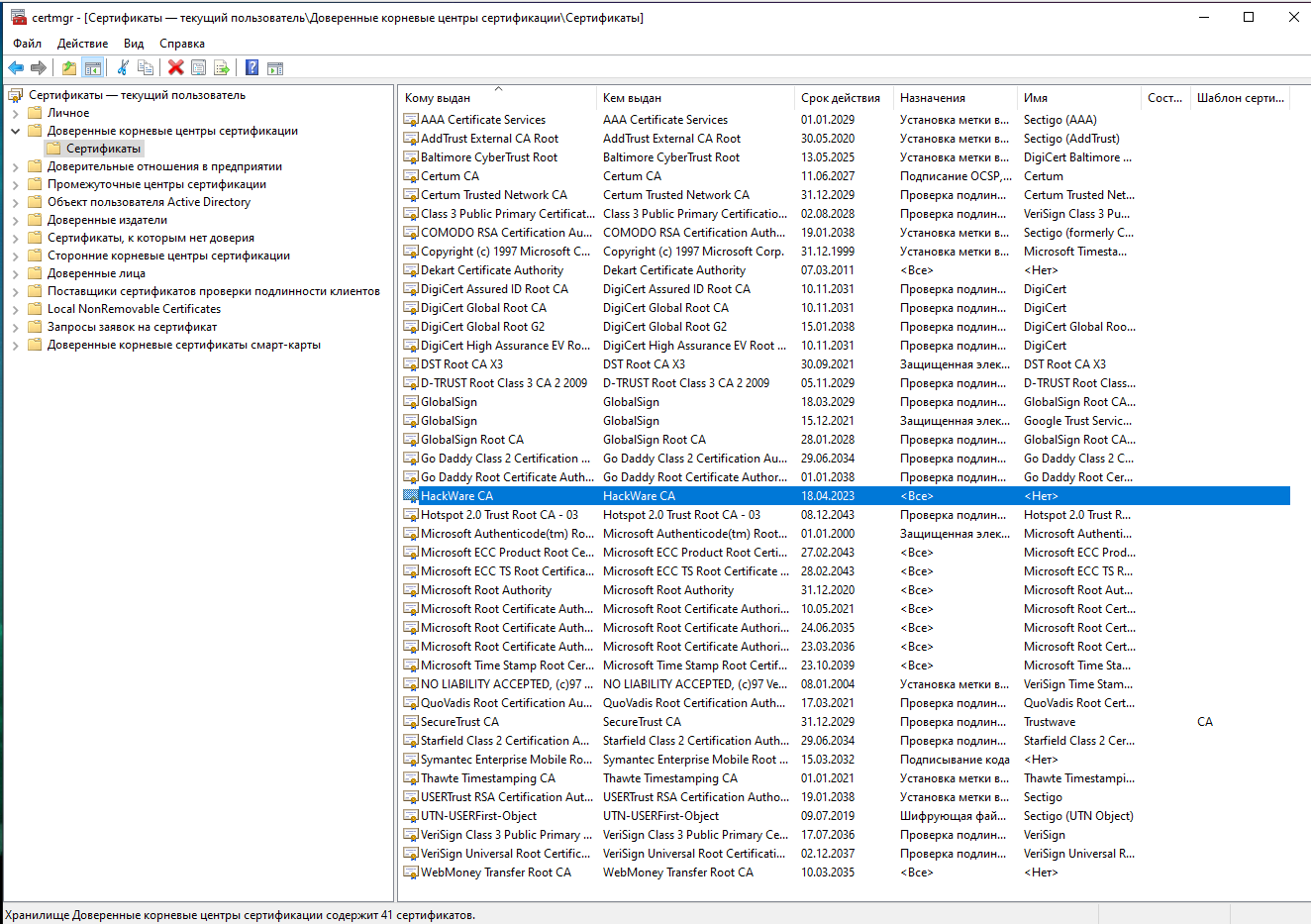

Теперь сертификат будет доступен в Менеджере Сертификатов:

2. Добавление root CA сертификата в Менеджере Сертификатов

Чтобы открыть Менеджер Сертификатов нажмите Win+r, введите в открывшееся поле и нажмите Enter:

Укажите папку и имя файла:

Теперь действительно всё готово:

Только что импортированный сертификат в Менеджере Сертификатов:

Как добавить корневой сертификат в доверенные в Windows в веб браузеры

Chrome, Chromium, Opera и сделанные на их основе веб браузеры используют общесистемные корневые CA сертификаты. То есть для добавления новых доверенных CA достаточно добавить их в систему, как это показано выше.

Firefox использует исключительно своё хранилище. Для добавления корневых сертификатов CA в Firefox нужно сделать так:

Установка доверенных корневых сертификатов доверенного платформенного модуля

При настройке HGS для использования аттестации TPM необходимо также настроить HGS, чтобы доверять поставщикам доверенных платформенных модулей на серверах. Этот дополнительный процесс проверки гарантирует, что только исдлинные доверенные платформенные модули смогут подтверждать работу с HGS. При попытке зарегистрировать недоверенный доверенный платформенный модуль с помощью Add-HgsAttestationTpmHost вы получите сообщение об ошибке, указывающее, что поставщик доверенного платформенного модуля не является доверенным.

Чтобы доверять доверенным платформенным модулям, необходимо установить корневой и промежуточный сертификаты подписи, используемые для подписывания ключа подтверждения в доверенных платформенных модулях серверов, в службе HGS. Если в центре обработки данных используется более одной модели TPM, может потребоваться установить разные сертификаты для каждой модели. HGS пройдет хранилища сертификатов «TrustedTPM_RootCA» и «TrustedTPM_IntermediateCA» для сертификатов поставщика.

Сертификаты поставщика TPM отличаются от сертификатов, установленных по умолчанию в Windows, и представляют конкретные корневые и промежуточные сертификаты, используемые поставщиками TPM.

Коллекция доверенных корневых и промежуточных сертификатов доверенного платформенного модуля публикуется корпорацией Майкрософт для вашего удобства. Для установки этих сертификатов можно использовать следующие шаги. Если Сертификаты доверенного платформенного модуля не включены в указанный ниже пакет, обратитесь к поставщику доверенного платформенного модуля или к ИЗГОТОВИТЕЛю сервера, чтобы получить корневые и промежуточные сертификаты для конкретной модели доверенного платформенного модуля.

Повторите следующие шаги на каждом сервере HGS.

Проверьте подпись CAB-файла, чтобы убедиться в его подлинности. Не продолжайте, если подпись недействительна.

Вот пример выходных данных:

По умолчанию скрипт конфигурации установит сертификаты для каждого поставщика TPM. Если требуется импортировать сертификаты только для конкретного поставщика доверенного платформенного модуля, удалите папки для поставщиков доверенного платформенного модуля, которые не являются доверенными для вашей организации.

Установите пакет доверенных сертификатов, запустив сценарий установки в развернутой папке.

Чтобы добавить новые сертификаты или объекты, которые преднамеренно пропущены во время предыдущей установки, просто повторите описанные выше действия на каждом узле в кластере HGS. Существующие сертификаты останутся доверенными, но новые сертификаты, найденные в расширенном CAB-файле, будут добавлены в доверенные хранилища TPM.

Как включить доверия центру сертификации

Имеется WIN 2008, установлена роль «службы удаленны рабочих столов» и службы: узел сеансов удаленных рабочих столов и лицензирование удаленных рабочих столов, все по старой схеме, ставим активируем сервер, ставим лицензии, подключаемся по RDP все ок, через диспетчер удаленных приложений Remoteapp закидывает 1с-ку, подключаемся на клиенте, вместо привычного окна о небезопасном сертификате и галкой не спрашивать более, выводит окошко с надписью «Сертификат выдан не имеющим доверие центром сертификации» и две кнопки посмотреть сертификат и ОК, по нажатию на ок окно закрывает и не подключается сертификат можно посмотреть и установить в доверенные центры сертификации и тогда вылазит новое окно с ошибкой «имя сервера в этом сертификате указано неправильно». Сервер не в домене, шлюз не установлен, подключаемся по внешнему айпи через роутер, за роутером еще управляемый коммутатор, сервер и роутер в разных подсетях, но проброс есть (RDP работает без проблем), подскажите пожалуйста куда копнуть?

Ответы

Очевидно, причина в том, что вы подключаетесь по IP адресу, а в сертификате (поля Subject и Subject Alternative Name) указано имя сервера.

Использовать самоподписанные сертификаты вообще неправильно, ну да ладно.

Для вас обходным решением было бы настроить разрешение имен у клиента и обращаться по имени сервера.

Разрешение имен, в случае малого числа клиентов, можно организовать через файл hosts. Если клиентов много, то на клиентском DNS сервере создать соответствующую A-запись.

Как добавить корневой сертификат в доверенные в Windows на уровне системы

- Появится окно консоли. В главном меню выберите Консоль / Добавить или удалить оснастку

- В списке оснастки выберите «Сертификаты» и нажмите «Добавить».

- В окне «Оснастка диспетчера сертификатов» оставьте значения по умолчанию и нажмите «Готово»

- Закройте окно «Добавить изолированную оснастку» (кнопка «Закрыть»)

- В окне «Добавить или удалить оснастку» нажмите «ОК»

- В дереве консоли появится запись «Сертификаты». Раскройте ее и найдите раздел «Доверенные корневые центры сертификации», «Сертификаты»

- На строке «Сертификаты» нажмите правую кнопку мыши и в контекстном меню выберите Все задачи / Импорт

Управление доверенными корневыми сертификатами в Windows 10/8

Чтобы добавить сертификаты в хранилище доверенных корневых центров сертификации для локального компьютера , в меню WinX в Windows 10/8.1 откройте окно «Выполнить» и введите mmc и нажмите Enter, чтобы открыть Microsoft Management Control.

Нажмите ссылку меню «Файл» и выберите «Добавить/удалить оснастку». Теперь в разделе «Доступные оснастки» нажмите Сертификаты и нажмите «Добавить».

Нажмите ОК. В следующем диалоговом окне выберите Учетная запись компьютера , а затем нажмите Далее.

Теперь выберите Локальный компьютер и нажмите «Готово».

Теперь вернувшись в MMC, в дереве консоли дважды щелкните Сертификаты , а затем щелкните правой кнопкой мыши Хранилище доверенных корневых центров сертификации . В разделе Все задачи выберите Импорт .

Откроется мастер импорта сертификатов.

Теперь давайте посмотрим, как настроить и доверенные корневые сертификаты для локального компьютера . Откройте MMC, нажмите ссылку меню «Файл» и выберите «Добавить/удалить оснастку». Теперь в разделе «Доступные оснастки» нажмите Редактор объектов групповой политики и нажмите кнопку Добавить. Выберите компьютер, локальный объект групповой политики которого вы хотите редактировать, и нажмите «Готово»/«ОК».

Здесь установите флажки Определить эти параметры политики , Разрешить использование доверенных корневых центров сертификации для проверки сертификатов и Разрешить пользователям доверять сертификатам равноправного доверия . .

Чтобы узнать, как управлять доверенными корневыми сертификатами для домена и как добавить сертификаты в хранилище доверенных корневых центров сертификации для домена , посетите Technet .

RCC – это бесплатный сканер корневых сертификатов, который может помочь вам сканировать корневые сертификаты Windows на наличие ненадежных.

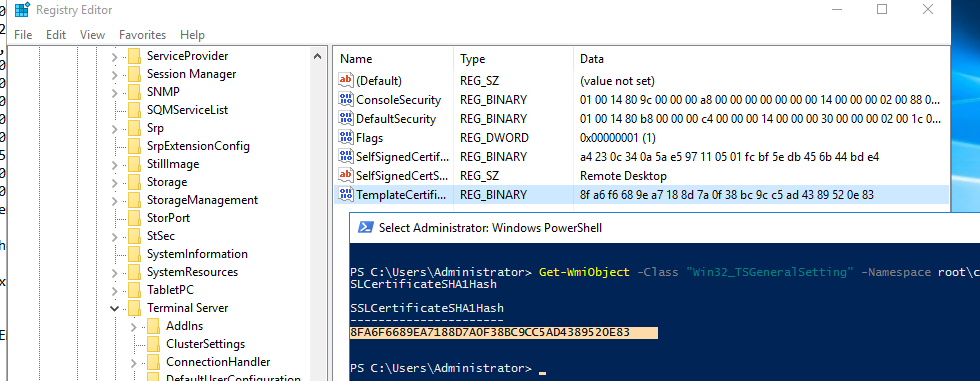

Настройка доверенных SSL/TLS сертификатов для защиты RDP подключений

Windows 10, Windows Server 2016, Групповые политики

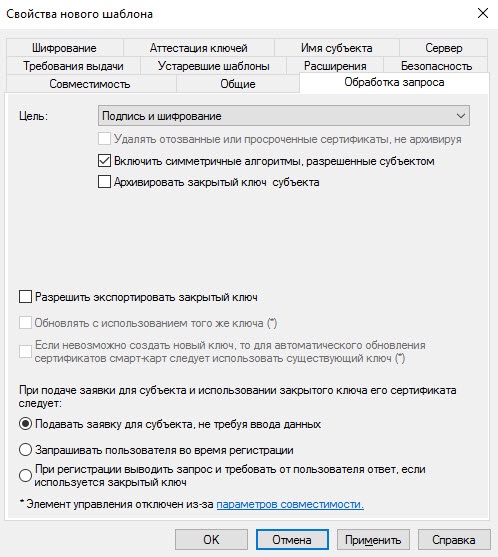

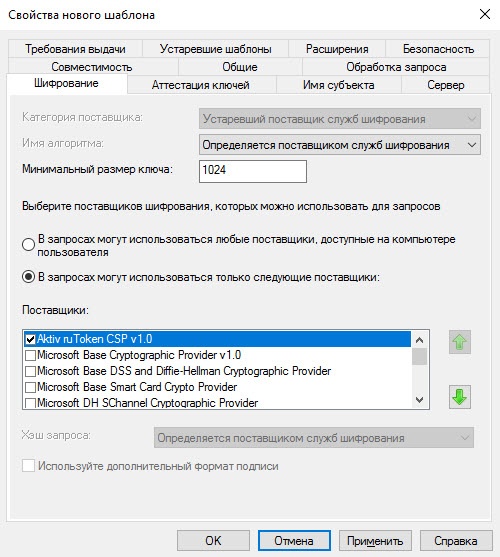

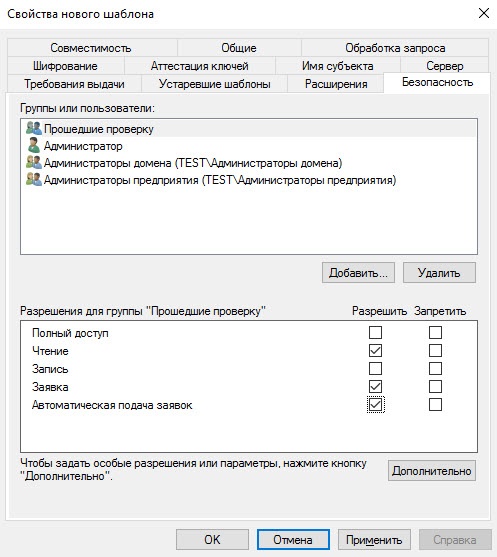

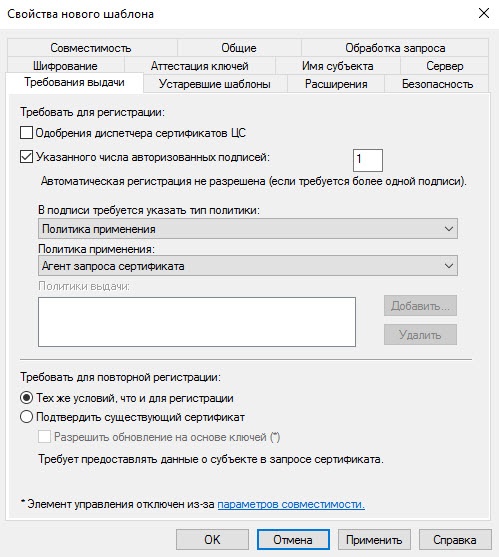

В этой статье мы покажем, как использовать доверенные SSL/TLS сертификаты для защиты RDP подключений к компьютерам и серверам Windows в домене Active Directory. Эти сертфикаты мы будем использовать вместо самоподписанных RDP сертификатов (у пользователей появляется предупреждение о невозможности проверки подлинности при подключению к RDP хосту с таким сертификатом). В этом примере мы настроим специальный шаблон для выпуска RDP сертификатов в Certificate Authority и настроим групповую политику для автоматического выпуска и привязки SSL/TLS сертификата к службе Remote Desktop Services.

Предупреждение о самоподписанном сертификате RDP

По умолчанию в Windows для защиты RDP сессии генерируется самоподписанный

сертификат. В результате при первом подключении к RDP/RDS серверу через клиента mstsc.exe, у пользователя появляется предупреждение:

Чтобы продолжить установление RDP подключении пользователь должен нажать кнопку Да. Чтобы RDP предупреждение не появлялось каждый раз, можно включить опцию “Больше не выводить запрос о подключениях к этому компьютеру».

Создаем шаблон RDP сертификата в центре сертификации (CA)

Попробуем использовать для защиты RDP подключений доверенный SSL/TLS сертификат, выданный корпоративным центром сертификации. С помощью такого сертификата пользователь может выполнить проверку подлинности RDP сервера при подключении. Предположим, что у вас в домене уже развернут корпоративной центр сертификации (Microsoft Certificate Authority), в этом случае вы можете настроить автоматическую выдачу и подключение сертификатов всем компьютерам и серверам Windows в домене.

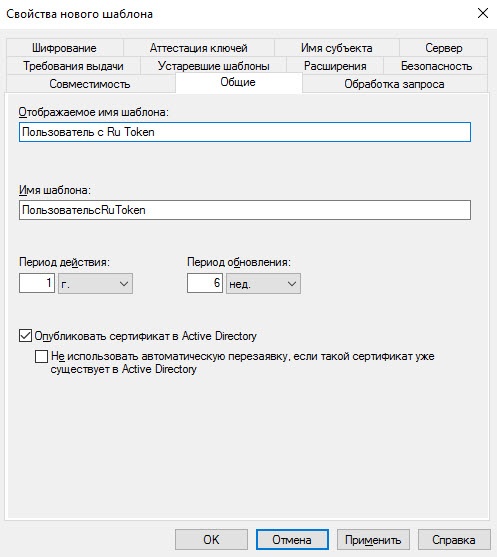

Н на вашем CA нужно создать новый тип шаблона сертификата для RDP/RDS серверов.

- Запустите консоль Certificate Authority и перейдите в секцию Certificate Templates;

- На вкладке General укажите имя нового шаблона сертификата – RDPTemplate. Убедитесь, что значение поля Template Name полностью совпадает с Template display name;

- На вкладке Compatibility укажите минимальную версию клиентов в вашем домене (например, Windows Server 2008 R2 для CA и Windows 7 для клиентов). Тем самым будут использоваться более стойкие алгоритмы шифрования;

- В настройках шаблона сертификата (Application Policies Extension) удалите все политики кроме Remote Desktop Authentication;

- Чтобы использовать данный шаблон RDP сертификатов на контролерах домена, откройте вкладку Security, добавьте группу Domain Controllers и включите для нее опцию Enroll и Autoenroll;

- Сохраните шаблон сертификата;

Настройка групповой политики для выдачи RDP сертификатов

Теперь нужно настроить доменную политику, которая будет автоматически назначать RDP сертификат компьютерам/серверам согласно настроенного шаблона.

- Откройте консоль управления доменными групповыми политиками gpmc.msc, создайте новый объект GPO и назначьте его на OU с RDP/RDS серверами или компьютерами, для которых нужно автоматически выдавать TLS сертификаты для защиты RDP подключения;

- Затем в этом же разделе GPO включите политику Require use of specific security layer for remote (RDP) connections и установите для нее значение SSL;

Для применения нового RDP сертификата, перезапустите службу Remote Desktop Services:

Теперь при RDP подключении к серверу перестанет появляться запрос на доверие сертификату (чтобы появился запрос о доверии сертификату, подключитесь к серверу по IP адресу вместо FQDN имени сервера, для которого выпущен сертификат). Нажмите кнопку “Посмотреть сертификат”, перейдите на вкладку “Состав”, скопируйте значение поля “Отпечаток сертификата”.

Также можете в консоли Certification Authority в секции Issued Certificates проверить, что по шаблону RDPTemplate был выдан сертификат определённому Windows компьютеру/серверу. Также проверьте значение Thumbprint сертификата:

Теперь, при подключении к удаленном столу любого сервера или компьютера, на который действует эта политика, вы не увидите предупреждения о недоверенном RDP сертификате.

Подписываем RDP файл и добавляем отпечаток доверенного RDP сертификата

Если у вас отсутствует CA, но вы хотите, чтобы при подключении к RDP/RDS серверу у пользователей не появлялось предупреждения, вы можете добавить сертификат в доверенные на компьютерах пользователей.

Как описано выше получите значение отпечатка (Thumbprint) RDP сертификата:

Используйте этот отпечаток для подписывания .RDP файла с помощью RDPSign.exe:

Чтобы работал прозрачных RDP вход без ввода пароля (RDP Single Sign On), нужно настроить политику Allow delegation defaults credential и указать в ней имена RDP/RDS серверов (см. статью).

Предыдущая статья Следующая статья

Установка доверенного корневого сертификата для ЭП

Инструкция по установке доверенного корневого и промежуточного сертификата

Установка корневого сертификата без скачивания файлов

Если вы получаете ошибку с текстом:

«Сертификат выдан неавторизованным удостоверяющим центром, использование этого сертификата невозможно. Получите сертификат у авторизированного удостоверяющего центра: https://www.roseltorg.ru/about/certificates/»

вам необходимо выполнить следующие действия:

- Шаг 1 Обновите страницу с помощью F5.

- Шаг 2 Предпримите еще одну попытку подписи, чтобы открылся список сертификатов, установленных на Вашем компьютере.

- Шаг 3 Выберите из списка нужный вам сертификат и нажмите на него.

- Шаг 4 Нажмите на кнопку «Просмотр сертификата».

- Шаг 5 Выберите вкладку «Путь сертификации».

- Шаг 6 Выбрать подсвеченный красным сертификат и нажать на него.

- Шаг 7 Далее нажать кнопку «Просмотр сертификата».

Предыдущие корневые сертификаты и списки отзыва

- Затем нажмите Политики открытого ключа и Параметры проверки пути сертификата , чтобы открыть окно Свойства параметров проверки пути сертификата.

- Перейдите на вкладку «Магазины» и установите флажок Определить эти параметры политики .

- Выберите параметры Разрешить доверенные корневые центры сертификации для проверки сертификатов и Разрешить пользователям доверять сертификатам доверенных сертификатов , если они еще не выбраны.

- Затем нажмите горячую клавишу Win + R и введите «certmgr.msc» в текстовом поле «Выполнить», чтобы открыть окно, показанное на снимке экрана ниже. Это менеджер сертификации, который перечисляет ваши цифровые сертификаты.

- Нажмите Доверенные корневые центры сертификации и щелкните правой кнопкой Сертификаты , чтобы открыть контекстное меню.

- Нажмите кнопку Далее , нажмите Обзор, и выберите корневой файл цифрового сертификата, сохраненный на жестком диске.

- Снова нажмите Далее , чтобы выбрать Автоматически выбирать хранилище сертификатов на основе типа сертификата .

- Вы также можете добавить цифровые сертификаты в Windows с помощью консоли управления Microsoft. Нажмите клавишу Win + R и введите «mmc» в «Выполнить», чтобы открыть окно ниже.

- Нажмите Файл , а затем выберите Добавить/удалить оснастки , чтобы открыть окно на снимке экрана ниже.

- Затем выберите Сертификаты и нажмите кнопку Добавить .

- Затем нажмите кнопку ОК в окне «Добавить или удалить оснастку».

- Теперь вы можете выбрать Сертификаты и щелкнуть правой кнопкой мыши Доверенные корневые центры сертификации в окне консоли MMC, как показано ниже.

Примечание редактора . Этот пост был первоначально опубликован в апреле 2017 года и с тех пор был полностью переработан и обновлен для обеспечения свежести, точности и полноты.

Пошаговое руководство. Просмотр сертификатов с помощью оснастки MMC

При создании защищенного клиента или службы можно использовать сертификат в качестве учетных данных. Например, общий тип учетных данных — это сертификат X. 509, который создается с помощью X509CertificateInitiatorClientCredential.SetCertificate метода.

существует три разных типа хранилищ сертификатов, которые можно проверить с помощью консоли управления (mmc) в Windows systems:

Локальный компьютер. хранилище является локальным для устройства и является глобальным для всех пользователей на устройстве.

Текущий пользователь: хранилище является локальным по отношению к текущей учетной записи пользователя на устройстве.

Учетная запись службы. хранилище является локальным для определенной службы на устройстве.

Просмотр сертификатов в оснастке MMC

В следующей процедуре показано, как проверить магазины на локальном устройстве, чтобы найти соответствующий сертификат:

В меню Пуск выберите пункт выполнить и введите MMC.

Откроется консоль MMC.

В меню файл выберите команду Добавить или удалить оснастку.

В списке Доступные оснастки выберите Сертификаты, а затем щелкните добавить.

В окне оснастки «сертификаты » выберите учетная запись компьютера, а затем нажмите кнопку Далее.

При необходимости можно выбрать учетную запись пользователя для текущего пользователя или учетной записи службы для конкретной службы.

Если вы не являетесь администратором устройства, вы можете управлять сертификатами только для учетной записи пользователя.

В окне Выбор компьютера оставьте выбранным параметр локальный компьютер и нажмите кнопку Готово.

В окне Добавление или удаление оснастки нажмите кнопку ОК.

Чтобы просмотреть сертификаты в оснастке MMC, выберите корень консоли в левой области, а затем разверните узел Сертификаты (локальный компьютер).

Появится список каталогов для каждого типа сертификатов. Из каждого каталога сертификатов можно просматривать, экспортировать, импортировать и удалять свои сертификаты.

Просмотр сертификатов с помощью средства диспетчера сертификатов

Вы также можете просматривать, экспортировать, импортировать и удалять сертификаты с помощью средства диспетчера сертификатов.

Просмотр сертификатов для локального устройства

Откроется средство диспетчера сертификатов для локального устройства.

Для просмотра сертификатов в разделе Сертификаты — локальный компьютер в левой области разверните каталог для типа сертификата, который нужно просмотреть.

Просмотр сертификатов для текущего пользователя

Выберите параметр Выполнить в меню Пуск, а затем введите certmgr.msc.

Отобразится инструмент диспетчера сертификатов для текущего пользователя.

Чтобы просмотреть сертификаты, в разделе Сертификаты — текущий пользователь в левой области разверните каталог для типа сертификата, который нужно просмотреть.

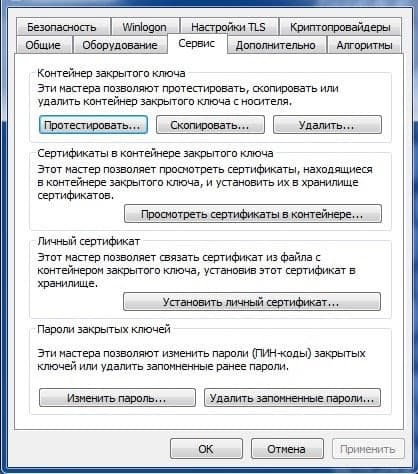

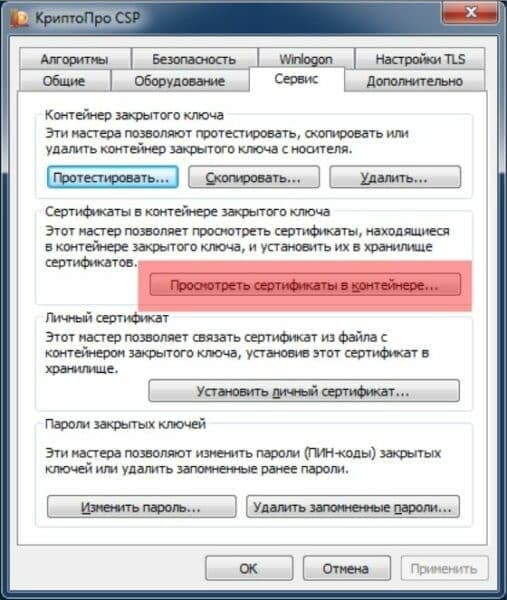

Установка корневого и личного сертификатов в КриптоПро

При работе с ЭЦП во время подписи документов может понадобиться установка нового сертификата с использованием «КриптоПро CSP» — например, когда у ЭЦП закончился срок, произошла смена главного бухгалтера или директора предприятия, либо необходима установка нового сертификата после оформления в удостоверяющем центре.

Для корректной работы может потребоваться установка личного и корневого сертификата в КриптоПро. Чтобы это сделать придерживайтесь следующей инструкции.

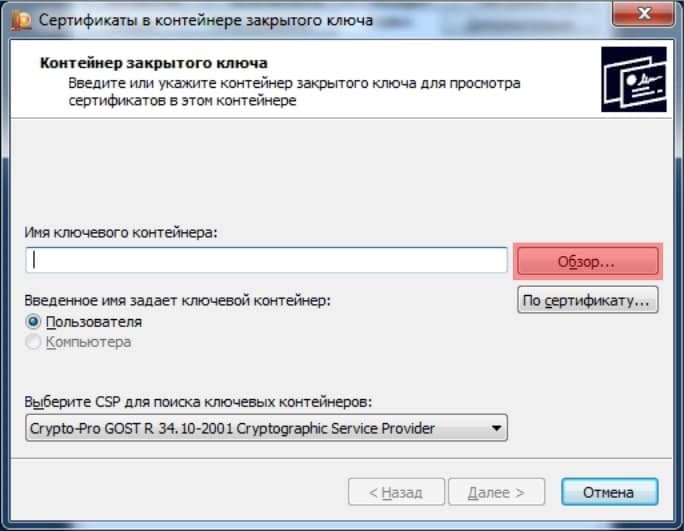

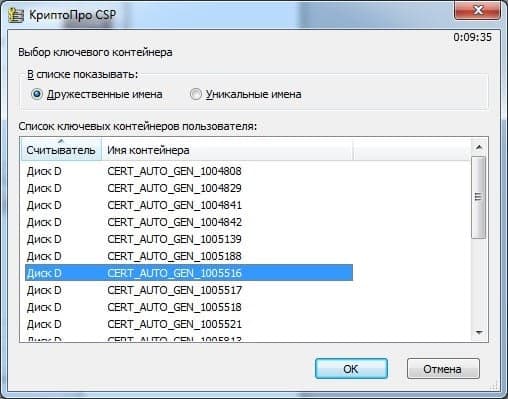

Установка личного сертификата

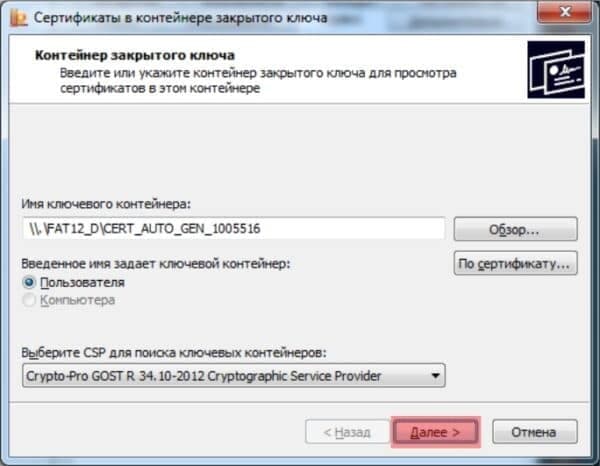

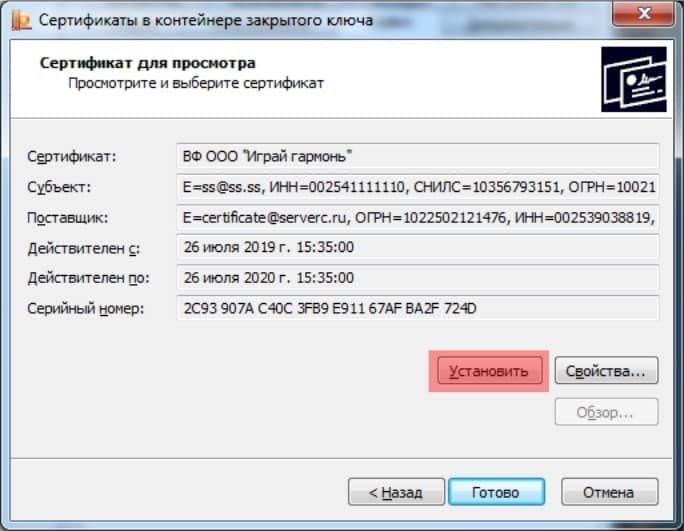

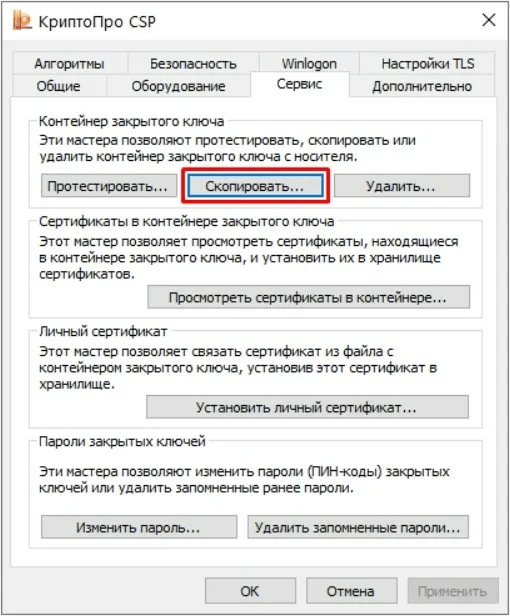

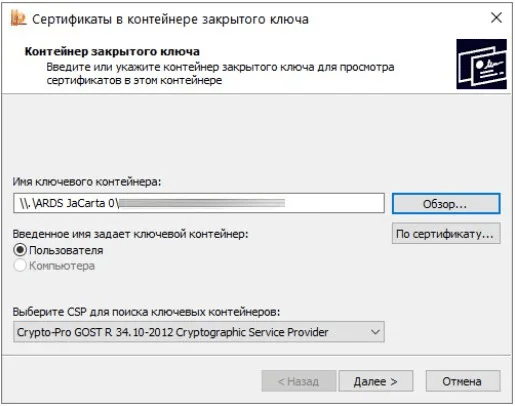

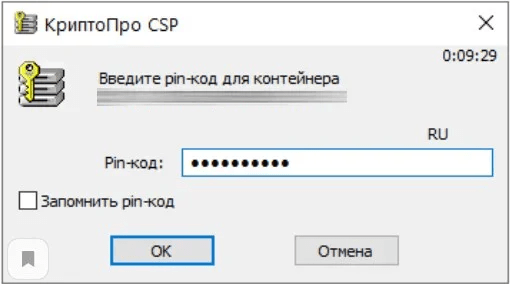

Для того чтобы установить сертификат с помощью «КриптоПро CSP», выполните следующий алгоритм:

Обратите внимание, что при установке система запоминает последний контейнер, с которого была проведена операция. Например, если вы установили личный сертификат из реестра вашего компьютера, а потом повторили процедуру с флешки, то при отсутствии последней система не сможет найти контейнер.

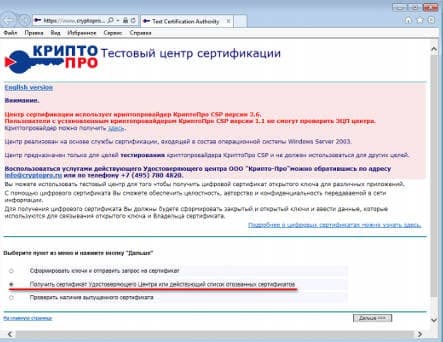

Как установить корневой сертификат КриптоПро

Для корректной работы сервера надо установить предварительно корневой сертификат в ваше хранилище. Для его получения необходим тестовый центр по сертификации продукта, куда можно попасть при наличии прав администратора. Также для предотвращения проблем необходимо добавить адрес интернет-сайта в список доверенных. Запросите сертификат, загрузив его из сертификационного центра. Чтобы его установить, откройте его и выполните следующие действия:

Если процесс пройдёт корректно, то корневой сертификат появится в хранилище среди доверенных центров.

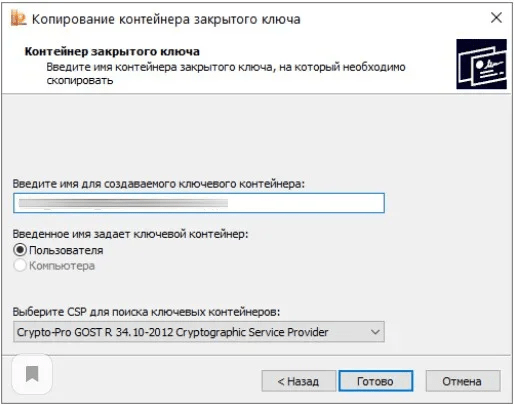

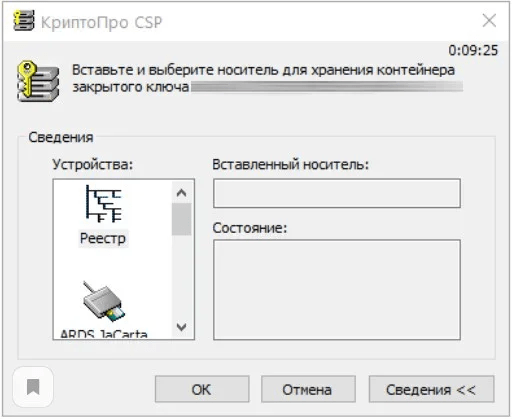

Как установить контейнер закрытого ключа в реестр

После успешного копирования контейнера личный сертификат нужно установить в хранилище «Личные».

Ошибки при установке

Довольно распространённой проблемой при установке становится зависание компьютера. Обычно это связано с установкой нелицензионного ПО, наличием ошибок или отсутствием критических обновлений. Также проблемы могут возникнуть в следующих случаях:

Для корректной работы рекомендуем использовать только лицензионное ПО. Приобрести его и получить комплексную техническую поддержку можно в компании «Астрал-М». Мы входим в число официальных дилеров компании «КриптоПро», что подтверждает информация на сайте разработчика. Обращаясь в «Астрал-М», вы получаете:

Для приобретения электронной подписи или криптопровайдера заполните форму обратной связи, чтобы наш специалист связался с вами.

Установка Служб сертификации

Для установки Служб сертификации:

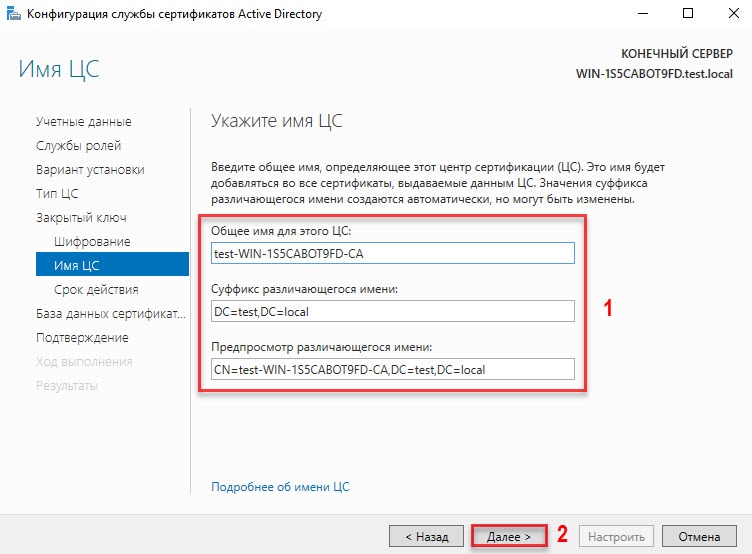

В окне для указания имени ЦС введите значения всех полей и нажмите Далее.

Введенные здесь данные носят информативный характер. Рекомендуется их внести. Аббревиатуры несут следующий смысл: «O» — Organization, «OU» — Organization Unit, «L» — City (Location), «S» — State or province, «C» — Country/region, «E» — E-mail.

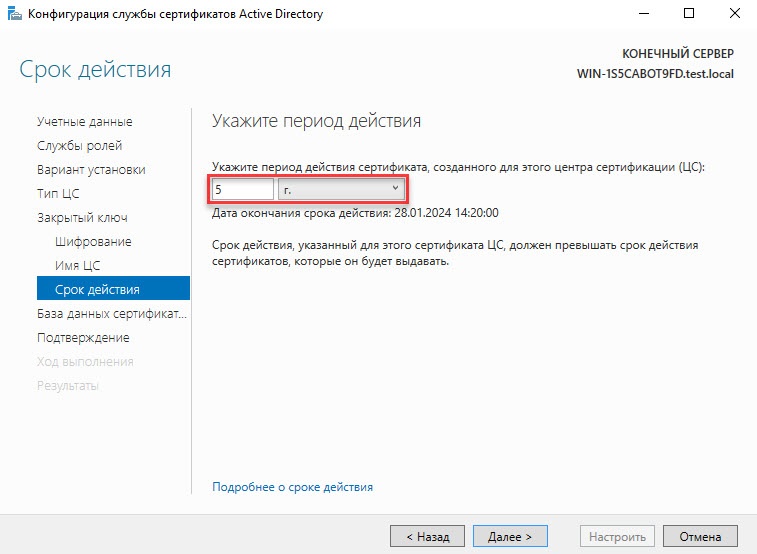

Введите период действия сертификата для создания ЦС.

По истечению срока действия сертификата ЦС необходимо будет перевыпустить сертификаты всем действующим пользователям.

Добавление шаблонов сертификатов в Центр Сертификации

Для добавления шаблонов сертификатов:

Выберите следующие настройки:

Выписка сертификатов пользователю Administrator и обычным пользователям с помощью mmc-консоли

Закройте окно Консоль1. Для сохранения консоли нажмите Да.