Windows Server. Создание автономного центра сертификации.

Перед каждым администратором рано или поздно возникает необходимость обеспечить безопасный обмен информации через интернет, внешние и внутренние сети, а также проверку подлинности каждой из сторон, участвующих в обмене информацией. На помощь здесь приходит инфраструктура открытых ключей (PKI) и службы сертификации Windows.

Инфраструктура открытых ключей позволяет использовать цифровые сертификаты для подтверждения подлинности владельца и позволяет надежно и эффективно защищать трафик передаваемый по открытым сетям связи, а также осуществлять с их помощью аутентификацию пользователей. Основой инфраструктуры открытых ключей является центр сертификации, который осуществляет выдачу и отзыв сертификатов, а также обеспечивает проверку их подлинности.

Для чего это может быть нужно на практике? Цифровые сертификаты позволяют использовать шифрование на уровне приложений (SSL/TLS) для защиты веб-страниц, электронной почты, служб терминалов и т. , регистрацию в домене при помощи смарт-карт, аутентификацию пользователей виртуальных частных сетей (VPN), шифрование данных на жестком диске (EFS), а также в ряде случаев обойтись без использования паролей.

Для создания центра сертификации нам понадобится сервер, работающий под управлением Windows Server, который может быть как выделенным, так и совмещать роль центра сертификации с другими ролями. Однако следует помнить, что после развертывания центра сертификации вы не сможете поменять имя компьютера и его принадлежность к домену (рабочей группе).

Центр сертификации (ЦС) может быть двух типов: ЦС предприятия и изолированный (автономный) ЦС, рассмотрим их отличительные особенности:

ЦС предприятия

- Требует наличия ActiveDirectory

- Автоматическое подтверждение сертификатов

- Автоматическое развертывание сертификатов

- Возможность запроса сертификатов через Web-интерфейс, мастер запросов и автоматическое развертывание

Изолированный (автономный) ЦС

- Не требует наличия ActiveDirectory

- Ручное подтверждение сертификатов

- Отсутствие возможности автоматического развертывания

- Запрос сертификатов только через Web-интерфейс

Методика развертывания ЦС для Windows Server 2003 и Windows Server 2008 несколько различаются, поэтому мы решили рассмотреть их в отдельности.

Windows Server 2003

Для возможности использования Web-интерфейса для выдачи сертификатов нам понадобится установленный web-сервер IIS. Установим его через диспетчер сервера: Пуск — Управление данным сервером — Добавить или удалить роль. В списке ролей выбираем роль Сервера приложений. В следующем окне устанавливаем галочку Включить ASP. NET, если IIS уже установлен данный шаг можно пропустить.

После установки IIS приступим к развертыванию Центра сертификации, это делается через оснастку Установка и удаление программ — Установка компонентов Windows, где выбираем Службы сертификации.

Следующим шагом выберите тип ЦС и его подчиненность. Так как в нашем случае сеть не имеет доменной структуры, то ЦС Предприятия недоступен для выбора. Поскольку это первый (и пока единственный ЦС) следует выбрать корневой сервер, подчиненный тип следует выбирать для развертывания следующих ЦС, например для филиалов.

Далее вводим имя ЦС (должно совпадать с именем сервера) и пути размещения файлов. В процессе установки программа предложит перезапустить IIS и, если не была включена поддержка страниц ASP. NET, предложит ее включить, с чем следует согласиться.

Windows Server 2008 R2

В Windows Server 2008 (2008 R2) все настройки консолидированы в одном месте, что делает установку ЦС более простой и удобной. Выбираем Диспетчер сервера — Роли — Добавить роли, в списке ролей выбираем Службы сертификации Active Directory.

В следующем окне обязательно добавляем компонент Служба регистрации в центре сертификации через интернет. При этом будут автоматически определены необходимые службы ролей и компоненты (такие как IIS) и будет предложено их добавить.

Дальнейшая настройка аналогична Windows Server 2003. Вводим тип ЦС, его имя и место хранения файлов, подтверждаем выбор компонент и завершаем установку.

Проверка работы ЦС

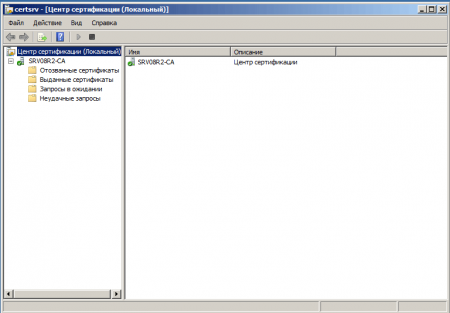

Для первоначальной проверки работоспособности ЦС можете запустить оснастку Центр сертификации (Пуск — Администрирование — Центр Сертификации). Если все сделано правильно вы должны увидеть следующее окно:

Прежде всего необходимо загрузить сертификат ЦС и поместить его в хранилище доверенных коренных центров сертификации. Если в вашей сети несколько ЦС следует загрузить и установить цепочку сертификатов. Для этого выбираем: Загрузка сертификата ЦС, цепочки сертификатов или CRL, затем Загрузка сертификата ЦС или Загрузка сертификата ЦС и сохраняем сертификат в любое удобное место.

Теперь перейдем к установке, для этого щелкнем правой кнопкой на файле сертификата и выберем Установить сертификат, откроется мастер импорта, в котором откажемся от автоматического выбора хранилища вручную выбрав Доверенные корневые центры сертификации, теперь данный ПК будет доверять всем сертификатам выданным данным ЦС.

Для получения клиентского сертификата снова откроем сайт ЦС и выберем Запрос сертификата — расширенный запрос сертификата — Создать и выдать запрос к этому ЦС. Заполняем форму запроса, в качестве имени указываем имя ПК или пользователя, в качестве типа сертификата указываем Сертификат проверки подлинности клиента и жмем кнопку Выдать.

При попытке создать запрос сертификата вы можете получить следующее предупреждение:

В этом случае можно добавить данный узел в зону Надежные узлы и установить низкий уровень безопасности для этой зоны. В Windows Server понадобится также разрешить загрузку неподписанных ActiveX.

Теперь на сервере откроем оснастку Центр сертификации и в разделе Запросы на ожидание найдем наш запрос и щелкнув на него правой кнопкой выберем Все задачи — Выдать.

Теперь вернемся на клиентский ПК и еще раз откроем сайт ЦС. На этот раз выберем Просмотр состояния ожидаемого запроса сертификата, вы увидите свой запрос, щелкнув на которой вы попадете на страницу Сертификат выдан и сможете сразу его установить.

Если все сделано правильно, то сертификат успешно установится в хранилище личных сертификатов.

По окончании проверки не забудьте удалить ненужные сертификаты с клиентского ПК и отозвать их в центре сертификации на сервере.

Сводка Summary

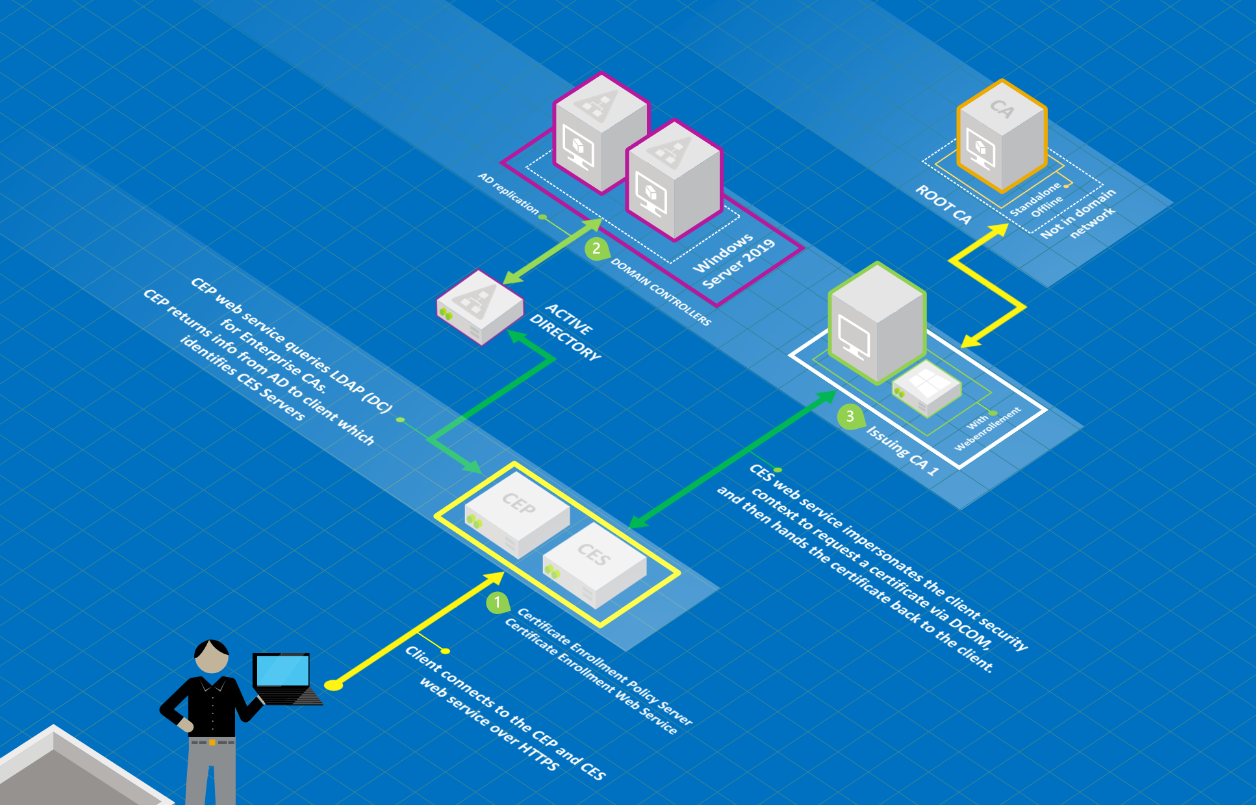

В этой статье приводятся пошаговые инструкции по реализации веб-служба политик регистрации сертификатов (CEP) и веб-служба регистрации сертификатов (CES) на настраиваемом порту, отличном от 443, для продления на основе ключа сертификата, чтобы воспользоваться функцией автоматического продления CEP и CES. This article provides step-by-step instructions to implement the Certificate Enrollment Policy Web Service (CEP) and Certificate Enrollment Web Service (CES) on a custom port other than 443 for certificate key-based renewal to take advantage of the automatic renewal feature of CEP and CES.

В этой статье также объясняется, как работают методы CEP и CES и предоставляются рекомендации по установке. This article also explains how CEP and CES works and provides setup guidelines.

Рабочий процесс, который входит в эту статью, относится к конкретному сценарию. The workflow that’s included in this article applies to a specific scenario. Один и тот же рабочий процесс может не работать в другой ситуации. The same workflow may not work for a different situation. Однако принципы останутся прежними. However, the principles remain the same.

Сценарий Scenario

Лес Contoso. com, в котором есть инфраструктура открытых ключей (PKI) служб Active Directory Certificate Services (AD CS). A Contoso. com forest that has an Active Directory Certificate Services (AD CS) public key infrastructure (PKI).

Когда время существования сертификата приближается к концу, компьютер использует обновление на основе ключей CES для продления сертификата по тому же каналу. When the certificate lifetime is nearing its end, the computer uses certificate-based CES key-based renewal to renew the certificate over the same channel.

Инструкции по настройке Configuration instructions

Настройте шаблон для обновления на основе ключей. Configure the template for key-based renewal.

Настройте другой экземпляр CEP и CES с помощью PowerShell для проверки подлинности на основе сертификата на том же сервере. Configure another CEP and CES instance by using PowerShell for certificate-based authentication on the same server. Экземпляр CES будет использовать учетную запись службы. The CES instance will use a service account.

В этой среде мы будем называть экземпляр «CEPCES02». In this environment, we refer to the instance as “CEPCES02”. Используемая учетная запись службы — «цепцессвк». The service account that’s used is ”cepcessvc”.

Настройте параметры на стороне клиента. Configure client-side settings.

Конфигурация Configuration

В этом разделе описаны шаги по настройке первоначальной регистрации. This section provides the steps to configure the initial enrollment.

Настройка шаблона для продления на основе ключей Configure the template for key-based renewal

На вкладке Имя субъекта шаблона сертификата убедитесь, что выбрано предложение в запросе и использование сведений о субъекте из существующих сертификатов для параметров запросов на продление автоматической регистрации. On the Subject Name tab of the certificate template, make sure that the Supply in the Request and Use subject information from existing certificates for autoenrollment renewal requests options are selected.

Перейдите на вкладку » требования к выдаче » и установите флажок » утверждение диспетчером сертификатов ЦС «. Switch to the Issuance Requirements tab, and then select the CA certificate manager approval check box. Требования к выдаче

Назначьте разрешение Чтение и Регистрация учетной записи службы цепцессвк для этого шаблона. Assign the Read and Enroll permission to the cepcessvc service account for this template.

Опубликуйте новый шаблон в центре сертификации. Publish the new template on the CA.

Настройка экземпляра CEPCES01 Configure the CEPCES01 instance

Метод 1 Method 1

Метод 2 Method 2

В этой команде — это отпечаток сертификата, который будет использоваться для привязки служб IIS. In this command, is the thumbprint of the certificate that will be used to bind IIS.

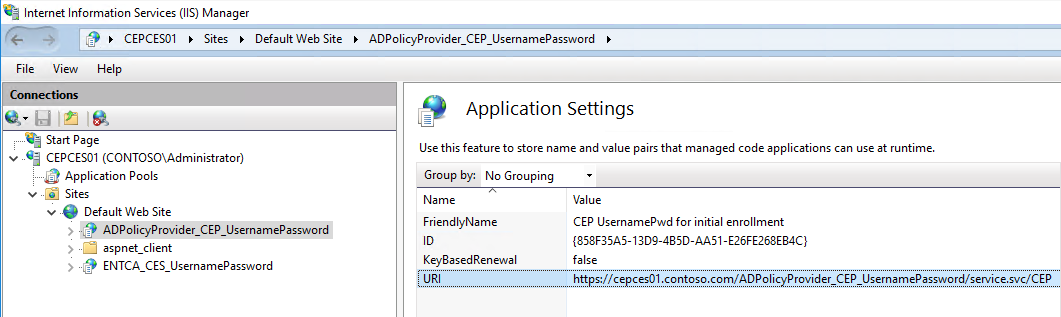

Шаг 2. Проверка консоли диспетчера службы IIS (IIS) Step 2 Check the Internet Information Services (IIS) Manager console

Можно добавить понятное имя для управления. You can add a Friendly Name for management.

Настройка экземпляра CEPCES02 Configure the CEPCES02 instance

Эта команда устанавливает веб-служба политик регистрации сертификатов (CEP) и указывает, что для проверки подлинности используется сертификат. This command installs the Certificate Enrollment Policy Web Service (CEP) and specifies that a certificate is used for authentication.

Продление на основе ключей позволяет клиентам сертификатов обновлять свои сертификаты, используя ключ существующего сертификата для проверки подлинности. Key-based renewal lets certificate clients renew their certificates by using the key of their existing certificate for authentication. При использовании режима обновления на основе ключей служба возвращает только шаблоны сертификатов, настроенные для продления на основе ключей. When in key-based renewal mode, the service will return only certificate templates that are set for key-based renewal.

Эта команда устанавливает веб-служба регистрации сертификатов (CES), чтобы использовать центр сертификации для имени компьютера CA1. contoso. com и общего имени ЦС contoso-CA1-CA. This command installs the Certificate Enrollment Web Service (CES) to use the certification authority for a computer name of CA1. contoso. com and a CA common name of contoso-CA1-CA.

В этой команде удостоверение веб-служба регистрации сертификатов указывается в качестве учетной записи службы цепцессвк. In this command, the identity of the Certificate Enrollment Web Service is specified as the cepcessvc service account. Тип проверки подлинности — Certificate. The authentication type is certificate. Сслцертсумбпринт — это отпечаток сертификата, который будет использоваться для привязки служб IIS. SSLCertThumbPrint is the thumbprint of the certificate that will be used to bind IIS.

Командлет реневалонли позволяет выполнить команду CES в режиме только обновления. The RenewalOnly cmdlet lets CES run in renewal only mode. Командлет алловкэйбаседреневал также указывает, что CES будет принимать запросы продления на основе ключей для сервера регистрации. The AllowKeyBasedRenewal cmdlet also specifies that the CES will accept key based renewal requests for the enrollment server. Это допустимые сертификаты клиента для проверки подлинности, которые не сопоставлены с субъектом безопасности напрямую. These are valid client certificates for authentication that do not directly map to a security principal.

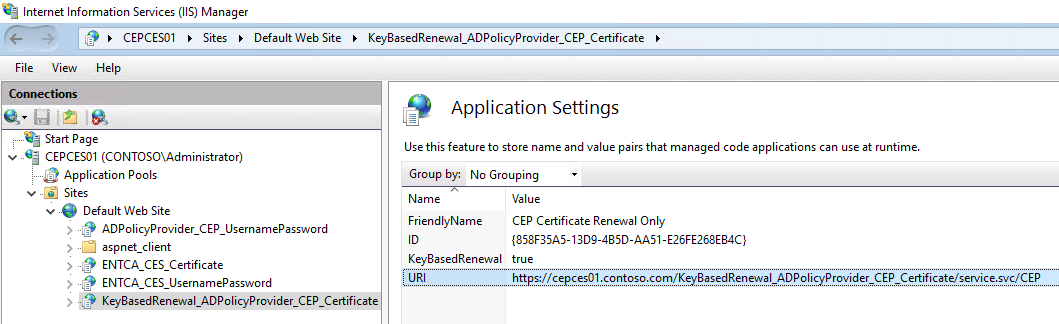

Шаг 2. Проверка консоли диспетчера IIS Step 2 Check the IIS Manager console

Выберите KeyBasedRenewal_ADPolicyProvider_CEP_Certificate в разделе веб-сайт по умолчанию и откройте Параметры приложения. Select KeyBasedRenewal_ADPolicyProvider_CEP_Certificate under Default Web Site and open Application Settings. Запишите идентификатор и URI. Take a note of the ID and the URI. Можно добавить понятное имя для управления. You can add a Friendly Name for management.

Если экземпляр установлен на новом сервере, проверьте его идентификатор, чтобы убедиться, что он совпадает с ИДЕНТИФИКАТОРом, созданным в экземпляре CEPCES01. If the instance is installed on a new server double check the ID to make sure that the ID is the same one that was generated in the CEPCES01 instance. Можно скопировать и вставить значение напрямую, если оно отличается. You can copy and paste the value directly if it is different.

Завершение настройки веб-служб регистрации сертификатов Complete Certificate Enrollment Web Services configuration

Чтобы иметь возможность зарегистрировать сертификат от имени функций CEP и CES, необходимо настроить учетную запись компьютера рабочей группы в Active Directory а затем настроить ограниченное делегирование для учетной записи службы. To be able to enroll the certificate on behalf of the functionality of CEP and CES, you have to configure the workgroup’s computer account in Active Directory and then configure constrained delegation on the service account.

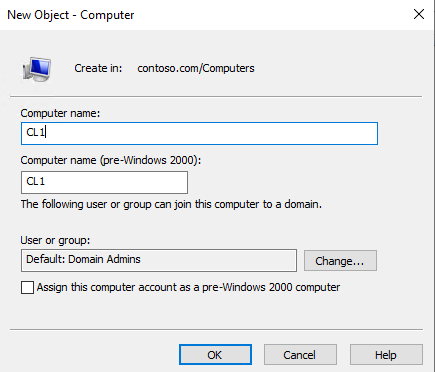

Шаг 1. Создание учетной записи компьютера рабочей группы в Active Directory Step 1

Эта учетная запись будет использоваться для проверки подлинности при обновлении на основе ключа и параметра «опубликовать в Active Directory» в шаблоне сертификата. This account will be used for authentication towards key-based renewal and the “Publish to Active Directory” option on the certificate template.

Не нужно присоединяться к домену на клиентском компьютере. You do not have to domain join the client machine. Эта учетная запись поступает в изображение при выполнении проверки подлинности на основе сертификатов в КБР для службы дсмаппер. This account comes into picture while doing certificate based authentication in KBR for dsmapper service.

Шаг 2. Настройка учетной записи службы для ограниченного делегирования (S4U2Self) Step 2

В этой команде является учетной записью службы, а — центром сертификации. In this command, is the service account, and is the Certification Authority.

В этой конфигурации не включен флаг РЕНЕВАЛОНБЕХАЛОФ в ЦС, так как мы используем ограниченное делегирование для того же задания. We are not enabling the RENEWALONBEHALOF flag on the CA in this configuration because we are using constrained delegation to do the same job for us. Это позволяет избежать добавления разрешения для учетной записи службы в систему безопасности ЦС. This lets us to avoid adding the permission for the service account to the CA’s security.

Шаг 3. Настройка пользовательского порта на веб-сервере IIS Step 3

В консоли диспетчера IIS выберите веб-сайт по умолчанию. In the IIS Manager console, select Default Web Site.

В области Действие выберите Изменить привязку сайта. In the action pane, select Edit Site Binding.

Измените значение параметра порта по умолчанию с 443 на пользовательский порт. Change the default port setting from 443 to your custom port. На снимке экрана примера показан параметр порта 49999. The example screenshot shows a port setting of 49999.

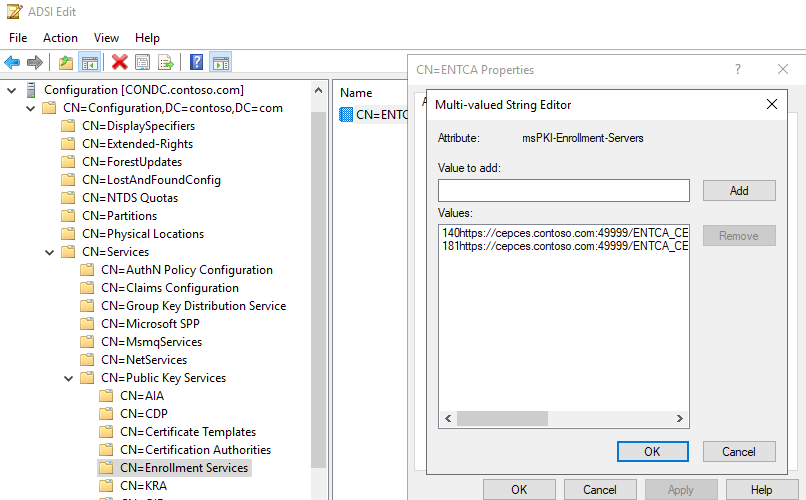

На контроллере домена откройте ADSIEdit. msc. On a domain controller, open adsiedit. msc.

Подключитесь к разделу конфигурациии перейдите к объекту службы регистрации ЦС: Connect to the Configuration partition, and navigate to your CA enrollment services object:

CN = ЕНТКА, CN = службы регистрации, CN = открытые ключи Services, CN = Services, CN = Configuration, DC = contoso, DC = com CN=ENTCA,CN=Enrollment Services,CN=Public Key Services,CN=Services,CN=Configuration,DC=contoso,DC=com

Щелкните правой кнопкой мыши и измените объект CA. Right click and edit the CA Object. Измените атрибут мспки-регистрации-Servers , используя пользовательский порт с URI сервера CEP и CES, которые были найдены в параметрах приложения. Change the msPKI-Enrollment-Servers attribute by using the custom port with your CEP and CES server URIs that were found in the application settings. Например: For example:

Настройка клиентского компьютера Configure the client computer

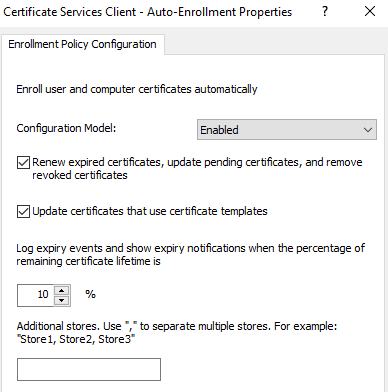

Выберите пуск > выполнить, а затем введите gpedit. msc. Select Start > Run, and then enter gpedit. msc.

Последовательно выберите Конфигурация компьютера > Параметры Windows > Параметры безопасности, а затем щелкните политики открытого ключа. Go to Computer Configuration > Windows Settings > Security Settings, and then click Public Key Policies.

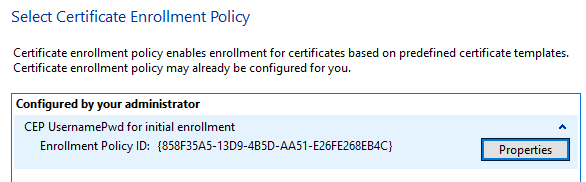

Включите политику регистрации сертификатов клиента служб сертификатов. Enable Certificate Services Client — Certificate Enrollment Policy.

Убедитесь, что номер порта добавлен в URI и разрешен в брандмауэре. Make sure that the port number is added to the URI and is allowed on the firewall.

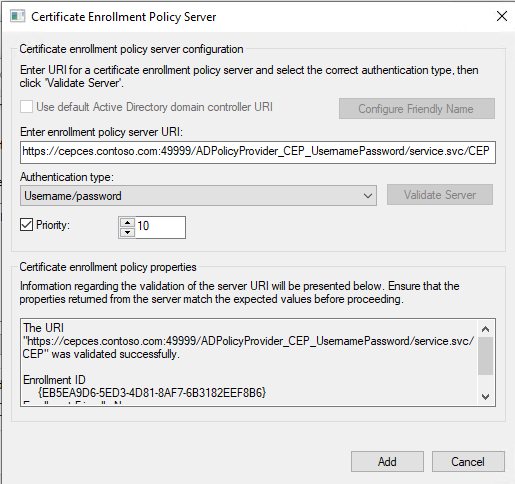

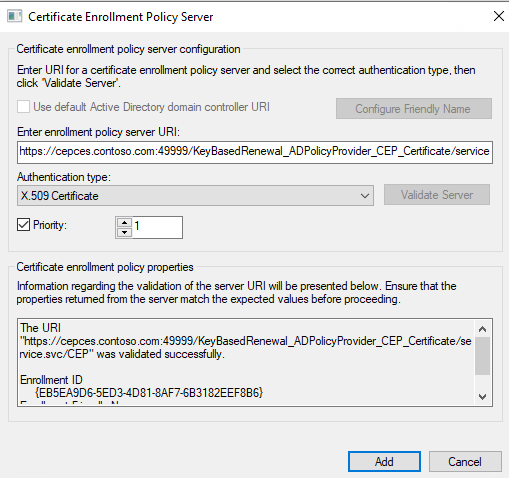

Снова откройте gpedit. msc. Open gpedit. msc again. Измените политику регистрации сертификатов клиента служб сертификатов, а затем добавьте политику регистрации продления на основе ключей. Edit the Certificate Services Client – Certificate Enrollment Policy, and then add the key-based renewal enrollment policy:

а) a. Нажмите кнопку Добавить, введите URI CEP с сертификатом , измененным в ADSI. Click Add, enter the CEP URI with Certificate that we edited in ADSI.

Задайте приоритет 1, а затем проверьте сервер политики. Set a priority of 1, and then validate the policy server. Вам будет предложено выполнить аутентификацию и выбрать сертификат, который был зарегистрирован изначально. You will be prompted to authenticate and choose the certificate we enrolled initially.

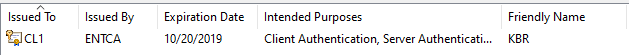

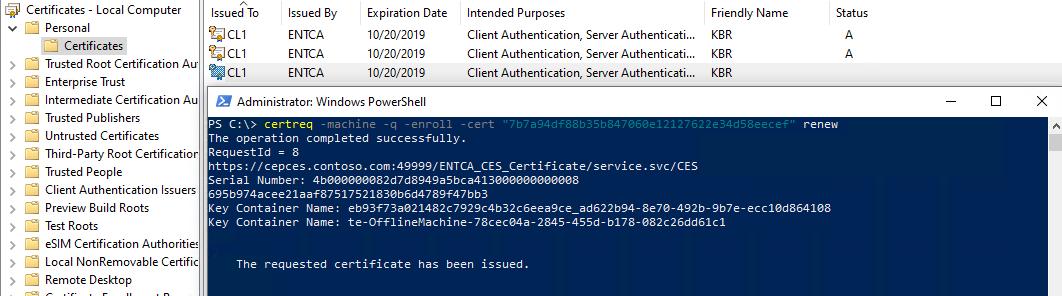

Тестирование установки Testing the setup

Чтобы обеспечить работоспособность автоматического продления, убедитесь, что обновление вручную выполняется путем продления сертификата с тем же ключом с помощью MMC. To make sure that Auto-Renewal is working, verify that manual renewal works by renewing the certificate with the same key using mmc. Кроме того, во время обновления вам будет предложено выбрать сертификат. Also, you should be prompted to select a certificate while renewing. Вы можете выбрать сертификат, который мы зарегистрировали ранее. You can choose the certificate we enrolled earlier. Ожидается запрос. The prompt is expected.

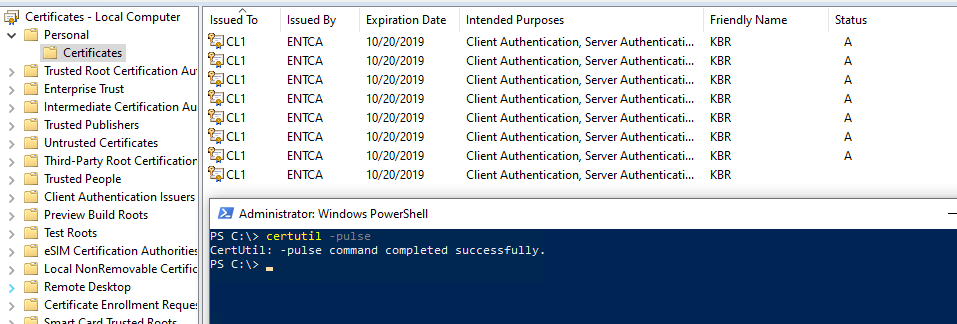

Откройте личное хранилище сертификатов компьютера и добавьте представление «архивные сертификаты». Open the computer personal certificate store, and add the “archived certificates” view. Для этого добавьте оснастку учетной записи локального компьютера в MMC. exe, выделите Сертификаты (локальный компьютер) , щелкнув его, щелкните Просмотр на вкладке действие справа или в верхней части консоли MMC, щелкните Просмотр параметров, выберите архивные сертификаты, а затем нажмите кнопку ОК. To do this, add the local computer account snap-in to mmc. exe, highlight Certificates (Local Computer) by clicking on it, click view from the action tab at the right or the top of mmc, click view options, select Archived certificates, and then click OK.

Метод 1 Method 1

Метод 2 Method 2

Передайте время и дату на клиентском компьютере в момент продления шаблона сертификата. Advance the time and date on the client machine into the renewal time of the certificate template.

Например, шаблон сертификата имеет срок действия в 2 дня и настроенный 8-часовой параметр обновления. For example, the certificate template has a 2-day validity setting and an 8-hour renewal setting configured. Пример сертификата был выпущен в 4:00 утра. The example certificate was issued at 4:00 A. в течение 18 дней месяца срок действия истекает в 4:00 утра. on 18th day of the month, expires at 4:00 A. на 20. on the 20th. Подсистема автоматической регистрации активируется при перезапуске и каждые 8 часов (приблизительно). The Auto-Enrollment engine is triggered on restart and at every 8-hour interval (approximately).

Таким образом, если вы перейдете время на 8:10 P. Therefore, if you advance the time to 8:10 P. на 19-часовом уровне, так как для нашего продленного периода в шаблоне задано значение 8, выполнение команды certutil-Pulse (для активации подсистемы AE) регистрирует сертификат автоматически. on the 19th since our renewal window was set to 8-hour on the template, running Certutil -pulse (to trigger the AE engine) enrolls the certificate for you.

После завершения теста верните параметр времени в исходное значение, а затем перезапустите клиентский компьютер. After the test finishes, revert the time setting to the original value, and then restart the client computer.

На предыдущем снимке экрана приведен пример, демонстрирующий, что механизм автоматической регистрации работает должным образом, поскольку для даты ЦС по-прежнему устанавливается значение 18. The previous screenshot is an example to demonstrate that the Auto-Enrollment engine works as expected because the CA date is still set to the 18th. Таким образом, он будет продолжать выдавать сертификаты. Therefore, it continues to issue certificates. В реальной ситуации не произойдет такого большого количества продлений. In a real-life situation, this large amount of renewals will not occur.