В этой статье мы покажем, как использовать доверенные SSL/TLS сертификаты для защиты RDP подключений к компьютерам и серверам Windows в домене Active Directory. Эти сертфикаты мы будем использовать вместо самоподписанных RDP сертификатов (у пользователей появляется предупреждение о невозможности проверки подлинности при подключению к RDP хосту с таким сертификатом). В этом примере мы настроим специальный шаблон для выпуска RDP сертификатов в Certificate Authority и настроим групповую политику для автоматического выпуска и привязки SSL/TLS сертификата к службе Remote Desktop Services.

Предупреждение о самоподписанном сертификате RDP

По умолчанию в Windows для защиты RDP сессии генерируется самоподписанный

сертификат. В результате при первом подключении к RDP/RDS серверу через клиента mstsc.exe, у пользователя появляется предупреждение:

Не удалось проверить подлинность удаленного компьютер из-за проблем с сертификатом безопасности.

Ошибка сертификата: сертификат выдан не имеющим доверия центром сертификации.

Чтобы продолжить установление RDP подключении пользователь должен нажать кнопку Да. Чтобы RDP предупреждение не появлялось каждый раз, можно включить опцию “Больше не выводить запрос о подключениях к этому компьютеру».

Несмотря на то, что для подключения используется самоподписанный сертификат, ваше RDP подключение защищено, а трафик зашифрован.

Создаем шаблон RDP сертификата в центре сертификации (CA)

Попробуем использовать для защиты RDP подключений доверенный SSL/TLS сертификат, выданный корпоративным центром сертификации. С помощью такого сертификата пользователь может выполнить проверку подлинности RDP сервера при подключении. Предположим, что у вас в домене уже развернут корпоративной центр сертификации (Microsoft Certificate Authority), в этом случае вы можете настроить автоматическую выдачу и подключение сертификатов всем компьютерам и серверам Windows в домене.

Н на вашем CA нужно создать новый тип шаблона сертификата для RDP/RDS серверов.

- Запустите консоль Certificate Authority и перейдите в секцию Certificate Templates;

- На вкладке General укажите имя нового шаблона сертификата – RDPTemplate. Убедитесь, что значение поля Template Name полностью совпадает с Template display name;

- На вкладке Compatibility укажите минимальную версию клиентов в вашем домене (например, Windows Server 2008 R2 для CA и Windows 7 для клиентов). Тем самым будут использоваться более стойкие алгоритмы шифрования;

- В настройках шаблона сертификата (Application Policies Extension) удалите все политики кроме Remote Desktop Authentication;

- Чтобы использовать данный шаблон RDP сертификатов на контролерах домена, откройте вкладку Security, добавьте группу Domain Controllers и включите для нее опцию Enroll и Autoenroll;

- Сохраните шаблон сертификата;

Настройка групповой политики для выдачи RDP сертификатов

Теперь нужно настроить доменную политику, которая будет автоматически назначать RDP сертификат компьютерам/серверам согласно настроенного шаблона.

Предполагается, что все компьютеры домена доверяют корпоративному центру сертификации, т.е. корневой сертификат через GPO добавлен в доверенные корневые центры сертификации.

- Откройте консоль управления доменными групповыми политиками gpmc.msc, создайте новый объект GPO и назначьте его на OU с RDP/RDS серверами или компьютерами, для которых нужно автоматически выдавать TLS сертификаты для защиты RDP подключения;

- Затем в этом же разделе GPO включите политику Require use of specific security layer for remote (RDP) connections и установите для нее значение SSL;

Для применения нового RDP сертификата, перезапустите службу Remote Desktop Services:

Теперь при RDP подключении к серверу перестанет появляться запрос на доверие сертификату (чтобы появился запрос о доверии сертификату, подключитесь к серверу по IP адресу вместо FQDN имени сервера, для которого выпущен сертификат). Нажмите кнопку “Посмотреть сертификат”, перейдите на вкладку “Состав”, скопируйте значение поля “Отпечаток сертификата”.

Также можете в консоли Certification Authority в секции Issued Certificates проверить, что по шаблону RDPTemplate был выдан сертификат определённому Windows компьютеру/серверу. Также проверьте значение Thumbprint сертификата:

Теперь, при подключении к удаленном столу любого сервера или компьютера, на который действует эта политика, вы не увидите предупреждения о недоверенном RDP сертификате.

Подписываем RDP файл и добавляем отпечаток доверенного RDP сертификата

Если у вас отсутствует CA, но вы хотите, чтобы при подключении к RDP/RDS серверу у пользователей не появлялось предупреждения, вы можете добавить сертификат в доверенные на компьютерах пользователей.

Как описано выше получите значение отпечатка (Thumbprint) RDP сертификата:

Используйте этот отпечаток для подписывания .RDP файла с помощью RDPSign.exe:

Чтобы работал прозрачных RDP вход без ввода пароля (RDP Single Sign On), нужно настроить политику Allow delegation defaults credential и указать в ней имена RDP/RDS серверов (см. статью).

Добрый день!Не совсем понятно что за сертификат? Что им подписано и кто его выдал (центр выдачи сертификата можно найти в его свойствах)?Если сертификат сапоподписанный (сгенерирован самой системой) — просто пересоздайте его заново и прикрепите к исходной службе.

Подскажите как решить проблему и что произойдет когда срок действия сертификата истечет ?

Здесь все зависит от того где он используется (см. выше)

Сертификаты создавались при установке операционной системы, самой системой. Сертификаты: Почтовая репликация службы катологов, проверка подлинности клиента, проверка подлинности сервера насколько я понимаю это стандартный набор сертификатов. Используется сертификат насколько я заметил, при удаленном подключении по RDP. Сервер является контроллером домена, на сервере настроены DHCP, DNS, Служба сертификатов, радиус сервер.

Сертификаты самоподписанные (созданы системой при установке центра сертификации), но при попытке сгенерировать новый сертификат выдается ошибка «Сервер политик регистрации не найден». Не могу понять где он его ищет?

А, только сейчас понял, что у вас все таки развернут центр сертификации. Похоже вам надо в настройках шаблонов сертификатов разрешить автоообновление (autoenrollment renewal ) различных типов сертификатов и включить групповую политику http://technet.microsoft.com/en-us/library/dd379529%28v=WS.10%29.aspx.А такой вопрос вам вообще зачем была нужна служба сертификации. Или вы ее установили до кучи?

Спасибо, попробую. ЦС устанавливал, для возможности подключаться к корпоративной сети через WIFI с авторизацией на контроллере домена.

Что за сертфикат? Тип? Какие службы его используют? Если Web — то все довольно просто.

Здравствуйте. Спасибо за отклик.вот инфа:

в остальных вкладках пусто.

Неожиданное истечение срока действия сертификата сервера может вызвать ряд неприятных последствий для ваших клиентов: невозможность установить безопасное подключение, ошибки аутентификации, назойливые предупреждения в браузере и т.д. В этой статье мы покажем, как с помощью PowerShell проверить срок действия SSL/TLS сертификатов на удаленных сайтах, а также истекающих сертификатах в хранилищах сертификатов на серверах и компьютерах домена.

Проверка срока действия SSL сертификата на веб-сайтах в Интернете с помощью PowerShell

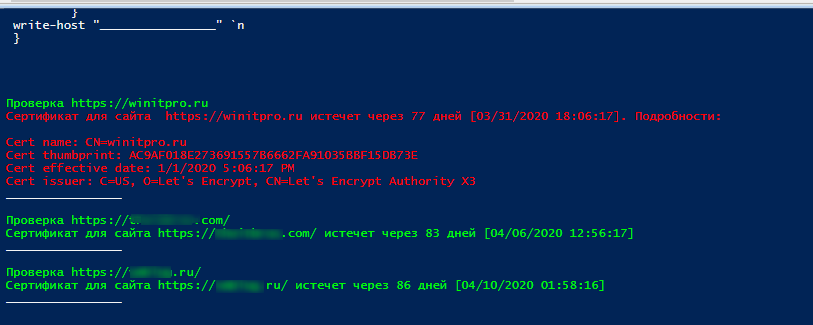

Недавно сайт https://winitpro.ru/ был переведен на протокол HTTPS с помощью бесплатного SSL сертификата от Let’s Encrypt. Особенность этих сертификатов – они выдаются на срок 90 дней, после чего их нужно обновить (продлить). Обычно продление Let’s Encrypt сертификатов выполняется специальными скриптами или ботами на стороне хостинга или сервера (в Windows это может быть WACS, в Linux – Certbot). Но иногда автоматика может дать сбой. Мне хотелось бы иметь собственную систему проверки и оповещения об окончании срока действия SSL сертификатов на сайтах. Я реализовал ее на PowerShell. Т.к. мы проверяем сертификат сайта через HttpWeb запрос, вам не нужны права администратора на удаленном веб-сайте/сервере.

В следующем PowerShell скрипте нужно указать список сайтов, на которых нужно проверять срок действия сертификата, а также за сколько дней до окончания действия сертификата начинать показывать уведомления ($minCertAge). В качестве примера я указал 80 дней.

Данный PowerShell скрипт проверит SSL сертификаты для всех сайтов из списка. Если обнаружится сертификат, который скоро просрочится, он будет выдел в предупреждении.

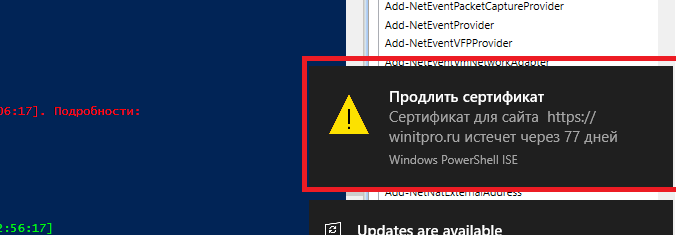

Для оповещения администратора о приближающемся сроке истечения SSL сертификата можно добавить всплывающее уведомление. Для этого раскоментируйте строку ShowNotification $messagetitle $message и добавьте функцию:

Также можно добавит и email оповещение с помощью Send-MailMessage.

В результате при обнаружении просроченных или истекающих сертификатов вы будете уведомлены письмом и всплывающим сообщением

Осталось создать автоматическое задание планировщика, которые должно выполнятся 1-2 раза в неделю и запускать PowerShell скрипт проверки срока действия сертификатов HTTPS сайтов (вы можете создать задание планировщика для запуска PS1 файла с помощью Register-ScheduledTask).

Поиск истекающих сертификатов в хранилище сертификатов Windows

На локальном компьютере вы можете получить список сертификатов, которые скоро просрочатся с помощью команды

Get-ChildItem -Path cert

. В Powershell 3.0 есть специальный аргумент

-ExpiringInDays

:

Get-ChildItem -Path cert: -Recurse -ExpiringInDays 30

В PowerShell 2.0 аналогичная команда выглядит так:

Чтобы проверить только собственные сертификаты, используйте контейнер

Cert:LocalMachineMy

вместо корневого

Cert:

. Так вы не будете проверять корневые сертификаты Windows и коммерческие сертификаты.

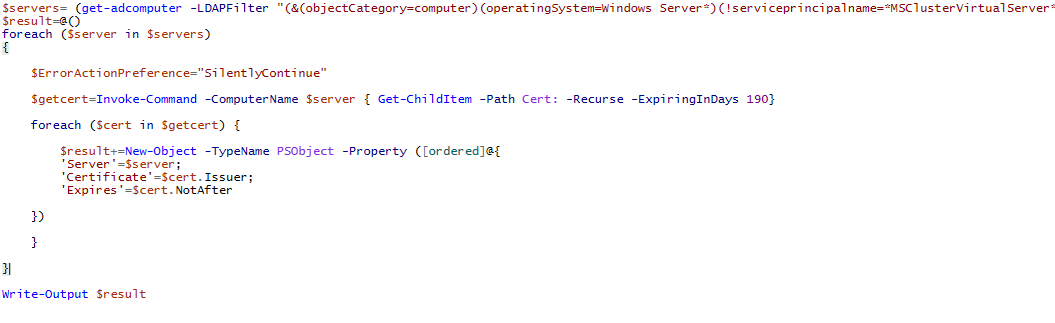

Чтобы найти сертификаты, которые истекают в течении следующих 30 дней на всех серверах домена, можно использовать такой PowerShell скрипт:

Итак, вы получите список истекающих сертификатов на серверах и у вас будет достаточно времени для их продления.