Касперский не пускает на сайт из за сертификата что делать

Поддержка продуктов для дома и мобильных устройств

Поддержка продуктов для бизнеса

Выберите язык

- Deutsch

- English (Global)

- English (UK)

- English (US)

- Español

- Español (América)

- Français

- Polski

- Русский

- 日本語

Как мы можем улучшить статью?

Ваш отзыв будет использован только для улучшения этой статьи. Если вам нужна помощь по нашим продуктам, обратитесь в техническую поддержку «Лаборатории Касперского».

Что делать, если антивирус не дает открыть сайт | Блог Касперского

Иногда бывает так, что вы пытаетесь открыть ссылку, но антивирус блокирует переход на сайт, выдав предупреждение об опасности. Один из вариантов решения этой проблемы — временно отключить защиту. Но делать этого не стоит — вы рискуете поставить под удар всю систему. Чаще всего антивирус не бьет тревогу просто так, а действительно старается уберечь вас от проблем.

Это происходит очень редко, но иногда у защитных решений случаются ложные срабатывания — и вполне безобидный ресурс вызывает подозрение. Если вы уверены в надежности сайта, а защита не пускает, то эту проблему можно решить, не отключая защиту. Разберем, как это сделать на примере Kaspersky Internet Security и Kaspersky Security Cloud.

Остановлен переход на недоверенный сайт — что делать

Увидев сообщение «Остановлен переход на недоверенный сайт», прежде всего подумайте, когда и как вы планируете пользоваться соответствующей страницей. Если вы не планируете заходить на нее в будущем, быстрее всего — и безопаснее тоже — разрешить доступ к ней только на один раз.

Это можно сделать прямо из браузера, даже не заходя в настройки. Антивирус не запомнит ваш выбор и в следующий раз опять предупредит вас — чтобы вы могли принять обоснованное решение.

- На странице с предупреждением нажмите Показать детали. Вы увидите причину, по которой антивирус считает веб-ресурс небезопасным, а также дату, когда он попал в список неблагонадежных.

- Еще раз взвесив все риски, кликните Перейти на сайт, и страница загрузится.

Разовая разблокировка сайта

Если же вы планируете часто заходить на сайт, лучше добавить его в список доверенных ресурсов.

Как настроить список доверенных сайтов в Kaspersky Internet Security или Kaspersky Security Cloud

Защитное решение проверяет веб-страницы и сайты, чтобы оценить их безопасность. Если вам регулярно нужно обращаться к сайту, который антивирус считает небезопасным, вы можете добавить его в список доверенных и исключить из этой проверки раз и навсегда (или пока не передумаете).

Настройки Kaspersky Internet Security или Kaspersky Security Cloud

Параметры веб-антивируса в Kaspersky Internet Security или Kaspersky Security Cloud

Список расширенных настроек веб-антивируса в Kaspersky Internet Security или Kaspersky Security Cloud

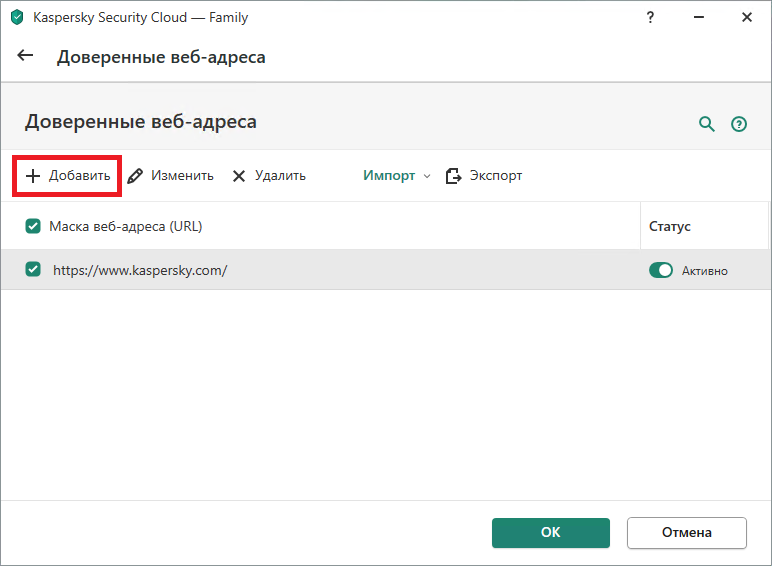

Окно для добавления доверенных сайтов

Добавление доверенного веб-адреса

Отключение проверки трафика с доверенного сайта

Если нужно углубиться в настройки

Более подробно о настройке веб-антивируса, в том числе о составлении списка доверенных сайтов в Kaspersky Internet Security, можно прочитать в Базе знаний «Лаборатории Касперского». Для пользователей Kaspersky Security Cloud также есть подробная статья по проверке веб-страниц.

Заключение

Помните, что злоумышленники могут взломать даже известные сайты — и использовать их в своих целях. Кроме того, киберпреступники часто маскируют вредоносные страницы под легальные веб-ресурсы. Когда антивирус сигнализирует об угрозе, лучше перестраховаться и не заходить на сайт, даже если вы ему доверяете. Но если вам очень нужно перейти по ссылке, то минимизируйте риски — не отключайте защиту полностью, а добавьте сайт в исключения.

Что делать, если антивирус не дает открыть сайт | Блог Касперского в Kaspersky-Security. ru компании Киасофт

Интернет магазин антивирусных продуктов «Лаборатории Касперского», где можно быстро оформить заказ онлайн и купить и продлить антивирусные решения Лаборатории Касперского для дома и бизнеса, моментально получить ключ активации.

Как заставить браузер доверять SSL-сертификату localhost?

Хотя, есть аналогичные вопросы , и даже хорошие ответы , они либо не касаются себя локальной конкретно, или попросить об одной конкретной опции / решении (самоподписных против CA).

Какие есть варианты? Как они сравниваются? Как мне это сделать?

tl; dr Создать сертификат, выданный собственным ЦС (см. сценарий ниже)

Вот что я нашел. Поправьте меня, где я ошибаюсь.

Есть ЦС (центры сертификации). Они выдают сертификаты (подписывают CSR) для других CA (промежуточных CA) или серверов (сертификаты конечных объектов). Некоторые из них являются корневыми авторитетами. У них есть самоподписанные сертификаты, выданные ими самими. То есть обычно существует цепочка доверия, которая идет от сертификата сервера к корневому сертификату. А за корневой сертификат не за что поручиться. Таким образом, ОС имеют хранилище корневых сертификатов (или хранилище политик доверия), общесистемный список доверенных корневых сертификатов. У браузеров есть собственные списки доверенных сертификатов, которые состоят из общесистемного списка и сертификатов, которым доверяет пользователь.

Чтобы получить сертификат, вы создаете CSR (запрос на подпись сертификата), отправьте его в CA. CA подписывает CSR, превращая его в доверенный сертификат в процессе.

Сертификаты и CSR — это набор полей с информацией и открытым ключом. Некоторые поля называются расширениями. Сертификат CA — это сертификат с расширением basicConstraints = CA:true .

Доверие к сертификатам в масштабах всей системы

Когда вы меняете хранилище корневых сертификатов ОС, вам необходимо перезапустить браузер. Вы меняете его с помощью:

trust помещает сертификаты CA в категорию «авторитет» ( trust list ) или в категорию «другие записи». Сертификаты ЦС отображаются на вкладке «Авторитеты» в браузерах или на вкладке «Серверы».

Firefox не доверяет сертификатам сервера из корневого хранилища сертификатов ОС, в отличие от Chromium. Оба доверяют сертификатам CA из корневого хранилища сертификатов ОС.

Доверять сертификатам в браузере

В Chromium и Firefox вы можете добавлять (импортировать) сертификаты на вкладку Authorities. Если вы попытаетесь импортировать сертификат не CA, вы получите сообщение «Not a Certificate Authority». После выбора файла появляется диалоговое окно, в котором вы можете указать настройки доверия (когда доверять сертификату). Соответствующая настройка для обеспечения работы сайта — «Доверять этому сертификату для идентификации веб-сайтов».

В Chromium вы можете добавлять (импортировать) сертификаты на вкладке «Серверы». Но они попадают либо на вкладку «Авторитеты» (сертификаты CA, и после выбора файла вам не открывается диалоговое окно настроек доверия), либо на вкладку «Другие» (если сертификат не CA).

В Firefox вы не можете точно добавить сертификат на вкладку «Серверы». Вы добавляете исключения. И там можно доверять сертификату без расширений (плохой).

Самозаверяющие расширения сертификатов

Моя система поставляется со следующими настройками по умолчанию (будут добавлены расширения) для сертификатов:

Взято из /etc/ssl/openssl.cnf , раздел v3_ca . Подробнее об этом здесь .

Кроме того, Chromium считает сертификат недействительным, если его нет subjectAltName = DNS:$domain .

Несамоподписанные расширения сертификатов

Чтобы Chromium мог доверять самозаверяющему сертификату, он должен иметь basicConstraints = CA:true и subjectAltName = DNS:$domain . Для Firefox даже этого недостаточно:

Когда браузеры доверяют сертификату, выпущенному собственным ЦС

Firefox не требует расширений, но Chromium требует subjectAltName .

Openssl шпаргалка

openssl genpkey -algorithm RSA -out «$domain».key — сгенерировать закрытый ключ ( человек )

openssl req -x509 -key «$domain».key -out «$domain».crt — сгенерировать самоподписанный сертификат ( man )

Без -subj него будут заданы вопросы относительно отличительного имени (DN), например, общего имени (CN), организации (O), населенного пункта (L). Вы можете ответить на них «заранее»: -subj «/CN=$domain/O=$org» .

Чтобы добавить subjectAltName расширение, вам нужно либо иметь конфигурацию, в которой все это указано, либо добавить раздел в конфигурацию и указать openssl его имя с помощью -extensions переключателя:

openssl req -new -key «$domain».key -out «$domain».csr — генерировать CSR, может принять -subj вариант ( человек )

openssl x509 -req -in «$domain».csr -days 365 -out «$domain».crt -CA ca.crt -CAkey ca.key -CAcreateserial — подписать КСО ( мужчина )

Без него не работает -CAcreateserial . Создает ca.srl файл, в котором хранится порядковый номер последнего сгенерированного сертификата. Для добавления subjectAltName вам понадобится -extfile переключатель:

openssl req -in $domain.csr -text -noout — просмотреть CSR ( мужчина )

openssl x509 -in $domain.crt -text -noout — просмотреть сертификат ( мужчина )

Создать самоподписанный сертификат

(для работы вам понадобится исключение в Firefox)

Сгенерировать сертификат, выданный собственным ЦС

PS Я использую Chromium 65.0.3325.162, Firefox 59.0 и openssl-1.1.0.g .

Судя по всему, в Windows нет trust утилиты. Под Windows есть два хранилища : хранилища локального компьютера и хранилища сертификатов текущего пользователя. Нет смысла использовать хранилище сертификатов локального компьютера, поскольку мы заставляем его работать только для нашего текущего пользователя. Затем есть основания. Наиболее интересны два предопределенных из них: Trusted Root Certification Authorities и Intermediate Certification Authorities Stores. Обычно называют в командной строке в качестве корня и СА .

Вы можете получить доступ к диспетчеру сертификатов Chrome, выполнив команду chrome: // settings /? Search = Manage% 20certificates, затем щелкнув Управление сертификатами. Наибольший интерес представляют вкладки «Доверенные корневые центры сертификации» и «Промежуточные центры сертификации».

Один из способов получить сертификаты менеджера — через командную строку :

Результаты будут следующими (для хранилищ сертификатов локального компьютера и текущего пользователя):

Другими вариантами могут быть двойной щелчок по сертификату в проводнике, импорт сертификатов из диспетчера сертификатов Chrome, использование оснастки Certificates MMC Snap-in (запуск certmgr.msc ) или использование CertMgr.exe .

Для тех, кто grep установил, вот как быстро проверить, где находится сертификат:

Как заставить браузер доверять локальному SSL-сертификату?

Хотя есть similar вопросы и даже хорошие ответы, они либо не заботятся о локальном хосте. или спросите об одном конкретном варианте / решении (самоподписанный или CA).

3 ответа

Сертификаты и CSR — это набор полей с информацией и открытым ключом. Некоторые поля называются расширениями. Сертификат CA — это сертификат с basicConstraints = CA:true .

trust помещает сертификаты CA в категорию «авторитетных» ( trust list ) или в категорию «другие записи» в противном случае. Сертификаты ЦС отображаются на вкладке «Авторитеты» в браузерах или на вкладке «Серверы».

В Chromium вы можете добавлять (импортировать) сертификаты на вкладке «Серверы». Но они попадают либо на вкладку «Центры» (сертификаты CA, и после выбора файла вам не открывается диалоговое окно настроек доверия), либо на вкладку «Другие» (если сертификат не CA).

Кроме того, Chromium считает сертификат недействительным, если в нем нет subjectAltName = DNS:$domain .

Firefox не нуждается в расширениях, но Chromium требует subjectAltName .

openssl genpkey -algorithm RSA -out «$domain».key — сгенерировать закрытый ключ (man)

openssl req -x509 -key «$domain».key -out «$domain».crt — создать самоподписанный сертификат (мужчина)

Без -subj он будет задавать вопросы относительно отличительного имени (DN), например, общего имени (CN), организации (O), населенного пункта (L). Вы можете ответить на них «заранее»: -subj «/CN=$domain/O=$org» .

Чтобы добавить расширение subjectAltName , вы должны либо иметь конфигурацию, в которой все это указано, либо добавить раздел в конфигурацию и указать openssl его имя с помощью переключателя -extensions :

openssl req -new -key «$domain».key -out «$domain».csr — генерировать CSR, может принимать опцию -subj (мужчина)

openssl x509 -req -in «$ домен» .csr -days 365 -out «$ домен» .crt -CA ca.crt -CAkey ca.key -CAcreateserial — подписать CSR (мужчина)

Не работает без -CAcreateserial . Он создает файл ca.srl , в котором хранится серийный номер последнего сгенерированного сертификата. Чтобы добавить subjectAltName , вам понадобится переключатель -extfile :

openssl req -in $domain.csr -text -noout — просмотреть CSR ( man )

openssl x509 -in $domain.crt -text -noout — просмотреть сертификат ( man )

(вам понадобится исключение в Firefox, чтобы оно работало)

P.S. Я использую Chromium 65.0.3325.162, Firefox 59.0 и openssl-1.1.0.g .

Windows

Очевидно, в Windows нет утилиты trust . В Windows есть два хранилища: хранилища локальных компьютеров и сертификатов текущего пользователя. Нет смысла использовать хранилище сертификатов Local Machine, поскольку мы работаем только для нашего текущего пользователя. Затем есть магазины. Два предопределенных из них представляют наибольший интерес: доверенные корневые центры сертификации и промежуточные центры сертификации. Обычно упоминается в командной строке как root и CA.

Вы можете получить доступ к Диспетчеру сертификатов Chrome, выполнив команду chrome: // settings /? Search = Manage% 20certificates и нажав Управление сертификатами. Наибольший интерес представляют вкладки «Доверенные корневые центры сертификации» и «Промежуточные центры сертификации».

Одним из способов управления сертификатами является командная строка :

Результаты следующие (для хранилищ локальных компьютеров и сертификатов текущего пользователя):

Другими вариантами могут быть двойной щелчок по сертификату в проводнике, импорт сертификатов из диспетчера сертификатов Chrome, использование оснастки MMC «Сертификаты» (запуск certmgr.msc ) или использование CertMgr.exe .

Для тех, у кого установлено grep , вот как быстро проверить, где находится сертификат:

Как выпустить самоподписанный SSL сертификат и заставить ваш браузер доверять ему

Все крупные сайты давно перешли на протокол https. Тенденция продолжается, и многие наши клиенты хотят, чтобы их сайт работал по защищенному протоколу. А если разрабатывается backend для мобильного приложения, то https обязателен. Например, Apple требует, чтобы обмен данными сервера с приложением велся по безопасному протоколу. Это требование введено с конца 2016 года.

На production нет проблем с сертификатами. Обычно хостинг провайдер предоставляет удобный интерфейс для подключения сертификата. Выпуск сертификата тоже дело не сложное. Но во время работы над проектом каждый разработчик должен позаботиться о сертификате сам. В этой статье я расскажу, как выпустить самоподписанный SSL сертификат и заставить браузер доверять ему.

Чтобы выпустить сертификат для вашего локального домена, понадобится корневой сертификат. На его основе будут выпускаться все остальные сертификаты. Да, для каждого нового top level домена нужно выпускать свой сертификат. Получить корневой сертификат достаточно просто. Сначала сформируем закрытый ключ:

Затем сам сертификат:

Нужно будет ввести страну, город, компанию и т.д. В результате получаем два файла: rootCA.key и rootCA.pem

Переходим к главному, выпуск самоподписанного сертификата. Так же как и в случае с корневым, это две команды. Но параметров у команд будет значительно больше. И нам понадобится вспомогательный конфигурационный файл. Поэтому оформим все это в виде bash скрипта create_certificate_for_domain.sh

Первый параметр обязателен, выведем небольшую инструкцию для пользователя.

Создадим новый приватный ключ, если он не существует или будем использовать существующий:

Запросим у пользователя название домена. Добавим возможность задания “общего имени” (оно используется при формировании сертификата):

Чтобы не отвечать на вопросы в интерактивном режиме, сформируем строку с ответами. И зададим время действия сертификата:

В переменной SUBJECT перечислены все те же вопросы, который задавались при создании корневого сертификата (страна, город, компания и т.д). Все значение, кроме CN можно поменять на свое усмотрение.

Сформируем csr файл (Certificate Signing Request) на основе ключа. Подробнее о файле запроса сертификата можно почитать в этой статье.

Формируем файл сертификата. Для этого нам понадобится вспомогательный файл с настройками. В этот файл мы запишем домены, для которых будет валиден сертификат и некоторые другие настройки. Назовем его v3.ext. Обращаю ваше внимание, что это отдельный файл, а не часть bash скрипта.

Да, верно, наш сертификат будет валидным для основного домена, а также для всех поддоменов. Сохраняем указанные выше строки в файл v3.ext

Возвращаемся в наш bash скрипт. На основе вспомогательного файла v3.ext создаем временный файл с указанием нашего домена:

Переименовываем сертификат и удаляем временный файл:

Скрипт готов. Запускаем его:

Получаем два файла: mysite.localhost.crt и device.key

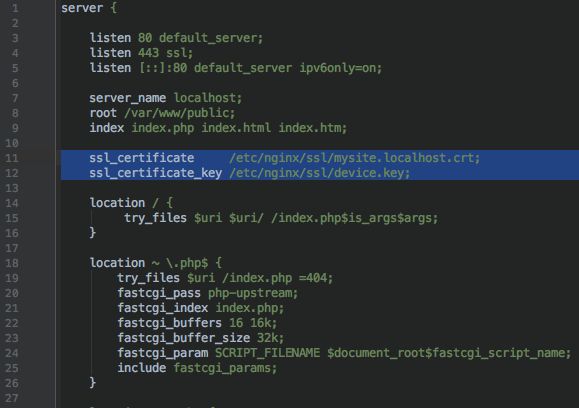

Теперь нужно указать web серверу пути к этим файлам. На примере nginx это будет выглядеть так:

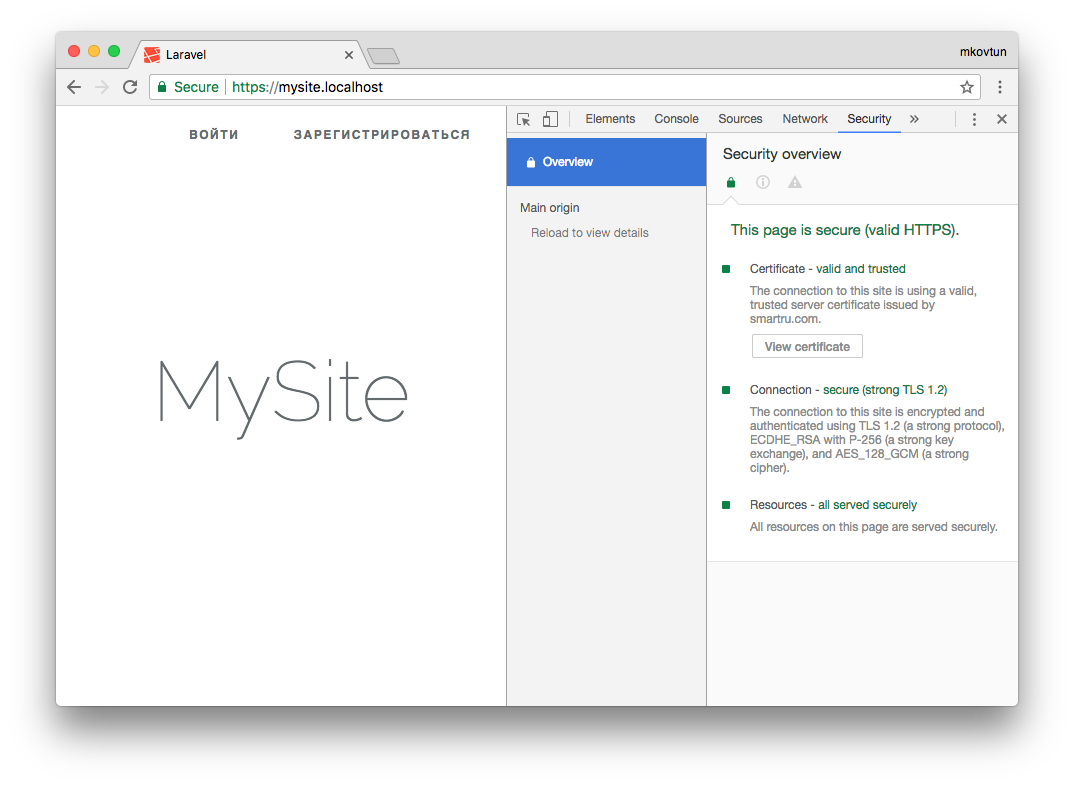

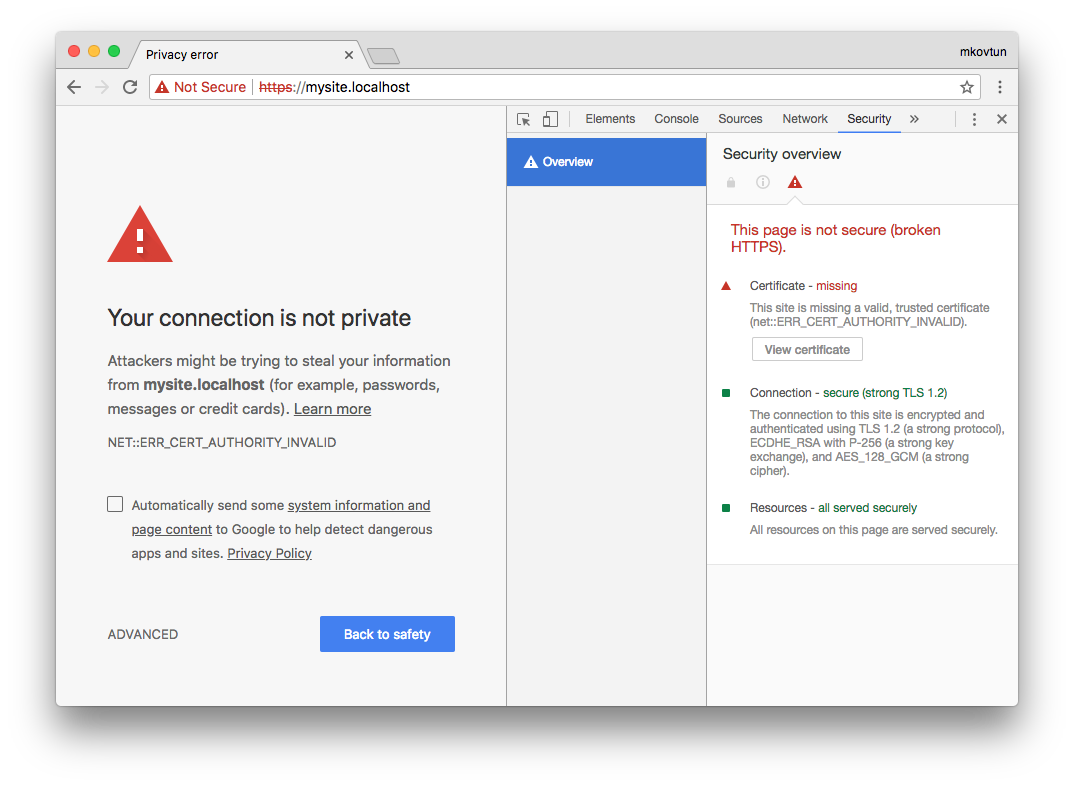

Запускаем браузер, открываем https://mysite.localhost и видим:

Браузер не доверяет этому сертификату. Как быть?

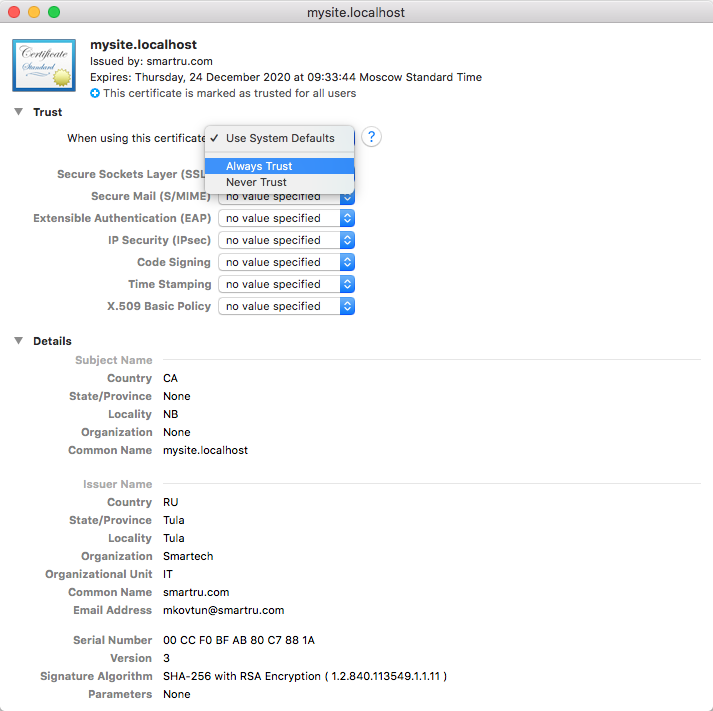

Нужно отметить выпущенный нами сертификат как Trusted. На Linux (Ubuntu и, наверное, остальных Debian-based дистрибутивах) это можно сделать через сам браузер. В Mac OS X это можно сделать через приложение Keychain Access. Запускаем приложение и перетаскиваем в окно файл mysite.localhost.crt. Затем открываем добавленный файл и выбираем Always Trust:

Обновляем страницу в браузере и:

Успех! Браузер доверяет нашему сертификату.

Сертификатом можно поделиться с другими разработчиками, чтобы они добавили его к себе. А если вы используете Docker, то сертификат можно сохранить там. Именно так это реализовано на всех наших проектах.

Делитесь в комментариях, используете ли вы https для локальной разработки?

Сертификат не действителен. Цепочка сертификатов обработана, но прервана на корневом сертификате, который не является доверенным (код ошибки 103,104).

Ошибка связана с тем, что сертификат удостоверяющего центра не установлен в списке доверенных. Что бы устранить данную ошибку, необходимо установить корневой сертификат в хранилище операционной системы.

Установка корневого сертификата должна происходить на той машине, на которой происходят криптографические операции (Подписание, Шифрование). В случае использования клиент-серверной версии, с подписанием на сервере, корневой сертификат должен устанавливаться на сервере 1С:Предприятие. Установка на сервере должна происходить под доменным пользователем, под которым добавлен сертификат пользователя.

1. В программе 1С пройти по пути: Сервис — Обмен электронными документами — Профили настроек ЭДО (зайти в профиль) — закладка «Сертификаты организации» (открыть сертификат) — Все действия — Сохранить сертификат в файл.

2. Открыть файл сертификата и перейти на закладку «Состав». Найти поле «Доступ к информации о центрах сертификации» и скопировать ссылку на сертификат Удостоверяющего Центра (ссылка должна заканчиваться на .crt или .cer):

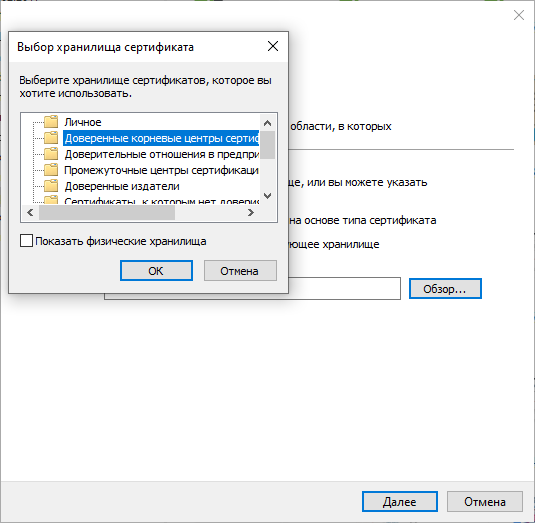

4. Открыть файл скаченного корневого сертификата и нажать кнопку «Установить сертификат. «. В «Мастере импорта сертификатов» на этапе определения хранилища необходимо выбрать пункт «Поместить все сертификаты в следующее хранилище» и указать хранилище «Доверенные корневые центры сертификации»:

5. Если в завершении процесса установки сертификата появится предупреждение, то нужно нажать кнопку «Да»:

Цепочка сертификатов обработана, но обработка прервана на корневом сертификате 0x800b0109

Довольно часто, при настройке рабочего места для работы с ЭЦП, у пользователей возникают проблемы при построении той или иной цепочки сертификатов. Например, очень распространена ошибка 0x800b0109, которая указывает на тот факт, что «Цепочка сертификатов обработана, но обработка прервана на корневом сертификате». В статье мы кратко расскажем, по какой причине установка блокируется и как проблема решается.

Причины ошибки 0x800b0109

Наиболее часто такая ошибка связана с отсутствием сертификата удостоверяющего центра (УЦ) в списке доверенных в системе. Второй причиной может быть отсутствие удостоверяющего центра в базе аккредитованных, из-за чего сертификат блокируется. Третья причина заключается в выборе неверного пользователя, из-под которого устанавливается корневой сертификат. Плюс ко всему, проблема может выскакивать при установке дополнений и приложений, которые не имеют лицензионного сертификата и являются самоподписными.

Как исправить ошибку

При появлении предупреждения «Цепочка сертификатов обработана, но обработка прервана на корневом сертификате» первым делом нужно проверить, присутствует ли организация, выдавшая сертификат, в реестре аккредитованных. Сделать это можно через сайт e-trust.gosuslugi.ru . Поиск можно вести по названию организации или по идентификатору ключа. Будьте внимательны и принимайте во внимание сроки действия.

Дальше проверьте, присутствует ли корневой сертификат УЦ в списке доверенных сертификатов операционной системы. Если его там нет — сертификат необходимо добавить и делается это таким образом:

- На сайте своего УЦ скачиваете файл корневого сертификата;

- Открываете его и жмете «Установить сертификат»;

- Далее укажите пользователя. Если в вашем случае нужно выбрать локального пользователя — указывайте тот профиль, из-под которого выполняются все криптографические действия (шифрование, подписание).

Установка корневого сертификата в список доверенных

Вот наглядная видео инструкция:

В случае возникновения дальнейших сложностей рекомендуем обратиться в поддержку своего УЦ или криптопровайдера.

Устранение неполадок подключения типа «точка — сеть» Azure

В этой статье перечисляются распространенные проблемы подключения типа «точка — сеть», которые могут возникнуть. Кроме того, здесь рассматриваются возможные причины этих проблем и способы их устранения.

Не удалось найти сертификат

При попытке подключения к виртуальной сети Azure с помощью VPN-клиента появляется следующее сообщение об ошибке:

Не удалось найти сертификат, который был бы использован с протоколом расширенной проверки подлинности (EAP). (Ошибка 798.)

Причина

Устранить проблему можно так:

Откройте диспетчер сертификатов. Щелкните Запустить, введите управление сертификатами компьютеров и щелкните Управление сертификатами компьютеров в результатах поиска.

Убедитесь, что перечисленные ниже сертификаты находятся в правильном расположении.

При импорте сертификата клиента не выбирайте параметр Включить усиленную защиту закрытого ключа.

Не удалось установить сетевое подключение между компьютером и VPN-сервером, так как удаленный сервер не отвечает

При попытке подключения к шлюзу виртуальной сети Azure с помощью протокола IKE версии 2 в Windows вы получаете следующее сообщение об ошибке:

Не удалось установить сетевое подключение между компьютером и VPN-сервером, так как удаленный сервер не отвечает

Проблема возникает, если в версии Windows отсутствует поддержка фрагментации IKE

Решение

IKEv2 поддерживается в Windows 10 и Server 2016. Однако для использования IKEv2 необходимо установить обновления и задать значение раздела реестра локально. Версии операционной системы до Windows 10 не поддерживаются и могут использовать только SSTP.

Чтобы подготовить Windows 10 или Server 2016 для IKEv2, сделайте следующее:

Установите значение раздела реестра. Создайте ключ REG_DWORD HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesRasMan IKEv2DisableCertReqPayload в реестре или задайте ему значение равное 1.

Получено непредвиденное или неправильно отформатированное сообщение

Получено непредвиденное сообщение или оно имеет неправильный формат. (Ошибка 0x80090326.)

Эта проблема возникает, если выполняется одно из следующих условий.

- Определяемые пользователем маршруты (UDR) с маршрутом по умолчанию в подсети шлюза заданы неправильно.

- Открытый ключ корневого сертификата не был передан на VPN-шлюз Azure.

- Ключ поврежден или истек срок его действия.

- Удалите UDR в подсети шлюза. Убедитесь, что UDR перенаправляет весь трафик должным образом.

- Проверьте состояние корневого сертификата на портале Azure, чтобы узнать, не отменен ли он. Если он не был отозван, попробуйте удалить корневой сертификат и повторить его передачу. Дополнительные сведения см. в разделе Создание сертификатов.

Цепочка сертификатов обработана, но обработка прервана на корневом сертификате, у которого отсутствует отношение доверия с поставщиком доверия.

Если сертификаты уже находятся в соответствующих расположениях, попробуйте удалить эти сертификаты и установить их заново. Сертификат azuregateway-GUID.cloudapp.net находится в пакете конфигурации VPN-клиента, скачанном с портала Azure. Для извлечения файлов из пакета можно использовать архиваторы.

Произошла ошибка скачивания файла. Целевой URI не указан

Отображается следующее сообщение об ошибке:

Ошибка скачивания файла. Не указано URI назначения.

Эта проблема возникает из-за неправильного типа шлюза.

Типом VPN-шлюза должен быть VPN, а типом VPN — routebased.

Сбой настраиваемого сценария VPN Azure

Custom script (to update your routing table) failed. (Error 8007026f) (Произошел сбой настраиваемого сценария (для обновления таблицы маршрутизации). (Ошибка 8007026f)).

Это может произойти, если вы пытаетесь открыть VPN-подключение типа «сеть — точка» с помощью ярлыка.

Откройте пакет VPN напрямую, а не с помощью ярлыка.

Не удается установить VPN-клиент

Для установления отношений доверия между VPN-шлюзом и виртуальной сетью требуется дополнительный сертификат. Этот сертификат включен в пакет конфигурации VPN-клиента, который создается на портале Azure.

Извлеките содержимое пакета конфигурации VPN-клиента и найдите CER-файл. Для установки сертификата выполните следующие действия:

- Запустите mmc.exe.

- Добавьте оснастку Сертификаты.

- Выберите учетную запись Компьютер для локального компьютера.

- Перезагрузите компьютер.

- Попробуйте установить VPN-клиент.

Не удалось сохранить VPN-шлюз, так как данные являются недопустимыми

При попытке сохранить изменения для VPN-шлюза на портале Azure появляется следующее сообщение об ошибке:

Эта проблема может возникнуть, если переданный вами открытый ключ корневого сертификата содержит недопустимые знаки, например пробел.

Убедитесь, что данные в сертификате не содержат недопустимых знаков, таких как разрывы строки (возврат каретки). Значение целиком должно находиться в одной длинной строке. Ниже приведен пример содержимого сертификата.

Не удалось сохранить VPN-шлюз, так как имя ресурса является недопустимым

Эта проблема возникает, когда имя сертификата содержит недопустимые знаки, например пробел.

Ошибка 503 при скачивании файла пакета VPN

Если время существования сертификата составляет более 50 процентов, то сертификат сменяется.

Достигнуто максимальное число допустимых подключений. Общее количество подключенных клиентов можно просмотреть на портале Azure.

VPN-клиент не может получить доступ к сетевым файловым ресурсам

VPN-клиент подключился к виртуальной сети Azure. Однако он не может получить доступ к сетевым папкам.

Для доступа к файловым ресурсам используется протокол SMB. Когда VPN-клиент добавляет учетные данные сеанса при инициировании подключения, происходит сбой. После установления подключения клиент принудительно использует кэшированные учетные данные для аутентификации Kerberos. Это инициирует отправку запросов к центру распространения ключей (контроллеру домена) для получения токена. Так как клиенты подключаются через Интернет, они могут не подключиться к контроллеру домена. Следовательно, клиенты не могут выполнить отработку отказа с Kerberos на NTLM.

Единственный случай, в котором клиенту будет предложено указать учетные данные — когда у клиента есть действительный сертификат (в котором для параметра SAN указано имя участника-пользователя), выданный доменом, к которому присоединен клиент. Клиент также должен быть физически подключен к доменной сети. В этом случае клиент пытается использовать сертификат и подключиться к контроллеру домена. Затем центр распространения ключей возвращает ошибку «KDC_ERR_C_PRINCIPAL_UNKNOWN». Это вынуждает клиента выполнить отработку отказа на NTLM.

Чтобы обойти эту проблему, отключите кэширование учетных данных домена в следующем подразделе реестра:

Не удается найти VPN-подключение типа «точка — сеть» в Windows после повторной установки VPN-клиента

Вы удаляете VPN-подключение типа «точка — сеть», а затем переустанавливаете VPN-клиент. В этом случае VPN-подключение не будет успешно настроено. Вы не видите VPN-подключение в параметрах Сетевые подключения в Windows.

Когда клиент подключается к Azure с помощью VPN-подключения типа «точка — сеть», ему не удается разрешить полные доменные имена ресурсов в локальном домене.

VPN-клиент типа «точка — сеть» обычно использует DNS-серверы Azure, настроенные в виртуальной сети Azure. DNS-серверы Azure имеют приоритет перед локальными DNS-серверами, настроенными в клиенте, если метрика интерфейса Ethernet не ниже, поэтому все запросы DNS отправляются на DNS-серверы Azure. Если на DNS-серверах Azure нет записей для локальных ресурсов, запрос завершается ошибкой.

Чтобы устранить эту проблему, убедитесь, что DNS-серверы Azure, используемые в виртуальной сети Azure, могут разрешать записи DNS для локальных ресурсов. Для этого можно использовать DNS-серверы пересылки или серверы условной пересылки. Дополнительные сведения см. в разделе Разрешение имен с помощью собственного DNS-сервера.

VPN-подключение типа «точка — сеть» устанавливается, но по-прежнему не удается подключиться к ресурсам Azure

Это может происходить, если VPN-клиент не получает маршруты из VPN-шлюза Azure.

Чтобы устранить эту проблему, сбросьте VPN-шлюз Azure. Чтобы убедиться, что используются новые маршруты, клиенты VPN «точка-сеть» необходимо загрузить заново после успешной настройки пиринга виртуальной сети.

«Функции отзыва не удалось проверить отзыв, так как сервер отзыва был не в сети. (Ошибка 0x80092013

Это сообщение об ошибке появляется, если клиент не может получить доступ к http://crl3.digicert.com/ssca-sha2-g1.crl и http://crl4.digicert.com/ssca-sha2-g1.crl. Для проверки отмены сертификатов требуется доступ к этим двум сайтам. Эта проблема обычно возникает на клиенте, для которого настроен прокси-сервер. В некоторых средах в случае, если запросы не проходят через прокси-сервер, они запрещаются на пограничном межсетевом экране.

Эта ошибка возникает, если для сервера RADIUS, который использовался для аутентификации VPN-клиента, заданы неправильные параметры или шлюзу Azure не удается подключиться к серверу RADIUS.

Убедитесь, что сервер RADIUS настроен правильно. Дополнительные сведения см. в разделе Интеграция аутентификации RADIUS с сервером Многофакторной идентификации Azure AD.

«Ошибка 405» при скачивании корневого сертификата из VPN-шлюза

Корневой сертификат не установлен. Корневой сертификат установлен в хранилище доверенных сертификатов клиента.

«Удаленное подключение не удалось установить из-за сбоя использованных VPN-туннелей. (Ошибка 800

Драйвер сетевого адаптера является устаревшим.

Обновите драйвер сетевого адаптера.

- Нажмите кнопку Пуск, введите диспетчер устройств и выберите диспетчер устройств из списка результатов. Если появится запрос на ввод или подтверждение пароля администратора, введите пароль или подтвердите его.

- В категориях Сетевые адаптеры найдите сетевой адаптер, который требуется обновить.

- Дважды щелкните имя устройства, выберите Обновить драйвер и щелкните Автоматический поиск обновленных драйверов.

- Если Windows не удастся найти новый драйвер, его можно будет найти на веб-сайте изготовителя устройства и следовать представленным инструкциям.

- Перезагрузите компьютер и повторите попытку подключения.

Набор VPN-подключения <имя VPN-подключения>, состояние = платформа VPN не активировала подключение

В параметрах приложения в Windows для VPN-клиент Azure не включено разрешение «Фоновые приложения».

«Произошла ошибка скачивания файла. Целевой URI не указан

Эта ошибка возникает из-за неправильной настройки типа шлюза.

Типом VPN-шлюза Azure должен быть «VPN», а типом VPN — RouteBased.

Установщик пакета VPN не завершает установку

Причиной этой проблемы могут быть предыдущие установки VPN-клиента.

Проверьте параметры спящего режима и режима гибернации на компьютере с VPN-клиентом.

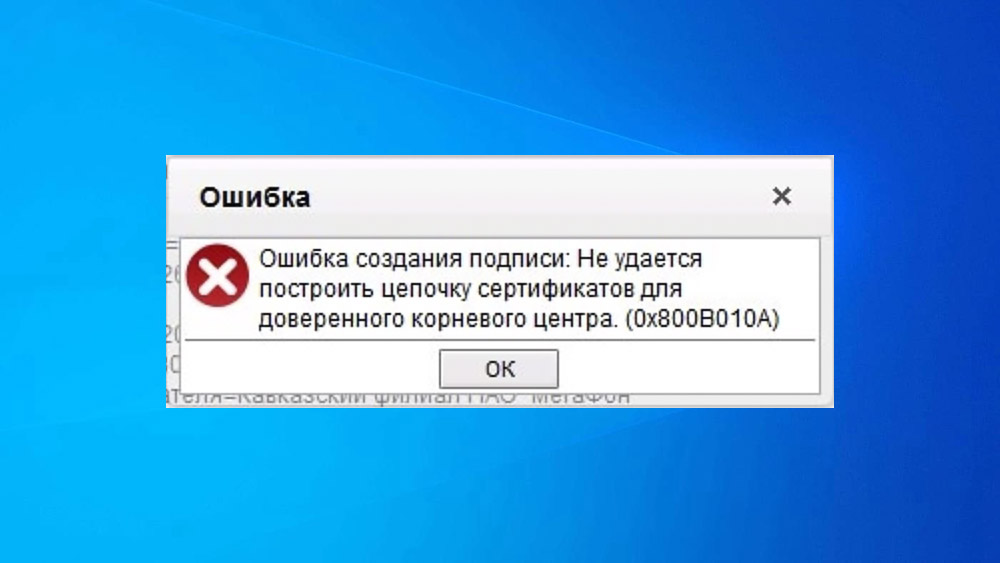

Работая с криптографическими утилитами (КриптоПро и др.), применяющими инструменты криптозащиты и электронные подписи, пользователи нередко сталкиваются с проблемами создания реквизита электронного документа. Один из частых сбоев – ошибка с кодом 0x800b010a и описанием неисправности «Не удаётся проверить цепочку сертификатов». Возникает проблема при различных условиях, например, в процессе регистрации на сайте госзакупок или применении сгенерированной ЭЦП в подписании документов.

Решение проблемы напрямую зависит от причины её возникновения, а потому рассмотрим способы устранения неприятности, эффективные в зависимости от провоцирующего фактора.

Причины конфликта сертификатов

Ошибка связана с некорректным использованием ключей цифровой подписи и сертификатами, поэтому может появляться независимо от веб-ресурса, с которым вы работаете. Столкнуться с уведомлением «Не удаётся построить цепочку сертификатов для доверенного корневого центра. (0x800b010a)» (текст может отличаться, но сути вопроса не меняет) можно по следующим причинам:

- нет доступа к удостоверяющему центру (УЦ), откуда можно загрузить нужный сертификат;

- необходимого сертификата нет в хранилище;

- сертификат отсутствует или недействителен (истёк срок действия);

- сбой в программе, вызванный неактуальностью компонентов и указывающий на необходимость обновления ПО;

- нестабильное подключение.

Так, в тексте уведомления об ошибке сообщается причина проблемы – цепочку сертификатов не удаётся построить, поскольку один из них или несколько недоступны (отсутствуют, некорректно установлены или неактуальны).

Нормальная работа осуществляется при условии установленных корневого (головного), промежуточного и личного сертификатов.

Исправление сбоя 0x800b010a

При возникновении данной проблемы электронная подпись станет недействительной, и подписать ею файл не получится. Сбой может произойти при различных условиях, от чего будет зависеть вариант решения.

Так как ошибка с кодом 0x800b010a и пояснением «Не удаётся построить цепочку сертификатов для доверенного корневого центра» или другим описанием, например, «Ошибка вычисления подписи», возникает из-за невозможности построения элементов, то основная задача заключается в проверке всех участвующих звеньев и восстановлении цепи. Рассмотрим подробнее, как исправить проблему разными способами, актуальными в том или ином случае.

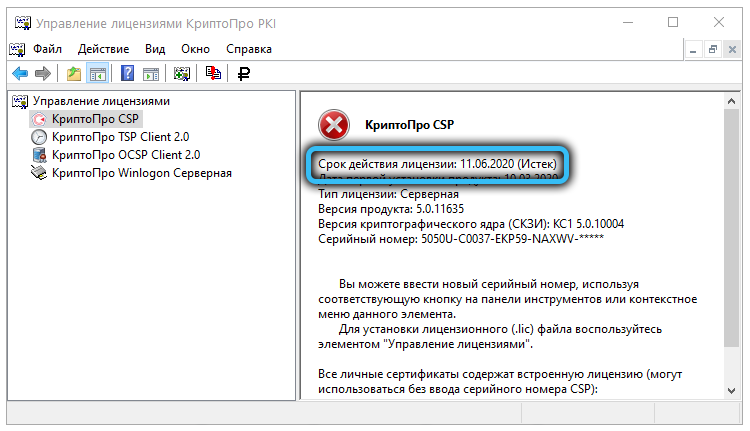

Проверка сроков

В некоторых случаях проблема спровоцирована истёкшим сроком действия сертификатов. Если вы своевременно не обновили их и не запросили свежие ключи, то решение заключается в просмотре сведений и выборе актуального на текущий момент сертификата. Для этого выбираем из списка нужный и жмём кнопку «Просмотр». Необходимые сведения доступны на вкладке «Общие». При необходимости обновляем, а в случае отсутствия доверия устанавливаем в корректную директорию. Невозможность отслеживания пути до доверенного центра говорит о нарушении общей цепи, вероятно, не установлены промежуточные сертификаты.

Проверка наличия основного ГУЦ

Если ошибка всё ещё беспокоит, переходим к следующему варианту устранения проблемы. Кроме проверки актуальности ключей, важно также убедиться в наличии основного ключа ПАК, являющегося первым и главным звеном в последовательной цепи сертификатов.

Выполняем пошагово такие манипуляции:

Устанавливая сертификат Головного удостоверяющего центра, следует загрузить его в папку «Доверенные корневые центры сертификации», личный располагаем в каталоге «Личные», а прочие – в «Промежуточные центры сертификации».

Проверка CryptoPro

Если внутренний сбой не был устранён, можно попытаться выполнить переустановку КриптоПРО путём полного удаления софта с компьютера и установки свежей версии:

При работе в тестовом режиме рекомендуем также проверить правильность указанного адреса службы штампов времени (TSP).

В решении проблем с функционированием программы КриптоПРО и прочих продуктов может также помочь поддержка на сайте cryptopro.ru/support.

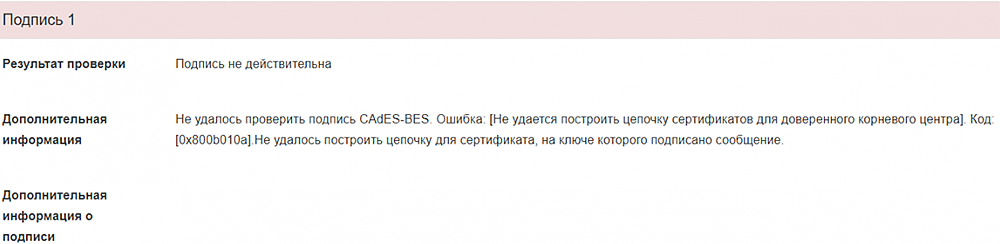

Ошибка: «Не удается построить цепочку сертификатов для доверенного корневого центра. (0x800B010A)» часто возникает в различных приложениях при создании/проверке подписи. Она означает, что у Вас на машине не установлены необходимые промежуточные/корневые сертификаты для проверкисоздания подписи.

Мы проанализировали наиболее частые обращения к нам и пострались собрать сертификаты самых популярных издателей в один файл, на примере которого ниже показано, как решать ошибку из данной статьи:

Если у Вас на компьютере установлен КриптоПро CSP 5.0

Зайдите Пуск-Все программы-КРИПТО-ПРО- Инструменты КриптоПро

Перейдите на вкладку Сертификаты и выберите вверху раздел «Доверенные корневые центры сертификации»

Выберите кнопку «Установить сертификаты», выберите скачанный ранее файл и нажмите «Открыть»

Если у Вас на компьютере установлен КриптоПро CSP версии ниже 5.0 или Вы не используете графический интерфейс:

Для Windows: выполните в командной строке:

Для Linux/macOS: выполните в командной строке:

В редких случаях для построения цепочки данных сертфикатов будет недостаточно, тогда рекомендуем установить промежуточные сертификаты.

Если Вы используете CSP 5.0 с графическим интерфейсом, то выполните Шаг 2, выбрав хранилище «Промежуточные центры сертификации», используя файл CA.p7s

Если Вы используете КриптоПро CSP версии ниже 5.0 или Вы не используете графический интерфейс, то используйте данные команды:

Для Linux выполните в командной строке:

Для MACOS выполните в командной строке:

Списки сертфикатов, содержащихся в файлах root.p7b, ca.p7b:

«Ошибка

сертификата

» появляется

в

виде

уведомления

браузера

с

целью

повышения

защиты

данных

. Устанавливая

соединение

с

сайтами

, браузер

проверяет

сертификата

. И

если

проверка

невозможна

, соединение

прекращается

, отображается

сообщение

о

недостаточной

защите

.

Итак

, если

при

соединении

с

защищённым

вэбсайтом

браузер

сообщает об

ошибке сертификата безопасности веб-узла, как убрать предупреждение

для

многократно

проверенного

сервера

?