Безусловно, передачу важной информации следует проводить только по защищенному каналу связи, иначе конфиденциальность данных может быть нарушена. Для этого предназначены надежные SSL сертификаты безопасности от известных центров сертификации, которые поддерживаются всеми популярными браузерами.

На рынке безопасности ИТ существует множество решений, учитывающих разные потребности пользователей. Так, у нас вы можете выбрать наиболее подходящее решение в зависимости от количества доменов или поддоменов, которые вы хотите защитить.

Если я не уверен, нужен ли мне SSL сертификат?

Приобретение продукта с высоким уровнем защиты от доверенного поставщика требует определенных вложений. Для крупных компаний и интернет-магазинов, которые с помощью SSL сертификата EV с зеленой адресной строкой смогут увеличить свою прибыль, это быстро окупаемая инвестиция.

Если вы решили проверить, будет ли SSL сертификат правильно работать на вашем сервере, или же пока не уверены, нужен ли он вам вообще – у нас есть решение!

Закажите бесплатный SSL сертификат PositiveSSL здесь, чтобы протестировать этот продукт на вашем веб-сайте, прежде чем купить!

Когда допустимо использование самоподписанных сертификатов?

Но ведь бывают случаи, когда пользователю необходимо организовать защищенное соединение, например, для личных целей, когда большие вложения не выгодны.

Иногда в таких случаях используют самоподписанные SSL сертификаты, которые могут обеспечить достаточный уровень защищенности конфиденциальной информации. Однако при каждой попытке попасть на веб-ресурс с данным видом защиты пользователь будет получать сообщение об ошибке, в котором говорится, что сертификат выпущен ненадежной организацией, и поэтому ему не следует доверять. Одним словом, это будет только отпугивать посетителей сайта. Такую защиту лучше использовать для личных нужд, когда доступ к ресурсу имеет только владелец или определенный круг людей.

Некоторые компании используют бесплатные решения от центров сертификации, не включенных в список доверенных. Их сроки действия составляют от 30 до 90 дней. Однако они тоже не вызывают доверия у пользователей Сети, поскольку то и дело появляются предупреждения о ненадежности выдавшего их лица.

ЛУЧШИЙ ВАРИАНТ – ЗАКАЗАТЬ ПРОСТОЙ SSL СЕРТИФИКАТ COMODO

Самое верное решение для обеспечения защиты канала связи от несанкционированного доступа без малейших затрат – заказать самый простой сертификат от известного доверенного поставщика. Мы предлагаем оформить PositiveSSL от крупнейшего центра сертификации Comodo сроком действия от 1 до 3 лет. Это продукт начального уровня, обеспечивающий верификацию доменного имени, обладающий всем функциями платной версии. Если Вам нужно обезопасить свой сайт немедленно и с минимальными затратами, это отличный выбор, поскольку не требуется предоставление юридических документов и, как следствие, время его выдачи сводится к минимуму.

Он поддерживает шифрование 128/256 бит и работает со всеми популярными браузерами (I.Е., Opera, Mozilla, Chrome, Safari, Netscape и многими другими на базе Windows, UNIX, Mac.), а также с мобильными устройствами. Установка возможна на различных серверах, в том числе Apache, Microsoft ISS 6.x/7.x, Plesk, выпуск производится в течение нескольких минут. Заказав Comodo PositiveSSL, как и любой другой SSL сертификата, Вы имеете возможность установить печать защиты сайта – бесплатный знак «Защищено сертификатом», который увеличит доверие посетителей Вашего веб-ресурса.

Уже протестировали бесплатную версию? Закажите Positive SSL или выберите SSL сертификат, которой подойдет именно Вам.

Установка SSL на Apache & mod_ssl OpenSSL

Шаг первый: Скопируйте Ваш сертификат в файл на Ваш apache сервер

Вы получите email от Comodo c сертификатом. Сертификат будет называться ‘Вашдомен.crt’ и содержать в zip архиве. Как видно в текстовом редакторе сертификат будет выглядеть примерно так:

Скопируйте Ваш сертификат в ту же директорию (папку), в которой содержится Private Key (приватный ключ). В этом примере мы используем ‘/etc/ssl/crt/’. The private key (приватный ключ), используемый в примере, помечен как ‘private.key’ и public key будет ‘yourDOMAINNAME.crt’.

Примечание: Рекомендуем Вам создать директорию (папку), которая содержит файл private key (приватного ключа), видимую только корневым каталогом.

Шаг 2: Установите корневой каталог и промежуточные сертификаты

Вам нужно установить корневой каталог и Промежуточные CA сертификаты для того, чтобы браузеры и устройства доверяли Вашему сертификату. Корневой каталог и Промежуточные CA сертификаты содержаться в ‘ca-bundle’ файле, который был прикреплен к email в виде zip-архива (он должен называться ‘yourSERVERNAME.ca-bundle’). В соответствующем разделе Вашего сайта ‘Virtual Host’ Вам необходимо будет проделать следующее, чтобы правильно ссылаться на этот файл:

a. Для начала скопируйте файл ‘yourSERVERNAME.ca-bundle’ в ту же самую директорию (папку), в которой содержится сертификат и файлы ключей. Как напоминание, в этом примере мы назвали директорию (папку) ‘/etc/ssl/crt/’.

б. Далее, добавьте следующую строку в раздел SSL файла ‘httpd.conf’. Мы снова предполагаем, что директорией (папкой), в которую Вы скопировали файл промежуточного CA, является ‘/etc/ssl/crt/’. Если строка уже существует, то исправьте ее, чтобы она выглядела так:

в. Если Вы используете разное расположение и разные названия файла сертификата, Вам необходимо поменять путь и название файла, чтобы показать путь и название файла, которые Вы используете. В обновленном файле конфигурации раздела SSL теперь должно быть следующее:

SSLCertificateFile /etc/ssl/crt/yourDOMAINNAME.crt

SSLCertificateKeyFile /etc/ssl/crt/private.key

SSLCertificateChainFile /etc/ssl/crt/yourSERVERNAME.ca-bundle ***

г. Сохранить Ваш ‘config’ файл и перезагрузите Apache.

*** Для Apache 1.x: Используйте: SSLCACertificateFile /etc/ssl/crt/yourSERVERNAME.ca-bundle

Примечание: Файл конфигурации apache всегда должен ссылаться на файл конфигурации SSL, если конфигурация не включена в него. Просмотрите строки, начинающиеся с ‘include’, которые указывают на те файл, которые включены. Например, они могут называться ssl.conf, httpd-ssl.conf и т.д., в зависимости от дистрибутива.

Установка SSL на Plesk Server Administrator

Важно: Процесс установки включает 2 этапа, убедитесь, что Вы проделали оба этих этапа, руководствуясь нижеследующей инструкцией.

Шаг 1: Загрузите Ваш SSL сертификат

В PSA выберите домен, для которого Вы будете устанавливать SSL сертификат.

Зайдите в раздел SSL домена путем нажатия на кнопку ‘certificate’.

При генерации CSR (запрос на подписание сертификата) есть 2 разных текстовых раздела, RSA Private Key (который был прислан Вам по email Plesk’ом) и Certificate Request. В процессе установки сертификата, текст RSA Private Key должен быть вставлен в блок, предшествующий сертификату сайта веб сервера. Например:

Вставьте Private Key с текстом Сертификата в Enter Certificate Text: текстовое поле и нажмите кнопку Send Text.

Шаг 2: Загрузка Rootchain Certificate

Для того чтобы убедиться, что Вашему сертификату доверяют все браузеры, Вам необходимо установить rootchain certificate для домена.

Как и обещал, вот инструкция как получить сертификат SSL для сайта: бесплатно, без линуксов, если ваша панель управления сайтом не поддерживает его выпуск в автоматическом режиме.

Этот вариант подходит например тем, кто хостится у ру-центра (nic.ru) — там специально не вводят автоматику установки сертификата, чтобы продавать задорого то, что давно не нужно.

Увы, большинство инструкций или ведут на платные сервисы, или на линуксовые инструкции для хостингов, чтобы найти вариант «на домашнем компе и без заморочек с автоматикой», пришлось напрячься, так что если кому-то время сэкономлю — будет уже неплохо.

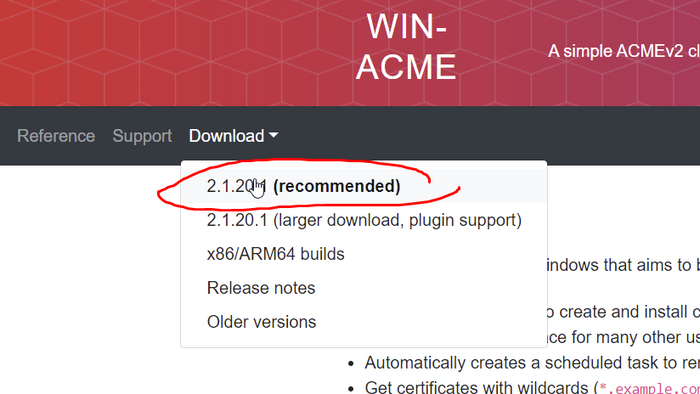

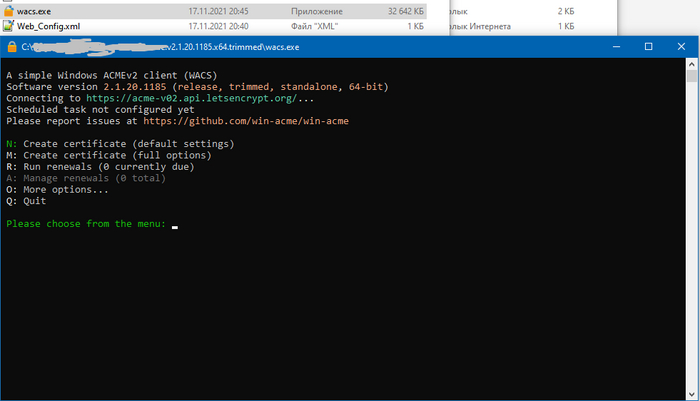

Распаковываем в удобное место, запускаем wacs.exe:

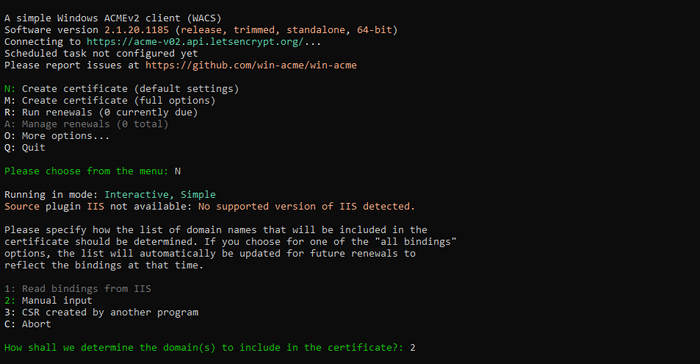

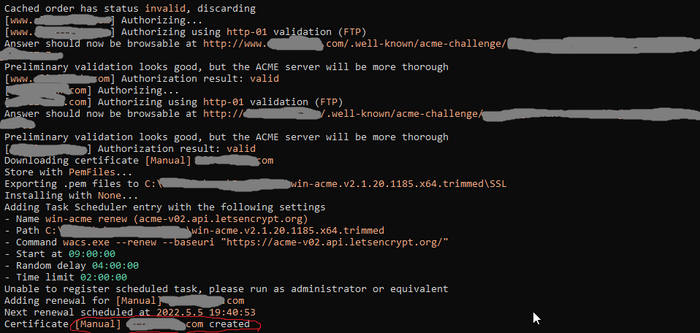

Выбираем N для создания нового сертификата, и 2 для ручной настройки:

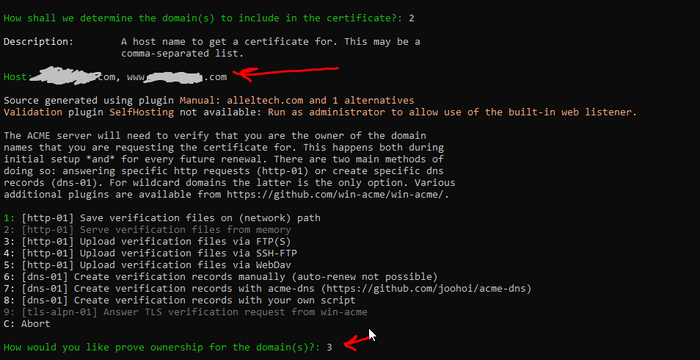

Вводим адрес нашего домена, и тут я рекомендую через запятую ввести его в формате «www.домен».

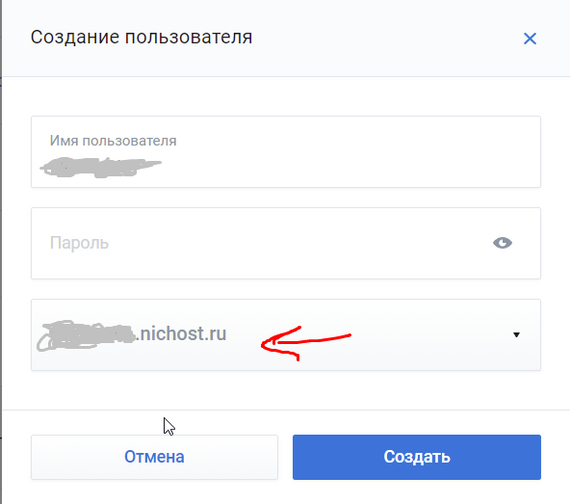

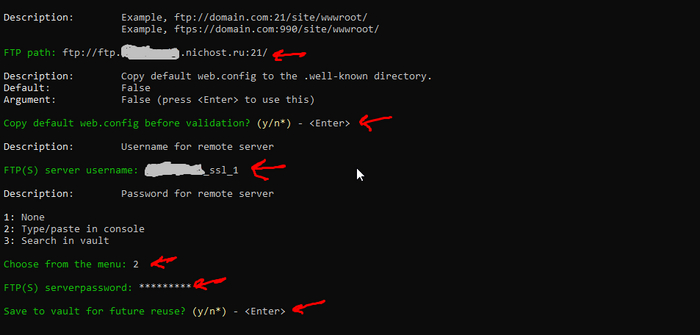

Далее у нас просит адрес вашего FTP с сайтом. Посмотреть его можно в панели управления сайтом на вашем хостинге, при чём путь должен быть именно до папки, где хранятся сами файлы сайта. Если вы тоже используете nic.ru, то это проще всего сделать путём создания нового пользователя FTP — просто укажите ему доступ к папке конкретного сайта:

Далее нам надо отказаться от загрузки вебконфига (просто тыкаем enter), ввести имя пользователя FTP, которого мы создали, выбрать ввод пароля в консоли (2), ввести сам пароль, отказаться от его сохранения (enter):

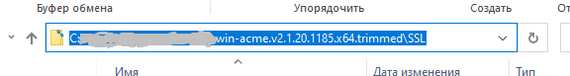

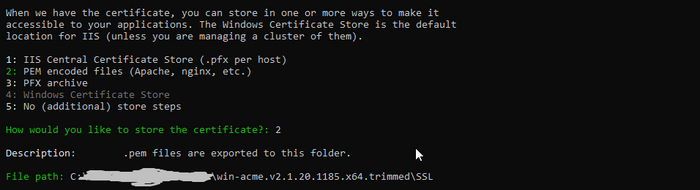

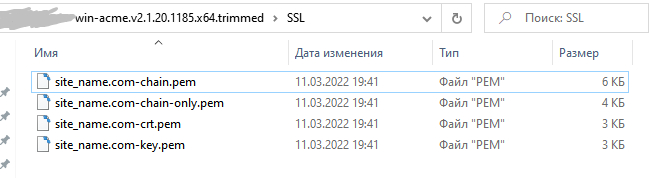

Следующим пунктом идёт место сохранения сертификата. Проще всего — в папке программы создайте папку SSL, и скопирeйте прямо из окна проводника путь (для вставки скопированного текста — нажмите правой кнопкой мыши в окне программы):

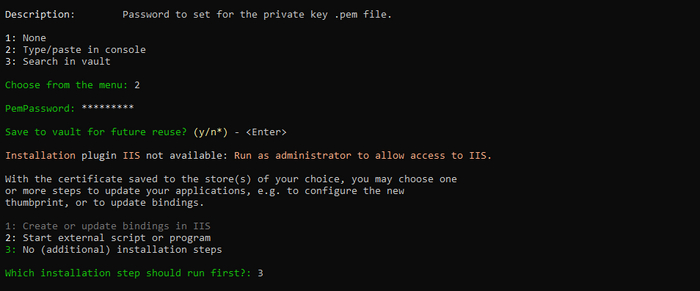

Далее соглашаемся ввести пароль от приватного ключа в консоли (2), придумываем и вводим пароль, отказываемся от сохранения (enter), и отказываемся от выполнения дополнительных скриптов (3):

А в созданной папке для сертификатов появилось 4 файла:

Нам отсюда обычно нужны только файлы сертификата (-crt) и ключа (-key).

Дальше — надо загрузить их на хостинг, и тут уже зависит от конкретного хостинга. Я покажу на примере ру-центра.

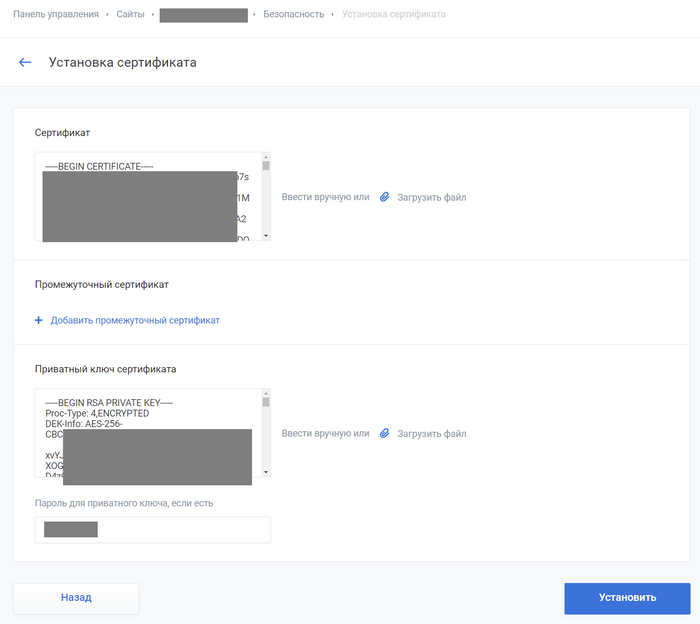

В панели управления хостингом выбираем «Сайты», потом ваш сайт, вкладку «Безопасность», при необходимости включаем «Защищенное HTTPS-соединение» и нажимаем на «Добавить/сменить сертификат».

Тут нам надо скормить полученный файлы хостеру. Выбираем напротив «сертификат» кнопку «загрузить файл», грузим файл с crt в названии, аналогично с приватным ключом, вводим под ним пароль, который мы задали ранее, и нажимаем на «Установить»:

Поздравляю, сертификат установлен!

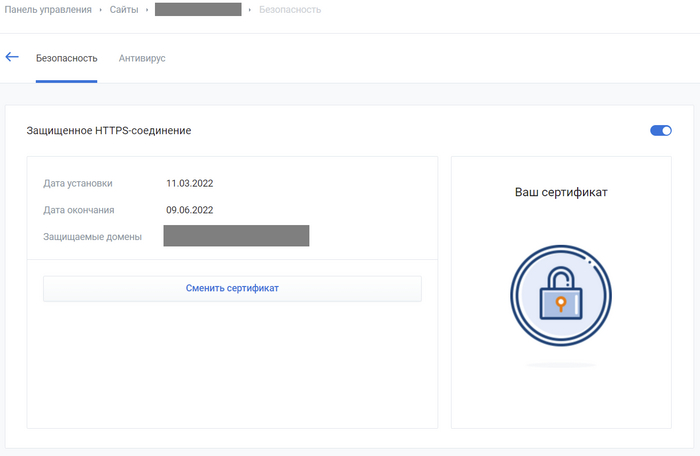

Поверить срок действия можно в разделе «безопасность» конкретного сайта:

Через без копеек 3 месяца надо будет повторить процесс, но win-acme сохранил данные (кроме паролей), и при запуске надо будет выбирать не «N: Create certificate», а «R: Run renewals».

В данной статье я расскажу про получение бесплатного (90-дневного) SSL-сертификата от компании COMODO и последующую покупку платного сертификата на сайте GOGETSSL.

Примерно в середине февраля я перевел свои сервер и сайт на работу по HTTPS-протоколу с поддержкой SSL-шифрования трафика. Попутно я решил написать несколько статей посвященных переходу на HTTPS, описывающих получение SSL-сертификатов, а также настройку сервера Nginx и CMS WordPress под его использование.

В связи с недавними законами, в частности с пакетом законов Яровой и новой стратегией развития информационного общества, в российской федерации уже довольно скоро можно будет забыть про анонимность и приватность в интернете. Конечно все произойдет не сразу, тем более ничего еще толком не известно, но начинать заботиться о своей безопасности нужно уже сейчас.

SSL-шифрование трафика является одним из способов сохранения приватности и безопасности ваших данных в сети. Вот что по этому поводу было написано в газете «Ведомости».

«почти вся хранимая информация, которая передается по сетям операторов, может быть непригодна к анализу и использованию в работе госорганов, говорится в заключении экспертной рабочей группы федерального уровня под руководством министра открытого правительства Михаила Абызова по поводу закона Яровой. Авторы документа ссылаются на подсчеты рабочей группы экспертного совета при правительстве: те указывают, что сейчас объем шифрованного трафика в сетях операторов составляет 49%, но уже через три года его доля в сетях операторов может достичь 90%. В то же время технология, позволяющая расшифровывать трафик, отсутствует. Это может создать трудности при исполнении закона, говорится в заключении группы.»

Оригинал статьи от 17.02.2017.

Подобное заявление от экспертной группы под руководством министра, не может не радовать пользователей сети и владельцев сайтов заботящихся о своей безопасности и приватности. Вот и я решил внести свой небольшой вклад в увеличение общего объема зашифрованного трафика и перевел свой сайт на HTTPS.

А если честно, то мой сайт — это моя собственность, так же как и генерируемый им трафик, именно поэтому я не хочу чтобы в моем трафике копалось какое-то безликое чмо. Мне скрывать нечего, но всему должен быть разумный предел, а принятие подобных законов я не могу назвать разумным поступком, скорее это граничит с идиотизмом. А с идиотизмом нужно бороться, к чему мы и приступим.

Оформление бесплатного (90-дневного) сертификата

Как я уже говорил, в качестве SSL-сертификата я выбрал пробную версию от компании COMODO с дальнейшей покупкой годового сертификата. Конечно можно было использовать бесплатные сертификаты от Let’s Encrypt или StartSSL, но я не особо доверяю бесплатным продуктам, особенно когда разговор идет о безопасности. Сертификат от COMODO можно приобрести от 4,9$ в год, что не так уж много, если сравнивать с бесплатными аналогами.

Получить бесплатный сертификат можно на сайте GOGETSSL, для регистрации перейдите по ссылке Try 90-day Trial SSL Certificate и открывшемся окне нажмите Create New Order.

Выберите пункты Private customer, SSL Certificates, Comodo Trial SSL и подтвердите ваш заказ нажатием на Complete Order.

Вы будете перенаправлены на страницу создания аккаунта, здесь нажимаем зеленую кнопку Create New Account, на следующей странице заполняем все поля отмеченные красными звездочками, после ввода данных нажимаем кнопку Next Step.

Правдивость введенных данных не проверяется, поэтому если не хотите указывать свои реальные данные, можете указать вымышленные, это уже вам решать. В любом случае эти данные не используются для SSL и не попадают в общий доступ, о чем вас предупреждают при заполнении форм.

После регистрации аккаунта заходим в личный кабинет и кликаем по надписи Incomplete Orders для завершения оформления заказа.

В открывшемся разделе My SSL Sertificates нажимаем оранжевую кнопку Generate рядом с заказанным сертификатом и переходим к разделу CSR-конфигурации. Здесь ничего не трогаем: Order Type — New Order, Web Server Software — Other, Signature algorithm — SHA2.

В окно с надписью Paste your CSR нужно вставить CSR-запрос, который будем генерировать на своем сервере.

Переходим в консоль сервера и генерируем RSA-файл ключа. Конечный файл может быть назван как угодно, например myname.key, главное не забудьте указать длину ключа в 2048-bit.

Создаем CSR-запрос используя созданный ранее файл ключа. Указание имен файлов идет через пробел, после -key указываем имя файла-ключа, после -out имя конечного CSR-файла.

openssl req -new -sha256 -key blogtechlist.key -out blogtechlist.csr

Во время создания CSR-запроса будет предложено ввести свои данные. Некоторые поля можно пропускать, просто нажимая Enter. Если вдруг что-то написали не так как надо, то создание запроса можно прервать нажав сочетание клавиш CTRL+C, потом выполнение команды можно запустить повторно. Для примера выложу свой копипаст, там видно что нужно заполнять, а что можно пропустить.

Теперь нужно скопировать содержимое полученного CSR-файла и вставить в окошко валидатора на сайте. Просмотреть содержимое файла можно командой cat.

Вывод cat будет примерно такого вида.

——BEGIN CERTIFICATE REQUEST——

MIICxDCCAawCAQAwfzELMAkGA1UEBhMCUlUxDzANBgNVBAgMBk1vc2NvdzEPMA0G

A1UEBwwGTW9zY293MRQ(&TGOIUGHDAtEZW5pcyBOZWdpbjEVMBMGA1UEAwwMdGVj

aGxpc3QudG9wMSEwHwYJKoZIhvcNAQkBFhJ0ZWNobGlzdEB5YW5kZXgucnUwggEi

MA0GCSqGSIb3DQEBAQUAA4IIUGKLggEKAoIBAQC6Y7aY43rdr7f4S25a15547LCz

mQ2EgwJ58IWarW9HbAnS+OtfqBjlq9aYSKMacySMI1pJgMUZalZvkfEGCiKCH7lx

85LK0Ryvis44I&UGILHVLnJ5sJrRODRwip/r6Q6upWOa/P4O/4j28K1veB4oBKHv

o5TF8UUncqiU2T3Xw/GlYsXumDHa18sYUgMVwaFWNyFU4OXPJdZIabg36lpYwbR+

wIO9qlbHq3PiXap5VXsq1YCKiVNWY3elQPnoFPhzLkUkwKpRO9w5bYexL8zfDc1e

DkZ8C62kp45kIznosGGOzfL/UWSQ2QXSbITxWQEBp5k31tc8LK920FYrar0JAgMB

AAGgADANBgkqhkiG9w0BAQsFAAOCAQEArr*&TGIUOTTYDFu5q8UeNnecYN0bCB/V

OMocDk3B7LBez/StppwLWA2Y+y5it7F2IcqcxhhfXB/3zpmNGO8/eGAzJI8AhpOy

0iocn1IVBGHHJJIKKiih0RekzAJSvg6b5cd7i+dQLSrqH6aEoOi2f/FnEhZdVV5h

mHN2hHZu5Q6yvB6/Q+ZP8AIqxhFHxPZ8QQ0P3+4eHHp+AavWs+I+CVZ7SazFIKkR

Hri0CoF1Izeft5qvrE+JMMyyMmjSVkFSzeJoJPgWZ36t9gjLsCeRWtLG5uCOrOn+

/cpp7hktk+GKPQgA+D1e3/vcpUTSm19xzSwFnx0KThlO/63V2glsjw==

——END CERTIFICATE REQUEST——

Полностью копируем содержимое файла, вместе со строками BEGIN CERTIFICATE REQUEST и END CERTIFICATE REQUEST. Код вставляем в окошко валидатора и нажимаем кнопку Validate CSR.

Теперь нужно подтвердить свое владение указанным доменным именем. На выбор будет предложено несколько способов проверки: EMAIL, DNS, HTTP/HTTPS. Проще всего доказать что вы являетесь владельцем домена, это выбрать HTTP-способ проверки.

HTTP-способ подразумевает под собой загрузку определенного текстового файла в корневую директорию сайта, после чего к нему будет сделан запрос и если доступ к файлу будет получен, то вы прошли проверку и доказали что являетесь владельцем доменного имени.

Выбираем HTTP-способ проверки, скачиваем предложенный текстовый файл, загружаем его в корневую директорию сайта и нажимаем Next Step.

В открывшемся разделе нужно заполнить данные администратора домена и технического администратора, эти данные могут отличаться от данных самого аккаунта (тоже не проверяют).

Осталось подождать результат проверки домена, обычно это не занимает много времени и зависит от загруженности сервиса, по крайней мере я никогда не ждал больше пяти минут.

В личном кабинете перейдите в раздел Manage SSL certificates, подтвержденный сертификат должен быть со статусом Active.

Оформление и покупка платного сертификата

Получение платного сертификата, точнее шаги для его получения, практически ничем не отличаются от уже описанных выше действий. В личном кабинете переходим в раздел Manage SSL certificates и нажимаем кнопку New Order вверху экрана.

Оказавшись в разделе My Prices можно увидеть список доступных для продажи сертификатов и цены на них. Самые дешевые сертификаты находятся внизу списка, в пункте GOGETSSL. На своем сервере я использую GGSSL Domain SSL сертификат за 4,90$ в год.

Выберите подходящий сертификат и нажмите Order. В разделе Product Configuration выберите желаемый срок действия сертификата и нажмите кнопку Next Step.

Вам будет предложено проверить свой заказ и выбрать способ оплаты. После нажатия на Complete Order вы будете перенаправлены на форму оплаты, в зависимости от выбранного способа. Лично я платил через PayPal.

После оплаты сертификата его можно найти в разделе Incomplete Orders или в разделе My SSL Certificates личного кабинета. Все последующие действия не отличаются от уже описанных в предыдущем пункте. Нажимаем Generate, переходим к CSR-валидатору, создаем ключ, генерируем CSR-запрос, вставляем CSR-запрос в валидатор, проверяем CSR-запрос, потом подтверждаем владение доменом (т.е. придется выполнить почти весь первый раздел).

Ждем завершения проверки, готовый сертификат будет в разделе My SSL Certificates.

Склейка сертификата для использования на сервере

Нажимаем кнопку View рядом с выданным сертификатом и переходим в раздел SSL Certificate Details. В верхней части раздела размещены ссылки на скачивание нужных файлов.

Скачиваем два файла с иконками замочков (Download CRT и Download CA), скачанные файлы нужно перенести на сервер. Директория роли не играет, пусть это будет каталог /root.

Итак, у нас на сервере есть два файла — blog_techlist_top.crt и blog_techlist_top.ca-bundle и их нужно соединить в один файл.

Перейдите в каталог с файлами и командой cat соедините их в последовательности — сначала crt, потом ca-bundle. Имя файла может быть любым, например mydomain.com.crt.

Просмотрите содержимое полученного файла.

Иногда cat склеивает содержимое файлов не так как нужно, в результате добавления такого сертификата в конфигурацию сервера может появится подобная ошибка.

Ошибка вызвана содержанием файла, а именно слитными строками BEGIN и END CERTIFICATE.

# Так быть не должно

Apf43B2Vq1TYNzLFYCq7jvRUPOA9GVg4DwsswnSiOj6cgNK98z8TBBcE/iNZgPEr

JiaEgk14xBaAoOxoNPoimJ1J/yh238rg

——END CERTIFICATE———-BEGIN CERTIFICATE——

MIIGCDCCA/CgAwIBAgIQKy5u6tl1NmwUim7bo3yMBzANBgkqhkiG9w0BAQwFADCB

hTELMAkGA1UEBhMCR0IxGzAZBgNVBAgTEkdyZWF0ZXIgTWFuY2hlc3RlcjEQMA4G

Разделите строки ровно посередине и сохраните изменения, тогда ошибки не будет.

# Нужно сделать так

Apf43B2Vq1TYNzLFYCq7jvRUPOA9GVg4DwsswnSiOj6cgNK98z8TBBcE/iNZgPEr

JiaEgk14xBaAoOxoNPoimJ1J/yh238rg

——END CERTIFICATE——

——BEGIN CERTIFICATE——

MIIGCDCCA/CgAwIBAgIQKy5u6tl1NmwUim7bo3yMBzANBgkqhkiG9w0BAQwFADCB

hTELMAkGA1UEBhMCR0IxGzAZBgNVBAgTEkdyZWF0ZXIgTWFuY2hlc3RlcjEQMA4G

В результате мы имеем готовый сертификат, который можно указать в конфигурации сервера. Помимо этого нам понадобится файл ключа (у меня это ), который мы создавали для генерации CSR-запроса.

Про настройку сервера Nginx и переводе WordPress-сайта на HTTPS читайте в следующих статьях.

Positive SSL Certificates

Sectigo (Comodo) Positive SSL сертификат предназначен для шифрования данных веб-сайтов с небольшим объемом онлайн-транзакций. Уникальное решение для обеспечения надежности новых интернет ресурсов.

Positive Wildcard SSL Certificates

Использование Sectigo (Comodo) Positive SSL Wildcard Certificates — это гарантированная надежность в защите от киберпреступников даже для самого разветвленного сайта.

Positive Multi Domain SSL Certificate

Sectigo (Comodo) EV SSL-сертификат

EV SSL от Sectigo (Comodo) имеет наименьшую стоимость среди аналогичных сертификатов, тем не менее предоставляет все основные преимущества сертификатов с расширенной проверкой.

Sectigo (Comodo) Code Signing Certificate (Сертификат Разработчика ПО)

Sectigo (Comodo) Code Signing Certificate (Сертификат Разработчика ПО), является цифровым сертификатом, предназначенным для разработчиков программного обеспечения и стремящихся обезопасить своих пользователей от измененных или зараженных версий, и защитить свою репутацию и авторские права.

Мультидоменные SSL-сертификаты Sectigo (Comodo)

Sectigo (Comodo) Wildcard SSL-сертификаты

Идеальное решение для среднего и крупного бизнеса.

Экономьте время и деньги за счет использования единого Sectigo (Comodo) Wildcard SSL-сертификата, обеспечивающего защиту вашего основного домена и неограниченного количества суб-доменов.

EV SGC SSL обеспечивает максимально возможный уровень шифрования. Актуально для ресурсов, где большое количество посетителей пользуются устаревшими браузерами, не поддерживающими современные стандарты.

Sectigo (Comodo) Instant SSL-сертификаты

Sectigo (Comodo) Instant SSL-сертификаты оптимальное решение для малого бизнеса и торговых организаций стремящихся повысить защиту онлайн операций своих клиентов при минимальных затратах.

Positive Multi-Domain Wildcard SSL Сертификат

Sectigo (Comodo) Premium SSL-сертификат

Sectigo (Comodo) Premium SSL сертификат предназначен для использования на средних и крупных сайтах, занимающихся электронной коммерцией, и других проектах, связанных с приемом платежей онлайн. Сертификат осуществляет полную проверку компании и удостоверяет ее реальное существование.

Sectigo (Comodo) Multi-Domain Wildcard SSL

Sectigo (Comodo) Multi-Domain Wildcard SSL единственный SSL сертификат, который позволяет обеспечить защиту сразу нескольких доменов и всех их поддоменов. В базовую стоимость включено 3 доменных имени!

Что такое SSL-сертификат и зачем он нужен?

SSL-сертификат (TLS-сертификат) – это специальный цифровой документ, который связывает между собой криптографический ключ и информацию о сайте, для которого он был выпущен. Наличие SSL-сертификата, выпущенного доверенным центром сертификации, является обязательным условием для установления безопасного соединения между сервером и клиентами по протоколу HTTPS.

SSL-сертификат обеспечивает защиту личной информации, позволяет шифровать данные, передаваемые между браузером и сервером, гарантируя сохранность персональной информации пользователей.

Существует несколько разновидностей SSL-сертификатов, различающихся степенью глубины проверки данных о владельце сайта. Из-за того, что такие SSL-сертификаты являлись платными, их достаточно редко использовали для небольших сайтов, домашних страниц, личных блогов и т.п. В результате, большая часть сайтов в интернете не использовала защищенные протоколы для связи с клиентами.

К счастью, на текущий момент, благодаря Let’s Encrypt, у владельцев сайтов появилась возможность совершенно бесплатно и автоматически выпускать SSL-сертификат для своего сайта и перейти на использование защищенного протокола HTTPS.

Let’s Encrypt – это некоммерческий центр сертификации, предоставляющий сертификаты для 260 миллионов сайтов. Let’s Encrypt занимается выпуском сертификатов, поддерживаемых современными браузерами (полный их список доступен на официальном форуме поддержки Let’s Encrypt). Подробную информацию о совместимости сертификатов можно найти здесь.

Мы считаем, что каждый сайт должен работать через SSL, поэтому сделали установку сертификатов простой и быстрой. Наши пользователи могут защитить свои домены с помощью бесплатного SSL-сертификата, который зашифрован 256-битным симметричным ключом, автоматически устанавливается и обновляется. На VPS сертификат устанавливается вручную либо через сторонние панели. Подробные инструкции по установке представлены ниже.

Стандартный сертификат защищает домен и до 39 поддоменов, а Wildcard используется для сайтов с большим или динамическим числом поддоменов. Сертификаты Let’s Encrypt можно устанавливать на домены в зоне .РФ или кириллические домены в любой другой зоне. Среди ключевых достоинств сертификатов от Let’s Encrypt – легкость получения и надежность (сертификат бесплатный, однако степень шифрования не уступает платным аналогам).

В Let’s Encrypt можно получить бесплатный SSL‑сертификат сроком действия в 90 дней. Для получения такого сертификата необходимо подтвердить факт владения доменом с использованием протокола аутентификации ACME (Automated Certificate Management Environment), согласно которому к веб-серверу, запросившему выпуск сертификата, производится серия запросов для валидации домена. После выполнения этой процедуры владельцу домена выдается SSL-сертификат, который следует установить и настроить на своем сервере.

Мы подготовили простые инструкции, которые позволят вам выпустить бесплатный SSL-сертификат и настроить его автоматическое обновление для веб-серверов Nginx, Apache и панели управления VestaCP, в зависимости от того, что вы используете на своем виртуальном сервере.

Выпуск и настройка сертификата для панели управления VestaCP

VestaCP – это панель управления с открытым исходным кодом, которая может использоваться для управления сайтами, учетными записями электронной почты, FTP и т. д. Интерфейс VestaCP позволяет добавлять новые сайты и домены, прямо из панели работать с почтой, создавать резервные копии и добавлять SSL‑сертификаты.

Поддержка Let’s Encrypt доступна в VestaCP из коробки.

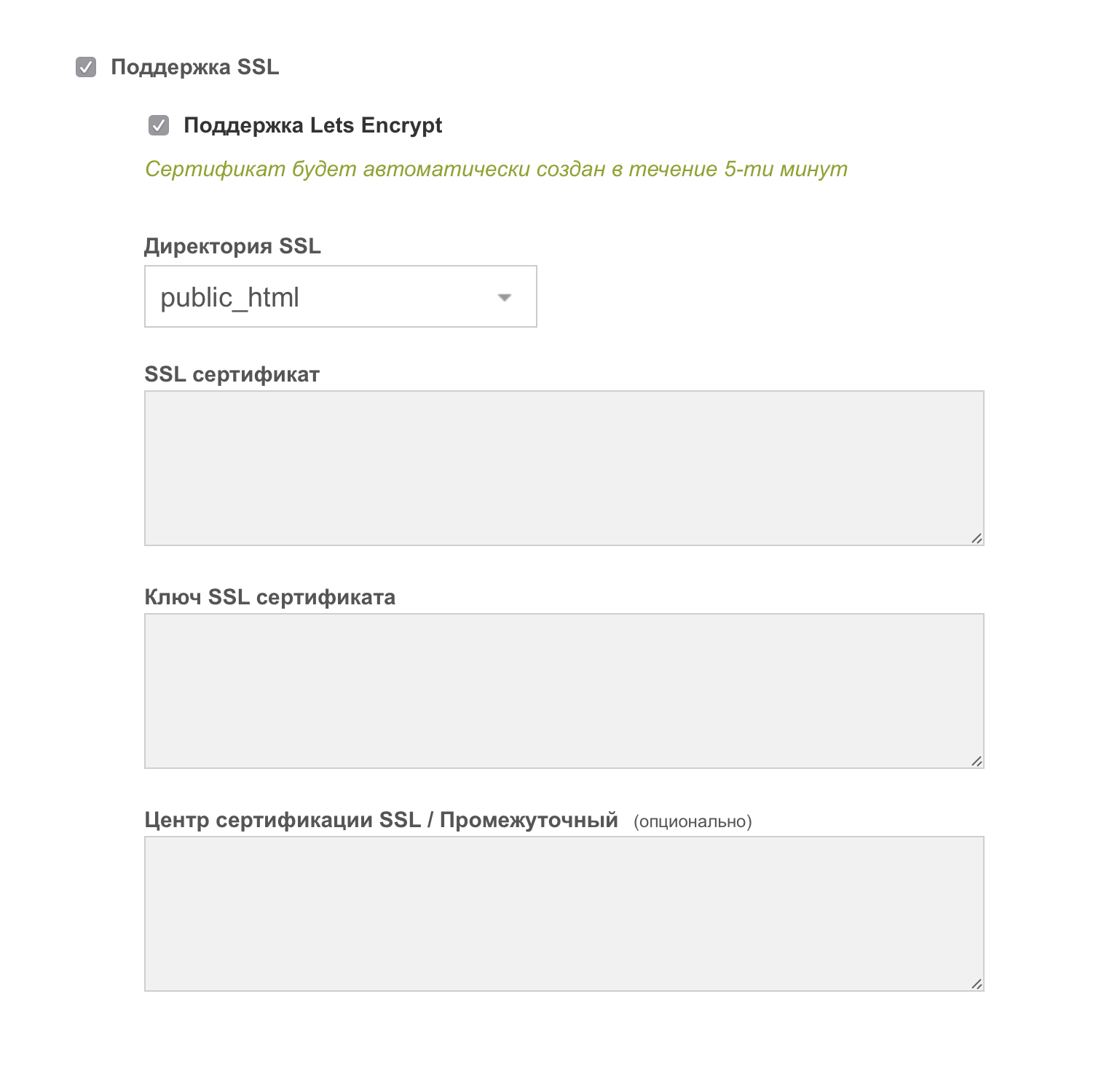

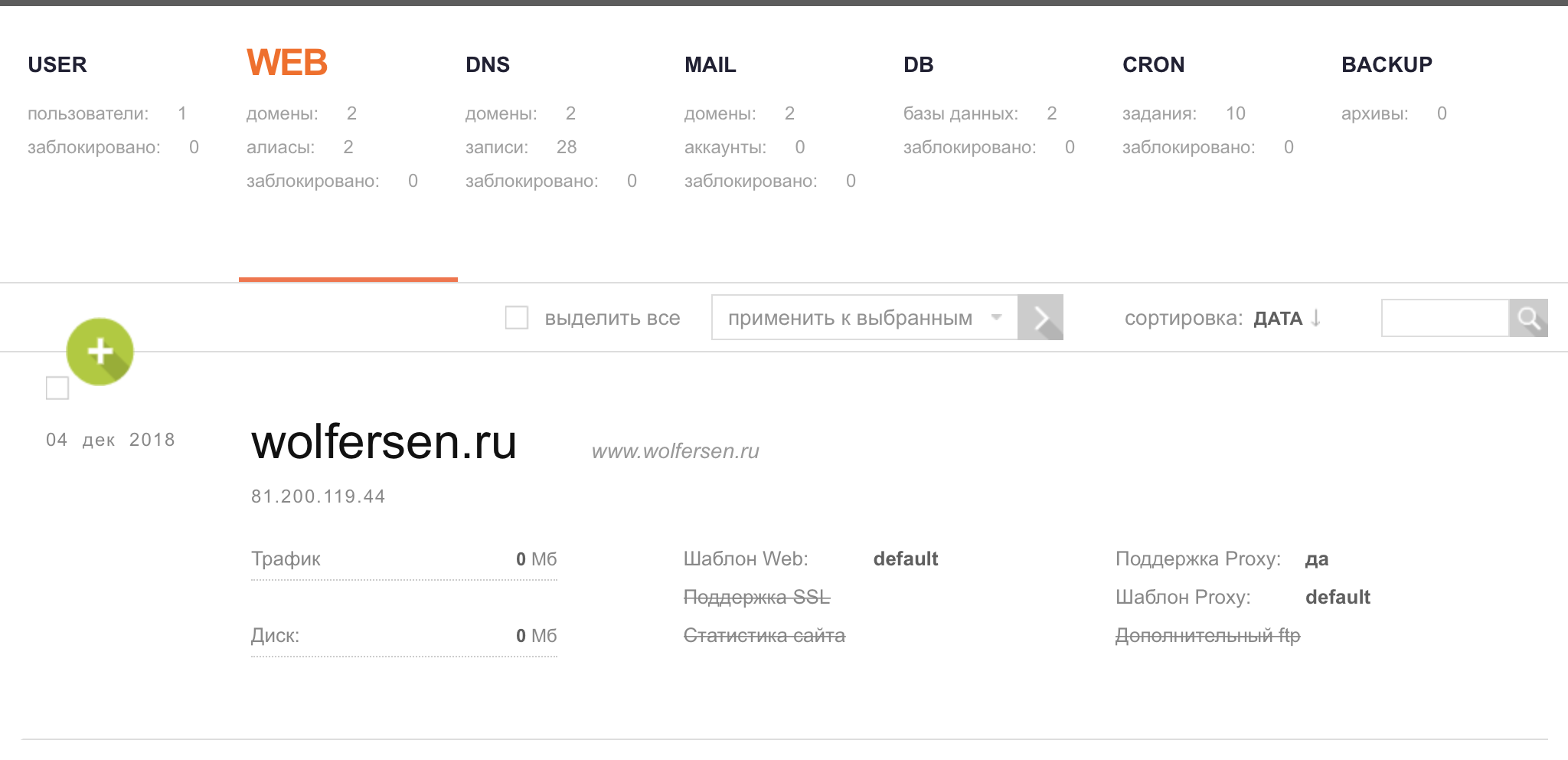

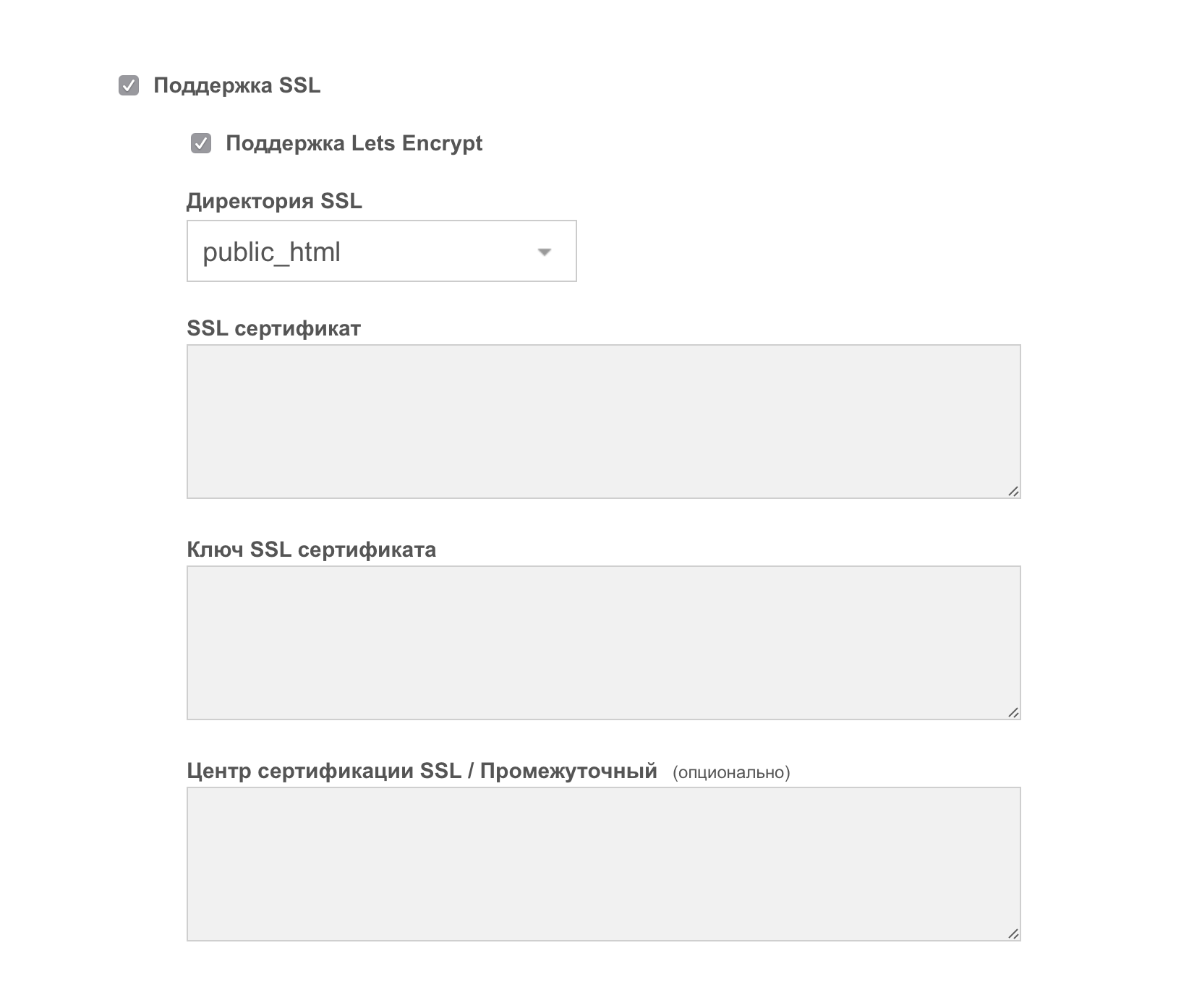

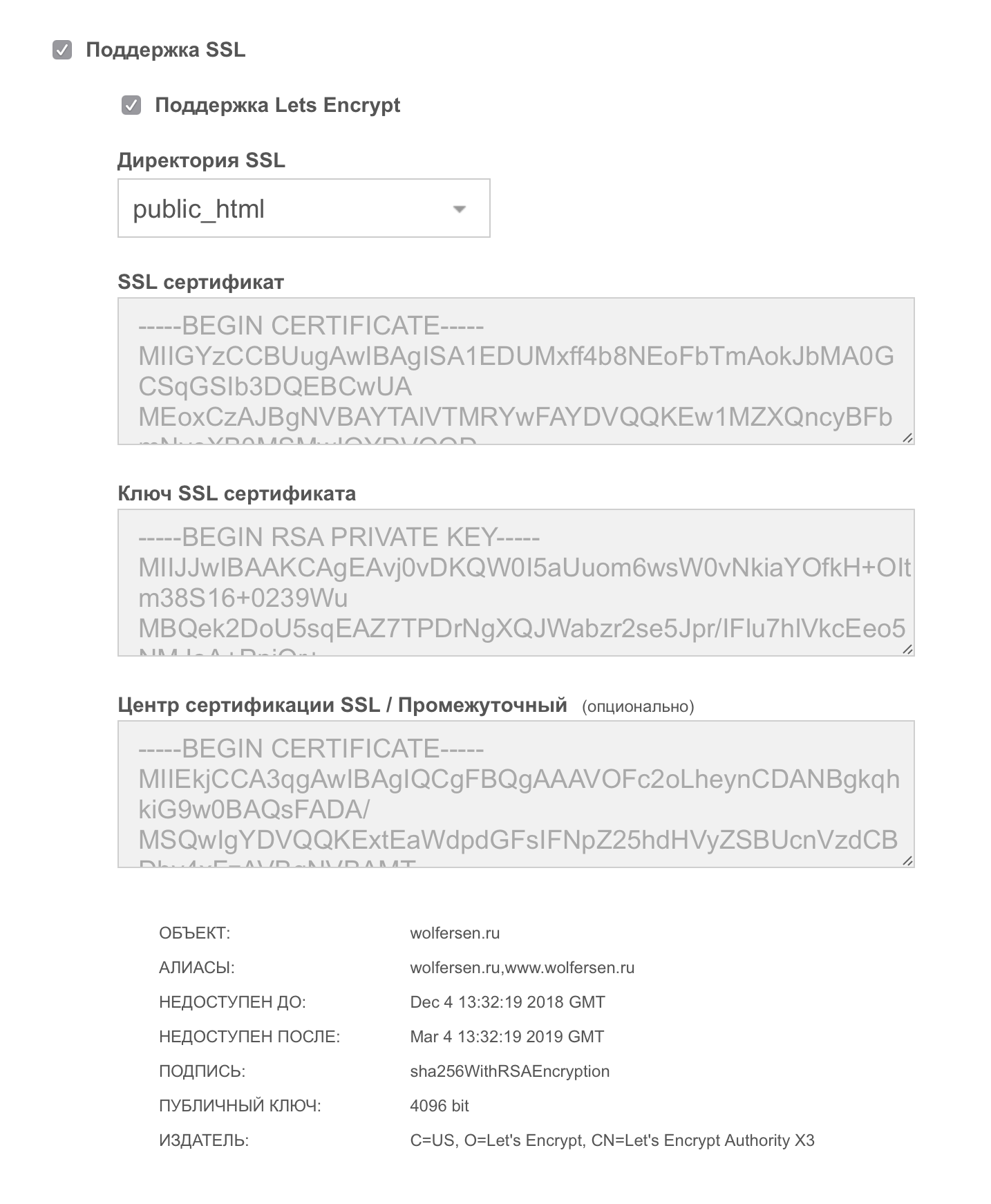

Для выпуска и установки сертификата вы можете отметить дополнительные опции сразу при добавлении домена в разделе WEB панели VestaCP:

Или отредактировать настройки домена в разделе WEB, выбрав опции поддержки SSL уже после добавления:

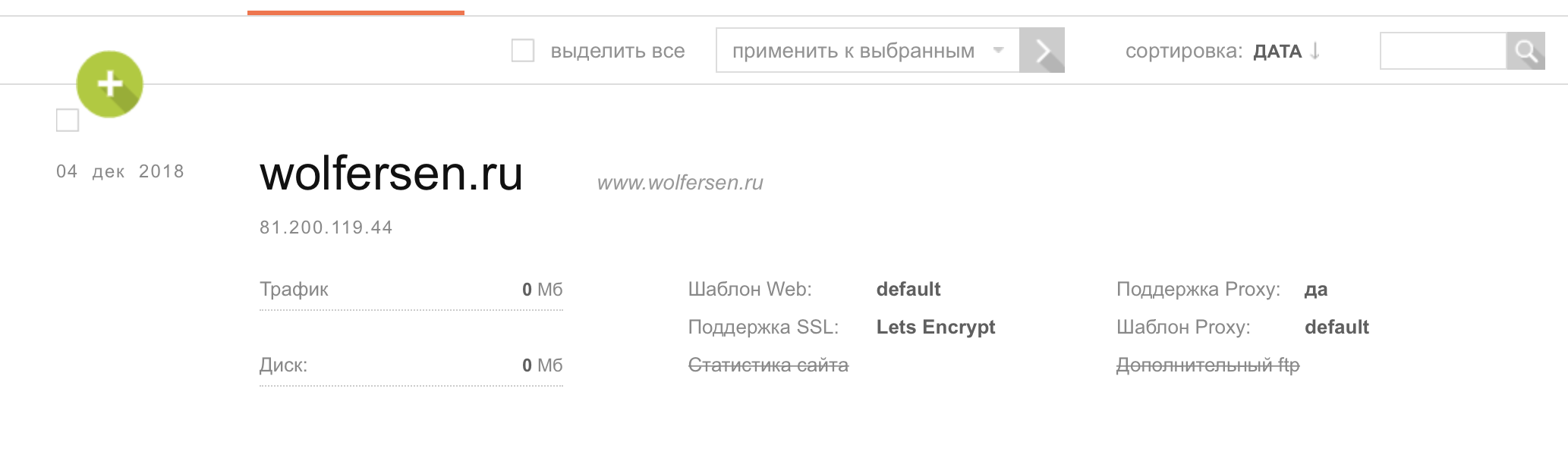

Выпуск и автоматическая установка сертификата занимают до 5 минут. После этого данные SSL-сертификата будут доступны также в настройках домена.

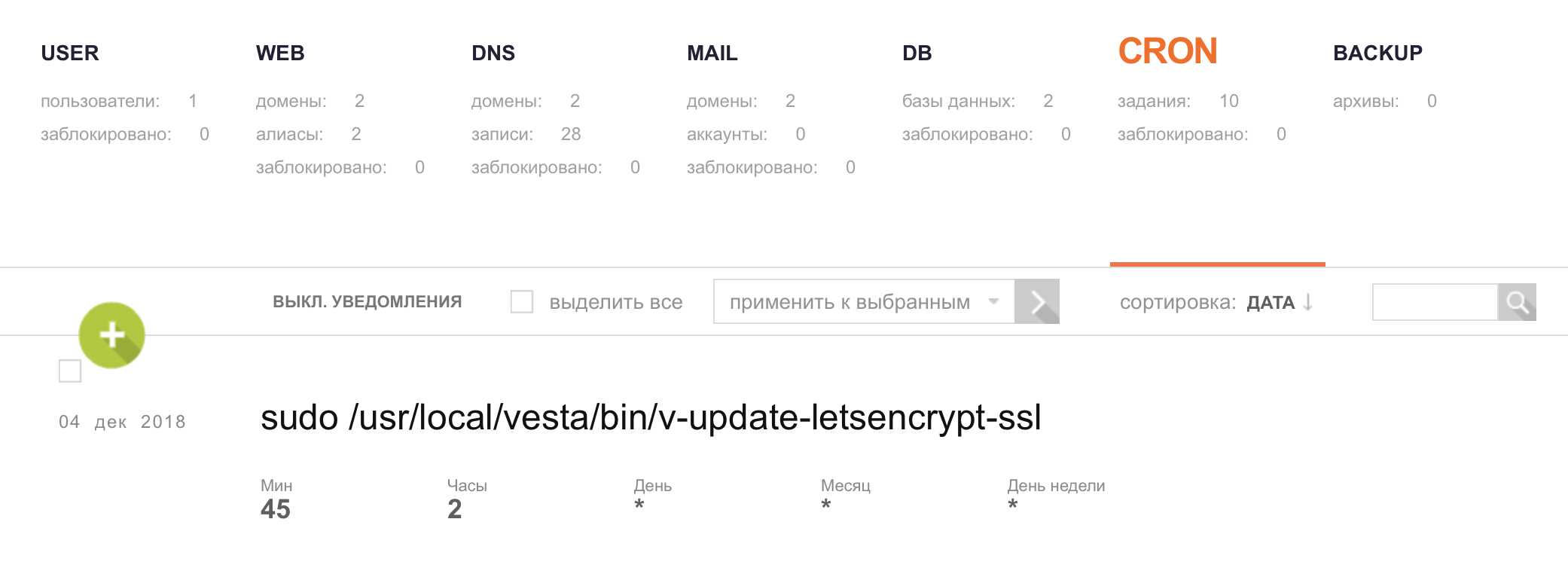

Помимо этого, при установке добавляется cron-задание для автоматического обновления сертификатов, истекающих через 30 и менее дней. Проверить это можно в разделе CRON панели VestaCP:

Решение возможных проблем

- Убедитесь, что ваше доменное имя было введено правильно.

- При использовании АААА записей убедитесь, что в DNS присутствуют также записи типа А.

- Убедитесь, что в конфигурационном файле NGINX отсутствует 301-й редирект на HTTPS (для выпуска или перевыпуска сертификата домен должен быть доступен по HTTP).

- Попробуйте удалить домен из панели VestaCP и добавить его снова, после чего повторить попытку выпуска сертификата.

- Повторите попытку выпуска сертификата через 1 час.

Выпуск и настройка сертификата для веб-серверов Apache и Nginx

В случае использования веб-сервера без панели управления выпуск, дальнейшее обновление сертификата и настройку веб-сервера удобно будет выполнять при помощи Certbot.

Certbot — это клиент протокола ACME, который устанавливается на конечном сервере и используется для запроса сертификата, валидации домена, установки сертификата и дальнейшего автоматического продления сертификатов от Let’s Encrypt. Для получения сертификатов у Certbot есть несколько плагинов, которые делятся на два типа — аутентификаторы и установщики.

Аутентификатор используется только для получения сертификатов — он проверяет, что вы имеете доступ к домену, для которого запрашиваете сертификат, получает сертификат для указанного домена и помещает файлы сертификата в каталог /etc/letsencrypt/ на вашем сервере. Аутентификатор не устанавливает сертификат и не редактирует конфигурацию вашего веб-сервера для настройки сертификата.

Установщик — это плагин, который помимо получения сертификатов устанавливает его путем изменения конфигурации вашего веб-сервера. На сегодняшний день установка сертификатов полностью автоматизирована и для Apache, и для Nginx.

Для веб-сервера Apache

Apache – это выпущенное в 1995 году свободное ПО для размещения и поддержки веб-сервера.

Установка Certbot на Ubuntu 16.04 и выше с веб-сервером Apache:

$ sudo apt-get install snapd

$ sudo snap install core; sudo snap refresh core

$ sudo snap install —classic certbot

$ sudo ln -s /snap/bin/certbot /usr/bin/certbot

CentOS 8 и выше с веб-сервером Nginx:

$ sudo dnf install epel-release

$ sudo dnf upgrade

$ sudo dnf install snapd

$ sudo systemctl enable —now snapd.socket

$ sudo ln -s /var/lib/snapd/snap /snap

$ sudo snap install core; sudo snap refresh core

$ sudo snap install —classic certbot

$ sudo ln -s /snap/bin/certbot /usr/bin/certbot

Debian 9 с веб-сервером Apache:

Инструкция по установке Certbot на другие дистрибутивы доступна на официальном сайте Certbot.

После установки Certbot можно приступать к выпуску сертификата. Самый простой и быстрый способ — использовать плагин Apache для выпуска и автоматической установки сертификата:

Плагин получает сертификат для домена (доменов) и автоматически устанавливает его, конфигурируя соответствующим образом Apache.

Для установки Certbot должен иметь возможность найти корректный виртуальный хост в вашей конфигурации Apache. Для этого он будет искать директиву ServerName, соответствующую доменному имени, для которого вы запросите сертификат. Поэтому предварительно убедитесь, что конфигурация веб-сервера настроена верно.

Если вы запускаете Certbot впервые, вам будет предложено указать email для регистрации в Let’s Encrypt и получения важных уведомлений, а также ознакомиться с условиями использования и принять их.

После окончания установки сертификата Certbot предоставит вам дополнительную информацию, а также ссылку для проверки установленного сертификата:

Congratulations! You have successfully enabled https://wolfersen.ru

You should test your configuration at: https://www.ssllabs.com/ssltest/analyze.html?d=wolfersen.ru

Самостоятельная установка для опытных пользователей

Плагин Webroot

Чтобы получить только SSL-сертификат для дальнейшей самостоятельной установки, используйте плагин apache с командой certonly:

$ sudo certbot —apache certonly

Плагин apache с командой certonly внесет временные изменения в конфигурацию веб-сервера (добавит новый виртуальный хост для проверки прав на домен согласно протоколу ACME) и откатит их назад после получения подтверждения, а также при необходимости активирует mod_ssl.

Если вы не хотите, чтобы Certbot каким-либо образом конфигурировал файлы Apache, используйте плагин webroot.

$ sudo certbot certonly —webroot

После запуска плагина вы сможете указать доменное имя (или имена) для запроса сертификата, а также путь к директории с файлами сайта.

По результатам работы Certbot уведомит вас и в случае успеха укажет путь к файлам сертификата. В нашем примере файлы размещены по пути:

Путь к этим файлам необходимо указать в ssl конфигурации Apache. Если для домена нет отдельной конфигурации — скопируйте и переименуйте файл дефолтной конфигурации, например:

$ sudo cp /etc/apache2/sites-available/default-ssl.conf /etc/apache2/sites-available/wolfersen.ru-ssl.conf

Затем откройте файл для правки и исправьте значения следующих директив на соответствующие вашему домену пути:

ServerName wolfersen.ru

ServerAlias www.wolfersen.ru

DocumentRoot /var/www/wolfersen.ru

SSLCertificateFile /etc/letsencrypt/live/wolfersen.ru/fullchain.pem

SSLCertificateKeyFile /etc/letsencrypt/live/wolfersen.ru/privkey.pem

Теперь необходимо активировать mod_ssl и включить новую конфигурацию, после чего перезагрузить веб-сервер:

$ sudo a2enmod ssl

$ sudo a2ensite wolfersen.ru-ssl

$ sudo systemctl reload apache2

Обновление сертификатов

Сразу при установке Certbot добавляет cron-задание для автоматического обновления полученных им сертификатов. Задание будет запускаться дважды в день и обновлять те сертификаты, срок действия которых истекает через 30 дней и менее. Чтобы убедиться в этом, откройте файл /etc/cron.d/certbot и проверьте наличие задания, если задания нет, проверьте список системных таймеров командой systemctl list-timers.

Протестировать автоматическое обновление сертификатов вы можете, выполнив команду:

$ sudo certbot renew —dry-run

Для веб-сервера Nginx

Nginx – это ПО с открытым исходным кодом, которое работает под управлением ОС семейства Linux/Unix и Microsoft. Nginx выпущен в 2004 году, он позиционируется как простой и быстрый веб-сервер.

В случае, если используется связка Nginx+Apache, сертификат следует выпускать именно по инструкции ниже!

Установка Certbot на Ubuntu 16.04 и выше с веб-сервером Nginx:

CentOS 7 с веб-сервером Nginx:

Debian 9 с веб-сервером Nginx:

После установки Certbot можно приступать к выпуску сертификата. Самый простой и быстрый способ — использовать плагин Nginx для выпуска и автоматической установки сертификата

Плагин получает сертификат для домена (доменов) и автоматически устанавливает его, конфигурируя соответствующим образом Nginx.

Для установки Certbot должен иметь возможность найти корректный блок server в вашей конфигурации. Для этого он будет искать директиву server_name, соответствующую доменному имени, для которого вы запрашиваете сертификат. Поэтому предварительно убедитесь, что конфигурация веб-сервера настроена верно.

Чтобы получить только SSL-сертификат для дальнейшей самостоятельной установки, используйте плагин nginx с командой certonly:

$ sudo certbot —nginx certonly

Плагин nginx с командой certonly внесет временные изменения в конфигурацию веб-сервера (добавит новый блок server для проверки прав на домен согласно протоколу ACME) и откатит их назад после получения подтверждения.

Если вы не хотите, чтобы Certbot каким-либо образом конфигурировал файлы Nginx, используйте плагин webroot.

Путь к этим файлам необходимо указать в блоке server конфигурации Nginx. Пример настроек SSL для Nginx в файле /etc/nginx/sites-available/default:

После этого проверим корректность конфигурации:

После чего перезагрузим веб-сервер:

$ sudo systemctl reload nginx

Сразу при установке Certbot добавляет cron-задание для автоматического обновления полученных им сертификатов. Задание будет запускаться дважды в день и обновлять те сертификаты, срок действия которых истекает через 30 дней и менее. Чтобы убедиться в этом, откройте файл /etc/cron.d/certbot и проверьте наличие задания.