Хранилище «Локальный компьютер»

romanchik_rus пишет: Добрый день! под пользователем нет хранилище «Локальный компьютер» — для установки корневого сертификата. Подскажите ветку в реестре на которую дать полные права пользователю чтобы данное хранилище было ему доступно. Давать админиски права пользователю — вариант не верный )

Вложения

romanchik_rus пишет: под пользователем нет хранилище «Локальный компьютер» — для установки корневого сертификата

- two_oceans

- Не в сети

Корневые сертификаты в «локальный компьютер» по идее должен ставить только администратор. Сам, не передоверяя пользователям и не давая для этого админских прав. В идеале — разворачивать через групповую политику на все компьютеры организации, тогда нет нужны везде ходить и выгонять пользователей с мест. И это заведомо правильный ответ.

Обычным пользователям по рукам за установку корневых сертификатор в «локальный компьютер», ведь они могут без проблем поставить в пользовательские корневые сертификаты. Кроме того, в новых версиях Windows похоже есть ограничение на саму остнастку Сертификаты — без админских прав нельзя установить другую область действия, локальный компьютер, в частности. Интересно сработает ли сохраненная под админом остнастка?

Если не брать сертификаты УЦ (которые без контейнера), то без админских прав будут сложности с флагом CRYPT_MACHINE_KEYSET, который как раз нужен для хранилища «Локальный компьютер». подробнее В переводе: без флага, контейнер создан неадмином — доступен создателю и локальной системе; без флага, контейнер создан админом — доступен создателю и админам (XP: создателю и локальной системе); с флагом, контейнер создан неадмином — доступен создателю и локальной системе, если иные права не заданы CryptSetProvParam; с флагом, контейнер создан админом — доступен создателю и админам (XP: создателю и локальной системе), если иные права не заданы CryptSetProvParam. Как понимаю, если что-то установить неадмином (в том числе в хранилище «локальный компьютер»), то админам по умолчанию нет доступа. Вообще замечательно потом зайти админом и искать почему не работает.

Чтобы установить безопасность в контейнере, вызовите функцию CryptSetProvParam с флагом PP_KEYSET_SEC_DESCR после создания контейнера. Этот метод позволяет задать дескриптор безопасности в контейнере.

Установка сертификата в хранилище windows

В окне программы нажмите кнопку «Убрать все», отметьте галочкой нужный Вам контейнер с сертификатом и нажмите кнопку «Установить».

В случае успешной установки появится соответствующее сообщение. Нажмите «OK» и «Выход».

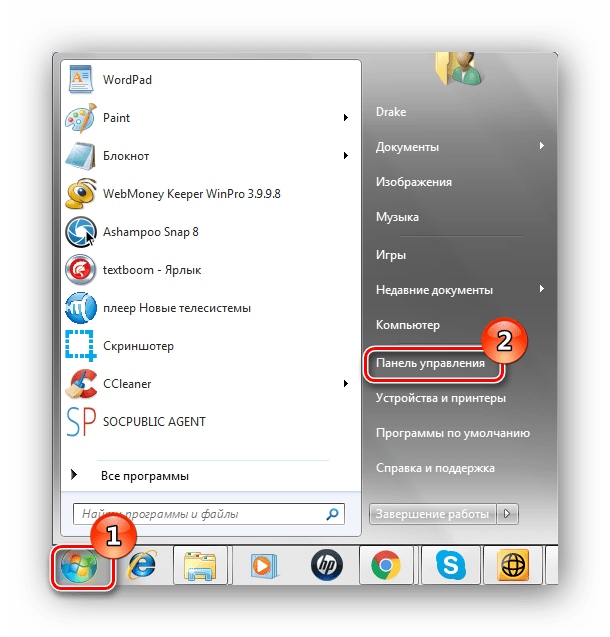

Зайдите в «Панель управления» Вашего компьютера (Пуск -> Настройка -> Панель управления) и двойным нажатием левой клавиши мыши откройте свойства «КриптоПро CSP».

Перейдите на закладку «Сервис» и нажмите кнопку «Просмотреть сертификаты в контейнере».

В появившемся окне нажмите кнопку «Обзор».

Через некоторое время отобразится окно со списком найденных контейнеров. Выберите нужный контейнер и нажмите «OK».

В следующем окне, в поле «Субъект» проверьте, что в контейнере содержится нужный сертификат. Нажмите кнопку «Свойства».

В появившемся окне нажмите кнопку «Установить сертификат».

В следующем окне выберите пункт «Поместить все сертификаты в следующее хранилище» и нажмите кнопку «Обзор».

Выберите хранилище «Личные» и нажмите «OK».

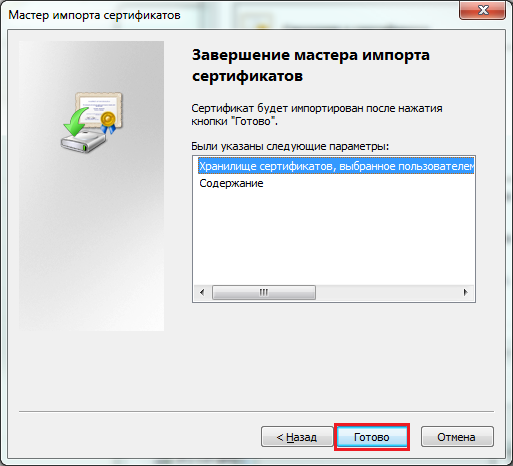

В следующем окне нажмите кнопку «Готово».

Через консоль MS Windows

- Появится окно консоли. В главном меню выберите Консоль / Добавить или удалить оснастку

- В списке оснастки выберите «Сертификаты» и нажмите «Добавить».

- В окне «Оснастка диспетчера сертификатов» оставьте значения по умолчанию и нажмите «Готово»

- Закройте окно «Добавить изолированную оснастку» (кнопка «Закрыть»)

- В окне «Добавить или удалить оснастку» нажмите «ОК»

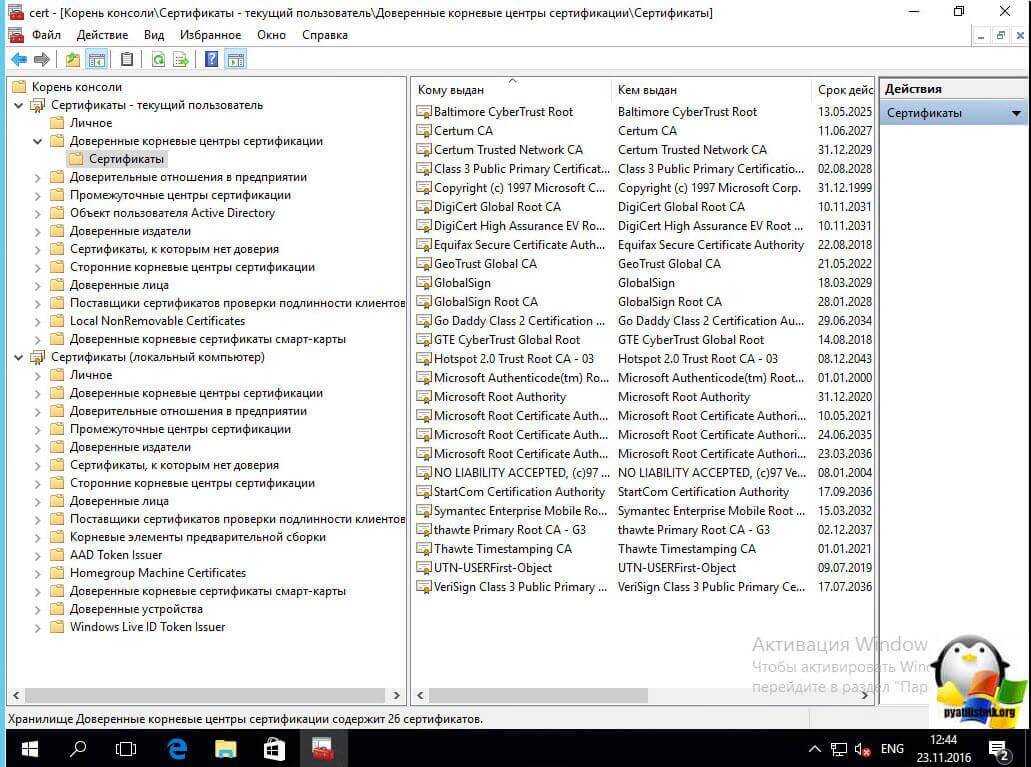

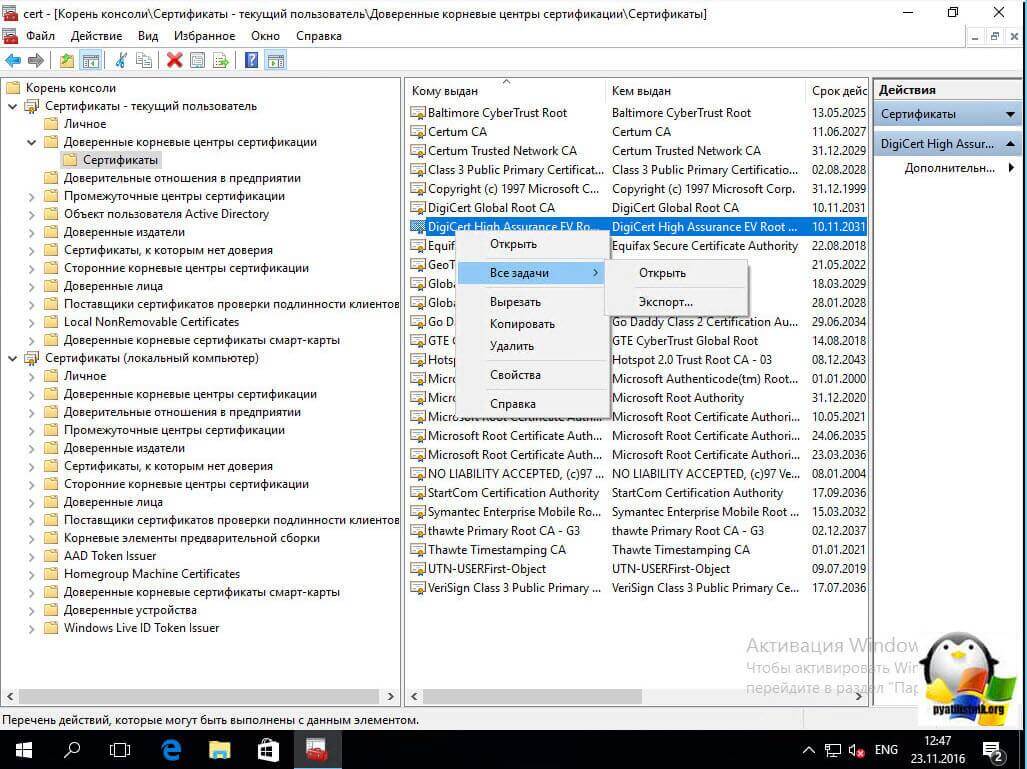

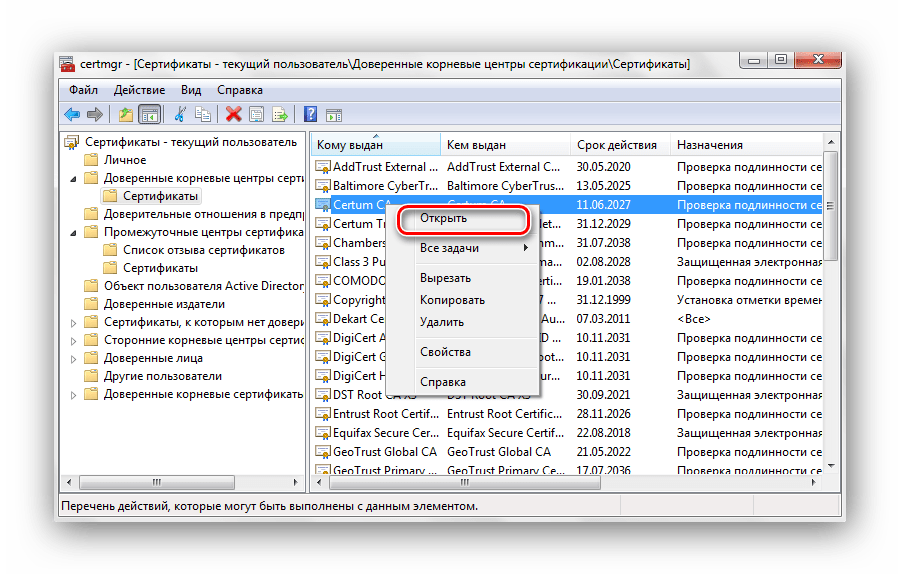

- В дереве консоли появится запись «Сертификаты». Раскройте ее и найдите раздел «Доверенные корневые центры сертификации», «Сертификаты»

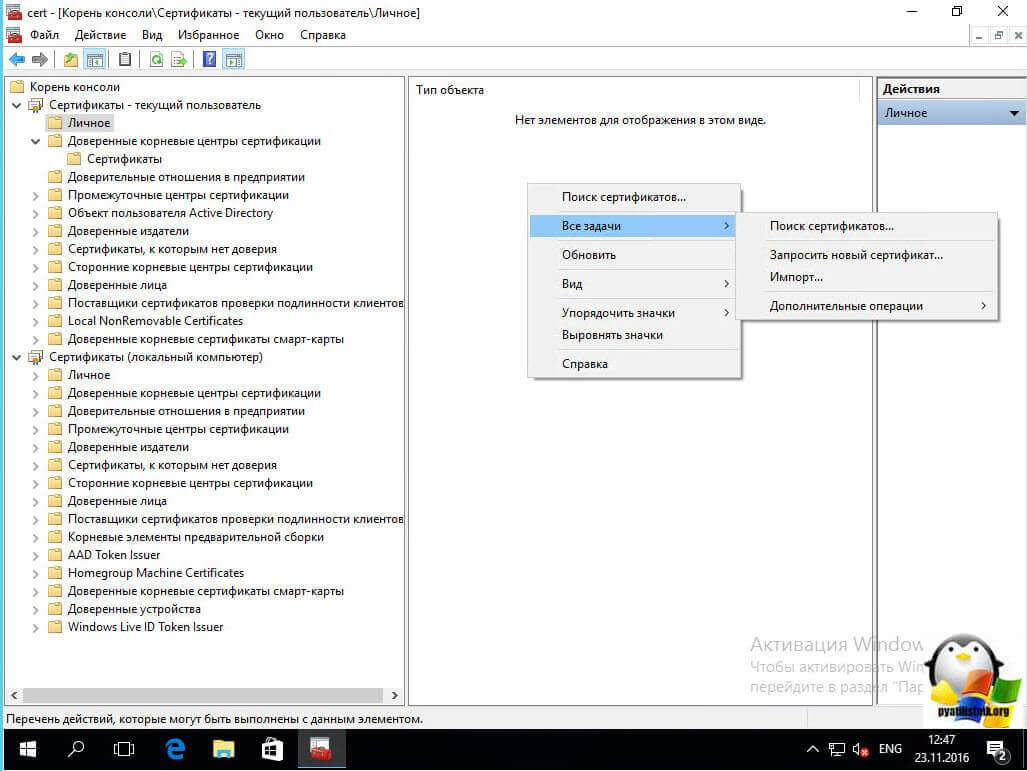

- На строке «Сертификаты» нажмите правую кнопку мыши и в контекстном меню выберите Все задачи / Импорт

- На шаге «Хранилище сертификатов» установите опцию «Поместить все сертификаты в следующее хранилище» и нажмите кнопку «Обзор».

- В окне выбора хранилища установите флаг «Показать физические хранилища», раскройте «ветку» (+) «Доверенные корневые центры сертификации» и выберите место хранения сертификата: «Реестр» — для пользования корневым сертификатом только текущим пользователем под данной операционной системой.«Локальный компьютер» — для пользования корневым сертификатом всеми пользователями операционной системой.

- «Реестр» — для пользования корневым сертификатом только текущим пользователем под данной операционной системой.

- «Локальный компьютер» — для пользования корневым сертификатом всеми пользователями операционной системой.

- Появится сообщение — «Импорт успешно выполнен», корневой сертификат добавлен в доверенные корневые центры сертификации для вашей или для всех учетных записей.

Добавление сертификатов в хранилище доверенных корневых центров сертификации для локального компьютера

Чтобы добавить сертификаты в хранилище доверенных корневых центров сертификации локального компьютера, выполните следующие действия.

Подготовка веб-сервера

На веб-сервере нам потребуется выполнить следующее: установить службу IIS (если ещё не установлена), создать общую папку и сконфигурировать веб-сайт на использование этой папки.

Для установки службы IIS можно воспользоваться следующей командой:

Согласно нашей конфигурационной таблице (см. часть 2), для хранения сертификатов ЦС и списков отзыва нам потребуется общая папка с сетевым именем PKI по следующему пути: C:InetPubwwwrootPKIdata

После этого нужно выдать права NTFS на запись в эту папку для группы Cert Publishers.

Теперь нам необходимо создать отдельный веб-сайт с именем “CDP” и хост-именем “cdp. contoso. com”:

Где хранятся сертификаты в windows системах

Для чего знать где хранятся сертификаты в windows

Давайте я вам приведу основные причины, по которым вы захотите обладать этим знанием:

- Вам необходимо посмотреть или установить корневой сертификат

- Вам необходимо посмотреть или установить личный сертификат

- Любознательность

Ранее я вам рассказывал какие бывают сертификаты и где вы их можете получить и применять, советую ознакомиться с данной статьей, так как информация изложенная в ней является фундаментальной в этой теме.

Во всех операционных системах начиная с Windows Vista и вплоть до Windows 10 Redstone 2 сертификаты хранятся в одном месте, неком таком контейнере, который разбит на две части, один для пользователя, а второй для компьютера.

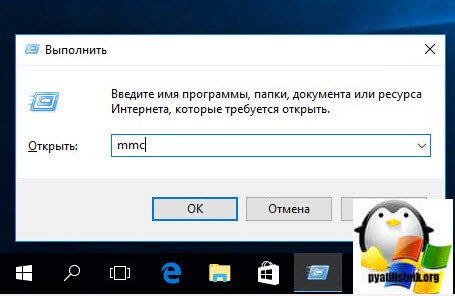

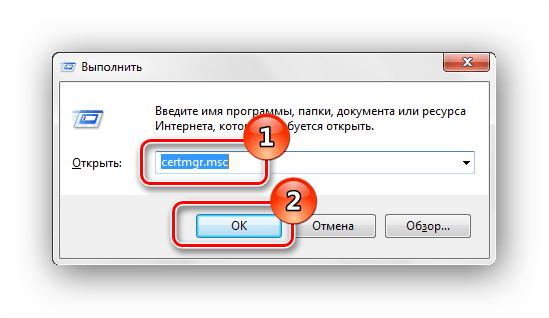

В большинстве случаев в Windows поменять те или иные настройки вы можете через mmc оснастки, и хранилище сертификатов не исключение. И так нажимаем комбинацию клавиш WIN+R и в открывшемся окне выполнить, пишем mmc.

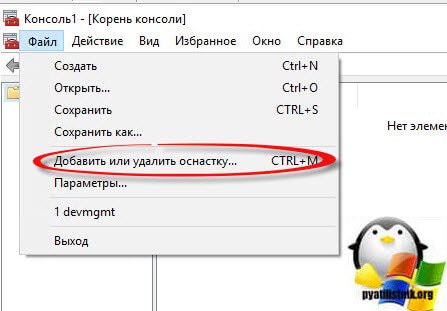

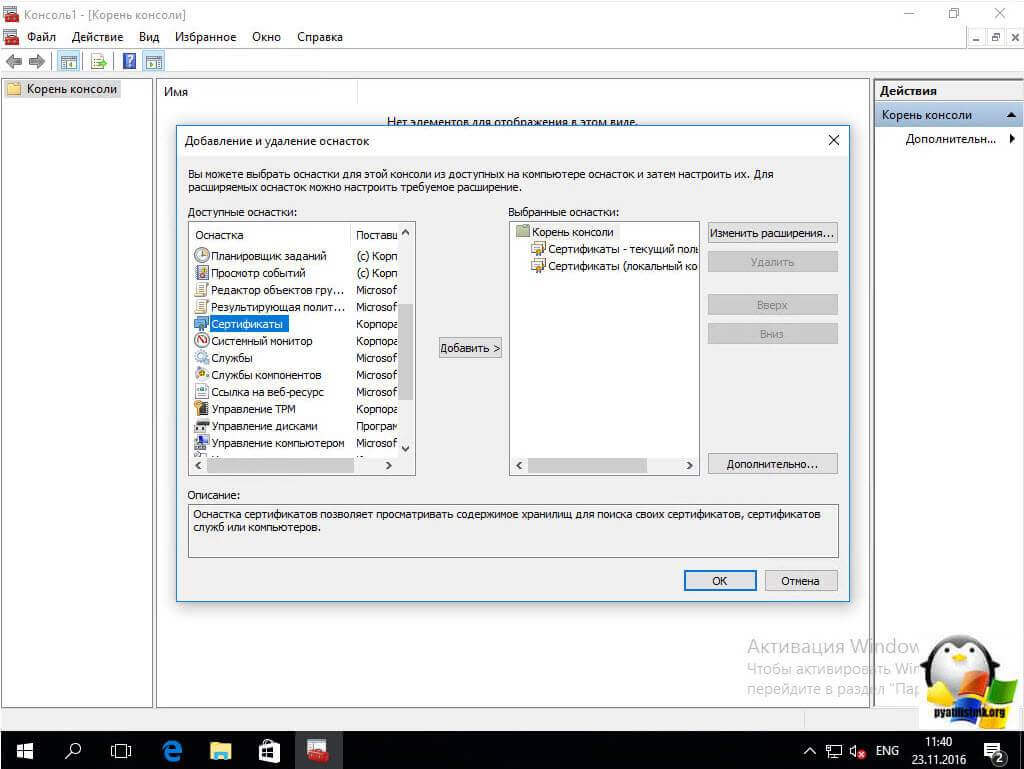

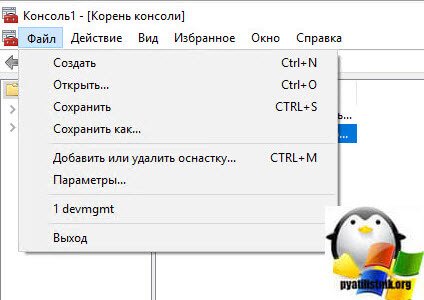

Теперь в пустой mmc оснастке, вы нажимаете меню Файл и выбираете Добавить или удалить оснастку (сочетание клавиш CTRL+M)

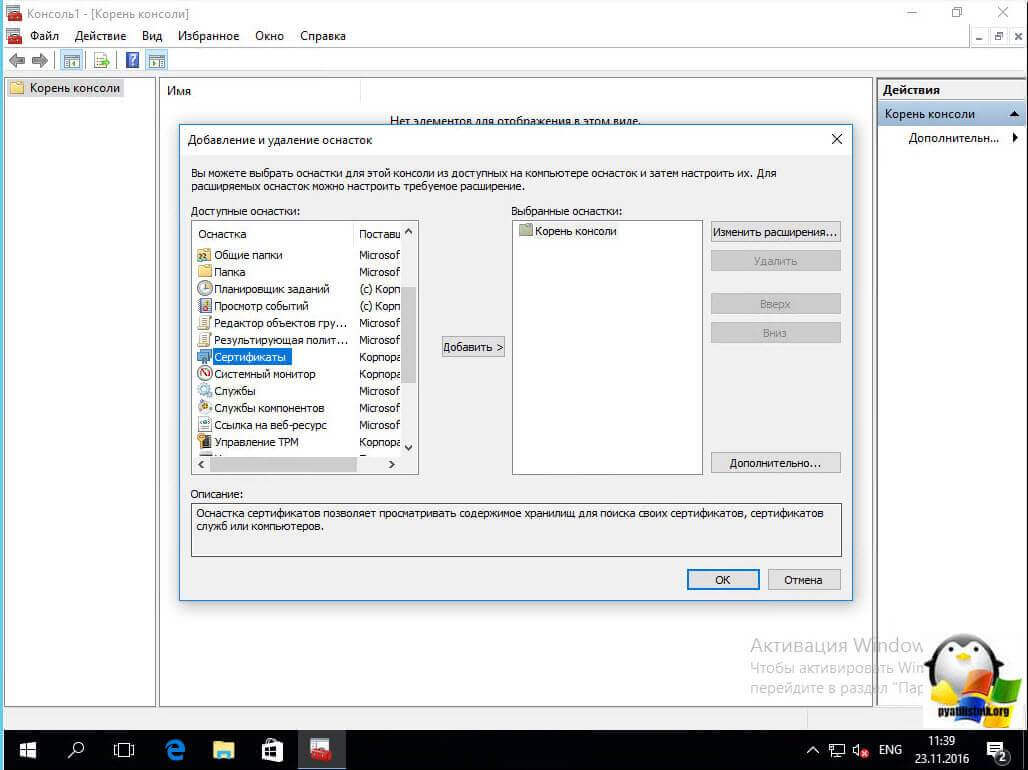

В окне Добавление и удаление оснасток, в поле Доступные оснастки ищем Сертификаты и жмем кнопку Добавить.

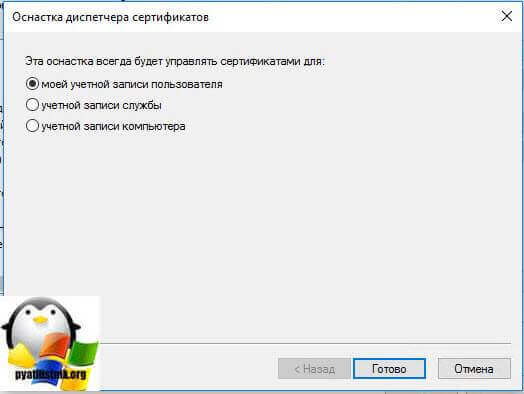

Тут в диспетчере сертификатов, вы можете добавить оснастки для:

- моей учетной записи пользователя

- учетной записи службы

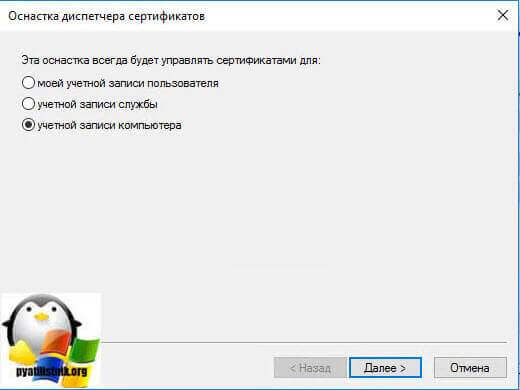

- учетной записи компьютера

Я обычно добавляю для учетной записи пользователя

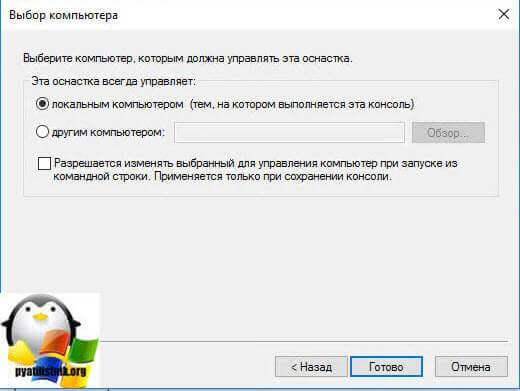

У компьютера есть еще дополнительные настройки, это либо локальный компьютер либо удаленный (в сети), выбираем текущий и жмем готово.

В итоге у меня получилось вот такая картина.

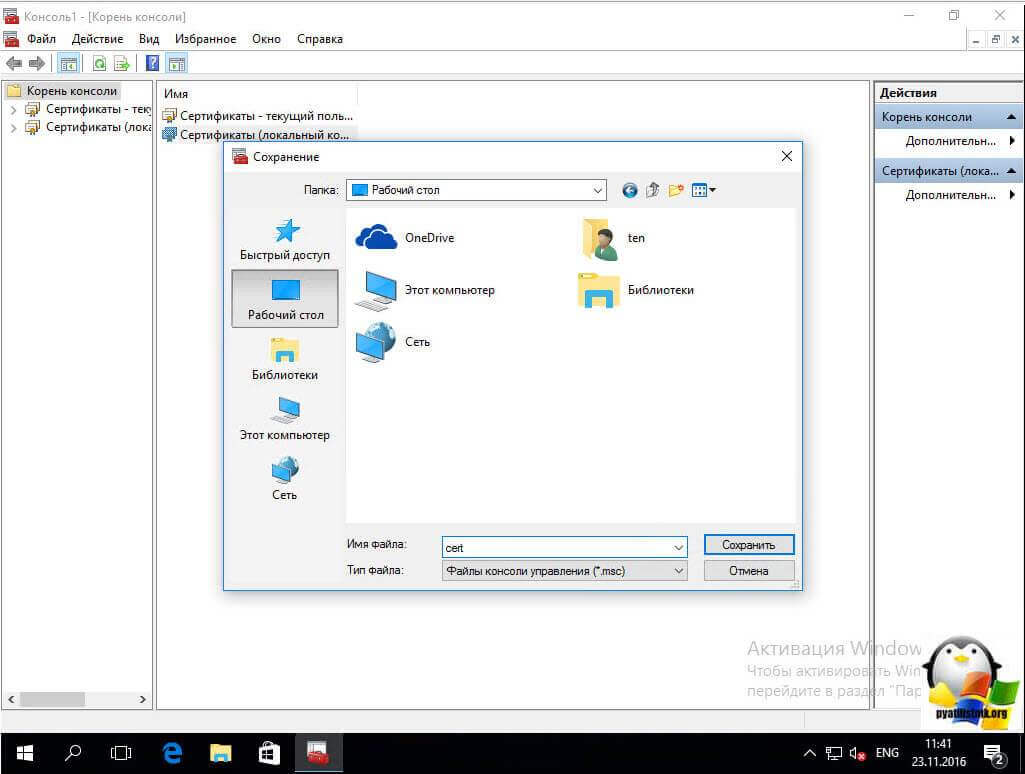

Сразу сохраним созданную оснастку, чтобы в следующий раз не делать эти шаги. Идем в меню Файл > Сохранить как.

Задаем место сохранения и все.

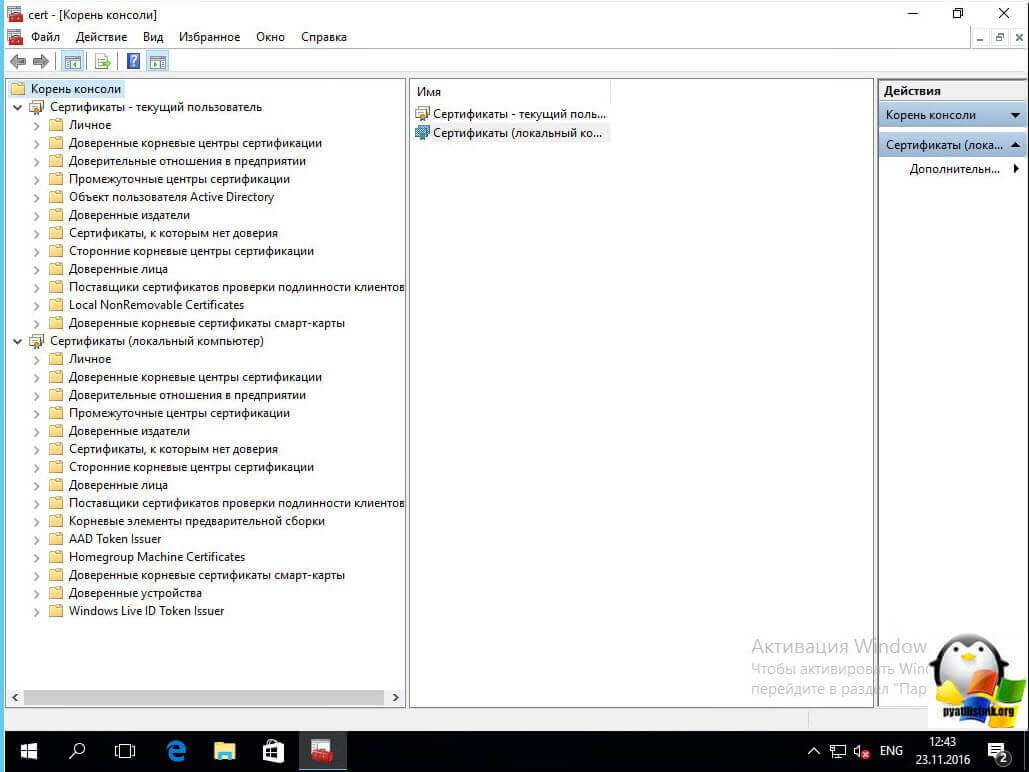

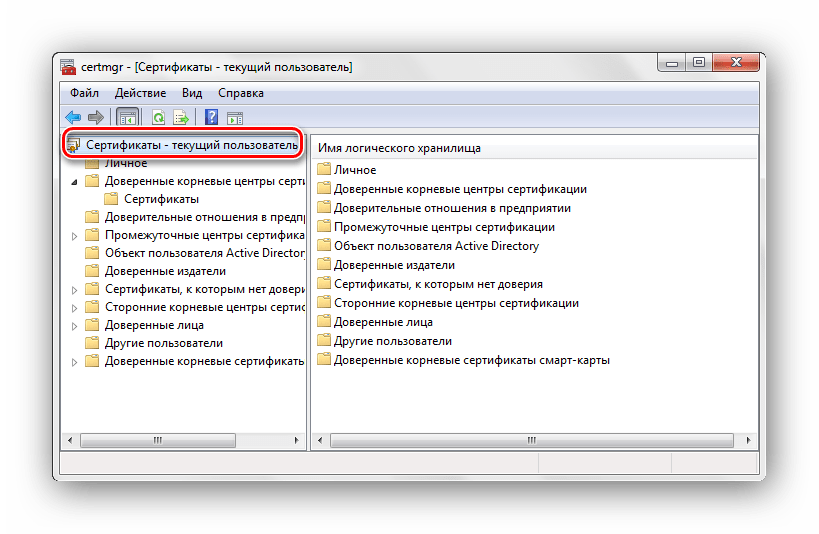

Как вы видите консоль хранилище сертификатов, я в своем примере вам показываю на Windows 10 Redstone, уверяю вас интерфейс окна везде одинаковый. Как я ранее писал тут две области Сертификаты — текущий пользователь и Сертификаты (локальный компьютер)

Сертификаты — текущий пользователь

Данная область содержит вот такие папки:

- Доверительные отношения в предприятии

- Промежуточные центры сертификации

- Объект пользователя Active Directory

- Доверительные издатели

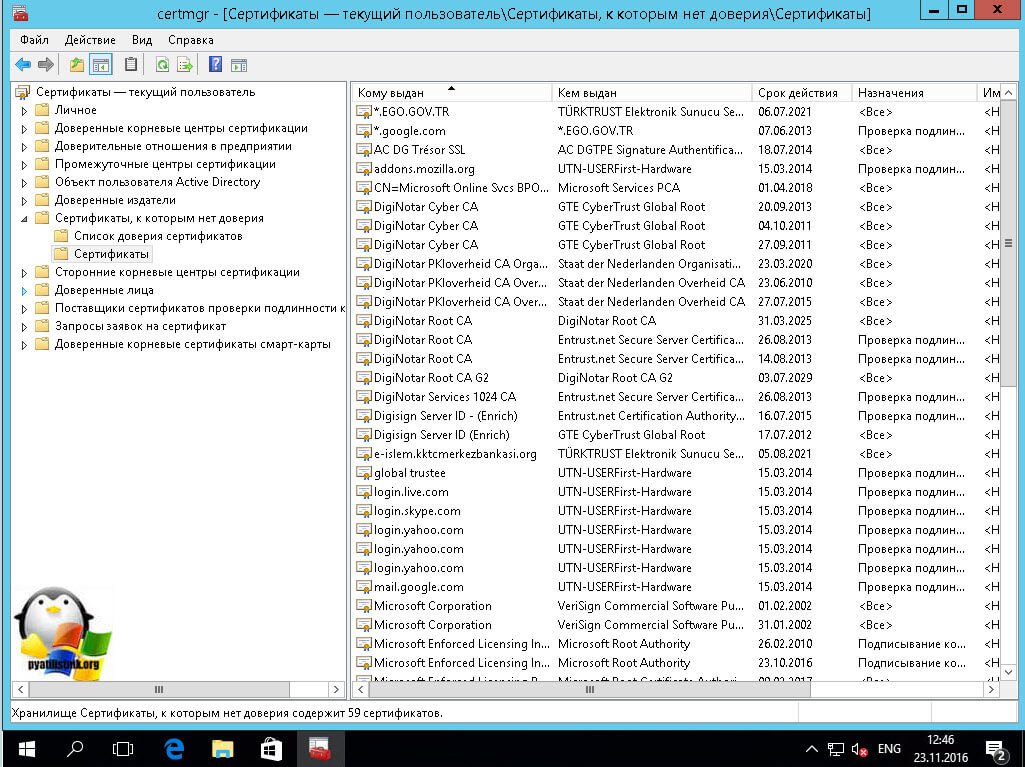

- Сертификаты, к которым нет доверия

- Сторонние корневые центры сертификации

- Доверенные лица

- Поставщики сертификатов проверки подлинности клиентов

- Local NonRemovable Certificates

- Доверительные корневые сертификаты смарт-карты

В папке личное, по умолчанию сертификатов нет, если вы только их не установили. Установка может быть как с токена или путем запроса или импорта сертификата.

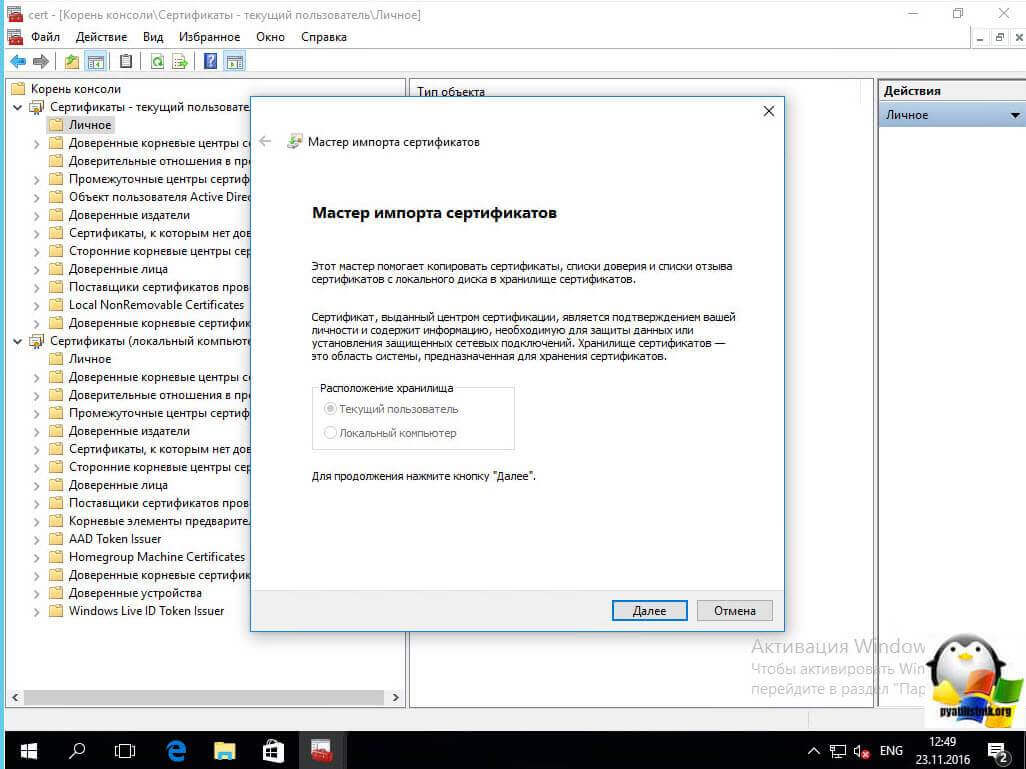

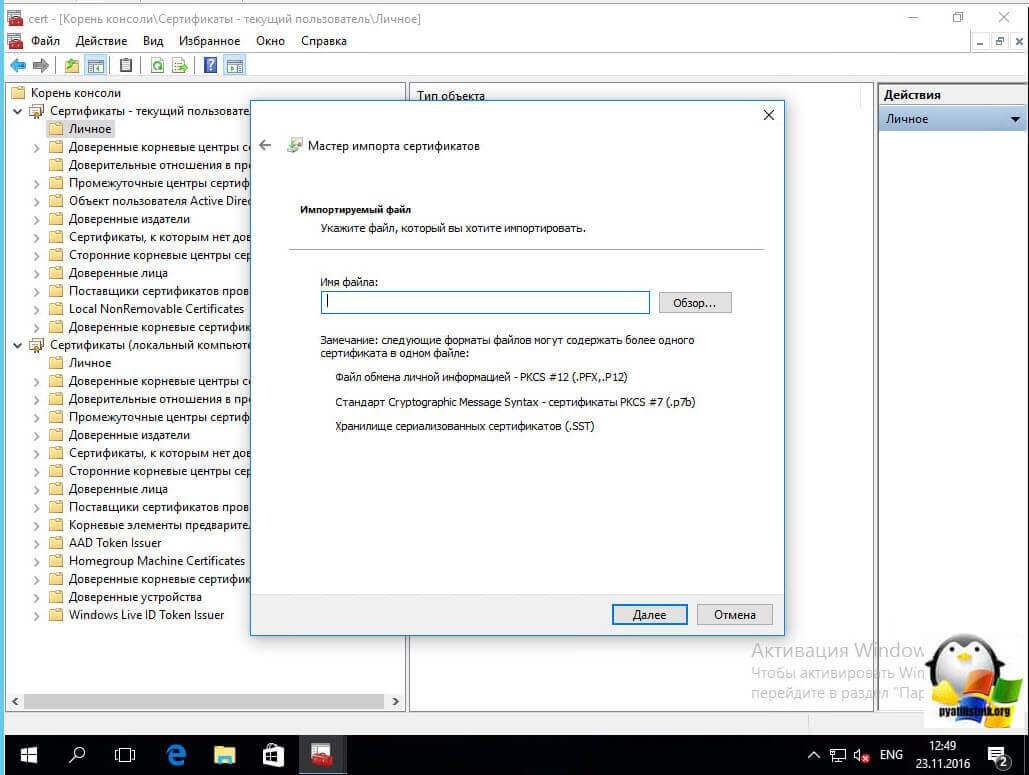

В мастере импортирования вы жмете далее.

далее у вас должен быть сертификат в формате:

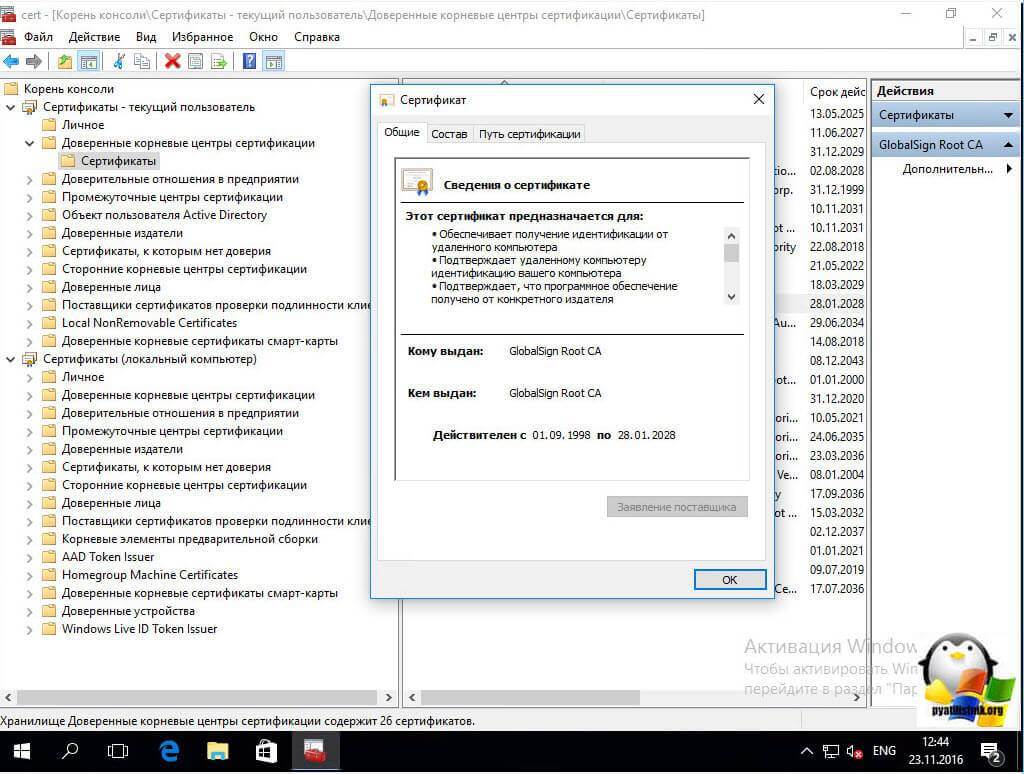

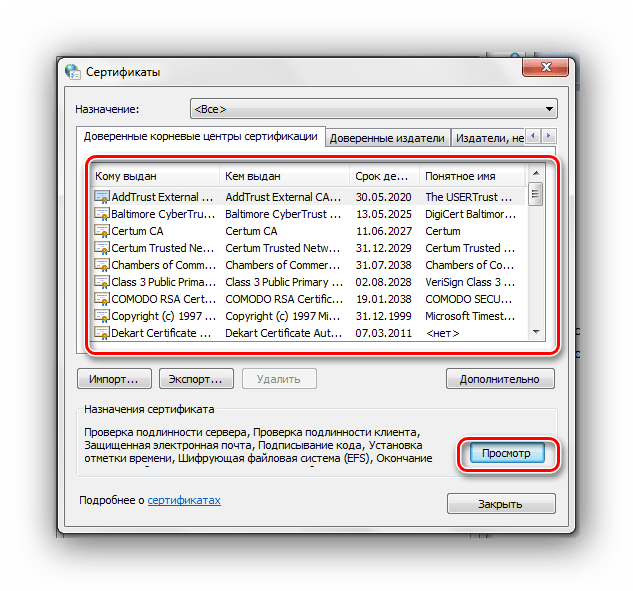

На вкладке доверенные центры сертификации, вы увидите внушительный список корневых сертификатов крупнейших издателей, благодаря им ваш браузер доверяет большинству сертификатов на сайтах, так как если вы доверяете корневому, значит и всем кому она выдал.

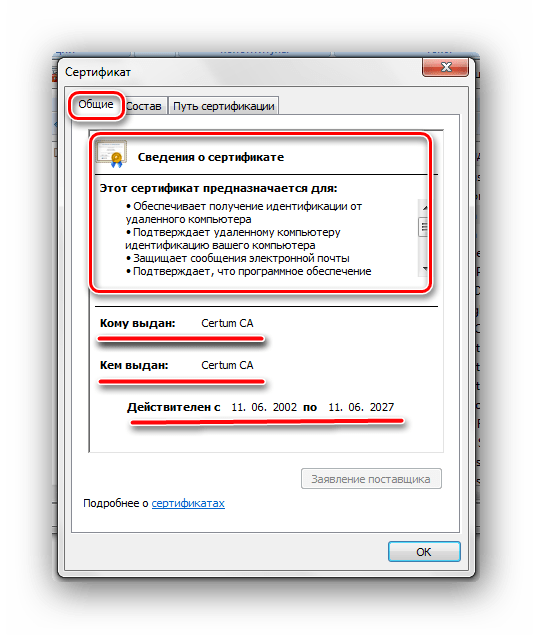

Двойным щелчком вы можете посмотреть состав сертификата.

Из действий вы их можете только экспортировать, чтобы потом переустановить на другом компьютере.

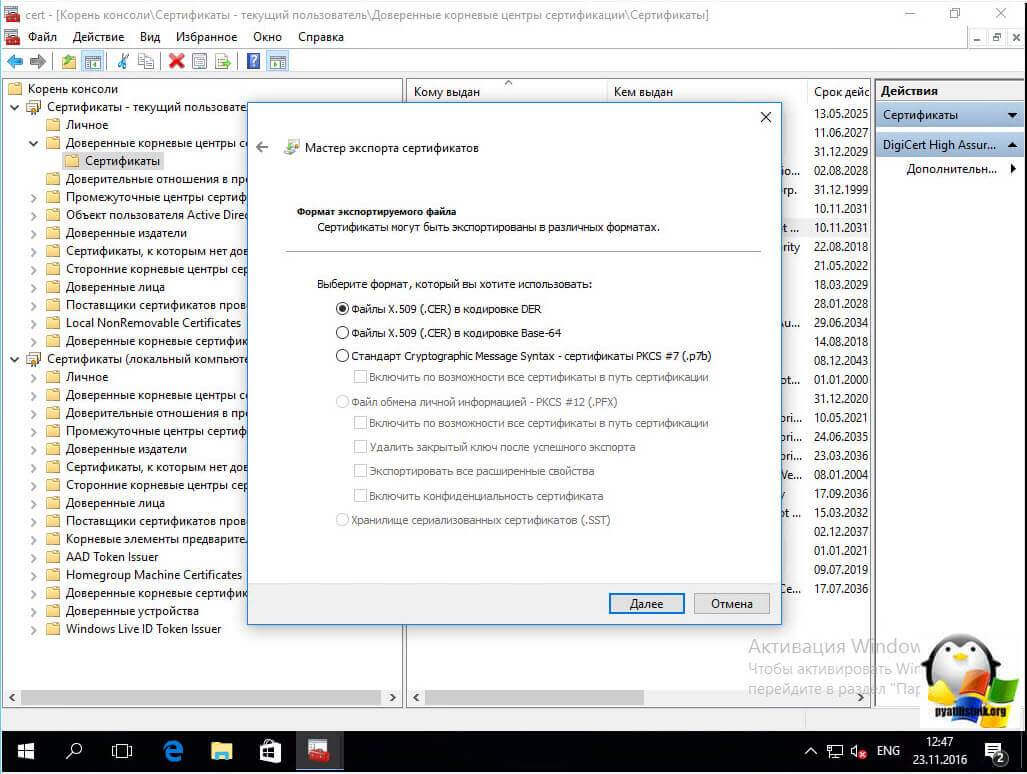

Экспорт идет в самые распространенные форматы.

Еще интересным будет список сертификатов, которые уже отозвали или они просочились.

Список пунктов у сертификатов для компьютера, слегка отличается и имеет вот такие дополнительные пункты:

- AAD Token Issue

- Windows Live ID Token

- Доверенные устройства

- Homegroup Machine Certificates

Думаю у вас теперь не встанет вопрос, где хранятся сертификаты в windows и вы легко сможете найти и корневые сертификаты и открытые ключи.

certmgr. msc и сразу попадаем в нужную консоль

Как я и писал, в сертификаты компьютера вы так не попадете.

А где они реально сами лежат в файлах, реестре?

Спасибо! Всё описал и ничего лишнего!

Интересует некий нюанс экспорта/импорта сертификатов. Если есть необходимость ВСЕ установленные сертификаты перенести на этот же комп, после переустановки системы. групповой экспорт/импорт. Опять же интересует такая вещь, что если существуют «общесистемные» сертификаты (т. которые уже есть в винде при установке, по умолчанию), то наверное их не надо экспортировать/импортировать, потому что в старой системе могут оказаться отозванные, просроченные и пр. устаревшие сертификаты. е как вытянуть только все свои, установленные пользователем сертификаты, за один проход?

Через графический интерфейс ни как, попробуйте воспользоваться Powershell комапдлетами.

Только пока не нашел, где доверенные сертификаты лежат.

Спасибо за пошаговую инструкцию. Сейчас буду пытатьсяработать с сертифкатом.

Дорогие мои! Не тратьте время на пустое!

Не надо их переносить и искать физически. За исключением случаев переноса сертификата для особых целей.

Совет специалиста. Во время работы в Интернете, откройте Консоль как показано в этой статье и удалите ничего не опасаясь все без исключения сертификаты! Далее посетите сайты _microsoft. com _google. com _yahoo. com И все нужные сертификаты с обновленным Сроком действия снова вернутся на ваш Компьютер!

Какие именно, личные или промежуточные, корневые?

Очень помогла статья. Спасибо вам огромное за вашу работу!

Здравствуйте, а сертификаты безопасности, что с ними делать? а то у меня не работает и-за них Директ Коммандер.

В каком формате или виде они вас, опишите не совсем понятно

на телефоне как удалить?плиис,помогите

всем любопытным ответ на вопрос: физически они находятся в реестре

Большое спасибо, что действительно помогли мне 🙂

гениальный ответ Дениса заставляет прослезится, вопрос был ГДЕ находятся сертификаты. То что они в реестре и так известно

Попробовал скопировать сертификат из реестра одного компьютера на другой. При экспорте с закрытым ключем запрашивает пароль. Ввожу пароль из цифр.

Однако при импорте этого ключа пароль не принимается. Пишет неправильный пароль. Что не так и как скопировать сертификат с закрытым ключом ?

Вообще странно, если пароль вы установили, то измениться он не мог. ОС какая у вас?

Установка корневого ЦС

Фактическая установка ЦС будет включать в себя несколько этапов:

- Подготовка предустановочных конфигурационных файлов (CAPolicy.inf);

- Установка компонента ЦС;

- Выполнение постустановочной конфигурации;

- Проверка установки.

Перед установкой корневого ЦС, необходимо ещё раз вернуться к конфигурационным таблицам:

Название параметраЗначение параметра Сервер ЦС Класс ЦСStandalone CA Тип ЦСRoot CA Сертификат Имя сертификатаContoso Lab Root Certification authority Дополнительный суффиксOU=Division Of IT, O=Contoso Pharmaceuticals, C=US Провайдер ключаRSA#Microsoft Software Key Storage Provider Длина ключа4096 бит Алгоритм подписиSHA256 Срок действия15 лет

В таблице я выделил только те параметры, которые задаются до и в процессе установки. Остальные параметры будут настраиваться после установки.

Предварительная конфигурация

Предварительные конфигурационные файлы необходимы для ряда настроек, которые невозможно задать во время установки компонента (ни при помощи графического интерфейса, ни при помощи командной строки или PowerShell). К ним обычно относятся настройки расширений сертификата ЦС. Например, для настройки расширения сертификата Certificate Policies, необходимо использовать предварительный конфигурационный файл, в котором настраиваются параметры расширения. Для Microsoft ADCS таким файлом является файл CAPolicy. inf, который должен быть расположен по следующему пути: %windir%CAPolicy. inf. С синтаксисом этого файла можно ознакомиться в следующей статье: How CA Certificates Work. Поскольку никаких специфичных или нестандартных настроек в сертификате корневого ЦС мы делать не будем, поэтому и предварительный конфигурационный файл сейчас нам не потребуется.

Установка компонента ЦС

Прежде всего необходимо добавить установочные компоненты для AD CS:

После этого сверьтесь с предыдущей таблицей, чтобы определить параметры установки. Исходя из данных таблицы, зададим параметры для командлета Install-AdcsCertificationAuthority:

Итоговая настройка

После установки компонента ЦС необходимо настроить рабочие параметры ЦС. Рассмотрим ещё раз элементы, которые нам необходимо настроить:

* — копируется на сервер IIS

Скрипт настройки

Для конфигурирования настроек ЦС мы будем использовать BATCH скрипт с использованием утилиты certutil. exe:

Ряд команд нуждается в более развёрнутом пояснении. Команды с настройкой расширений CRL Distribution Points и Authority Information Access имеют специфический синтаксис. Во-первых, пути публикации и распространения указываются в одну строку и разделяются символом новой строки «

». Каждый путь начинается с числа и отделяется от самого пути символом двоеточия. Это число в начале пути указывает битовую маску флагов публикации для конкретного пути. Значение каждого бита для расширений CDP и AIA приведено в следующей таблице:

Название галочки в MMCЧисловое значениеНазвание галочки в MMCЧисловое значение Publish CRLs to this location. 1Include in the AIA extension of issued certificates. 2 Include in the CDP extension of issued certificates. 2Include in the Online Certificate Status. Protocol (OCSP) extension. 32 Include in CRLs. Clients use this to find Delta CRL locations. 4 Include in all CRLs. Specifies where to publish in AD DS when publishing manually. 8 Publish Delta CRLs to this location. 64 Include in the IDP extension of issued CRLs. 128

Если взять путь для CDP: 1:%windir%system32CertSrvCertEnroll%%3%%8. crl, то цифра 1 в начале строки говорит о том, что это путь физического размещения файла (Publich CRLs to this location). Другие опции здесь не используются. Для включения пути, который будет публиковаться в издаваемых сертификатах, мы будем использовать опцию «Include in the CDP extension of issued certificates» с числовым значением 2. Такой же принцип применяется и для остальных путей.

В каждом пути включены переменные с двойным знаком процента «%%». Это переменные, которые ЦС при формировании пути будет автоматически заполнять исходя из типа переменной.

Первый знак процента используется как эскейп-символ, чтобы процессор командной строки воспринял следующий знак процента как литерал. Дело в том, что знак процента в командном процессоре CMD является служебным символом. Сервер ЦС так же использует знак процента для указания, что это переменная. Для исключения конфликта в командном процессоре используется последовательность из двух знаков процента.

Следующая таблица содержит описание всех доступных переменных и их краткое описание:

В нашем конкретном случае будут использоваться только две переменные: и. Для исходного сертификата ЦС эти переменные пустые. При обновлении сертификата ЦС, переменная будет заменяться на «(index)», где index — номер сертификата ЦС. Индексирование начинается с нуля. Например, имя файла для последующего сертификата ЦС будет иметь вид: contoso-rca(1). crt. И так далее. То же самое касается и переменной , только здесь будет указываться индекс ключевой пары ЦС.

Отдельного внимания заслуживает команда, которая включает аудит операций на сервере ЦС, которые регистрируются в системном журнале Security. evtx. К ним относятся все основные операции: запуск/остановка службы, отправление запроса, выпуск или отклонение сертификата, выпуск списка отзыва. Эту строчку можно найти практически в каждом постустановочном скрипте для ЦС, которые можно найти в похожих статьях в интернете. И практически никто не утруждает себя в подробном объяснении механизма его работы, просто копируют из статьи в статью.

Особенность ведения аудита ЦС заключается в том, что настройка флагов аудита на ЦС является необходимым, но не достаточным условием. Механизм аудита основан на регистрации событий в журнале Security. evtx, который, в свою очередь зависит от настройки политики Audit Object Access в групповых политиках. без настройки групповых политик никакого аудита не будет.

Опытные администраторы знают к чему приводит включение Audit Object Access — к лавинному созданию записей в журнале от других компонентов ОС. Например, аудит доступа файловой системы, реестра, других установленных ролей и т. В результате, журнал может буквально за день-два заполниться до отказа. Поэтому для эффективного использования аудита необходимы меры по фильтрации ненужных событий, например, при помощи функции подписки на интересующие события. Нет смысла в аудите, если его никто не может прочитать и эффективно проанализировать. Но эта тема уже выходит за рамки этой статьи.

Прочие настройки

После того как корневой ЦС установлен и сконфигурирован, убедитесь, что всё прошло без ошибок:

- Откройте оснастку Certification Authorities MMC (certsrv.msc), убедитесь, что служба запущена;

- Выберите свойства узла ЦС и проверьте поля сертификата, что они соответствуют ожидаемым значениям;

- Найдите в корне системного диска папку CertData и убедитесь, что там находится два файла: сертификат и список отзыва. Убедитесь, что поля списка отзыва соответствуют ожидаемым значениям.

Если всё хорошо, тогда скопируйте содержимое папки C:CertData на сервер IIS в папку PKIData. Сертификат корневого ЦС уже можно импортировать на все устройства, которые будут использовать нашу PKI.

Для импорта сертификата на доменные клиенты, достаточно загрузить его в Active Directory и после обновления групповых политик на клиентах, сертификат будет установлен в локальные хранилища сертификатов во всём лесу. Для публикации сертификата в AD необходимо выполнить следующую команду:

Для установки сертификата на клиентах в рабочих группах и мобильные устройства необходимо воспользоваться другими инструментами, которые есть в вашем распоряжении. Например, System Center Configuration Manager или Mobile Device Management. Если подходящих инструментов нет, можно копировать и устанавливать сертификат на компьютеры при помощи утилиты certutil. exe. Для установки сертификата в локальное хранилище сертификатов выполните следующую команду:

Управление доверенными корневыми сертификатами в Windows

Чтобы добавить сертификаты в хранилище доверенных корневых центров сертификации для локального компьютера , в меню WinX в Windows 10/8. 1 откройте окно «Выполнить» и введите mmc и нажмите Enter, чтобы открыть Microsoft Management Control.

Нажмите ссылку меню «Файл» и выберите «Добавить/удалить оснастку». Теперь в разделе «Доступные оснастки» нажмите Сертификаты и нажмите «Добавить».

Нажмите ОК. В следующем диалоговом окне выберите Учетная запись компьютера , а затем нажмите Далее. Теперь выберите Локальный компьютер и нажмите «Готово». Теперь вернувшись в MMC, в дереве консоли дважды щелкните Сертификаты , а затем щелкните правой кнопкой мыши Хранилище доверенных корневых центров сертификации. В разделе Все задачи выберите Импорт. Откроется мастер импорта сертификатов. Следуйте инструкциям мастера, чтобы завершить процесс.

Теперь давайте посмотрим, как настроить и доверенные корневые сертификаты для локального компьютера. Откройте MMC, нажмите ссылку меню «Файл» и выберите «Добавить/удалить оснастку». Теперь в разделе «Доступные оснастки» нажмите Редактор объектов групповой политики и нажмите кнопку Добавить. Выберите компьютер, локальный объект групповой политики которого вы хотите редактировать, и нажмите «Готово»/«ОК». Теперь вернитесь в дерево консоли MMC, перейдите к Политике локального компьютера> Конфигурация компьютера> Параметры Windows> Параметры безопасности. Далее Политики открытых ключей. Дважды щелкните «Параметры проверки пути сертификата» и перейдите на вкладку «Хранилища».

Здесь установите флажки Определить эти параметры политики , Разрешить использование доверенных корневых центров сертификации для проверки сертификатов и Разрешить пользователям доверять сертификатам равноправного доверия.

Наконец, на вкладке «Хранилища»> «Хранилища корневых сертификатов» выберите один из вариантов в разделе Корневые центры сертификации, которым клиентские компьютеры могут доверять , и нажмите «ОК». Если вы сомневаетесь, используйте рекомендованный вариант.

Чтобы узнать, как управлять доверенными корневыми сертификатами для домена и как добавить сертификаты в хранилище доверенных корневых центров сертификации для домена , посетите Technet.

RCC – это бесплатный сканер корневых сертификатов, который может помочь вам сканировать корневые сертификаты Windows на наличие ненадежных.

Установка центра сертификации на предприятии. Часть 3

А вот и финальная третья часть нашей серии статей о центре сертификации на предприятии. Сегодня рассмотрим развертывание службы сертификатов на примере Windows Server 2016. Поговорим о подготовке контроллера домена, подготовке веб-сервера, установке корневого и издающего центров сертификации и об обновлении сертификатов. Заглядывайте под кат!

Словарь терминов

В этой части серии использованы следующие сокращения и аббревиатуры:

- PKI (Public Key Infrastructure) — инфраструктура открытого ключа, набор средств (технических, материальных, людских и т. д.), распределённых служб и компонентов, в совокупности используемых для поддержки криптозадач на основе закрытого и открытого ключей. Поскольку аббревиатура ИОК не является распространённой, здесь и далее будет использоваться более знакомая англоязычная аббревиатура PKI.

- X.509 — стандарт ITU-T для инфраструктуры открытого ключа и инфраструктуры управления привилегиями.

- ЦС (Центр Сертификации) — служба выпускающая цифровые сертификаты. Сертификат — это электронный документ, подтверждающий принадлежность открытого ключа владельцу.

- SSL (Secure Sockets Layer) или TLS (Transport Layer Security) — технология обеспечивающая безопасность передачи данных между клиентом и сервером поверх открытых сетей.

- Internet PKI — набор стандартов, соглашений, процедур и практик, которые обеспечивают единый (унифицированный) механизм защиты передачи данных на основе стандарта X.509 по открытым каналам передачи данных.

- CPS (Certificate Practice Statement) — документ, описывающий процедуры управления инфраструктурой открытого ключа и цифровыми сертификатами.

Получения списка корневых сертификатов с узла Windows Update с помощью Сertutil

Для генерации SST файла, на компьютере Windows 10 с прямым доступом в Интернет, выполните с правами администратора команду:

Утилита rootsupd. exe

В Windows XP для обновления корневых сертификатов использовалась утилита rootsupd. exe , список корневых и отозванных сертификатов, зашитых в которой регулярно обновлялся. Сама утилита распространялась в виде отдельного обновления KB931125 (Update for Root Certificates). Посмотрим, можно ли использовать ли ее сейчас.

Для установки сертификатов, достаточно запустить файл. Но мы попробуем более внимательно рассмотреть его содержимое, распаковав его с помощью команды: rootsupd. exe /c /t: C:PS

ootsupd

Но , как вы видите, дата создания этих файлов 4 апреля 2013 (почти за год до окончания официальной поддержки Windows XP ). Таким образом, с этого времени утилита не обновлялась и не может быть использована для установки актуальных сертификатов.

Открываем «Хранилище сертификатов»

Чтобы просмотреть сертификаты в Виндовс 7, заходим в ОС с правами администратора.

Необходимость в доступе к сертификатам особенно важна для пользователей, которые часто совершают платежи в интернете. Все сертификаты хранятся в одном месте, так называемом Хранилище, которое разбито на две части.

Окно «Выполнить»

Цифровые подписи хранятся в папке, которая находятся в директории «Сертификаты – текущий пользователь». Здесь сертификаты находятся в логических хранилищах, которые разделены по свойствам.

Чтобы посмотреть информацию о каждом цифровом документе, наводим на него и кликаем ПКМ. В открывшемся меню выбираем «Открыть».

Переходим во вкладку «Общие». В разделе «Сведения о сертификате» будет отображено предназначение каждой цифровой подписи. Также представлена информация «Кому выдан», «Кем выдан» и сроки действия.

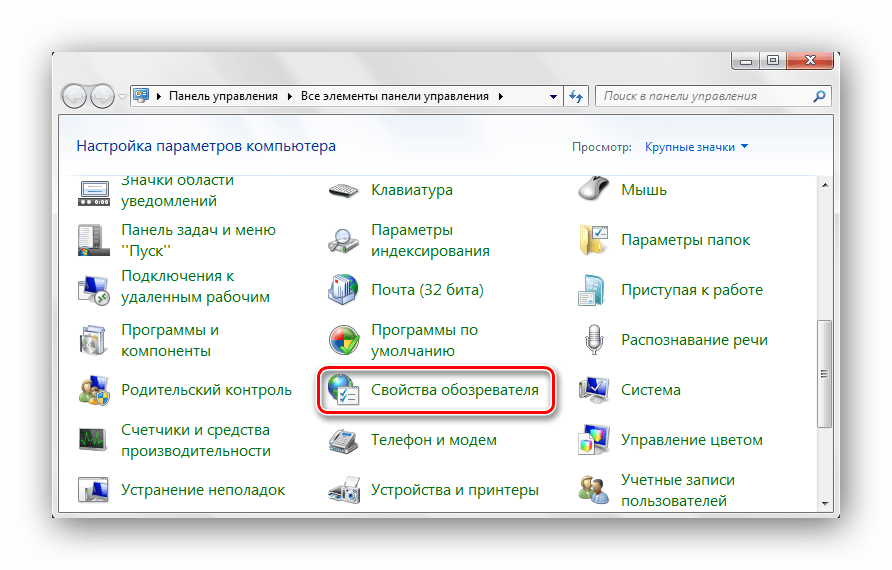

Панель управления

Также есть возможность посмотреть сертификаты в Windows 7 через «Панель управления».

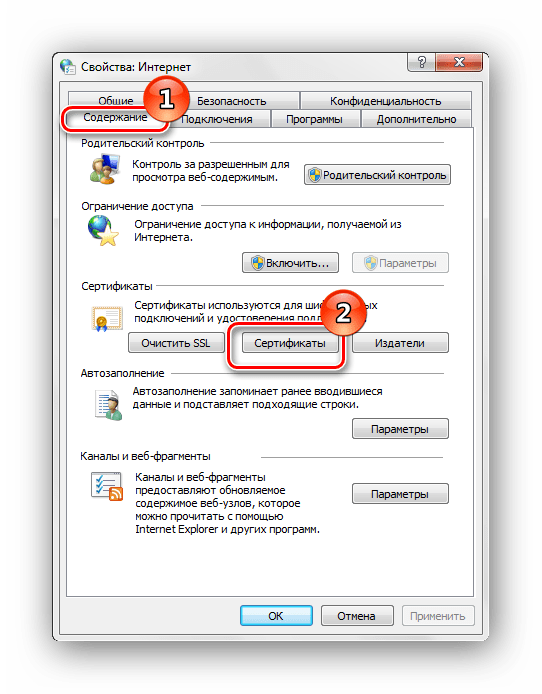

В открывшемся окне переходим во вкладку «Содержание» и щелкаем по надписи «Сертификаты».

В открывшемся окошке предоставлен перечень различных сертификатов. Чтобы посмотреть подробную информацию об определённой цифровой подписи, жмём по кнопке «Просмотр».

После прочтения данной статьи вам не составит никакого труда открыть «Хранилище сертификатов» Windows 7 и узнать подробную информацию о свойствах каждой цифровой подписи в вашей системе.

Как вручную обновить корневые сертификаты в Windows

В операционных системах семейства Windows, начиная с Windows 7, присутствует система автоматического обновления корневых сертификатов с сайта Microsoft. MSFT в рамках программы Microsoft Trusted Root Certificate Program , ведет и публикует в своем онлайн хранилище список сертификатов для клиентов и устройств Windows. В том, случае если проверяемый сертификат в своей цепочке сертфикации относится к корневому CA, который участвует в этой программе, система автоматически скачает с узла Windows Update и добавит такой корневой сертификат в доверенные.

В том случае, если у Windows отсутствует прямой доступ к каталогу Windows Update, то система не сможет обновить корневой сертификат, соответственно у пользователя могут быть проблемы с открытием сайтов (SSL сертификаты которых подписаны CA, к которому нет доверия), либо с установкой / запуском подписанных приложений или скриптов.

В этой статье попробуем разобраться, как можно вручную обновить список корневых сертификатов в TrustedRootCA в изолированных системах, или системах без прямого подключения к интернету.

Примечание. В том случае, если пользователи получают доступ в интернет через прокси сервер, для того, что работало автоматическое обновление корневых сертификатов на компьютера пользователей, Microsoft рекомендует открыть прямой доступ (bypass) к узлам Microsoft. Но это не всегда возможно/применимо.

Подготовка контроллера домена

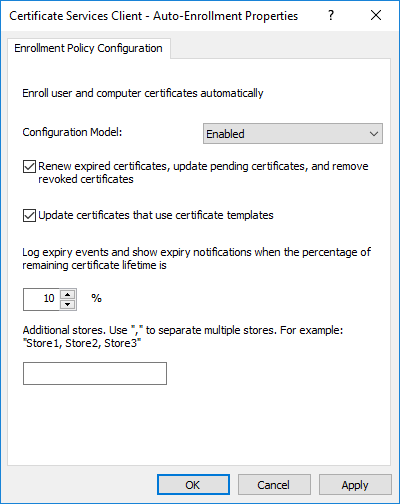

Следующим шагом будет конфигурирование политики автоматической выдачи сертификатов (autoenrollment). Эта политика нужна будет в процессе эксплуатации служб сертификатов для автоматической выдачи и обновления истёкших сертификатов на клиентах. Политика настраивается в конфигурации компьютера и пользователя:

Политика в обоих разделах должна быть сконфигурирована как показано на следующей картинке:

Сконфигурированный объект групповых политик (GPO) должен быть пристыкован к корню домена. Данную процедуру необходимо повторить во всех доменах текущего леса Active Directory.

Далее, необходимо создать запись типа CNAME с именем CDP на сервере ДНС, который будет указывать на веб-сервер (IIS). Эту процедуру необходимо выполнить как на внутреннем, так и на внешнем (который обслуживает зону в интернете) серверах ДНС. Запись можно создать при помощи PowerShell:

Установка через Internet Explorer

- Запустите iexplorer. В главном меню выберите Сервис / Свойства обозревателя.

- Откройте «Свойства обозревателя» через Пуск / Панель управления.

- Переключитесь на вкладку «Содержание».

- Откроется окно «Сертификаты». Переключитесь на вкладку «Доверенные корневые центры сертификации».

- Нажмите кнопку «Импорт».

- Запустите файл сертификата как программу. Появится окно «Сертификат».

- Нажмите кнопку «Установить сертификат».

Установка корневого сертификата в локальное хранилище компьютера

Настоящий документ содержит описание последовательности действий по установке и настройке программного обеспечения автоматизированного рабочего места пользователя системы «Электронный бюджет».

Список терминов и сокращений

В документе используются следующие термины и сокращения:

АРМ – автоматизированное рабочее место пользователя системы «Электронный бюджет»;

ПО – программное обеспечение;

Пользователь – зарегистрированный в системе «Электронный бюджет» сотрудник организации, которому предоставлен доступ к определенным функциям в системе «Электронный бюджет», в соответствии с заявкой на подключение;

Система «Электронный бюджет» – государственная интегрированная информационная система управления общественными финансами «Электронный бюджет»;

Порядок подготовки арм

Установка и настройка программного обеспечения автоматизированного рабочего места пользователя должна выполняться под учетной записью пользователя, входящего в группу локальных администраторов операционный системы.

Порядок подготовки АРМ пользователя приведен в таблице (Таблица 1).

Таблица 1. Порядок подготовки АРМ пользователя.

Копирование сертификата сервера TLS

Для копирования файла сертификата сервера TLS в локальную директорию АРМ пользователя необходимо:

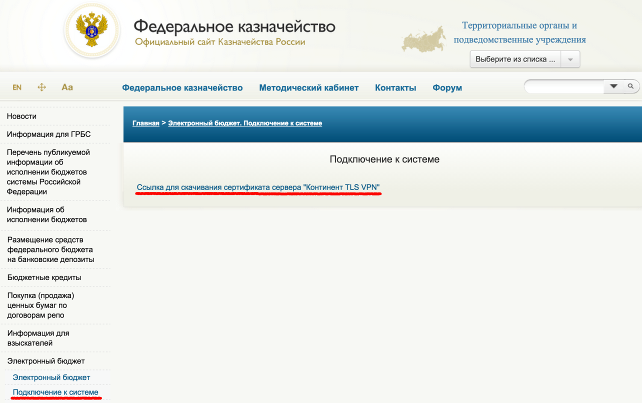

Открыть в веб-обозревателе официальный сайта Федерального казначейства, перейдя по адресу в сети Интернет: www. roskazna

Рисунок 1. Копирование сертификата сервера TLS.

Перейти в раздел «Электронный бюджет > Подключение к системе».

Активировать ссылку «Ссылка для скачивания сертификата сервера “Континент TLS VPN”».

На предложение сохранить файл сертификата «Федеральное казначейство__. cer» выбрать локальную директорию в АРМ пользователя, в которую необходимо сохранить файл.

Сохранить файл сертификата сервера TLS.

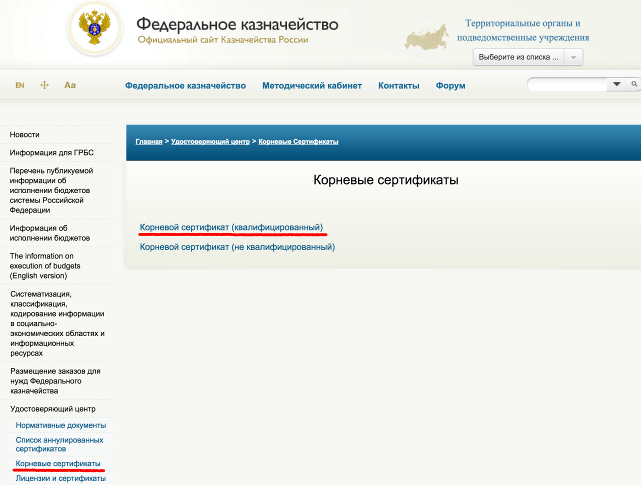

Копирование корневого сертификата УЦ Федерального казначейства

Для копирования файла корневого сертификата УЦ Федерального казначейства в локальную директорию АРМ пользователя необходимо:

Рисунок 2. Копирование корневого сертификата УЦ Федерального казначейства.

Перейти в раздел «Удостоверяющий центр > Корневые сертификаты».

Активировать ссылку «Корневой сертификат (квалифицированный)».

На предложение сохранить файл сертификата «Корневой сертификат (квалифицированный). cer» выбрать локальную директорию в АРМ пользователя, в которую необходимо сохранить файл.

Установка корневого сертификата в локальное хранилище компьютера

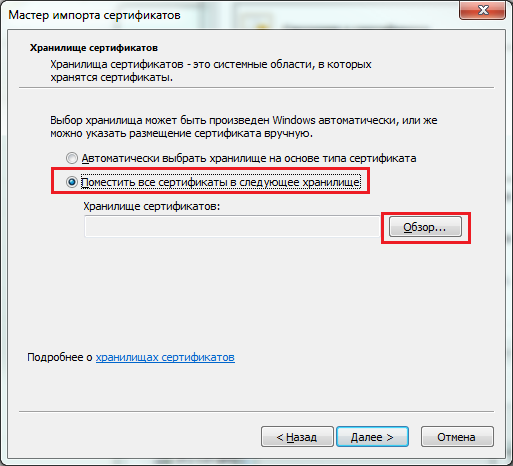

Для установки корневого сертификата УЦ в хранилище сертификатов компьютера средствами операционной системы семейства Windows необходимо:

Через контекстное меню файла корневого сертификата УЦ Федерального казначейства выбрать пункт меню «Установить сертификат».

На экране отобразится мастер импорта сертификатов.

Рисунок 3. Мастер импорта сертификатов.

Рисунок 4. Выбор хранилища сертификата.

В окне «Хранилище сертификата» выбрать размещение сертификата вручную, указав поле «Поместить сертификаты в следующее хранилище».

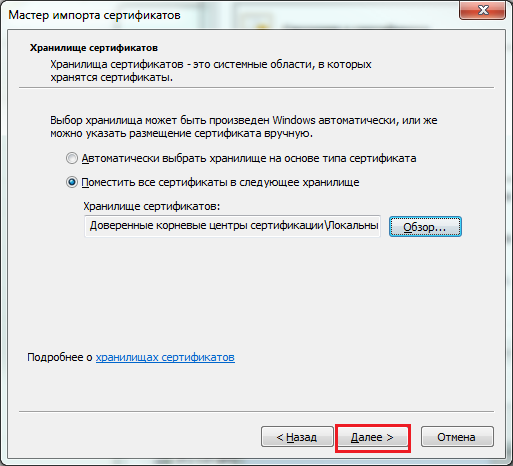

Рисунок 5. Выбор хранилища сертификата. Локальный компьютер.

Отметить поле «Показывать физические хранилища».

В окне выбора хранилища сертификатов раскрыть контейнер «Доверенные корневые центры сертификации».

В контейнере «Доверенные корневые центры сертификации» выбрать вложенный контейнер «Локальный компьютер».

Рисунок 6. Выбор хранилища сертификата. Установка.

Рисунок 7. Завершение установки.

В случае успешного импорта сертификата отобразится диалог «Импорт успешно выполнен».

Установка издающего ЦС

Как и в случае с корневым ЦС, установка издающего ЦС включает в себя четыре этапа:

- Подготовка предустановочных конфигурационных файлов (CAPolicy.inf);

- Установка компонента ЦС;

- Выполнение постустановочной конфигурации;

- Проверка установки и конфигурации.

Предустановочная конфигурация

Если для корневого ЦС предустановочный конфигурационный файл нам не требовался, то для издающего ЦС он понадобится. В нём мы настроим расширения Certificate Policies и Basic Constraints для сертификата ЦС. Если с политиками всё понятно, то в расширении Basic Constraints мы запретим выдачу сертификатов другим ЦС с издающего ЦС, поскольку у нас двухуровневая иерархия и добавление новых уровней только усложняет нашу структуру и увеличивает время, затрачиваемое на проверку сертификатов клиентами. Также отключим автоматическую загрузку шаблонов из Active Directory в список выдаваемых шаблонов. По умолчанию, сервер ЦС загружает на выдачу некоторый набор шаблонов сертификатов. Это вредно по двум причинам:

- Контроллеры домена практически мгновенно обнаруживают появление ЦС в лесу и даже при отключённой политике автоматической выдачи сами запрашивают себе сертификаты.

- Администраторы сами должны определять какие шаблоны будут использовать в организации.

Поэтому мы сконфигурируем ЦС так, что список шаблонов к выдаче будет пустым. Это возможно сделать только через CAPolicy. inf. В нашем случае он будет иметь следующее содержимое:

Файл с именем CAPolicy. inf необходимо скопировать в системную папку Windows до установки ЦС.

После этого посмотрим на установочную таблицу, чтобы определить параметры установки:

В таблице я выделил только те параметры, которые задаются в процессе установки. Остальные параметры будут настраиваться после установки. Исходя из этих данных сформируем параметры для командлета Install-AdcsCertificationAuthority:

После выполнения этой команды будет выведено сообщение о том, что установка ЦС не завершена и для её завершения необходимо отправить сгенерированный запрос (находится в корне системного диска) на вышестоящий ЦС и получить подписанный сертификат. Поэтому находим файл с расширением «. req» в корне системного диска и копируем его на корневой ЦС и на корневом ЦС выполняем следующие команды:

Полученный файл (subca. crt) необходимо скопировать обратно на издающий ЦС и завершить инсталляцию:

Мы устанавливаем на ЦС выписанный сертификат и запускаем службу сертификатов. После успешной установки можно запустить оснастку Certification Authorities MMC (certsrv. msc) и убедиться, что сертификат успешно установлен и ЦС в работающем состоянии. Теперь осталось дело за постустановочной конфигурацией.

По аналогии с корневым ЦС, нам потребуется сконфигурировать ряд параметров на издающем ЦС. Для этого мы снова напишем BATCH скрипт с использованием утилиты certutil. exe. Но прежде всего посмотрим установочную таблицу и выясним параметры, которые нам необходимо настроить:

Аналогичная таблица составляется и для издающего ЦС.

За основу мы возьмём скрипт с корневого ЦС и изменим только отдельные фрагменты:

Заметим, что в путях CRLDistribution Points, изменены флаги публикации (добавлена публикация Delta CRL) и добавлена переменная %9 в имя файла для поддержки уникального имени для дельты.

Здесь мы больше не создаём папку в корне системного диска, а используем сетевую папку PKI на сервере IIS, куда напрямую копируем файл сертификата и публикуем списки отзыва.

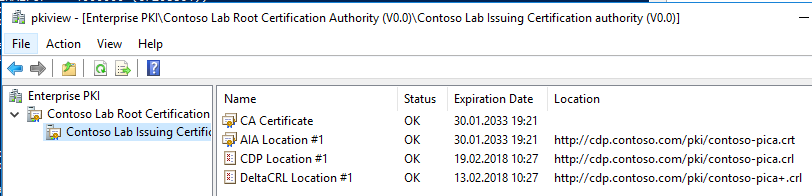

После того как издающий ЦС установлен и сконфигурирован, убедитесь, что всё прошло без ошибок:

- Откройте оснастку Certification Authorities MMC (certsrv.msc), убедитесь, что служба запущена

- Выберите свойства узла ЦС и проверьте поля сертификата, что они соответствуют ожидаемым значениям.

- Откройте сетевую папку PKI (на сервере IIS) и убедитесь, что там есть два файла сертификата (корневого и издающего ЦС) и три списка отзыва (один для корневого, два для издающего ЦС). Убедитесь, что поля в сертификатах и списках отзыва соответствуют ожидаемым значениям.

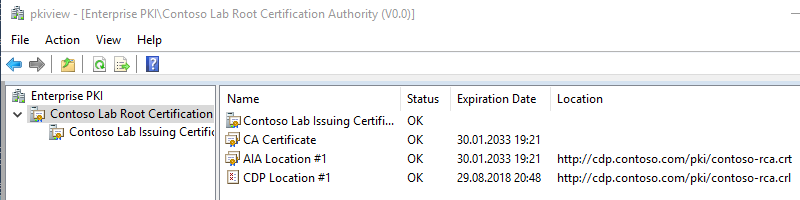

Когда основные параметры проверены, необходимо убедиться в правильной связи иерархии ЦС и доступности всех внешних файлов для клиентов. Для этого на сервере ЦС (а лучше, на рабочей станции, где установлены средства удалённого администрирования ЦС) необходимо запустить оснастку Enterprise PKI Health (pkiview. msc). Оснастка автоматически построит текущую иерархию и проверит доступность всех путей для скачивания сертификатов ЦС и списков отзыва. Никаких ошибок быть не должно. Если есть ошибка, необходимо её точно идентифицировать и устранить. В случае успешной настройки оснастка будет выглядеть следующим образом для корневого ЦС:

Если вся итоговая конфигурация соответствует ожидаемым значениям и оснастка Enterprise PKI Health не показывает ошибок, это может судить о том, что PKI установлена верно.