Описание

Инфраструктура открытых ключей – это система цифровых сертификатов, центров сертификации и центров регистрации, которые проверяют и подтверждают подлинность каждого объекта, участвующего в электронной транзакции с использованием криптографии с открытыми ключами. Инфраструктура открытых ключей использует технологию открытых ключей для:

- идентификации участников электронного обмена (пользователей, программ, систем),

- обеспечения конфиденциальности информации,

- контроля за целостностью информации,

- установления происхождения информации.

Описание

Инфраструктура открытых ключей – это система цифровых сертификатов, центров сертификации и центров регистрации, которые проверяют и подтверждают подлинность каждого объекта, участвующего в электронной транзакции с использованием криптографии с открытыми ключами. Инфраструктура открытых ключей использует технологию открытых ключей для:

- идентификации участников электронного обмена (пользователей, программ, систем),

- обеспечения конфиденциальности информации,

- контроля за целостностью информации,

- установления происхождения информации.

Мир криптографии полон идей, и одна из этих идей — инфраструктура открытых ключей (PKI). Но что такое PKI и что это влечет за собой для организаций и конфиденциальности данных? Короче говоря, это система процессов, политик, аутентификации и технологий, которые управляют шифрованием и, в конечном счете, защищают наши текстовые сообщения, электронные письма, пароли, информацию о кредитных картах и любую информацию, вплоть до фотографий.

PKI — это инфраструктура, которая стала неотъемлемой частью нашей повседневной жизни — и подавляющее большинство из нас даже не знают, что это такое! Что ж, это то, что огорчает всех нас здесь, в нашем Блоге, и именно поэтому мы пытаемся разложить сложные, занудные вещи в понятную форму.

Итак, что такое PKI? В этом посте я познакомлю вас с искусством и наукой, которая является инфраструктурой открытых ключей (PKI), и всем, что с этим связано.

Давайте разберемся с этим.

Основные определения

Цифровой сертификат — cтруктура данных, применяющаяся для связывания определенного модуля с определенным открытым ключом. Цифровые сертификаты используются для подтверждения подлинности пользователей, приложений и сервисов, и для контроля доступа (авторизации).

Цифровой конверт — метод использования шифрования с открытым ключом для безопасного распространения секретных ключей использующихся при симметричном шифровании и для посылки зашифрованных сообщений. Значительно сокращается проблема распространения ключей связанная с симметричным шифрованием.

Цифровая подпись- метод использования шифрования с открытым ключом для обеспечения целостности данных и невозможности отказа от посылки. Зашифрованный блок информации после расшифровки получателем, идентифицирует отправителя и подтверждает сохранность данных. Например: документ «сжат», HASH зашифрован с помощью частного ключа отправителя и приложен к документу (по сути, это означает приложить «отпечаток пальца» этого документа). Получатель использует открытый ключ для расшифровки полученного сообщения до состояния «выжимки», которая затем сравнивается с «выжимкой» полученной после «сжатия» присланного документа. Если обе «выжимки» не совпали, то это означает, что документ был изменен или поврежден в процессе пересылки.

Шифрование с открытым ключом — тип шифрования, при котором используется пара ключей: открытый, т.е. свободно доступный, и соответствующий ему частный ключ, известный только конкретному пользователю, приложению или сервису, которые владеют этим ключом. Эта пара ключей связана таким образом, что зашифрованное частным ключом, может быть расшифровано только открытым ключом и наоборот.

Симметричное шифрование — тип шифрования, при котором получатель и отправитель используют один и тот же ключ для шифрования и расшифровки. Это означает, что множество пользователей должны иметь одинаковые ключи. Очевидно, что до получения ключа пользователем шифрование невозможно, при этом распространение ключа по сети не является безопасным. Другие же способы распространения, такие как специальный курьер, дорогие и медленные.

Основные определения

Цифровой сертификат — cтруктура данных, применяющаяся для связывания определенного модуля с определенным открытым ключом. Цифровые сертификаты используются для подтверждения подлинности пользователей, приложений и сервисов, и для контроля доступа (авторизации).

Цифровой конверт — метод использования шифрования с открытым ключом для безопасного распространения секретных ключей использующихся при симметричном шифровании и для посылки зашифрованных сообщений. Значительно сокращается проблема распространения ключей связанная с симметричным шифрованием.

Цифровая подпись- метод использования шифрования с открытым ключом для обеспечения целостности данных и невозможности отказа от посылки. Зашифрованный блок информации после расшифровки получателем, идентифицирует отправителя и подтверждает сохранность данных. Например: документ «сжат», HASH зашифрован с помощью частного ключа отправителя и приложен к документу (по сути, это означает приложить «отпечаток пальца» этого документа). Получатель использует открытый ключ для расшифровки полученного сообщения до состояния «выжимки», которая затем сравнивается с «выжимкой» полученной после «сжатия» присланного документа. Если обе «выжимки» не совпали, то это означает, что документ был изменен или поврежден в процессе пересылки.

Шифрование с открытым ключом — тип шифрования, при котором используется пара ключей: открытый, т.е. свободно доступный, и соответствующий ему частный ключ, известный только конкретному пользователю, приложению или сервису, которые владеют этим ключом. Эта пара ключей связана таким образом, что зашифрованное частным ключом, может быть расшифровано только открытым ключом и наоборот.

Симметричное шифрование — тип шифрования, при котором получатель и отправитель используют один и тот же ключ для шифрования и расшифровки. Это означает, что множество пользователей должны иметь одинаковые ключи. Очевидно, что до получения ключа пользователем шифрование невозможно, при этом распространение ключа по сети не является безопасным. Другие же способы распространения, такие как специальный курьер, дорогие и медленные.

Основная идея

Задачей PKI является определение политики выпуска цифровых сертификатов, выдача их и аннулирование, хранение информации, необходимой для последующей проверки правильности сертификатов. В число приложений, поддерживающих PKI, входят: защищенная электронная почта, протоколы платежей, электронные чеки, электронный обмен информацией, защита данных в сетях с протоколом IP, электронные формы и документы с электронной цифровой подписью (ЭЦП).

PKI оперирует в работе сертификатами. Сертификат — это электронный документ, который содержит электронный ключ пользователя, — открытый или же ключевую пару (keypair), — информацию о пользователе, которому принадлежит сертификат, удостоверяющую подпись центра выдачи сертификатов (УЦ) и информацию о сроке действия сертификата.

Для того, чтобы клиент мог работать с удостоверяющим центром, необходимо включить центр в список доверенных. После включения в этот список, любой сертификат, выданный доверенным центром, считается достоверным, а его владелец — достойным доверия.

Удостоверяющий центр также публикует и списки отозванных сертификатов (Certificate Revocation List/CRL), которые могут использовать клиенты инфраструктуры открытого ключа, когда решают вопрос о доверии сертификату пользователя и/или компьютера.

Создаётся пара ключей либо центром выдачи сертификатов (удостоверяющим центром), по запросу пользователя, или же самим пользователем с помощью специального программного обеспечения. Пользователь делает запрос на сертификат, после чего, после процедуры идентификации пользователя, центр выдаёт ему сертификат со своей подписью. Эта подпись свидетельствует о том, что данный сертификат выдан именно этим центром выдачи сертификатов и никем другим.

Секретный ключ используется для подписи данных, открытый ключ в свою очередь используется для шифрования данных. Открытый ключ известен всем, а секретный ключ хранится в тайне. Владелец секретного ключа всегда хранит его в защищённом хранилище и ни при каких обстоятельствах не должен допустить того, чтобы этот ключ стал известным злоумышленникам или другим пользователям. Если же секретный ключ всё таки станет известен злоумышленникам, то он считается скомпрометированным и должен быть отозван и заменен. Только владелец секретного ключа может подписать данные, а также расшифровать данные, которые были зашифрованы открытым ключом, соответствующим секретному ключу владельца. Подпись на данных или письме гарантирует авторство полученной информации и то, что информация в процессе передачи не подверглась изменениям. Подпись двоичного кода гарантирует, что данное программное обеспечение действительно произведено указанной компанией и не содержит вредоносного кода, если компания это декларирует.

Архитектуры PKI

В основном выделяют 5 видов архитектур PKI:

- Простая PKI (одиночный удостоверяющий центр).

- Иерархическая PKI.

- Сетевая PKI.

- Кросс-сертифицированные корпоративные PKI.

- Архитектура мостового УЦ.

В основном PKI делятся на разные архитектуры по следующим признакам:

- Количество УЦ (а также количество УЦ, которые доверяют друг-другу).

- Сложность проверки пути сертификации.

- Последствия выдачи злоумышленника себя за УЦ.

Основная идея

Задачей PKI является определение политики выпуска цифровых сертификатов, выдача их и аннулирование, хранение информации, необходимой для последующей проверки правильности сертификатов. В число приложений, поддерживающих PKI, входят: защищенная электронная почта, протоколы платежей, электронные чеки, электронный обмен информацией, защита данных в сетях с протоколом IP, электронные формы и документы с электронной цифровой подписью (ЭЦП).

PKI оперирует в работе сертификатами. Сертификат — это электронный документ, который содержит электронный ключ пользователя, — открытый или же ключевую пару (keypair), — информацию о пользователе, которому принадлежит сертификат, удостоверяющую подпись центра выдачи сертификатов (УЦ) и информацию о сроке действия сертификата.

Для того, чтобы клиент мог работать с удостоверяющим центром, необходимо включить центр в список доверенных. После включения в этот список, любой сертификат, выданный доверенным центром, считается достоверным, а его владелец — достойным доверия.

Удостоверяющий центр также публикует и списки отозванных сертификатов (Certificate Revocation List/CRL), которые могут использовать клиенты инфраструктуры открытого ключа, когда решают вопрос о доверии сертификату пользователя и/или компьютера.

Создаётся пара ключей либо центром выдачи сертификатов (удостоверяющим центром), по запросу пользователя, или же самим пользователем с помощью специального программного обеспечения. Пользователь делает запрос на сертификат, после чего, после процедуры идентификации пользователя, центр выдаёт ему сертификат со своей подписью. Эта подпись свидетельствует о том, что данный сертификат выдан именно этим центром выдачи сертификатов и никем другим.

Секретный ключ используется для подписи данных, открытый ключ в свою очередь используется для шифрования данных. Открытый ключ известен всем, а секретный ключ хранится в тайне. Владелец секретного ключа всегда хранит его в защищённом хранилище и ни при каких обстоятельствах не должен допустить того, чтобы этот ключ стал известным злоумышленникам или другим пользователям. Если же секретный ключ всё таки станет известен злоумышленникам, то он считается скомпрометированным и должен быть отозван и заменен. Только владелец секретного ключа может подписать данные, а также расшифровать данные, которые были зашифрованы открытым ключом, соответствующим секретному ключу владельца. Подпись на данных или письме гарантирует авторство полученной информации и то, что информация в процессе передачи не подверглась изменениям. Подпись двоичного кода гарантирует, что данное программное обеспечение действительно произведено указанной компанией и не содержит вредоносного кода, если компания это декларирует.

Архитектуры PKI

В основном выделяют 5 видов архитектур PKI:

- Простая PKI (одиночный удостоверяющий центр).

- Иерархическая PKI.

- Сетевая PKI.

- Кросс-сертифицированные корпоративные PKI.

- Архитектура мостового УЦ.

В основном PKI делятся на разные архитектуры по следующим признакам:

- Количество УЦ (а также количество УЦ, которые доверяют друг-другу).

- Сложность проверки пути сертификации.

- Последствия выдачи злоумышленника себя за УЦ.

Дается определение политики безопасности, рассматриваются способы реализации политики безопасности, приводится список основных требований к политике PKI, дается характеристика политике применения сертификатов и регламента удостоверяющего центра, обсуждаются отличия политики применения сертификатов, регламента и организационных процедур удостоверяющего центра, дается представление об идентификаторах объектов и краткой характеристике политики PKI, подробно рассматриваются способы отображения политики в сертификатах.

Политика безопасности и способы ее реализации

— это набор установленных правил для управления определенными аспектами функционирования организации. Политика определяет, что должно быть сделано для обеспечения целей бизнеса, юридических требований или корпоративных норм организации. описывает цели, ответственность и общие требования к защите определенных ресурсов (например, важных компьютерных систем или данных), но сама по себе не способна обеспечить выполнение требований организации. должна быть реализована при помощи комплекса механизмов безопасности и процедур.

Организация может выбрать самые разные инструментальные средства в качестве механизмов безопасности (замки, системы видео-наблюдения, межсетевые экраны и т.п.), но они только тогда гарантируют ожидаемый результат, когда правильно конфигурируются и поддерживаются. Процедуры являются, по существу, теми шагами, которые выполняют администраторы и пользователи системы в целях правильного функционирования механизмов безопасности. Процедуры зависят от того, какие используются, и определяют, как обеспечить требования, заданные .

Компания нанимает по контракту специалиста, который устанавливает новый считыватель карт в течение одной недели, когда все служащие компании находятся на рождественских каникулах. Он переносит необходимые данные о сотрудниках группы проектирования на карты с магнитной полосой и рассылает по электронной почте инструкции всем сотрудникам домой. Инструкции описывают, как открыть дверь при помощи идентификационной карты и считывателя. Сами карты с магнитной полосой доставляются служащим на домашний по почте.

В этом примере компания выбирает правильную , ограничивая в здание, где ведется разработка новых моделей автомобилей. Механизмом реализации служит считыватель карт. Процедуры заключаются в действиях специалиста по кодированию карт, рассылке каждому сотруднику сообщений с инструкцией на его электронный и доставке карт по почте на его домашний . Тем не менее нельзя сказать, что в результате процесс проектирования новых моделей автомобилей будет хорошо защищен.

Компания могла бы усовершенствовать реализацию своей политики, усиливая безопасности или процедуры, или и то и другое вместе. Установка дополнительного турникета гарантировала бы проход в здание по каждой предъявленной карте только одного человека. Используя считыватель с дополнительной клавиатурой, компания могла бы требовать от сотрудников группы проектирования для прохода в здание не только пользоваться картой, но и вводить PIN-код. В этом случае задача злоумышленника усложняется: чтобы получить возможность пройти в здание, необходимо достать карту и узнать PIN-код пользователя. Следующим усовершенствованием может быть добавление к считывателю карт биометрического устройства, тогда злоумышленнику потребуется отпечаток пальца или рисунок сетчатки глаза сотрудника, имеющего .

Но даже если компания не имеет возможности приобрести новые средства защиты, она может повысить , усовершенствовав процедуры. Во-первых, пользователей необходимо обязать закрывать за собой дверь. Во-вторых, можно разработать процедуры доставки идентификационных карт, снижающие риск попадания карты в чужие руки. В-третьих, для кодирования магнитных карт компания может использовать свою собственную службу безопасности, а также выдавать карты служащим персонально после предъявления ими удостоверений личности по списку, представленному руководством компании или сформированному отделом кадров.

Чтобы гарантировать защиты, обеспечиваемой системой безопасности, должны быть проверены политики, и процедуры. Если речь идет о такой системе безопасности, как , то от предлагаемой политики и процедур зависит возможность использования сертификатов в определенных приложениях. Политики и процедуры регулируют операционную работу удостоверяющих и , репозиториев, а также действия пользователей. Доверяющие стороны принимают решения о в своих приложениях, анализируя политики и процедуры, которые были реализованы .

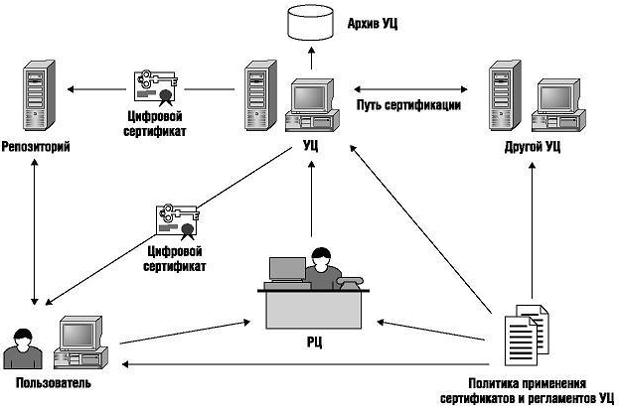

Рассматриваются основные компоненты PKI, описываются функции удостоверяющего и регистрационного центров, репозитория, архива сертификатов, серверных компонентов PKI, приводится краткая характеристика сервисов PKI и сервисов, базирующихся на PKI, обсуждаются криптографические и вспомогательные сервисы, сервисы управления сертификатами.

Основные компоненты PKI

Нельзя утверждать, что сама по себе является , но она может быть основой всеобъемлющей . Инфраструктура открытых ключей представляет собой комплексную систему, сервисы которой реализуются и предоставляются с использованием технологии открытых ключей. Цель состоит в управлении ключами и сертификатами, посредством которого может поддерживать надежную сетевую среду. позволяет использовать сервисы шифрования и выработки цифровой подписи согласованно с широким кругом приложений, функционирующих в среде открытых ключей.

Основными компонентами эффективной являются:

- ;

- ;

- сертификатов;

- ;

- (пользователи).

Удостоверяющий центр

Фундаментальная предпосылка криптографии с открытыми ключами заключалась в том, что два незнакомых субъекта должны иметь возможность безопасно связываться друг с другом. Например, если пользователь желает отправить конфиденциальное сообщение пользователю , с которым он ранее не встречался, то для шифрования сообщения он должен иметь возможность связать каким-либо образом пользователя и его открытый ключ. Для сообщества потенциальных пользователей, объединяющего сотни тысяч или миллионов субъектов, наиболее практичным способом связывания открытых ключей и их владельцев является организация доверенных центров. Этим центрам большая часть сообщества или, возможно, все сообщество доверяет выполнение функций связывания ключей и идентификационных данных (идентичности) пользователей.

Такие доверенные центры в терминологии PKI называются ; они сертифицируют связывание пары ключей с идентичностью, заверяя цифровой подписью структуру данных, которая содержит некоторое представление идентичности и соответствующего открытого ключа. Эта структура данных называется сертификатом открытого ключа (или просто сертификатом) и более детально обсуждается в

«Сертификаты открытых ключей»

. По сути сертификат представляет собой некое зарегистрированное удостоверение, которое хранится в цифровом формате и признается сообществом пользователей PKI законным и надежным. Для заверения электронного сертификата используется электронная цифровая подпись — в этом смысле уподобляется нотариальной конторе, так как подтверждает подлинность сторон, участвующих в обмене электронными сообщениями или документами.

объединяет людей, процессы, программные и аппаратные средства, вовлеченные в безопасное связывание имен пользователей и их открытых ключей. известен субъектам PKI по двум атрибутам: названию и открытому ключу. включает свое имя в каждый выпущенный им сертификат и в список аннулированных сертификатов (САС) и подписывает их при помощи собственного секретного ключа. Пользователи могут легко идентифицировать сертификаты по имени и убедиться в их подлинности, используя его .

Рис.

3.1.

Основные компоненты PKI

— главный управляющий компонент PKI — выполняет следующие основные функции:

- формирует собственный секретный ключ; если является головным , то издает и подписывает свой сертификат, называемый самоизданным или самоподписанным ;

- выпускает (то есть создает и подписывает) сертификаты открытых ключей подчиненных и PKI; может выпускать , если связан отношениями доверия с другими PKI;

- поддерживает (базу всех изданных сертификатов) и формирует списки аннулированных сертификатов (САС) с регулярностью, определенной регламентом ;

- публикует информацию о и списков аннулированных сертификатов.

При необходимости может делегировать некоторые функции другим компонентам PKI. Выпуская сертификат открытого ключа, тем самым подтверждает, что лицо, указанное в сертификате, владеет секретным ключом, который соответствует этому открытому ключу. Включая в сертификат дополнительную информацию, подтверждает ее принадлежность этому субъекту. Дополнительная информация может быть контактной (например, адрес электронной почты) или содержать сведения о типах приложений, которые могут работать с данным сертификатом. Когда субъектом сертификата является другой , издатель подтверждает надежность выпущенных этим центром сертификатов.

Действия ограничены политикой применения сертификатов (ППС), которая определяет назначение и содержание сертификатов. выполняет адекватную защиту своего секретного ключа и открыто публикует свою политику, чтобы пользователи могли ознакомиться с назначением и правилами использования сертификатов. Ознакомившись с политикой применения сертификатов и решив, что доверяют и его деловым операциям, пользователи могут полагаться на сертификаты, выпущенные этим центром. Таким образом, в PKI выступают как доверенная третья сторона.

Общее

В обязанности любого отдела информационной безопасности входят процедуры обмена ключами. А именно, обновление и распространение ключей. При реализации симметричной криптографии процедура распространения ключей являет сложную задачу, так как:

- нужно для N абонентов передать в защищенном режиме N(N-1)/2 ключей

- система является сложной, что приводит к появлению слабых мест в ней

Асимметричная криптография разрешает обойти такую проблему, с помощью реализации только N секретных ключей. У каждого пользователя будет один секретный и один открытый ключ, взятый по спец. алгоритму из секретного. Из открытого ключа практически нельзя получить секретный. На основе этого, пользователь может совершать любые криптографические действия: расчет разделяемого секрета, генерация электронно-цифровой подписи, защиту целостности и конфиденциальности пакета.

Такая технология имеет 1 минус — атака «человек в середине». Структура управления открытыми ключами PKI разрешает решить этот минус.

Принципы работы PKI

Инфраструктура открытых ключей PKI нужна для надежной работы информационных систем и для безопасного обмена данными между пользователями. Структура PKI основана на цифровых сертификатах, которые связывают личный секретный ключ пользователя с его открытым ключом.

Защита от атаки «Человек в середине»

При реализации атаки «человек в середине» злоумышленник может скрытно заменить передаваемые открытые ключи пользователей на свой открытый ключ, и создать разделяемые секреты с каждым из участников процесса, затем перехватить и расшифровать данные. На рис.1 рассмотрим этот процесс. Есть 2 пользователя А и В. У пользователя В есть открытый ключ Kpа для проверки ЭЦП пользователя А. Далее злоумышленник перехватит пакет при передаче его между пользователями с содержимым Kpi. На основе его он создаст свой Kpi` ключ и будет посредником между пользователями. Такая угроза решается с помощью сертификатов открытых ключей.

Сертификаты открытых ключей

Главная задача сертификата открытого ключа — сделать его достоверным и доступным. В основе сертификатов открытых ключей лежат принципы аутентификации, рекомендованные стандартом Х.509. Уровень достоверности аутентификации пользователя зависит от надежности хранения секретного ключа и надежности источника поставки открытых ключей. Чтобы пользователь мог доверять алгоритму аутентификации, он должен извлечь открытый ключ другого пользователя из достоверного источника, которому он доверяет. Согласно стандарту Х.509 является центр сертификации СА. Также его называют УЦ (удостоверяющий центр). Последняя аббревиатура встречается в законах стран СНГ.

Центр сертификации СА является третьей доверенной стороной, которая реализует аутентификацию открытых ключей, имеющихся в сертификатах. СА имеет личную пару ключей (секретный/открытый), где секретный ключ СА нужен для подписи сертификатов, а открытый ключ СА идет в открытый доступ и нужен пользователям для проверки подлинности ключа в сертификате.

Сертификация открытого ключа — это процесс подтверждения подлинности открытого ключа и хранимой вместе с ним служебной информации. Сертификация открытого ключа — это подписывание открытого ключа электронной подписью, сделанного на секретном ключе центра сертификации. СА создает сертификат открытого ключа пользователя с помощью создания цифровой подписи на основе набора данных пользователя. Стандарт Х.509 определяет этот список данных:

- серия и номер ключа

- период работы открытого ключа (начало и конец периода)

- уникальное имя пользователя

- данные об открытом ключе пользователя: идентификатор алгоритма и конкретно значение ключа

Сертификат открытого ключа имеет следующие характеристики:

- каждый пользователь, который имеет доступ к открытому ключа СА может извлечь открытый ключ, включенный в сертификат

- сертификаты нельзя подделать без обнаружения факта

Алгоритм генерации ключей может быть реализован 2 методами:

- пользователь сам создает пару ключей. Секретный ключ хранится у него, а открытый ключ транспортируется по защищенному каналу в СА

- СА создает пару ключей. Открытый ключ включается в сертификат, а парный секретный ключ транспортируется пользователю с реализацией аутентификации пользователя и конфиденциальности передачи ключа

Логическая структура и компоненты PKI

Инфраструктура открытых ключей PKI — это список программных правил и агентов, нужных для управления ключами, политикой безопасности и обменом защищенными пакетами. К задачам PKI относят:

- регистрация фактов нарушения правил и публикация черных списков отозванных сертификатов

- поддержка жизненного цикла ключей и сертификатов

- реализация механизмов интеграции приложений и системы безопасности

- поддержка процессов аутентификации и идентификации пользователей таким образом, что бы уменьшить время допуска каждого пользователя в систему

Токен безопасности — это личное средство безопасности, указывающее все права и окружение пользователя в системе. Приложение, которое управляет ключами, должно работать с системой PKI в целом ряде точек. Концепция инфраструктуры открытых ключей PKI определяет то, что все сертификаты указанной PKI должны быть организованы в иерархическую структуру (Рис.1).

Рисунок — 1

Рисунок — 1

Такая структура PKI имеет 4 типа сертификатов:

- Сертификат конечного пользователя

- Сертификат СА, Должен быть доступен для реализации ЭЦП сертификата конечного пользователя и подписан секректным ключом СА верхнего уровня, и ЭЦП тоже должно быть доступно для проверки

- Самоподписанный сертификат. Он корневой для всей PKI и является доверенным по определению. При проверке сертификатов СА определится, что один из них подписан корневым секретным ключом, тогда алгоритм проверки сертификатов прекращается

- Кросс-сертификат. разрешает расширить работу определенной PKI за счет взаимодействия корневых сертификатов двух разных PKI

Алгоритм проверки ЭЦП документа работает следующим образом. Сначала проверяют ЭЦП документа, а после ЭЦП сертификата. Последняя проверка в цикле остановится на корневом сертификате. ЭЦП документа является верной тогда, когда верны все сертификаты в цепочке иерархии. При нахождении хоть одного неверного сертификата, все остальные предыдущие в цепочке считаются тоже неверными. Логическая структура PKI показана на рис.2.

Рисунок — 2

Рисунок — 2

- Каталог сертификатов — хранилище сертификатов пользователей. Доступ реализуется по протоколу LDAP

- Центр регистрации RA — структурная единица, которая регистрирует пользователей системы

- Пользователь — владелец сертификата, или субъект запрашивающий сертификат

- Центр сертификации А — структурная еденица, функция которой — сертификация открытых ключей пользователей

Общий алгоритм работы центра сертификации СА:

- СА создает личные ключи и создает сертификаты СА, которые будут проверять сертификаты пользователей

- пользователи создают запросы на сертификацию и передают их в СА

- СА на основе запросов создает сертификаты пользователей

- СА создает и обновляет списки отмененных сертификатов CRL

- Сертификаты пользователей, СА и списки отмены CRL публикуются на ресурсе СА в открытый доступ

Рассмотрим функции PKI:

- Функции управления сертификатами:

- регистрация пользователей (программа, устройство, сам пользователь)

- сертификация открытых ключей (связка пользователя и открытого ключа)

- сохранение закрытого ключа

- поддержание базы сертификатов и их распределение (все сертификаты кроме верхушки иерархии выкладываются в общий доступ)

- обновление сертификата (алгоритм работает после истечения срока работы сертификата)

- обновление ключей (при генерации новой пары ключей)

- определение статуса отзыва сертификата

- Функции управления ключами:

- генерация ключей

- распределение ключей

- Дополнительные функции:

- служба архивирования

- кросс-сертификация

- проверка сертификата по запросу пользователя

- проверка открытого ключа на параметры

Взаимодействие компонентов инфраструктуры открытых ключей

В систему управление инфраструктурой открытых ключей могут включатся следующие модули:

- модуль интеграции — программные агенты для клиентских и прикладных систем, программные интерфейсы к приложениям

- средства хранения ключевых данных и сертификатов пользователя

Система управления инфраструктурой открытых ключей делится на подсистемы комплексной системы реализации безопасности:

- подсистема управления жизненным циклов внешних ключевых носителей

- подсистема генерации ключей шифрования и ЭЦП

- подсистема безопасного хранения ключевыми данными

На рис.3 видна схема инфраструктуры открытых ключей на основе продуктов Microsoft Active Directory и Microsoft Certification Authority.

Рисунок — 3

Стоимость самостоятельного обучения:

В курс включены сведения, необходимые специалистам в области информационной безопасности.

Рассматривается технология инфраструктур открытых ключей (Public Key Infrastructure – PKI), которая позволяет использовать сервисы шифрования и цифровой подписи согласованно с широким кругом приложений, функционирующих в среде открытых ключей. Технология PKI считается единственной, позволяющей применять методы подтверждения цифровой идентичности при работе в открытых сетях.

Курс дает представление об основных концепциях и подходах к реализации инфраструктур открытых ключей, в нем описываются политика безопасности, архитектура, структуры данных, компоненты и сервисы PKI. Предлагается классификация стандартов и спецификаций в области инфраструктур открытых ключей. Подробно рассматриваются процессы проектирования инфраструктуры и подготовки ее к работе, обсуждаются типовые сценарии использования и способы реагирования на инциденты во время функционирования PKI.

Теги: CRL, алгоритмы, аннулирование сертификатов, аутентификация, безопасность, выпуск сертификатов, инфраструктура, конфиденциальность, кросс-сертификация, открытые ключи, политика, политика применения сертификатов, протоколы, путь сертификации, серверы, сервисы, сертификат открытого ключа, стандарты, статус сертификата, удостоверяющий центр, функциональная совместимость, шифрование, электронная почта

Предварительные курсы

Дополнительные курсы

Доверие в сфере электронных коммуникаций

Рассматривается понятие доверия в контексте электронных коммуникаций, приводится характеристика ключевых элементов и механизмов доверия, обсуждаются политики доверия и примеры ассоциаций доверия, вводится понятие инфраструктуры безопасности, описываются сервисы инфраструктуры безопасности.

Механизмы аутентификации

Рассматривается аутентификация на основе паролей, механизмы одноразовой аутентификации, описывается механизм аутентификации Kerberos, обсуждается аутентификация при помощи сертификатов открытых ключей, анализируются возможности инфраструктуры открытых ключей PKI как технологии аутентификации.

Основные компоненты и сервисы PKI

Рассматриваются основные компоненты PKI, описываются функции удостоверяющего и регистрационного центров, репозитория, архива сертификатов, серверных компонентов PKI, приводится краткая характеристика сервисов PKI и сервисов, базирующихся на PKI, обсуждаются криптографические и вспомогательные сервисы, сервисы управления сертификатами.

Модели и механизмы доверия

Рассматриваются модели строгой и нестрогой иерархии удостоверяющих центров, иерархии на базе политик, модель распределенного доверия, четырехсторонняя модель доверия, web-модель доверия, модель доверия, сконцентрированного вокруг пользователя; объясняются принципы именования субъектов PKI и понятие идентичности субъекта, описываются сетевая и мостовая конфигурации PKI, обсуждается механизм кросс-сертификации и виды кросс-сертификатов.

Сертификаты открытых ключей

Описывается формат сертификата открытого ключа, дается краткая характеристика обязательных и опциональных полей сертификата, подробно рассматриваются ограничивающие и информационные дополнения сертификата, обсуждаются альтернативные форматы сертификатов, объясняются принципы функционирования простой инфраструктуры открытых ключей, систем PGP и SET, дается представление об атрибутных сертификатах.

Классификация сертификатов и управление ими

Приводится классификация сертификатов открытых ключей, дается краткая характеристика классов и видов сертификатов, подробно рассматривается содержание полей сертификата каждого вида, обсуждается использование субъектом нескольких сертификатов, дается представление о жизненном цикле сертификатов и ключей, приводятся примерные сценарии управления жизненным циклом сертификатов и ключей.

Формат списков аннулированных сертификатов

Описываются способы проверки статуса сертификата, дается краткая характеристика механизмам периодической публикации информации об аннулированных сертификатах, вводится определение списка аннулированных сертификатов (САС), подробно рассматривается структура САС, обсуждаются стандартные дополнения САС и дополнения точек входа в САС, дается представление о дельта-списках САС, приводятся коды причин аннулирования сертификатов.

Типы списков аннулированных сертификатов и схемы аннулирования

Описываются основные типы списков аннулированных сертификатов, обсуждаются особенности разных схем аннулирования сертификатов, рассматриваются механизмы онлайновых запросов для поиска информации об аннулировании, дается представление о деревьях аннулирования сертификатов, выполняется сравнительный анализ разных схем аннулирования сертификатов.

Основные понятия и типы архитектуры PKI

Рассматриваются такие понятия архитектуры PKI, как путь сертификации, пункты доверия PKI, доверенный ключ. Описываются простая, иерархическая, сетевая и гибридная архитектура PKI, обсуждаются способы построения пути сертификации для каждого типа архитектуры.

Валидация пути сертификации

Дается определение валидного пути сертификации, описывается процедура проверки валидности пути; рассматриваются входные параметры и переменные состояния, необходимые для валидации пути сертификации; объясняются принципы обработки каждого сертификата и механизм выявления в пути сертификации аннулированных сертификатов, обсуждаются подходы к выбору архитектуры PKI.

Механизмы распространения информации PKI

Подробно рассматриваются механизмы распространения сертификатов и списков САС, обсуждается организация репозитория, дается характеристика каталога X.500, описывается упрощенный протокол доступа к каталогу LDAP, сопоставляются разные варианты развертывания репозитория, дается представление о способах распространения PKI-информации при помощи электронной почты, сетевых протоколов и системы доменных имен.

Политики, регламент и процедуры PKI

Дается определение политики безопасности, рассматриваются способы реализации политики безопасности, приводится список основных требований к политике PKI, дается характеристика политике применения сертификатов и регламента удостоверяющего центра, обсуждаются отличия политики применения сертификатов, регламента и организационных процедур удостоверяющего центра, дается представление об идентификаторах объектов и краткой характеристике политики PKI, подробно рассматриваются способы отображения политики в сертификатах.

Описание политики PKI

Рассматривается структура набора положений политики PKI, дается краткая характеристика общих положений политики, подробно описываются все специальные разделы набора положений политики PKI, обсуждаются трудности разработки политики и регламента, дается представление об этапах разработки политики применения сертификатов.

Стандарты и спецификации PKI

Приводится классификация стандартов в области PKI, дается краткая характеристика каждой группы стандартов, подробно рассматриваются стандарты Internet X.509 PKI (PKIX), обсуждается терминология и концепции PKIX, дается представление о направлениях стандартизации в области PKI, приводятся примеры национальных и международных инициатив по обеспечению функциональной совместимости PKI-продуктов.

Сервисы, базирующиеся на PKI

Рассматриваются дополнительные сервисы PKI, приводится характеристика сервисов защищенной связи, защищенного датирования нотаризации, неотказуемости, защищенного архива данных, управления полномочиями, приватности; обсуждаются механизмы, необходимые для сервисов, которые базируются на PKI, и условия функционирования этих сервисов.

Приложения, базирующиеся на PKI

Рассматриваются защищенная электронная почта, средства безопасности транспортного уровня и IP-уровня, дается краткая характеристика протоколов SSL и TLS, описываются протоколы установления соединений, передачи записей, протоколы IPsec, обсуждаются типовые сценарии использования PKI.

Подготовка к развертыванию PKI

Приводится перечень этапов развертывания PKI, подробно рассматривается процесс подготовки решения о развертывании инфраструктуры, дается краткая характеристика инсорсинга и аутсорсинга, обсуждаются стандартность и комплексность решения, стоимость и время развертывания PKI, дается представление о средах развертывания, режимах оперирования и приоритетных сервисах безопасности PKI.

Проблемы выбора поставщика технологии или сервисов PKI

Подробно рассматриваются проблемы выбора поставщика технологии или сервисов PKI, формулируются основные критерии выбора, обсуждаются проблемы масштабируемости и безопасности PKI-решения, приводятся рекомендации по составлению запроса на предложения по реализации PKI, дается краткая характеристика каждого раздела запроса на предложения.

Проектирование и внедрение PKI

Подробно рассматривается процесс проектирования PKI, приводится краткая характеристика основных правовых документов PKI, описываются соглашения между участниками PKI, даются рекомендации по выбору основных средств и оборудования, приводятся примерные требования к персоналу, обслуживающему PKI, обсуждается создание прототипа, пилотный проект и внедрение PKI.

Проблемы реализации PKI

Описывается процесс подготовки PKI к работе, подробно рассматривается управление сертификатами и ключами, обсуждаются способы реагирования на инциденты во время функционирования PKI, описываются подходы к решению проблем интеграции и обеспечения работы приложений, дается представление о проблемах предоставления услуг репозитория, выполняется сравнительный анализ структуры стоимости установки и поддержки типичной системы PKI для вариантов инсорсинга и аутсорсинга.

Примеры использования PKI

Сторона Б зашифровывает документ открытым ключом стороны А. Чтобы убедиться, что открытый ключ действительно принадлежит стороне А, сторона Б запрашивает сертификат открытого ключа у удостоверяющего центра. Если это так, то только сторона А может расшифровать сообщение, так как владеет соответствующим закрытым ключом.

Электронный отпечаток — это информация при помощи которой можно проверить, является ли полученный открытый ключ именно тем, который был отослан отправителем. Электронные отпечатки открытого и закрытого ключа одной пары идентичны, поэтому сверив отпечаток полученного ключа (например, по телефону) с отпечатком закрытого ключа отправителя, можно установить соответствие открытого ключа закрытому.

Электронно-цифровая подпись (ЭЦП)

Сторона А формирует ЭЦП документа и отправляет документ стороне Б. Сторона Б запрашивает сертификат открытого ключа стороны А у удостоверяющего центра, а также информацию о действительности сертификата. Если сертификат стороны А действителен и проверка ЭЦП прошла успешно, значит документ был подписан стороной А, а не кем-то другим.

Компоненты PKI

Компоненты PKI

Примеры использования PKI

Сторона Б зашифровывает документ открытым ключом стороны А. Чтобы убедиться, что открытый ключ действительно принадлежит стороне А, сторона Б запрашивает сертификат открытого ключа у удостоверяющего центра. Если это так, то только сторона А может расшифровать сообщение, так как владеет соответствующим закрытым ключом.

Электронный отпечаток — это информация при помощи которой можно проверить, является ли полученный открытый ключ именно тем, который был отослан отправителем. Электронные отпечатки открытого и закрытого ключа одной пары идентичны, поэтому сверив отпечаток полученного ключа (например, по телефону) с отпечатком закрытого ключа отправителя, можно установить соответствие открытого ключа закрытому.

Электронно-цифровая подпись (ЭЦП)

Сторона А формирует ЭЦП документа и отправляет документ стороне Б. Сторона Б запрашивает сертификат открытого ключа стороны А у удостоверяющего центра, а также информацию о действительности сертификата. Если сертификат стороны А действителен и проверка ЭЦП прошла успешно, значит документ был подписан стороной А, а не кем-то другим.