Копирование средствами Windows

Если для работы используется дискета или flash-накопитель, скопировать контейнер с сертификатом можно средствами Windows (этот способ подходит для версий КриптоПро CSP не ниже 3.0). Папку с закрытым ключом (и, если есть, файл сертификата — открытый ключ) поместите в корень дискеты / flash-накопителя (если поместить не в корень, то работа с сертификатом будет невозможна). Название папки при копировании рекомендуется не изменять.

В папке с закрытым ключом должно быть 6 файлов с расширением.key. Как правило, в закрытом ключе присутствует открытый ключ (файл header.key в этом случае будет весить больше 1 Кб). В этом случае копировать открытый ключ необязательно. Пример закрытого ключа — папки с шестью файлами и открытого ключа — файла с расширением.cer.

Закрытый ключ Открытый ключ

Копирование на профиле Диагностики

1. Зайдите на профиль Диагностики «Копирования» по ссылке.

2. Вставьте носитель, на который необходимо скопировать сертификат.

3. На нужном сертификате нажмите на кнопку «Скопировать».

Если на контейнер был задан пароль — появится сообщение «Введите пароль для устройства с которого будет скопирован сертификат».

Введите пароль и нажмите на кнопку «Далее».

4. Выберите носитель, куда необходимо скопировать сертификат и нажмите «Далее».

5. Задайте имя новому контейнеру и нажмите на кнопку «Далее».

6. Должно появиться сообщение об успешном копировании сертификата.

Массовое копирование

4. После копирования нажмите внизу слева кнопку « Обновить ». Если хотите работать со скопированными контейнерами — необходимо установить сертификаты.

Копирование с помощью КриптоПро CSP

В окне « Копирование контейнера закрытого ключа » нажмите на кнопку « Обзор » .

Выберите контейнер, который необходимо скопировать, и кликните по кнопке «Ок», затем «Далее». Если вы копируете с рутокена, то появится окно ввода, в котором следует указать pin-код. Если вы не меняли pin-код на носителе, стандартный pin-код — 12345678.

В окне « Вставьте чистый ключевой носитель » выберите носитель, на который будет помещен новый контейнер.

На новый контейнер будет предложено установить пароль. Рекомендуем установить такой пароль, чтобы вам было легко его запомнить, но посторонние не могли его угадать или подобрать. Если вы не хотите устанавливать пароль, можно оставить поле пустым и нажать «ОК».

Не храните пароль/pin-код в местах, к которым имеют доступ посторонние. В случае утери пароля/pin-кода использование контейнера станет невозможным.

После копирования система вернется на вкладку «Сервис» КриптоПро CSP. Копирование завершено. Если вы планируете использовать для работы в Экстерне новый ключевой контейнер, установите его через Крипто Про.

Экспорт PFX-файла и его установка

Экспорт сертификата с закрытым ключом

1. Откройте оснастку работы с сертификатами:

2. Откройте сертификат, который нужно скопировать. На вкладке «Состав» нажмите «Копировать в файл».

3. В «Мастере экспорта сертификтов» нажмите «Далее» и выберите пункт «Да, экспортировать закрытый ключ». Нажмите «Далее».

4. На следующем этапе поставьте галочки у пунктов «Включить по возможности все сертификаты в путь сертификации» и «Экспортировать все расширенные свойства», остальные галочки необходимо убрать. Нажмите «Далее».

5. Обязательно задайте пароль для экспортируемого файла. Данный пароль не рекомендуется сообщать по электронной почте. Нажмите «Далее».

6. Укажите имя файла, выберите путь сохранения и нажмите «Далее», затем нажмите «Готово».

7. Экспортируйте открытый ключ сертификата (см. Экспорт открытого ключа).

Установка сертификата с закрытым ключом

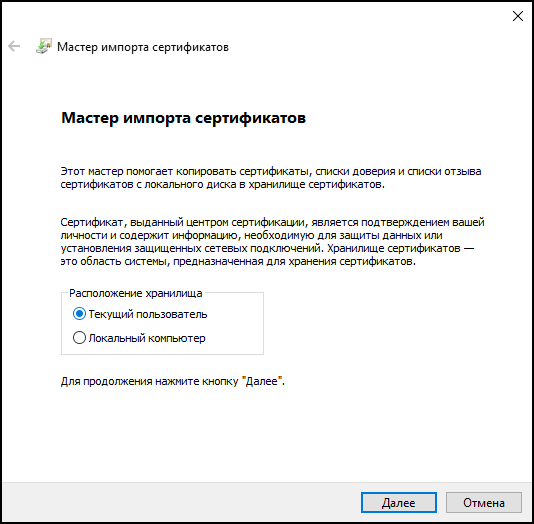

2. Укажите хранилище «Текущий пользователь» и нажмите «Далее», затем снова «Далее».

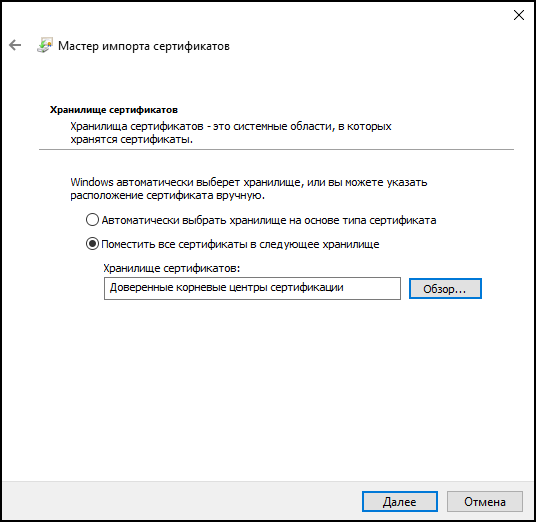

4. Выберите пункт «Поместить все сертификаты в следующее хранилище», нажмите на кнопку «Обзор», выберите «Личное» и нажмите на кнопку «ОК». Нажмите «Далее», а затем «Готово».

5. В окне КриптоПро выберите носитель, на который хотите сохранить контейнер. При необходимости задайте пароль.

6. Для корректной работы сертификата со встроенной лицензией переустановите сертификат в контейнер (см. Как установить личный сертификат в КриптоПро).

Копирование контейнера из реестра другого пользователя

1. Необходимо найти ветку реестра с нужным контейнером. Ветки реестра, в которых может быть контейнер закрытого ключа:

2. После того, как нашли нужную ветку, нажмите правой кнопкой мыши на ветку с контейнером и выберите «Экспортировать».

3. Введите имя файла и нажмите на кнопку «Сохранить».

4. Скопируйте файл на тот компьютер, где будете работать с электронной подписью обычными средствами Windows.

6. Как диагностика закончится, нажмите на ссылку «Показать результаты».

7. В списке результатов выберите «Информация о Windows». Скопируйте оттуда SID текущего пользователя.

8. Откройте экспортированный файл реестра с помощью «Блокнота».

9. Замените SID пользователя на скопированный ранее.

Если ветка реестра экспортируется из 32-битной ОС в 64-битную ОС, добавьте в путь ветки реестра параметр Wow6432Node как на скриншоте:

10. Сохраните изменения и закройте файл.

11. Снова нажмите на файл правой кнопкой мыши и выберите «Слияние». В появившемся окне нажмите «Да».

Должно появиться сообщение о том, что данные успешно внесены в реестр. Нажмите «ОК».

Если появляется сообщение «Ошибка при доступе к реестру», необходимо еще раз проверить все пути в файле на корректность. Также проверьте, чтобы в пути не было лишних пробелов, знаков.

12. После того, как данные будут внесены в реестр, необходимо вручную установить сертификат (см. Как установить личный сертификат).

Инструкция по копированию ЭЦП с дискеты или флэшки на Рутокен

ИНСТРУКЦИЯ по копированию ЭЦП

с дискеты или флэшки на Рутокен

В соответствии с законом «ОБ ЭЛЕКТРОННОЙ ЦИФРОВОЙ ПОДПИСИ» владелец закрытого ключа ЭЦП несет персональную ответственность за его хранение!

Почему ключи раздают на дискетах

Дискета была и пока остается самым доступным и самым дешевым носителем, на который можно записать достаточно длинную ключевую комбинацию символов. Именно в силу своей дешевизны и простоты использования многие компании продолжают раздавать ключевую информацию, в т. ч. ключи ЭЦП, именно на дискетах, не смотря на то, что надежность дискет по современным меркам ниже удовлетворительной, а дисководы уже почти не встречаются.

Зачем нужен токен, зачем копировать ключи на токен

USB-токены гораздо надежнее, чем дискеты, защищены от воздействия физических факторов. Помимо этого, токены обеспечивают криптографическую защиту хранимой информации. В отличие от дискет для доступа к информации в памяти токена необходимо знать специальный pin-код. Еще одним существенным отличием USB-токенов от дискет является установка в системе специального драйвера.

Так зачем же копировать ключ ЭЦП с привычной дискеты на непривычный токен?

Причин несколько. Во-первых, это отсутствие дисковода на том компьютере, на котором будет работать обладатель ключа ЭЦП. Если еще можно найти оставшийся от давних времен компьютер, оснащенный дисководом, то ожидать, что на таком допотопном оборудовании осуществляются серьезные работы, уже будет чересчур смелым предположением.

Во-вторых, любой, кто сталкивался в своей жизни с дискетами, знает, что информацию на дискете лучше сразу же продублировать, ввиду крайней ненадежности этих самых дискет!

Ну и, в-третьих, украсть ключ ЭЦП с дискеты у неосторожного пользователя сможет даже школьник, в то время как считать информацию из памяти токена, не зная секретного pin-кода, практически невозможно.

Что нам для этого потребуется

Для копирования ключа ЭЦП с дискеты на токен необходимо, чтобы на компьютере присутствовали дисковод и usb-порт. Была установлена операционная система Windows XP, Vista, 7. Так же необходимо, чтобы был установлен КриптоПро CSP.

Как узнать версию КриптоПро CSP

Для начала необходимо определить версию установленного КриптоПро CSP. Для этого необходимо зайти в Панель управления и запустить плагин КриптоПро CSP. На закладке Общие будет указана версия продукта.

В зависимости от того, какая версия КриптоПро CSP (КриптоПро 3.6 или КриптоПро 3.0) установлена, дальнейшие действия по настройке КриптоПро CSP для копирования контейнера на токен будут несколько отличаться.

1. Очень важно правильно определить версию КриптоПро CSP!

В зависимости от того, какая версия КриптоПро CSP (3.0 или 3.6) установлена у пользователя, дальней-шие действия по настройке системы будут существенно отличаться!

2. При работе с контейнерами КриптоПро CSP на любых видах носителей во время операций с содержи-мым контейнеров ЗАПРЕЩАЕТСЯ отключать носитель от компьютера до завершения операции! В против-ном случае возможны необратимые повреждения содержимого контейнера!

Первый шаг зависит от версии КриптоПро CSP

a) Для КриптоПро 3.6 необходимо установить драйверы Рутокен: (http://**/hotline/instruction/drivers/).

b) Для КриптоПро 3.0 необходимо установить решение Рутокен для КриптоПро CSP:

(http://**/download/software/rtSup_CryptoPro. exe. zip).

Дальнейшие шаги инструкции не зависят от версии КриптоПро CSP

Скопировать контейнер с дискеты на Рутокен средствами КриптоПро CSP:

· В Панели управления компьютером запустите плагин КриптоПро CSP

· На закладке Сервис нажмите на кнопку Скопировать контейнер:

· В появившемся окне выбора контейнера нажмите на кнопку Обзор:

· В списке контейнеров укажите тот, который находится на дискете или флешке. Нажмите на кнопку ОК:

· В появившемся окне запроса введите пароль для выбранного контейнера, если он был назначен. Нажмите на кнопку ОК:

· Введите имя контейнера, который будет создан при копировании ваших данных на Рутокен. Нажмите на кнопку ОК:

· Подключите Рутокен к компьютеру.

· В появившемся окне выбора считывателей необходимо указать тот, к которому подключен Рутокен и нажать на кнопку ОК:

· В появившемся окне запроса введите Pin-код подключенного устройства Рутокен (по умолчанию: ). Нажмите на кнопку ОК:

· Дождитесь, пока произойдет копирование контейнера на токен (во время копирования индикатор на токене будет мерцать).

Зарегистрировать сертификат в локальном хранилище сертификатов

· Чтобы убедиться в том, что контейнер с сертификатом скопирован на Рутокен, в плагине управления КриптоПро CSP на закладке Сервис нажмите Просмотреть сертификаты в контейнере:

· В появившейся форме нажмите на кнопку Обзор и выберите контейнер на Рутокен, скопированный туда ранее, как описано в предыдущем разделе, нажмите на кнопку ОК:

· Нажмите на кнопку Далее:

· В открывшемся окне сертификата убедитесь, что данные верны и нажмите на кнопку Свойства:

· В открывшемся окне сертификата нажмите на кнопку Установить сертификат:

· Откроется мастер установки сертификата, в котором необходимо указать хранилище, в которое будет помещен ваш сертификат. Как правило, это Личное хранилище. Выберите нужные параметры и нажмите на кнопку Готово:

· Должно появиться сообщение об успешной установке сертификата.

· Закройте окно свойств сертификата:

Теперь вы можете пользоваться ключевой информацией, хранящейся на Рутокен, указывая соответствующий сертификат в хранилище.

Не устанавливается драйвер или решение Рутокен для КриптоПро CSP

Как скопировать ЭЦП с рутокена

Сертификат электронной цифровой подписи — электронный либо бумажный документ, дающий право проконтролировать достоверность текстового или иного файла, принадлежность операции конкретному владельцу. Его выдает специализированный удостоверяющий центр (УЦ), где идет оформление ЭЦП. В обязательном порядке в нем есть следующая информация:

Также в состав сертификата входит информация о владельце ЭЦП. Для физического (частного) лица — это фамилия имя и отчество, номер СНИЛС, ИНН при наличии. Для юрлица — это наименование компании, адрес расположения, ИНН. Дополнительно в сертификате могут находиться сведения о сфере применения, данные об издателе и иные данные.

В общем случае сертификат ЭЦП состоит из трех компонентов:

Как правило, срок действия сертификата составляет 1 год с момента выдачи, по истечение которого надо повторно получать новый. Сделано это для повышения общей надежности и предотвращения компрометации конфиденциальных данных.

Как произвести копирование сертификата с Рутокен

На одном накопителе Рутокен может находиться до 28 сертификатов ЭЦП (зависит от объема встроенной памяти). Этого достаточно для решения задач даже с учетом постепенного копирования на имеющийся носитель дополнительных ключей. На практике иногда приходится сталкиваться с необходимостью копирования сертификата с токена для переноса на другой или временного хранения на жестком диске, в облаке. Также актуальна обратная операция, позволяющая создать копию ЭЦП на другом носителе для передачи ее коллеге, который также получил право на использование.

Перед выполнением копирования необходимо понимать, что сделать это традиционным способом с локального диска компьютера невозможно. Подобная операция доступна при наличии одного из следующих считывателей:

Если в качестве исходного носителя используется USB-накопитель, то контейнер с размещенным сертификатом должен находиться в корневой папке. Параллельно на нем может располагаться другая информация любой степени вложенности, которая не будет мешать работе с контейнером во время подписи документации.

Обратим внимание, что использование обычного USB-накопителя стоит рассматривать исключительно в качестве временной меры для хранения сертификатов и ключей из-за риска их хищения злоумышленниками. Исключением будет случай, когда подобное копирование используется для получения дополнительного комплекта файлов на случай выхода из строя Рутокен.

Как выполнить копирование сертификата с Рутокена через КриптоПРО

Для решения задачи понадобится программа КриптоПРО CSP. Непосредственно копирование ЭЦП с токена идет следующим образом:

В указанном нами месте на жестком диске или USB-носителе появится новая папка с ключами, которую далее можно копировать «традиционным» способом.

Обратим внимание, что если вы планируете далее использовать скопированную ЭЦП по прямому назначению, то находиться указанная папка должна в корневой директории диска.

Проведение копирования контейнера с помощью встроенных средств операционной системы Windows

Файл primary.key включает в себя 32 байта ключа, представленного в формате ASN1. При этом данное значение представляет собой только 50% искомого ключа, так как полная его версия может быть получена при делении на маску с учетом модуля Q.

Файл masks.key включает 32 байта маски ключа, которая также представлена в формате ASN1. Также здесь есть 12 байт данных для генерации ключа при условии, что криптографический контейнер защищен от несанкционированного доступа паролем (последний также принимает участие при генерации уникального ключа хранения). Завершает перечень информации в файле контрольная сумма, занимающая 4 байта.

Файл header.key представляет собой набор параметров ЭЦП и другую общую информацию.

Как выполнить копирование ЭП из реестра

Рекомендуется использовать данный способ в тех случаях, когда выполнение штатными средствами СКЗИ копирование не удалось.

Если вы желаете скопировать криптографический контейнер с требуемым нам сертификатом непосредственно из реестра компьютера, то сначала необходимо найти папку, где он располагается. В зависимости от версии Windows необходимо перейти по следующему адресу в ветке реестра:

Теперь достаточно для копирования выполнить действия в соответствии со следующим алгоритмом:

*Примечание

Если все действия были выполнены верно, то должно на экране появиться сообщение об успешных изменениях в реестре. Если есть ошибки, то появится с ошибкой и вам нужно проконтролировать корректность указанного пути к файлу. После завершения процедуры все данные о контейнере будут находиться в реестре операционной системы, а вам понадобится для работы только установить вручную личный сертификат. Сделать это можно с помощью стандартных инструментов КриптоПро CSP.

Выгрузка личного сертификата с исходного компьютера: Для начала на ПК (исходный), с которого идет установка, выполняем его экспорт следующим образом:

В случае успеха будет выдано окно о завершении операции. Нажмите кнопку «ОК»

Как перенести нужный контейнер на Рутокен из другого источника

В идеальном случае, контейнер с действующим сертификатом должен храниться в реестре либо на токене, где обеспечен максимальный уровень защиты. Для копирования его на Рутокен необходимо предварительно подключить считыватель и проконтролировать его доступность через КриптоПро. Если ее нет, то настраиваем, а в противном случае, выполняем действия в соответствии со следующим алгоритмом:

Для использования обновленного контейнера для подписи различных документов необходимо переместить сертификат с токена непосредственно в хранилище. В зависимости от вашей версии КриптоПро необходимо либо нажать на кнопку «Установить» либо сначала нажать «Свойства» и затем выбрав соответствующую операцию по установке нужного сертификата. В дальнейшем достаточно соблюдать рекомендации специального мастера.

Обратим внимание, что если уже этим сертификатом пользовались на компьютере с использованием другого носителя, то старый необходимо удалить из хранилища. Для этого можно использовать несколько способов. Если вы планируете это сделать на компьютере под управлением Windows, то придерживайтесь следующего алгоритма:

Удалить также можно с помощью программы КриптоПро CSP, которое значительно упрощает действия с контейнерами. Для проведения операции сделайте ряд действий:

Подобным образом рекомендовано также удалять ненужные уже сертификаты или иные электронные подписи, которые уже недействительны, или если обновление ЭЦП запланировано в другом удостоверяющем центре. В этих случаях старый корневой сертификат больше не нужен, но одновременно вы не сможете открывать зашифрованные «старыми» ЭЦП документы.

При необходимости решить вопросы с копированием, организацией рабочих мест, где понадобится использование ЭЦП Рутокен любого типа, обращайтесь в компанию «Астрал-М». Мы специализируемся на внедрении в компаниях IT-решений по автоматизации электронного документооборота, выпуске электронных цифровых подписей любой степени сложности. Вы получите высокое качество услуг по доступной цене. Дополнительно мы предлагаем возможность оформления ЭЦП в ускоренном формате, когда заявка будет выполнена в течение 1-2 часов при наличии пакета документов.

Проблематика

Ещё совсем недавно многие не знали, как это — работать из дома. Пандемия резко изменила ситуацию в мире, все начали адаптироваться к сложившимся обстоятельствам, а именно к тому, что выходить из дома стало просто небезопасно. И многим пришлось быстро организовывать работу из дома для своих сотрудников.

Однако отсутствие грамотного подхода в выборе решений для удалённой работы может привести к необратимым потерям. Пароли пользователей могут быть украдены, а это даст возможность злоумышленнику бесконтрольно подключаться к сети и ИТ-ресурсам предприятия.

Именно поэтому сейчас выросла потребность в создании надёжных корпоративных VPN сетей. Я расскажу вам о надёжной, безопасной и простой в использовании VPN сети.

Она работает по схеме IPsec/L2TP, использующей для аутентификации клиентов неизвлекаемые ключи и сертификаты, хранящиеся на токенах, а также передает данные по сети в зашифрованном виде.

Описание системы

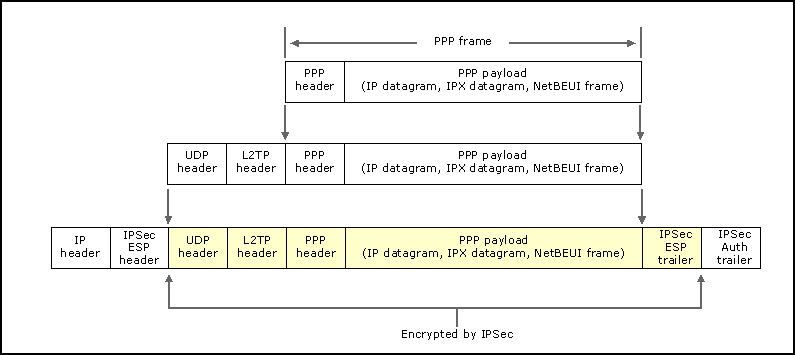

VPN будет работать по схеме IPSec + L2TP + PPP. Протокол Point-to-Point Protocol (PPP) работает на канальном уровне модели OSI и обеспечивает аутентификацию пользователя и шифрование передаваемых данных. Его данные инкапсулируются в данные протокола L2TP, который собственно обеспечивает создание соединения в VPN сети, но не обеспечивает аутентификацию и шифрование.

Данные L2TP инкапсулируются в протокол IPSec, который тоже обеспечивает аутентификацию и шифрование, но в отличие от протокола PPP аутентификация и шифрование происходит на уровне устройств, а не на уровне пользователей.

Данная особенность позволяет обеспечить аутентификацию пользователей только с определённых устройств. Мы же будем использовать протокол IPSec как данное и позволим производить аутентификацию пользователей с любого устройства.

Аутентификация пользователя с помощью смарт-карт будет производиться на уровне протокола PPP с помощью протокола EAP-TLS.

Более подробную информации о работе данной схемы можно найти в этой статье.

Почему данная схема отвечает всем трём требованиям хорошей VPN сети

- Надёжность данной схемы проверена временем. Она используется для развёртывания VPN сетей с 2000 года.

- Ещё совсем недавно данную сеть могли использовать только пользователи Windows, но наши коллеги из МГУ Василий Шоков и Александр Смирнов нашли старый проект L2TP клиента для Linux и доработали его. Совместными усилиями мы исправили множество багов и недочетов в работе клиента, упростили установку и настройку системы, даже при сборке из исходников. Наиболее существенными из них являются:

Исправлены проблемы совместимости старого клиента с интерфейсом новых версий openssl и qt.Удалена передача pppd PIN-кода токена через временный файл.Исправлен некорректный запуск программы запроса пароля через графический интерфейс. Это было сделано за счет установки корректного окружения для xl2tpd сервиса.Сборка демона L2tpIpsecVpn теперь осуществляется совместно со сборкой самого клиента, что облегчает процесс сборки и настройки.Для удобства разработки подключена система Azure Pipelines для тестирования корректности сборки.Добавлена возможность принудительно понижать security level в контексте openssl. Это полезно для корректной поддержки новых операционных систем, где стандартный security level установлен на 2, с VPN сетями, в которых используются сертификаты, не удовлетворяющие требованиям безопасности данного уровня. Данная опция будет полезна для работы с уже существующими старыми VPN сетями. - Исправлены проблемы совместимости старого клиента с интерфейсом новых версий openssl и qt.

- Удалена передача pppd PIN-кода токена через временный файл.

- Исправлен некорректный запуск программы запроса пароля через графический интерфейс. Это было сделано за счет установки корректного окружения для xl2tpd сервиса.

- Сборка демона L2tpIpsecVpn теперь осуществляется совместно со сборкой самого клиента, что облегчает процесс сборки и настройки.

- Для удобства разработки подключена система Azure Pipelines для тестирования корректности сборки.

- Добавлена возможность принудительно понижать security level в контексте openssl. Это полезно для корректной поддержки новых операционных систем, где стандартный security level установлен на 2, с VPN сетями, в которых используются сертификаты, не удовлетворяющие требованиям безопасности данного уровня. Данная опция будет полезна для работы с уже существующими старыми VPN сетями.

Исправленную версию можно найти в данном репозитории.

Данный клиент поддерживает использование смарт-карт для аутентификации, а также максимально скрывает все тяготы и невзгоды настройки данной схемы под Linux, делая настройку клиента максимально простой и быстрой.

Конечно, для удобной связи PPP и GUI клиента не обошлось и без дополнительных правок каждого из проектов, но тем не менее их удалось минимизировать и свести к минимуму:

Теперь можно приступить к настройке.

Настройка сервера

Установим все необходимые пакеты.

Установка strongswan (IPsec)

В первую очередь, настроим firewall для работы ipsec

Затем приступим к установке

sudo yum install epel-release ipsec-tools dnf

sudo dnf install strongswan

После установки необходимо задать конфигурацию для strongswan (одну из реализаций IPSec). Для этого отредактируем файл /etc/strongswan/ipsec.conf :

config setup

nat_traversal=yes

virtual_private=%v4:10.0.0.0/8,%v4:192.168.0.0/16,%v4:172.16.0.0/12

oe=off

protostack=netkey

conn L2TP-PSK-NAT

rightsubnet=vhost:%priv

also=L2TP-PSK-noNAT

conn L2TP-PSK-noNAT

authby=secret

pfs=no

auto=add

keyingtries=3

rekey=no

ikelifetime=8h

keylife=1h

type=transport

left=%any

leftprotoport=udp/1701

right=%any

rightprotoport=udp/%any

ike=aes128-sha1-modp1536,aes128-sha1-modp1024,aes128-md5-modp1536,aes128-md5-modp1024,3des-sha1-modp1536,3des-sha1-modp1024,3des-md5-modp1536,3des-md5-modp1024

esp=aes128-sha1-modp1536,aes128-sha1-modp1024,aes128-md5-modp1536,aes128-md5-modp1024,3des-sha1-modp1536,3des-sha1-modp1024,3des-md5-modp1536,3des-md5-modp1024

Также зададим общий пароль для входа. Общий пароль должен быть известен всем участникам сети для аутентификации. Данный способ и является заведомо ненадёжным, т.к. данный пароль с лёгкостью может стать известным личностям, которым мы не хотим предоставлять доступ к сети.

Тем не менее, даже этот факт не повлияет на безопасность организации сети, т.к. основное шифрование данных и аутентификация пользователей осуществляется протоколом PPP. Но справедливости ради стоит заметить, что strongswan поддерживает более безопасные технологии для аутентификации, например, с помощью приватных ключей. Так же в strongswan имеется возможность обеспечить аутентификацию с помощью смарт-карт, но пока поддерживается ограниченный круг устройств и поэтому аутентификация с помощью токенов и смарт-карт Рутокен пока затруднительна. Зададим общий пароль через файл /etc/strongswan/ipsec.secrets:

# ipsec.secrets — strongSwan IPsec secrets file

%any %any : PSK «SECRET_PASSPHRASE»

sudo systemctl enable strongswan

sudo systemctl restart strongswan

Установка xl2tp

sudo dnf install xl2tpd

Сконфигурируем его через файл /etc/xl2tpd/xl2tpd.conf:

sudo systemctl enable xl2tpd

sudo systemctl restart xl2tpd

Настройка PPP

UPD: предложенные нами изменения были приняты начиная с версии pppd 2.4.9. Поэтому пакет pppd можно взять из репозиториев.

Желательно поставить последнюю версию pppd. Для этого выполним следующую последовательность команд:

sudo yum install git make gcc openssl-devel

git clone «https://github.com/jjkeijser/ppp»

cd ppp

./configure —prefix /usr

make -j4

sudo make install

Впишите в файл /etc/ppp/options.xl2tpd следующее (если там присутствуют какие-то значения, то их можно удалить):

ipcp-accept-local

ipcp-accept-remote

ms-dns 8.8.8.8

ms-dns 1.1.1.1

noccp

auth

crtscts

idle 1800

mtu 1410

mru 1410

nodefaultroute

debug

lock

proxyarp

connect-delay 5000

Выписываем корневой сертификат и сертификат сервера:

#директория с сертификатами пользователей, УЦ и сервера

sudo mkdir /etc/ppp/certs

#директория с закрытыми ключами сервера и УЦ

sudo mkdir /etc/ppp/keys

#запрещаем любой доступ к этой дирректории кроме администатора

sudo chmod 0600 /etc/ppp/keys/

#генерируем ключ и выписываем сертификат УЦ

sudo openssl genrsa -out /etc/ppp/keys/ca.pem 2048

sudo openssl req -key /etc/ppp/keys/ca.pem -new -x509 -out /etc/ppp/certs/ca.pem -subj «/C=RU/CN=L2TP CA»

#генерируем ключ и выписываем сертификат сервера

sudo openssl genrsa -out /etc/ppp/keys/server.pem 2048

sudo openssl req -new -out server.req -key /etc/ppp/keys/server.pem -subj «/C=RU/CN=centos.vpn.server.ad»

sudo openssl x509 -req -in server.req -CAkey /etc/ppp/keys/ca.pem -CA /etc/ppp/certs/ca.pem -out /etc/ppp/certs/server.pem -CAcreateserial

Таким образом, мы закончили с основной настройкой сервера. Остальная часть конфигурации сервера связана с добавлением новых клиентов.

Добавление нового клиента

Чтобы добавить нового клиента в сеть, необходимо записать его сертификат в список доверенных для данного клиента.

Если пользователь хочет стать участником VPN сети, он создаёт ключевую пару и заявку на сертификат для данного клиента. Если пользователь доверенный, то данную заявку можно подписать, а получившийся сертификат записать в директорию сертификатов:

sudo openssl x509 -req -in client.req -CAkey /etc/ppp/keys/ca.pem -CA /etc/ppp/certs/ca.pem -out /etc/ppp/certs/client.pem -CAcreateserial

Добавим строчку в файл /etc/ppp/eaptls-server для сопоставления имени клиента и его сертификата:

«client» * /etc/ppp/certs/client.pem /etc/ppp/certs/server.pem /etc/ppp/certs/ca.pem /etc/ppp/keys/server.pem *

NOTE

Чтобы не запутаться, лучше чтобы: Common Name, имя файла с сертификатом и имя пользователя были уникальными.

Также стоит проверить, что в других файлах аутентификации нигде не фигурирует имя пользователя, которого мы добавляем, иначе возникнут проблемы со способом аутентификации пользователя.

Этот же сертификат необходимо отправить пользователю обратно.

Генерация ключевой пары и сертификата

Для успешной аутентификации клиенту необходимо:

- сгенерировать ключевую пару;

- иметь корневой сертификат УЦ;

- иметь сертификат для своей ключевой пары, подписанный корневым УЦ.

Для клиента на Linux

Для начала сгенерируем ключевую пару на токене и создадим заявку на сертификат:

Появившуюся заявку client.req отправьте в УЦ. После того как вы получите сертификат для своей ключевой пары, запишите его на токен с тем же id, что и у ключа:

pkcs11-tool —module /usr/lib/librtpkcs11ecp.so -l -y cert -w ./client.pem —id 45

Для клиентов Windows и Linux (более универсальный способ)

Данный способ является более универсальным, т.к. позволяет сгенерировать ключ и сертификат, который будет успешно распознаваться у пользователей Windows и Linux, но он требует наличие машины на Windows для проведения процедуры генерации ключей.

Перед генерацией запросов и импортом сертификатов необходимо добавить корневой сертификат VPN сети в список доверенных. Для этого откроем его и в открывшемся окне выберем опцию «Установить сертификат»:

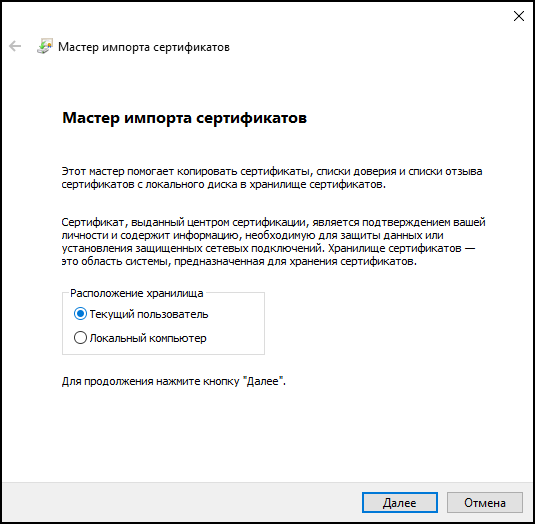

В открывшемся окне выберем установку сертификата для локального пользователя:

Установим сертификат в хранилище доверенных корневых сертификатов УЦ:

После всех этих действий соглашаемся со всеми дальнейшими пунктами. Теперь система настроена.

Создадим файл cert.tmp со следующим содержимым:

После этого сгенерируем ключевую пару и создадим заявку на сертификат. Для этого откроем powershell и введём следующую команду:

certreq.exe -new -pin $PIN .cert.tmp .client.req

Отправьте созданную заявку client.req в ваш УЦ и дождитесь получения сертификата client.pem. Его можно записать на токен и добавить в хранилище сертификатов Windows с помощью следующей команды:

certreq.exe -accept .client.pem

Стоит заметить, что аналогичные действия можно воспроизвести с помощью графического интерфейса программы mmc, но данный способ является более времязатратным и менее программируемым.

Настройка клиента Ubuntu

NOTE

Настройка клиента на Linux в данный момент является достаточно длительной по времени, т.к. требует сборки отдельных программ из исходников. Мы постараемся в ближайшее время добиться, чтобы все изменения попали в официальные репозитории.

Для обеспечения подключения на уровне IPSec к серверу — используется пакет strongswan и демон xl2tp. Для упрощения подключения к сети с помощью смарт-карт – будем использовать пакет l2tp-ipsec-vpn, обеспечивающий графическую оболочку для упрощенной настройки подключения.

Начнём сборку элементов поэтапно, но перед этим установим все необходимые пакеты для непосредственной работы VPN:

sudo apt-get install xl2tpd strongswan libp11-3

Установка ПО для работы с токенами

Установите последнюю версию библиотеки librtpkcs11ecp.so с сайта, также библиотеки для работы со смарт-картами:

sudo apt-get install pcscd pcsc-tools opensc libengine-pkcs11-openssl

Подключите Рутокен и проверьте, что он распознается системой:

pkcs11-tool —module /usr/lib/librtpkcs11ecp.so -O -l

Установка пропатченного ppp

sudo apt-get -y install git make gcc libssl-dev

git clone «https://github.com/jjkeijser/ppp»

cd ppp

./configure —prefix /usr

make -j4

sudo make install

Установка клиента L2tpIpsecVpn

В данный момент клиента тоже нужно собирать из исходников. Делается это с помощью следующей последовательности команд:

sudo apt-get -y install git qt5-qmake qt5-default build-essential libctemplate-dev libltdl-dev

git clone «https://github.com/Sander80/l2tp-ipsec-vpn»

cd l2tp-ipsec-vpn

make -j4

sudo make install

Настройка клиента L2tpIpsecVpn

Запускаем установленный клиент:

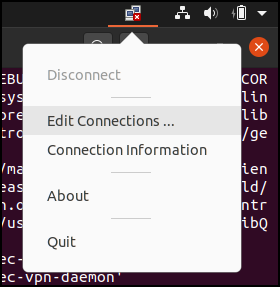

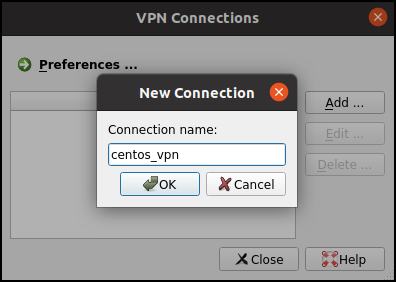

После запуска у вас должен открыться апплет L2tpIpsecVPN. Нажмём на него правой кнопкой мыши и произведём настройку соединения:

Для работы с токенами, в первую очередь, укажем путь opensc движка OpenSSL и PKCS#11 библиотеки. Для этого откройте вкладку «Preferences» для настройки параметров openssl:

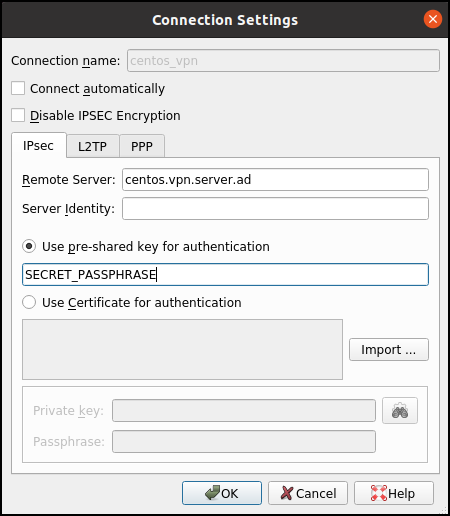

После этого данная сеть станет доступна в панели настроек. Дважды кликнем правой кнопкой мыши по новой сети, чтобы настроить её. На первой вкладке необходимо произвести настройки IPsec. Зададим адрес сервера и общий ключ:

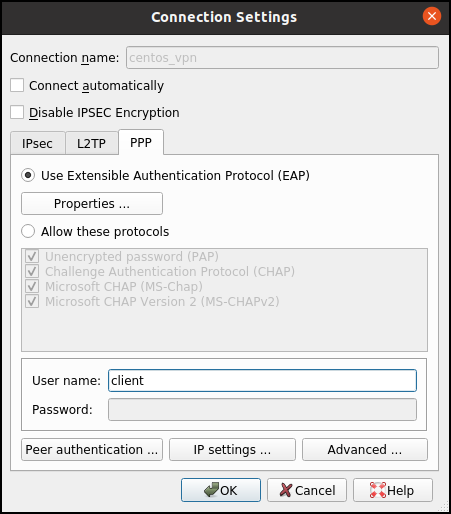

После этого переходим на вкладку настройки PPP и укажем там имя пользователя, под которым мы хотим зайти в сеть:

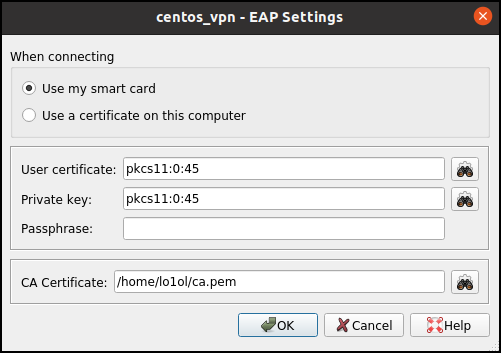

После этого откроем вкладку Properties и укажем путь до ключа, сертификата клиента и УЦ:

Закроем данную вкладку и выполним финальную настройку, для этого откроем вкладку «IP settings» и поставим галочку напротив опции «Obtain DNS server address automatically»:

После всех настроек закроем все вкладки и перезагрузим клиент:

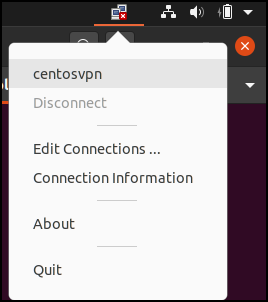

Подключение к сети

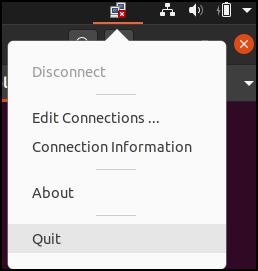

После настроек можно произвести подключение к сети. Для этого откроем вкладку апплета и выберем сеть, к которой мы хотим подключиться:

В процессе установки соединения клиент попросит ввести нас PIN-код Рутокен:

Если в статус-баре появится оповещение о том, что соединение успешно установлено, значит, настройка была произведена успешно:

В противном случае стоит разобраться, почему соединение не было установлено. Для этого стоит посмотреть лог программы, выбрав в апплете команду «Connection information»:

Настройка клиента Windows

Настройка клиента в Windows осуществляется гораздо проще, чем в Linux, т.к. весь необходимый софт уже встроен в систему.

Настройка системы

Установим все необходимые драйверы для работы с Рутокенами скачав их c оф. сайта.

Импорт корневого сертификата для аутентификации

Скачаем корневой сертификат сервера и установим в систему. Для этого откроем его и в открывшемся окне выберем опцию «Установить сертификат»:

В открывшемся окне выберем установку сертификата для локального пользователя. Если хочется, чтобы сертификат был доступен всем пользователям на компьютере, то тогда следует выбрать установку сертификата на локальный компьютер:

Настройка VPN соединения

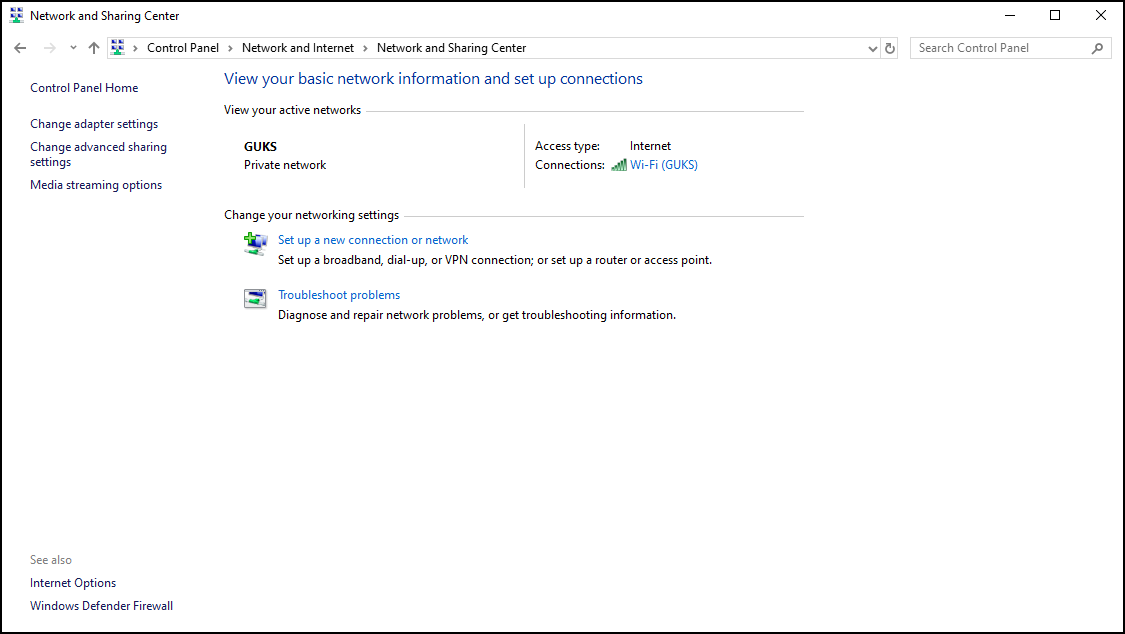

Для настройки VPN соединения перейдите в панель управления и выберите пункт для создания нового соединения.

Во всплывшем окне выберите опцию создания соединения для подключения к рабочему месту:

В следующем окне выберете подключение по VPN:

и введите данные VPN соединения, а также укажите опцию для использования смарт-карты:

На этом настройка не закончена. Осталось указать общий ключ для протокола IPsec, для этого перейдём на вкладку “Настройки сетевых подключений” и затем перейдём на вкладку “Свойства для данного соединения”:

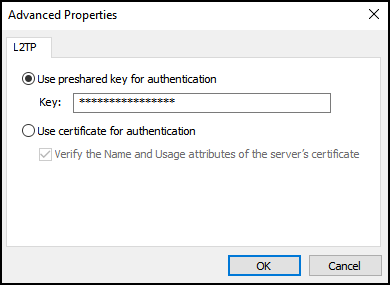

В открывшемся окне перейдём на вкладку «Безопасность», укажем в качестве типа сети «Сеть L2TP/IPsec» и выберем «Дополнительные параметры»:

В открывшемся окне укажем общий ключ IPsec:

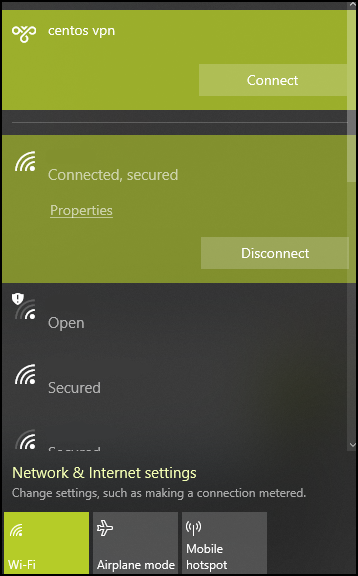

После завершения настройки можно попробовать подключиться к сети:

В процессе подключения от нас потребуют ввести PIN-код токена:

Мы с вами настроили безопасную VPN сеть и убедились в том, что это несложно.

Благодарности

Хотелось бы ещё раз поблагодарить наших коллег Василия Шокова и Александра Смирнова за совместно проделанную работу для упрощения создания VPN соединений для клиентов Linux.

КриптоПро 3. 6 — 4. 0, eToken Client 5. x, 8. x — 9

При установке сертификата в личное хранилище средствами КриптоПро возникает окно eToken Certificate Import с сообщением: «Новый сертификат добавлен в хранилище сертификатов. Нажмите ОК для установки сертификата на eToken».

Если нажать ОК, то возникает ошибка: «Ошибка импорта сертификата. Нажмите ОК для удаления сертификата из хранилища».

Если нажать ОК, то установленный сертификат из хранилища удалится.

Причина

Когда пользователь устанавливает сертификат ГОСТ в личное хранилище, программное обеспечение (клиент) для работы с ключевыми носителями eToken предлагает установить сертификат на ключевой носитель (при наличии подключенного ключевого носителя eToken PRO). Этот процесс завершается ошибкой, т.к. данный клиент поддерживает работу только с сертификатами RSA, сертификаты ГОСТ этим ПО не поддерживаются.

Решение

После импорта сертификата в хранилище в окне с сообщением eToken Certificate Import — «Новый сертификат добавлен в хранилище сертификатов. Нажмите ОК для установки сертификата на eToken» нажмите «Отмена».

Checking if the site connection is secure

www.yaplakal.com needs to review the security of your connection before proceeding.