У сертификата отображается статус «Последний сертификат цепи не является доверенным корневым сертификатом».

Причина

На компьютере не установлен корневой сертификат удостоверяющего центра. Он подтверждает подлинность вашей электронной подписи. Если корневой сертификат УЦ не установлен или истек срок его действия, все сертификаты от этого УЦ отображаются как недействительные.

Решение

Запустите мастер настройки рабочего места. Он сам установит все действующие корневые сертификаты УЦ Тензор. Сделать это можно и вручную:

Скачайте комплект сертификатов (EXE, 168 КБ).

Скачайте комплект сертификатов (EXE, 168 КБ).- Кликните файл правой кнопкой мыши и выберите «Запуск от имени администратора».

- Установите корневые сертификаты, следуя подсказкам мастера установки.

Чтобы установить сертификаты других УЦ, сначала узнайте, какого именно корневого не хватает:

- Сохраните сертификат в файл. Укажите любое имя, система присвоит ему расширение *.cer.

- Запустите файл как программу.

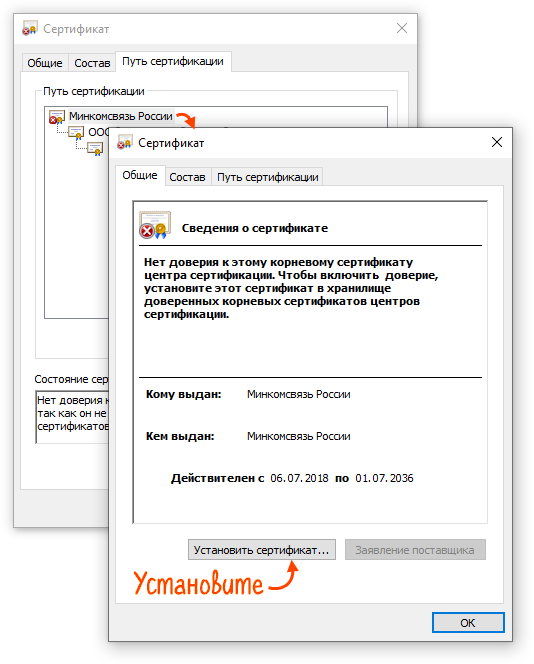

- В открывшемся окне перейдите на вкладку «Путь сертификации».

- Найдите сертификат, у которого отображается ошибка, и дважды кликните его левой кнопкой мыши.

- Установите сертификат в хранилище «Доверенные корневые центры сертификации».

Права и роли

Нашли неточность? Выделите текст с ошибкой и нажмите ctrl + enter.

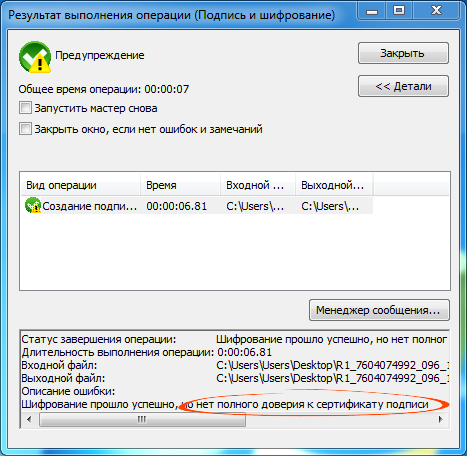

При шифровании в КриптоАРМ процесс завершается с предупреждением: «Нет полного доверия к сертификату подписи».

Причина №1. Не настроен КриптоАРМ

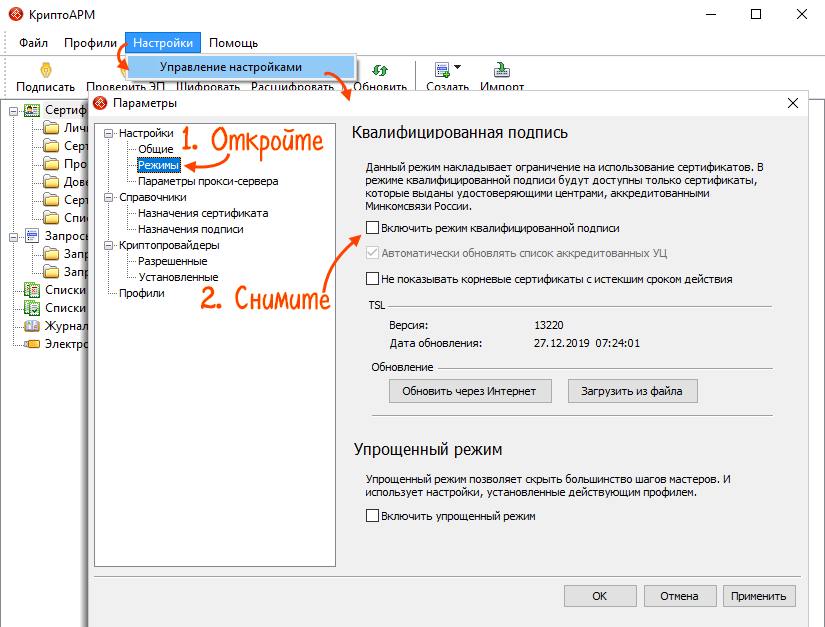

Откройте «Пуск/КриптоАРМ/КриптоАРМ». В меню нажмите «Настройки/Управление настройками» и перейдите в раздел «Режимы». Убедитесь, что снят флаг «Включить режим квалифицированной подписи».

Причина №2. Отсутствует или устарел список отозванных сертификатов

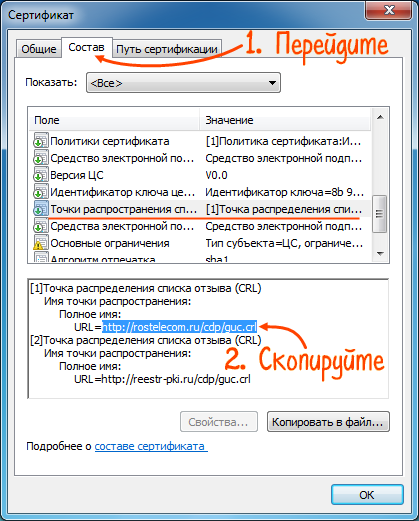

- Скачайте и откройте корневой сертификат.

- Перейдите на вкладку «Состав» и выберите «Точки распространения списков отзыва».

- В открывшемся окне скопируйте ссылку, вставьте ее в адресную строку браузера и сохраните список отзывов.

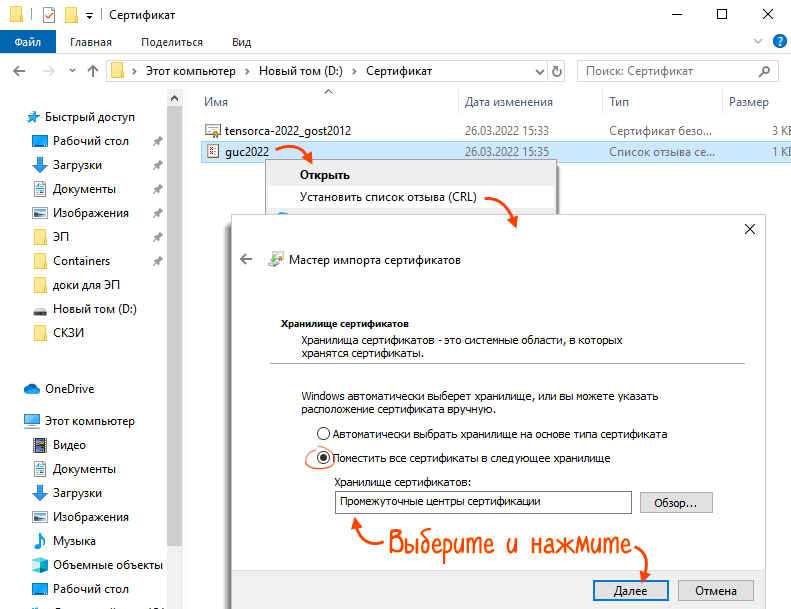

- Найдите скачанный файл, кликните его правой кнопкой мыши и выберите «Установить список отзыва(CRL)».

- В открывшемся окне кликните «Далее». Установите флаг «Поместить все сертификаты в следующее хранилище», нажмите «Обзор» и выберите пункт «Промежуточные центры сертификации». Кликните «Далее», затем «Готово».

То же самое повторите для вашего сертификата.

Причина №3. Сертификаты УЦ не установлены или установлены в другое хранилище

Все сертификаты УЦ должны находиться в хранилище «Промежуточные центры сертификации».

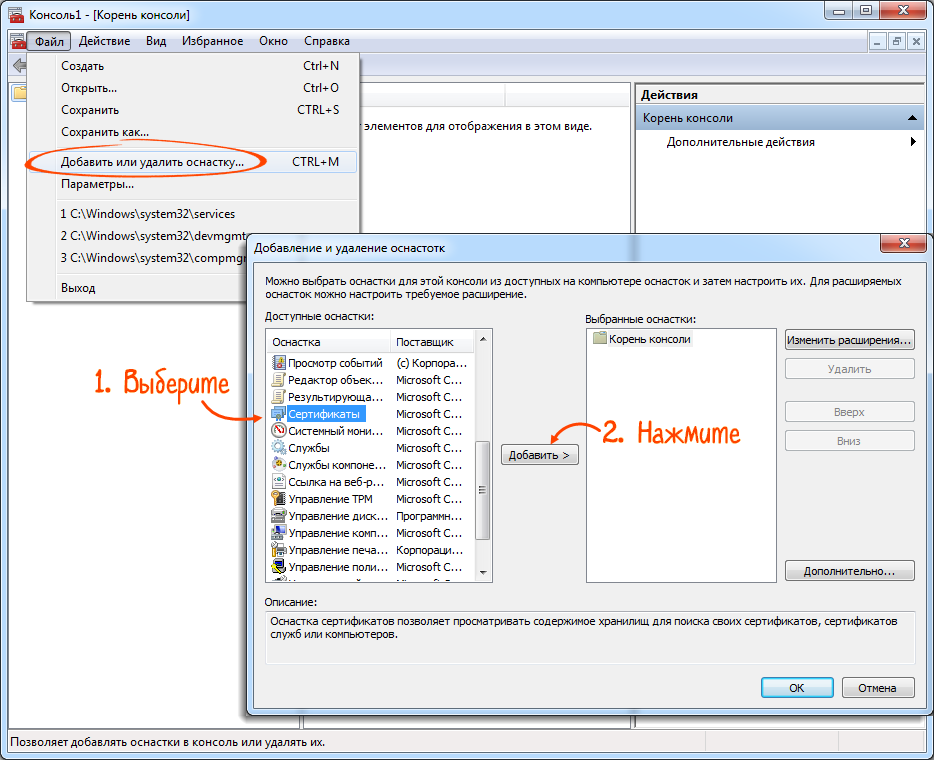

- В меню «Пуск» в строке поиска введите «mmc» (без кавычек) и нажмите Enter.

- Выберите в главном меню «Файл/Добавить или удалить оснастку».

- В списке выделите «Сертификаты» и нажмите «Добавить».

- В открывшемся окне «Оснастка диспетчера сертификатов» оставьте значения по умолчанию и нажмите «Готово», затем «ОК».

- Проверьте, установлен ли сертификат УЦ в раздел «Сертификаты/Промежуточные центры сертификации». Если он:

- есть в других разделах — удалите его из них: выберите в списке и на клавиатуре нажмите Delete (Del);

- отсутствует в разделе «Промежуточные центры сертификации» — запустите мастер настройки, чтобы установить сертификат.

Нашли неточность? Выделите текст с ошибкой и нажмите ctrl + enter.

В Android Oreo (8.0) выполните следующие действия:

- Открыть настройки.

- Нажмите «Безопасность и местоположение»

- Нажмите «Шифрование и учетные данные».

- Нажмите «Надежные учетные данные». Это отобразит список всех доверенных сертификатов на устройстве.

19 апр. 2018 г.

Как принять все сертификаты SSL на Android?

Как включить доверенные сертификаты?

Доверяйте центру сертификации: Windows

Щелкните меню «Файл» и выберите «Добавить / удалить оснастку». Нажмите «Сертификаты» в разделе «Доступные надстройки», затем нажмите «Добавить». Нажмите «ОК», затем «Учетная запись компьютера» и кнопку «Далее». Щелкните «Локальный компьютер», затем нажмите кнопку «Готово».

Что такое доверенные сертификаты ЦС Android?

Центр сертификации является одним из надежных сертификатов на Android и отвечает за цифровые сертификаты и распространение открытых ключей. Вы можете хранить эти учетные данные на своем устройстве, внешнем накопителе или на карте памяти.

Где хранятся сертификаты в Android?

1 ответ. Ключ и сертификат зашифрованы и хранятся в / data / misc / keystore. Однако, поскольку они были сохранены системой, у вас нет разрешения на доступ к ним или их расшифровку.

Безопасно ли очищать учетные данные на Android?

При очистке учетных данных удаляются все сертификаты, установленные на вашем устройстве. Другие приложения с установленными сертификатами могут потерять некоторые функции. Чтобы удалить учетные данные, сделайте следующее: На устройстве Android перейдите в «Настройки».

Безопасен ли SSL принимает все сертификаты?

Да, это означает, что он будет принимать все (например, независимо от эмитента) SSL-сертификаты, даже если они получены от ненадежного центра сертификации. Вы можете использовать это, если вам все равно, кому будут отправляться ваши сообщения, но вы хотите, чтобы они были в безопасности.

Как исправить ошибку сертификата безопасности на Android?

7 способов исправить ошибку SSL-соединения Android

- Исправьте дату и время на вашем устройстве. …

- Очистить данные просмотра Google Chrome. …

- Сбросьте настройки сети. …

- Деактивируйте антивирусное приложение. …

- Обновите свое приложение / браузер. …

- Посетите веб-сайт в режиме инкогнито / приватном режиме. …

- Сбросьте настройки вашего устройства.

Как обойти сертификат безопасности?

Исправление 3 — Настройка несоответствия имен

- Откройте Internet Explorer.

- Выберите шестеренку опций, затем выберите «Свойства обозревателя».

- Выберите вкладку «Дополнительно».

- Прокрутите вниз до раздела «Безопасность» и снимите флажок «Предупреждать о несоответствии адреса сертификата».

- Выберите «ОК».

- Перезагрузите компьютер.

Почему моему сертификату не доверяют?

Наиболее частой причиной ошибки «сертификат не доверяет» является то, что установка сертификата не была должным образом завершена на сервере (или серверах), на которых размещен сайт. Воспользуйтесь нашим тестером SSL-сертификатов, чтобы проверить эту проблему. В тестере неполная установка показывает один файл сертификата и оборванную красную цепочку.

Что такое обновление доверенных сертификатов?

Список доверенных сертификатов время от времени обновляется в случае добавления, обновления или истечения срока действия некоторых сертификатов. Эти обновления отличаются от стандартных обновлений продуктов для Acrobat или Reader, которые можно запустить, выбрав «Справка»> «Проверить наличие обновлений».

Что такое доверенный корневой сертификат?

Нужны ли мне сертификаты безопасности на моем телефоне?

Android использует сертификаты с инфраструктурой открытого ключа для повышения безопасности мобильных устройств. Организации могут использовать учетные данные для проверки личности пользователей при попытке доступа к защищенным данным или сетям. Члены организации часто должны получить эти учетные данные у своих системных администраторов.

Что означает, когда мой телефон сообщает, что сеть может контролироваться?

В Android 11 для установки сертификата ЦС пользователям необходимо вручную:

- Открыть настройки.

- Перейдите в «Безопасность»

- Перейдите в «Шифрование и учетные данные»

- Перейдите в «Установить из хранилища».

- Выберите «Сертификат ЦС» из списка доступных типов.

- Примите большое страшное предупреждение.

- Найдите файл сертификата на устройстве и откройте его.

Что означает сертификат CA?

Что такое сертификаты на Android?

Android использует сертификаты с инфраструктурой открытого ключа для повышения безопасности мобильных устройств. Организации могут использовать учетные данные для проверки личности пользователей при попытке доступа к защищенным данным или сетям. Члены организации часто должны получить эти учетные данные у своих системных администраторов.

Как мне получить сертификат CA?

Как получить сертификат, подписанный ЦС?

- Купить сертификат.

- Предоставьте запрос на подпись сертификата (CSR). Вы можете получить это из панели управления хостингом, например cPanel.

- Завершите процесс проверки. С сертификатами DV это может быть так же просто, как щелкнуть ссылку в электронном письме с подтверждением.

- Выпей чашку кофе.

Как мне доверять сертификату в Android?

В Android Oreo (8.0) выполните следующие действия:

- Открыть настройки.

- Нажмите «Безопасность и местоположение»

- Нажмите «Шифрование и учетные данные».

- Нажмите «Надежные учетные данные». Это отобразит список всех доверенных сертификатов на устройстве.

19 апр. 2018 г.

Как получить сертификат WiFi?

Перейдите в «Настройки»> «Wi-Fi»> «Меню: Дополнительно»> «Установить сертификаты», чтобы установить сертификат доступа WiFi.

Зачем нужен сертификат ЦС?

Какая польза от сертификата CA?

Как работает сертификат CA?

ЦС проверяет правильность информации в сертификате, а затем подписывает его, используя свой (ЦС) закрытый ключ. Затем он возвращает вам подписанный сертификат сервера. Вы импортируете подписанный сертификат сервера на свой сервер.

Безопасно ли очищать учетные данные на Android?

При очистке учетных данных удаляются все сертификаты, установленные на вашем устройстве. Другие приложения с установленными сертификатами могут потерять некоторые функции. Чтобы удалить учетные данные, сделайте следующее: На устройстве Android перейдите в «Настройки».

Как установить сертификаты на Android?

- Откройте приложение «Настройки» вашего телефона.

- Коснитесь Security Advanced. Шифрование и учетные данные.

- В разделе «Хранилище учетных данных» нажмите «Установить сертификат». Сертификат Wi-Fi.

- В левом верхнем углу нажмите на значок.

- В разделе «Открыть из» нажмите, где вы сохранили сертификат.

- Коснитесь файла. …

- Введите имя сертификата.

- Нажмите «ОК».

Что такое учетные данные на телефоне?

Мобильные учетные данные — это учетные данные цифрового доступа, которые находятся на интеллектуальном устройстве на базе Apple® iOS или Android ™. Мобильные учетные данные работают точно так же, как традиционные физические учетные данные, но не требуют, чтобы пользователь взаимодействовал со своими учетными данными, чтобы получить доступ к контролируемой области.

Сколько стоит сертификат ЦС?

В чем разница между самоподписанным сертификатом и сертификатом CA?

Как создать доверенный сертификат?

Как создать список доверенных сертификатов для домена?

- Запустите консоль управления Microsoft (MMC).

- В меню консоли выберите «Добавить / удалить оснастку».

- Нажмите «Добавить».

- Выберите Сертификаты и нажмите Добавить.

- В качестве типа выберите Моя учетная запись и нажмите Готово.

- Нажмите «Закрыть».

- Щелкните OK, чтобы вернуться в главное диалоговое окно.

- Разверните корень Certificates и щелкните правой кнопкой мыши Personal.

Корневой сертификат — это файл, в котором указаны данные удостоверяющего центра (УЦ). Например, название УЦ, его ИНН и адрес, срок действия сертификата, какой алгоритм шифрования использует УЦ.

К этим данным обращается криптопровайдер, когда проверяет действительность электронной подписи пользователя. Если не установить корневой сертификат на компьютер, где используется электронная подпись, то подпись не будет работать корректно.

Чтобы быстро установить корневой сертификат и настроить компьютер, используйте бесплатный сервис Контур.Веб-диск. Он скачает все плагины и файлы, необходимые для правильной работы электронной подписи.

Удостоверяющий центр использует корневой сертификат, чтобы:

- выдавать сертификаты электронной подписи (ЭП, она же ЭЦП) пользователям, например, гендиректору организации или нотариусу,

- отзывать эти сертификаты, подписывая корневым сертификатом список отозванных (аннулированных) сертификатов.

Если вы еще не получили электронную подпись, оформите ЭП в удостоверяющем центре, который прошел аккредитацию. В УЦ Контура есть подписи для сотрудников и руководителей, торгов, отчетности и личных дел.

Корневой сертификат участвует в «цепочке доверия». «Цепочка доверия» — это взаимосвязь нескольких сертификатов, которая позволяет проверить, действительна ли электронная подпись и можно ли доверять сертификату ЭП.

Рассмотрим «цепочку доверия», сформированную для квалифицированного сертификата электронной подписи:

1. Корневой сертификат Минцифры РФ (ранее — Минкомсвязь РФ).

Это верхнее звено «цепочки доверия». Минцифры РФ осуществляет функции головного удостоверяющего центра в России. Оно наделяет другие удостоверяющие центры, прошедшие аккредитацию, правом выдавать квалифицированные сертификаты ЭП — выдает им собственные сертификаты, подписанные корневым сертификатом Минцифры РФ.

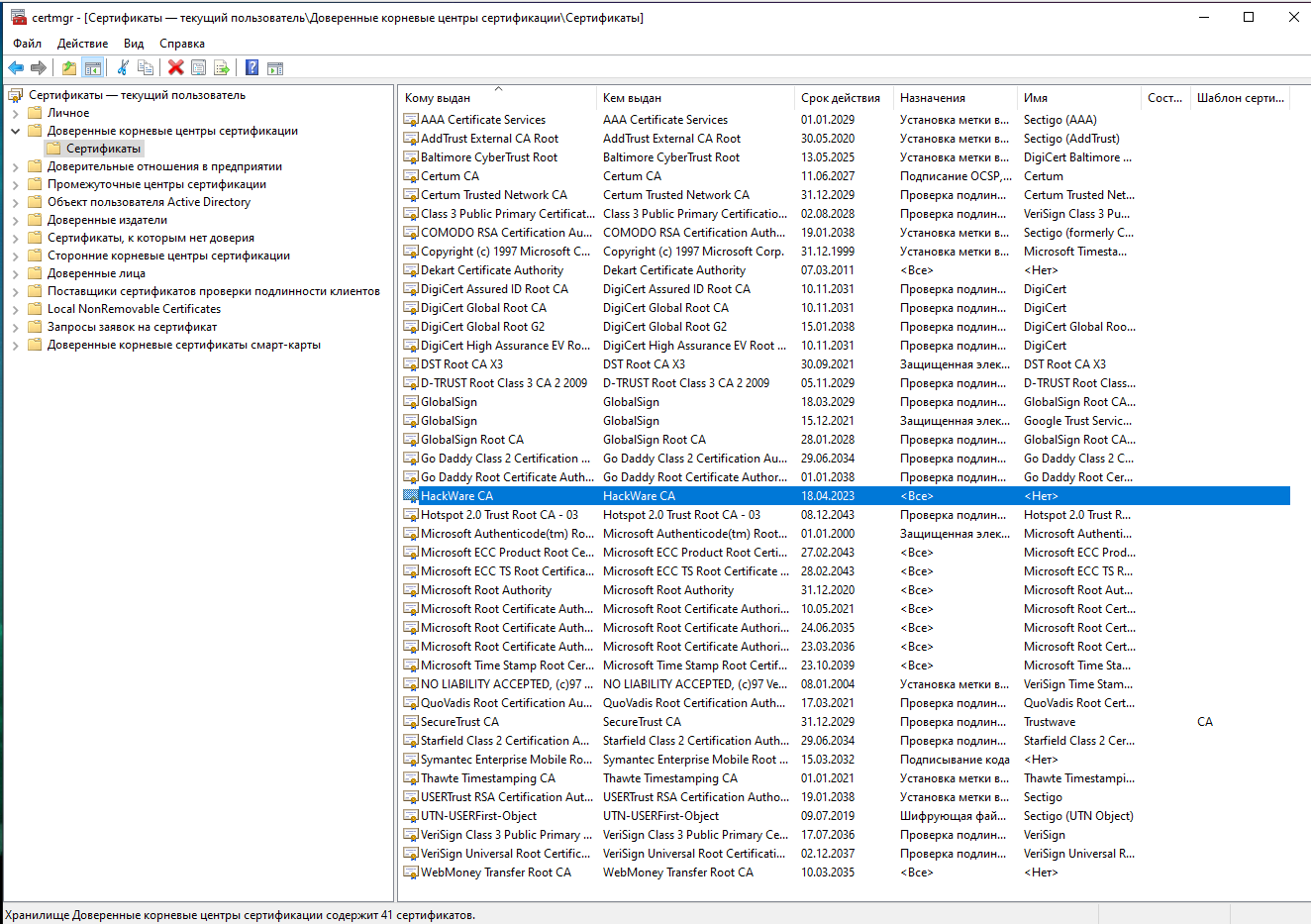

Например, в Windows корневой сертификат можно найти через «Управление сертификатами» — «Доверенные корневые центры сертификации» — «Сертификаты».

2. Сертификат удостоверяющего центра. Официально его называют «промежуточный сертификат», но распространено также название «корневой сертификат УЦ».

Среднее звено «цепочки доверия». УЦ получает этот сертификат от Минцифры РФ, когда становится аккредитованным. С помощью своего промежуточного сертификата УЦ выдает квалифицированные сертификаты пользователям: организациям, их сотрудникам, простым физлицам (п.2.1 ст.15 63-ФЗ).

В Windows промежуточный сертификат хранится в «Управление сертификатами» — «Промежуточные центры сертификации» — «Сертификаты».

3. Личный сертификат пользователя — квалифицированный сертификат электронной подписи.

Конечное звено «цепочки». Пользователь обращается в УЦ и получает там квалифицированный сертификат ЭП (он же КЭП, ЭП или ЭЦП). В его сертификате указаны данные «вышестоящих» сертификатов — УЦ и Минцифры.

В Windows личный сертификат можно найти через «Управление сертификатами» — «Личное».

Все сертификаты должны быть установлены в хранилище сертификатов (на компьютер) и действительны. Только тогда криптопровайдер сможет проверить доверие к сертификату пользователя и действительность электронной подписи, сформированной на основе этого сертификата.

Выше мы описали «цепочку доверия» для квалифицированных сертификатов. Поскольку такие сертификаты могут выдавать только аккредитованные УЦ, то в цепочке три звена: Минцифры — аккредитованный УЦ — пользователь. Именно такую связь можно увидеть, если открыть личный сертификат пользователя на вкладке «Путь сертификации» (см. скриншот выше).

Для неквалифицированных сертификатов ЭП «цепочка доверия» может состоять только из двух звеньев: УЦ — пользователь. Это возможно потому, что УЦ для выдачи неквалифицированных сертификатов не нужна аккредитация. Звенья такой «цепочки» будут называться: «корневой сертификат» и «пользовательский (личный) сертификат»

Программа установки всех сертификатов импортирует корневой сертификат Минцифры и промежуточные сертификаты УЦ. Подключение к интернету на момент установки не требуется.

Да, можно, но работать она не будет. Корневой и промежуточный сертификат является тем ключом, к которому обращается криптопровайдер при проверке подлинности подписи. Для признания ключа действительным в системе должен быть установлен корневой сертификат. В противном случае пользователь увидит окно с уведомлением об ошибке.

Это актуально как для ЭП, хранящейся на компьютере, так и для ЭП на токене, с небольшой разницей:

- при работе с ЭП на компьютере, корневой сертификат устанавливается один раз, обычно при первой установке ЭП,

- если ЭП хранится на токене, то корневой сертификат необходимо устанавливать на тот компьютер, с которым предстоит работать.

Корневой сертификат представляет собой файл, который содержит свойства и данные:

- серийный номер,

- сведения об УЦ,

- сведения о владельце сертификата,

- сроки его действия,

- используемые алгоритмы

- открытый ключ электронной подписи,

- используемые средства УЦ и средства электронной подписи,

- класс средств ЭП,

- ссылка на сертификат «вышестоящего» УЦ, который выдал данный сертификат (для промежуточного сертификата),

- ссылка на реестр аннулированных (отозванных) сертификатов (для промежуточного сертификата),

- электронную подпись УЦ, выдавшего сертификат.

Какой срок действия корневого сертификата удостоверяющего центра

Корневой сертификат УЦ Минцифры действует 18 лет. Промежуточный сертификат аккредитованного УЦ действует 15 лет — это дольше, чем действие любого пользовательского сертификата ЭП, который такой УЦ выдаст клиенту. Пользовательские сертификаты выдаются обычно на 12, 15 месяцев.

УЦ сам следит за сроками действия своих промежуточных и корневых сертификатов, чтобы не доставить неудобств клиентам. УЦ Контура обновляет сертификаты в среднем раз в год — это необходимо, чтобы соблюдать требования эксплуатационной документации к срокам ключей электронной подписи на сертифицированные средства УЦ и ЭП. Обновление происходит незаметно для пользователей и не влияет на их работу.

Если вы еще не получили электронную подпись, оформите ЭП в удостоверяющем центре, который прошел аккредитацию. В УЦ Контура есть подписи для сотрудников и руководителей, торгов, отчетности и личных дел.

Для начала работы с электронной подписью необходимо установить корневые и промежуточные сертификаты УЦ. У клиентов УЦ Контура установка обычно происходит автоматически — во время автонастройки компьютера. Ниже мы опишем и автоматический, и ручной способ.

Автоматическая установка — наиболее простой и быстрый способ, который не требует специальных знаний и навыков от вас:

- Откройте любой удобный браузер, это может быть Google Chrome, Mozilla Firefox, Internet Explorer или другой.

- Зайдите в сервис автоматической настройки рабочего места Контур.Веб-диск.

- Действуйте по указаниям сервиса: он продиагностирует ваш компьютер, найдет каких плагинов и файлов не хватает, предложит их установить. Вместе с ними установит необходимые корневые и промежуточные сертификаты.

- Перейдите в раздел «Корневые сертификаты». Дальше возможны два варианта.

- Скачайте все сертификаты разом. Для этого на странице с сертификатами Удостоверяющего центра нажмите на ссылку «Программа для установки всех корневых сертификатов», откройте архив и выберите один из файлов:

- Certificates_Kontur_Admin.exe — если у вас есть права администратора компьютера, сертификаты установятся для всех пользователей компьютера;

- Certificates_Kontur_User.exe — если прав администратора у вас нет, сертификаты установятся только для текущего пользователя.

- Скачайте каждый сертификат отдельно.

- Выберите год, когда был выдан промежуточный сертификат УЦ Контура. Чтобы найти дату, откройте личный сертификат пользователя, выберите вкладку «Путь сертификации» и откройте промежуточный сертификат.

- Напротив нужного сертификата нажмите кнопку «Скачать» и установите его в систему.

Если вы еще не получили электронную подпись, оформите ЭП в удостоверяющем центре, который прошел аккредитацию. В УЦ Контура есть подписи для сотрудников и руководителей, торгов, отчетности и личных дел.

Если возникли ошибки — при установке корневого сертификата или при работе с электронной подписью — обратитесь в нашу техподдержку. Специалисты помогут разобраться в проблеме. Звоните на или пишите по контактам Центра поддержки, указанным в правом нижнем углу страницы.

Установка через Internet Explorer

- Запустите iexplorer. В главном меню выберите Сервис / Свойства обозревателя.

- Откройте «Свойства обозревателя» через Пуск / Панель управления.

- Переключитесь на вкладку «Содержание».

- Откроется окно «Сертификаты». Переключитесь на вкладку «Доверенные корневые центры сертификации».

- Нажмите кнопку «Импорт».

- Запустите файл сертификата как программу. Появится окно «Сертификат».

- Нажмите кнопку «Установить сертификат».

Управление доверенными корневыми сертификатами в Windows

Чтобы добавить сертификаты в хранилище доверенных корневых центров сертификации для локального компьютера , в меню WinX в Windows 10/8.1 откройте окно «Выполнить» и введите mmc и нажмите Enter, чтобы открыть Microsoft Management Control.

Нажмите ссылку меню «Файл» и выберите «Добавить/удалить оснастку». Теперь в разделе «Доступные оснастки» нажмите Сертификаты и нажмите «Добавить».

Нажмите ОК. В следующем диалоговом окне выберите Учетная запись компьютера , а затем нажмите Далее.

Теперь выберите Локальный компьютер и нажмите «Готово».

Теперь вернувшись в MMC, в дереве консоли дважды щелкните Сертификаты , а затем щелкните правой кнопкой мыши Хранилище доверенных корневых центров сертификации . В разделе Все задачи выберите Импорт .

Откроется мастер импорта сертификатов.

Следуйте инструкциям мастера, чтобы завершить процесс.

Теперь давайте посмотрим, как настроить и доверенные корневые сертификаты для локального компьютера . Откройте MMC, нажмите ссылку меню «Файл» и выберите «Добавить/удалить оснастку». Теперь в разделе «Доступные оснастки» нажмите Редактор объектов групповой политики и нажмите кнопку Добавить. Выберите компьютер, локальный объект групповой политики которого вы хотите редактировать, и нажмите «Готово»/«ОК».

Теперь вернитесь в дерево консоли MMC, перейдите к Политике локального компьютера> Конфигурация компьютера> Параметры Windows> Параметры безопасности. Далее Политики открытых ключей . Дважды щелкните «Параметры проверки пути сертификата» и перейдите на вкладку «Хранилища».

Здесь установите флажки Определить эти параметры политики , Разрешить использование доверенных корневых центров сертификации для проверки сертификатов и Разрешить пользователям доверять сертификатам равноправного доверия . .

Наконец, на вкладке «Хранилища»> «Хранилища корневых сертификатов» выберите один из вариантов в разделе Корневые центры сертификации, которым клиентские компьютеры могут доверять , и нажмите «ОК». Если вы сомневаетесь, используйте рекомендованный вариант.

Чтобы узнать, как управлять доверенными корневыми сертификатами для домена и как добавить сертификаты в хранилище доверенных корневых центров сертификации для домена , посетите Technet .

RCC – это бесплатный сканер корневых сертификатов, который может помочь вам сканировать корневые сертификаты Windows на наличие ненадежных.

Настройка доверенных SSL/TLS сертификатов для защиты RDP подключений

09.07.2020

09.07.2020

itpro

itpro

Windows 10, Windows Server 2016, Групповые политики

Windows 10, Windows Server 2016, Групповые политики

комментариев 16

комментариев 16

В этой статье мы покажем, как использовать доверенные SSL/TLS сертификаты для защиты RDP подключений к компьютерам и серверам Windows в домене Active Directory. Эти сертфикаты мы будем использовать вместо самоподписанных RDP сертификатов (у пользователей появляется предупреждение о невозможности проверки подлинности при подключению к RDP хосту с таким сертификатом). В этом примере мы настроим специальный шаблон для выпуска RDP сертификатов в Certificate Authority и настроим групповую политику для автоматического выпуска и привязки SSL/TLS сертификата к службе Remote Desktop Services.

Предупреждение о самоподписанном сертификате RDP

По умолчанию в Windows для защиты RDP сессии генерируется самоподписанный

сертификат. В результате при первом подключении к RDP/RDS серверу через клиента mstsc.exe, у пользователя появляется предупреждение:

Чтобы продолжить установление RDP подключении пользователь должен нажать кнопку Да. Чтобы RDP предупреждение не появлялось каждый раз, можно включить опцию “Больше не выводить запрос о подключениях к этому компьютеру».

Создаем шаблон RDP сертификата в центре сертификации (CA)

Попробуем использовать для защиты RDP подключений доверенный SSL/TLS сертификат, выданный корпоративным центром сертификации. С помощью такого сертификата пользователь может выполнить проверку подлинности RDP сервера при подключении. Предположим, что у вас в домене уже развернут корпоративной центр сертификации (Microsoft Certificate Authority), в этом случае вы можете настроить автоматическую выдачу и подключение сертификатов всем компьютерам и серверам Windows в домене.

Н на вашем CA нужно создать новый тип шаблона сертификата для RDP/RDS серверов.

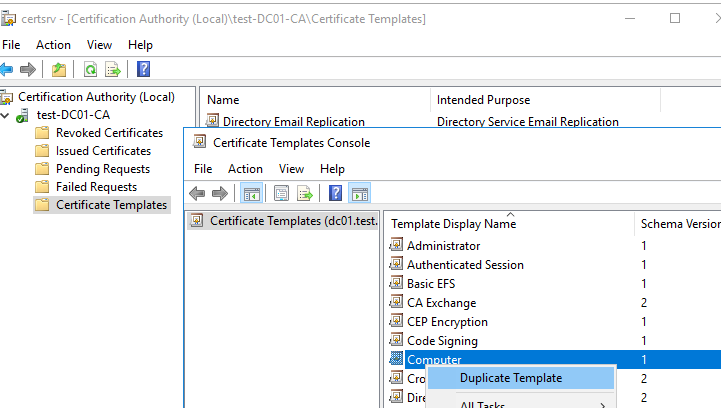

- Запустите консоль Certificate Authority и перейдите в секцию Certificate Templates;

- Сделайте копию шаблона сертификата Computer (Certificate Templates -> Manage -> Computer -> Duplicate);

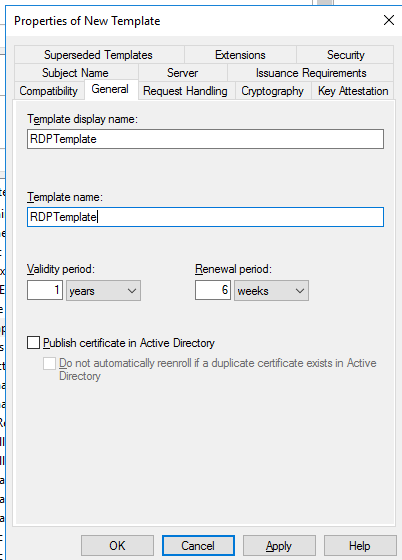

- На вкладке General укажите имя нового шаблона сертификата – RDPTemplate. Убедитесь, что значение поля Template Name полностью совпадает с Template display name;

- На вкладке Compatibility укажите минимальную версию клиентов в вашем домене (например, Windows Server 2008 R2 для CA и Windows 7 для клиентов). Тем самым будут использоваться более стойкие алгоритмы шифрования;

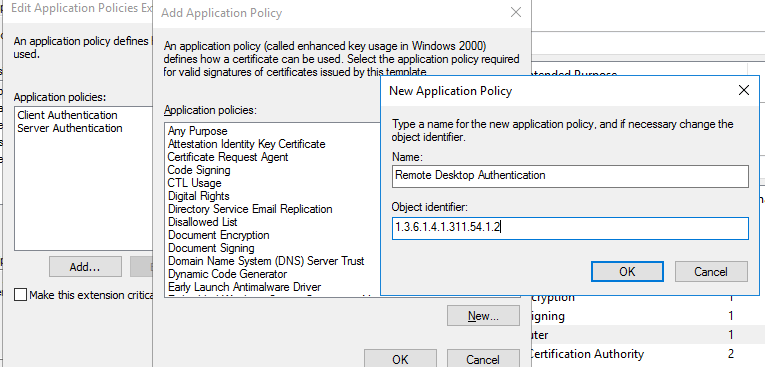

- Теперь на вкладке Extensions в политике приложений (Application policy) нужно ограничить область использования такого сертификата только для Remote Desktop Authentication (укажите следующий object identifier — 1.3.6.1.4.1.311.54.1.2). Нажмите Add -> New, создайте новую политику и выберите ее;

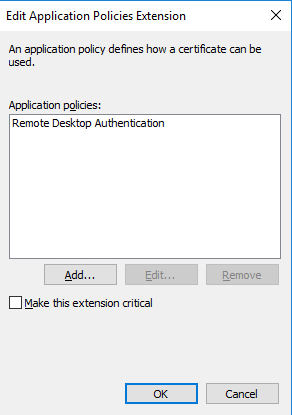

- В настройках шаблона сертификата (Application Policies Extension) удалите все политики кроме Remote Desktop Authentication;

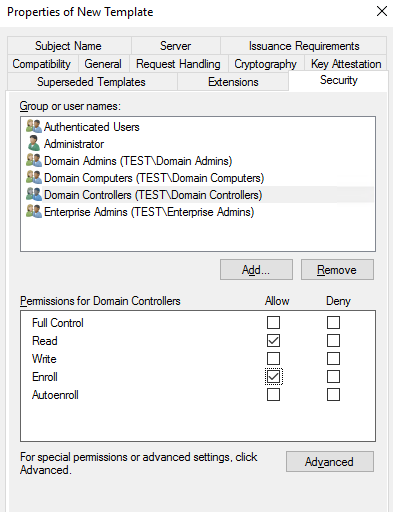

- Чтобы использовать данный шаблон RDP сертификатов на контролерах домена, откройте вкладку Security, добавьте группу Domain Controllers и включите для нее опцию Enroll и Autoenroll;

- Сохраните шаблон сертификата;

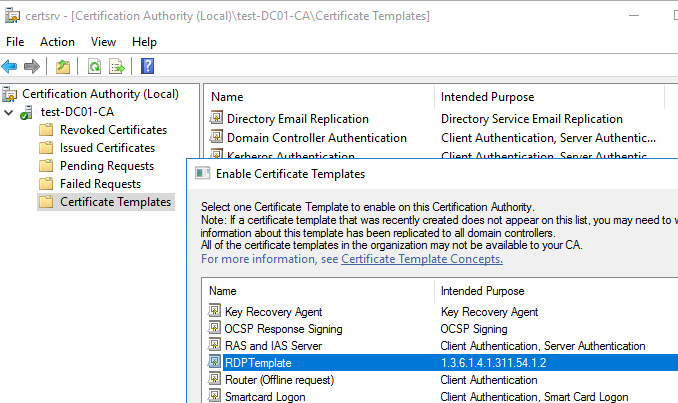

- Теперь в оснастке Certificate Authority, щёлкните по папке Certificate Templates, выберите New ->Certificate Template to Issue -> выберите созданный шаблон RDPTemplate.

Настройка групповой политики для выдачи RDP сертификатов

Теперь нужно настроить доменную политику, которая будет автоматически назначать RDP сертификат компьютерам/серверам согласно настроенного шаблона.

- Откройте консоль управления доменными групповыми политиками gpmc.msc, создайте новый объект GPO и назначьте его на OU с RDP/RDS серверами или компьютерами, для которых нужно автоматически выдавать TLS сертификаты для защиты RDP подключения;

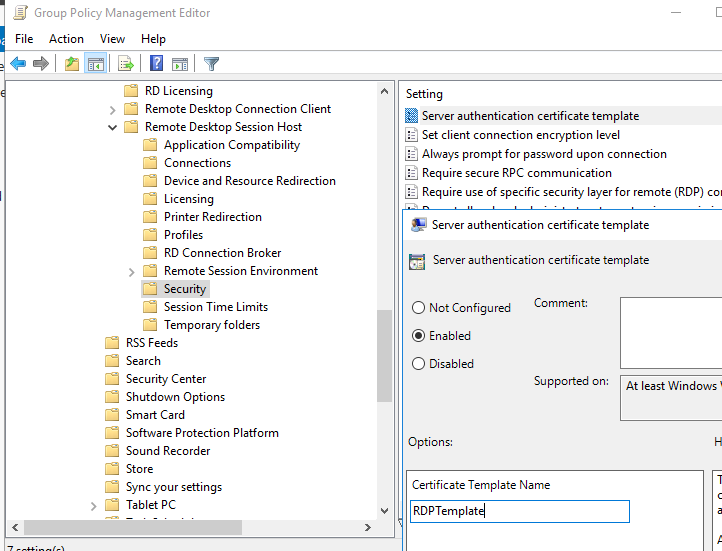

- Перейдите в раздел GPO: Computer Configuration -> Policies -> Administrative Templates -> Windows Components -> Remote Desktop Services -> Remote Desktop Session Host -> Security. Включите политику Server Authentication Certificate Template. Укажите имя шаблона CA, который вы создали ранее (RDPTemplate);

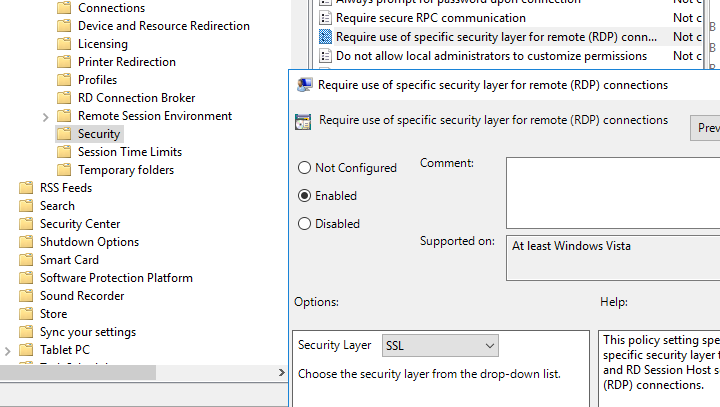

- Затем в этом же разделе GPO включите политику Require use of specific security layer for remote (RDP) connections и установите для нее значение SSL;

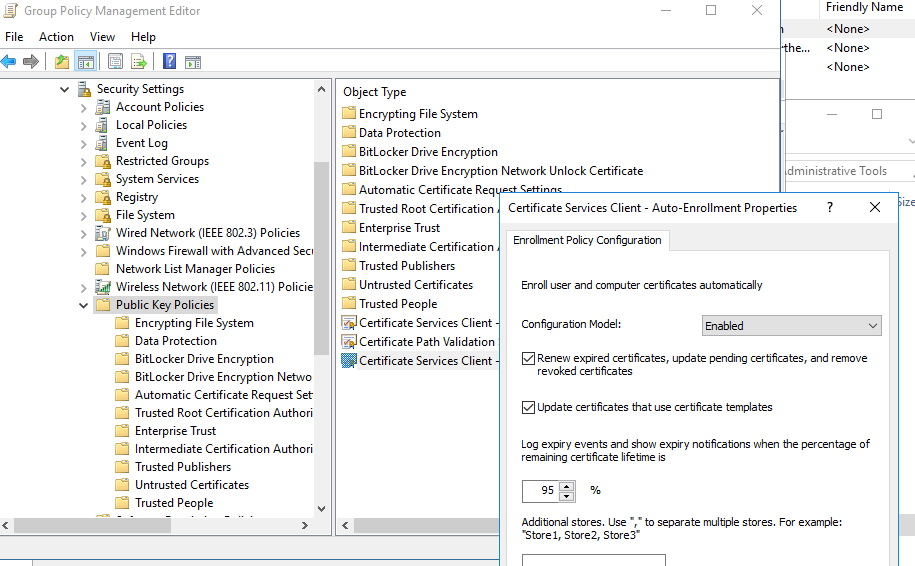

- Для автоматического продления RDP сертификата, перейдите в раздел GPO Computer configuration -> Windows settings -> Security Settings -> Public Key Policies и включите политику Certificate Services Client – Auto-Enrollment Properties. Выберите опции “Renew expired certificates, update pending certificates and remove revoked certificates” и “Update certificates that use certificate templates”;

- Если вы хотите, чтобы клиенты всегда проверяли сертификат RDP сервера, вам нужно настроить политику Configure Authentication for Client = Warn me if authentication fails (секция GPO Computer Configuration -> Policies -> Administrative Templates -> Windows Components -> Remote Desktop Settings -> Remote Desktop Connection Client);

- Если нужно, можете через политики файервола открыть входящий RDP порт TCP/UDP 3389;

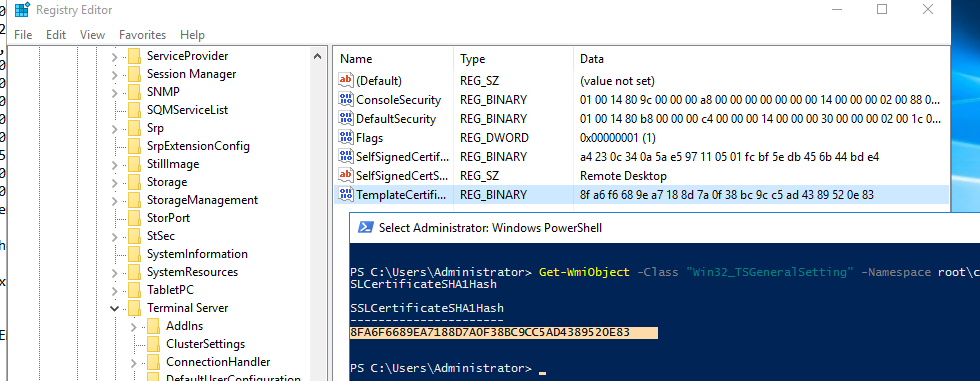

- Осталось обновить политики на клиенте, запустить консоль сертификатов компьютера (Certlm.msc), и проверить, что в разделе Personal -> Certificates появился сертификат для Remote Desktop Authentication, выданный вашим CA.

Для применения нового RDP сертификата, перезапустите службу Remote Desktop Services:

Теперь при RDP подключении к серверу перестанет появляться запрос на доверие сертификату (чтобы появился запрос о доверии сертификату, подключитесь к серверу по IP адресу вместо FQDN имени сервера, для которого выпущен сертификат). Нажмите кнопку “Посмотреть сертификат”, перейдите на вкладку “Состав”, скопируйте значение поля “Отпечаток сертификата”.

Также можете в консоли Certification Authority в секции Issued Certificates проверить, что по шаблону RDPTemplate был выдан сертификат определённому Windows компьютеру/серверу. Также проверьте значение Thumbprint сертификата:

Теперь, при подключении к удаленном столу любого сервера или компьютера, на который действует эта политика, вы не увидите предупреждения о недоверенном RDP сертификате.

Подписываем RDP файл и добавляем отпечаток доверенного RDP сертификата

Если у вас отсутствует CA, но вы хотите, чтобы при подключении к RDP/RDS серверу у пользователей не появлялось предупреждения, вы можете добавить сертификат в доверенные на компьютерах пользователей.

Как описано выше получите значение отпечатка (Thumbprint) RDP сертификата:

Используйте этот отпечаток для подписывания .RDP файла с помощью RDPSign.exe:

Чтобы работал прозрачных RDP вход без ввода пароля (RDP Single Sign On), нужно настроить политику Allow delegation defaults credential и указать в ней имена RDP/RDS серверов (см. статью).

Как включить доверия центру сертификации

Имеется WIN 2008, установлена роль «службы удаленны рабочих столов» и службы: узел сеансов удаленных рабочих столов и лицензирование удаленных рабочих столов, все по старой схеме, ставим активируем сервер, ставим лицензии, подключаемся по RDP все ок, через диспетчер удаленных приложений Remoteapp закидывает 1с-ку, подключаемся на клиенте, вместо привычного окна о небезопасном сертификате и галкой не спрашивать более, выводит окошко с надписью «Сертификат выдан не имеющим доверие центром сертификации» и две кнопки посмотреть сертификат и ОК, по нажатию на ок окно закрывает и не подключается сертификат можно посмотреть и установить в доверенные центры сертификации и тогда вылазит новое окно с ошибкой «имя сервера в этом сертификате указано неправильно». Сервер не в домене, шлюз не установлен, подключаемся по внешнему айпи через роутер, за роутером еще управляемый коммутатор, сервер и роутер в разных подсетях, но проброс есть (RDP работает без проблем), подскажите пожалуйста куда копнуть?

Ответы

Очевидно, причина в том, что вы подключаетесь по IP адресу, а в сертификате (поля Subject и Subject Alternative Name) указано имя сервера.

Использовать самоподписанные сертификаты вообще неправильно, ну да ладно.

Для вас обходным решением было бы настроить разрешение имен у клиента и обращаться по имени сервера.

Разрешение имен, в случае малого числа клиентов, можно организовать через файл hosts. Если клиентов много, то на клиентском DNS сервере создать соответствующую A-запись.

Как добавить корневой сертификат в доверенные в Windows на уровне системы

1. Мастер импорта сертификатов

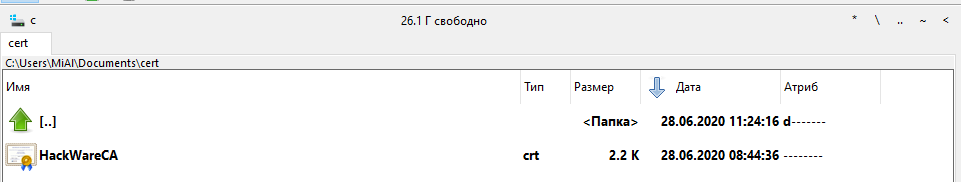

Если сертификат имеет расширение .crt, то его достаточно запустить двойным кликом:

В открывшемся окне нажмите кнопку «Установить сертификат»:

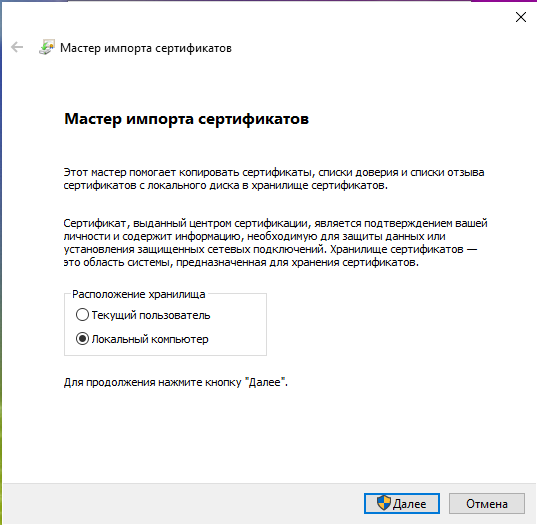

Выберите один из вариантов:

- «Текущий пользователь» — сертификат будет иметь эффект только для одного пользователя

- «Локальный компьютер» — сертификат будет иметь эффект для всех пользователей данного компьютера

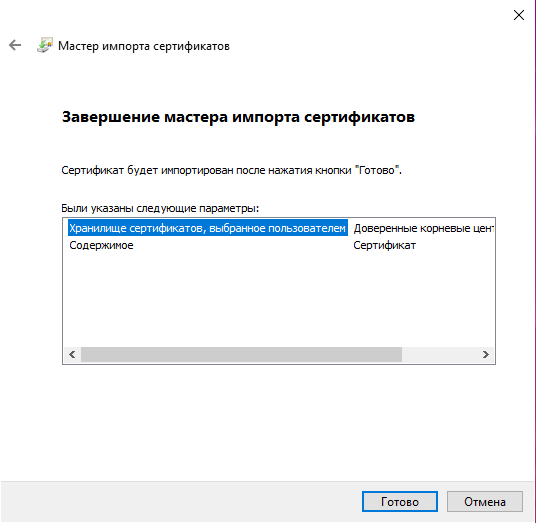

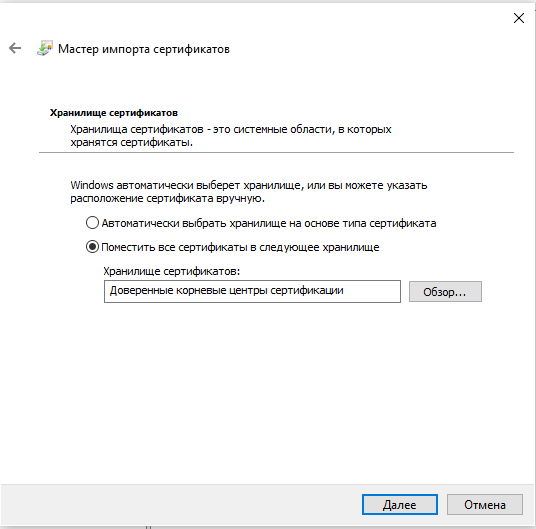

Выберите «Пометить все сертификаты в следующие хранилища»:

Нажмите кнопку «Обзор» и выберите «Доверенные корневые центры сертификации»:

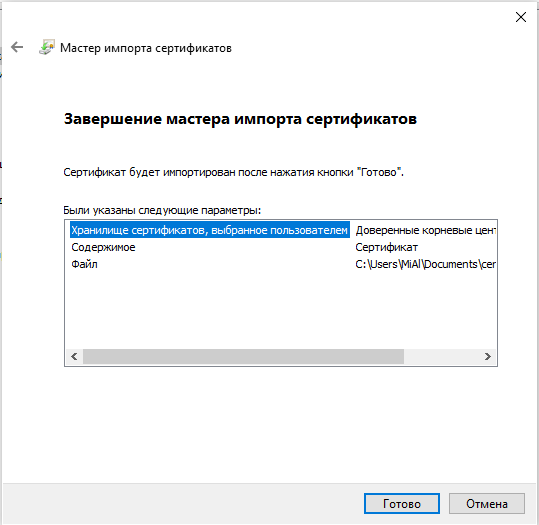

Сообщение об успешном импорте:

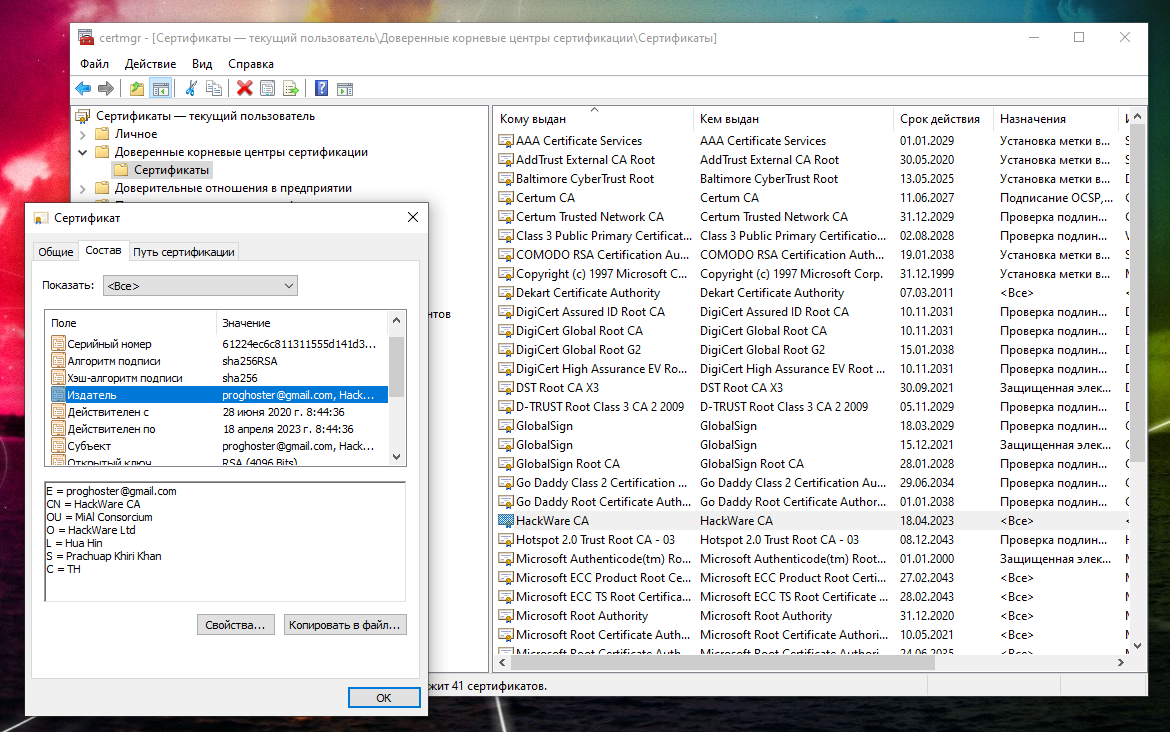

Теперь сертификат будет доступен в Менеджере Сертификатов:

2. Добавление root CA сертификата в Менеджере Сертификатов

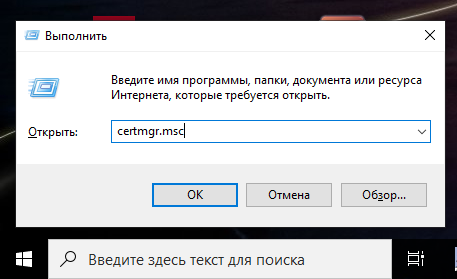

Чтобы открыть Менеджер Сертификатов нажмите Win+r, введите в открывшееся поле и нажмите Enter:

Укажите папку и имя файла:

Теперь действительно всё готово:

Только что импортированный сертификат в Менеджере Сертификатов:

Через консоль MS Windows

Внимание! Данный вариант — ЕДИНСТВЕННЫЙ работоспособный для Windows 7!

-

- Запустите консоль mmc, для этого выполните следующие действия: Войти в «Пуск / Выполнить», в строке «Найти программы и файлы» пропишите mmc, Разрешите внести изменения — кнопка Да.

- Появится окно консоли. В главном меню выберите Консоль / Добавить или удалить оснастку

- Появится окно «Добавить или удалить оснастку». Нажмите кнопку «Добавить…»

- В списке оснастки выберите «Сертификаты» и нажмите «Добавить».

- В окне «Оснастка диспетчера сертификатов» оставьте значения по умолчанию и нажмите «Готово»

- Закройте окно «Добавить изолированную оснастку» (кнопка «Закрыть»)

- В окне «Добавить или удалить оснастку» нажмите «ОК»

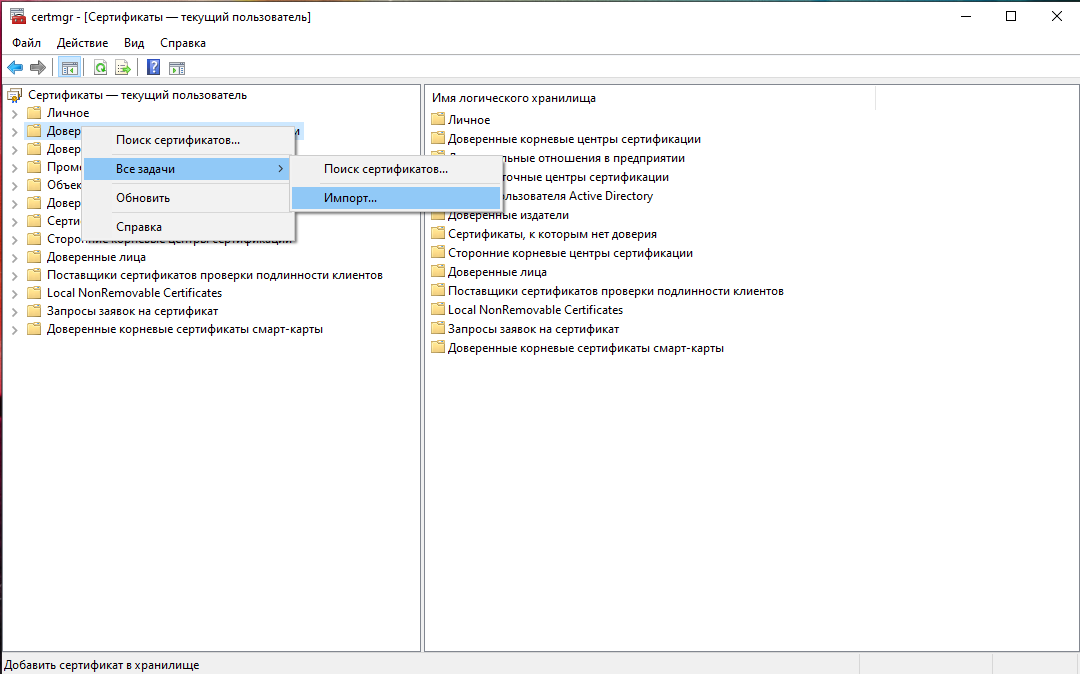

- В дереве консоли появится запись «Сертификаты». Раскройте ее и найдите раздел «Доверенные корневые центры сертификации», «Сертификаты»

- На строке «Сертификаты» нажмите правую кнопку мыши и в контекстном меню выберите Все задачи / Импорт

Добавление сертификатов в хранилище доверенных корневых центров сертификации для локального компьютера

Чтобы добавить сертификаты в хранилище доверенных корневых центров сертификации локального компьютера, выполните следующие действия.

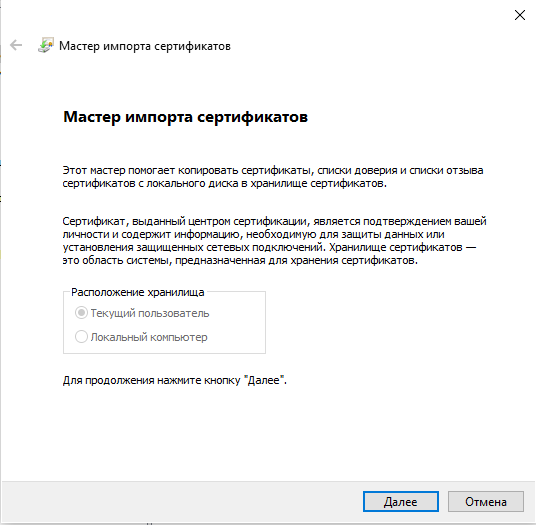

- Первый шаг. Откройте мастер импорта сертификатов одним из описанных далее способом и нажмите «Далее >».

Как добавить корневой сертификат в доверенные в Windows в веб браузеры

Chrome, Chromium, Opera и сделанные на их основе веб браузеры используют общесистемные корневые CA сертификаты. То есть для добавления новых доверенных CA достаточно добавить их в систему, как это показано выше.

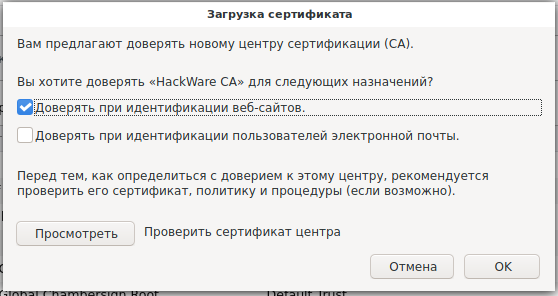

Firefox использует исключительно своё хранилище. Для добавления корневых сертификатов CA в Firefox нужно сделать так:

- В настройках Firefox: Приватность и Защита → Сертификаты → Просмотр сертификатов → Центры сертификации:

Нажмите кнопку «Импортировать»:

Выберите файл с сертификатом.

Укажите, какие полномочия вы даёте этому сертификату:

Управление доверенными корневыми сертификатами в Windows 10/8

В одной из наших предыдущих публикаций мы увидели, что такое корневые сертификаты . Могут быть случаи, когда некоторые компании или пользователи могут чувствовать необходимость управлять и настраивать доверенные корневые сертификаты, чтобы другие пользователи в домене не могли настраивать свой собственный набор. В этом посте мы увидим, как управлять доверенными корневыми сертификатами и добавлять сертификаты в хранилище доверенных корневых центров сертификации в Windows 10/8.1.