По информации Bleeping Computer, в конце этого месяца закончится срок действия корневого сертификата некоторых версий Windows, включая XP/2000/Server 2003/Windows 7/Vista/Server 2008/Server 2008 R2. Microsoft просит системных администраторов не удалять корневые сертификаты Windows с истекшими сроками действия. Они необходимы для корректной работы ОС, а их отсутствие может вызвать сбой системы.

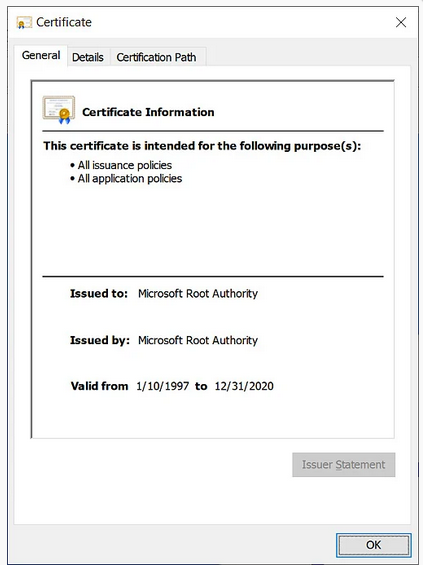

Эта просьба компании также относится к корневому сертификату Microsoft Root Authority, который закончится 31 декабря 2020 года.

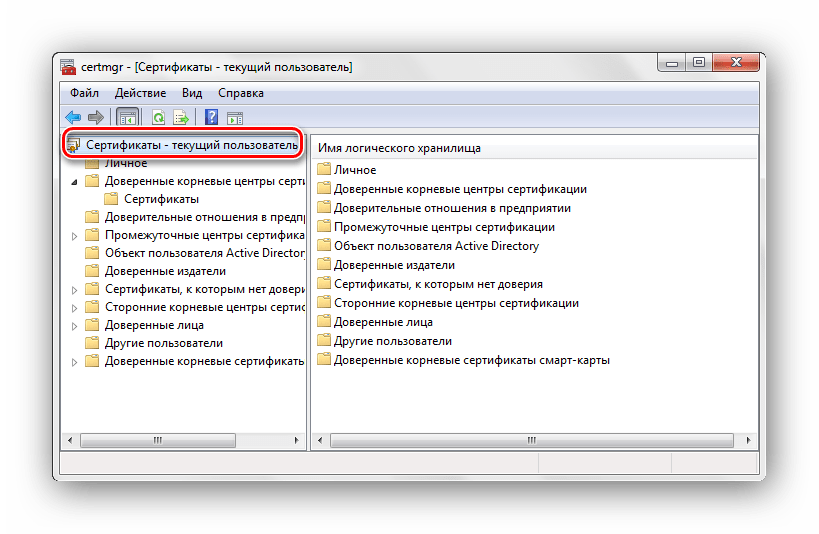

Проверить срок действия корневых сертификатов в Windows можно в хранилище сертификатов (панель управления, вкладка «Содержимое», кнопка «Сертификаты). В Windows 7/10 это можно также сделать с помощью утилиты Certmgr.exe (средство диспетчера сертификатов) или Certmgr.msc.

У всех корневых сертификатов есть срок действия, по истечению которого они и все полученные на их основе сертификаты становятся недействительными. Но обычно это не проблема, так как производители ПО и устройств своевременно выпускают обновление, заменяющее истекший корневой сертификат на новый с другим сроком действия. Если это не произойдет, то пользовательские устройства, например, больше не смогут устанавливать безопасные интернет-соединения, поскольку защита, обеспечиваемая корневым сертификатом, была нарушена.

Microsoft не пояснила, когда будет выпущен новый корневой сертификат взамен текущего. Компания предупредила, что в любом случае сертификаты с истекшим сроком действия все еще используются Windows для обратной совместимости и никогда не должны удаляться из системы. Даже если в системе есть доверенный корневой сертификат с истекшим сроком действия, то все, что было подписано с использованием этого сертификата до даты истечения срока действия, требует, чтобы этот доверенный корневой сертификат был подтвержден в системе.

Microsoft уточнила, что если сертификаты с истекшим сроком действия не отозваны, то их можно использовать для проверки всего, что было подписано ими до истечения срока их действия.

14 января 2020 года закончился период расширенной поддержки операционной системы Windows 7. Компьютеры под ее управлением продолжат работать, но производитель ОС не гарантирует их безопасность и советует перейти на Windows 10. Microsoft будет до 10 января 2023 года платно поддерживать Windows 7 для участников программы расширенных обновлений безопасности (Extended Security Updates program — ESU).

См. также:

Впервые столкнулся с такой проблемой — не грузятся некоторые сайты. На них написано, что подключение не защищено. Все бы ничего, но в числе незагружающихся сайтов Пикабу и Рутрекер, а так же мой собственный проект, где точно знаю, что SSL действительный.

Проблема с загрузкой некоторых сайтов, в том числе упомянутых, возникла еще позавчера. Но тогда просто выскакивала ошибка ERR_TIMED_OUT. Собственно, третий вечер уже голову ломаю. Перепробовал все варианты решения этой ошибки, предлагаемые гуглом. Пропала сама по себе и сменилась проблемой с сертификатами сайтов, где выскакивала..

На обоих устройствах стоят «бесплатные» Win7 Ultimate.

Подскажите, куда копать, что делать? Ладно бы еще сайты прогружались нормально, по необходимости проигнорить отсутствие SSL еще можно, но работать на ресурсе с незагрузившимися стилями, то еще удовольствие.

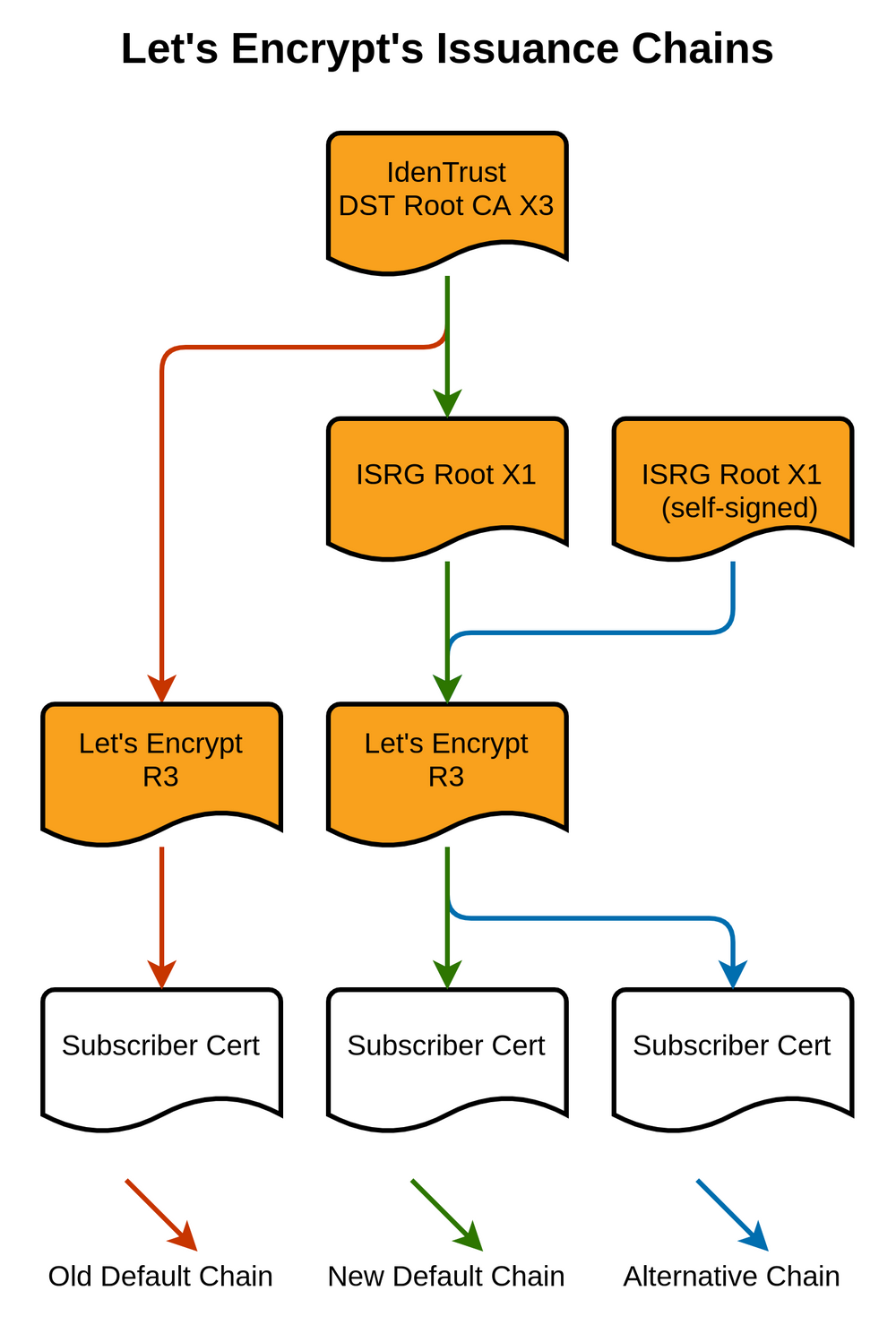

Let’s Encrypt выдает сертификаты, которые шифруют соединения между пользовательскими устройствами и Интернетом, гарантируя, что никто не сможет перехватить данные. На Let’s Encrypt полагаются миллионы сайтов.

Исследователь безопасности Скотт Хелми предупредил, что по истечении срока действия IdentTrust DST Root CA X3 некоторые старые устройства могут столкнуться с проблемами, как и в случае, когда в мае истек срок действия AddTrust External CA Root.

Истечение срока действия сертификата может повлиять на устройства, которые не обновляются регулярно, например встроенные системы, не предназначенные для автоматического обновления, или смартфоны с устаревшими версиями программного обеспечения. Пользователи более старых версий macOS и Windows XP (с пакетом обновления 3) могут столкнуться с проблемами вместе с клиентами, зависящими от OpenSSL 1.0.2 или более ранней версии, а также более старыми PlayStation, которые не были обновлены до новой прошивки.

У Android существует проблема с обновлениями ОС, но в Let’s Encrypt нашли обходной путь, который может предотвратить проблемы с большинством смартфонов. В этом году организация перешла на собственный сертификат ISRG Root X1, срок действия истекает в 2035 году. Хотя многие устройства Android до сих пор не доверяют этому сертификату, а именно версии Android (Nougat) 7.1.1 и более ранние, Let’s Encrypt получил сертификат перекрестной подписи. Таким образом, большинство устройств Android должны исправно работать еще в течение трех лет.

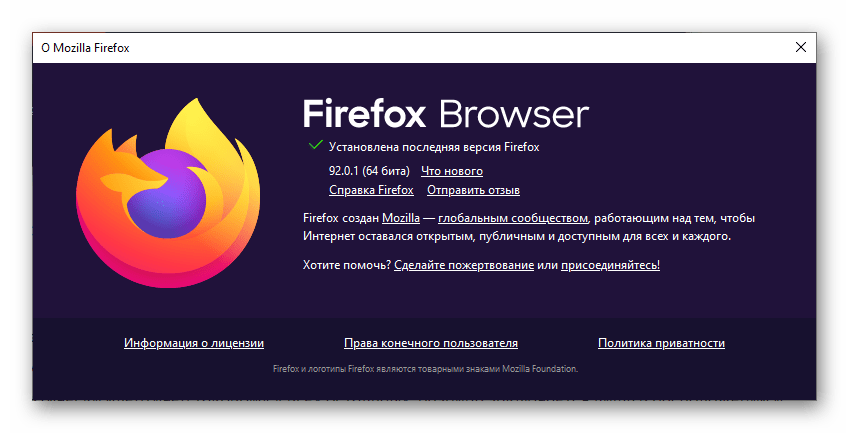

На некоторых устройствах Android могут возникать проблемы, поэтому Let’s Encrypt рекомендует пользователям Android (Lollipop) 5.0 установить браузер Firefox: «Для встроенного браузера телефона Android список доверенных корневых сертификатов поступает из операционной системы, которая на этих старых телефонах устарела. Однако Firefox в настоящее время является уникальным среди браузеров — он поставляется со своим собственным списком доверенных корневых сертификатов».

Технический директор хостинг-провайдера и регистратора доменов REG.RU Александр Хакимов отмечает, что сложности с выходом в Сеть могут возникнуть у пользователей смартфонов iPhone и планшетов iPad, которые невозможно обновить до iOS 10, а также у обладателей ноутбуков MacBook с macOS 10.12.0 и более старых версий ОС. Проблемными могут оказаться смартфоны на ОС Android 2.3.6 и предыдущих версиях ОС, а также компьютеры с Windows XP Service Pack 2.

Для начала, чтобы удостовериться что проблема связанна именно с отсутствием сертификата на вашем компьютере, проверим его наличие, или отсутствие. Для этого откройте Пуск => Панель управления => (Сеть и интернет) => Свойства браузера => Содержание => Сертификаты => Доверенные корневые центры сертификации. Пункт «Сеть и интернет» взят в скобки, потому что на разных ОС переход в «Свойства браузера» может быть сразу из «Панели управления».

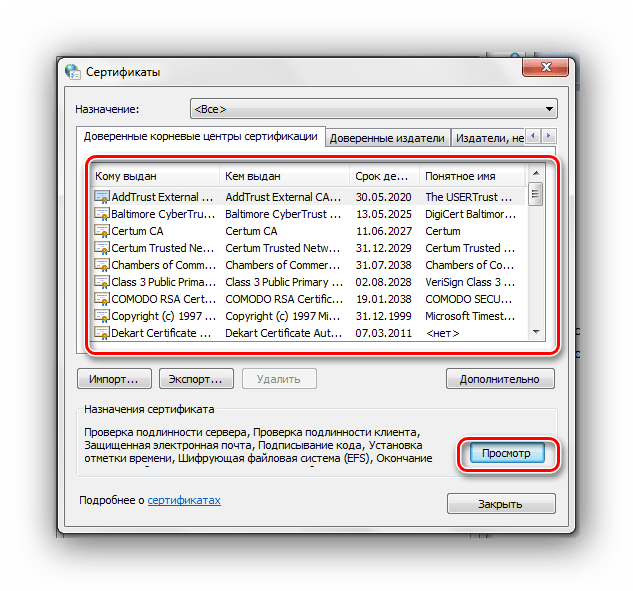

Если выделенная на скриншоте строка у вас отсутствует, то вам необходимо установить сертификат ISRG Root X1.

Для этого переходим на официальный сайт Let’s Encrypt и скачиваем корневой сертификат ISRG Root X1 в формате der. К сожалению, разбираться нужно с английской версией, так как русская версия этой страницы устарела.

Ни в коем случае не скачивайте сертификаты с неизвестных и подозрительных сайтов!

Кликните по скачанному файлу сертификата, который будет иметь вот такой вид:

и разрешите его открытие, нажав Открыть.

Далее, разрешите Установить сертификат

и следуйте указаниям Мастера импорта сертификатов.

При установке, выберите хранилище Доверенные корневые центры сертификации

Нажмите кнопку Готово и завершите установку сертификата.

Удалите устаревший корневой сертификат DST Root CA X3, чтобы он не мешал нормальной работе с сервисами, которые используют сертификаты Let’s Encrypt.

Проверьте работу тех сервисов, с доступом к которым у вас до этого возникали проблемы.

Для MacOS пока что только одна рекомендация — обновить систему.

Этап 1: Получение сертификатов

Так как поддержка Windows 7 пользовательских редакций прекращена, единственный способ получения необходимых обновлений – это выгрузка таковых на актуальной системе, в частности, Windows 10 последних версий.

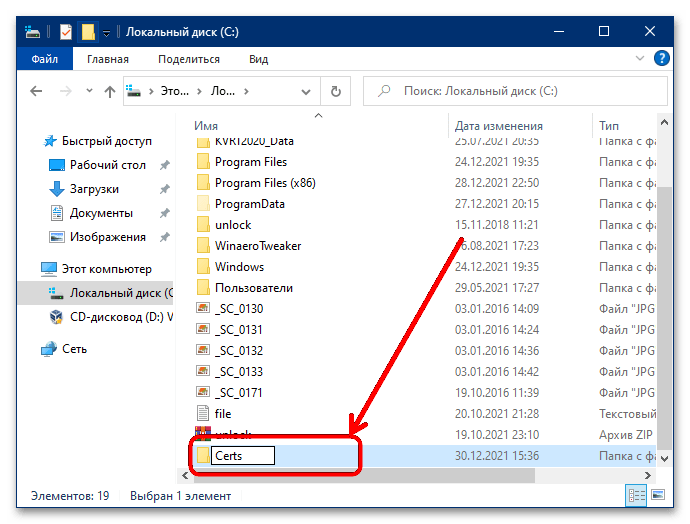

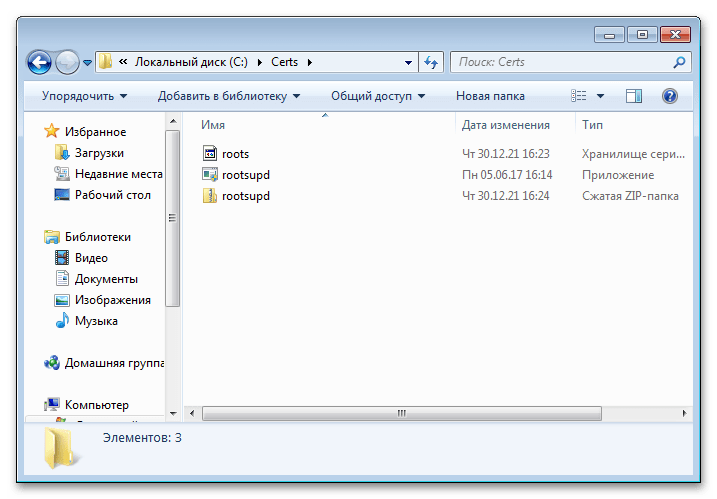

- Первым делом создайте каталог, куда будут выгружены сертификаты (например, папка на диске C: под названием Certs).

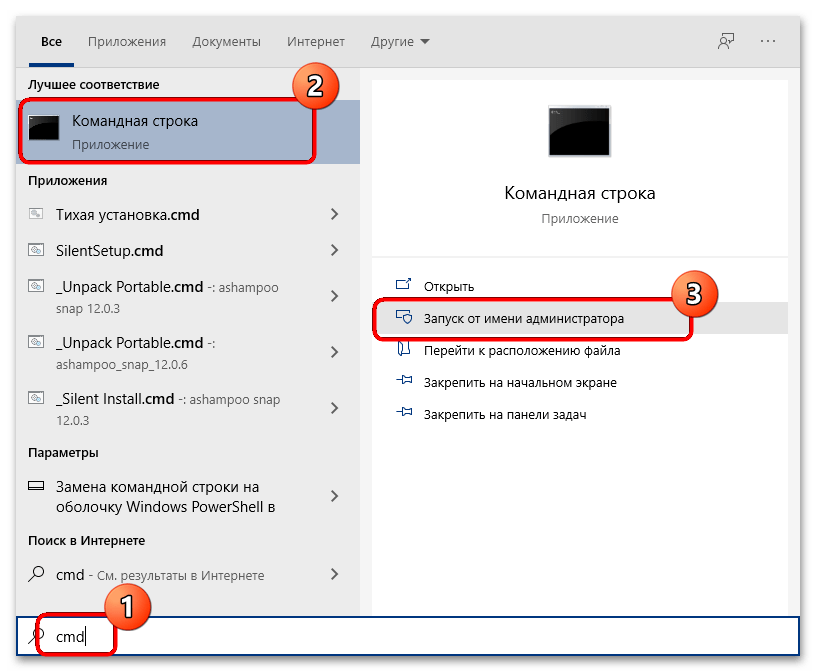

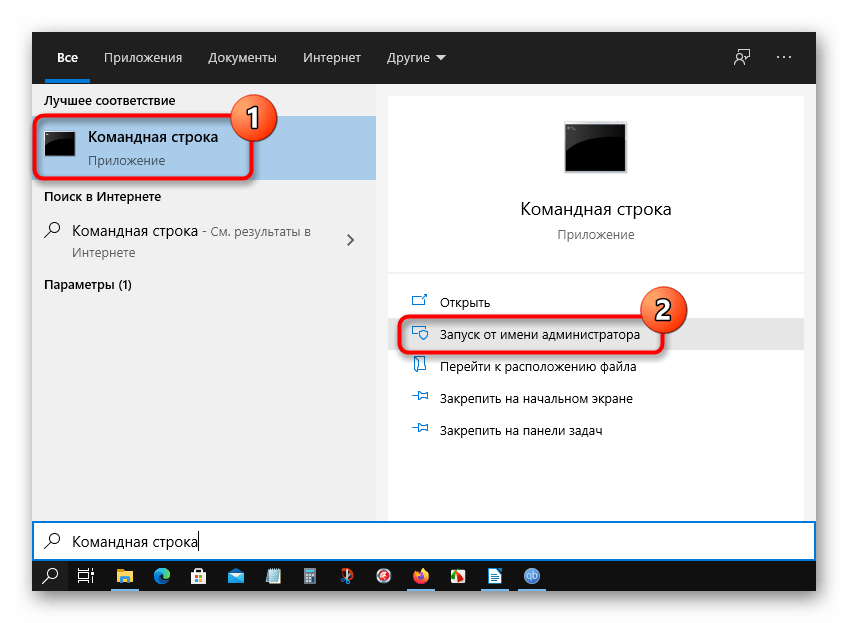

- Далее понадобится запустить «Командную строку» с привилегиями администратора – в «десятке» проще всего будет найти оснастку в «Поиске» по запросу

cmdи воспользоваться опциями запуска.Подробнее: Как открыть «Командную строку» от администратора в Windows 10

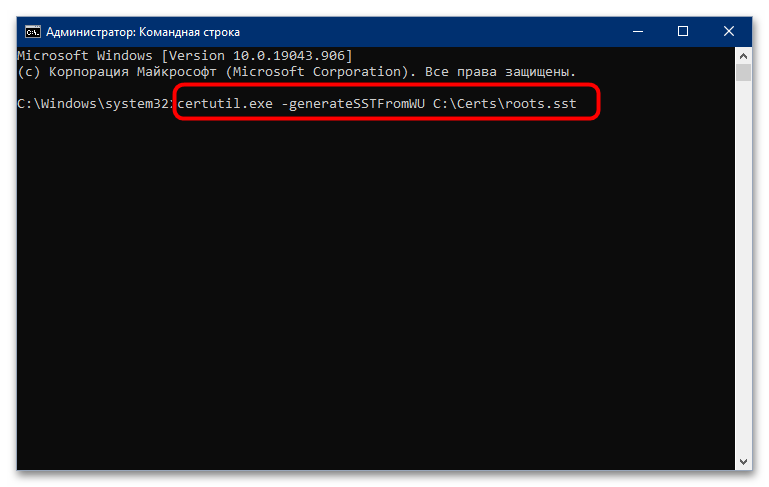

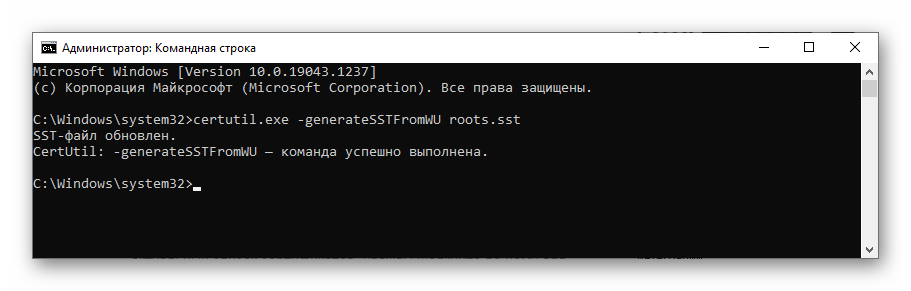

- Далее введите команду следующего вида:

certutil.exe -generateSSTFromWU *полный путь к целевой папке*\roots.sstВместо

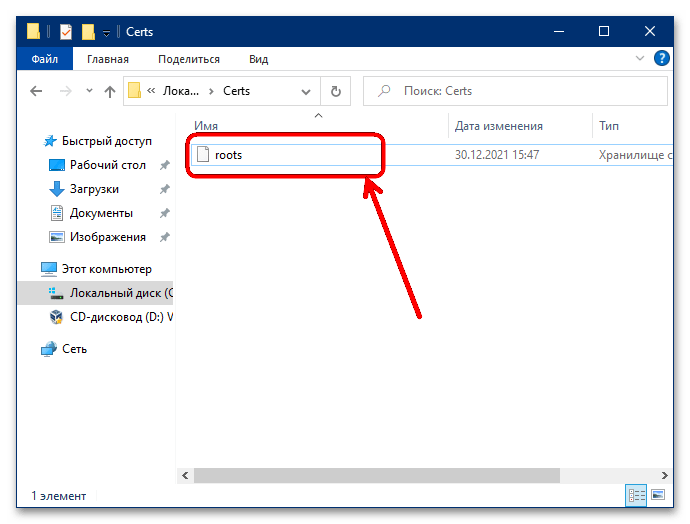

*полный путь к целевой папке*введите адрес каталога, созданного на шаге 1. Проверьте правильность ввода всех аргументов и нажмите Enter. - После сообщения о завершении работы откройте нужную директорию – в ней должен появиться файл roots.sst.

Скопируйте этот файл и перенесите его на компьютер с «семёркой».

Для того чтобы успешно выполнить рассматриваемую процедуру, понадобится загрузить специальную утилиту, которая называется rootsupd – она доступна по ссылке далее.

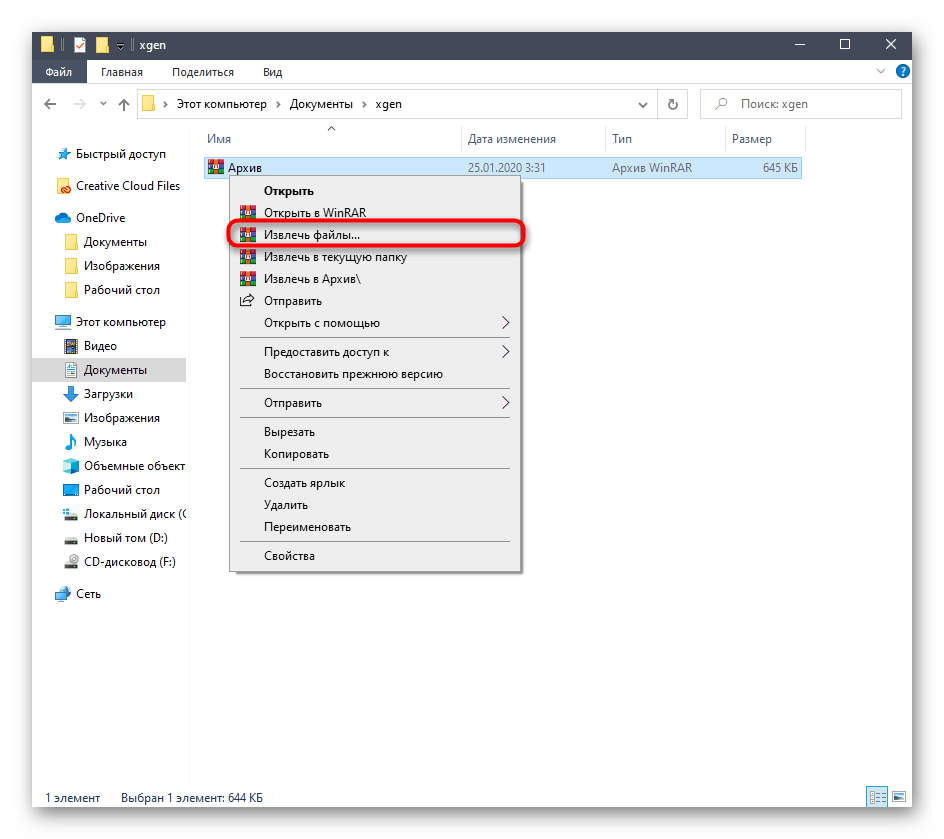

- Выберите любой подходящий вам каталог, куда сохраните полученный на первом этапе пакет сертификатов и туда же распакуйте архив с утилитой для обновления.

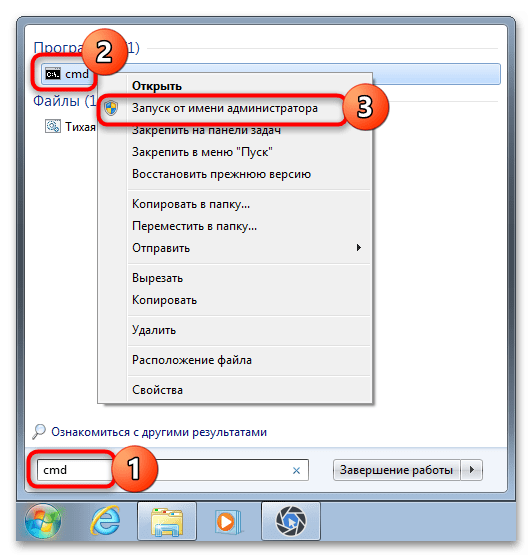

- Запустите интерфейс ввода команд от администратора – как и в случае с «десяткой», откройте «Пуск», выбрать поиск, в который введите запрос

cmd, а после обнаружения результата кликните по нему правой кнопкой мыши и выберите вариант «Запуск от имени администратора».Подробнее: Как запустить «Командную строку» от имени администратора в Windows 7

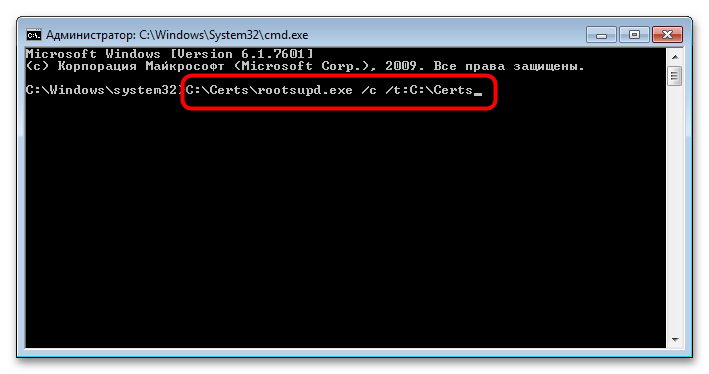

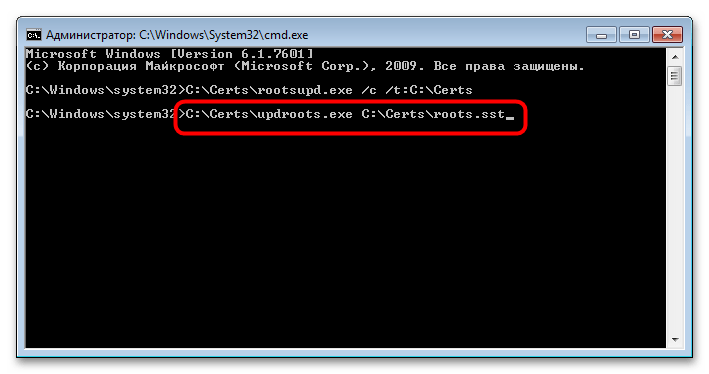

- Далее напишите в окне «Командной строки» следующее:

*папка с сертификатом и утилитой*\rootupd.exe /c /t:*папка с сертификатом и утилитой*Вместо

*папка с сертификатом и утилитой*укажите полный путь к каталогу, выбранному на шаге 1, проверьте правильность ввода и нажмите Enter.

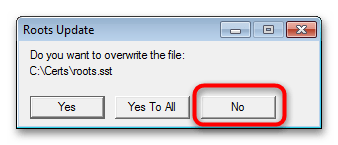

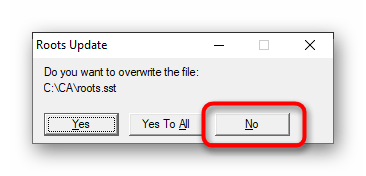

Появится небольшое окно с предложением перезаписать файл – нам это не требуется, поэтому выберите «No».

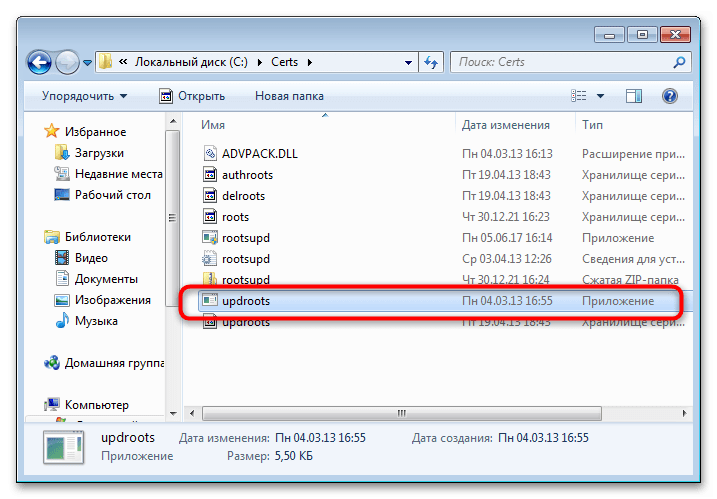

- После этих действий откройте папку с утилитой и сертификатами – там должны появиться новые элементы, в том числе исполняемый файл с именем updroots. Если он есть, можно продолжать выполнение процедуры, если отсутствует, повторите действия из третьего шага и внимательнее введите необходимые значения.

- Вернитесь к окну «Командной строки» и пропишите там такую команду:

*папка с сертификатом и утилитой*\updroots.exe *папка с сертификатом и утилитой*\roots.sstУбедитесь, что все аргументы указаны верно, затем выполните команду нажатием на Enter.

- Утилита никак не сигнализирует о выполнении задачи, поэтому единственный способ убедиться в работоспособности – открыть поддерживаемый браузер и удостовериться в том, что сайты и веб-приложения, которые раньше выдавали ошибки, теперь функционируют нормально.

Если вы по-прежнему наблюдаете сбои, это означает, что какое-то из действий Этапа 2 выполнено неверно, и процедуру понадобится повторить.

Мы рады, что смогли помочь Вам в решении проблемы.

Опишите, что у вас не получилось.

Наши специалисты постараются ответить максимально быстро.

Помогла ли вам эта статья?

ДА НЕТ

Еще статьи по данной теме:

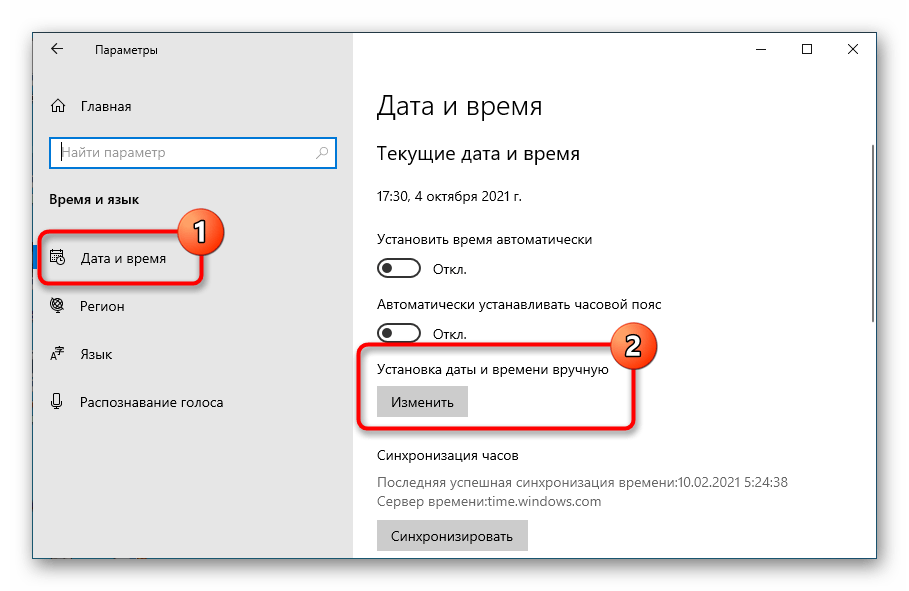

- Способ 1: Настройка времени и даты на компьютере

- Способ 2: Обновление корневых сертификатов

- Способ 3: Ручная установка сертификатов

- Способ 4: Проверка системы на наличие вирусов

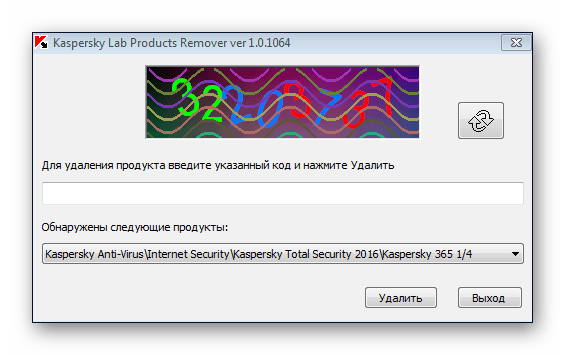

- Способ 5: Отключение антивирусной программы

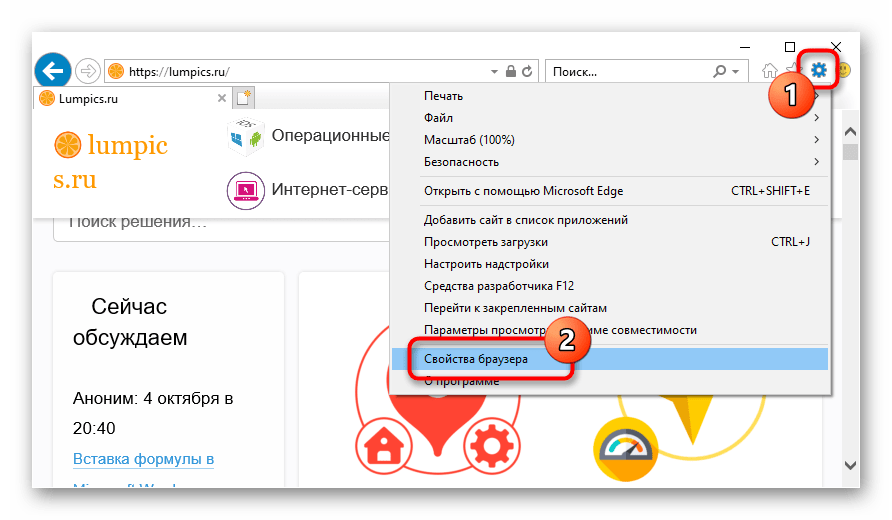

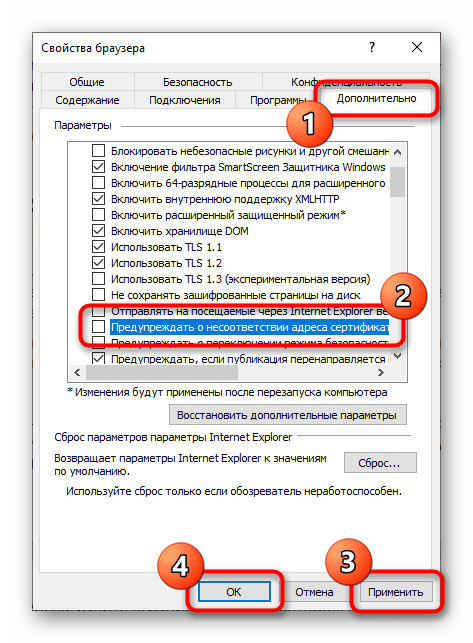

- Способ 6: Изменение параметров браузера Internet Explorer

- Способ 7: Восстановление файла hosts

- Способ 8: Обновление браузера

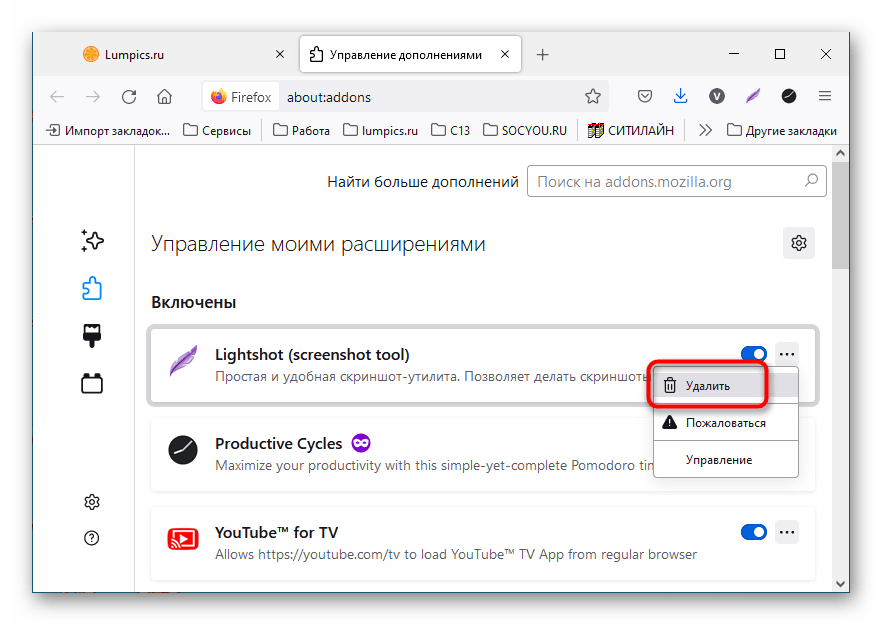

- Способ 9: Удаление установленных дополнений

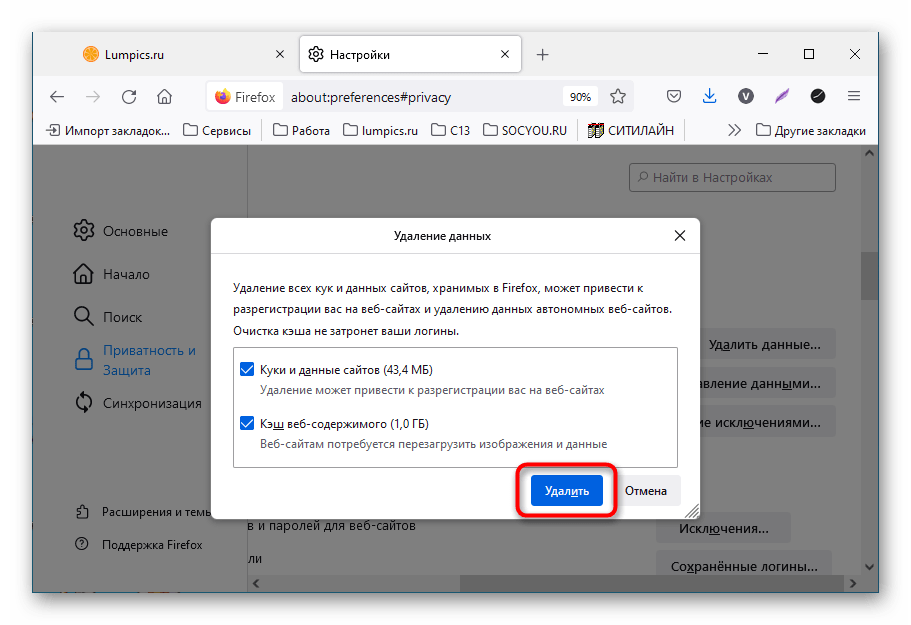

- Способ 10: Очиска кэша

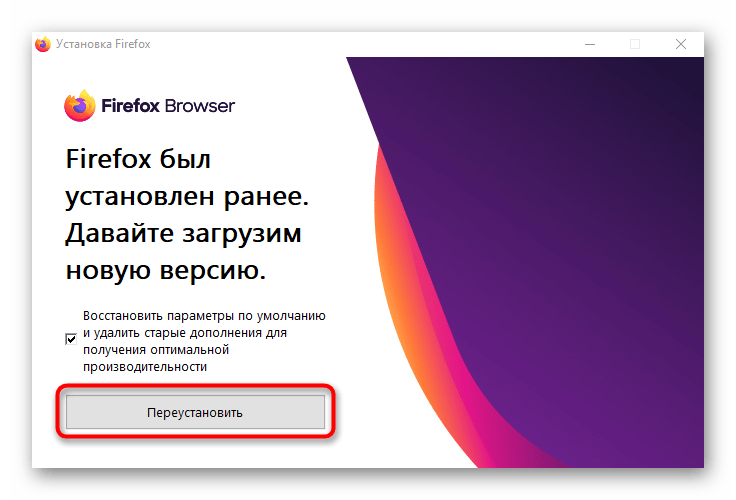

- Способ 11: Переустановка браузера

- Вопросы и ответы

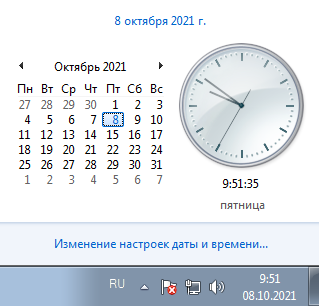

Настройка времени и даты на компьютере

Проблемы с сертификатом безопасности при просмотре страниц в интернете могут возникать по причине некорректной настройки времени и даты на компьютере. Необходимо проверить эти параметры и при необходимости внести изменения. На нашем сайте есть отдельные статьи, в которых подробно описаны все действия, необходимые для реализации задуманного.

Подробнее: Как изменить время / дату на компьютере

Обратите внимание! В руководствах все действия выполняются на примере Windows 10 и 7, но они применимы и к другим версиям операционной системы.

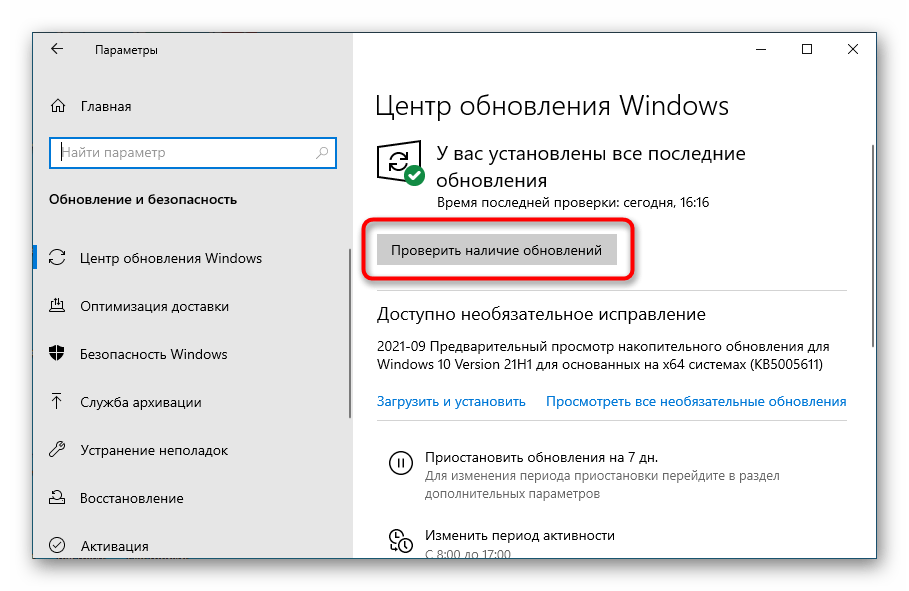

Обновление корневых сертификатов

Десятая версия операционной системы на момент написания настоящей статьи имеет активную поддержку, что означает систематический выход обновлений. При возможности рекомендуется устанавливать все доступные апдейты, чтобы предупредить возникновение множества ошибок. На нашем сайте есть тематическая статья, в которой пошагово описано, что нужно делать для проверки и установки обновлений.

Подробнее: Как обновить Windows 10 до актуального состояния

Также рекомендуется проверить настройки автообновления системы и при необходимости активировать эту опцию. Таким образом исчезнет нужда периодически проверять выход апдейтов вручную, все новые пакеты будут инсталлироваться в систему автоматически.

Подробнее: Как включить автообновление Windows 10

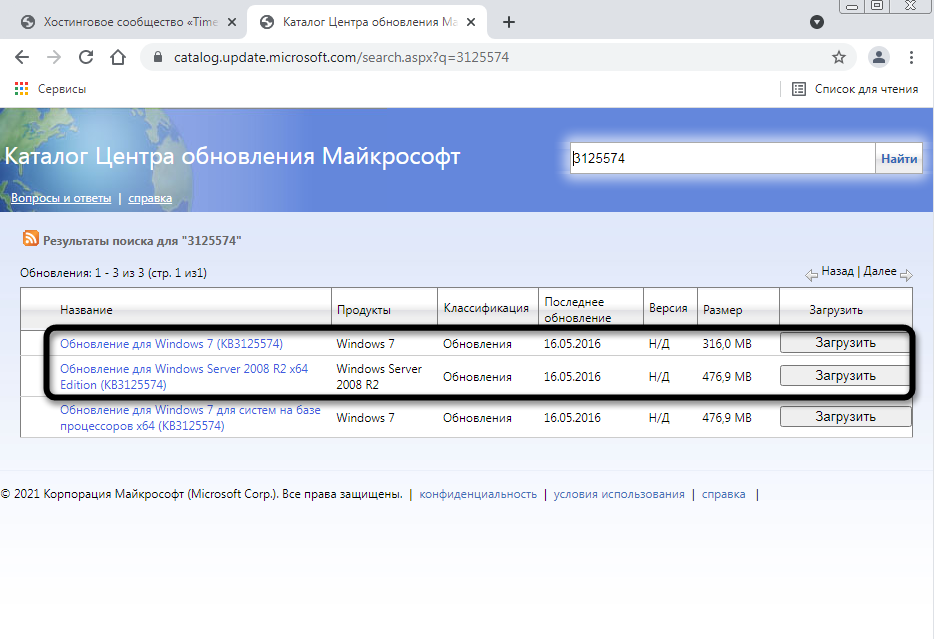

Поддержка Windows 7 закончилась 14 января 2020 года. Если при установке последнего пакета обновлений корневые сертификаты не были занесены в систему, потребуется это сделать вручную, скачав соответствующий апдейт с официального сайта Microsoft:

Каталог центра обновлений Microsoft

-

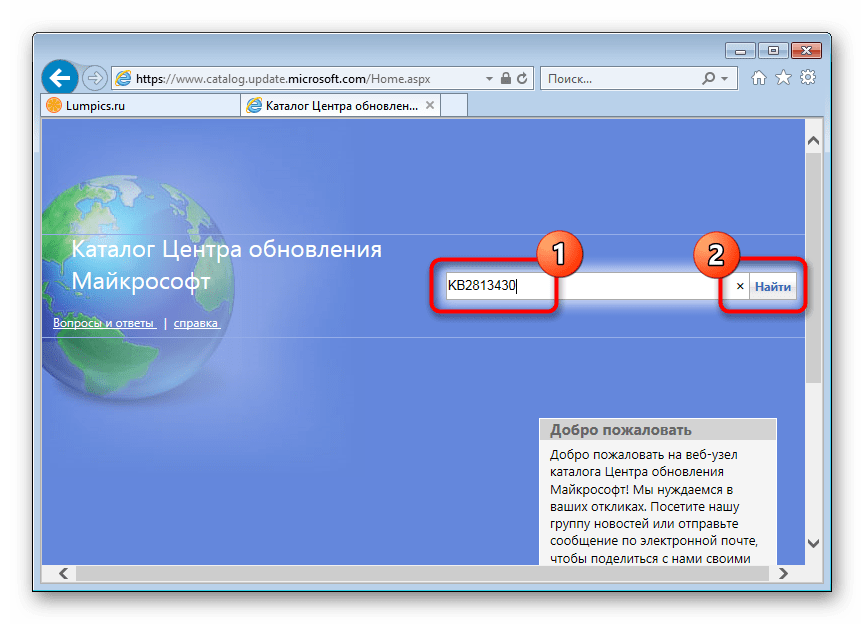

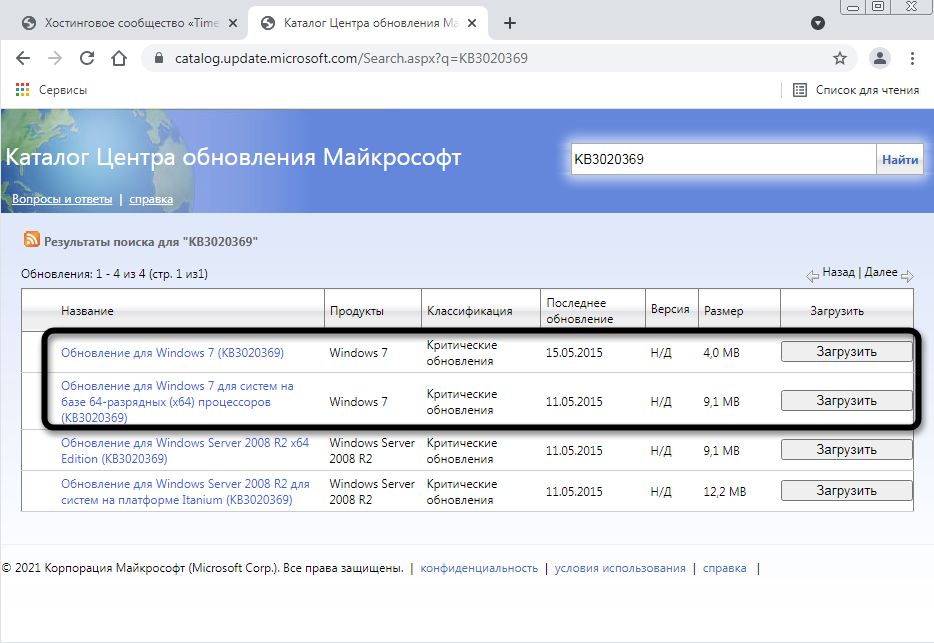

Перейдите по ссылке, размещенной выше. Находясь на главной странице сайта, впишите в поисковую строку запрос KB2813430 и кликните по кнопке «Найти».

-

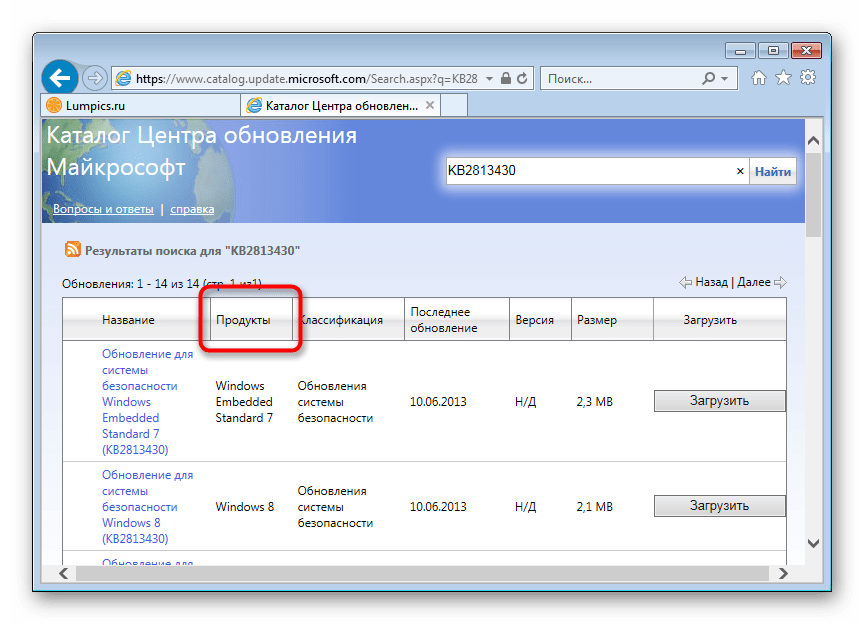

В появившейся таблице с результатами отсортируйте данные по столбцу «Продукты», нажав по его названию левой кнопкой мыши.

-

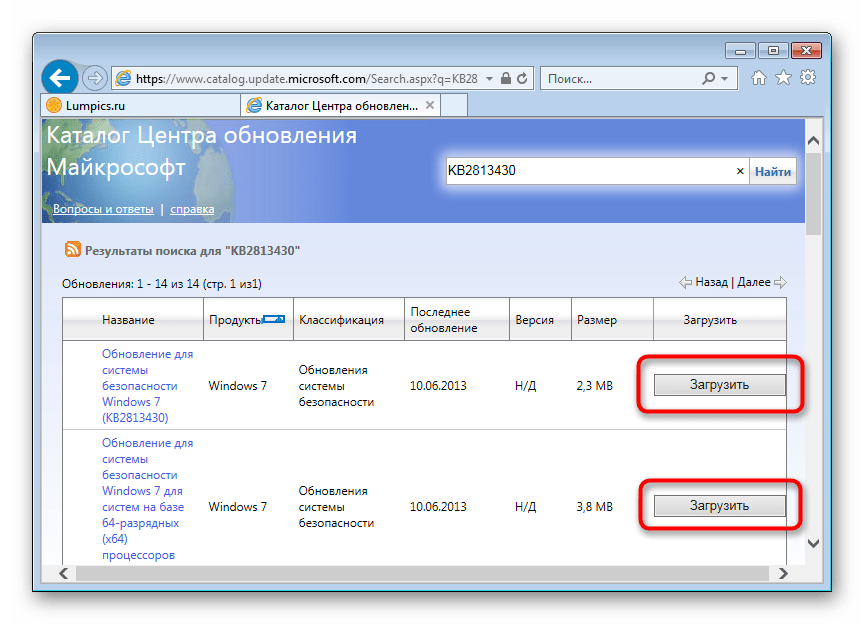

Найдите в списке операционную систему Windows 7 нужной разрядности и щелкните по кнопке «Загрузить», расположенной напротив нее.

-

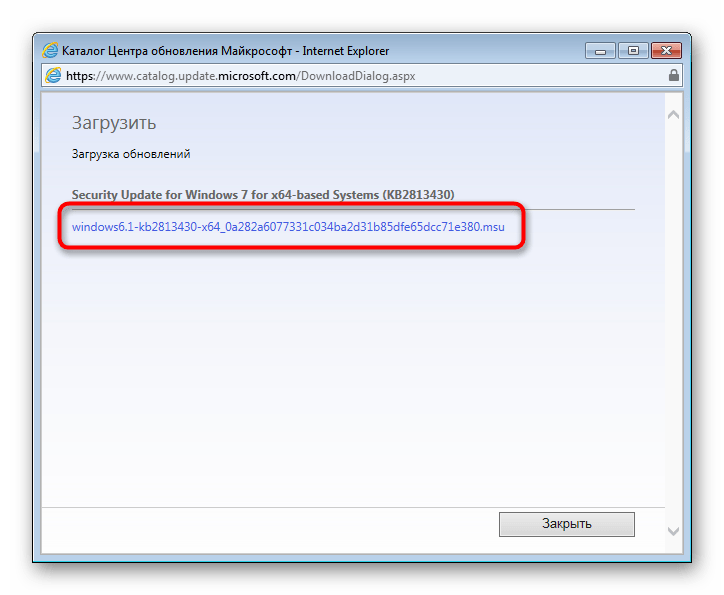

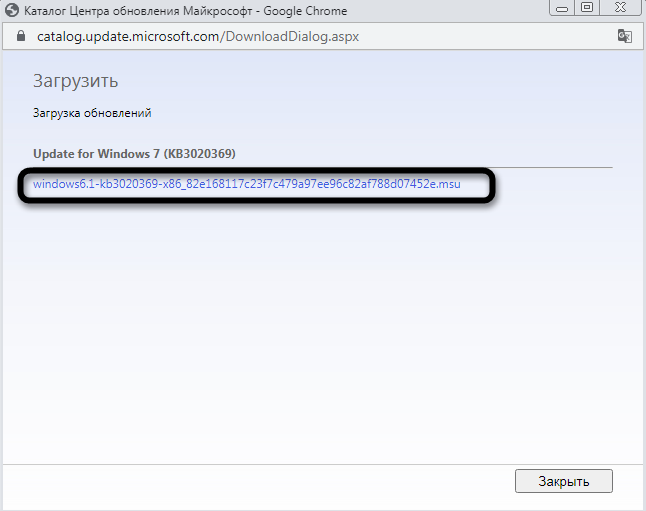

В появившемся окне подтвердите начало скачивания, кликнув по соответствующей ссылке.

-

Запустите загруженный на компьютер файл и выполните инсталляцию пакета обновлений, следуя подсказкам Мастера, появляющимся на экране.

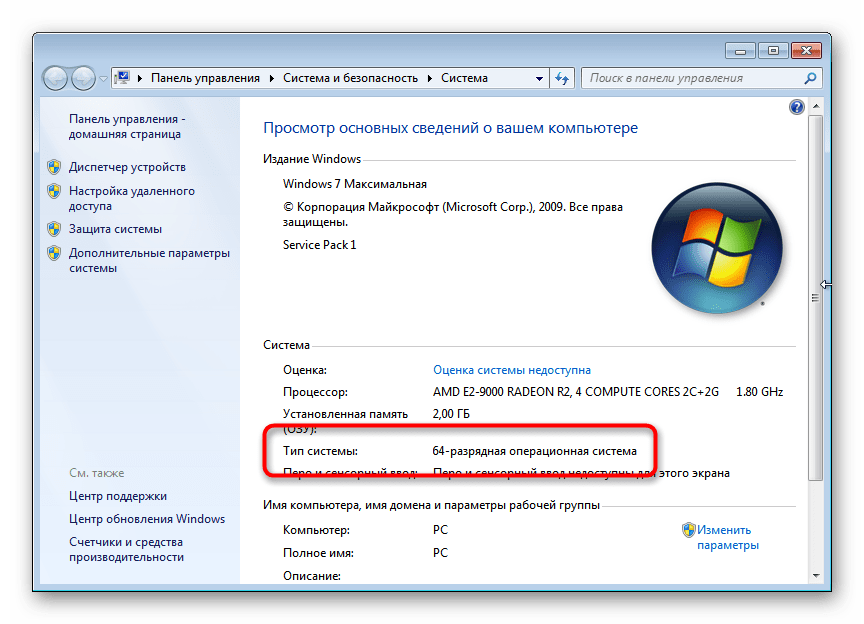

Важно! На этапе выбора обновления для загрузки нужно обратить внимание на разрядность операционной системы. Если Windows 7 32-битная, следует выбрать файл с названием «Обновление для системы безопасности Windows 7 (KB2813430)». В случае использования 64-разрядной версии — «Обновление для системы безопасности Windows 7 для систем на базе 64-разрядных (x64) процессоров (KB2813430)».

Посмотреть информацию о системе можно в специальном меню на компьютере. В отдельной статье на сайте подробно рассказано, как это сделать.

Подробнее: Как определить разрядность операционной системы Windows 7

Ручная установка сертификатов

При обновлении корневых сертификатов путем установки апдейтов операционной системы могут быть сбои, из-за чего нужные файлы не попадут в Windows. В таком случае потребуется выполнить инсталляцию вручную с помощью предустановленной консольной программы certutil.exe. Для этого сделайте следующее:

-

Откройте «Командную строку» от имени администратора. Есть несколько способов сделать это, каждый из которых подробно описан в отдельной статье на нашем сайте.

Подробнее: Как запустить «Командную строку» от имени администратора

-

После появления окна консоли впишите команду

certutil.exe -generateSSTFromWU roots.sstи нажмите клавишу Enter.

-

Скачайте утилиту rootsupd.exe на компьютер, воспользовавшись ссылкой ниже. Откройте папку с загруженным архивом и извлеките его содержимое.

Подробнее: Как извлечь файлы из архива с помощью WinRAR

-

В корневом каталоге диска C создайте папку с именем CA и переместите в нее исполняемый файл rootsupd.exe. Перейдите по пути

C:\Windows\System32, найдите документ roots.sst и скопируйте его в ту же директорию CA. -

Откройте «Командную строку» от имени администратора и впишите следующую команду:

C:\CA\rootsupd /c /t:C:\CAВ появившемся окне утилиты нажмите по кнопке No, чтобы не перезаписывать уже существующий файл сертификатов безопасности.

- В директории CA после выполнения предыдущего шага появятся дополнительные утилиты, с помощью которых можно выполнить установку корневых сертификатов. Для этого в «Командной строке» впишите следующее:

Обратите внимание, что после ввода команды нет никакой выдачи — это нормально, операция по установке все равно выполнится.

Внимание! После завершения всех действий загруженные файлы и созданные папки можно удалить с жесткого диска, они были необходимы исключительно для импорта корневых сертификатов в операционную систему.

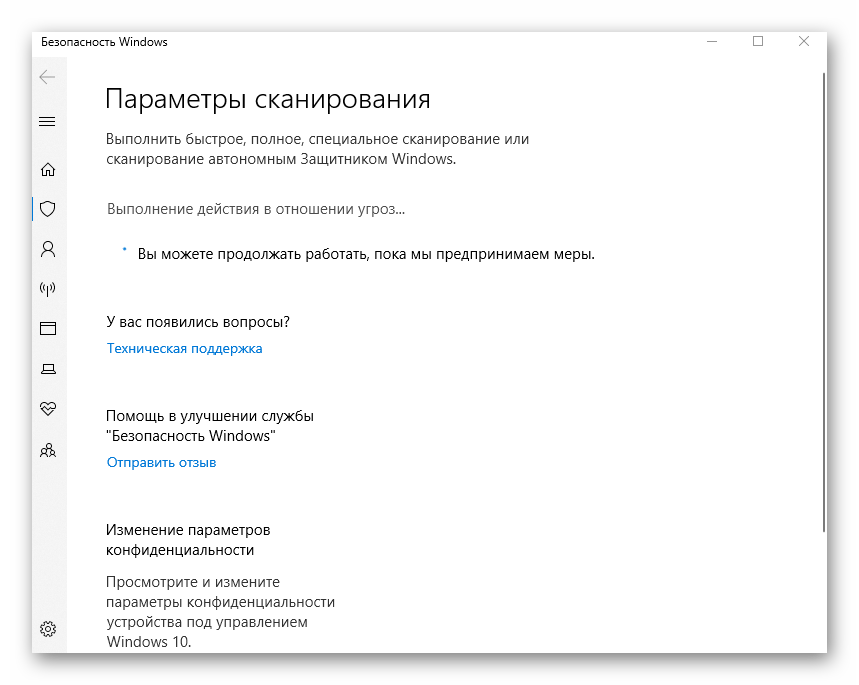

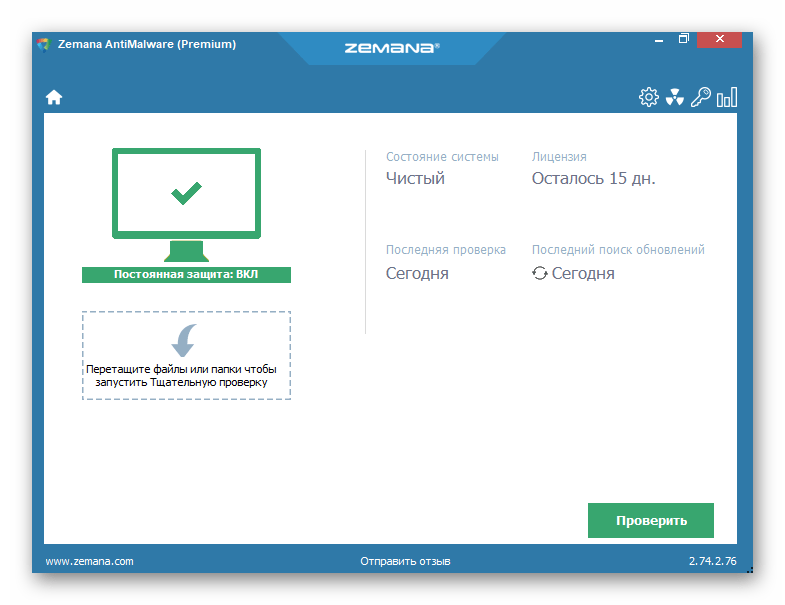

Проверка системы на наличие вирусов

Вызвать сбой в работе браузера могут попавшие в операционную систему вирусы. Необходимо с помощью специального программного обеспечения выполнить поиск и удаление вредного кода. При этом рекомендуется воспользоваться решениями от сторонних разработчиков, так как встроенная защита Windows способна обнаружить не все вирусные угрозы. На нашем сайте есть статья, посвященная этой теме.

Подробнее: Как удалить вирусы с компьютера под управлением Windows 10

Также рекомендуется ознакомиться со списком популярных антивирусных программ. В отдельной статье представлены лучшие приложения с их кратким описанием. Это поможет выбрать наиболее подходящее решение для обеспечения защиты компьютера.

Подробнее: Приложения для удаления вирусов с компьютера

Отключение антивирусной программы

Доступ к файлам сертификата может блокировать антивирус, установленный на компьютере. Стоит отметить, что речь идет о стороннем программном обеспечении, встроенный «Защитник Windows» делать этого не может. Необходимо временно отключить приложение, чтобы проверить его влияние на работу сайтов в браузере. В случае обнаружения этой зависимости следует удалить программу полностью.

На нашем сайте есть статьи, посвященные теме отключения и удаления наиболее распространенных антивирусных программ. В них подробно описаны все действия по выполнению поставленной задачи с приложенными изображениями.

Подробнее: Как отключить / удалить антивирус с компьютера

Изменение параметров браузера Internet Explorer

Если ошибка сертификата безопасности веб-узла появляется при серфинге интернета в браузере Internet Explorer, то устранить проблему можно путем изменения его параметров. Необходимо сделать следующее:

-

Запустите браузер и нажмите по кнопке в виде шестерни, расположенной на верхней панели справа. В появившемся меню кликните по пункту «Свойства браузера».

-

В новом окне откройте вкладку «Дополнительно» и в списке параметров снимите отметку с пункта «Предупреждать о несоответствии адреса сертификата». Нажмите «Применить», а затем «ОК».

- Перезагрузите страницу сайта, на котором появилась ошибка.

Восстановление файла hosts

После запуска программы для восстановления файла hosts сделайте следующее:

-

На верхней панели откройте меню «Файл» и нажмите по пункту «Восстановление системы».

-

В появившемся окне установите отметку напротив пункта «Очистка файла Hosts», после этого кликните по кнопке «Выполнить отмеченные операции».

-

Подтвердите действие во всплывающем диалоговом окне, щелкнув по кнопке «Да».

Обновление браузера

Подробнее: Как обновить популярные браузеры

Удаление установленных дополнений

На корректную работу браузера влияют установленные в нем расширения. Некоторые разработчики этого программного обеспечения могут навредить, заблокировав доступ проводнику к сертификатам безопасности. В этом случае рекомендуется удалить сторонние дополнения. Для каждого браузера эти действия выполняются по-разному, но у нас на сайте есть серия статей, посвященная данной теме.

Подробнее: Как удалить расширения в браузере Mozilla Firefox / Google Chrome / Opera / Яндекс.Браузе

Важно! Если среди представленных статей нет той, где рассматривается ваш браузер, рекомендуется обратиться к инструкции для Google Chrome. Многие веб-обозреватели работают на его основе, поэтому руководства будут схожи.

Очиска кэша

В процессе серфинга интернета браузер собирает дополнительную информацию и хранит в своей внутренней базе — в кэше. Если туда попадают конфликтные данные, они могут вызвать ошибки, в числе которых и рассматриваемая в этой статье. Необходимо выполнить очистку кэша, чтобы исключить этот вариант. На сайте есть инструкции для разных браузеров.

Подробнее: Как очистить кэш в браузере Mozilla Firefox / Google Chrome / Opera / Яндекс.Браузере

Внимание! Проводить чистку браузера рекомендуется систематически. Это предупредит появление критических ошибок и поспособствует увеличению скорости работы программы.

Переустановка браузера

Если удаление расширений и очистка кэша не помогли в решении проблемы, необходимо переустановить браузер. Эта процедура позволит избавиться от всех возможных причин, которые вызывают ошибку сертификата безопасности. Важно при этом скачивать установочный файл обозревателя с официального ресурса разработчика, чтобы не занести в операционную систему вредоносную программу. На нашем сайте есть статья, в которой рассказано, как это сделать на примере всех известных браузеров.

Подробнее: Как правильно переустановить браузер на компьютере

Опишите, что у вас не получилось.

Наши специалисты постараются ответить максимально быстро.

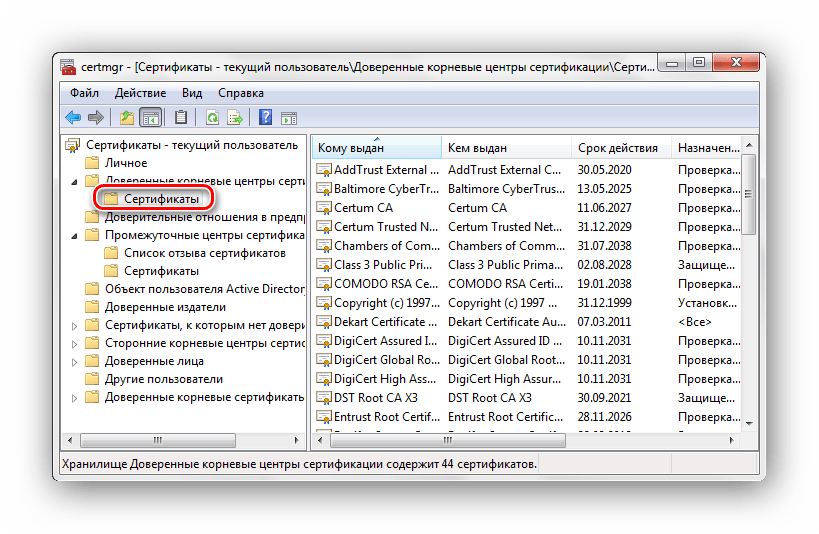

- Открываем «Хранилище сертификатов»

- Вопросы и ответы

Сертификаты являются одним из вариантов безопасности для Виндовс 7. Это цифровая подпись, которая проверяет достоверность и подлинность различных веб-узлов, служб и всевозможных устройств. Выдача сертификатов осуществляется сертификационным центром. Они хранятся в специализированном месте системы. В данной статье мы рассмотрим, где находится «Хранилище сертификатов» в ОС Windows 7.

Открываем «Хранилище сертификатов»

Чтобы просмотреть сертификаты в Виндовс 7, заходим в ОС с правами администратора.

Подробнее: Как получить права администратора в Windows 7

Необходимость в доступе к сертификатам особенно важна для пользователей, которые часто совершают платежи в интернете. Все сертификаты хранятся в одном месте, так называемом Хранилище, которое разбито на две части.

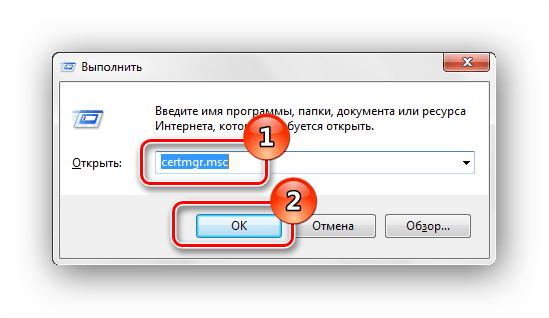

Способ 1: Окно «Выполнить»

- При помощи нажатия комбинации клавиш «Win+R» попадаем в окошко «Выполнить». Вводим в командную строку

certmgr.msc. - Цифровые подписи хранятся в папке, которая находятся в директории «Сертификаты – текущий пользователь». Здесь сертификаты находятся в логических хранилищах, которые разделены по свойствам.

В папках «Доверенные корневые центры сертификации» и «Промежуточные центры сертификации» находится основной массив сертификатов Виндовс 7.

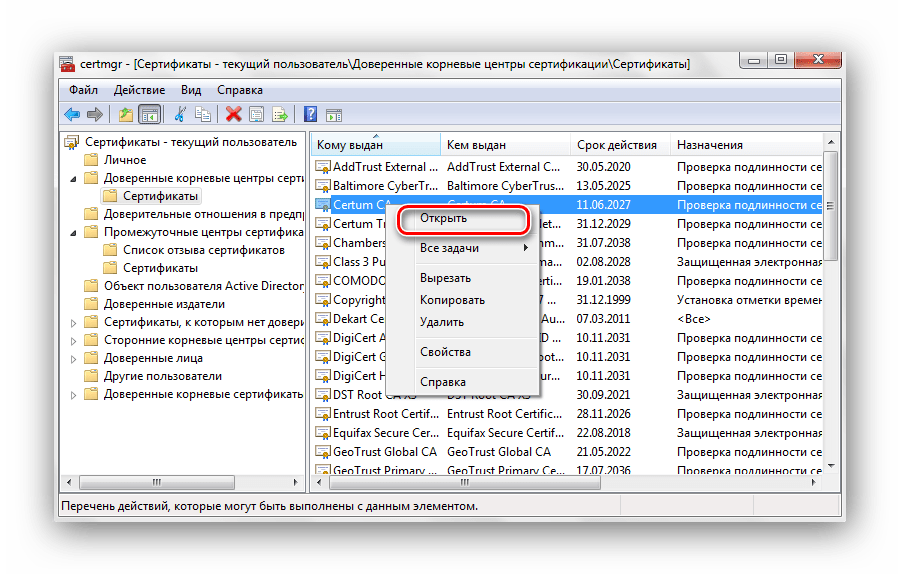

- Чтобы посмотреть информацию о каждом цифровом документе, наводим на него и кликаем ПКМ. В открывшемся меню выбираем «Открыть».

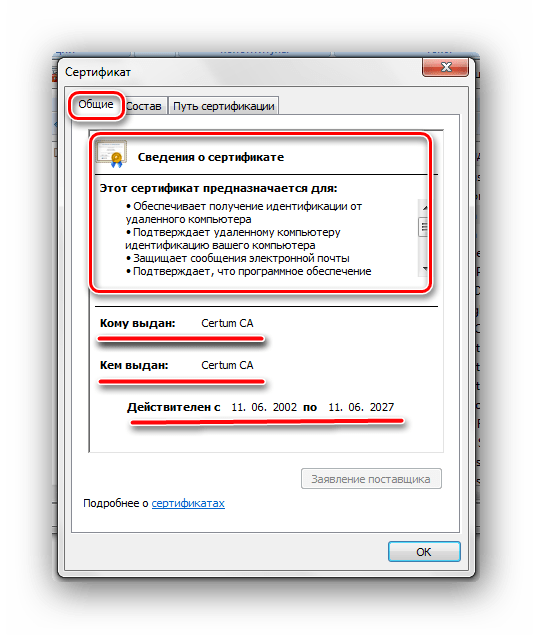

Переходим во вкладку «Общие». В разделе «Сведения о сертификате» будет отображено предназначение каждой цифровой подписи. Также представлена информация «Кому выдан», «Кем выдан» и сроки действия.

Способ 2: Панель управления

Также есть возможность посмотреть сертификаты в Windows 7 через «Панель управления».

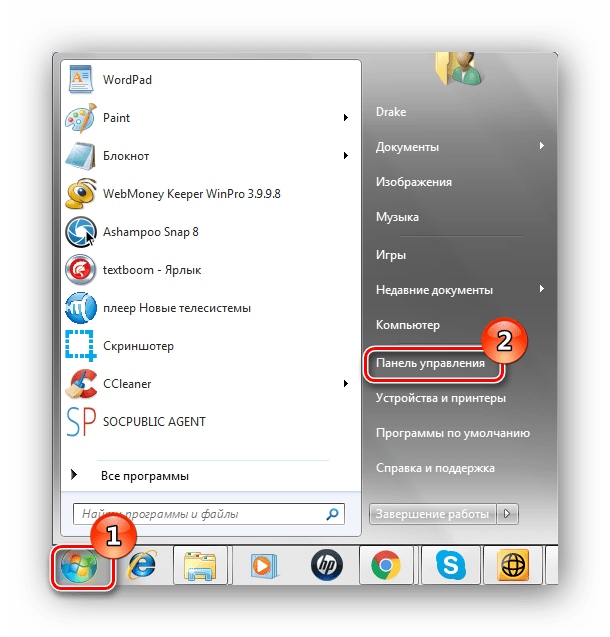

- Открываем «Пуск» и переходим в «Панель управления».

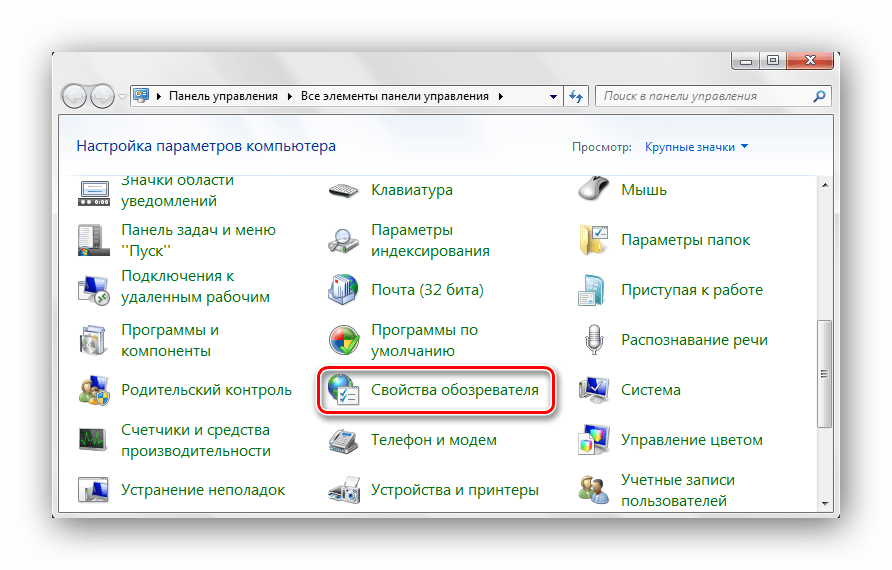

- Открываем элемент «Свойства обозревателя».

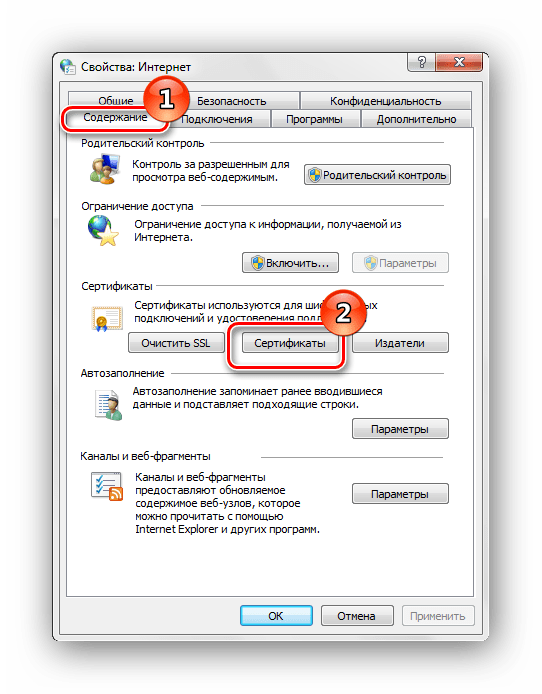

- В открывшемся окне переходим во вкладку «Содержание» и щелкаем по надписи «Сертификаты».

- В открывшемся окошке предоставлен перечень различных сертификатов. Чтобы посмотреть подробную информацию об определённой цифровой подписи, жмём по кнопке «Просмотр».

После прочтения данной статьи вам не составит никакого труда открыть «Хранилище сертификатов» Windows 7 и узнать подробную информацию о свойствах каждой цифровой подписи в вашей системе.

Мы рады, что смогли помочь Вам в решении проблемы.

Опишите, что у вас не получилось.

Наши специалисты постараются ответить максимально быстро.

Помогла ли вам эта статья?

ДА НЕТ

Еще статьи по данной теме:

В начале октября многие пользователи Windows 7 начали сталкиваться с проблемой, которая заключается в том, что некоторые сайты не открываются по соображениям безопасности. Ошибка касается не всех браузеров, но проявляется в большинстве.

Я расскажу, с чем это связано, а также продемонстрирую 4 способа исправить данную ошибку.

Причина появления проблем с сайтами в Windows 7

30 сентября истек срок корневого сертификата безопасности Let’s Encrypt в Windows 7, что привело к проблемам с открытием некоторых сайтов у пользователей этой ОС, а также старых версий Android и iOS. Встречается это и на компьютерах под управлением Linux, но для них пока известно только одно решение – установка приложения для подмены времени. То есть нужно поставить дату раньше 30 сентября.

Что касается мобильных операционных систем, то в этом случае ничего кроме обновления не поможет, поэтому пропустим детальное рассмотрение этого случая, а остановимся именно на Windows 7. Предлагаю начать с самых эффективных методов и закончить «Костылями».

Комьюнити теперь в Телеграм

Подпишитесь и будьте в курсе последних IT-новостей

Установка недостающих обновлений Windows 7

-

Откройте каталог центра обновления Microsoft или просто введите в поисковике название обновления – KB3020369. Выберите версию для своей разрядности ОС и начните загрузку.

-

Если взаимодействие происходит с каталогом, появится новое окно, в котором нужно нажать по ссылке.

-

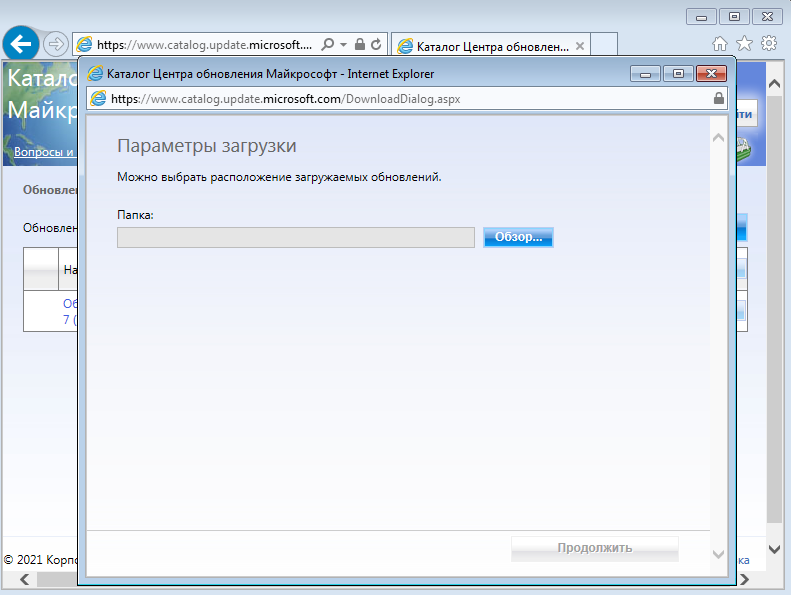

В некоторых браузерах содержимое отображается некорректно, поэтому предпочтительно открыть Internet Explorer и запустить загрузку оттуда.

-

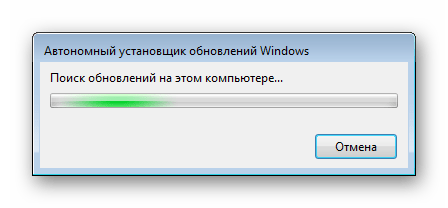

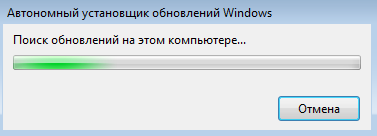

Откройте полученный исполняемый файл и дожидайтесь завершения поиска обновлений. Если пакет KB3020369 уже установлен, вы получите соответствующее уведомление.

-

Точно так же найдите и загрузите KB3125574, установив версию, соответствующую вашей разрядности ОС.

Уточню, что не на всех компьютерах работает скачивание с каталога обновлений Microsoft, поэтому я не оставляю конкретных ссылок. Вы можете ввести название обновления в браузере или на сайте разработчика, чтобы открыть официальную страницу для загрузки пакета. В этом нет ничего сложного, главное – не использовать подозрительные сайты.

По завершении установки достаточно перезагрузить компьютер и проверить работоспособность ранее недоступных сайтов. На этот раз все должно открыться корректно.

Ручная установка корневого сертификата

Иногда проблема с открытием сайтов возникает и на компьютерах, где уже установлены упомянутые обновления. В таком случае понадобится вручную установить корневой сертификат. Если ранее вы не сталкивались с подобным действием, процесс может показаться сложным, но вам достаточно ознакомиться со следующей инструкцией, чтобы быстро справиться с поставленной задачей.

Переход на Mozilla Firefox

Установка фейкового времени

Хотя бы один из перечисленных методов должен помочь вам исправить ситуацию с открытием сайтов. В идеале – как можно быстрее обновиться на более новую версию Windows, поскольку со временем похожих проблем будет больше. Если же у вас нет такой возможности, остается лишь решать проблемы по мере их появления.

Gleb Zuev’s website

с проблемой невозможности корректного развёртывания ПО из-за того, что на целевых компьютерах с OC Windows не обновляется хранилище сертификатов доверенных корневых центров сертификации (далее для краткости будем называет это хранилище TrustedRootCA). На тот момент вопрос был снят с помощью развёртывания пакета rootsupd.exe, доступного в статье KB931125, которая относилась к ОС Windows XP. Теперь же эта ОС полностью снята с поддержки Microsoft, и возможно, поэтому данная KB-статья более недоступна на сайте Microsoft. Ко всему этому можно добавить то, что уже даже на тот момент времени решение с развёртыванием уже устаревшего в ту пору пакета сертификатов было не самым оптимальным, так как тогда в ходу были системы с ОС Windows Vista и Windows 7, в которых уже присутствовал новый механизм автоматического обновления хранилища сертификатов TrustedRootCA. Вот одна из старых статей о Windows Vista, описывающих некоторые аспекты работы такого механизма — Certificate Support and Resulting Internet Communication in Windows VistaНедавно я снова столкнулся с исходной проблемой необходимости обновления хранилища сертификатов TrustedRootCA на некоторой массе клиентских компьютеров и серверов на базе Windows. Все эти компьютеры не имеют прямого доступа в Интернет и поэтому механизм автоматического обновления сертификатов не выполняет свою задачу так, как хотелось бы. Вариант с открытием всем компьютерам прямого доступа в Интернет, пускай даже на определённые адреса, изначально рассматривался как крайний, а поиски более приемлемого решения привел меня к статье Configure Trusted Roots and Disallowed Certificates), которая сразу дала ответы на все мои вопросы. Ну и, в общем то, по мотивам этой статьи, в данной заметке я кратко изложу на конкретном примере то, каким образом можно централизованно перенастроить на компьютерах Windows Vista и выше этот самый механизм авто-обновления хранилища сертификатов TrustedRootCA, чтобы он использовал в качестве источника обновлений файловый ресурс или веб-сайт в локальной корпоративной сети.

с проблемой невозможности корректного развёртывания ПО из-за того, что на целевых компьютерах с OC Windows не обновляется хранилище сертификатов доверенных корневых центров сертификации (далее для краткости будем называет это хранилище TrustedRootCA). На тот момент вопрос был снят с помощью развёртывания пакета rootsupd.exe, доступного в статье KB931125, которая относилась к ОС Windows XP. Теперь же эта ОС полностью снята с поддержки Microsoft, и возможно, поэтому данная KB-статья более недоступна на сайте Microsoft. Ко всему этому можно добавить то, что уже даже на тот момент времени решение с развёртыванием уже устаревшего в ту пору пакета сертификатов было не самым оптимальным, так как тогда в ходу были системы с ОС Windows Vista и Windows 7, в которых уже присутствовал новый механизм автоматического обновления хранилища сертификатов TrustedRootCA. Вот одна из старых статей о Windows Vista, описывающих некоторые аспекты работы такого механизма — Certificate Support and Resulting Internet Communication in Windows VistaНедавно я снова столкнулся с исходной проблемой необходимости обновления хранилища сертификатов TrustedRootCA на некоторой массе клиентских компьютеров и серверов на базе Windows. Все эти компьютеры не имеют прямого доступа в Интернет и поэтому механизм автоматического обновления сертификатов не выполняет свою задачу так, как хотелось бы. Вариант с открытием всем компьютерам прямого доступа в Интернет, пускай даже на определённые адреса, изначально рассматривался как крайний, а поиски более приемлемого решения привел меня к статье Configure Trusted Roots and Disallowed Certificates), которая сразу дала ответы на все мои вопросы. Ну и, в общем то, по мотивам этой статьи, в данной заметке я кратко изложу на конкретном примере то, каким образом можно централизованно перенастроить на компьютерах Windows Vista и выше этот самый механизм авто-обновления хранилища сертификатов TrustedRootCA, чтобы он использовал в качестве источника обновлений файловый ресурс или веб-сайт в локальной корпоративной сети.

Если взглянуть на хранилище сертификатов TrustedRootCA в разделе Локальный компьютер, то на системах, не имеющих прямого доступа в Интернет, набор сертификатов будет прямо так скажем небольшой:

KB2677070 — Доступно автоматическое обновление отозванных сертификатов для систем Windows Vista, Windows Server 2008, Windows 7 и Windows Server 2008 R2 можно найти актуальные на данный момент ссылки на файлы, прямой доступ к которым (минуя прокси с требованием аутентификации) может потребоваться для функций авто-обновления:

Но вариант прямого доступа в рамках данной заметки мы больше упоминать не станем и рассмотрим пример локализации процесса обновления в соответствии с ранее упомянутой статьёй.

Первое, что нам нужно сделать, это рассмотреть варианты получения актуальных файлов набора корневых сертификатов для их дальнейшего распространения внутри локальной сети.

Попробуем на компьютере имеющем прямое подключение к Интернету выполнить команду генерации SST файла, который будет в себе содержать актуальный набор файлов корневых сертификатов. В данном случае на компьютере с Windows 10 выполняется команда, вызывающая входящую в базовый состав ОС утилиту Certutil, которая в свою очередь обращается к веб-узлу Microsoft и создаёт по указанному нами пути SST файл:

Полученный в результате выполнения команды SST-файл по сути является контейнером, который содержит в себе все сертификаты для нужного нам обновления системы. Этот контейнер легко открывается в Проводнике Windows загружая ассоциированную с расширением файла оснастку управления сертификатами.

Этот файл удобно использовать, например, когда из всего подмножества доступных сертификатов нужно выбрать лишь некоторый набор и выгрузить их в отдельный SST файл для дальнейшей загрузки, например, с помощью консоли управления локальными сертификатами или с помощью консоли управления групповыми политиками (для импорта в какую-либо доменную политику через параметр Computer Configuration > Policies > Windows Settings > Security Settings > Public Key Policies > Trusted Root Certification Authorities).

Однако для интересующего нас способа распространения корневых сертификатов, с помощью модификации работы механизма авто-обновления на конечных клиентских компьютерах, нам потребуется несколько иное представление множества актуальных корневых сертификатов. Получить его можно с помощью всё той же утилиты Certutil, но уже с другим набором ключей.

В нашем примере в качестве локального источника распространения будет использована общая сетевая папка на файловом сервере. И здесь важно обратить внимание на то, что при подготовке такой папки обязательно нужно ограничивать доступ на запись, чтобы не получилось так, что любой желающий сможет модифицировать набор корневых сертификатов, которые потом будут «разливаться» по множеству компьютеров.

Ключи используются для форсированного обновления всех файлов в каталоге назначения.

В результате выполнения команды в указанной нами сетевой папке появится множество файлов общим объемом примерно в пол мегабайта:

Согласно ранее упомянутой , назначение файлов следующее:

- Файл authrootstl.cab содержит сторонние списки доверия сертификатов;

- Файл disallowedcertstl.cab содержит список доверия сертификатов с недоверенными сертификатами;

- Файл disallowedcert.sst содержит хранилище сериализованных сертификатов, включая недоверенные сертификаты;

- Файлы с именами типа thumbprint.crt содержат сторонние корневые сертификаты.

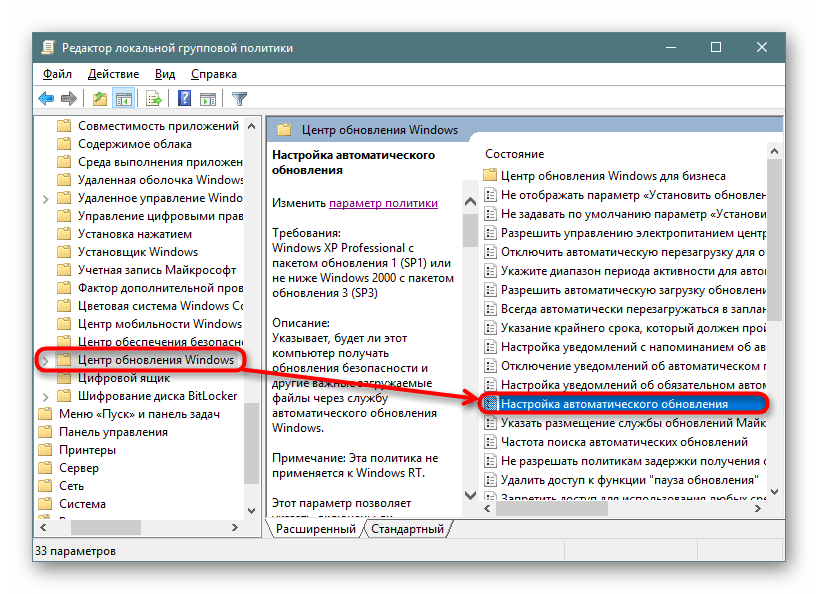

Итак, файлы необходимые для работы механизма авто-обновления получены, и мы теперь переходим к реализации изменения схемы работы этого самого механизма. Для этого, как всегда, нам на помощь приходят доменные групповые политики Active Directory (GPO), хотя можно использовать и другие инструменты централизованного управления, весь всё, что нам нужно сделать на всех компьютерах — это изменить, вернее добавить, всего один параметр реестра в ветке , который и определит путь к нашему сетевому каталогу, в котором мы ранее разместили набор файлов корневых сертификатов.

Говоря о настройке GPO, для реализации поставленной задачи, опять же, можно использовать разные варианты. Например, есть «олд-скульный» вариант с созданием собственного шаблона групповой политики, так как это описано в уже знакомой нам . Для этого создадим файл в формате административного шаблона GPO (ADM), например, с именем и содержимым:

В открывшееся окне с помощью кнопки обзора выберем ранее добавленный файл , и после того, как шаблон появится в списке, нажмём Close.

Сохраним проделанные изменения и применим созданную политику к доменному контейнеру, в котором расположены целевые компьютеры. Однако рассмотренный метод настройки GPO имеет ряд недостатков и именно поэтому я назвал его «олд-скульным».

Другой, более современный и более продвинутый метод настройки реестра клиентов — это использование Group Policy Preferences (GPP). При таком варианте мы можем создать соответствующий объект GPP в разделе групповой политики Computer Configuration > Preferences > Registry с обновлением параметра (Action: Update) реестра (тип значения REG_SZ)

При необходимости можем для созданного параметра GPP включить гибкий механизм нацеливания (Закладка Common > Опция Item-level targeting) на конкретный компьютер или группу компьютеров для предварительного тестирования того, что у нас в конечном итоге получиться после применения групповых политик.

Разумеется, нужно выбрать какой-то один вариант, либо с подключением собственного ADM-шаблона, либо с использованием GPP.

После настройки групповых политик на любом подопытном клиентском компьютере выполним обновление командой gpupdate /force c последующей перезагрузкой. После загрузки системы проверим в реестре наличие созданного ключа и попробуем проверить наличие факта обновления хранилища корневых сертификатов. Для проверки воспользуемся простым но действенным примером описанным в заметке Trusted Roots and Disallowed Certificates

Для примера посмотрим, есть ли в хранилище сертификатов компьютера корневой сертификат, использованный для выпуска сертификата, который установлен на сайте с именем (но на сам сайт пока не переходим :)).

Сделать это удобнее всего с помощью средств PowerShell:

После этого мы можем снова выполнить указанную ранее команду запроса к хранилищу корневых сертификатов и увидим, что теперь в нём действительно появился новый корневой сертификат, именно тот который фигурировал в событии event-лога Windows:

Как видим, механизм авто-обновления работает и теперь всё, что остаётся, это организовать поддержку в актуальном состоянии файлов в сетевой папке, запланировав, например на ночное время, ежесуточное выполнение задания обновления ранее упомянутой командой:

На этом всё.

Дополнительные источники информации:

- TechNet Library — Configure Trusted Roots and Disallowed Certificates

- TechNet Wiki — Microsoft Trusted Root Certificate Program Updates

- adevis Blog — Trusted Roots and Disallowed Certificates